Fehlerbehebung: TrustSec-Inline-Kennzeichnung

Inklusive Sprache

In dem Dokumentationssatz für dieses Produkt wird die Verwendung inklusiver Sprache angestrebt. Für die Zwecke dieses Dokumentationssatzes wird Sprache als „inklusiv“ verstanden, wenn sie keine Diskriminierung aufgrund von Alter, körperlicher und/oder geistiger Behinderung, Geschlechtszugehörigkeit und -identität, ethnischer Identität, sexueller Orientierung, sozioökonomischem Status und Intersektionalität impliziert. Dennoch können in der Dokumentation stilistische Abweichungen von diesem Bemühen auftreten, wenn Text verwendet wird, der in Benutzeroberflächen der Produktsoftware fest codiert ist, auf RFP-Dokumentation basiert oder von einem genannten Drittanbieterprodukt verwendet wird. Hier erfahren Sie mehr darüber, wie Cisco inklusive Sprache verwendet.

Informationen zu dieser Übersetzung

Cisco hat dieses Dokument maschinell übersetzen und von einem menschlichen Übersetzer editieren und korrigieren lassen, um unseren Benutzern auf der ganzen Welt Support-Inhalte in ihrer eigenen Sprache zu bieten. Bitte beachten Sie, dass selbst die beste maschinelle Übersetzung nicht so genau ist wie eine von einem professionellen Übersetzer angefertigte. Cisco Systems, Inc. übernimmt keine Haftung für die Richtigkeit dieser Übersetzungen und empfiehlt, immer das englische Originaldokument (siehe bereitgestellter Link) heranzuziehen.

Inhalt

Einleitung

In diesem Dokument wird beschrieben, wie die Cisco Inline-Tagging-Funktion auf einem Cisco Catalyst Switch 9300 konfiguriert und verifiziert wird.

Anforderungen

Cisco empfiehlt, dass Sie über Kenntnisse in folgenden Bereichen verfügen:

- Grundkenntnisse der Cisco TrustSec-Komponenten (CTS)

-

Grundkenntnisse der CLI-Konfiguration von Catalyst Switches

-

Erfahrung mit der Konfiguration der Identity Services Engine (ISE)

Sie müssen die Cisco ISE in Ihrem Netzwerk implementieren, und die Endbenutzer müssen sich über 802.1x (oder eine andere Methode) bei der Cisco ISE authentifizieren, wenn sie eine kabelgebundene Verbindung herstellen. Die Cisco ISE weist dem kabelgebundenen Netzwerk nach der Authentifizierung ein Security Group Tag (SGT) zu.

Verwendete Komponenten

Die Informationen in diesem Dokument basierend auf folgenden Software- und Hardware-Versionen:

- Cisco Identity Services Engine mit 3.0 P5

- Cisco Catalyst Switch der Serie 9300 mit 17.03.02a

- Cisco Catalyst Switch der Serie 9300 mit 17.07.01

Die Informationen in diesem Dokument beziehen sich auf Geräte in einer speziell eingerichteten Testumgebung. Alle Geräte, die in diesem Dokument benutzt wurden, begannen mit einer gelöschten (Nichterfüllungs) Konfiguration. Wenn Ihr Netzwerk in Betrieb ist, stellen Sie sicher, dass Sie die möglichen Auswirkungen aller Befehle verstehen.

Hintergrundinformationen

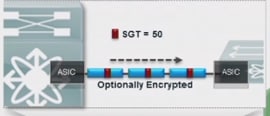

Inline-Tagging wird auf der Zugriffsebene implementiert, da dies der erste Kontaktpunkt für die Informationen ist. Mit anderen Worten: Alle Ihre Endgeräte sind mit dem Access-Layer verbunden. Sobald die Access-Layer-Geräte die Klassifizierung vorgenommen haben, müssen diese Informationen mit den Geräten, die die Richtliniendurchsetzung durchführen, gemeinsam genutzt werden. Zu diesem Zweck kann das NAS-Gerät dem Ethernet-Frame 20 Byte hinzufügen. Dies ist das CMD-Feld (Cisco Metadaten) des Frames. In diesem Paket ist das SGT enthalten.

Konfigurieren

Netzwerkdiagramm

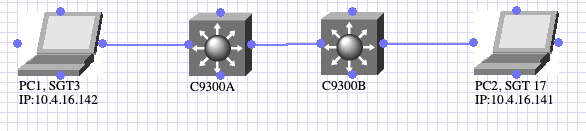

Topologiediagramm

Topologiediagramm

- PC1 authentifiziert und ISE weist SGT3 dynamisch zu.

- C9300A Inline-Tagging mit C9300B

- PC2 authentifiziert und ISE weist SGT 17 dynamisch zu

- Der C9300B erzwingt den ICMP-Datenverkehr vom SGT3 zum SGT17.

Inline-Kennzeichnung

C9300 A

interface TwoGigabitEthernet1/0/4

switchport trunk allowed vlan 761

switchport mode trunk

cts manual

policy static sgt 2 trusted

endC9300 B

interface GigabitEthernet1/0/4

switchport trunk allowed vlan 761

switchport mode trunk

cts manual

policy static sgt 2 trusted

endSie müssen den Befehl cts manual und anschließend policy static verwenden, um Inline-Tagging zu aktivieren. Das für den Befehl verwendete sgt kann das sgt des Netzwerkgeräts oder ein anderer Platzhalter sein. Der vertrauenswürdige Befehl weist den Switch an, das SGT zu akzeptieren, wenn er Datenverkehr mit dem CMD-Header empfängt. Ohne vertrauenswürdigen Befehl kennzeichnet der Switch den gesamten Datenverkehr, der von dieser Schnittstelle ausgeht, mit dem definierten SGT.

Prüfungen

SGT für den Zugriff auf Sitzungsdownloads

PC1

Switch#show authentication session interface Tw1/0/3 details

Interface: TwoGigabitEthernet1/0/3

IIF-ID: 0x1FB0D90E

MAC Address: 507b.9df0.34bb

IPv6 Address: Unknown

IPv4 Address: 10.4.16.142

User-Name: 50-7B-9D-F0-34-BB

Status: Authorized

Domain: DATA

Oper host mode: multi-auth

Oper control dir: both

Session timeout: N/A

Common Session ID: 3D781F0A0000000F2AE95F4A

Acct Session ID: 0x00000005

Handle: 0x02000004

Current Policy: POLICY_Tw1/0/3

Local Policies:

Service Template: DEFAULT_LINKSEC_POLICY_SHOULD_SECURE (priority 150)

Security Policy: Should Secure

Server Policies:

SGT Value: 3

Method status list:

Method State

mab Authc SuccessPC2

Switch#show authentication session interface Gi1/0/1 details

Interface: GigabitEthernet1/0/1

IIF-ID: 0x1D1CA5C7

MAC Address: 507b.9df8.02ed

IPv6 Address: fe80::114c:dce1:ffa1:1642

IPv4 Address: 10.4.16.141

User-Name: 50-7B-9D-F8-02-ED

Status: Authorized

Domain: DATA

Oper host mode: multi-auth

Oper control dir: both

Session timeout: N/A

Common Session ID: 21781F0A000000242AF41195

Acct Session ID: 0x00000004

Handle: 0x4300000f

Current Policy: POLICY_Gi1/0/1

Local Policies:

Service Template: DEFAULT_LINKSEC_POLICY_SHOULD_SECURE (priority 150)

Security Policy: Should Secure

Server Policies:

SGT Value: 17

Method status list:

Method State

mab Authc Success

Switch lernt IP-SGT-Bindung

C9300 A

Switch#show cts role-based sgt-map all

Active IPv4-SGT Bindings Information

IP Address SGT Source

============================================

10.4.16.142 3 LOCAL

C9300 B

Switch#show cts role-based sgt-map all

Active IPv4-SGT Bindings Information

IP Address SGT Source

============================================

10.4.16.141 17 LOCAL

10.31.120.33 2 INTERNAL

Autorisierungsstatus zwischen C9300A und C9300B

C9300 A

Switch#show cts interface Two 1/0/4

Global Dot1x feature is Disabled

Interface TwoGigabitEthernet1/0/4:

CTS is enabled, mode: MANUAL

IFC state: OPEN

Interface Active for 01:36:44.332

Authentication Status: NOT APPLICABLE

Peer identity: "unknown"

Peer's advertised capabilities: ""

Authorization Status: SUCCEEDED

Peer SGT: 2:TrustSec_Devices

Peer SGT assignment: Trusted

SAP Status: NOT APPLICABLE

Propagate SGT: Enabled

Cache Info:

Expiration : N/A

Cache applied to link : NONE

Statistics:

authc success: 0

authc reject: 0

authc failure: 0

authc no response: 0

authc logoff: 0

sap success: 0

sap fail: 0

authz success: 0

authz fail: 0

port auth fail: 0

L3 IPM: disabled.

C9300 B

Switch#show cts interfac Gig 1/0/4

Global Dot1x feature is Disabled

Interface GigabitEthernet1/0/4:

CTS is enabled, mode: MANUAL

IFC state: OPEN

Interface Active for 01:34:18.433

Authentication Status: NOT APPLICABLE

Peer identity: "unknown"

Peer's advertised capabilities: ""

Authorization Status: SUCCEEDED

Peer SGT: 2:TrustSec_Devices

Peer SGT assignment: Trusted

SAP Status: NOT APPLICABLE

Propagate SGT: Enabled

Cache Info:

Expiration : N/A

Cache applied to link : NONE

Statistics:

authc success: 0

authc reject: 0

authc failure: 0

authc no response: 0

authc logoff: 0

sap success: 0

sap fail: 0

authz success: 0

authz fail: 0

port auth fail: 0

L3 IPM: disabled.

Fehlerbehebung

Wenn Sie Probleme beheben möchten, beachten Sie Folgendes:

- Frame wird immer am Eingangsport des SGT-fähigen Geräts markiert.

- Markierungsprozess vor anderen L2-Services wie QoS.

- Keine Auswirkungen auf IP-MTU/Fragmentierung.

- Auswirkungen auf L2-Frame-MTU: ~ 40 Byte (~1.600 Byte mit 1.552 Byte MTU)

- MACsec ist für geeignete Hardware optional.

Paketerfassung/EPC

Inline-Tagging-Fluss

Inline-Tagging-Fluss

Wenn Sie Inline-Tagging-Probleme beheben möchten, müssen Sie am Eingang eine Paketerfassung durchführen.

Tipp: Wenn Sie einen pcap in den Uplink des SW nehmen, wird das Tag nicht angezeigt, da es auf Schnittstellenebene enthalten ist, sodass der EPC vor Anwendung des Tags erstellt werden kann.

Vorsicht: Es gibt einige Ausnahmen wie C4500. Aufgrund der Architektur des C4500 kann der CMD-Header nicht erkannt werden, selbst wenn Sie den pcap an der Eingangsschnittstelle verwenden. Für diese speziellen Fälle können Sie die NetFlow-, NetFlow TrustSec-Konfiguration verwenden.

Nehmen Sie Embedded Packet Capture (EPC) am Eingangsport des C9300B.

Switch#monitor capture test interface Gig 1/0/4 both

Switch#monitor capture test match any

Switch#monitor capture test start

<

> Switch#

monitor capture test stop

Nachdem Sie den EPC gestartet haben, können Sie den Befehl show monitor capture buffer brief verwenden, um die Frame-Nummer der ICMP-Anforderung zu überprüfen.

Switch#show monitor capture test buffer

..

..

44 17.059569 10.4.16.142 b^F^R 10.4.16.141 ICMP 86 Echo (ping) request id=0x0001, seq=147/37632, ttl=128

45 17.061079 10.4.16.141 b^F^R 10.4.16.142 ICMP 74 Echo (ping) reply id=0x0001, seq=147/37632, ttl=128 (request in 44)

..

..Aus der vorherigen Ausgabe wird festgestellt, dass sich das ICMP-Paket in Frame 44 befindet. Mit diesem können Sie jetzt ausführen: show monitor capture <Name> buffer detail | beginnen Frame <Nummer>, um den Inhalt anzuzeigen:

..

..

Frame 44: 86 bytes on wire (688 bits), 86 bytes captured (688 bits) on interface 0

Interface id: 0 (/tmp/epc_ws/wif_to_ts_pipe)

Interface name: /tmp/epc_ws/wif_to_ts_pipe

Encapsulation type: Ethernet (1)

Arrival Time: Jun 3, 2022 19:12:00.140014000 UTC

[Time shift for this packet: 0.000000000 seconds]

Epoch Time: 1654283520.140014000 seconds

[Time delta from previous captured frame: 0.362660000 seconds]

[Time delta from previous displayed frame: 0.362660000 seconds]

[Time since reference or first frame: 17.059569000 seconds]

Frame Number: 44

Frame Length: 86 bytes (688 bits)

Capture Length: 86 bytes (688 bits)

[Frame is marked: False]

[Frame is ignored: False]

[Protocols in frame: eth:ethertype:vlan:ethertype:cmd:ethertype:ip:icmp:data]

Ethernet II, Src: 50:7b:9d:f0:34:bb (50:7b:9d:f0:34:bb), Dst: 50:7b:9d:f8:02:ed (50:7b:9d:f8:02:ed)

Destination: 50:7b:9d:f8:02:ed (50:7b:9d:f8:02:ed)

Address: 50:7b:9d:f8:02:ed (50:7b:9d:f8:02:ed)

.... ..0. .... .... .... .... = LG bit: Globally unique address (factory default)

.... ...0 .... .... .... .... = IG bit: Individual address (unicast)

Source: 50:7b:9d:f0:34:bb (50:7b:9d:f0:34:bb)

Address: 50:7b:9d:f0:34:bb (50:7b:9d:f0:34:bb)

.... ..0. .... .... .... .... = LG bit: Globally unique address (factory default)

.... ...0 .... .... .... .... = IG bit: Individual address (unicast)

Type: 802.1Q Virtual LAN (0x8100)

802.1Q Virtual LAN, PRI: 0, DEI: 0, ID: 761

000. .... .... .... = Priority: Best Effort (default) (0)

...0 .... .... .... = DEI: Ineligible

.... 0010 1111 1001 = ID: 761

Type: CiscoMetaData (0x8909)

Cisco MetaData <<<<<<<<<<<<<<<<<<<<<<< CMD header

Version: 1

Length: 1

Options: 0x0001

SGT: 3 <<<<<<<<<<<<<<<<<<<<<<<<<< SGT of PC1

Type: IPv4 (0x0800)

Internet Protocol Version 4, Src: 10.4.16.142, Dst: 10.4.16.141

0100 .... = Version: 4

.... 0101 = Header Length: 20 bytes (5)

Differentiated Services Field: 0x00 (DSCP: CS0, ECN: Not-ECT)

0000 00.. = Differentiated Services Codepoint: Default (0)

.... ..00 = Explicit Congestion Notification: Not ECN-Capable Transport (0)

Total Length: 60

Identification: 0x7d1f (32031)

Flags: 0x0000

0... .... .... .... = Reserved bit: Not set

.0.. .... .... .... = Don't fragment: Not set

..0. .... .... .... = More fragments: Not set

...0 0000 0000 0000 = Fragment offset: 0

Time to live: 128

Protocol: ICMP (1)

Header checksum: 0x887f [validation disabled]

[Header checksum status: Unverified]

Source: 10.4.16.142

Destination: 10.4.16.141

Internet Control Message Protocol

Type: 8 (Echo (ping) request)

Code: 0

Checksum: 0x4cc8 [correct]

[Checksum Status: Good]

Identifier (BE): 1 (0x0001)

Identifier (LE): 256 (0x0100)

Sequence number (BE): 147 (0x0093)

Sequence number (LE): 37632 (0x9300)

Data (32 bytes)

0000 61 62 63 64 65 66 67 68 69 6a 6b 6c 6d 6e 6f 70 abcdefghijklmnop

0010 71 72 73 74 75 76 77 61 62 63 64 65 66 67 68 69 qrstuvwabcdefghi

Data: 6162636465666768696a6b6c6d6e6f707172737475767761...

[Length: 32]

..

..SGACL-Prüfung

Der Switch lädt nur die SGACLs herunter, die mit den IP-SGT-Bindungen übereinstimmen, die von verschiedenen Methoden (lokal, SXP, Inline-Tagging usw.) bezogen wurden. C9300B erhält die Zielsicherheitsgruppe dynamisch von der ISE. Wie lernt er die Quellsicherheitsgruppe kennen? Mit Inline-Tagging. Da der Befehl show cts role-based sgt-map all nicht die SGTs anzeigt, die aus dem Inline-Tagging gewonnen wurden, können Sie den Schluss ziehen, dass der Switch beim Herunterladen der SGACL sowohl von der Quell- (Inline-Tagging) als auch von der Ziel-Sicherheitsgruppe (lokal) erkannt wird.

Switch#show cts role-based permissions

IPv4 Role-based permissions default:

Permit_IP_Log-00

IPv4 Role-based permissions from group 3:DataCenter to group 17:MedicalDevices:

denyJonsICMP-06 <<<<

DENY_PRINTER_80_04-01

permitJons-01

IPv4 Role-based permissions from group 16:IUH_Office to group 17:MedicalDevices:

denyJonsICMP-06

RBACL Monitor All for Dynamic Policies : FALSE

RBACL Monitor All for Configured Policies : FALSE

Wenn Sie einen Ping von PC1 von PC2 senden, wird der ICMP blockiert:

cisco>ping -S 10.4.16.142 10.4.16.141

Pinging 10.4.16.141 from 10.4.16.142 with 32 bytes of data:

Request timed out.

Request timed out.

Request timed out.

Request timed out.

Ping statistics for 10.4.16.141:

Packets: Sent = 4, Received = 0, Lost = 4 (100% loss),

Zugehörige Informationen

Revisionsverlauf

| Überarbeitung | Veröffentlichungsdatum | Kommentare |

|---|---|---|

1.0 |

01-Feb-2023

|

Erstveröffentlichung |

Beiträge von Cisco Ingenieuren

- Jonathan Daniel Casillas GutierrezTechnischer Leiter bei Cisco

Cisco kontaktieren

- Eine Supportanfrage öffnen

- (Erfordert einen Cisco Servicevertrag)

Feedback

Feedback