Port-Sicherheit auf Cisco Business Switches der Serie 220

Ziel

In diesem Artikel werden die Optionen für die Port-Sicherheit am Cisco Business Switch der Serie 220 erläutert.

Unterstützte Geräte | Firmware-Version

- CBS 220-Serie (Datenblatt) | 2.0.0.17

Einleitung

Die Netzwerksicherheit kann erhöht werden, indem der Zugriff auf einen Port auf Benutzer mit bestimmten MAC-Adressen beschränkt wird. Die MAC-Adressen können entweder dynamisch abgerufen oder statisch konfiguriert werden. Die Port-Sicherheit überwacht empfangene und erfasste Pakete. Der Zugriff auf gesperrte Ports ist auf Benutzer mit bestimmten MAC-Adressen beschränkt.

Port Security hat zwei Modi:

- Classic Lock: Alle gelernten MAC-Adressen am Port werden gesperrt, und der Port erhält keine neuen MAC-Adressen. Die gelernten Adressen können nicht veraltet sein oder neu gelernt werden.

- Limited Dynamic Lock (Eingeschränkte dynamische Sperre): Das Gerät erkennt MAC-Adressen bis zum konfigurierten Grenzwert für zulässige Adressen. Wenn der Grenzwert erreicht ist, erhält das Gerät keine weiteren Adressen. In diesem Modus werden die Adressen veraltet und neu gelernt.

Wenn ein Frame einer neuen MAC-Adresse an einem Port erkannt wird, an dem er nicht autorisiert ist (der Port ist klassisch gesperrt, es gibt eine neue MAC-Adresse, oder der Port ist dynamisch gesperrt, und die maximale Anzahl zulässiger Adressen wurde überschritten), wird der Schutzmechanismus aufgerufen, und eine der folgenden Aktionen kann ausgeführt werden:

- Der Rahmen wird verworfen.

- Frame wird weitergeleitet.

- Der Frame wird verworfen, und eine SYSLOG-Nachricht wird generiert.

- Der Port ist ausgeschaltet.

Wenn die sichere MAC-Adresse an einem anderen Port erkannt wird, wird der Frame weitergeleitet, aber die MAC-Adresse wird an diesem Port nicht erfasst.

Zusätzlich zu einer dieser Aktionen können Sie Traps generieren und deren Häufigkeit und Anzahl begrenzen, um eine Überlastung der Geräte zu vermeiden.

Konfigurieren der Port-Sicherheit

Schritt 1

Melden Sie sich bei der Webbenutzeroberfläche an.

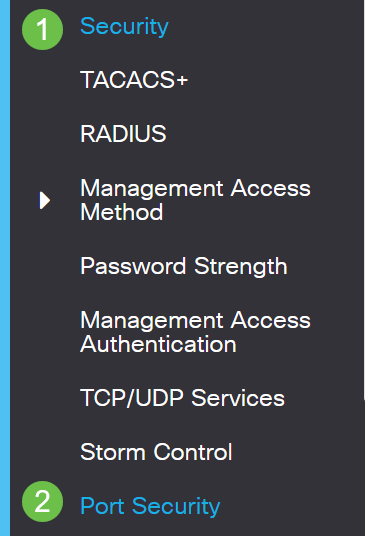

Schritt 2

Wählen Sie im Menü auf der linken Seite Security > Port Security aus.

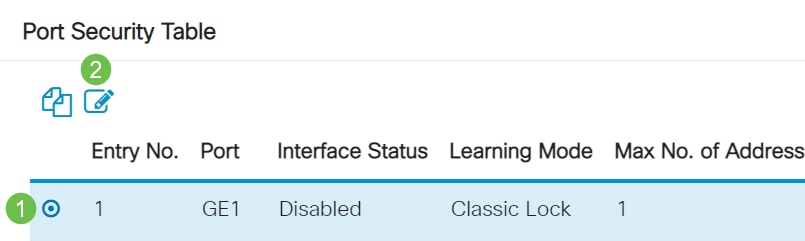

Schritt 3

Wählen Sie eine Schnittstelle aus, die geändert werden soll, und klicken Sie dann auf das Bearbeitungssymbol.

Schritt 4

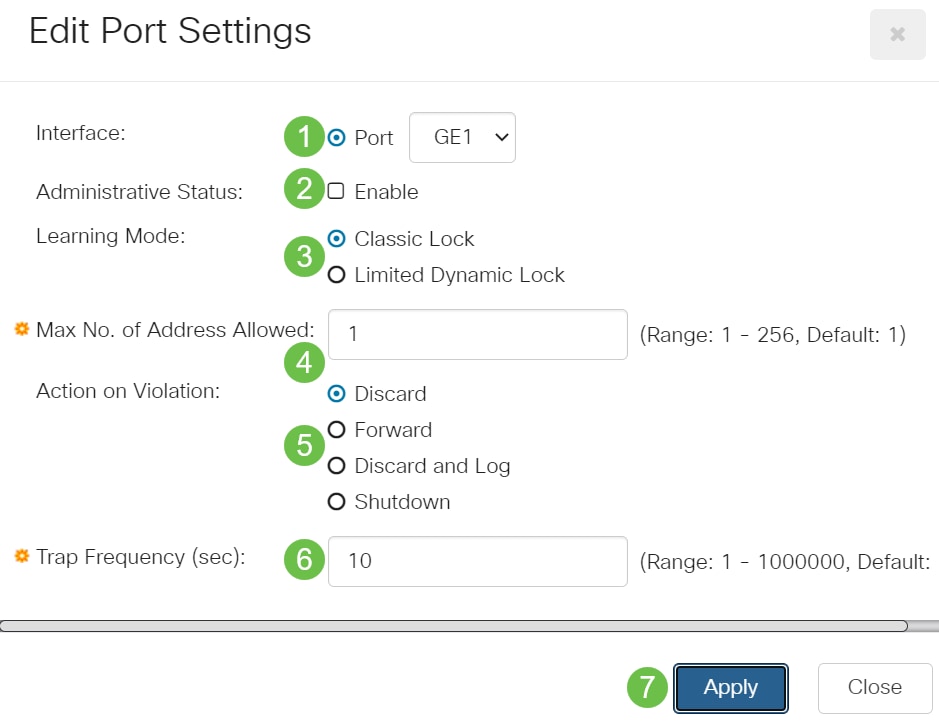

Geben Sie die Parameter ein.

- Interface (Schnittstelle): Wählen Sie den Schnittstellennamen aus.

- Administrative Status (Verwaltungsstatus): Wählen Sie diese Option, um den Port zu sperren.

- Learning Mode (Lernmodus): Wählen Sie den Typ der Portsperre aus. Um dieses Feld zu konfigurieren, muss der Schnittstellenstatus entsperrt werden. Das Feld Lernmodus ist nur aktiviert, wenn das Feld Schnittstellenstatus gesperrt ist. Um den Lernmodus zu ändern, muss die Sperrschnittstelle gelöscht werden. Nachdem der Modus geändert wurde, kann die Lock-Schnittstelle wieder aktiviert werden. Folgende Optionen sind verfügbar:

- Classic Lock (Klassische Sperre): Sperrt den Port sofort, unabhängig von der Anzahl der Adressen, die bereits abgefragt wurden.

- Limited Dynamic Lock (Eingeschränkte dynamische Sperre): Sperrt den Port, indem die aktuellen dynamischen MAC-Adressen gelöscht werden, die diesem Port zugeordnet sind. Der Port erhält die maximal auf dem Port zulässigen Adressen. Sowohl das Neulernen als auch das Altern von MAC-Adressen sind aktiviert.

- Max No of Addresses Allowed (Maximal zulässige Anzahl von Adressen): Geben Sie die maximale Anzahl von MAC-Adressen ein, die am Port abgerufen werden können, wenn der Lernmodus "Limited Dynamic Lock" (Eingeschränkte dynamische Sperre) aktiviert ist. Die Zahl 0 gibt an, dass nur statische Adressen auf der Schnittstelle unterstützt werden.

- Action on Violation (Aktion bei Verletzung): Wählen Sie eine Aktion aus, die auf Pakete angewendet werden soll, die an einem gesperrten Port eintreffen. Folgende Optionen sind verfügbar:

- Discard (Verwerfen) - Verwirft Pakete von einer beliebigen nicht gelernten Quelle ・

- Weiterleiten - Leitet Pakete von einer unbekannten Quelle weiter, ohne die MAC-Adresse zu kennen

- Discard and Log (Verwerfen und Protokollieren) - Verwirft Pakete von einer nicht gelernten Quelle, fährt die Schnittstelle herunter, protokolliert die Ereignisse und sendet Traps an die angegebenen Trap-Empfänger - Verwirft Pakete von einer beliebigen nicht gelernten Quelle und fährt den Port herunter. Der Port bleibt ausgeschaltet, bis er wieder aktiviert wird oder bis das Gerät neu gestartet wird.

- Trap-Frequenz: Geben Sie die Mindestdauer (in Sekunden) ein, die zwischen den Traps vergeht.

Klicken Sie auf Apply (Anwenden).

Schlussfolgerung

So einfach ist das. Genießen Sie Ihr sicheres Netzwerk!

Weitere Konfigurationen finden Sie im Cisco Business Switches der Serie 220 Administration Guide.

Weitere Artikel finden Sie auf der Support-Seite für Cisco Switches der Serie Business 220.

Revisionsverlauf

| Überarbeitung | Veröffentlichungsdatum | Kommentare |

|---|---|---|

1.0 |

11-Jun-2021

|

Erstveröffentlichung |

Cisco kontaktieren

- Eine Supportanfrage öffnen

- (Erfordert einen Cisco Servicevertrag)

Feedback

Feedback