Einleitung

In diesem Dokument wird die regelbasierte Richtlinienfunktion in Umbrella Secure Internet Gateway (SIG) beschrieben und auf häufige Fragen eingegangen.

Überblick über den regelbasierten Richtlinienübergang

Am 31. März 2021 wurde die regelbasierte Richtlinie für Umbrella SIG-Kunden allgemein verfügbar. Umbrella-SIG-Kunden werden über mehrere Wochen hinweg schrittweise von ihren alten Webrichtlinien auf eine regelbasierte Richtlinie umgestellt. Kunden erhalten über das Umbrella Dashboard eine Benachrichtigung über das Übergangsdatum und -fenster. Diese Änderung wirkt sich nicht auf Umbrella DNS-Kunden oder DNS-Richtlinieneinstellungen aus.

Anmerkung: Diese FAQ soll schnelle Fragen von neuen und erfahrenen Umbrella-Nutzern über den Wechsel von alten Web-Richtlinien zu Regelsätzen beantworten. Detailliertere Dokumentationen finden Sie im aktualisierten Umbrella Admin Guide.

Häufig gestellte Fragen

Was ist eine Webrichtlinie?

Eine Webrichtlinie ist die Sammlung aller Regelsätze einer Umbrella-Organisation.

Was ist ein Regelsatz?

Ein Regelsatz ist ein logischer Container für einen Satz von Regeln und Einstellungen, die auf diese Regeln innerhalb des Regelsatzes angewendet werden.

Warum Regelsätze verwenden?

Ein Regelsatz kann eine bestimmte Region, eine bestimmte Gruppe von Niederlassungen oder Benutzer repräsentieren, für die eine vom Rest der Organisation verschiedene Verwaltung erforderlich ist.

Welche Einstellungen können in einem Regelsatz konfiguriert werden?

Konfigurieren Sie die bereitgestellten Einstellungen in Regelsätzen. Diese Einstellungen gelten nur für die Regeln in diesem Regelsatz:

- Regelsatzname

- Regelsatz-Identitäten

- Seite sperren

- Tenant-Steuerelemente

- Dateianalyse

- Dateityp-Steuerelement

- HTTPS-Inspektion

- PAC-Datei

- Regelsatz-Protokollierung

- SAML

- Sicherheitseinstellungen

Ausführliche Erläuterungen finden Sie unter: Konfigurieren eines Regelsatzes

Was sind Regeln?

Eine Regel ist eine Anweisung, die definiert, welche Aktion ausgeführt werden soll, wenn Identität und Ziel übereinstimmen.

Warum Regeln verwenden?

Regeln ermöglichen eine präzise oder umfassende Zugriffskontrolle. Eine Regel mit niedriger Priorität kann beispielsweise eine Vielzahl von Websites für alle Benutzer blockieren, während eine Regel mit höherer Priorität den Zugriff auf bestimmte Websites für eine Zielgruppe ermöglicht, die sich alle im gleichen Regelsatz befinden.

Welche Identitäten werden unterstützt?

Regelsätze und Regeln unterstützen beide Identitäten:

- AD-Benutzer

- AD-Gruppe

- Roaming-Computer (AnyConnect-Endgerät)

- Internes Netzwerk

- Tunnel

- Netzwerk

Welche Ziele werden unterstützt?

Regeln unterstützen folgende Ziele:

- Inhaltskategorien

- Anwendungseinstellungen

- Ziellisten

Welche Aktionen werden unterstützt?

Regeln unterstützen diese Aktionen:

- Zulassen

- Blockieren

- Warnen

- Isolieren

Welche Einstellungen können in einer Regel konfiguriert werden?

Regeln können konfiguriert werden mit:

- Regelname

- Aktion

- Identität

- Ziel

- Zeit-/Tagesplan

Weitere Informationen finden Sie unter Hinzufügen von Regeln zu einem Regelsatz.

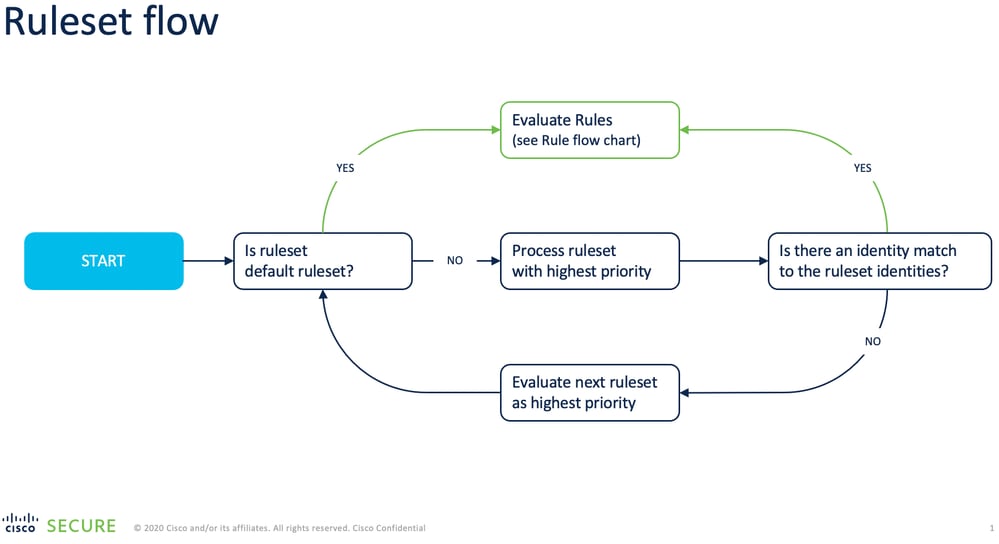

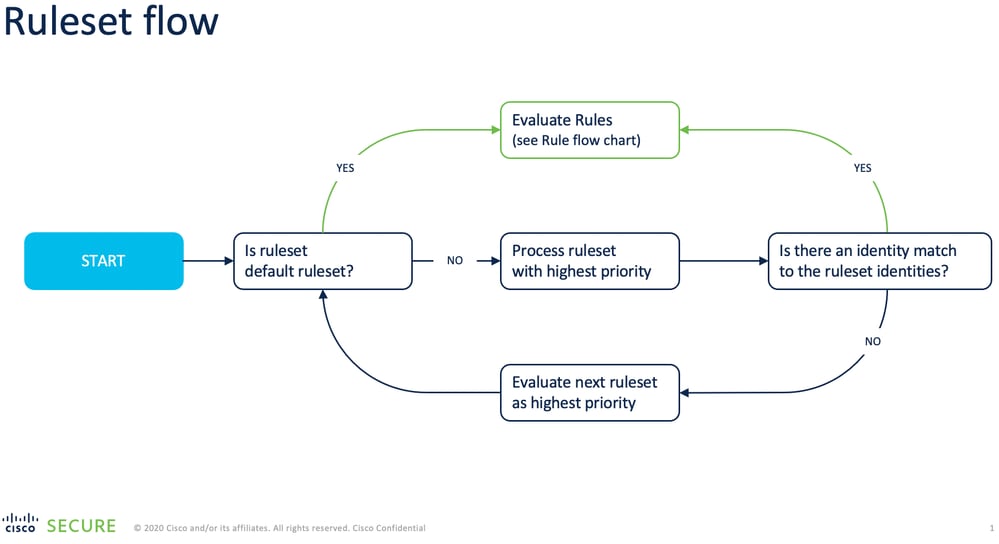

Wie werden Regelsätze evaluiert?

Regelsätze werden in einer Top-Down-Hierarchie anhand der verfügbaren Identitäten bewertet. Der Regelsatz mit der höchsten Priorität wird zuerst ausgewertet. Wenn keine Übereinstimmung auftritt, wird der nächste Regelsatz mit der höchsten Priorität ausgewertet usw. Wenn in einem Regelsatz keine Übereinstimmung auftritt, wird der Standardregelsatz angewendet.

Screen_Shot_2021-04-07_at_2,37.22_PM.png

Screen_Shot_2021-04-07_at_2,37.22_PM.png

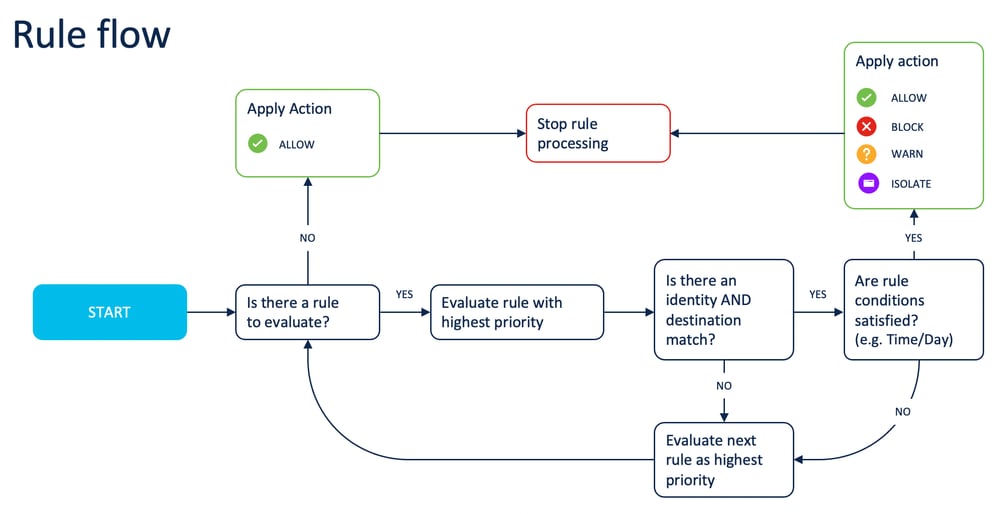

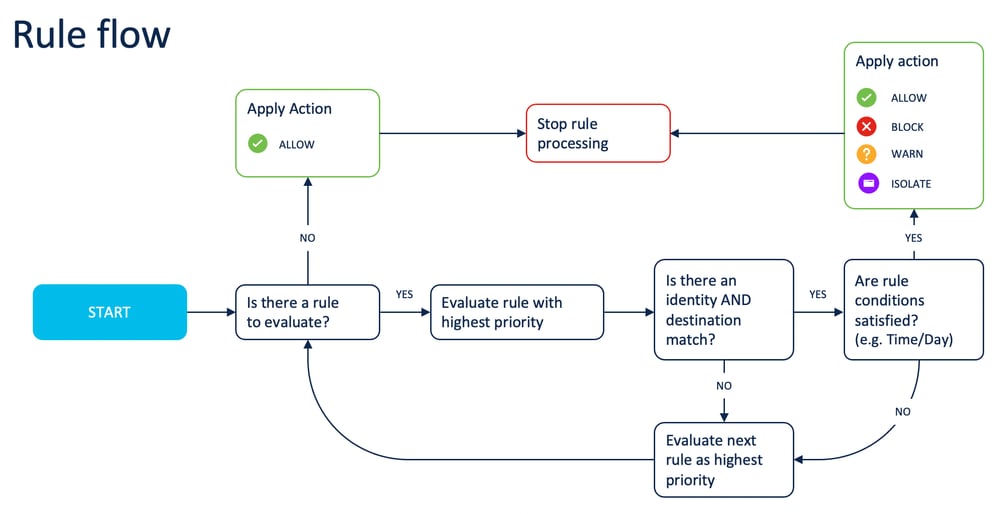

Wie werden Regeln bewertet?

Regeln innerhalb eines ausgewählten Regelsatzes werden von oben nach unten mit verfügbaren Identitäten und Zielen verglichen. Eine Regel wird nur angewendet, wenn sowohl eine Identität als auch ein Ziel übereinstimmen. Die konfigurierte Aktion für die Regel (zulassen, blockieren, warnen oder isolieren) wird dann angewendet.

Screen_Shot_2021-05-10_at_10.33.03_AM.png

Screen_Shot_2021-05-10_at_10.33.03_AM.png

Gilt eine Regel für dieselbe Identität, die mit dem Regelsatz übereinstimmt?

Eine Regel kann mit derselben Identität wie der Regelsatz übereinstimmen, dies ist jedoch nicht immer der Fall. Wenn Umbrella eine Webanfrage erhält, erfasst es alle vorhandenen Identitäten. Regeln im ausgewählten Regelsatz werden dann anhand desselben Pools von Identitäten ausgewertet und müssen mit einem Ziel übereinstimmen. Die tatsächliche Identität, die von einer Regel verwendet wird, kann sich von der Identität unterscheiden, die mit dem Regelsatz übereinstimmt.

Beispiel:

- JDoe arbeitet von Netzwerk B aus.

- Die Organisation verfügt über folgende Regelsätze:

- Regel 1: Netzwerk A

- Regel 2: Netzwerk B

- Regel 3: Netzwerk C

Für JDoe gilt nur Regel 2. Innerhalb von Regel 2:

- Regel 1: Identität ASmith, Zieldomäne B, Aktion zulassen

- Regel 2: Identity Marketing, Destination SomeSocialApp, Action Allow

- Regel 3: Identitätsnetzwerk B, Zielinhaltskategorien (Domäne B, einige SocialApp), Aktionsblock

Ergebnisse:

- JDoe wird von Domäne B blockiert (Regel 3).

- JDoe hat als Mitglied von Marketing Zugriff auf SomeSocialApp (Regel 2).

Die Reihenfolge der Regelauswertung bestimmt das Ergebnis. Speziellere Identitäten (Benutzer, Gruppe) werden vor weniger spezifischen (Netzwerk) platziert. Das erste Spiel gewinnt.

Woher weiß ich, welche Regel in einer Transaktion verwendet wurde?

Der Bericht "Aktivitätssuche" erfasst sowohl den Regelsatz als auch die Regel, die in einer Transaktion verwendet werden. Diese Informationen finden Sie unter Vollständige Details für URL-Anforderungen. Das Feld trägt derzeit die Bezeichnung "Policy/Rule" (Richtlinie/Regel), ändert sich jedoch in "Ruleset/Rule" (Regelsatz/Regel), wenn Kunden von alten Webrichtlinien zu Regelsätzen wechseln.

Wo finde ich Online-Dokumentation für Regelsätze?

Weitere Informationen finden Sie im Umbrella Admin Guide Manage Web Policies.

Feedback

Feedback