Einleitung

In diesem Dokument wird die Behebung von Inkompatibilitätsproblemen zwischen der Meraki MX-Inhaltsfilterung und Umbrella beschrieben.

Problem

Bei der Verwendung der Meraki MX-Inhaltsfilterung mit der Unterstützung von Cisco Talos können Kunden mit Inkonsistenzen in Bezug auf einige Umbrella DNS-Filterfunktionen konfrontiert werden.

- Falsche Blockseite (benutzerdefinierte Blockseiten werden nicht angewendet)

- Funktion zum Blockieren der Seitenumgehung nicht angezeigt

- "401 Unauthorized"-Fehler für Standorte mit intelligentem Proxy

- Policy-Debug-Tests zeigen falsche Org/Origin-ID/BundleID an

Lösung

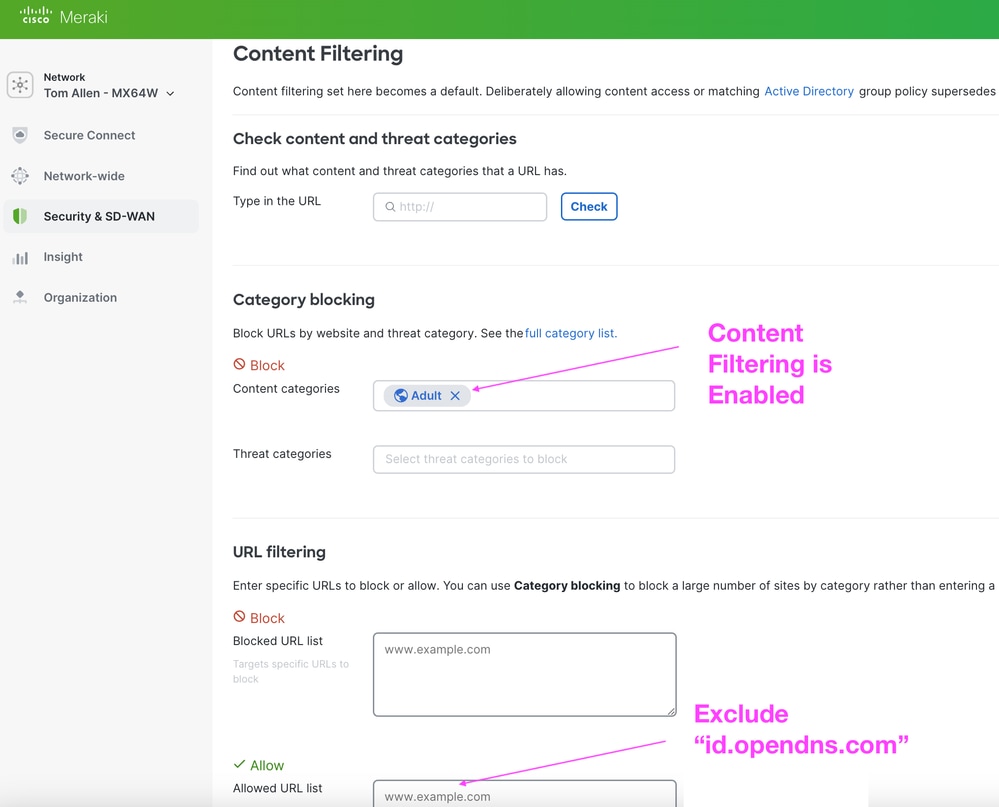

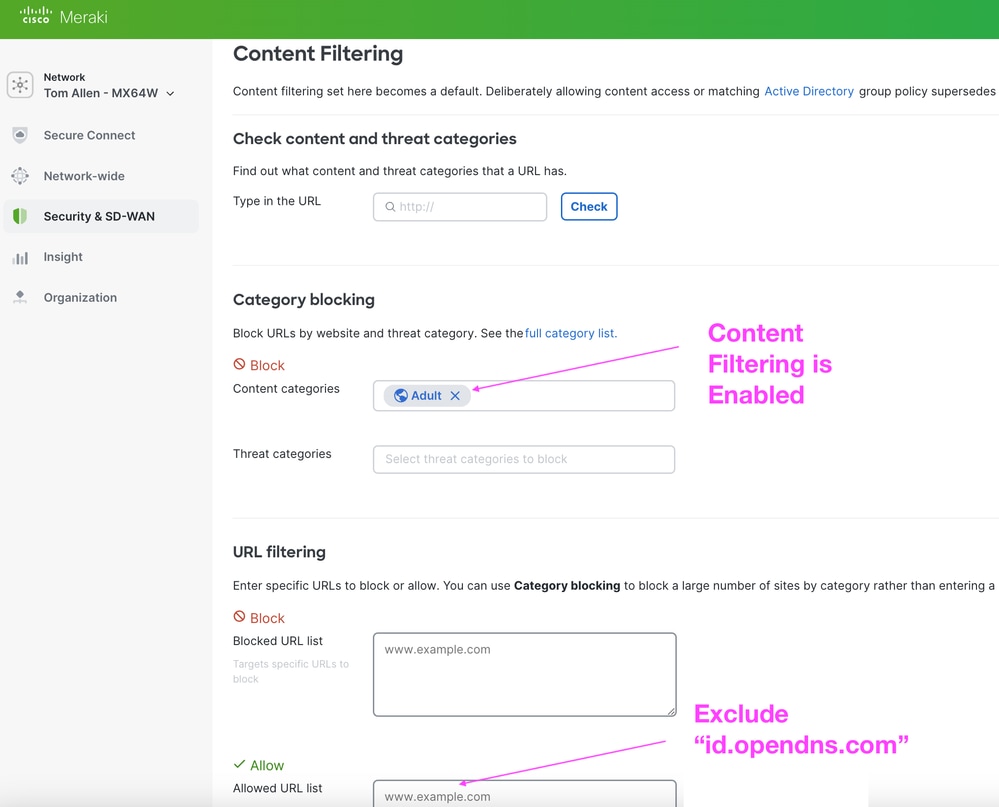

Schließen Sie diese Domäne mithilfe der Liste "Zugelassene URL" im Meraki Dashboard von der Meraki MX-Inhaltsfilterfunktion aus.

id.opendns.com

Die Content-Filterung wird im Meraki Dashboard an folgenden Stellen konfiguriert:

- In Security & SD-WAN > Content Filtering (Globale Einstellungen)

- Im Netzwerk > Gruppenrichtlinien (Richtlinien, die Benutzern oder SSIDs zugewiesen werden können)

21399526244628

21399526244628

Alternativ können Sie die Meraki-Inhaltsfilterung vollständig deaktivieren (alle Kategorieblöcke entfernen), um nur Umbrella-Filterung zu verwenden.

Ursache

Cisco Umbrella verwendet eine global eindeutige Weiterleitung an http://*.id.opendns.com, wenn der Datenverkehr zum ersten Mal an unseren Blockseiten-Standorten Landers, Intelligent Proxy oder Policy-Debug eingeht. Diese Umleitung ist erforderlich, um eine global eindeutige DNS-Suche zu generieren. Mit diesem eindeutigen DNS können wir den Datenverkehr auf der DNS-Ebene authentifizieren und so die korrekte Benutzer-, Geräte- und Netzwerkidentität ermitteln.

Die Meraki MX-Inhaltsfilterung führt eigene Reputationsprüfungen durch. Beim Besuch von http://*.id.opendns.com kann die Meraki MX-Inhaltsfilterung doppelte DNS-Abfragen für dieselbe Domäne generieren, wodurch dieser Authentifizierungsprozess unterbrochen wird. Daher kann Cisco Umbrella nicht die richtige Benutzer-, Geräte- und Netzwerkidentität ermitteln.

Dieses Problem hindert Cisco Umbrella nicht daran, Inhalts-/Sicherheitsblöcke durchzusetzen, es verhindert jedoch die Anzeige des korrekten Blockseitentexts, des korrekten Logos oder der korrekten Anpassung.

Alternative Ursachen

Dieses Verhalten kann auch durch lokal installierte HTTP-Webproxys oder Webfilter verursacht werden. Für die Verwendung von Umbrella DNS mit einem HTTP-Proxy sind obligatorische Konfigurationsschritte erforderlich.

Beispiel: Richtlinien-Debugging

Ein Hinweis auf dieses Problem liegt vor, wenn die Informationen auf der Seite https://policy-debug.checkumbrella.com/ eine falsche Organisations-ID anzeigen. Die ID kann als '0', '2' oder als ID angezeigt werden, die nicht mit der erwarteten Organisation verknüpft ist.

[GENERAL]

Org ID: 0. <<<<<. Incorrect Org ID

Bundle ID: XXXX

Origin ID: XXXX

Other origins:

Host: policy-debug.checkumbrella.com

Internal IP: x.x.x.x

Time: Fri, 29 Sep 2023 16:16:22.182335 UTC

Beispiel: Intelligenter Proxy

Ein Indikator für dieses Problem ist, wenn der Proxy-Server für einige Websites (einschließlich http://proxy.opendnstest.com) eine unerwartete Zahl "401" zurückgibt, selbst wenn der Kunde für Intelligent Proxy lizenziert ist. Der Fehler wird vom Server zurückgegeben.

Anmerkung: Der intelligente Proxy wird nur für einige Websites verwendet, die eine "graue" oder verdächtige Reputation haben, sodass das Problem nur unter bestimmten Umständen auftritt.

Beispiel: Seiten sperren

Ein Hinweis auf dieses Problem liegt vor, wenn auf der Blockseite keine organisationsspezifische Anpassung angezeigt wird. Die Blockseite wird weiterhin angezeigt, enthält jedoch anstelle der benutzerdefinierten Logos/Texte das standardmäßige Cisco Umbrella-Branding. Benutzer/Codes für die Blockseitenumgehung fehlen.

21399518458644

21399518458644

Feedback

Feedback