Umbrella mit Check Point Anti-Bot Software-Blade konfigurieren

Download-Optionen

-

ePub (501.8 KB)

In verschiedenen Apps auf iPhone, iPad, Android, Sony Reader oder Windows Phone anzeigen

Inklusive Sprache

In dem Dokumentationssatz für dieses Produkt wird die Verwendung inklusiver Sprache angestrebt. Für die Zwecke dieses Dokumentationssatzes wird Sprache als „inklusiv“ verstanden, wenn sie keine Diskriminierung aufgrund von Alter, körperlicher und/oder geistiger Behinderung, Geschlechtszugehörigkeit und -identität, ethnischer Identität, sexueller Orientierung, sozioökonomischem Status und Intersektionalität impliziert. Dennoch können in der Dokumentation stilistische Abweichungen von diesem Bemühen auftreten, wenn Text verwendet wird, der in Benutzeroberflächen der Produktsoftware fest codiert ist, auf RFP-Dokumentation basiert oder von einem genannten Drittanbieterprodukt verwendet wird. Hier erfahren Sie mehr darüber, wie Cisco inklusive Sprache verwendet.

Informationen zu dieser Übersetzung

Cisco hat dieses Dokument maschinell übersetzen und von einem menschlichen Übersetzer editieren und korrigieren lassen, um unseren Benutzern auf der ganzen Welt Support-Inhalte in ihrer eigenen Sprache zu bieten. Bitte beachten Sie, dass selbst die beste maschinelle Übersetzung nicht so genau ist wie eine von einem professionellen Übersetzer angefertigte. Cisco Systems, Inc. übernimmt keine Haftung für die Richtigkeit dieser Übersetzungen und empfiehlt, immer das englische Originaldokument (siehe bereitgestellter Link) heranzuziehen.

Inhalt

Einleitung

In diesem Dokument wird die Integration von Cisco Umbrella mit dem Check Point Anti-Bot Software-Blade beschrieben.

Voraussetzungen

Anforderungen

Cisco empfiehlt, dass Sie über Kenntnisse in folgenden Bereichen verfügen:

- Ein Check Point-Gerät mit dem Anti-Bot-Software-Blade

- Check Point-Softwareversion R80.40 oder höher

- Stellen Sie sicher, dass das Check Point-Gerät ausgehende HTTP-Anfragen an "https://s-platform.api.opendns.com" senden kann.

- Ein Cisco Umbrella-Paket wie DNS Essentials, DNS Advantage, SIG Essentials oder SIG Advantage

- Administratorrechte für das Cisco Umbrella Dashboard

Anmerkung: Die Check Point-Integration ist nur in Cisco Umbrella-Paketen wie DNS Essentials, DNS Advantage, SIG Essentials oder SIG Advantage enthalten. Wenn Sie keines dieser Pakete besitzen und die Check Point-Integration wünschen, wenden Sie sich an Ihren Cisco Umbrella Account Manager. Wenn Sie über das richtige Cisco Umbrella-Paket verfügen, Check Point jedoch nicht als Integrationspunkt für Ihr Dashboard angezeigt wird, wenden Sie sich an den Cisco Umbrella Support.

Verwendete Komponenten

Die Informationen in diesem Dokument basieren auf Cisco Umbrella.

Die Informationen in diesem Dokument beziehen sich auf Geräte in einer speziell eingerichteten Testumgebung. Alle Geräte, die in diesem Dokument benutzt wurden, begannen mit einer gelöschten (Nichterfüllungs) Konfiguration. Wenn Ihr Netzwerk in Betrieb ist, stellen Sie sicher, dass Sie die möglichen Auswirkungen aller Befehle kennen.

Überblick

Die Integration von Cisco Umbrella mit Check Point Anti-Bot Software Blade ermöglicht es einem Check Point-Gerät, seine Anti-Bot Software Blade-Warnmeldungen an Cisco Umbrella zu senden, wenn das Blade Bedrohungen im von ihm inspizierten Netzwerkverkehr erkennt. Die von Cisco Umbrella empfangenen Warnmeldungen bilden eine Sperrliste, die mobile Laptops, Tablets und Telefone in Netzwerken schützen kann, die nicht durch das Check Point Anti-Bot Software-Blade geschützt sind.

Dieser Artikel enthält Anweisungen zum Konfigurieren eines Check Point-Geräts, um Anti-Bot-Software-Blade-Warnungen an Cisco Umbrella zu senden.

Anmerkung: Diese Integration wurde von Check Point in Version R81.20 verworfen, nachdem sie ursprünglich in R80.40 veröffentlicht wurde.

Funktionalität

Die Integration von Cisco Umbrella mit der Check Point Anti-Bot Software Blade Appliance überträgt gefundene Bedrohungen (z. B. Domänen, die Malware hosten, Command-and-Control für Botnets oder Phishing-Websites) zur globalen Durchsetzung an Cisco Umbrella.

Cisco Umbrella validiert die Bedrohung, um sicherzustellen, dass sie einer Richtlinie hinzugefügt werden kann. Wenn sich bestätigt, dass die Informationen vom Check Point Anti-Bot Software-Blade eine Bedrohung darstellen, wird die Domänenadresse der Check Point-Zielliste als Teil einer Sicherheitseinstellung hinzugefügt, die auf alle Cisco Umbrella-Richtlinien angewendet werden kann. Diese Richtlinie wird sofort auf alle Anforderungen angewendet, die von Geräten gestellt werden, die dieser Richtlinie zugewiesen sind.

Künftig parst Cisco Umbrella automatisch Check Point-Warnungen und fügt schädliche Websites zur Check Point-Zielliste hinzu. Dadurch wird der Schutz von Check Points auf alle Remote-Benutzer und -Geräte ausgedehnt und eine weitere Durchsetzungsebene für Ihr Unternehmensnetzwerk geschaffen.

Konfigurationsschritte

Die Konfiguration der Integration umfasst folgende Schritte:

- Aktivieren Sie die Integration in Cisco Umbrella, um ein API-Token mit einem benutzerdefinierten Skript zu generieren.

- Bereitstellen des API-Tokens und des benutzerdefinierten Skripts auf der Check Point-Appliance

- Erstellen/bearbeiten Sie eine Checkpoint-Warnung, um sie an dieses neue Skript weiterzuleiten.

- Legen Sie fest, dass Check Point-Ereignisse innerhalb von Cisco Umbrella blockiert werden.

Vermeidung von Serviceunterbrechungen

Um unerwünschte Serviceunterbrechungen zu vermeiden, empfiehlt Cisco Umbrella, geschäftskritische Domänennamen, die nie blockiert werden können (z. B. google.com oder salesforce.com), vor der Konfiguration der Integration der globalen Zulassungsliste (oder anderen Ziellisten gemäß Ihrer Richtlinie) hinzuzufügen.

Geschäftskritische Bereiche können Folgendes umfassen:

- Die Startseite Ihres Unternehmens

- Domänen, die von Ihnen bereitgestellte Dienste darstellen und sowohl interne als auch externe Datensätze enthalten können. Beispiel: "mail.myservicedomain.com" und "portal.myotherservicedomain.com".

- Weniger bekannte Cloud-basierte Anwendungen, von denen Cisco Umbrella abhängt, können nicht automatisch für die Domänenvalidierung berücksichtigt werden. Beispiel: "localcloudservice.com".

Diese Domänen müssen der globalen Zulassungsliste hinzugefügt werden, die unter Richtlinien > Ziellisten in Cisco Umbrella zu finden ist.

Schritt 1: Generierung von Umbrella-Skripts und API-Token

1. Melden Sie sich als Administrator beim Cisco Umbrella Dashboard an.

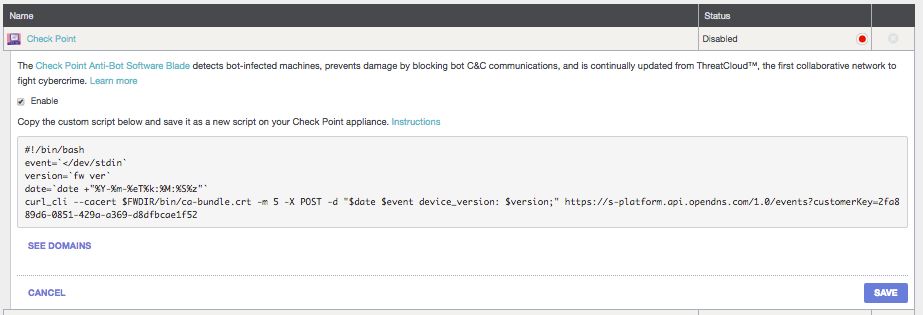

2. Navigieren Sie zu Richtlinien > Richtlinienkomponenten > Integrationen, und wählen Sie Prüfpunkt in der Tabelle aus, um ihn zu erweitern.

3. Wählen Sie die Option Aktivieren.

4. Kopieren Sie das gesamte Skript, beginnend mit:

#!/bin/bashAnschließend können Sie das Skript in späteren Schritten verwenden.

5. Wählen Sie Speichern, um die Integration zu aktivieren.

Phase 2: Bereitstellen des benutzerdefinierten Skripts auf der Prüfpunkt-Appliance

Als Nächstes installieren Sie das benutzerdefinierte Cisco Umbrella-Skript auf Ihrer Check Point-Appliance und aktivieren es anschließend im SmartDashboard.

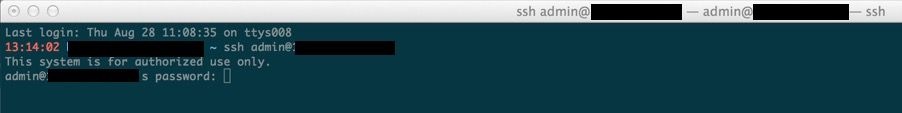

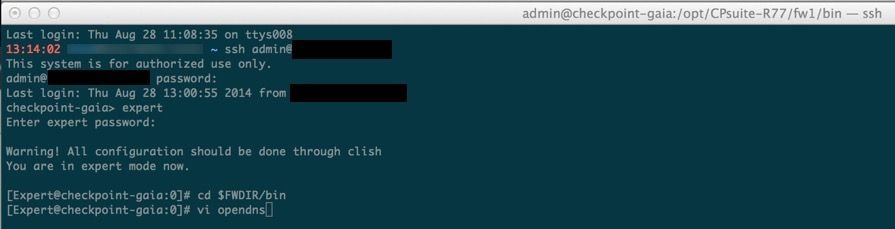

1. Um das benutzerdefinierte Skript als Administrator in der Check Point-Appliance zu installieren:

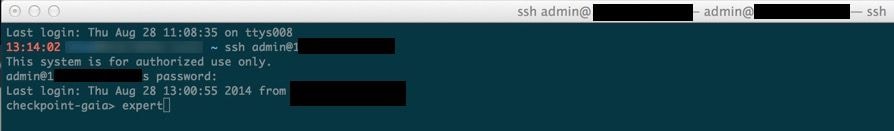

2. Als Nächstes starten Sie "Expert Mode", indem Sie "expert" in die Befehlszeile eingeben:

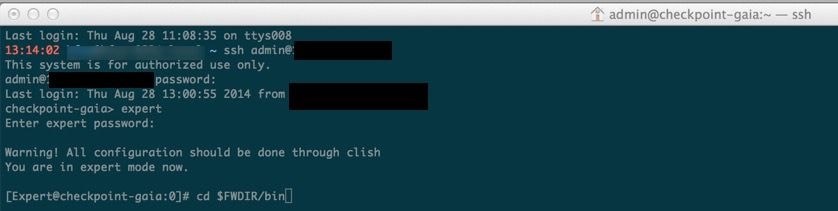

3. Ändern Sie das Arbeitsverzeichnis in $FWDIR/bin:

4. Öffnen Sie eine neue Datei mit dem Namen "opendns" mit einem Texteditor (wie im Beispiel hier mit dem "vi"-Editor):

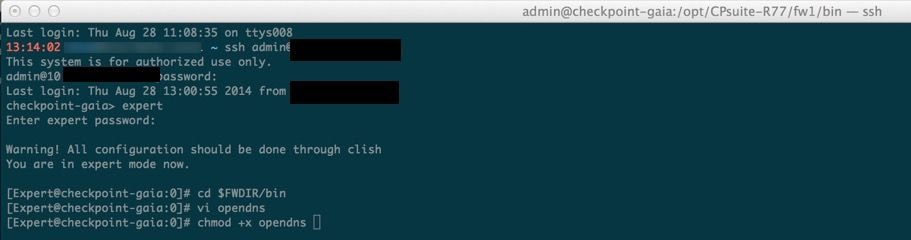

5. Fügen Sie das Cisco Umbrella-Skript in die Datei ein, speichern Sie die Datei, und beenden Sie den Editor:

6. Machen Sie das benutzerdefinierte Umbrella-Skript ausführbar, indem Sie chmod +x öffnet :

Anmerkung: Wenn Sie Blade-Versionen aktualisieren oder ändern, müssen Sie diese Schritte für diese neue Version wiederholen.

Schritt 3: Erstellen oder bearbeiten Sie eine Checkpoint-Warnung, um sie an das neue Skript zu senden

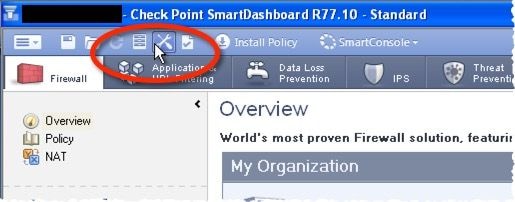

1. Aktivieren Sie das SmartDashboard, um das neue Skript bereitzustellen, indem Sie sich anmelden und das SmartDashboard starten:

2. Globale Eigenschaften öffnen:

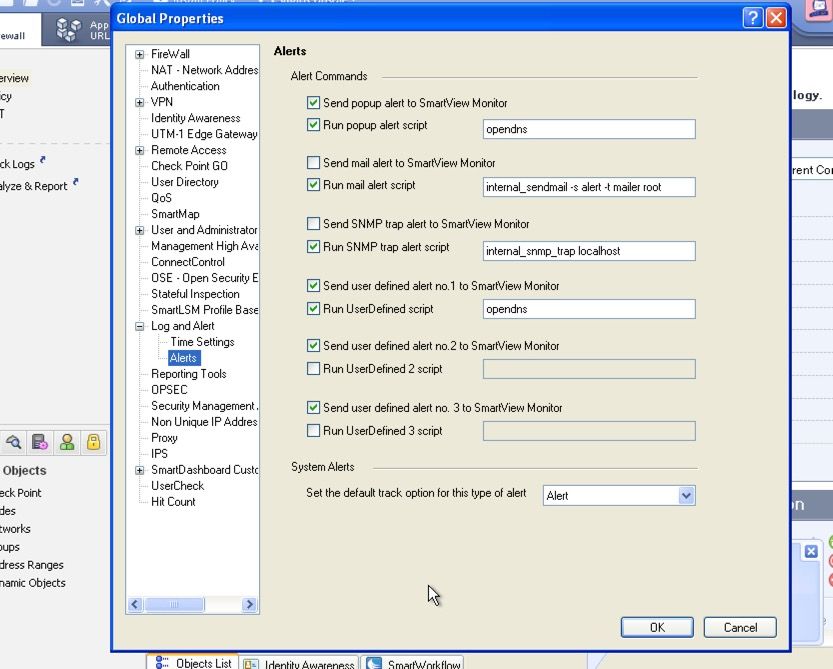

3. Öffnen Sie unter Globale Eigenschaften die Option Protokoll und Warnmeldung > Warnmeldungen, und führen Sie die folgenden Schritte aus:

- Wählen Sie Popup-Warnskript senden und Benutzerdefiniertes Skript ausführen aus.

- Definieren Sie in den Skriptfeldern "open" für beide.

4. Wählen Sie OK. Speichern und installieren Sie Ihre aktualisierte Richtlinie über SmartDashboard.

Schritt 4: Testen der Integration und Festlegen der zu blockierenden Prüfpunktereignisse

Generieren Sie zunächst ein Anti-Bot-Test-Blade-Ereignis, das im Cisco Umbrella Dashboard angezeigt wird:

1. Laden Sie von einem beliebigen Gerät im Netzwerk, das durch Ihre Check Point-Appliance geschützt ist, diese URL in Ihren Browser:

"http://sc1.checkpoint.com/za/images/threatwiki/pages/TestAntiBotBlade.html"

2. Melden Sie sich als Administrator beim Cisco Umbrella Dashboard an.

3. Navigieren Sie zu Richtlinien > Richtlinienkomponenten > Integrationen, und wählen Sie Prüfpunkt in der Tabelle aus, um ihn zu erweitern.

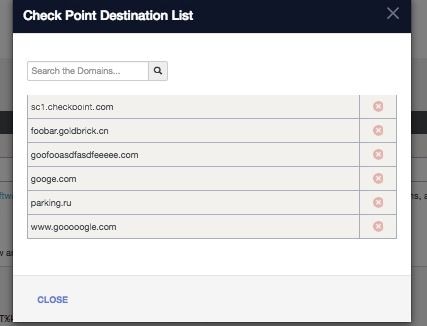

4. Wählen Sie Siehe Domänen. Daraufhin wird ein Fenster mit der Check Point-Zielliste geöffnet, das "sc1.checkpoint.com" enthalten kann. Ab diesem Zeitpunkt wird eine durchsuchbare Liste mit Suchergebnissen erweitert.

Anmerkung: Sie können diese Zielliste auch ändern, wenn hier eine Domäne angezeigt wird, für die Sie keine Richtlinie durchsetzen möchten. Klicken Sie auf das Symbol Löschen, um die Domäne zu entfernen.

Beobachtung von Ereignissen, die der Sicherheitskategorie des Prüfpunkts im Überwachungsmodus hinzugefügt wurden

Der nächste Schritt besteht darin, die Ereignisse zu beobachten und zu überwachen, die Ihrer neuen Check Point-Sicherheitskategorie hinzugefügt wurden.

Die Ereignisse in Ihrer Check Point-Appliance beginnen, eine bestimmte Zielliste auszufüllen, die als Check Point-Sicherheitskategorie auf Richtlinien angewendet werden kann. Standardmäßig befinden sich die Zielliste und die Sicherheitskategorie im "Überwachungsmodus". Sie werden nicht auf Richtlinien angewendet und können keine Änderungen an Ihren vorhandenen Cisco Umbrella-Richtlinien zur Folge haben.

Anmerkung: Je nach Bereitstellungsprofil und Netzwerkkonfiguration kann der "Überwachungsmodus" aktiviert werden, allerdings so lange, wie dies erforderlich ist.

Zielliste überprüfen

Sie können die Checkpoint-Zielliste jederzeit in Cisco Umbrella einsehen:

1. Navigieren Sie zu Richtlinien > Richtlinienkomponenten > Integrationen.

2. Erweitern Sie Check Point in der Tabelle, und wählen Sie See Domains (Domänen anzeigen).

Sicherheitseinstellungen für eine Richtlinie überprüfen

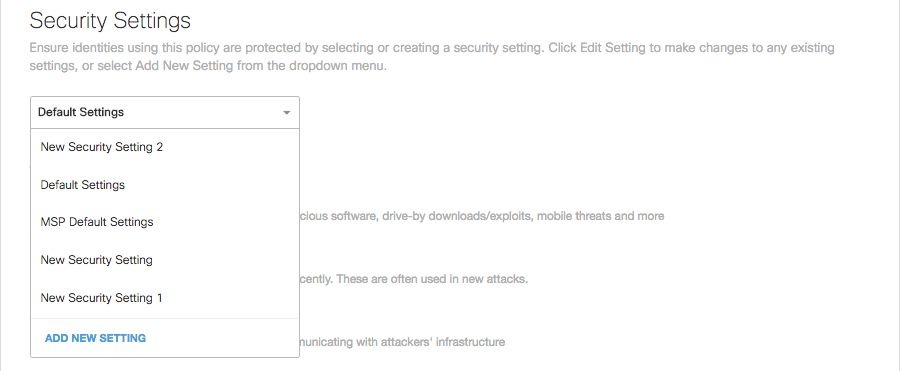

Sie können die Sicherheitseinstellungen, die für eine Richtlinie aktiviert werden können, jederzeit in Cisco Umbrella überprüfen:

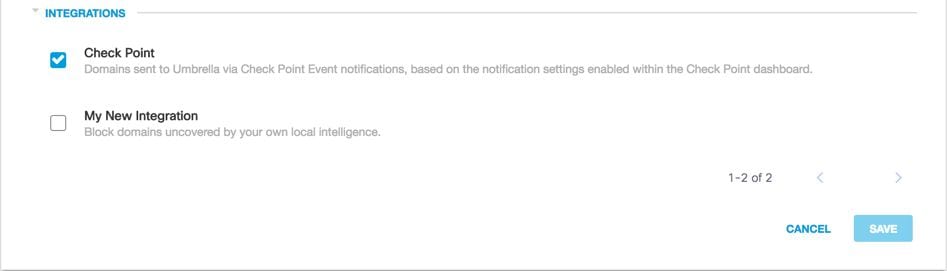

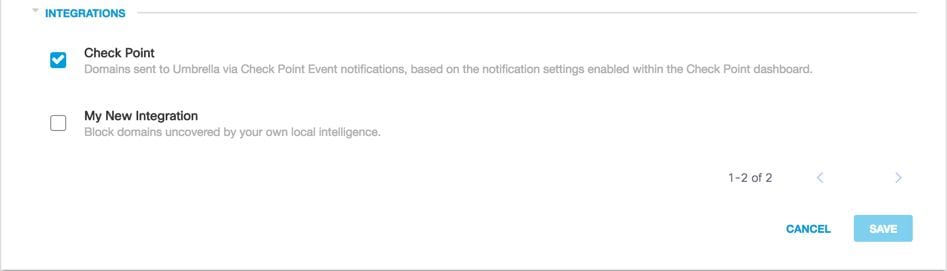

1. Navigieren Sie zu Richtlinien > Richtlinienkomponenten > Sicherheitseinstellungen.

2. Wählen Sie eine Sicherheitseinstellung in der Tabelle aus, um sie zu erweitern.

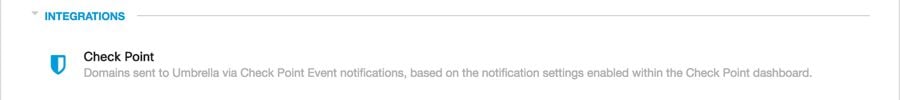

3. Navigieren Sie zum Abschnitt Integrationen, und erweitern Sie den Abschnitt, um die Check Point-Integration anzuzeigen.

4. Wählen Sie die Option für die Check Point-Integration und dann Speichern. 115013984226

115013984226

Sie können die Integrationsinformationen auch auf der Seite Übersicht über die Sicherheitseinstellungen überprüfen: 19916943300244

19916943300244

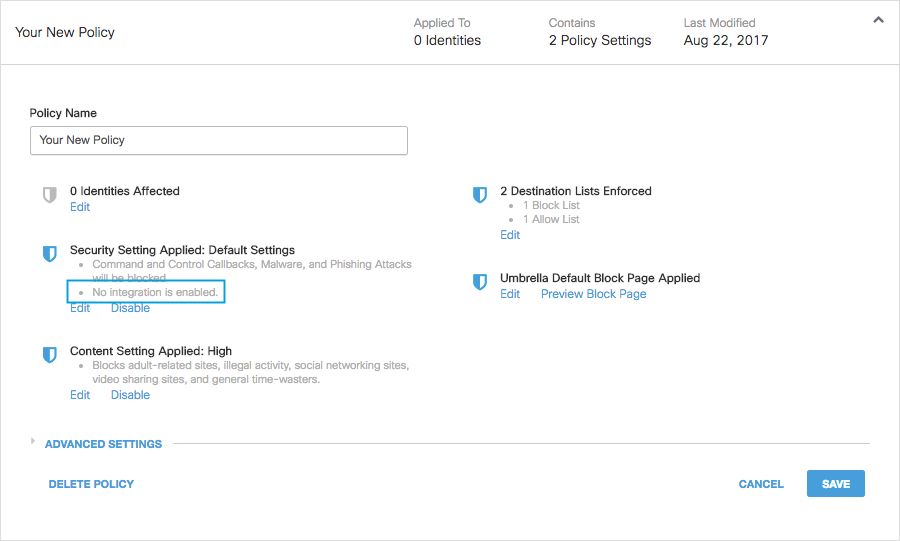

Anwenden der Check Point-Sicherheitseinstellungen im "Blockmodus" auf eine Richtlinie für verwaltete Clients

Wenn Sie diese zusätzlichen Sicherheitsbedrohungen von Clients erzwungen haben, die von Cisco Umbrella verwaltet werden, ändern Sie die Sicherheitseinstellung in einer vorhandenen Richtlinie, oder erstellen Sie eine neue Richtlinie, die über Ihrer Standardrichtlinie liegt, um sicherzustellen, dass sie zuerst erzwungen wird:

1. Stellen Sie sicher, dass die Check Point-Integration weiterhin aktiviert ist, wie im vorherigen Abschnitt beschrieben. Navigieren Sie zu Richtlinien > Richtlinienkomponenten > Sicherheitseinstellungen, und öffnen Sie die entsprechende Einstellung.

2. Überprüfen Sie unter Integrationen, ob die Option Prüfpunkt aktiviert ist. Wenn nicht, wählen Sie die Option und anschließend Speichern. 115013984226

115013984226

Fügen Sie anschließend im Cisco Umbrella Policy-Assistenten diese Sicherheitseinstellung zu einer Richtlinie hinzu, die Sie bearbeiten:

1. Navigieren Sie zu einer Richtlinie: Entweder Richtlinien > DNS-Richtlinien oder Richtlinien > Webrichtlinie.

2. Erweitern Sie eine Richtlinie, und wählen Sie unter Sicherheitseinstellungen angewendet (DNS-Richtlinien) oder Sicherheitseinstellungen (Webrichtlinie) die Option Bearbeiten aus.

3. Wählen Sie im Dropdown-Menü Sicherheitseinstellungen eine Sicherheitseinstellung aus, die auch die Einstellung Prüfpunkt enthält. 19916943316884

19916943316884

Das Schildsymbol unter Integrationen wird auf blau aktualisiert. 115014149783

115014149783

4. Wählen Sie Set & Return (DNS-Richtlinien) oder Save (Web-Richtlinie).

Prüfpunkt-Domänen, die in den Sicherheitseinstellungen für Prüfpunkt enthalten sind, können dann mithilfe der Richtlinie für diese Identitäten gesperrt werden.

Reporting innerhalb von Umbrella für Check Point-Ereignisse

Berichte zu Sicherheitsereignissen in Check Points

Die Checkpoint-Zielliste ist eine der für Berichte verfügbaren Sicherheitskategorien. Die meisten oder alle Berichte verwenden die Sicherheitskategorien als Filter. So können Sie z. B. Sicherheitskategorien filtern, sodass nur Aktivitäten im Zusammenhang mit Check Points angezeigt werden:

1. Navigieren Sie zu Auswertungen > Hauptauswertungen > Aktivitätssuche.

2. Wählen Sie unter Sicherheitskategorien die Option Prüfpunkt, um den Bericht so zu filtern, dass nur die Sicherheitskategorie für Prüfpunkt angezeigt wird.

115014197623

115014197623

Anmerkung: Wenn die Check Point-Integration deaktiviert ist, kann sie nicht im Filter Sicherheitskategorien angezeigt werden.

3. Wählen Sie "Anwenden", um die Aktivität "Prüfpunkte" für die in der Auswertung ausgewählte Periode anzuzeigen.

Melden beim Hinzufügen von Domänen zur Prüfpunkt-Zielliste

Das Cisco Umbrella Admin Audit-Protokoll enthält Ereignisse von der Check Point-Appliance, da Domänen zur Zielliste hinzugefügt werden. Diese Domänen werden durch die Bezeichnung "Check Point-Konto" in der Spalte "Benutzer" des Überwachungsprotokolls hinzugefügt.

Um das Umbrella Admin Audit-Protokoll zu finden, navigieren Sie zu Reporting > Admin Audit Log.

Um zu berichten, wann eine Domäne hinzugefügt wurde, filtern Sie, um nur Änderungen an Prüfpunkten einzubeziehen, indem Sie einen Filter nach Identitäten und Einstellungen für die Prüfpunktblockliste anwenden.

Nach dem Ausführen des Berichts wird eine Liste der Domänen angezeigt, die der Zielliste für Prüfpunkte hinzugefügt wurden.

Umgang mit unerwünschten Erkennungen oder Fehlalarmen

Verwalten einer Zulassungsliste für die unerwünschte Erkennung

Es ist zwar unwahrscheinlich, dass automatisch von Ihrer Check Point-Appliance hinzugefügte Domänen eine unerwünschte Blockierung auslösen können, die dazu führen kann, dass Ihre Benutzer nicht auf bestimmte Websites zugreifen können. In einer solchen Situation empfiehlt Cisco Umbrella, die Domäne(n) einer Zulassungsliste hinzuzufügen, die Vorrang vor allen anderen Blocklistenarten hat, einschließlich Sicherheitseinstellungen. Eine Zulassungsliste hat Vorrang vor einer Sperrliste, wenn eine Domäne in beiden vorhanden ist.

Es gibt zwei Gründe, warum dieser Ansatz bevorzugt wird:

- Wenn die Check Point-Appliance die Domäne nach dem Entfernen erneut hinzufügen sollte, schützt die Zulassungsliste vor weiteren Problemen.

- Zweitens zeigt die Zulassungsliste einen Verlaufsdatensatz problematischer Domänen für spätere forensische Untersuchungen oder Prüfberichte.

Standardmäßig gibt es eine globale Zulassungsliste, die auf alle Richtlinien angewendet wird. Durch Hinzufügen einer Domäne zur globalen Zulassungsliste wird die Domäne in allen Richtlinien zugelassen.

Wenn die Check Point-Sicherheitseinstellung im Blockmodus nur auf eine Teilmenge Ihrer verwalteten Cisco Umbrella-Identitäten angewendet wird (z. B. nur auf Roaming-Computer und mobile Geräte), können Sie eine spezifische Zulassungsliste für diese Identitäten oder Richtlinien erstellen.

So erstellen Sie eine Zulassungsliste:

1. Navigieren Sie zu Richtlinien > Ziellisten, und wählen Sie das Symbol Hinzufügen aus.

2. Wählen Sie Zulassen, und fügen Sie Ihre Domäne zur Liste hinzu.

3. Wählen Sie Speichern.

Nachdem die Liste gespeichert wurde, können Sie sie einer vorhandenen Richtlinie hinzufügen, die die Clients abdeckt, die von der unerwünschten Sperre betroffen sind.

Löschen von Domänen aus der Checkpoint-Zielliste

Neben jedem Domänennamen in der Zielliste für Prüfpunkte befindet sich ein Symbol zum Löschen. Durch das Löschen von Domänen können Sie im Fall einer unerwünschten Erkennung die Zielliste für den Prüfpunkt bereinigen.

Der Löschvorgang ist jedoch nicht dauerhaft, wenn die Check Point-Appliance die Domäne erneut an Cisco Umbrella sendet.

So löschen Sie eine Domäne:

1. Navigieren Sie zu Einstellungen > Integrationen, und wählen Sie Prüfpunkt aus, um ihn zu erweitern.

2. Wählen Sie Siehe Domänen.

3. Suchen Sie nach dem Domänennamen, den Sie löschen möchten.

4. Wählen Sie das Symbol Löschen.

5. Wählen Sie Schließen.

6. Wählen Sie Speichern.

Wenn eine unerwünschte Erkennung oder ein Fehlalarm vorliegt, empfiehlt Cisco Umbrella, sofort eine Zulassungsliste in Cisco Umbrella zu erstellen und den Fehlalarm in der Check Point Appliance zu beheben. Später können Sie die Domäne aus der Check Point-Zielliste entfernen.

Revisionsverlauf

| Überarbeitung | Veröffentlichungsdatum | Kommentare |

|---|---|---|

1.0 |

22-Sep-2025

|

Erstveröffentlichung |

Beiträge von Cisco Ingenieuren

Cisco kontaktieren

- Eine Supportanfrage öffnen

- (Erfordert einen Cisco Servicevertrag)

Feedback

Feedback