Einleitung

In diesem Dokument wird die Integration von Secure Malware Analytics mit FirePOWER Management Center (FMC) im Detail beschrieben.

Voraussetzungen

Anforderungen

Cisco empfiehlt, dass Sie über Kenntnisse in folgenden Bereichen verfügen:

- FirePOWER-Management-FMC

- Grundlegende Konfiguration der Secure Malware Appliance

- Zertifizierungsstellenzertifikate erstellen

- Linux/Unix

Verwendete Komponenten

Die Informationen in diesem Dokument basierend auf folgenden Software- und Hardware-Versionen:

- FMC Version 6.6.1

- Threat Grid 2.12.2

- CentOS 8

Die Informationen in diesem Dokument beziehen sich auf Geräte in einer speziell eingerichteten Testumgebung. Alle Geräte, die in diesem Dokument benutzt wurden, begannen mit einer gelöschten (Nichterfüllungs) Konfiguration. Wenn Ihr Netzwerk in Betrieb ist, stellen Sie sicher, dass Sie die möglichen Auswirkungen aller Befehle kennen.

Problem

In diesem Szenario werden zwei Probleme und zwei Fehlercodes angezeigt.

Szenario 1

Die Integration schlägt fehl, und es treten Fehler auf:

Sandbox registration failed: Peer certificate cannot be authenticated with given CA certificates (code = 60)

Bei diesem Problem bezieht sich das Problem auf das Zertifikat, das nicht als vollständige Kette in FMC hochgeladen wird. Da das CA-signierte Zertifikat verwendet wurde, muss die gesamte Zertifikatskette in einer einzigen PEM-Datei zusammengefasst verwendet werden. Mit einem anderen Wort beginnen Sie mit Stammzertifizierungsstelle > Zwischenzertifikat (falls zutreffend) > Clean Int. Bitte beziehen Sie sich auf diesen Artikel aus dem offiziellen Leitfaden, der die Anforderungen und Verfahren beschreibt.

Wenn eine mehrstufige Signaturkette von CAs vorhanden ist, müssen alle erforderlichen Zwischenzertifikate und das Stammzertifikat in einer einzigen Datei enthalten sein, die in das FMC hochgeladen wird.

- Alle Zertifikate müssen PEM-verschlüsselt sein.

- Die neuen Zeilen der Datei müssen UNIX sein, nicht DOS.

- Wenn die Threat Grid-Appliance ein selbstsigniertes Zertifikat aufweist, laden Sie das von dieser Appliance heruntergeladene Zertifikat hoch.

- Wenn die Threat Grid-Appliance ein CA-signiertes Zertifikat aufweist, laden Sie die Datei hoch, die die Zertifikatsignierkette enthält.

Vorsicht: Wenn Sie das selbstsignierte Zertifikat der Secure Malware Appliance neu generiert haben, stellen Sie sicher, dass Sie die Appliance so neu konfiguriert haben, dass sie das aktualisierte Zertifikat erst während des SSL-Handshakes sendet.

Szenario 2

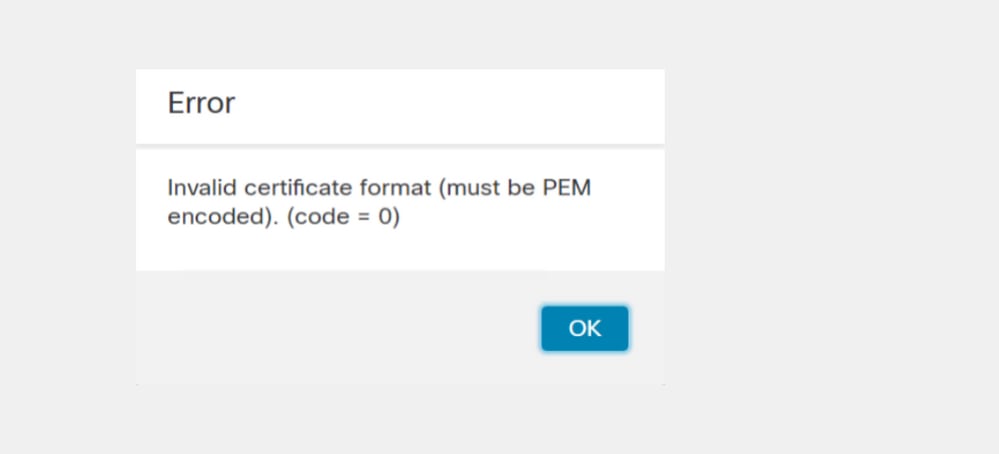

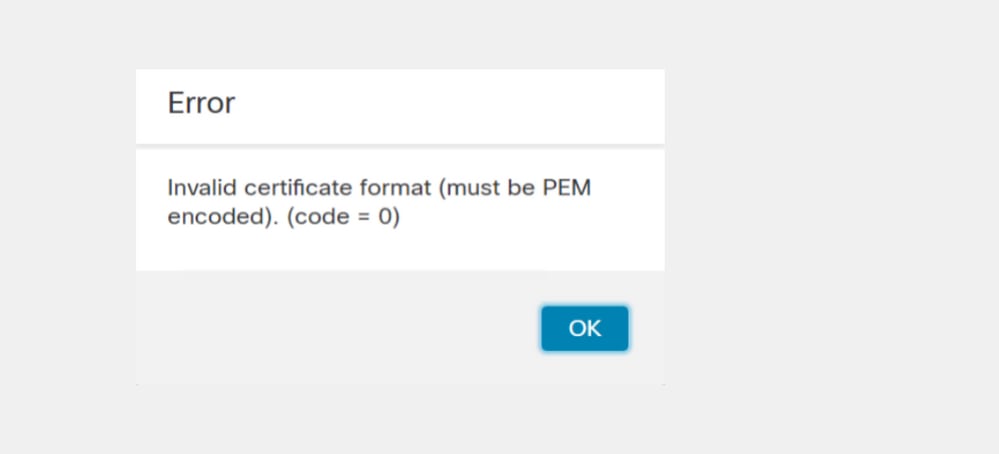

Ungültiger Fehler im Zertifikatformat

Invalid Certificate format (must be PEM encoded) (code=0)

Fehler beim Format des Zertifikats, wie im Bild gezeigt.

Dieser Fehler ist auf die falsche Formatierung des kombinierten PEM-Zertifikats zurückzuführen, das auf dem Windows-Computer erstellt wurde, der OpenSSL verwendet. Es wird dringend empfohlen, ein Linux-System zum Erstellen dieses Zertifikats zu verwenden.

Integration

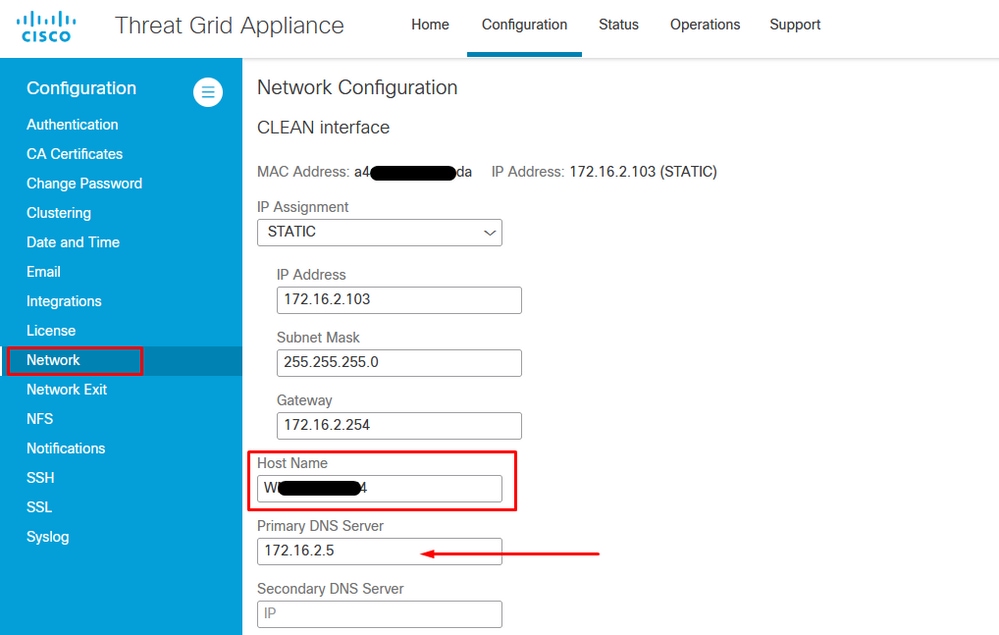

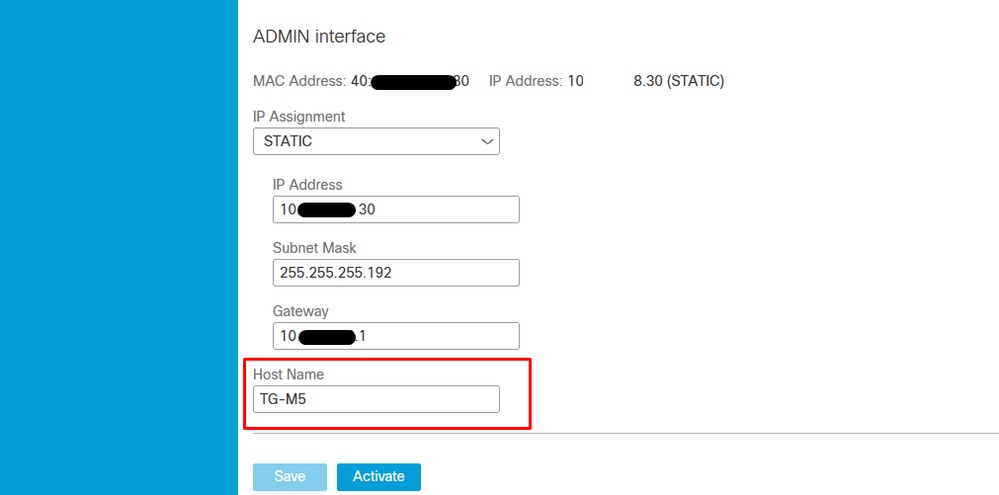

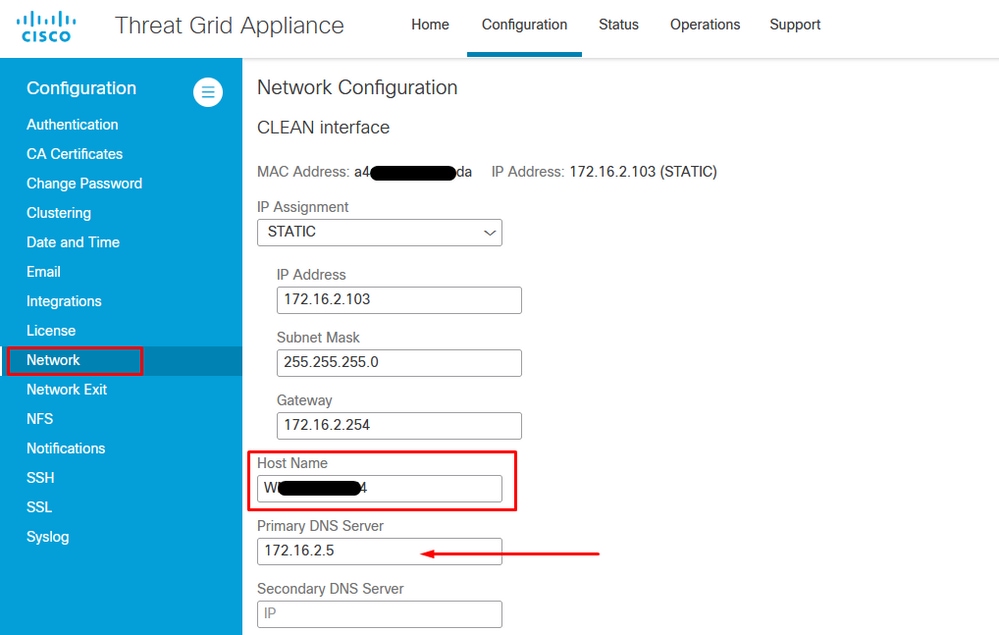

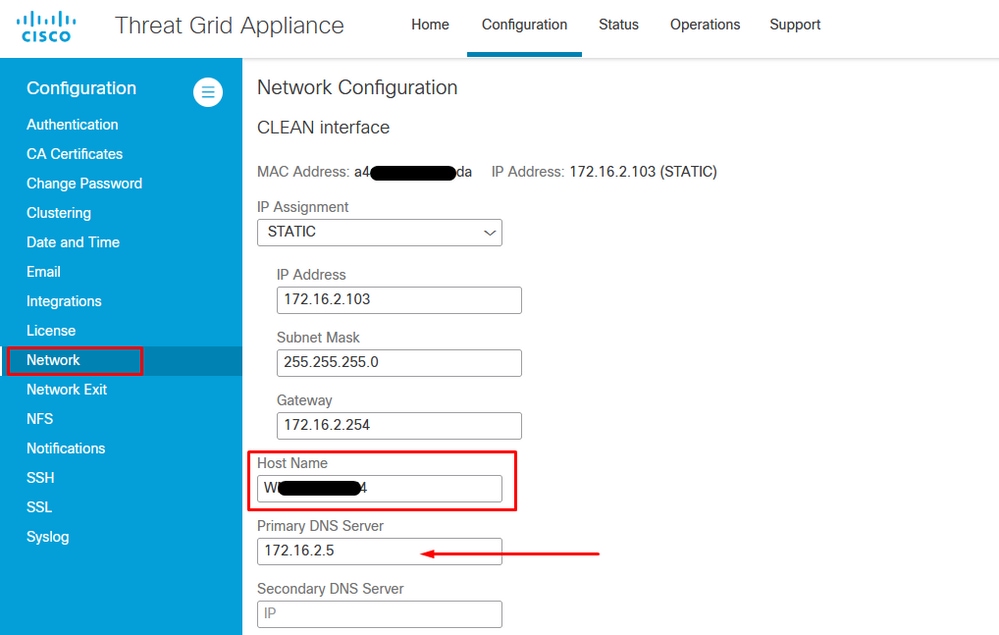

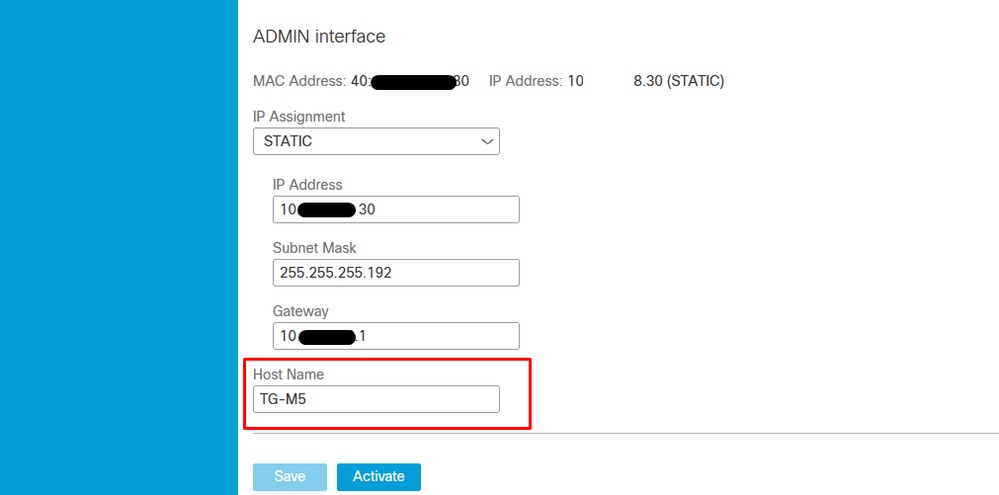

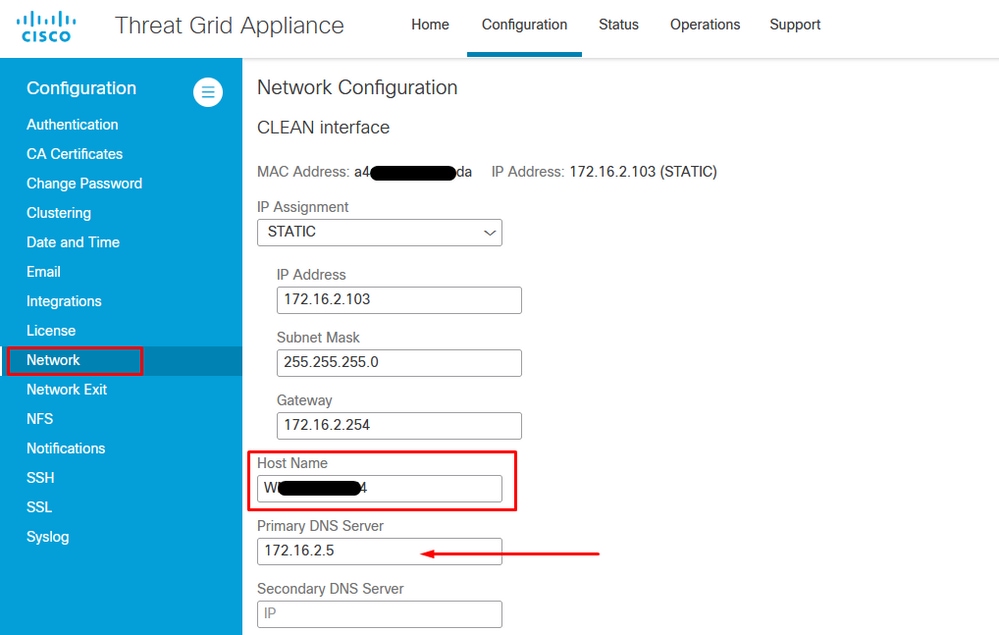

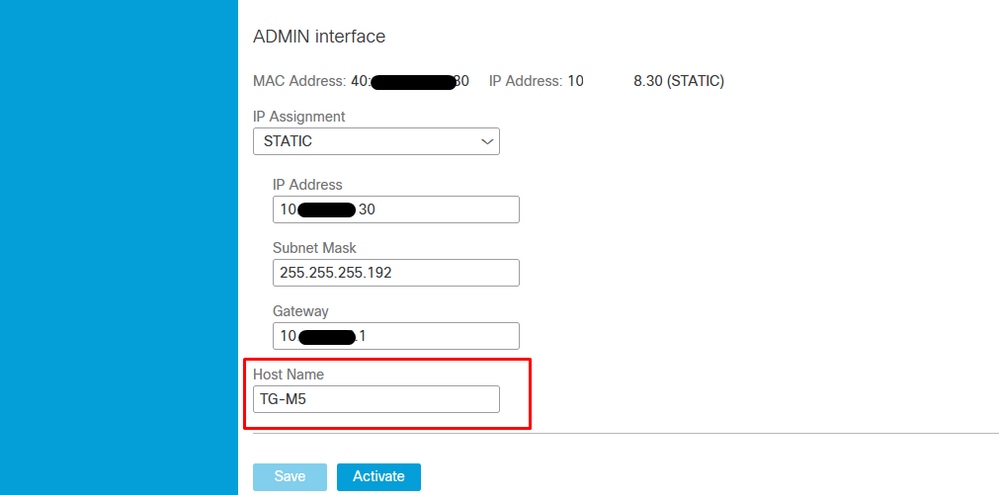

Schritt 1: Konfigurieren Sie die TGA, wie in den Bildern gezeigt.

Interne, von der Zertifizierungsstelle signierte Zertifikate für eine saubere Verwaltungsschnittstelle

Schritt 1: Generieren Sie den privaten Schlüssel, der sowohl für die Administratorschnittstelle als auch für die saubere Schnittstelle verwendet wird.

openssl ecparam -name secp521r1 -genkey -out private-ec-key.pem

Schritt 2: CSR erstellen

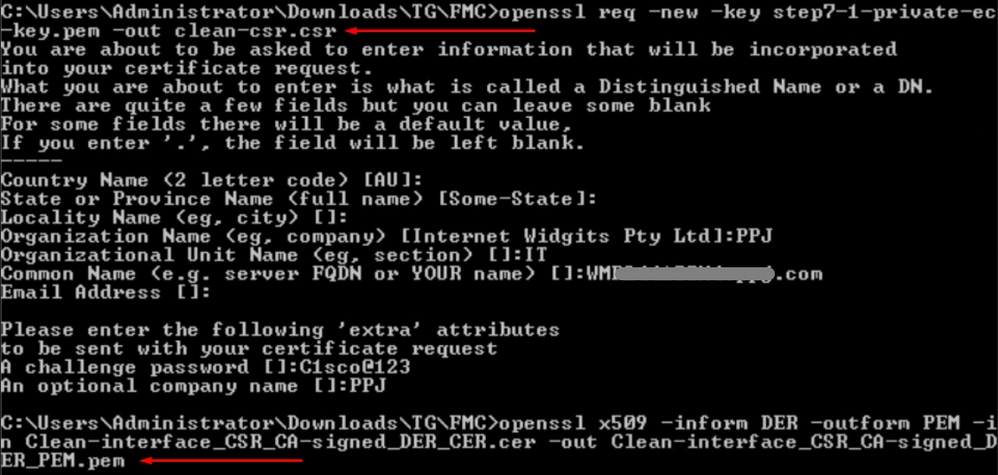

Saubere Schnittstelle

Schritt 1: Navigieren Sie zur CSR-Erstellung, und verwenden Sie den generierten privaten Schlüssel.

openssl req -new -key private-ec-key.pem -out MYCSR.csr

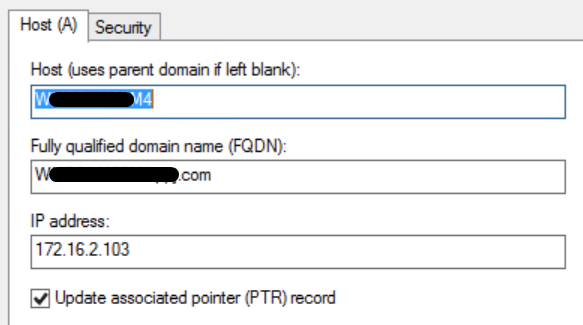

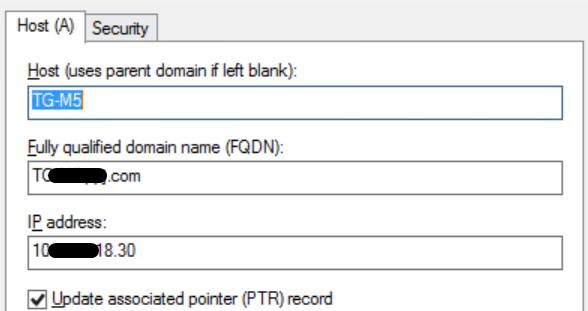

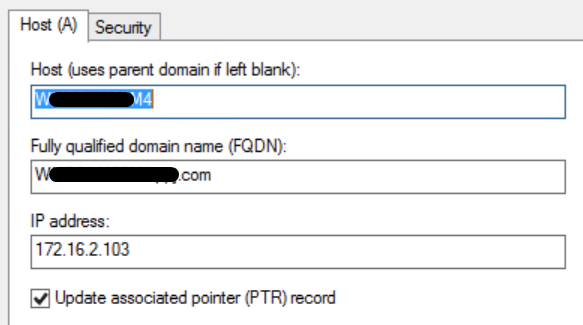

Anmerkung: Der CN-Name muss für CSR eingegeben werden und mit dem Hostnamen der Clean-Schnittstelle übereinstimmen, die unter "Netzwerk" definiert ist. Auf dem DNS-Server muss ein DNS-Eintrag vorhanden sein, der den Hostnamen der sauberen Schnittstelle auflöst.

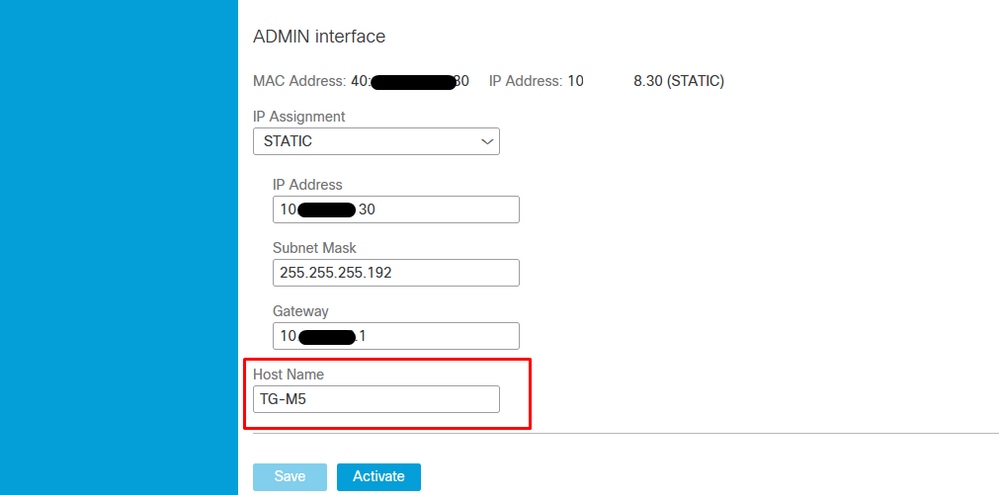

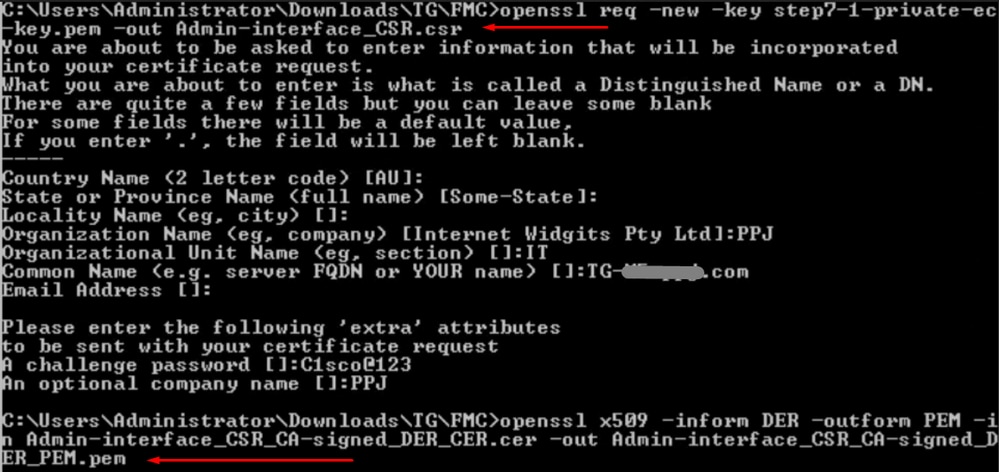

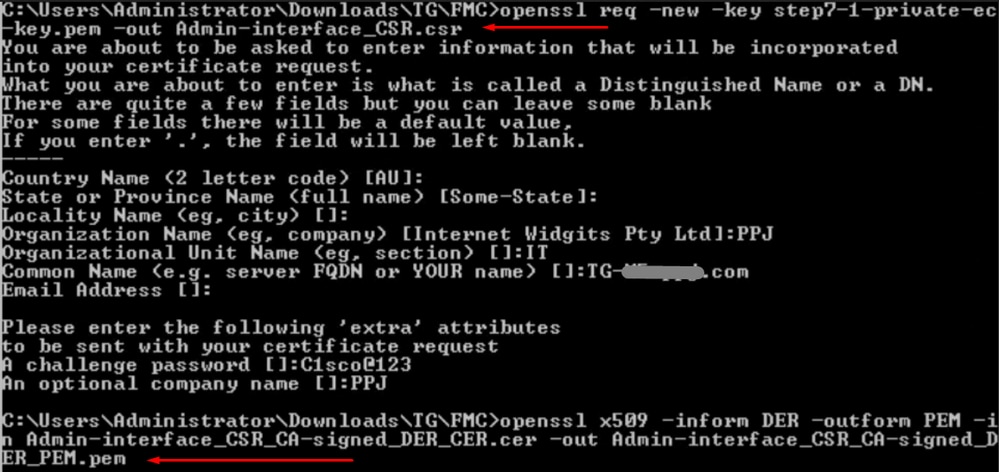

Admin-Schnittstelle

Schritt 1: Navigieren Sie zur CSR-Erstellung, und verwenden Sie den generierten privaten Schlüssel.

openssl req -new -key private-ec-key.pem -out MYCSR.csr

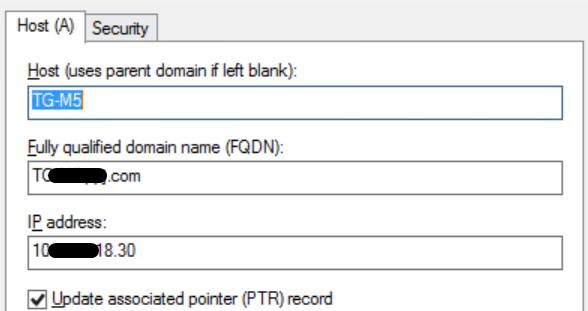

Anmerkung: Der CN-Name muss für CSR eingegeben werden und muss mit dem "Hostnamen" der "Admin-Schnittstelle" übereinstimmen, die unter "Netzwerk" definiert ist. Auf dem DNS-Server muss ein DNS-Eintrag vorhanden sein, der den Hostnamen der sauberen Schnittstelle auflöst.

Schritt 2: Die CSR-Anfrage muss von der Zertifizierungsstelle unterzeichnet werden. Laden Sie das Zertifikat im DER-Format mit der CER-Erweiterung herunter.

Schritt 3: Umwandeln von CER in PEM

openssl x509 -inform DER -outform PEM -in xxxx.cer -out yyyy.pem

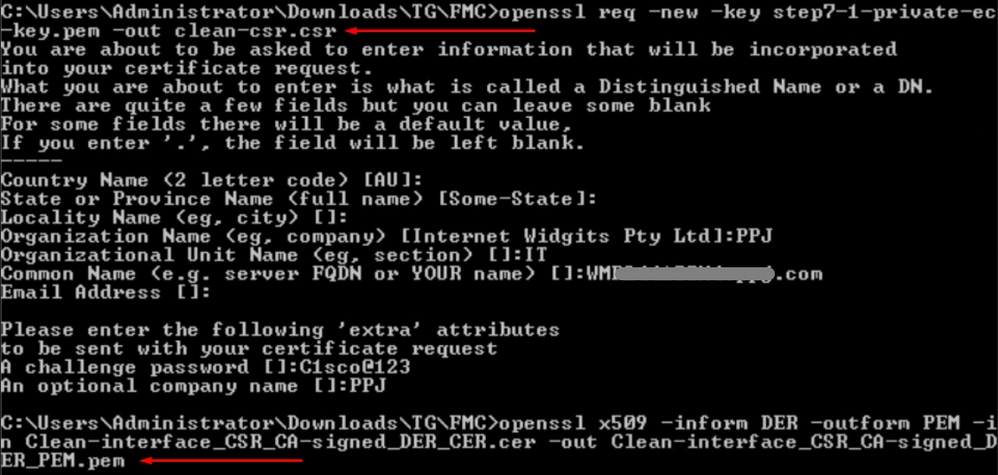

Schnittstelle CSR und CER zu PEM bereinigen

Admin-Schnittstelle CSR und CER zu PEM

Angemessenes Format der Bescheinigung für das FÜZ

Wenn Sie bereits über Zertifikate verfügen und diese im CER/CRT-Format vorliegen und bei Verwendung eines Texteditors lesbar sind, können Sie einfach die Erweiterung in PEM ändern.

Wenn das Zertifikat nicht lesbar ist, müssen Sie das DER-Format in ein PEM-lesbares Format umwandeln.

openssl x509 -inform DER -outform PEM -in xxxx.cer -out yyyy.pem

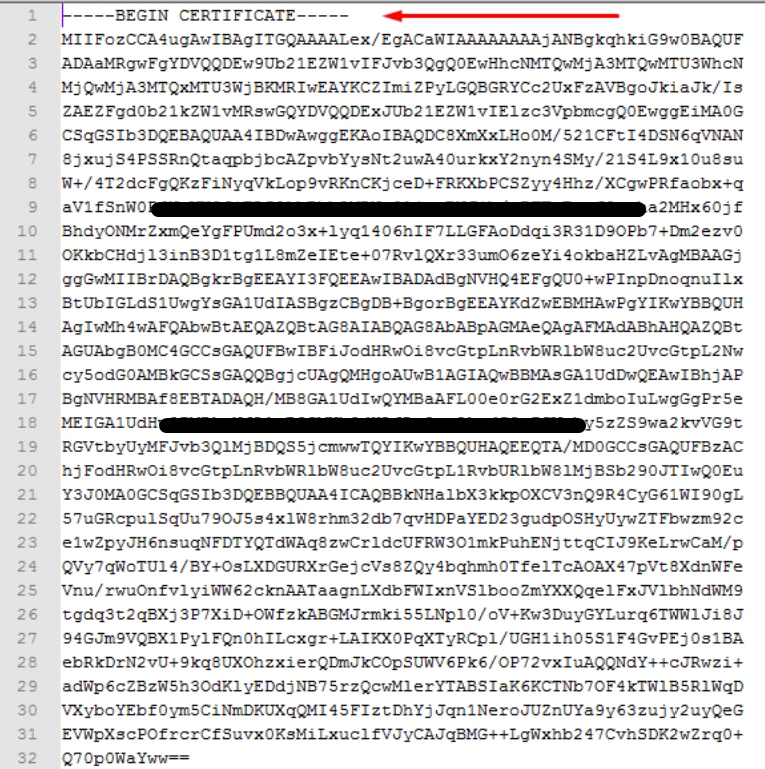

PEM

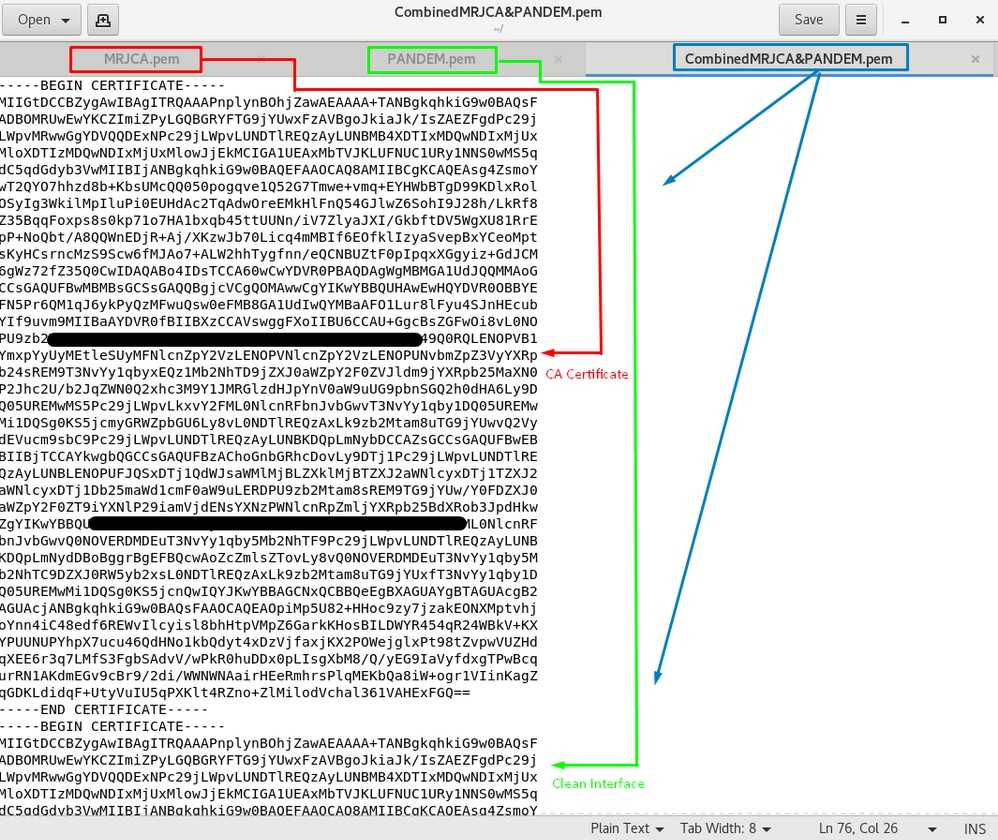

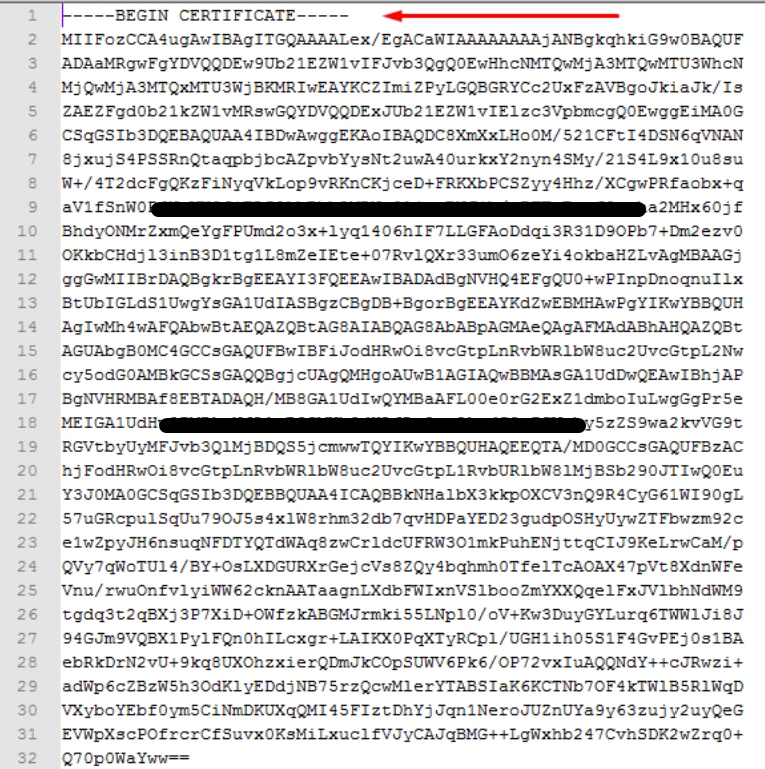

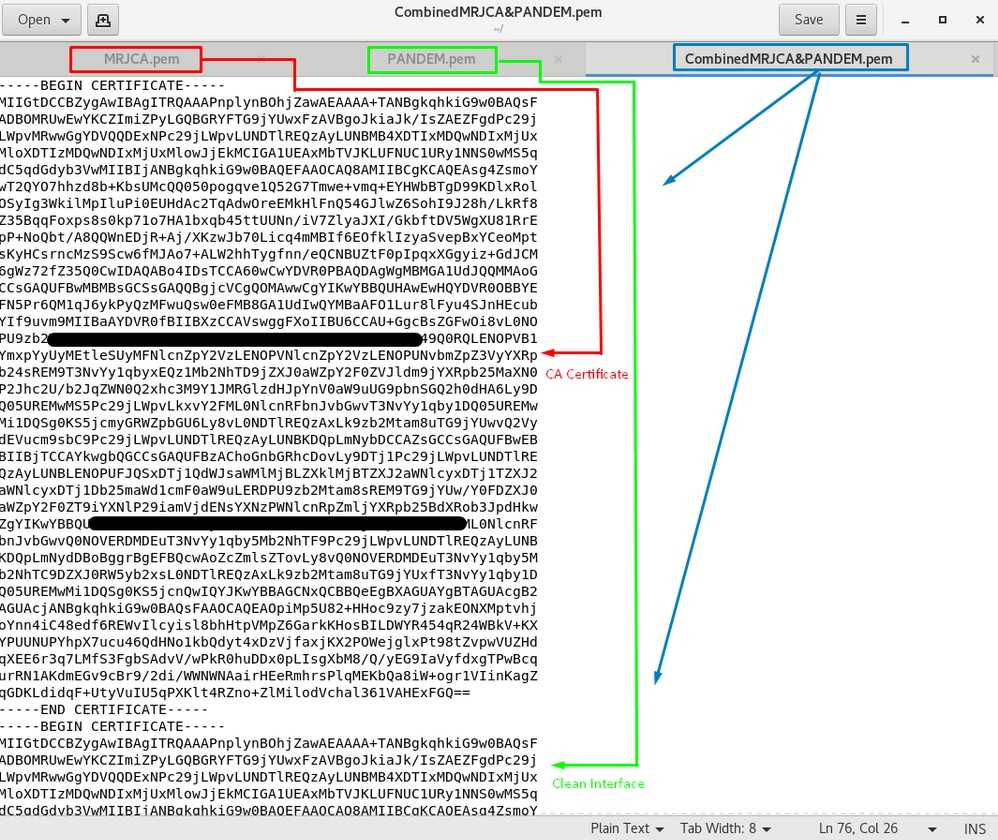

Beispiel für ein PEM-lesbares Format, wie im Bild dargestellt.

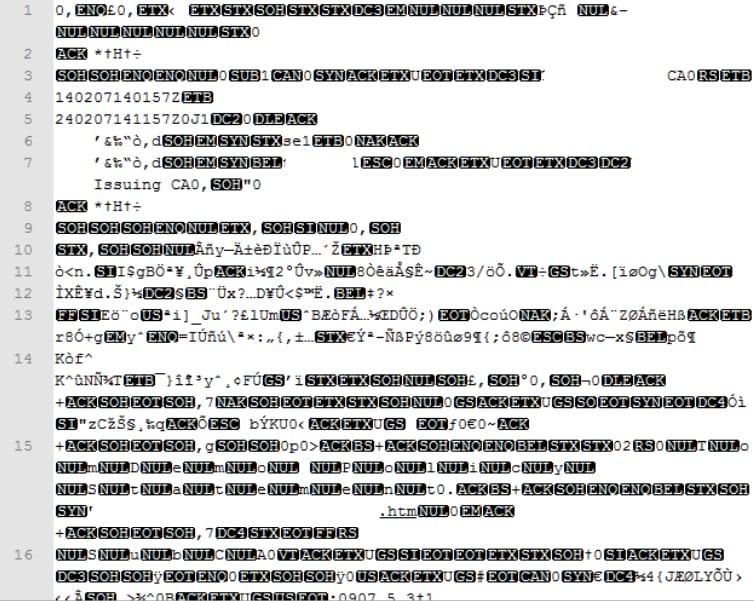

DER

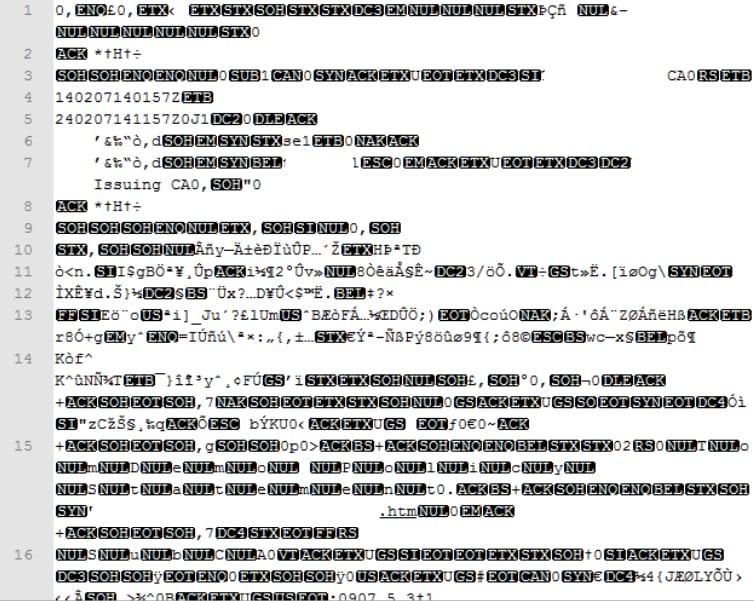

Beispiel für ein DER-lesbares Format, wie im Bild dargestellt

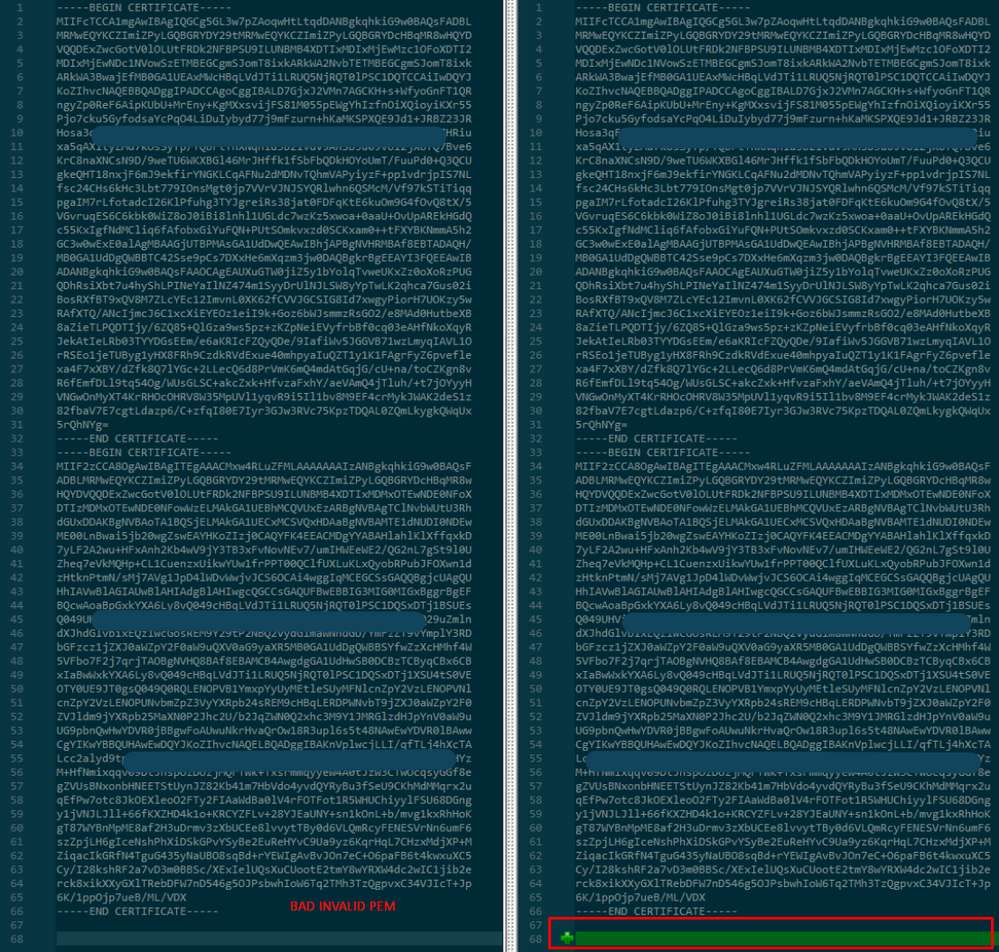

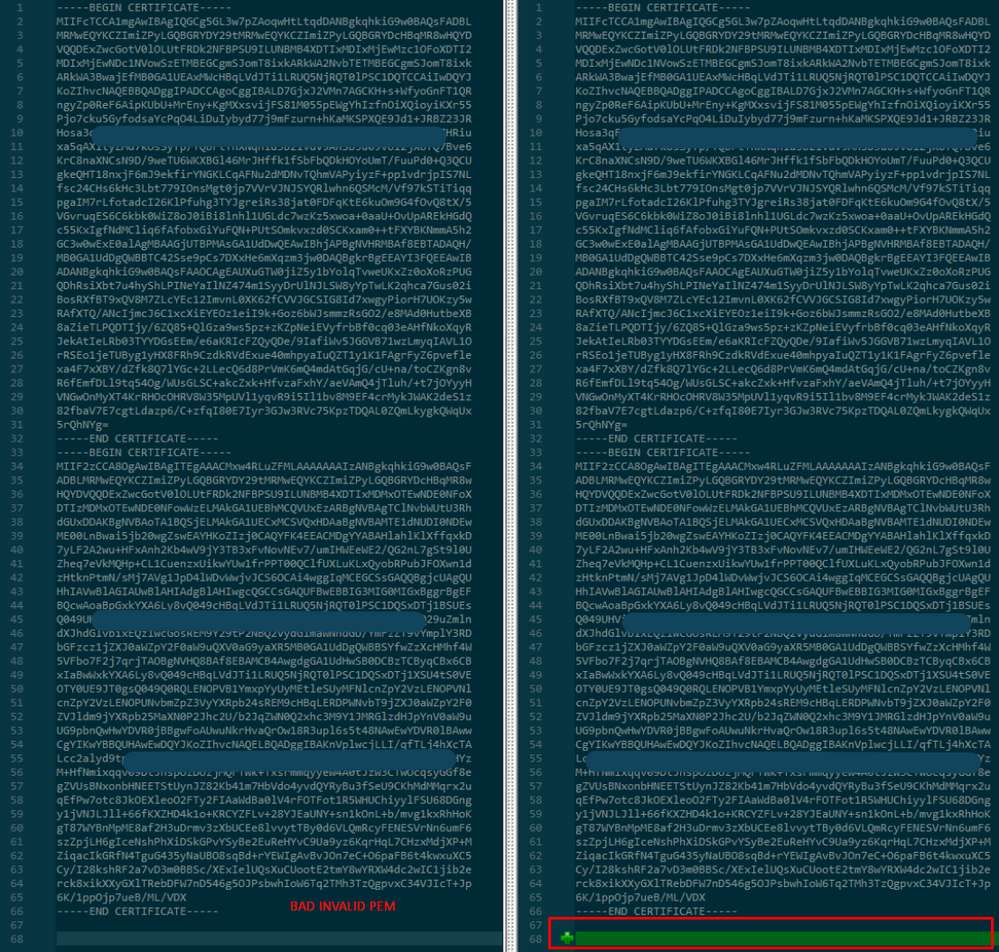

Unterschied zwischen in Windows erstelltem Zertifikat und Linux

Ein einfacher Parallelvergleich der beiden Zertifikate nebeneinander können Sie das Plug-In Vergleichen in Notepad ++ verwenden, das den kodierten Unterschied in Zeile #68 wiederbelebt hat. Auf der linken Seite sehen Sie das in Windows erstellte Zertifikat, auf der rechten Seite das auf dem Linux-Rechner erzeugte Zertifikat. Die linke Seite verfügt über einen Wagenrücklauf, wodurch das PEM-Zertifikat für FMC ungültig wird. Sie können jedoch im Texteditor nur die eine Zeile im Editor ++ unterscheiden.

Kopieren Sie das neu erstellte/konvertierte PEM-Zertifikat für die RootCA- und CLEAN-Schnittstelle auf Ihren Linux-Rechner und entfernen Sie den Wagenrücklauf aus der PEM-Datei.

sed -i 's/\r//'

Beispiel: sed -i 's/\r//' OPADMIN.pem.

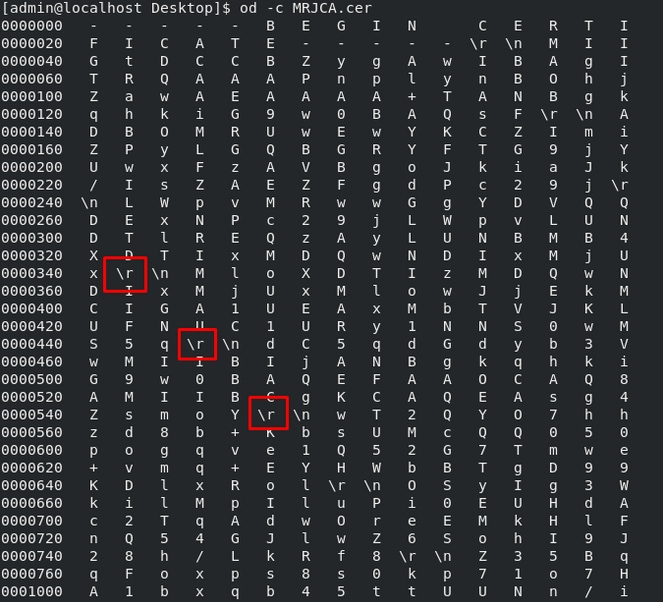

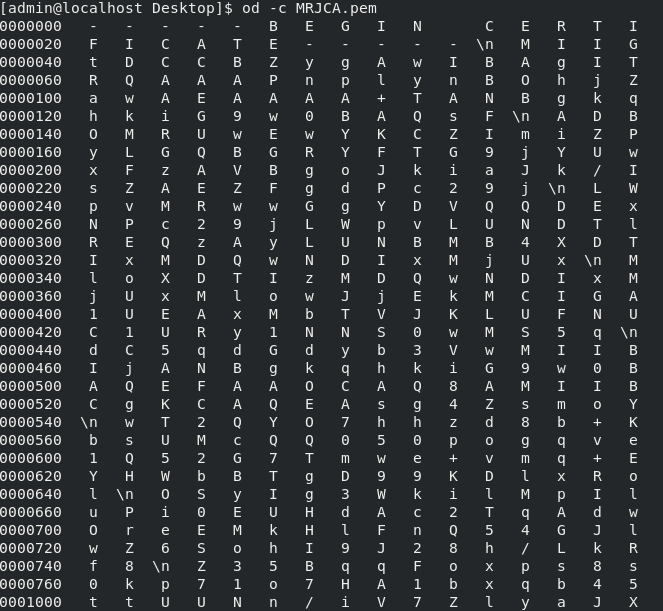

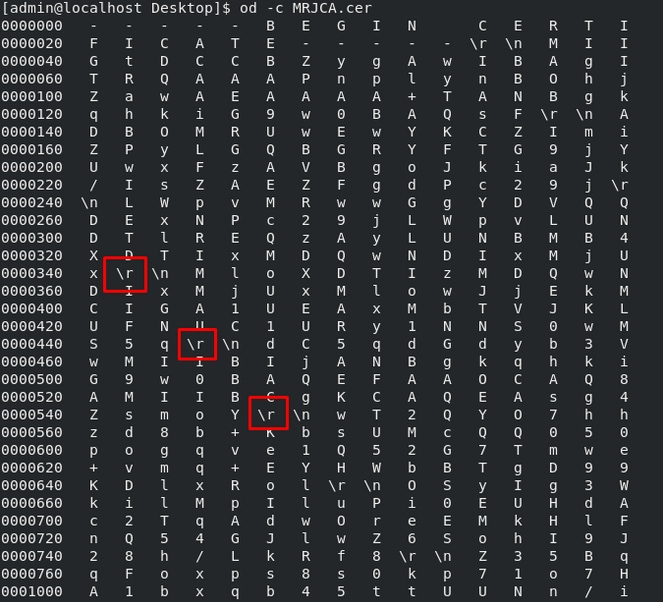

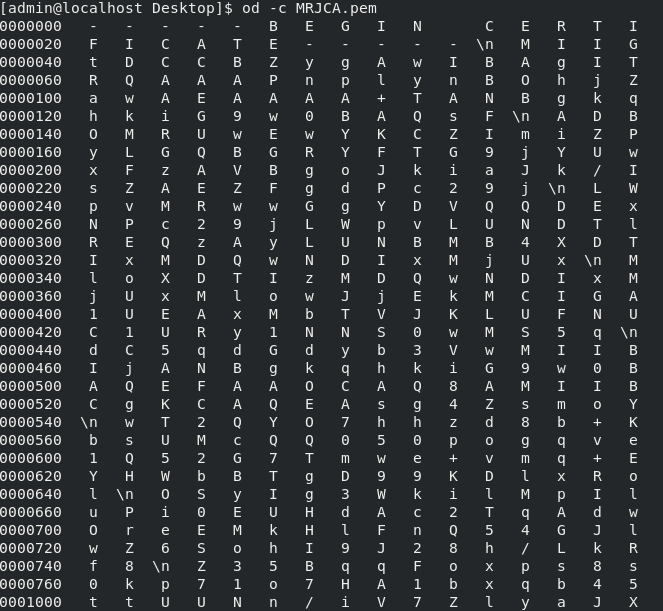

Überprüfen Sie, ob der Wagenrücklauf vorhanden ist.

od -c

Zertifikate, für die noch der Wagenrücklauf angezeigt wird, wie im Bild dargestellt.

Das Zertifikat, nachdem Sie es über einen Linux-Computer ausgeführt haben.

Verwenden Sie für FMC-Kombinationen aus Root_CA und dem Zertifikat ohne Träger auf einem Linux-Computer den nächsten Befehl.

cat >

Beispiel: cat Clean-interface_CSR_CA-signed_DER_CER_PEM_no-carrier.pem Root-CA.pem > combiné.pem.

Oder Sie können einen neuen Texteditor in Ihrem Linux-Rechner öffnen und beide Clean-Zertifikate mit Wagenrücklauf in einer Datei entfernen und sie mit der Erweiterung .PEM speichern. Sie müssen Ihr Zertifizierungsstellenzertifikat oben und das Zertifikat für die saubere Schnittstelle unten haben.

Dies muss Ihr Zertifikat sein, das Sie später auf Ihr FMC hochladen, um es in die TG-Appliance zu integrieren.

Hochladen von Zertifikaten auf Secure Malware Analytics Appliance und FMC

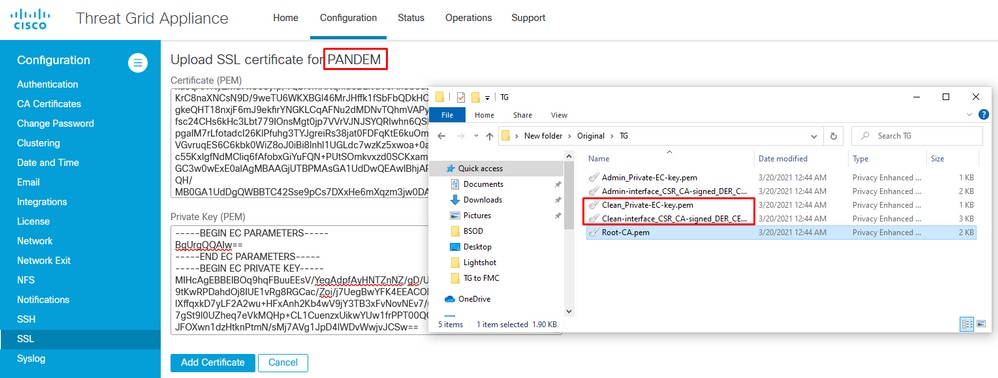

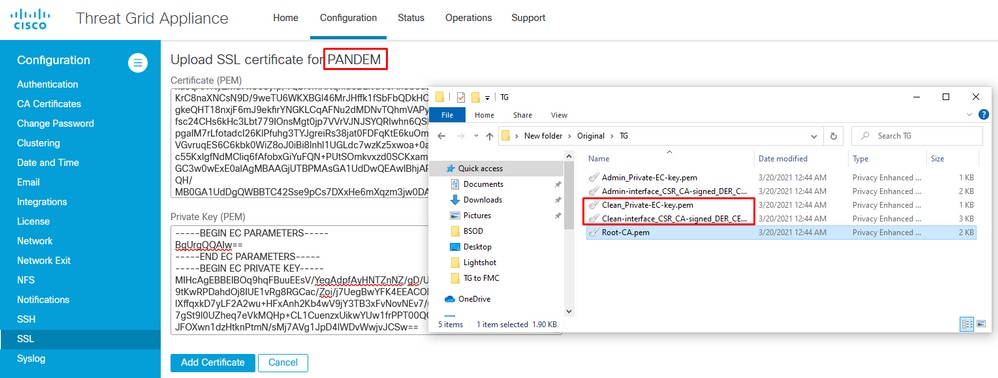

Zertifikat für eine saubere Schnittstelle hochladen

Navigieren Sie zu Configuration > SSL > PANDEM - Actions Upload New Certificate > Add Certificate, wie im Bild gezeigt.

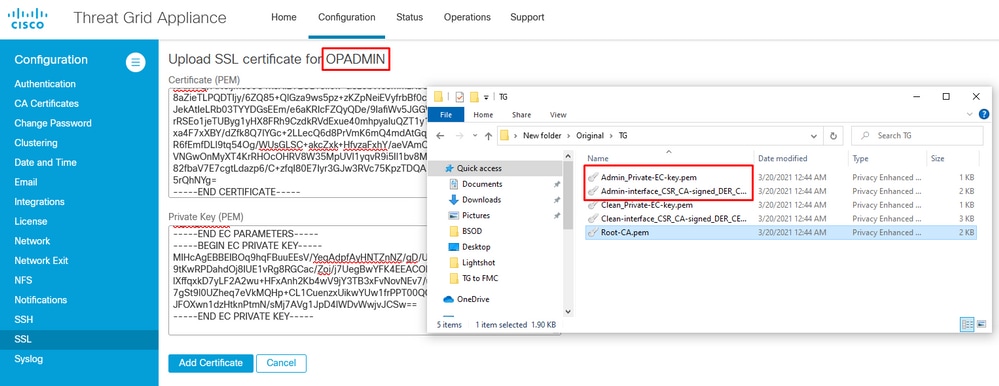

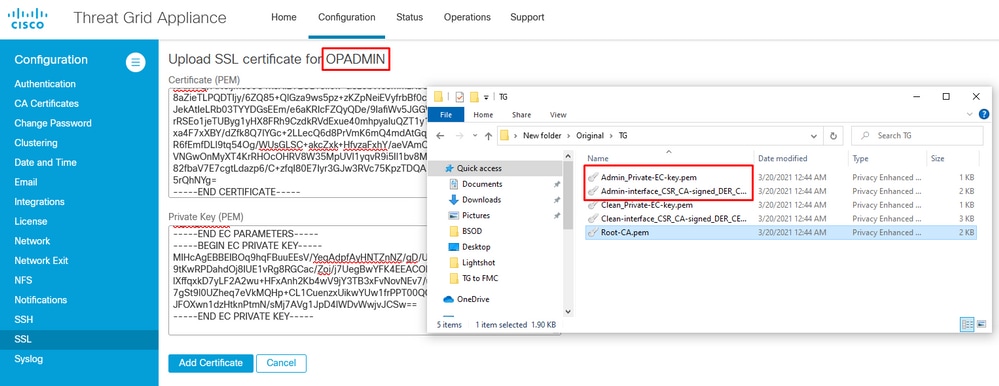

Zertifikat für eine Administratorschnittstelle hochladen

Navigieren Sie zu Configuration > SSL > OPADMIN - Actions Upload New Certificate > Add Certificate, wie im Bild gezeigt.

Zertifikat auf FMC hochladen

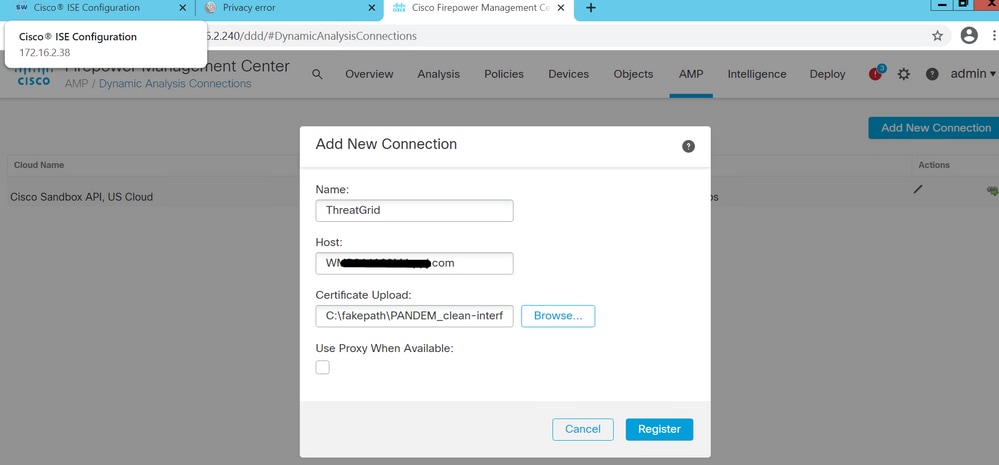

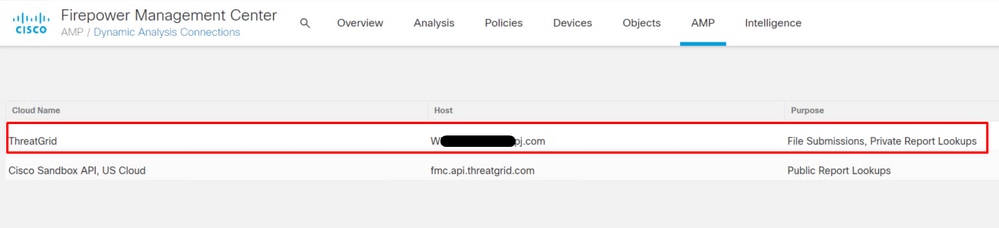

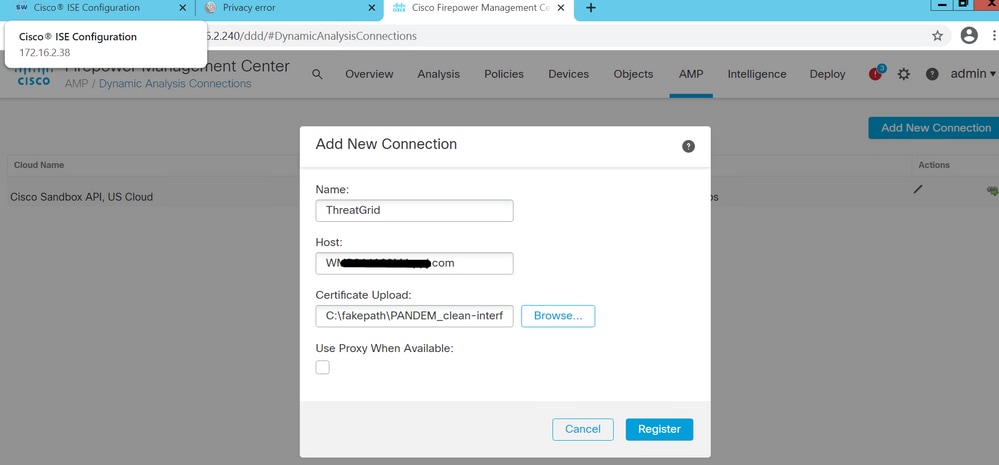

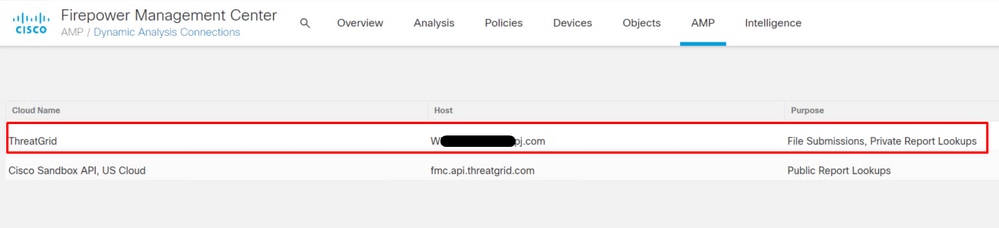

Um das Zertifikat in das FMC hochzuladen, navigieren Sie zu AMP > Dynamic Analysis Connections > Add New Connection, und geben Sie die erforderlichen Informationen ein.

Name: Jeder zu identifizierende Name.

Gastgeber: Clean-interface FQDN wie definiert, wenn der CSR für Clean-interface generiert wird

Zertifikat: Das kombinierte Zertifikat "ROOT_CA" und "clean interface_no-riage".

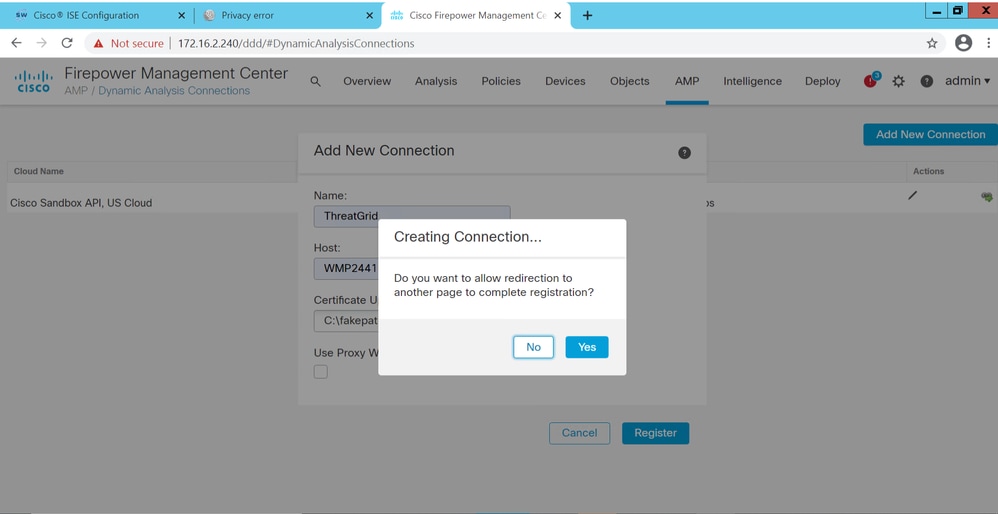

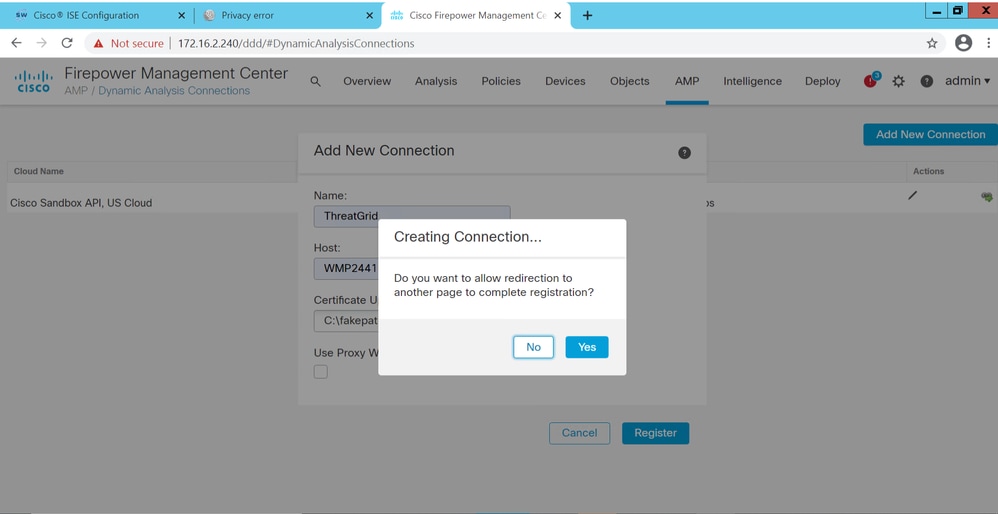

Sobald die neue Verbindung registriert ist, wird ein Popup-Fenster angezeigt. Klicken Sie auf die Schaltfläche Ja.

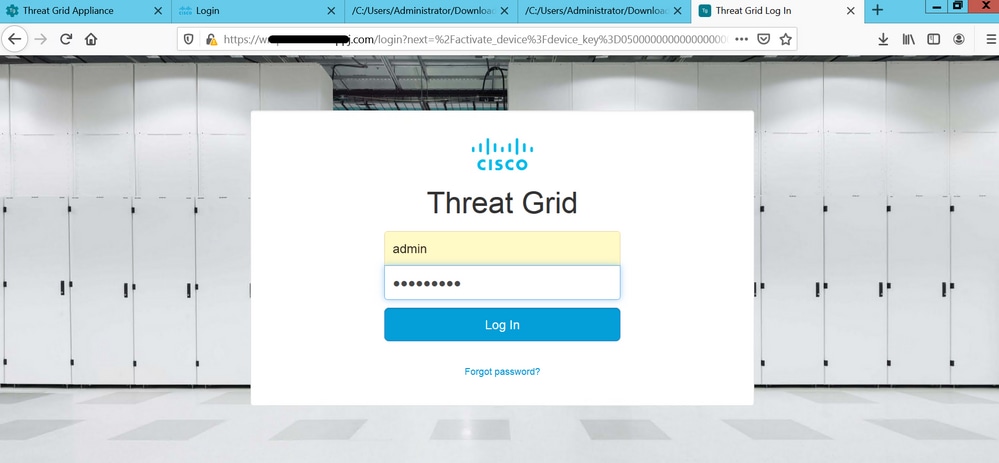

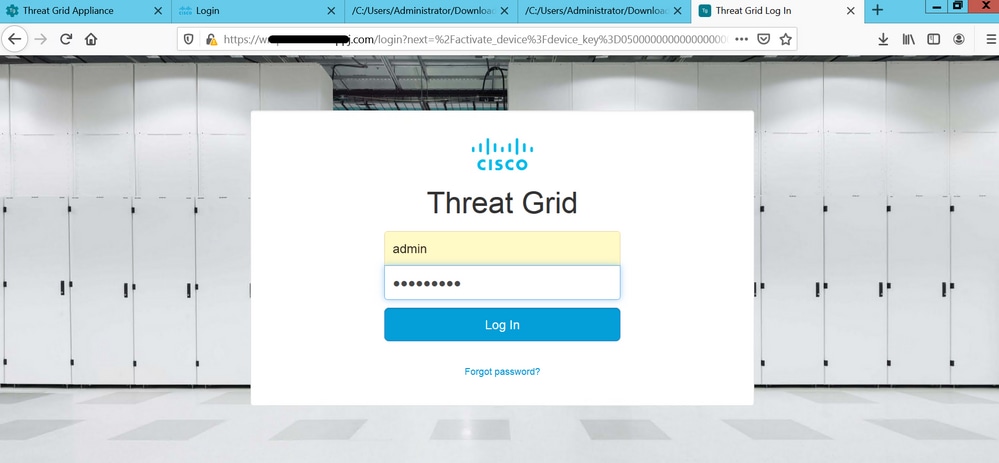

Die Seite wird zur Schnittstelle Secure Malware Analytics Clean und zur Anmeldeaufforderung umgeleitet, wie in den Bildern gezeigt.

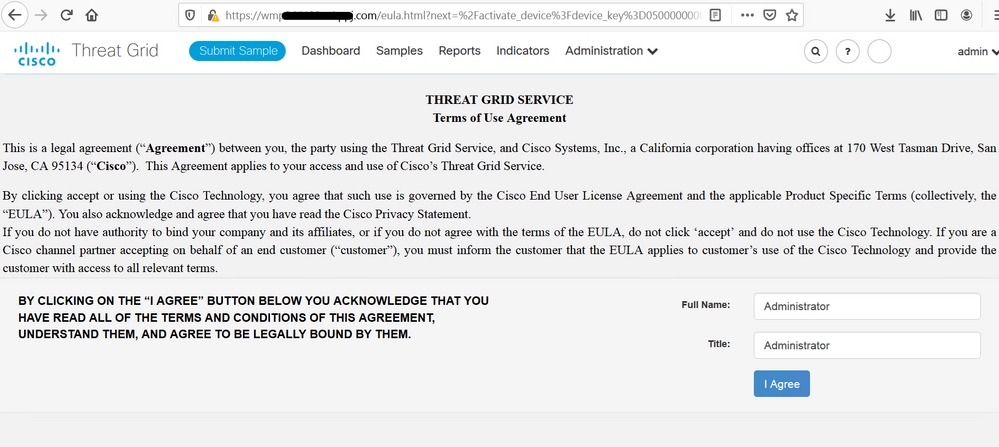

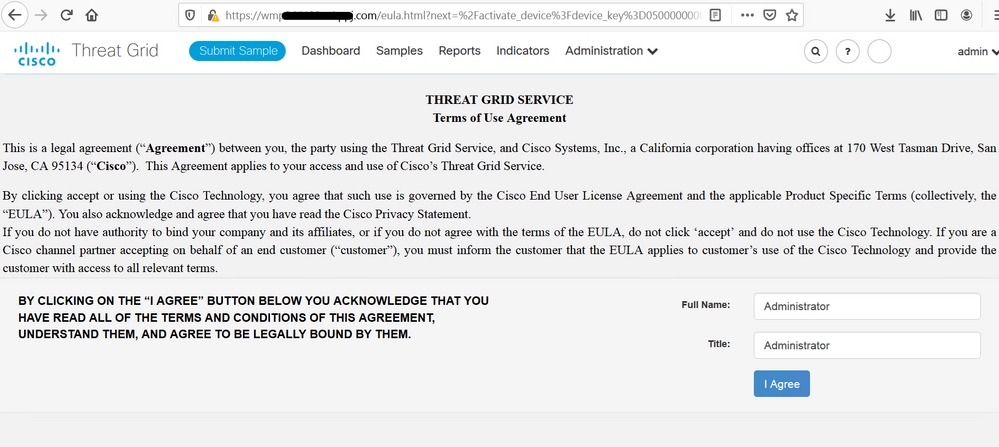

Akzeptieren Sie die EULA.

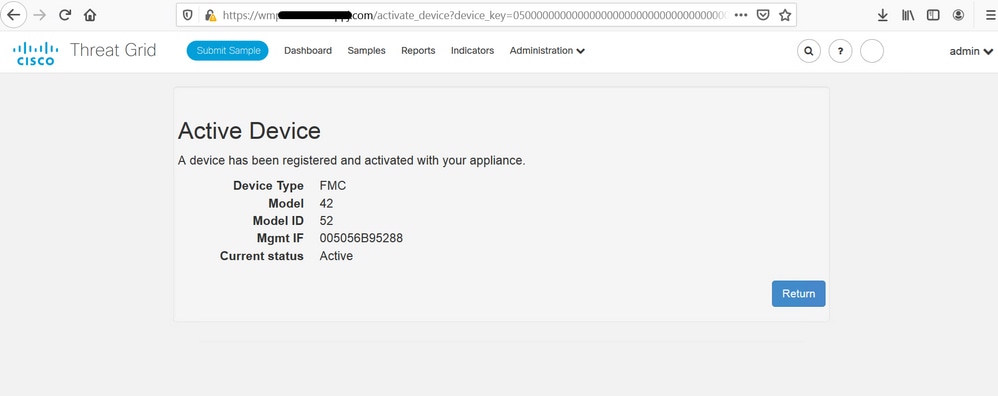

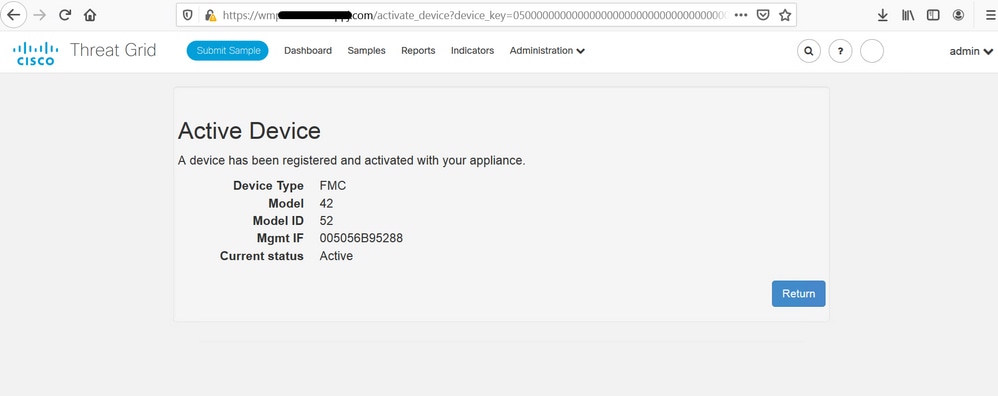

Bei erfolgreicher Integration wird ein aktives Gerät angezeigt, wie im Bild dargestellt.

Klicken Sie auf Return, zurück zu FMC mit erfolgreicher Integration von Secure Malware Analytics, wie im Bild gezeigt.

Zugehörige Informationen

Feedback

Feedback