Konfigurieren von DAP-Richtlinien auf einer sicheren Firewall

Inklusive Sprache

In dem Dokumentationssatz für dieses Produkt wird die Verwendung inklusiver Sprache angestrebt. Für die Zwecke dieses Dokumentationssatzes wird Sprache als „inklusiv“ verstanden, wenn sie keine Diskriminierung aufgrund von Alter, körperlicher und/oder geistiger Behinderung, Geschlechtszugehörigkeit und -identität, ethnischer Identität, sexueller Orientierung, sozioökonomischem Status und Intersektionalität impliziert. Dennoch können in der Dokumentation stilistische Abweichungen von diesem Bemühen auftreten, wenn Text verwendet wird, der in Benutzeroberflächen der Produktsoftware fest codiert ist, auf RFP-Dokumentation basiert oder von einem genannten Drittanbieterprodukt verwendet wird. Hier erfahren Sie mehr darüber, wie Cisco inklusive Sprache verwendet.

Informationen zu dieser Übersetzung

Cisco hat dieses Dokument maschinell übersetzen und von einem menschlichen Übersetzer editieren und korrigieren lassen, um unseren Benutzern auf der ganzen Welt Support-Inhalte in ihrer eigenen Sprache zu bieten. Bitte beachten Sie, dass selbst die beste maschinelle Übersetzung nicht so genau ist wie eine von einem professionellen Übersetzer angefertigte. Cisco Systems, Inc. übernimmt keine Haftung für die Richtigkeit dieser Übersetzungen und empfiehlt, immer das englische Originaldokument (siehe bereitgestellter Link) heranzuziehen.

Einleitung

In diesem Dokument wird beschrieben, wie dynamische Zugriffsrichtlinien auf einem sicheren Firewall-Gerät auf Basis des RAVPN-Clients ausgeführt und konfiguriert werden.

Voraussetzungen

Anforderungen

Cisco empfiehlt, dass Sie über Kenntnisse in folgenden Bereichen verfügen:

- Registrieren Sie die Secure Firewall bei FMC, und lassen Sie sie synchronisieren und mit der neuesten Version der Konfigurationsdatei aktualisieren.

- Konfigurieren Sie die RAVPN-Richtlinie (Remote Access Virtual Private Network) auf der registrierten sicheren Firewall vorab.

- Laden Sie das Hostscan-Paket (.pkg) mit der entsprechenden Version von AnyConnect Security Mobility Client herunter.

- Grundlegendes Wissen zu RAVPN-Lösungen

- Allgemeine Konzepte der DAP-Funktion.

- Verwaltung und Konfiguration des Secure Firewall Management Center

Verwendete Komponenten

Die Informationen in diesem Dokument basierend auf folgenden Software- und Hardware-Versionen:

- FMC 7.0.0 Version oder spätere Version

- Secure Firewall Version 7.0.0 oder höher

- MAC-/Windows-System mit Cisco Secure Client AnyConnect-Software 4.10 oder höher

- Hostscan-Paket 4.10 oder höher

- Active Directory für die AAA-Authentifizierung

Die Informationen in diesem Dokument beziehen sich auf Geräte in einer speziell eingerichteten Testumgebung. Alle Geräte, die in diesem Dokument benutzt wurden, begannen mit einer gelöschten (Nichterfüllungs) Konfiguration. Wenn Ihr Netzwerk in Betrieb ist, stellen Sie sicher, dass Sie die möglichen Auswirkungen aller Befehle kennen.

Hintergrundinformationen

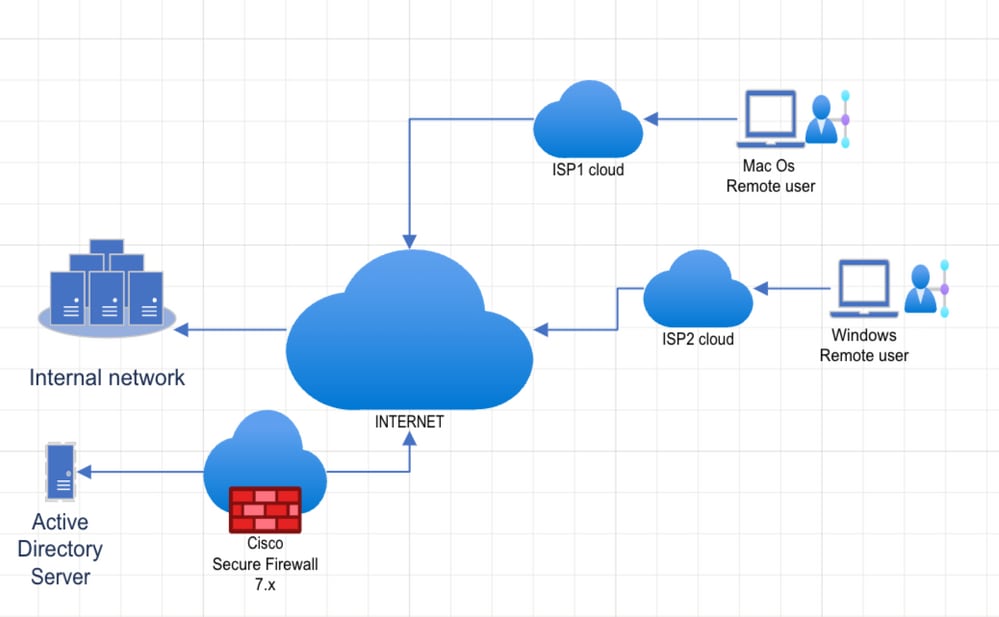

In diesem Dokument wird eine schrittweise Anleitung für die Durchführung und Konfiguration von dynamischen Zugriffsrichtlinien auf einem sicheren Firewall-Gerät basierend auf RAVPN-Client-Systemattributen beschrieben. HostScan wird zum Sammeln von Client-Informationen verwendet, und DAP wendet unterschiedliche Richtlinien auf Mac OS- bzw. Windows-Benutzer an.

RAVPN-Designs werden in unterschiedlichen und dynamischen Szenarien ausgeführt, die von Netzwerkadministratoren nicht gesteuert werden können. In der Regel gibt es mehrere Verbindungen, die auf dem gleichen VPN Gateway landen, die auf mehreren Variablen basieren (z. B. Benutzername, Organisation, Hardware-Gerät, Betriebssystem usw.) bestimmen können, wie jede Verbindung bedroht werden kann, einige von ihnen können privilegierte Benutzerrollen, Zugriff auf Programme und Anwendungen, unterschiedliche IP-Adresszuweisung oder Subnetzfilterregeln erfordern.

Dynamic Access Policies (DAP) sind eine neue Funktion, die in der Softwareversion 7.0.0 der Cisco Secure Firewall Threat Defense eingeführt wurde. Sie ermöglicht es Netzwerkadministratoren, unterschiedliche Richtlinien auf verschiedene Benutzer anzuwenden, die über diese dynamischen Umgebungen laufen. Diese Funktion basiert auf einer Reihe von Attributen der RAVPN-Clients von Cisco Secure Client (Anyconnect), die einem oder mehreren Kriterien (DAP-Kriterien) entsprechen.

AnyConnect-Software bietet RAVPN-Client-Funktionen und das Statusmodul ermöglicht die Identifizierung von Attributen wie Betriebssystem, Antivirus, Anti-Spyware und Firewall-Software, die auf dem Host und dem Die HostScan-Anwendung sammelt diese Informationen .

Konfigurieren

Netzwerkdiagramm

Konfigurationen

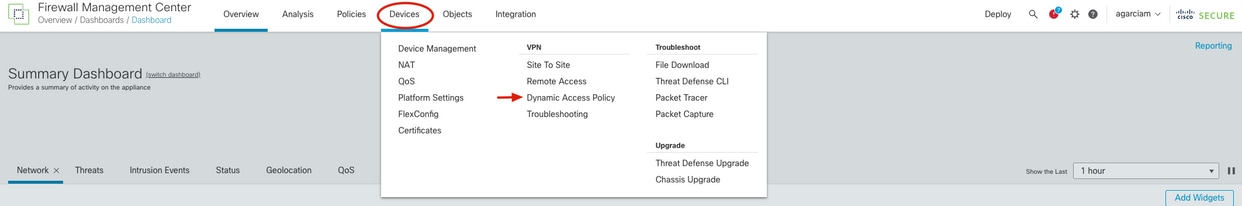

1. Melden Sie sich mit Administratorrechten bei der FMC-GUI an, und klicken Sie im Home-Dashboard auf Geräte, und wählen Sie im erweiterten Menü die Option Dynamische Zugriffsrichtlinie aus.

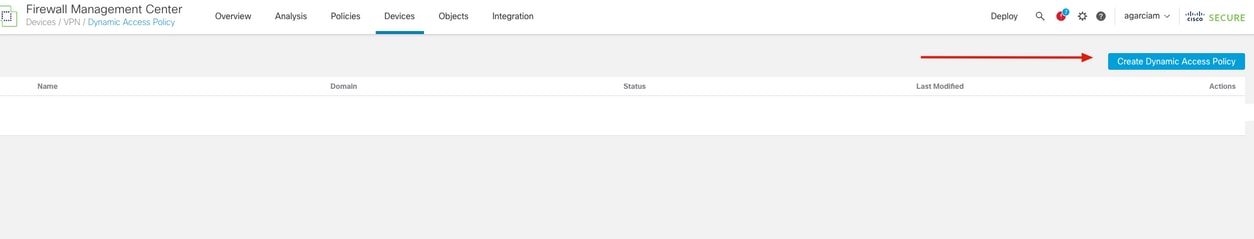

2. Klicken Sie in der Ansicht "Dynamische Zugriffsrichtlinie" auf "Dynamische Zugriffsrichtlinie erstellen".

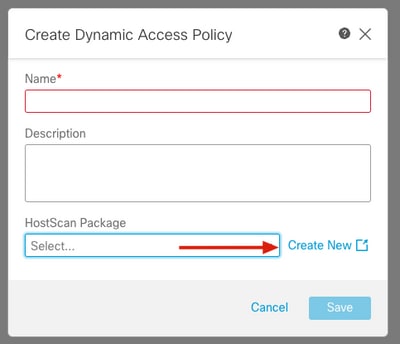

3. Geben Sie einen Namen für die DAP-Richtlinie an, und wählen Sie neben dem HostScan Paket-Dropdown-Menü die Option Create new (Neuen erstellen) aus (mit dieser Aktion kann eine neue Browser-Registerkarte mit dem Abschnitt Object Manager geöffnet werden).

Hinweis: Wenn ein HostScan-Image bereits hochgeladen wurde, wählen Sie es aus dem Dropdown-Menü aus, klicken Sie auf Speichern und fahren Sie mit Schritt 6 fort.

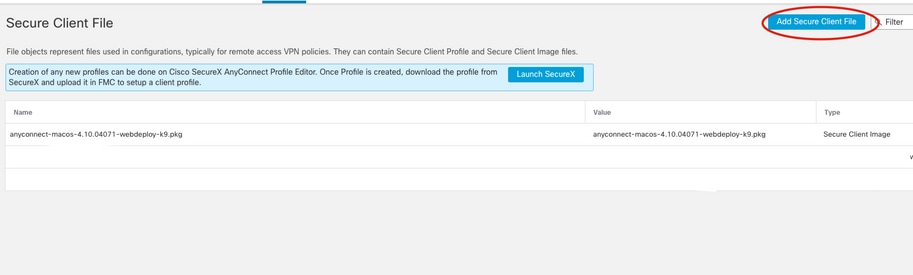

4. Gehen Sie in der Registerkarte Objekt zu "Secure Client File hinzufügen", um das HostScan-Paket hochzuladen.

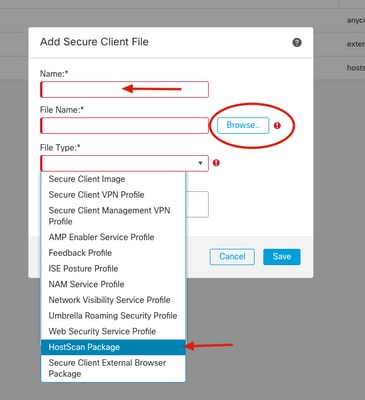

5. Geben Sie den Namen der Datei an, klicken Sie auf Durchsuchen, um das HostScan-Paket (.pkg) aus Ihren lokalen Dateien hochzuladen, und wählen Sie HostScan-Paket aus dem Dateityp-Dropdown-Menü aus, und klicken Sie dann auf Speichern.

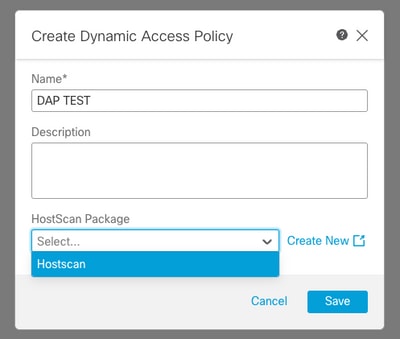

6. Kehren Sie aus Schritt 3 zur Registerkarte "Dynamische Zugriffsrichtlinie erstellen" zurück.

Geben Sie den Namen der dynamischen Zugriffsrichtlinie an. Diesmal wird das neue HostScan-Paket im Dropdown-Menü angezeigt, und klicken Sie auf Speichern.

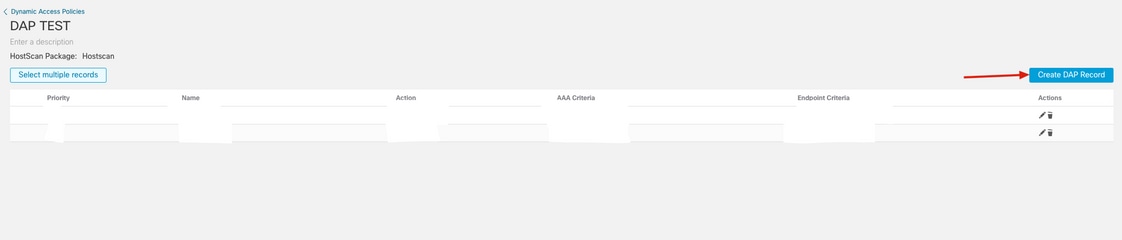

7. Sie können zum neuen Fenster des DAP-Editors weitergeleitet werden, klicken Sie auf DAP-Datensatz erstellen, um einen neuen Eintrag zu generieren.

Hinweis: In diesem Beispiel können wir einen DAP-Datensatz konfigurieren, um Betriebssysteminformationen vom RAVPN AnyConnect-Client zu sammeln und die Verbindung zuzulassen, wenn auf dem Host-Computer Mac OS ausgeführt wird.

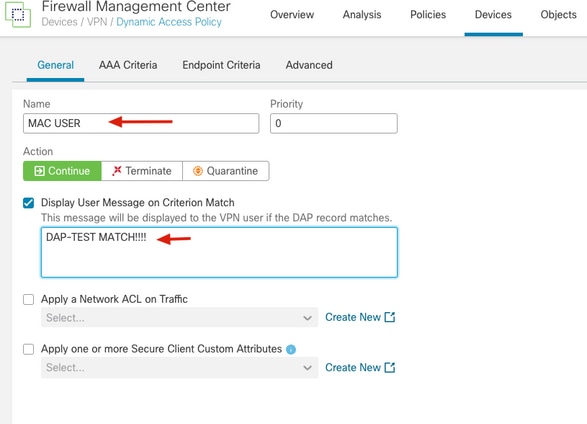

8. Geben Sie den Namen des DAP-Datensatzes an, überprüfen Sie die Option Benutzernachricht bei Kriterienübereinstimmung anzeigen, und geben Sie eine Eingabeaufforderung ein, damit der Benutzer weiß, dass die Verbindung auf der Basis des Betriebssystems in einen DAP gelandet ist. Wählen Sie im Feld Aktion die Option Weiter aus, um die Verbindung zuzulassen.

Hinweis: Sie können je nach Fall Beenden oder Quarantäne als anzuwendende Aktion auswählen.

Hinweis: Sie können auch eine Netzwerk-ACL oder Attribute eines sicheren Clients gemäß Ihren Netzwerkanforderungen anwenden.

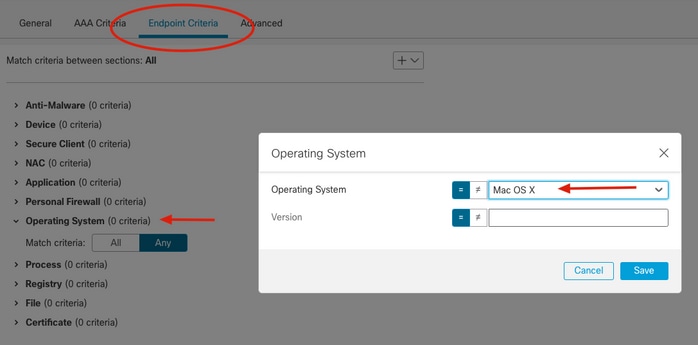

9. Gehen Sie zu Endpoint Criteria Registerkarte, wählen Sie OS-System und geben Sie gleich Mac OS X, lassen Version Dropdown leer, da dieses Beispiel beabsichtigt ist, Mac OS unabhängig von der Version zu erkennen und klicken Sie auf "Speichern".

Hinweis: In diesem Artikel werden Endpoint Criteria-Attribute verwendet, Sie können jedoch AAA Criteria für LDAP- oder RADIUS-Attribute verwenden.

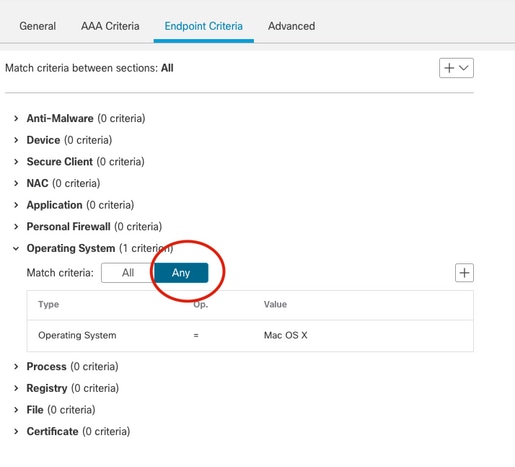

10. Auf der Registerkarte Endpunktkriterien werden die neuen Betriebssystemkriterien angezeigt, gefolgt von der Option Zuordnungskriterien.

Wählen Sie Beliebig aus.

Hinweis: Sie können mehrere Kriterieneinträge erstellen und "Match All" (Alle zuordnen) oder "Match any" (Beliebige zuordnen) auswählen.

11. Gehen Sie rechts unten auf der Seite und klicken Sie auf Speichern.

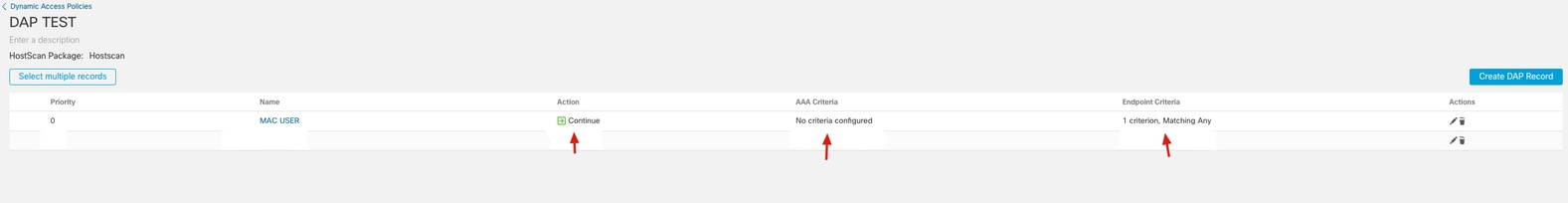

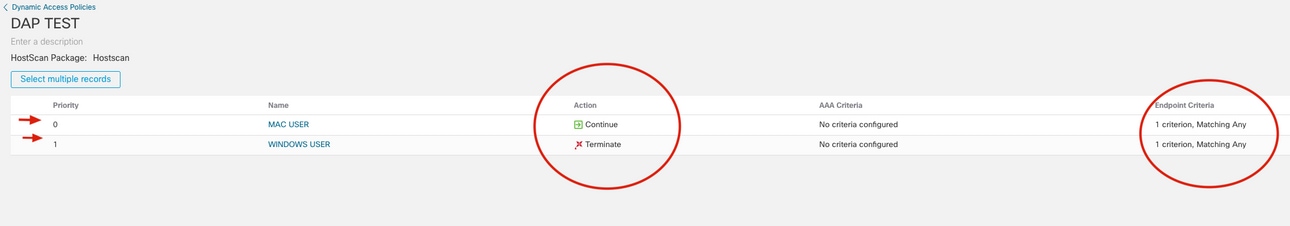

11. Neuer Mac OS DAP-Datensatz kann mit seinen Konfigurationsparametern angezeigt werden, bestätigen Sie, dass sie korrekt sind, und klicken Sie auf DAP-Datensatz erstellen, um einen neuen Datensatz für die Windows-OS-Erkennung zu erstellen.

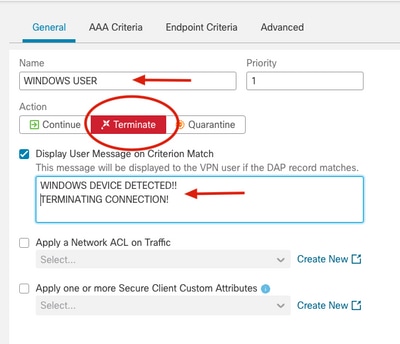

Hinweis: In diesem Beispiel sollen Windows-Clients blockiert und nur Mac OS für RAVPN-Verbindungen zugelassen werden.

12. Geben Sie den Namen des DAP-Datensatzes an, wählen Sie im Feld Aktion die Option Beenden, und geben Sie die Warnmeldungsaufforderung ein, die an den Benutzer gesendet werden soll.

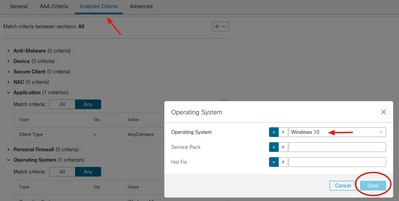

13. Wechseln Sie zur Registerkarte Endpoint Criteria (Endpunktkriterien), und erstellen Sie im Abschnitt Operatives System ein neues gleichwertiges Kriterium, wählen Sie Windows 10 als gleichwertiges Betriebssystem aus, und klicken Sie auf Save (Speichern), und wählen Sie Match Any (Alle zuordnen) aus.

14. Gehen Sie nach rechts unten und klicken Sie auf Speichern.

15. Bestätigen Sie im DAP-Menü, dass die neue Konfiguration zwei neue Einträge enthält.

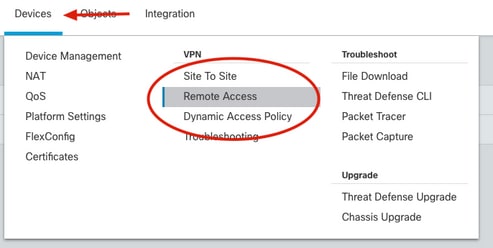

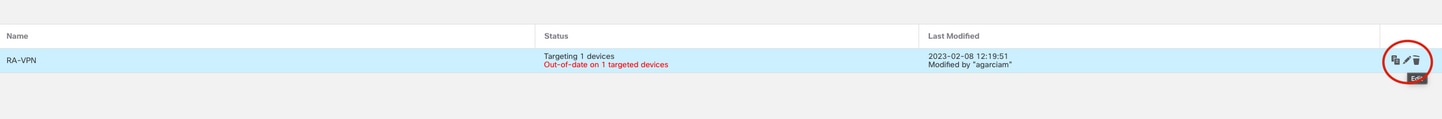

16. Es wurde eine dynamische Zugriffsrichtlinie erstellt, um diese auf die RAVPN-Einrichtung anzuwenden. Wechseln Sie zur Registerkarte "Geräte" in der FMC-GUI, und klicken Sie auf "Remote-Zugriff".

17. Wählen Sie Ihre vorkonfigurierte RAVPN-Richtlinie aus und klicken Sie auf die Schaltfläche "Bearbeiten" (Bleistiftsymbol).

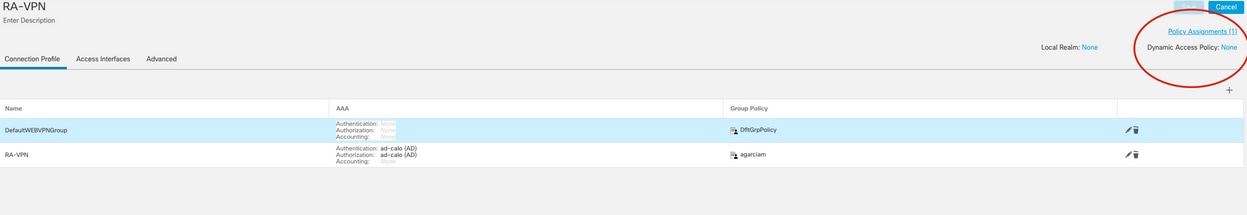

18. Klicken Sie oben rechts auf Keine neben der Textbeschriftung Dynamic Access Policy (Dynamische Zugriffsrichtlinie).

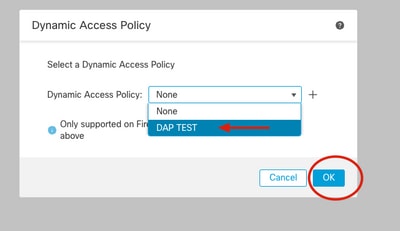

19. Wählen Sie im Fenster "Dynamic Access Policy" (Dynamische Zugriffsrichtlinie) die soeben erstellte DAP-Richtlinie aus, und klicken Sie auf OK.

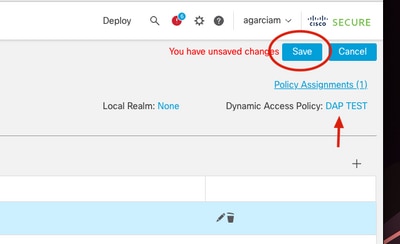

20. Bestätigen Sie oben rechts, dass das DAP neben der Textbezeichnung "Dynamic Access Policy" angewendet wurde, und klicken Sie auf Speichern.

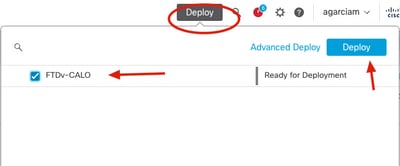

Bereitstellen - Klicken Sie in der FMC-GUI auf die Registerkarte Bereitstellen, wählen Sie das FTD-Gerät aus, und klicken Sie auf die Schaltfläche Bereitstellen.

Überprüfung

1. Wechseln Sie von der sicheren Firewall zur Befehlszeilenschnittstelle (CLI), und bestätigen Sie, dass die HostScan-Konfiguration angewendet wurde:

firepower# sh run webvpn

webvpn

enable OUTSIDE

enable

hostscan image disk0:/csm/hostscan_4.10.06083-k9.pkg

hostscan enable

anyconnect image disk0:/csm/anyconnect-macos-4.10.04071-webdeploy-k9.pkg 1 regex "Mac OS"

anyconnect enable

.

.

firepower# sh run all dynamic-access-policy-record

dynamic-access-policy-record DfltAccessPolicy

user-message "nDID NOT MEET THE CRITERIA! TERMINATING"

action terminate

dynamic-access-policy-record "MAC USER"

user-message "DAP-TEST MATCH!!!!MAC USER DETECTED"

action continue

priority 0

dynamic-access-policy-record "WINDOWS USER"

user-message "WINDOWS DEVICE DETECTED!!TERMINATING CONNECTION!"

action terminate

priority 12. Bestätigen Sie, dass die Datei dap.xml generiert und im Flash-Speicher gespeichert wurde:

firepower# sh flash:

--#-- --length-- -----date/time------ path

76 4096 Feb 03 2023 19:01:10 log

222 1293 Feb 09 2023 17:32:16 dap.xml3. Inhalt von dap.xml anzeigen

firepower# more flash:dap.xml

MAC USER

and

match-any

match-all

endpoint.os.version

EQ

Mac OS X

WINDOWS USER

and

match-any

match-all

endpoint.os.version

EQ

Windows 10

Fehlerbehebung

In diesem Abschnitt finden Sie Informationen zur Fehlerbehebung und zur Bestätigung, wie der DAP-Prozess durchgeführt wird und wie er funktioniert.

Hinweis: Auf der sicheren Firewall können Sie verschiedene Debug-Ebenen festlegen. Standardmäßig wird Ebene 1 verwendet. Wenn Sie die Debug-Ebene ändern, kann die Ausführlichkeit der Debug-Meldungen zunehmen. Gehen Sie dabei besonders in Produktionsumgebungen vorsichtig vor.

Test mit Mac OS

Aktivieren Sie DAP-Debugs, während der Benutzer versucht, eine Verbindung von einem Mac OS-Gerät herzustellen.

firepower# debug dap trace 127

debug dap trace enabled at level 127

firepower# debug dap errors

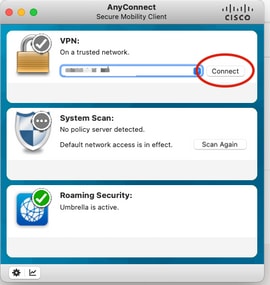

debug dap errors enabled at level 1Starten Sie das Mac OS-Gerät, und führen Sie die AnyConnect-Anwendung aus, stellen Sie eine Verbindung mit der IP-Adresse/dem Hostnamen/dem FQDN her, und klicken Sie auf Anmelden mit der angeforderten Authentifizierungsmethode verbinden.

Debugging-Ausgabe auf Secure Firewall CLI

firepower#

firepower# DAP_TRACE: DAP_open: New DAP Request: 9

DAP_TRACE[5]: Username: ad1, DAP_add_AC:

endpoint.anyconnect.clientversion = "4.10.06079";

endpoint.anyconnect.platform = "mac-intel";

endpoint.anyconnect.devicetype = "MacBookPro17,1";

endpoint.anyconnect.platformversion = "13.1.0";

.

.

.

DAP_TRACE: aaa["ldap"]["displayName"] = "ad1"

DAP_TRACE: aaa["ldap"]["memberOf"] = "AD-USERS-ONLY"

DAP_TRACE: aaa["ldap"]["name"] = "ad1"

.

.

.

DAP_TRACE: aaa["cisco"]["tunnelgroup"] = "RA-VPN"

DAP_TRACE: endpoint["application"]["clienttype"] = "AnyConnect"

DAP_TRACE: endpoint.os.version = "Mac OS X"

DAP_TRACE: endpoint.os.servicepack = "13.1"

.

.

.

DAP_TRACE: Username: ad1, Selected DAPs: ,MAC USER

DAP_TRACE: dap_process_selected_daps: selected 1 records

DAP_TRACE: Username: ad1, dap_concat_fcn: [DAP-TEST MATCH!!!!MAC USER DETECTED] 35 490

DAP_TRACE: Username: ad1, DAP_close: 9Mac OS-Client-Eingabeaufforderung

Testen Sie das Gerät mit Windows 10.

Führen Sie DAP-Debugs aus, und versuchen Sie, eine Verbindung von einem Windows 10-Gerät herzustellen.

firepower# debug dap trace 127

debug dap trace enabled at level 127

firepower# debug dap errors

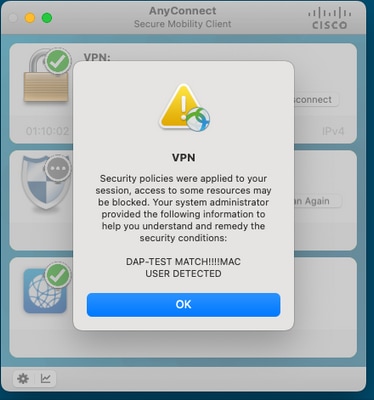

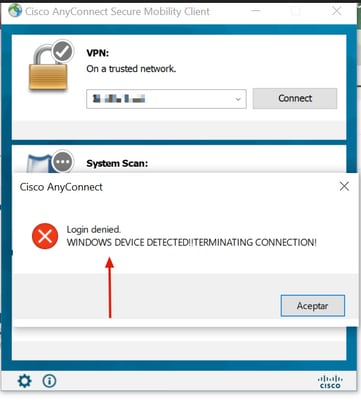

debug dap errors enabled at level 1Starten Sie das Windows 10-Gerät, und führen Sie AnyConnect aus, stellen Sie eine Verbindung mit der IP-Adresse/dem Hostnamen/dem FQDN her, und klicken Sie auf Connect login with the requested authentication method.

firepower#

firepower# DAP_TRACE: DAP_open: New DAP Request: A

DAP_TRACE[5]: Username: ad1, DAP_add_AC:

endpoint.anyconnect.clientversion = "4.10.05111";

endpoint.anyconnect.platform = "win";

endpoint.anyconnect.devicetype = "LENOVO";

endpoint.anyconnect.useragent = "AnyConnect Windows 4.10.05111";

.

.

.

AP_TRACE: aaa["cisco"]["grouppolicy"] = "agarciam"

DAP_TRACE: aaa["cisco"]["username"] = "ad1"

DAP_TRACE: aaa["cisco"]["tunnelgroup"] = "RA-VPN"

DAP_TRACE: endpoint["application"]["clienttype"] = "AnyConnect"

DAP_TRACE: endpoint.os.version = "Windows 10"

.

.

.

DAP_TRACE: Username: ad1, Selected DAPs: ,WINDOWS USER

DAP_TRACE: dap_process_selected_daps: selected 1 records

DAP_TRACE: Username: ad1, dap_concat_fcn: [WINDOWS DEVICE DETECTED!!TERMINATING CONNECTION!] 48 490

DAP_TRACE: Username: ad1, DAP_close: AWindows 10-Benutzeraufforderung

Revisionsverlauf

| Überarbeitung | Veröffentlichungsdatum | Kommentare |

|---|---|---|

1.0 |

03-Apr-2023

|

Erstveröffentlichung |

Beiträge von Cisco Ingenieuren

- Alan Omar Garcia Marchan

Cisco kontaktieren

- Eine Supportanfrage öffnen

- (Erfordert einen Cisco Servicevertrag)

Feedback

Feedback