Konfigurieren eines VRF-kompatiblen, routenbasierten Site-to-Site-VPN auf einem von FDM verwalteten FTD

Download-Optionen

Inklusive Sprache

In dem Dokumentationssatz für dieses Produkt wird die Verwendung inklusiver Sprache angestrebt. Für die Zwecke dieses Dokumentationssatzes wird Sprache als „inklusiv“ verstanden, wenn sie keine Diskriminierung aufgrund von Alter, körperlicher und/oder geistiger Behinderung, Geschlechtszugehörigkeit und -identität, ethnischer Identität, sexueller Orientierung, sozioökonomischem Status und Intersektionalität impliziert. Dennoch können in der Dokumentation stilistische Abweichungen von diesem Bemühen auftreten, wenn Text verwendet wird, der in Benutzeroberflächen der Produktsoftware fest codiert ist, auf RFP-Dokumentation basiert oder von einem genannten Drittanbieterprodukt verwendet wird. Hier erfahren Sie mehr darüber, wie Cisco inklusive Sprache verwendet.

Informationen zu dieser Übersetzung

Cisco hat dieses Dokument maschinell übersetzen und von einem menschlichen Übersetzer editieren und korrigieren lassen, um unseren Benutzern auf der ganzen Welt Support-Inhalte in ihrer eigenen Sprache zu bieten. Bitte beachten Sie, dass selbst die beste maschinelle Übersetzung nicht so genau ist wie eine von einem professionellen Übersetzer angefertigte. Cisco Systems, Inc. übernimmt keine Haftung für die Richtigkeit dieser Übersetzungen und empfiehlt, immer das englische Originaldokument (siehe bereitgestellter Link) heranzuziehen.

Einleitung

In diesem Dokument wird beschrieben, wie Sie ein VRF-fähiges, routenbasiertes Site-to-Site-VPN auf einem durch FDM verwalteten FTD konfigurieren.

Voraussetzungen

Anforderungen

Cisco empfiehlt, dass Sie über Kenntnisse in folgenden Bereichen verfügen:

- Grundlegendes Verständnis von Virtual Private Networks (VPN)

- Grundlegendes Verständnis von Virtual Routing and Forwarding (VRF)

- Erfahrung mit FirePOWER Device Manager (FDM)

Verwendete Komponenten

Die Informationen in diesem Dokument basierend auf folgenden Software- und Hardware-Versionen:

- Cisco FTDv Version 7.4.2

- Cisco FDM Version 7.4.2

- Cisco ASAv Version 9.20.3

Die Informationen in diesem Dokument beziehen sich auf Geräte in einer speziell eingerichteten Testumgebung. Alle Geräte, die in diesem Dokument benutzt wurden, begannen mit einer gelöschten (Nichterfüllungs) Konfiguration. Wenn Ihr Netzwerk in Betrieb ist, stellen Sie sicher, dass Sie die möglichen Auswirkungen aller Befehle kennen.

Hintergrundinformationen

Mit VRF auf FDM können Sie mehrere isolierte Routing-Instanzen auf einem einzelnen FirePOWER Threat Defense (FTD)-Gerät erstellen. Jede VRF-Instanz fungiert mit ihrer Routing-Tabelle als separater virtueller Router, der eine logische Trennung des Netzwerkverkehrs ermöglicht und erweiterte Funktionen für Sicherheit und Datenverkehrsmanagement bereitstellt.

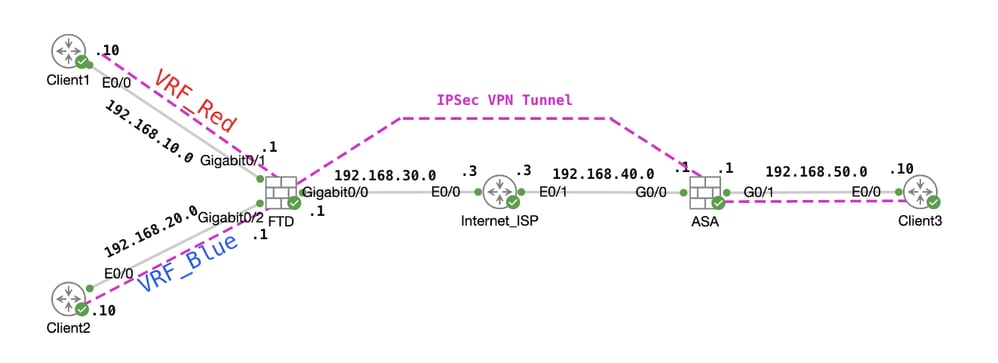

In diesem Dokument wird erläutert, wie VRF-kompatibles IPSec VPN mit VTI konfiguriert wird. VRF Red-Netzwerk und VRF Blue-Netzwerk liegen hinter FTD. Client1 im VRF-Red-Netzwerk und Client2 in VRF-Blue kommunizieren mit Client3 hinter ASA über den IPSec-VPN-Tunnel.

Konfigurieren

Netzwerkdiagramm

Topologie

Topologie

FTD konfigurieren

Schritt 1: Es muss sichergestellt werden, dass die vorläufige Konfiguration der IP-Interkonnektivität zwischen den Knoten abgeschlossen ist. Client1 und Client2 verfügen über FTD in IP-Adressen als Gateways. Client3 enthält ASA innerhalb der IP-Adresse als Gateway.

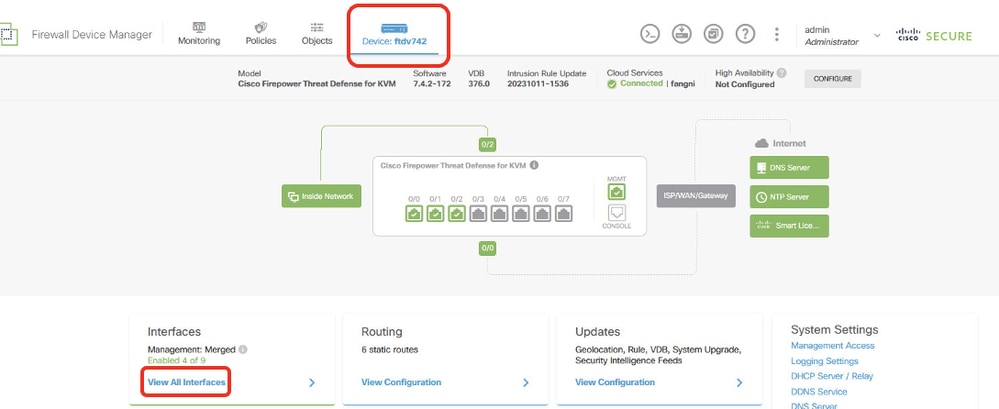

Schritt 2: Erstellen Sie eine virtuelle Tunnelschnittstelle. Melden Sie sich in der FDM-GUI von FTD an. Navigieren Sie zu Gerät > Schnittstellen. Klicken Sie auf Alle Schnittstellen anzeigen.

FTD_View_Interfaces

FTD_View_Interfaces

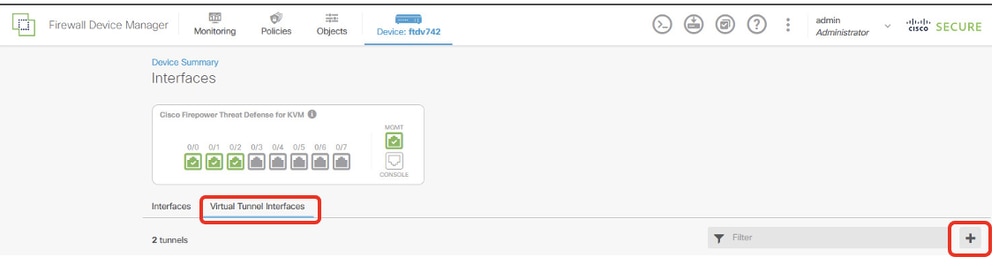

Schritt 2.1. Navigieren Sie zur Registerkarte Virtual Tunnel Interfaces (Virtuelle Tunnelschnittstellen), und klicken Sie auf die Schaltfläche +.

FTD_Erstellen_VTI

FTD_Erstellen_VTI

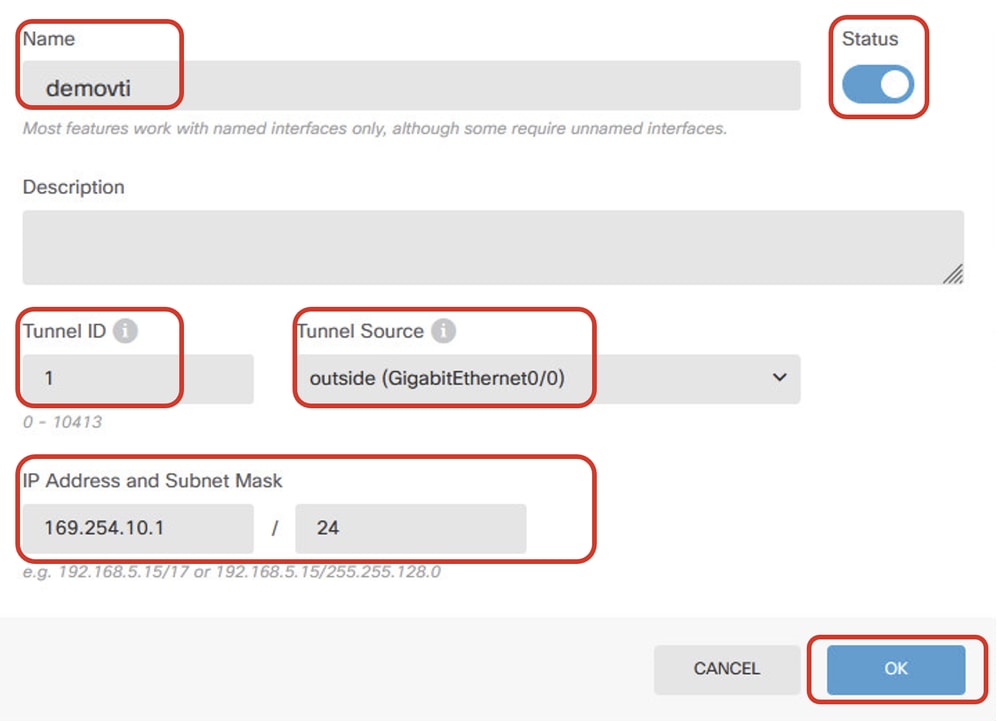

Schritt 2.2. Geben Sie die erforderlichen Informationen ein, und klicken Sie auf die Schaltfläche OK.

- Name: demovti

- Tunnel-ID: 1

- Tunnelquelle: Extern (GigabitEthernet0/0)

- IP-Adresse und Subnetzmaske: 169.254.10.1/24

- Status: Klicken Sie auf den Schieberegler für die Position Aktiviert.

FTD_Create_VTI_Details

FTD_Create_VTI_Details

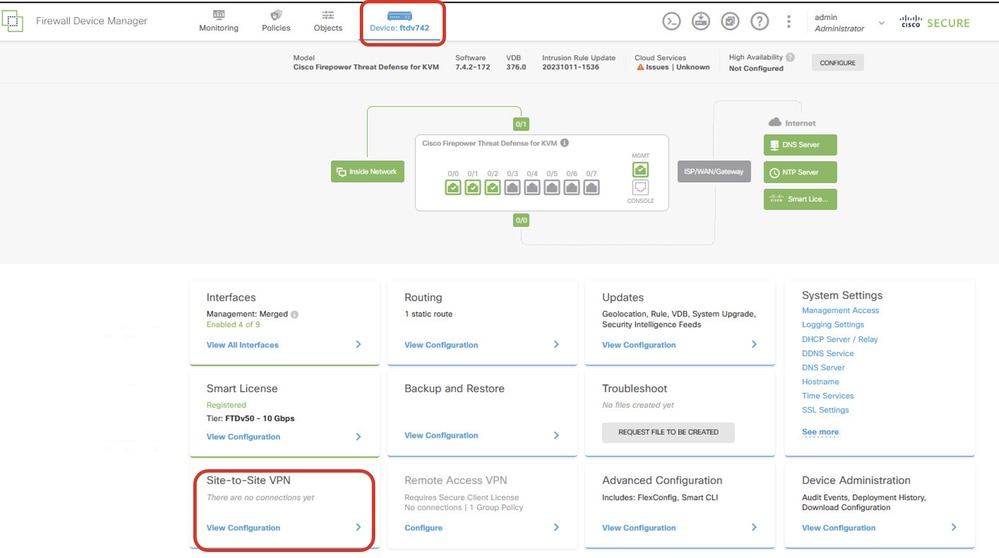

Schritt 3: Navigieren Sie zu Device > Site-to-Site VPN (Gerät > Site-to-Site-VPN). Klicken Sie auf die Schaltfläche "Konfiguration anzeigen".

FTD_Site-to-Site_VPN_View_Konfigurationen

FTD_Site-to-Site_VPN_View_Konfigurationen

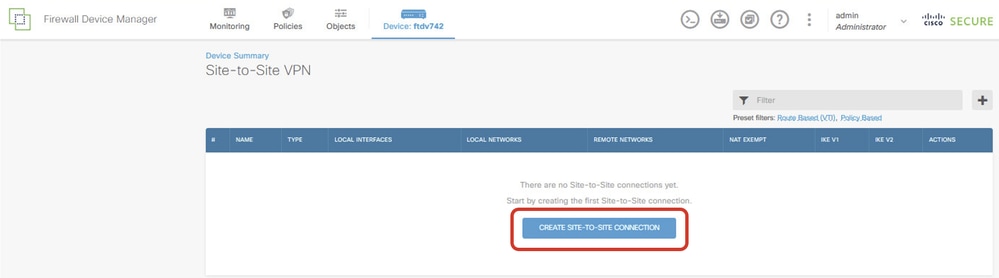

Schritt 3.1. Erstellen Sie ein neues Site-to-Site-VPN. Klicken Sie auf SITE-TO-SITE-VERBINDUNG ERSTELLEN oder auf die Schaltfläche +.

FTD_Create_Site2Site_Connection

FTD_Create_Site2Site_Connection

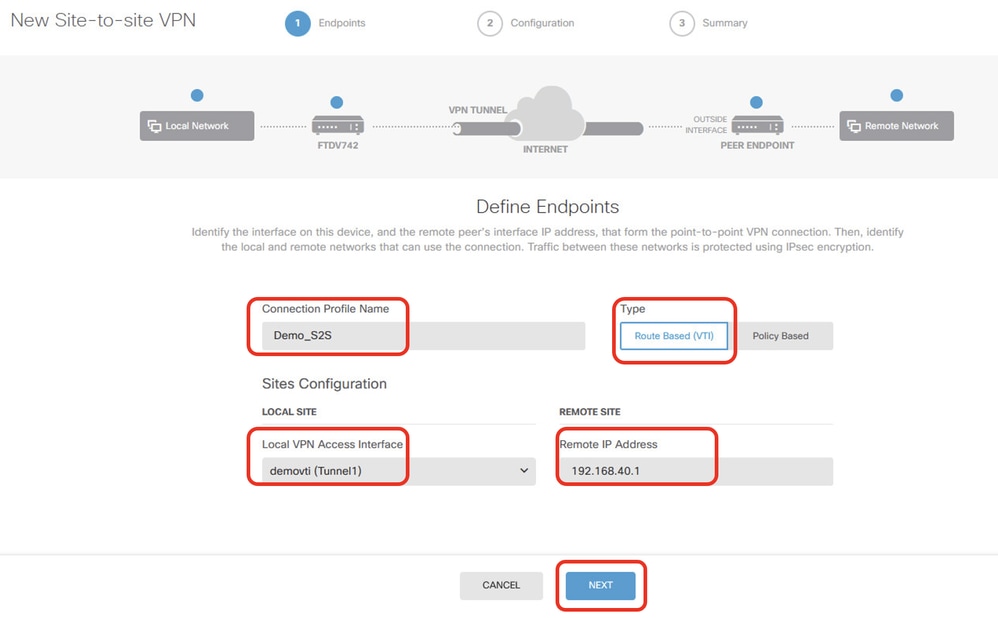

Schritt 3.2: Stellen Sie die und klicke auf "WEITER".

- Verbindungsprofilname: Demo S2S

- Typ: Routenbasiert (VTI)

- Lokale VPN-Zugangsoberfläche: demovti (erstellt in Schritt 2)

- Remote-IP-Adresse: 192.168.40.1 (dies ist die Peer-ASA außerhalb der IP-Adresse)

FTD_Site-to-Site_VPN_Endpunkte

FTD_Site-to-Site_VPN_Endpunkte

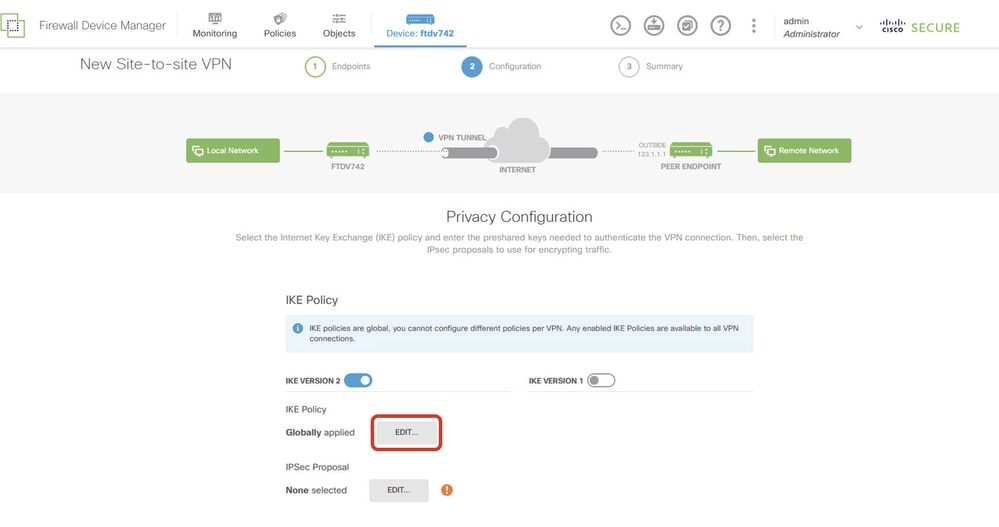

Schritt 3.3: Navigieren Sie zur IKE-Richtlinie. Klicken Sie auf die Schaltfläche BEARBEITEN.

FTD_Bearbeiten_IKE_Richtlinie

FTD_Bearbeiten_IKE_Richtlinie

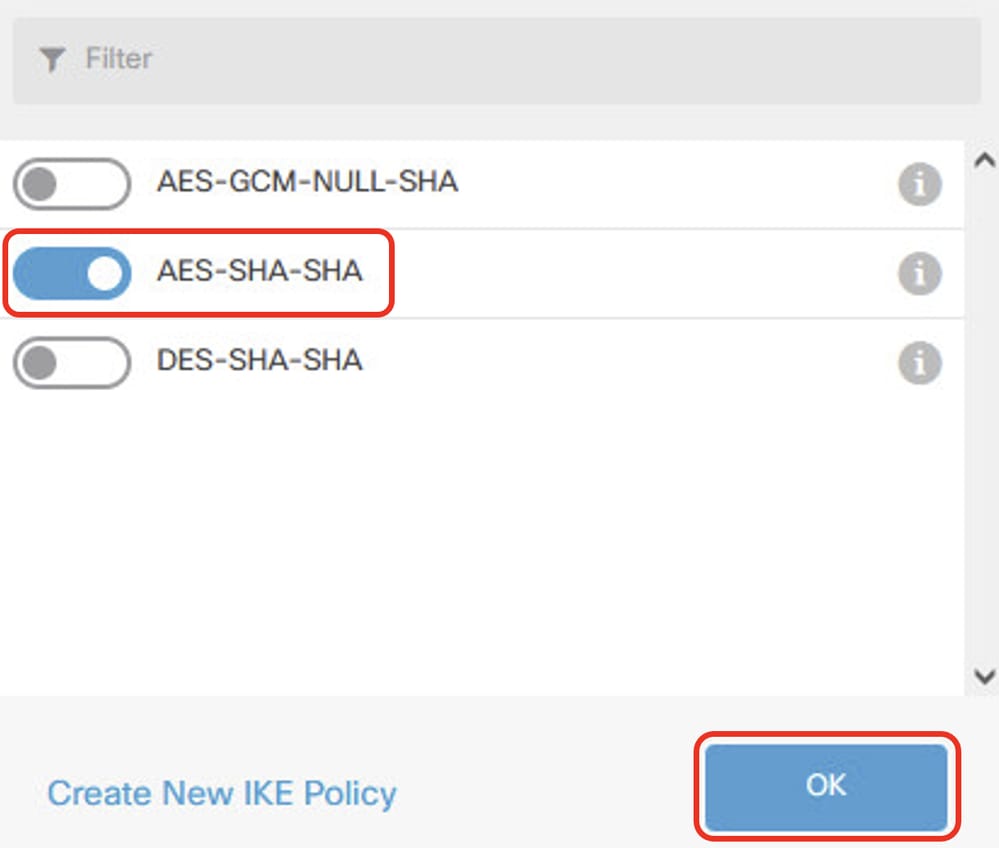

Schritt 3.4: Für die IKE-Richtlinie können Sie eine vordefinierte Richtlinie verwenden oder eine neue erstellen, indem Sie auf Neue IKE-Richtlinie erstellen.

In diesem Beispiel wird ein vorhandener IKE-Richtlinienname AES-SHA-SHA umgeschaltet. Klicken Sie auf die Schaltfläche OK, um zu speichern.

FTD_Aktivieren_IKE_Richtlinie

FTD_Aktivieren_IKE_Richtlinie

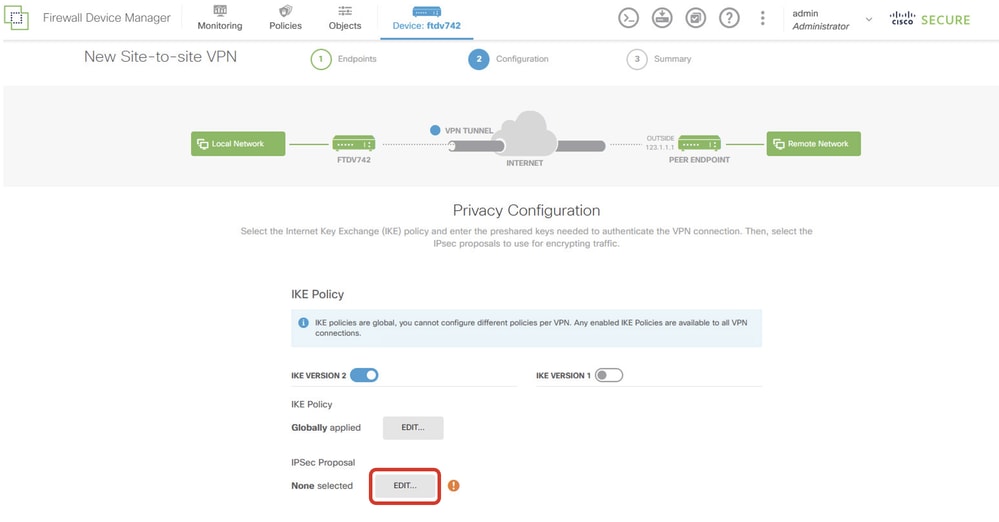

Schritt 3.5. Navigieren Sie zu IPSec-Angebot. Klicken Sie auf die Schaltfläche BEARBEITEN.

FTD_Bearbeiten_IPSec_Angebot

FTD_Bearbeiten_IPSec_Angebot

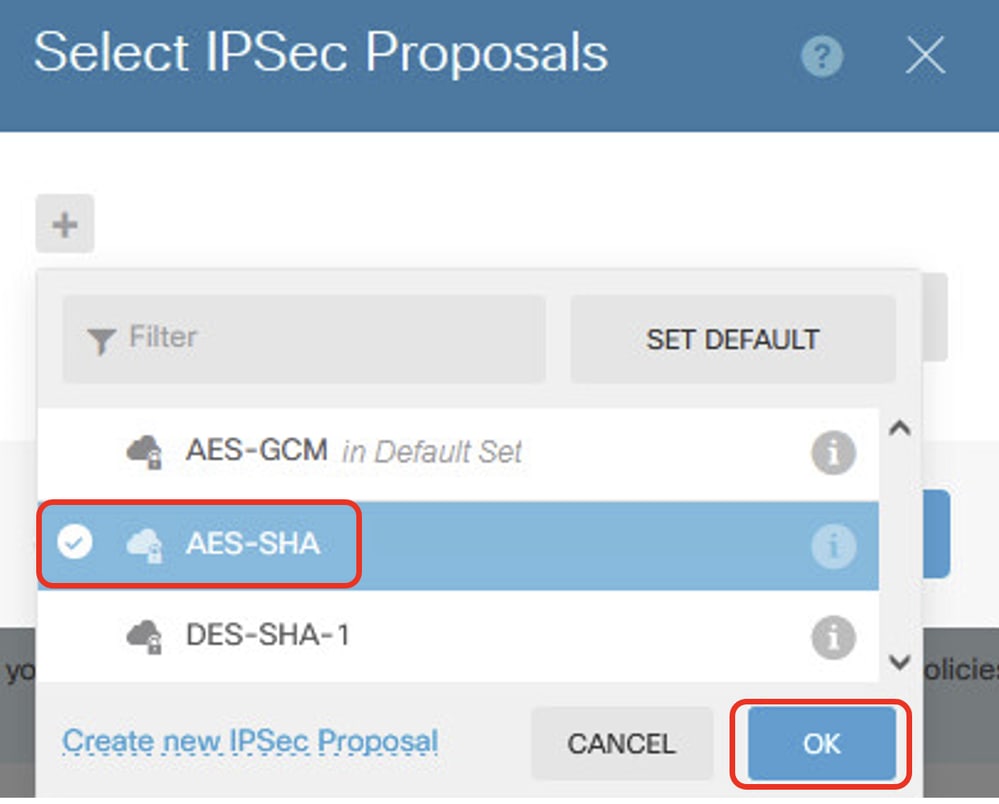

Schritt 3.6. Für das IPSec-Angebot können Sie ein vordefiniertes verwenden oder ein neues erstellen, indem Sie auf Neues IPSec-Angebot erstellen klicken.

In diesem Beispiel ein- und ausschalten eines vorhandenen IPSec-Angebotsnamens AES-SHA. Klicken Sie auf OK zu speichern.

FTD_Enable_IPSec_Proposal

FTD_Enable_IPSec_Proposal

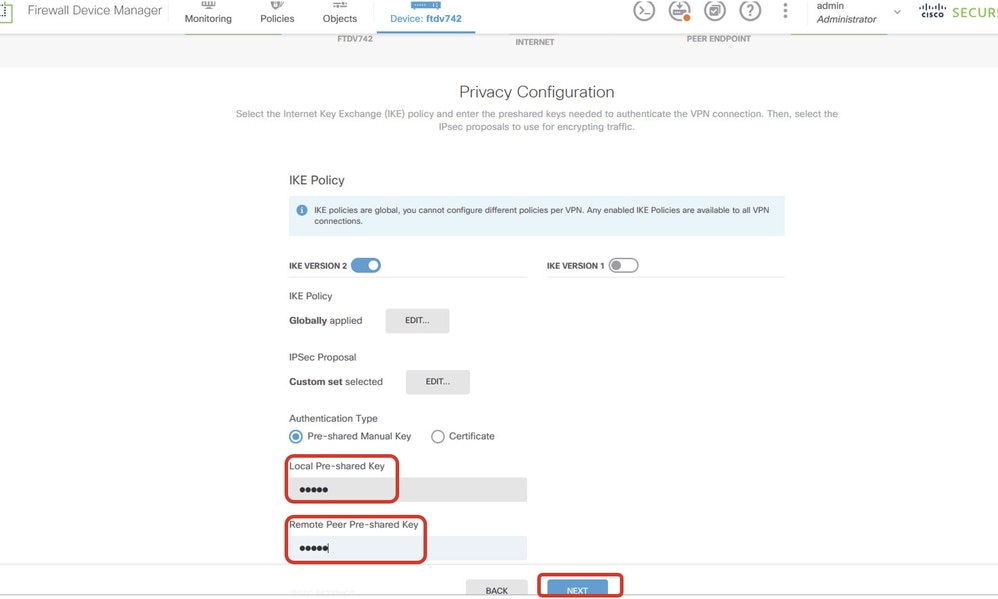

Schritt 3.7: Blättern Sie auf der Seite nach unten, und konfigurieren Sie den vorinstallierten Schlüssel. Klicken Sie auf die Schaltfläche WEITER.

Notieren Sie sich diesen vorinstallierten Schlüssel, und konfigurieren Sie ihn später auf der ASA.

FTD_Konfiguration_Pre_Shared_Key

FTD_Konfiguration_Pre_Shared_Key

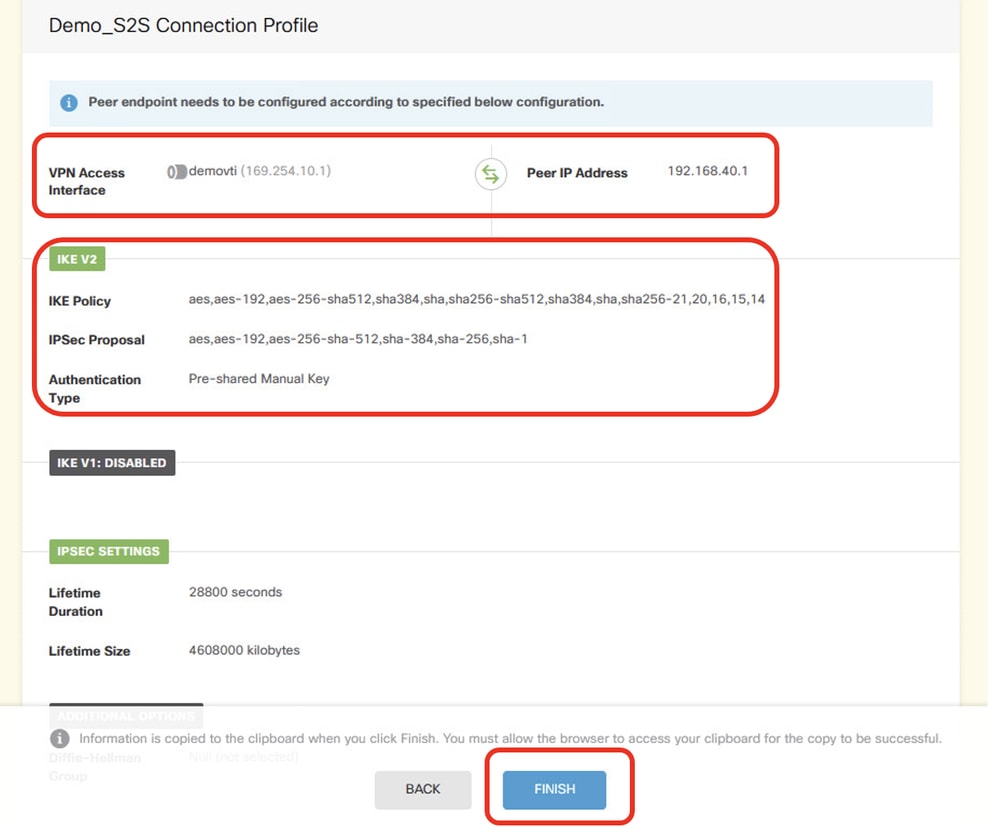

Schritt 3.8: Überprüfen der VPN-Konfiguration Wenn Sie Änderungen vornehmen möchten, klicken Sie auf die Schaltfläche ZURÜCK. Wenn alles in Ordnung ist, klicken Sie auf die Schaltfläche FERTIG stellen.

FTD_Überprüfung_VPN_Konfiguration

FTD_Überprüfung_VPN_Konfiguration

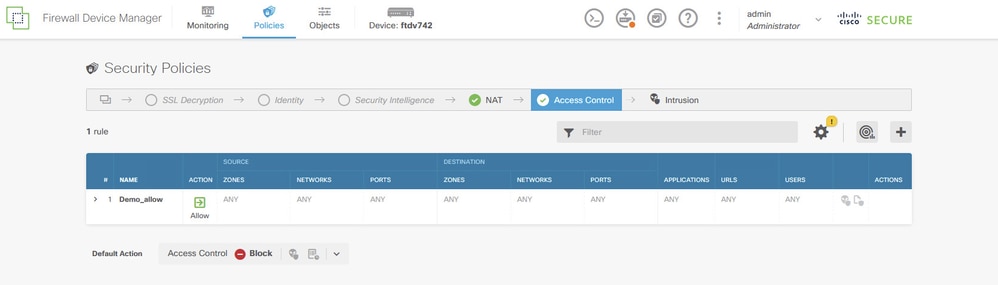

Schritt 3.9: Erstellen Sie eine Zugriffskontrollregel, damit der Datenverkehr das FTD passieren kann. In diesem Beispiel können Sie alle zu Demonstrationszwecken zulassen. Ändern Sie Ihre Richtlinie entsprechend Ihren tatsächlichen Anforderungen.

FTD_ACP_Beispiel

FTD_ACP_Beispiel

Schritt 3.10: (Optional) Konfigurieren Sie die NAT-Ausschlussregel für den Client-Datenverkehr auf FTD, wenn für den Client eine dynamische NAT für den Zugriff auf das Internet konfiguriert wurde. In diesem Beispiel muss keine NAT-Ausschlussregel konfiguriert werden, da für FTD keine dynamische NAT konfiguriert ist.

Schritt 3.11: Bereitstellen der Konfigurationsänderungen

FTD_Deployment_Changes

FTD_Deployment_Changes

Schritt 4: Konfigurieren virtueller Router

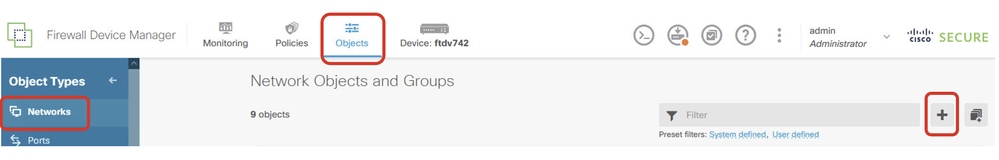

Schritt 4.1. Erstellen Sie Netzwerkobjekte für statische Routen. Navigieren Sie zu Objekte > Netzwerke, und klicken Sie auf die Schaltfläche +.

FTD_NetObjects erstellen

FTD_NetObjects erstellen

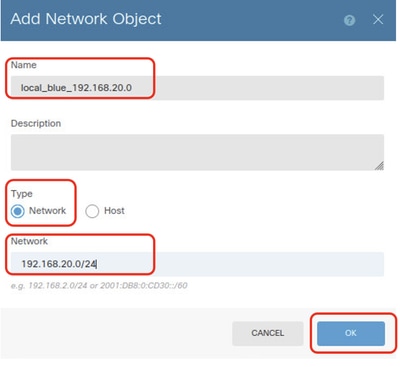

Schritt 4.2. Geben Sie die erforderlichen Informationen zu jedem Netzwerkobjekt. Klicken Sie auf die Schaltfläche OK.

- Name: local_blue_192.168.20.0

- Typ: Netzwerk

- Netzwerk: 192.168.20.0/24

FTD_VRF_Blau_Netzwerk

FTD_VRF_Blau_Netzwerk

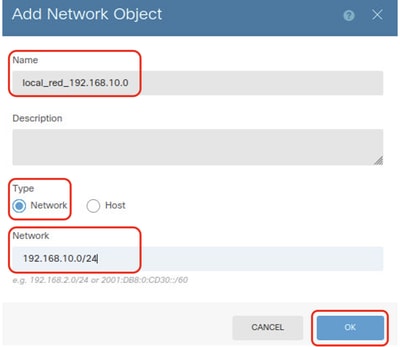

- Name: local_red_192,168.10,0

- Typ: Netzwerk

- Netzwerk: 192.168.10.0/24

FTD_VRF_Rot_Netzwerk

FTD_VRF_Rot_Netzwerk

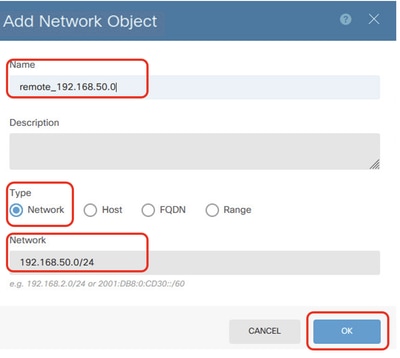

- Name: remote_192,168,50,0

- Typ: Netzwerk

- Netzwerk: 192.168.50.0/24

FTD_Remote_Netzwerk

FTD_Remote_Netzwerk

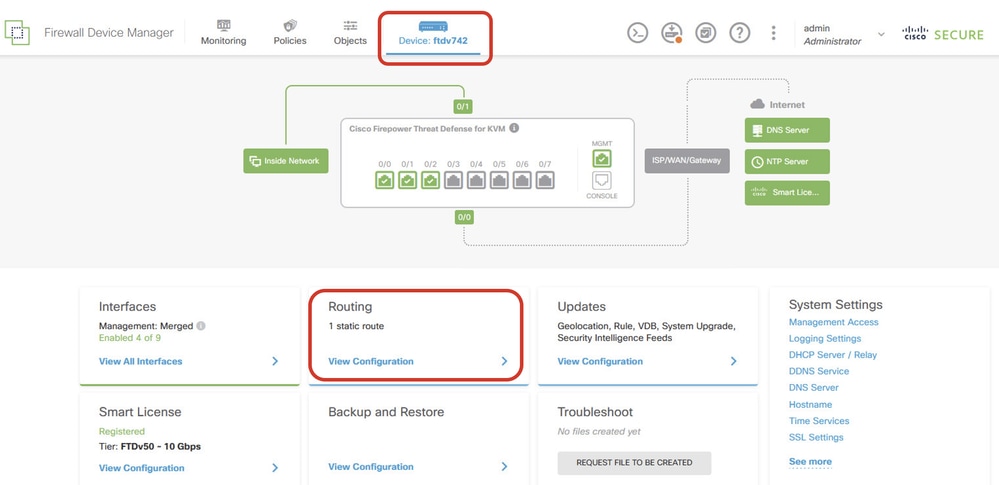

Schritt 4.3: Erstellen des ersten virtuellen Routers Navigieren Sie zu Gerät > Routing, und klicken Sie auf Konfiguration anzeigen.

FTD_Ansicht_Routing_Konfiguration

FTD_Ansicht_Routing_Konfiguration

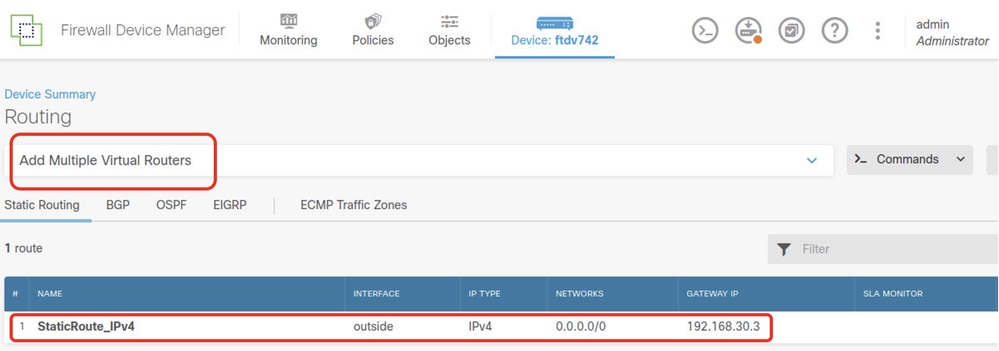

Schritt 4.4: Klicken Sie auf Mehrere virtuelle Router hinzufügen.

Anmerkung: Eine statische Route über eine externe Schnittstelle wurde bereits während der FDM-Initialisierung konfiguriert. Wenn Sie es nicht haben, konfigurieren Sie es manuell.

FTD_Hinzufügen_Erster_Virtueller_Router1

FTD_Hinzufügen_Erster_Virtueller_Router1

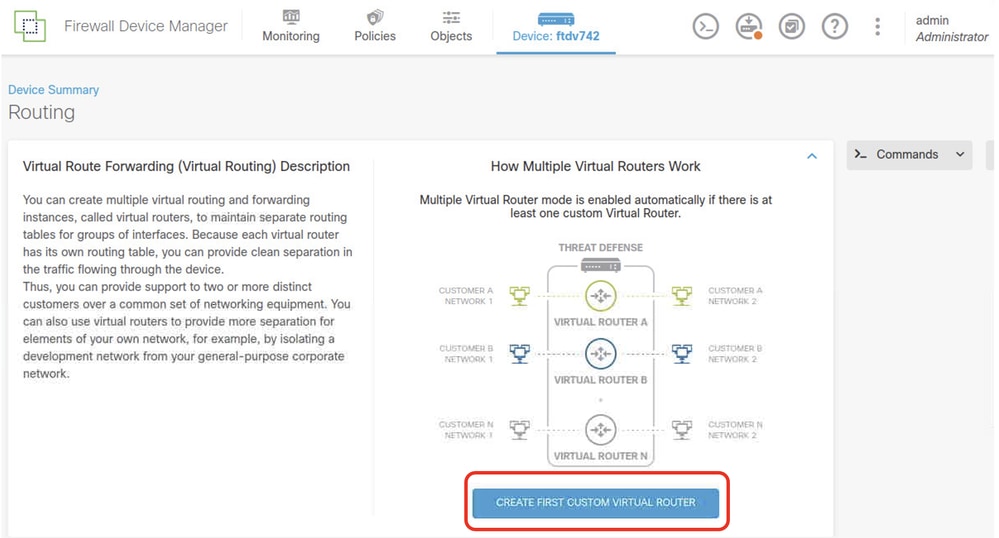

Schritt 4.5. Klicken Sie auf ERSTEN BENUTZERDEFINIERTEN VIRTUELLEN ROUTER ERSTELLEN.

FTD_Hinzufügen_Erster_Virtueller_Router2

FTD_Hinzufügen_Erster_Virtueller_Router2

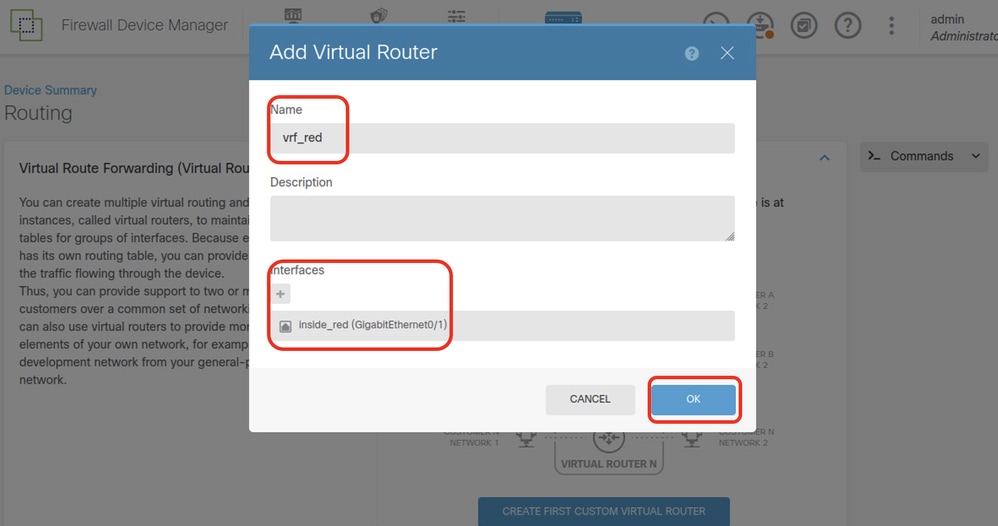

Schritt 4.6: Bereitstellen der erforderlichen Informationen auf dem ersten virtuellen Router Klicken Sie auf die Schaltfläche OK. Nach der ersten Erstellung des virtuellen Routers wird automatisch der VRF-Name Global angezeigt.

- Name: VRF_Rot

- Schnittstellen: inside_red (GigabitEthernet0/1)

FTD_Hinzufügen_Erster_Virtueller_Router3

FTD_Hinzufügen_Erster_Virtueller_Router3

Schritt 4.7: Erstellen Sie einen zweiten virtuellen Router. Navigieren Sie zu Gerät > Routing. Klicken Sie auf Konfiguration anzeigen und anschließend auf die Schaltfläche +.

FTD_Add_Second_Virtueller_Router

FTD_Add_Second_Virtueller_Router

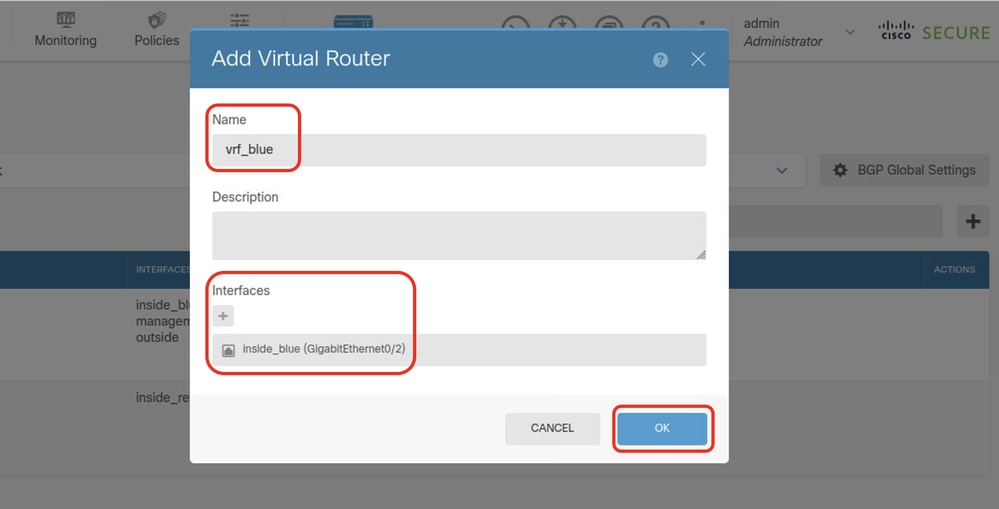

Schritt 4.8: Bereitstellen der erforderlichen Informationen auf dem zweiten virtuellen Router Klicken Sie auf die Schaltfläche OK.

- Name: VRF_Blau

- Schnittstellen: inside_blue (GigabitEthernet0/2)

FTD_Add_Second_Virtueller_Router2

FTD_Add_Second_Virtueller_Router2

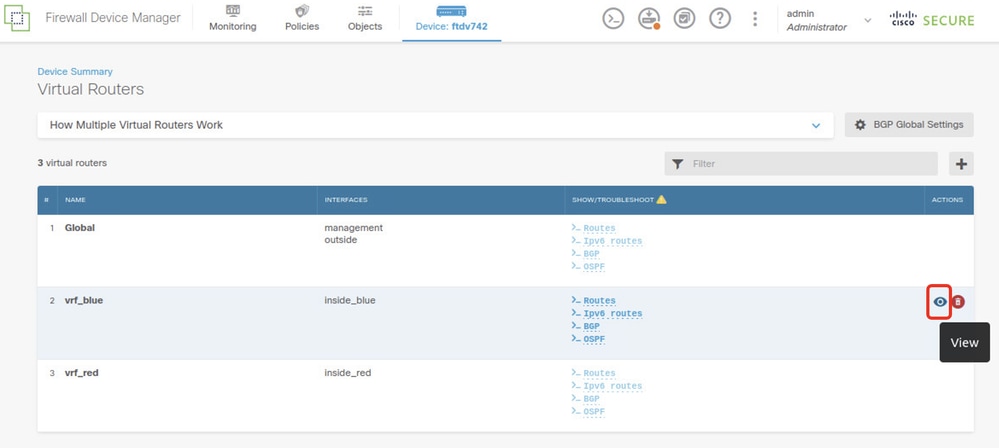

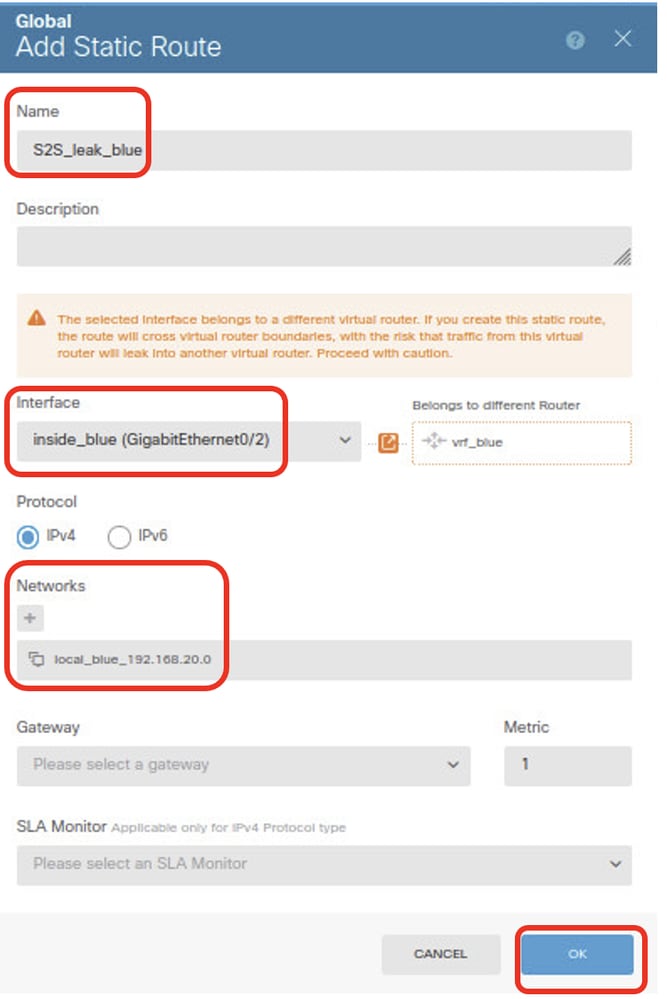

Schritt 5: Erstellen Sie einen Route Leak von vrf_blue zu Global. Mit dieser Route können Endpunkte im Netzwerk 192.168.20.0/24 Verbindungen initiieren, die den Site-to-Site-VPN-Tunnel passieren. In diesem Beispiel schützt der Remote-Endpunkt das Netzwerk 192.168.50.0/24.

Navigieren Sie zu Gerät > Routing. Klicken Sie auf Konfiguration anzeigen und dann auf das Symbol Anzeigen in der Zelle Action für den virtuellen Router vrf_blue ein.

FTD_Ansicht_VRF_Blau

FTD_Ansicht_VRF_Blau

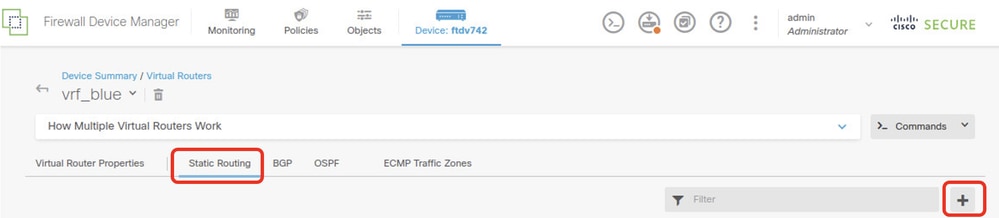

Schritt 5.1: Klicken Sie auf die Registerkarte "Static Routing" (Statisches Routing) und anschließend auf die Schaltfläche +.

FTD_Create_Static_Route_VRF_Blau

FTD_Create_Static_Route_VRF_Blau

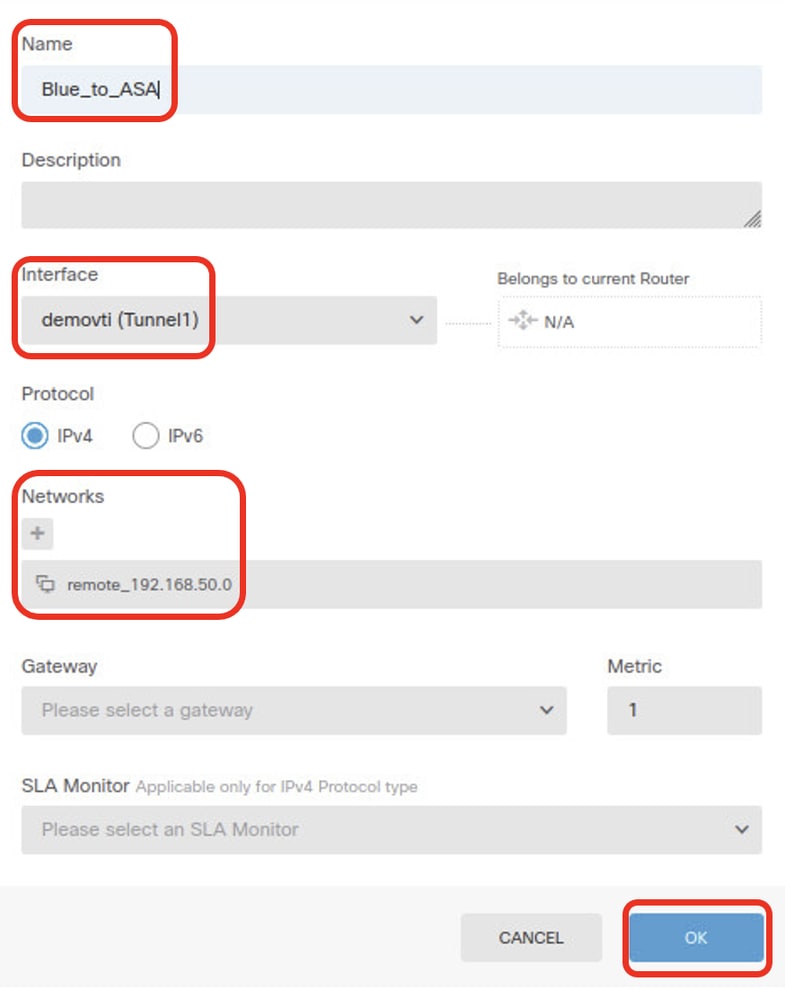

Schritt 5.2: Geben Sie die erforderlichen Informationen ein. Klicken Sie auf die Schaltfläche OK.

- Name: Blau_zu_ASA

- Schnittstelle: demovti (Tunnel1)

- Netzwerke: remote_192,168,50,0

- Gateway: Lassen Sie dieses Feld leer.

FTD_Create_Static_Route_VRF_Blue_Details

FTD_Create_Static_Route_VRF_Blue_Details

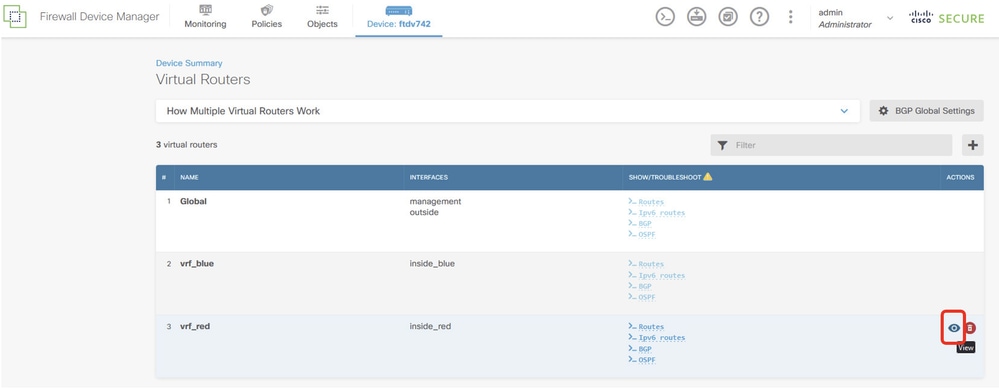

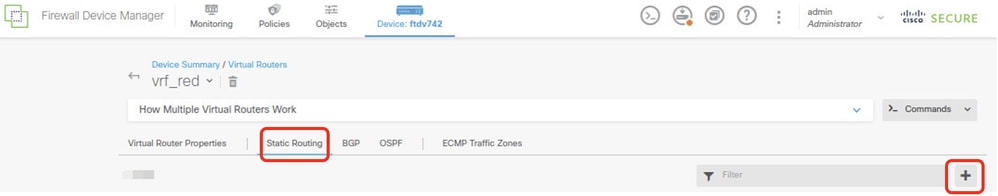

Schritt 6: Erstellen Sie einen Route Leak von vrf_red zu Global. Diese Route ermöglicht Endpunkten im Netzwerk 192.168.10.0/24, Verbindungen zu initiieren, die den Site-to-Site-VPN-Tunnel durchlaufen. In diesem Beispiel schützt der Remote-Endpunkt das Netzwerk 192.168.50.0/24.

Navigieren Sie zu Device > Routing, klicken Sie auf View Configuration (Konfiguration anzeigen), und klicken Sie dann auf das Symbol View (Anzeigen). in der Zelle Action für den virtuellen Router vrf_red ein.

FTD_Ansicht_VRF_Rot

FTD_Ansicht_VRF_Rot

Schritt 6.1. Klicken Sie auf die Registerkarte "Static Routing" (Statisches Routing) und anschließend auf die Schaltfläche +.

FTD_Erstellen_Statische_Route_VRF_Rot

FTD_Erstellen_Statische_Route_VRF_Rot

Schritt 6.2. Geben Sie die erforderlichen Informationen ein, und klicken Sie auf die Schaltfläche OK.

- Name: Rot_zu_ASA

- Schnittstelle: demovti (Tunnel1)

- Netzwerke: remote_192,168,50,0

- Gateway: Lassen Sie dieses Feld leer.

FTD_Create_Static_Route_VRF_Red_Details

FTD_Create_Static_Route_VRF_Red_Details

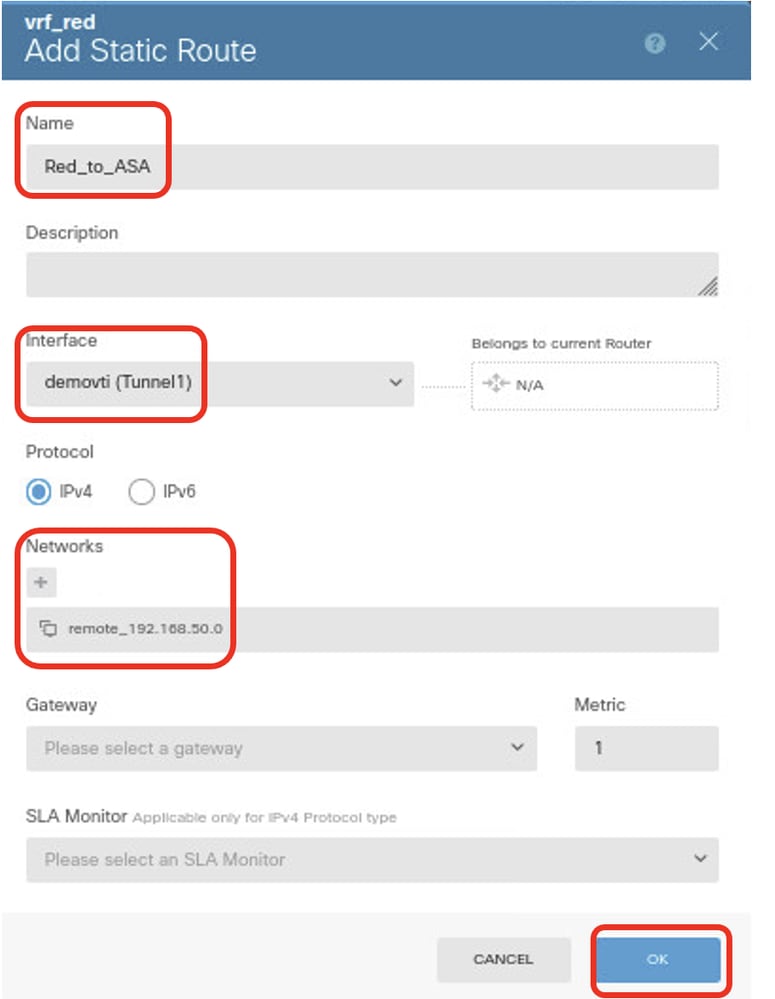

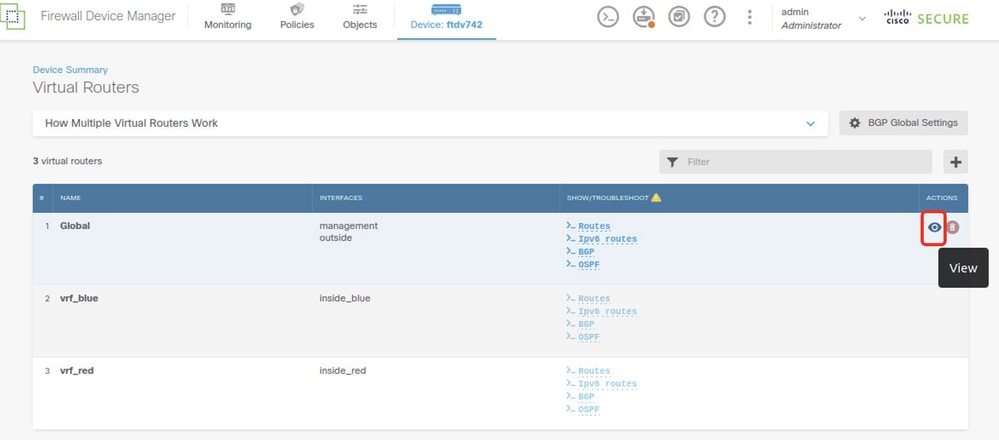

Schritt 7: Route Leak von Global- zu virtuellen Routern erstellen. Die Routen ermöglichen Endpunkten, die durch das Remote-Ende des Site-to-Site-VPN geschützt sind, den Zugriff auf das Netzwerk 192.168.10.0/24 im virtuellen Router vrf_red und auf das Netzwerk 192.168.20.0/24 im virtuellen Router vrf_blue.

Navigieren Sie zu Gerät > Routing, klicken Sie auf Konfiguration anzeigen, und klicken Sie dann auf das Symbol Anzeigen in der Zelle Aktion für den globalen virtuellen Router.

FTD_Ansicht_VRF_Global

FTD_Ansicht_VRF_Global

Schritt 7.1: Klicken Sie auf die Registerkarte "Static Routing" (Statisches Routing) und anschließend auf die Schaltfläche + ().

FTD_Create_Static_Route_VRF_Global

FTD_Create_Static_Route_VRF_Global

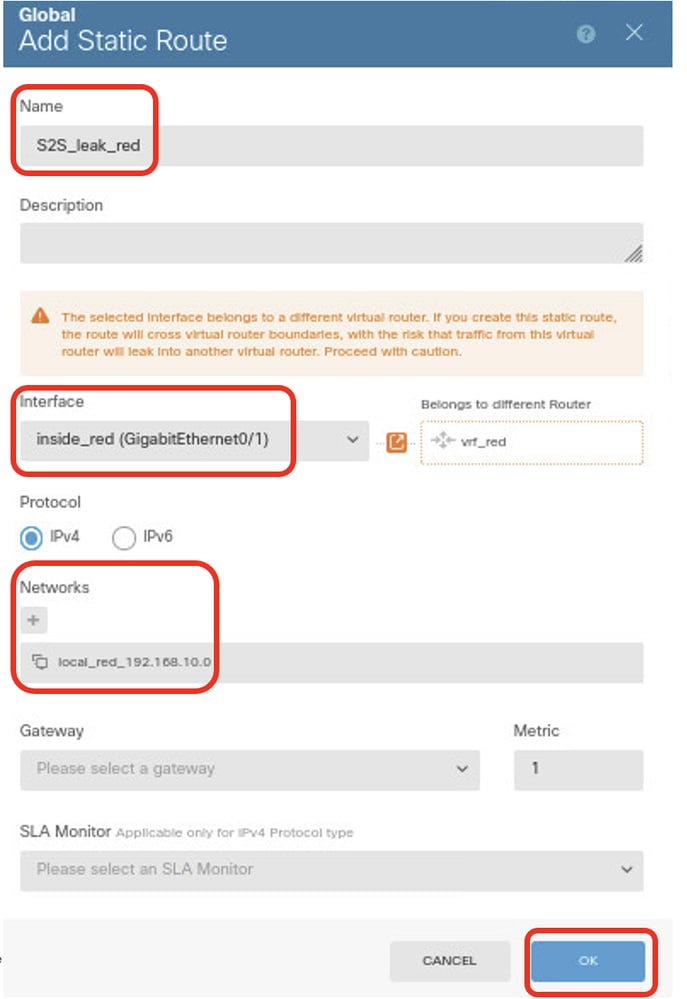

Schritt 7.2. Geben Sie die erforderlichen Informationen ein, und klicken Sie auf OK.

- Name: S2S_undicht_blau

- Schnittstelle: inside_blue (GigabitEthernet0/2)

- Netzwerke: local_blue_192.168.20.0

- Gateway: Lassen Sie dieses Feld leer.

FTD_Create_Static_Route_VRF_Global_To_Blue

FTD_Create_Static_Route_VRF_Global_To_Blue

- Name: S2S_undicht_rot

- Schnittstelle: inside_red (GigabitEthernet0/1)

- Netzwerke: local_red_192,168.10,0

- Gateway: Lassen Sie dieses Feld leer.

FTD_Create_Static_Route_VRF_Global_To_Red

FTD_Create_Static_Route_VRF_Global_To_Red

Schritt 8: Bereitstellen der Konfigurationsänderungen

FTD_Deployment_Changes

FTD_Deployment_Changes

Konfigurieren der ASA

Schritt 9: Erstellen Sie die IKEv2-Richtlinie, die dieselben Parameter definiert, die auch für den FTD konfiguriert wurden.

crypto ikev2 policy 20

encryption aes-256 aes-192 aes

integrity sha512 sha384 sha256 sha

group 21 20 16 15 14

prf sha512 sha384 sha256 sha

lifetime seconds 86400

Schritt 10: Erstellen Sie einen IKEv2 ipsec-Vorschlag, der die gleichen Parameter definiert, die auch für den FTD konfiguriert wurden.

crypto ipsec ikev2 ipsec-proposal AES-SHA

protocol esp encryption aes-256 aes-192 aes

protocol esp integrity sha-512 sha-384 sha-256 sha-1

Schritt 11: Erstellen eines IPSec-Profil, referenzieren ipsec-Proposal wurde in Schritt 10 erstellt.

crypto ipsec profile demo_ipsec_profile

set ikev2 ipsec-proposal AES-SHA

set security-association lifetime kilobytes 4608000

set security-association lifetime seconds 28800

Schritt 12: Erstellen einer Gruppenrichtlinie, die das IKEv2-Protokoll zulässt

group-policy demo_gp_192.168.30.1 internal

group-policy demo_gp_192.168.30.1 attributes

vpn-tunnel-protocol ikev2

Schritt 13: Erstellen Sie eine Tunnelgruppe für den Peer-FTD außerhalb der IP-Adresse unter Bezugnahme auf die in Schritt 12 erstellte Gruppenrichtlinie. Konfigurieren desselben Pre-Shared Keys mit FTD (erstellt in Schritt 3.7).

tunnel-group 192.168.30.1 type ipsec-l2l

tunnel-group 192.168.30.1 general-attributes

default-group-policy demo_gp_192.168.30.1

tunnel-group 192.168.30.1 ipsec-attributes

ikev2 remote-authentication pre-shared-key *****

ikev2 local-authentication pre-shared-key *****

Schritt 14: Aktivieren Sie IKEv2 auf der externen Schnittstelle.

crypto ikev2 enable outsideSchritt 15: Erstellen eines virtuellen Tunnels

interface Tunnel1

nameif demovti_asa

ip address 169.254.10.2 255.255.255.0

tunnel source interface outside

tunnel destination 192.168.30.1

tunnel mode ipsec ipv4

tunnel protection ipsec profile demo_ipsec_profile

Schritt 16: Erstellen Sie eine statische Route.

route demovti_asa 192.168.10.0 255.255.255.0 169.254.10.1 1

route demovti_asa 192.168.20.0 255.255.255.0 169.254.10.1 1

route outside 0.0.0.0 0.0.0.0 192.168.40.3 1

Überprüfung

Verwenden Sie diesen Abschnitt, um zu überprüfen, ob Ihre Konfiguration ordnungsgemäß funktioniert.

Schritt 1: Navigieren Sie über die Konsole oder SSH zur CLI von FTD und ASA, um den VPN-Status von Phase 1 und Phase 2 über die Befehle show crypto ikev2 sa und show crypto ipsec sa zu überprüfen.

FTD:

> system support diagnostic-cli

Attaching to Diagnostic CLI ... Press 'Ctrl+a then d' to detach.

Type help or '?' for a list of available commands.

ftdv742#

ftdv742# show crypto ikev2 sa

IKEv2 SAs:

Session-id:4, Status:UP-ACTIVE, IKE count:1, CHILD count:1

Tunnel-id Local Remote fvrf/ivrf Status Role

32157565 192.168.30.1/500 192.168.40.1/500 Global/Global READY RESPONDER

Encr: AES-CBC, keysize: 256, Hash: SHA512, DH Grp:21, Auth sign: PSK, Auth verify: PSK

Life/Active Time: 86400/67986 sec

Child sa: local selector 0.0.0.0/0 - 255.255.255.255/65535

remote selector 0.0.0.0/0 - 255.255.255.255/65535

ESP spi in/out: 0x4cf55637/0xa493cc83

ftdv742# show crypto ipsec sa

interface: demovti

Crypto map tag: __vti-crypto-map-Tunnel1-0-1, seq num: 65280, local addr: 192.168.30.1

Protected vrf (ivrf): Global

local ident (addr/mask/prot/port): (0.0.0.0/0.0.0.0/0/0)

remote ident (addr/mask/prot/port): (0.0.0.0/0.0.0.0/0/0)

current_peer: 192.168.40.1

#pkts encaps: 30, #pkts encrypt: 30, #pkts digest: 30

#pkts decaps: 30, #pkts decrypt: 30, #pkts verify: 30

#pkts compressed: 0, #pkts decompressed: 0

#pkts not compressed: 30, #pkts comp failed: 0, #pkts decomp failed: 0

#pre-frag successes: 0, #pre-frag failures: 0, #fragments created: 0

#PMTUs sent: 0, #PMTUs rcvd: 0, #decapsulated frgs needing reassembly: 0

#TFC rcvd: 0, #TFC sent: 0

#Valid ICMP Errors rcvd: 0, #Invalid ICMP Errors rcvd: 0

#send errors: 0, #recv errors: 0

local crypto endpt.: 192.168.30.1/500, remote crypto endpt.: 192.168.40.1/500

path mtu 1500, ipsec overhead 94(44), media mtu 1500

PMTU time remaining (sec): 0, DF policy: copy-df

ICMP error validation: disabled, TFC packets: disabled

current outbound spi: A493CC83

current inbound spi : 4CF55637

inbound esp sas:

spi: 0x4CF55637 (1291146807)

SA State: active

transform: esp-aes-256 esp-sha-512-hmac no compression

in use settings ={L2L, Tunnel, IKEv2, VTI, }

slot: 0, conn_id: 13, crypto-map: __vti-crypto-map-Tunnel1-0-1

sa timing: remaining key lifetime (kB/sec): (4055040/16867)

IV size: 16 bytes

replay detection support: Y

Anti replay bitmap:

0x00000000 0x00000001

outbound esp sas:

spi: 0xA493CC83 (2761149571)

SA State: active

transform: esp-aes-256 esp-sha-512-hmac no compression

in use settings ={L2L, Tunnel, IKEv2, VTI, }

slot: 0, conn_id: 13, crypto-map: __vti-crypto-map-Tunnel1-0-1

sa timing: remaining key lifetime (kB/sec): (4285440/16867)

IV size: 16 bytes

replay detection support: Y

Anti replay bitmap:

0x00000000 0x00000001ASA:

ASA9203# show crypto ikev2 sa

IKEv2 SAs:

Session-id:4, Status:UP-ACTIVE, IKE count:1, CHILD count:1

Tunnel-id Local Remote fvrf/ivrf Status Role

26025779 192.168.40.1/500 192.168.30.1/500 Global/Global READY INITIATOR

Encr: AES-CBC, keysize: 256, Hash: SHA512, DH Grp:21, Auth sign: PSK, Auth verify: PSK

Life/Active Time: 86400/68112 sec

Child sa: local selector 0.0.0.0/0 - 255.255.255.255/65535

remote selector 0.0.0.0/0 - 255.255.255.255/65535

ESP spi in/out: 0xa493cc83/0x4cf55637

ASA9203#

ASA9203# show cry

ASA9203# show crypto ipsec sa

interface: demovti_asa

Crypto map tag: __vti-crypto-map-Tunnel1-0-1, seq num: 65280, local addr: 192.168.40.1

Protected vrf (ivrf): Global

local ident (addr/mask/prot/port): (0.0.0.0/0.0.0.0/0/0)

remote ident (addr/mask/prot/port): (0.0.0.0/0.0.0.0/0/0)

current_peer: 192.168.30.1

#pkts encaps: 30, #pkts encrypt: 30, #pkts digest: 30

#pkts decaps: 30, #pkts decrypt: 30, #pkts verify: 30

#pkts compressed: 0, #pkts decompressed: 0

#pkts not compressed: 30, #pkts comp failed: 0, #pkts decomp failed: 0

#pre-frag successes: 0, #pre-frag failures: 0, #fragments created: 0

#PMTUs sent: 0, #PMTUs rcvd: 0, #decapsulated frgs needing reassembly: 0

#TFC rcvd: 0, #TFC sent: 0

#Valid ICMP Errors rcvd: 0, #Invalid ICMP Errors rcvd: 0

#send errors: 0, #recv errors: 0

local crypto endpt.: 192.168.40.1/500, remote crypto endpt.: 192.168.30.1/500

path mtu 1500, ipsec overhead 94(44), media mtu 1500

PMTU time remaining (sec): 0, DF policy: copy-df

ICMP error validation: disabled, TFC packets: disabled

current outbound spi: 4CF55637

current inbound spi : A493CC83

inbound esp sas:

spi: 0xA493CC83 (2761149571)

SA State: active

transform: esp-aes-256 esp-sha-512-hmac no compression

in use settings ={L2L, Tunnel, IKEv2, VTI, }

slot: 0, conn_id: 4, crypto-map: __vti-crypto-map-Tunnel1-0-1

sa timing: remaining key lifetime (kB/sec): (4101120/16804)

IV size: 16 bytes

replay detection support: Y

Anti replay bitmap:

0x00000000 0x00000001

outbound esp sas:

spi: 0x4CF55637 (1291146807)

SA State: active

transform: esp-aes-256 esp-sha-512-hmac no compression

in use settings ={L2L, Tunnel, IKEv2, VTI, }

slot: 0, conn_id: 4, crypto-map: __vti-crypto-map-Tunnel1-0-1

sa timing: remaining key lifetime (kB/sec): (4055040/16804)

IV size: 16 bytes

replay detection support: Y

Anti replay bitmap:

0x00000000 0x00000001Schritt 2: Überprüfen der Route von VRF und Global auf FTD

ftdv742# show route

Codes: L - local, C - connected, S - static, R - RIP, M - mobile, B - BGP

D - EIGRP, EX - EIGRP external, O - OSPF, IA - OSPF inter area

N1 - OSPF NSSA external type 1, N2 - OSPF NSSA external type 2

E1 - OSPF external type 1, E2 - OSPF external type 2, V - VPN

i - IS-IS, su - IS-IS summary, L1 - IS-IS level-1, L2 - IS-IS level-2

ia - IS-IS inter area, * - candidate default, U - per-user static route

o - ODR, P - periodic downloaded static route, + - replicated route

SI - Static InterVRF, BI - BGP InterVRF

Gateway of last resort is 192.168.30.3 to network 0.0.0.0

S* 0.0.0.0 0.0.0.0 [1/0] via 192.168.30.3, outside

C 169.254.10.0 255.255.255.0 is directly connected, demovti

L 169.254.10.1 255.255.255.255 is directly connected, demovti

SI 192.168.10.0 255.255.255.0 [1/0] is directly connected, inside_red

SI 192.168.20.0 255.255.255.0 [1/0] is directly connected, inside_blue

C 192.168.30.0 255.255.255.0 is directly connected, outside

L 192.168.30.1 255.255.255.255 is directly connected, outside

ftdv742# show route vrf vrf_blue

Routing Table: vrf_blue

Codes: L - local, C - connected, S - static, R - RIP, M - mobile, B - BGP

D - EIGRP, EX - EIGRP external, O - OSPF, IA - OSPF inter area

N1 - OSPF NSSA external type 1, N2 - OSPF NSSA external type 2

E1 - OSPF external type 1, E2 - OSPF external type 2, V - VPN

i - IS-IS, su - IS-IS summary, L1 - IS-IS level-1, L2 - IS-IS level-2

ia - IS-IS inter area, * - candidate default, U - per-user static route

o - ODR, P - periodic downloaded static route, + - replicated route

SI - Static InterVRF, BI - BGP InterVRF

Gateway of last resort is not set

C 192.168.20.0 255.255.255.0 is directly connected, inside_blue

L 192.168.20.1 255.255.255.255 is directly connected, inside_blue

SI 192.168.50.0 255.255.255.0 [1/0] is directly connected, demovti

ftdv742# show route vrf vrf_red

Routing Table: vrf_red

Codes: L - local, C - connected, S - static, R - RIP, M - mobile, B - BGP

D - EIGRP, EX - EIGRP external, O - OSPF, IA - OSPF inter area

N1 - OSPF NSSA external type 1, N2 - OSPF NSSA external type 2

E1 - OSPF external type 1, E2 - OSPF external type 2, V - VPN

i - IS-IS, su - IS-IS summary, L1 - IS-IS level-1, L2 - IS-IS level-2

ia - IS-IS inter area, * - candidate default, U - per-user static route

o - ODR, P - periodic downloaded static route, + - replicated route

SI - Static InterVRF, BI - BGP InterVRF

Gateway of last resort is not set

C 192.168.10.0 255.255.255.0 is directly connected, inside_red

L 192.168.10.1 255.255.255.255 is directly connected, inside_red

SI 192.168.50.0 255.255.255.0 [1/0] is directly connected, demovtiSchritt 3: Überprüfen des Ping-Tests

Vor dem Ping überprüfen Sie die Zähler von show crypto ipsec sa | inc interface:|encap|decap on FTD.

In diesem Beispiel zeigt Tunnel1 30 Pakete für Kapselung und Entkapselung.

ftdv742# show crypto ipsec sa | inc interface:|encap|decap

interface: demovti

#pkts encaps: 30, #pkts encrypt: 30, #pkts digest: 30

#pkts decaps: 30, #pkts decrypt: 30, #pkts verify: 30

#PMTUs sent: 0, #PMTUs rcvd: 0, #decapsulated frgs needing reassembly: 0

ftdv742#Client1 hat Client3 erfolgreich gepingt.

Client1#ping 192.168.50.10

Type escape sequence to abort.

Sending 5, 100-byte ICMP Echos to 192.168.50.10, timeout is 2 seconds:

!!!!!

Success rate is 100 percent (5/5), round-trip min/avg/max = 5/299/620 msClient2 hat Client3 erfolgreich gepingt.

Client2#ping 192.168.50.10

Type escape sequence to abort.

Sending 5, 100-byte ICMP Echos to 192.168.50.10, timeout is 2 seconds:

!!!!!

Success rate is 100 percent (5/5), round-trip min/avg/max = 11/297/576 msÜberprüfen Sie die Zähler von show crypto ipsec sa | inklusive Schnittstelle:|encap|decap auf FTD, nachdem ein Ping erfolgreich durchgeführt wurde.

In diesem Beispiel zeigt Tunnel1 40 Pakete für Kapselung und Entkapselung nach einem erfolgreichen Ping. Außerdem erhöhten sich beide Zähler um 10 Pakete, die den 10 Ping-Echo-Anforderungen entsprechen. Dies zeigt an, dass der Ping-Verkehr erfolgreich durch den IPSec-Tunnel geleitet wurde.

ftdv742# show crypto ipsec sa | inc interface:|encap|decap

interface: demovti

#pkts encaps: 40, #pkts encrypt: 40, #pkts digest: 40

#pkts decaps: 40, #pkts decrypt: 40, #pkts verify: 40

#PMTUs sent: 0, #PMTUs rcvd: 0, #decapsulated frgs needing reassembly: 0Fehlerbehebung

In diesem Abschnitt erhalten Sie Informationen zur Behebung von Fehlern in Ihrer Konfiguration.

Sie können diese Befehle zum Debuggen verwenden, um Probleme im VPN-Abschnitt zu beheben.

debug crypto ikev2 platform 255

debug crypto ikev2 protocol 255

debug crypto ipsec 255

debug vti 255

Sie können diese Debug-Befehle verwenden, um Fehler im Routenabschnitt zu beheben.

debug ip routing

Zugehörige Informationen

Revisionsverlauf

| Überarbeitung | Veröffentlichungsdatum | Kommentare |

|---|---|---|

1.0 |

19-Dec-2024

|

Erstveröffentlichung |

Beiträge von Cisco Ingenieuren

- Mark NiCisco Technical Leader

Cisco kontaktieren

- Eine Supportanfrage öffnen

- (Erfordert einen Cisco Servicevertrag)

Feedback

Feedback