Python-Skript für Rest-API-Aufrufe an FDM erstellen

Inklusive Sprache

In dem Dokumentationssatz für dieses Produkt wird die Verwendung inklusiver Sprache angestrebt. Für die Zwecke dieses Dokumentationssatzes wird Sprache als „inklusiv“ verstanden, wenn sie keine Diskriminierung aufgrund von Alter, körperlicher und/oder geistiger Behinderung, Geschlechtszugehörigkeit und -identität, ethnischer Identität, sexueller Orientierung, sozioökonomischem Status und Intersektionalität impliziert. Dennoch können in der Dokumentation stilistische Abweichungen von diesem Bemühen auftreten, wenn Text verwendet wird, der in Benutzeroberflächen der Produktsoftware fest codiert ist, auf RFP-Dokumentation basiert oder von einem genannten Drittanbieterprodukt verwendet wird. Hier erfahren Sie mehr darüber, wie Cisco inklusive Sprache verwendet.

Informationen zu dieser Übersetzung

Cisco hat dieses Dokument maschinell übersetzen und von einem menschlichen Übersetzer editieren und korrigieren lassen, um unseren Benutzern auf der ganzen Welt Support-Inhalte in ihrer eigenen Sprache zu bieten. Bitte beachten Sie, dass selbst die beste maschinelle Übersetzung nicht so genau ist wie eine von einem professionellen Übersetzer angefertigte. Cisco Systems, Inc. übernimmt keine Haftung für die Richtigkeit dieser Übersetzungen und empfiehlt, immer das englische Originaldokument (siehe bereitgestellter Link) heranzuziehen.

Einleitung

In diesem Dokument wird ein Beispiel für die Verwendung von Python zum Durchführen von REST-API-Aufrufen beschrieben.

Voraussetzungen

In diesem Leitfaden werden folgende Tools und Geräte verwendet:

- Cisco Firepower Threat Defense (FTD)

- Cisco FirePOWER-Gerätemanagement (FDM)

- Mac OS

- Sublimationstext

Anforderungen

Cisco empfiehlt, dass Sie über Kenntnisse in folgenden Bereichen verfügen:

- HTTPS

- Rest-API

- Python

- Json

- FirePOWER-Geräteverwaltung

- LDAP

Verwendete Komponenten

Die Informationen in diesem Dokument basierend auf folgenden Software- und Hardware-Versionen:

- Python 3.11.4

- FDM API Version 6

- FTDv 7.3.1

Die Informationen in diesem Dokument beziehen sich auf Geräte in einer speziell eingerichteten Testumgebung. Alle Geräte, die in diesem Dokument benutzt wurden, begannen mit einer gelöschten (Nichterfüllungs) Konfiguration. Wenn Ihr Netzwerk in Betrieb ist, stellen Sie sicher, dass Sie die möglichen Auswirkungen aller Befehle kennen.

Hintergrundinformationen

Das Hauptziel dieses Dokuments besteht darin, Sie durch die Schritte zum Erstellen eines Python-Skripts für API-Aufrufe zu führen.

Die spezifische Funktion, die angepasst und erstellt werden muss, sind LDAP und Attributzuordnungen.

Der Leitfaden enthält folgende API-Aufrufe:

GET: Serverinformationen sammeln

POST: Erstellen eines neuen Objekts auf dem Server

PUT: Vorhandenes Objekt auf dem Server aktualisieren

DELETE: Ein vorhandenes Objekt vom Server entfernen

Konfigurieren

HOLEN

REST API GET-Beispiel zum Sammeln von Daten über vorhandene Objekte:

import requests

import json

import certifi

import urllib3

from pprint import pprint

from getpass import getpass

urllib3.disable_warnings()

#Data collection

u = input ('Input username: ')

p = getpass(prompt='Input password: ')

url = input('Input Hostname or IP address: ')

protocol = 'https://'

#++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++

def auth():

uri = '/api/fdm/v6/fdm/token'

token_url = protocol+url+uri

payload = {

'grant_type' : 'password',

'username' : u,

'password': p

}

response = requests.post(token_url, data=payload, verify=False)

#ONlY USE "verify=False" in a lab setting!

#Error Checking

if response.status_code == 400:

raise Exception("Error Received: {}".format(response.content))

else:

access_token = response.json()['access_token']

return access_token

token = auth()

#++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++

def getactivedirectory():

uri = "/api/fdm/v6/object/realms"

ad_url = protocol+url+uri

headers = {

"Content-Type": "application/json",

"Accept": "application/json",

"Authorization":"Bearer {}".format(token)

}

response = requests.get(ad_url, headers=headers, verify=False)

if response.status_code == 200:

AD = response.json()

return AD

else:

print(response.status_code)

pass

pprint(getactivedirectory())

#++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++

def revoke():

uri = '/api/fdm/v6/fdm/token'

token_url = protocol+url+uri

headers = {

"Content-Type": "application/json",

"Accept": "application/json",

"Authorization":"Bearer"

}

payload = {

'grant_type' : 'revoke_token',

"access_token": token,

"token_to_revoke": token,

}

response = requests.post(token_url, data=payload, verify=False)

if response.status_code == 200:

print("Access token revoked")

else:

print(response.status_code)

revoke()

POST

In diesem Abschnitt wird ein Beispiel für eine REST-API-POST-Anforderung zum Erstellen eines neuen LDAP-Attributzuordnungsobjekts beschrieben:

import requests

import json

import certifi

import urllib3

from pprint import pprint

from getpass import getpass

urllib3.disable_warnings()

#Data collection

u = input ('Input username: ')

p = getpass(prompt='Input password: ')

url = input('Input Hostname or IP address: ')

protocol = 'https://'

#++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++

def auth():

uri = '/api/fdm/v6/fdm/token'

token_url = protocol+url+uri

payload = {

'grant_type' : 'password',

'username' : u,

'password': p

}

response = requests.post(token_url, data=payload, verify=False)

#WARNING ONLY USE "verify=False" in a lab setting!

#Error Checking

if response.status_code == 400:

raise Exception("Error Received: {}".format(response.content))

else:

access_token = response.json()['access_token']

return access_token

token = auth()

#++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++

def postattributemap():

uri = "/api/fdm/v6/object/ldapattributemaps"

ad_url = protocol+url+uri

name = input('Object name> ')

group_policy = input('Group-Policy> ')

base = input('LDAP DN> ')

headers = {

"Content-Type": "application/json",

"Accept": "application/json",

"Authorization":"Bearer {}".format(token)

}

payload = {

"name": name,

"ldapAttributeMaps": [

{

"ldapName": "memberOf",

"ciscoName": "GROUP_POLICY",

"valueMappings": [

{

"ldapValue": base,

"ciscoValue": group_policy,

"type": "ldaptociscovaluemapping"

}

],

"type": "ldapattributemapping"

}

],

"type": "ldapattributemap"

}

data = json.dumps(payload)

response = requests.post(ad_url, headers=headers, data=data, verify=False)

if response.status_code == 200:

print(response.status_code)

print("Created LDAP attribute map")

map = response.json

return map

else:

print(response.status_code)

pprint(response.content)

pass

postattributemap()

#++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++

def revoke():

uri = '/api/fdm/v6/fdm/token'

token_url = protocol+url+uri

headers = {

"Content-Type": "application/json",

"Accept": "application/json",

"Authorization":"Bearer"

}

payload = {

'grant_type' : 'revoke_token',

"access_token": token,

"token_to_revoke": token,

}

response = requests.post(token_url, data=payload, verify=False)

if response.status_code == 200:

print("Access token revoked")

else:

print(response.status_code)

revoke()

PUT

Dieser Abschnitt zeigt ein Beispiel eines Python-Skripts, das einen PUT-Rest-API-Aufruf durchführt. Diese Funktion fügt die LDAP-Attributzuordnung zu den vorhandenen Active Directory-Konfigurationen hinzu.

Hinweis: Bevor Sie fortfahren, müssen die für die Aktualisierung des Objekts benötigten Informationen über die GET-Funktion gesammelt werden.

URL1 Active Directory-Bereiche: /api/fdm/v6/object/realms/

URL2-LDAP-Attributzuordnung: /api/fdm/v6/object/ldapattributemaps

import requests

import json

import certifi

import urllib3

from pprint import pprint

from getpass import getpass

urllib3.disable_warnings()

#Data collection

u = input ('Input username: ')

p = getpass(prompt='Input password: ')

url = input('Input Hostname or IP address: ')

protocol = 'https://'

#++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++

def auth():

uri = '/api/fdm/v6/fdm/token'

token_url = protocol+url+uri

payload = {

'grant_type' : 'password',

'username' : u,

'password': p

}

response = requests.post(token_url, data=payload, verify=False)

#WARNING ONLY USE "verify=False" in a lab setting!

#Error Checking

if response.status_code == 400:

raise Exception("Error Received: {}".format(response.content))

else:

access_token = response.json()['access_token']

return access_token

token = auth()

#++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++

def put():

objId = input('object id of active directory object> ')

uri = "/api/fdm/v6/object/realms/"

ad_url = protocol+url+uri+objId

headers = {

"Content-Type": "application/json",

"Accept": "application/json",

"Authorization":"Bearer {}".format(token)

}

#Place the GET response from the active directory here in "payload" along with the added "ldapAttributeMap", "id" and ""type": "ldapattributemap""

payload = {

"version": "p6ueo2w2aulkf",

"name": "Test",

"directoryConfigurations": [

{

"hostname": "{omitted}",

"port": 389,

"encryptionProtocol": "NONE",

"encryptionCert": None,

"interface": {

"version": "mjvylmnd52agk",

"name": "diagnostic",

"hardwareName": "Management0/0",

"id": "a46ef70c-06ca-11ee-9be1-bd712e622992",

"type": "physicalinterface"

},

"type": "directoryconfiguration"

}

],

"enabled": True,

"realmId": 3,

"dirUsername": "{omitted}",

"dirPassword": "*********",

"baseDN": "dc={omitted},dc=com",

"ldapAttributeMap": {

"id": "7fbf5798-27c9-11ee-a635-a1f4b2c2e66b",

"type": "ldapattributemap"

},

"adPrimaryDomain": "{omitted}.com",

"id": "5957a304-2662-11ee-a635-a5df7d28e8c4",

"type": "activedirectoryrealm"

}

data = json.dumps(payload)

response = requests.put(ad_url, headers=headers, data=data, verify=False)

if response.status_code == 200:

print("Updated Object")

else:

pprint("Error Received: {}".format(response.content))

pass

put()

#++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++

def revoke():

uri = '/api/fdm/v6/fdm/token'

token_url = protocol+url+uri

headers = {

"Content-Type": "application/json",

"Accept": "application/json",

"Authorization":"Bearer"

}

payload = {

'grant_type' : 'revoke_token',

"access_token": token,

"token_to_revoke": token,

}

response = requests.post(token_url, data=payload, verify=False)

if response.status_code == 200:

print("Access token revoked")

else:

print(response.status_code)

revoke()

LÖSCHEN

In diesem Abschnitt wird ein Beispiel für das Löschen einer REST-API beschrieben, um das Active Directory-Objekt zu entfernen:

import requests

import json

import certifi

import urllib3

from pprint import pprint

from getpass import getpass

urllib3.disable_warnings()

#Data collection

u = input ('Input username: ')

p = getpass(prompt='Input password: ')

url = input('Input Hostname or IP address: ')

protocol = 'https://'

#++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++

def auth():

uri = '/api/fdm/v6/fdm/token'

token_url = protocol+url+uri

payload = {

'grant_type' : 'password',

'username' : u,

'password': p

}

response = requests.post(token_url, data=payload, verify=False)

#ONlY USE "verify=False" in a lab setting!

#Error Checking

if response.status_code == 400:

raise Exception("Error Received: {}".format(response.content))

else:

access_token = response.json()['access_token']

return access_token

token = auth()

#++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++

def delete():

objId = input('object id to delete> ')

uri = "/api/fdm/v6/object/realms/"

ad_url = protocol+url+uri+objId

headers = {

"Content-Type": "application/json",

"Accept": "application/json",

"Authorization":"Bearer {}".format(token)

}

response = requests.delete(ad_url, headers=headers, verify=False)

if response.status_code == 204:

print('Object removed')

else:

print("Error Received: {}".format(response.content))

pass

delete()

#++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++

def revoke():

uri = '/api/fdm/v6/fdm/token'

token_url = protocol+url+uri

headers = {

"Content-Type": "application/json",

"Accept": "application/json",

"Authorization":"Bearer"

}

payload = {

'grant_type' : 'revoke_token',

"access_token": token,

"token_to_revoke": token,

}

response = requests.post(token_url, data=payload, verify=False)

if response.status_code == 200:

print("Access token revoked")

else:

print(response.status_code)

revoke()

BEREITSTELLEN

In diesem Abschnitt wird ein Beispiel für das Bereitstellen von Konfigurationsänderungen über einen POST-REST-API-Aufruf und das Bestätigen des Status von Bereitstellungen mit einer GET-Anforderung beschrieben.

import requests

import json

import certifi

import urllib3

from pprint import pprint

from getpass import getpass

urllib3.disable_warnings()

#Data collection

u = input ('Input username: ')

p = getpass(prompt='Input password: ')

url = input('Input Hostname or IP address: ')

protocol = 'https://'

x="0"

attempts=0

#++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++

def auth():

uri = '/api/fdm/v6/fdm/token'

token_url = protocol+url+uri

payload = {

'grant_type' : 'password',

'username' : u,

'password': p

}

response = requests.post(token_url, data=payload, verify=False)

#ONlY USE "verify=False" in a lab setting!

#Error Checking

if response.status_code == 400:

raise Exception("Error Received: {}".format(response.content))

else:

access_token = response.json()['access_token']

return access_token

token = auth()

#++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++

def deploy():

uri = '/api/fdm/v6/operational/deploy'

deploy = protocol+url+uri

headers = headers = {

"Content-Type": "application/json",

"Accept": "application/json",

"Authorization":"Bearer {}".format(token)

}

payload = {

"statusMessage": "string",

"cliErrorMessage": "string",

"state": "QUEUED",

"queuedTime": 0,

"startTime": 0,

"endTime": 0,

"statusMessages": [

"string"

],

"id": "string",

"name": "string",

"modifiedObjects": {},

"forceRefreshDeploymentData": False,

"type": "deploymentstatus"

}

data = json.dumps(payload)

response = requests.get(deploy, headers=headers, data=data,verify=False)

if response.status_code == 200:

print(response.status_code)

status = response.json()['items'][0]['statusMessage']

return status

else:

print(response.status_code)

pass

status = deploy()

#++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++

def deploy2():

uri = '/api/fdm/v6/operational/deploy'

deploy = protocol+url+uri

headers = headers = {

"Content-Type": "application/json",

"Accept": "application/json",

"Authorization":"Bearer {}".format(token)

}

payload = {

"statusMessage": "string",

"cliErrorMessage": "string",

"state": "QUEUED",

"queuedTime": 0,

"startTime": 0,

"endTime": 0,

"statusMessages": [

"string"

],

"id": "string",

"name": "string",

"modifiedObjects": {},

"forceRefreshDeploymentData": False,

"type": "deploymentstatus"

}

data = json.dumps(payload)

response = requests.post(deploy, headers=headers, data=data,verify=False)

if response.status_code == 200:

print(response.status_code)

print('Deploying')

else:

print(response.status_code)

pass

#++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++

def revoke():

uri = '/api/fdm/v6/fdm/token'

token_url = protocol+url+uri

headers = {

"Content-Type": "application/json",

"Accept": "application/json",

"Authorization":"Bearer"

}

payload = {

'grant_type' : 'revoke_token',

"access_token": token,

"token_to_revoke": token,

}

response = requests.post(token_url, data=payload, verify=False)

if response.status_code == 200:

print("Access token revoked")

else:

print(response.status_code)

#++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++

while True:

x = input("""

Press 1 for deployment status

Press 2 to deploy

Enter Exit to exit

> """).lower()

if x == "1":

deploy()

pprint('Status is: ' + status)

elif x == "2":

deploy2()

elif x == "exit":

break

revoke()

elif x != "1" or "2" or "exit":

attempts += 1

print("The options are 1, 2 or Exit only!")

if attempts == 3:

print('Closing the program')

revoke()

break

else:

raise Exception("Program shutting down")

Überprüfung

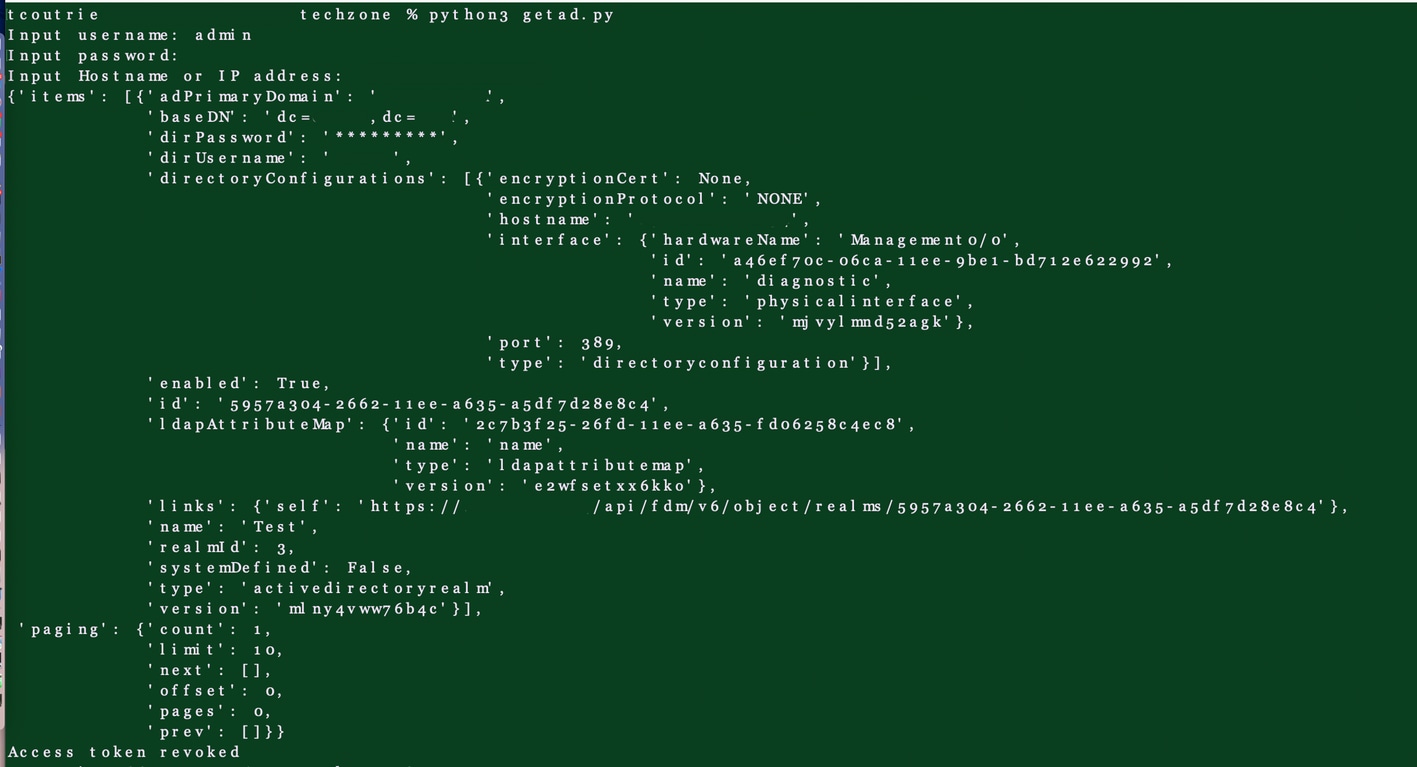

HOLEN

Mit diesem Skript wird eine HTTP-Code-Antwort "200" empfangen und die Ausgabe wird dargestellt, wie in der Abbildung unten gezeigt.

Ausgabe aus dem Skript

Ausgabe aus dem Skript

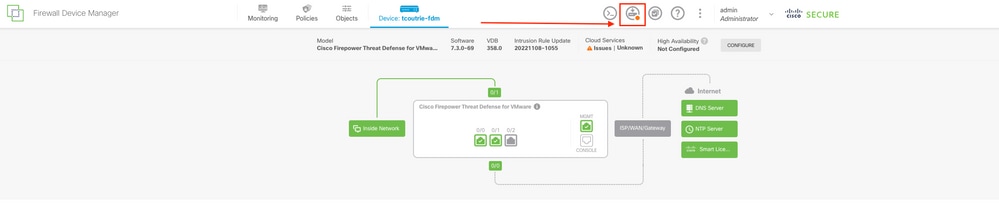

PUT

Eine neue Bereitstellung ist auf der FDM-GUI bereit, und es wurden erfolgreiche Versuche unternommen, wie im Image gezeigt.

Screenshot der FDM-Admin-Seite

Screenshot der FDM-Admin-Seite

Die Bestätigung kann auch durch Empfang eines HTTP-Antwortcodes 200 bestätigt werden.

LÖSCHEN

Eine neue Bereitstellung ist auf der FDM-GUI mit erfolgreichen Versuchen bereit.

Die Bestätigung kann auch durch Empfang eines HTTP-Antwortcodes 204 erfolgen.

Fehlerbehebung

In diesem Abschnitt wird die Fehlerbehebung beschrieben.

Der HTTP-Antwortcode kann Informationen zu den erkannten spezifischen Problemen liefern:

Client-Fehler 4XX

400 - Ungültige Anfrage

401 - Unautorisiert

403 - Verboten

404- Nicht gefunden

408 - Anforderungs-Timeout

415 - Nicht unterstützter Medientyp

Serverfehler 5xx

500 - Interner Serverfehler

501- Nicht implementiert

502 - Ungültiges Gateway

503 - Service nicht verfügbar

Zugehörige Informationen

Revisionsverlauf

| Überarbeitung | Veröffentlichungsdatum | Kommentare |

|---|---|---|

2.0 |

04-Nov-2023

|

Korrektur des Tippfehlers. "Realms" in "Realms" geändert |

1.0 |

24-Jul-2023

|

Erstveröffentlichung |

Beiträge von Cisco Ingenieuren

- Terrell CoutrierTechnical Consulting Engineer

Cisco kontaktieren

- Eine Supportanfrage öffnen

- (Erfordert einen Cisco Servicevertrag)

Feedback

Feedback