Konfigurieren von ASR9k TACACS mit Cisco Secure ACS 5.x Server

Download-Optionen

-

ePub (3.1 MB)

In verschiedenen Apps auf iPhone, iPad, Android, Sony Reader oder Windows Phone anzeigen

Inklusive Sprache

In dem Dokumentationssatz für dieses Produkt wird die Verwendung inklusiver Sprache angestrebt. Für die Zwecke dieses Dokumentationssatzes wird Sprache als „inklusiv“ verstanden, wenn sie keine Diskriminierung aufgrund von Alter, körperlicher und/oder geistiger Behinderung, Geschlechtszugehörigkeit und -identität, ethnischer Identität, sexueller Orientierung, sozioökonomischem Status und Intersektionalität impliziert. Dennoch können in der Dokumentation stilistische Abweichungen von diesem Bemühen auftreten, wenn Text verwendet wird, der in Benutzeroberflächen der Produktsoftware fest codiert ist, auf RFP-Dokumentation basiert oder von einem genannten Drittanbieterprodukt verwendet wird. Hier erfahren Sie mehr darüber, wie Cisco inklusive Sprache verwendet.

Informationen zu dieser Übersetzung

Cisco hat dieses Dokument maschinell übersetzen und von einem menschlichen Übersetzer editieren und korrigieren lassen, um unseren Benutzern auf der ganzen Welt Support-Inhalte in ihrer eigenen Sprache zu bieten. Bitte beachten Sie, dass selbst die beste maschinelle Übersetzung nicht so genau ist wie eine von einem professionellen Übersetzer angefertigte. Cisco Systems, Inc. übernimmt keine Haftung für die Richtigkeit dieser Übersetzungen und empfiehlt, immer das englische Originaldokument (siehe bereitgestellter Link) heranzuziehen.

Inhalt

Einleitung

Dieses Dokument beschreibt die Konfiguration eines Aggregation Services Routers (ASR) der Serie ASR 9000 für die Authentifizierung und Autorisierung über TACACS+ mit dem Cisco Secure Access Control Server (ACS) 5.x-Server.

Dieses Beispiel zeigt die Implementierung des Verwaltungsmodells der aufgabenbasierten Autorisierung, mit der der Benutzerzugriff im Cisco IOS XR-Softwaresystem gesteuert wird. Zu den wichtigsten Aufgaben für die Implementierung der aufgabenbasierten Autorisierung gehört das Konfigurieren von Benutzergruppen und Aufgabengruppen. Benutzergruppen und Aufgabengruppen werden über den Cisco IOS XR-Software-Befehlssatz konfiguriert, der für die AAA-Dienste (Authentication, Authorization and Accounting) verwendet wird. Authentifizierungsbefehle werden verwendet, um die Identität eines Benutzers oder Prinzipals zu überprüfen. Mit Autorisierungsbefehlen wird überprüft, ob einem authentifizierten Benutzer (oder Prinzipal) die Berechtigung zum Ausführen einer bestimmten Aufgabe erteilt wird. Abrechnungsbefehle werden zur Protokollierung von Sitzungen und zum Erstellen eines Prüfpfads durch Aufzeichnen bestimmter vom Benutzer oder System generierter Aktionen verwendet.

Voraussetzungen

Anforderungen

Cisco empfiehlt, dass Sie über Kenntnisse in folgenden Bereichen verfügen:

- ASR 9000-Bereitstellung und -Basiskonfiguration

- ACS 5.x-Bereitstellung und -Konfiguration

- TACACS+-Protokoll

Verwendete Komponenten

Die Informationen in diesem Dokument basierend auf folgenden Software- und Hardware-Versionen:

- ASR 9000 mit Cisco IOS XR-Software, Version 4.3.4

- Cisco Secure ACS 5.7

Die Informationen in diesem Dokument beziehen sich auf Geräte in einer speziell eingerichteten Testumgebung. Alle Geräte, die in diesem Dokument benutzt wurden, begannen mit einer gelöschten (Nichterfüllungs) Konfiguration. Wenn Ihr Netzwerk in Betrieb ist, stellen Sie sicher, dass Sie die möglichen Auswirkungen von Konfigurationsänderungen kennen.

Konfiguration

Vordefinierte Komponenten auf IOS XR

In IOS XR gibt es vordefinierte Benutzer- und Aufgabengruppen. Der Administrator kann diese vordefinierten Gruppen verwenden oder benutzerdefinierte Gruppen je nach Anforderung definieren.

Vordefinierte Benutzergruppen

Diese Benutzergruppen sind in IOS XR vordefiniert:

| Benutzergruppe | Berechtigungen |

|---|---|

| Cisco Support | Funktionen zum Debuggen und Beheben von Fehlern (werden gewöhnlich vom technischen Support von Cisco verwendet). |

| Netadmin | Konfigurieren Sie Netzwerkprotokolle wie Open Shortest Path First (OSPF) (wird normalerweise von Netzwerkadministratoren verwendet). |

| Bedienungsperson | Durchführung alltäglicher Überwachungsaktivitäten und eingeschränkte Konfigurationsrechte |

| root-lr | Anzeige und Ausführung aller Befehle innerhalb eines RP. |

| Wurzelsystem | Anzeige und Ausführung aller Befehle für alle RPs im System. |

| Sysadmin | Systemadministrationsaufgaben für den Router ausführen, z. B. den Speicherort der Core Dumps verwalten oder die NTP-Uhr (Network Time Protocol) einrichten. |

| Dienstadministrator | Durchführen von Dienstverwaltungsaufgaben wie dem Session Border Controller (SBC) |

Die Root-System-Benutzergruppe verfügt über vordefinierte Autorisierungen, d. h. sie hat die volle Verantwortung für die vom Root-System verwalteten Ressourcen und bestimmte Verantwortlichkeiten in anderen Diensten.

Verwenden Sie den folgenden Befehl, um vordefinierte Benutzergruppen zu überprüfen:

RP/0/RSP1/CPU0:ASR9k#show aaa usergroup ? | Output Modifiers root-lr Name of the usergroup netadmin Name of the usergroup operator Name of the usergroup sysadmin Name of the usergroup root-system Name of the usergroup serviceadmin Name of the usergroup cisco-support Name of the usergroup WORD Name of the usergroup <cr>

Vordefinierte Aufgabengruppen

Diese vordefinierten Aufgabengruppen stehen Administratoren in der Regel für die Erstkonfiguration zur Verfügung:

- cisco-support: Cisco unterstützt Personalaufgaben

- netadmin: Netzwerkadministratoraufgaben

- Betreiber: Alltägliche Aufgaben des Betreibers (zu Demonstrationszwecken)

- root-lr: Administratoraufgaben für sichere Domain-Router

- root-System: Systemweite Administratoraufgaben

- sysadmin: Systemadministratoraufgaben

- serviceadmin: Service-Verwaltungsaufgaben, z. B. SBC

Verwenden Sie den folgenden Befehl, um die vordefinierten Aufgabengruppen zu überprüfen:

RP/0/RSP1/CPU0:ASR9k#show aaa taskgroup ? | Output Modifiers root-lr Name of the taskgroup netadmin Name of the taskgroup operator Name of the taskgroup sysadmin Name of the taskgroup root-system Name of the taskgroup serviceadmin Name of the taskgroup cisco-support Name of the taskgroup WORD Name of the taskgroup <cr>

Verwenden Sie diesen Befehl, um die unterstützten Aufgaben zu überprüfen:

RP/0/RSP1/CPU0:ASR9k#show aaa task supported

Hier finden Sie eine Liste der unterstützten Aufgaben:

| AAA |

ACL |

Administrator |

Ancp |

ATM |

Basisdienste |

Bcdl |

BFD |

BGP |

| Hochfahren |

Paket |

Call-Home |

CDP |

CEF |

Kampagnen |

Cisco Support |

Konfigurationsmanagement |

Konfigurationsservices |

| Verschlüsselung |

Diag |

Nicht erlaubt |

Treiber |

DWDM |

EEM |

EIGRP |

Ethernet-Services |

Textzugriff |

| Fabric |

Fault-Manager |

Dateisystem |

Firewall |

Fr |

HDLC |

Host-Services |

HSRP |

schnittstelle |

| Bestand |

IP-Services |

IPv4 |

IPv6 |

Isis |

L2VPN |

Li |

Lispeln |

protokollieren |

| LPP |

Überwachung |

MPLS-LDP |

mpls-statisch |

MPLS-TE |

Multicast |

NetFlow |

Netzwerk |

NPS |

| OSPF |

Ouni |

PBR |

pkg-mgmt |

POS-DPT |

PPpp |

QoS |

Rcmd |

Rippe |

| Rip |

root-lr |

Wurzelsystem |

Routenkarte |

Routingrichtlinie |

SBC |

SNMP |

sonet-sdh |

statisch |

| Sysmgr |

System |

Verkehr |

tty-Access |

Tunnel |

Universell |

VLAN |

VPN |

VRR |

Jede der oben genannten Aufgaben kann mit einer dieser oder allen vier Berechtigungen erteilt werden.

| Lesen |

Gibt eine Bezeichnung an, die nur einen Lesevorgang zulässt. |

| Schreiben |

Gibt eine Bezeichnung an, die einen Änderungsvorgang und implizit einen Lesevorgang zulässt. |

| Durchführung |

Gibt eine Bezeichnung an, die einen Zugriffsvorgang zulässt, z. B. ping und Telnet. |

| Fehlersuche |

Gibt eine Bezeichnung an, die einen Debugvorgang ermöglicht. |

Benutzerdefinierte Komponenten auf IOS XR

Benutzerdefinierte Benutzergruppen

Der Administrator kann seine eigenen Benutzergruppen für bestimmte Anforderungen konfigurieren. Hier ein Konfigurationsbeispiel:

RP/0/RSP1/CPU0:ASR9k(config)#usergroup TAC-Defined RP/0/RSP1/CPU0:ASR9k(config-ug)#taskgroup operator RP/0/RSP1/CPU0:ASR9k(config-ug)#commit

Benutzerdefinierte Aufgabengruppen

Administratoren können ihre eigenen Taskgruppen konfigurieren, um bestimmte Anforderungen zu erfüllen. Hier ein Konfigurationsbeispiel:

RP/0/RSP1/CPU0:ASR9k(config)#taskgroup TAC-Defined-TASK RP/0/RSP1/CPU0:ASR9k(config-tg)#task ? debug Specify a debug-type task ID execute Specify a execute-type task ID read Specify a read-type task ID write Specify a read-write-type task ID RP/0/RSP1/CPU0:ASR9k(config-tg)#task read aaa RP/0/RSP1/CPU0:ASR9k(config-tg)#task write aaa RP/0/RSP1/CPU0:ASR9k(config-tg)#task execute aaa RP/0/RSP1/CPU0:ASR9k(config-tg)#task debug aaa RP/0/RSP1/CPU0:ASR9k(config-tg)#task read acl RP/0/RSP1/CPU0:ASR9k(config-tg)#task write acl RP/0/RSP1/CPU0:ASR9k(config-tg)#task execute acl RP/0/RSP1/CPU0:ASR9k(config-tg)#commit RP/0/RSP1/CPU0:ASR9k#show aaa taskgroup TAC-Defined-TASK Task group 'TAC-Defined-TASK' Task IDs included directly by this group: Task: aaa : READ WRITE EXECUTE DEBUG Task: acl : READ WRITE EXECUTE Task group 'TAC-Defined-TASK' has the following combined set of task IDs (including all inherited groups): Task: aaa : READ WRITE EXECUTE DEBUG Task: acl : READ WRITE EXECUTE

Wenn Sie nicht sicher sind, welche Aufgabengruppe und Berechtigungen für einen bestimmten Befehl benötigt werden, können Sie diesen mit dem Befehl description suchen. Hier ein Beispiel:

Beispiel 1:

RP/0/RSP1/CPU0:ASR9k#describe show aaa usergroup Package: ..... User needs ALL of the following taskids: aaa (READ) RP/0/RSP1/CPU0:ASR9k#

Damit ein Benutzer den Befehl show aaa usergruppe ausführen kann, müssen Sie die folgende Zeile in der Taskgruppe zulassen:

Aufgabe aaa lesen

Beispiel 2:

RP/0/RSP1/CPU0:ASR9k(config)#describe aaa authentication login default group tacacs+ Package: ..... User needs ALL of the following taskids: aaa (READ WRITE) RP/0/RSP1/CPU0:ASR9k(config)#

Damit ein Benutzer den Befehl aaa authentication login default group tacacs+ im Konfigurationsmodus ausführen kann, müssen Sie diese Zeile in der Taskgruppe zulassen:

Aufgabe Lesen Schreiben aaa

Sie können die Benutzergruppe definieren, die mehrere Aufgabengruppen importieren kann. Hier ein Konfigurationsbeispiel:

RP/0/RSP1/CPU0:ASR9k#show aaa usergroup TAC-Defined Tue Feb 16 00:50:56.799 UTC User group 'TAC-Defined' Inherits from task group 'operator' User group 'TAC-Defined' has the following combined set of task IDs (including all inherited groups): Task: basic-services : READ WRITE EXECUTE DEBUG Task: cdp : READ Task: diag : READ Task: ext-access : READ EXECUTE Task: logging : READ RP/0/RSP1/CPU0:ASR9k#conf t RP/0/RSP1/CPU0:ASR9k(config)#usergroup TAC-Defined RP/0/RSP1/CPU0:ASR9k(config-ug)#taskgroup TAC-Defined-TASK RP/0/RSP1/CPU0:ASR9k(config-ug)#commit RP/0/RSP1/CPU0:ASR9k#show aaa usergroup TAC-Defined Tue Feb 16 00:51:31.494 UTC User group 'TAC-Defined' Inherits from task group 'operator' Inherits from task group 'TAC-Defined-TASK' User group 'TAC-Defined' has the following combined set of task IDs (including all inherited groups): Task: aaa : READ WRITE EXECUTE DEBUG Task: acl : READ WRITE EXECUTE Task: basic-services : READ WRITE EXECUTE DEBUG Task: cdp : READ Task: diag : READ Task: ext-access : READ EXECUTE Task: logging : READ

AAA-Konfiguration auf dem Router

Definieren Sie einen TACACS-Server auf dem Router:

Hier definieren Sie die IP-Adresse des ACS-Servers als TACACS-Server mit dem Schlüssel cisco

RP/0/RSP1/CPU0:ASR9k(config)#tacacs-server host 10.106.73.233 port 49 RP/0/RSP1/CPU0:ASR9k(config-tacacs-host)#key 0 cisco RP/0/RSP1/CPU0:ASR9k(config-tacacs-host)#commit ! tacacs-server host 10.106.73.233 port 49 key 7 14141B180F0B !

Verweisen Sie die Authentifizierung und Autorisierung auf den externen TACACS-Server.

#aaa authentication login default group tacacs+ local #aaa authorization exec default group tacacs+ local

Befehlsautorisierung (optional):

#aaa authorization commands default group tacacs+

Weisen Sie die Kontoführung auf einen externen Server (Optional) hin.

#aaa accounting commands default start-stop group tacacs+ #aaa accounting update newinfo

ACS-Serverkonfiguration

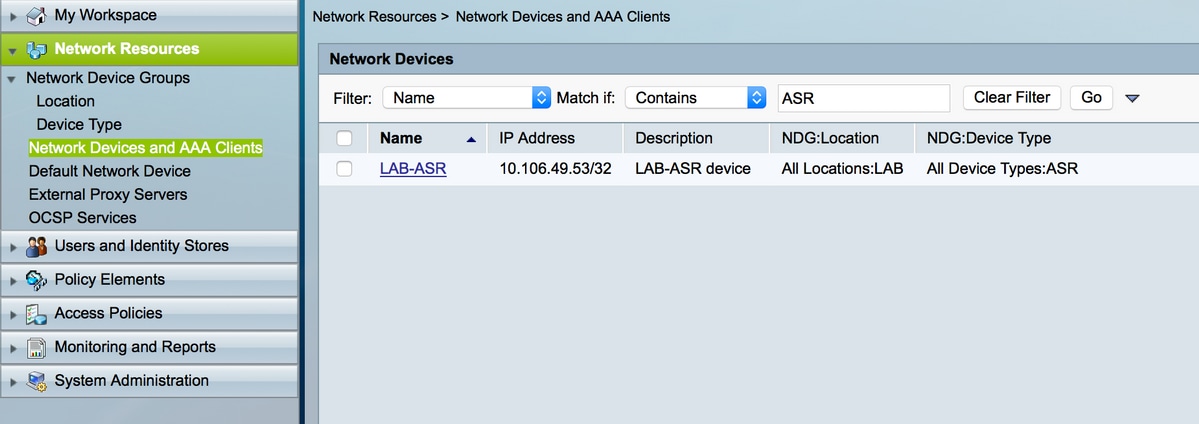

Schritt 1: Um die Router-IP in der Liste der AAA-Clients auf dem ACS-Server zu definieren, navigieren Sie zu Network Resources > Network Devices and AAA Clients (Netzwerkressourcen > Netzwerkgeräte und AAA-Clients), wie im Bild dargestellt. In diesem Beispiel definieren Sie cisco als "Shared Secret", wie im ASR konfiguriert.

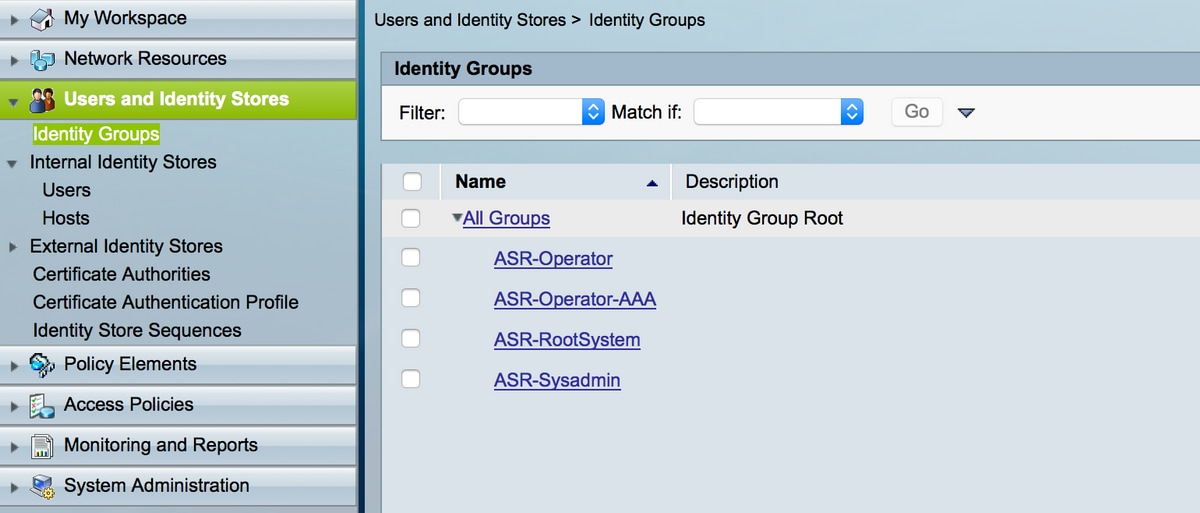

Schritt 2: Definieren Sie die Benutzergruppen entsprechend Ihrer Anforderung. Im Beispiel verwenden Sie, wie in diesem Bild gezeigt, vier Gruppen.

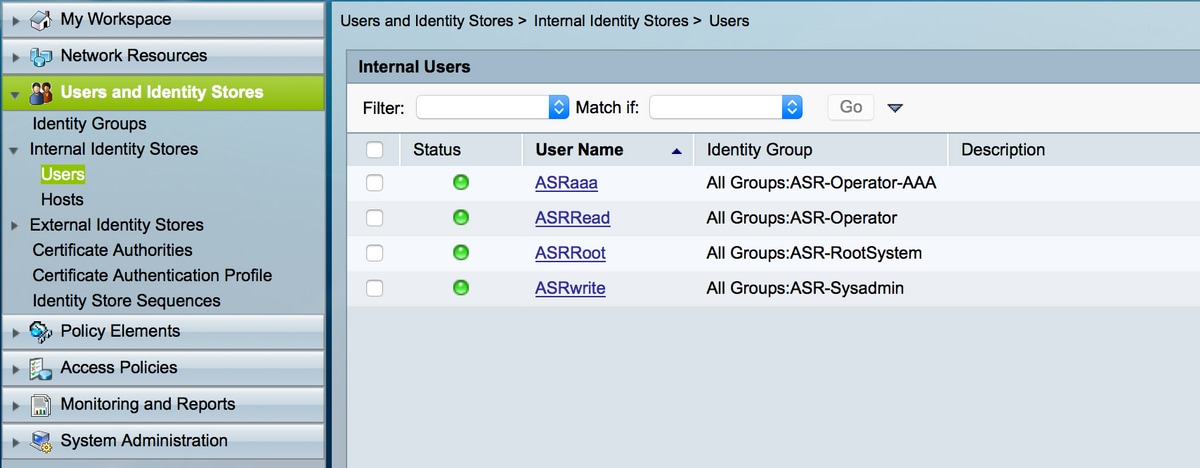

Schritt 3: Erstellen Sie die Benutzer, wie im Bild gezeigt, und ordnen Sie sie den oben erstellten Benutzergruppen zu.

Hinweis: In diesem Beispiel werden die internen ACS-Benutzer für die Authentifizierung verwendet. Wenn Sie die in den externen Identitätsdaten erstellten Benutzer verwenden möchten, können Sie diese ebenfalls verwenden. In diesem Beispiel wird die externe Identitätsquelle "Users" nicht abgedeckt. .

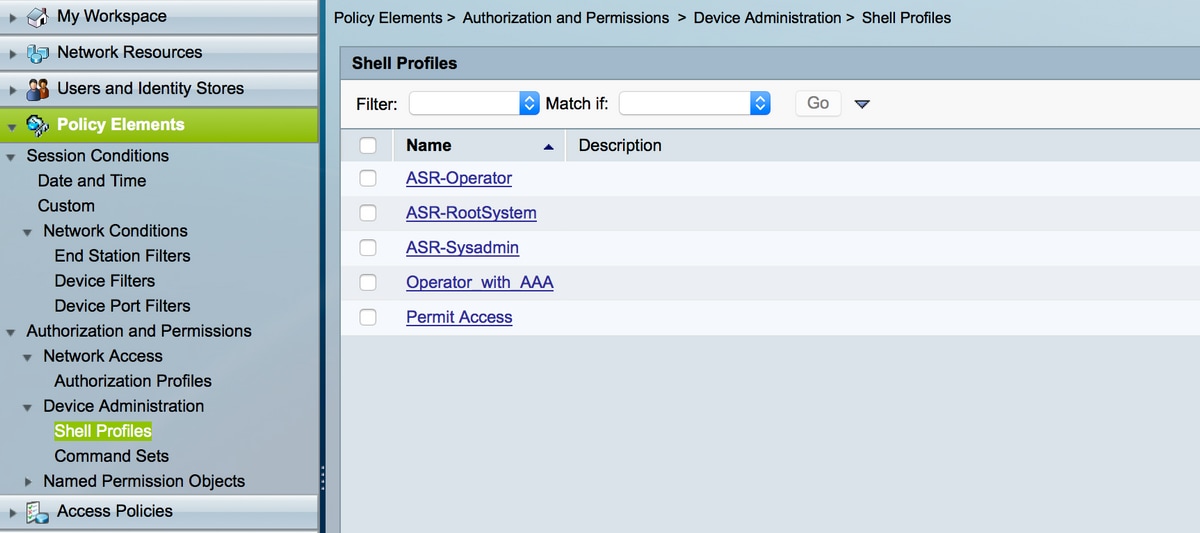

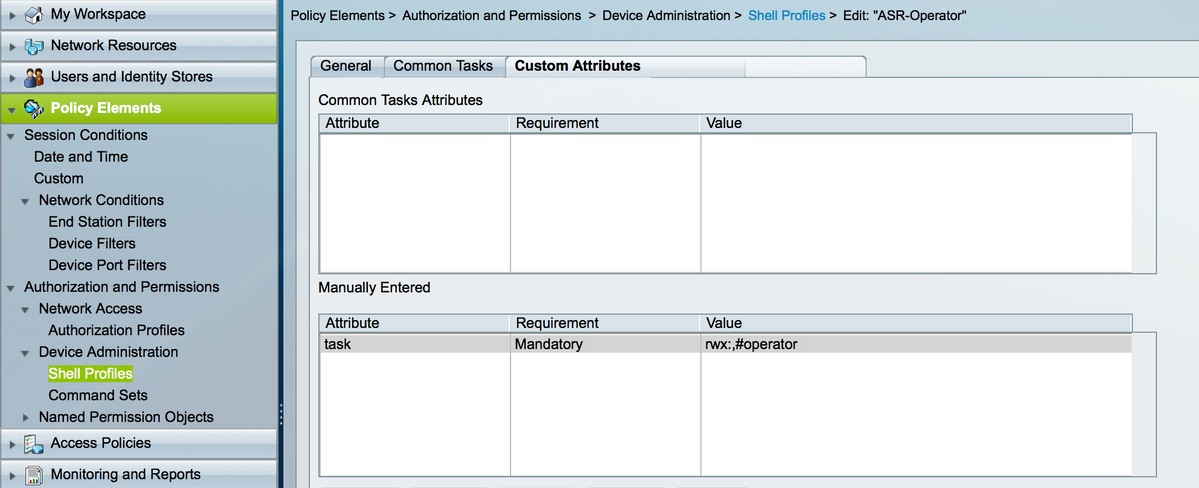

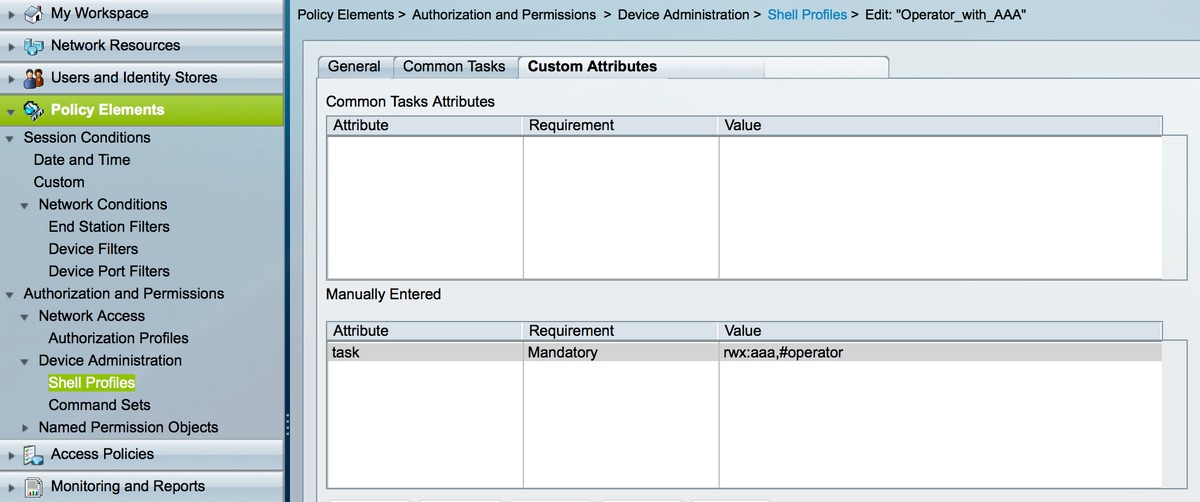

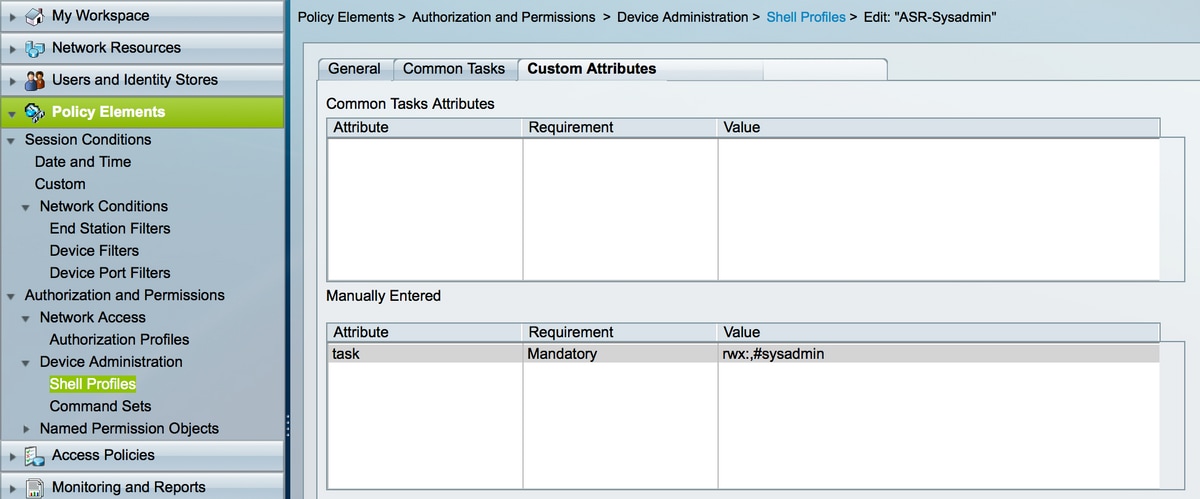

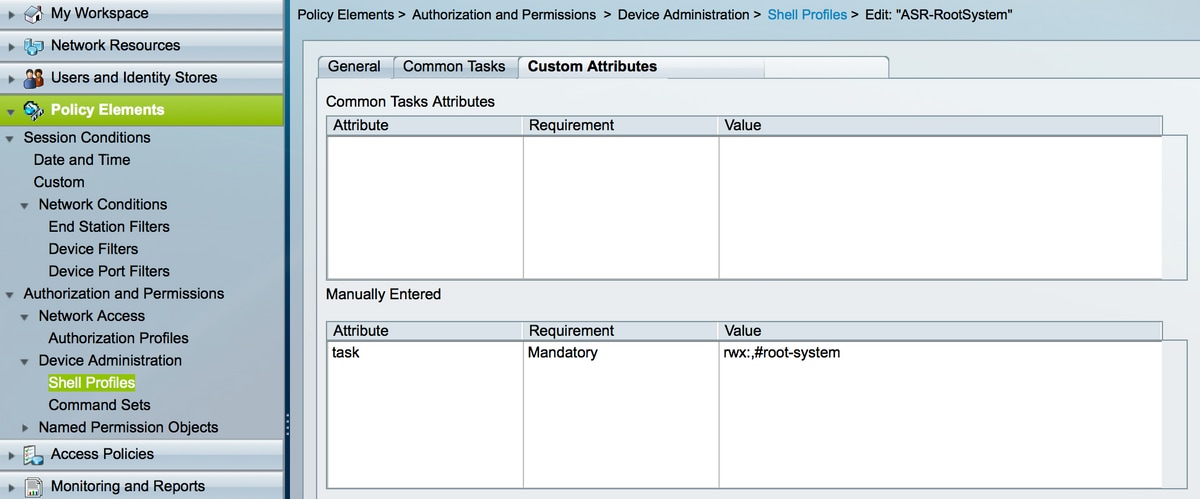

Schritt 4: Definieren Sie das Shell-Profil, das Sie für die jeweiligen Benutzer übertragen möchten.

In dem bereits erstellten Shell-Profil konfigurieren Sie, die entsprechenden Aufgabengruppen wie im Bild dargestellt zu verschieben.

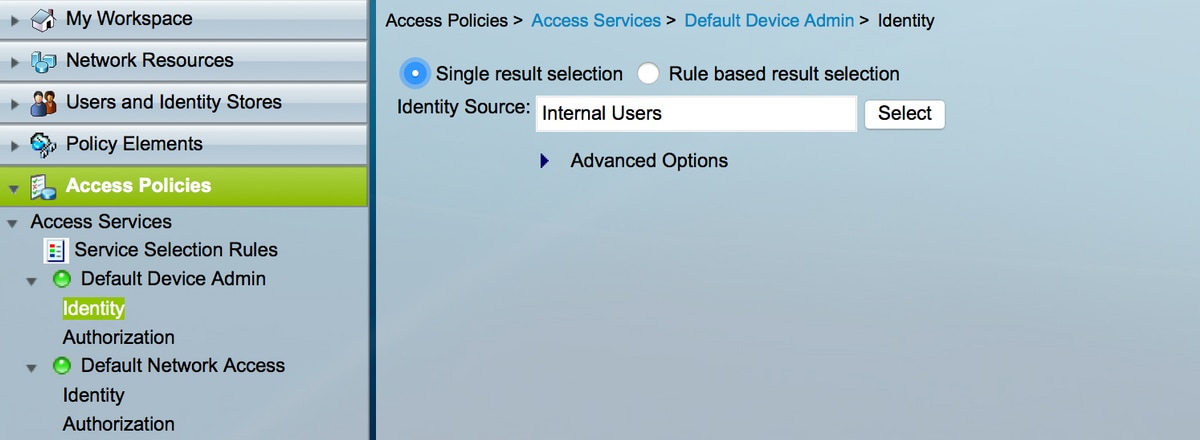

Schritt 5: Definieren Sie die Zugriffsrichtlinie. Die Authentifizierung erfolgt gegen die internen Benutzer.

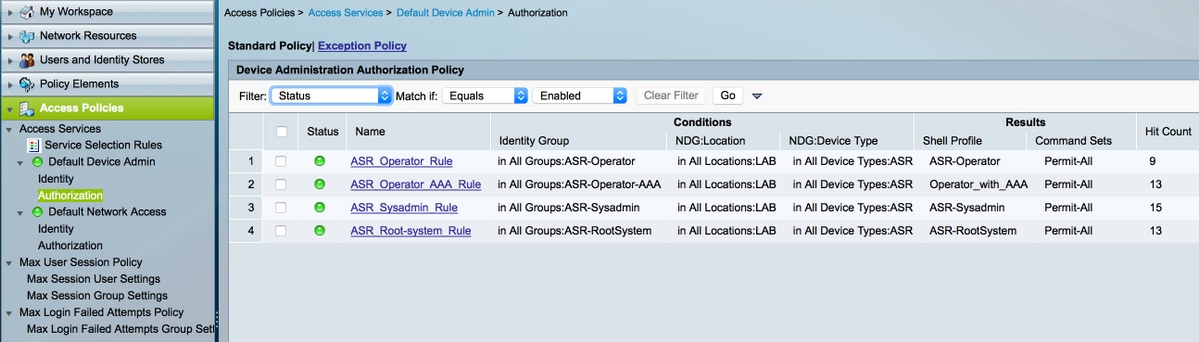

Schritt 6: Konfigurieren Sie die Autorisierung anhand der Anforderung mithilfe der zuvor erstellten Benutzeridentitätsgruppen, und ordnen Sie die entsprechenden Shell-Profile zu, wie im Bild gezeigt.

Überprüfung

Operator

Für die Anmeldung wird der Benutzername asrread verwendet. Dies sind die Überprüfungsbefehle.

username: ASRread password: RP/0/RSP1/CPU0:ASR9k#show user ASRread RP/0/RSP1/CPU0:ASR9k#show user group operator RP/0/RSP1/CPU0:ASR9k#show user tasks Task: basic-services : READ WRITE EXECUTE DEBUG Task: cdp : READ Task: diag : READ Task: ext-access : READ EXECUTE Task: logging : READ

Betreiber mit AAA

Für die Anmeldung wird der Benutzername asraaa verwendet. Dies sind die Überprüfungsbefehle.

Hinweis: asraaa ist die Operatoraufgabe, die vom TACACS-Server zusammen mit der aaa-Aufgabe mit den Berechtigungen zum Lesen, Schreiben und Ausführen weitergeleitet wird.

username: asraaa

password:

RP/0/RSP1/CPU0:ASR9k#sh user

asraaa

RP/0/RSP1/CPU0:ASR9k#sh user group

operator

RP/0/RSP1/CPU0:ASR9k#sh user tasks

Task: aaa : READ WRITE EXECUTE

Task: basic-services : READ WRITE EXECUTE DEBUG

Task: cdp : READ

Task: diag : READ

Task: ext-access : READ EXECUTE

Task: logging : READ

Sysadmin

Für die Anmeldung wird der Benutzername asrwrite verwendet. Dies sind die Überprüfungsbefehle.

username: asrwrite password: RP/0/RSP1/CPU0:ASR9k#sh user asrwrite RP/0/RSP1/CPU0:ASR9k#sh user group sysadmin RP/0/RSP1/CPU0:ASR9k#sh user tasks Task: aaa : READ Task: acl : READ WRITE EXECUTE DEBUG Task: admin : READ Task: ancp : READ Task: atm : READ Task: basic-services : READ WRITE EXECUTE DEBUG Task: bcdl : READ Task: bfd : READ Task: bgp : READ Task: boot : READ WRITE EXECUTE DEBUG Task: bundle : READ Task: call-home : READ Task: cdp : READ WRITE EXECUTE DEBUG Task: cef : READ Task: cgn : READ Task: config-mgmt : READ WRITE EXECUTE DEBUG Task: config-services : READ WRITE EXECUTE DEBUG Task: crypto : READ WRITE EXECUTE DEBUG Task: diag : READ WRITE EXECUTE DEBUG Task: drivers : READ Task: dwdm : READ Task: eem : READ WRITE EXECUTE DEBUG Task: eigrp : READ Task: ethernet-services : READ --More-- (output omitted )

Root-System

Für die Anmeldung wird der Benutzername asrroot verwendet. Dies sind die Überprüfungsbefehle.

username: asrroot password: RP/0/RSP1/CPU0:ASR9k#show user asrroot RP/0/RSP1/CPU0:ASR9k#show user group root-system RP/0/RSP1/CPU0:ios#show user tasks Task: aaa : READ WRITE EXECUTE DEBUG Task: acl : READ WRITE EXECUTE DEBUG Task: admin : READ WRITE EXECUTE DEBUG Task: ancp : READ WRITE EXECUTE DEBUG Task: atm : READ WRITE EXECUTE DEBUG Task: basic-services : READ WRITE EXECUTE DEBUG Task: bcdl : READ WRITE EXECUTE DEBUG Task: bfd : READ WRITE EXECUTE DEBUG Task: bgp : READ WRITE EXECUTE DEBUG Task: boot : READ WRITE EXECUTE DEBUG Task: bundle : READ WRITE EXECUTE DEBUG Task: call-home : READ WRITE EXECUTE DEBUG Task: cdp : READ WRITE EXECUTE DEBUG Task: cef : READ WRITE EXECUTE DEBUG Task: cgn : READ WRITE EXECUTE DEBUG Task: config-mgmt : READ WRITE EXECUTE DEBUG Task: config-services : READ WRITE EXECUTE DEBUG Task: crypto : READ WRITE EXECUTE DEBUG Task: diag : READ WRITE EXECUTE DEBUG Task: drivers : READ WRITE EXECUTE DEBUG Task: dwdm : READ WRITE EXECUTE DEBUG Task: eem : READ WRITE EXECUTE DEBUG Task: eigrp : READ WRITE EXECUTE DEBUG --More-- (output omitted )

Fehlerbehebung

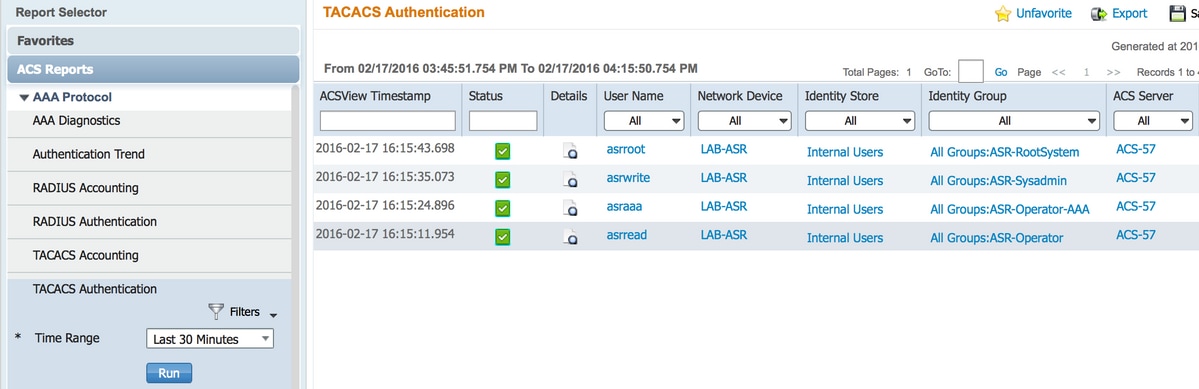

Sie können den ACS-Bericht auf der Seite für Überwachung und Berichterstellung überprüfen. Wie im Bild gezeigt, können Sie auf die Lupe Sumbol klicken, um den detaillierten Bericht zu sehen.

Hier einige hilfreiche Befehle zur Fehlerbehebung beim ASR:

- Benutzer anzeigen

- Benutzergruppe anzeigen

- Benutzeraufgaben anzeigen

- Benutzer alle anzeigen

Revisionsverlauf

| Überarbeitung | Veröffentlichungsdatum | Kommentare |

|---|---|---|

1.0 |

07-Nov-2017 |

Erstveröffentlichung |

Beiträge von Cisco Ingenieuren

- Prakash C HegdeCisco TAC Engineer

Cisco kontaktieren

- Eine Supportanfrage öffnen

- (Erfordert einen Cisco Servicevertrag)

Feedback

Feedback