ACS 5.X: Konfigurationsbeispiel für sicheren LDAP-Server

Inhalt

Einleitung

Lightweight Directory Access Protocol (LDAP) ist ein Netzwerkprotokoll zum Abfragen und Ändern von Verzeichnisdiensten, die unter TCP/IP und UDP ausgeführt werden. LDAP ist ein einfacher Mechanismus für den Zugriff auf einen x.500-basierten Verzeichnisserver. RFC 2251 definiert LDAP.

Access Control Server (ACS) 5.x kann mithilfe des LDAP-Protokolls in eine externe LDAP-Datenbank integriert werden, die auch als Identitätsspeicher bezeichnet wird. Es gibt zwei Methoden, um eine Verbindung zum LDAP-Server herzustellen: eine einfache (einfache) und eine verschlüsselte SSL-Verbindung. ACS 5.x kann für die Verbindung mit dem LDAP-Server mit beiden Methoden konfiguriert werden. In diesem Dokument ist der ACS 5.x so konfiguriert, dass er eine verschlüsselte Verbindung mit einem LDAP-Server herstellt.

Voraussetzungen

Anforderungen

In diesem Dokument wird davon ausgegangen, dass ACS 5.x über eine IP-Verbindung mit dem LDAP-Server verfügt und der Port TCP 636 offen ist.

Der Microsoft® Active Directory LDAP-Server muss so konfiguriert werden, dass er sichere LDAP-Verbindungen auf Port TCP 636 akzeptiert. In diesem Dokument wird davon ausgegangen, dass Sie über das Stammzertifikat der Zertifizierungsstelle verfügen, die das Serverzertifikat für den Microsoft LDAP-Server ausgestellt hat. Weitere Informationen zum Konfigurieren des LDAP-Servers finden Sie unter Aktivieren von LDAP über SSL bei einer Zertifizierungsstelle eines Drittanbieters.

Verwendete Komponenten

Die Informationen in diesem Dokument basierend auf folgenden Software- und Hardware-Versionen:

-

Cisco Secure ACS 5.x

-

Microsoft Active Directory-LDAP-Server

Die Informationen in diesem Dokument beziehen sich auf Geräte in einer speziell eingerichteten Testumgebung. Alle Geräte, die in diesem Dokument benutzt wurden, begannen mit einer gelöschten (Nichterfüllungs) Konfiguration. Wenn Ihr Netz Live ist, überprüfen Sie, ob Sie die mögliche Auswirkung jedes möglichen Befehls verstehen.

Konventionen

Weitere Informationen zu Dokumentkonventionen finden Sie unter Cisco Technical Tips Conventions (Technische Tipps von Cisco zu Konventionen).

Hintergrundinformationen

Verzeichnisdienst

Der Verzeichnisdienst ist eine Softwareanwendung oder ein Satz von Anwendungen zum Speichern und Organisieren von Informationen über die Benutzer und Netzwerkressourcen eines Computernetzwerks. Sie können den Verzeichnisdienst verwenden, um den Benutzerzugriff auf diese Ressourcen zu verwalten.

Der LDAP-Verzeichnisdienst basiert auf einem Client-Server-Modell. Ein Client startet eine LDAP-Sitzung, indem er eine Verbindung zu einem LDAP-Server herstellt und Vorgangsanforderungen an den Server sendet. Der Server sendet dann seine Antworten. Ein oder mehrere LDAP-Server enthalten Daten aus der LDAP-Verzeichnisstruktur oder der LDAP-Back-End-Datenbank.

Der Verzeichnisdienst verwaltet das Verzeichnis, d. h. die Datenbank, in der die Informationen gespeichert sind. Verzeichnisdienste verwenden ein verteiltes Modell zum Speichern von Informationen, und diese Informationen werden in der Regel zwischen Verzeichnisservern repliziert.

Ein LDAP-Verzeichnis ist in einer einfachen Baumhierarchie organisiert und kann auf viele Server verteilt werden. Jeder Server kann über eine replizierte Version des Gesamtverzeichnisses verfügen, die regelmäßig synchronisiert wird.

Ein Eintrag in der Struktur enthält eine Reihe von Attributen, wobei jedes Attribut einen Namen (einen Attributtyp oder eine Attributbeschreibung) und einen oder mehrere Werte aufweist. Die Attribute werden in einem Schema definiert.

Jeder Eintrag hat eine eindeutige Kennung: den Distinguished Name (DN). Dieser Name enthält den RDN (Relative Distinguished Name), der aus Attributen im Eintrag erstellt wird, gefolgt vom DN des übergeordneten Eintrags. Sie können sich den DN als vollständigen Dateinamen und den RDN als relativen Dateinamen in einem Ordner vorstellen.

Authentifizierung über LDAP

ACS 5.x kann einen Prinzipal mithilfe eines LDAP-Identitätsspeichers authentifizieren, indem eine Bindung auf dem Verzeichnisserver durchgeführt wird, um den Prinzipal zu finden und zu authentifizieren. Wenn die Authentifizierung erfolgreich ist, kann ACS Gruppen und Attribute abrufen, die zum Prinzipal gehören. Die abzurufenden Attribute können in der ACS-Webschnittstelle (LDAP-Seiten) konfiguriert werden. Diese Gruppen und Attribute können von ACS verwendet werden, um den Prinzipal zu autorisieren.

Um einen Benutzer zu authentifizieren oder den LDAP-Identitätsspeicher abzufragen, stellt der ACS eine Verbindung zum LDAP-Server her und unterhält einen Verbindungspool.

LDAP-Verbindungsmanagement

ACS 5.x unterstützt mehrere gleichzeitige LDAP-Verbindungen. Verbindungen werden bei Bedarf zum Zeitpunkt der ersten LDAP-Authentifizierung geöffnet. Die maximale Anzahl von Verbindungen wird für jeden LDAP-Server konfiguriert. Das vorherige Öffnen von Verbindungen verkürzt die Authentifizierungszeit.

Sie können die maximale Anzahl von Verbindungen festlegen, die für gleichzeitige Bindungsverbindungen verwendet werden. Die Anzahl der geöffneten Verbindungen kann für jeden LDAP-Server (primär oder sekundär) unterschiedlich sein und richtet sich nach der maximalen Anzahl der für jeden Server konfigurierten Administrationsverbindungen.

ACS speichert eine Liste der offenen LDAP-Verbindungen (einschließlich der Bindungsinformationen) für jeden LDAP-Server, der in ACS konfiguriert wird. Während des Authentifizierungsprozesses versucht der Verbindungs-Manager, eine offene Verbindung aus dem Pool zu finden.

Wenn keine offene Verbindung vorhanden ist, wird eine neue geöffnet. Wenn der LDAP-Server die Verbindung geschlossen hat, meldet der Verbindungs-Manager beim ersten Anruf zur Suche im Verzeichnis einen Fehler und versucht, die Verbindung zu erneuern.

Nachdem der Authentifizierungsprozess abgeschlossen ist, gibt der Verbindungs-Manager die Verbindung zum Verbindungs-Manager frei. Weitere Informationen finden Sie im ACS 5.X Benutzerhandbuch.

Konfigurieren

In diesem Abschnitt erfahren Sie, wie Sie die in diesem Dokument beschriebenen Funktionen konfigurieren können.

Installation des Zertifikats der Stammzertifizierungsstelle auf ACS 5.x

Gehen Sie wie folgt vor, um ein Zertifikat der Stammzertifizierungsstelle auf Cisco Secure ACS 5.x zu installieren:

Hinweis: Stellen Sie sicher, dass der LDAP-Server vorkonfiguriert ist, um verschlüsselte Verbindungen auf Port TCP 636 zu akzeptieren. Weitere Informationen zur Konfiguration des Microsoft LDAP-Servers finden Sie unter How to enable LDAP over SSL with a third party certification authority.

-

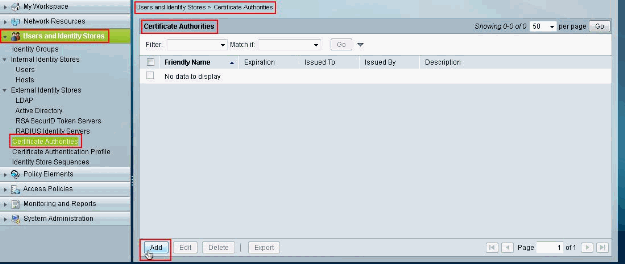

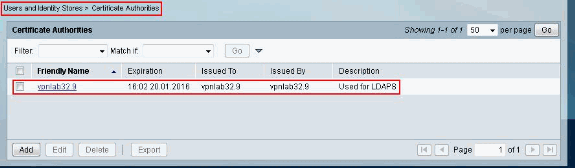

Wählen Sie Benutzer und Identitätsspeicher > Zertifizierungsstellen aus, und klicken Sie dann auf Hinzufügen, um das Stammzertifikat der Zertifizierungsstelle, die das Serverzertifikat ausgestellt hat, zum Microsoft LDAP-Server hinzuzufügen.

-

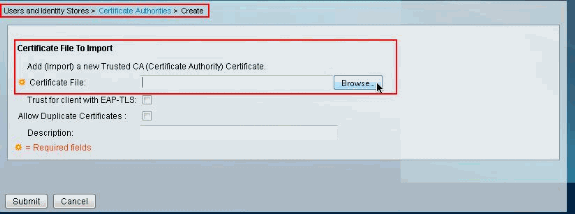

Klicken Sie im Abschnitt Zu importierende Zertifikatsdatei auf Durchsuchen neben Zertifikatsdatei, um nach der Zertifikatsdatei zu suchen.

-

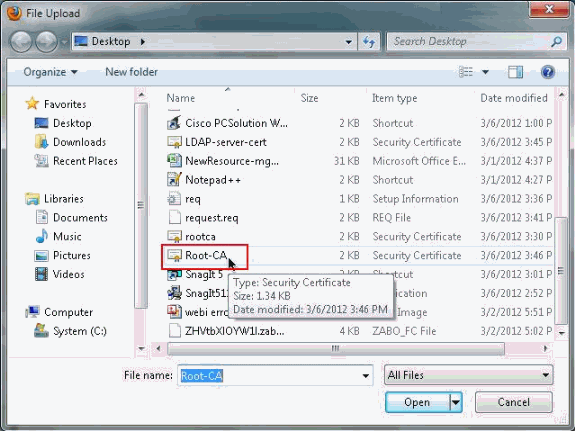

Wählen Sie die erforderliche Zertifikatsdatei (das Stammzertifikat der Zertifizierungsstelle, die das Serverzertifikat für den Microsoft LDAP-Server ausgestellt hat) aus, und klicken Sie auf Öffnen.

-

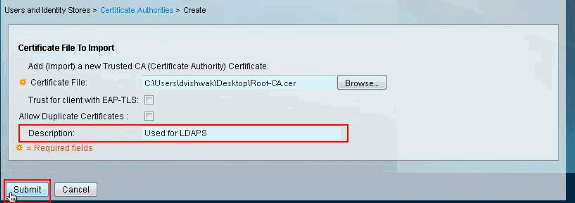

Geben Sie im Bereich neben "Beschreibung" eine Beschreibung ein, und klicken Sie auf Senden.

Dieses Bild zeigt, dass das Stammzertifikat ordnungsgemäß installiert wurde:

Konfigurieren von ACS 5.x für sicheres LDAP

Gehen Sie wie folgt vor, um ACS 5.x für sicheres LDAP zu konfigurieren:

-

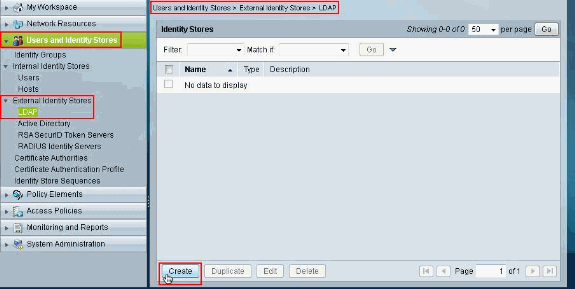

Wählen Sie Benutzer und Identitätsdaten > Externe Identitätsdaten > LDAP aus, und klicken Sie auf Erstellen, um eine neue LDAP-Verbindung zu erstellen.

-

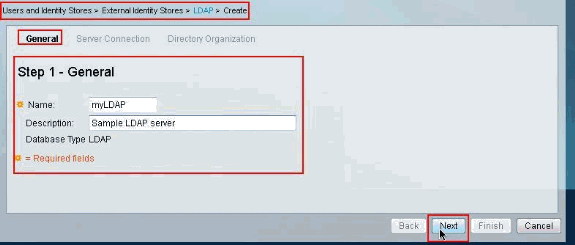

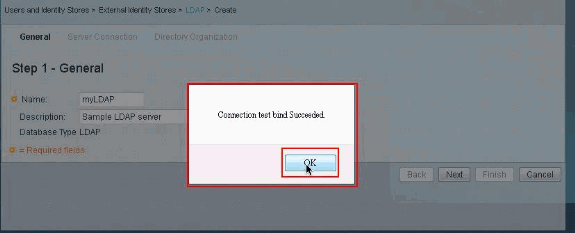

Geben Sie auf der Registerkarte Allgemein den Namen und die Beschreibung (optional) für das neue LDAP ein, und klicken Sie dann auf Weiter.

-

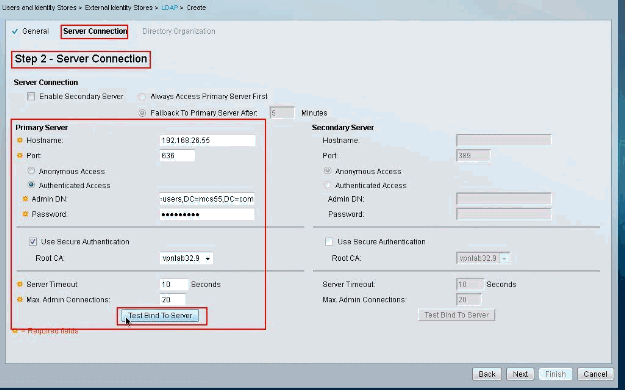

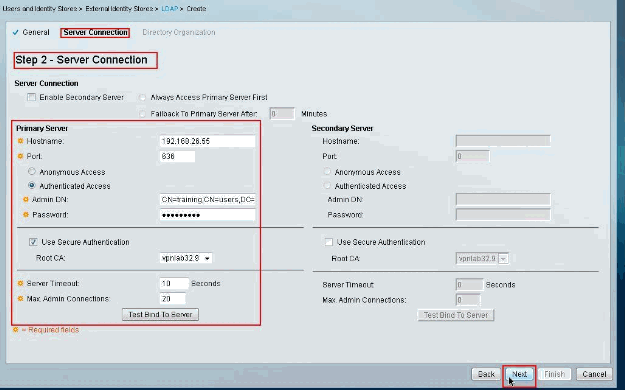

Geben Sie auf der Registerkarte Serververbindung im Abschnitt Primärer Server den Hostnamen, den Port, den Admin-DN und das Kennwort an. Stellen Sie sicher, dass das Kontrollkästchen neben Sichere Authentifizierung verwenden aktiviert ist, und wählen Sie das kürzlich installierte Zertifikat der Stammzertifizierungsstelle aus. Klicken Sie auf Verbindung mit Server testen.

Hinweis: Die der IANA zugewiesene Portnummer für sicheres LDAP ist TCP 636. Bestätigen Sie jedoch die von Ihrem LDAP-Server verwendete Portnummer von Ihrem LDAP-Administrator.

Hinweis: Die Admin-DN und das Passwort müssen Sie von Ihrem LDAP-Administrator erhalten. Die Administrator-DN muss über Leseberechtigungen für alle Organisationseinheiten auf dem LDAP-Server verfügen.

Das nächste Bild zeigt, dass die Verbindungstestbindung zum Server erfolgreich war.

Hinweis: Wenn die Testbindung nicht erfolgreich ist, überprüfen Sie erneut Hostname, Portnummer, Admin-DN, Kennwort und die Stammzertifizierungsstelle Ihres LDAP-Administrators.

-

Klicken Sie auf Next (Weiter).

-

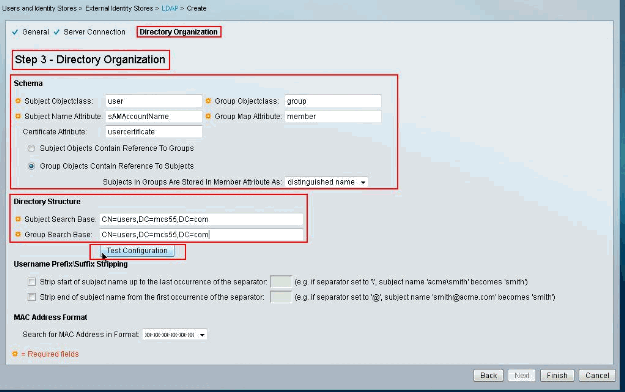

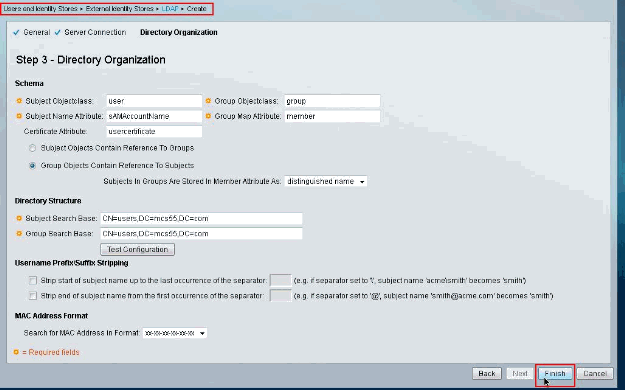

Geben Sie auf der Registerkarte Verzeichnisorganisation im Abschnitt Schema die erforderlichen Details an. Geben Sie auf ähnliche Weise die erforderlichen Informationen im Abschnitt Verzeichnisstruktur an, wie von Ihrem LDAP-Administrator bereitgestellt. Klicken Sie auf Konfiguration testen.

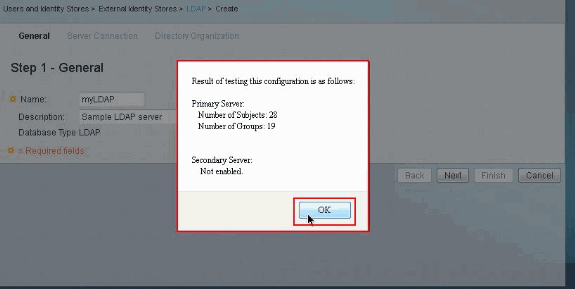

Das nächste Bild zeigt, dass der Konfigurationstest erfolgreich war.

Hinweis: Wenn der Konfigurationstest nicht erfolgreich war, überprüfen Sie erneut die im Schema und in der Verzeichnisstruktur Ihres LDAP-Administrators angegebenen Parameter.

-

Klicken Sie auf Beenden.

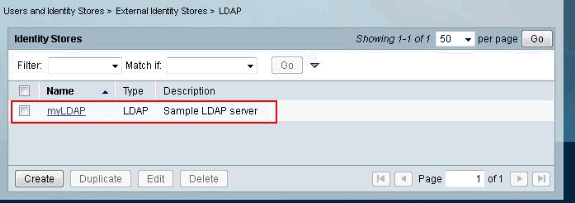

Der LDAP-Server wurde erfolgreich erstellt.

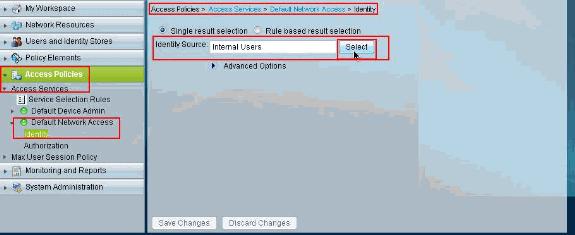

Konfigurieren des Identitätsspeichers

Gehen Sie wie folgt vor, um den Identity Store zu konfigurieren:

-

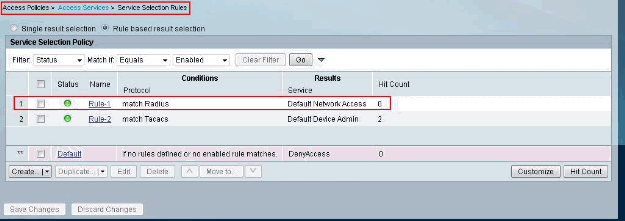

Wählen Sie Zugriffsrichtlinien > Zugriffsdienste > Dienstauswahlregeln aus, und überprüfen Sie, welcher Dienst den sicheren LDAP-Server für die Authentifizierung verwendet. In diesem Beispiel ist der Dienst Standard-Netzwerkzugriff.

-

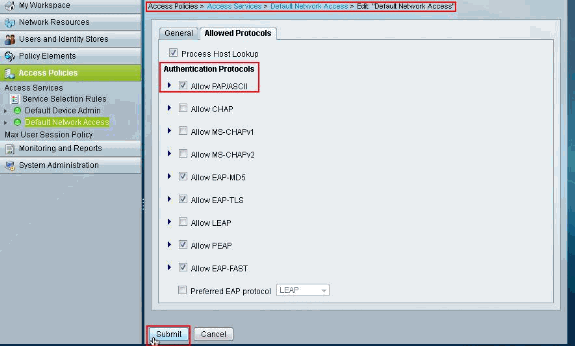

Nachdem Sie den Dienst in Schritt 1 überprüft haben, wechseln Sie zu dem entsprechenden Dienst, und klicken Sie auf Zugelassene Protokolle. Vergewissern Sie sich, dass PAP/ASCII zulassen ausgewählt ist, und klicken Sie dann auf Senden.

Hinweis: Sie können andere Authentifizierungsprotokolle mit PAP/ASCII zulassen auswählen.

-

Klicken Sie auf den in Schritt 1 angegebenen Dienst und dann auf Identität. Klicken Sie neben Identitätsquelle auf Auswählen.

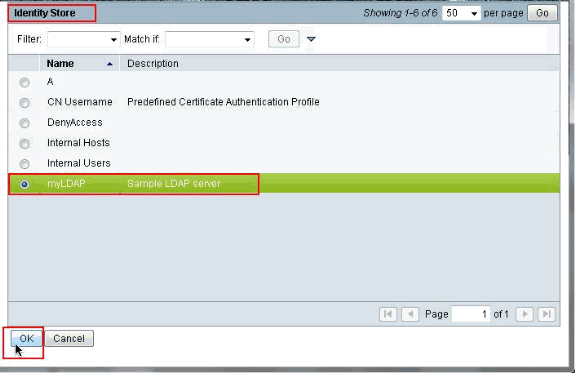

-

Wählen Sie den neu erstellten sicheren LDAP-Server (in diesem Beispiel myLDAP), und klicken Sie dann auf OK.

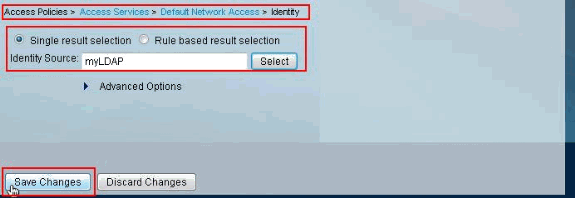

-

Klicken Sie auf Änderungen speichern.

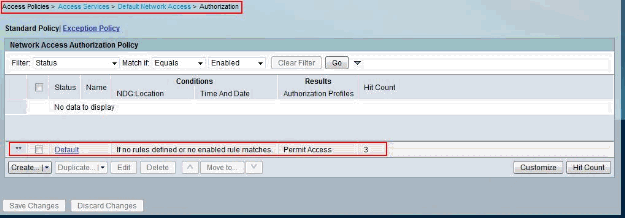

-

Gehen Sie zum Abschnitt Autorisierung des in Schritt 1 identifizierten Dienstes, und stellen Sie sicher, dass mindestens eine Regel vorhanden ist, die die Authentifizierung zulässt.

Fehlerbehebung

Der ACS sendet eine Verbindungsanforderung, um den Benutzer über einen LDAP-Server zu authentifizieren. Die Bindungsanforderung enthält den DN und das Benutzerkennwort des Benutzers in Klartext. Ein Benutzer wird authentifiziert, wenn die DN und das Kennwort des Benutzers mit dem Benutzernamen und dem Kennwort im LDAP-Verzeichnis übereinstimmen.

-

Authentifizierungsfehler - ACS protokolliert Authentifizierungsfehler in den ACS-Protokolldateien.

-

Initialisierungsfehler - Verwenden Sie die Timeout-Einstellungen des LDAP-Servers, um die Anzahl der Sekunden zu konfigurieren, die der ACS auf eine Antwort von einem LDAP-Server wartet, bevor er feststellt, dass die Verbindung oder Authentifizierung auf diesem Server fehlgeschlagen ist. Mögliche Gründe für die Rückgabe eines Initialisierungsfehlers durch einen LDAP-Server:

-

LDAP wird nicht unterstützt

-

Der Server ist ausgefallen.

-

Der Server verfügt nicht über genügend Speicher.

-

Der Benutzer hat keine Berechtigungen.

-

Falsche Administratoranmeldeinformationen wurden konfiguriert

-

-

Bind-Fehler - Die möglichen Ursachen, aus denen ein LDAP-Server Bind-(Authentifizierungs-)Fehler zurückgibt, sind:

-

Filtern von Fehlern

-

Eine Suche mit Filterkriterien ist fehlgeschlagen.

-

Parameterfehler

-

Es wurden ungültige Parameter eingegeben

-

Benutzerkonto ist eingeschränkt (deaktiviert, gesperrt, abgelaufen, Kennwort abgelaufen usw.)

-

Diese Fehler werden als externe Ressourcenfehler protokolliert, was auf ein mögliches Problem mit dem LDAP-Server hinweist:

-

Es ist ein Verbindungsfehler aufgetreten.

-

Das Timeout ist abgelaufen.

-

Der Server ist ausgefallen.

-

Der Server verfügt nicht über genügend Speicher.

Dieser Fehler wird als "Unknown User" (Unbekannter Benutzer) protokolliert: In der Datenbank ist kein Benutzer vorhanden.

Dieser Fehler wird als Fehler "Ungültiges Kennwort" protokolliert. Der Benutzer ist zwar vorhanden, das gesendete Kennwort ist jedoch ungültig: Es wurde ein ungültiges Kennwort eingegeben.

Zugehörige Informationen

Revisionsverlauf

| Überarbeitung | Veröffentlichungsdatum | Kommentare |

|---|---|---|

1.0 |

12-Mar-2012 |

Erstveröffentlichung |

Cisco kontaktieren

- Eine Supportanfrage öffnen

- (Erfordert einen Cisco Servicevertrag)

Feedback

Feedback