Konfigurationsbeispiel für die PIX/ASA-URL-Filterung

Inhalt

Einleitung

In diesem Dokument wird erläutert, wie die URL-Filterung auf einer Sicherheits-Appliance konfiguriert wird.

Das Filtern von Datenverkehr hat folgende Vorteile:

-

Es kann helfen, Sicherheitsrisiken zu reduzieren und unangemessene Nutzung zu verhindern.

-

Sie bietet eine bessere Kontrolle über den Datenverkehr, der die Security Appliance passiert.

Hinweis: Da die URL-Filterung CPU-intensiv ist, wird durch die Verwendung eines externen Filterservers sichergestellt, dass der Durchsatz von anderem Datenverkehr nicht beeinträchtigt wird. Je nach der Geschwindigkeit Ihres Netzwerks und der Kapazität Ihres URL-Filterservers kann die für die erste Verbindung benötigte Zeit jedoch deutlich langsamer sein, wenn der Datenverkehr mit einem externen Filterserver gefiltert wird.

Hinweis: Die Implementierung von Filterung von einer niedrigeren zu einer höheren Sicherheitsstufe wird nicht unterstützt. Die URL-Filterung funktioniert nur für ausgehenden Datenverkehr, z. B. Datenverkehr, der von einer Schnittstelle mit hoher Sicherheit ausgeht, die für einen Server mit einer Schnittstelle mit niedriger Sicherheit bestimmt ist.

Voraussetzungen

Verwendete Komponenten

Die Informationen in diesem Dokument basierend auf folgenden Software- und Hardware-Versionen:

-

Security Appliance der Serie PIX 500 mit Version 6.2 und höher

-

Security Appliance der Serie ASA 5500 mit Version 7.x und höher

-

Adaptive Security Device Manager (ASDM) 6.0

Die Informationen in diesem Dokument beziehen sich auf Geräte in einer speziell eingerichteten Testumgebung. Alle Geräte, die in diesem Dokument benutzt wurden, begannen mit einer gelöschten (Nichterfüllungs) Konfiguration. Wenn Ihr Netz Live ist, überprüfen Sie, ob Sie die mögliche Auswirkung jedes möglichen Befehls verstehen.

Konventionen

Weitere Informationen zu Dokumentkonventionen finden Sie unter Cisco Technical Tips Conventions (Technische Tipps von Cisco zu Konventionen).

Hintergrundinformationen

Sie können Verbindungsanforderungen filtern, die von einem sichereren Netzwerk zu einem weniger sicheren Netzwerk stammen. Obwohl Sie Zugriffskontrolllisten (ACLs) verwenden können, um ausgehenden Zugriff auf bestimmte Content-Server zu verhindern, ist es aufgrund der Größe und Dynamik des Internets schwierig, die Nutzung auf diese Weise zu verwalten. Sie können die Konfiguration vereinfachen und die Leistung der Sicherheits-Appliances verbessern, indem Sie einen separaten Server verwenden, auf dem eines der folgenden Internetfilterprodukte ausgeführt wird:

-

Websense Enterprise filtert HTTP, HTTPS und FTP. Es wird von der PIX-Firewall Version 5.3 und höher unterstützt.

-

Secure Computing SmartFilter (ehemals N2H2) filtert HTTP, HTTPS, FTP und lange URL-Filter. Es wird von der PIX-Firewall Version 6.2 und höher unterstützt.

Im Vergleich zur Verwendung von Zugriffskontrolllisten wird dadurch der Verwaltungsaufwand reduziert und die Filtereffektivität verbessert. Da die URL-Filterung auf einer separaten Plattform erfolgt, ist die Leistung der PIX-Firewall zudem deutlich weniger beeinträchtigt. Benutzer können jedoch längere Zugriffszeiten auf Websites oder FTP-Server feststellen, wenn der Filterserver von der Sicherheitsappliance entfernt ist.

Die PIX-Firewall überprüft ausgehende URL-Anfragen mithilfe der auf dem URL-Filterserver definierten Richtlinie. Die PIX-Firewall lässt die Verbindung entweder zu oder verweigert sie, basierend auf der Antwort des Filterservers.

Wenn die Filterung aktiviert ist und eine Anforderung für den Inhalt durch die Sicherheits-Appliance geleitet wird, wird die Anforderung gleichzeitig an den Content Server und an den Filterserver gesendet. Wenn der Filterserver die Verbindung zulässt, leitet die Sicherheits-Appliance die Antwort vom Inhaltsserver an den Client weiter, von dem die Anforderung stammt. Wenn der Filterserver die Verbindung verweigert, verwirft die Sicherheits-Appliance die Antwort und sendet eine Meldung oder einen Rückgabecode, die/der anzeigt, dass die Verbindung nicht erfolgreich hergestellt wurde.

Wenn die Benutzerauthentifizierung auf der Sicherheits-Appliance aktiviert ist, sendet die Sicherheits-Appliance auch den Benutzernamen an den Filterserver. Der Filterserver kann benutzerspezifische Filtereinstellungen verwenden oder erweiterte Nutzungsberichte bereitstellen.

Konfigurieren von ASA/PIX über die CLI

In diesem Abschnitt erfahren Sie, wie Sie die in diesem Dokument beschriebenen Funktionen konfigurieren können.

Hinweis: Verwenden Sie das Command Lookup Tool, also das Tool für die Suche nach Befehlen (nur registrierte Kunden), um weitere Informationen zu den in diesem Abschnitt verwendeten Befehlen zu erhalten.

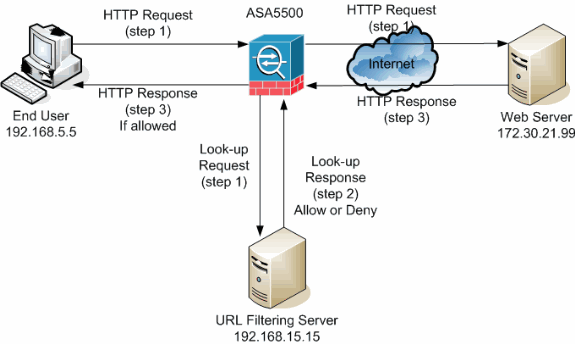

Netzwerkdiagramm

In diesem Dokument wird die folgende Netzwerkeinrichtung verwendet:

In diesem Beispiel befindet sich der URL-Filterungsserver in einem DMZ-Netzwerk. Endbenutzer innerhalb des Netzwerks versuchen, über das Internet auf den Webserver außerhalb des Netzwerks zuzugreifen.

Diese Schritte werden bei der Benutzeranfrage für den Webserver ausgeführt:

-

Der Endbenutzer ruft eine Seite auf dem Webserver auf, und der Browser sendet eine HTTP-Anforderung.

-

Nachdem die Sicherheits-Appliance diese Anfrage erhalten hat, leitet sie die Anfrage an den Webserver weiter, extrahiert gleichzeitig die URL und sendet eine Suchanfrage an den URL-Filterserver.

-

Nachdem der URL-Filterserver die Suchanfrage empfangen hat, überprüft er seine Datenbank, um zu bestimmen, ob die URL zugelassen oder abgelehnt werden soll. Sie gibt einen "Zulassen"- oder "Ablehnen"-Status mit einer Nachschlageantwort auf die Cisco IOS®-Firewall zurück.

-

Die Sicherheits-Appliance erhält diese Suchantwort und führt eine der folgenden Funktionen aus:

-

Wenn die Suchantwort die URL zulässt, sendet sie die HTTP-Antwort an den Endbenutzer.

-

Wenn die Suchantwort die URL ablehnt, leitet der URL-Filterserver den Benutzer zu seinem eigenen internen Webserver um. Dieser zeigt eine Meldung an, die die Kategorie beschreibt, unter der die URL blockiert wird. Danach wird die Verbindung an beiden Enden zurückgesetzt.

-

Identifizieren des Filterservers

Sie müssen die Adresse des Filterservers mit dem Befehl url-server identifizieren. Sie müssen die entsprechende Form dieses Befehls verwenden, die auf dem verwendeten Filterservertyp basiert.

Hinweis: Für Softwareversion 7.x und höher können Sie bis zu vier Filterserver für jeden Kontext identifizieren. Die Sicherheits-Appliance verwendet die Server der Reihe nach, bis ein Server antwortet. Sie können in Ihrer Konfiguration nur einen Servertyp konfigurieren, entweder Websense oder N2H2.

Websense

Websense ist eine Filtersoftware eines Drittanbieters, die HTTP-Anfragen anhand der folgenden Richtlinien filtern kann:

-

Ziel-Hostname

-

Ziel-IP-Adresse

-

Schlüsselwörter

-

Benutzername

Die Software unterhält eine URL-Datenbank mit mehr als 20 Millionen Websites, die in mehr als 60 Kategorien und Unterkategorien unterteilt sind.

-

Softwareversion 6.2:

url-server [(if_name)] vendor websense host local_ip [timeout seconds] [protocol {TCP | UDP} version]Der Befehl url-server gibt den Server an, auf dem die N2H2- oder Websense-URL-Filteranwendung ausgeführt wird. Der Grenzwert beträgt 16 URL-Server. Sie können jedoch jeweils nur eine Anwendung verwenden, entweder N2H2 oder Websense. Wenn Sie außerdem Ihre Konfiguration auf der PIX-Firewall ändern, wird die Konfiguration auf dem Anwendungsserver nicht aktualisiert. Dies muss auf Basis der Anweisungen des jeweiligen Anbieters separat erfolgen.

-

Softwareversion 7.x und höher:

pix(config)# url-server (if_name) host local_ip [timeout seconds] [protocol TCP | UDP version 1|4 [connections num_conns] ]

Ersetzen Sie if_name durch den Namen der Schnittstelle der Sicherheits-Appliance, die mit dem Filterserver verbunden ist. Der Standardwert ist inside. Ersetzen Sie local_ip durch die IP-Adresse des Filterservers. Ersetzen Sie Sekunden durch die Anzahl Sekunden, die die Sicherheits-Appliance weiterhin versuchen muss, eine Verbindung zum Filterserver herzustellen.

Verwenden Sie die Option protocol (Protokoll), um anzugeben, ob TCP oder UDP verwendet werden soll. Mit einem Websense-Server können Sie auch die Version von TCP angeben, die Sie verwenden möchten. Die TCP-Version 1 ist die Standardversion. Mit TCP-Version 4 kann die PIX-Firewall authentifizierte Benutzernamen und URL-Protokollierungsinformationen an den Websense-Server senden, wenn die PIX-Firewall den Benutzer bereits authentifiziert hat.

Um beispielsweise einen einzelnen Websense-Filterserver zu identifizieren, geben Sie den folgenden Befehl ein:

hostname(config)#url-server (DMZ) vendor websense host 192.168.15.15 protocol TCP version 4

Secure Computing SmartFilter

-

PIX-Version 6.2:

pix(config)#url-server [(if_name)] vendor n2h2 host local_ip[:port number] [timeout] [protocol TCP | UDP] -

Softwareversionen 7.0 und 7.1:

hostname(config)#url-server (if_name) vendor n2h2 host local_ip[:port number] [timeout seconds] [protocol TCP connections number | UDP [connections num_conns]]

-

Softwareversion 7.2 und höher:

hostname(config)#url-server (if_name) vendor {secure-computing | n2h2} host[port ] [timeout ] [protocol {TCP [connections ]} | UDP] Für den Anbieter {Secure-Computing | n2h2} können Sie Secure-Computing als Anbieterstring verwenden. n2h2 ist jedoch für die Abwärtskompatibilität akzeptabel. Wenn die Konfigurationseinträge generiert werden, wird Secure Computing als Lieferantenzeichenfolge gespeichert.

Ersetzen Sie if_name durch den Namen der Schnittstelle der Sicherheits-Appliance, die mit dem Filterserver verbunden ist. Der Standardwert ist inside. Ersetzen Sie local_ip durch die IP-Adresse des Filterservers, und port <Nummer> durch die gewünschte Portnummer.

Hinweis: Der vom Secure Computing SmartFilter-Server für die Kommunikation mit der Sicherheitsappliance über TCP oder UDP verwendete Standard-Port ist Port 4005.

Ersetzen Sie Sekunden durch die Anzahl Sekunden, die die Sicherheits-Appliance weiterhin versuchen muss, eine Verbindung zum Filterserver herzustellen. Verwenden Sie die Option protocol (Protokoll), um anzugeben, ob TCP oder UDP verwendet werden soll.

Die Anzahl der Versuche, eine Verbindung zwischen Host und Server herzustellen.

Um beispielsweise einen einzelnen N2H2-Filterserver zu identifizieren, geben Sie den folgenden Befehl ein:

hostname(config)#url-server (DMZ) vendor n2h2 host 192.168.15.15 port 4444 timeout 45 protocol tcp connections 10

Wenn Sie Standardwerte verwenden möchten, geben Sie den folgenden Befehl ein:

hostname(config)#url-server (DMZ) vendor n2h2 host 192.168.15.15

Konfigurieren der Filterrichtlinie

Hinweis: Sie müssen den URL-Filterungsserver identifizieren und aktivieren, bevor Sie die URL-Filterung aktivieren.

URL-Filterung aktivieren

Wenn der Filterserver eine HTTP-Verbindungsanforderung genehmigt, ermöglicht die Sicherheits-Appliance der Antwort des Webservers, den Client zu erreichen, von dem die Anforderung stammt. Wenn der Filterserver die Anforderung verweigert, leitet die Sicherheits-Appliance den Benutzer zu einer Sperrseite um, die anzeigt, dass der Zugriff verweigert wird.

Geben Sie den Befehl filter url ein, um die Richtlinie zum Filtern von URLs zu konfigurieren:

-

PIX-Version 6.2:

filter url [http | port[-port] local_ip local_mask foreign_ip foreign_mask] [allow] [proxy-block] [longurl-truncate | longurl-deny] [cgi-truncate]

-

Softwareversion 7.x und höher:

filter url [http | port[-port] local_ip local_mask foreign_ip foreign_mask] [allow] [proxy-block] [longurl-truncate | longurl-deny] [cgi-truncate]

Ersetzen Sie Port durch die Portnummer, nach der der HTTP-Datenverkehr gefiltert werden soll, wenn ein anderer Port als der Standard-Port für HTTP (80) verwendet wird. Um einen Bereich von Portnummern zu identifizieren, geben Sie Anfang und Ende des Bereichs getrennt durch einen Bindestrich ein.

Bei aktivierter Filterung stoppt die Security Appliance den ausgehenden HTTP-Datenverkehr, bis ein Filterserver die Verbindung zulässt. Wenn der primäre Filterserver nicht reagiert, leitet die Sicherheits-Appliance die Filteranforderung an den sekundären Filterserver weiter. Die Option allow veranlasst die Security Appliance, HTTP-Datenverkehr ohne Filterung weiterzuleiten, wenn der primäre Filterserver nicht verfügbar ist.

Führen Sie den Befehl proxy-block aus, um alle Anfragen an die Proxyserver zu verwerfen.

Hinweis: Die übrigen Parameter werden verwendet, um lange URLs zu kürzen.

Lange HTTP-URLs abschneiden

Die Option longurl-truncate veranlasst die Sicherheitsappliance, nur den Hostnamen oder den IP-Adressteil der URL zur Auswertung an den Filterserver zu senden, wenn die URL länger ist als die maximal zulässige Länge.

Verwenden Sie die Option longurl-deny, um ausgehenden URL-Datenverkehr abzulehnen, wenn die URL länger als der maximal zulässige ist.

Verwenden Sie die Option cgi-truncate, um CGI-URLs zu kürzen, sodass sie nur den CGI-Skriptspeicherort und den Skriptnamen ohne Parameter enthalten.

Dies ist ein allgemeines Beispiel für eine Filterkonfiguration:

hostname(config)#filter url http 192.168.5.0 255.255.255.0 172.30.21.99 255.255.255.255 allow proxy-block longurl-truncate cgi-truncate

Datenverkehr von der Filterung ausnehmen

Wenn Sie eine Ausnahme von der allgemeinen Filterrichtlinie machen möchten, geben Sie den folgenden Befehl ein:

filter url except local_ip local_mask foreign_ip foreign_mask]

Ersetzen Sie local_ip und local_mask durch die IP-Adresse und Subnetzmaske eines Benutzers oder Subnetzwerks, das Sie von Filtereinschränkungen ausnehmen möchten.

Ersetzen Sie foreign_ip und foreign_mask durch die IP-Adresse und Subnetzmaske eines Servers oder Subnetzwerks, das Sie von Filtereinschränkungen ausnehmen möchten.

Mit diesem Befehl werden z. B. alle HTTP-Anforderungen an 172.30.21.99 von den internen Hosts an den Filterserver weitergeleitet, mit Ausnahme der Anforderungen von Host 192.168.5.5:

Dies ist ein Konfigurationsbeispiel für eine Ausnahme:

hostname(config)#filter url except 192.168.5.5 255.255.255.255 172.30.21.99 255.255.255.255

Erweiterte URL-Filterung

Dieser Abschnitt enthält Informationen zu erweiterten Filterparametern. Dazu gehören folgende Themen:

-

Pufferung

-

Zwischenspeicherung

-

Langer URL-Support

Puffern der Webserverantworten

Wenn ein Benutzer eine Verbindungsanforderung an einen Inhaltsserver sendet, sendet die Sicherheits-Appliance die Anforderung gleichzeitig an den Inhaltsserver und an den Filterserver. Wenn der Filterserver nicht vor dem Inhaltsserver antwortet, wird die Serverantwort verworfen. Dies verzögert die Webserver-Antwort aus Sicht des Web-Clients, da der Client die Anforderung neu ausgeben muss.

Wenn Sie den HTTP-Antwortpuffer aktivieren, werden Antworten von Webinhaltsservern gepuffert, und die Antworten werden an den Client weitergeleitet, der die Anforderung stellt, wenn der Filterserver die Verbindung zulässt. Dies verhindert die Verzögerung, die sonst auftreten kann.

Gehen Sie wie folgt vor, um Antworten auf HTTP-Anfragen zu puffern:

-

Führen Sie den folgenden Befehl aus, um die Pufferung von Antworten für HTTP-Anforderungen zu aktivieren, für die eine Antwort vom Filterserver aussteht:

hostname(config)#url-block block block-buffer-limit

Ersetzen Sie Block-Puffer-Limit durch die maximale Anzahl der zu puffernden Blöcke.

-

Führen Sie den folgenden Befehl aus, um den maximal verfügbaren Speicher zum Puffern ausstehender URLs und zum Puffern langer URLs mit Websense zu konfigurieren:

hostname(config)#url-block url-mempool memory-pool-size

Ersetzen Sie die Speicherpoolgröße durch einen Wert zwischen 2 und 10240, um eine maximale Speicherzuweisung von 2 KB bis 10 MB zu erreichen.

Cache-Server-Adressen

Wenn ein Benutzer auf eine Site zugreift, kann der Filterserver der Sicherheitsappliance gestatten, die Serveradresse für einen bestimmten Zeitraum zwischenzuspeichern, solange sich jede Site, die an dieser Adresse gehostet wird, in einer Kategorie befindet, die jederzeit zulässig ist. Wenn der Benutzer dann erneut auf den Server zugreift oder wenn ein anderer Benutzer auf den Server zugreift, muss die Sicherheits-Appliance den Filterserver nicht erneut konsultieren.

Geben Sie den Befehl url-cache ein, wenn erforderlich, um den Durchsatz zu verbessern:

hostname(config)#url-cache dst | src_dst size

Ersetzen Sie size durch einen Wert für die Cachegröße im Bereich von 1 bis 128 (KB).

Verwenden Sie das dst-Schlüsselwort, um Einträge basierend auf der URL-Zieladresse zwischenzuspeichern. Wählen Sie diesen Modus aus, wenn alle Benutzer die gleiche URL-Filterrichtlinie auf dem Websense-Server verwenden.

Verwenden Sie das src_dst-Schlüsselwort, um Einträge sowohl auf der Basis der Quelladresse, die die URL-Anforderung initiiert, als auch der URL-Zieladresse zwischenzuspeichern. Wählen Sie diesen Modus aus, wenn Benutzer nicht dieselbe URL-Filterrichtlinie auf dem Websense-Server verwenden.

Filterung langer URLs aktivieren

Standardmäßig betrachtet die Sicherheits-Appliance eine HTTP-URL als eine lange URL, wenn sie mehr als 1159 Zeichen umfasst. Mit dem folgenden Befehl können Sie die maximal zulässige Länge für eine einzelne URL erhöhen:

hostname(config)#url-block url-size long-url-size

Ersetzen Sie long-url-size durch die maximale Größe in KB für jede lange URL, die gepuffert werden soll.

Mit diesen Befehlen wird beispielsweise die Sicherheits-Appliance für erweiterte URL-Filterung konfiguriert:

hostname(config)#url-block block 10 hostname(config)#url-block url-mempool 2 hostname(config)#url-cache dst 100 hostname(config)#url-block url-size 2

Konfiguration

Diese Konfiguration umfasst die in diesem Dokument beschriebenen Befehle:

| ASA 8.0-Konfiguration |

|---|

ciscoasa#show running-config

: Saved

:

ASA Version 8.0(2)

!

hostname ciscoasa

domain-name Security.lab.com

enable password 2kxsYuz/BehvglCF encrypted

no names

dns-guard

!

interface GigabitEthernet0/0

speed 100

duplex full

nameif outside

security-level 0

ip address 172.30.21.222 255.255.255.0

!

interface GigabitEthernet0/1

description INSIDE

nameif inside

security-level 100

ip address 192.168.5.11 255.255.255.0

!

interface GigabitEthernet0/2

description LAN/STATE Failover Interface

shutdown

!

interface GigabitEthernet0/3

description DMZ

nameif DMZ

security-level 50

ip address 192.168.15.1 255.255.255.0

!

interface Management0/0

no nameif

no security-level

no ip address

!

passwd 2KFQnbNIdI.2KYOU encrypted

boot system disk0:/asa802-k8.bin

ftp mode passive

clock timezone CST -6

clock summer-time CDT recurring

dns server-group DefaultDNS

domain-name Security.lab.com

same-security-traffic permit intra-interface

pager lines 20

logging enable

logging buffer-size 40000

logging asdm-buffer-size 200

logging monitor debugging

logging buffered informational

logging trap warnings

logging asdm informational

logging mail debugging

logging from-address aaa@cisco.com

mtu outside 1500

mtu inside 1500

mtu DMZ 1500

no failover

failover lan unit primary

failover lan interface interface GigabitEthernet0/2

failover link interface GigabitEthernet0/2

no monitor-interface outside

icmp unreachable rate-limit 1 burst-size 1

asdm image disk0:/asdm-602.bin

asdm history enable

arp timeout 14400

global (outside) 1 interface

nat (inside) 1 0.0.0.0 0.0.0.0

route outside 0.0.0.0 0.0.0.0 172.30.21.244 1

timeout xlate 3:00:00

timeout conn 1:00:00 half-closed 0:10:00 udp 0:02:00 icmp 0:00:02

timeout sunrpc 0:10:00 h323 0:05:00 h225 1:00:00 mgcp 0:05:00 mgcp-pat 0:05:00

timeout sip 0:30:00 sip_media 0:02:00 sip-invite 0:03:00 sip-disconnect 0:02:00

timeout uauth 0:05:00 absolute

ldap attribute-map tomtom

dynamic-access-policy-record DfltAccessPolicy

url-server (DMZ) vendor websense host 192.168.15.15 timeout 30 protocol TCP version 1 connections 5

url-cache dst 100

aaa authentication ssh console LOCAL

aaa authentication enable console LOCAL

aaa authentication telnet console LOCAL

filter url except 192.168.5.5 255.255.255.255 172.30.21.99 255.255.255.255

filter url http 192.168.5.0 255.255.255.0 172.30.21.99 255.255.255.255 allow

proxy-block longurl-truncate cgi-truncate

http server enable

http 172.30.0.0 255.255.0.0 outside

no snmp-server location

no snmp-server contact

telnet 0.0.0.0 0.0.0.0 inside

telnet timeout 5

ssh 0.0.0.0 0.0.0.0 inside

ssh timeout 60

console timeout 0

management-access inside

dhcpd address 192.168.5.12-192.168.5.20 inside

dhcpd enable inside

!

threat-detection basic-threat

threat-detection statistics access-list

!

class-map inspection_default

match default-inspection-traffic

!

!

policy-map global_policy

class inspection_default

inspect ftp

inspect h323 h225

inspect h323 ras

inspect rsh

inspect sqlnet

inspect skinny

inspect sunrpc

inspect xdmcp

inspect sip

inspect netbios

inspect tftp

inspect icmp

!

service-policy global_policy global

url-block url-mempool 2

url-block url-size 2

url-block block 10

username fwadmin password aDRVKThrSs46pTjG encrypted privilege 15

prompt hostname context

Cryptochecksum:db208a243faa71f9b3e92491a6ed2105

: end |

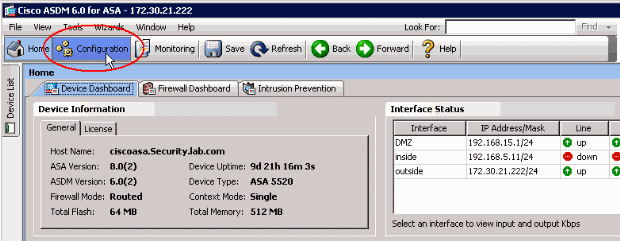

Konfigurieren von ASA/PIX mit ASDM

In diesem Abschnitt wird veranschaulicht, wie die URL-Filterung für die Sicherheits-Appliance mit dem Adaptive Security Device Manager (ASDM) konfiguriert wird.

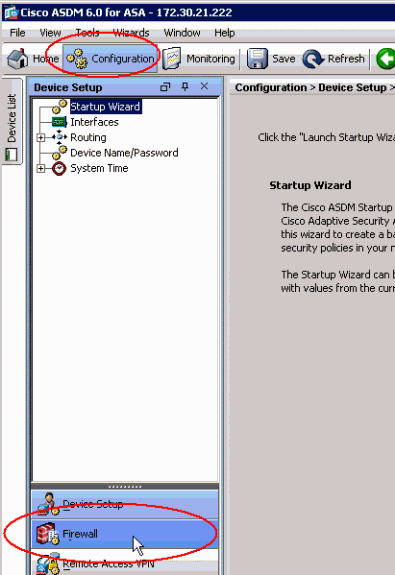

Führen Sie nach dem Start von ASDM die folgenden Schritte aus:

-

Wählen Sie den Bereich "Konfiguration" aus.

-

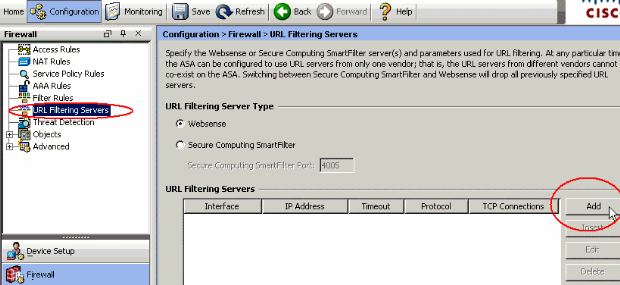

Klicken Sie in der Liste im Konfigurationsbereich auf Firewall.

-

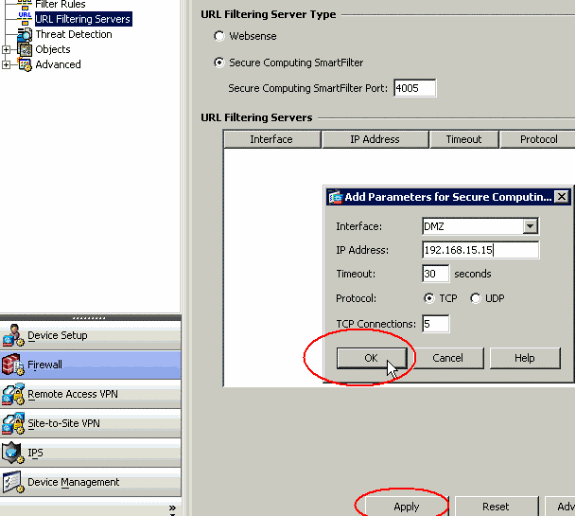

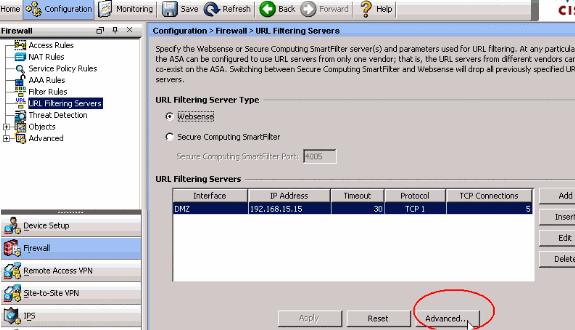

Wählen Sie in der Dropdown-Liste Firewall die Option URL Filtering Servers (URL-Filterserver). Wählen Sie den gewünschten URL-Filterservertyp aus, und klicken Sie auf Hinzufügen, um die Parameter zu konfigurieren.

Hinweis: Sie müssen den Filterserver hinzufügen, bevor Sie die Filterung für HTTP-, HTTPS- oder FTP-Filterregeln konfigurieren können.

-

Wählen Sie die entsprechenden Parameter im Popup-Fenster:

-

Interface (Schnittstelle): Zeigt die mit dem Filterserver verbundene Schnittstelle an.

-

IP Address (IP-Adresse): Zeigt die IP-Adresse des Filterservers an

-

Timeout - Zeigt die Anzahl der Sekunden an, nach denen die Anforderung an den Filterserver abgelaufen ist.

-

Protocol (Protokoll): Zeigt das Protokoll an, das für die Kommunikation mit dem Filterserver verwendet wird. Die TCP-Version 1 ist die Standardversion. Mit TCP-Version 4 kann die PIX-Firewall authentifizierte Benutzernamen und URL-Protokollierungsinformationen an den Websense-Server senden, wenn die PIX-Firewall den Benutzer bereits authentifiziert hat.

-

TCP Connections (TCP-Verbindungen): Zeigt die maximale Anzahl der zulässigen TCP-Verbindungen für die Kommunikation mit dem URL-Filterserver an.

Nachdem Sie die Parameter eingegeben haben, klicken Sie im Popup-Fenster auf OK und im Hauptfenster auf Apply (Anwenden).

-

-

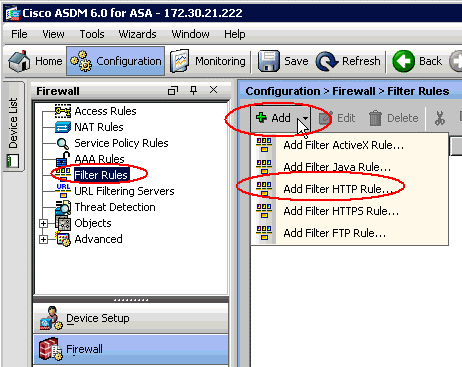

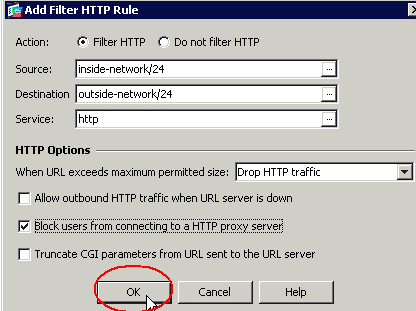

Wählen Sie in der Dropdown-Liste Firewall die Option Filter Rules (Filterregeln). Klicken Sie im Hauptfenster auf die Schaltfläche Hinzufügen, und wählen Sie den Regeltyp aus, den Sie hinzufügen möchten. In diesem Beispiel wird die HTTP-Regel Filter hinzufügen ausgewählt.

-

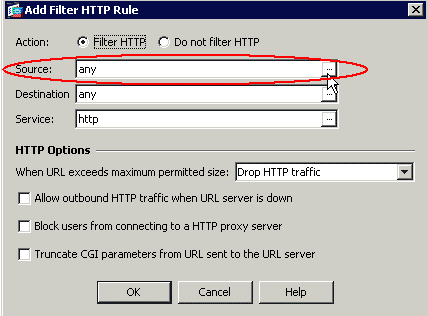

Sobald das Popup-Fenster angezeigt wird, können Sie auf die Schaltflächen zum Durchsuchen der Optionen Quelle, Ziel und Dienst klicken, um die entsprechenden Parameter auszuwählen.

-

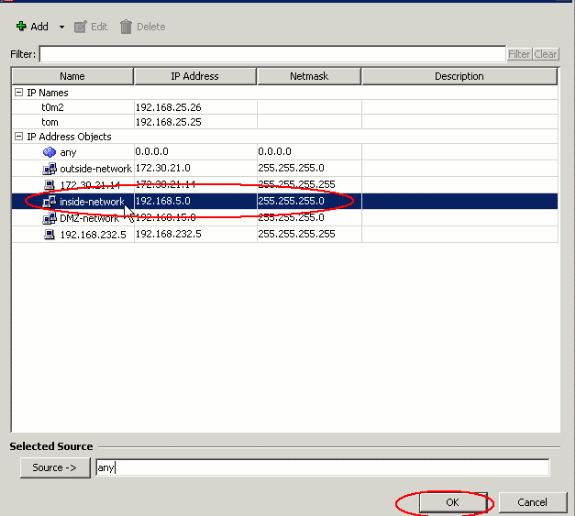

Zeigt das Suchfenster für die Option Quelle an. Treffen Sie die Auswahl, und klicken Sie auf OK.

-

Nachdem Sie die Auswahl für alle Parameter abgeschlossen haben, klicken Sie auf OK, um fortzufahren.

-

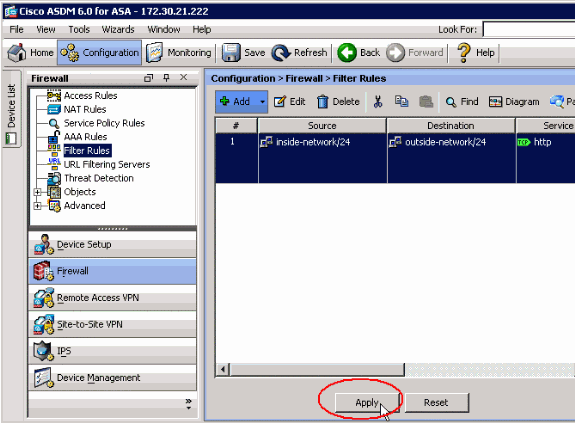

Klicken Sie nach der Konfiguration der entsprechenden Parameter auf Apply (Anwenden), um die Änderungen zu übernehmen.

-

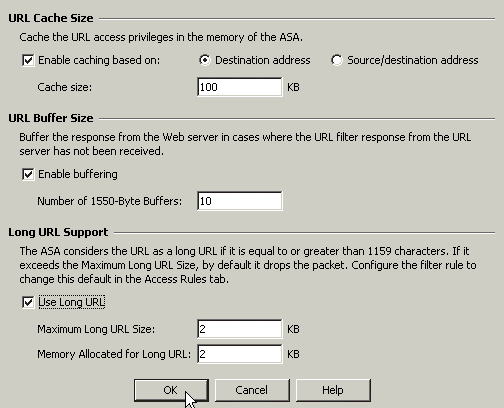

Wählen Sie für erweiterte URL-Filteroptionen erneut URL-Filterungsserver aus der Firewall-Dropdown-Liste aus, und klicken Sie im Hauptfenster auf die Schaltfläche Erweitert.

-

Konfigurieren Sie im Popup-Fenster Parameter wie die Größe des URL-Caches, die Größe des URL-Puffers und die Unterstützung für lange URLs. Klicken Sie im Popup-Fenster auf OK und dann im Hauptfenster auf Apply (Anwenden), um fortzufahren.

-

Speichern Sie abschließend die vorgenommenen Änderungen, bevor Sie die ASDM-Sitzung beenden.

Überprüfung

Verwenden Sie die Befehle in diesem Abschnitt, um URL-Filterungsinformationen anzuzeigen. Sie können diese Befehle verwenden, um Ihre Konfiguration zu überprüfen.

Das Output Interpreter-Tool (OIT) (nur registrierte Kunden) unterstützt bestimmte show-Befehle. Verwenden Sie das OIT, um eine Analyse der Ausgabe des Befehls show anzuzeigen.

-

show url-server: Zeigt Informationen über den Filterserver an.

Beispiele:

hostname#show url-server url-server (DMZ) vendor n2h2 host 192.168.15.15 port 4444 timeout 45 protocol tcp connections 10

Geben Sie in Softwareversion 7.2 und höher den Befehl show running-config url-server aus.

-

show url-server stats (URL-Serverstatistiken anzeigen): Zeigt Informationen und Statistiken zum Filterserver an.

Geben Sie für Softwareversion 7.2 das Formular show running-config url-server statistics dieses Befehls ein.

Geben Sie in Softwareversion 8.0 und höher das Formular show url-server statistics dieses Befehls ein.

Beispiele:

hostname#show url-server statistics Global Statistics: -------------------- URLs total/allowed/denied 13/3/10 URLs allowed by cache/server 0/3 URLs denied by cache/server 0/10 HTTPSs total/allowed/denied 138/137/1 HTTPSs allowed by cache/server 0/137 HTTPSs denied by cache/server 0/1 FTPs total/allowed/denied 0/0/0 FTPs allowed by cache/server 0/0 FTPs denied by cache/server 0/0 Requests dropped 0 Server timeouts/retries 0/0 Processed rate average 60s/300s 0/0 requests/second Denied rate average 60s/300s 0/0 requests/second Dropped rate average 60s/300s 0/0 requests/second Server Statistics: -------------------- 192.168.15.15 UP Vendor websense Port 15868 Requests total/allowed/denied 151/140/11 Server timeouts/retries 0/0 Responses received 151 Response time average 60s/300s 0/0 URL Packets Sent and Received Stats: ------------------------------------ Message Sent Received STATUS_REQUEST 1609 1601 LOOKUP_REQUEST 1526 1526 LOG_REQUEST 0 NA Errors: ------- RFC noncompliant GET method 0 URL buffer update failure 0

-

show url-block: Zeigt die Konfiguration des URL-Blockpuffers an.

Beispiele:

hostname#show url-block url-block url-mempool 128 url-block url-size 4 url-block block 128Geben Sie in Softwareversion 7.2 und höher den Befehl show running-config url-block aus.

-

show url-block block statistics: Zeigt die URL-Blockstatistik an

Beispiele:

hostname#show url-block block statistics URL Pending Packet Buffer Stats with max block 128 ----------------------------------------------------- Cumulative number of packets held: 896 Maximum number of packets held (per URL): 3 Current number of packets held (global): 38 Packets dropped due to exceeding url-block buffer limit: 7546 HTTP server retransmission: 10 Number of packets released back to client: 0Geben Sie für Softwareversion 7.2 das Formular show running-config url-block block statistics dieses Befehls ein.

-

show url-cache stats: Zeigt, wie der Cache verwendet wird.

Beispiele:

hostname#show url-cache stats URL Filter Cache Stats ---------------------- Size : 128KB Entries : 1724 In Use : 456 Lookups : 45 Hits : 8Geben Sie in Softwareversion 8.0 das Formular show url-cache statistics dieses Befehls ein.

-

show perfmon: Zeigt Leistungsstatistiken für die URL-Filterung sowie andere Leistungsstatistiken an. Die Filterungsstatistiken werden in den Zeilen "URL-Zugriff" und "URL-Serveranforderung" angezeigt.

Beispiele:

hostname#show perfmon PERFMON STATS: Current Average Xlates 0/s 0/s Connections 0/s 2/s TCP Conns 0/s 2/s UDP Conns 0/s 0/s URL Access 0/s 2/s URL Server Req 0/s 3/s TCP Fixup 0/s 0/s TCPIntercept 0/s 0/s HTTP Fixup 0/s 3/s FTP Fixup 0/s 0/s AAA Authen 0/s 0/s AAA Author 0/s 0/s AAA Account 0/s 0/s

-

show filter (Filter anzeigen): Zeigt die Filterkonfiguration an

Beispiele:

hostname#show filter filter url http 192.168.5.5 255.255.255.255 172.30.21.99 255.255.255.255 allow proxy-block longurl-truncate cgi-truncate

Führen Sie in Softwareversion 7.2 und höher den Befehl show running-config filter form aus.

Fehlerbehebung

Dieser Abschnitt enthält Informationen zur Fehlerbehebung bei Ihrer Konfiguration.

Fehler: "%ASA-3-304009: Keine Pufferblöcke mehr vorhanden, die durch den url-block-Befehl angegeben wurden"

Der Firewall ist kein URL-Cache mehr verfügbar, der Antworten des Servers enthalten soll, wenn die Firewall darauf wartet, vom URL-Server bestätigt zu werden.

Lösung

Das Problem hängt im Wesentlichen mit einer Latenz zwischen der ASA und dem Websense-Server zusammen. Um dieses Problem zu beheben, versuchen Sie es mit diesen Problemumgehungen.

-

Versuchen Sie, das auf der ASA verwendete Protokoll in UDP zu ändern, um mit Websense zu kommunizieren.

Es liegt ein Latenzproblem zwischen dem Websense-Server und der Firewall vor, bei dem Antworten vom Websense-Server lange dauern, bis sie zur Firewall zurückkehren. Dadurch füllt sich der URL-Puffer, während er auf eine Antwort wartet.

Sie können UDP anstelle von TCP für die Kommunikation zwischen dem Websense-Server und der Firewall verwenden. Wenn Sie TCP für die URL-Filterung verwenden, muss die ASA für jede neue URL-Anforderung eine TCP-Verbindung mit dem Websense-Server herstellen. Da es sich bei UDP um ein verbindungsloses Protokoll handelt, ist die ASA nicht gezwungen, eine Verbindung herzustellen, um die Antwort des Servers zu erhalten. Dies sollte die Leistung des Servers verbessern.

ASA(config)#url-server (inside) vendor websense host X.X.X.X timeout 30 protocol UDP version 4 connections 5

-

Stellen Sie sicher, dass Sie den URL-Block auf den höchstmöglichen Wert erhöhen, der 128 ist. Dies kann mit dem Befehl show url-block überprüft werden.

Wenn 128 angezeigt wird, berücksichtigen Sie die Erweiterung für Cisco Bug-ID CSCta27415 (nur für registrierte Kunden).

Zugehörige Informationen

- Produktsupport für die Cisco Adaptive Security Appliances der Serie ASA 5500

- Produktsupport für die Cisco Security Appliances der Serie PIX 500

- Cisco Adaptive Security Device Manager - Produktsupport

- PIX/ASA: Herstellung und Problembehebung von Verbindungen über die Cisco Security Appliance

- Fehlerbehebung bei Verbindungen über PIX und ASA

- Technischer Support und Dokumentation für Cisco Systeme

Revisionsverlauf

| Überarbeitung | Veröffentlichungsdatum | Kommentare |

|---|---|---|

1.0 |

03-Jul-2007 |

Erstveröffentlichung |

Cisco kontaktieren

- Eine Supportanfrage öffnen

- (Erfordert einen Cisco Servicevertrag)

Feedback

Feedback