Konfigurieren der Remote-Support-Autorisierung in ISE 3.4

Download-Optionen

-

ePub (1.4 MB)

In verschiedenen Apps auf iPhone, iPad, Android, Sony Reader oder Windows Phone anzeigen

Inklusive Sprache

In dem Dokumentationssatz für dieses Produkt wird die Verwendung inklusiver Sprache angestrebt. Für die Zwecke dieses Dokumentationssatzes wird Sprache als „inklusiv“ verstanden, wenn sie keine Diskriminierung aufgrund von Alter, körperlicher und/oder geistiger Behinderung, Geschlechtszugehörigkeit und -identität, ethnischer Identität, sexueller Orientierung, sozioökonomischem Status und Intersektionalität impliziert. Dennoch können in der Dokumentation stilistische Abweichungen von diesem Bemühen auftreten, wenn Text verwendet wird, der in Benutzeroberflächen der Produktsoftware fest codiert ist, auf RFP-Dokumentation basiert oder von einem genannten Drittanbieterprodukt verwendet wird. Hier erfahren Sie mehr darüber, wie Cisco inklusive Sprache verwendet.

Informationen zu dieser Übersetzung

Cisco hat dieses Dokument maschinell übersetzen und von einem menschlichen Übersetzer editieren und korrigieren lassen, um unseren Benutzern auf der ganzen Welt Support-Inhalte in ihrer eigenen Sprache zu bieten. Bitte beachten Sie, dass selbst die beste maschinelle Übersetzung nicht so genau ist wie eine von einem professionellen Übersetzer angefertigte. Cisco Systems, Inc. übernimmt keine Haftung für die Richtigkeit dieser Übersetzungen und empfiehlt, immer das englische Originaldokument (siehe bereitgestellter Link) heranzuziehen.

Einleitung

In diesem Dokument wird beschrieben, wie Sie die Remote Support-Autorisierung für Cisco Identity Services Engine (ISE) Version 3.4 konfigurieren, um den Zugriff durch Cisco Agents zuzulassen.

Voraussetzungen

Anforderungen

Cisco empfiehlt, dass Sie über Grundkenntnisse der Cisco ISE® verfügen.

Um den RADKit-Dienst einzurichten, muss der primäre ISE-Administrationsknoten entweder direkt oder über einen konfigurierten Proxy über HTTPS-Verbindungen mit prod.radkit-cloud.cisco.com verfügen. Darüber hinaus ist ein gültiges CCO-Konto erforderlich.

Verwendete Komponenten

Die Informationen in diesem Dokument basierend auf folgenden Software- und Hardware-Versionen:

- Cisco ISE Version 3.4 Patch 2

Die Informationen in diesem Dokument beziehen sich auf Geräte in einer speziell eingerichteten Testumgebung. Alle Geräte, die in diesem Dokument benutzt wurden, begannen mit einer gelöschten (Nichterfüllungs) Konfiguration. Wenn Ihr Netzwerk in Betrieb ist, stellen Sie sicher, dass Sie die möglichen Auswirkungen aller Befehle kennen.

Konfigurieren

Die Remote Support Authorization-Funktion ermöglicht Cisco Spezialisten Cisco RADkitden sicheren, überwachten Remote-Zugriff auf ausgewählte ISE-Knoten in Ihrer Umgebung, um die Fehlerbehebung zu vereinfachen.

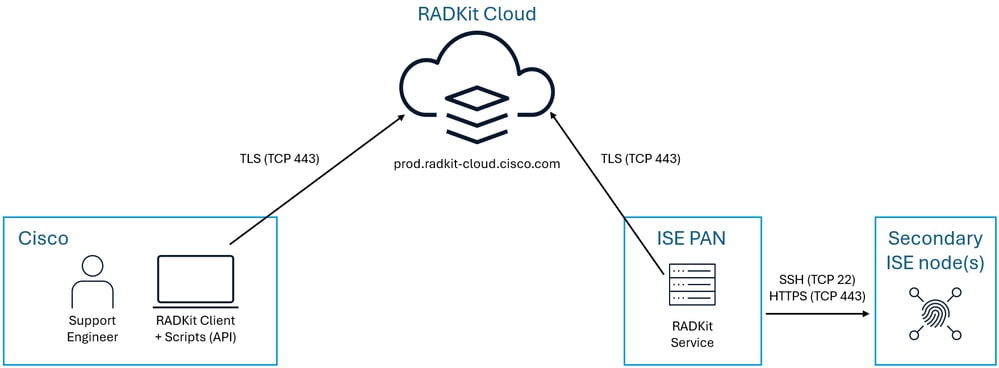

RADKit ISE-Architekturübersicht

RADKit ISE-Architekturübersicht

RADKit wurde von CSDL genehmigt. CSDL ist ein Prozess von Cisco, der Software auf Sicherheitsrisiken, Datenschutz und Einhaltung von Lizenzbestimmungen durch Drittanbieter überprüft. RADKit wurde einer strengen Sicherheitsüberprüfung unterzogen: Codequalität und -abhängigkeiten werden während des gesamten Entwicklungsprozesses analysiert; unsere Dienstleistungen werden ständig überwacht. Alle ruhenden oder übertragenen Daten sind durch branchenübliche Algorithmen (AES, RSA, SHA-2, ECDH...) und Protokolle (2-Wege-authentifiziertes TLS1.3, SSH) mit branchenweit empfohlenen Parametern geschützt.

RADKit ermöglicht nur die Datenübertragung, jedoch wird von RADKit nichts in der RADKit Cloud gesammelt oder gespeichert. Es ist nur eine effiziente Methode für Sie, Daten zu sammeln, und eine sicherere Möglichkeit, Daten mit Ihrem Support-Techniker auszutauschen, als E-Mails zu senden oder manuell an einen Serviceticket zu senden. Die einzige Ausnahme zu dieser Regel ist der Prüfpfad, den wir für Ihre Sicherheit erstellen, der Ihnen gehört und Ihr System niemals verlässt.

RADKit Service Setup

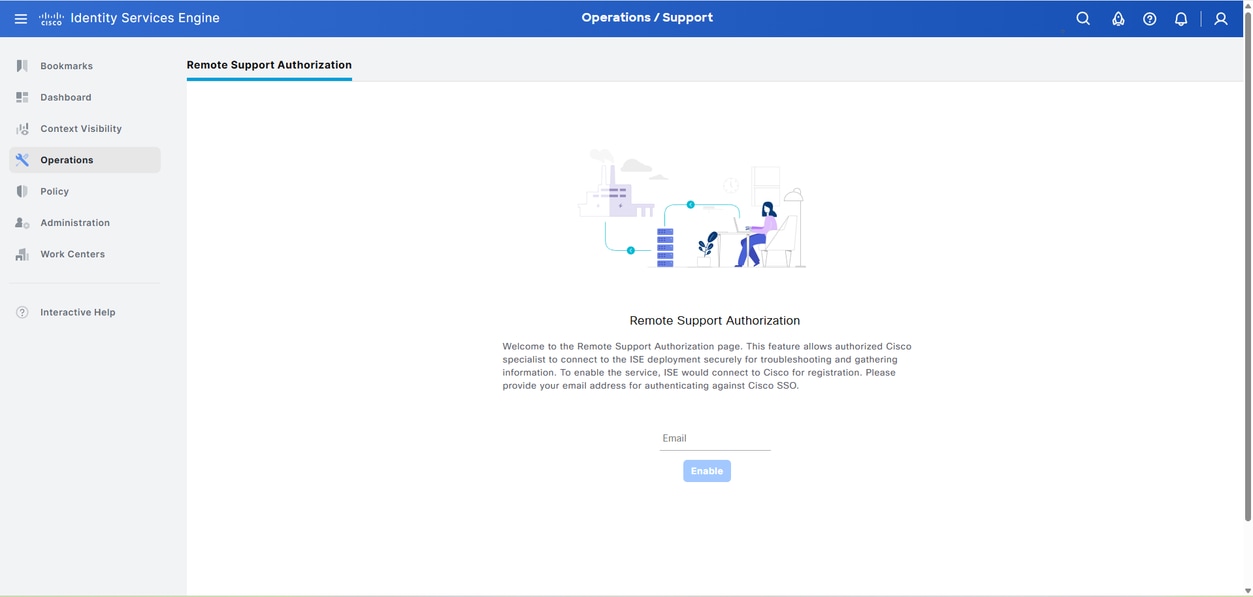

Navigieren Sie zu . Operations > Support > Remote Support Authorization Geben Sie Ihre mit Cisco SSO verknüpfte E-Mail-Adresse für die Authentifizierung ein.

Anfängliche Seite für die Remote Support-Autorisierung, auf der eine E-Mail-Eingabe erforderlich ist

Anfängliche Seite für die Remote Support-Autorisierung, auf der eine E-Mail-Eingabe erforderlich ist

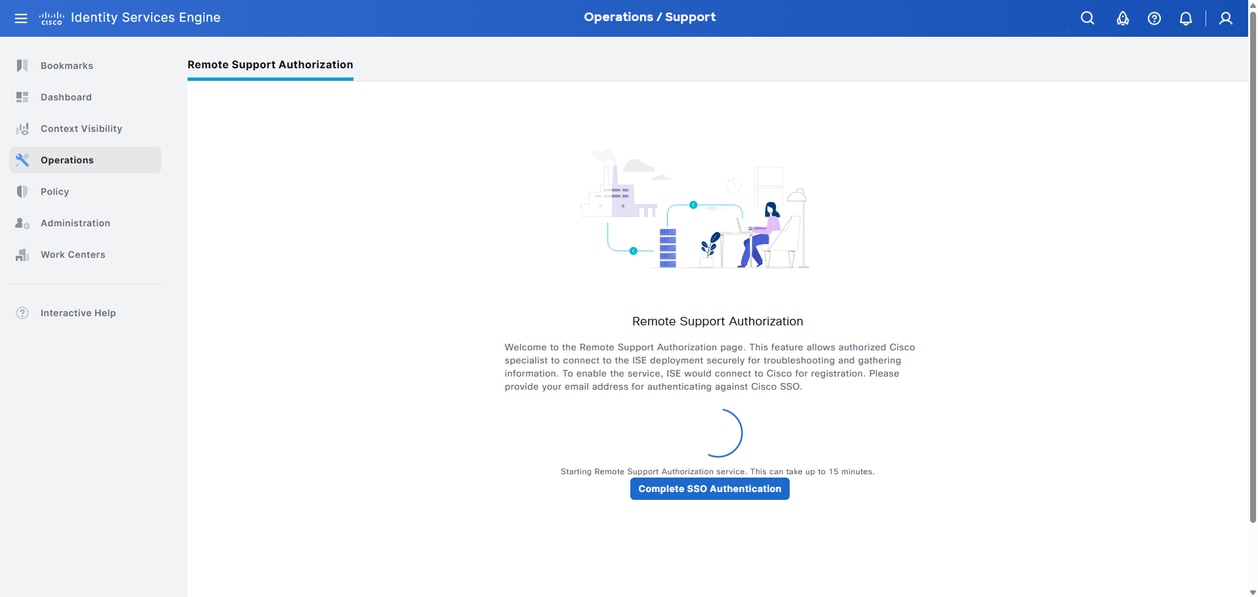

Wenn der Remote Support Authorization-Service gestartet wurde, klicken Sie auf Complete SSO Authentication.

Nach Eingabe von E-Mail erscheint die Schaltfläche "SSO-Authentifizierung abschließen".

Nach Eingabe von E-Mail erscheint die Schaltfläche "SSO-Authentifizierung abschließen".

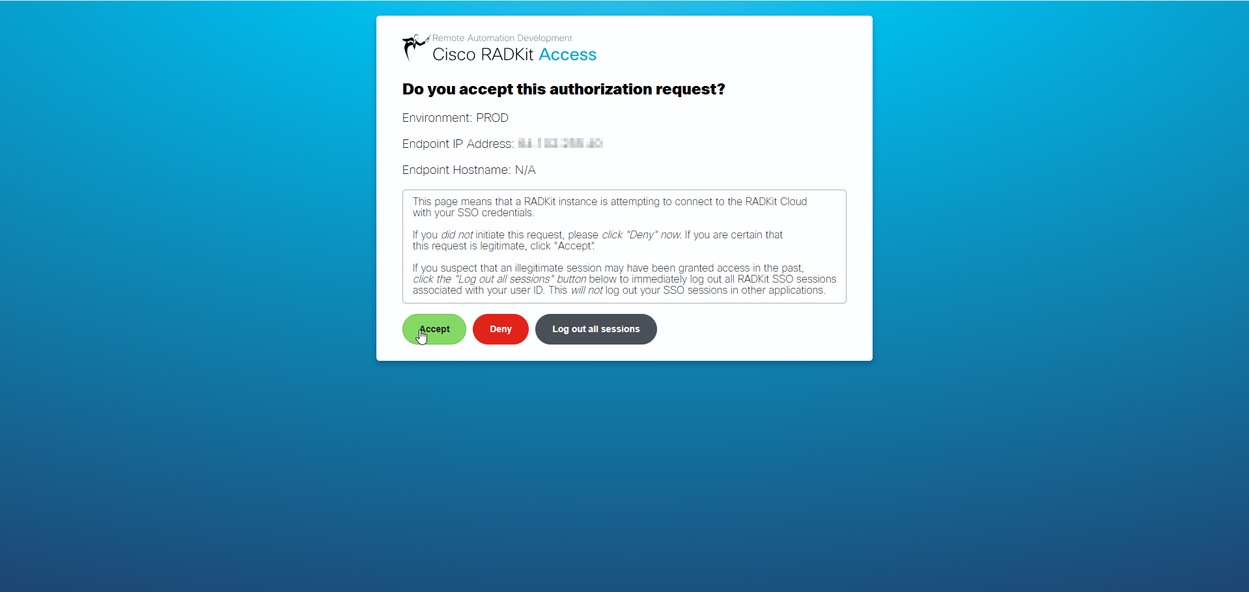

Klicken Sie Accept auf das neu geöffnete Fenster, um die Autorisierung für Cisco RADkit Cloudabzuschließen.

SSO-Authentifizierungsseite, auf der die Autorisierung abgeschlossen wurde

SSO-Authentifizierungsseite, auf der die Autorisierung abgeschlossen wurde

Konfigurieren einer Remote-Support-Autorisierung

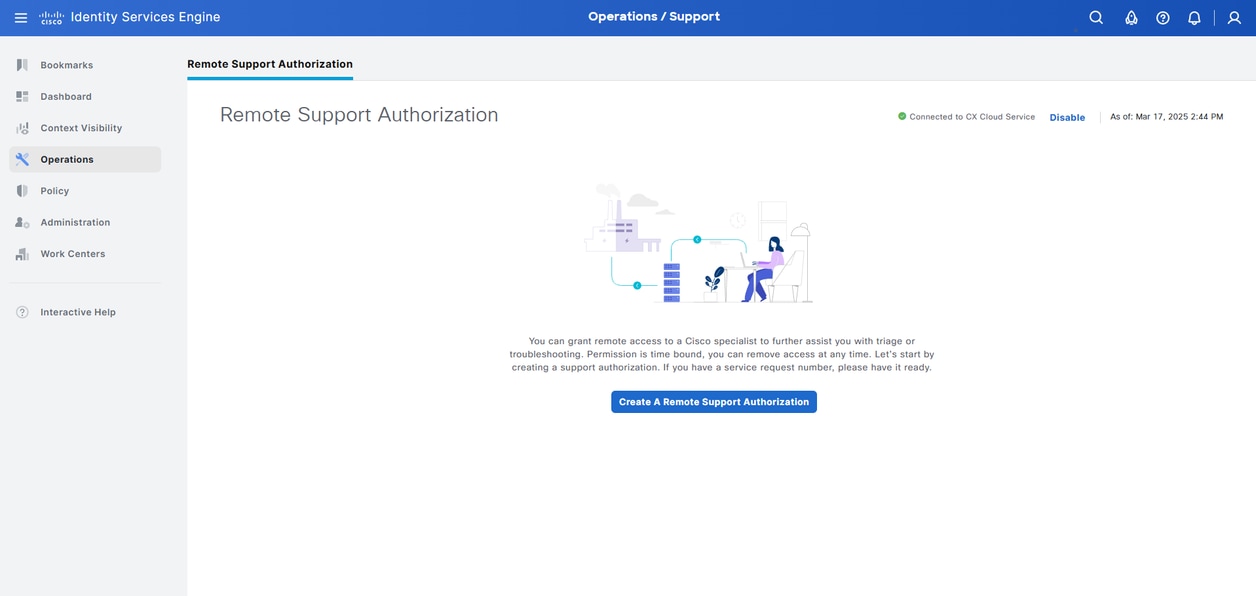

Klicken Sie hier Create A Remote Support Authorization, um eine Remotezugriffssitzung zu konfigurieren.

Nach der Authentifizierung wird die Option Create Remote Support Authorization (Remote-Support-Autorisierung erstellen) angezeigt

Nach der Authentifizierung wird die Option Create Remote Support Authorization (Remote-Support-Autorisierung erstellen) angezeigt

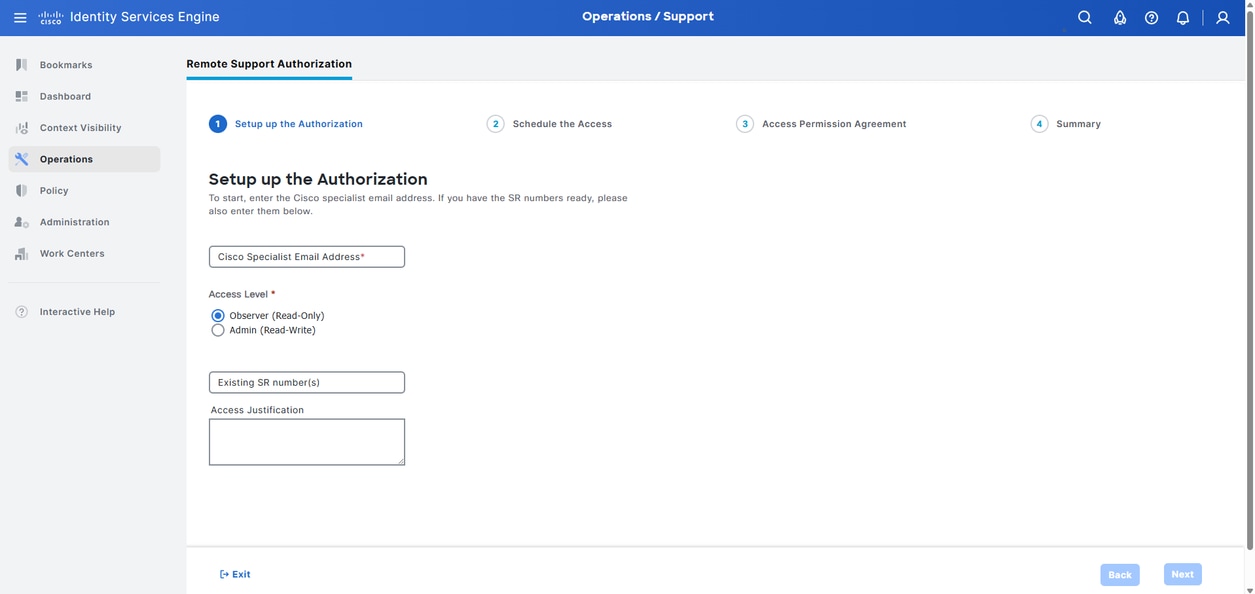

Geben Sie die E-Mail-Adresse des Cisco Specialist ein, auf den Sie Zugriff gewähren möchten. Wählen Sie diese Option aus, Observer (Read-Only) um dem Cisco Spezialisten schreibgeschützten Zugriff Admin (Read-Write)zu gewähren, oder um dem Cisco Spezialisten vollen Lese- und Schreibzugriff zu gewähren. Wenn sich dieser Zugriff auf eine vorhandene TAC-Serviceanfrage bezieht, können Sie die SR-Nummer sowie eine andere Begründung für den Remote-Zugriff eingeben. Klicken Sie Next nach Eingabe der erforderlichen Informationen auf.

Anmerkung: Durch Bereitstellen der SR-Nummern kann das TAC die gesammelten Protokolle automatisch und ohne Eingriff hochladen. Dies hilft auch bei der Dokumentation der Remote-Verbindung und der Befehle im SR.

Erste Seite der Autorisierung

Erste Seite der Autorisierung

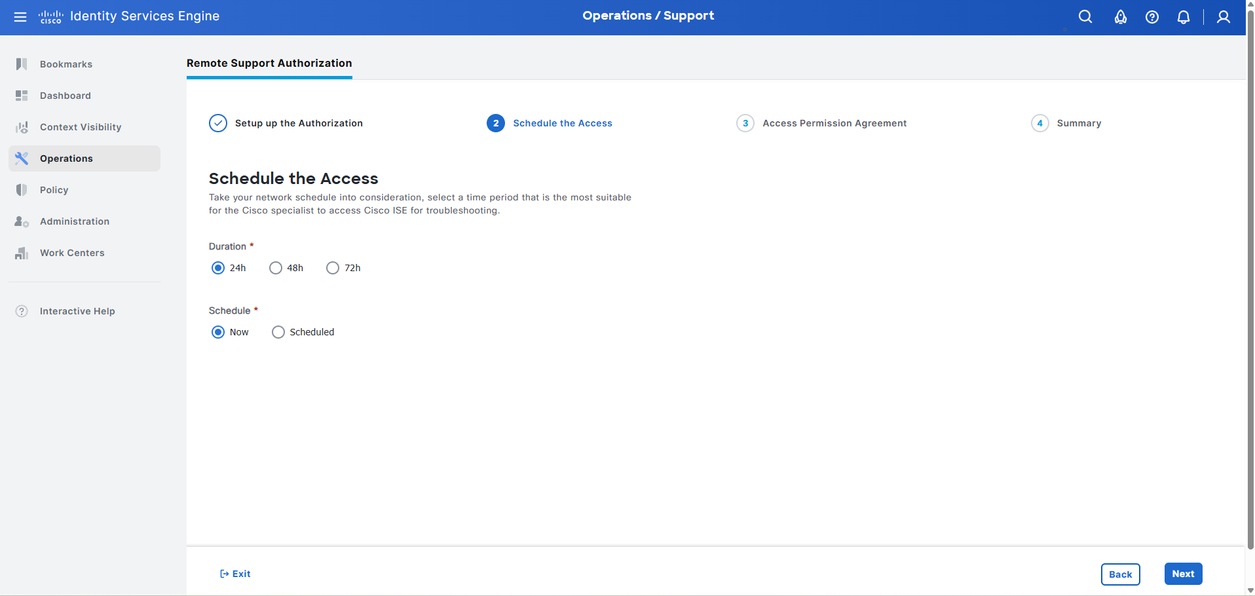

Planen Sie Dauer und Zeitplan für die Remote-Autorisierung. Um den Zugriff sofort zu planen, wählen Sie Now. Um den Zugriff für ein späteres Datum oder eine spätere Uhrzeit zu planen, wählen Sie die gewünschte Information aus, Scheduled und legen Sie sie in fest. Klicken Sie dann nach der Eingabe der gewünschten Informationen auf Start Date und Start Time. dann Next auf.

Zweite Seite der Autorisierung

Zweite Seite der Autorisierung

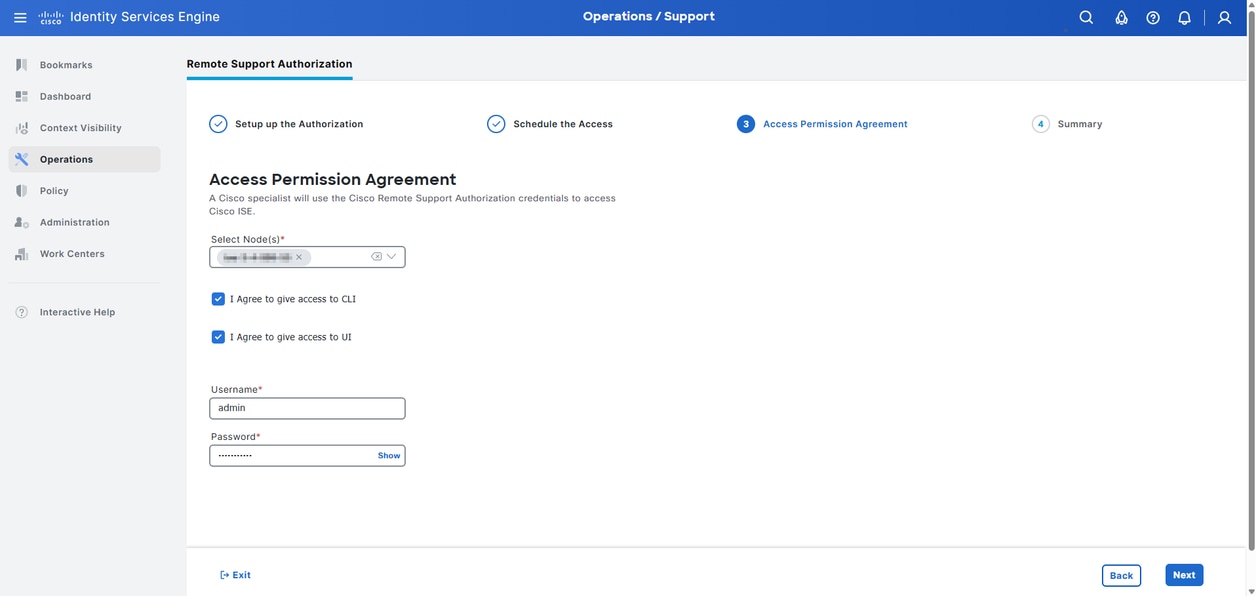

Wählen Sie jeden ISE-Knoten aus, auf den Sie Zugriff gewähren möchten. Wählen Sie zum Aktivieren des Remote-CLI-Zugriffs auf die Knoten die Option I Agree to give access to CLI. zum Aktivieren des Remote-UI-Zugriffs auf die Knoten aus. Klicken Sie I Agree to give access to UInach der Eingabe der erforderlichen Informationen auf Next.

Anmerkung: Um den Zugriff auf die Benutzeroberfläche zu ermöglichen, müssen Sie einen Benutzernamen/ein Kennwort für den UI-Administrator konfigurieren. Mit diesem Konto wird ein neuer Admin-Benutzer erstellt, über den sich der Cisco Experte mit der angegebenen Zugriffsebene anmeldet. Das eingegebene Konto muss daher über die erforderlichen Berechtigungen zum Erstellen eines neuen Admin-Kontos verfügen. Die Anmeldeinformationen müssen für einen internen Administrator-Benutzer angegeben werden, es sei denn, Active Directory ist als UI-Identitätsquelle konfiguriert. In diesem Fall können auch AD-Administratoranmeldeinformationen verwendet werden.

Dritte Seite der Autorisierungserstellung

Dritte Seite der Autorisierungserstellung

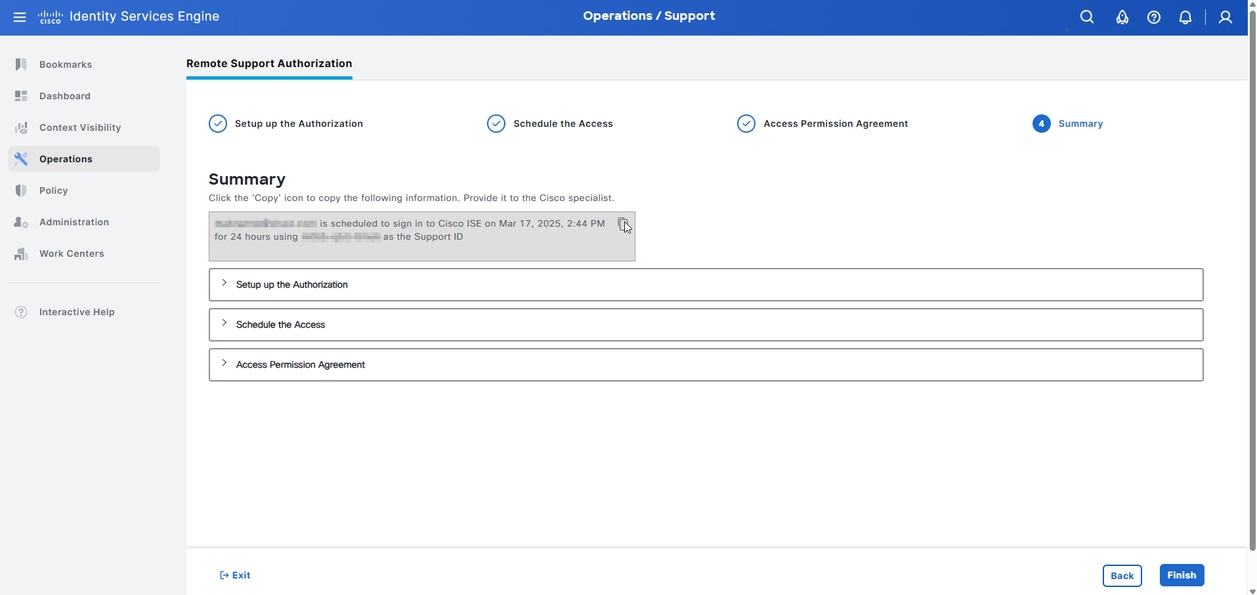

Klicken Sie auf das Symbol "Kopieren", um die Informationen zur Remote-Support-Autorisierung zu kopieren und dem Cisco-Spezialisten zur Verfügung zu stellen. Klicken Sie auf, um die Autorisierung für den Remote-Zugriff abzuschließen Finish.

Seite "Übersicht über die Autorisierung"

Seite "Übersicht über die Autorisierung"

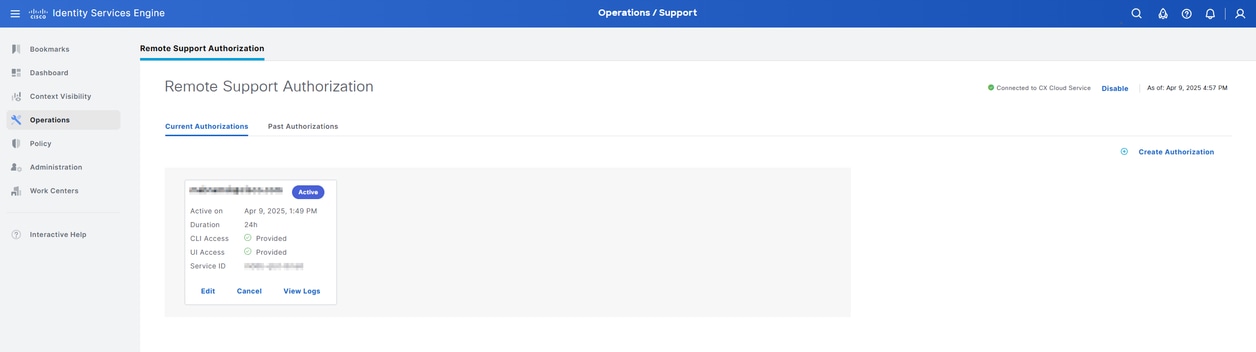

Überprüfung

Auf der Current Authorizations Registerkarte können Sie alle derzeit aktiven Remote-Support-Autorisierungen überprüfen. Auf der Past Authorizations Registerkarte können Sie alle vorherigen Autorisierungen für den Remote-Support anzeigen.

Aktive Autorisierungen überprüfen

Aktive Autorisierungen überprüfen

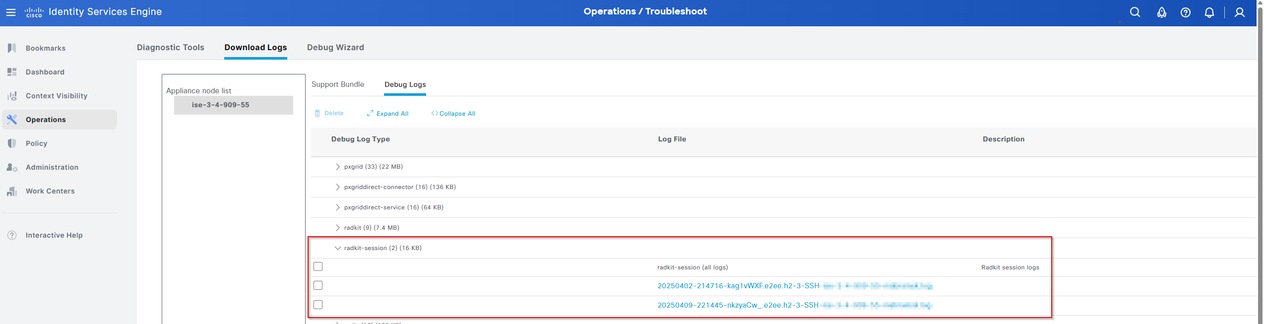

Rufen Sie zum Anzeigen von CLI-Sitzungsüberwachungsprotokollen für einen Knoten Operations > Support > Troubleshoot > Download Logsden Knoten auf, für den die Protokolle heruntergeladen werden sollen, und wählen Sie anschließend Debug Logs. Alle CLI-Sitzungen finden Sie im radkit-session-Ordner. Klicken Sie auf den Dateinamen, um die Überwachungsprotokolle herunterzuladen.

Anmerkung: Die CLI-Sitzungsüberwachung muss pro Knoten durchgeführt werden. Jeder Knoten verfügt über einen eigenen Radkit-Sitzungsordner mit spezifischen Überwachungsprotokollen für den Knoten.

CLI-Audit-Protokolle

CLI-Audit-Protokolle

Um UI-Prüfprotokolle anzuzeigen, können Sie die Prüfberichte in der ISE-Benutzeroberfläche verwenden. Navigieren Sie zu Operations > Reports > Audit > Administrator Logins , um alle Administratoranmeldungen in der Benutzeroberfläche oder der CLI anzuzeigen. Navigieren Sie zu Operations > Reports > Audit > Change Configuration Audit , um alle Änderungen anzuzeigen, die von Administratoren in der Benutzeroberfläche vorgenommen wurden.

Anmerkung: Cisco Spezialisten, die sich auf der Benutzeroberfläche anmelden, verwenden den Benutzernamen <user>-CustomerSupport, wobei <user> der in der Autorisierung für den Remote-Support angegebene Benutzername ist. Cisco Spezialisten, die sich bei der CLI anmelden, verwenden den Benutzernamen customersuppadmin, wenn sie über Administratorzugriff (Read-Write) verfügen, oder customersuppreadonly, wenn sie über Beobachterzugriff (Read-Only) verfügen.

Fehlerbehebung

Um die Protokolle des Containers anzuzeigen, der während der ersten Einrichtung beginnt, bei der die E-Mail in die Benutzeroberfläche eingegeben wird, müssen wir die Datei ADE.log anzeigen. Geben Sie über die CLI den Befehl show logging system ade/ADE.log tail ein:

2025-05-20T14:21:07.670874-05:00 ise-3-4-909-55 root: info:[application:operation:radkit-control.sh] Container run status

2025-05-20T14:21:07.818398-05:00 ise-3-4-909-55 root: info:[application:operation:radkit-control.sh] docker_container_running failed,current status:

2025-05-20T14:21:07.821281-05:00 ise-3-4-909-55 root: info:[application:operation:radkit-control.sh] Starting Remote Support Authorization Service...

2025-05-20T14:21:07.824667-05:00 ise-3-4-909-55 root: info:[application:operation:radkit-control.sh] inside setup_radkit

2025-05-20T14:21:07.828862-05:00 ise-3-4-909-55 ADEOSShell[594468]: ADEAUDIT 2061, type=USER, name=RADKIT status, username=system, cause=Remote Support Authorization Service started., adminipaddress=10.201.229.55, interface=CLI, detail=Remote Support Authorization Service started.

2025-05-20T14:21:07.829439-05:00 ise-3-4-909-55 root: info:[application:operation:radkit-control.sh] inside docker_container_exists

2025-05-20T14:21:07.877488-05:00 ise-3-4-909-55 root: info:[application:operation:radkit-control.sh] inside docker_image_exists

2025-05-20T14:21:08.057775-05:00 ise-3-4-909-55 root: info:[application:operation:radkit-control.sh] Image exist with ID = d6a7d3665e920f00ca484d4f0060c9f3e76ec416c7dda7ff7fc81a60be97537a

2025-05-20T14:21:08.060665-05:00 ise-3-4-909-55 root: info:[application:operation:radkit-control.sh] Docker image exists

2025-05-20T14:21:08.063583-05:00 ise-3-4-909-55 root: info:[application:operation:radkit-control.sh] Docker image ise-radkit-service is already loaded.

2025-05-20T14:21:08.066214-05:00 ise-3-4-909-55 root: info:[application:operation:radkit-control.sh] Setting up radkitDie ISE überwacht den Container, um zu überprüfen, ob er ausgeführt wird und ob die RADKit-Anwendung bereit ist, bevor der Remote-Autorisierungsdienst als gestartet markiert wird.

2025-05-20T14:21:24.477946-05:00 ise-3-4-909-55 root: info:[application:operation:radkit-control.sh] Container run status true

2025-05-20T14:21:24.800804-05:00 ise-3-4-909-55 root: info:[application:operation:radkit-control.sh] In isRadkitAppReady: App is not ready

2025-05-20T14:21:24.804531-05:00 ise-3-4-909-55 root: info:[application:operation:radkit-control.sh] ISE Radkit app is not ready,checking app status counter: 1

2025-05-20T14:21:27.859691-05:00 ise-3-4-909-55 root: info:[application:operation:radkit-control.sh] Container run status true

2025-05-20T14:21:28.024853-05:00 ise-3-4-909-55 root: info:[application:operation:radkit-control.sh] In isRadkitAppReady: App is not ready

2025-05-20T14:21:28.028121-05:00 ise-3-4-909-55 root: info:[application:operation:radkit-control.sh] ISE Radkit app is not ready,checking app status counter: 2

2025-05-20T14:21:31.079596-05:00 ise-3-4-909-55 root: info:[application:operation:radkit-control.sh] Container run status true

2025-05-20T14:21:31.232927-05:00 ise-3-4-909-55 root: info:[application:operation:radkit-control.sh] In isRadkitAppReady: App is not ready

2025-05-20T14:21:31.236149-05:00 ise-3-4-909-55 root: info:[application:operation:radkit-control.sh] ISE Radkit app is not ready,checking app status counter: 3

2025-05-20T14:21:34.287758-05:00 ise-3-4-909-55 root: info:[application:operation:radkit-control.sh] Container run status true

2025-05-20T14:21:34.426699-05:00 ise-3-4-909-55 root: info:[application:operation:radkit-control.sh] In isRadkitAppReady: App is not ready

2025-05-20T14:21:34.429983-05:00 ise-3-4-909-55 root: info:[application:operation:radkit-control.sh] ISE Radkit app is not ready,checking app status counter: 4

2025-05-20T14:21:37.486192-05:00 ise-3-4-909-55 root: info:[application:operation:radkit-control.sh] Container run status true

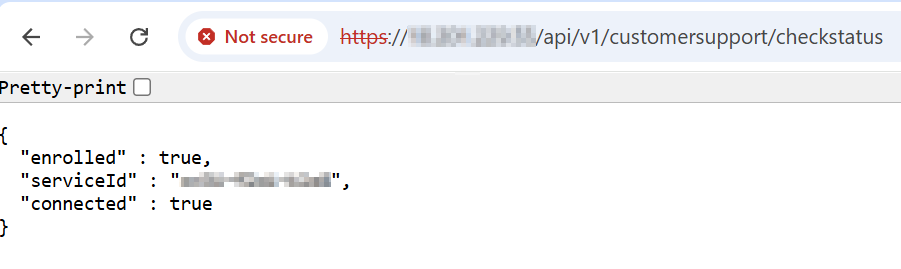

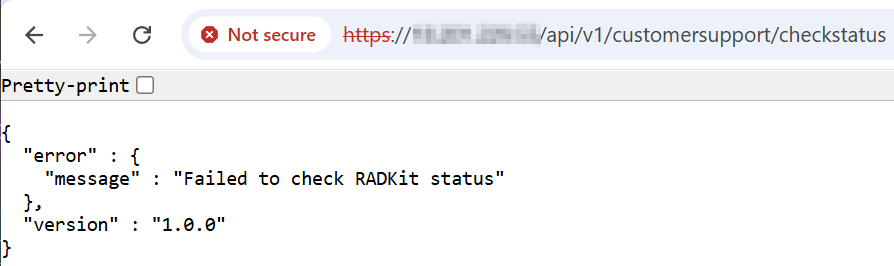

2025-05-20T14:21:37.621712-05:00 ise-3-4-909-55 root: info:[application:operation:radkit-control.sh] Remote Support Authorization Service started.Sie können den Status des RADKit-Service auch mithilfe des API-Aufrufs https://<ISE_PPAN>/api/v1/customersupport/checkstatus überprüfen.

Ausgabe bei Ausführung des RadKit-Diensts

Ausgabe bei Ausführung des RadKit-Diensts

Ausgabe bei nicht ausgeführtem RadKit-Dienst

Ausgabe bei nicht ausgeführtem RadKit-Dienst

Um die RADKit-Dienstprotokolle nach dem Start des Remote Support Authorization Service anzuzeigen, geben Sie den Befehl show logging application radkit/service/service.log ein. Wenn der Dienst zum ersten Mal gestartet wird, erfolgt eine grundlegende Einrichtung mit der RADKit-Anwendung.

2025-05-20T19:21:31.730Z INFO | internal | MainThread [] RADKit Service [version='1.6.12']

2025-05-20T19:21:31.731Z INFO | internal | MainThread [] STDIN is not a terminal; assuming --headless

2025-05-20T19:21:31.732Z INFO | internal | MainThread [] This RADKit release does not expire

2025-05-20T19:21:34.101Z INFO | internal | MainThread radkit_service.database.service_db [DB] Creating new database file. [path=PosixPath('/radkit/service/service-db.json.encrypted')]

2025-05-20T19:21:34.102Z INFO | internal | MainThread radkit_service.database.service_db [DB] Storing DB encryption key in credentials backend. [path=PosixPath('/radkit/service/service-db.json.encrypted')]

2025-05-20T19:21:34.104Z INFO | internal | MainThread radkit_service.database.service_db [DB] Opening database. [path=PosixPath('/radkit/service/service-db.json.encrypted')]

2025-05-20T19:21:34.105Z INFO | internal | MainThread radkit_service.backup [SYSTEM] Ensuring backup directory [backup_dir_path='/radkit/service/backups/20250520-192134_1.6.12'] Der RADKit-Dienst, der für Verbindungen zur Verfügung steht, wird erstellt.

2025-05-20T19:22:25.284Z INFO | radkit_control/superadmin/184f89f8 | MainThread radkit_service.service [SYSTEM] Creating service

2025-05-20T19:22:25.655Z INFO | radkit_control/superadmin/184f89f8 | MainThread Service(0x7F92596171D0) [AUDIT,SYSTEM] Starting RADKit Service [serial='xv3i-f2xi-kls6' log_dir=PosixPath('/radkit/logs/service')]

2025-05-20T19:22:25.664Z INFO | radkit_control/superadmin/184f89f8 | MainThread SingleWebSocketForwarderClient(0x7F925BCE3390) [] Connecting to forwarder [forwarder_base_url='wss://prod.radkit-cloud.cisco.com/forwarder-3/' uri='wss://prod.radkit-cloud.cisco.com/forwarder-3/websocket/']

2025-05-20T19:22:25.679Z INFO | radkit_control/superadmin/c5f2549f | MainThread radkit_service.webserver.middlewares.logging [AUDIT,FASTAPI] API call request [request_id='591020e2-cb1d-4406-8b95-d2f5dbcd5a04' url='/api/v1/auth/logout' request_method='POST' event_target='::1' event_target_port=8081 app_identifier='RADKit Service' protocol='https' source_location='radkit_control' event_source='::1' event_source_port=48122 peer_identity='superadmin']Wenn Sie in der grafischen Benutzeroberfläche eine Autorisierung für den Remote-Support hinzufügen, wird der Cisco Specialist als Remote-Benutzer erstellt.

2025-05-20T19:24:10.599Z INFO | radkit_control/superadmin/5d496186 | MainThread DBOperationsAPI(0x7F9259646390) [AUDIT,DB] Creating remote user [username='mabramsk@cisco.com']

2025-05-20T19:24:10.600Z INFO | radkit_control/superadmin/5d496186 | MainThread radkit_service.webserver.fastapi_endpoints.dependencies [AUDIT,FASTAPI] API call success [request_id='eb8879fd-3c0c-45d7-9733-6b7fcdc9f1aa' effects='Created a new remote user' username='mabramsk@cisco.com' labels=[(1, 'mabramsk-7a7675cc')]]Wenn der Cisco Specialist eine Verbindung zum Service herstellt und auf einen ISE-Knoten zugreift, wird dies in diesen Protokollen angezeigt.

2025-05-20T19:26:02.766Z INFO | cloud-rpc/mabramsk@cisco.com/4Kkevny_ | MainThread RPCServer(0x7F925A1B9B10) [AUDIT,RPC] new RPC request [rpc_name='get-capabilities' identity='mabramsk@cisco.com' connection_type='CLOUD']

2025-05-20T19:26:03.033Z INFO | cloud-rpc/mabramsk@cisco.com/4Kkevny_ | MainThread CapabilitiesResponder(0x7F92597C42D0) [AUDIT,RPC] user requested Capabilities

2025-05-20T19:26:03.117Z INFO | cloud-rpc/mabramsk@cisco.com/4Kkevny_ | MainThread CapabilitiesResponder(0x7F92597C42D0) [RPC] finished handling capabilities request

2025-05-20T19:26:03.121Z INFO | cloud-rpc/mabramsk@cisco.com/4Kkevny_ | MainThread RPCServer(0x7F925A1B9B10) [AUDIT,RPC] RPC request finished [rpc_name='get-capabilities' identity='mabramsk@cisco.com' connection_type='CLOUD']

2025-05-20T19:26:04.863Z INFO | cloud-rpc/mabramsk@cisco.com/cjZPy-yR | MainThread EncryptedRPCServerTransportRequest(0x7F92598C3410) [RPC] New incoming end-to-end encrypted request. [tls_version='TLSv1.3' rpc_name='h2']

2025-05-20T19:26:04.864Z INFO | cloud-rpc/mabramsk@cisco.com/cjZPy-yR.e2ee | MainThread H2MultiplexingRPCServerTransport(0x7F925A1B9550) [RPC] New incoming H2 multiplexed request.

2025-05-20T19:26:04.869Z INFO | cloud-rpc/mabramsk@cisco.com/cjZPy-yR.e2ee.h2-1 | MainThread RPCServer(0x7F925A1B9B10) [AUDIT,RPC] new RPC request [rpc_name='get-basic-inventory' identity='mabramsk@cisco.com' connection_type='CLOUD']

2025-05-20T19:26:04.879Z INFO | cloud-rpc/mabramsk@cisco.com/cjZPy-yR.e2ee.h2-1 | MainThread InventoryResponder(0x7F925A1B8810) [AUDIT,RPC] user requested inventory

2025-05-20T19:26:04.882Z INFO | cloud-rpc/mabramsk@cisco.com/cjZPy-yR.e2ee.h2-1 | MainThread InventoryResponder(0x7F925A1B8810) [RPC] finished handling basic inventory request

2025-05-20T19:26:04.885Z INFO | cloud-rpc/mabramsk@cisco.com/cjZPy-yR.e2ee.h2-1 | MainThread RPCServer(0x7F925A1B9B10) [AUDIT,RPC] RPC request finished [rpc_name='get-basic-inventory' identity='mabramsk@cisco.com' connection_type='CLOUD']

2025-05-20T19:26:26.083Z INFO | cloud-rpc/mabramsk@cisco.com/cjZPy-yR.e2ee.h2-3 | MainThread RPCServer(0x7F925A1B9B10) [AUDIT,RPC] new RPC request [rpc_name='start-interactive-terminal' identity='mabramsk@cisco.com' connection_type='CLOUD']

2025-05-20T19:26:26.090Z INFO | cloud-rpc/mabramsk@cisco.com/cjZPy-yR.e2ee.h2-3 | MainThread TerminalProxyRunner(0x7F9259795D50) [AUDIT,TERMINAL] interactive terminal request [device_uuid=UUID('1881cca5-9194-4625-a288-8cd9ee49440c') device_name='ise']

2025-05-20T19:26:26.146Z INFO | cloud-rpc/mabramsk@cisco.com/cjZPy-yR.e2ee.h2-3 | MainThread SSHPTYStream.create [] connected to device over SSH [device='ise']

2025-05-20T19:26:26.198Z INFO | cloud-rpc/mabramsk@cisco.com/cjZPy-yR.e2ee.h2-3 | MainThread radkit_service.session_log [] Session log initialized [filepath='/radkit/session_logs/service/20250520-192626-cjZPy-yR.e2ee.h2-3-SSH-ise.log']

2025-05-20T19:26:43.932Z INFO | cloud-rpc/mabramsk@cisco.com/cjZPy-yR.e2ee.h2-3 | MainThread TerminalProxyRunner(0x7F9259795D50) [AUDIT,TERMINAL] device request finished [device_name='ise' device_uuid=UUID('1881cca5-9194-4625-a288-8cd9ee49440c')]

2025-05-20T19:26:43.935Z INFO | cloud-rpc/mabramsk@cisco.com/cjZPy-yR.e2ee.h2-3 | MainThread RPCServer(0x7F925A1B9B10) [AUDIT,RPC] RPC request finished [rpc_name='start-interactive-terminal' identity='mabramsk@cisco.com' connection_type='CLOUD']Sobald die Remote-Autorisierung abläuft oder entfernt wird, wird der Remote-Benutzer vom RADKit-Dienst gelöscht.

2025-05-20T19:26:55.195Z INFO | radkit_control/superadmin/8fd4246f | MainThread radkit_service.webserver.fastapi_endpoints.remote_users [AUDIT,FASTAPI] Deleting remote user [router='remote-users' username='mabramsk@cisco.com']

2025-05-20T19:26:55.196Z INFO | radkit_control/superadmin/8fd4246f | MainThread radkit_service.webserver.fastapi_endpoints.remote_users [AUDIT,FASTAPI] API call success [router='remote-users' effects='Deleted remote user' username='mabramsk@cisco.com']Zugehörige Informationen

Revisionsverlauf

| Überarbeitung | Veröffentlichungsdatum | Kommentare |

|---|---|---|

1.0 |

13-Nov-2025

|

Erstveröffentlichung |

Beiträge von Cisco Ingenieuren

- Max AbramskyTechnical Consulting Engineer

Cisco kontaktieren

- Eine Supportanfrage öffnen

- (Erfordert einen Cisco Servicevertrag)

Feedback

Feedback