Einleitung

In diesem Dokument wird beschrieben, wie die Cisco Identity Services Engine (ISE) als externe Authentifizierung für die GUI-Verwaltung des Cisco DNA Center konfiguriert wird.

Voraussetzungen

Anforderungen

Cisco empfiehlt, dass Sie über Kenntnisse in den folgenden Bereichen verfügen:

- TACACS+- und RADIUS-Protokolle

- Integration der Cisco ISE mit Cisco DNA Center

- Cisco ISE-Richtlinienbewertung

Verwendete Komponenten

Die Informationen in diesem Dokument basierend auf folgenden Software- und Hardware-Versionen:

- Cisco Identity Services Engine (ISE) Version 3.4 Patch 1

- Cisco DNA Center Version 2.3.5.5

Die Informationen in diesem Dokument beziehen sich auf Geräte in einer speziell eingerichteten Testumgebung. Alle Geräte, die in diesem Dokument benutzt wurden, begannen mit einer gelöschten (Nichterfüllungs) Konfiguration. Wenn Ihr Netzwerk in Betrieb ist, stellen Sie sicher, dass Sie die möglichen Auswirkungen aller Befehle kennen.

Vorbereitungen

- Stellen Sie sicher, dass mindestens ein RADIUS-Authentifizierungsserver unter System > Settings > External Services > Authentication and Policy Servers konfiguriert ist.

- Dieses Verfahren kann nur von einem Benutzer mit SUPER-ADMIN-ROLE-Berechtigungen für Cisco DNA durchgeführt werden.

- Externes Authentifizierungsfallback aktivieren.

Vorsicht: Wenn in Versionen vor 2.1.x die externe Authentifizierung aktiviert ist, greift Cisco DNA Center auf lokale Benutzer zurück, wenn der AAA-Server nicht erreichbar ist oder der AAA-Server einen unbekannten Benutzernamen zurückweist. In der aktuellen Version fällt Cisco DNA Center nicht auf lokale Benutzer zurück, wenn der AAA-Server nicht erreichbar ist oder der AAA-Server einen unbekannten Benutzernamen ablehnt. Wenn ein externes Fallback für die Authentifizierung aktiviert ist, können sich externe Benutzer und lokale Administratoren beim Cisco DNA Center anmelden.

Um ein externes Authentifizierungs-Fallback zu aktivieren, senden Sie eine SSH-Anfrage an die Cisco DNA Center-Instanz, und geben Sie den folgenden CLI-Befehl ein (magctl rbac external_auth_fallback enable).

Konfigurieren

(Option 1) Konfigurieren der externen Cisco DNA-Authentifizierung mithilfe von RADIUS

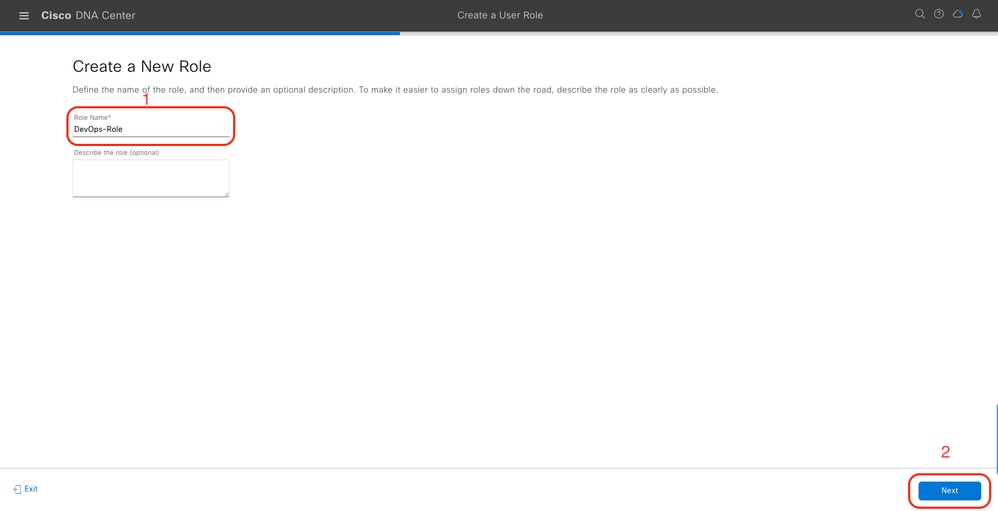

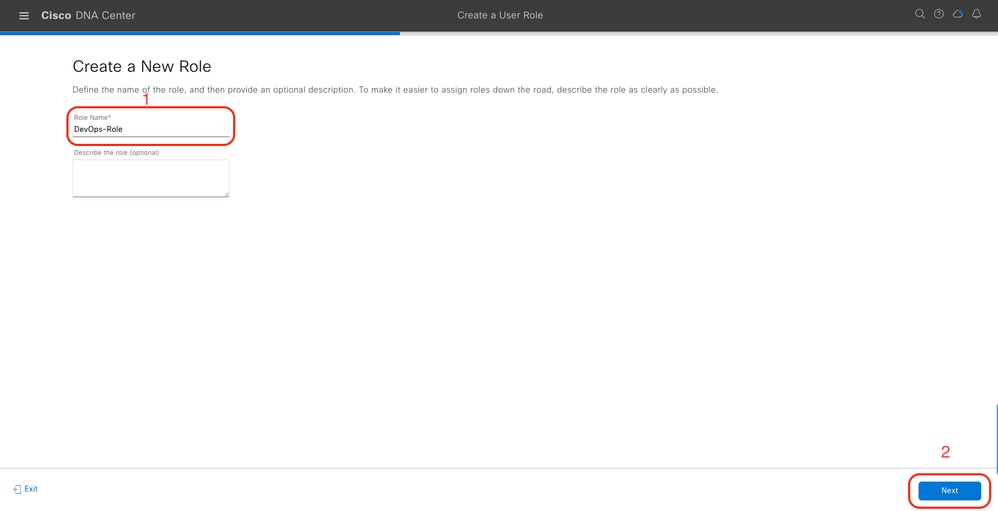

Schritt 1. (Optional) Benutzerdefinierte Rollen definieren.

Konfigurieren Sie die benutzerdefinierten Rollen, die Ihren Anforderungen entsprechen. Stattdessen können Sie die Standardbenutzerrollen verwenden. Dies kann über die Registerkarte System > Users & Roles > Role Based Access Control erfolgen.

Vorgehensweise

antwort: Erstellen einer neuen Rolle

DevOps-Rollenname

DevOps-Rollenname

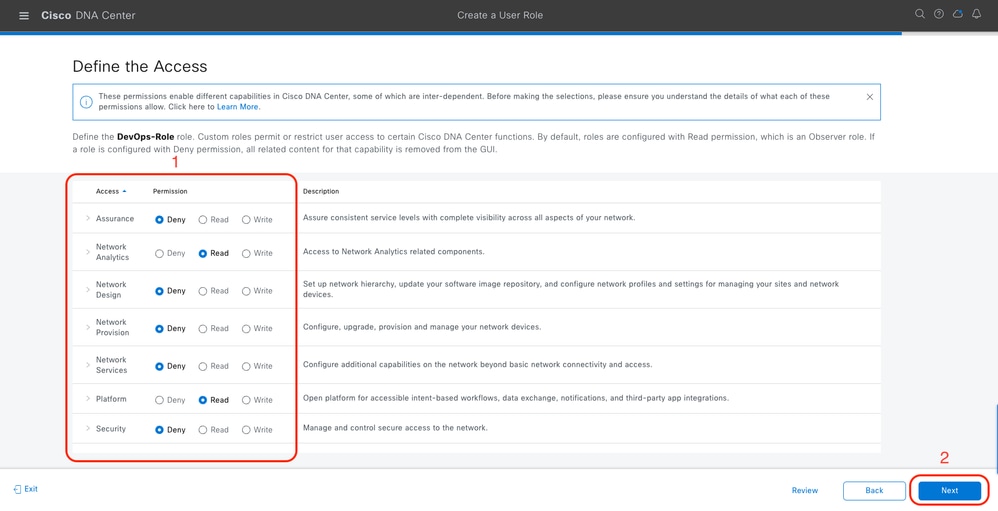

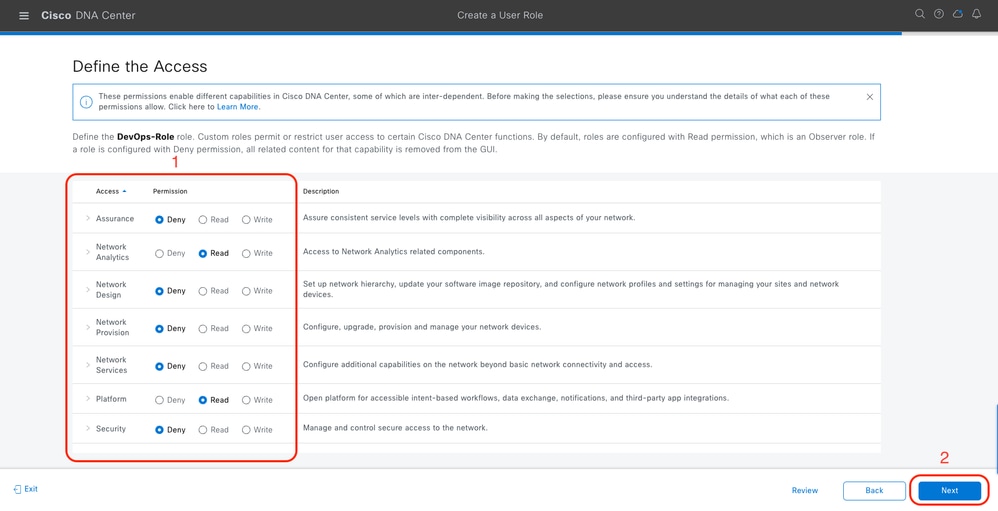

b. Definieren Sie den Zugriff.

DevOps-Rollenzugriff

DevOps-Rollenzugriff

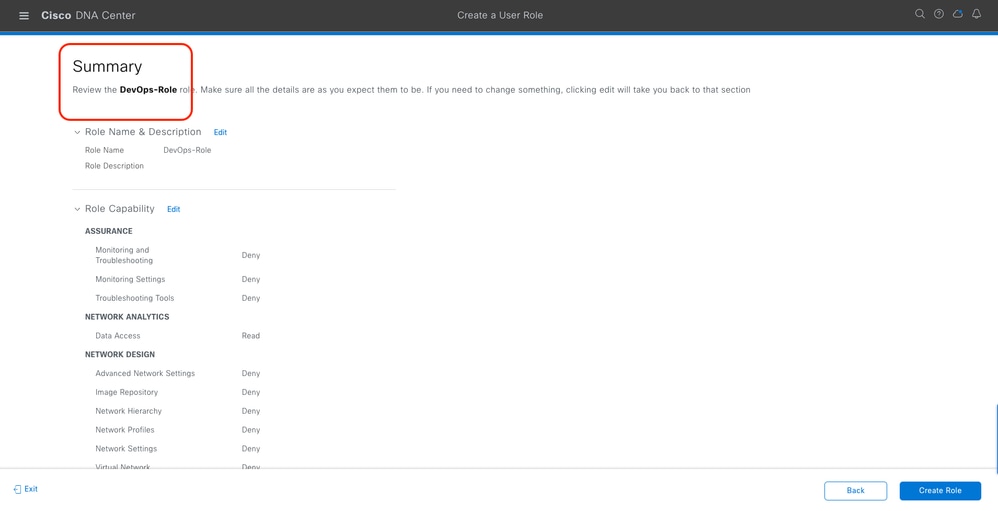

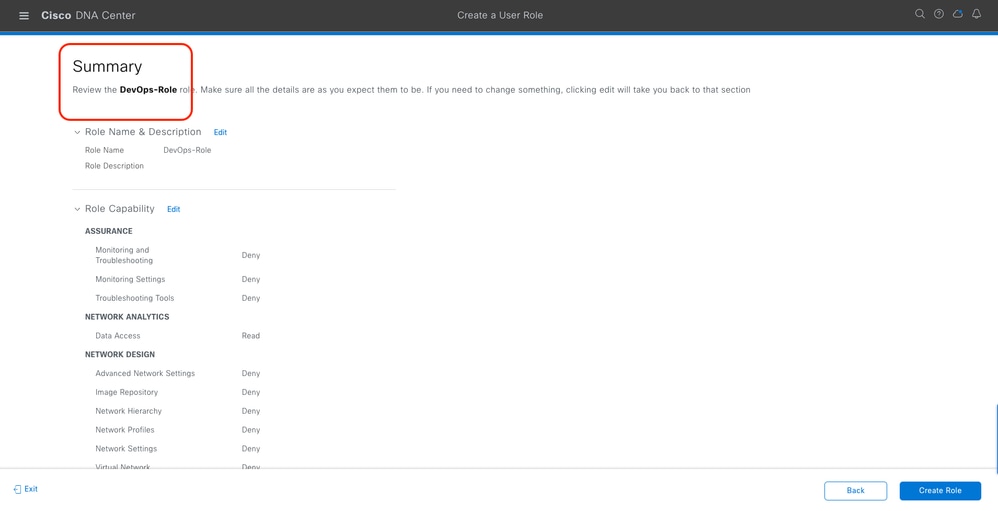

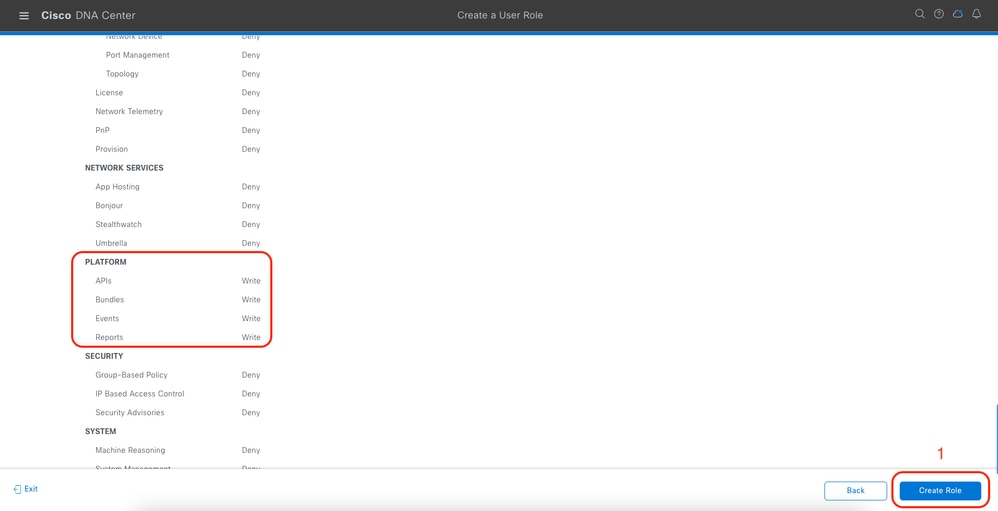

c. Erstellen Sie die neue Rolle.

DevOps-Rollenübersicht

DevOps-Rollenübersicht

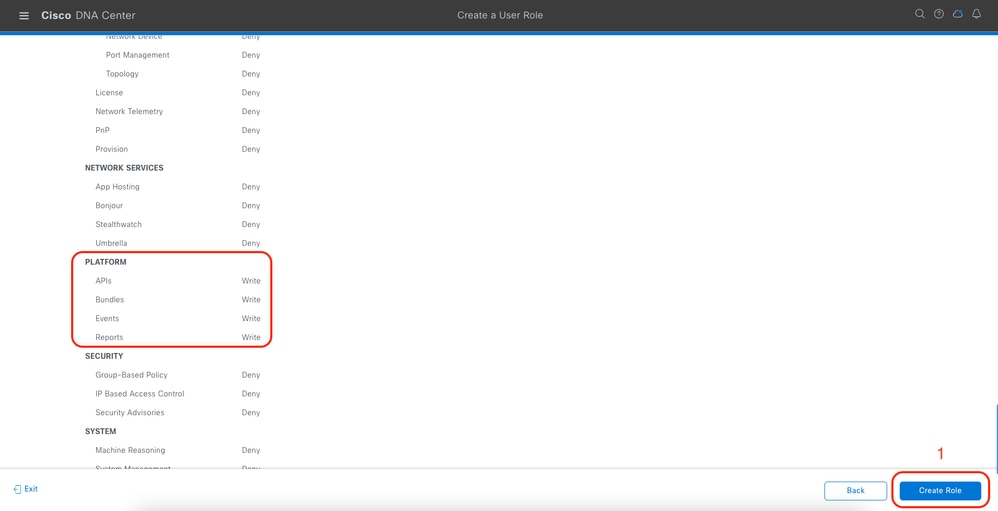

Überprüfung und Erstellung der DevOps-Rolle

Überprüfung und Erstellung der DevOps-Rolle

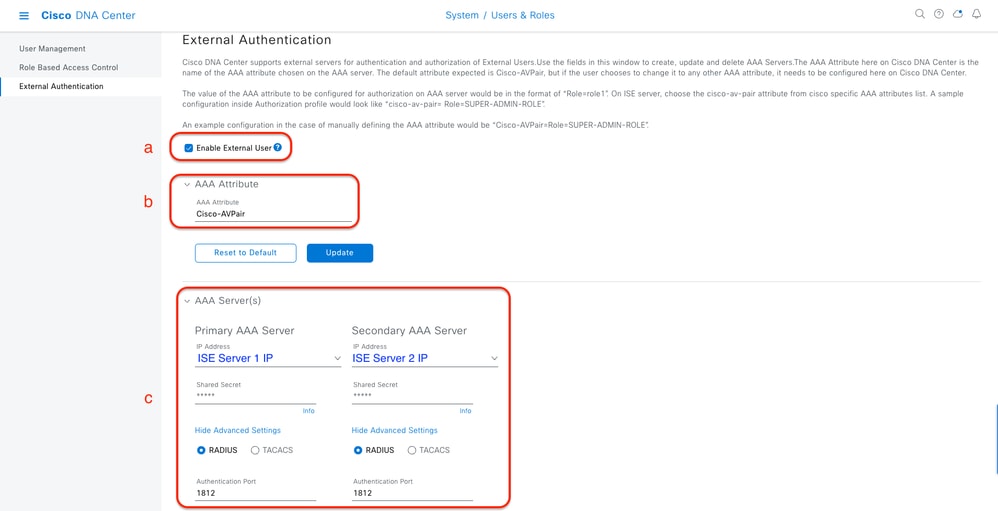

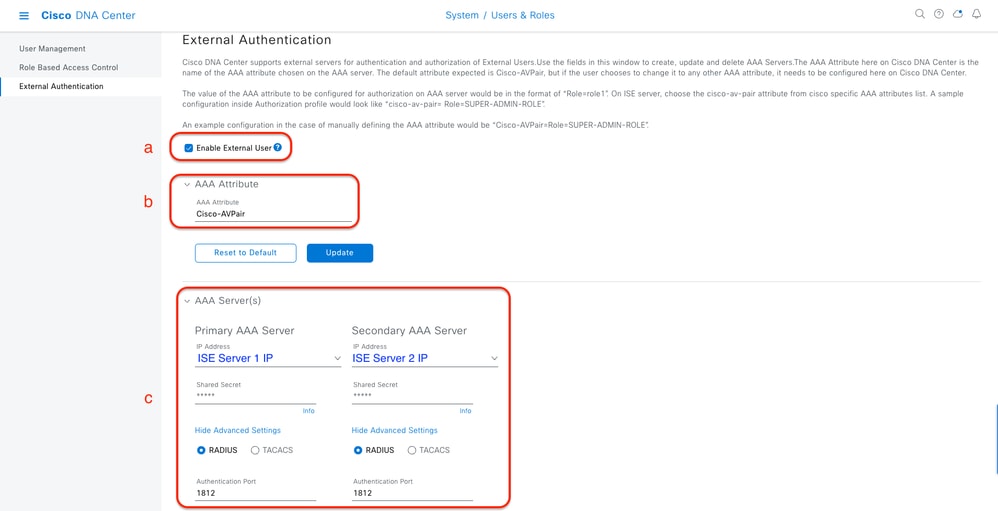

Schritt 2: Konfigurieren der externen Authentifizierung mithilfe von RADIUS

Sie können dies über die Registerkarte System > Users & Roles > External Authentication tun.

Vorgehensweise

antwort: Um die externe Authentifizierung in Cisco DNA Center zu aktivieren, aktivieren Sie das Kontrollkästchen Externen Benutzer aktivieren.

b. Legen Sie die AAA-Attribute fest.

Geben Sie Cisco-AVPair in das Feld AAA-Attribute ein.

c. (Optional) Konfigurieren Sie den primären und sekundären AAA-Server.

Stellen Sie sicher, dass das RADIUS-Protokoll mindestens auf dem primären AAA-Server oder sowohl auf dem primären als auch auf dem sekundären Server aktiviert ist.

Konfigurationsschritte für die externe Authentifizierung (RADIUS)

Konfigurationsschritte für die externe Authentifizierung (RADIUS)

(Option 2) Konfigurieren der ISE für RADIUS

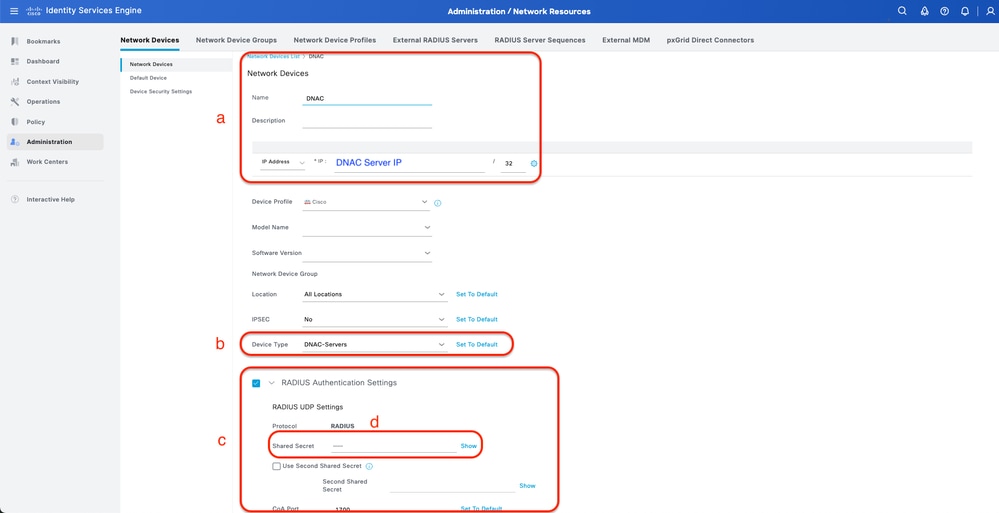

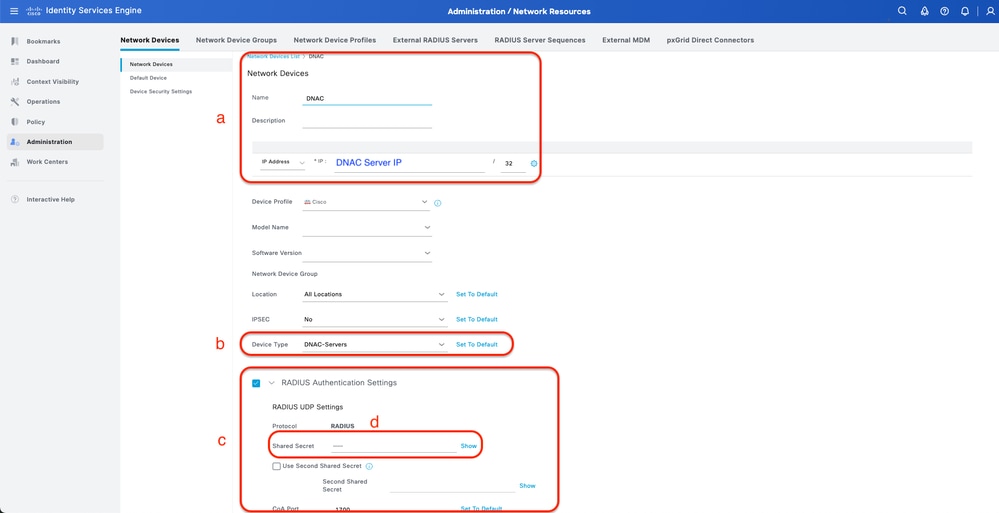

Schritt 1: Cisco DNA-Server als Netzwerkgerät auf der ISE hinzufügen

Dies kann über die Registerkarte Administration > Network Resources > Network Devices (Verwaltung > Netzwerkressourcen > Netzwerkgeräte) erfolgen.

Vorgehensweise

antwort: Definieren Sie den (Cisco DNA-) Netzwerkgerätenamen und die IP-Adresse.

b. (Optional) Klassifizieren Sie den Gerätetyp für den Zustand "Policy Set".

c. Aktivieren Sie die RADIUS-Authentifizierungseinstellungen.

d. Legen Sie den gemeinsamen RADIUS-Schlüssel fest.

ISE-Netzwerkgerät (DNAC) für RADIUS

ISE-Netzwerkgerät (DNAC) für RADIUS

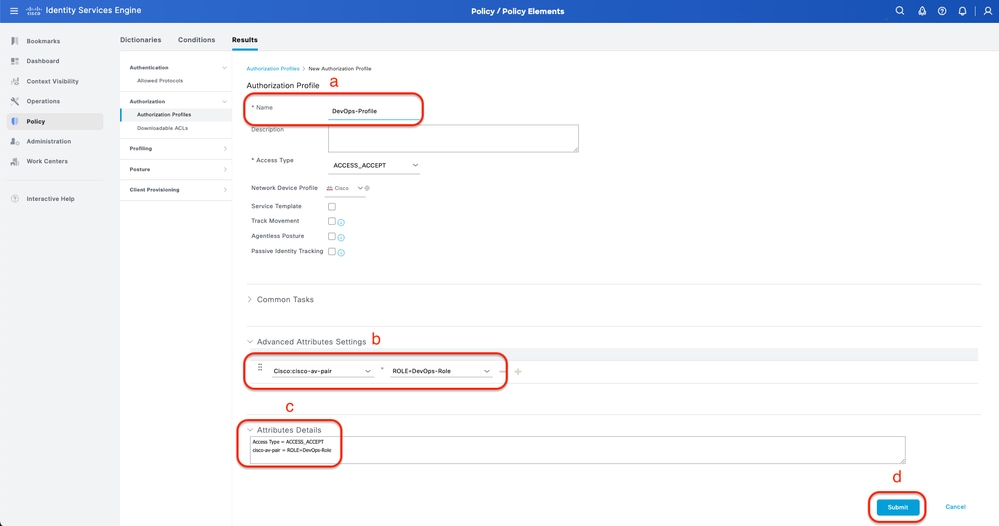

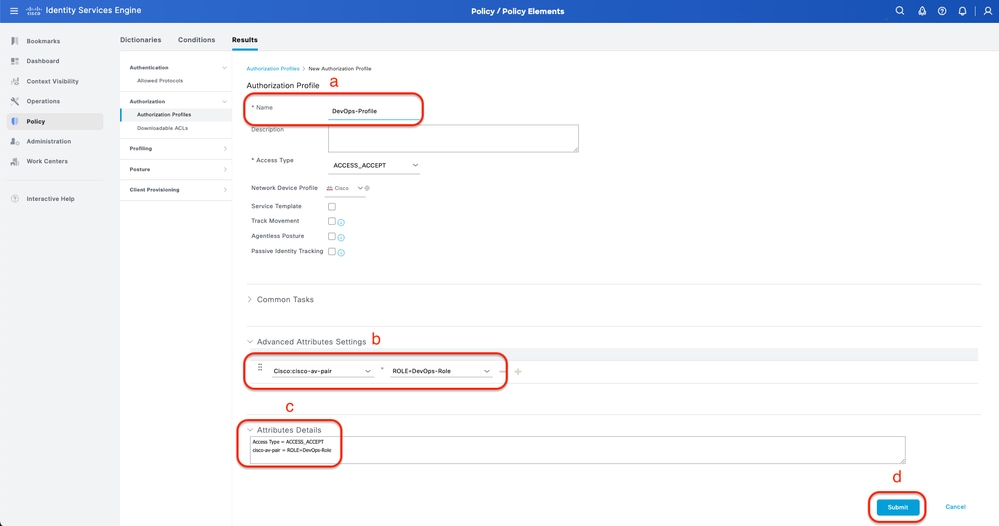

Schritt 2: Erstellen von RADIUS-Autorisierungsprofilen

Dies kann über die Registerkarte Richtlinie > Richtlinienelemente > Ergebnisse > Autorisierung > Autorisierungsprofile erfolgen.

Anmerkung: Erstellen Sie drei RADIUS-Autorisierungsprofile, eines für jede Benutzerrolle.

Vorgehensweise

a. Klicken Sie auf Hinzufügen, und definieren Sie den Namen des RADIUS-Autorisierungsprofils.

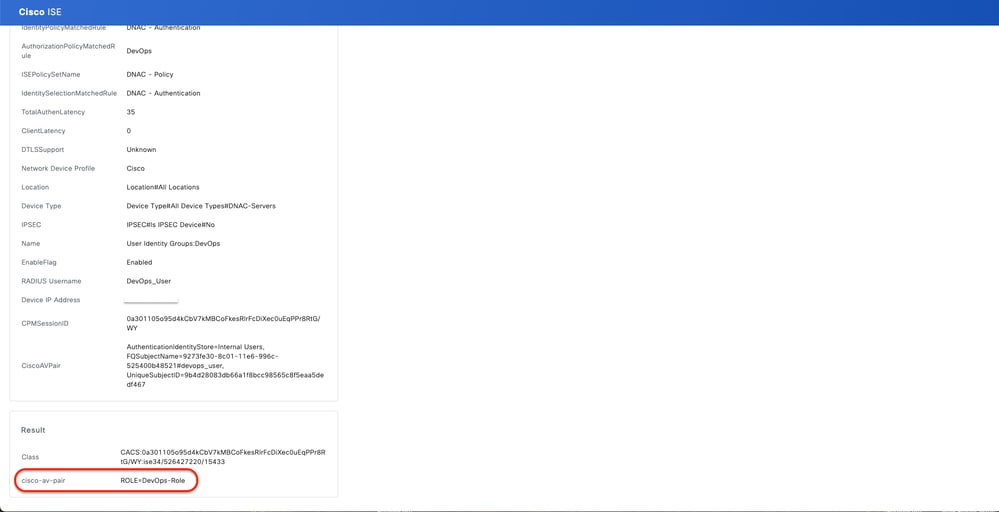

b. Geben Sie Cisco:cisco-av-pair in die Einstellungen für erweiterte Attribute ein, und füllen Sie die entsprechende Benutzerrolle aus.

- Geben Sie für die Benutzerrolle (DecOps-Role) ROLE=DevOps-Role ein.

- Geben Sie für die Benutzerrolle (NETWORK-ADMIN-ROLE) ROLE=NETWORK-ADMIN-ROLE ein.

- Geben Sie für die Benutzerrolle (SUPER-ADMIN-ROLE) ROLE=SUPER-ADMIN-ROLE ein.

c. Überprüfen Sie die Attributdetails.

d. Klicken Sie auf Speichern.

Erstellen des Autorisierungsprofils

Erstellen des Autorisierungsprofils

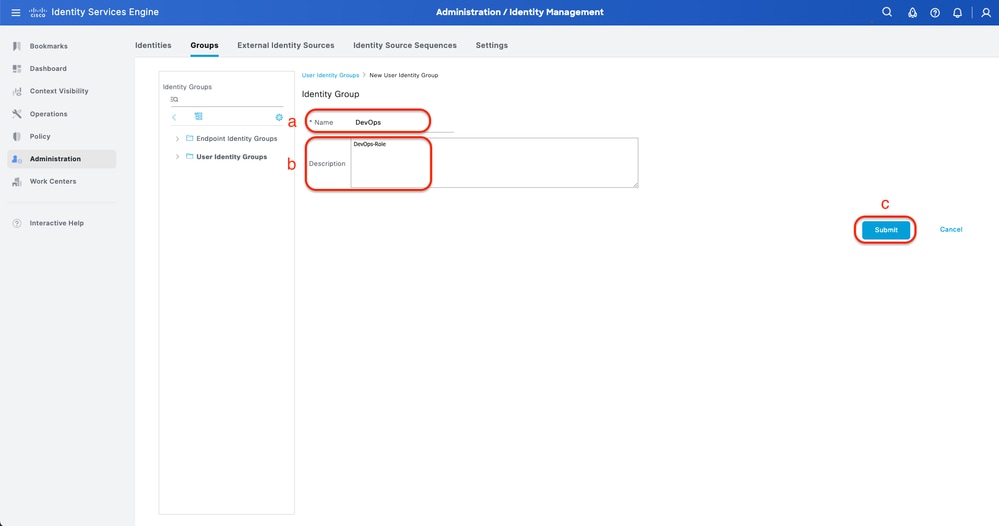

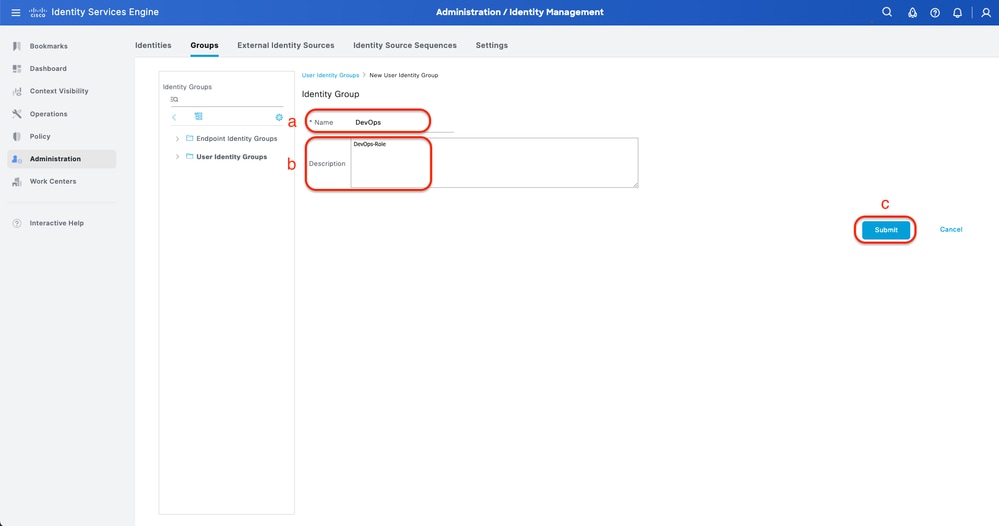

Schritt 3: Erstellen einer Benutzergruppe

Dies kann über die Registerkarte Administration > Identity Management > Groups > User Identity Groups erfolgen.

Vorgehensweise

antwort: Klicken Sie auf Hinzufügen, und definieren Sie den Namen der Identitätsgruppe.

b. (Optional) Definieren Sie die Beschreibung.

c. Klicken Sie auf Senden.

Benutzeridentitätsgruppe erstellen

Benutzeridentitätsgruppe erstellen

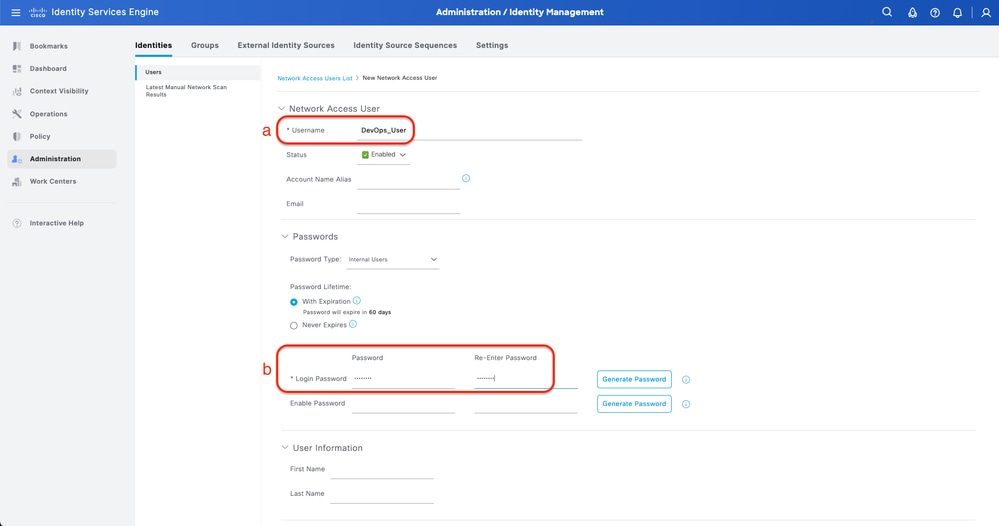

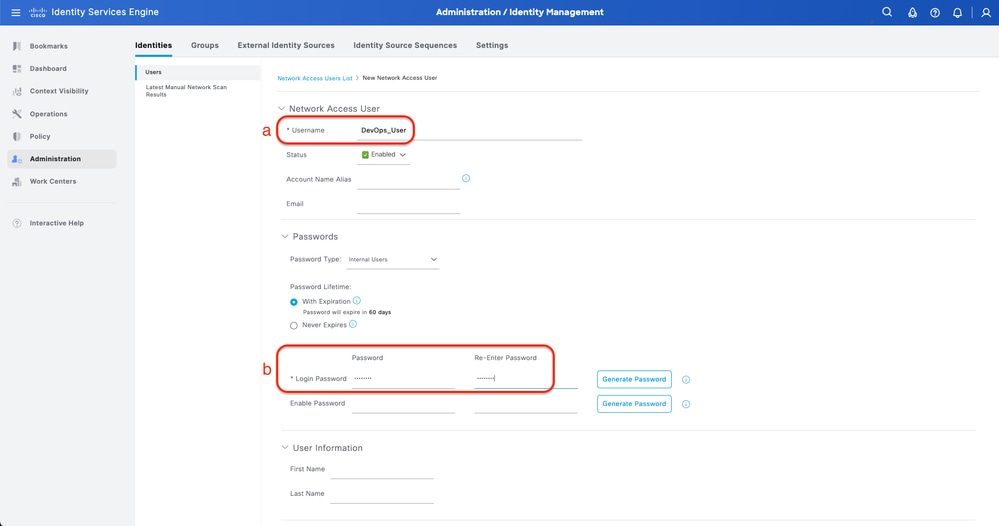

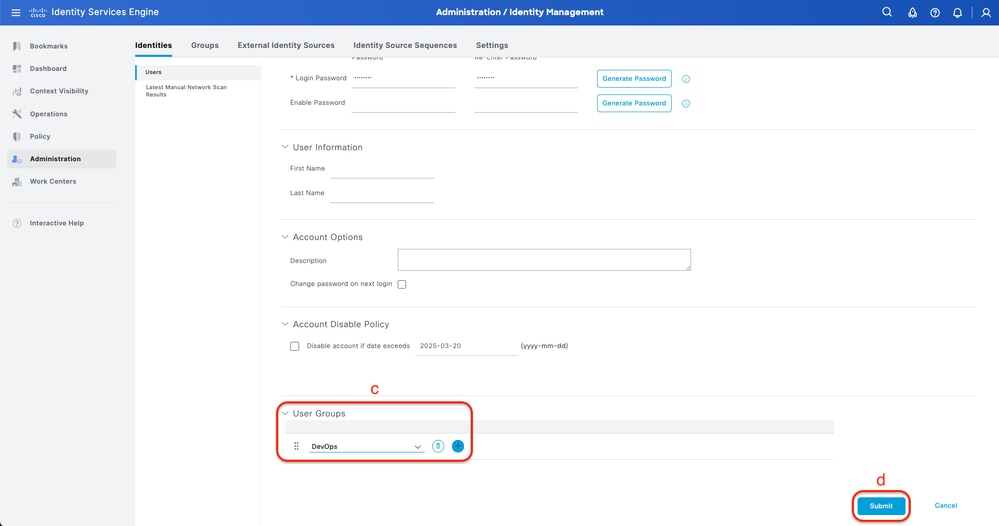

Schritt 4: Erstellen eines lokalen Benutzers

Dies kann über die Registerkarte Administration > Identity Management > Identities > Users erfolgen.

Vorgehensweise

antwort: Klicken Sie auf Hinzufügen, und definieren Sie den Benutzernamen.

b. Legen Sie das Anmeldekennwort fest.

c. Fügen Sie den Benutzer der zugehörigen Benutzergruppe hinzu.

d. Klicken Sie auf Senden.

Lokalen Benutzer erstellen 1-2

Lokalen Benutzer erstellen 1-2

Lokalen Benutzer erstellen 2-2

Lokalen Benutzer erstellen 2-2

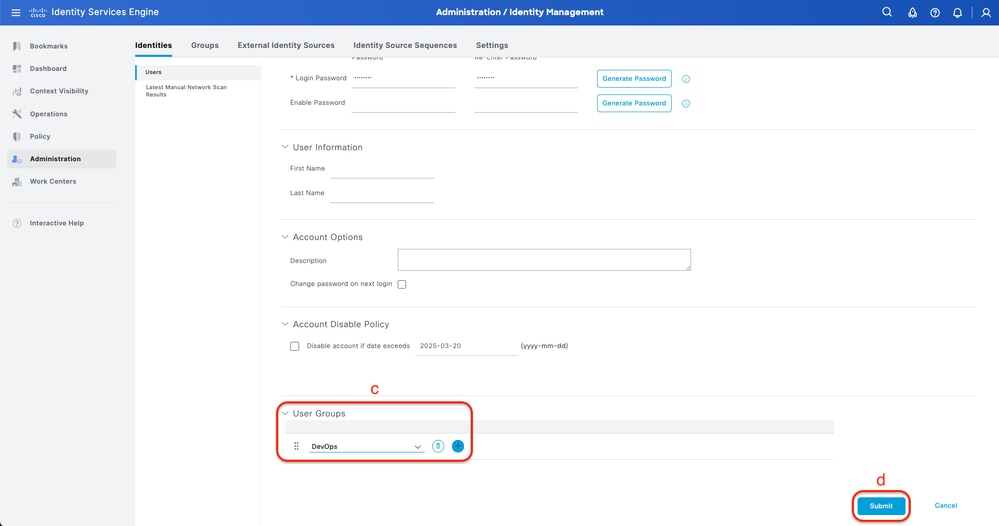

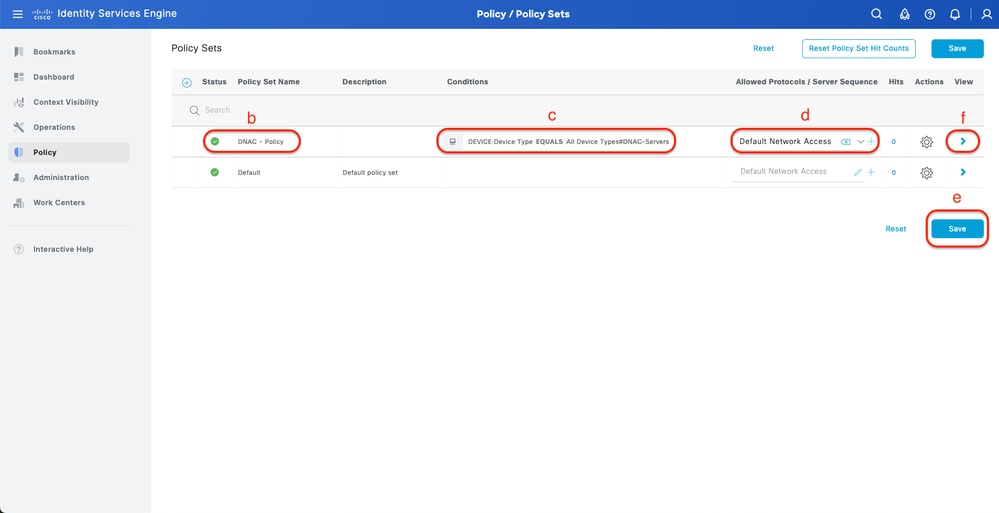

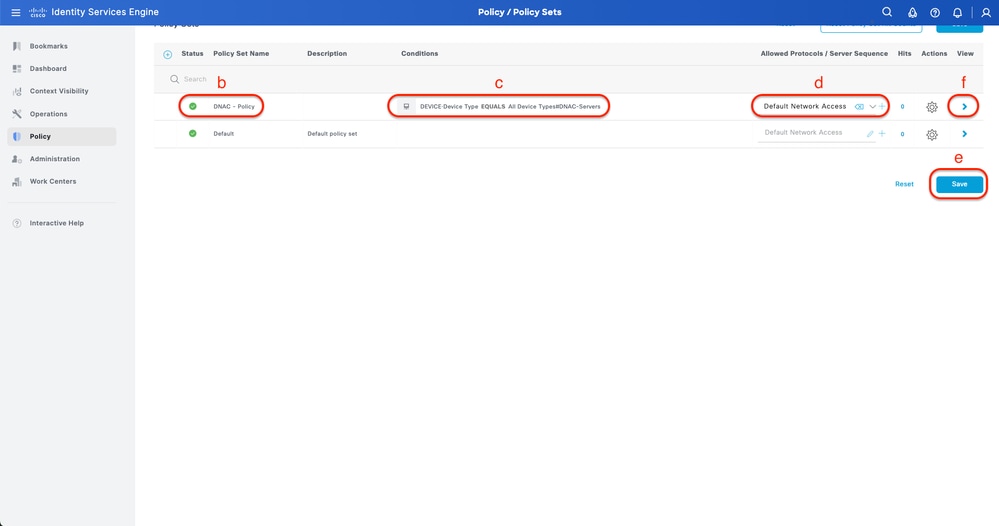

Schritt 5: (Optional) RADIUS-Richtliniensatz hinzufügen

Dies kann über die Registerkarte Policy (Richtlinie) > Policy Sets (Richtliniensätze) erfolgen.

Vorgehensweise

antwort: Klicken Sie auf Aktionen, und wählen Sie (Neue Zeile oben einfügen).

b. Definieren Sie den Namen des Richtliniensatzes.

c. Setzen Sie die Policy Set Condition auf Select Device Type (Gerätetyp auswählen), den Sie zuvor erstellt haben (Schritt 1 > b).

d. Festlegen der zulässigen Protokolle

e. Klicken Sie auf Speichern.

f. Klicken Sie auf (>) Policy Set View (Richtlinienansicht), um Authentifizierungs- und Autorisierungsregeln zu konfigurieren.

RADIUS-Richtliniensatz hinzufügen

RADIUS-Richtliniensatz hinzufügen

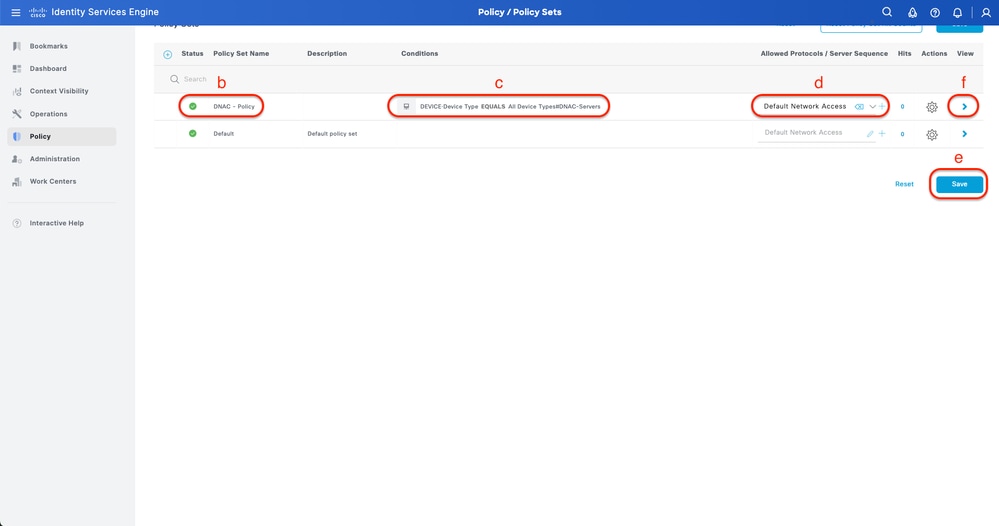

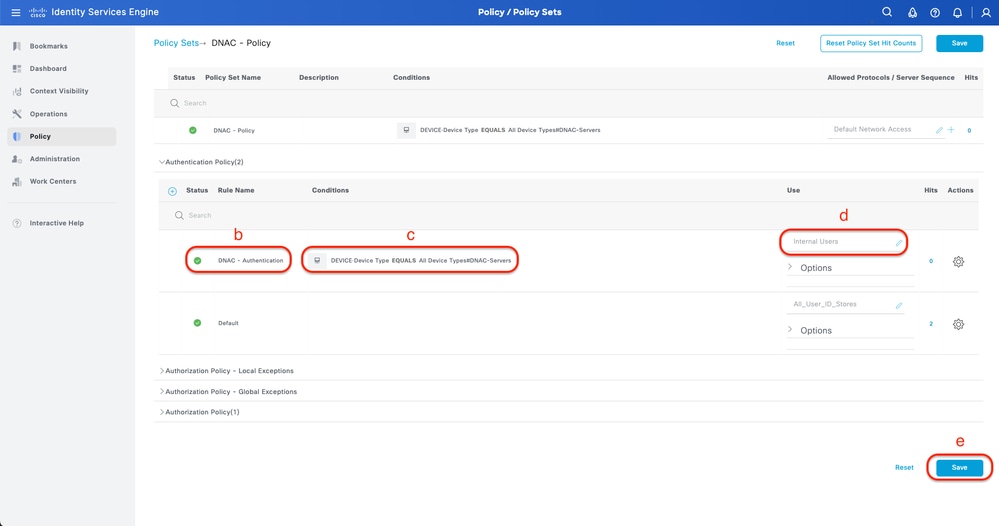

Schritt 6: Konfigurieren der RADIUS-Authentifizierungsrichtlinie

Dies kann über die Registerkarte Richtlinie > Richtliniensätze > Klicken Sie auf (>) erfolgen.

Vorgehensweise

antwort: Klicken Sie auf Aktionen, und wählen Sie (Neue Zeile oben einfügen).

b. Definieren Sie den Namen der Authentifizierungsrichtlinie.

c. Legen Sie die Authentifizierungsrichtlinienbedingung fest und wählen Sie den Gerätetyp aus, den Sie zuvor erstellt haben (Schritt 1 > b).

d. Legen Sie die Authentifizierungsrichtlinie Use for Identity source fest.

e. Klicken Sie auf Speichern.

RADIUS-Authentifizierungsrichtlinie hinzufügen

RADIUS-Authentifizierungsrichtlinie hinzufügen

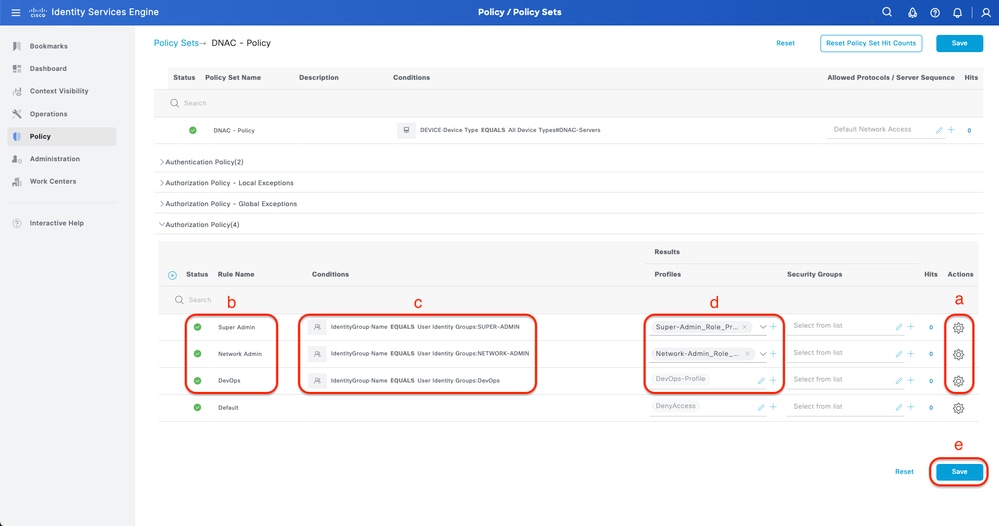

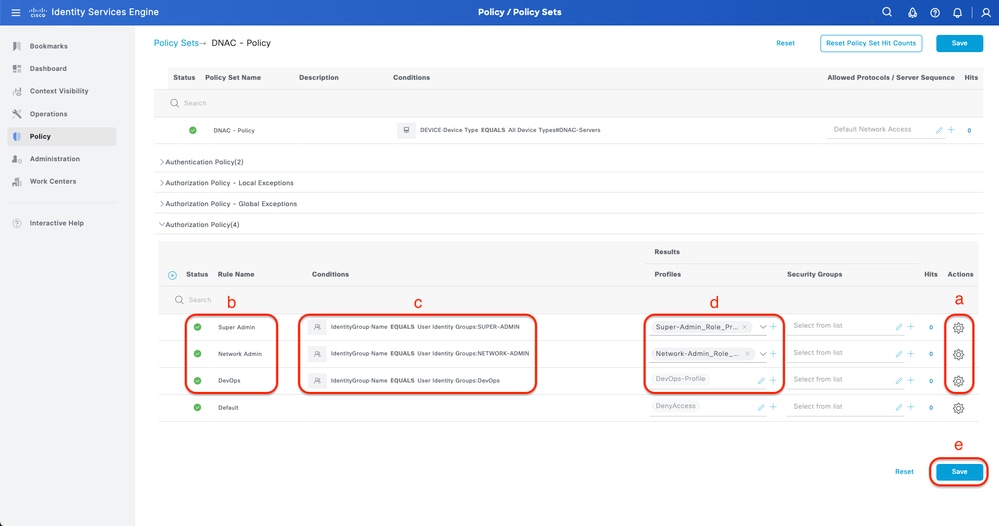

Schritt 7: Konfigurieren der RADIUS-Autorisierungsrichtlinie

Dies kann über die Registerkarte Policy (Richtlinie) > Policy Sets (Richtliniensätze) > Click (Klicken) (>) erfolgen.

In diesem Schritt werden Autorisierungsrichtlinien für jede Benutzerrolle erstellt:

- SUPER-ADMIN-ROLLE

- NETZWERK-ADMINISTRATORROLLE

- DevOps-Rolle

Vorgehensweise

antwort: Klicken Sie auf Aktionen, und wählen Sie (Neue Zeile oben einfügen).

b. Definieren Sie den Namen der Autorisierungsrichtlinie.

c. Legen Sie die Autorisierungsrichtlinienbedingung fest und wählen Sie die Benutzergruppe aus, die Sie in (Schritt 3) erstellt haben.

d. Legen Sie die Ergebnisse/Profile der Autorisierungsrichtlinie fest, und wählen Sie das in erstellte Autorisierungsprofil aus (Schritt 2).

e. Klicken Sie auf Speichern.

Autorisierungsrichtlinie hinzufügen

Autorisierungsrichtlinie hinzufügen

(Option 3) Konfigurieren der externen Cisco DNA-Authentifizierung mit TACACS+

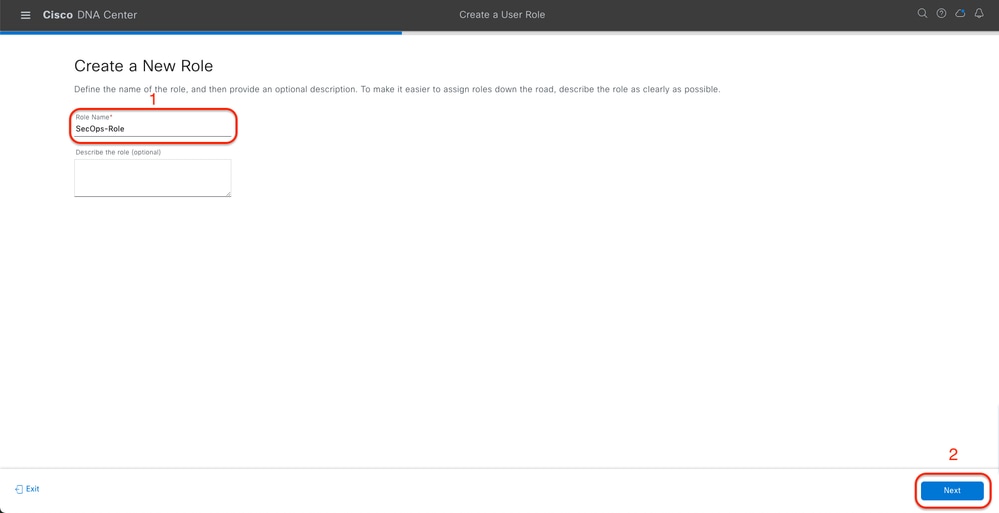

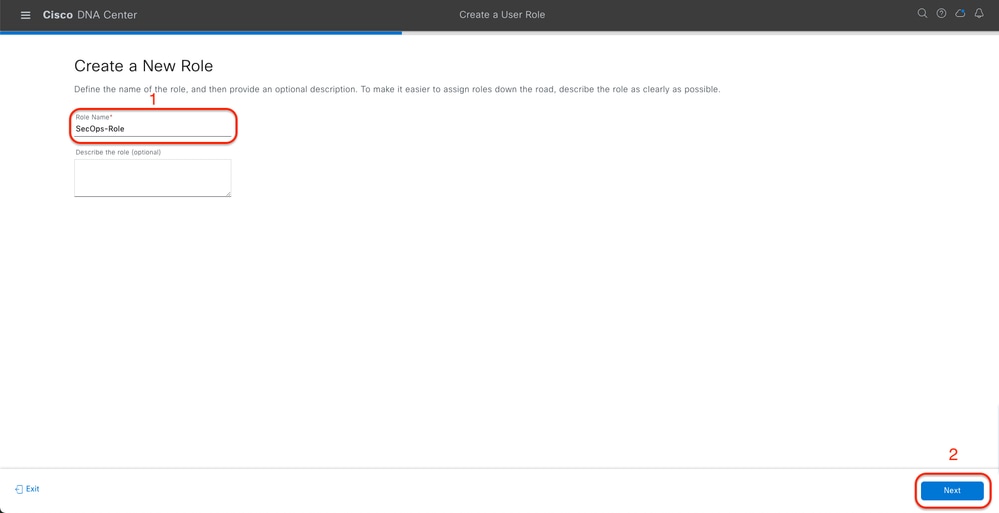

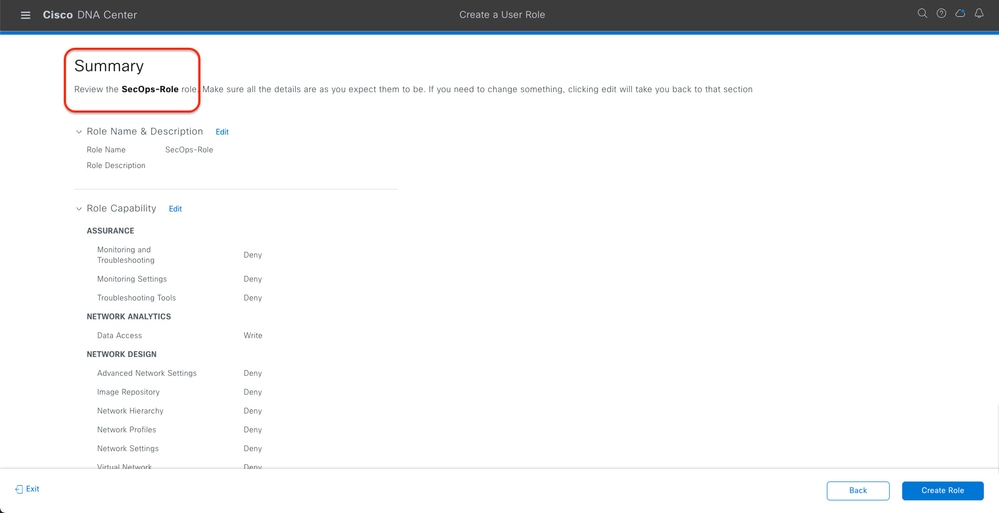

Schritt 1. (Optional) Benutzerdefinierte Rollen definieren.

Konfigurieren Sie die benutzerdefinierten Rollen, die Ihren Anforderungen entsprechen. Stattdessen können Sie die Standardbenutzerrollen verwenden. Dies kann über die Registerkarte System > Users & Roles > Role Based Access Control erfolgen.

Vorgehensweise

antwort: Erstellen einer neuen Rolle

SecOps-Rollenname

SecOps-Rollenname

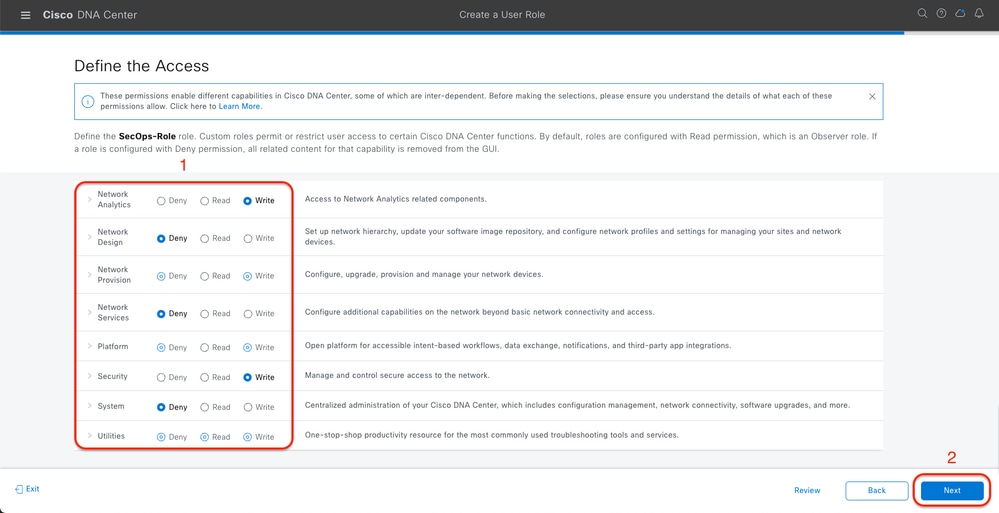

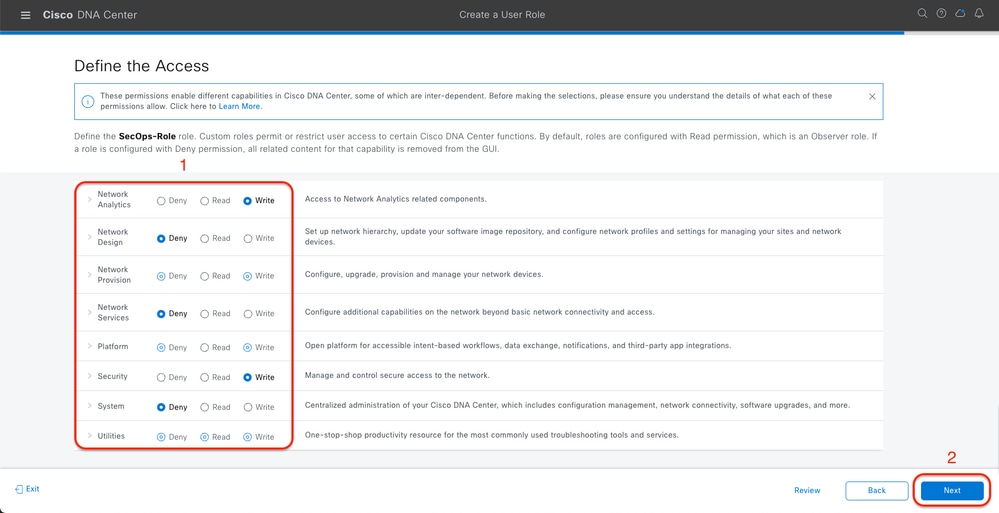

b. Definieren Sie den Zugriff.

Rollenzugriff für Sicherheitsbeauftragte

Rollenzugriff für Sicherheitsbeauftragte

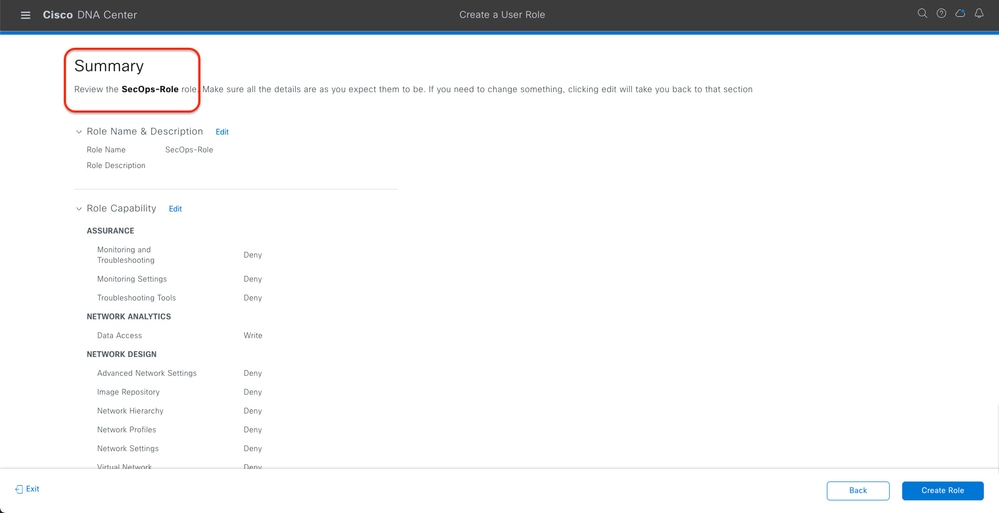

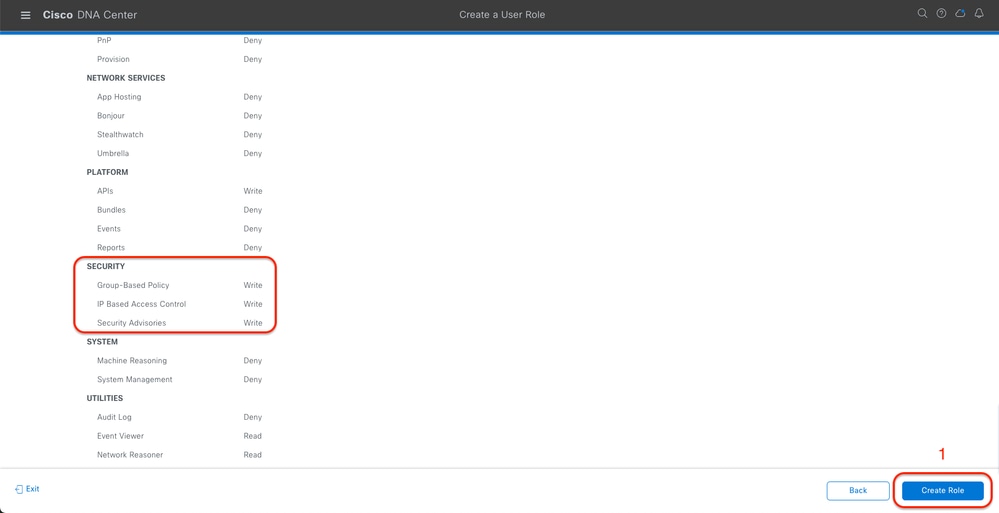

c. Erstellen Sie die neue Rolle.

SecOps-Rollenübersicht

SecOps-Rollenübersicht

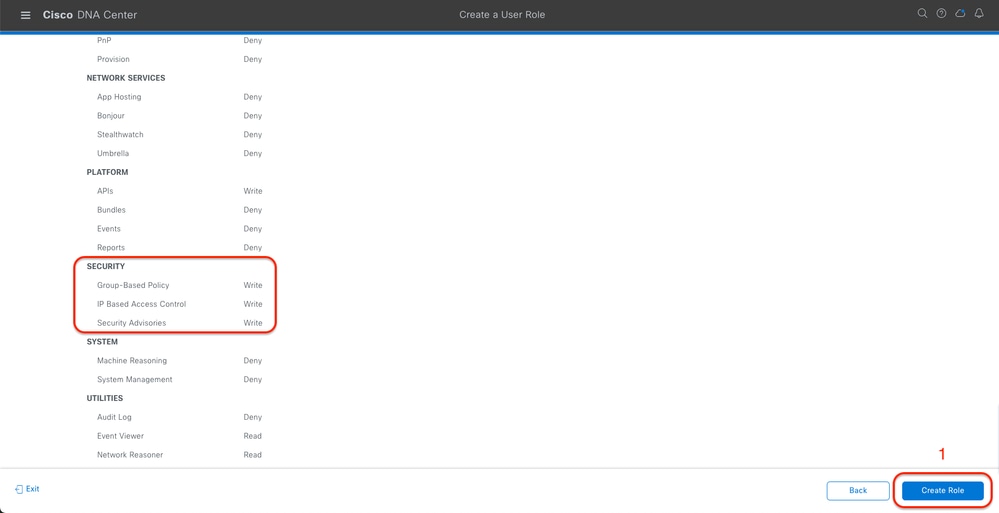

Sicherheitsbeauftragte überprüfen und erstellen

Sicherheitsbeauftragte überprüfen und erstellen

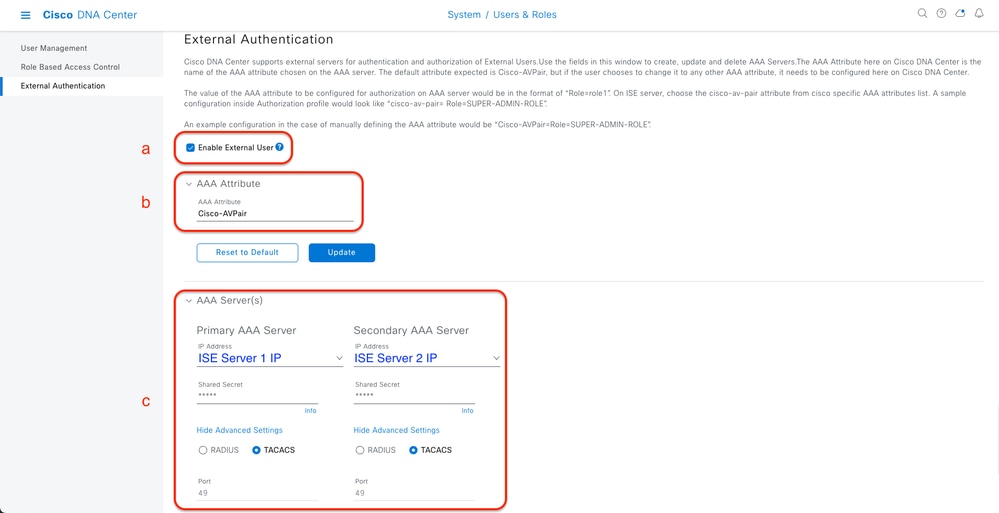

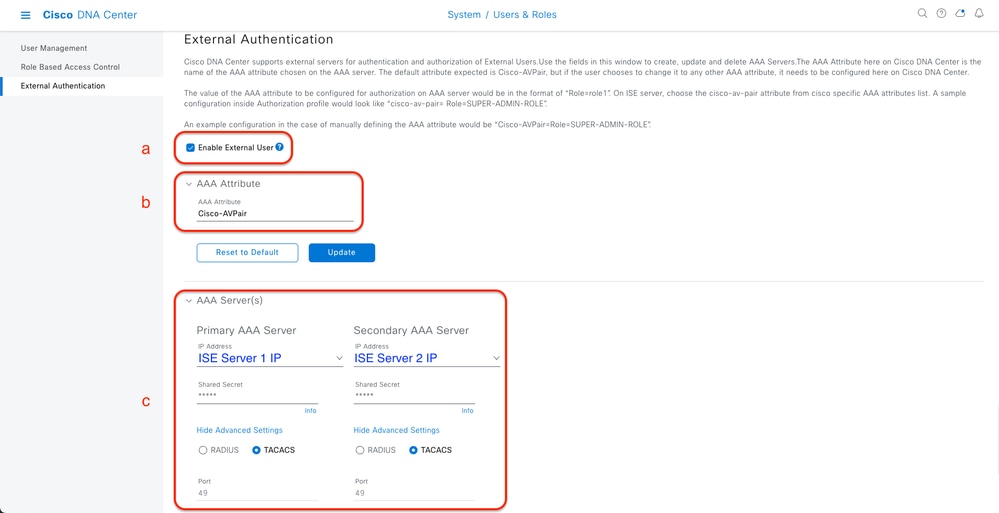

Schritt 2: Konfigurieren der externen Authentifizierung mit TACACS+

Sie können dies über die Registerkarte System > Users & Roles > External Authentication tun.

antwort: Um die externe Authentifizierung in Cisco DNA Center zu aktivieren, aktivieren Sie das Kontrollkästchen Externen Benutzer aktivieren.

b. Legen Sie die AAA-Attribute fest.

Geben Sie Cisco-AVPair in das Feld AAA-Attribute ein.

c. (Optional) Konfigurieren Sie den primären und sekundären AAA-Server.

Stellen Sie sicher, dass das TACACS+-Protokoll mindestens auf dem primären AAA-Server oder auf dem primären und sekundären Server aktiviert ist.

(TACACS+) Konfigurationsschritte für die externe Authentifizierung

(TACACS+) Konfigurationsschritte für die externe Authentifizierung

(Option 4) Konfigurieren der ISE für TACACS+

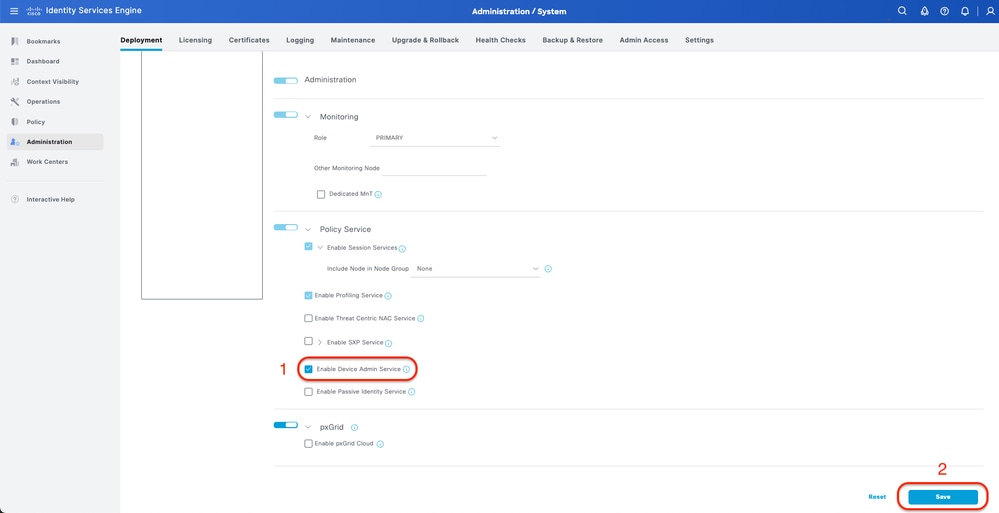

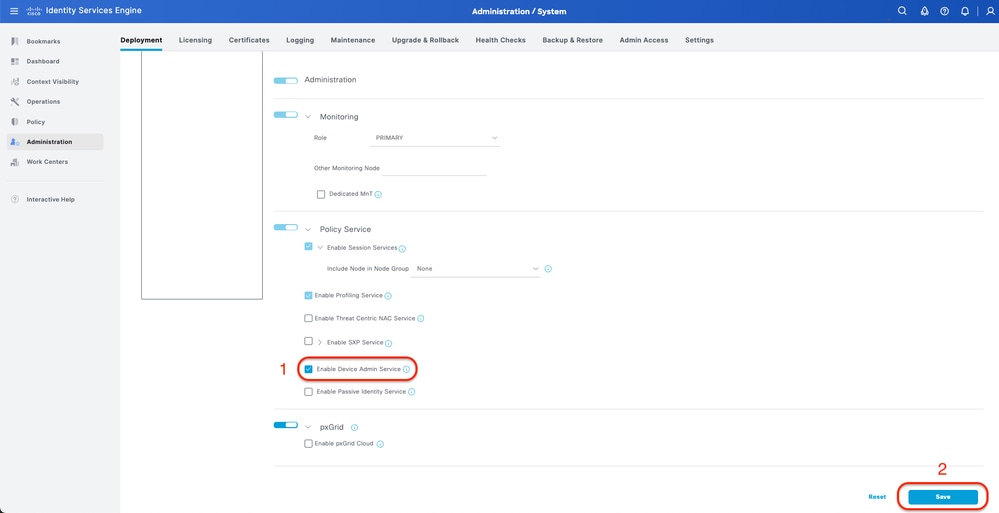

Schritt 1: Aktivieren Sie den Geräteverwaltungsdienst.

Dies kann über die Registerkarte Administration > System > Deployment > Edit (ISE PSN Node) > Check Enable Device Admin Service erfolgen.

Geräteverwaltungsdienst aktivieren

Geräteverwaltungsdienst aktivieren

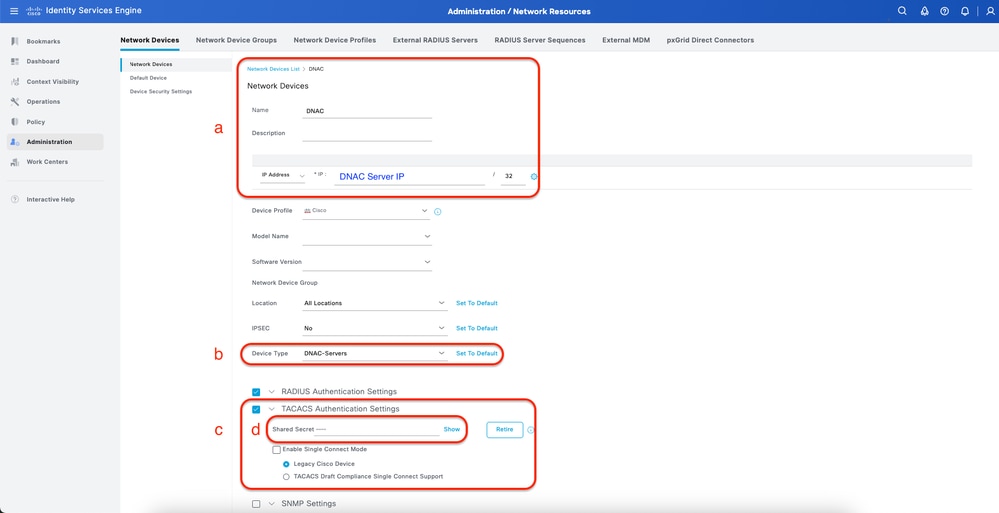

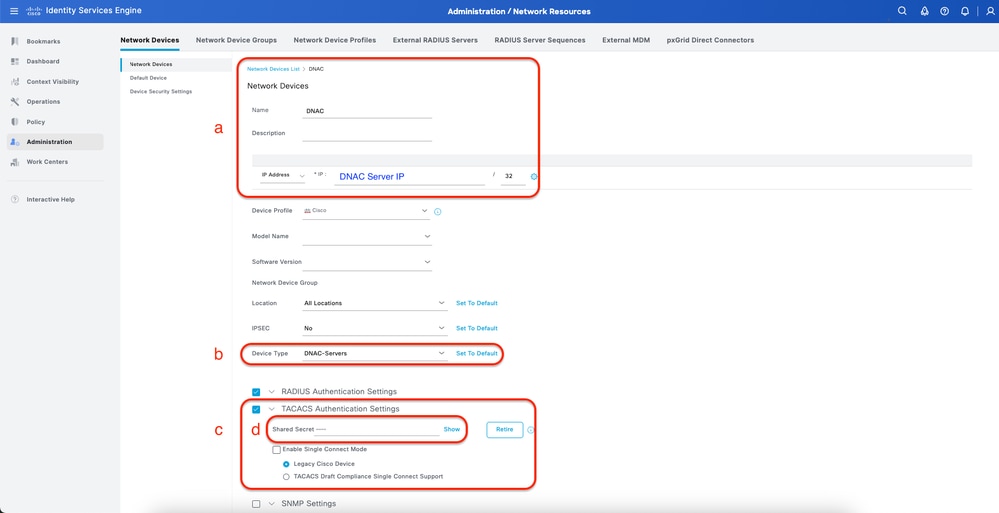

Schritt 2: Cisco DNA-Server als Netzwerkgerät auf der ISE hinzufügen.

Dies kann über die Registerkarte Administration > Network Resources > Network Devices (Verwaltung > Netzwerkressourcen > Netzwerkgeräte) erfolgen.

Vorgehensweise

antwort: Definieren Sie den (Cisco DNA-) Netzwerkgerätenamen und die IP-Adresse.

b. (Optional) Klassifizieren Sie den Gerätetyp für den Zustand "Policy Set".

c. Aktivieren Sie die TACACS+-Authentifizierungseinstellungen.

d. Festlegen des gemeinsamen TACACS+-Schlüssels.

ISE-Netzwerkgerät (DNAC) für TACACS+

ISE-Netzwerkgerät (DNAC) für TACACS+

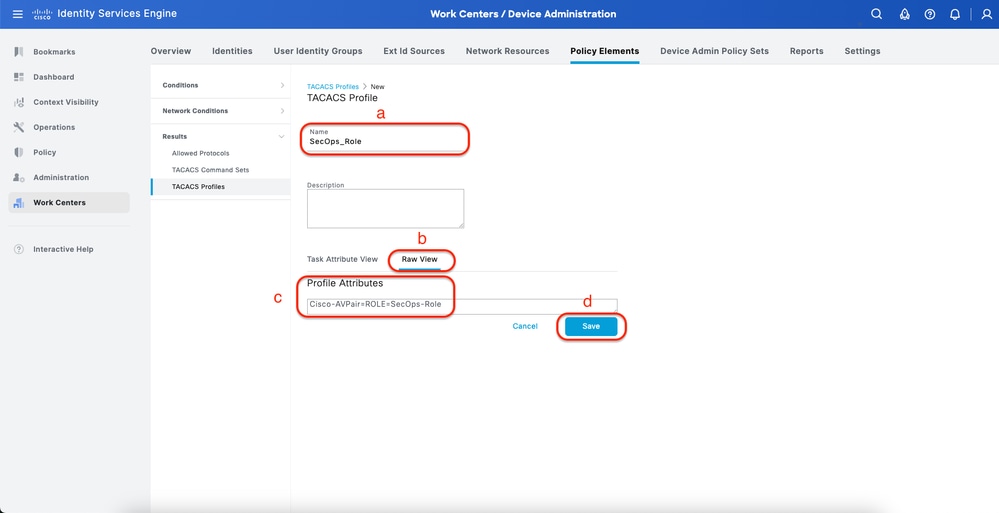

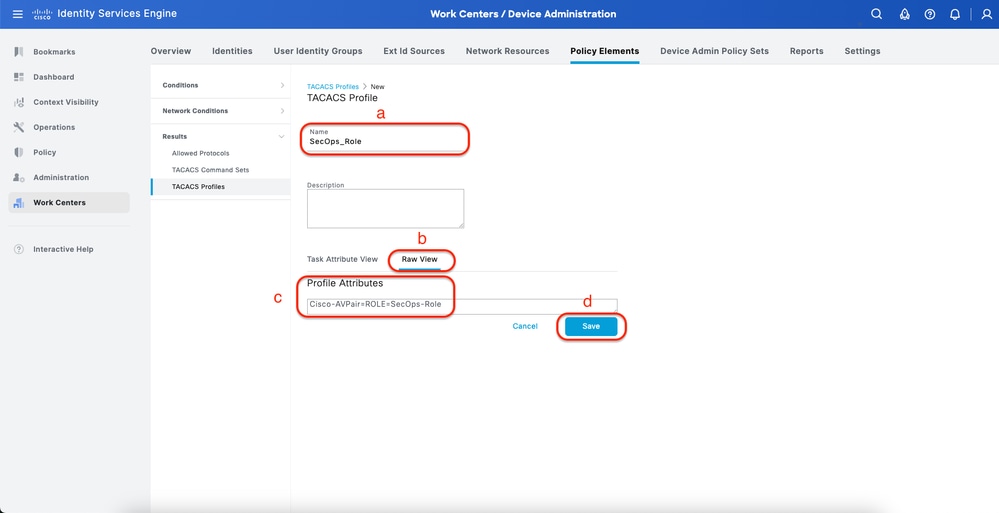

Schritt 3: Erstellen Sie TACACS+-Profile für jede Cisco DNA-Rolle.

Dies kann über die Registerkarte Work Centers > Device Administration > Policy Elements > Results > TACACS Profiles erfolgen.

Anmerkung: Erstellen Sie drei TACACS+-Profile, eines für jede Benutzerrolle.

Vorgehensweise

antwort: Klicken Sie auf Add (Hinzufügen), und definieren Sie den TACACS-Profilnamen.

b. Klicken Sie auf die Registerkarte Rohansicht.

c. Geben Sie Cisco-AVPair=ROLE= ein, und füllen Sie die richtige Benutzerrolle aus.

- Geben Sie für die Benutzerrolle (SecOps-Role) Cisco-AVPair=ROLE=SecOps-Role ein.

- Geben Sie für die Benutzerrolle (NETWORK-ADMIN-ROLE) Cisco-AVPair=ROLE=NETWORK-ADMIN-ROLE ein.

- Geben Sie für die Benutzerrolle (SUPER-ADMIN-ROLE) Cisco-AVPair=ROLE=SUPER-ADMIN-ROLE ein.

Anmerkung: Denken Sie daran, dass bei dem Wert für AVPair (Cisco-AVPair=ROLE=) die Groß-/Kleinschreibung beachtet wird, und stellen Sie sicher, dass er mit der Cisco DNA-Benutzerrolle übereinstimmt.

d. Klicken Sie auf Speichern.

Erstellen eines TACACS-Profils (SecOps_Role)

Erstellen eines TACACS-Profils (SecOps_Role)

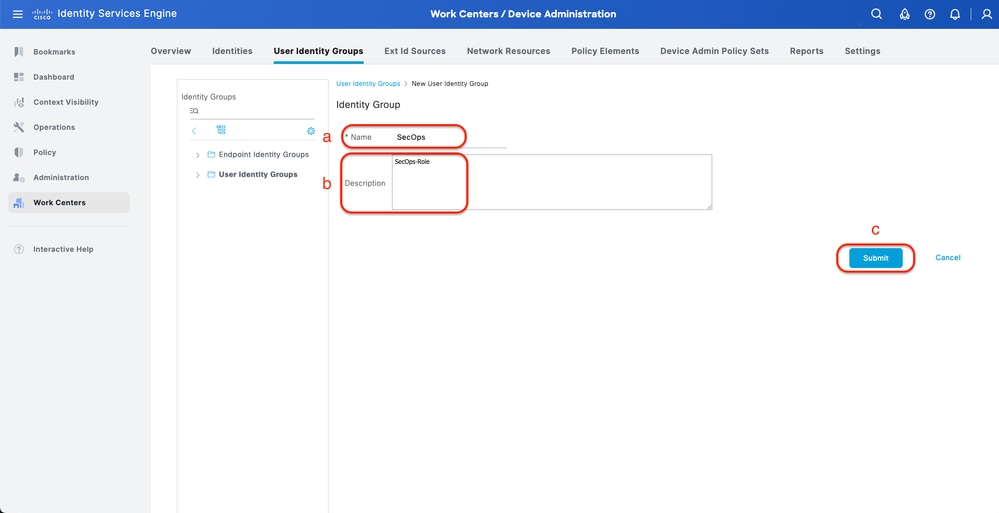

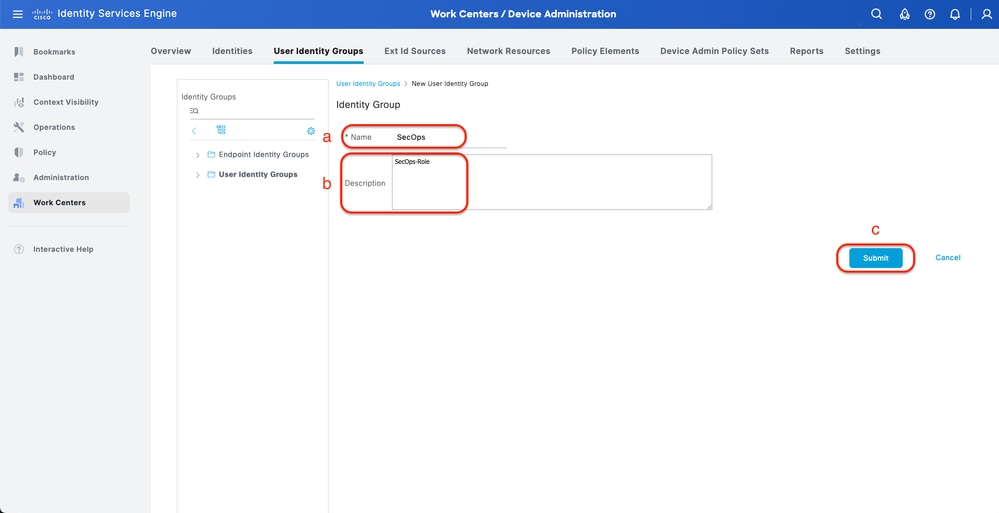

Schritt 4: Erstellen einer Benutzergruppe

Dies kann über die Registerkarte Work Centers > Device Administration > User Identity Groups (Arbeitszentren > Geräteverwaltung > Benutzeridentitätsgruppen) erfolgen.

Vorgehensweise

antwort: Klicken Sie auf Hinzufügen, und definieren Sie den Namen der Identitätsgruppe.

b. (Optional) Definieren Sie die Beschreibung.

c. Klicken Sie auf Senden.

Benutzeridentitätsgruppe erstellen

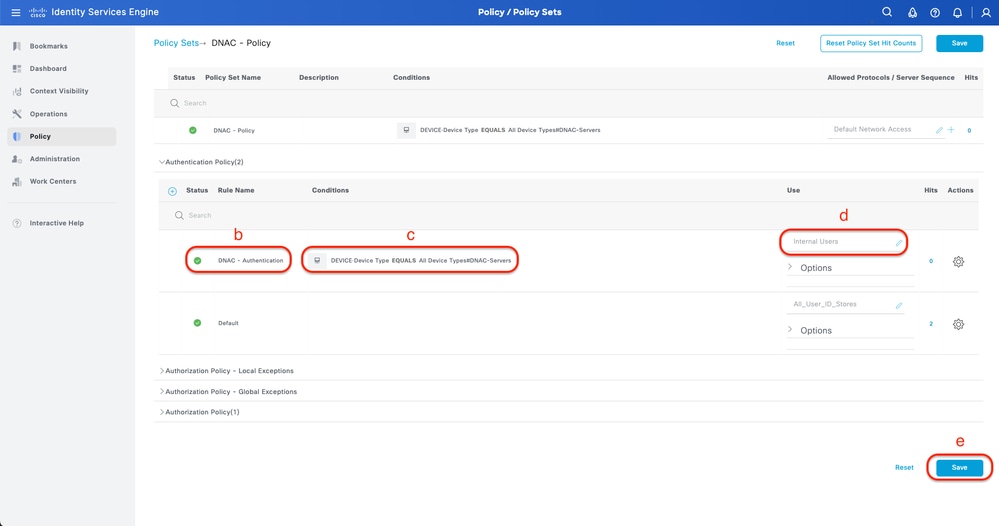

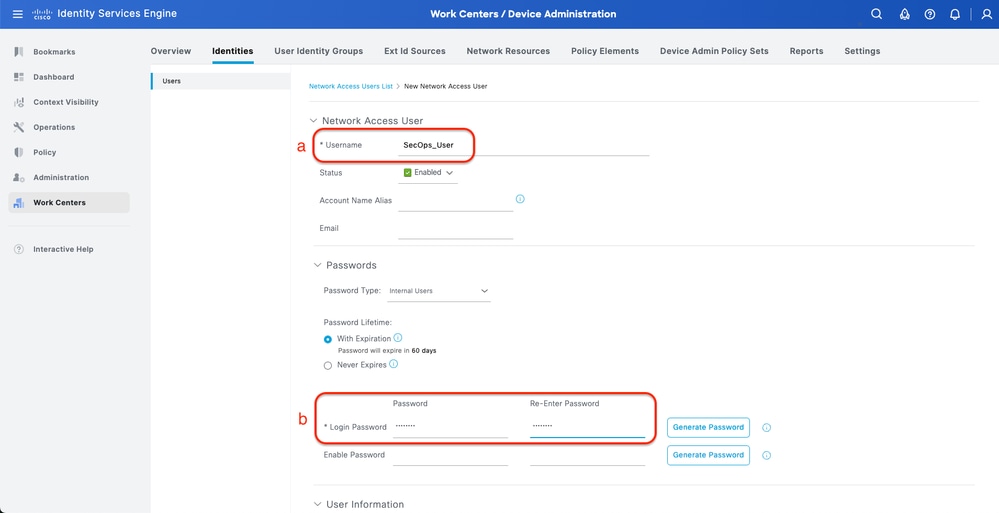

Benutzeridentitätsgruppe erstellen Schritt 5: Erstellen eines lokalen Benutzers

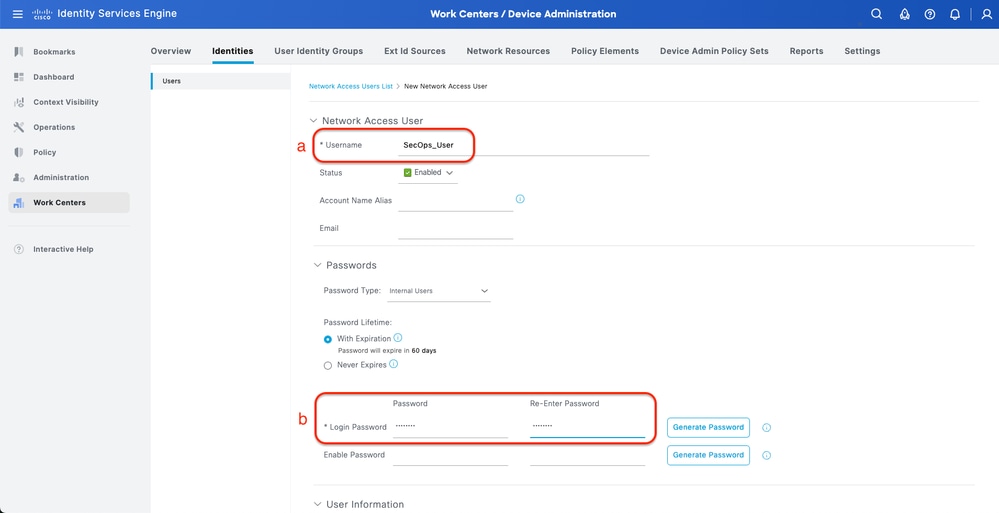

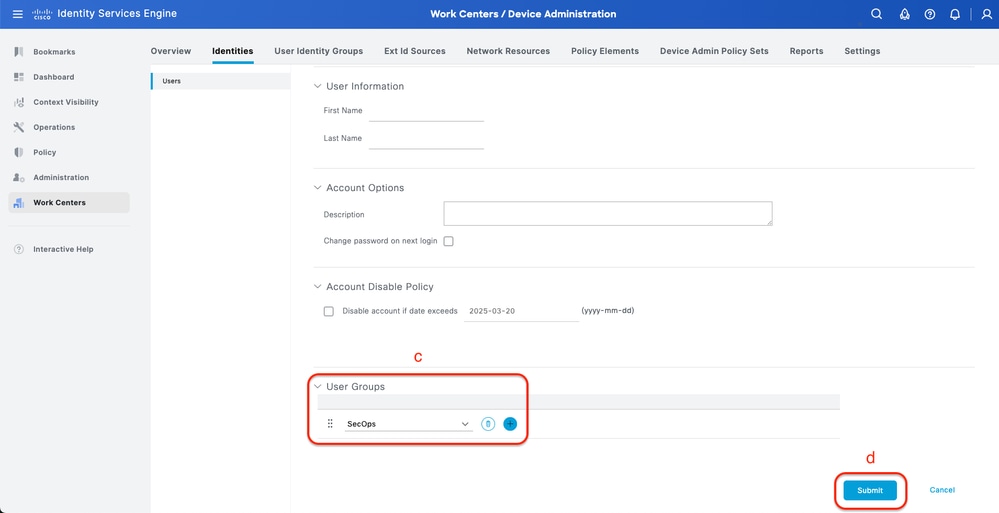

Dies kann über die Registerkarte Work Centers > Device Administration > Identities > Users durchgeführt werden.

Vorgehensweise

antwort: Klicken Sie auf Hinzufügen, und definieren Sie den Benutzernamen.

b. Legen Sie das Anmeldekennwort fest.

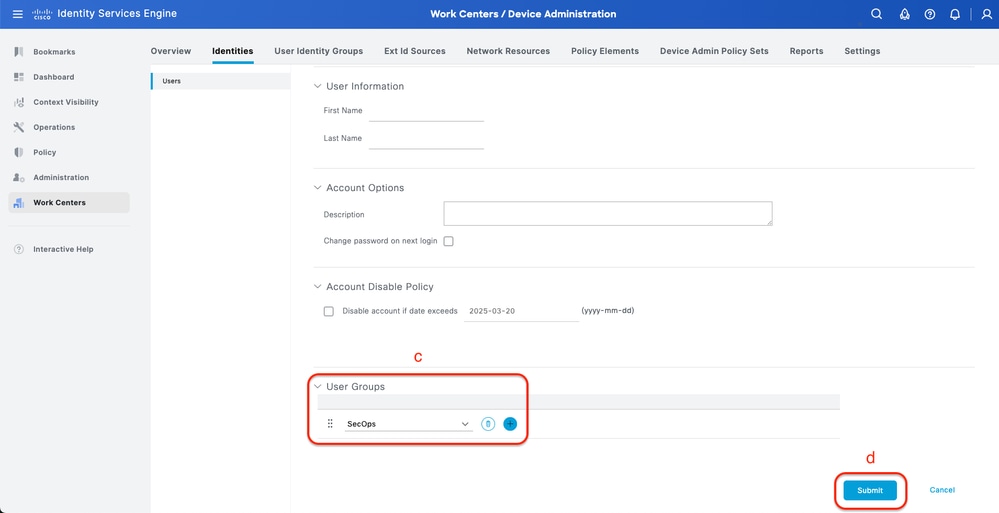

c. Fügen Sie den Benutzer der zugehörigen Benutzergruppe hinzu.

d. Klicken Sie auf Senden.

Lokalen Benutzer erstellen 1-2

Lokalen Benutzer erstellen 1-2

Lokalen Benutzer erstellen 2-2

Lokalen Benutzer erstellen 2-2

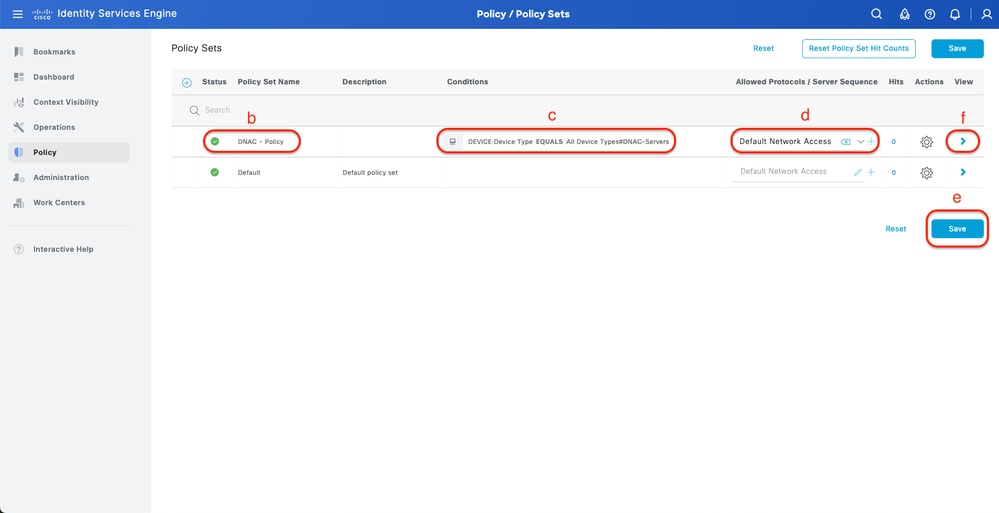

Schritt 6: (Optional) TACACS+-Richtliniensatz hinzufügen

Dies kann über die Registerkarte Work Centers > Device Administration > Device Admin Policy Sets erfolgen.

Vorgehensweise

antwort: Klicken Sie auf Aktionen, und wählen Sie (Neue Zeile oben einfügen).

b. Definieren Sie den Namen des Richtliniensatzes.

c. Setzen Sie die Policy Set Condition auf Select Device Type (Gerätetyp auswählen), den Sie zuvor erstellt haben (Schritt 2 > b).

d. Legen Sie die zulässigen Protokolle fest.

e. Klicken Sie auf Speichern.

f. Klicken Sie auf (>) Policy Set View (Richtlinienansicht), um Authentifizierungs- und Autorisierungsregeln zu konfigurieren.

TACACS+-Richtliniensatz hinzufügen

TACACS+-Richtliniensatz hinzufügen

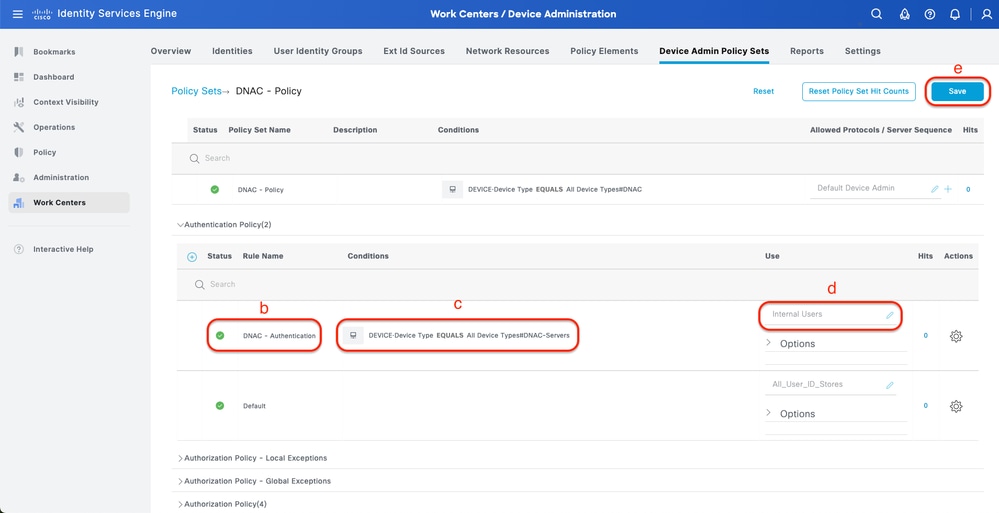

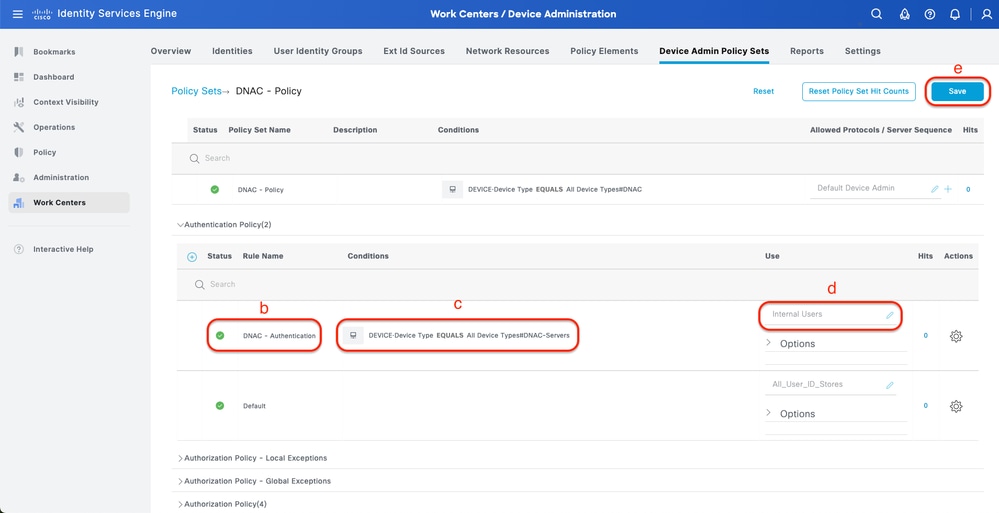

Schritt 7: Konfigurieren der TACACS+-Authentifizierungsrichtlinie

Dies kann über die Registerkarte Work Centers > Device Administration > Device Admin Policy Sets > Click (>) (Work Centers > Geräteverwaltung > Gerätemanagement-Richtliniensätze) erfolgen.

Vorgehensweise

antwort: Klicken Sie auf Aktionen, und wählen Sie (Neue Zeile oben einfügen).

b. Definieren Sie den Namen der Authentifizierungsrichtlinie.

c. Legen Sie die Authentifizierungsrichtlinienbedingung fest und wählen Sie den Gerätetyp aus, den Sie zuvor erstellt haben (Schritt 2 > b).

d. Legen Sie die Authentifizierungsrichtlinie Use for Identity source fest.

e. Klicken Sie auf Speichern.

TACACS+-Authentifizierungsrichtlinie hinzufügen

TACACS+-Authentifizierungsrichtlinie hinzufügen

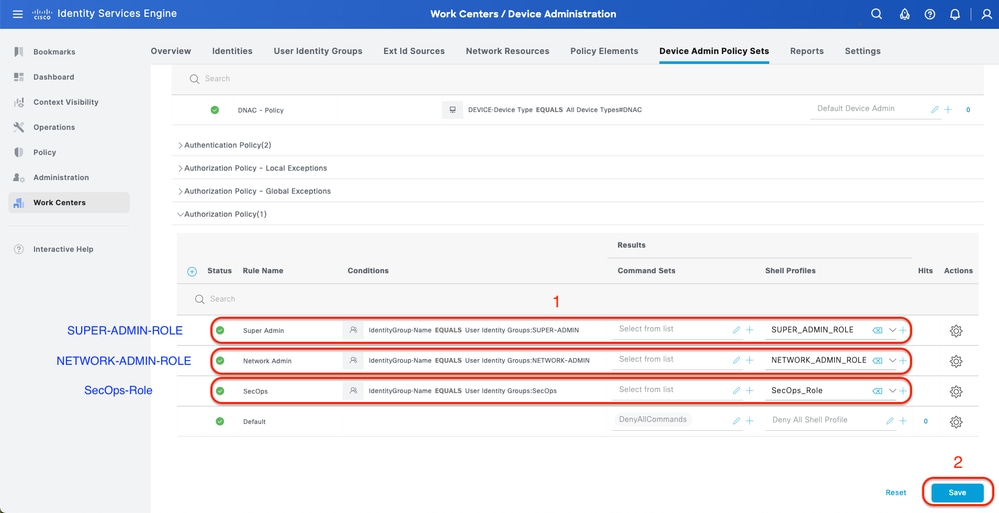

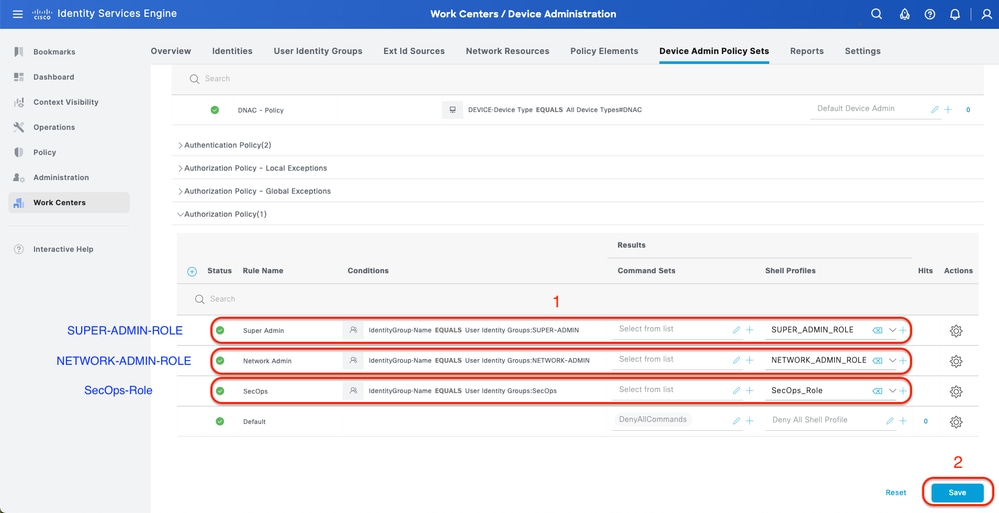

Schritt 8: Konfigurieren der TACACS+-Autorisierungsrichtlinie

Dies kann über die Registerkarte Work Centers > Device Administration > Device Admin Policy Sets > Click (>) (Work Center > Geräteverwaltung > Device Admin Policy Sets > Klicken Sie auf (>) erfolgen.

In diesem Schritt werden Autorisierungsrichtlinien für jede Benutzerrolle erstellt:

- SUPER-ADMIN-ROLLE

- NETZWERK-ADMINISTRATORROLLE

- Sicherheitsbeauftragte

Vorgehensweise

antwort: Klicken Sie auf Aktionen, und wählen Sie (Neue Zeile oben einfügen).

b. Definieren Sie den Namen der Autorisierungsrichtlinie.

c. Legen Sie die Autorisierungsrichtlinienbedingung fest und wählen Sie die Benutzergruppe aus, die Sie in (Schritt 4) erstellt haben.

d. Legen Sie die Autorisierungsrichtlinien-Shell-Profile fest, und wählen Sie das TACACS-Profil aus, das Sie in (Schritt 3) erstellt haben.

e. Klicken Sie auf Speichern.

Autorisierungsrichtlinie hinzufügen

Autorisierungsrichtlinie hinzufügen

Überprüfung

RADIUS-Konfiguration überprüfen

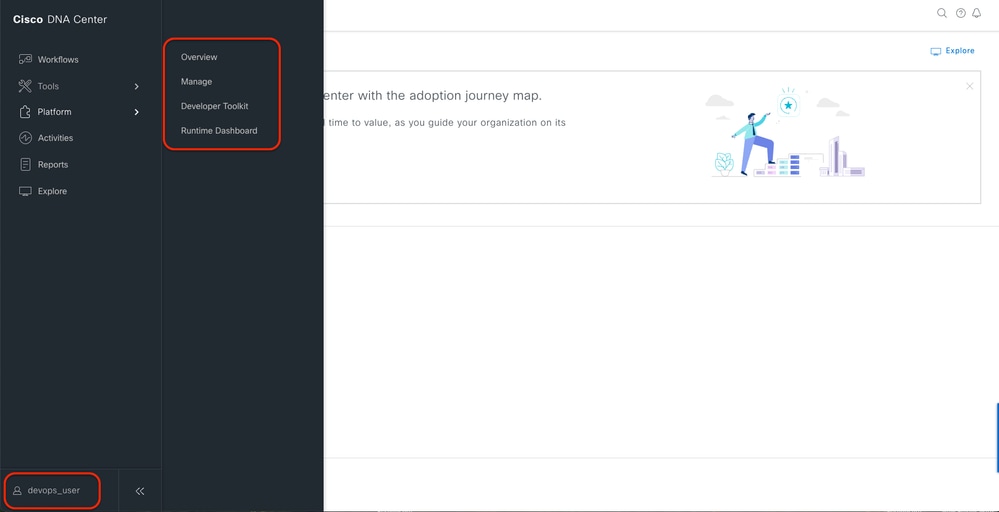

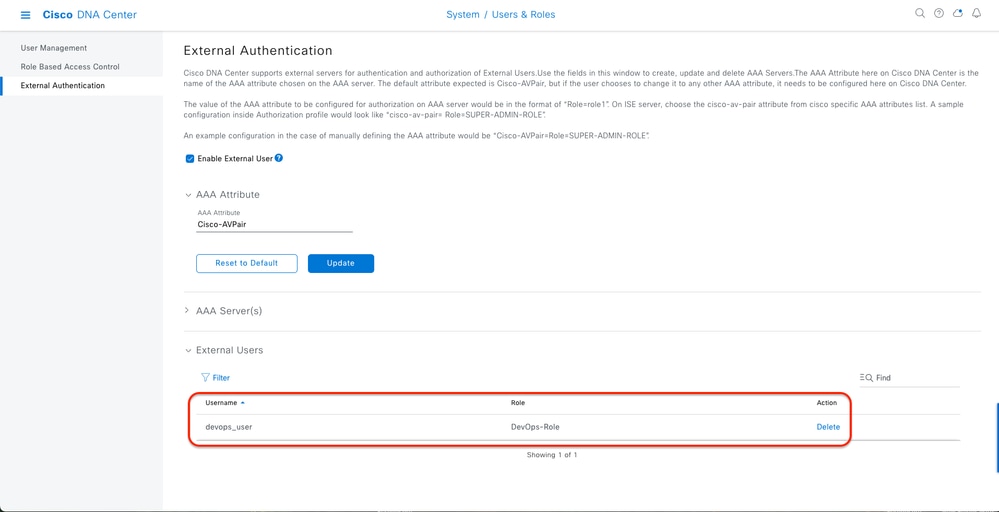

1- Cisco DNA - Display External Users System > Users & Roles > External Authentication > External Users.

Sie können die Liste der externen Benutzer anzeigen, die sich zum ersten Mal über RADIUS angemeldet haben. Zu den angezeigten Informationen gehören die Benutzernamen und Rollen.

Externe Benutzer

Externe Benutzer

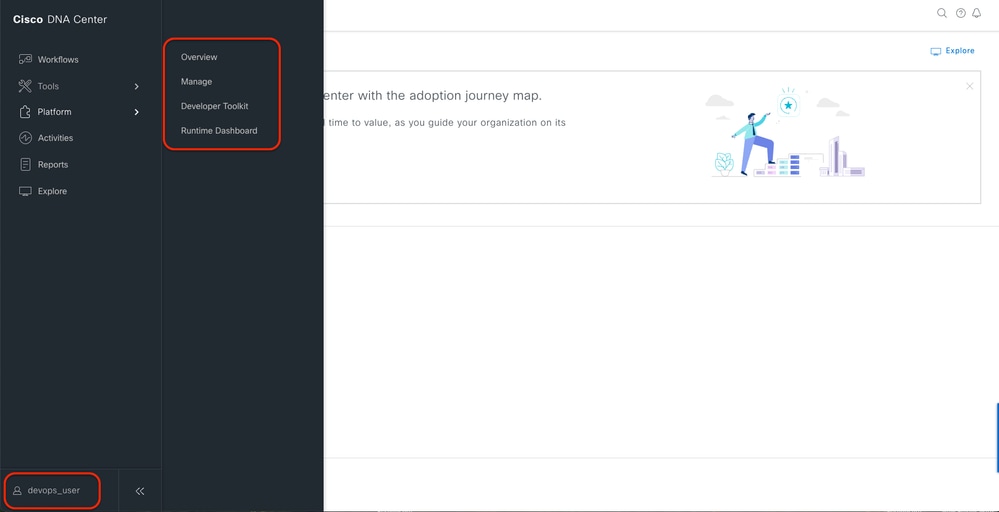

2. Cisco DNA - Bestätigung des Benutzerzugriffs

Eingeschränkter Benutzerzugriff

Eingeschränkter Benutzerzugriff

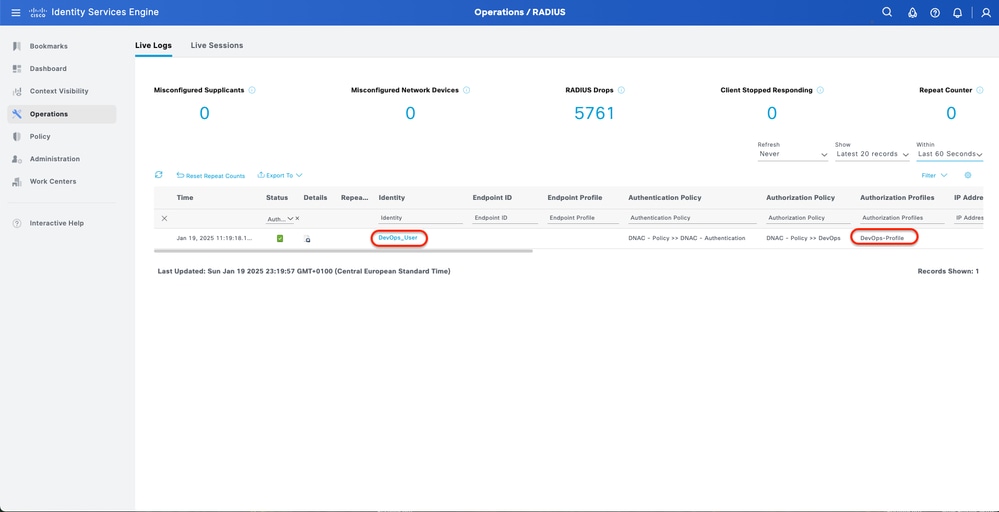

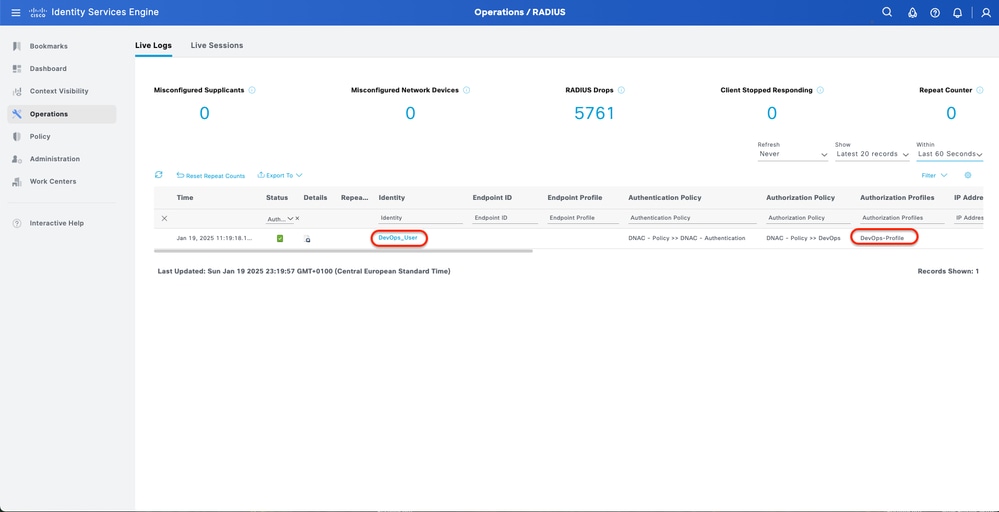

3.a ISE - RADIUS Live-Logs Operations > RADIUS > Live-Logs.

RADIUS-Live-Protokolle

RADIUS-Live-Protokolle

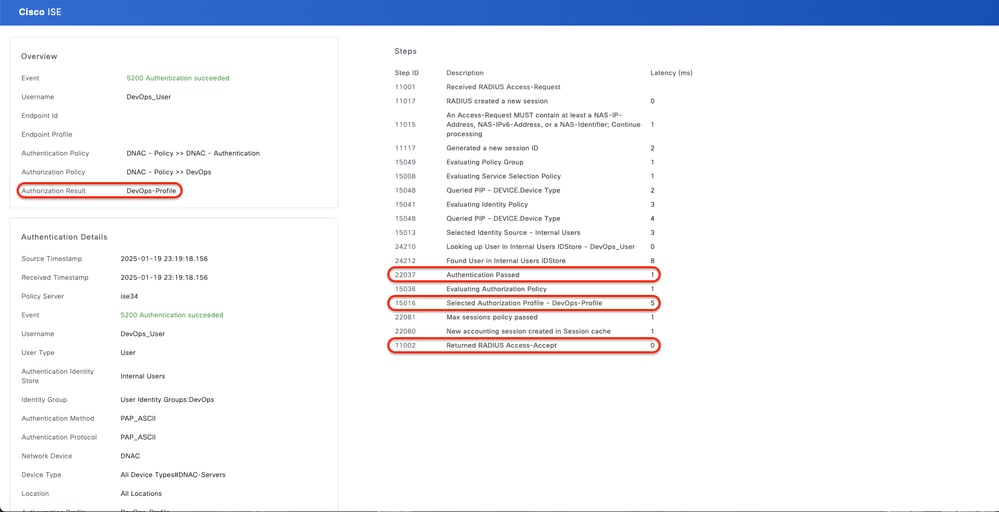

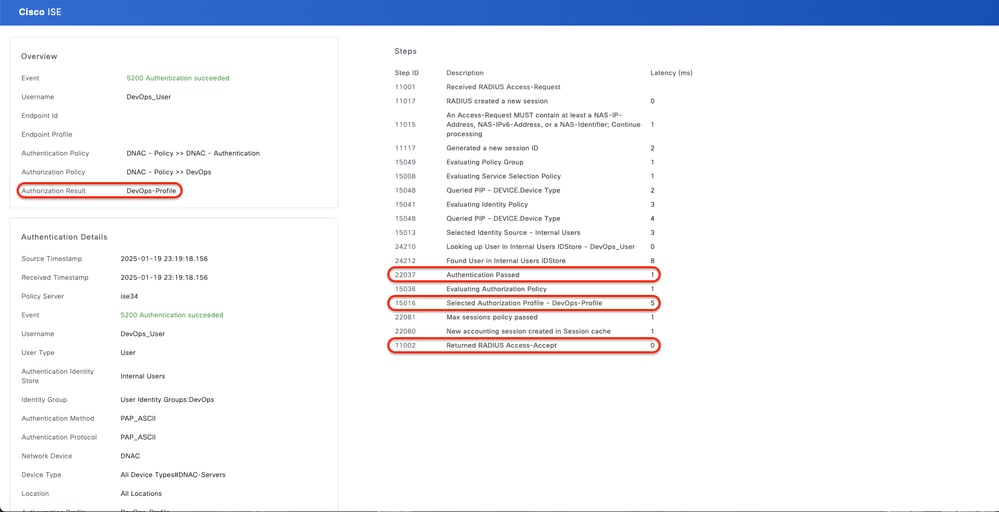

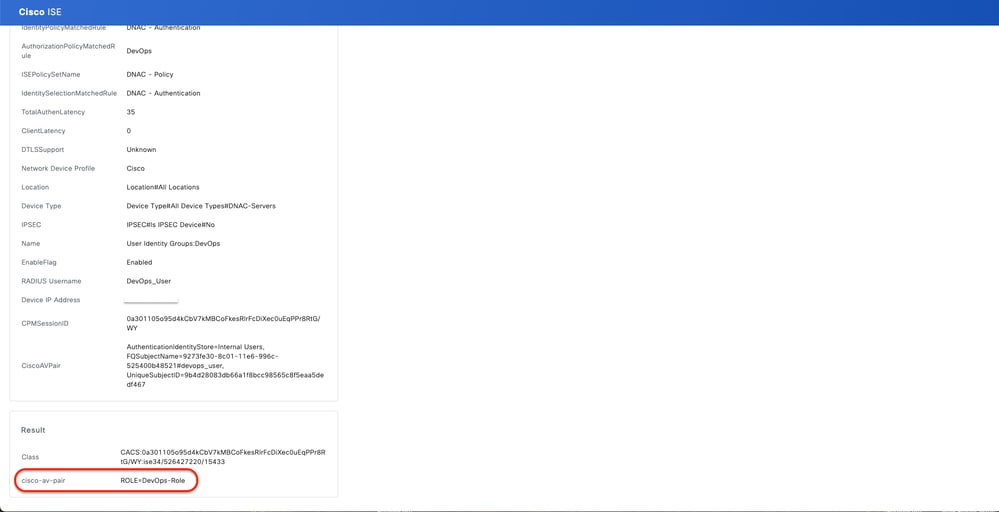

3.b ISE - RADIUS Live-Logs Operations > RADIUS > Live-Logs > Click (Details) (Details) (Autorisierungsprotokoll).

Detaillierte RADIUS-Live-Protokolle 1-2

Detaillierte RADIUS-Live-Protokolle 1-2

Detaillierte RADIUS-Live-Protokolle 2-2

Detaillierte RADIUS-Live-Protokolle 2-2

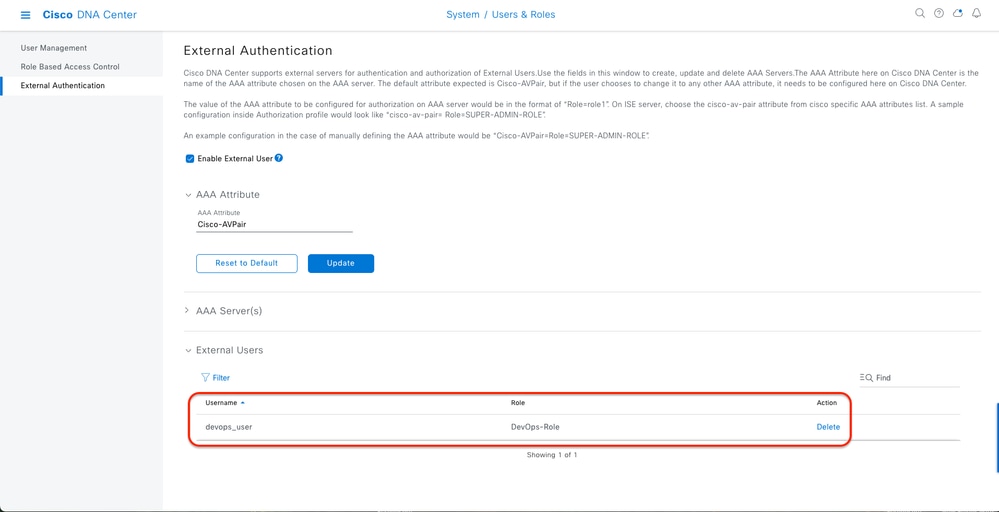

Überprüfen der TACACS+-Konfiguration

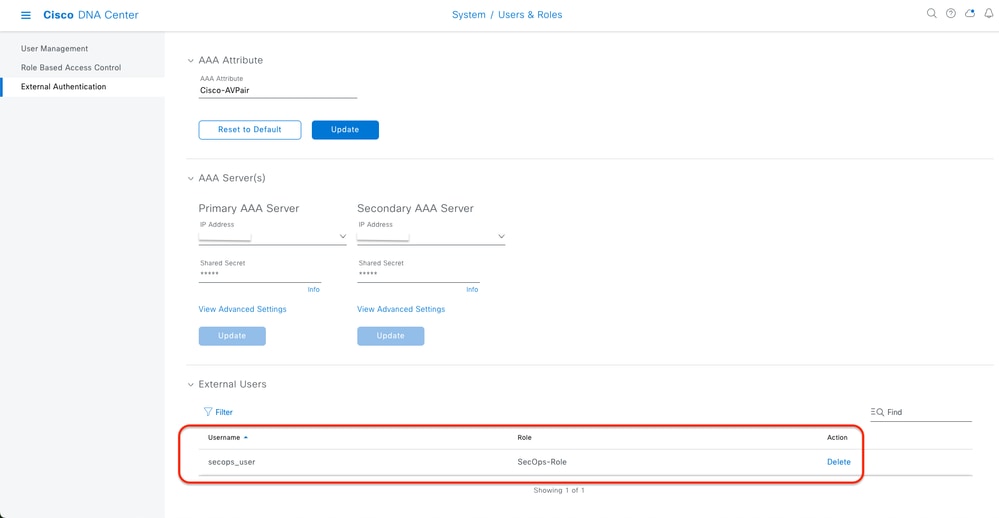

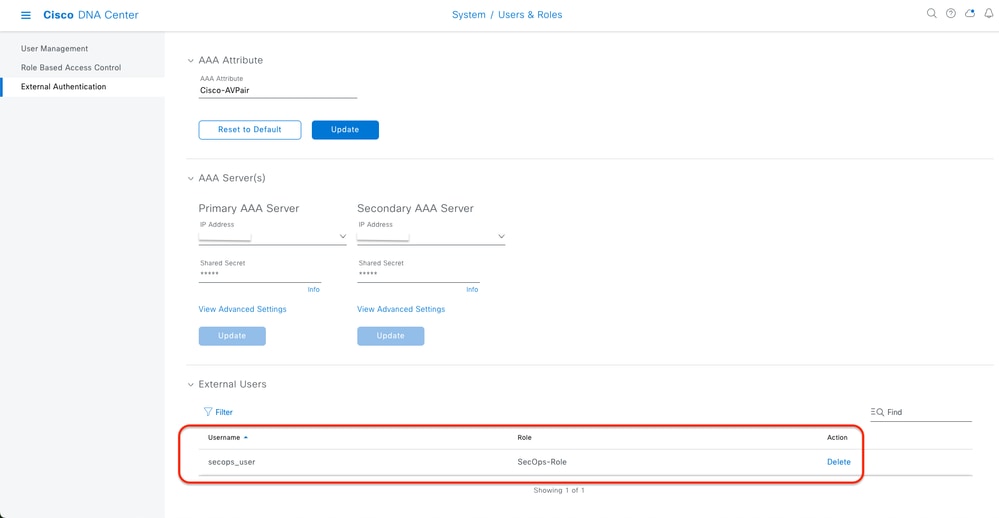

1- Cisco DNA - Display External Users System > Users & Roles > External Authentication > External Users.

Sie können die Liste der externen Benutzer anzeigen, die sich zum ersten Mal über TACACS+ angemeldet haben. Zu den angezeigten Informationen gehören die Benutzernamen und Rollen.

Externe Benutzer

Externe Benutzer

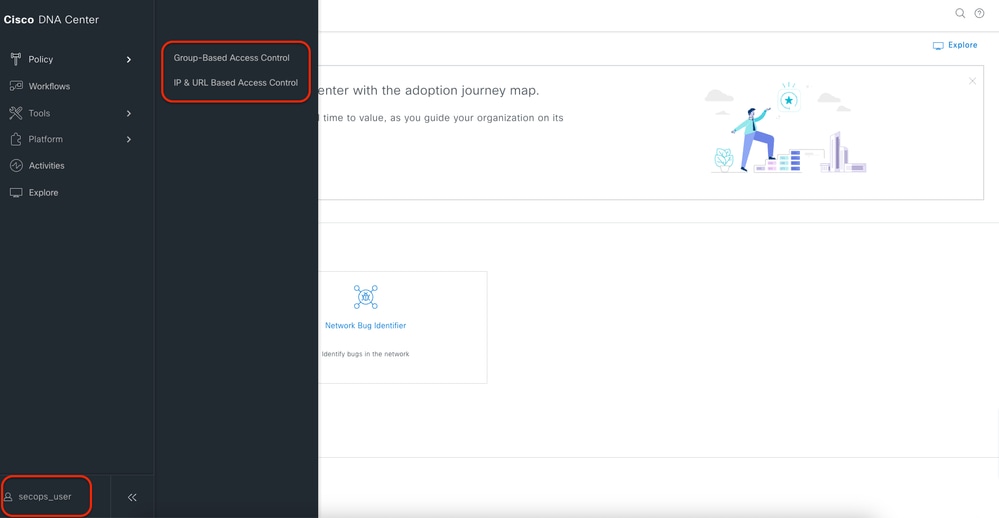

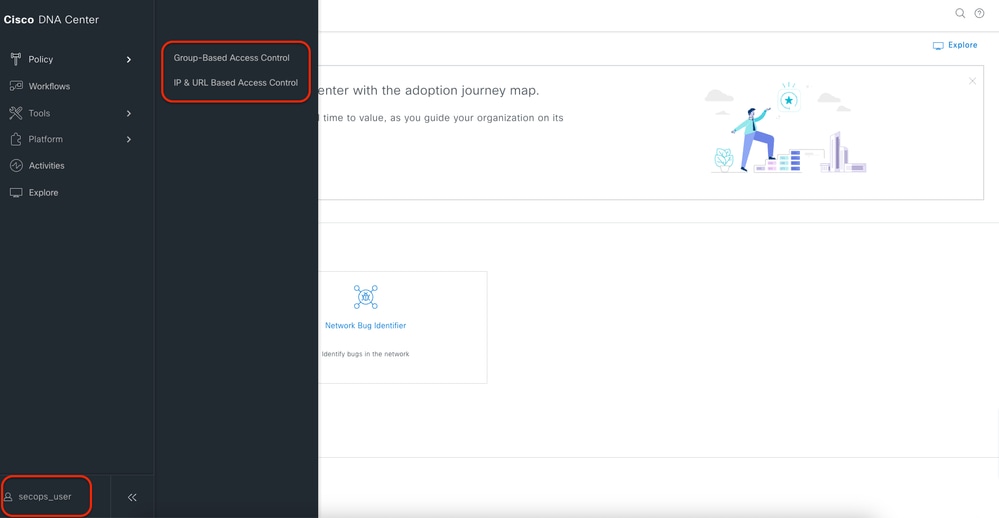

2. Cisco DNA - Bestätigung des Benutzerzugriffs

Eingeschränkter Benutzerzugriff

Eingeschränkter Benutzerzugriff

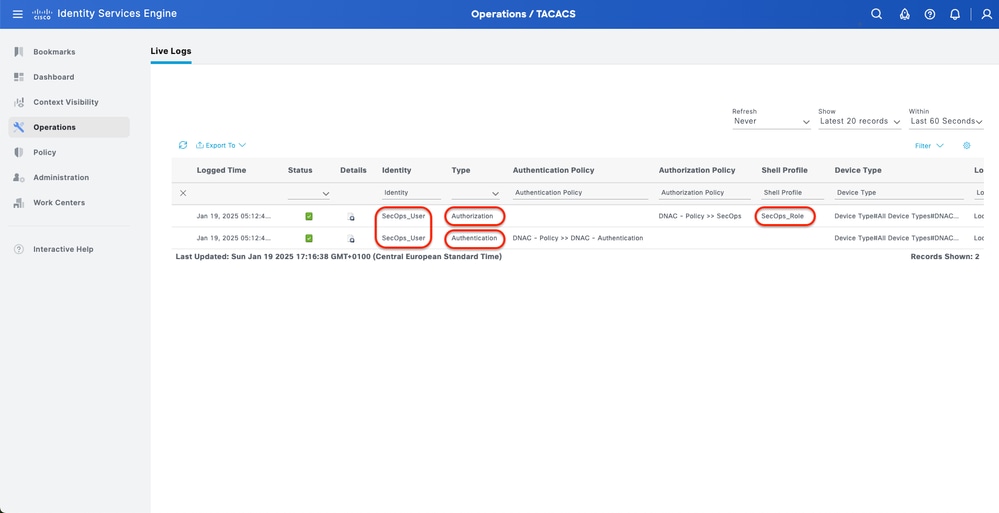

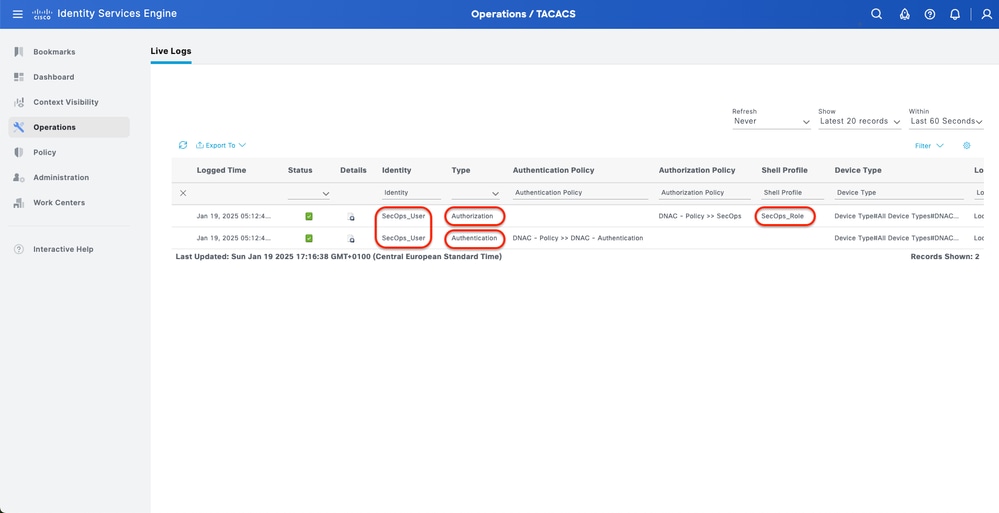

3.a ISE - TACACS+ Live-Logs Work Centers > Device Administration > Overview > TACACS Livelog.

TACACS-Live-Protokolle

TACACS-Live-Protokolle

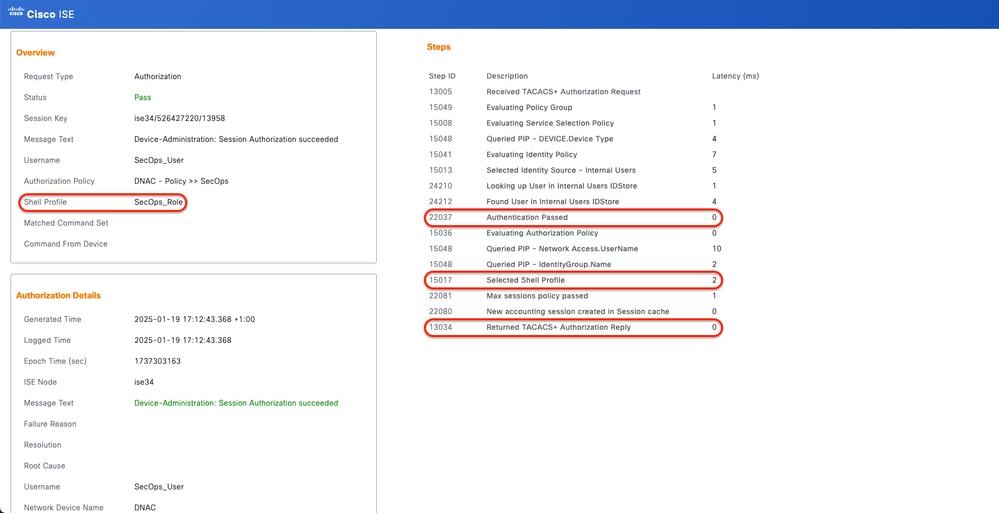

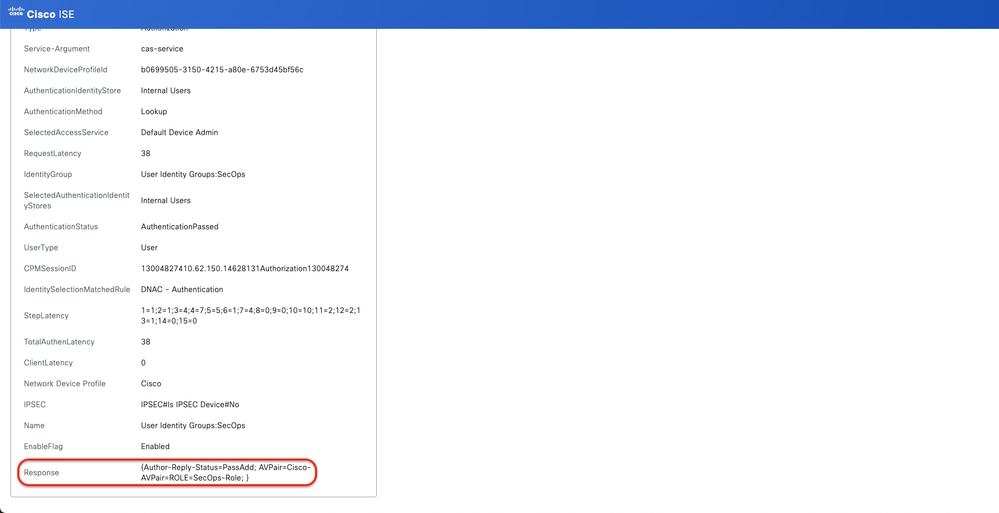

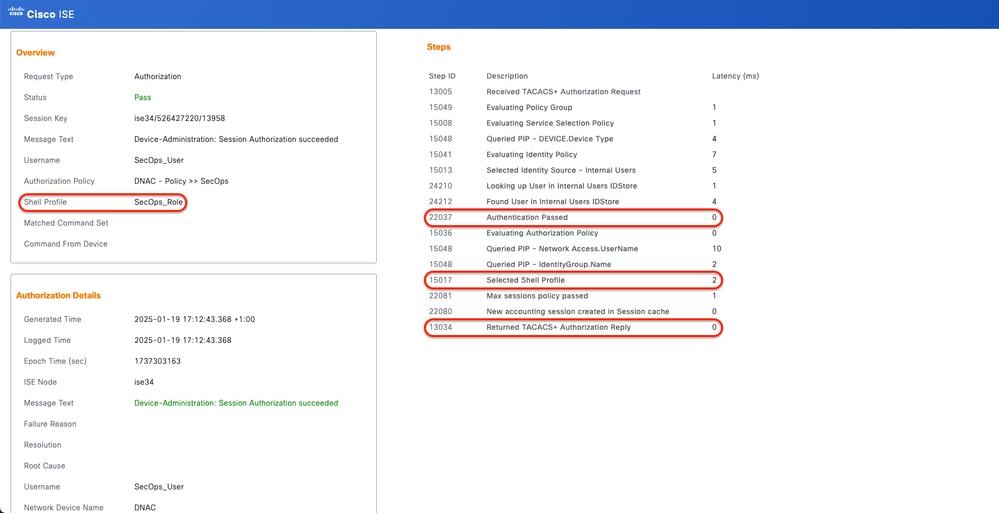

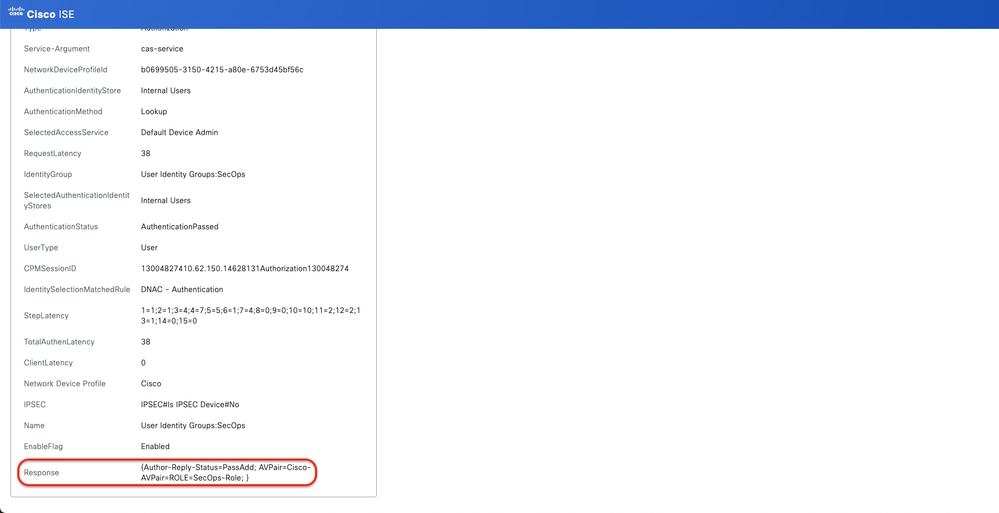

3.b ISE - detaillierte TACACS+ Live-Protokolle Work Centers > Device Administration > Overview > TACACS Livelog > Click (Details) for Authorization log (Details).

Detaillierte Live-Protokolle zu TACACS+ 1-2

Detaillierte Live-Protokolle zu TACACS+ 1-2

Detaillierte Live-Protokolle zu TACACS+ 2-2

Detaillierte Live-Protokolle zu TACACS+ 2-2

Fehlerbehebung

Für diese Konfiguration sind derzeit keine spezifischen Diagnoseinformationen verfügbar.

Referenzen

Feedback

Feedback