Einleitung

In diesem Dokument wird beschrieben, wie Sie Autorisierungsrichtlinien in ISE auf Basis der Azure AD-Gruppenmitgliedschaft mit EAP-TLS oder TEAP konfigurieren und Fehler beheben.

Voraussetzungen

Anforderungen

Cisco empfiehlt, dass Sie über Kenntnisse in folgenden Bereichen verfügen:

- Identity Services Engine (ISE)

- Microsoft Azure AD, Abonnement und Apps

- EAP-TLS-Authentifizierung

Verwendete Komponenten

Die Informationen in diesem Dokument basierend auf folgenden Software- und Hardware-Versionen:

- Cisco ISE 3.2

- Microsoft Azure AD

Die Informationen in diesem Dokument beziehen sich auf Geräte in einer speziell eingerichteten Testumgebung. Alle Geräte, die in diesem Dokument benutzt wurden, begannen mit einer gelöschten (Nichterfüllungs) Konfiguration. Wenn Ihr Netzwerk in Betrieb ist, stellen Sie sicher, dass Sie die möglichen Auswirkungen aller Befehle kennen.

Hintergrundinformationen

In ISE 3.0 ist es möglich, die Integration zwischen ISE und Azure Active Directory (AAD) zu nutzen, um die Benutzer basierend auf Azure AD-Gruppen und -Attributen über die ROPC-Kommunikation (Resource Owner Password Credentials) zu authentifizieren. Mit ISE 3.2 können Sie eine zertifikatbasierte Authentifizierung konfigurieren, und Benutzer können basierend auf Azure AD-Gruppenmitgliedschaften und anderen Attributen autorisiert werden. ISE fragt Azure über eine Grafik-API ab, um Gruppen und Attribute für den authentifizierten Benutzer abzurufen. Dabei wird der Common Name (CN) des Zertifikats mit dem UPN (User Principal Name) auf Azure-Seite verglichen.

Anmerkung: Bei den zertifikatbasierten Authentifizierungen kann es sich entweder um EAP-TLS oder um TEAP mit EAP-TLS als interner Methode handeln. Anschließend können Sie Attribute aus Azure Active Directory auswählen und sie dem Cisco ISE-Wörterbuch hinzufügen. Diese Attribute können für die Autorisierung verwendet werden. Nur die Benutzerauthentifizierung wird unterstützt.

Konfigurieren

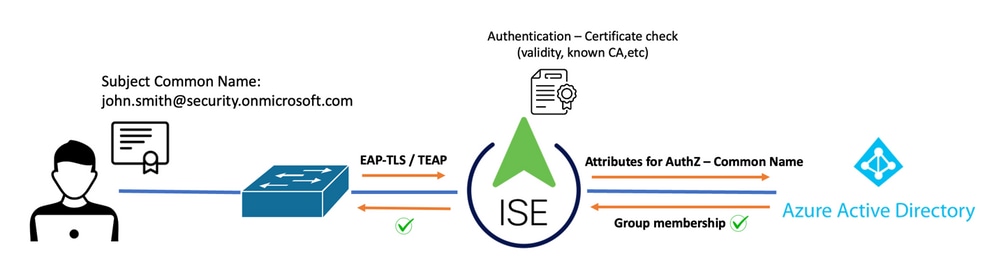

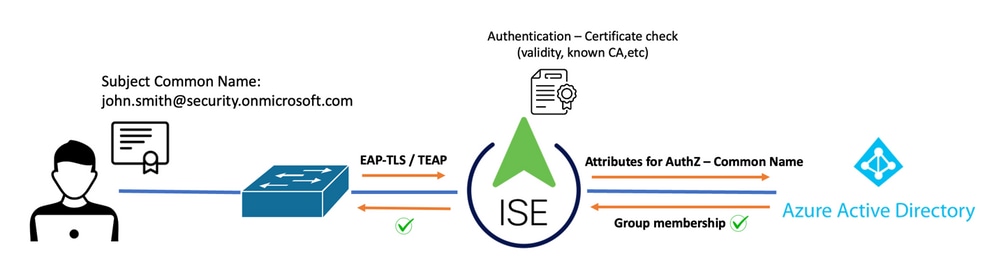

Netzwerkdiagramm

Das folgende Bild zeigt ein Beispiel für ein Netzwerkdiagramm und einen Verkehrsfluss:

Vorgehensweise

- Das Zertifikat wird über EAP-TLS oder TEAP mit EAP-TLS als interner Methode an die ISE gesendet.

- Die ISE wertet das Zertifikat des Benutzers aus (Gültigkeitsdauer, vertrauenswürdige Zertifizierungsstelle, Zertifikatsperrliste usw.).

- Die ISE sucht anhand des Zertifikatssubjektnamens (CN) nach der Microsoft Graph-API, um die Benutzergruppen und andere Attribute für diesen Benutzer abzurufen. Dies wird auf der Azure-Seite als Benutzerprinzipalname (User Principal Name, UPN) bezeichnet.

- ISE-Autorisierungsrichtlinien werden anhand der von Azure zurückgegebenen Benutzerattribute ausgewertet.

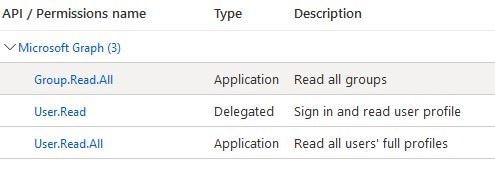

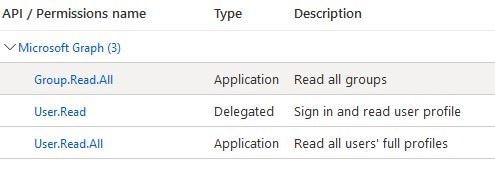

Anmerkung: Sie müssen die Graph-API-Berechtigungen für die ISE-App in Microsoft Azure konfigurieren und erteilen, wie unten gezeigt:

Konfigurationen

ISE-Konfiguration

Anmerkung: Die ROPC-Funktionalität und die Integration zwischen ISE und Azure AD werden in diesem Dokument nicht behandelt. Es ist wichtig, dass Gruppen und Benutzerattribute von Azure hinzugefügt werden. Siehe Konfigurationsleitfaden.

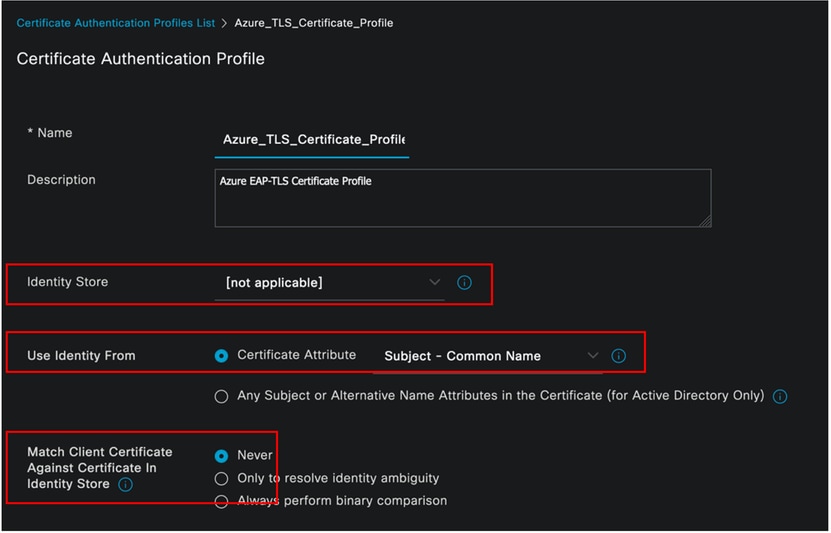

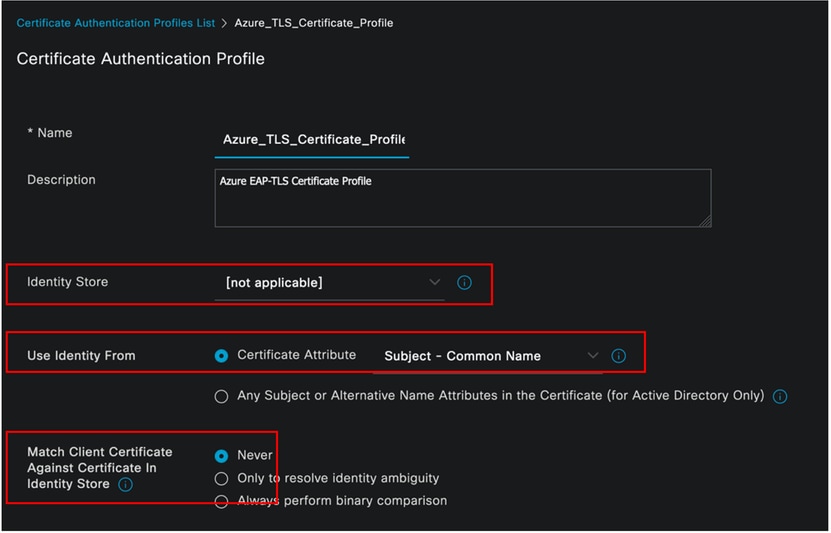

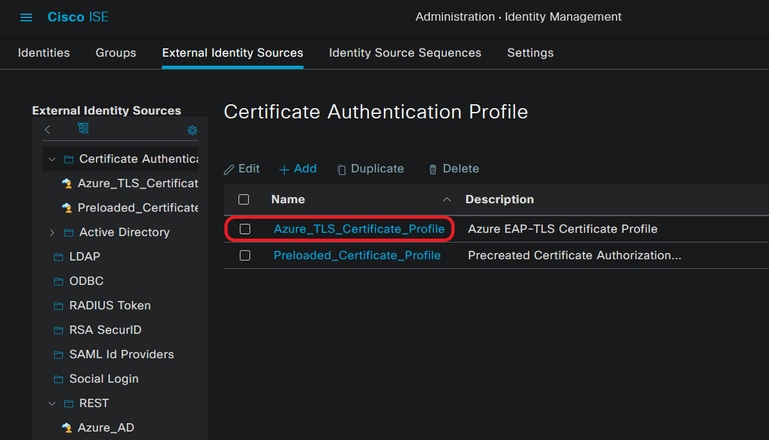

Konfigurieren des Zertifikatauthentifizierungsprofils

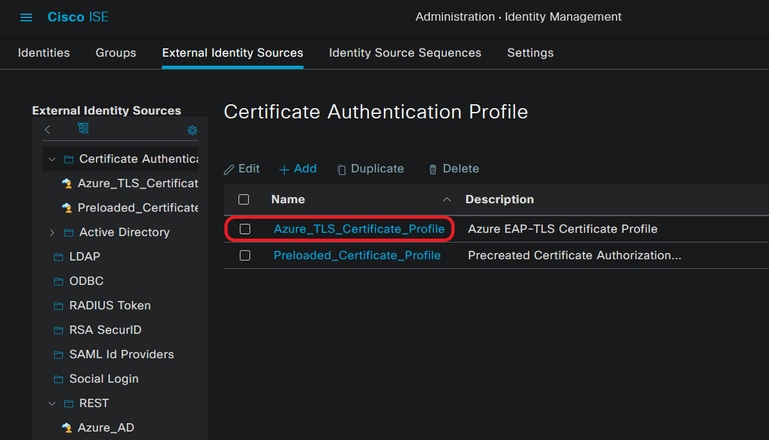

Schritt 1. Navigieren Sie zum Symbol Menu (Menü).  in der oberen linken Ecke, und wählen Sie Administration > Identity Management > External Identity sources aus.

in der oberen linken Ecke, und wählen Sie Administration > Identity Management > External Identity sources aus.

Schritt 2. Wählen Sie Zertifikatauthentifizierungsprofil aus, und klicken Sie dann auf Hinzufügen.

Schritt 3: Definieren Sie den Namen. Legen Sie den Identitätsspeicher auf [Nicht zutreffend] fest, und wählen Sie im Feld "Identität verwenden von" die Option "Betreff - allgemeiner Name". Wählen Sie im Feld Identitätsspeicher die Option Nie Clientzertifikat mit Zertifikat abgleichen aus.

Schritt 4. Klicken Sie auf Speichern:

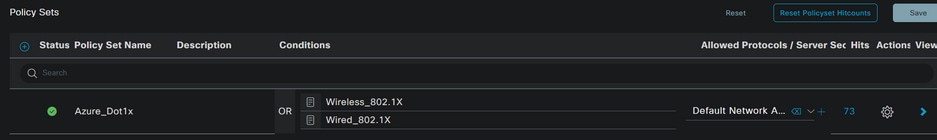

Schritt 5: Navigieren Sie zum Symbol "Menü".  in der linken oberen Ecke, und wählen Sie Policy > Policy Sets aus.

in der linken oberen Ecke, und wählen Sie Policy > Policy Sets aus.

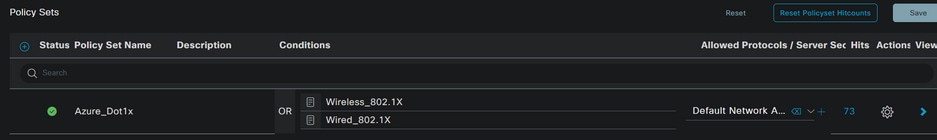

Schritt 6: Wählen Sie das Plus  um einen neuen Richtliniensatz zu erstellen. Definieren Sie einen Namen, und wählen Sie als Bedingungen Wireless 802.1x oder kabelgebundene 802.1x-Verbindungen aus. In diesem Beispiel wird die Standardoption für den Netzwerkzugriff verwendet:

um einen neuen Richtliniensatz zu erstellen. Definieren Sie einen Namen, und wählen Sie als Bedingungen Wireless 802.1x oder kabelgebundene 802.1x-Verbindungen aus. In diesem Beispiel wird die Standardoption für den Netzwerkzugriff verwendet:

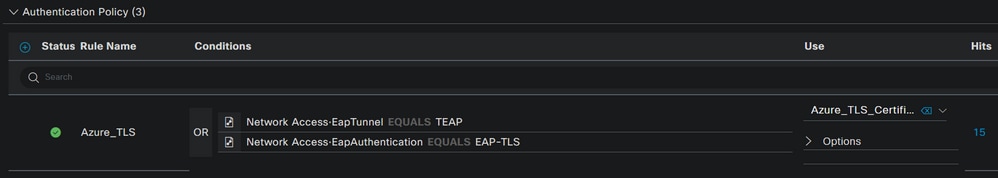

Schritt 7: Wählen Sie den Pfeil aus  neben Standard-Netzwerkzugriff, um Authentifizierungs- und Autorisierungsrichtlinien zu konfigurieren.

neben Standard-Netzwerkzugriff, um Authentifizierungs- und Autorisierungsrichtlinien zu konfigurieren.

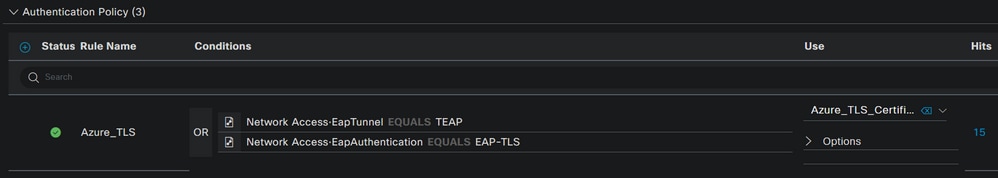

Schritt 8. Wählen Sie die Authentifizierungsrichtlinie Option, definieren Sie einen Namen und fügen Sie EAP-TLS als Network Access EAPAuthentication, es ist möglich, TEAP als Network Access EAPTunnel hinzuzufügen, wenn TEAP als Authentifizierungsprotokoll verwendet wird. Wählen Sie das in Schritt 3 erstellte Zertifikatauthentifizierungsprofil aus, und klicken Sie auf Speichern.

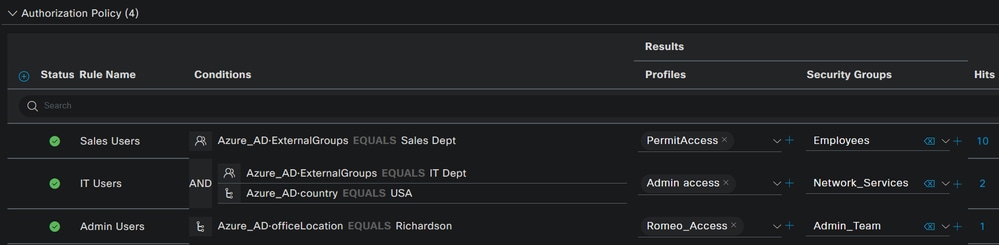

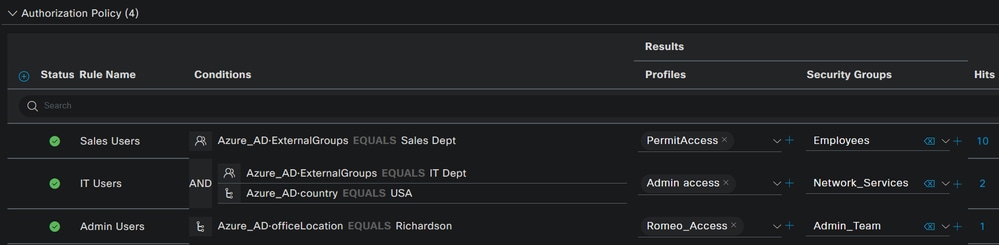

Schritt 9. Wählen Sie die Option Autorisierungsrichtlinie, definieren Sie einen Namen, und fügen Sie Azure AD-Gruppen- oder Benutzerattribute als Bedingung hinzu. Wählen Sie das Profil oder die Sicherheitsgruppe unter "Ergebnisse" aus, hängt vom Anwendungsfall ab, und klicken Sie dann auf Speichern.

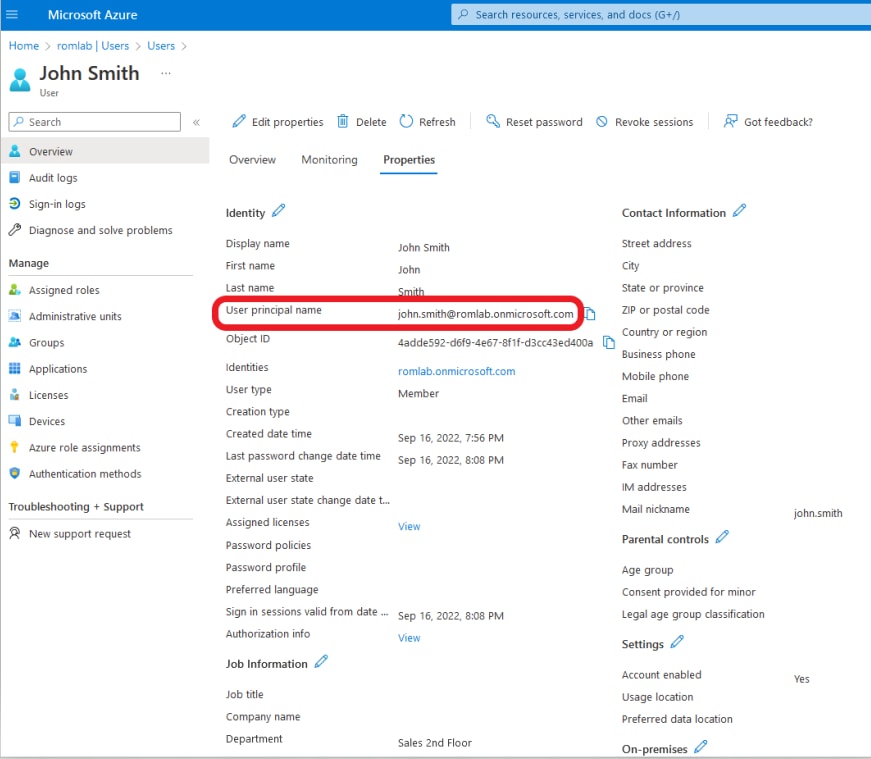

Benutzerkonfiguration

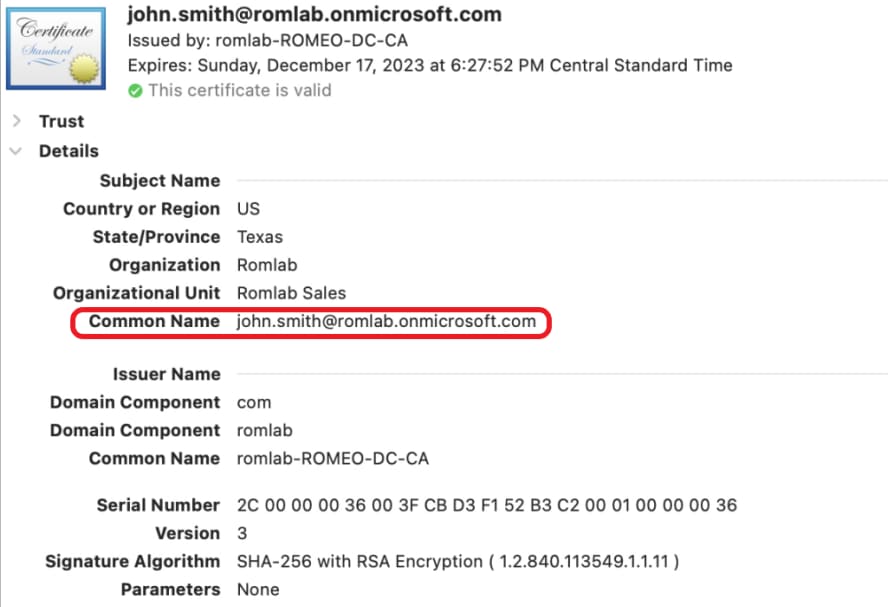

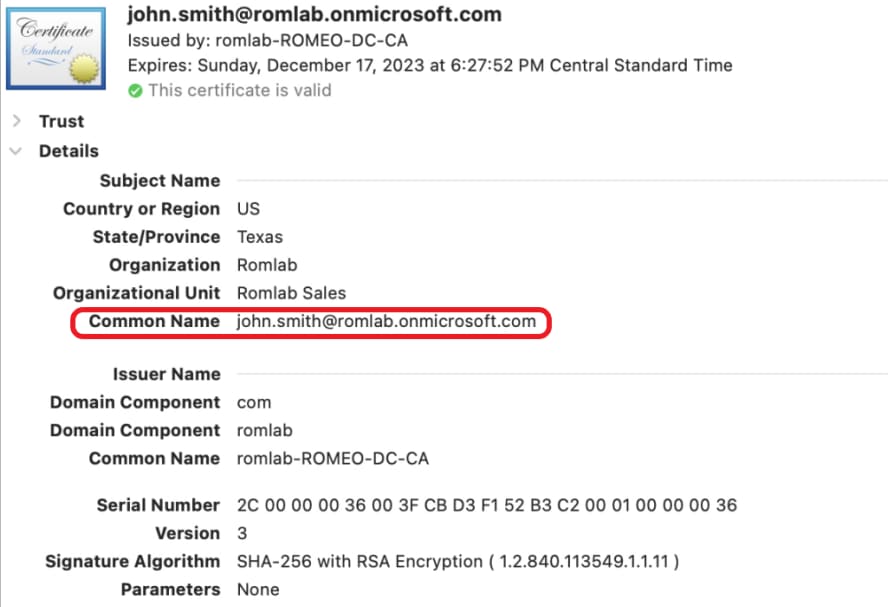

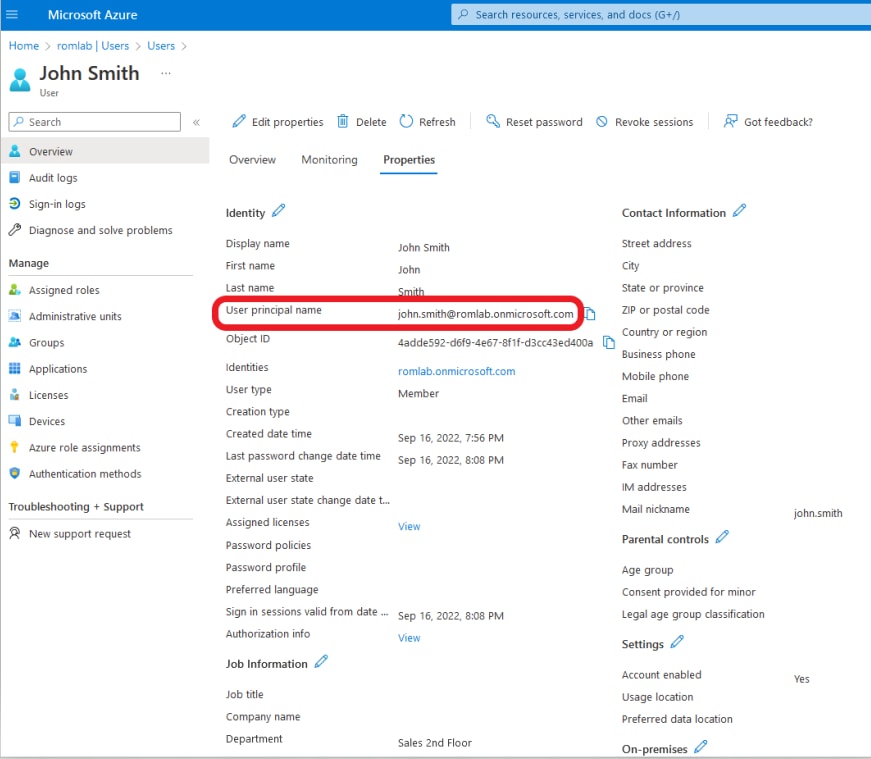

Der Common Name (CN) des Antragstellers aus dem Benutzerzertifikat muss mit dem UPN (User Principal Name) auf Azure-Seite übereinstimmen, damit die AD-Gruppenmitgliedschaft und die Benutzerattribute abgerufen werden können, die in Autorisierungsregeln verwendet werden. Damit die Authentifizierung erfolgreich ist, müssen sich die Stammzertifizierungsstelle und alle zwischengeschalteten Zertifizierungsstellenzertifikate im vertrauenswürdigen ISE-Speicher befinden.

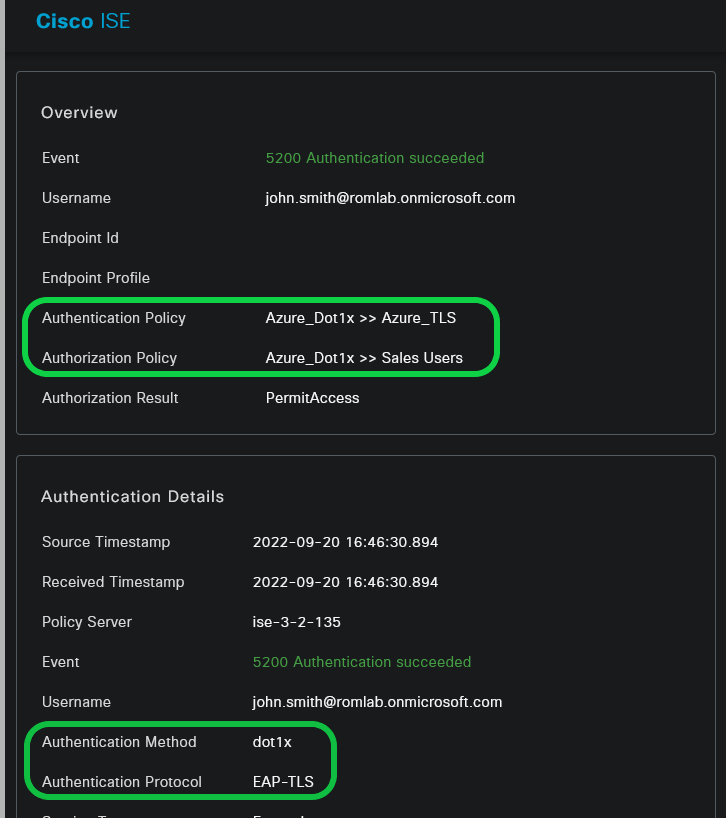

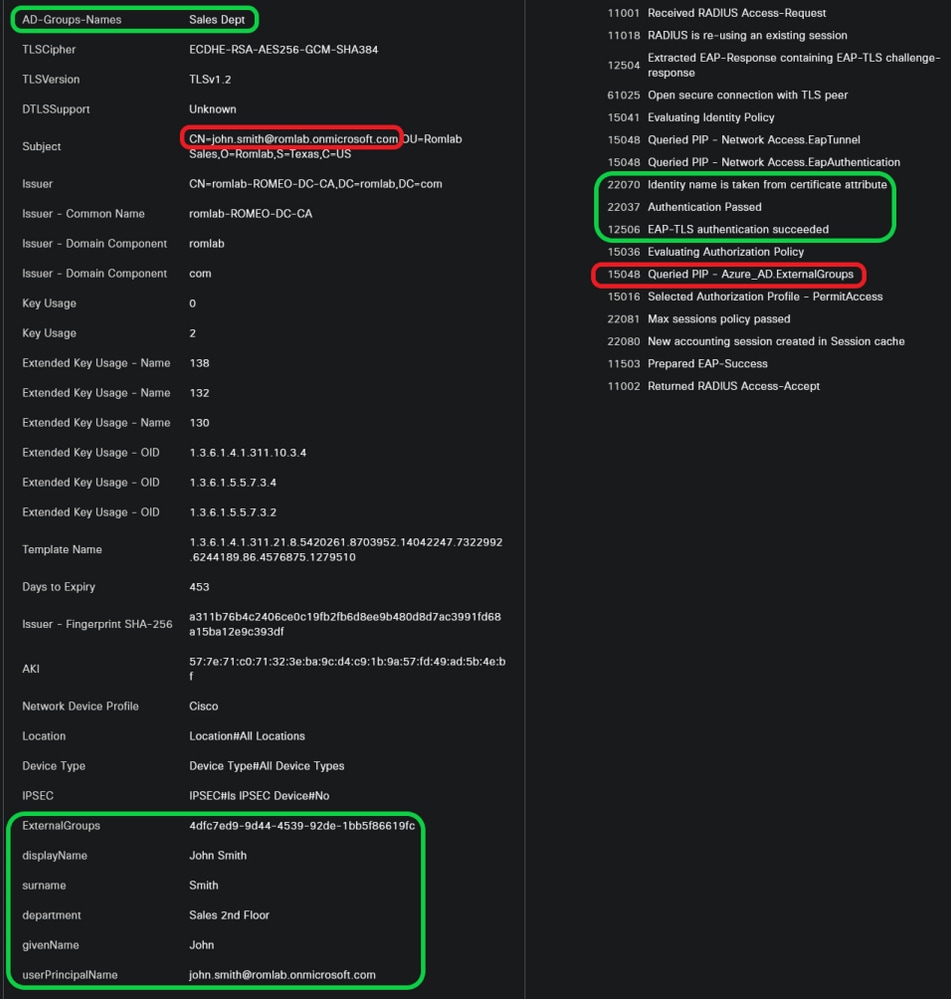

Überprüfung

ISE-Verifizierung

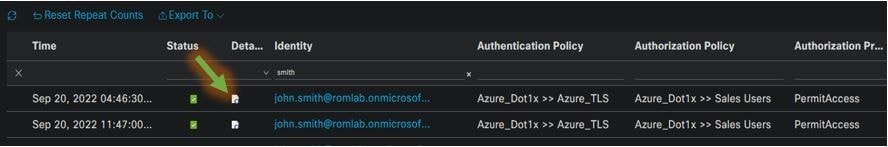

Klicken Sie in der Cisco ISE-GUI auf das Menü-Symbol  und wählen Sie for network authentication (RADIUS).

und wählen Sie for network authentication (RADIUS).

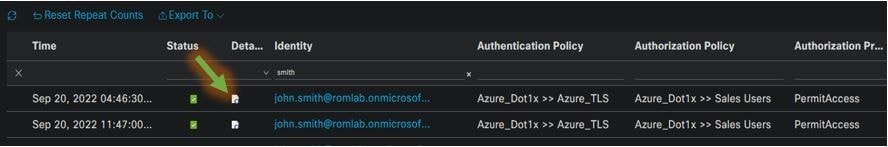

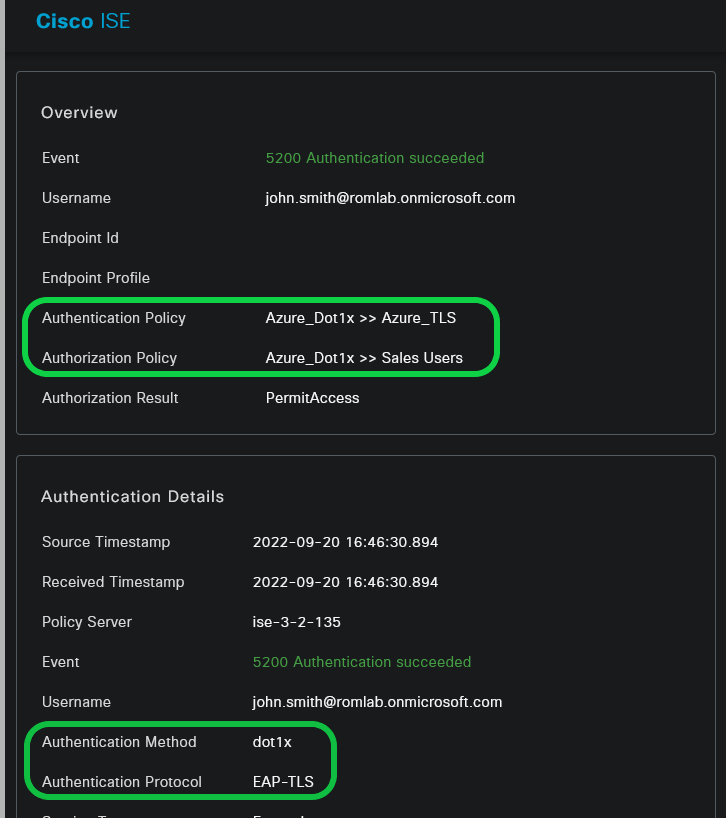

Klicken Sie in der Spalte "Details" auf das Lupensymbol, um einen detaillierten Authentifizierungsbericht anzuzeigen und zu überprüfen, ob der Fluss wie erwartet funktioniert.

- Überprüfen der Authentifizierungs-/Autorisierungsrichtlinien

- Authentifizierungsmethode/-protokoll.

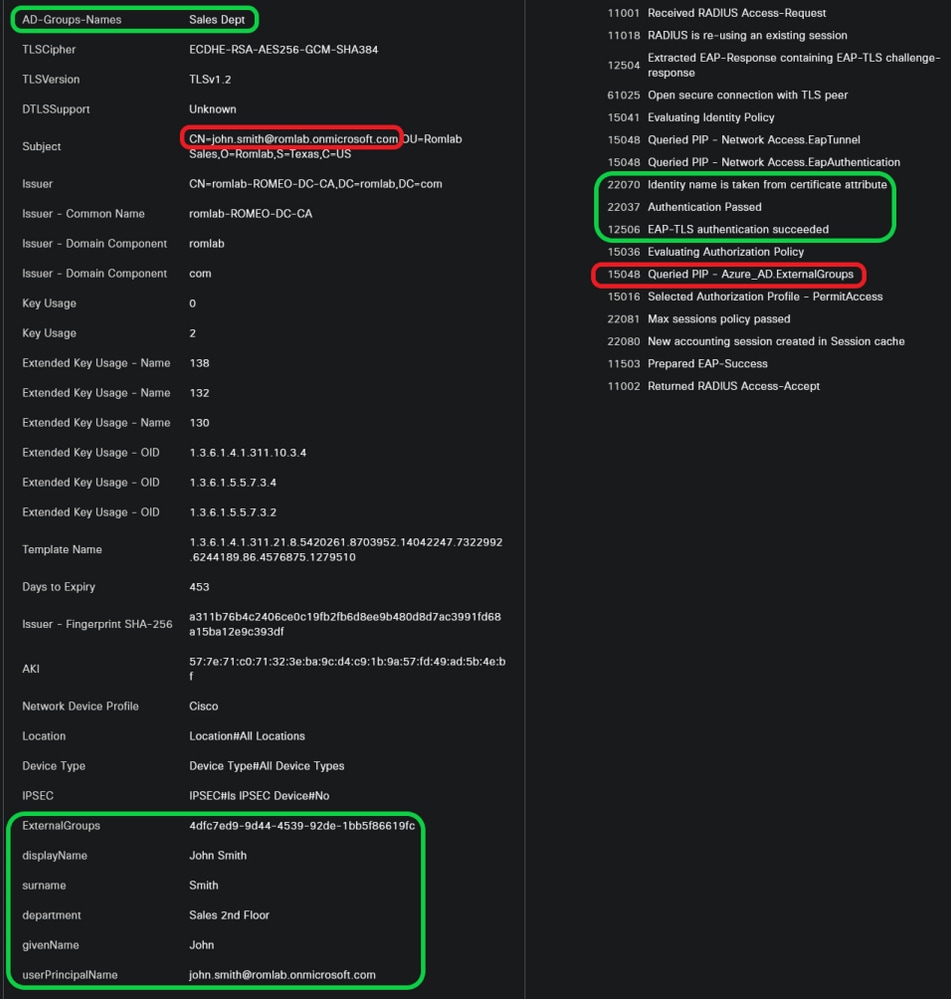

- Der Antragstellername des Benutzers wurde dem Zertifikat entnommen.

- Benutzergruppen und andere Attribute, die aus dem Azure-Verzeichnis abgerufen werden.

Fehlerbehebung

Debuggen auf ISE aktivieren

Navigieren Sie zu Administration > System > Logging > Debug Log Configuration, um die nächsten Komponenten auf die angegebene Ebene festzulegen.

|

Knoten

|

Komponentenname

|

Protokollstufe

|

Protokolldateiname

|

|

PSN

|

Ruhestandslager

|

Fehlersuche

|

rest-id-store.log

|

|

PSN

|

Laufzeit-AAA

|

Fehlersuche

|

prrt-server.log

|

Anmerkung: Wenn Sie mit der Fehlerbehebung fertig sind, sollten Sie die Fehlerbehebungen zurücksetzen. Wählen Sie dazu den entsprechenden Knoten aus, und klicken Sie auf Auf Standard zurücksetzen.

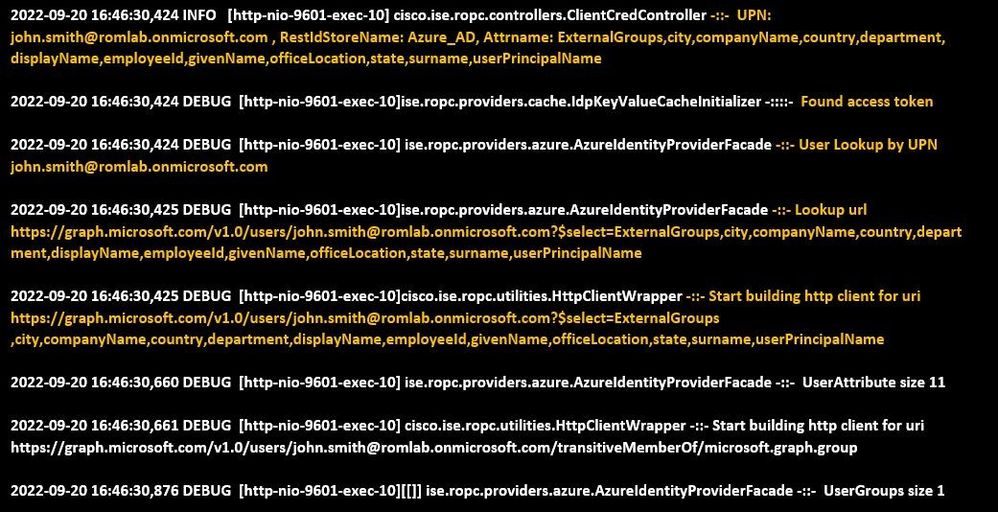

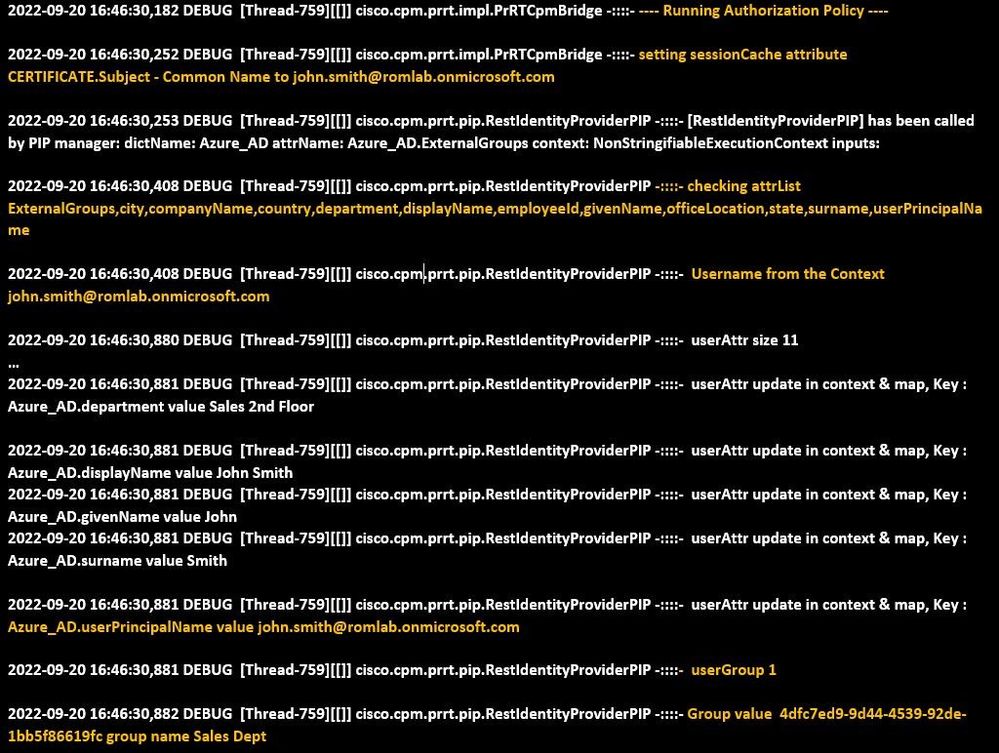

Ausschnitte protokollieren

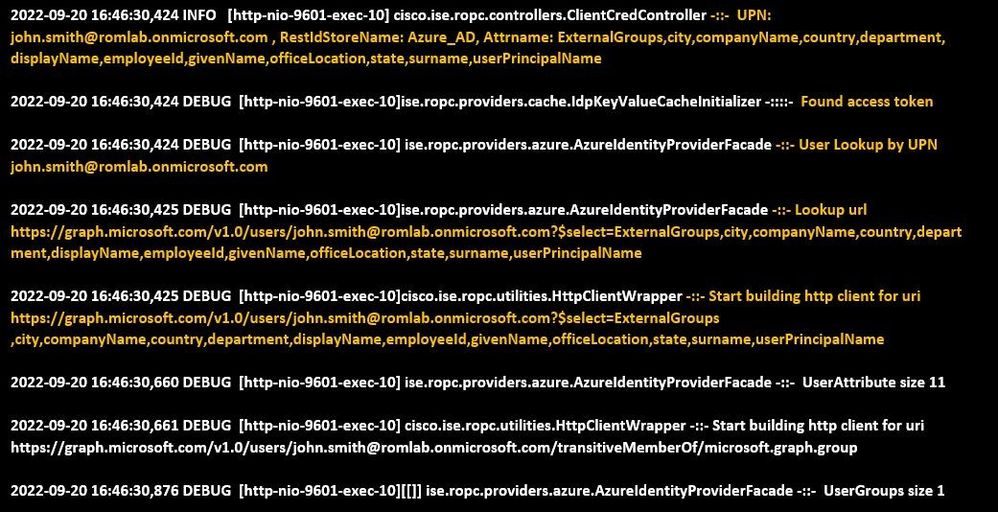

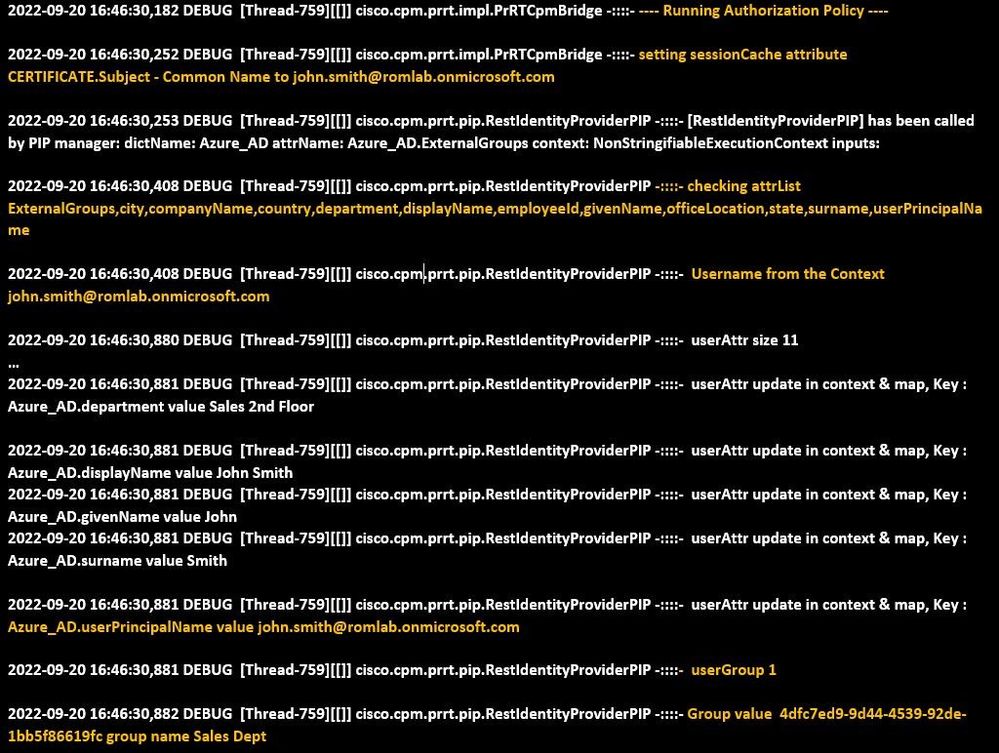

Die nächsten Auszüge zeigen die letzten beiden Phasen im Fluss, die bereits im Netzwerkdiagrammabschnitt erwähnt wurden.

- ISE verwendet den Zertifikatssubjektnamen (CN) und führt eine Suche in der Azure Graph-API durch, um Benutzergruppen und andere Attribute für diesen Benutzer abzurufen. Dies wird auf Azure-Seite als Benutzerprinzipalname (UPN) bezeichnet.

- ISE-Autorisierungsrichtlinien werden anhand der von Azure zurückgegebenen Benutzerattribute ausgewertet.

Rest-ID-Protokolle:

Port-Protokolle:

Feedback

Feedback