Einleitung

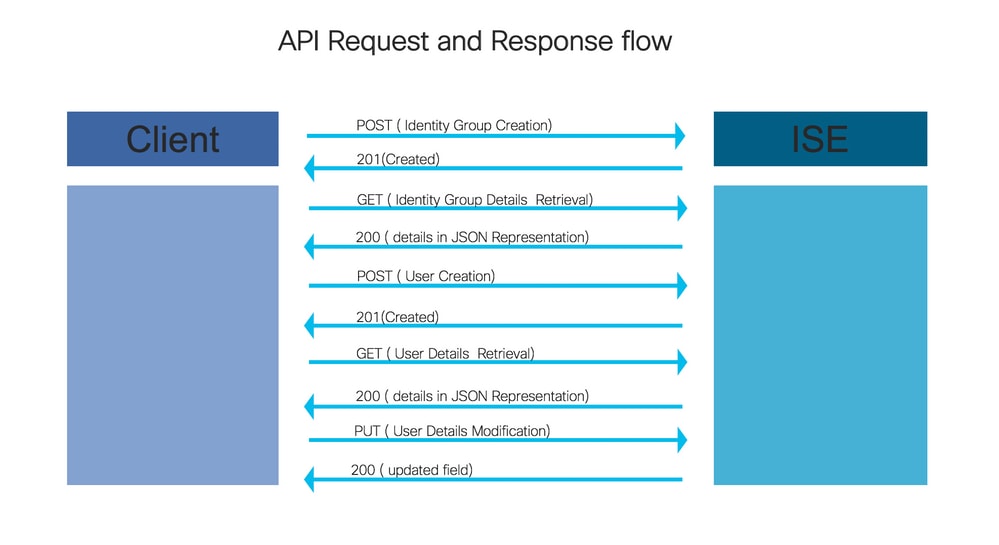

In diesem Dokument wird beschrieben, wie Identitätsgruppen und Benutzer mithilfe der REST-API erstellt und geändert werden, die für die Identitätsmanagement-Automatisierung verwendet werden kann. Das in diesem Kapitel beschriebene Verfahren basiert auf einer Standalone-ISE-Bereitstellung und einem REST-API-Firefox-Client (RESTED) im JSON-Format.

Voraussetzungen

Anforderungen

Cisco empfiehlt, dass Sie über Kenntnisse in folgenden Bereichen verfügen:

- Cisco Identity Services Engine (ISE)

- REST-API

- JSON

Verwendete Komponenten

Dieses Dokument ist nicht auf bestimmte Software- und Hardwareversionen beschränkt und stellt lediglich einen Beispielkonfigurationsleitfaden über die REST-API dar.

Die Informationen in diesem Dokument beziehen sich auf Geräte in einer speziell eingerichteten Testumgebung. Alle Geräte, die in diesem Dokument benutzt wurden, begannen mit einer gelöschten (Nichterfüllungs) Konfiguration. Wenn Ihr Netzwerk in Betrieb ist, stellen Sie sicher, dass Sie die möglichen Auswirkungen aller Befehle kennen.

Konfigurieren

Dies sind die Beispielschritte für Vorgänge über die API, die als Referenz zum Erstellen eigener Aufrufe verwendet werden können.

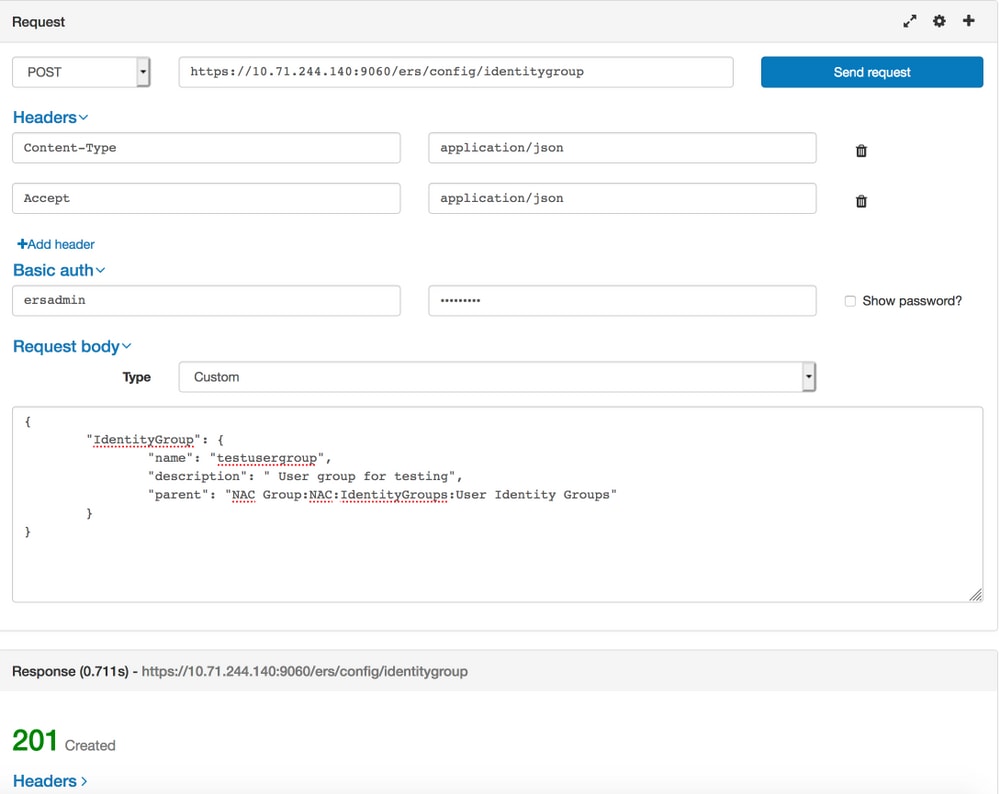

1. Erstellung von Identitätsgruppen

Erstellen Sie mithilfe der POST-Methode eine Identitätsgruppe.

URL für API-Aufruf:

https://<ISE IP>:9060/ers/config/identitygroup

Der Header für den API-Aufruf:

|

HTTP-Header "Inhaltstyp":

|

application/json

|

|

HTTP-Header "Akzeptieren":

|

application/json

|

JSON-Code für die Erstellung von Identitätsgruppen

{

"IdentityGroup": {

"name": "",

"description": "",

"parent": "NAC Group:NAC:IdentityGroups:User Identity Groups"

}

}

Beispiel:

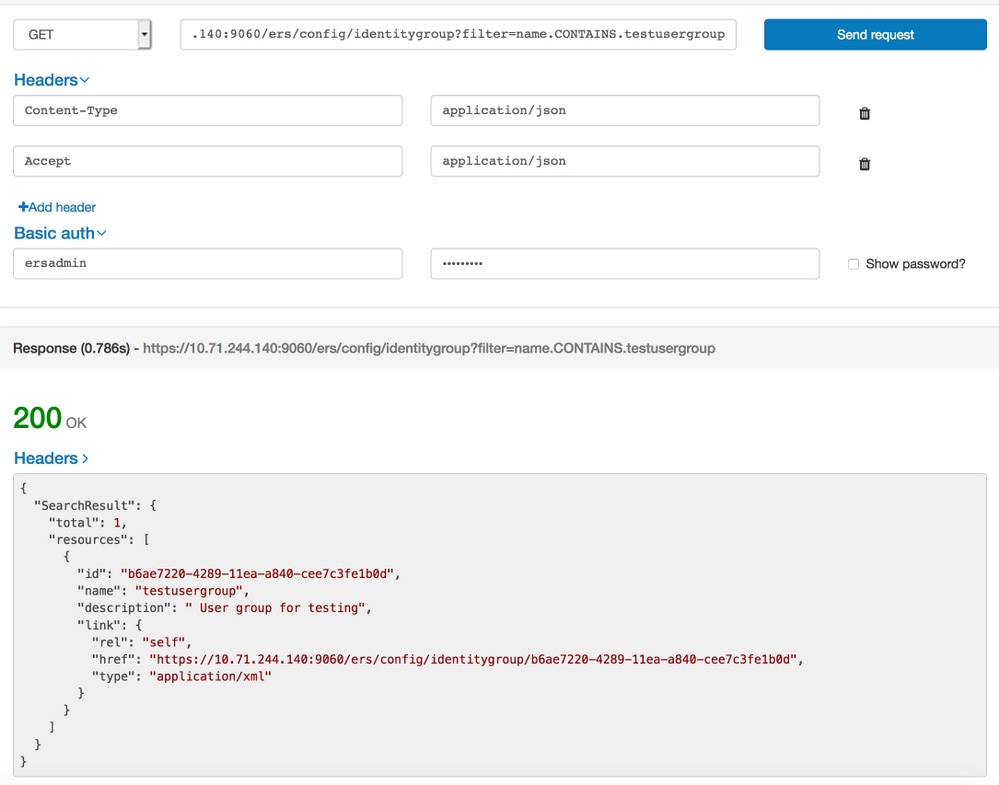

2. Abrufen von Identitätsgruppendetails

Abrufen der Identitätsgruppendetails mithilfe der GET-Methode

URL für API-Aufruf:

https://<ISE IP>:9060/ers/config/identitygroup?filter=name.CONTAINS.<Name der Identitätsgruppe >

Der Header für den API-Aufruf:

|

HTTP-Header "Inhaltstyp":

|

application/json

|

|

HTTP-Header "Akzeptieren":

|

application/json

|

Beispiel:

Anmerkung: Die ID (empfangen in den Identitätsgruppendetails) ist erforderlich, um Benutzer in dieser Identitätsgruppe zu erstellen.

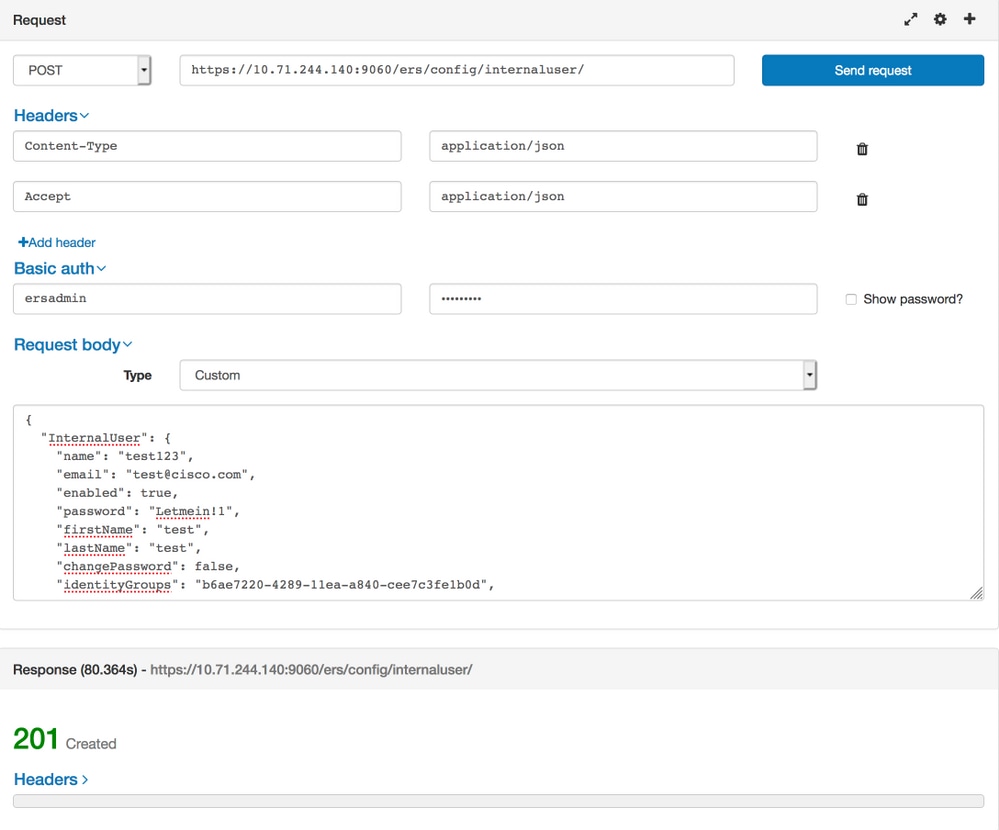

3. Benutzererstellung

Erstellen eines Benutzers mithilfe der POST-Methode

URL für API-Aufruf:

https://<ISE IP>:9060/ers/config/internaluser/

Der Header für den API-Aufruf:

|

HTTP-Inhaltstyp-Header:

|

application/json

|

|

HTTP-Accept-Header:

|

application/json

|

JSON-Code für die Benutzererstellung:

{

"InternalUser": {

"name": "",

"email": "",

"enabled": true,

"password": "",

"firstName": "",

"lastName": "",

"changePassword": false,

"identityGroups": "",

"expiryDateEnabled": false,

"enablePassword": ""

}

}

Beispiel:

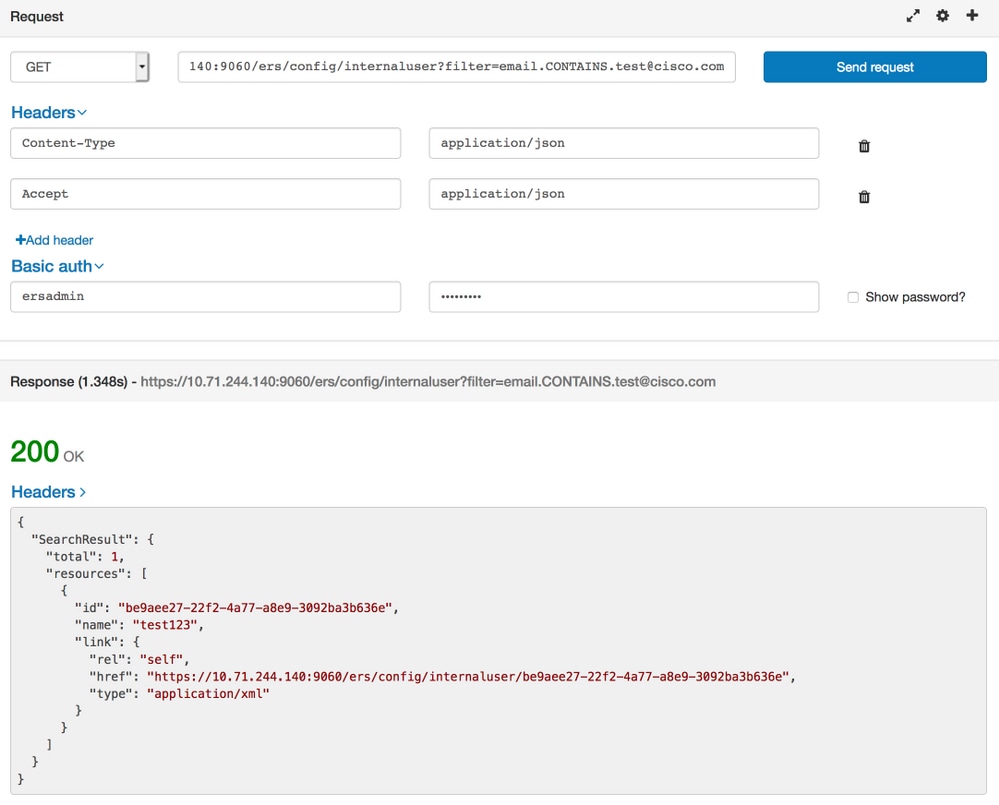

4. Abruf von Benutzerdetails

Abrufen von Benutzerdetails mithilfe der GET-Methode.

URL für API-Aufruf:

https://<ISE IP>:9060/ers/config/internaluser

Anmerkung: Diese URL kann zum Filtern von Benutzern verwendet werden. Der Benutzer kann nach firstName, lastName, identityGroup, name, description, email und enabled gefiltert werden.

Dies wird empfohlen, um Benutzerdetails mit einer E-Mail-ID zu filtern, da die E-Mail-ID für jeden Benutzer eindeutig ist.

https://<ISE IP>:9060/ers/config/internaluser?filter=<Name des für die Filterung verwendeten Felds>.CONTAINS.<Wert des Felds für die Filterung>

Der Header für den API-Aufruf:

|

HTTP-Inhaltstyp-Header:

|

application/json

|

|

HTTP-Accept-Header:

|

application/json

|

Beispiel:

Hinweis:IDandNamereceived (Hier empfangen) ist erforderlich, um das Kennwort oder andere Informationen für einen Benutzer zu aktualisieren.hrefURL wird verwendet, um Benutzerinformationen zu aktualisieren.

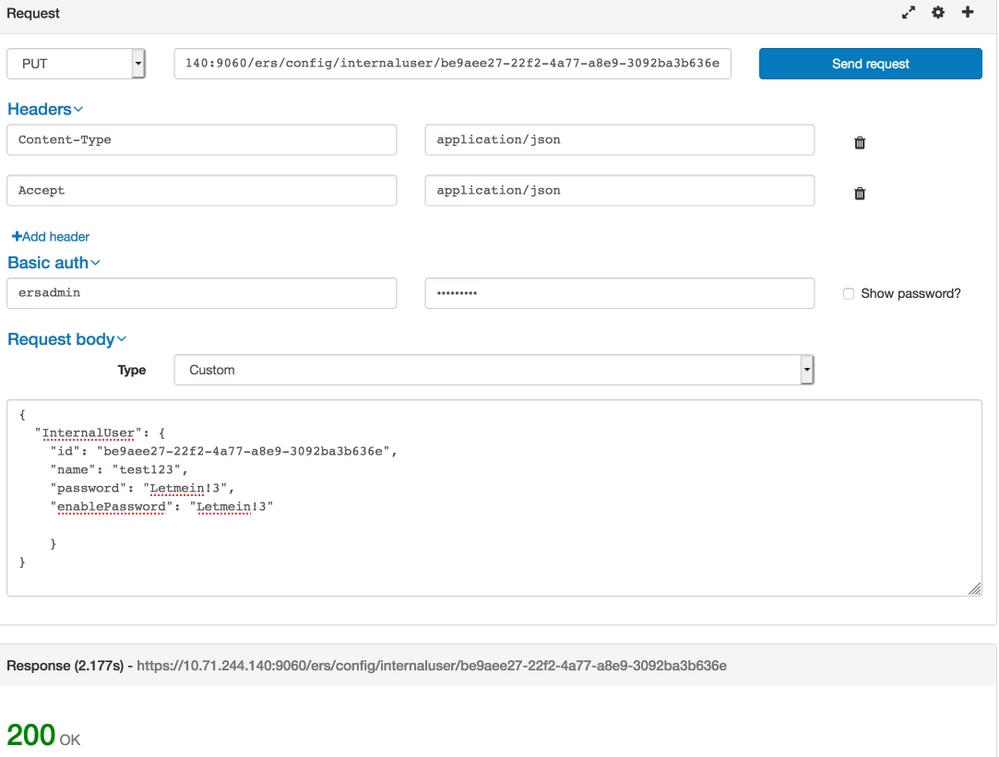

5. Änderung von Benutzerdetails

Ändern Sie das Benutzerkennwort mithilfe von PUT Method.

URL für API-Aufruf:

https://<ISE IP>:9060/ers/config/internaluser/<Benutzer-ID erhalten mit dem in Schritt 4 beschriebenen Verfahren>

Oben ist eine href-URL, die mithilfe des in Schritt 4 beschriebenen Verfahrens empfangen wurde.

Der Header für den API-Aufruf:

|

HTTP-Inhaltstyp-Header:

|

application/json

|

|

HTTP-Accept-Header:

|

application/json

|

JSON-Code für Benutzeranmeldeinformationen Änderung:

{

"InternalUser": {

"id": "",

"name": " ",

"password": "",

"enablePassword": ""

}

}

Beispiel:

Überprüfung

Um Identitätsgruppen zu überprüfen, navigieren Sie zu Administration > Identity Management > Groups > Identity Groups > User Identity Groups in der ISE-GUI.

Um Benutzer zu überprüfen, navigieren Sie zu Administration > Identity Management > Identities > Users in der ISE-GUI.