ISE- und LDAP-Attributbasierte Authentifizierung

Download-Optionen

-

ePub (4.2 MB)

In verschiedenen Apps auf iPhone, iPad, Android, Sony Reader oder Windows Phone anzeigen

Inklusive Sprache

In dem Dokumentationssatz für dieses Produkt wird die Verwendung inklusiver Sprache angestrebt. Für die Zwecke dieses Dokumentationssatzes wird Sprache als „inklusiv“ verstanden, wenn sie keine Diskriminierung aufgrund von Alter, körperlicher und/oder geistiger Behinderung, Geschlechtszugehörigkeit und -identität, ethnischer Identität, sexueller Orientierung, sozioökonomischem Status und Intersektionalität impliziert. Dennoch können in der Dokumentation stilistische Abweichungen von diesem Bemühen auftreten, wenn Text verwendet wird, der in Benutzeroberflächen der Produktsoftware fest codiert ist, auf RFP-Dokumentation basiert oder von einem genannten Drittanbieterprodukt verwendet wird. Hier erfahren Sie mehr darüber, wie Cisco inklusive Sprache verwendet.

Informationen zu dieser Übersetzung

Cisco hat dieses Dokument maschinell übersetzen und von einem menschlichen Übersetzer editieren und korrigieren lassen, um unseren Benutzern auf der ganzen Welt Support-Inhalte in ihrer eigenen Sprache zu bieten. Bitte beachten Sie, dass selbst die beste maschinelle Übersetzung nicht so genau ist wie eine von einem professionellen Übersetzer angefertigte. Cisco Systems, Inc. übernimmt keine Haftung für die Richtigkeit dieser Übersetzungen und empfiehlt, immer das englische Originaldokument (siehe bereitgestellter Link) heranzuziehen.

Inhalt

Einleitung

In diesem Dokument wird beschrieben, wie Sie die Cisco Identity Services Engine (ISE) konfigurieren und LDAP-Objektattribute (Lightweight Directory Access Protocol) verwenden, um Geräte dynamisch zu authentifizieren und zu autorisieren.

Anmerkung: Dieses Dokument gilt für Konfigurationen, die LDAP als externe Identitätsquelle für die ISE-Authentifizierung und -Autorisierung verwenden.

Veröffentlicht von Emmanuel Cano und Mauricio Ramos Cisco Professional Services Engineer.

Herausgegeben von Neri Cruz Cisco TAC Engineer.

Voraussetzungen

Anforderungen

Cisco empfiehlt, dass Sie über Kenntnisse in den folgenden Themen verfügen:

- Grundkenntnisse der ISE-Richtliniensätze, Authentifizierungs- und Autorisierungsrichtlinien

- MAB (Mac Authentication Bypass)

- Grundkenntnisse des Radius-Protokolls

- Grundkenntnisse der Windows-Server

Verwendete Komponenten

Die Informationen in diesem Dokument basieren auf den folgenden Software- und Hardwareversionen:

- Cisco ISE, Version 2.4 Patch 11

- Microsoft Windows Server, Version 2012 R2 x64

- Cisco Switch Catalyst 3650-24PD, Version 03.07.05.E (15.2(3)E5)

- Microsoft Windows 7

Anmerkung: Die Informationen in diesem Dokument beziehen sich auf Geräte in einer speziell eingerichteten Testumgebung. Alle Geräte, die in diesem Dokument benutzt wurden, begannen mit einer gelöschten (Nichterfüllungs) Konfiguration. Wenn Ihr Netz Live ist, überprüfen Sie, ob Sie die mögliche Auswirkung jedes möglichen Befehls verstehen.

Konfiguration

Dieser Abschnitt beschreibt die Konfiguration der Netzwerkgeräte, die Integration zwischen ISE und LDAP und schließlich die Konfiguration der LDAP-Attribute zur Verwendung in der ISE-Autorisierungsrichtlinie.

Netzwerkdiagramm

Dieses Bild zeigt die Netzwerktopologie, die verwendet wird:

Der Datenverkehrsfluss sieht wie im Netzwerkdiagramm dargestellt folgendermaßen aus:

- Der Benutzer verbindet seinen PC/Laptop mit dem entsprechenden Switch-Port.

- Der Switch sendet eine Radius-Zugriffsanforderung für diesen Benutzer an die ISE.

- Wenn die ISE die Informationen erhält, fragt sie den LDAP-Server nach dem spezifischen Benutzerfeld ab, das die Attribute enthält, die in den Autorisierungsrichtlinienbedingungen verwendet werden sollen.

- Sobald die ISE die Attribute (Switch-Port, Switch-Name und Geräte-MAC-Adresse) empfängt, vergleicht sie die vom Switch bereitgestellten Informationen.

- Wenn die vom Switch bereitgestellten Attributinformationen mit den Informationen übereinstimmen, die vom LDAP bereitgestellt werden, sendet die ISE ein RADIUS Access-Accept mit den im Autorisierungsprofil konfigurierten Berechtigungen.

Konfigurationen

In diesem Abschnitt können Sie das LDAP, den Switch und die ISE konfigurieren.

LDAP konfigurieren

Führen Sie die folgenden Schritte aus, um den LDAP-Server zu konfigurieren:

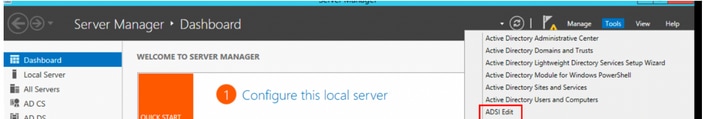

1. Navigieren Sie zu Server Manager > Dashboard > Tools > ADSI Edit

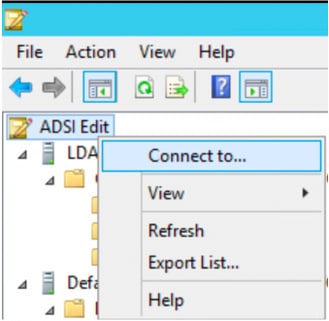

2. Klicken Sie mit der rechten Maustaste auf das Symbol ADSI Edit und wählen Verbinden mit...

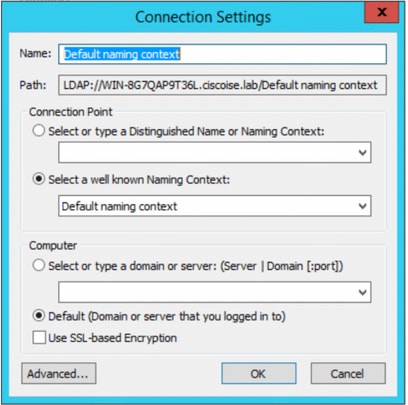

3. Unter Verbindungseinstellungen definieren Sie einen Namen und wählen Sie die Schaltfläche OK, um die Verbindung zu starten.

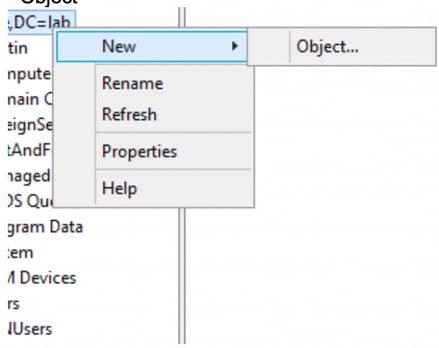

4. Klicken Sie im selben ADSI-Menü "Bearbeiten" mit der rechten Maustaste auf die Gleichstromanbindung (DC=ciscodemo, DC=lab), und wählen Sie Neu und dann die Option Objekt

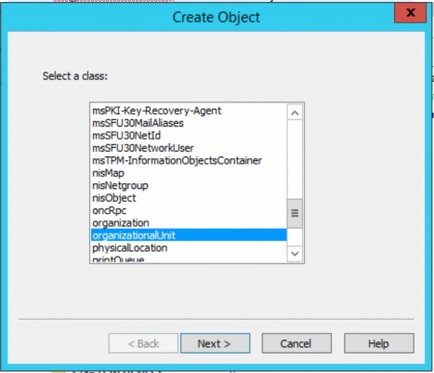

5. Wählen Sie Option OrganizationalUnit als neues Objekt und wählen Sie Weiter.

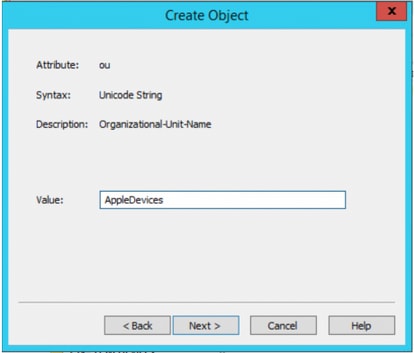

6. Definieren Sie einen Namen für die neue Organisationseinheit, und wählen Sie Weiter

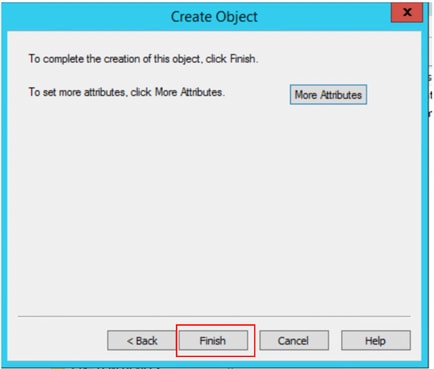

7. Wählen Sie Beenden, um die neue Organisationseinheit zu erstellen.

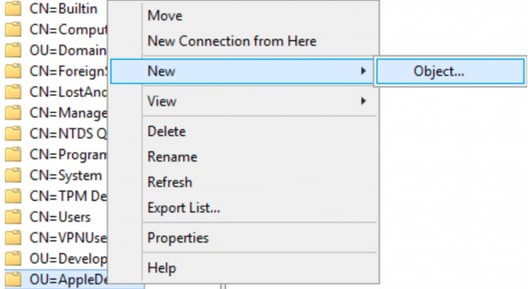

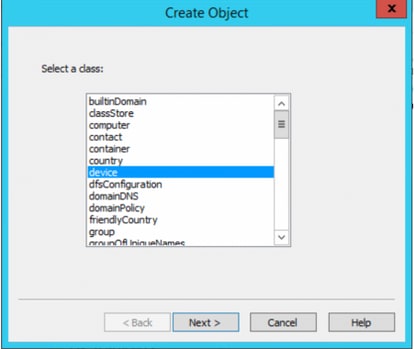

8. Klicken Sie mit der rechten Maustaste auf die gerade erstellte Organisationseinheit, und wählen Sie Neu > Objekt

9.Wählen Sie Gerät als Objektklasse und wählen Sie Weiter

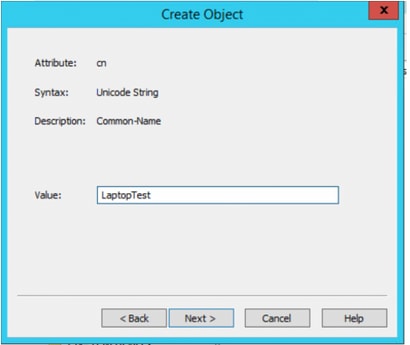

10.Definieren Sie einen Namen im Feld Wert und wählen Sie Weiter

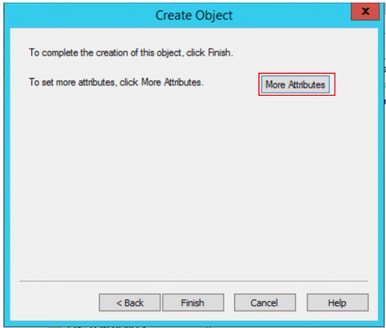

11. Wählen Sie die Option Weitere Attribute

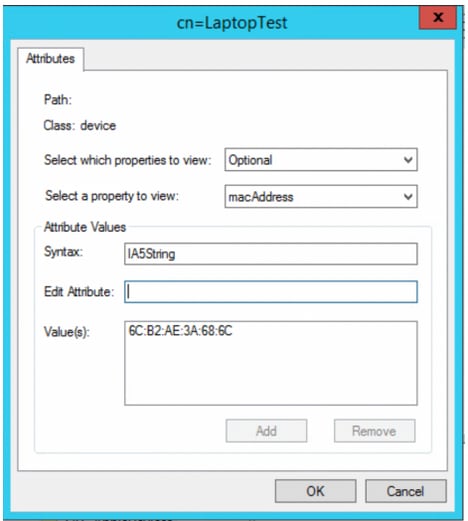

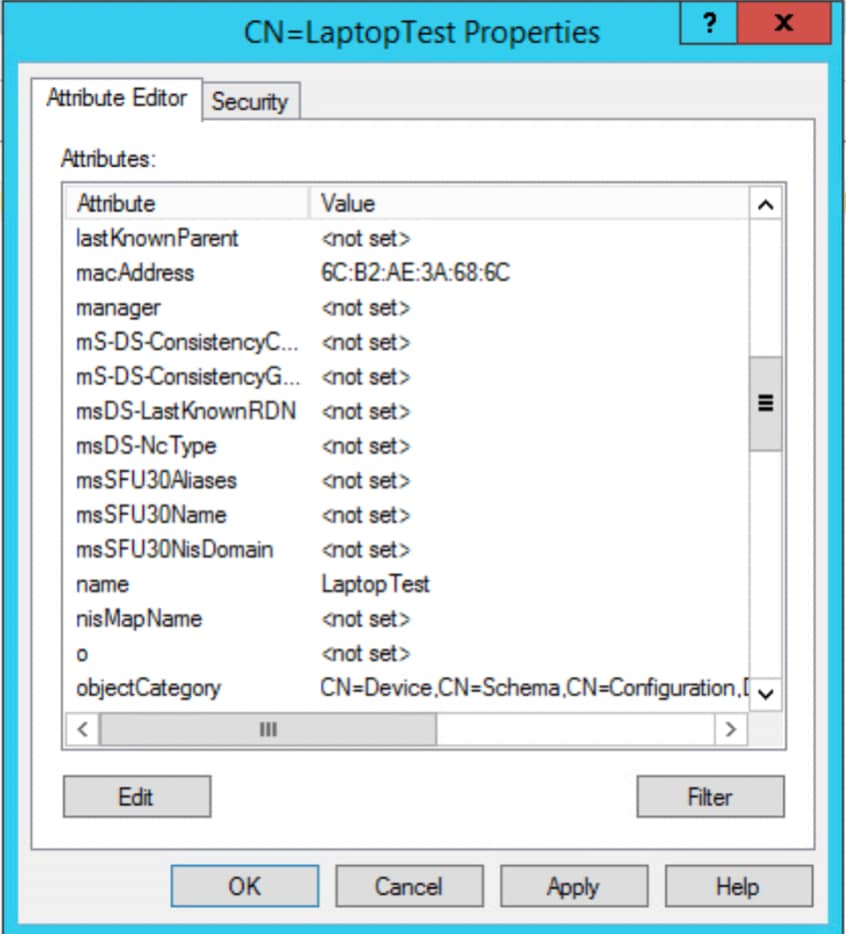

11. Für das Dropdown-Menü Wählen Sie eine anzuzeigende Eigenschaft aus, wählen Sie die Option macAddress, definieren Sie dann die MAC-Adresse des Endpunkts, die im Feld Edit attribute authentifiziert wird, und wählen Sie die Schaltfläche Add (Hinzufügen) aus, um die MAC-Adresse des Geräts zu speichern.

Hinweis: Verwenden Sie einen doppelten Doppelpunkt anstelle von Punkten oder Bindestrichen zwischen den Mac-Adressoktetts.

12. Wählen Sie OK, um die Informationen zu speichern und mit der Geräteobjektkonfiguration fortzufahren.

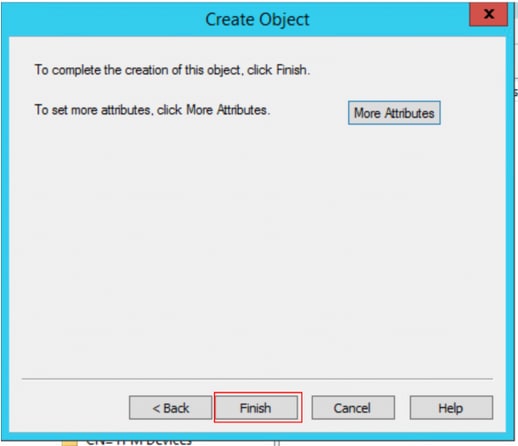

13. Wählen Sie Beenden, um das neue Gerät zu erstellen Objekt

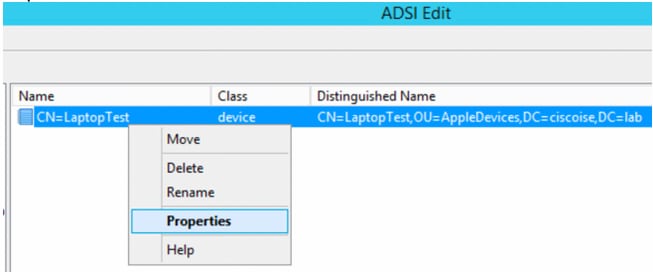

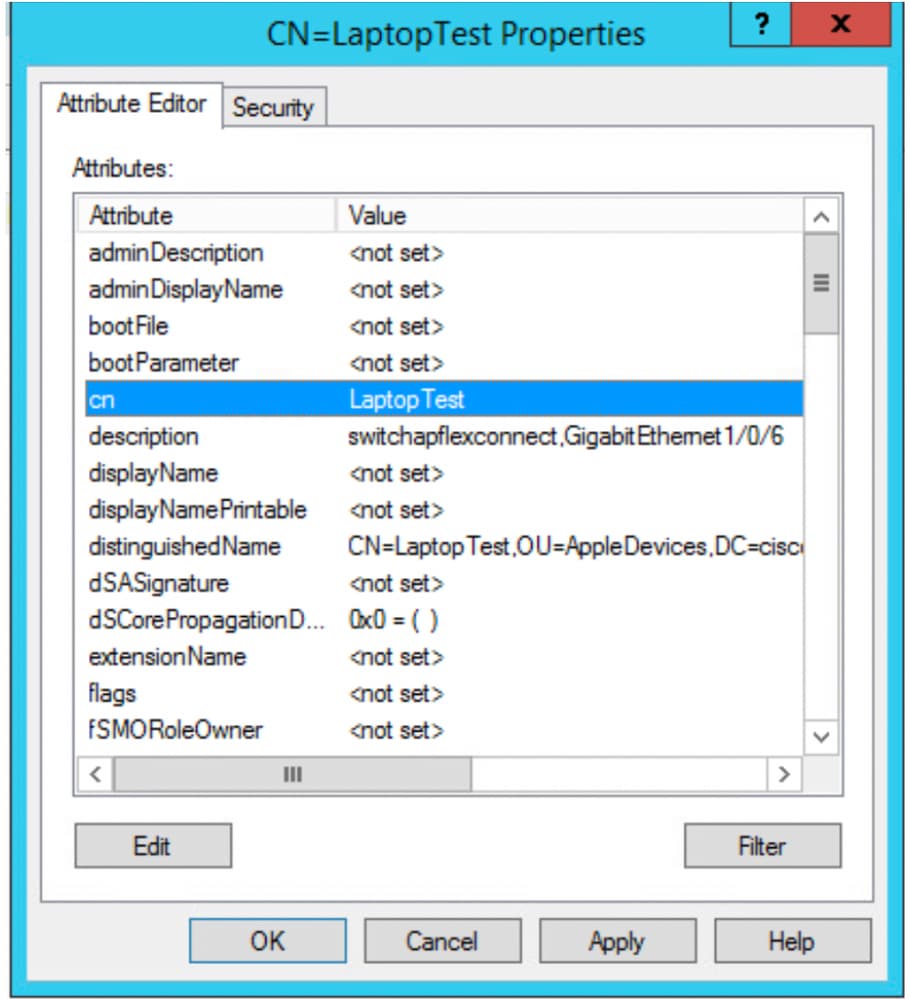

14. Klicken Sie mit der rechten Maustaste auf das Geräteobjekt, und wählen Sie die Option Eigenschaften

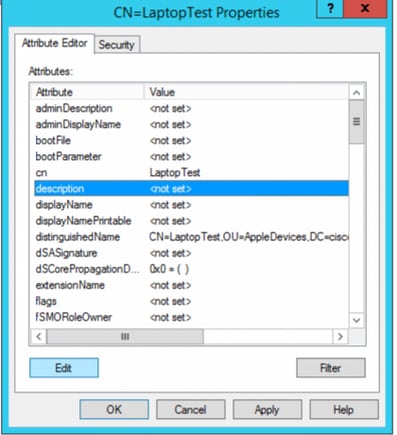

15. Wählen Sie die Beschreibung der Option und wählen Sie Bearbeiten, um den Switch-Namen und den Switch-Port festzulegen, an dem das Gerät angeschlossen wird.

16. Definieren Sie den Switch-Namen und den Switch-Port. Verwenden Sie ein Komma, um die einzelnen Werte zu trennen. Wählen Sie Hinzufügen und dann OK, um die Informationen zu speichern.

- SwitchChapflexconnect ist der Switch-Name.

- GigabitEthernet1/0/6 ist der Switch-Port, mit dem das Endgerät verbunden ist.

Anmerkung: Es ist möglich, Skripte zu verwenden, um einem bestimmten Feld Attribute hinzuzufügen. In diesem Beispiel definieren wir die Werte jedoch manuell.

Anmerkung: Bei AD-attribute wird die Groß-/Kleinschreibung beachtet, wenn Sie alle MAC-Adressen in Kleinbuchstaben verwenden. ISE wandelt diese während der LDAP-Abfrage in Großbuchstaben um. Um dieses Verhalten zu vermeiden, deaktivieren Sie unter zulässigen Protokollen die Prozesshostsuche. Details finden Sie unter diesem Link: https://www.cisco.com/c/en/us/td/docs/security/ise/3-0/admin_guide/b_ISE_admin_3_0.pdf

Switch-Konfiguration

Im Folgenden wird die Konfiguration der 802.1x-Kommunikation zwischen der ISE und dem Switch beschrieben.

aaa new-model

!

aaa group server radius ISE

server name ISE

deadtime 15

!

aaa authentication dot1x default group ISE

aaa authorization network default group ISE

aaa accounting update newinfo

aaa accounting dot1x default start-stop group ISE

!

aaa server radius dynamic-author

client 10.81.127.109 server-key XXXXabc

!

aaa session-id common

switch 1 provision ws-c3650-24pd

!

dot1x system-auth-control

dot1x critical eapol

diagnostic bootup level minimal

spanning-tree mode rapid-pvst

spanning-tree extend system-id

hw-switch switch 1 logging onboard message level 3

!

interface GigabitEthernet1/0/6

description VM for dot1x

switchport access vlan 127

switchport mode access

authentication event fail action next-method

authentication event server dead action authorize vlan 127

authentication event server alive action reinitialize

authentication host-mode multi-domain

authentication open

authentication order dot1x mab

authentication priority dot1x mab

authentication port-control auto

authentication periodic

authentication timer reauthenticate server

authentication timer inactivity server dynamic

authentication violation restrict

mab

dot1x pae authenticator

dot1x timeout tx-period 10

spanning-tree portfast

!

radius server ISE

address ipv4 10.81.127.109 auth-port 1812 acct-port 1813

automate-tester username radiustest idle-time 5

key XXXXabc

! Anmerkung: Möglicherweise muss die globale und die Schnittstellenkonfiguration in Ihrer Umgebung angepasst werden.

ISE-Konfiguration

Im Folgenden wird die ISE-Konfiguration zum Abrufen der Attribute vom LDAP-Server und zum Konfigurieren der ISE-Richtlinien beschrieben.

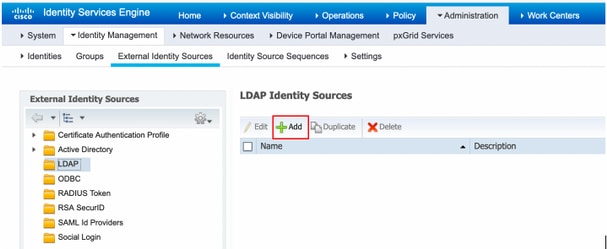

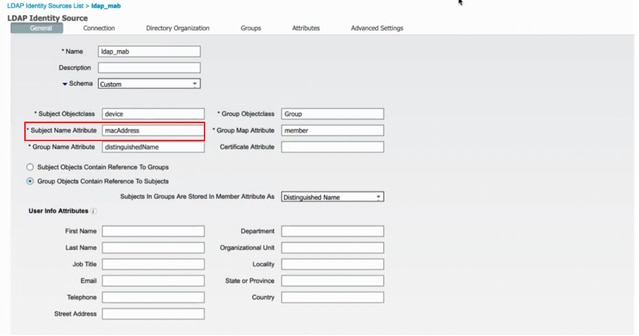

- Gehen Sie auf der ISE zu Administration->Identity Management->External Identity Sources und wählen Sie den LDAP-Ordner aus, und klicken Sie auf Add, um eine neue Verbindung mit LDAP zu erstellen.

2. Definieren Sie auf der Registerkarte Allgemein einen Namen, und wählen Sie die MAC-Adresse als Subjektnamen-Attribut aus

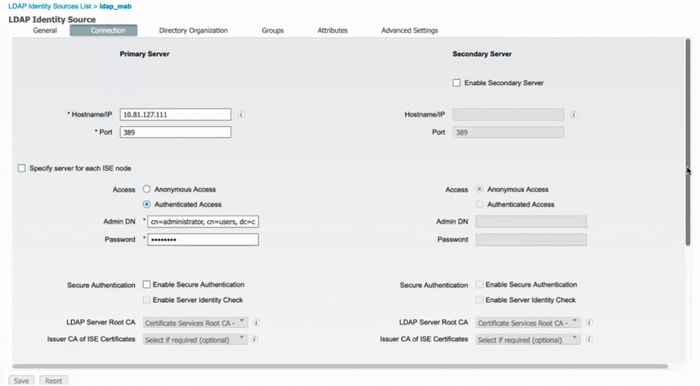

3. Konfigurieren Sie auf der Registerkarte Verbindung die IP-Adresse, die Admin-DN und das Kennwort des LDAP-Servers, um eine erfolgreiche Verbindung herzustellen.

Anmerkung: Port 389 ist der verwendete Standardport.

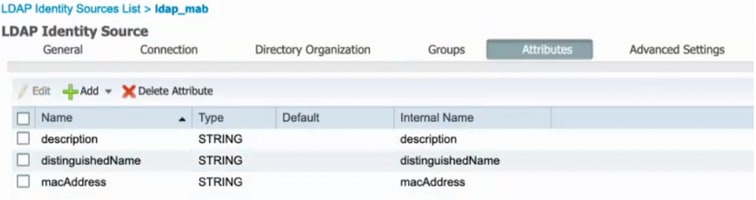

4. Wählen Sie auf der Registerkarte Attribute die Attribute macAddress und description aus, die in der Autorisierungsrichtlinie verwendet werden sollen.

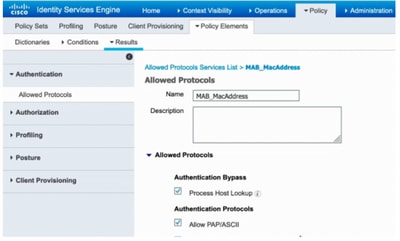

5. Um ein erlaubtes Protokoll zu erstellen, gehen Sie zu Policy->Policy Elements->Results->Authentication->Allowed Protocols. Definieren und wählen Sie Process Host Lookup und Allow PAP/ASCII als die einzig zulässigen Protokolle. Wählen Sie Speichern

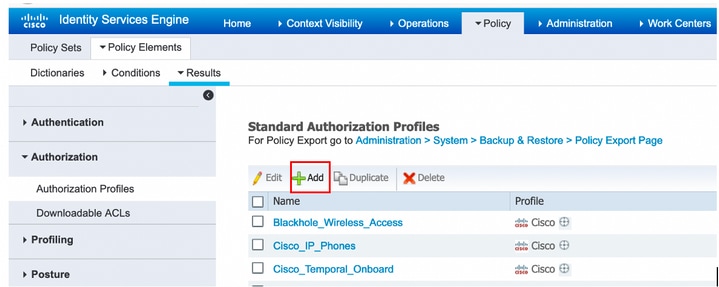

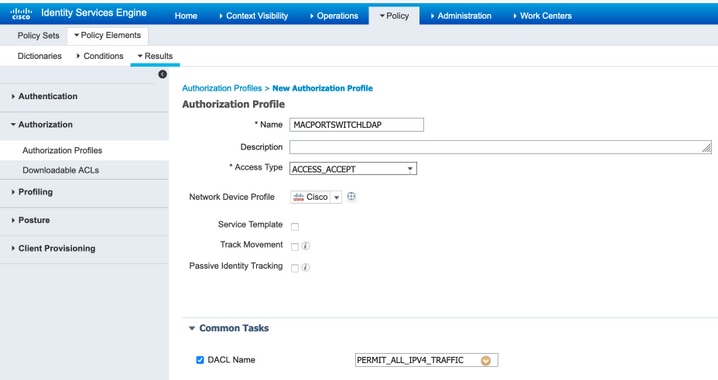

6. Um ein Autorisierungsprofil zu erstellen, gehen Sie zu Policy->Policy Elements->Results->Authorization->Authorization Profiles. Wählen Sie Hinzufügen aus, und definieren Sie die Berechtigungen, die dem Endpunkt zugewiesen werden sollen.

7.Gehen Sie zu Policy-> Policy Set, und erstellen Sie einen Policy Set unter Verwendung der vordefinierten Bedingung Wired_MAB und des in Schritt 5 erstellten Allowed Protocol.

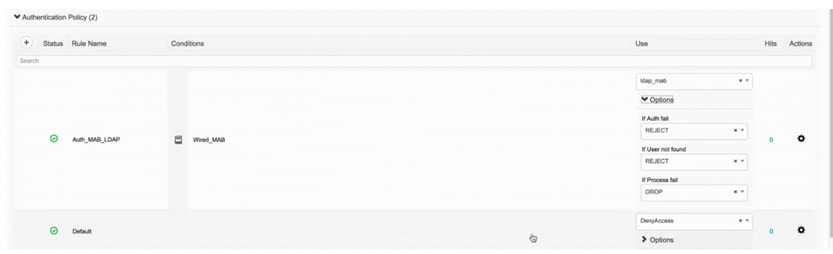

8.Unter dem neuen Richtliniensatz erstellt erstellen Sie eine Authentifizierungsrichtlinie mit der vordefinierten Wired_MAB Library und LDAP-Verbindung als externe Identitätsquellensequenz

9. Definieren Sie unter Autorisierungsrichtlinie einen Namen, und erstellen Sie eine zusammengesetzte Bedingung mit der LDAP-Attributbeschreibung, Radius NAS-Port-Id und NetworkDeviceName. Fügen Sie abschließend das in Schritt 6 erstellte Autorisierungsprofil hinzu.

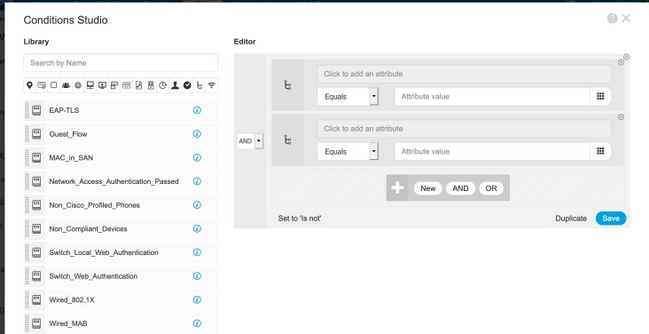

Nachdem Sie die Konfiguration angewendet haben, sollten Sie in der Lage sein, sich ohne Benutzereingriff mit dem Netzwerk zu verbinden.

Überprüfung

Sobald die Verbindung mit dem designierten Switch-Port hergestellt ist, können Sie show authentication session interface GigabitEthernet X/X/X details eingeben, um den Authentifizierungs- und Autorisierungsstatus des Geräts zu validieren.

Sw3650-mauramos#show auth sess inter gi 1/0/6 details

Interface: GigabitEthernet1/0/6

IIF-ID: 0x103DFC0000000B5

MAC Address: 6cb2.ae3a.686c

IPv6 Address: Unknown

IPv4 Address:

User-name: 6C-B2-AE-3A-68-6C

Status: Authorized

Domain: Data

Oper host mode: multi-domain

Oper control dir: both

Session timeout: N/A

Restart timeout: N/A

Common Session ID: 0A517F65000013DA87E85A24

Acct session ID: 0x000015D9

Handle: 0x9300005C

Current Policy: Policy_Gi1/0/6

Local Policies:

Service Template: DEFAULT_LINKSEC_POLICY_SHOULD_SECURE (priority 150)

Security Policy: Should Secure

Security Status: Link Unsecure

Method status list:

Method State

mab Authc SuccessAuf der ISE können Sie Radius Live Logs zur Bestätigung verwenden.

Fehlerbehebung

Überprüfen Sie auf dem LDAP-Server, ob für das erstellte Gerät MAC-Adresse, richtiger Switch-Name und Switch-Port konfiguriert sind.

Auf der ISE können Sie eine Paketerfassung durchführen (gehen Sie zu Operations->Troubleshoot->Diagnostic Tool->TCP Dumps), um zu überprüfen, ob die Werte von LDAP an die ISE gesendet werden

Beigetragen von

- Emmanuel CanoCisco Professional Services

- Mauricio RamosCisco Professional Services

- Edited by Neri CruzCisco TAC engineer

Cisco kontaktieren

- Eine Supportanfrage öffnen

- (Erfordert einen Cisco Servicevertrag)

Feedback

Feedback