Konfigurieren der Authentifizierung für ISE-Administration auf Zertifikats- oder Smartcard-Basis

Download-Optionen

-

ePub (1.8 MB)

In verschiedenen Apps auf iPhone, iPad, Android, Sony Reader oder Windows Phone anzeigen

Inklusive Sprache

In dem Dokumentationssatz für dieses Produkt wird die Verwendung inklusiver Sprache angestrebt. Für die Zwecke dieses Dokumentationssatzes wird Sprache als „inklusiv“ verstanden, wenn sie keine Diskriminierung aufgrund von Alter, körperlicher und/oder geistiger Behinderung, Geschlechtszugehörigkeit und -identität, ethnischer Identität, sexueller Orientierung, sozioökonomischem Status und Intersektionalität impliziert. Dennoch können in der Dokumentation stilistische Abweichungen von diesem Bemühen auftreten, wenn Text verwendet wird, der in Benutzeroberflächen der Produktsoftware fest codiert ist, auf RFP-Dokumentation basiert oder von einem genannten Drittanbieterprodukt verwendet wird. Hier erfahren Sie mehr darüber, wie Cisco inklusive Sprache verwendet.

Informationen zu dieser Übersetzung

Cisco hat dieses Dokument maschinell übersetzen und von einem menschlichen Übersetzer editieren und korrigieren lassen, um unseren Benutzern auf der ganzen Welt Support-Inhalte in ihrer eigenen Sprache zu bieten. Bitte beachten Sie, dass selbst die beste maschinelle Übersetzung nicht so genau ist wie eine von einem professionellen Übersetzer angefertigte. Cisco Systems, Inc. übernimmt keine Haftung für die Richtigkeit dieser Übersetzungen und empfiehlt, immer das englische Originaldokument (siehe bereitgestellter Link) heranzuziehen.

Inhalt

Einführung

In diesem Dokument wird beschrieben, wie die Client-Certificate-basierte Authentifizierung für den ISE-Managementzugriff (Identity Services Engine) konfiguriert wird. In diesem Beispiel authentifiziert sich der ISE-Administrator anhand des Benutzerzertifikats, um Administratorzugriff auf die Verwaltungs-GUI der Cisco Identity Services Engine (ISE) zu erhalten.

Voraussetzungen

Anforderungen

Cisco empfiehlt, die folgenden Themen zu kennen:

- ISE-Konfiguration für Passwort und Zertifikatsauthentifizierung.

- Microsoft Active Directory (AD)

Verwendete Komponenten

Die Informationen in diesem Dokument basieren auf den folgenden Software- und Hardwareversionen:

- Cisco Identity Services Engine (ISE) Version 2.6

- Windows Active Directory (AD) Server 2008, Version 2

- Zertifikat

Die Informationen in diesem Dokument wurden von den Geräten in einer bestimmten Laborumgebung erstellt. Alle in diesem Dokument verwendeten Geräte haben mit einer leeren (Standard-)Konfiguration begonnen. Wenn das Netzwerk in Betrieb ist, sollten Sie die potenziellen Auswirkungen einer Konfiguration verstehen.

Konfigurieren

In diesem Abschnitt können Sie das Client-Zertifikat oder die Smart Card als externe Identität für den Administratorzugriff auf die Cisco ISE-Verwaltungs-GUI konfigurieren.

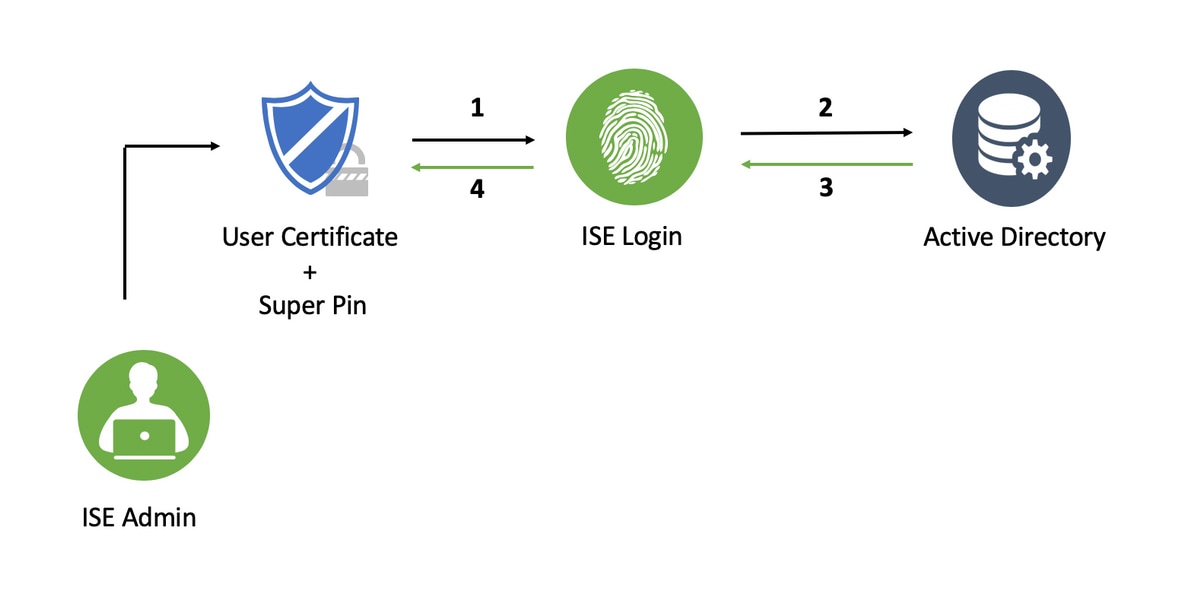

Netzwerkdiagramm

Beitritt zur ISE zu Active Directory

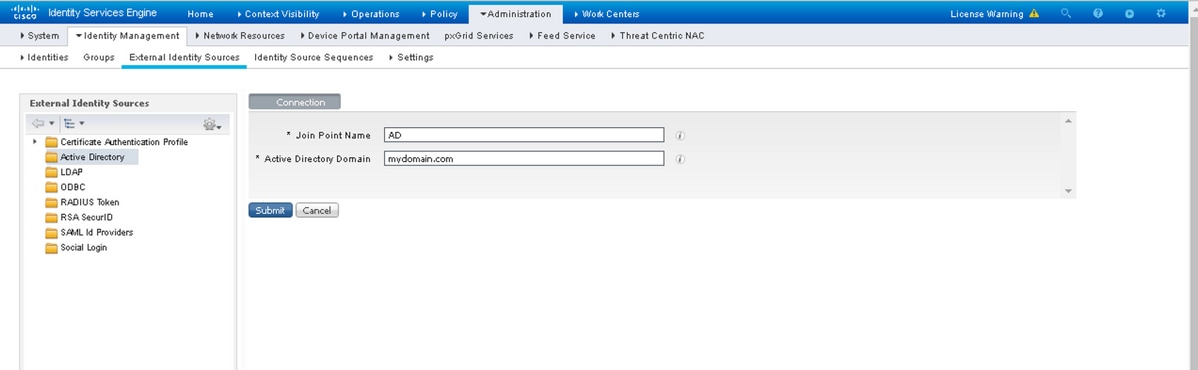

- Wählen Sie Administration > Identitätsmanagement > Externe Identitätsquellen > Active Directory.

- Erstellen Sie eine Active Directory-Instanz mit dem Join Point-Namen und der AD-Domäne in der Cisco ISE.

- Klicken Sie auf Senden.

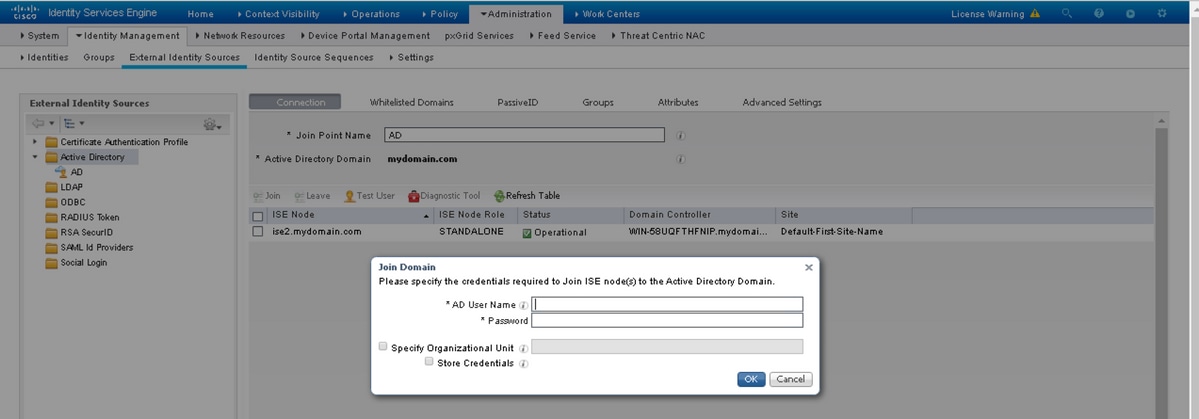

- Verbinden Sie alle Knoten mit dem entsprechenden Benutzernamen und Kennwort in der Eingabeaufforderung.

- Klicken Sie auf Speichern.

Verzeichnisgruppen auswählen

- Erstellen Sie eine externe Administratorgruppe, und ordnen Sie diese der aktiven Verzeichnisgruppe zu.

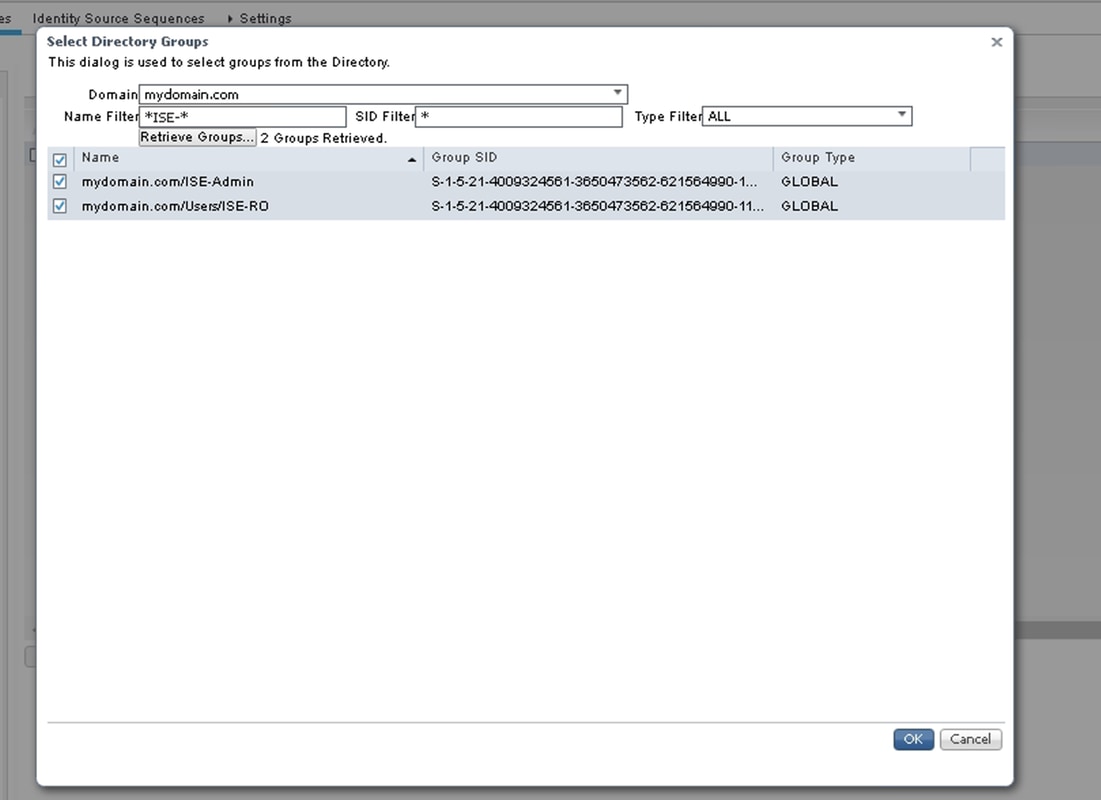

- Wählen Sie Administration >Identitätsmanagement > Externe Identitätsquellen > Active Directory > Gruppen > Wählen Sie Gruppen aus dem Verzeichnis aus.

- Rufen Sie mindestens eine AD-Gruppe ab, der der Administrator angehört.

- Klicken Sie auf Speichern.

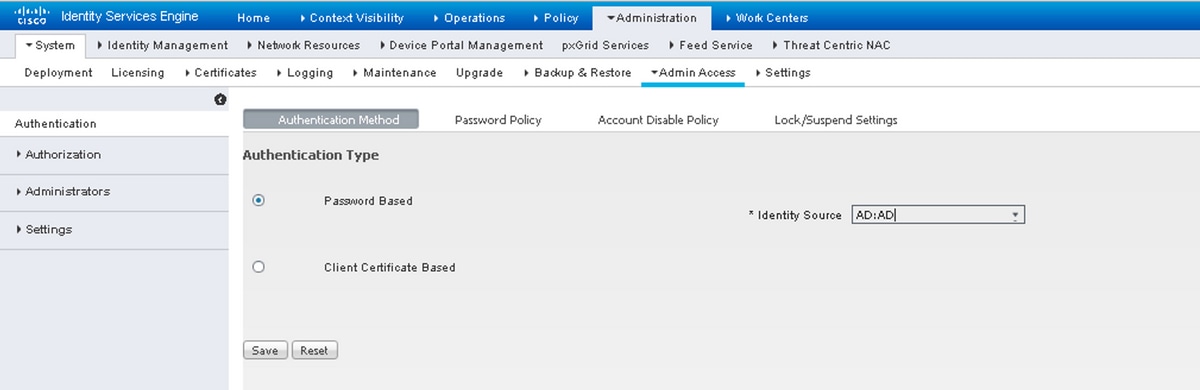

Aktivieren der auf Active Directory-Kennwörtern basierenden Authentifizierung für den Administratorzugriff

- Aktivieren Sie die Active Directory-Instanz als kennwortbasierte Authentifizierungsmethode, die der ISE bereits zuvor beigetreten ist.

- Wählen Sie Administration > System > Admin access > Authentication (Verwaltung > System > Administratorzugriff > Authentifizierung) aus, wie im Bild gezeigt.

- Klicken Sie auf Speichern.

Hinweis: Zur Aktivierung der zertifikatbasierten Authentifizierung ist eine kennwortbasierte Authentifizierungskonfiguration erforderlich. Diese Konfiguration sollte nach erfolgreicher Konfiguration der zertifikatbasierten Authentifizierung zurückgesetzt werden.

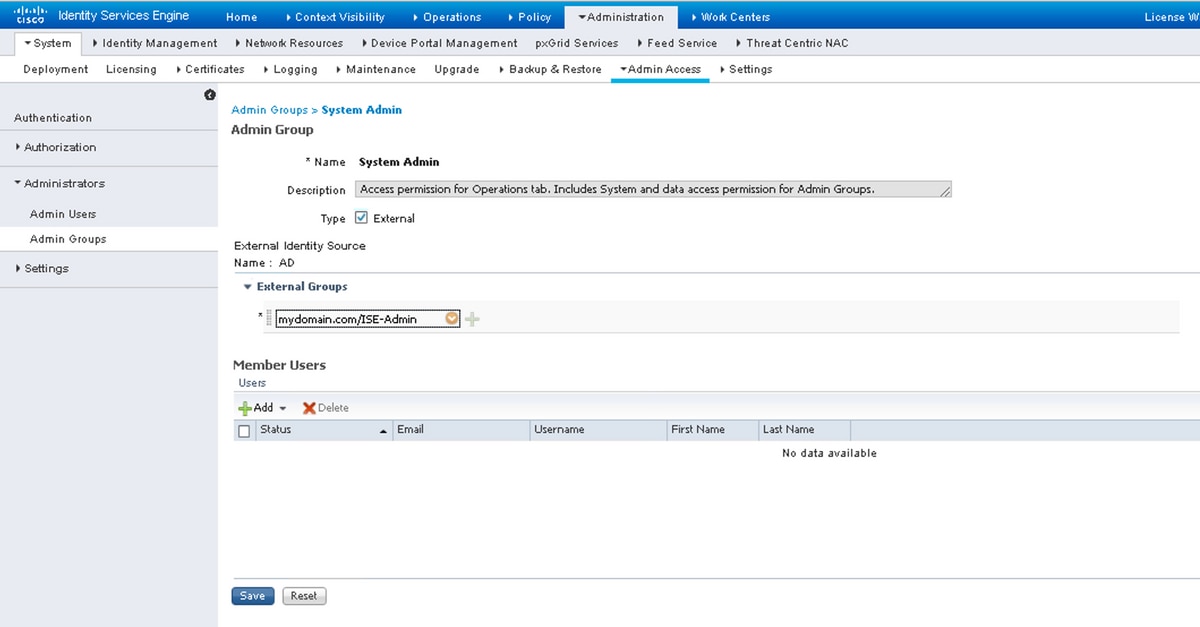

Externe Identitätsgruppen Administratorgruppen zuordnen

In diesem Beispiel wird die externe AD-Gruppe der standardmäßigen Admin-Gruppe zugeordnet.

- Wählen Sie Administration > System >Admin Access >Administrator >Admin Groups > Super Admin.

- Aktivieren Sie Typ als Extern und wählen Sie unter Externe Gruppen die AD-Gruppe aus.

- Klicken Sie auf Speichern.

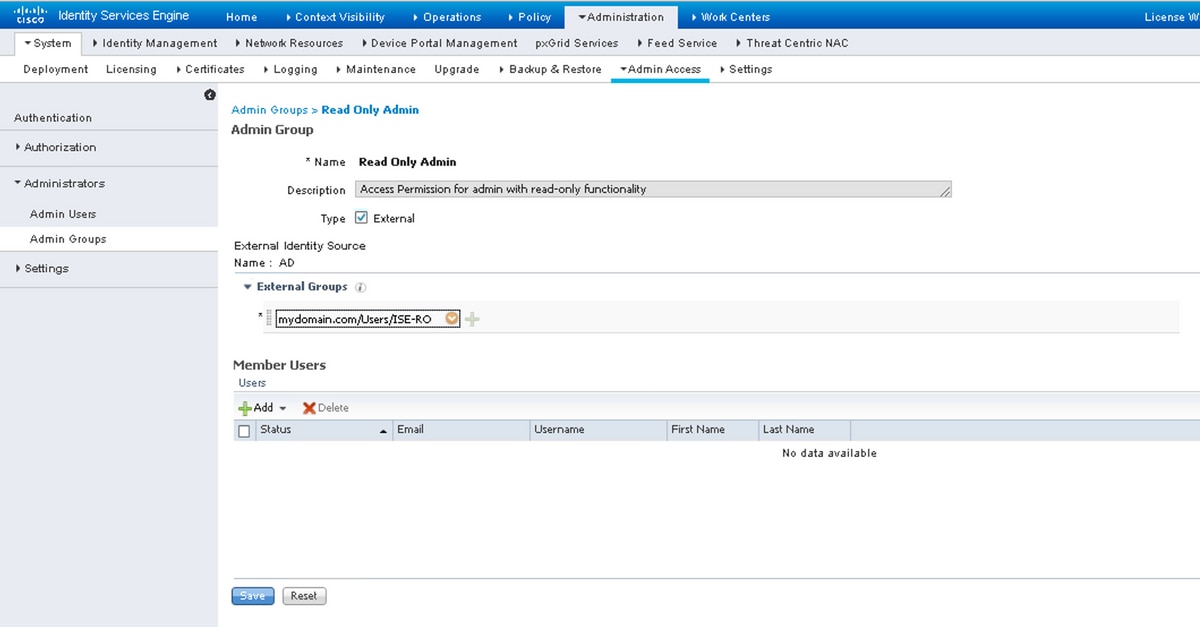

- Wählen Sie Administration > System > Admin Access > Administrator Groups > Read Only Admin (Nur Lesezugriff) aus.

- Aktivieren Sie Type as External und wählen Sie unter External groups die AD-Gruppe aus, wie im Bild gezeigt.

- Klicken Sie auf Speichern.

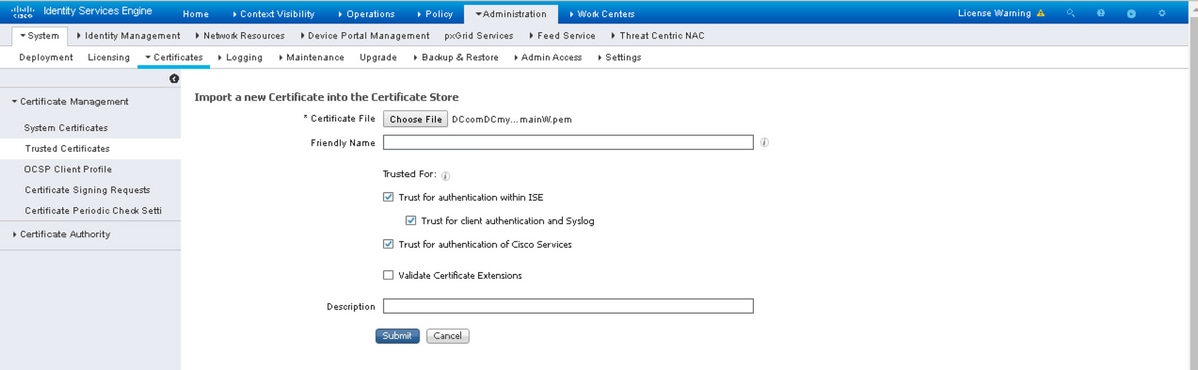

Vertrauenswürdiges Zertifikat importieren

- Importieren Sie das Zertifikat der Zertifizierungsstelle (Certificate Authority, CA), das das Clientzertifikat signiert.

- Auswählen Administrator > System > Certificates > Trusted Certificate > Import.

- Klicken Sie auf Durchsuchen, und wählen Sie das Zertifizierungsstellenzertifikat aus.

- Aktivieren Sie das Kontrollkästchen Vertrauenswürdig für Client-Authentifizierung und Syslog, wie im Bild gezeigt.

- Klicken Sie auf Senden.

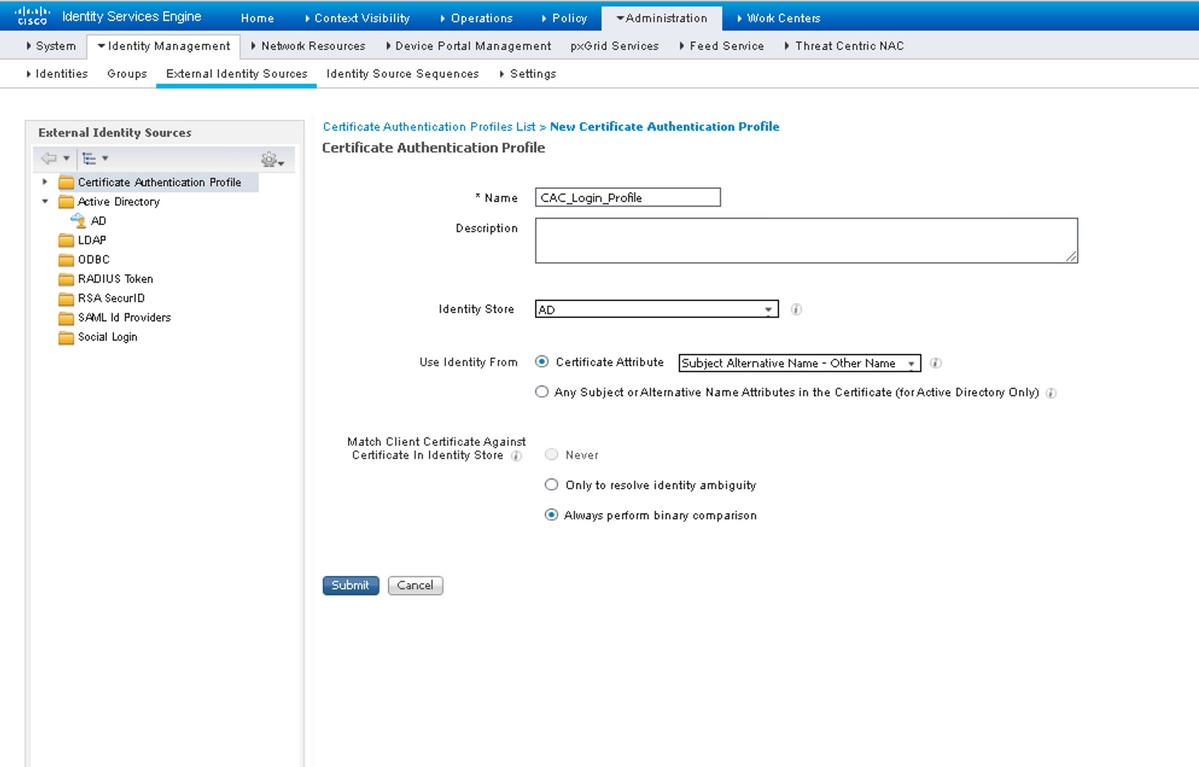

Zertifikatauthentifizierungsprofil konfigurieren

- Um ein Zertifikatauthentifizierungsprofil für die zertifikatbasierte Authentifizierung des Clients zu erstellen, wählen Sie Administration >Identitätsmanagement > Externe Identitätsquellen > Zertifikatauthentifizierungsprofil > Hinzufügen.

- Profilname hinzufügen

- Wählen Sie das entsprechende Attribut aus, das den Administratorbenutzernamen im Zertifikatattribut enthält.

- Wenn der AD-Datensatz für den Benutzer das Benutzerzertifikat enthält und das vom Browser erhaltene Zertifikat mit dem Zertifikat in AD vergleichen möchte, aktivieren Sie das Kontrollkästchen Immer Binärvergleich durchführen und wählen den zuvor angegebenen Active Directory-Instanznamen aus.

- Klicken Sie auf Senden.

Hinweis: Das gleiche Zertifikatauthentifizierungsprofil kann auch für die identitätsbasierte Endpunkt-Authentifizierung verwendet werden.

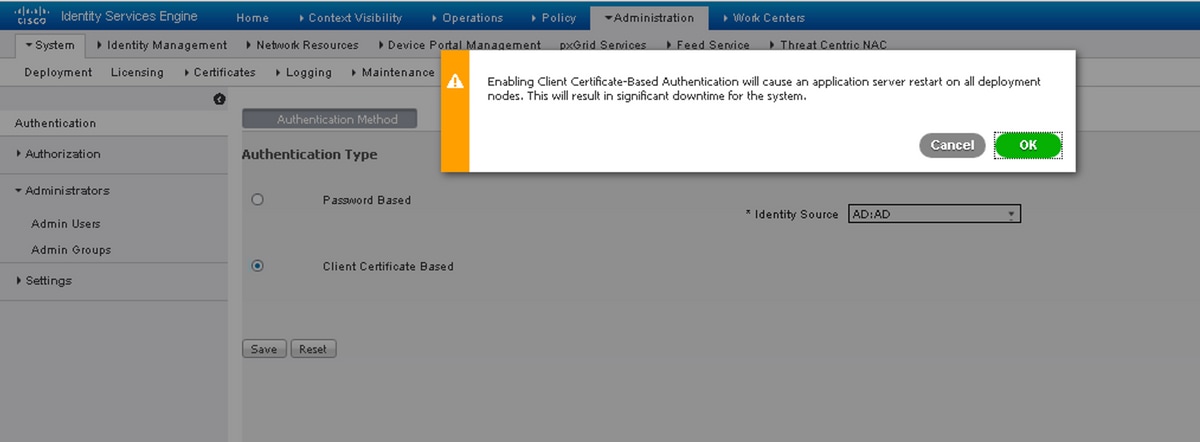

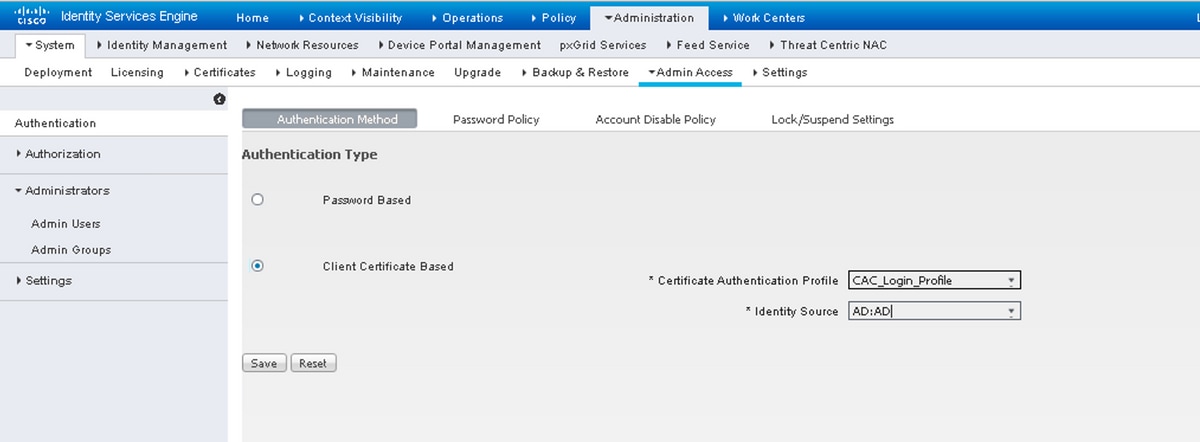

Clientzertifikatbasierte Authentifizierung aktivieren

- Auswählen Administration > System > Admin Access > Authentication > Authentication Method Client Certificate Based.

- Klicken Sie auf OK.

- Wählen Sie das zuvor konfigurierte Zertifikatauthentifizierungsprofil aus.

- Wählen Sie den Instanznamen der Active Directory-Instanz aus.

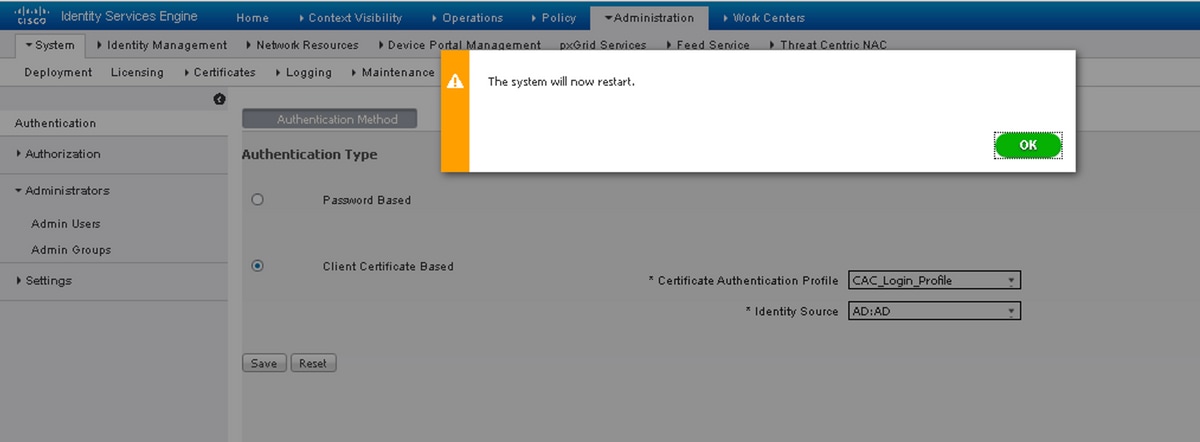

- Klicken Sie auf Speichern.

- ISE-Services auf allen Knoten, die bei der Bereitstellung neu gestartet werden.

Überprüfen

Überprüfen Sie den Zugriff auf die ISE-GUI, nachdem sich der Dienststatus des Anwendungsservers in Ausführung geändert hat.

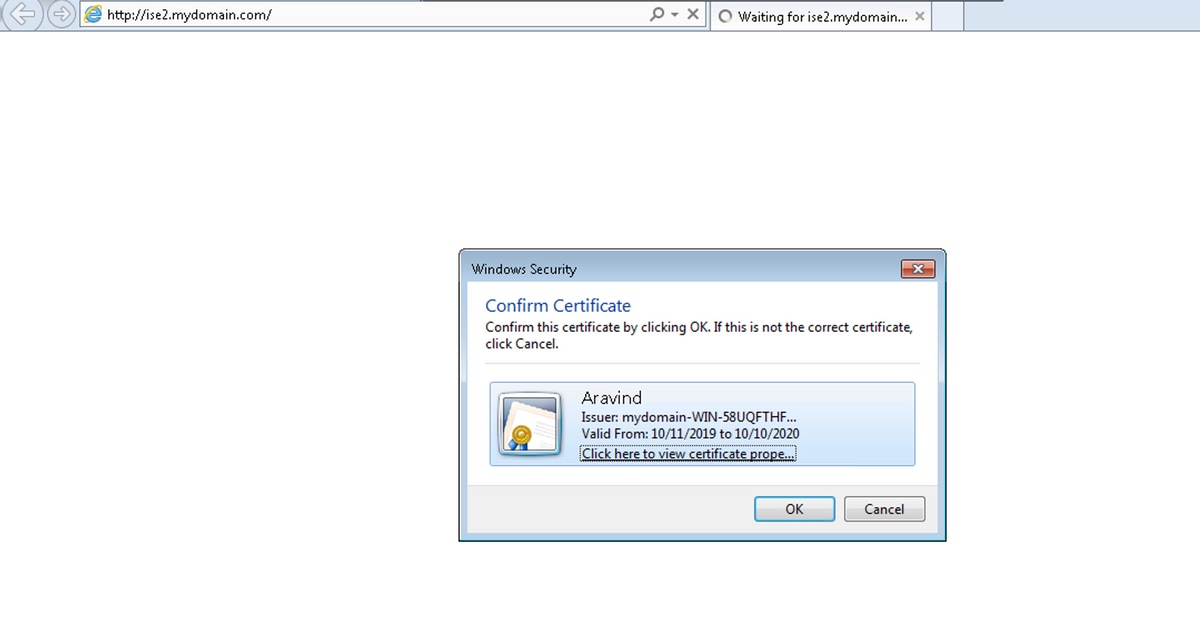

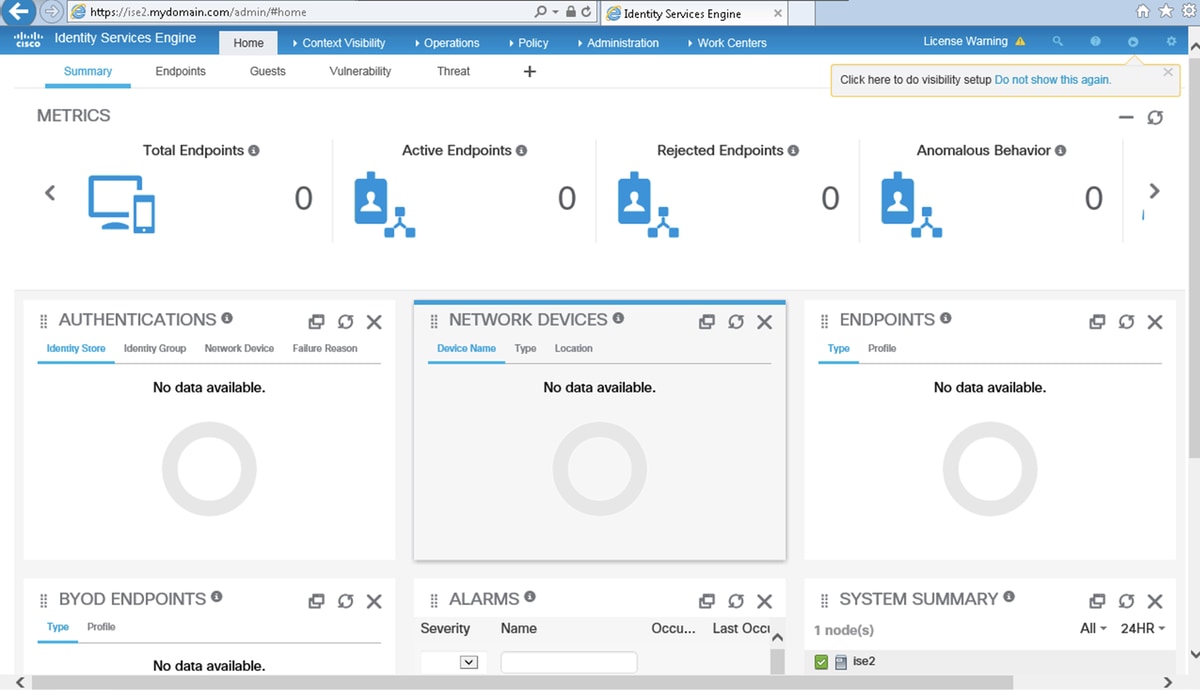

Super Admin User (Super-Admin-Benutzer): Stellen Sie sicher, dass der Benutzer aufgefordert wird, ein Zertifikat für die Anmeldung bei der ISE-GUI auszuwählen, und dass er Super Admin-Berechtigungen erhält, wenn das Zertifikat ein Benutzer der Super Admin External Identity-Gruppe ist.

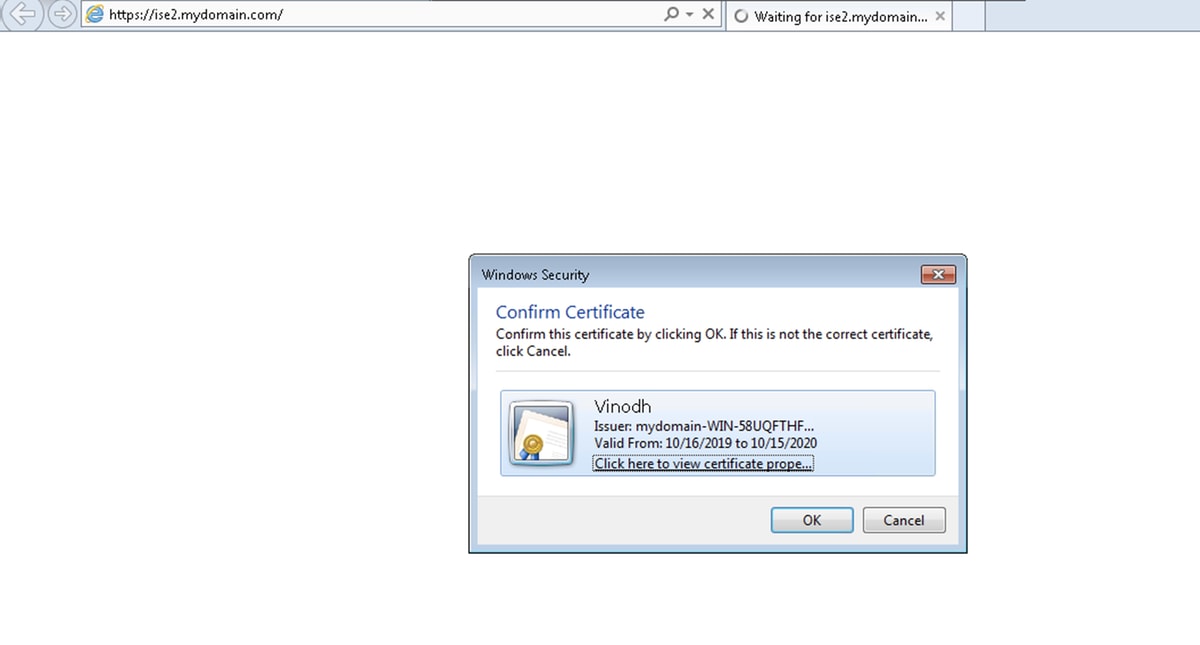

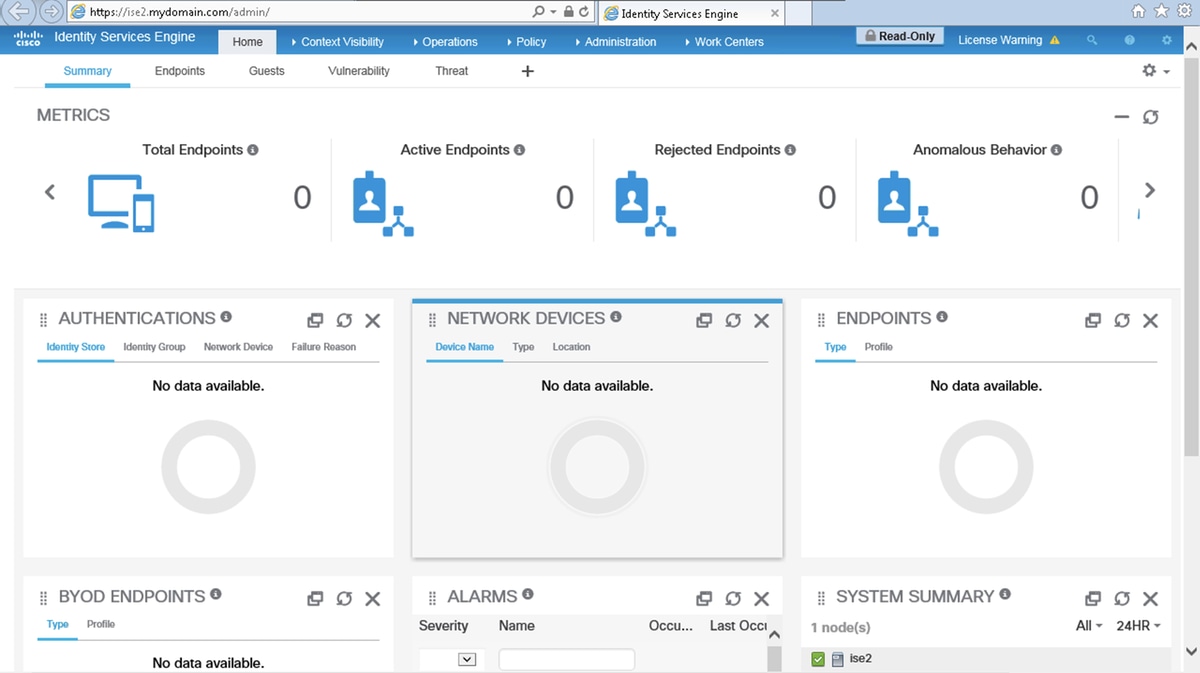

Schreibgeschützter Admin-Benutzer: Vergewissern Sie sich, dass der Benutzer aufgefordert wird, ein Zertifikat für die Anmeldung bei der ISE-GUI auszuwählen, und dass ihm Schreibschutzberechtigungen gewährt werden, wenn das Zertifikat einem Benutzer angehört, der zur Gruppe "Schreibgeschützt" der externen Administrator-Identität gehört.

Hinweis: Wenn eine Common Access Card (CAC) verwendet wird, legt Smartcard das Benutzerzertifikat der ISE vor, nachdem der Benutzer seinen gültigen Super-Pin eingegeben hat.

Fehlerbehebung

- Verwenden Sie den Befehl application start ise safe, um die Cisco ISE im abgesicherten Modus zu starten, der es ermöglicht, die Zugriffskontrolle für das Admin-Portal vorübergehend zu deaktivieren und die Konfiguration zu korrigieren und die Dienste der ISE mit dem Befehl application stop ise gefolgt von application start ise neu zu starten..

- Die Option "safe" bietet eine Möglichkeit zur Wiederherstellung, wenn ein Administrator versehentlich den Zugriff auf das Cisco ISE-Admin-Portal für alle Benutzer sperrt. Dieses Ereignis kann auftreten, wenn der Administrator auf der Seite Administration > Admin Access > Settings > Access (Administration > Administratorzugriff > Einstellungen > Zugriff) eine falsche IP-Zugriffsliste konfiguriert hat. Die Option "safe" umgeht außerdem die zertifikatsbasierte Authentifizierung und kehrt zur Standard-Benutzernamen- und Kennwortauthentifizierung für die Anmeldung beim Cisco ISE Admin-Portal zurück.

Beigetragen von

- Aravind RavichandranCisco Advanced Services

Cisco kontaktieren

- Eine Supportanfrage öffnen

- (Erfordert einen Cisco Servicevertrag)

Feedback

Feedback