Konfigurieren von TC-NAC (Threat-Centric NAC) mit Qualys für ISE 2.1

Download-Optionen

-

ePub (1.7 MB)

In verschiedenen Apps auf iPhone, iPad, Android, Sony Reader oder Windows Phone anzeigen

Inklusive Sprache

In dem Dokumentationssatz für dieses Produkt wird die Verwendung inklusiver Sprache angestrebt. Für die Zwecke dieses Dokumentationssatzes wird Sprache als „inklusiv“ verstanden, wenn sie keine Diskriminierung aufgrund von Alter, körperlicher und/oder geistiger Behinderung, Geschlechtszugehörigkeit und -identität, ethnischer Identität, sexueller Orientierung, sozioökonomischem Status und Intersektionalität impliziert. Dennoch können in der Dokumentation stilistische Abweichungen von diesem Bemühen auftreten, wenn Text verwendet wird, der in Benutzeroberflächen der Produktsoftware fest codiert ist, auf RFP-Dokumentation basiert oder von einem genannten Drittanbieterprodukt verwendet wird. Hier erfahren Sie mehr darüber, wie Cisco inklusive Sprache verwendet.

Informationen zu dieser Übersetzung

Cisco hat dieses Dokument maschinell übersetzen und von einem menschlichen Übersetzer editieren und korrigieren lassen, um unseren Benutzern auf der ganzen Welt Support-Inhalte in ihrer eigenen Sprache zu bieten. Bitte beachten Sie, dass selbst die beste maschinelle Übersetzung nicht so genau ist wie eine von einem professionellen Übersetzer angefertigte. Cisco Systems, Inc. übernimmt keine Haftung für die Richtigkeit dieser Übersetzungen und empfiehlt, immer das englische Originaldokument (siehe bereitgestellter Link) heranzuziehen.

Inhalt

Einleitung

In diesem Dokument wird die Konfiguration von Threat-Centric NAC mit Qualys auf der Identity Services Engine (ISE) 2.1 beschrieben. Mit der Threat Centric Network Access Control (TC-NAC)-Funktion können Sie Autorisierungsrichtlinien erstellen, die auf den Bedrohungs- und Schwachstellenattributen basieren, die von den Bedrohungs- und Schwachstellenadaptern empfangen wurden.

Voraussetzungen

Anforderungen

Cisco empfiehlt, dass Sie über Grundkenntnisse in diesen Themen verfügen:

-

Cisco Identity Service Engine

-

Qualys ScanGuard

Verwendete Komponenten

Die Informationen in diesem Dokument basierend auf folgenden Software- und Hardware-Versionen:

- Cisco Identity Service Engine Version 2.1

- Wireless LAN Controller (WLC) 8.0.121.0

- Qualys Guard Scanner 8.3.36-1, Signaturen 2.3.364-2

- Windows 7 Service Pack 1

Konfigurieren

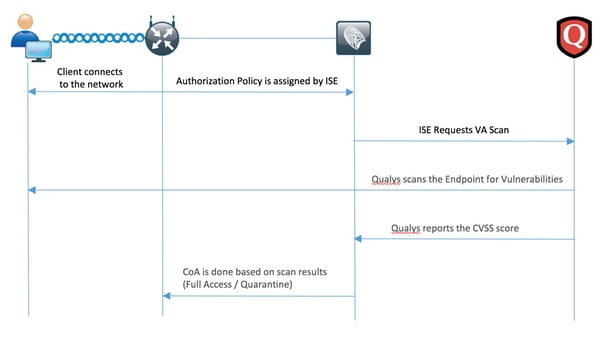

Übergeordnetes Flussdiagramm

Dies ist der Fluss:

- Client stellt Verbindung zum Netzwerk her, beschränkter Zugriff wird gewährt, Profil mit aktiviertem Kontrollkästchen Schwachstellen bewerten wird zugewiesen

- Der PSN-Knoten sendet eine Syslog-Meldung an den MNT-Knoten, in der bestätigt wird, dass eine Authentifizierung stattgefunden hat und dass die VA-Suche das Ergebnis der Autorisierungsrichtlinie war.

- Der MNT-Knoten sendet SCAN an den TC-NAC-Knoten (mithilfe von Admin WebApp). Dabei werden folgende Daten verwendet:

-MAC-Adresse

-IP-Adresse

- Scan-Intervall

- Periodische Suche aktiviert

- Ursprungs-PSN - Qualys TC-NAC (eingekapselt in Docker Container) kommuniziert mit Qualys Cloud (über REST API), um bei Bedarf einen Scan auszulösen

- Qualys Cloud weist Qualys Scanner an, das Endgerät zu scannen.

- Qualys Scanner sendet die Ergebnisse des Scans an die Qualys Cloud

- Ergebnisse des Scans werden an TC-NAC zurückgesendet:

-MAC-Adresse

- Alle CVSS-Bewertungen

- Alle Schwachstellen (QID, Titel, CVEIDs) - TC-NAC aktualisiert PAN mit allen Daten aus Schritt 7.

- CoA wird bei Bedarf gemäß konfigurierter Autorisierungsrichtlinie ausgelöst.

Konfigurieren von Qualys Cloud und Scanner

Vorsicht: Die Qualys-Konfiguration in diesem Dokument dient Laborzwecken. Weitere Informationen zu Designfragen erhalten Sie von den Qualys-Technikern.

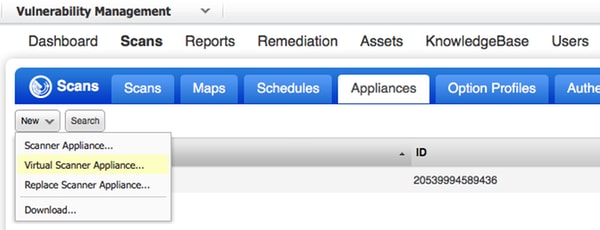

Schritt 1: Bereitstellung des Qualys-Scanners

Der Qualys-Scanner kann über die OVA-Datei bereitgestellt werden. Melden Sie sich bei der Qualys Cloud an, navigieren Sie zu Scans > Appliances, und wählen Sie Neu > Virtuelle Scanner-Appliance

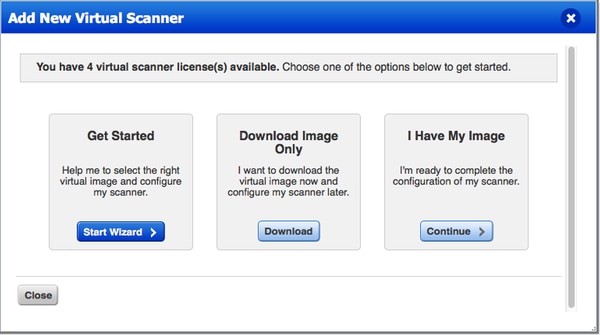

Wählen Sie Download Image Only (Nur Image herunterladen) aus, und wählen Sie die entsprechende Distribution aus.

Um den Aktivierungscode abzurufen, gehen Sie zu Scans > Appliances, wählen Sie Neu > Virtuelle Scanner-Appliance und dann Ich habe mein Image.

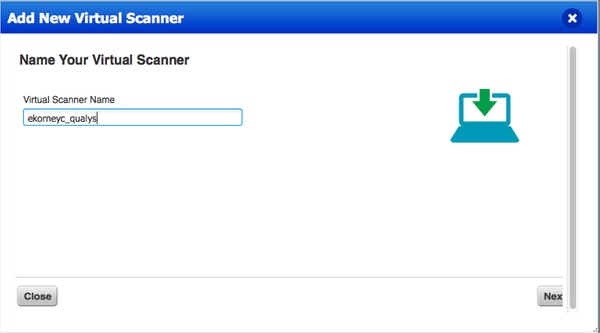

Nach der Eingabe des Scannernamens erhalten Sie einen Autorisierungscode, den Sie später verwenden werden.

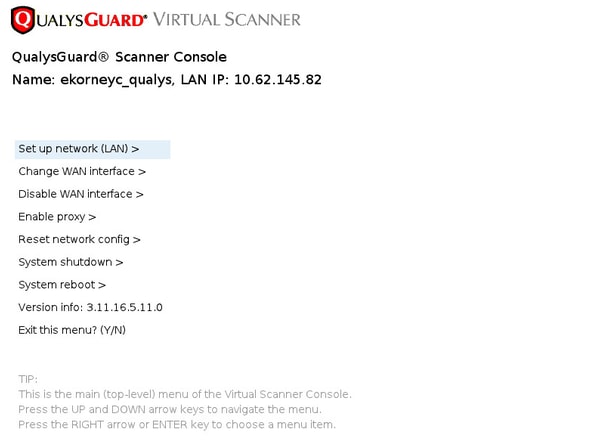

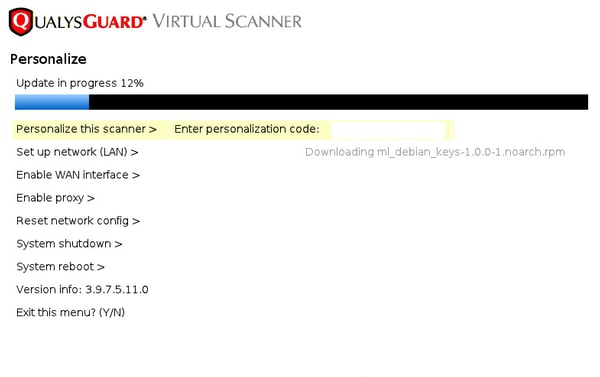

Schritt 2: Konfigurieren des Qualys-Scanners

Bereitstellung von OVA auf der Virtualisierungsplattform Ihrer Wahl Konfigurieren Sie anschließend diese Einstellungen:

- Netzwerk (LAN) einrichten

- Einstellungen der WAN-Schnittstelle (wenn Sie zwei Schnittstellen verwenden)

- Proxy-Einstellungen (wenn Sie den Proxy verwenden)

- Diesen Scanner anpassen

Anschließend verbindet sich der Scanner mit Qualys und lädt die neueste Software und Signaturen herunter.

Um zu überprüfen, ob der Scanner angeschlossen ist, können Sie zu Scans > Appliances navigieren.

Das grüne Symbol auf der linken Seite zeigt an, dass der Scanner bereit ist. Sie können auch die LAN-IP-, WAN-IP-Adresse, die Version von Scanner und Signaturen sehen.

Konfigurieren der ISE

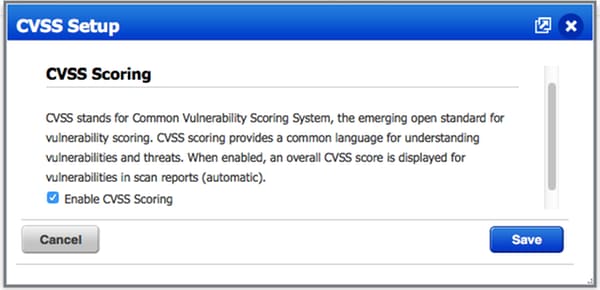

Obwohl Sie Qualys Scanner und Cloud konfiguriert haben, müssen Sie die Cloud-Einstellungen noch anpassen, um sicherzustellen, dass die Integration mit der ISE reibungslos funktioniert. Beachten Sie, dass dies vor der Konfiguration des Adapters über die GUI erfolgen sollte, da die Wissensdatenbank mit CVSS-Bewertung heruntergeladen wird, nachdem der Adapter zum ersten Mal konfiguriert wurde.

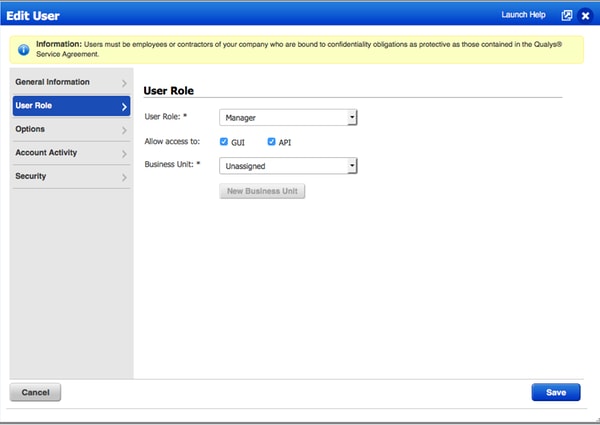

Schritt 1: Abstimmung der Qualys Cloud-Einstellungen für die Integration in die ISE

- CVSS-Bewertung bei Vulnerability Management aktivieren > Berichte > Einrichtung > CVSS aktivieren > CVSS-Bewertung aktivieren

- Stellen Sie sicher, dass die in der Adapterkonfiguration verwendeten Benutzeranmeldeinformationen über Manager-Berechtigungen verfügen. Wählen Sie Ihren Benutzer in der linken oberen Ecke aus, und klicken Sie auf User Profile (Benutzerprofil). Sie sollten in der Benutzerrolle über Managerrechte verfügen.

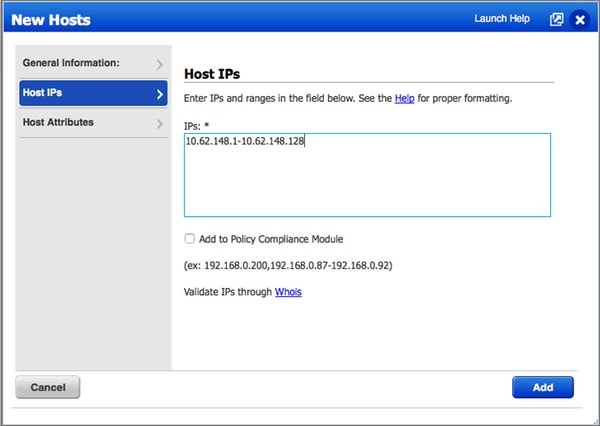

- Stellen Sie sicher, dass IP-Adressen/Subnetze von Endpunkten, die eine Schwachstellenbewertung erfordern, in Qualyat unter Vulnerability Management > Assets > Host Assets > New > IP Tracked Hosts hinzugefügt werden.

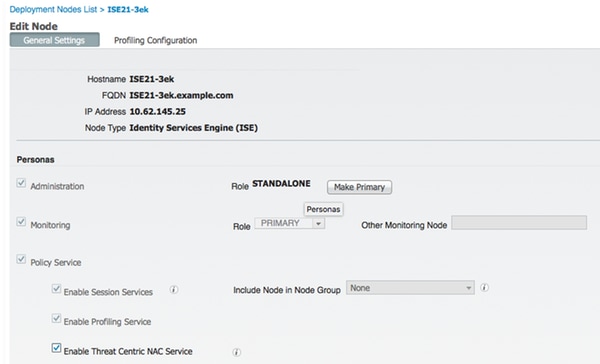

Schritt 2: TC-NAC-Services aktivieren

Aktivieren Sie TC-NAC Services unter Administration > Deployment > Edit Node. Überprüfen Kontrollkästchen.

Hinweis: Pro Bereitstellung kann nur ein TC-NAC-Knoten vorhanden sein.

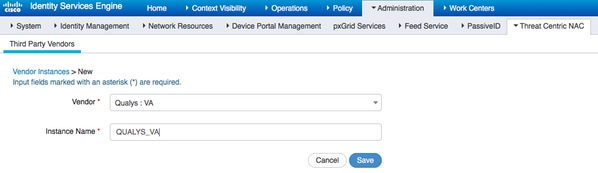

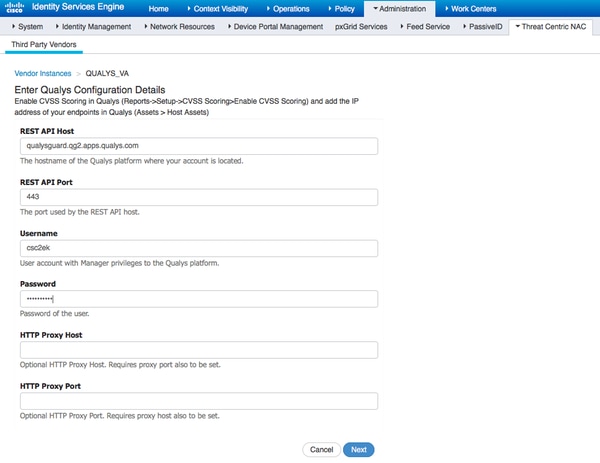

Schritt 3: Konfigurieren der Qualys-Adapterverbindung zum ISE VA-Framework

Navigieren Sie zu Administration > Threat Centric NAC > Third Party Vendors > Add. Klicken Sie auf Speichern.

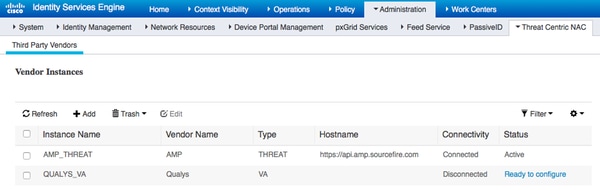

Wenn die Qualys-Instanz in den Status Ready to configure wechselt, klicken Sie im Abschnitt Status auf Ready to configure (Bereit zur Konfiguration).

REST-API-Host sollte der Host sein, den Sie für Qualys Cloud verwenden, in dem sich Ihr Konto befindet. In diesem Beispiel: qualysguard.qg2.apps.qualys.com

Das Konto sollte das Konto mit Manager-Berechtigungen sein. Klicken Sie auf "Weiter".

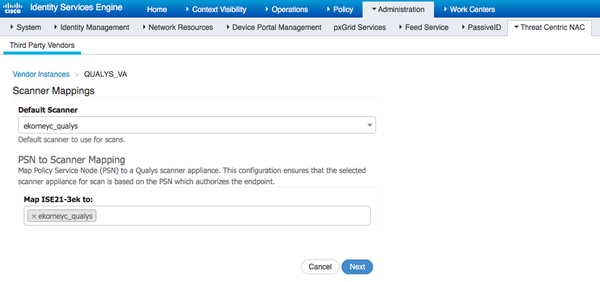

Die ISE lädt Informationen über Scanner herunter, die mit Qualys Cloud verbunden sind. Sie können PSN auf dieser Seite für die Scanner-Zuordnung konfigurieren. Es stellt sicher, dass der ausgewählte Scanner basierend auf PSN ausgewählt wird, das den Endpunkt autorisiert.

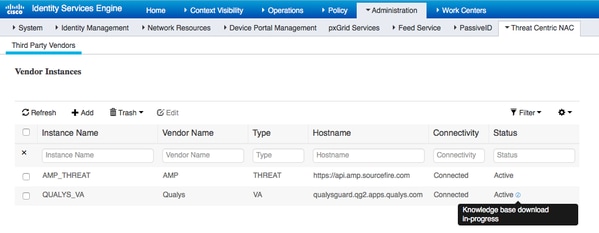

Erweiterte Einstellungen sind im ISE 2.1-Administratorhandbuch gut dokumentiert. Der Link dazu befindet sich im Abschnitt Referenzen dieses Dokuments. Klicken Sie auf Weiter und Beenden. Die Qualys-Instanz wechselt in den aktiven Status, und der Download der Wissensdatenbank wird gestartet.

Hinweis: Es kann nur eine Qualys-Instanz pro Bereitstellung geben.

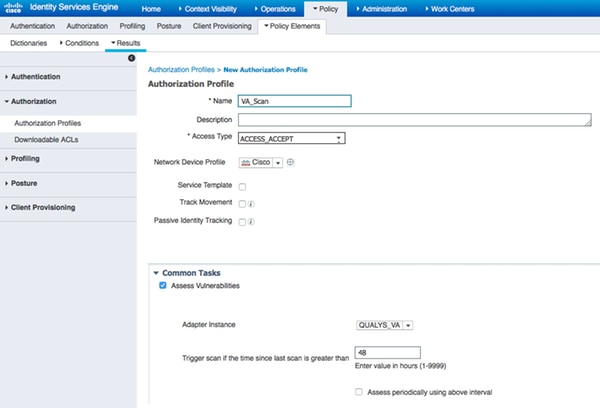

Schritt 4: Autorisierungsprofil zum Auslösen des VA-Scans konfigurieren

Navigieren Sie zu Policy > Policy Elements > Results > Authorization > Authorization Profiles (Richtlinie > Richtlinienelemente > Ergebnisse > Autorisierung > Autorisierungsprofile). Neues Profil hinzufügen. Aktivieren Sie unter Allgemeine Aufgaben das Kontrollkästchen Schwachstellenbewertung.

Das Scan-Intervall auf Anforderung sollte entsprechend Ihrem Netzwerkdesign ausgewählt werden.

Das Autorisierungsprofil enthält diese AV-Paare:

cisco-av-pair = Abfrageintervall=48

cisco-av-pair = Aktiviert für periodische Scans=0

cisco-av-pair = va-adapter-instance=796440b7-09b5-4f3b-b611-199fb81a4b99

Sie werden an Netzwerkgeräte innerhalb des Access-Accept-Pakets gesendet, obwohl der eigentliche Zweck darin besteht, dem MNT-Knoten mitzuteilen, dass der Scan ausgelöst werden sollte. MNT weist TC-NAC-Knoten an, mit Qualys Cloud zu kommunizieren.

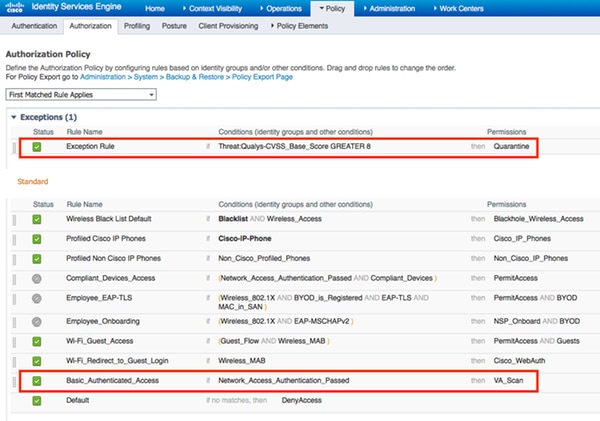

Schritt 5: Autorisierungsrichtlinien konfigurieren

- Konfigurieren Sie die Autorisierungsrichtlinie so, dass das neue, in Schritt 4 konfigurierte Autorisierungsprofil verwendet wird. Navigieren Sie zu Policy > Authorization > Authorization Policy, suchen Sie die Regel Basic_Authenticated_Access, und klicken Sie auf Edit. Ändern Sie die Berechtigungen von PermitAccess in den neu erstellten Standard VA_Scan. Dies führt zu einer Schwachstellenüberprüfung für alle Benutzer. Klicken Sie auf Speichern.

- Autorisierungsrichtlinie für Computer in Quarantäne erstellen. Navigieren Sie zu Richtlinie > Autorisierung > Autorisierungsrichtlinie > Ausnahmen, und erstellen Sie eine Ausnahmeregel. Klicken Sie auf Bedingungen > Neue Bedingung erstellen (erweiterte Option) > Attribut auswählen, scrollen Sie nach unten und wählen Sie Bedrohung. Erweitern Sie das Attribut Threat, und wählen Sie Qualys-CVSS_Base_Score aus. Ändern Sie den Operator in Greater Than, und geben Sie einen Wert gemäß Ihrer Sicherheitsrichtlinie ein. Das Quarantäne-Autorisierungsprofil sollte den Zugriff auf den anfälligen Computer einschränken.

Überprüfung

Identity Services Engine

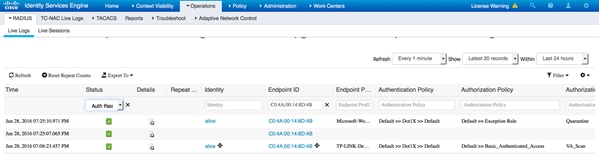

Die erste Verbindung löst den VA-Scan aus. Nach Abschluss des Scans wird die CoA-Neuauthentifizierung ausgelöst, um eine neue Richtlinie anzuwenden, wenn sie zugeordnet wird.

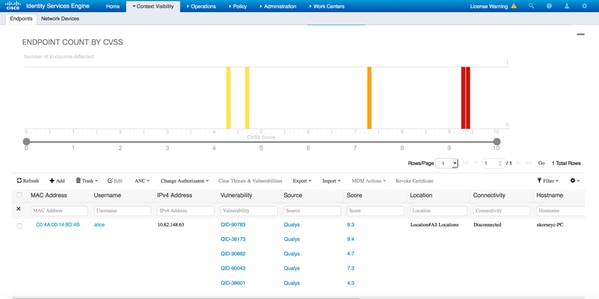

Um zu überprüfen, welche Schwachstellen erkannt wurden, navigieren Sie zu Context Visibility > Endpoints. Mit den Bewertungen von Qualys nach Schwachstellen auf Endgeräten suchen.

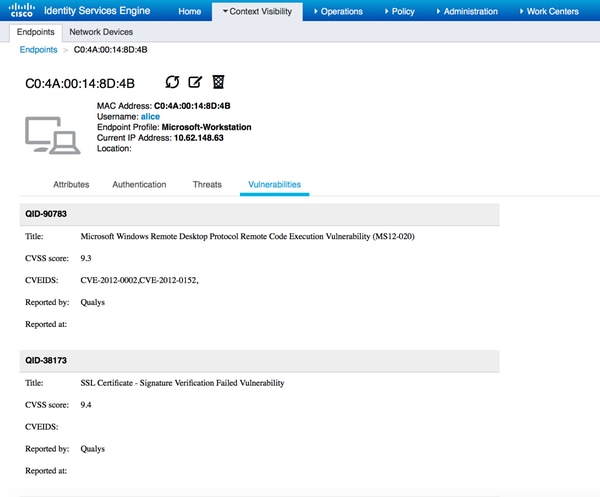

Bei der Auswahl eines bestimmten Endpunkts werden weitere Details zu jeder Schwachstelle angezeigt, einschließlich Titel und CVEIDs.

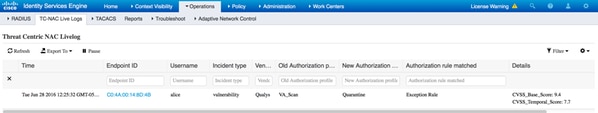

Unter Operations > TC-NAC Live Logs (Vorgänge > TC-NAC Live-Protokolle) werden die angewendeten alten und neuen Autorisierungsrichtlinien sowie Details zu CVSS_Base_Score angezeigt.

Hinweis: Die Autorisierungsbedingungen erfolgen auf Basis der CVSS_Base_Score-Kennzahl, die der höchsten auf dem Endpunkt erkannten Schwachstellenbewertung entspricht.

Qualys-Cloud

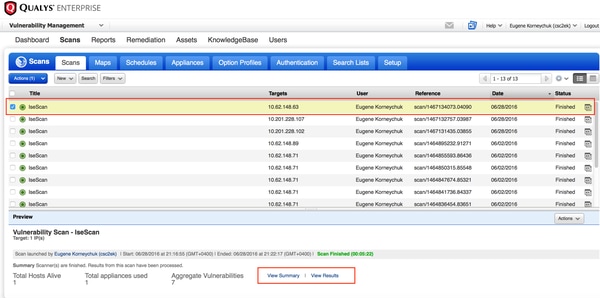

Wenn der VA-Scan durch TC-NAC Qualys ausgelöst wird, der in die Warteschlange für den Scan gestellt wird, kann er unter Scans > Scans angezeigt werden.

Danach geht es in Running über, was bedeutet, dass die Qualys Cloud den Qualys Scanner angewiesen hat, den eigentlichen Scan durchzuführen

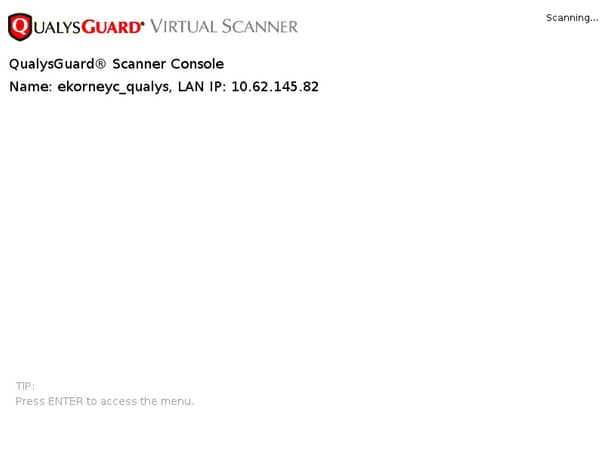

Während der Scanner den Scan durchführt, sollte in der rechten oberen Ecke des Qualys Guard das Symbol "Scanning..." angezeigt werden.

Sobald der Scan abgeschlossen ist, wechselt er in den Status "Fertig". Sie können die Ergebnisse unter Scans > Scans anzeigen, den gewünschten Scan auswählen und auf View Summary (Übersicht anzeigen) oder View Results (Ergebnisse anzeigen) klicken.

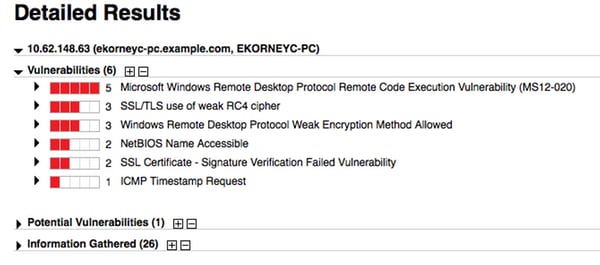

Im Bericht selbst können Sie detaillierte Ergebnisse sehen, wo erkannte Schwachstellen angezeigt werden.

Fehlerbehebung

Debuggen auf der ISE

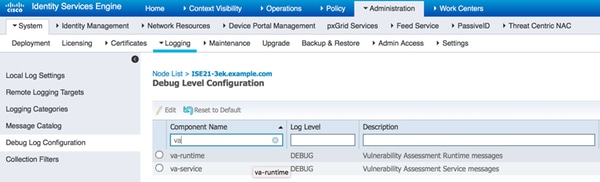

Um das Debugging auf ISE zu aktivieren, navigieren Sie zu Administration > System > Logging > Debug Log Configuration, wählen Sie TC-NAC Node aus, und ändern Sie die Log Level va-runtime und va-service Komponente in DEBUG

Zu überprüfende Protokolle - varuntime.log. Sie können das Paket direkt über die ISE-CLI weiterleiten:

ISE21-3ek/admin# show logging application varuntime.log tail

Der TC-NAC Docker erhielt die Anweisung, eine Suche nach einem bestimmten Endpunkt durchzuführen.

28.06.2016 19:06:30,823 DEBUG [Thread-70][] va.runtime.admin.mnt.EndpointFileReader -:::- VA: Read va runtime. [{"operationType":1,"macAddress":"C0:4A:00:14:8D:4B","ondemandScanInterval":"48","isPeriodicScanEnabled":false,"regularScanEnabledString":"0","vendorInstance":"796440b7-09b5-4f3b-b611-199fb81a4b99","psnHostName":"ISE21-3ek","heartBeatTime":0,"lastScanTime":0}]

28.06.2016 19:06:30,824 DEBUG [Thread-70][] va.runtime.admin.vaservice.VaServiceRemotingHandler -:::- VA: empfangene Daten von Mnt: {"operationType":1,"macAddress":"C0:4A:00:14:8D:4B","ondemandScanInterval":"48","isPeriodicScanEnabled":false,"regularScanEnabledString":"0","vendorInstance":"796440b7-09b5-4f3b-b611-19 9fb81a4b99","psnHostName":"ISE21-3ek","heartBeatTime":0,"lastScanTime":0}

Sobald das Ergebnis empfangen wurde, werden alle Schwachstellendaten im Kontextverzeichnis gespeichert.

28.06.2016, 19:25:02,020 DEBUG [pool-311-thread-8][] va.runtime.admin.vaservice.VaServiceMessageListener -:::- Nachricht von VaService erhalten: [{"macAddress":"C0:4A:00:14:8D:4B","ipAddress":"10.62.148.63","lastScanTime":1467134394000,"vulnerabilities":["{\"vulnerabilityId\":\"QID-90783\",\"cveIds\":\"CVE-20 12-0002,CVE-2012-0152,\",\"cvssBaseScore\":\"9.3\",\"cvssTemporalScore\":\"7.7\",\"vulnerabilityTitle\":\"Microsoft Windows Remote Desktop Protocol Remote Code Execution Vulneration ability (MS12-020)\",\"vulnerabilityVendor\":\"Qualys\"}","{\"vulnerabilityId\":\"QID-38173\",\"cveIds\":\"\",\"cvssBaseScore\":\"9.4\",\"cvss TemporalScore\":\"6.9\",\"vulnerabilityTitle\":\"SSL Certificate - Signature Verification Failed Vulnerability\",\"vulnerabilityVendor\":\"Qualys\"}","{\"vulnerabilityId\":\"QID-90882\",\"cveIds\":\"\", cvssBaseScore\":\"4.7\",\"cvssTemporalScore\":\"4\",\"vulnerabilityTitle\":\"Windows Remote Desktop Protocol Weak Encryption Method Allowed\",\"vulnerabilityVendor\":\"Qualys\"}","{\"vulnerabilityId\": QID-90043\",\"cveIds\":\"\",\"cvssBaseScore\":\"7.3\",\"cvssTemporalScore\":\"6.3\",\"vulnerabilityTitle\":\"SMB-Signierung deaktiviert oder SMB-Signierung nicht erforderlich\",\"vulnerabilityVendor\" ":\"Qualys\"}","{\"vulnerabilityId\":\"QID-38601\",\"cveIds\":\"CVE-2013-2566,CVE-2015-2808,\",\"cvssBaseScore\": 4.3\",\"cvssTemporalScore\":\"3.7\",\"vulnerabilityTitle\":\"SSL/TLS-Nutzung der schwachen RC4-Verschlüsselung\",\"vulnerabilityVendor\":\"Qualys\"}"]}]

2016-06-28 19:25:02,127 DEBUG [pool-311-thread-8][] va.runtime.admin.vaservice.VaServiceMessageListener -:::- VA: Save to context db, last scantime: 1467134394000, mac: C0:4C A:00:14:8D:4B

2016-06-28 19:25:02,268 DEBUG [pool-311-thread-8][] va.runtime.admin.vaservice.VaAdminServiceContext -:::- VA: Senden der elastischen Suche json an pri-lan

2016-06-28 19:25:02,272 DEBUG [pool-311-thread-8][] va.runtime.admin.vaservice.VaPanRemotingHandler -:::- VA: Gespeichert in elastische Suche: {C0:4A:00:1 4:8D:4B=[{"vulnerabilityId":"QID-90783","cveIds":"CVE-2012-0002,CVE-2012-0152","cvssBaseScore":"9.3","cvssTemporalScore":"7.7","vulnerabilityTitle":"Microsoft Windows Remote Desktop Protocol Remote Code Execution Vulnerability (MS12-020)","vulnerabilityVendor":"Qualys"}, {"vulnerabilityId":"QID-38173","cveIds":"","cvssBaseScore":"9 .4","cvssTemporalScore":"6.9","vulnerabilityTitle":"SSL Certificate - Signature Verification Failed Vulnerability","vulnerabilityVendor":"Qualys"}, {"vulnerabilityId":"QID-90882","cveIds":"","cvssBaseScore":"4.7","cvssTemporalScore":"4","vulnerabilityTitle":"Windows Remote Desktop Protocol Weak Encryption Method Allowed","vulnerabilityVendor":"Qualys"}, {"vulnerabilityId":"QID-90043","cveIds":"","cvssBaseScore":"7.3" ,"cvssTemporalScore":"6.3","vulnerabilityTitle":"SMB Signing Disabled or SMB Signing Not Required","vulnerabilityVendor":"Qualys"}, {"vulnerabilityId":"QID-38601","cveIds":"CVE-2013-2566,CVE-2015-2808","cvssBaseScore":"4.3","cvssTemporalScore":"3.7","vulnerabilityTitle":"SSL/TLS use of weaked RC4 cipher","vulnerabilityVendor":"Qualys"}]}

Zu überprüfende Protokolle - vaservice.log. Sie können das Paket direkt über die ISE-CLI weiterleiten:

ISE21-3ek/admin# show logging application vaservice.log tail

Anfrage zur Schwachstellenbewertung an Adapter gesendet

28.06.2016 17:07:13,200 DEBUG [endpointPollerScheduler-3][] cpm.va.service.util.VaServiceUtil -:::- VA SendSyslog systemMsg : [{"systemMsg":"91019","is AutoInsertSelfAcsInstance":true,"attribute":["TC-NAC.ServiceName","Vulnerability Assessment Service","TC-NAC.Status","VA request submitted to adapter","TC-NAC.Details","VA request submitted to adapter for processing","TC-NAC.MAC-Address","C0:4A:00:14:8D:4B","TC-NAC.IpAddress","10.62.148.63","TC-NAC.AdapterInstanceUuid","796440b7-09b5-4f3b-b611-199fb81a4b99 9","TC-NAC.VendorName","Qualys","TC-NAC.AdapterInstanceName","QUALYS_VA"]}]

AdapterMessageListener überprüft alle 5 Minuten den Status des Scans, bis dieser abgeschlossen ist.

28.06.2016, 17:09:43,459 DEBUG [SimpleAsyncTaskExecutor-2][] cpm.va.service.processor.AdapterMessageListener -::::- Nachricht von adapter : {"AdapterInstanceName":"QUALYS_VA","AdapterInstanceUid":"a70031d6-6e3b-484a-adb0-627f30248ad0","VendorName":"Qualys","OperationMessageText":"Anzahl der Endpunkte, die zur Überprüfung der Scanergebnisse in die Warteschlange eingereiht wurden: 1, Anzahl der Endpunkte, die zur Überprüfung in die Warteschlange gestellt wurden: 0, Anzahl der Endpunkte, für die überprüft werden: 0"}

28.06.2016, 17:14:43,760 DEBUG [SimpleAsyncTaskExecutor-2][] cpm.va.service.processor.AdapterMessageListener -::::- Nachricht von adapter : {"AdapterInstanceName":"QUALYS_VA","AdapterInstanceUid":"a70031d6-6e3b-484a-adb0-627f30248ad0","VendorName":"Qualys","OperationMessageText":"Anzahl der Endpunkte, die zur Überprüfung der Scanergebnisse in die Warteschlange eingereiht wurden: 0, Anzahl der Endpunkte, für die der Scan ausgeführt wird: 1"}

28.06.2016, 17:19:43,837 DEBUG [SimpleAsyncTaskExecutor-2][] cpm.va.service.processor.AdapterMessageListener -::::- Message from adapter : {"AdapterInstanceName":"QUALYS_VA","AdapterInstanceUid":"a70031d6-6e3b-484a-adb0-627f30248ad0","VendorName":"Qualys","OperationMessageText":"Anzahl der Endpunkte, die zur Überprüfung der Scanergebnisse in die Warteschlange eingereiht wurden: 0, Anzahl der Endpunkte, für die der Scan ausgeführt wird: 1"}

28.06.2016, 17:24:43,867 DEBUG [SimpleAsyncTaskExecutor-2][] cpm.va.service.processor.AdapterMessageListener -::::- Nachricht von adapter : {"AdapterInstanceName":"QUALYS_VA","AdapterInstanceUid":"a70031d6-6e3b-484a-adb0-627f30248ad0","VendorName":"Qualys","OperationMessageText":"Anzahl der Endpunkte, die zur Überprüfung der Scanergebnisse in die Warteschlange eingereiht wurden: 0, Anzahl der Endpunkte, für die der Scan ausgeführt wird: 1"}

Adapter erhält QIDs, CVEs zusammen mit den CVSS-Bewertungen

28.06.2016, 17:24:57,556 DEBUG [SimpleAsyncTaskExecutor-2][] cpm.va.service.processor.AdapterMessageListener -:::- Nachricht von adapter : {"requestedMacAddress":"C0:4A:00:14:8D:4B","scanStatus":"ASSESSMENT_SUCCESS","lastScanTimeLong":1467134394000,"ipAddress":"10.62.148.63","vulnerabilities":[{"vulnerabilityId":"QID-38173","cveIds":","cvssBase Score":"9.4","cvssTemporalScore":"6.9","vulnerabilityTitle":"SSL Certificate - Signature Verification Failed Vulnerability","vulnerabilityVendor":"Qualys"},{"vulnerabilityId":"QID-90043","cveIds":","cvssBaseBase Ergebnis":"7.3","cvssTemporalScore":"6.3","vulnerabilityTitle":"SMB Signing deaktiviert oder SMB Signing nicht erforderlich","vulnerabilityVendor":"Qualys"},{"vulnerabilityId":"QID-90783","cveIds":"CVE-2012 -0002,CVE-2012-0152,","cvssBaseScore":"9.3","cvssTemporalScore":"7.7","vulnerabilityTitle":"Microsoft Windows Remote Desktop Protocol Remote Code Execution Vulnerability (MS12-020)" ,"vulnerabilityVendor":"Qualys"},{"vulnerabilityId":"QID-38601","cveIds":"CVE-2013-2566,CVE-2015-2808,","cvssBaseScore":"4.3","cvss vssTemporalScore":"3.7","vulnerabilityTitle":"SSL/TLS use of weaked RC4 cipher","vulnerabilityVendor":"Qualys"},{"vulnerabilityId":"QID-90882","cveIds":"","cvssBaseScore":"4.7","cc vssTemporalScore":"4","vulnerabilityTitle":"Windows Remote Desktop Protocol Weak Encryption Method Allowed","vulnerabilityVendor":"Qualys"}]}

28.06.2016 17:25:01,282 INFO [SimpleAsyncTaskExecutor-2][] cpm.va.service.processor.AdapterMessageListener -:::- Endpoint Details sent to IRF is {"C0:4A:00:14:8D:4B":[{"Schwachstelle":{"CVSS_Base_Score":9.4,"CVSS_Temporal_Score":7.7},"Zeitstempel":1467134394000,"Titel":"Schwachstelle","Anbieter":"Qualys"}]}

28.06.2016, 17:25:01,853 DEBUG [endpointPollerScheduler-2][] cpm.va.service.util.VaServiceUtil -:::- VA SendSyslog systemMsg : [{"systemMsg":"91019","is AutoInsertSelfAcsInstance":true,"attribute":["TC-NAC.ServiceName","Vulnerability Assessment Service","TC-NAC.Status","VA erfolgreich abgeschlossen","TC-NAC.Details","VA abgeschlossen; Anzahl der gefundenen Schwachstellen: 5","TC-NAC.MACAddress","C0:4A:00:14:8D:4B","TC-NAC.IpAddress","10.62.148.63","TC-NAC.AdapterInstanceUuid","796440b7-09b5-4f3b-b611-199fb81a4b9 9","TC-NAC.VendorName","Qualys","TC-NAC.AdapterInstanceName","QUALYS_VA"]}]

Typische Probleme

Ausgabe 1. Die ISE erhält den Vulnerability Report mit CVSS_Base_Score von 0.0 und CVSS_Temporal_Score von 0.0, während der Qualys Cloud-Bericht entdeckte Schwachstellen enthält.

Problem:

Beim Überprüfen des Berichts von Qualys Cloud können Sie erkannte Schwachstellen erkennen, die Sie auf der ISE jedoch nicht sehen.

In vaservice.log erkannte Debugging-Fehler:

2016-06-02 08:30:10,323 INFO [SimpleAsyncTaskExecutor-2][] cpm.va.service.processor.AdapterMessageListener -::::- Endpoint Details sent to IRF is {"C0:4A:00:15:75:C8 ":[{"Schwachstelle":{"CVSS_Base_Score":0.0,"CVSS_Temporal_Score":0.0},"Zeitstempel":1464855905000,"Titel":"Schwachstelle","Anbieter":"Qualys"}]}

Lösung:

Der Grund für den cvss-Wert 0 ist entweder, dass er keine Schwachstellen aufweist, oder die cvss-Bewertung wurde in Qualys Cloud nicht aktiviert, bevor Sie den Adapter über die Benutzeroberfläche konfigurieren. Die Knowledgebase mit aktivierter CVSS-Bewertungsfunktion wird heruntergeladen, nachdem der Adapter erstmalig konfiguriert wurde. Sie müssen sicherstellen, dass die CVSS-Bewertung zuvor aktiviert und die Adapterinstanz auf der ISE erstellt wurde. Dies ist möglich unter Vulnerability Management > Reports > Setup > CVSS > Enable CVSS Scoring

Ausgabe 2. Die ISE erhält keine Ergebnisse aus der Qualys Cloud, obwohl die richtige Autorisierungsrichtlinie getroffen wurde.

Problem:

Korrigierte Autorisierungsrichtlinie wurde abgeglichen, was einen VA-Scan auslösen sollte. Trotzdem wird kein Scan durchgeführt.

In vaservice.log erkannte Debugging-Fehler:

28.06.2016, 16:19:15,401 DEBUG [SimpleAsyncTaskExecutor-2][] cpm.va.service.processor.AdapterMessageListener -::::- Nachricht von Adapter : (Body:'[B@6da5e620(byte[311])'MessageProperties [headers={}, timestamp=null, messageId=null, userId=null, appId=null, clusterId=null, type=null, CorrelationId=null, replyTo=null, contentType=application/octet-stream, contentEncoding=null, contentLength=0, deliveryMode=PERSISTENT, expiration=null, priority=0, reprovided=false, receivedExchange=null irf.topic.va-reports, receivedRoutingKey=, deliveryTag=9830, messageCount=0])

28.06.2016 16:19:15,401 DEBUG [SimpleAsyncTaskExecutor-2][] cpm.va.service.processor.AdapterMessageListener -:::- Nachricht vom Adapter : {"requestedMacAddress":"24:77:03:3D D:CF:20","scanStatus":"SCAN_ERROR","scanStatusMessage":"Error triggering scan: Error during triggering on-demand scan code and error as following 1904: none of the specified IPs are qualifiziert for Vulnerability Management scanning.","lastScanTime":0,"ipAddress": "10.201.228.102"}

28.06.2016 16:19:15,771 DEBUG [SimpleAsyncTaskExecutor-2][] cpm.va.service.processor.AdapterMessageListener -:::- Adapter scan result failed for Macaddress:24:77:03:3D:CF:20, IP Address(DB) (IP-Adresse(DB)): 10.201.228.102, Einstellen des Status auf fehlgeschlagen

28.06.2016, 16:19:16,336 DEBUG [endpointPollerScheduler-2][] cpm.va.service.util.VaServiceUtil -:::- VA SendSyslog systemMsg : [{"systemMsg":"91008","is AutoInsertSelfAcsInstance":true,"attribute":["TC-NAC.ServiceName","Vulnerability Assessment Service","TC-NAC.Status","VA Failure","TC-NAC.Details","Error triggering scan: Error during triggering on-demand scan code and error as following 1904: none of the specified IPs are authorised for Vulnerability Management scanning.","TC-NAC.MACAddress","24:77:03:3D:CF:20","TC-NAC.IpAddress","10.201.228.102","TC-NAC.AdapterInstanceUuid","796440b7-09b5-4f3b-b611-199fb81a4b99","TC-NAC.VendorName","Qualys","TC-NAC.AdapterInstanceName","QUALYS_VA"]}]

Lösung:

Qualys Cloud weist darauf hin, dass die IP-Adresse des Endpunkts nicht für den Scan qualifiziert ist. Stellen Sie sicher, dass Sie die IP-Adresse des Endpunkts in Vulnerability Management > Assets > Host Assets > New > IP Tracked Hosts hinzugefügt haben.

Referenzen

Revisionsverlauf

| Überarbeitung | Veröffentlichungsdatum | Kommentare |

|---|---|---|

1.0 |

29-Jun-2016

|

Erstveröffentlichung |

Beiträge von Cisco Ingenieuren

- Eugene KorneychukCisco TAC Engineer

Cisco kontaktieren

- Eine Supportanfrage öffnen

- (Erfordert einen Cisco Servicevertrag)

Feedback

Feedback