Best Practice-Leitfaden für Anti-Spam, Anti-Virus, Graymail und Outbreak-Filter

Download-Optionen

-

ePub (1.1 MB)

In verschiedenen Apps auf iPhone, iPad, Android, Sony Reader oder Windows Phone anzeigen

Inklusive Sprache

In dem Dokumentationssatz für dieses Produkt wird die Verwendung inklusiver Sprache angestrebt. Für die Zwecke dieses Dokumentationssatzes wird Sprache als „inklusiv“ verstanden, wenn sie keine Diskriminierung aufgrund von Alter, körperlicher und/oder geistiger Behinderung, Geschlechtszugehörigkeit und -identität, ethnischer Identität, sexueller Orientierung, sozioökonomischem Status und Intersektionalität impliziert. Dennoch können in der Dokumentation stilistische Abweichungen von diesem Bemühen auftreten, wenn Text verwendet wird, der in Benutzeroberflächen der Produktsoftware fest codiert ist, auf RFP-Dokumentation basiert oder von einem genannten Drittanbieterprodukt verwendet wird. Hier erfahren Sie mehr darüber, wie Cisco inklusive Sprache verwendet.

Informationen zu dieser Übersetzung

Cisco hat dieses Dokument maschinell übersetzen und von einem menschlichen Übersetzer editieren und korrigieren lassen, um unseren Benutzern auf der ganzen Welt Support-Inhalte in ihrer eigenen Sprache zu bieten. Bitte beachten Sie, dass selbst die beste maschinelle Übersetzung nicht so genau ist wie eine von einem professionellen Übersetzer angefertigte. Cisco Systems, Inc. übernimmt keine Haftung für die Richtigkeit dieser Übersetzungen und empfiehlt, immer das englische Originaldokument (siehe bereitgestellter Link) heranzuziehen.

Inhalt

Überblick

Die große Mehrheit der Bedrohungen, Angriffe und Belästigungen, denen sich Unternehmen per E-Mail gegenübersehen, sind Spam, Malware und kombinierte Angriffe. Die Cisco E-Mail Security Appliance (ESA) umfasst verschiedene Technologien und Funktionen, um diese Bedrohungen am Gateway abzuwehren, bevor sie in das Unternehmen gelangen. In diesem Dokument werden die Best Practice-Ansätze für die Konfiguration von Anti-Spam-, Anti-Virus-, Graymail- und Outbreak-Filtern für den ein- und ausgehenden E-Mail-Fluss beschrieben.

Anti-Spam

Der Anti-Spam-Schutz deckt eine breite Palette bekannter Bedrohungen ab, darunter Spam-, Phishing- und Zombie-Angriffe, sowie schwer erkennbare, kurzlebige E-Mail-Bedrohungen mit geringem Volumen, wie 419-Scams. Darüber hinaus erkennt der Anti-Spam-Schutz neue und neue kombinierte Bedrohungen wie Spam-Angriffe, die schädliche Inhalte über eine Download-URL oder eine ausführbare Datei verbreiten.

Cisco Email Security bietet die folgenden Antispam-Lösungen:

- IronPort Anti-Spam Filtering (IPAS)

- Cisco Intelligent Multi-Scan Filtering (IMS)

Sie können beide Lösungen auf Ihrer ESA lizenzieren und aktivieren, aber nur eine in einer bestimmten Mail-Policy verwenden. Für dieses Best Practice-Dokument verwenden wir die IMS-Funktion.

Funktionsschlüssel überprüfen

- Navigieren Sie auf der ESA zu Systemverwaltung > Feature Keys

- Suchen Sie nach der Lizenz für intelligentes Mehrfach-Scannen, und stellen Sie sicher, dass sie aktiviert ist.

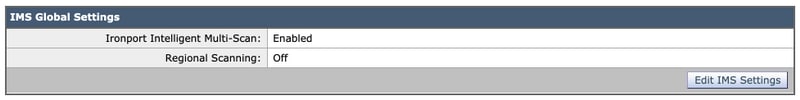

Globales intelligentes Mehrfach-Scannen (IMS) aktivieren

- On Die Fehlermeldung ESA, navigieren zu Sicherheit Services> IMS und Graymail

- Klicken Sie auf Die Fehlermeldung AktivierenSchaltfläche in den globalen IMS-Einstellungen:

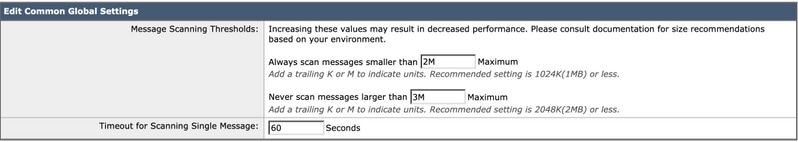

- Suchen nach allgemeinen globalen Einstellungen und Klicken Sie auf Globale Einstellungen bearbeiten.

- Hier Sie Dose konfigurieren vielfach einstellungen. Die Fehlermeldung empfohlen einstellungen sind gezeigt in Die Fehlermeldung Bild unten:

- Klicken Sie auf Submit (Senden).und Bestätigen Sie Ihre Änderungen.

Wenn Sie kein IMS-Lizenzabonnement haben:

- Navigieren Sie zu Sicherheitsdienste > IronPort Anti-Spam.

- Klicken Sie auf Die Fehlermeldung Aktivierenauf IronPort Anti-Spam Overview

- Klicken Sie auf Globale Einstellungen bearbeiten.

- Hier Sie Dose konfigurieren vielfach einstellungen. Die Fehlermeldung empfohlen einstellungen sind gezeigt in Die Fehlermeldung Bild unten:

- Cisco empfiehlt die Auswahl eines aggressiven Scanprofils für Kunden, die Spam besonders blockieren möchten.

- Klicken Sie auf Submit (Senden).und Bestätigen Sie Ihre Änderungen

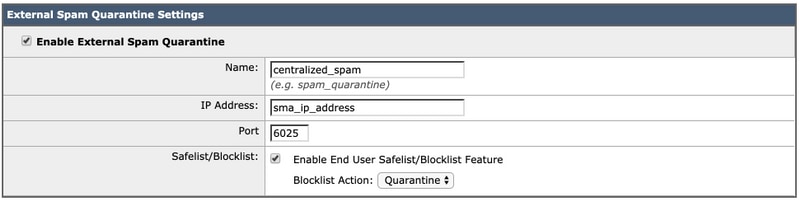

Zentrale Spam-Quarantäne aktivieren

Da Anti-Spam die Option hat, in die Quarantäne gesendet zu werden, ist es wichtig, sicherzustellen, dass die Spam-Quarantäne eingerichtet ist:

- Navigieren Sie zu Sicherheitsdienste > Spamquarantäne.

- Klicken Sie auf en Die Fehlermeldung KonfigurierenKnopf wird nehmen Sie zu Die Fehlermeldung follenschuldhaft Seite.

- Hier Sie Dose aktivieren Die Fehlermeldung Quarantäne von Überprüfung Die Fehlermeldung aktivierenKiste und Punkto Quarantäne zu können zentralisiert on SicherheitManagement AAppliance (SMA) vonFüllung in die SMANameund IP adresse. Die Fehlermeldung empfohlen einstellungen sind gezeigt unten:

- Klicken Sie auf Submit (Senden).und Bestätigen Sie Ihre Änderungen

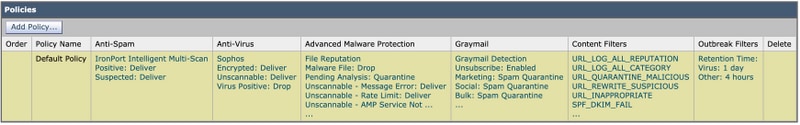

Anti-Spam in Richtlinien konfigurieren

- Navigieren Sie zu Mail-Policys > Mail-Policys für \"Eingehend\".

- Die Richtlinien für eingehende E-Mails verwenden standardmäßig die IronPort Anti-Spam-Einstellungen.

- Durch Klicken auf den blauen Link unter Anti-Spam kann die jeweilige Richtlinie benutzerdefinierte Anti-Spam-Einstellungen verwenden.

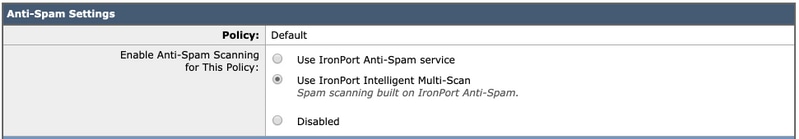

- Im Folgenden sehen Sie ein Beispiel, das die Standardrichtlinie mit benutzerdefinierten Anti-Spam-Einstellungen zeigt:

Passen Sie die Anti-Spam-Einstellungen für eine Richtlinie für eingehende E-Mails an, indem Sie auf den blauen Link unter Anti-Spam für die Richtlinie klicken, die Sie anpassen möchten.

Hier Sie Dose auswählen Die Fehlermeldung Anti-SPam Scannen Option Sie wünschen zu aktivieren für diese richtlinie.

- für Die Fehlermeldung Zweck von diese beste übenEis Dokument, Klicken Sie auf Die Fehlermeldung Funk Knopf weiter zu Nutzung Intelligente IronPort-MultifunktionslösungScannen:

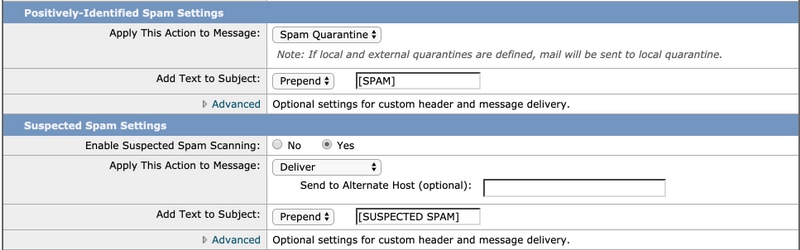

Die nächsten beiden Abschnitte umfassen die Einstellungen für positiv identifizierten Spam und die Einstellungen für Spam-verdächtig:

- Es wird empfohlen, die Quarantäne-Aktion für positiv identifizierten Spam mit dem vorangestellten Text [SPAM] zum Betreff und zu konfigurieren.

- Anwenden auf Zustellen als Aktion für Einstellungen für Spam-verdächtig mit dem vorangestellten Text [VERMUTETER SPAM] zum Betreff:

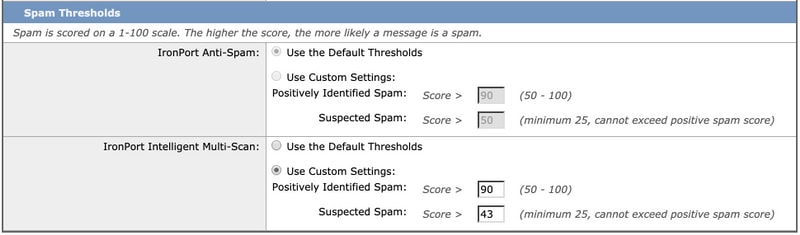

- Die Einstellung des Spam-Schwellenwerts kann geändert werden, und es wird empfohlen, die Positive-Identified Spam-Bewertung auf 90 und die Suspected Spam-Bewertung auf 43 anzupassen:

- Klicken Sie auf Submit (Senden).und Bestätigen Sie Ihre Änderungen

Anti-Virus

Der Virenschutz wird durch zwei Drittanbieter-Engines - Sophos und McAfee - gewährleistet. Diese Engines filtern alle bekannten schädlichen Bedrohungen, löschen sie, säubern sie oder setzen sie unter Quarantäne.

Funktionstasten überprüfen

So prüfen Sie, ob beide Feature-Schlüssel aktiviert und aktiviert sind:

- Wechseln Sie zu Systemverwaltung > Feature-Schlüssel.

- Stellen Sie sicher, dass sowohl Sophos Anti-Virus- als auch McAfee-Lizenzen aktiv sind.

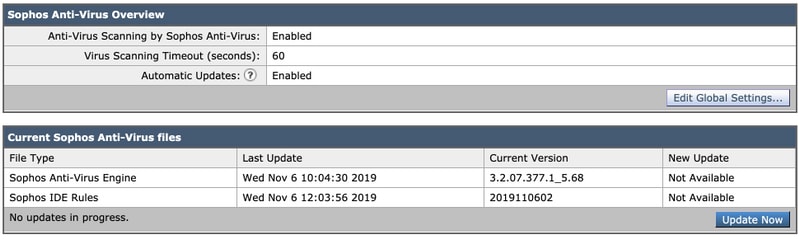

Anti-Virus-Scanning aktivieren

- Navigieren zu Sicherheit Services> Anti-Virus - Sophos

- Klicken Sie auf Die Fehlermeldung Aktivieren-Taste.

- Stellen Sie sicher, dass die automatische Aktualisierung aktiviert ist und die Sophos Anti-Virus-Dateiaktualisierung ordnungsgemäß funktioniert. Klicken Sie ggf. auf Jetzt aktualisieren, um die Dateiaktualisierung sofort zu starten:

- Klicken Sie auf Submit (Senden).und Bestätigen Sie Ihre Änderungen.

Wenn auch die McAfee-Lizenz aktiv ist, navigieren Sie zu Sicherheit Services> Virenschutz - McAfee

- Klicken Sie auf Die Fehlermeldung Aktivieren-Taste.

- Stellen Sie sicher, dass die automatische Aktualisierung aktiviert ist und die Aktualisierung der McAfee Anti-Virus-Dateien ordnungsgemäß funktioniert. Klicken Sie ggf. auf Jetzt aktualisieren, um die Dateiaktualisierung sofort zu starten.

- Klicken Sie auf Submit (Senden).und Bestätigen Sie Ihre Änderungen

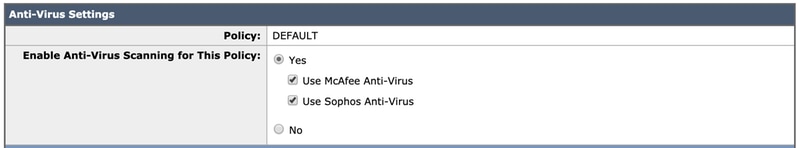

Anti-Virus in Mail-Richtlinien konfigurieren

Für Richtlinien für eingehende E-Mails wird Folgendes empfohlen:

- Navigieren Sie zu Mail-Policys > Mail-Policys für \"Eingehend\".

- Passen Sie die Anti-Virus-Einstellungen für eine Richtlinie für eingehende E-Mails an, indem Sie auf den blauen Link unter Anti-Virus für die Richtlinie klicken, die Sie anpassen möchten.

- Hier Sie Dose auswählen Die Fehlermeldung Anti-Virus Scannen Option Sie wünschen zu aktivieren für diese richtlinie.

- für Die Fehlermeldung Zweck von diese best prassierenEis -Dokument McAfee und Sophos Anti-Virus auswählen:

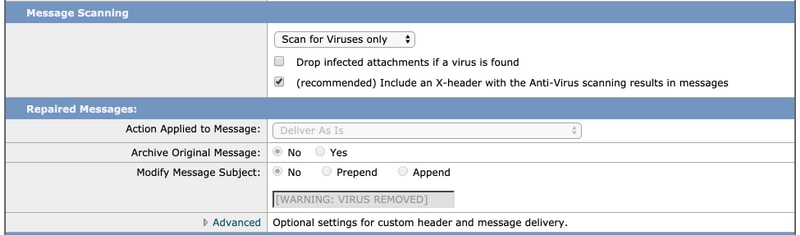

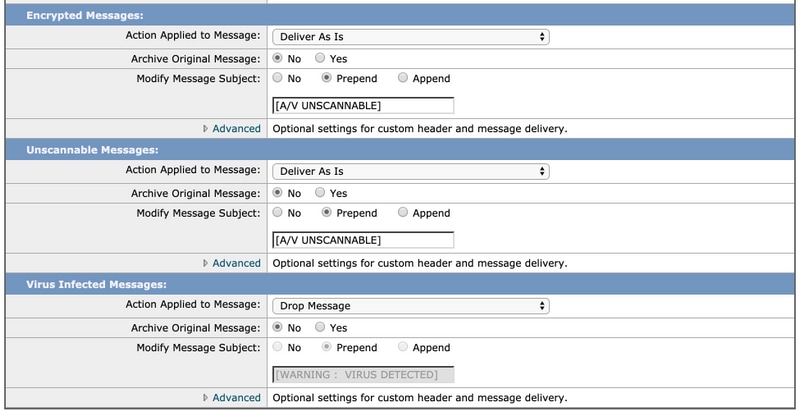

- Wir versuchen nicht, eine Datei zu reparieren, daher bleibt die Suche nach Nachrichten Nur auf Viren überprüfen:

- Die empfohlene Aktion für verschlüsselte und nicht scanbare Nachrichten besteht darin, die Übermittlung vorhandener Nachrichten mit einer modifizierten Betreffzeile auszuführen.

- Die empfohlene Richtlinie für den Virenschutz lautet Alle mit Viren infizierten Nachrichten löschen, wie in der Abbildung unten gezeigt:

- Klicken Sie auf Submit (Senden).und Bestätigen Sie Ihre Änderungen

Eine ähnliche Richtlinie wird für Richtlinien für ausgehende E-Mails empfohlen. Es wird jedoch nicht empfohlen, die Betreffzeile für ausgehende E-Mails zu ändern.

Graymail

Die Graumail-Verwaltungslösung in der Email Security Appliance besteht aus zwei Komponenten: einer integrierten Graumail-Scan-Engine und einem Cloud-basierten Unsubscribe-Service. Die Graumail-Management-Lösung ermöglicht es Organisationen, Graumail mithilfe der integrierten Graumail-Engine zu identifizieren und geeignete Richtlinienkontrollen anzuwenden. Sie bietet Endbenutzern einen einfachen Mechanismus, um sich über den Unsubscribe Service von unerwünschten Nachrichten abzumelden.

Graymail-Kategorien umfassen Marketing-E-Mails, E-Mails in sozialen Netzwerken und Massen-E-Mails. Zu den erweiterten Optionen gehören das Hinzufügen eines benutzerdefinierten Headers, das Senden an einen alternativen Host und das Archivieren der Nachricht. Für diese Best Practice aktivieren wir die Funktion Sicheres Abmelden von Graymail für die Standard-Mail-Richtlinie.

Funktionsschlüssel überprüfen

- Navigieren Sie auf der ESA zu Systemverwaltung > Feature Keys

- Suchen Sie nach Graymail Safe Unsubscription und stellen Sie sicher, dass es aktiv ist.

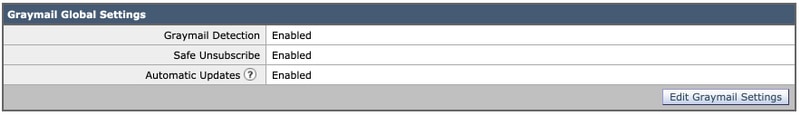

Graymail und Safe Unsubscribe-Dienste aktivieren

- On Die Fehlermeldung ESA, navigieren zu Sicherheit Services> IMS und Graymail

- Klicken Sie auf Die Fehlermeldung Graymail-Einstellungen bearbeitenTaste auf Graymail Global Settings

- Wählen Sie alle Optionen aus - Aktivieren Sie Graymail Detection, aktivieren Sie Safe Unsubscribe und aktivieren Sie automatische Updates:

- Klicken Sie auf Submit (Senden).und Bestätigen Sie Ihre Änderungen

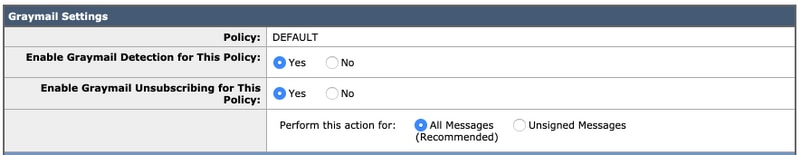

Konfigurieren von Graymail und Safe Unsubscribe in Richtlinien

- Navigieren Sie zu Mail-Policys > Mail-Policys für \"Eingehend\".

- Wenn Sie auf den blauen Link unter Graymail klicken, können Sie für diese Richtlinie benutzerdefinierte Graymail-Einstellungen verwenden.

- Hier Sie Dose auswählen die GraymailOptionen Sie wünschen zu aktivieren für diese richtlinie.

- für Die Fehlermeldung Zweck von diese beste prassierenEis Dokument, Klicken Sie auf Die Fehlermeldung Funk Knopf weiter , um die Graymail-Erkennung für diese Richtlinie und die Graymail-Abbestellung für diese Richtlinie zu aktivieren:

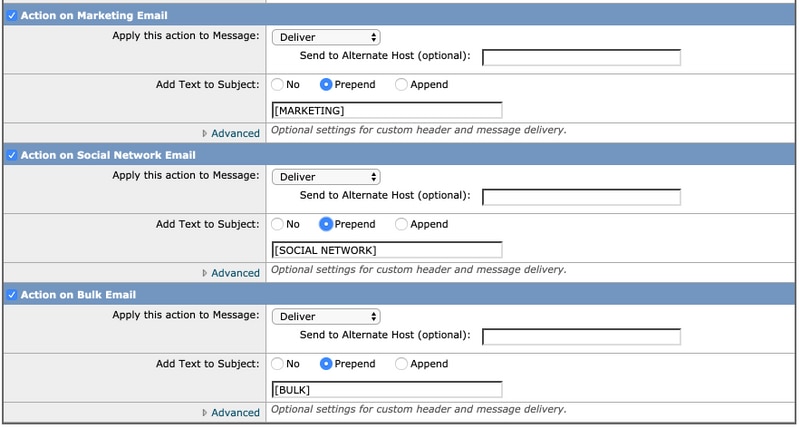

Die nächsten drei Abschnitte umfassen Aktion für Marketing-E-Mail-Einstellungen, Aktion für E-Mail-Einstellungen in sozialen Netzwerken und Aktion für Massenmail-Einstellungen.

- Es wird empfohlen, alle Optionen zu aktivieren und die Aktion als Deliver mit vorangestelltem Text beizubehalten, der dem Thema in Bezug auf die folgenden Kategorien hinzugefügt wird:

- Klicken Sie auf Submit (Senden).und Bestätigen Sie Ihre Änderungen

Bei der Richtlinie für ausgehende E-Mails sollte Graymail im Zustand Deaktiviert bleiben.

Outbreak-Filter

Outbreak-Filter kombinieren Auslöser in der Anti-Spam-Engine, URL-Scanning- und Erkennungstechnologien und vieles mehr, um Elemente, die nicht der eigentlichen Spam-Kategorie angehören, korrekt zu kennzeichnen - z. B. Phishing- und Scam-E-Mails - und behandeln sie entsprechend mit Benutzerbenachrichtigungen oder Quarantäne.

Funktionsschlüssel überprüfen

- Navigieren Sie auf der ESA zu Systemverwaltung > Feature Keys

- Suchen Sie nach Outbreak-Filtern, und stellen Sie sicher, dass sie aktiviert ist.

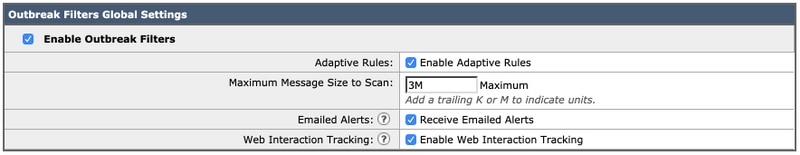

Outbreak-Filterdienst aktivieren

- On Die Fehlermeldung ESA, navigieren zu Sicherheit Services> Outbreak-Filter

- Klicken Sie auf Die Fehlermeldung AktivierenSchaltfläche "Überblick über Outbreak-Filter"

- Hier Sie Dose konfigurieren vielfach einstellungen. Die Fehlermeldung empfohlen einstellungen sind gezeigt in Die Fehlermeldung Bild unten:

- Klicken Sie auf Submit (Senden).und Bestätigen Sie Ihre Änderungen.

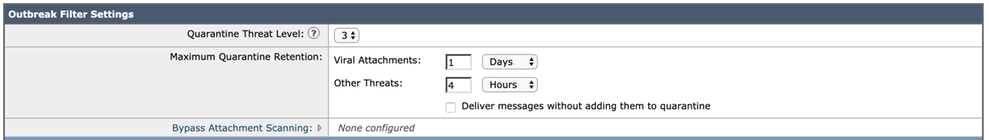

Outbreak-Filter in Richtlinien konfigurieren

- Navigieren Sie zu Mail-Policys > Mail-Policys für \"Eingehend\".

- Durch Klicken auf den blauen Link unter Outbreak-Filter kann die jeweilige Richtlinie benutzerdefinierte Outbreak-Filtereinstellungen verwenden.

- für Die Fehlermeldung Zweck von diese beste übenEis Dokument behalten wir die Outbreak-Filtereinstellungen mit Standardwerten bei:

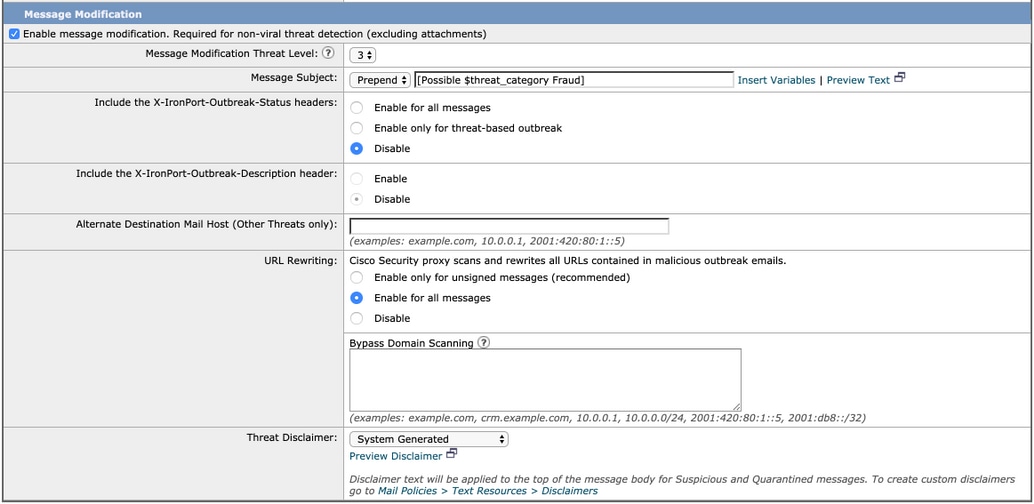

- Outbreak-Filter können URLs umschreiben, wenn sie als schädlich, verdächtig oder Phishing eingestuft werden. Wählen Sie Nachrichtenänderung aktivieren, um URL-basierte Bedrohungen zu erkennen und umzuschreiben.

- Stellen Sie sicher, dass die Option URL-Umschreiben für alle Nachrichten aktiviert ist, wie folgt:

- Klicken Sie auf Submit (Senden).und Bestätigen Sie Ihre Änderungen

Die Richtlinie für ausgehende E-Mails sollte den Status Outbreak-Filter beibehalten.

Schlussfolgerung

Dieses Dokument beschreibt die Standard- oder Best Practice-Konfigurationen für Anti-Spam, Anti-Virus, Graymail und Outbreak-Filter in der E-Mail-Security-Appliance (ESA). Alle diese Filter stehen sowohl für die Richtlinien für ein- als auch ausgehende E-Mails zur Verfügung. Konfiguration und Filterung werden für beide empfohlen. Während der Großteil des Schutzes für eingehende E-Mails gilt, bietet das Filtern des ausgehenden Datenflusses Schutz vor weitergeleiteten E-Mails oder internen böswilligen Angriffen.

Revisionsverlauf

| Überarbeitung | Veröffentlichungsdatum | Kommentare |

|---|---|---|

1.0 |

09-Jan-2020

|

Erstveröffentlichung |

Beigetragen von

- Alex ChanTechnical Marketing Engineer Cisco Email Security

Cisco kontaktieren

- Eine Supportanfrage öffnen

- (Erfordert einen Cisco Servicevertrag)

Feedback

Feedback