ASA 8.x/ASDM 6.x: Hinzufügen neuer VPN-Peer-Informationen in einem vorhandenen standortübergreifenden VPN mithilfe von ASDM

Inhalt

Einleitung

Dieses Dokument enthält Informationen zu den Konfigurationsänderungen, die vorgenommen werden müssen, wenn der vorhandenen standortübergreifenden VPN-Konfiguration mithilfe des Adaptive Security Device Manager (ASDM) ein neuer VPN-Peer hinzugefügt wird. Dies ist in folgenden Szenarien erforderlich:

-

Der Internet Service Provider (ISP) wurde geändert, und es wird ein neuer öffentlicher IP-Bereich verwendet.

-

Umfassendes Design des Netzwerks am Standort

-

Das Gerät, das an einem Standort als VPN-Gateway verwendet wird, wird auf ein neues Gerät mit einer anderen öffentlichen IP-Adresse migriert.

In diesem Dokument wird davon ausgegangen, dass das standortübergreifende VPN bereits richtig konfiguriert ist und reibungslos funktioniert. In diesem Dokument werden die erforderlichen Schritte zum Ändern der VPN-Peer-Informationen in der L2L-VPN-Konfiguration beschrieben.

Voraussetzungen

Anforderungen

Cisco empfiehlt, dass Sie über Kenntnisse in diesem Thema verfügen:

Verwendete Komponenten

Die Informationen in diesem Dokument basierend auf folgenden Software- und Hardware-Versionen:

-

Cisco Adaptive Security Appliance der Serie 5500 mit Softwareversion 8.2 und höher

-

Cisco Adaptive Security Device Manager mit Softwareversion 6.3 und höher

Konventionen

Weitere Informationen zu Dokumentkonventionen finden Sie unter Cisco Technical Tips Conventions (Technische Tipps von Cisco zu Konventionen).

Hintergrundinformationen

Das standortübergreifende VPN funktioniert zwischen HQASA und BQASA einwandfrei. Es wird davon ausgegangen, dass der BQASA ein komplettes Netzwerk-Re-Design erhalten hat und das IP-Schema auf ISP-Ebene geändert wurde, jedoch bleiben alle internen Subnetz-Details gleich.

In dieser Beispielkonfiguration werden folgende IP-Adressen verwendet:

-

Bestehende BQASA-IP-Adresse für externe Geräte - 200.200.200.200

-

Neue BQASA Outside IP-Adresse - 209.165.201.2

Hinweis: Hier werden nur die Peer-Informationen geändert. Da es keine andere Änderung im internen Subnetz gibt, bleiben die Crypto-Zugriffslisten unverändert.

ASDM-Konfiguration

Dieser Abschnitt enthält Informationen zu den möglichen Methoden zum Ändern der VPN-Peer-Informationen auf der HQASA mithilfe des ASDM.

Neues Verbindungsprofil erstellen

Dies kann die einfachere Methode sein, da die vorhandene VPN-Konfiguration nicht gestört wird und ein neues Verbindungsprofil mit den neuen VPN-Peer-bezogenen Informationen erstellt werden kann.

-

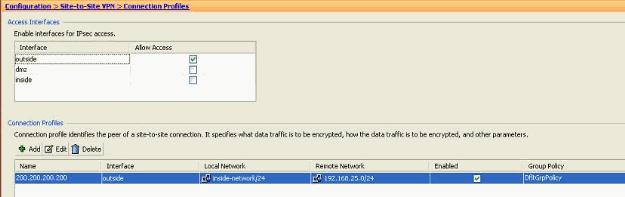

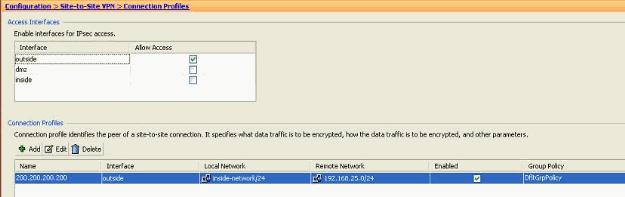

Gehen Sie zu Configuration > Site-to-Site VPN > Connection Profiles, und klicken Sie im Bereich Connection Profiles auf Add.

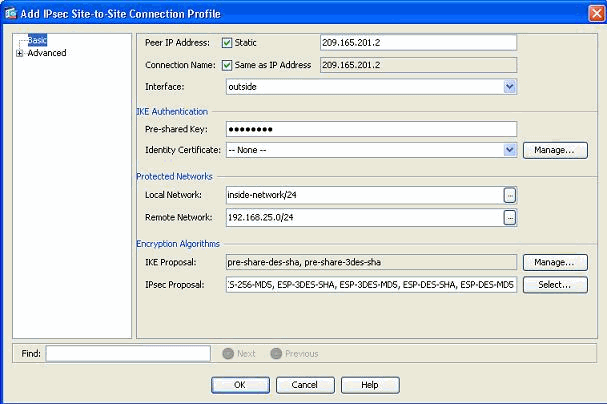

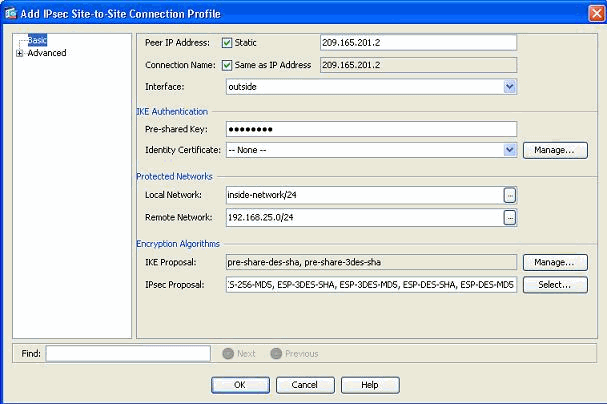

Das Fenster Add IPSec Site-to-Site Connection Profile (IPSec-Site-to-Site-Verbindungsprofil hinzufügen) wird geöffnet.

-

Geben Sie auf der Registerkarte Basic (Grundlegend) die Details für Peer-IP-Adresse, vorinstallierten Schlüssel und geschützte Netzwerke ein. Verwenden Sie alle gleichen Parameter wie das vorhandene VPN, mit Ausnahme der Peer-Informationen. Klicken Sie auf OK.

-

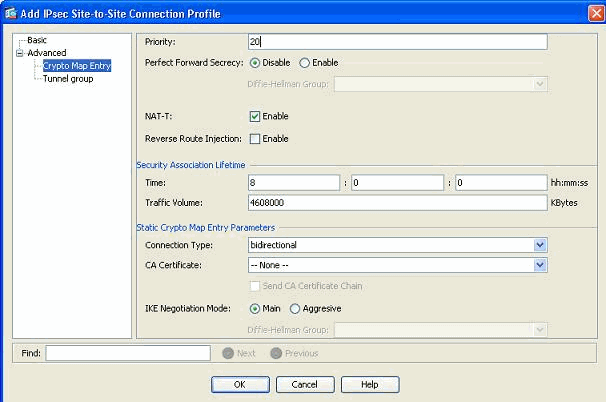

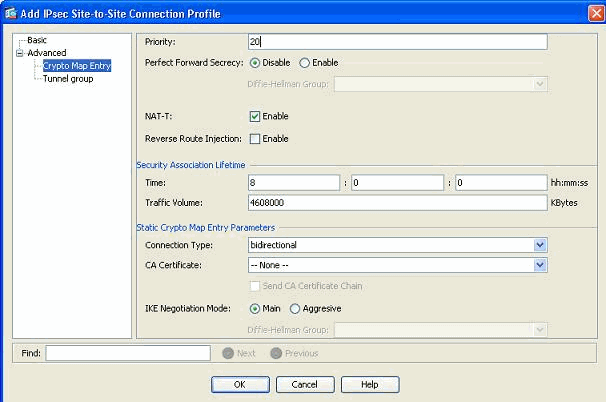

Klicken Sie im Menü Erweitert auf Crypto Map-Eintrag. Weitere Informationen finden Sie auf der Registerkarte Priority (Priorität). Diese Priorität entspricht der Sequenznummer in der entsprechenden CLI-Konfiguration. Wenn eine kleinere Zahl als der vorhandene Crypto Map-Eintrag zugewiesen ist, wird dieses neue Profil zuerst ausgeführt. Je höher die Prioritätsnummer, desto geringer der Wert. Mit diesem Parameter wird die Reihenfolge geändert, in der eine bestimmte Crypto Map ausgeführt wird. Klicken Sie auf OK, um das Erstellen des neuen Verbindungsprofils abzuschließen.

Dadurch wird automatisch eine neue Tunnelgruppe zusammen mit einer zugeordneten Crypto-Map erstellt. Stellen Sie sicher, dass Sie die BQASA mit der neuen IP-Adresse erreichen können, bevor Sie dieses neue Verbindungsprofil verwenden.

Bearbeiten der vorhandenen VPN-Konfiguration

Eine weitere Möglichkeit zum Hinzufügen eines neuen Peers besteht darin, die vorhandene Konfiguration zu ändern. Das vorhandene Verbindungsprofil kann für die neuen Peerinformationen nicht bearbeitet werden, da es an einen bestimmten Peer gebunden ist. Um die vorhandene Konfiguration zu bearbeiten, müssen Sie wie folgt vorgehen:

-

Neue Tunnelgruppe erstellen

-

Bearbeiten der vorhandenen Kryptografiezuordnung

Neue Tunnelgruppe erstellen

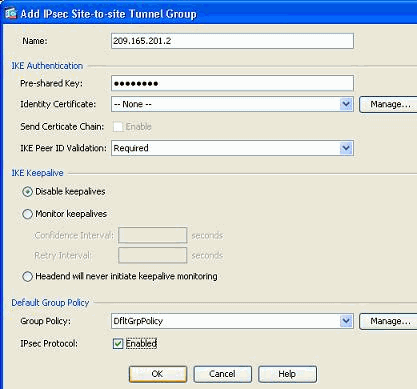

Gehen Sie zu Configuration > Site-to-Site VPN > Advanced > Tunnel groups, und klicken Sie auf Add, um eine neue Tunnelgruppe zu erstellen, die die neuen VPN-Peer-Informationen enthält. Geben Sie die Felder Name und Vorinstallierter Schlüssel an, und klicken Sie dann auf OK.

Hinweis: Stellen Sie sicher, dass der vorinstallierte Schlüssel mit dem anderen Ende des VPN übereinstimmt.

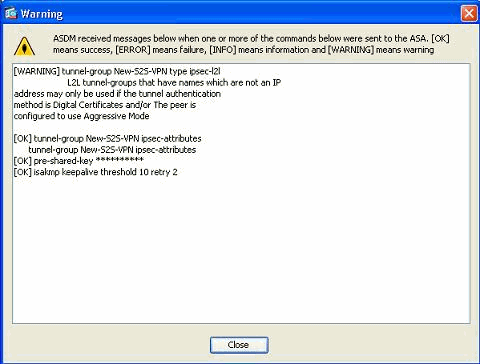

Hinweis: Im Feld "Name" sollte nur die IP-Adresse des Remote-Peers eingegeben werden, wenn es sich beim Authentifizierungsmodus um Pre-Shared Keys handelt. Ein beliebiger Name kann nur verwendet werden, wenn die Authentifizierungsmethode über Zertifikate erfolgt. Dieser Fehler wird angezeigt, wenn im Feld Name ein Name hinzugefügt wird und die Authentifizierungsmethode vorab freigegeben wurde:

Bearbeiten der vorhandenen Kryptografiezuordnung

Die vorhandene Crypto Map kann bearbeitet werden, um die neuen Peer-Informationen zuzuordnen.

Führen Sie diese Schritte aus:

-

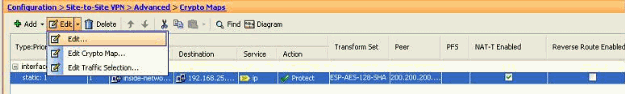

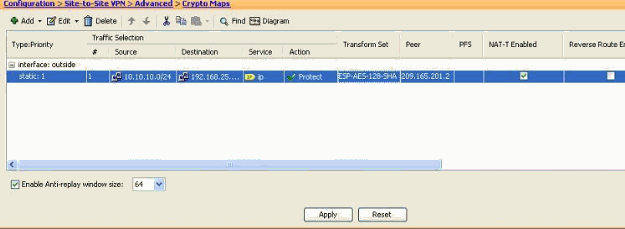

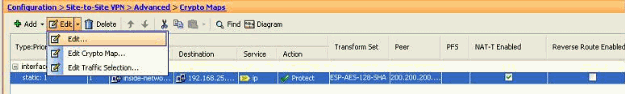

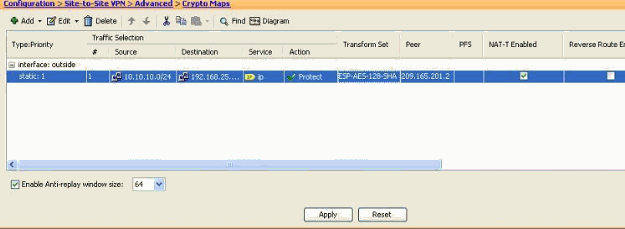

Gehen Sie zu Configuration > Site-to-Site VPN > Advanced > Crypto Maps, wählen Sie dann die erforderliche Crypto Map aus, und klicken Sie auf Edit.

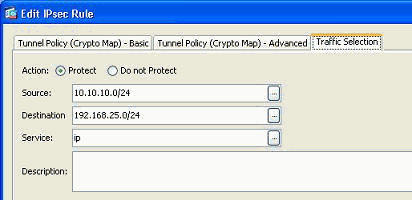

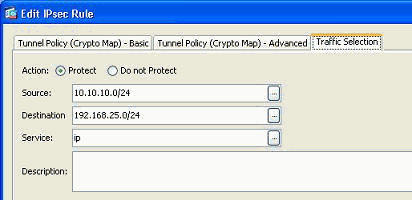

Das Fenster IPSec-Regel bearbeiten wird angezeigt.

-

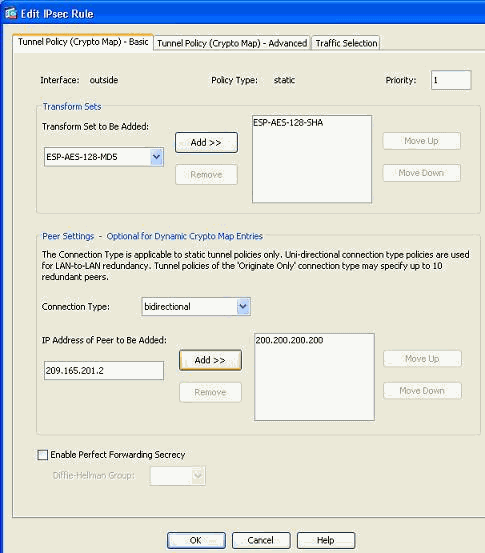

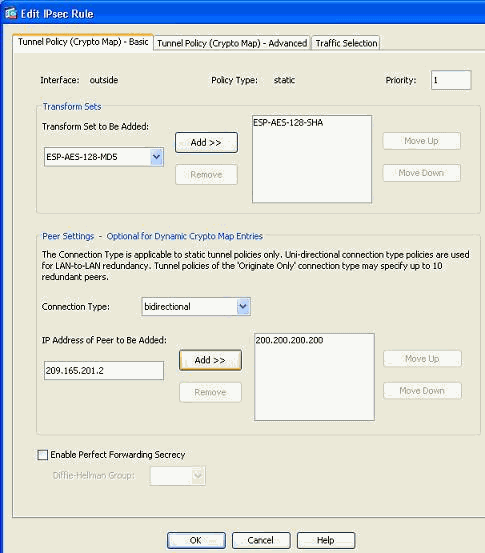

Geben Sie auf der Registerkarte "Tunnel Policy (Basic)" (Tunnelrichtlinie) im Bereich "Peer Settings" (Peereinstellungen) den neuen Peer im Feld "IP Address of Peer to be added" (IP-Adresse des Peers, der hinzugefügt werden soll) an. Klicken Sie dann auf Hinzufügen.

-

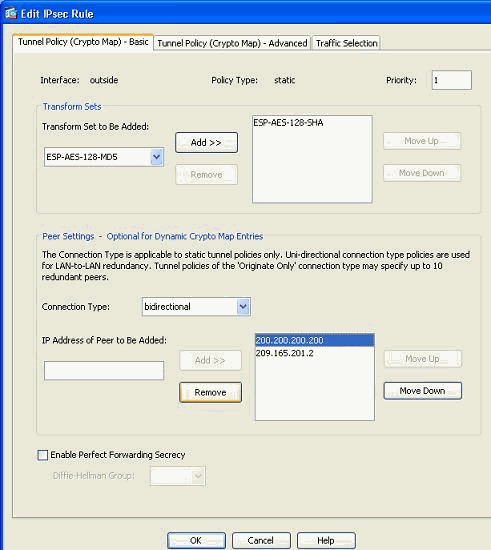

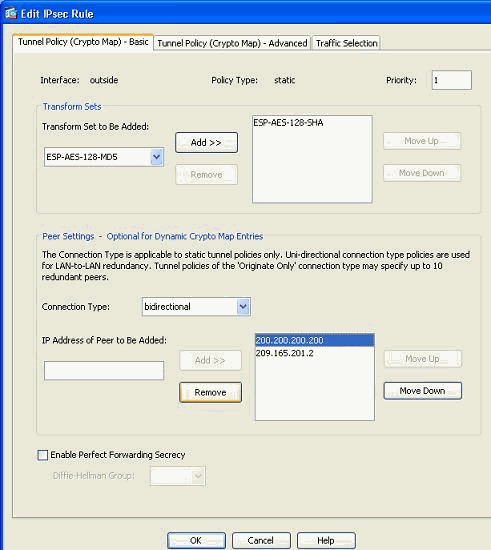

Wählen Sie die vorhandene Peer-IP-Adresse aus, und klicken Sie auf Entfernen, um nur die neuen Peer-Informationen beizubehalten. Klicken Sie auf OK.

Hinweis: Nachdem Sie die Peer-Informationen in der aktuellen Crypto Map geändert haben, wird das mit dieser Crypto Map verknüpfte Verbindungsprofil sofort im ASDM-Fenster gelöscht.

-

Die Details der verschlüsselten Netzwerke bleiben unverändert. Wenn Sie diese ändern müssen, wechseln Sie zur Registerkarte Datenverkehrsauswahl.

-

Gehen Sie zum Bereich Configuration > Site-to-Site VPN > Advanced > Crypto Maps, um die geänderte Crypto Map anzuzeigen. Diese Änderungen werden jedoch erst vorgenommen, wenn Sie auf Apply (Anwenden) klicken. Nachdem Sie auf Apply (Anwenden) geklickt haben, gehen Sie zum Menü Configuration > Site-to-Site VPN > Advanced > Tunnel groups (Konfiguration > Site-to-Site VPN > Erweitert > Tunnelgruppen), um zu überprüfen, ob eine zugeordnete Tunnelgruppe vorhanden ist. Wenn ja, wird ein zugehöriges Verbindungsprofil erstellt.

Überprüfung

Verwenden Sie diesen Abschnitt, um zu überprüfen, ob Ihre Konfiguration ordnungsgemäß funktioniert.

Das Output Interpreter-Tool (OIT) (nur registrierte Kunden) unterstützt bestimmte show-Befehle. Verwenden Sie das OIT, um eine Analyse der show-Befehlsausgabe anzuzeigen.

-

Verwenden Sie diesen Befehl, um die spezifischen Parameter der Sicherheitszuordnung für einen einzelnen Peer anzuzeigen:

Fehlerbehebung

Verwenden Sie diesen Abschnitt, um Probleme mit Ihrer Konfiguration zu beheben.

IKE Initiator unable to find policy: Intf test_ext, Quelle: 172.16.1.103, Ziel: 10.1.4.251

Dieser Fehler wird in den Protokollmeldungen angezeigt, wenn versucht wird, den VPN-Peer von einem VPN-Konzentrator zu ASA zu wechseln.

Lösung:

Dies kann auf fehlerhafte Konfigurationsschritte während der Migration zurückzuführen sein. Stellen Sie sicher, dass die Kryptografiebindung zur Schnittstelle entfernt wird, bevor Sie einen neuen Peer hinzufügen. Stellen Sie außerdem sicher, dass Sie die IP-Adresse des Peers in der Tunnel-Gruppe, aber nicht den Namen verwendet haben.

Zugehörige Informationen

Revisionsverlauf

| Überarbeitung | Veröffentlichungsdatum | Kommentare |

|---|---|---|

1.0 |

22-Oct-2011

|

Erstveröffentlichung |

Cisco kontaktieren

- Eine Supportanfrage öffnen

- (Erfordert einen Cisco Servicevertrag)

Feedback

Feedback