ASA 8.x: Konfigurationsbeispiel für die AnyConnect SCEP-Registrierung

Inhalt

Einleitung

Die SCEP-Registrierungsfunktion wurde in den eigenständigen AnyConnect-Client 2.4 eingeführt. Bei diesem Prozess ändern Sie das XML-Profil von AnyConnect so, dass es eine SCEP-bezogene Konfiguration enthält, und erstellen eine bestimmte Gruppenrichtlinie und ein bestimmtes Verbindungsprofil für die Zertifikatregistrierung. Wenn ein AnyConnect-Benutzer eine Verbindung mit dieser bestimmten Gruppe herstellt, sendet AnyConnect eine Zertifikatregistrierungsanfrage an den CA-Server, und der CA-Server akzeptiert oder verweigert die Anforderung automatisch.

Voraussetzungen

Anforderungen

Es gibt keine spezifischen Anforderungen für dieses Dokument.

Verwendete Komponenten

Die Informationen in diesem Dokument basierend auf folgenden Software- und Hardware-Versionen:

-

Cisco Adaptive Security Appliances der Serie ASA 5500 mit Softwareversion 8.x

-

Cisco AnyConnect VPN Version 2.4

Die Informationen in diesem Dokument beziehen sich auf Geräte in einer speziell eingerichteten Testumgebung. Alle Geräte, die in diesem Dokument benutzt wurden, begannen mit einer gelöschten (Nichterfüllungs) Konfiguration. Wenn Ihr Netz Live ist, überprüfen Sie, ob Sie die mögliche Auswirkung jedes möglichen Befehls verstehen.

Konventionen

Weitere Informationen zu Dokumentkonventionen finden Sie unter Cisco Technical Tips Conventions (Technische Tipps von Cisco zu Konventionen).

Hintergrundinformationen

Das Ziel der automatischen SCEP-Registrierung für AnyConnect ist die sichere und skalierbare Ausstellung eines Zertifikats für den Client. Beispielsweise müssen Benutzer kein Zertifikat von einem Zertifizierungsstellenserver anfordern. Diese Funktion ist in den AnyConnect-Client integriert. Die Zertifikate werden den Clients auf der Grundlage der in der XML-Profildatei genannten Zertifikatsparameter ausgestellt.

Überblick über erforderliche Änderungen

Für die AnyConnect SCEP-Registrierungsfunktion müssen bestimmte Zertifikatparameter im XML-Profil definiert werden. Auf dem ASA-Gerät wird ein Gruppen- und Verbindungsprofil für die Zertifikatsregistrierung erstellt, und das XML-Profil wird dieser Richtlinie zugeordnet. Der AnyConnect-Client stellt eine Verbindung mit dem Verbindungsprofil her, das diese spezifische Richtlinie verwendet, und sendet eine Anforderung für ein Zertifikat mit den in der XML-Datei definierten Parametern. Die Zertifizierungsstelle (Certificate Authority, CA) akzeptiert oder verweigert die Anforderung automatisch. Der AnyConnect-Client ruft Zertifikate mit dem SCEP-Protokoll ab, wenn das <CertificateSCEP>-Element in einem Clientprofil definiert ist.

Die Clientzertifikatauthentifizierung muss fehlschlagen, bevor AnyConnect versucht, die neuen Zertifikate automatisch abzurufen. Wenn Sie also bereits ein gültiges Zertifikat installiert haben, erfolgt die Registrierung nicht.

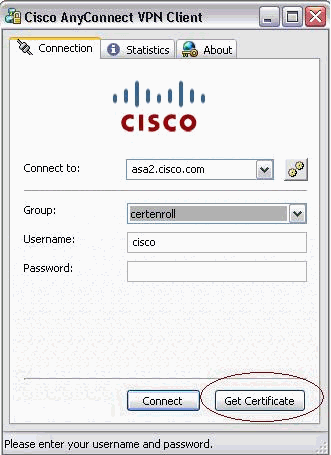

Wenn sich Benutzer bei einer bestimmten Gruppe anmelden, werden sie automatisch registriert. Es gibt auch eine manuelle Methode für den Zertifikatsabruf, bei der Benutzern die Schaltfläche Zertifikat abrufen angezeigt wird. Dies funktioniert nur, wenn der Client direkten Zugriff auf den CA-Server hat, nicht über den Tunnel.

Weitere Informationen finden Sie im Cisco AnyConnect VPN Client Administrator Guide, Release 2.4.

XML-Einstellungen zum Aktivieren der Anyconnect SCEP-Funktion

Dies sind die wichtigen Elemente, die in der XML-Datei von AnyConnect definiert werden müssen. Weitere Informationen finden Sie im Cisco AnyConnect VPN Client Administrator Guide, Release 2.4.

-

<AutomaticSCEPHost>: Gibt den ASA-Hostnamen und das Verbindungsprofil (Tunnelgruppe) an, für die der SCEP-Zertifikatabruf konfiguriert wird. Der Wert muss im Format des vollqualifizierten Domänennamens des ASA\Verbindungsprofilnamens oder der IP-Adresse des ASA\Verbindungsprofilnamens vorliegen.

-

<CAURL> - Identifiziert den SCEP-CA-Server.

-

<CertificateSCEP>: Definiert, wie der Inhalt des Zertifikats angefordert wird.

-

<DisplayGetCertButton> - Legt fest, ob in der AnyConnect-GUI die Schaltfläche "Get Certificate" angezeigt wird. Benutzer können manuell eine Verlängerung oder Bereitstellung des Zertifikats anfordern.

Hier ist ein Beispielprofil:

<?xml version="1.0" encoding="UTF-8"?>

<AnyConnectProfile xmlns="http://schemas.xmlsoap.org/encoding/"

xmlns:xsi="http://www.w3.org/2001/XMLSchema-instance"

xsi:schemaLocation="http://schemas.xmlsoap.org/encoding/AnyConnectProfile.xsd">

<ClientInitialization>

<UseStartBeforeLogon UserControllable="true">false</UseStartBeforeLogon>

<AutomaticCertSelection UserControllable="true">true</AutomaticCertSelection>

<ShowPreConnectMessage>false</ShowPreConnectMessage>

<CertificateStore>All</CertificateStore>

<CertificateStoreOverride>false</CertificateStoreOverride>

<ProxySettings>Native</ProxySettings>

<AutoConnectOnStart UserControllable="true">true</AutoConnectOnStart>

<MinimizeOnConnect UserControllable="true">true</MinimizeOnConnect>

<LocalLanAccess UserControllable="true">false</LocalLanAccess>

<AutoReconnect UserControllable="false">true

<AutoReconnectBehavior UserControllable="false">

ReconnectAfterResume

</AutoReconnectBehavior>

</AutoReconnect>

<AutoUpdate UserControllable="false">true</AutoUpdate>

<RSASecurIDIntegration UserControllable="false">

Automatic

</RSASecurIDIntegration>

<WindowsLogonEnforcement>SingleLocalLogon</WindowsLogonEnforcement>

<WindowsVPNEstablishment>AllowRemoteUsers</WindowsVPNEstablishment>

<AutomaticVPNPolicy>false</AutomaticVPNPolicy>

<PPPExclusion UserControllable="false">Automatic

<PPPExclusionServerIP UserControllable="false"></PPPExclusionServerIP>

</PPPExclusion>

<EnableScripting UserControllable="false">false</EnableScripting>

<CertificateEnrollment>

<AutomaticSCEPHost>asa2.cisco.com/certenroll</AutomaticSCEPHost>

<CAURL PromptForChallengePW="false">

http://10.11.11.1/certsrv/mscep/mscep.dll

</CAURL>

<CertificateSCEP>

<Name_CN>cisco</Name_CN>

<Company_O>Cisco</Company_O>

<DisplayGetCertButton>true</DisplayGetCertButton>

</CertificateSCEP>

</CertificateEnrollment>

</ClientInitialization>

<ServerList>

<HostEntry>

<HostName>asa2.cisco.com</HostName>

</HostEntry>

</ServerList>

</AnyConnectProfile>

Konfigurieren der ASA zur Unterstützung des SCEP-Protokolls für AnyConnect

Um den Zugriff auf eine private Registrierungsstelle (RA) zu ermöglichen, muss der ASA-Administrator einen Alias erstellen, der über eine ACL verfügt, die die private Netzwerkverbindung auf die gewünschte RA beschränkt. Um automatisch ein Zertifikat abzurufen, stellen die Benutzer eine Verbindung mit diesem Alias her und authentifizieren sich.

Führen Sie diese Schritte aus:

-

Erstellen Sie auf dem ASA einen Alias, der auf die jeweilige konfigurierte Gruppe verweist.

-

Geben Sie den Alias im <AutomaticSCEPHost>-Element im Clientprofil des Benutzers an.

-

Hängen Sie das Clientprofil, das den Abschnitt <CertificateEnrollment> enthält, an die spezifische konfigurierte Gruppe an.

-

Legen Sie eine ACL für die spezifische konfigurierte Gruppe fest, um den Datenverkehr auf den privaten RA zu beschränken.

Führen Sie diese Schritte aus:

-

Laden Sie das XML-Profil in die ASA hoch.

-

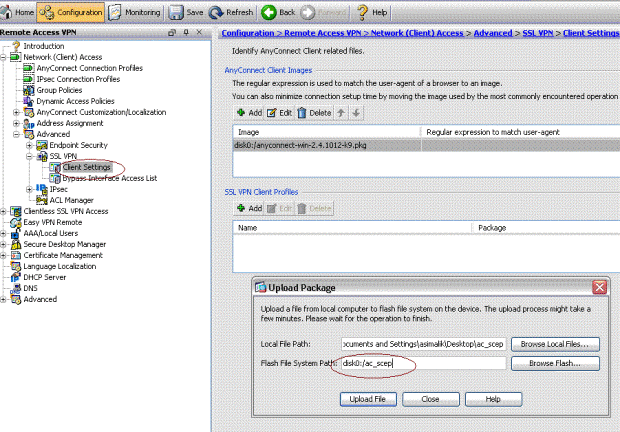

Wählen Sie Remote Access VPN > Network (Client) Access > Advanced > SSL VPN > Client settings aus.

-

Klicken Sie unter SSL VPN Client profiles (SSL VPN-Clientprofile) auf Add (Hinzufügen).

-

Klicken Sie auf Lokale Dateien durchsuchen, um die Profildatei auszuwählen, und klicken Sie auf Flash durchsuchen, um den Namen der Flash-Datei anzugeben.

-

Klicken Sie auf Datei hochladen.

-

-

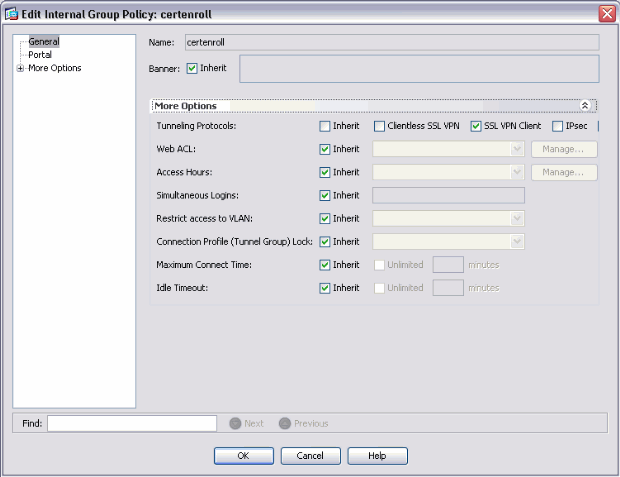

Richten Sie eine certenroll-Gruppenrichtlinie für die Zertifikatregistrierung ein.

-

Wählen Sie Remote Access VPN > Network Client Access > Group Policy aus, und klicken Sie auf Add.

-

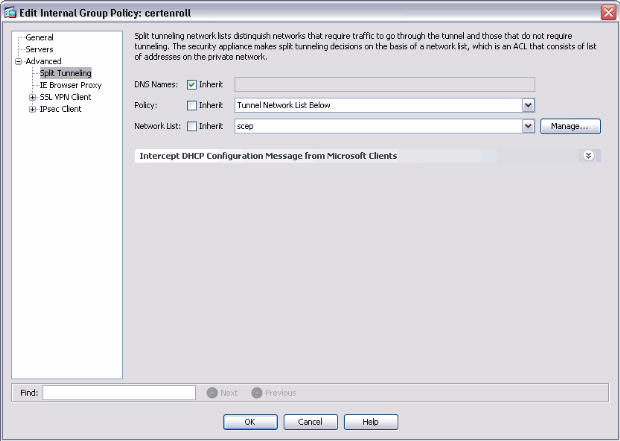

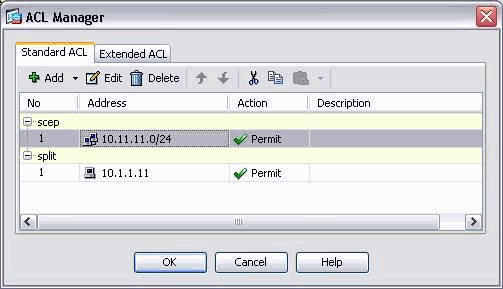

Fügen Sie einen Split-Tunnel für den CA-Server hinzu.

-

Erweitern Sie Erweitert, und wählen Sie dann Split Tunneling aus.

-

Wählen Sie im Menü Richtlinie die Option Tunnelnetzwerkliste unten aus, und klicken Sie auf Verwalten, um die Zugriffskontrollliste hinzuzufügen.

-

-

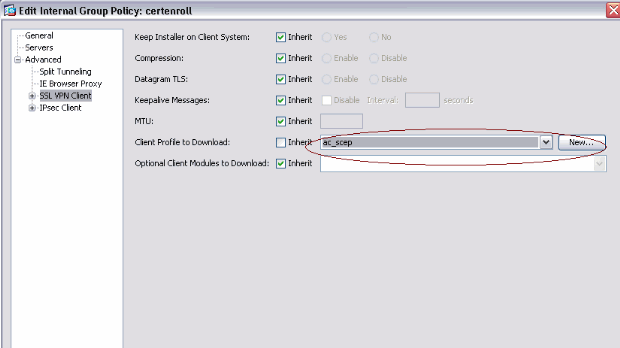

Wählen Sie SSL VPN Client und dann im Menü Client Profile to Download (Client-Profil zum Herunterladen) das Profil für certenroll aus.

-

-

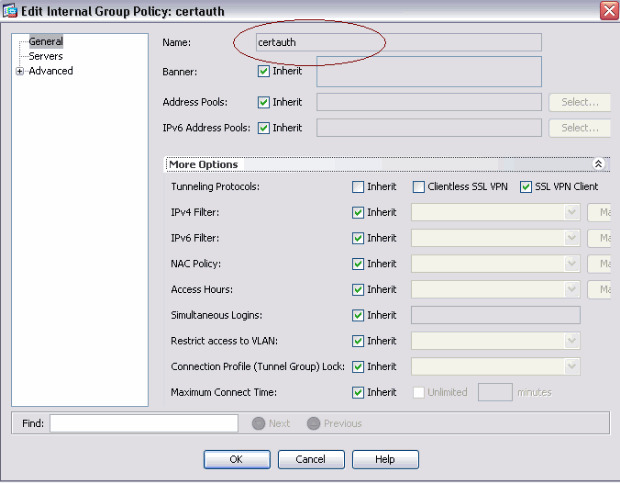

Erstellen Sie eine andere Gruppe namens certauth für die Zertifikatsauthentifizierung.

-

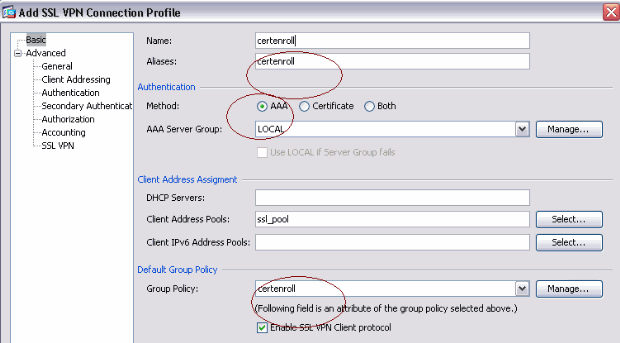

Erstellen Sie ein certenroll-Verbindungsprofil.

-

Wählen Sie Remote Access VPN > Network Client Access > AnyConnect Connection profiles aus, und klicken Sie auf Add.

-

Geben Sie die certenroll-Gruppe in das Feld Aliase ein.

Hinweis: Der Aliasname muss mit dem im AnyConnect-Profil unter AutomaticSCEPHost verwendeten Wert übereinstimmen.

-

-

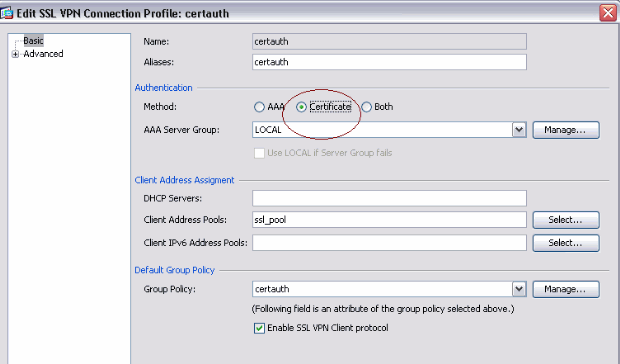

Erstellen Sie ein anderes Verbindungsprofil mit dem Namen certauth mit Zertifikatauthentifizierung. Dies ist das tatsächliche Verbindungsprofil, das nach der Registrierung verwendet wird.

-

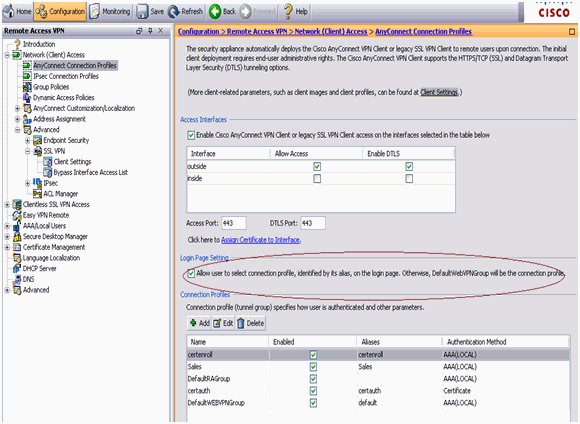

Um sicherzustellen, dass die Verwendung des Alias aktiviert ist, aktivieren Sie auf der Anmeldeseite das Kontrollkästchen Allow user to select connection profile (Auswahl des Verbindungsprofils durch den Alias). Andernfalls ist DefaultWebVPNGroup das Verbindungsprofil.

AnyConnect SCEP testen

Verwenden Sie diesen Abschnitt, um zu überprüfen, ob Ihre Konfiguration ordnungsgemäß funktioniert.

-

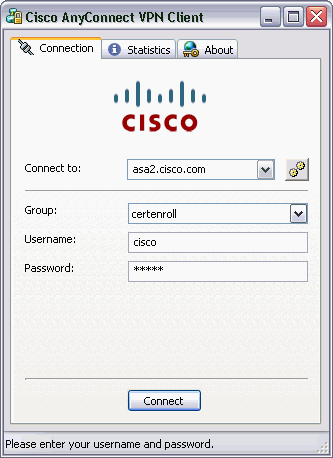

Starten Sie den AnyConnect-Client, und stellen Sie eine Verbindung mit dem certenroll-Profil her.

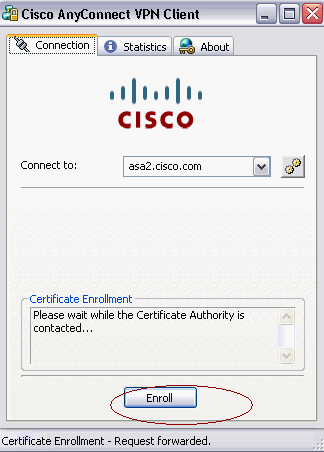

AnyConnect leitet die Registrierungsanforderung über SCEP an den CA-Server weiter.

AnyConnect leitet die Registrierungsanfrage direkt weiter und geht nicht durch den Tunnel, wenn die Schaltfläche Zertifikat abrufen verwendet wird.

-

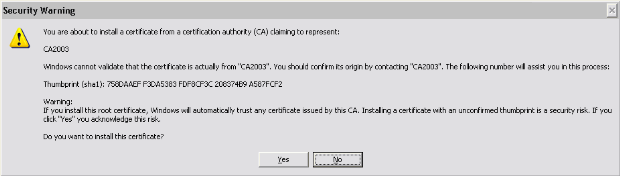

Diese Warnung wird angezeigt. Klicken Sie auf Ja, um den Benutzer und das Stammzertifikat zu installieren.

-

Sobald das Zertifikat registriert ist, stellen Sie eine Verbindung mit dem Zertifikatprofil her.

Zertifikatspeicher unter Microsoft Windows nach SCEP-Anforderung

Führen Sie diese Schritte aus:

-

Klicken Sie auf Start > Ausführen > mmc.

-

Klicken Sie auf Snap-In hinzufügen/entfernen.

-

Klicken Sie auf Hinzufügen, und wählen Sie Zertifikate aus.

-

Fügen Sie die Zertifikate Mein Benutzerkonto und Computerkonto hinzu.

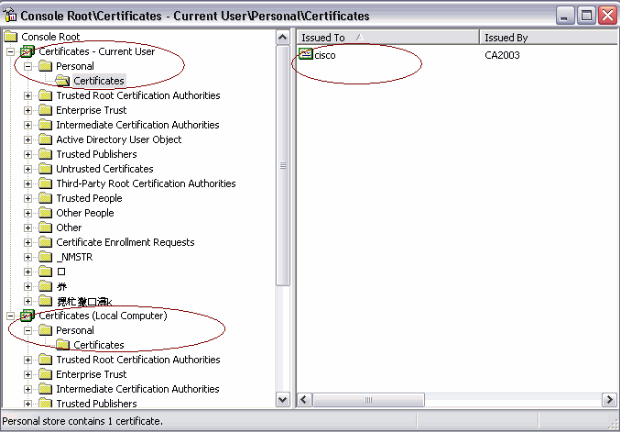

Dieses Abbild zeigt das Benutzerzertifikat, das im Windows-Zertifikatspeicher installiert ist:

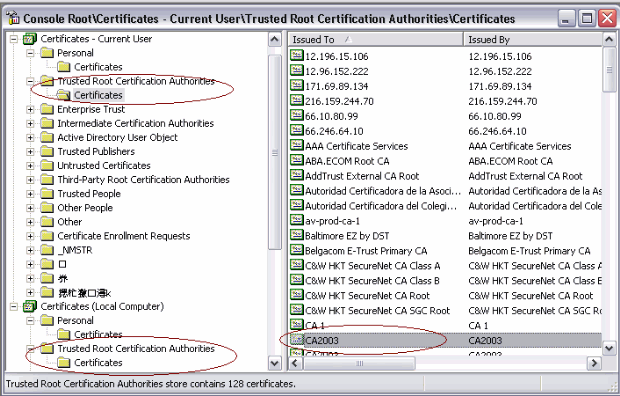

Dieses Abbild zeigt das im Windows-Zertifikatspeicher installierte Zertifizierungsstellenzertifikat:

Fehlerbehebung

In diesem Abschnitt finden Sie Informationen zur Behebung von Fehlern in Ihrer Konfiguration.

-

Die AnyConnect SCEP-Registrierung funktioniert nur, wenn die Zertifikatsauthentifizierung fehlschlägt. Wenn er sich nicht registriert, überprüfen Sie den Zertifikatspeicher. Wenn Zertifikate bereits installiert sind, löschen Sie sie, und testen Sie sie erneut.

-

Die SCEP-Registrierung funktioniert nur, wenn die Schnittstelle für die SSL-Zertifikatsauthentifizierung außerhalb des Befehls port 443 verwendet wird.

Weitere Informationen finden Sie in den folgenden Cisco Bug-IDs:

-

Cisco Bug-ID CSCtf06778 (nur für registrierte Kunden) - AnyConnect SCEP-Anmeldung funktioniert nicht mit Pro Group Cert Auth 2

-

Cisco Bug-ID CSCtf06844 (nur für registrierte Kunden) - Die AnyConnect SCEP-Registrierung funktioniert nicht mit der ASA Pro Group Cert Auth.

-

-

Wenn sich der CA-Server außerhalb der ASA befindet, stellen Sie sicher, dass das Hairpinning mit dem Befehl permit intra-interface für gleichen Datenverkehr zugelassen wird. Fügen Sie außerdem die Befehle nat outside und access-list hinzu, wie in diesem Beispiel gezeigt:

nat (outside) 1 access-list natoutside extended permit ip 172.16.1.0 255.255.255.0 host 171.69.89.87

Dabei steht 172.16.1.0 für den AnyConnect-Pool und 171.69.89.87 für die IP-Adresse des CA-Servers.

-

Wenn sich der CA-Server im Inneren befindet, stellen Sie sicher, dass Sie ihn in die Split Tunnel-Zugriffsliste für die certenroll Gruppenrichtlinie aufnehmen. In diesem Dokument wird davon ausgegangen, dass sich der CA-Server im Inneren befindet.

group-policy certenroll attributes split-tunnel-policy tunnelspecified split-tunnel-network-list value scep access-list scep standard permit 171.69.89.0 255.255.255.0

Zugehörige Informationen

Revisionsverlauf

| Überarbeitung | Veröffentlichungsdatum | Kommentare |

|---|---|---|

1.0 |

10-Mar-2010 |

Erstveröffentlichung |

Cisco kontaktieren

- Eine Supportanfrage öffnen

- (Erfordert einen Cisco Servicevertrag)

Feedback

Feedback