ASA/PIX: Aktives/Standby-Failover im transparenten Modus konfigurieren

Inhalt

Einleitung

Für die Failover-Konfiguration sind zwei identische Security Appliances erforderlich, die über eine dedizierte Failover-Verbindung und optional eine Stateful Failover-Verbindung miteinander verbunden sind. Der Status der aktiven Schnittstellen und Einheiten wird überwacht, um festzustellen, ob bestimmte Failover-Bedingungen erfüllt sind. Wenn diese Bedingungen erfüllt sind, findet ein Failover statt.

Die Security Appliance unterstützt zwei Failover-Konfigurationen:

Für jede Failover-Konfiguration gibt es eine eigene Methode zum Bestimmen und Durchführen eines Failovers. Bei Aktiv/Aktiv-Failover können beide Geräte den Netzwerkverkehr weiterleiten. Auf diese Weise können Sie den Lastenausgleich für Ihr Netzwerk konfigurieren. Active/Active Failover ist nur auf Geräten verfügbar, die im Multi-Context-Modus ausgeführt werden. Bei Aktiv/Standby-Failover leitet nur eine Einheit den Datenverkehr weiter, während die andere Einheit im Standby-Status wartet. Aktiv/Standby-Failover ist auf Geräten verfügbar, die im Einzel- oder Mehrfachkontextmodus ausgeführt werden. Beide Failover-Konfigurationen unterstützen Stateful- oder Stateless-Failover (regulär).

Eine transparente Firewall ist eine Layer-2-Firewall, die wie eine Erhöhung des Datendurchsatzes oder eine Stealth-Firewall agiert und nicht als Router-Hop zu verbundenen Geräten angesehen wird. Die Sicherheits-Appliance verbindet dasselbe Netzwerk an den inneren und äußeren Ports. Da es sich bei der Firewall nicht um einen gerouteten Hop handelt, können Sie auf einfache Weise eine transparente Firewall in ein bestehendes Netzwerk einbinden. IP muss nicht gelesen werden. Sie können die Adaptive Security Appliance so konfigurieren, dass sie im standardmäßigen Routing-Firewall-Modus oder im transparenten Firewall-Modus ausgeführt wird. Wenn Sie den Modus ändern, löscht die Adaptive Security Appliance die Konfiguration, da viele Befehle in beiden Modi nicht unterstützt werden. Wenn Sie bereits über eine ausgefüllte Konfiguration verfügen, sollten Sie diese Konfiguration sichern, bevor Sie den Modus ändern. können Sie diese Sicherungskonfiguration als Referenz verwenden, wenn Sie eine neue Konfiguration erstellen. Weitere Informationen zur Konfiguration der Firewall-Appliance im transparenten Modus finden Sie unter Transparent Firewall Configuration Example (Konfigurationsbeispiel für transparente Firewall).

In diesem Dokument wird schwerpunktmäßig die Konfiguration eines Aktiv/Standby-Failovers im transparenten Modus auf der ASA Security Appliance erläutert.

Hinweis: VPN-Failover wird nicht auf Geräten unterstützt, die im Multi-Context-Modus ausgeführt werden. VPN-Failover ist nur für Aktiv/Standby-Failover-Konfigurationen verfügbar.

Cisco empfiehlt, die Management-Schnittstelle nicht für Failover zu verwenden, insbesondere nicht für Stateful Failover, bei dem die Security Appliance ständig die Verbindungsinformationen von einer Security Appliance an die andere sendet. Die Failover-Schnittstelle muss mindestens die gleiche Kapazität wie die Schnittstellen aufweisen, die den regulären Datenverkehr weiterleiten. Während die Schnittstellen auf der ASA 5540 Gigabit sind, ist die Management-Schnittstelle nur FastEthernet. Die Management-Schnittstelle ist nur für den Management-Datenverkehr konzipiert und als management0/0 angegeben. Sie können jedoch den Befehl management-only verwenden, um jede Schnittstelle als eine Management-only-Schnittstelle zu konfigurieren. Außerdem können Sie für Management 0/0 den Nur-Management-Modus deaktivieren, damit die Schnittstelle Datenverkehr wie jede andere Schnittstelle weiterleiten kann. Weitere Informationen zum Befehl nur für die Verwaltung finden Sie unter Cisco Security Appliance Command Reference, Version 8.0.

Dieser Konfigurationsleitfaden enthält eine Beispielkonfiguration mit einer kurzen Einführung in die PIX/ASA 7.x Active/Standby-Technologie. Im ASA/PIX Command Reference Guide finden Sie eine genauere Beschreibung der dieser Technologie zugrunde liegenden Theorie.

Voraussetzungen

Anforderungen

Hardware-Anforderungen

Die Hardwarekonfiguration der beiden Geräte in einer Failover-Konfiguration muss identisch sein. Es muss sich um dasselbe Modell handeln, die gleiche Anzahl und die gleichen Schnittstellentypen und die gleiche RAM-Größe haben.

Hinweis: Die beiden Geräte benötigen nicht die gleiche Größe Flash-Speicher. Wenn Sie in Ihrer Failover-Konfiguration Einheiten mit unterschiedlichen Flash-Speichergrößen verwenden, stellen Sie sicher, dass die Einheit mit dem kleineren Flash-Speicher genügend Platz für die Software-Image-Dateien und die Konfigurationsdateien hat. Wenn dies nicht der Fall ist, schlägt die Konfigurationssynchronisierung vom Gerät mit dem größeren Flash-Speicher zum Gerät mit dem kleineren Flash-Speicher fehl.

Softwareanforderung

Die beiden Geräte einer Failover-Konfiguration müssen sich im Betriebsmodus befinden (geroutet oder transparent, mit einem oder mehreren Kontexten). Sie müssen die gleiche Haupt- (erste Nummer) und Nebenversion (zweite Nummer) der Software haben, Sie können jedoch verschiedene Versionen der Software innerhalb eines Upgrade-Prozesses verwenden. So können Sie beispielsweise ein Upgrade für eine Einheit von Version 7.0(1) auf Version 7.0(2) durchführen, während das Failover aktiv bleibt. Cisco empfiehlt zur Gewährleistung der langfristigen Kompatibilität ein Upgrade beider Systeme auf die gleiche Version.

Weitere Informationen zum Upgrade der Software auf einem Failover-Paar finden Sie im Abschnitt Performing Zero Downtime Upgrades for Failover Pairs (Durchführen von Upgrades ohne Ausfallzeiten für Failover-Paare) des Cisco Security Appliance Command Line Configuration Guide, Version 8.0.

Lizenzanforderungen

Auf der ASA Security Appliance-Plattform muss mindestens eine der Einheiten über eine uneingeschränkte (UR)-Lizenz verfügen.

Hinweis: Möglicherweise müssen die Lizenzen für ein Failover-Paar aktualisiert werden, um von zusätzlichen Funktionen und Vorteilen zu profitieren. Weitere Informationen finden Sie unter Lizenzupgrade bei einem Failoverpaar.

Hinweis: Die lizenzierten Funktionen (z. B. SSL VPN-Peers oder Sicherheitskontexte) auf beiden Sicherheits-Appliances, die an einem Failover teilnehmen, müssen identisch sein.

Verwendete Komponenten

Die Informationen in diesem Dokument basierend auf folgenden Software- und Hardware-Versionen:

-

ASA Security Appliance mit Version 7.x und höher

Die Informationen in diesem Dokument beziehen sich auf Geräte in einer speziell eingerichteten Testumgebung. Alle Geräte, die in diesem Dokument benutzt wurden, begannen mit einer gelöschten (Nichterfüllungs) Konfiguration. Wenn Ihr Netz Live ist, überprüfen Sie, ob Sie die mögliche Auswirkung jedes möglichen Befehls verstehen.

Verwandte Produkte

Diese Konfiguration kann auch mit den folgenden Hardware- und Softwareversionen verwendet werden:

-

PIX Security Appliance mit Version 7.x und höher

Konventionen

Weitere Informationen zu Dokumentkonventionen finden Sie unter Cisco Technical Tips Conventions (Technische Tipps von Cisco zu Konventionen).

Aktiv/Standby-Failover

In diesem Abschnitt wird Aktiv/Standby-Failover beschrieben. Dabei werden folgende Themen behandelt:

Active/Standby-Failover - Überblick

Aktiv/Standby-Failover ermöglicht die Nutzung einer Standby-Sicherheits-Appliance, um die Funktionalität einer ausgefallenen Einheit zu übernehmen. Beim Ausfall des aktiven Geräts wechselt es in den Standby-Status, während das Standby-Gerät in den aktiven Status wechselt. Das Gerät, das aktiv wird, übernimmt die IP-Adressen, oder, bei einer transparenten Firewall, die Management-IP-Adresse und die MAC-Adressen des ausgefallenen Geräts und beginnt mit der Weiterleitung des Datenverkehrs. Das Gerät, das sich jetzt im Standby-Zustand befindet, übernimmt die Standby-IP- und -MAC-Adressen. Da bei Netzwerkgeräten keine Änderungen an der Paarung von MAC- zu IP-Adresse festzustellen sind, ändern sich keine ARP-Einträge im Netzwerk und es erfolgt keine Zeitüberschreitung.

Hinweis: Im Multiple-Context-Modus kann für die Security Appliance ein Failover über die gesamte Einheit, die alle Kontexte umfasst, durchgeführt werden, jedoch nicht für einzelne Kontexte separat.

Primär-/Sekundärstatus und Aktiv-/Standby-Status

Die Hauptunterschiede zwischen den beiden Einheiten in einem Failover-Paar hängen davon ab, welche Einheit aktiv ist und welche Einheit im Standby-Modus ist, d. h. welche IP-Adressen verwendet werden und welche Einheit primär ist und den Datenverkehr aktiv weiterleitet.

Es gibt einige Unterschiede zwischen den Einheiten, je nachdem, welche Einheit primär ist (siehe Konfiguration) und welche sekundär ist:

-

Die primäre Einheit wird immer dann zur aktiven Einheit, wenn beide Einheiten gleichzeitig starten (und den gleichen Betriebszustand haben).

-

Die MAC-Adresse der Primäreinheit ist immer mit den aktiven IP-Adressen gekoppelt. Die Ausnahme zu dieser Regel tritt auf, wenn die sekundäre Einheit aktiv ist und die primäre MAC-Adresse nicht über die Failover-Verbindung beziehen kann. In diesem Fall wird die sekundäre MAC-Adresse verwendet.

Geräteinitialisierung und Konfigurationssynchronisierung

Die Konfigurations-Synchronisierung erfolgt, wenn eines oder beide Geräte des Failover-Paars booten. Die Konfigurationen werden immer vom aktiven Gerät auf das Standby-Gerät synchronisiert. Wenn das Standby-Gerät seinen ersten Startvorgang abschließt, löscht es seine laufende Konfiguration, mit Ausnahme der Failover-Befehle, die für die Kommunikation mit dem aktiven Gerät erforderlich sind, und das aktive Gerät sendet seine gesamte Konfiguration an das Standby-Gerät.

Die aktive Einheit wird wie folgt bestimmt:

-

Wenn ein Gerät bootet und einen bereits aktiven Peer erkennt, wird es zum Standby-Gerät.

-

Wenn ein Gerät bootet und keinen Peer erkennt, wird es zum aktiven Gerät.

-

Wenn beide Einheiten gleichzeitig booten, wird die primäre Einheit zur aktiven Einheit und die sekundäre Einheit zur Standby-Einheit.

Hinweis: Wenn das sekundäre Gerät bootet und das primäre Gerät nicht erkennt, wird es zum aktiven Gerät. Er verwendet seine eigenen MAC-Adressen für die aktiven IP-Adressen. Sobald die primäre Einheit wieder verfügbar ist, ändert die sekundäre Einheit die MAC-Adressen in die der primären Einheit, was zu einer Unterbrechung des Netzwerkverkehrs führen kann. Um dies zu vermeiden, konfigurieren Sie das Failover-Paar mit virtuellen MAC-Adressen. Weitere Informationen finden Sie im Abschnitt Konfigurieren von Active/Standby-Failover in diesem Dokument.

Wenn die Replikation gestartet wird, zeigt die Konsole der Sicherheits-Appliance auf der aktiven Einheit die Meldung Beginn der Konfigurationsreplikation: Senden an Mate, und wenn der Vorgang abgeschlossen ist, zeigt die Sicherheits-Appliance die Meldung End Configuration Replication to Mate an. Bei der Replikation können auf der aktiven Einheit eingegebene Befehle nicht ordnungsgemäß auf der Standby-Einheit repliziert werden, und auf der Standby-Einheit eingegebene Befehle können durch die Konfiguration überschrieben werden, die von der aktiven Einheit repliziert wird. Geben Sie im Rahmen des Konfigurationsreplikationsprozesses keine Befehle für eine der Einheiten im Failover-Paar ein. Je nach Größe der Konfiguration kann die Replikation zwischen wenigen Sekunden und mehreren Minuten dauern.

Von der sekundären Einheit aus können Sie die Replikationsmeldung beobachten, während sie von der primären Einheit synchronisiert wird:

ASA> .

Detected an Active mate

Beginning configuration replication from mate.

End configuration replication from mate.

ASA>

Auf dem Standby-Gerät ist die Konfiguration nur im laufenden Speicher vorhanden. Geben Sie die folgenden Befehle ein, um die Konfiguration nach der Synchronisierung im Flash-Speicher zu speichern:

-

Geben Sie für den Einzelkontextmodus den Befehl copy running-config startup-config auf der aktiven Einheit ein. Der Befehl wird auf die Standby-Einheit repliziert, die ihre Konfiguration in den Flash-Speicher schreibt.

-

Geben Sie für den Mehrfachkontextmodus den Befehl copy running-config startup-config auf der aktiven Einheit aus dem Systemausführungsumfang und aus jedem Kontext auf der Festplatte ein. Der Befehl wird auf die Standby-Einheit repliziert, die ihre Konfiguration in den Flash-Speicher schreibt. Kontexte mit Startkonfigurationen auf externen Servern sind über das Netzwerk von jedem Gerät aus zugänglich und müssen nicht für jedes Gerät separat gespeichert werden. Alternativ können Sie die Kontexte auf der Festplatte von der aktiven Einheit auf einen externen Server kopieren und sie dann auf die Festplatte der Standby-Einheit kopieren, wo sie verfügbar werden, wenn die Einheit neu geladen wird.

Befehlsreplikation

Die Befehlsreplikation wird immer vom aktiven Gerät zum Standby-Gerät übertragen. Wenn auf dem aktiven Gerät Befehle eingegeben werden, werden sie über die Failover-Verbindung an das Standby-Gerät gesendet. Sie müssen die aktive Konfiguration nicht im Flash-Speicher speichern, um die Befehle zu replizieren.

Hinweis: Änderungen an der Standby-Einheit werden nicht auf die aktive Einheit repliziert. Wenn Sie einen Befehl auf der Standby-Einheit eingeben, zeigt die Sicherheits-Appliance die Meldung **** WARNUNG **** Konfiguration Replikation wird NICHT von der Standby-Einheit zur aktiven Einheit durchgeführt. Konfigurationen sind nicht mehr synchronisiert. Diese Meldung wird auch dann angezeigt, wenn Sie Befehle eingeben, die sich nicht auf die Konfiguration auswirken.

Wenn Sie den Befehl write standby auf dem aktiven Gerät eingeben, löscht das Standby-Gerät seine aktuelle Konfiguration, mit Ausnahme der Failover-Befehle, die für die Kommunikation mit dem aktiven Gerät verwendet werden, und das aktive Gerät sendet seine gesamte Konfiguration an das Standby-Gerät.

Wenn Sie im Mehrfachkontextmodus den write standby-Befehl im Systemausführungsbereich eingeben, werden alle Kontexte repliziert. Wenn Sie den write standby-Befehl in einem Kontext eingeben, repliziert der Befehl nur die Kontextkonfiguration.

Replizierte Befehle werden in der aktuellen Konfiguration gespeichert. Geben Sie die folgenden Befehle ein, um die replizierten Befehle im Flash-Speicher der Standby-Einheit zu speichern:

-

Geben Sie für den Einzelkontextmodus den Befehl copy running-config startup-config auf der aktiven Einheit ein. Der Befehl wird auf die Standby-Einheit repliziert, die ihre Konfiguration in den Flash-Speicher schreibt.

-

Geben Sie im Mehrfachkontextmodus den Befehl copy running-config startup-config auf der aktiven Einheit aus dem Systemausführungsumfang und in jedem Kontext auf der Festplatte ein. Der Befehl wird auf die Standby-Einheit repliziert, die ihre Konfiguration in den Flash-Speicher schreibt. Kontexte mit Startkonfigurationen auf externen Servern sind über das Netzwerk von jedem Gerät aus zugänglich und müssen nicht für jedes Gerät separat gespeichert werden. Alternativ können Sie die Kontexte auf der Festplatte von der aktiven Einheit auf einen externen Server kopieren und dann auf die Festplatte der Standby-Einheit kopieren.

Failover-Trigger

Bei einem der folgenden Ereignisse kann das Gerät ausfallen:

-

Die Einheit weist einen Hardware- oder Stromausfall auf.

-

Die Einheit weist einen Softwarefehler auf.

-

Zu viele überwachte Schnittstellen sind fehlerhaft.

-

Der Befehl no failover active wird auf der aktiven Einheit oder der Befehl failover active auf der Standby-Einheit eingegeben.

Failover-Aktionen

Bei Aktiv/Standby-Failover erfolgt das Failover auf Gerätebasis. Selbst auf Systemen, die im Mehrfachkontextmodus ausgeführt werden, können Sie kein Failover für einzelne oder Gruppen von Kontexten durchführen.

Diese Tabelle zeigt die Failover-Aktion für jedes Fehlerereignis. Für jedes Fehlerereignis zeigt die Tabelle die Failover-Richtlinie (Failover oder kein Failover), die von der aktiven Einheit ergriffenen Maßnahmen, die von der Standby-Einheit ergriffenen Maßnahmen sowie alle speziellen Hinweise zu den Failover-Bedingungen und -Maßnahmen. Die Tabelle zeigt das Failover-Verhalten.

| Fehlerereignis | Richtlinie | Aktive Aktion | Standbyaktion | Hinweise |

|---|---|---|---|---|

| Aktives Gerät ausgefallen (Stromversorgung oder Hardware) | Failover | – | Werden Sie aktiv; Aktiv als fehlgeschlagen markieren | An keiner überwachten Schnittstelle oder Failover-Verbindung werden Hello-Meldungen empfangen. |

| Früher aktive Einheit erholt sich | Kein Failover | Standby-Modus | Keine Aktion | None |

| Standby-Gerät ausgefallen (Stromversorgung oder Hardware) | Kein Failover | Als ausgefallen markieren | – | Wenn das Standby-Gerät als ausgefallen markiert ist, versucht das aktive Gerät kein Failover, selbst wenn der Schwellenwert für Schnittstellenausfälle überschritten wird. |

| Failover-Verbindung im Betrieb fehlgeschlagen | Kein Failover | Failover-Schnittstelle als fehlgeschlagen markieren | Failover-Schnittstelle als fehlgeschlagen markieren | Sie müssen die Failover-Verbindung so schnell wie möglich wiederherstellen, da das Gerät kein Failover auf das Standby-Gerät durchführen kann, während die Failover-Verbindung unterbrochen ist. |

| Failover-Verbindung beim Start fehlgeschlagen | Kein Failover | Failover-Schnittstelle als fehlgeschlagen markieren | Werden Sie aktiv | Wenn die Failover-Verbindung beim Start ausfällt, werden beide Einheiten aktiviert. |

| Stateful Failover-Verbindung fehlgeschlagen | Kein Failover | Keine Aktion | Keine Aktion | Statusinformationen sind nicht mehr aktuell, und Sitzungen werden beendet, wenn ein Failover auftritt. |

| Schnittstellenausfall bei aktivem Gerät oberhalb des Grenzwerts | Failover | Aktiv als fehlgeschlagen markieren | Werden Sie aktiv | None |

| Schnittstellenausfall am Standby-Gerät oberhalb des Grenzwerts | Kein Failover | Keine Aktion | Als ausgefallen markieren | Wenn das Standby-Gerät als ausgefallen markiert ist, versucht das aktive Gerät kein Failover, selbst wenn der Schwellenwert für Schnittstellenausfälle überschritten wird. |

Reguläres und Stateful Failover

Die Security Appliance unterstützt zwei Arten von Failover: regulär und Stateful. Dieser Abschnitt behandelt folgende Themen:

Reguläres Failover

Bei einem Failover werden alle aktiven Verbindungen getrennt. Clients müssen Verbindungen wiederherstellen, wenn die neue aktive Einheit übernommen wird.

Stateful Failover

Wenn die Stateful Failover-Funktion aktiviert ist, leitet das aktive Gerät Informationen zum Status pro Verbindung kontinuierlich an das Standby-Gerät weiter. Nach einem Failover sind die gleichen Verbindungsinformationen an der neuen aktiven Einheit verfügbar. Unterstützte Endbenutzeranwendungen müssen nicht erneut eine Verbindung herstellen, um dieselbe Kommunikationssitzung aufrechtzuerhalten.

Die an die Standby-Einheit weitergeleiteten Statusinformationen umfassen Folgendes:

-

Die NAT-Übersetzungstabelle

-

Der TCP-Verbindungsstatus

-

Status der UDP-Verbindung

-

Die ARP-Tabelle

-

Die Layer-2-Bridge-Tabelle (nur wenn die Firewall im transparenten Firewall-Modus ausgeführt wird)

-

HTTP-Verbindungsstatus (bei aktivierter HTTP-Replikation)

-

Die ISAKMP- und IPSec-SA-Tabelle

-

Die GTP PDP-Verbindungsdatenbank

Die Informationen, die bei aktiviertem Stateful Failover nicht an das Standby-Gerät weitergeleitet werden, sind wie folgt:

-

Die HTTP-Verbindungstabelle (sofern die HTTP-Replikation nicht aktiviert ist)

-

Die Benutzerauthentifizierungstabelle (uauth)

-

Die Routing-Tabellen

-

Statusinformationen zu Sicherheitsdienstmodulen

Anmerkung: Wenn innerhalb einer aktiven Cisco IP SoftPhone-Sitzung ein Failover auftritt, bleibt der Anruf aktiv, da die Informationen zum Anrufsitzungsstatus auf die Standby-Einheit repliziert werden. Wenn der Anruf beendet wird, wird die Verbindung zwischen dem IP-SoftPhone-Client und dem Cisco CallManager getrennt. Dies liegt daran, dass keine Sitzungsinformationen für die CTIQBE-Aufhängenachricht auf dem Standby-Gerät vorhanden sind. Wenn der IP-Softphone-Client innerhalb eines bestimmten Zeitraums keine Antwort vom Cisco CallManager erhält, ist der Cisco CallManager nicht erreichbar, und die Registrierung wird aufgehoben.

LAN-basierte Aktiv/Standby-Failover-Konfiguration

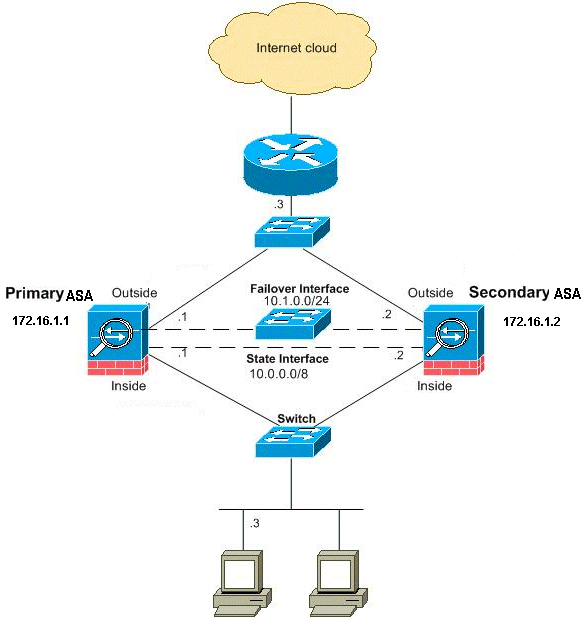

Netzwerkdiagramm

In diesem Dokument wird die folgende Netzwerkeinrichtung verwendet:

In diesem Abschnitt wird beschrieben, wie Sie Aktiv/Standby-Failover im transparenten Modus mit einer Ethernet-Failover-Verbindung konfigurieren. Wenn Sie LAN-basiertes Failover konfigurieren, müssen Sie das sekundäre Gerät booten, um die Failover-Verbindung zu erkennen, bevor das sekundäre Gerät die aktuelle Konfiguration vom primären Gerät abrufen kann.

Hinweis: Wenn Sie von kabelbasiertem Failover zu LAN-basiertem Failover wechseln, können Sie viele Schritte überspringen, z. B. die Zuweisung der aktiven und Standby-IP-Adressen für jede Schnittstelle, die Sie für die kabelbasierte Failover-Konfiguration abgeschlossen haben.

Konfiguration der primären Einheit

Führen Sie diese Schritte aus, um die primäre Einheit in einer LAN-basierten Aktiv/Standby-Failover-Konfiguration zu konfigurieren. Mit diesen Schritten wird die erforderliche Mindestkonfiguration bereitgestellt, um Failover auf der primären Einheit zu aktivieren. Im Mehrfachkontextmodus werden alle Schritte im Systemausführungsbereich ausgeführt, sofern nichts anderes angegeben ist.

Gehen Sie wie folgt vor, um die primäre Einheit als Aktiv/Standby-Failover-Paar zu konfigurieren:

-

Falls noch nicht geschehen, konfigurieren Sie die aktiven und Standby-IP-Adressen für die Management-Schnittstelle (transparenter Modus). Die Standby-IP-Adresse wird auf der Sicherheits-Appliance verwendet, die derzeit die Standby-Appliance ist. Sie muss sich im gleichen Subnetz wie die aktive IP-Adresse befinden.

Hinweis: Konfigurieren Sie keine IP-Adresse für die Stateful Failover-Verbindung, wenn Sie eine dedizierte Stateful Failover-Schnittstelle verwenden. Mit dem Befehl failover interface ip können Sie in einem späteren Schritt eine dedizierte Stateful Failover-Schnittstelle konfigurieren.

hostname(config-if)#ip address active_addr netmask standby standby_addrIm Gegensatz zum Routing-Modus, bei dem für jede Schnittstelle eine IP-Adresse erforderlich ist, verfügt eine transparente Firewall über eine IP-Adresse, die dem gesamten Gerät zugewiesen ist. Die Sicherheits-Appliance verwendet diese IP-Adresse als Quelladresse für Pakete, die von der Sicherheits-Appliance ausgehen, z. B. Systemmeldungen oder AAA-Kommunikation. Im Beispiel wird die IP-Adresse für die primäre ASA wie folgt konfiguriert:

hostname(config)#ip address 172.16.1.1 255.255.0.0 standby 172.16.1.2

Hier wird 172.16.1.1 für die Primäreinheit und 172.16.1.2 für die Sekundäreinheit (Standby) verwendet.

Hinweis: Im Mehrfachkontextmodus müssen Sie die Schnittstellenadressen aus jedem Kontext heraus konfigurieren. Verwenden Sie den Befehl changeto context, um zwischen Kontexten zu wechseln. Die Eingabeaufforderung ändert sich in hostname/context(config-if)#, wobei context der Name des aktuellen Kontexts ist.

-

(Nur PIX Security Appliance-Plattform) Aktivieren Sie das LAN-basierte Failover.

hostname(config)#failover lan enable

-

Bestimmen Sie die Einheit als primäre Einheit.

hostname(config)#failover lan unit primary

-

Definieren der Failover-Schnittstelle

-

Geben Sie die Schnittstelle an, die als Failover-Schnittstelle verwendet werden soll.

hostname(config)#failover lan interface if_name phy_ifIn dieser Dokumentation wird der "failover" (Schnittstellenname für Ethernet0) für eine Failover-Schnittstelle verwendet.

hostname(config)#failover lan interface failover Ethernet3Das if_name-Argument weist der durch das phy_if-Argument angegebenen Schnittstelle einen Namen zu. Das Argument phy_if kann der Name des physischen Ports sein, z. B. Ethernet1, oder eine zuvor erstellte Subschnittstelle, z. B. Ethernet0/2.3.

-

Zuweisung der aktiven und Standby-IP-Adresse zur Failover-Verbindung

hostname(config)#failover interface ip if_name ip_addr mask standby ip_addr

In dieser Dokumentation wird zum Konfigurieren der Failover-Verbindung 10.1.0.1 für aktive Geräte und 10.1.0.2 für die Standby-Geräte verwendet, und "Failover" ist der Schnittstellenname "Ethernet0".

hostname(config)#failover interface ip failover 10.1.0.1 255.255.255.0 standby 10.1.0.2Die Standby-IP-Adresse muss sich im gleichen Subnetz wie die aktive IP-Adresse befinden. Sie müssen die Subnetzmaske der Standby-Adresse nicht identifizieren.

Die IP-Adresse und die MAC-Adresse der Failover-Verbindung ändern sich beim Failover nicht. Die aktive IP-Adresse für die Failover-Verbindung bleibt immer bei der primären Einheit, während die Standby-IP-Adresse bei der sekundären Einheit bleibt.

-

Aktivieren der Schnittstelle

hostname(config)#interface phy_if hostname(config-if)#no shutdownIm Beispiel wird Ethernet3 für Failover verwendet:

hostname(config)#interface ethernet3 hostname(config-if)#no shutdown

-

-

(Optional) Um Stateful Failover zu aktivieren, konfigurieren Sie die Stateful Failover-Verbindung.

-

Geben Sie die Schnittstelle an, die als Stateful Failover-Verbindung verwendet werden soll.

hostname(config)#failover link if_name phy_ifIn diesem Beispiel wurde "state" als Schnittstellenname für Ethernet2 verwendet, um die Failover-Verbindungsstatusinformationen auszutauschen:

hostname(config)#failover link state Ethernet2

Hinweis: Wenn die Stateful Failover-Verbindung die Failover-Verbindung oder eine Datenschnittstelle verwendet, müssen Sie nur das Argument if_name angeben.

Das if_name-Argument weist der durch das phy_if-Argument angegebenen Schnittstelle einen logischen Namen zu. Das Argument phy_if kann der Name des physischen Ports sein, z. B. Ethernet1, oder eine zuvor erstellte Subschnittstelle, z. B. Ethernet0/2.3. Diese Schnittstelle darf nicht für andere Zwecke verwendet werden, außer optional als Failover-Verbindung.

-

Weisen Sie der Stateful Failover-Verbindung eine aktive und eine Standby-IP-Adresse zu.

Hinweis: Wenn die Stateful Failover-Verbindung die Failover-Verbindung oder Datenschnittstelle verwendet, überspringen Sie diesen Schritt. Sie haben bereits die aktiven und Standby-IP-Adressen für die Schnittstelle definiert.

hostname(config)#failover interface ip if_name ip_addr mask standby ip_addr

In diesem Beispiel wird 10.0.0.1 als aktive und 10.0.0.2 als Standby-IP-Adresse für die Stateful Failover-Verbindung verwendet.

hostname(config)#failover interface ip state 10.0.0.1 255.0.0.0 standby 10.0.0.2Die Standby-IP-Adresse muss sich im gleichen Subnetz wie die aktive IP-Adresse befinden. Sie müssen die Subnetzmaske der Standby-Adresse nicht identifizieren.

Die IP-Adresse und die MAC-Adresse der Stateful Failover-Verbindung ändern sich beim Failover nur, wenn sie eine Datenschnittstelle verwenden. Die aktive IP-Adresse bleibt immer bei der primären Einheit, während die Standby-IP-Adresse bei der sekundären Einheit bleibt.

-

Aktivieren Sie die Schnittstelle.

Hinweis: Wenn die Stateful Failover-Verbindung die Failover-Verbindung oder Datenschnittstelle verwendet, überspringen Sie diesen Schritt. Sie haben die Schnittstelle bereits aktiviert.

hostname(config)#interface phy_if hostname(config-if)#no shutdown

Hinweis: In diesem Szenario wird beispielsweise Ethernet2 für die Stateful Failover-Verbindung verwendet:

hostname(config)#interface ethernet2 hostname(config-if)#no shutdown

-

-

Aktivieren Sie Failover.

hostname(config)#failover

Hinweis: Geben Sie den Befehl failover zuerst für das primäre Gerät und dann für das sekundäre Gerät ein. Nachdem Sie den Failover-Befehl auf dem sekundären Gerät ausgegeben haben, ruft das sekundäre Gerät sofort die Konfiguration vom primären Gerät ab und setzt sich in den Standby-Modus. Die primäre ASA bleibt aktiv, leitet den Datenverkehr normal weiter und markiert sich selbst als aktives Gerät. Von diesem Zeitpunkt an wird das Standby-Gerät aktiviert, wenn am aktiven Gerät ein Fehler auftritt.

-

Speichern Sie die Systemkonfiguration als Flash-Speicher.

hostname(config)#copy running-config startup-config

Konfiguration der Sekundäreinheit

Die einzige Konfiguration, die auf der sekundären Einheit erforderlich ist, betrifft die Failover-Schnittstelle. Die sekundäre Einheit benötigt diese Befehle, um zunächst mit der primären Einheit kommunizieren zu können. Nachdem die primäre Einheit ihre Konfiguration an die sekundäre Einheit gesendet hat, besteht der einzige permanente Unterschied zwischen den beiden Konfigurationen im Befehl failover lan unit, der jede Einheit als primär oder sekundär identifiziert.

Im Mehrfachkontextmodus werden alle Schritte im Systemausführungsbereich ausgeführt, sofern nichts anderes angegeben ist.

Gehen Sie wie folgt vor, um die Sekundäreinheit zu konfigurieren:

-

(Nur Plattform der PIX Security Appliance) LAN-basiertes Failover aktivieren.

hostname(config)#failover lan enable

-

Definieren der Failover-Schnittstelle Verwenden Sie die gleichen Einstellungen, die Sie für die primäre Einheit verwendet haben.

-

Geben Sie die Schnittstelle an, die als Failover-Schnittstelle verwendet werden soll.

hostname(config)#failover lan interface if_name phy_ifIn dieser Dokumentation wird Ethernet0 für eine LAN-Failover-Schnittstelle verwendet.

hostname(config)#failover lan interface failover Ethernet3Das Argument if_name weist der durch das Argument phy_if angegebenen Schnittstelle einen Namen zu.

-

Weisen Sie der Failover-Verbindung die aktive und die Standby-IP-Adresse zu.

hostname(config)#failover interface ip if_name ip_addr mask standby ip_addr

In dieser Dokumentation wird zum Konfigurieren der Failover-Verbindung 10.1.0.1 für aktive Geräte und 10.1.0.2 für die Standby-Geräte verwendet, und "Failover" ist der Schnittstellenname "Ethernet0".

hostname(config)#failover interface ip failover 10.1.0.1 255.255.255.0 standby 10.1.0.2Hinweis: Geben Sie diesen Befehl genau so ein, wie Sie ihn bei der Konfiguration der Failover-Schnittstelle auf der primären Einheit auf der primären Einheit eingegeben haben.

-

Aktivieren Sie die Schnittstelle.

hostname(config)#interface phy_if hostname(config-if)#no shutdownIn diesem Szenario wird beispielsweise Ethernet0 für Failover verwendet.

hostname(config)#interface ethernet3 hostname(config-if)#no shutdown

-

-

(Optional) Legen Sie diese Einheit als sekundäre Einheit fest.

hostname(config)#failover lan unit secondary

Hinweis: Dieser Schritt ist optional, da Einheiten standardmäßig als sekundär gekennzeichnet sind, sofern sie nicht zuvor konfiguriert wurden.

-

Aktivieren Sie Failover.

hostname(config)#failover

Hinweis: Nachdem Sie Failover aktiviert haben, sendet die aktive Einheit die Konfiguration im laufenden Speicher an die Standby-Einheit. Bei der Synchronisierung der Konfiguration werden die Meldungen Beginn der Konfigurationsreplikation: Senden an MATE und Beenden der Konfigurationsreplikation an MATE wird auf der Konsole der aktiven Einheit angezeigt.

-

Wenn die Replikation der aktuellen Konfiguration abgeschlossen ist, speichern Sie die Konfiguration im Flash-Speicher.

hostname(config)#copy running-config startup-config

Konfigurationen

In diesem Dokument werden folgende Konfigurationen verwendet:

| Primäre ASA |

|---|

ASA#show running-config ASA Version 7.2(3) ! !--- To set the firewall mode to transparent mode, !--- use the firewall transparent command !--- in global configuration mode. firewall transparent hostname ASA domain-name default.domain.invalid enable password 2KFQnbNIdI.2KYOU encrypted names ! interface Ethernet0 nameif failover description LAN Failover Interface ! interface Ethernet1 nameif inside security-level 100 ! interface Ethernet2 nameif outside security-level 0 !--- Configure no shutdown in the stateful failover interface !--- of both Primary and secondary ASA. interface Ethernet3 nameif state description STATE Failover Interface ! interface Ethernet4 shutdown no nameif no security-level no ip address ! interface Ethernet5 shutdown no nameif no security-level no ip address ! passwd 2KFQnbNIdI.2KYOU encrypted ftp mode passive dns server-group DefaultDNS domain-name default.domain.invalid access-list 100 extended permit ip any any pager lines 24 mtu outside 1500 mtu inside 1500 !--- Assign the IP address to the Primary and !--- Seconday ASA Security Appliance. ip address 172.16.1.1 255.255.255.0 standby 172.16.1.2 failover failover lan unit primary failover lan interface failover Ethernet0 failover lan enable failover key ****** failover link state Ethernet3 failover interface ip failover 10.1.0.1 255.255.255.0 standby 10.1.0.2 failover interface ip state 10.0.0.1 255.0.0.0 standby 10.0.0.2 asdm image flash:/asdm-522.bin no asdm history enable arp timeout 14400 access-group 100 in interface outside route outside 0.0.0.0 0.0.0.0 172.16.1.3 1 timeout xlate 3:00:00 timeout conn 1:00:00 half-closed 0:10:00 udp 0:02:00 icmp 0:00:02 timeout sunrpc 0:10:00 h323 0:05:00 h225 1:00:00 mgcp 0:05:00 mgcp-pat 0:05:00 timeout sip 0:30:00 sip_media 0:02:00 sip-invite 0:03:00 sip-disconnect 0:02:00 timeout uauth 0:05:00 absolute no snmp-server location no snmp-server contact snmp-server enable traps snmp authentication linkup linkdown coldstart telnet timeout 5 ssh timeout 5 console timeout 0 ! class-map inspection_default match default-inspection-traffic ! ! policy-map type inspect dns preset_dns_map parameters message-length maximum 512 policy-map global_policy class inspection_default inspect dns preset_dns_map inspect ftp inspect h323 h225 inspect h323 ras inspect netbios inspect rsh inspect rtsp inspect skinny inspect esmtp inspect sqlnet inspect sunrpc inspect tftp inspect sip inspect xdmcp ! service-policy global_policy global prompt hostname context Cryptochecksum:d41d8cd98f00b204e9800998ecf8427e : end |

| Sekundäre ASA |

|---|

ASA#show running-config ASA Version 7.2(3) ! hostname ASA domain-name default.domain.invalid enable password 2KFQnbNIdI.2KYOU encrypted names ! failover failover lan unit secondary failover lan interface failover Ethernet0 failover lan enable failover key ****** failover interface ip failover 10.1.0.1 255.255.255.0 standby 10.1.0.2 |

Überprüfung

Verwendung des Befehls show failover

In diesem Abschnitt wird die Ausgabe des Befehls show failover beschrieben. Mit dem Befehl show failover können Sie den Failover-Status jedes Geräts überprüfen.

Primäre ASA

ASA#show failover

Failover On

Cable status: N/A - LAN-based failover enabled

Failover unit Primary

Failover LAN Interface: failover Ethernet0 (up)

Unit Poll frequency 200 milliseconds, holdtime 800 milliseconds

Interface Poll frequency 5 seconds, holdtime 25 seconds

Interface Policy 1

Monitored Interfaces 2 of 250 maximum

Version: Ours 7.2(3), Mate 7.2(3)

Last Failover at: 00:08:03 UTC Jan 1 1993

This host: Primary - Active

Active time: 1820 (sec)

Interface inside (172.16.1.1): Normal

Interface outside (172.16.1.1): Normal

Other host: Secondary - Standby Ready

Active time: 0 (sec)

Interface inside (172.16.1.2): Normal

Interface outside (172.16.1.2): Normal

Stateful Failover Logical Update Statistics

Link : state Ethernet3 (up)

Stateful Obj xmit xerr rcv rerr

General 185 0 183 0

sys cmd 183 0 183 0

up time 0 0 0 0

RPC services 0 0 0 0

TCP conn 0 0 0 0

UDP conn 0 0 0 0

ARP tbl 0 0 0 0

L2BRIDGE Tbl 2 0 0 0

Xlate_Timeout 0 0 0 0

Logical Update Queue Information

Cur Max Total

Recv Q: 0 1 7012

Xmit Q: 0 1 185

Sekundäre ASA

ASA(config)#show failover

Failover On

Cable status: N/A - LAN-based failover enabled

Failover unit Secondary

Failover LAN Interface: failover Ethernet0 (up)

Unit Poll frequency 200 milliseconds, holdtime 800 milliseconds

Interface Poll frequency 5 seconds, holdtime 25 seconds

Interface Policy 1

Monitored Interfaces 2 of 250 maximum

Version: Ours 7.2(3), Mate 7.2(3)

Last Failover at: 16:39:12 UTC Aug 9 2009

This host: Secondary - Standby Ready

Active time: 0 (sec)

Interface inside (172.16.1.2): Normal

Interface outside (172.16.1.2): Normal

Other host: Primary - Active

Active time: 1871 (sec)

Interface inside (172.16.1.1): Normal

Interface outside (172.16.1.1): Normal

Stateful Failover Logical Update Statistics

Link : state Ethernet3 (up)

Stateful Obj xmit xerr rcv rerr

General 183 0 183 0

sys cmd 183 0 183 0

up time 0 0 0 0

RPC services 0 0 0 0

TCP conn 0 0 0 0

UDP conn 0 0 0 0

ARP tbl 0 0 0 0

L2BRIDGE Tbl 0 0 0 0

Xlate_Timeout 0 0 0 0

Logical Update Queue Information

Cur Max Total

Recv Q: 0 1 7043

Xmit Q: 0 1 183

Verwenden Sie den Befehl show failover state (Failover-Status anzeigen), um den Status zu überprüfen.

Primäre ASA

ASA#show failover state

State Last Failure Reason Date/Time

This host - Primary

Active None

Other host - Secondary

Standby Ready Comm Failure 00:02:36 UTC Jan 1 1993

====Configuration State===

Sync Done

====Communication State===

Mac set

Sekundäre Einheit

ASA#show failover state

State Last Failure Reason Date/Time

This host - Secondary

Standby Ready None

Other host - Primary

Active None

====Configuration State===

Sync Done - STANDBY

====Communication State===

Mac set

Um die IP-Adressen der Failover-Einheit zu überprüfen, verwenden Sie den Befehl show failover interface.

Primäre Einheit

ASA#show failover interface

interface failover Ethernet0

System IP Address: 10.1.0.1 255.255.255.0

My IP Address : 10.1.0.1

Other IP Address : 10.1.0.2

interface state Ethernet3

System IP Address: 10.0.0.1 255.255.255.0

My IP Address : 10.0.0.1

Other IP Address : 10.0.0.2

Sekundäre Einheit

ASA#show failover interface

interface failover Ethernet0

System IP Address: 10.1.0.1 255.255.255.0

My IP Address : 10.1.0.2

Other IP Address : 10.1.0.1

interface state Ethernet3

System IP Address: 10.0.0.1 255.255.255.0

My IP Address : 10.0.0.2

Other IP Address : 10.0.0.1

Ansicht der überwachten Schnittstellen

So zeigen Sie den Status der überwachten Schnittstellen an: Geben Sie im Einzelkontextmodus den Befehl show monitor-interface im globalen Konfigurationsmodus ein. Geben Sie im Mehrfachkontextmodus die Option show monitor-interface innerhalb eines Kontexts ein.

Primäre ASA

ASA(config)#show monitor-interface

This host: Primary - Active

Interface inside (172.16.1.1): Normal

Interface outside (172.16.1.1): Normal

Other host: Secondary - Standby Ready

Interface inside (172.16.1.2): Normal

Interface outside (172.16.1.2): Normal

Sekundäre ASA

ASA(config)#show monitor-interface

This host: Secondary - Standby Ready

Interface inside (172.16.1.2): Normal

Interface outside (172.16.1.2): Normal

Other host: Primary - Active

Interface inside (172.16.1.1): Normal

Interface outside (172.16.1.1): Normal

Hinweis: Wenn Sie keine Failover-IP-Adresse eingeben, wird mit dem Befehl show failover (Failover anzeigen) 0.0.0.0 als IP-Adresse angezeigt, und die Schnittstellenüberwachung bleibt im wartenden Zustand. Weitere Informationen zu den verschiedenen Failover-Zuständen finden Sie im Abschnitt show failover der Cisco Security Appliance Command Reference, Version 7.2.

Anzeige der Failover-Befehle in der aktuellen Konfiguration

Um die Failover-Befehle in der aktuellen Konfiguration anzuzeigen, geben Sie den folgenden Befehl ein:

hostname(config)#show running-config failover

Alle Failover-Befehle werden angezeigt. Geben Sie für Einheiten, die im Mehrfachkontextmodus ausgeführt werden, den Befehl show running-config failover im Bereich für die Systemausführung ein. Geben Sie den Befehl show running-config all failover ein, um die Failover-Befehle in der aktuellen Konfiguration anzuzeigen, und fügen Sie Befehle ein, deren Standardwert Sie nicht geändert haben.

Failover-Funktionstests

Führen Sie die folgenden Schritte aus, um die Failover-Funktionalität zu testen:

-

Testen Sie, ob die aktive Einheit oder Failover-Gruppe den erwarteten Datenverkehr über FTP weiterleitet (z. B. zum Senden einer Datei zwischen Hosts an verschiedenen Schnittstellen).

-

Mit dem folgenden Befehl wird ein Failover auf die Standby-Einheit erzwungen:

Geben Sie für Active/Standby Failover (Aktiv/Standby-Failover) den folgenden Befehl für die aktive Einheit ein:

hostname(config)#no failover active

-

Verwenden Sie FTP, um eine weitere Datei zwischen denselben zwei Hosts zu senden.

-

Wenn der Test nicht erfolgreich war, geben Sie den Befehl show failover ein, um den Failover-Status zu überprüfen.

-

Wenn Sie fertig sind, können Sie den Status der Einheit oder Failover-Gruppe mit dem folgenden Befehl wiederherstellen:

Geben Sie für Active/Standby Failover (Aktiv/Standby-Failover) den folgenden Befehl für die aktive Einheit ein:

hostname(config)#failover active

Erzwungenes Failover

Um die Aktivierung der Standby-Einheit zu erzwingen, geben Sie einen der folgenden Befehle ein:

Geben Sie den folgenden Befehl auf der Standby-Einheit ein:

hostname#failover active

Geben Sie den folgenden Befehl für die aktive Einheit ein:

hostname#no failover active

Failover deaktiviert

Um Failover zu deaktivieren, geben Sie den folgenden Befehl ein:

hostname(config)#no failover

Wenn Sie Failover für ein Aktiv/Standby-Paar deaktivieren, wird dadurch der Aktiv- und Standby-Status der einzelnen Einheiten beibehalten, bis Sie neu starten. Beispielsweise verbleibt das Standby-Gerät im Standby-Modus, sodass beide Geräte keinen Datenverkehr weiterleiten. Informationen dazu, wie Sie die Standby-Einheit aktivieren (auch wenn das Failover deaktiviert ist), finden Sie im Abschnitt Forcing Failover (Erzwingen des Failovers).

Wenn Sie Failover für ein Aktiv/Aktiv-Paar deaktivieren, bleiben die Failover-Gruppen im aktiven Zustand, unabhängig davon, für welche Einheit sie konfiguriert sind. Der Befehl no failover kann im Ausführungsbereich des Systems eingegeben werden.

Wiederherstellung einer ausgefallenen Einheit

Geben Sie den folgenden Befehl ein, um eine ausgefallene Einheit in den Status "Nicht ausgefallen" zurückzusetzen:

hostname(config)#failover reset

Wenn Sie eine ausgefallene Einheit in einen nicht ausgefallenen Zustand zurücksetzen, wird sie nicht automatisch aktiviert. Wiederhergestellte Einheiten oder Gruppen bleiben im Standby-Zustand, bis sie durch Failover aktiviert werden (erzwungen oder natürlich). Eine Ausnahme ist eine Failover-Gruppe, die mit dem Befehl preempt konfiguriert wurde. Wenn eine Failover-Gruppe zuvor aktiv war, wird sie aktiviert, wenn sie mit dem Befehl preempt konfiguriert wurde und die Einheit, bei der der Fehler aufgetreten ist, die bevorzugte Einheit ist.

Fehlerbehebung

Wenn ein Failover auftritt, senden beide Sicherheits-Appliances Systemmeldungen. Dieser Abschnitt behandelt folgende Themen

Failover-Überwachung

In diesem Beispiel wird veranschaulicht, was geschieht, wenn das Failover-Protokoll nicht gestartet wurde, um die Netzwerkschnittstellen zu überwachen. Die Failover-Funktion beginnt erst mit der Überwachung der Netzwerkschnittstellen, wenn das zweite Hello-Paket von der anderen Einheit dieser Schnittstelle empfangen wurde. Dieser Vorgang dauert etwa 30 Sekunden. Wenn die Einheit mit einem Netzwerk-Switch verbunden ist, auf dem das Spanning Tree Protocol (STP) ausgeführt wird, dauert dies doppelt so lange wie die Vorwärtsverzögerungszeit, die auf dem Switch konfiguriert ist, der normalerweise mit 15 Sekunden konfiguriert ist, plus dieser 30-Sekunden-Verzögerung. Dies liegt daran, dass der Netzwerk-Switch beim ASA-Start und unmittelbar nach einem Failover-Ereignis eine temporäre Bridge-Schleife erkennt. Bei Erkennung dieser Schleife wird die Weiterleitung von Paketen an diese Schnittstellen für die Weiterleitungsverzögerung unterbrochen. Anschließend wechselt er in den Listen-Modus, um eine zusätzliche Vorwärtsverzögerung einzustellen. Innerhalb dieser Zeit wartet der Switch auf Bridge-Schleifen, leitet jedoch keinen Datenverkehr weiter und leitet keine Failover-Hello-Pakete weiter. Nach der doppelten Verzögerung (30 Sekunden) wird der Datenverkehrsfluss fortgesetzt. Jede ASA verbleibt im Wartemodus, bis sie Hello-Pakete der anderen Einheit im Wert von 30 Sekunden abhört. In der Zeit, in der die ASA den Datenverkehr weiterleitet, kommt es nicht zum Ausfall der anderen Einheit, da die Hello-Pakete nicht übertragen werden. Alle anderen Ausfallsicherungsfunktionen, d. h. Stromversorgung, Schnittstellenverlust und Ausfallsicherungskabel, werden weiterhin überwacht.

Für Failover empfiehlt Cisco dringend, dass Kunden portfast auf allen Switch-Ports aktivieren, die mit ASA-Schnittstellen verbunden sind. Außerdem müssen Channeling und Trunking auf diesen Ports deaktiviert werden. Wenn die Schnittstelle der ASA innerhalb des Failovers ausfällt, muss der Switch nicht 30 Sekunden warten, während der Port vom Status "Listening" (Abhören) zum Status "Forwarding" (Weiterleiten) wechselt.

Failover On Cable status: Normal Reconnect timeout 0:00:00 This host: Primary - Active Active time: 6930 (sec) Interface inside (172.16.1.1): Normal (Waiting) Interface outside (172.16.1.1): Normal (Waiting) Other host: Secondary - Standby Active time: 15 (sec) Interface inside (172.16.1.2): Normal (Waiting) Interface outside (172.16.1.2): Normal (Waiting)

Überprüfen Sie die folgenden Schritte, um die Failover-Probleme einzugrenzen:

-

Prüfen Sie die Netzwerkkabel, die an die Schnittstelle angeschlossen sind, im Status "Wartend/Fehlgeschlagen", und ersetzen Sie sie, falls möglich.

-

Wenn zwischen den beiden Geräten ein Switch angeschlossen ist, überprüfen Sie, ob die Netzwerke, die mit der Schnittstelle im Warte-/Fehlerstatus verbunden sind, ordnungsgemäß funktionieren.

-

Prüfen Sie den Switch-Port, der mit der Schnittstelle verbunden ist, im Warte-/Fehlerstatus, und verwenden Sie, falls möglich, den anderen FE-Port des Switches.

-

Überprüfen Sie, ob Port Fast aktiviert und Trunking und Channeling auf den Switch-Ports deaktiviert ist, die mit der Schnittstelle verbunden sind.

Ausfall der Einheit

In diesem Beispiel hat Failover einen Fehler erkannt. Beachten Sie, dass die Schnittstelle 1 der primären Einheit die Ursache des Fehlers ist. Die Geräte befinden sich aufgrund des Ausfalls wieder im Wartemodus. Die ausgefallene Einheit hat sich aus dem Netzwerk entfernt (die Schnittstellen sind ausgefallen) und sendet keine Hello-Pakete mehr an das Netzwerk. Die aktive Einheit bleibt im Wartezustand, bis die ausgefallene Einheit ausgetauscht wird und die Failover-Kommunikation wieder beginnt.

Failover On Cable status: Normal Reconnect timeout 0:00:00 This host: Primary - Standby (Failed) Active time: 7140 (sec) Interface inside (172.16.1.2): Normal (Waiting) Interface outside (172.16.1.2): Failed (Waiting) Other host: Secondary - Active Active time: 30 (sec) Interface inside (172.16.1.1): Normal (Waiting) Interface outside (172.16.1.1): Normal (Waiting)

LU-Zuordnungsverbindung fehlgeschlagen

Wenn die folgende Fehlermeldung angezeigt wird, liegt möglicherweise ein Speicherproblem vor:

LU-Zuordnungsverbindung fehlgeschlagen

Dieses Problem ist in Cisco Bug-ID CSCte80027 dokumentiert (nur für registrierte Kunden). Um dieses Problem zu beheben, aktualisieren Sie Ihre Firewall auf eine Softwareversion, in der dieser Fehler behoben ist. Einige der ASA-Softwareversionen, unter denen dieser Fehler behoben wurde, sind 8.2(4), 8.3(2), 8.4(2).

Failover-Systemmeldungen

Die Sicherheits-Appliance gibt eine Reihe von Systemmeldungen zu Failover auf Prioritätsstufe 2 aus, was auf einen kritischen Zustand hinweist. Informationen zur Anzeige dieser Meldungen finden Sie in den Protokollkonfigurationen und Systemprotokollmeldungen der Cisco Security Appliance, um die Protokollierung zu aktivieren und Beschreibungen der Systemmeldungen anzuzeigen.

Hinweis: Bei einem Switchover wird die Failover-Funktion zunächst logisch heruntergefahren und dann die Schnittstellen aktiviert. Dadurch werden die Syslog-Meldungen 41001 und 41002 generiert. Dies ist normale Aktivität.

Nachrichten debuggen

Um Debug-Meldungen anzuzeigen, geben Sie den Befehl debug fover ein. Weitere Informationen finden Sie in der Cisco Security Appliance-Befehlsreferenz.

Hinweis: Da der Debugausgabe im CPU-Prozess eine hohe Priorität zugewiesen wird, kann dies die Systemleistung erheblich beeinträchtigen. Verwenden Sie daher die Befehle debug fover nur, um bestimmte Probleme zu beheben, oder verwenden Sie die Fehlerbehebungssitzungen des technischen Supports von Cisco.

SNMP

Um SNMP-Syslog-Traps für Failover zu empfangen, konfigurieren Sie den SNMP-Agenten so, dass er SNMP-Traps an SNMP-Verwaltungsstationen sendet, definieren Sie einen Syslog-Host, und kompilieren Sie die Cisco Syslog-MIB in Ihre SNMP-Verwaltungsstation. Weitere Informationen finden Sie unter den Befehlen snmp-server und logging in der Cisco Security Appliance-Befehlsreferenz.

Failover-Abfragezeit

Verwenden Sie den Befehl failover polltime im globalen Konfigurationsmodus, um die Abfragezeiten und Haltezeiten der Failover-Einheit festzulegen.

Die Failover-Abfragezeiteinheit msec [time] fragt Hello-Nachrichten ab, um das Zeitintervall darzustellen und das Vorhandensein der Standby-Einheit zu überprüfen.

Ebenso stellt die Failoverhaltezeiteinheit msec [time] die Einstellung eines Zeitraums dar, in dem eine Einheit eine Hello-Nachricht auf der Failoververbindung empfangen muss. Danach wird die Peer-Einheit als fehlerhaft deklariert.

Verwenden Sie den Befehl failover polltime interface im globalen Konfigurationsmodus, um die Abfragezeiten und Haltezeiten der Datenschnittstelle in einer Aktiv/Standby-Failover-Konfiguration festzulegen. Um die standardmäßigen Abruf- und Haltezeiten wiederherzustellen, verwenden Sie die Form no dieses Befehls.

failover polltime interface [msec] time [holdtime time]

Verwenden Sie den Befehl failover polltime interface, um die Häufigkeit zu ändern, mit der Hello-Pakete an Datenschnittstellen gesendet werden. Dieser Befehl steht nur für Active/Standby-Failover zur Verfügung. Verwenden Sie für Aktiv/Aktiv-Failover den Befehl polltime interface im Konfigurationsmodus für die Failovergruppe anstelle des Befehls failover polltime interface.

Sie können keinen Holdtime-Wert eingeben, der weniger als das Fünffache der Interface-Abfragezeit beträgt. Mit einer schnelleren Abfragezeit kann die Security Appliance Fehler schneller erkennen und ein Failover auslösen. Eine schnellere Erkennung kann jedoch zu unnötigen Switchovers führen, wenn das Netzwerk vorübergehend überlastet ist. Der Schnittstellentest beginnt, wenn ein Hello-Paket mehr als die Hälfte der Haltezeit lang nicht auf der Schnittstelle abgespielt wird.

Sie können Failover-Polltime-Unit- und Failover-Polltime-Schnittstellenbefehle in die Konfiguration aufnehmen.

In diesem Beispiel wird die Abfragezeitfrequenz der Schnittstelle auf 500 Millisekunden und die Haltezeit auf 5 Sekunden festgelegt:

hostname(config)#failover polltime interface msec 500 holdtime 5

Weitere Informationen finden Sie im Abschnitt zur Failover-Pollzeit der Cisco Security Appliance-Befehlsreferenz, Version 7.2.

Zertifikat/Privater Schlüssel in Failoverkonfiguration exportieren

Das primäre Gerät repliziert automatisch den privaten Schlüssel/das private Zertifikat auf die sekundäre Einheit. Führen Sie den Befehl write memory in der aktiven Einheit aus, um die Konfiguration, die den Zertifikat-/privaten Schlüssel enthält, auf die Standby-Einheit zu replizieren. Alle Schlüssel/Zertifikate auf der Standby-Einheit werden gelöscht und durch die Konfiguration der aktiven Einheit neu aufgefüllt.

Hinweis: Sie dürfen die Zertifikate, Schlüssel und Vertrauenspunkte nicht manuell vom aktiven Gerät importieren und dann in das Standby-Gerät exportieren.

Warnung: Fehler bei der Failover-Nachrichtenentschlüsselung.

Fehlermeldung:

Failover message decryption failure. Please make sure both units have the same failover shared key and crypto license or system is not out of memory

Dieses Problem tritt aufgrund der Failover-Schlüsselkonfiguration auf. Um dieses Problem zu beheben, entfernen Sie den Failoverschlüssel, und konfigurieren Sie den neuen freigegebenen Schlüssel.

Problem: Nach der Konfiguration des transparenten Failovers im aktiven/Standby-Mehrfachmodus flattert das Failover immer.

Ein Failover erfolgt regelmäßig, wenn die internen Schnittstellen beider ASAs direkt und die externen Schnittstellen beider ASAs direkt verbunden sind. Failover flattert jedoch, wenn ein Switch zwischendurch verwendet wird.

Lösung: Deaktivieren Sie BPDU auf den ASA-Schnittstellen, um dieses Problem zu beheben.

ASA-Moduls-Failover

Werden Advanced Inspection and Prevention Security Services Module (AIP-SSM) oder Content Security and Control Security Services Module (CSC-SSM) in aktiven und Standby-Geräten verwendet, so ist der Failover-Betrieb unabhängig von der ASA. Die Module müssen manuell in aktiven und Standby-Einheiten konfiguriert werden. Der Failover repliziert die Modulkonfiguration nicht.

Hinsichtlich des Failovers müssen beide ASA-Einheiten, die über AIP-SSM- oder CSC-SSM-Module verfügen, vom gleichen Hardwaretyp sein. Wenn die primäre Einheit beispielsweise über ein ASA-SSM-10-Modul verfügt, muss die sekundäre Einheit über ein ASA-SSM-10-Modul verfügen.

Failover-Nachrichtenblockzuweisung fehlgeschlagen

Fehlermeldung %PIX|ASA-3-105010: (Primär) Failover-Nachrichtenblockzuweisung fehlgeschlagen

Erläuterung: Der Blockspeicher wurde aufgebraucht. Dies ist eine vorübergehende Meldung, und die Sicherheits-Appliance sollte sich erholen. Die primäre Einheit kann auch als sekundäre Einheit für die sekundäre Einheit aufgeführt werden.

Empfohlene Aktion: Verwenden Sie den Befehl show blocks (Blöcke anzeigen), um den aktuellen Blockspeicher zu überwachen.

AIP-Modul-Failover-Problem

Wenn zwei ASAs in einer Failover-Konfiguration vorhanden sind und jede ein AIP-SSM aufweist, müssen Sie die Konfiguration der AIP-SSMs manuell replizieren. Nur die Konfiguration der ASA wird durch den Failover-Mechanismus repliziert. Das AIP-SSM ist nicht im Failover enthalten.

Erstens arbeitet das AIP-SSM in Bezug auf Failover unabhängig von der ASA. Aus ASA-Sicht ist für ein Failover lediglich erforderlich, dass die AIP-Module vom gleichen Hardwaretyp sind. Darüber hinaus muss die Konfiguration der ASA zwischen dem aktiven und dem Standby-Gerät wie bei allen anderen Failover-Komponenten synchronisiert sein.

Was die Einrichtung der AIP betrifft, so handelt es sich um effektiv unabhängige Sensoren. Zwischen den beiden gibt es kein Failover, und sie sind sich nicht bewusst. Sie können unabhängige Codeversionen ausführen. Das heißt, sie müssen nicht übereinstimmen, und die ASA kümmert sich nicht um die Codeversion auf dem AIP in Bezug auf Failover.

Der ASDM initiiert eine Verbindung zum AIP über die IP-Adresse der Verwaltungsschnittstelle, die Sie im AIP konfiguriert haben. Mit anderen Worten: Die Verbindung zum Sensor erfolgt in der Regel über HTTPS, was von der Einrichtung des Sensors abhängt.

Ein Failover der ASA könnte unabhängig von den IPS (AIP)-Modulen erfolgen. Sie sind immer noch mit demselben verbunden, da Sie eine Verbindung mit der Verwaltungs-IP herstellen. Um eine Verbindung mit dem anderen AIP herzustellen, müssen Sie erneut eine Verbindung mit der Management-IP herstellen, um das AIP zu konfigurieren und darauf zuzugreifen.

Siehe ASA: Senden von Netzwerkverkehr von der ASA an das AIP SSM-Konfigurationsbeispiel für weitere Informationen und Beispielkonfigurationen zum Senden von Netzwerkverkehr, der über die Cisco Adaptive Security Appliance (ASA) der Serie ASA 5500 an das Advanced Inspection and Prevention Security Services Module (AIP-SSM) (IPS) geleitet wird

Bekannte Probleme

Wenn Sie versuchen, mit der Software Version 8.x und der ASDM Version 6.x für die Failover-Konfiguration auf das ASDM des sekundären ASA-Geräts zuzugreifen, wird dieser Fehler ausgegeben:

Fehler: Der Name im Sicherheitszertifikat ist ungültig oder stimmt nicht mit dem Namen der Site überein.

Im Zertifikat ist der Aussteller und der Antragstellername die IP-Adresse des aktiven Geräts, nicht die IP-Adresse des Standby-Geräts.

In ASA Version 8.x wird das interne (ASDM)-Zertifikat von der aktiven Einheit auf die Standby-Einheit repliziert, wodurch die Fehlermeldung ausgelöst wird. Wenn dieselbe Firewall jedoch auf Version 7.x mit 5.x ASDM ausgeführt wird und Sie versuchen, auf ASDM zuzugreifen, erhalten Sie diese regelmäßige Sicherheitswarnung:

Das Sicherheitszertifikat hat einen gültigen Namen, der mit dem Namen der anzuzeigenden Seite übereinstimmt

Wenn Sie das Zertifikat prüfen, ist der Aussteller und der Antragstellername die IP-Adresse des Standby-Geräts.

Zugehörige Informationen

Revisionsverlauf

| Überarbeitung | Veröffentlichungsdatum | Kommentare |

|---|---|---|

1.0 |

10-Aug-2009

|

Erstveröffentlichung |

Cisco kontaktieren

- Eine Supportanfrage öffnen

- (Erfordert einen Cisco Servicevertrag)

Feedback

Feedback