Einleitung

In diesem Dokument wird ein Beispiel für die Implementierung einer zertifikatbasierten Authentifizierung auf Mobilgeräten beschrieben.

Voraussetzungen

In diesem Leitfaden werden folgende Tools und Geräte verwendet:

- Cisco Firepower Threat Defense (FTD)

- Firepower Management Center (FMC)

- Apple iOS-Gerät (iPhone, iPad)

- Zertifizierungsstelle

- Cisco AnyConnect Client-Software

Anforderungen

Cisco empfiehlt, dass Sie über Kenntnisse in folgenden Bereichen verfügen:

- Basis-VPN

- SSL/TLS

- Public-Key-Infrastruktur

- Erfahrungen mit FMC

- OpenSSL

- Cisco AnyConnect

Verwendete Komponenten

Die Informationen in diesem Dokument basierend auf folgenden Software- und Hardware-Versionen:

- FTD von Cisco

- Cisco FMC

- Microsoft CA-Server

- XCA

- Cisco AnyConnect

- Apple iPad

Die Informationen in diesem Dokument beziehen sich auf Geräte in einer speziell eingerichteten Testumgebung. Alle Geräte, die in diesem Dokument benutzt wurden, begannen mit einer gelöschten (Nichterfüllungs) Konfiguration. Wenn Ihr Netzwerk in Betrieb ist, stellen Sie sicher, dass Sie die möglichen Auswirkungen aller Befehle kennen.

Konfigurieren von Cisco AnyConnect auf FTD

In diesem Abschnitt werden die Schritte zur Konfiguration von AnyConnect über FMC beschrieben. Stellen Sie sicher, dass Sie alle Konfigurationen bereitstellen, bevor Sie beginnen.

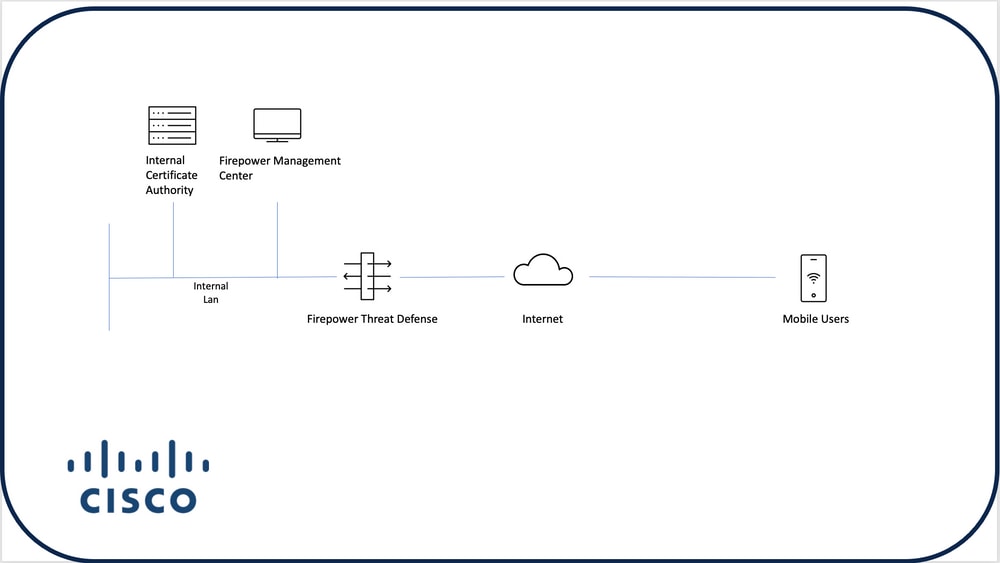

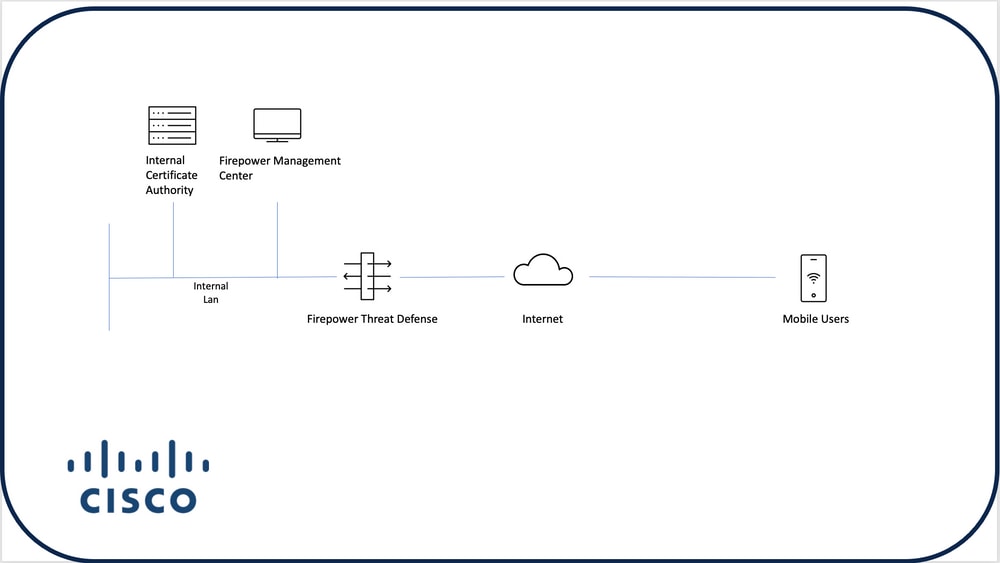

Netzwerkdiagramm

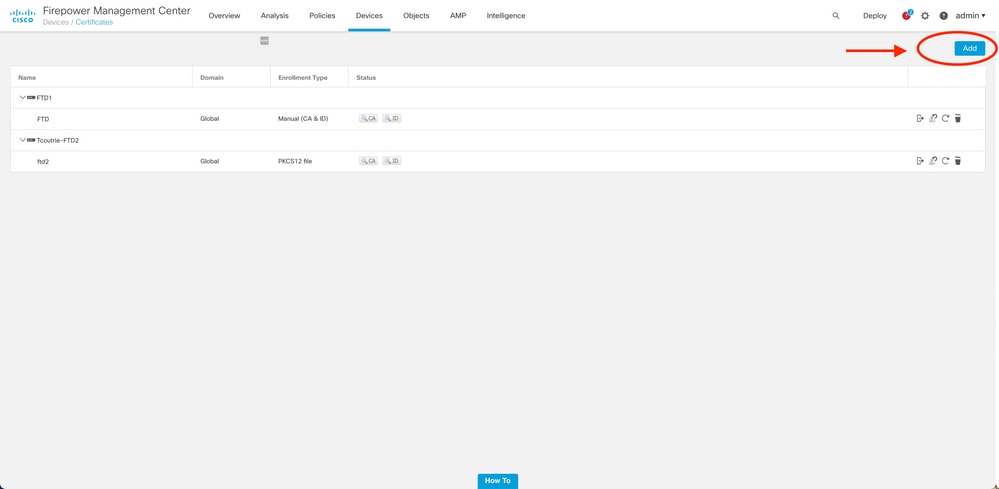

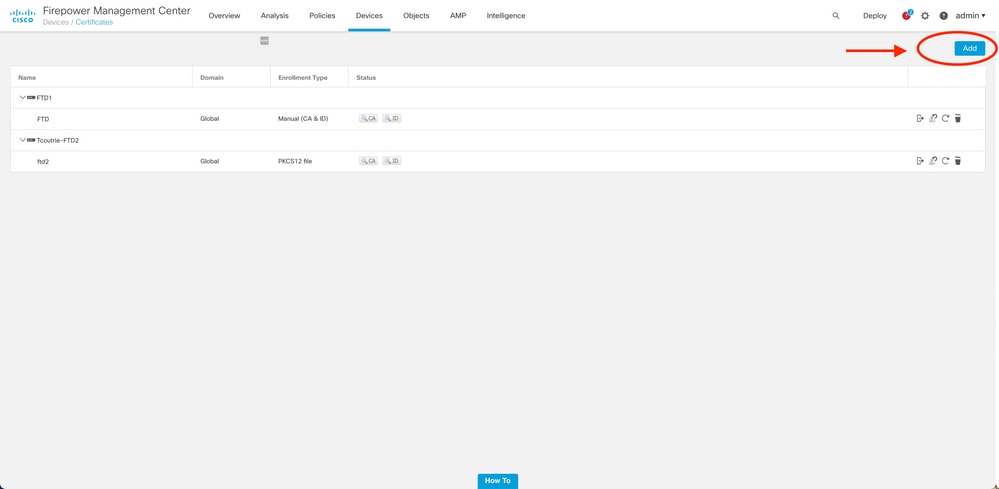

Zertifikat zu FTD hinzufügen

Schritt 1: Erstellen Sie ein Zertifikat für das FTD auf der FMC-Appliance. Navigieren Sie zu Geräte > Zertifikat, und wählen Sie Hinzufügen aus, wie in der Abbildung dargestellt:

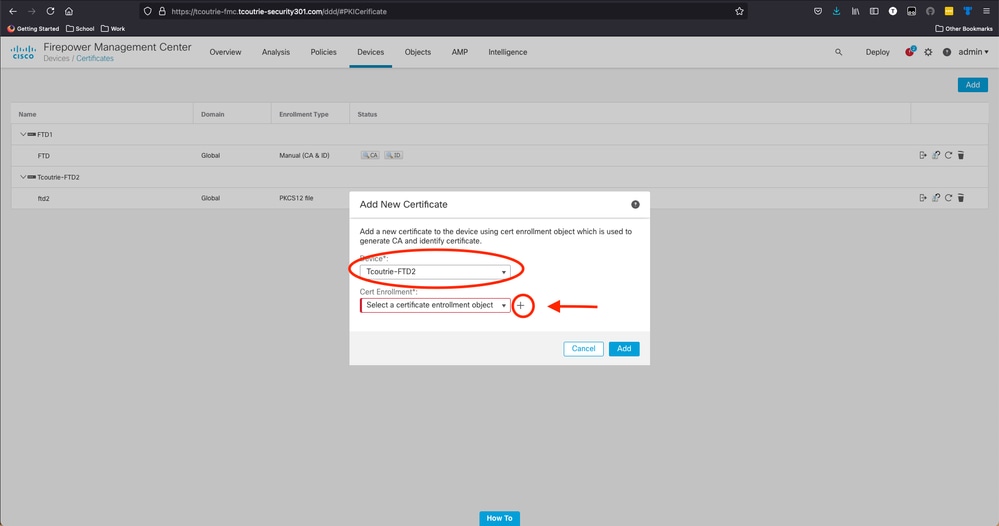

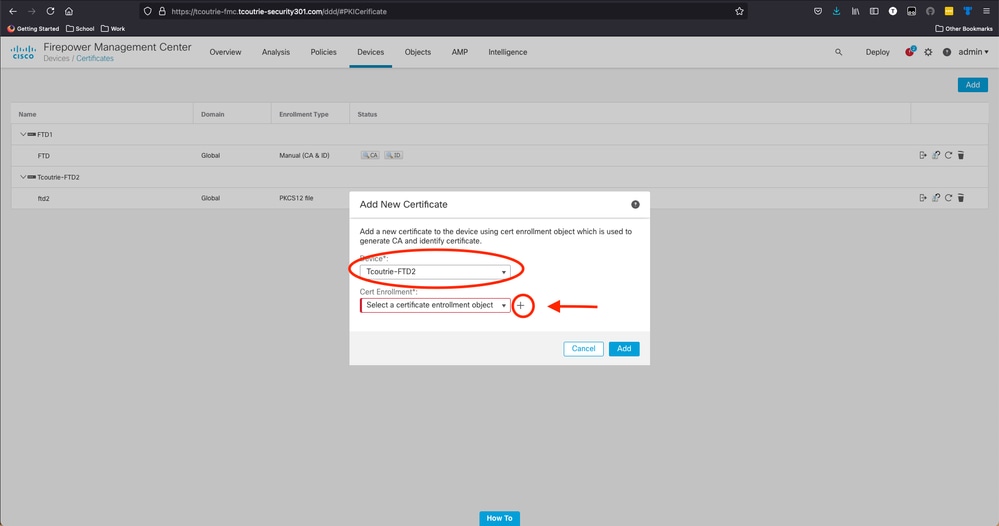

Schritt 2: Wählen Sie den gewünschten FTD für die VPN-Verbindung. Wählen Sie die FTD-Appliance aus der Dropdown-Liste aus. Klicken Sie auf das Symbol +, um eine neue Methode zur Zertifikatsregistrierung hinzuzufügen, wie in der folgenden Abbildung dargestellt:

Schritt 3: Fügen Sie die Zertifikate dem Gerät hinzu. Wählen Sie die Option aus, die die bevorzugte Methode zum Abrufen von Zertifikaten in der Umgebung ist.

Tipp: Es stehen folgende Optionen zur Verfügung: Selbstsigniertes Zertifikat - Generieren Sie lokal ein neues Zertifikat, SCEP - Verwenden Sie das Simple Certificate Enrollment Protocol, um ein Zertifikat von einer Zertifizierungsstelle zu erhalten, Manuell- Installieren Sie manuell das Stamm- und Identitätszertifikat, PKCS12 - Laden Sie verschlüsseltes Zertifikatpaket mit Stamm, Identität und privatem Schlüssel hoch.

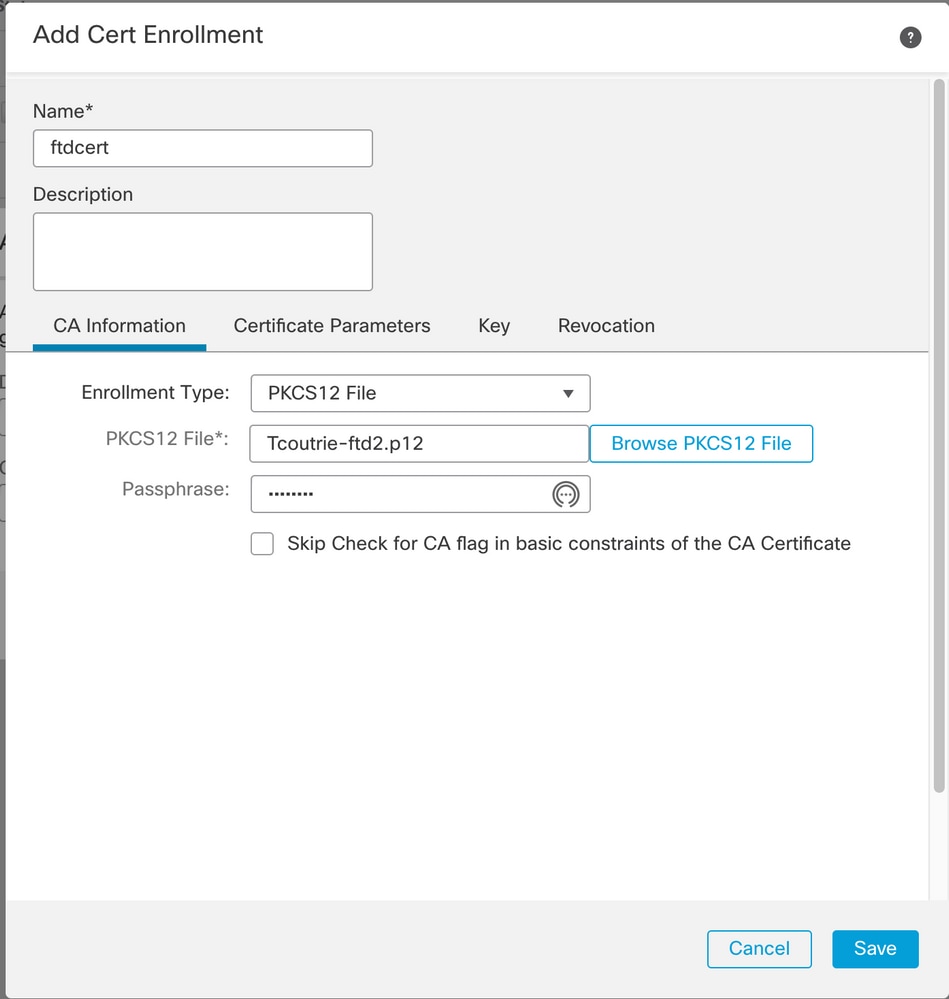

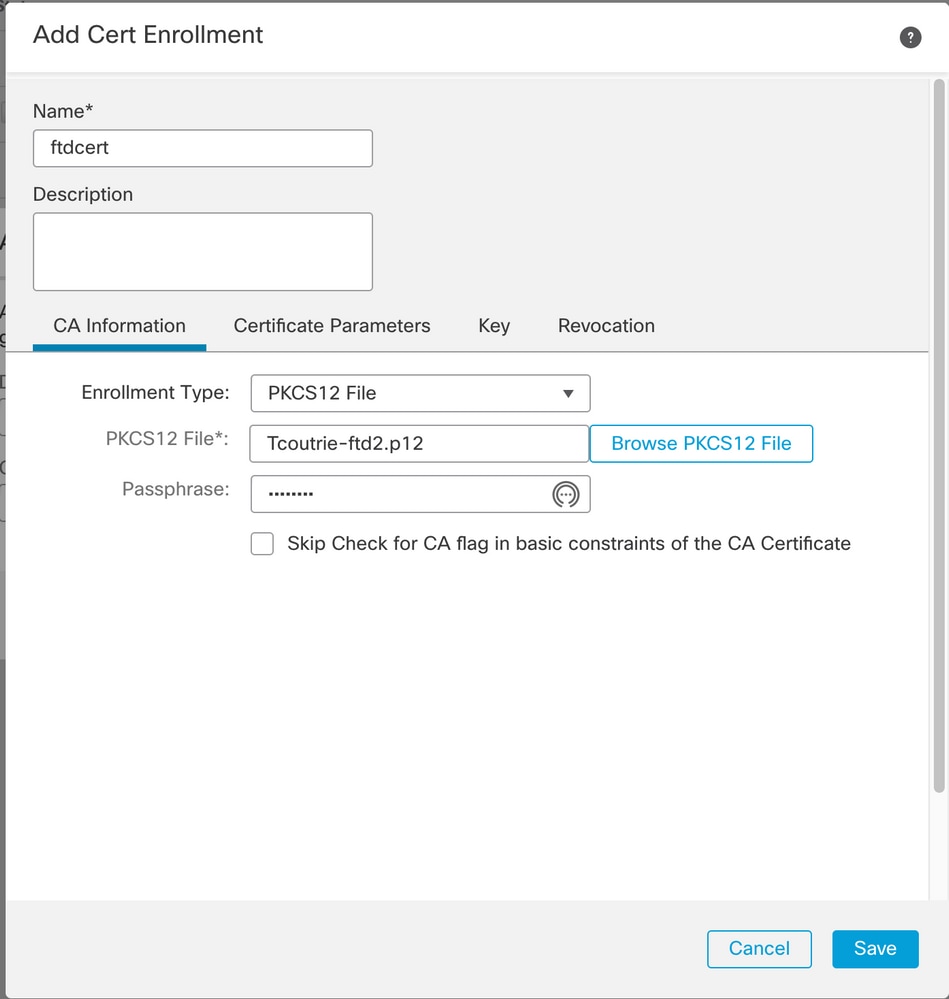

Schritt 4: Laden Sie das Zertifikat auf das FTD-Gerät hoch. Geben Sie den Passcode ein (nur PKCS12), und klicken Sie auf Save (Speichern), wie in diesem Bild dargestellt:

Anmerkung: Sobald Sie die Datei gespeichert haben, erfolgt die Bereitstellung der Zertifikate sofort. Um die Zertifikatdetails anzuzeigen, wählen Sie die ID aus.

Konfigurieren von Cisco AnyConnect

Konfigurieren Sie AnyConnect über FMC mit dem Remotezugriffsassistenten.

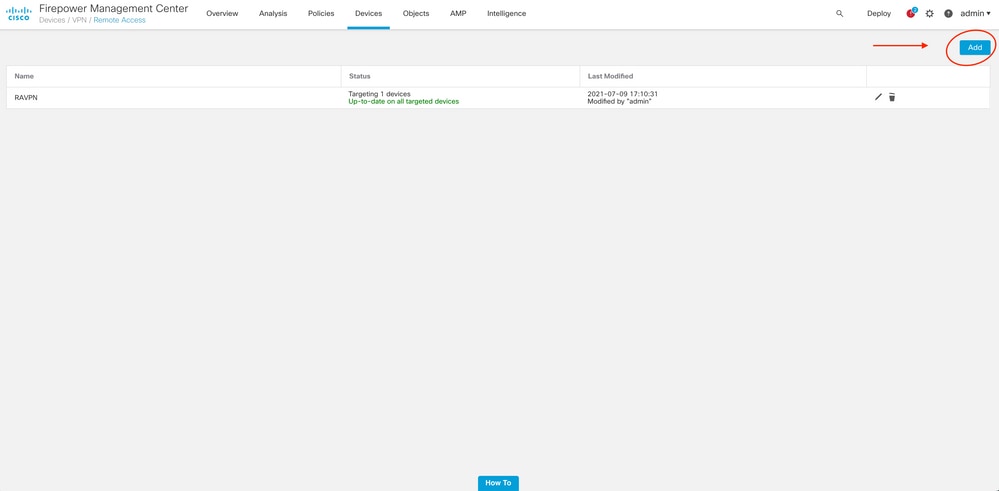

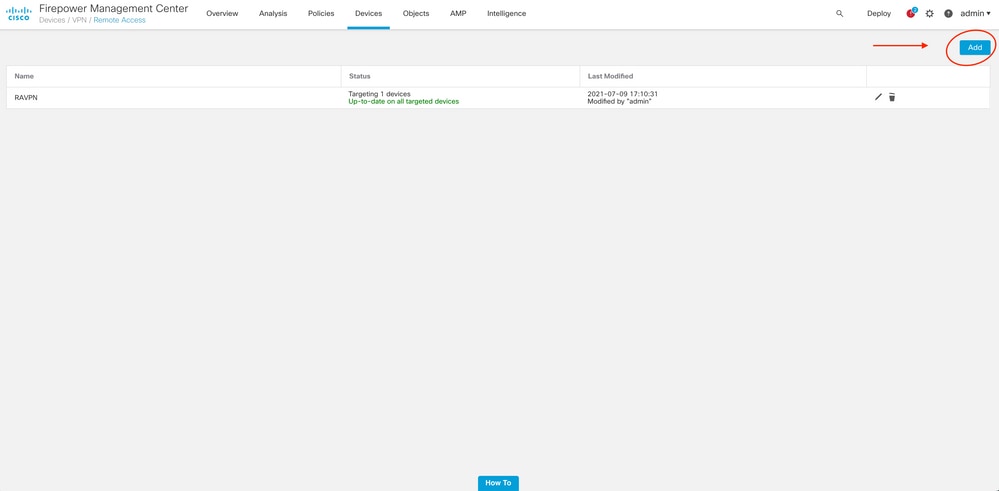

Schritt 1: Starten Sie den Assistenten für die VPN-Richtlinie für den Remote-Zugriff, um AnyConnect zu konfigurieren.

Navigieren Sie zu Geräte > Remotezugriff, und wählen Sie Hinzufügen aus.

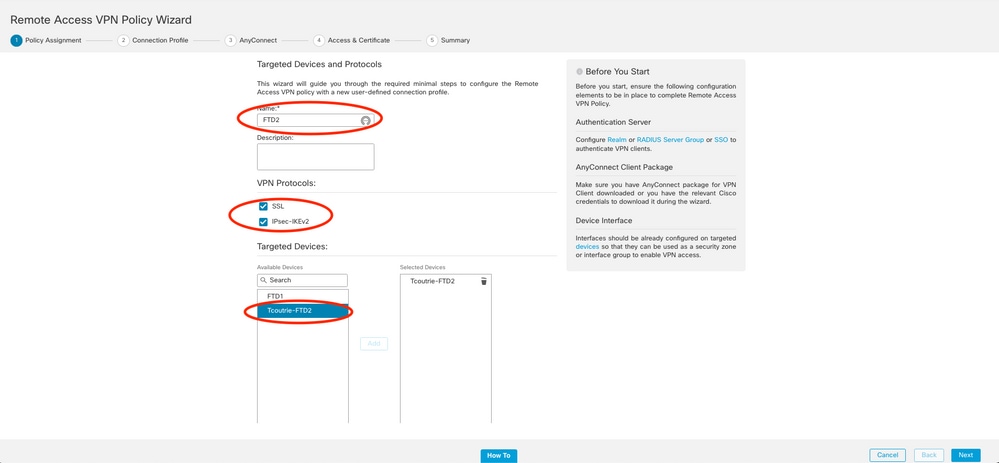

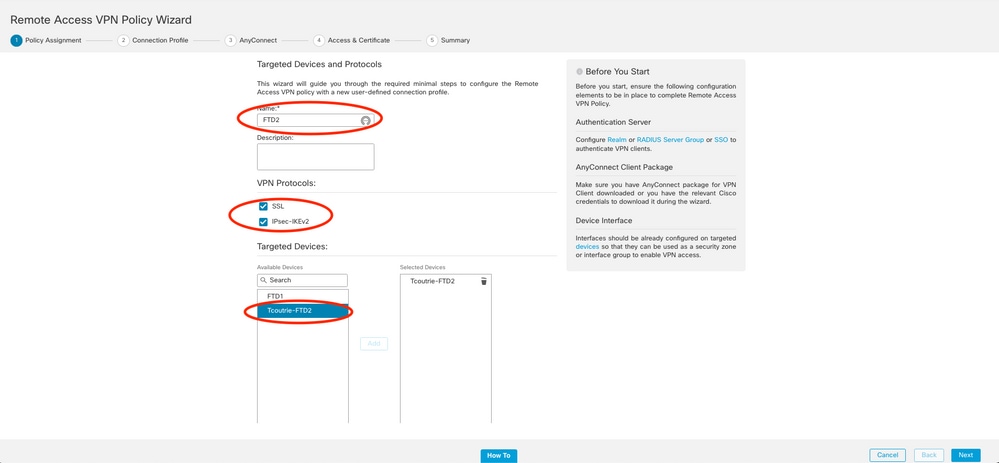

Schritt 2: Richtlinienzuweisung.

Führen Sie die Richtlinienzuweisung aus:

antwort: Nennen Sie die Richtlinie.

b. Wählen Sie die gewünschten VPN-Protokolle aus.

c. Wählen Sie das Zielgerät aus, auf das die Konfiguration angewendet werden soll.

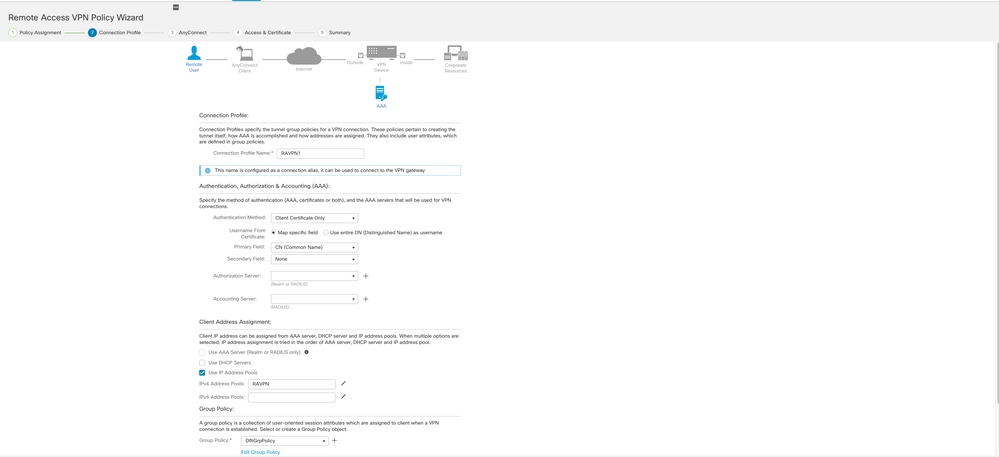

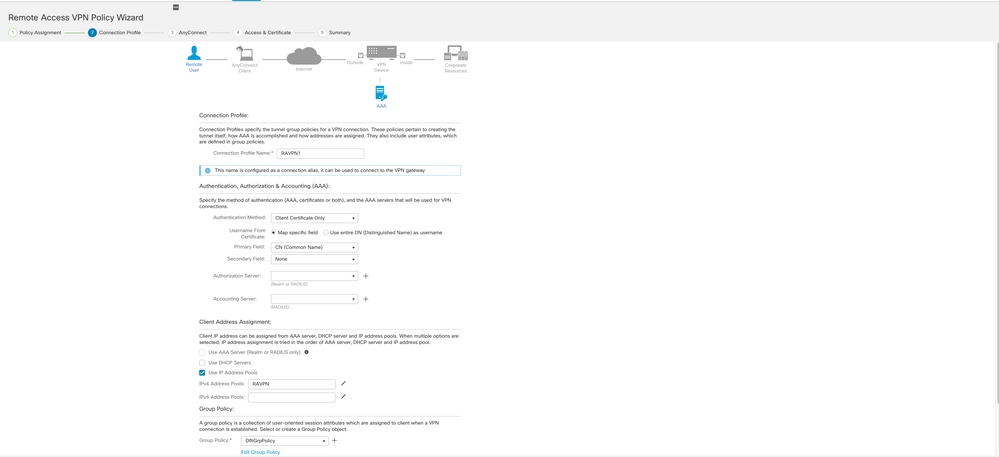

Schritt 3: Verbindungsprofil.

antwort: Geben Sie dem Verbindungsprofil einen Namen.

b. Legen Sie die Authentifizierungsmethode auf Nur Client-Zertifikat fest.

c. Weisen Sie einen IP-Adresspool zu, und erstellen Sie bei Bedarf eine neue Gruppenrichtlinie.

d. Klicken Sie auf Next (Weiter).

Anmerkung: Wählen Sie das primäre Feld aus, das zur Eingabe des Benutzernamens für Authentifizierungssitzungen verwendet werden soll. Der CN des Zertifikats wird in diesem Leitfaden verwendet.

Schritt 4: AnyConnect

Fügen Sie der Appliance ein AnyConnect-Image hinzu. Laden Sie die bevorzugte Version von AnyConnect hoch, und klicken Sie auf Weiter.

Anmerkung: Cisco AnyConnect-Pakete können von der Website Software.Cisco.com heruntergeladen werden.

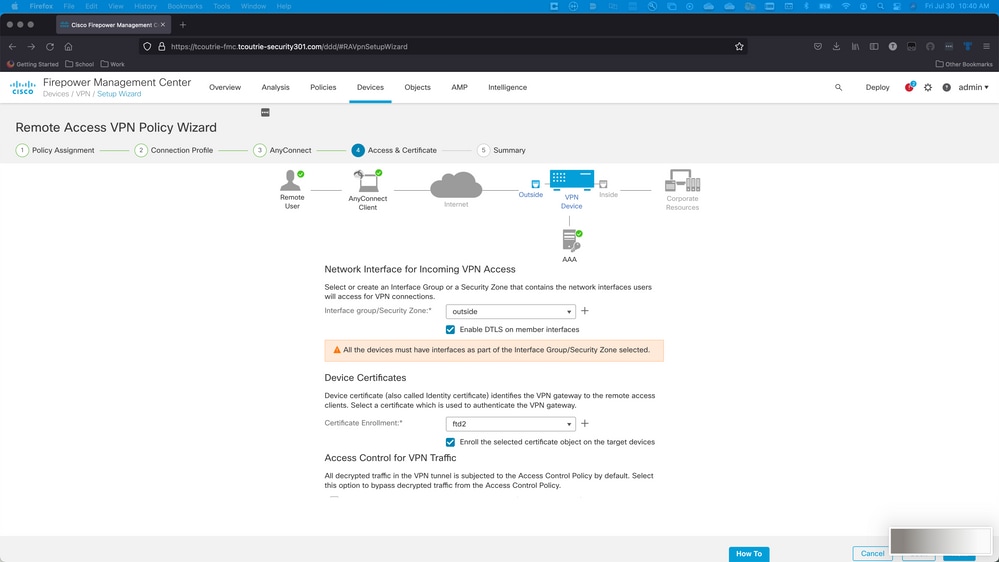

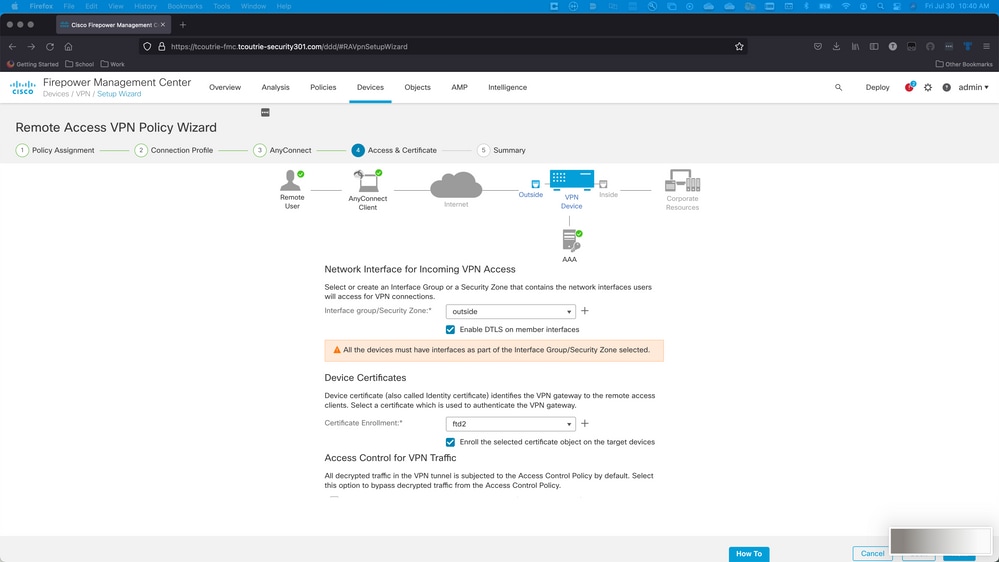

Schritt 5: Zugriff und Zertifikat.

Wenden Sie das Zertifikat auf eine Schnittstelle an, aktivieren Sie AnyConnect auf Schnittstellenebene, wie in diesem Bild dargestellt, und klicken Sie auf Weiter.

Schritt 6. Zusammenfassung

Überprüfen Sie die Konfigurationen. Wenn alles ausgecheckt ist, klicken Sie auf Beenden und dann auf Bereitstellen.

Zertifikat für mobile Benutzer erstellen

Erstellen Sie ein Zertifikat, das dem in der Verbindung verwendeten Mobilgerät hinzugefügt werden soll.

Schritt 1. XCA.

antwort: Offene XCA

b. Neue Datenbank starten

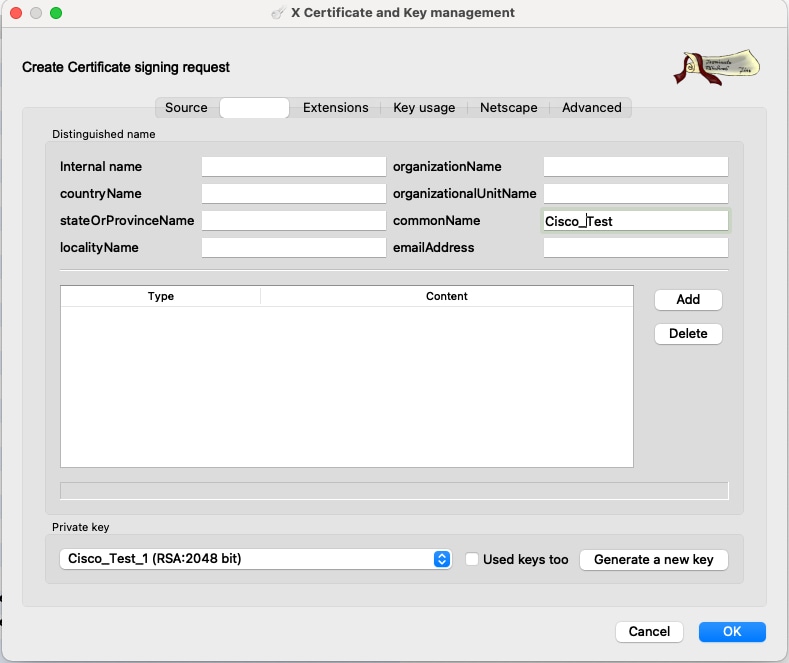

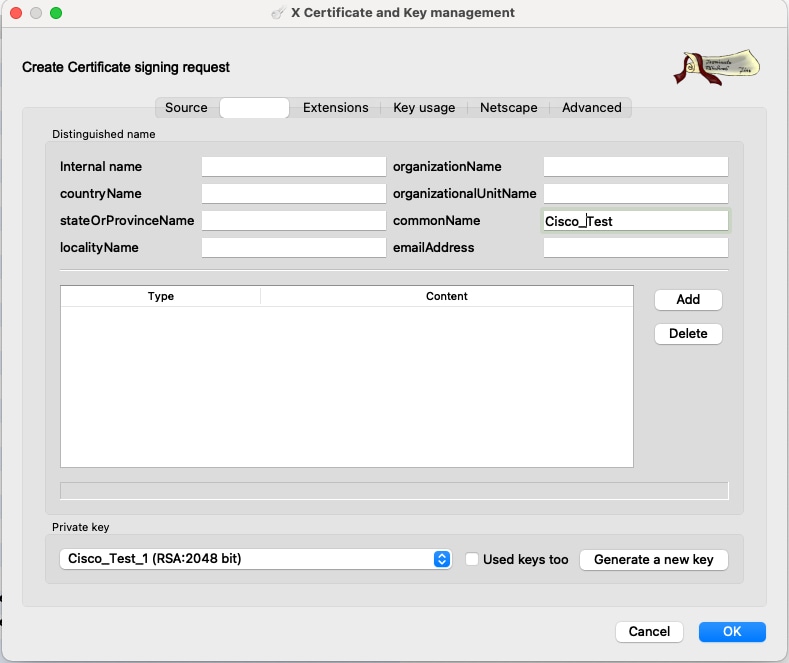

Schritt 2: CSR erstellen

antwort: Zertifikatsignierungsanforderung (CSR) auswählen

b. Neuen Antrag auswählen

c. Geben Sie den Wert mit allen für das Zertifikat erforderlichen Informationen ein.

d. Neuen Schlüssel generieren

e. Klicken Sie abschließend auf OK

Anmerkung: In diesem Dokument wird der CN des Zertifikats verwendet.

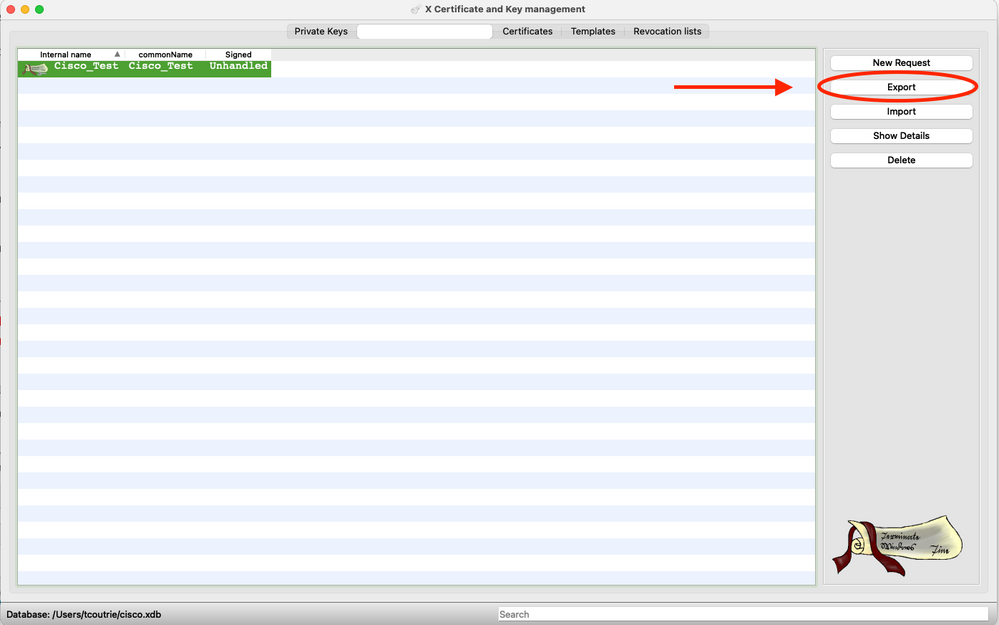

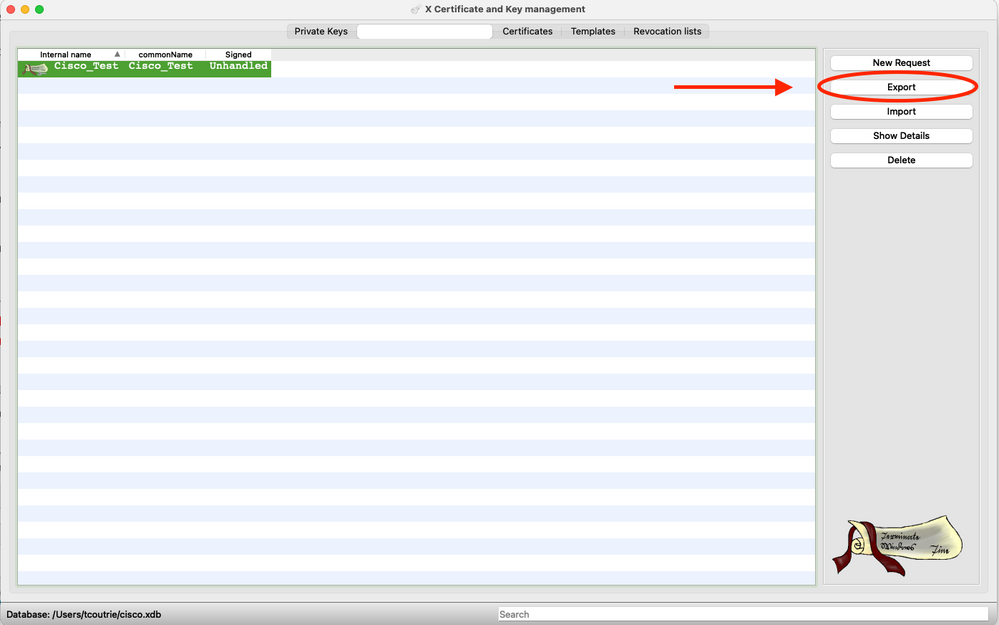

Schritt 3: CSR senden.

antwort: CSR exportieren

b. Senden Sie den CSR an die Zertifizierungsstelle, um ein neues Zertifikat zu erhalten.

Anmerkung: Verwenden Sie das PEM-Format des CSR.

Auf Mobilgerät installieren

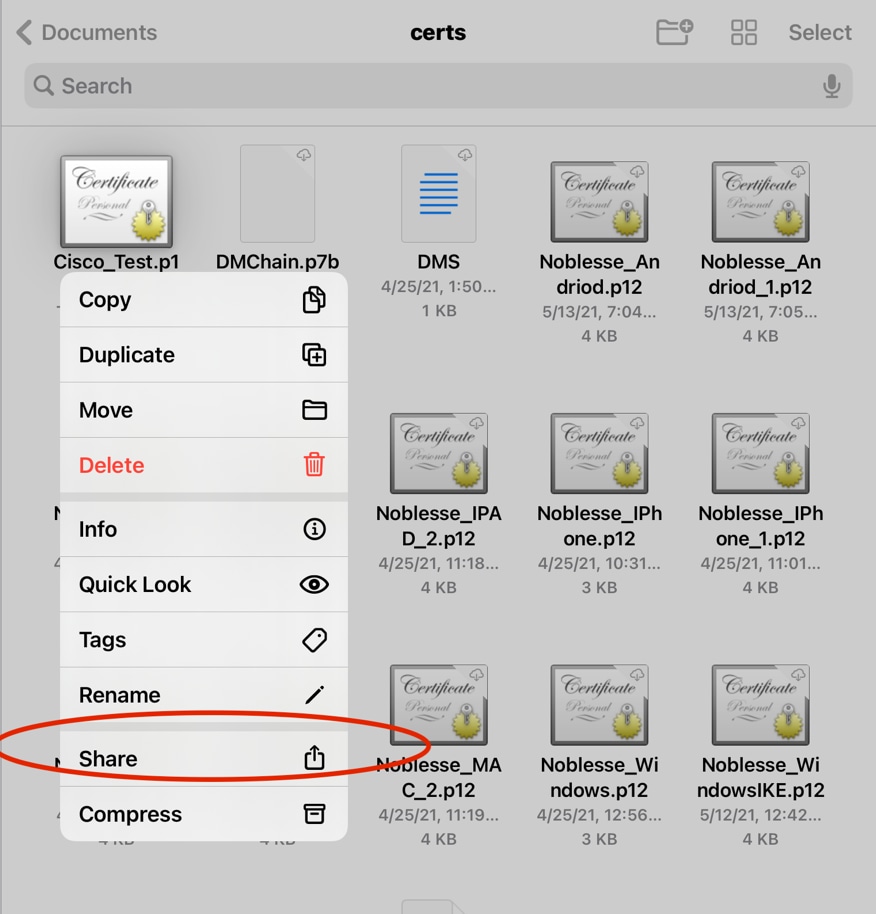

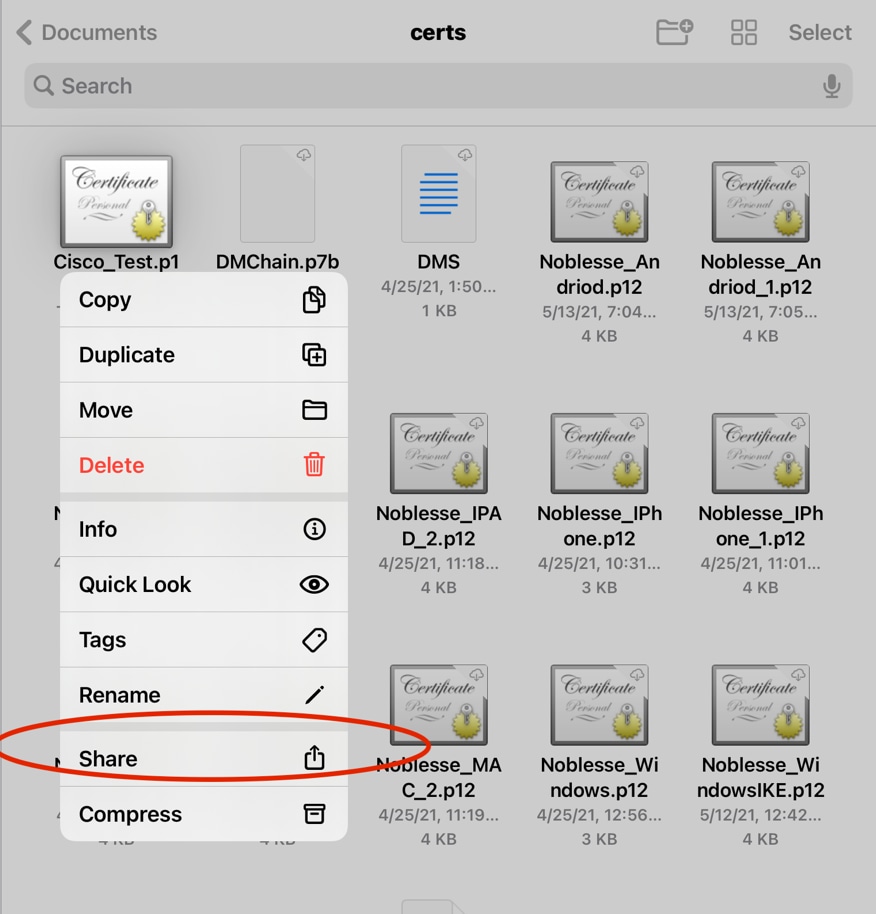

Schritt 1: Fügen Sie das Gerätezertifikat dem Mobilgerät hinzu.

Schritt 2: Geben Sie das Zertifikat für die AnyConnect-Anwendung frei, um die neue Zertifikatanwendung hinzuzufügen.

Vorsicht: Bei der manuellen Installation muss der Benutzer das Zertifikat für die Anwendung freigeben. Dies gilt nicht für Zertifikate, die über MDMs weitergeleitet werden.

Schritt 3: Geben Sie das Zertifikatkennwort für die PKCS12-Datei ein.

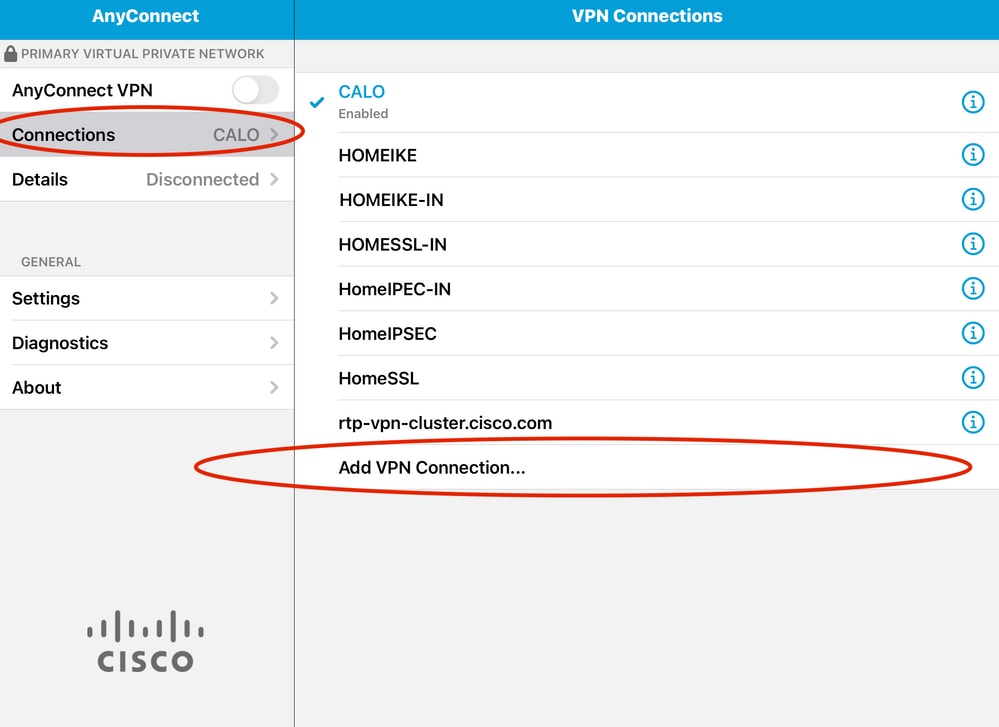

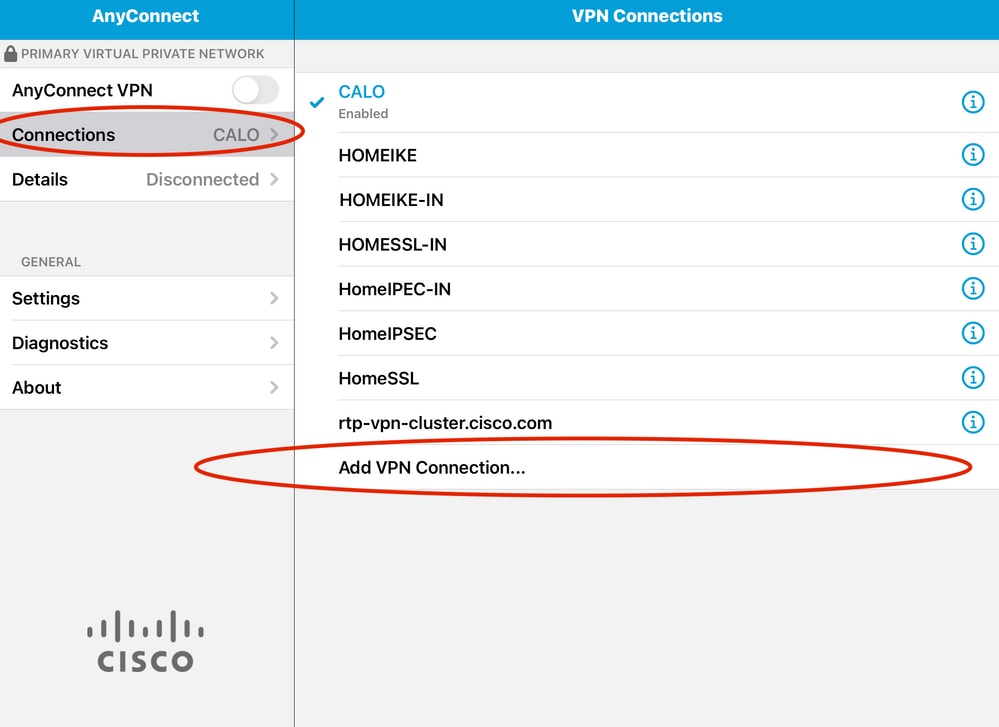

Schritt 4: Erstellen einer neuen Verbindung auf AnyConnect

Schritt 5: Zu neuen Verbindungen navigieren Verbindungen > VPN-Verbindung hinzufügen.

Schritt 6: Geben Sie die Informationen für die neue Verbindung ein.

Beschreibung: Benennen Sie die Verbindung

Serveradresse: IP-Adresse oder FQDN des FTD

Erweitert: Zusätzliche Konfigurationen

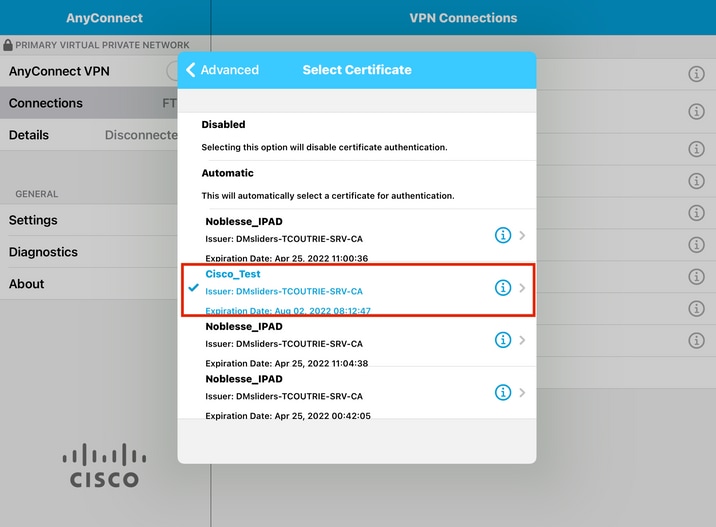

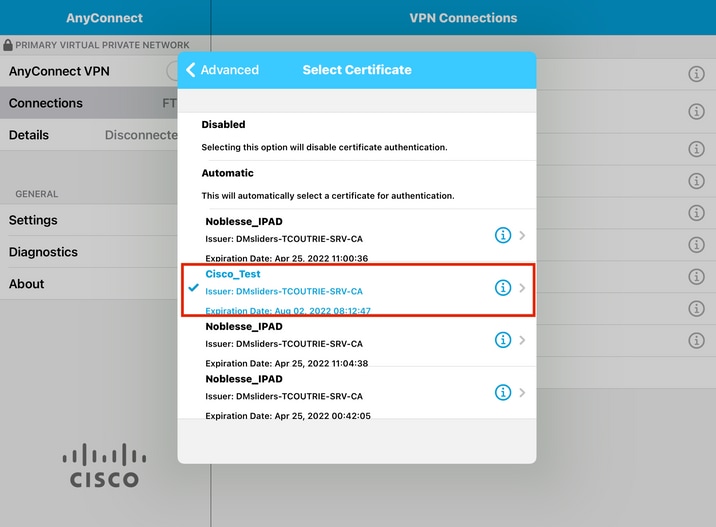

Schritt 7: Wählen Sie Erweitert.

Schritt 8. Wählen Sie Zertifikat und wählen Sie Ihr neu hinzugefügtes Zertifikat.

Schritt 9: Navigieren Sie zurück zu Verbindungen und testen.

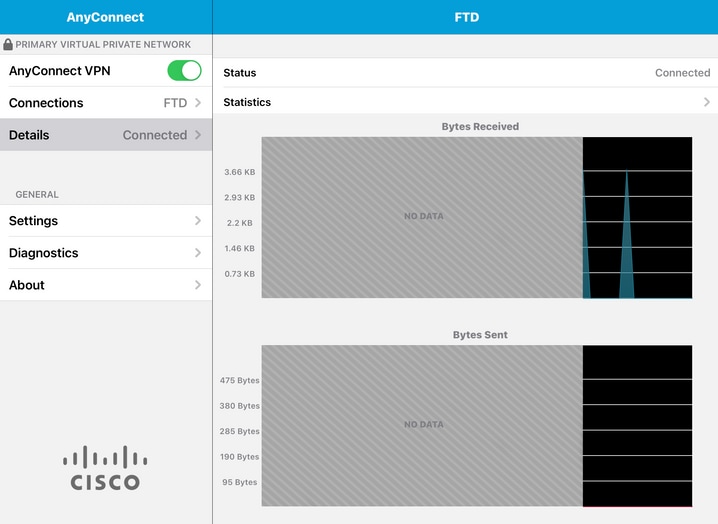

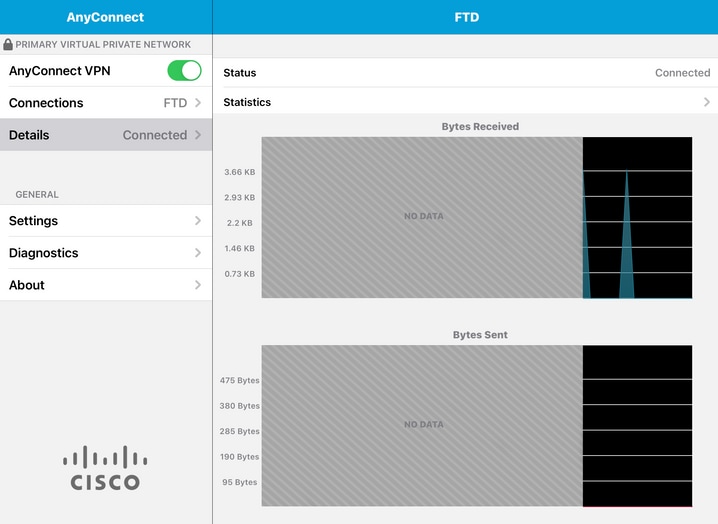

Sobald der Vorgang erfolgreich war, bleibt der Umschalter aktiviert, und die Details werden im Status Verbunden angezeigt.

Überprüfung

Der Befehl show vpn-sessiondb detail Anyconnect zeigt alle Informationen über den angeschlossenen Host an.

Tipp: Die Option zum weiteren Filtern dieses Befehls sind die 'filter'- oder 'sort'-Schlüsselwörter, die dem Befehl hinzugefügt wurden.

Beispiele:

Tcoutrie-FTD3# show vpn-sessiondb detail Anyconnect

Username : Cisco_Test Index : 23

Assigned IP : 10.71.1.2 Public IP : 10.118.18.168

Protocol : Anyconnect-Parent SSL-Tunnel DTLS-Tunnel

License : Anyconnect Premium, Anyconnect for Mobile

Encryption : Anyconnect-Parent: (1)none SSL-Tunnel: (1)AES-GCM-256 DTLS-Tunnel: (1)AES-GCM-256

Hash : Anyconnect-Parent: (1)none SSL-Tunnel: (1)SHA384 DTLS-Tunnel: (1)SHA384

Bytes Tx : 8627 Bytes Rx : 220

Pkts Tx : 4 Pkts Rx : 0

Pkts Tx Drop : 0 Pkts Rx Drop : 0

Group Policy : SSL Tunnel Group : SSL

Login Time : 13:03:28 UTC Mon Aug 2 2021

Duration : 0h:01m:49s

Inactivity : 0h:00m:00s

VLAN Mapping : N/A VLAN : none

Audt Sess ID : 0a7aa95d000170006107ed20

Security Grp : none Tunnel Zone : 0

Anyconnect-Parent Tunnels: 1

SSL-Tunnel Tunnels: 1

DTLS-Tunnel Tunnels: 1

Anyconnect-Parent:

Tunnel ID : 23.1

Public IP : 10.118.18.168

Encryption : none Hashing : none

TCP Src Port : 64983 TCP Dst Port : 443

Auth Mode : Certificate

Idle Time Out: 30 Minutes Idle TO Left : 28 Minutes

Client OS : apple-ios

Client OS Ver: 14.6

Client Type : Anyconnect

Client Ver : Cisco Anyconnect VPN Agent for Apple iPad 4.10.01099

Bytes Tx : 6299 Bytes Rx : 220

Pkts Tx : 2 Pkts Rx : 0

Pkts Tx Drop : 0 Pkts Rx Drop : 0

SSL-Tunnel:

Tunnel ID : 23.2

Assigned IP : 10.71.1.2 Public IP : 10.118.18.168

Encryption : AES-GCM-256 Hashing : SHA384

Ciphersuite : ECDHE-RSA-AES256-GCM-SHA384

Encapsulation: TLSv1.2 TCP Src Port : 64985

TCP Dst Port : 443 Auth Mode : Certificate

Idle Time Out: 30 Minutes Idle TO Left : 28 Minutes

Client OS : Apple iOS

Client Type : SSL VPN Client

Client Ver : Cisco Anyconnect VPN Agent for Apple iPad 4.10.01099

Bytes Tx : 2328 Bytes Rx : 0

Pkts Tx : 2 Pkts Rx : 0

Pkts Tx Drop : 0 Pkts Rx Drop : 0

DTLS-Tunnel:

Tunnel ID : 23.3

Assigned IP : 10.71.1.2 Public IP : 10.118.18.168

Encryption : AES-GCM-256 Hashing : SHA384

Ciphersuite : ECDHE-ECDSA-AES256-GCM-SHA384

Encapsulation: DTLSv1.2 UDP Src Port : 51003

UDP Dst Port : 443 Auth Mode : Certificate

Idle Time Out: 30 Minutes Idle TO Left : 28 Minutes

Client OS : Apple iOS

Client Type : DTLS VPN Client

Client Ver : Cisco Anyconnect VPN Agent for Apple iPad 4.10.01099

Bytes Tx : 0 Bytes Rx : 0

Pkts Tx : 0 Pkts Rx : 0

Pkts Tx Drop : 0 Pkts Rx Drop : 0

Fehlerbehebung

Fehlerbehebung

Folgende Debugs sind zur Fehlerbehebung erforderlich:

Debug crypto ca 14

Debug webvpn 255

Debug webvpn Anyconnect 255

Wenn die Verbindung IPSEC und nicht SSL ist:

Debug crypto ikev2 platform 255

Debug crypto ikev2 protocol 255

debug crypto CA 14

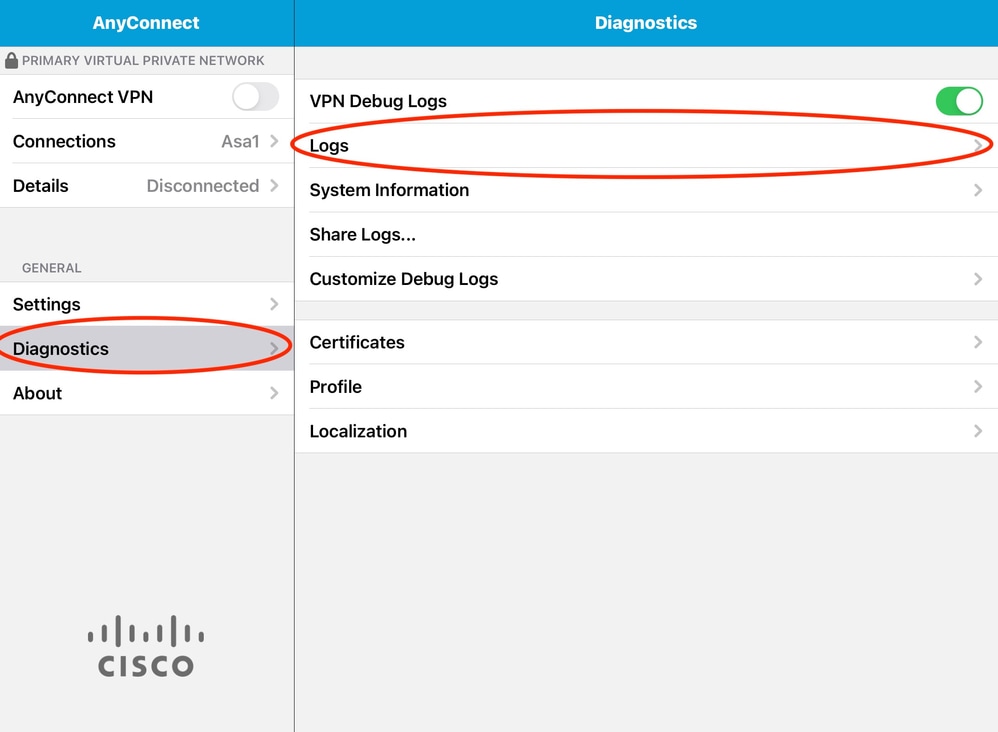

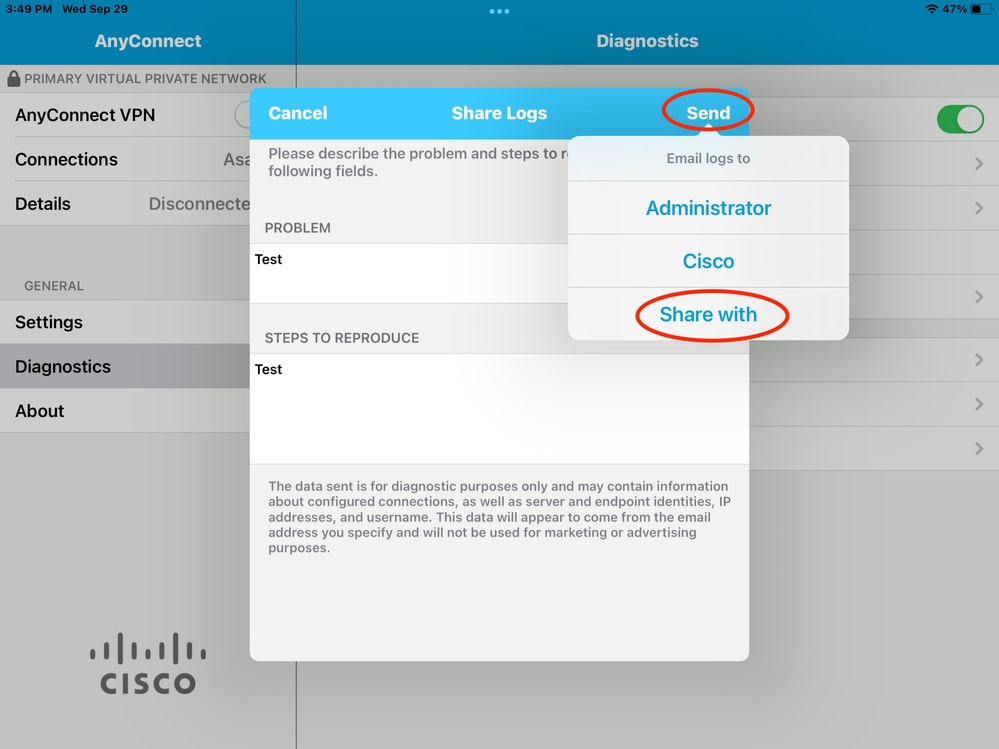

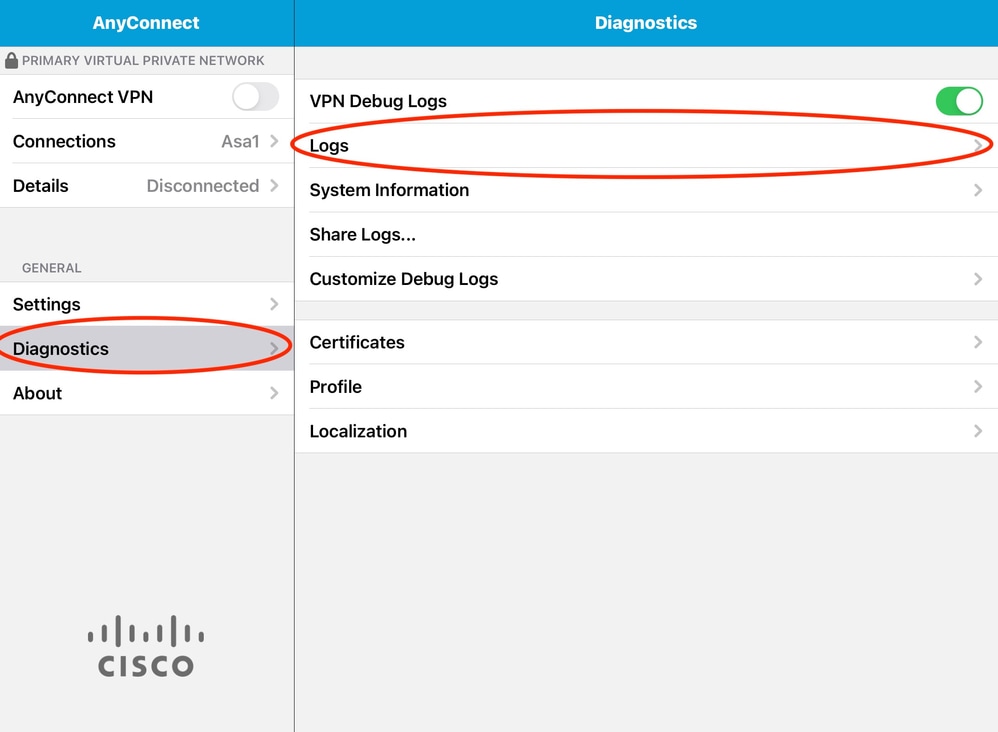

Protokolle aus der mobilen Anwendung AnyConnect:

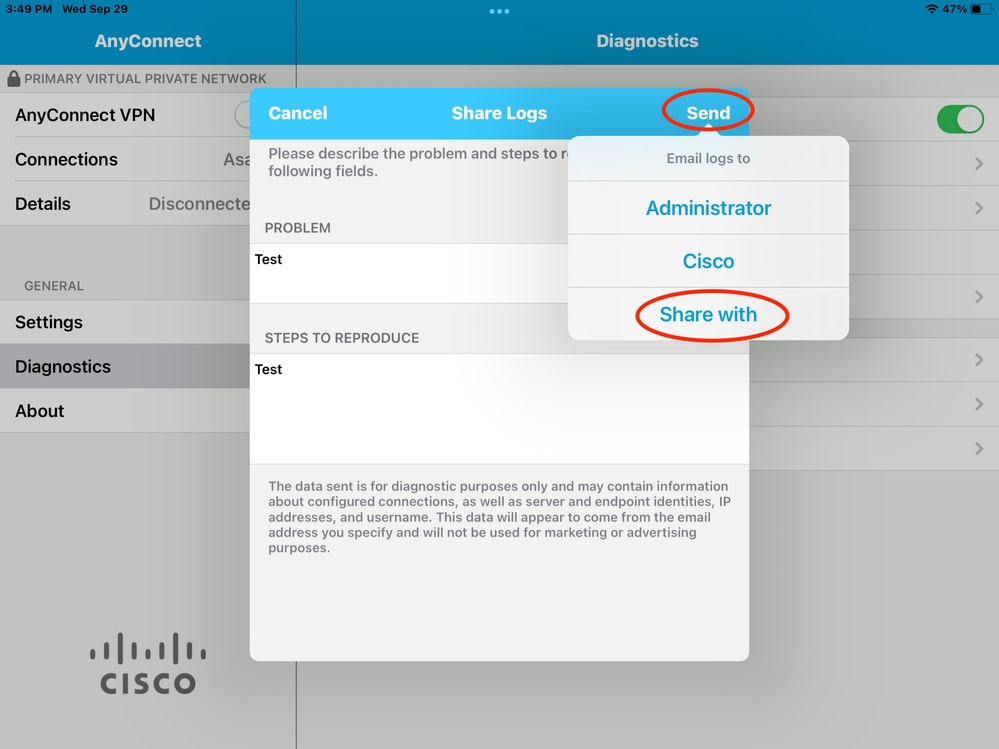

Navigieren Sie zu Diagnostic > VPN Debug Logs > Share logs.

Geben Sie folgende Informationen ein:

- Problem

- Schritte zur Reproduktion

Navigieren Sie dann zu Senden > Gemeinsam nutzen mit.

Dadurch wird die Möglichkeit angezeigt, die Protokolle über einen E-Mail-Client zu senden.

Feedback

Feedback