AnyConnect 4.0-Integration mit ISE Version 1.3 - Konfigurationsbeispiel

Download-Optionen

-

ePub (2.0 MB)

In verschiedenen Apps auf iPhone, iPad, Android, Sony Reader oder Windows Phone anzeigen

Inklusive Sprache

In dem Dokumentationssatz für dieses Produkt wird die Verwendung inklusiver Sprache angestrebt. Für die Zwecke dieses Dokumentationssatzes wird Sprache als „inklusiv“ verstanden, wenn sie keine Diskriminierung aufgrund von Alter, körperlicher und/oder geistiger Behinderung, Geschlechtszugehörigkeit und -identität, ethnischer Identität, sexueller Orientierung, sozioökonomischem Status und Intersektionalität impliziert. Dennoch können in der Dokumentation stilistische Abweichungen von diesem Bemühen auftreten, wenn Text verwendet wird, der in Benutzeroberflächen der Produktsoftware fest codiert ist, auf RFP-Dokumentation basiert oder von einem genannten Drittanbieterprodukt verwendet wird. Hier erfahren Sie mehr darüber, wie Cisco inklusive Sprache verwendet.

Informationen zu dieser Übersetzung

Cisco hat dieses Dokument maschinell übersetzen und von einem menschlichen Übersetzer editieren und korrigieren lassen, um unseren Benutzern auf der ganzen Welt Support-Inhalte in ihrer eigenen Sprache zu bieten. Bitte beachten Sie, dass selbst die beste maschinelle Übersetzung nicht so genau ist wie eine von einem professionellen Übersetzer angefertigte. Cisco Systems, Inc. übernimmt keine Haftung für die Richtigkeit dieser Übersetzungen und empfiehlt, immer das englische Originaldokument (siehe bereitgestellter Link) heranzuziehen.

Inhalt

Einleitung

In diesem Dokument werden die neuen Funktionen der Cisco Identity Services Engine (ISE) Version 1.3 beschrieben, mit denen Sie mehrere AnyConnect Secure Mobility Client-Module konfigurieren und automatisch für das Endgerät bereitstellen können. In diesem Dokument wird erläutert, wie die Module VPN, Network Access Manager (NAM) und Posture auf der ISE konfiguriert und an die Benutzer im Unternehmen weitergeleitet werden.

Voraussetzungen

Anforderungen

Cisco empfiehlt, dass Sie über Kenntnisse in folgenden Bereichen verfügen:

- ISE-Bereitstellungen, -Authentifizierung und -Autorisierung

- Konfiguration von Wireless LAN Controllern (WLCs)

- Grundlegendes VPN und 802.1x-Wissen

- Konfiguration von VPN- und NAM-Profilen mit AnyConnect-Profil-Editoren

Verwendete Komponenten

Die Informationen in diesem Dokument basierend auf folgenden Software- und Hardware-Versionen:

- Microsoft Windows 7

- Cisco WLC Version 7.6 und höher

- Cisco ISE Software, Version 1.3 und höher

Die Informationen in diesem Dokument beziehen sich auf Geräte in einer speziell eingerichteten Testumgebung. Alle Geräte, die in diesem Dokument benutzt wurden, begannen mit einer gelöschten (Nichterfüllungs) Konfiguration. Wenn Ihr Netz Live ist, überprüfen Sie, ob Sie die mögliche Auswirkung jedes möglichen Befehls verstehen.

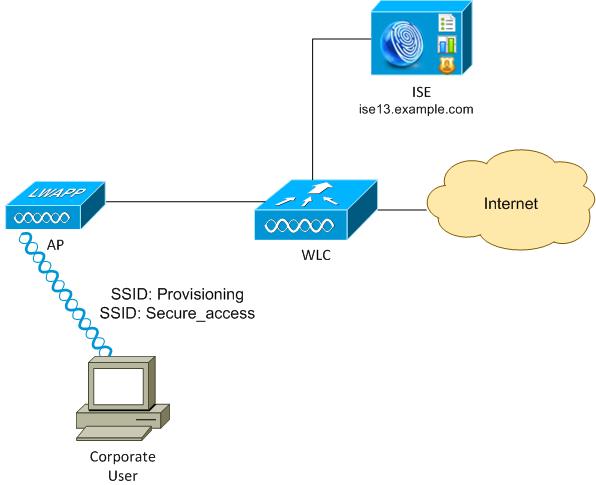

Topologie und Datenfluss

Der Ablauf ist wie folgt:

Schritt 1: Firmenbenutzer greift auf Service Set Identifier (SSID) zu: Bereitstellung. 802.1x-Authentifizierung mit EAP-PEAP (Extensible Authentication Protocol-Protected EAP) Die Bereitstellungsautorisierungsregel wird auf der ISE erkannt, und der Benutzer wird zur AnyConnect-Bereitstellung (über das Client-Bereitstellungsprotokoll) umgeleitet. Wenn AnyConnect auf dem Computer nicht erkannt wird, werden alle konfigurierten Module installiert (VPN, NAM, Posture). Zusammen mit diesem Profil wird die Konfiguration für jedes Modul verschoben.

Schritt 2: Nach der Installation von AnyConnect muss der Benutzer den PC neu starten. Nach dem Neustart wird AnyConnect ausgeführt, und die richtige SSID wird automatisch gemäß dem konfigurierten NAM-Profil (Secure_Access) verwendet. Es wird EAP-PEAP verwendet (beispielsweise kann auch Extensible Authentication Protocol-Transport Layer Security (EAP-TLS) verwendet werden). Gleichzeitig prüft das Posture-Modul, ob die Station konform ist (prüft auf das Vorhandensein der Datei "c:\test.txt").

Schritt 3: Wenn der Status des Senders unbekannt ist (kein Bericht vom Posture-Modul), wird er trotzdem zur Bereitstellung umgeleitet, da die Regel Unknown Authz auf der ISE erkannt wird. Sobald die Station kompatibel ist, sendet die ISE eine Autorisierungsänderung (Change of Authorization, CoA) an den Wireless LAN Controller, wodurch eine erneute Authentifizierung ausgelöst wird. Eine zweite Authentifizierung erfolgt, und die Compliant-Regel wird auf der ISE aktiviert, sodass der Benutzer vollständigen Zugriff auf das Netzwerk erhält.

Dem Benutzer wurden somit AnyConnect VPN-, NAM- und Statusmodule bereitgestellt, die einen einheitlichen Zugriff auf das Netzwerk ermöglichen. Eine ähnliche Funktion kann auf der Adaptive Security Appliance (ASA) für den VPN-Zugriff verwendet werden. Gegenwärtig kann die ISE dies mit einem sehr präzisen Ansatz für jede Zugriffsart tun.

Diese Funktion ist nicht auf Benutzer aus dem Unternehmen beschränkt, sie wird aber möglicherweise am häufigsten für diese Benutzergruppe bereitgestellt.

Konfigurieren

WLC

Der WLC ist mit zwei SSIDs konfiguriert:

- Bereitstellung - [WPA + WPA2][Auth(802.1x)]. Diese SSID wird für die AnyConnect-Bereitstellung verwendet.

- Secure_access - [WPA + WPA2][Auth(802.1X)]. Diese SSID wird für den sicheren Zugriff verwendet, nachdem das für diese SSID konfigurierte NAM-Modul auf dem Endpunkt bereitgestellt wurde.

ISE

Schritt 1: WLC hinzufügen

Fügen Sie den WLC den Netzwerkgeräten auf der ISE hinzu.

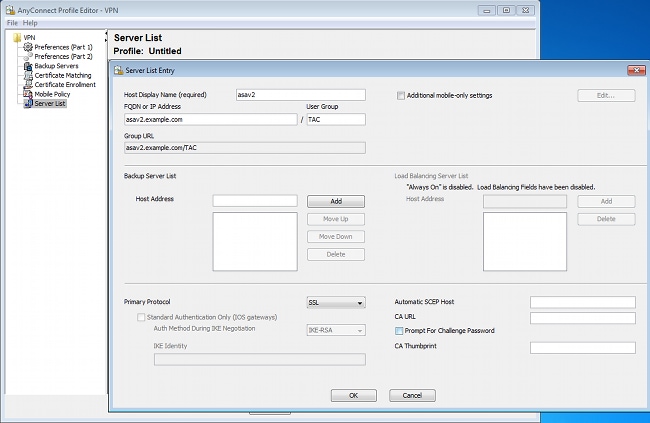

Schritt 2: VPN-Profil konfigurieren

Konfigurieren Sie das VPN-Profil mit dem AnyConnect Profile Editor für VPN.

Es wurde nur ein Eintrag für den VPN-Zugriff hinzugefügt. Speichern Sie die XML-Datei unter VPN.xml.

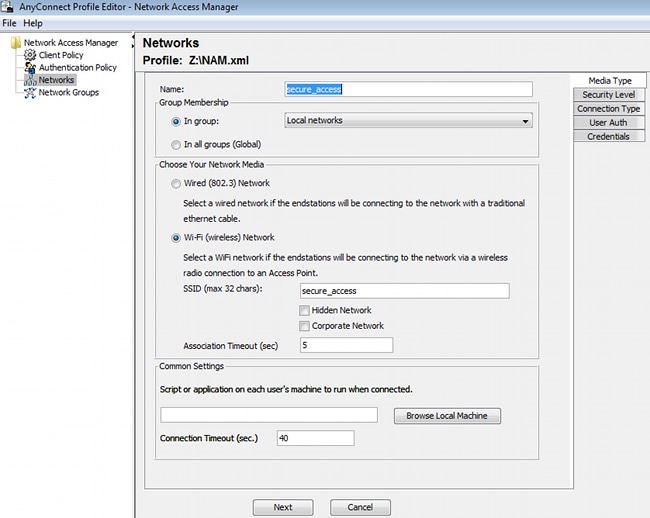

Schritt 3: NAM-Profil konfigurieren

Konfigurieren Sie das NAM-Profil mit dem AnyConnect Profile Editor für NAM.

Es wurde nur eine SSID konfiguriert: secure_access. Speichern Sie die XML-Datei in NAM.xml.

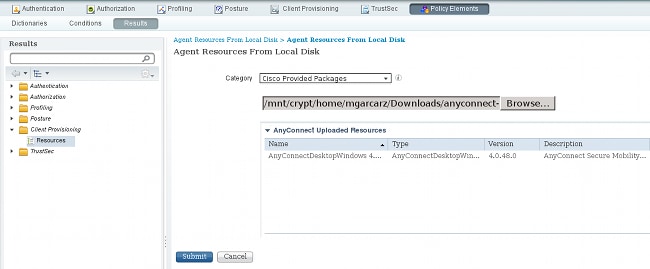

Schritt 4: Installieren der Anwendung

- Laden Sie die Anwendung manuell unter Cisco.com herunter.

- anyconnect-win-4.0.00048-k9.pkg

- anyconnect-win-compliance-3.6.9492.2.pkg

- Navigieren Sie auf der ISE zu Policy > Results > Client Provisioning > Resources, und fügen Sie Agent-Ressourcen von Local Disk hinzu.

- Wählen Sie die von Cisco bereitgestellten Pakete und anschließend anyconnect-win-4.0.00048-k9.pkg aus:

- Wiederholen Sie Schritt 4 für das Compliance-Modul.

Schritt 5: VPN-/NAM-Profil installieren

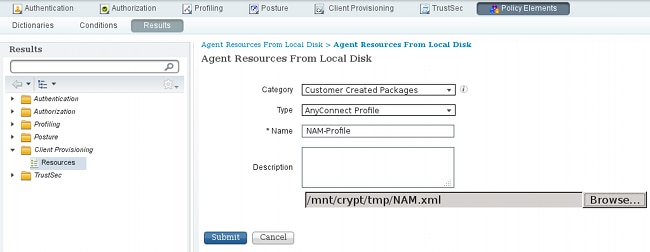

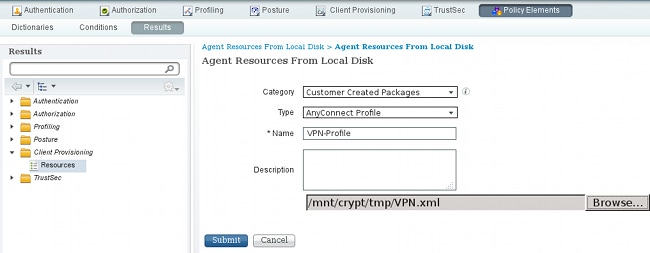

- Navigieren Sie zu Policy > Results > Client Provisioning > Resources, und fügen Sie Agent-Ressourcen von Local Disk hinzu.

- Wählen Sie vom Kunden erstellte Pakete aus, und geben Sie AnyConnect Profile ein. Wählen Sie das zuvor erstellte NAM-Profil (XML-Datei) aus:

- Wiederholen Sie ähnliche Schritte für das VPN-Profil:

Schritt 6: Konfigurieren des Status

NAM- und VPN-Profile müssen extern mit dem AnyConnect-Profil-Editor konfiguriert und in die ISE importiert werden. Der Status ist jedoch auf der ISE vollständig konfiguriert.

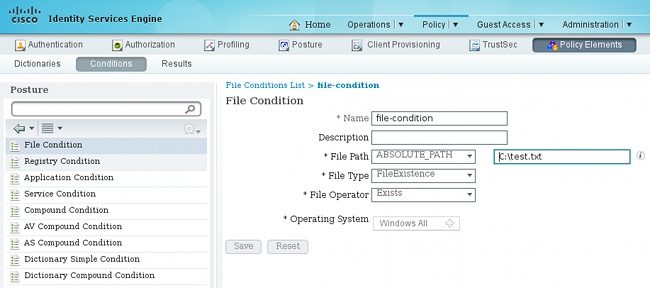

Navigieren Sie zu Richtlinie > Bedingungen > Status > Dateibedingung.Sie können sehen, dass eine einfache Bedingung für das Vorhandensein einer Datei erstellt wurde. Sie müssen diese Datei besitzen, um die vom Posture-Modul geprüfte Richtlinie zu erfüllen:

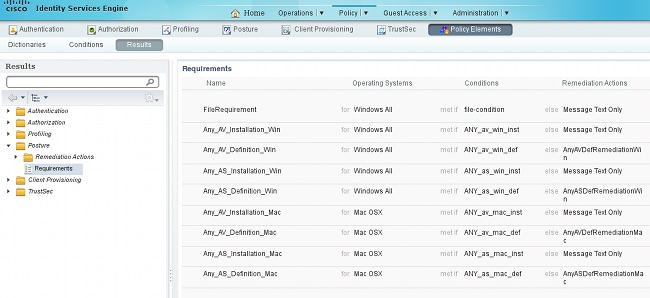

Diese Bedingung wird für eine Anforderung verwendet:

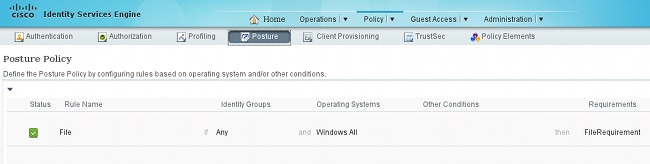

Die Anforderung wird in der Statusrichtlinie für Microsoft Windows-Systeme verwendet:

Weitere Informationen zur Konfiguration des Status finden Sie unter Posture Services im Cisco ISE-Konfigurationsleitfaden.

Sobald die Posture-Richtlinie fertig ist, ist es an der Zeit, die Posture-Agent-Konfiguration hinzuzufügen.

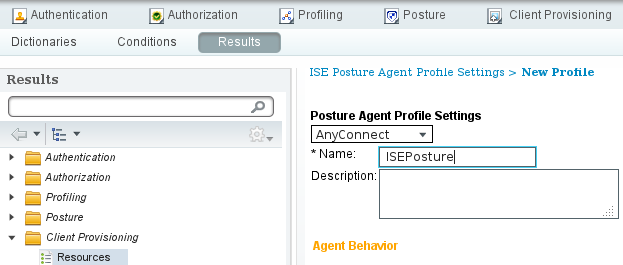

- Navigieren Sie zu Policy > Results > Client Provisioning > Resources, und fügen Sie Network Admission Control (NAC) Agent oder AnyConnect Agent Posture Profile hinzu.

- Wählen Sie AnyConnect (ein neues Statusmodul von ISE Version 1.3 wurde anstelle des alten NAC-Agenten verwendet):

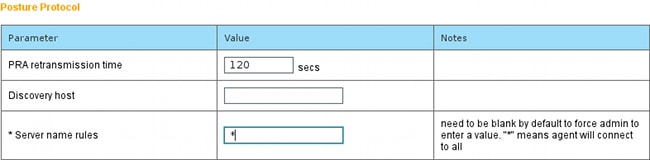

- Vergessen Sie nicht, im Abschnitt "Posture Protocol" (Statusprotokoll) hinzuzufügen*, damit der Agent eine Verbindung zu allen Servern herstellen kann.

- Wenn das Feld für die Servernamen-Regeln leer bleibt, speichert die ISE die Einstellungen nicht und meldet den folgenden Fehler:

Server name rules: valid value is required

Schritt 7. AnyConnect konfigurieren

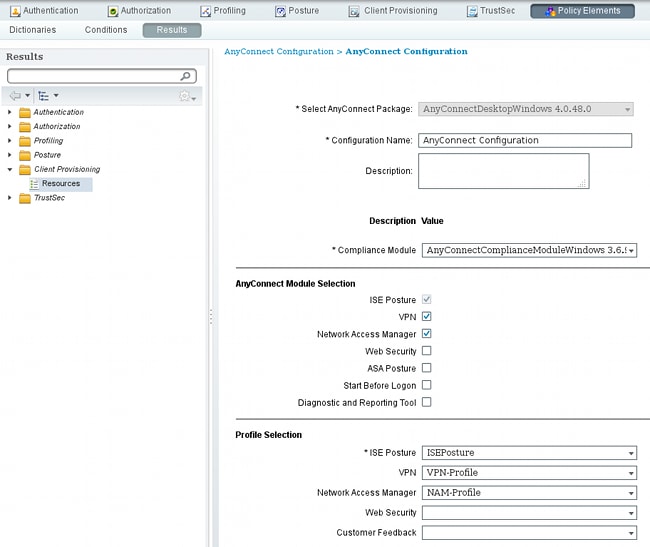

Zu diesem Zeitpunkt wurden alle Anwendungen (AnyConnect) und die Profilkonfiguration für alle Module (VPN, NAM und Posture) konfiguriert. Es ist an der Zeit, sie miteinander zu verbinden.

- Navigieren Sie zu Policy > Results > Client Provisioning > Resources, und fügen Sie AnyConnect Configuration hinzu.

- Konfigurieren Sie den Namen, und wählen Sie das Compliance-Modul sowie alle erforderlichen AnyConnect-Module (VPN, NAM und Posture) aus.

- Wählen Sie in Profile Selection (Profilauswahl) das Profil aus, das zuvor für jedes Modul konfiguriert wurde.

- Das VPN-Modul ist erforderlich, damit alle anderen Module ordnungsgemäß funktionieren. Auch wenn das VPN-Modul nicht für die Installation ausgewählt wurde, wird es per Push auf dem Client installiert. Wenn Sie VPN nicht verwenden möchten, besteht die Möglichkeit, ein spezielles Profil für VPN zu konfigurieren, das die Benutzeroberfläche für das VPN-Modul verbirgt. Die folgenden Zeilen sollten der Datei VPN.xml hinzugefügt werden:

<ClientInitialization>

true

</ClientInitialization> - Diese Profilart wird auch installiert, wenn Sie Setup.exe aus dem iso-Paket verwenden (anyconnect-win-3.1.06073-pre-deploy-k9.iso). Anschließend wird das VPNDisable_ServiceProfile.xml-Profil für VPN zusammen mit der Konfiguration installiert, wodurch die Benutzeroberfläche für das VPN-Modul deaktiviert wird.

Schritt 8: Client-Bereitstellungsregeln

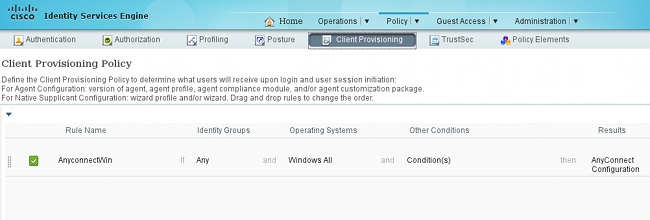

Auf die in Schritt 7 erstellte AnyConnect-Konfiguration sollte in den Client-Bereitstellungsregeln verwiesen werden:

Die Client-Bereitstellungsregeln bestimmen, welche Anwendung an den Client weitergeleitet wird. Hier ist nur eine Regel erforderlich, deren Ergebnis auf die in Schritt 7 erstellte Konfiguration verweist. Auf diese Weise verwenden alle Microsoft Windows-Endpunkte, die für die Clientbereitstellung umgeleitet werden, die AnyConnect-Konfiguration mit allen Modulen und Profilen.

Schritt 9. Autorisierungsprofile

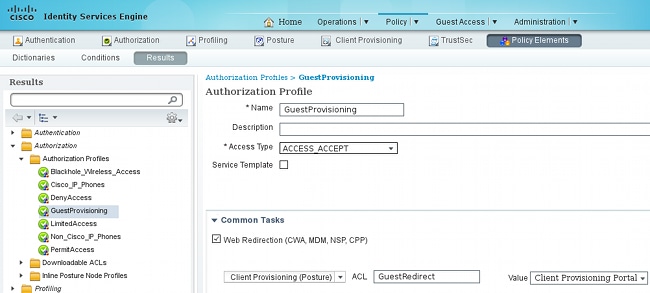

Das Autorisierungsprofil für die Client-Bereitstellung muss erstellt werden. Das standardmäßige Client-Bereitstellungsportal wird verwendet:

Dieses Profil erzwingt eine Umleitung der Benutzer zur Bereitstellung auf das Standard-Client-Bereitstellungsportal. Dieses Portal evaluiert die Client-Bereitstellungsrichtlinie (Regeln, die in Schritt 8 erstellt wurden). Autorisierungsprofile sind das Ergebnis der in Schritt 10 konfigurierten Autorisierungsregeln.

"GuestRedirect Access Control List (ACL)" ist der Name der auf dem WLC definierten ACL. Diese ACL entscheidet, welcher Datenverkehr zur ISE umgeleitet wird. Weitere Informationen finden Sie unter Konfigurationsbeispiel für die zentrale Webauthentifizierung mit einem Switch und einer Identity Services Engine.

Es gibt auch ein weiteres Autorisierungsprofil, das den eingeschränkten Netzwerkzugriff (DACL) für nicht konforme Benutzer bereitstellt (LimitedAccess).

Schritt 10. Autorisierungsregeln

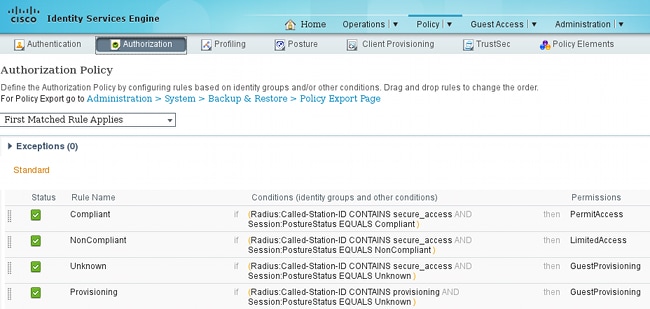

Diese werden in vier Autorisierungsregeln zusammengefasst:

Zuerst stellen Sie eine Verbindung mit der Bereitstellungs-SSID her und werden für die Bereitstellung auf ein Standard-Client-Bereitstellungsportal (Regel mit dem Namen "Bereitstellung") umgeleitet. Wenn Sie eine Verbindung mit der Secure_access-SSID hergestellt haben, wird diese dennoch zur Bereitstellung umgeleitet, wenn kein Bericht des Posture-Moduls von der ISE empfangen wird (Regel mit dem Namen Unbekannt). Sobald der Endpunkt vollständig konform ist, wird der uneingeschränkte Zugriff gewährt (Regelname konform). Wenn der Endpunkt als nicht konform gemeldet wird, verfügt er über eingeschränkten Netzwerkzugriff (Regel mit dem Namen "nicht konform").

Überprüfung

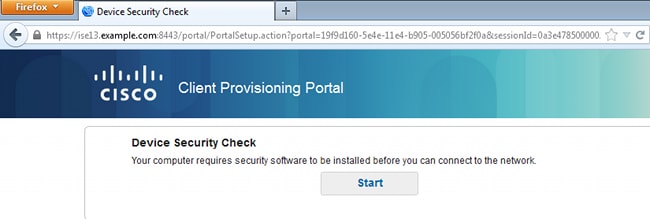

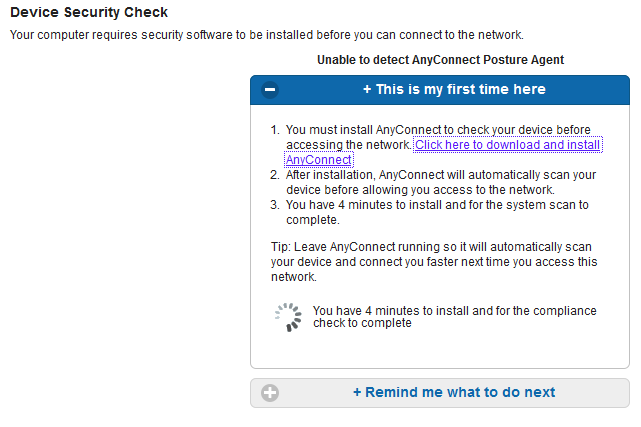

Sie ordnen sich der Bereitstellungs-SSID zu, versuchen, auf eine beliebige Webseite zuzugreifen, und werden zum Client-Bereitstellungsportal umgeleitet:

Da AnyConnect nicht erkannt wird, werden Sie aufgefordert, es zu installieren:

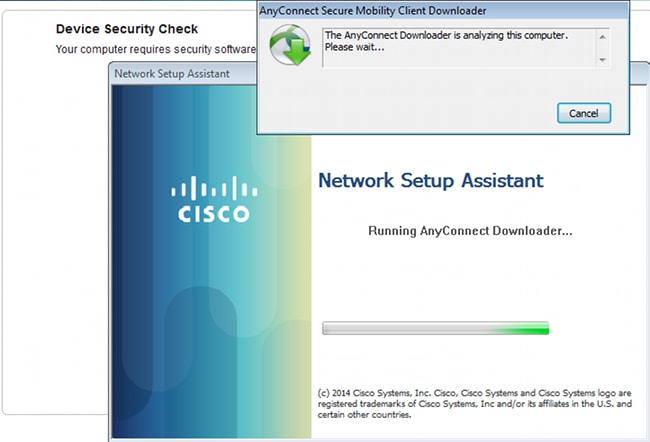

Eine kleine Anwendung namens Network Setup Assistant, die für den gesamten Installationsprozess verantwortlich ist, wird heruntergeladen. Beachten Sie, dass sich diese Version von Version 1.2 vom Network Setup Assistant unterscheidet.

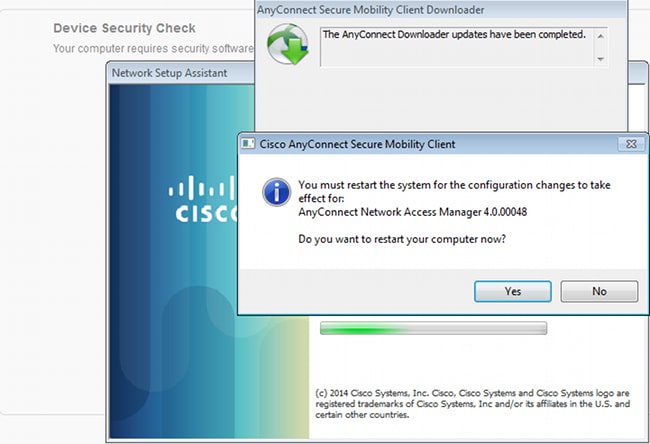

Alle Module (VPN, NAM und Posture) werden installiert und konfiguriert. Sie müssen Ihren PC neu starten:

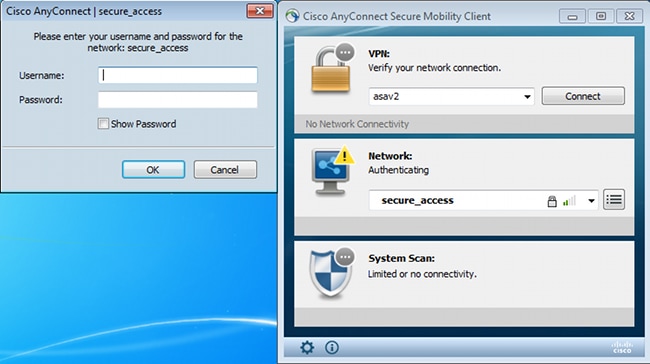

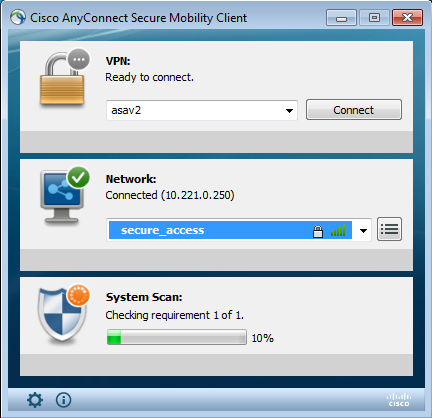

Nach dem Neustart wird AnyConnect automatisch ausgeführt, und NAM versucht, eine Verbindung zur SSID secure_access herzustellen (gemäß dem konfigurierten Profil). Beachten Sie, dass das VPN-Profil richtig installiert ist (asav2-Eintrag für VPN):

Nach der Authentifizierung lädt AnyConnect Updates und Statusregeln herunter, für die die Überprüfung durchgeführt wird:

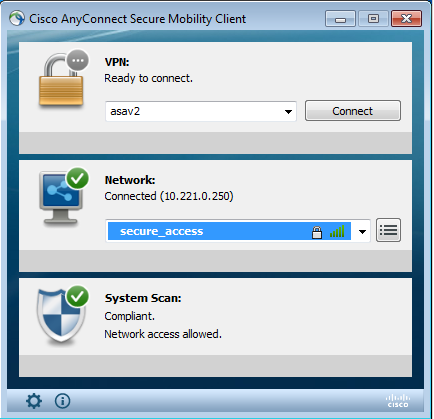

Zu diesem Zeitpunkt besteht möglicherweise weiterhin eingeschränkter Zugriff (auf der ISE gibt es die Regel für unbekannte Autorisierung). Sobald die Station den Vorgaben entspricht, meldet das Statusmodul:

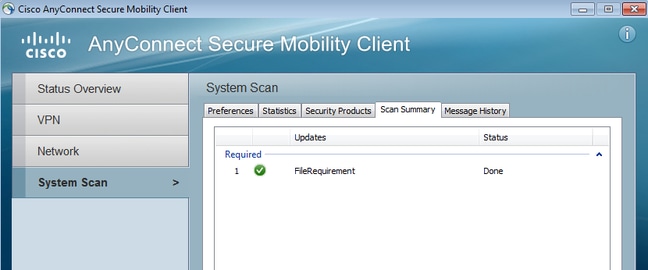

Die Details können ebenfalls überprüft werden (die FileRequirement ist erfüllt):

Der Nachrichtenverlauf zeigt detaillierte Schritte an:

9:18:38 AM The AnyConnect Downloader is performing update checks...

9:18:38 AM Checking for profile updates...

9:18:38 AM Checking for product updates...

9:18:38 AM Checking for customization updates...

9:18:38 AM Performing any required updates...

9:18:38 AM The AnyConnect Downloader updates have been completed.

9:18:38 AM Update complete.

9:18:38 AM Scanning system ...

9:18:40 AM Checking requirement 1 of 1.

9:18:40 AM Updating network settings ...

9:18:48 AM Compliant.

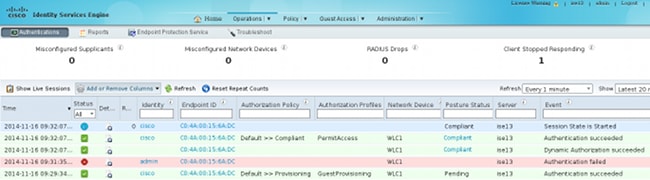

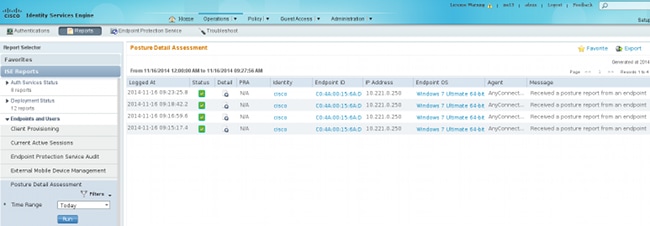

Der erfolgreiche Bericht wird an die ISE gesendet, die die Autorisierungsänderung auslöst. Bei der zweiten Authentifizierung wird die Compliant-Regel erkannt, und der vollständige Netzwerkzugriff wird gewährt. Wenn der Statusbericht gesendet wird, während er weiterhin mit der Bereitstellungs-SSID verknüpft ist, werden diese Protokolle auf der ISE angezeigt:

Der Statusbericht zeigt Folgendes an:

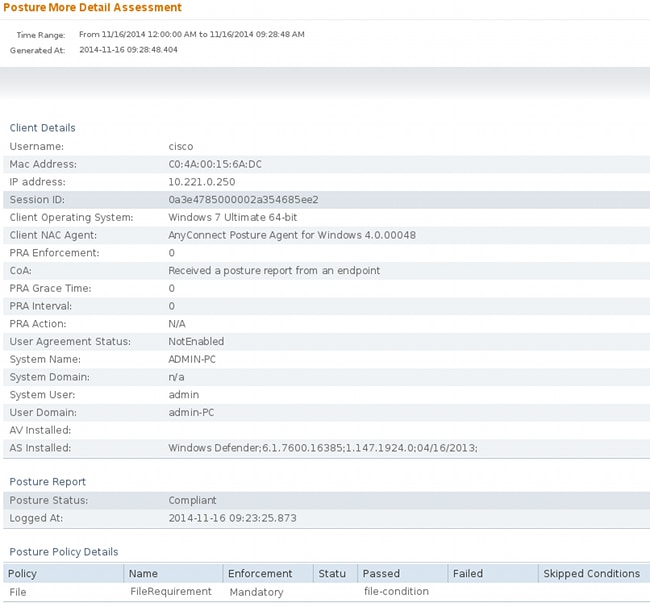

Detaillierte Berichte zeigen die erfüllt FileRequirement:

Fehlerbehebung

Für diese Konfiguration sind derzeit keine spezifischen Informationen zur Fehlerbehebung verfügbar.

Zugehörige Informationen

Revisionsverlauf

| Überarbeitung | Veröffentlichungsdatum | Kommentare |

|---|---|---|

1.0 |

16-Jan-2015

|

Erstveröffentlichung |

Beiträge von Cisco Ingenieuren

- Michal GarcarzCisco TAC-Techniker

Cisco kontaktieren

- Eine Supportanfrage öffnen

- (Erfordert einen Cisco Servicevertrag)

Feedback

Feedback