Einleitung

Wir sind stets bemüht, die Threat-Intelligence für unsere Advanced Malware Protection-Technologie (AMP) zu verbessern und zu erweitern. Wenn Ihre AMP-Lösung jedoch keinen Alarm ausgelöst oder einen Alarm fehlerhaft ausgelöst hat, können Sie Maßnahmen ergreifen, um weitere Auswirkungen auf Ihre Umgebung zu verhindern. Dieses Dokument enthält eine Richtlinie zu diesen Aktionspunkten.

Beschreibung

Sofortmaßnahmen

Wenn Sie der Meinung sind, dass Ihre AMP-Lösung Ihr Netzwerk nicht vor Bedrohungen geschützt hat, ergreifen Sie sofort die folgenden Maßnahmen:

- Isolieren Sie die verdächtigen Systeme vom Rest des Netzwerks. Dies kann das Ausschalten des Systems oder das physische Trennen des Systems vom Netzwerk umfassen.

- Notieren Sie sich die wichtigen Informationen über die Infektion, wie z. B. den Zeitpunkt, zu dem der Computer infiziert sein könnte, die Benutzeraktivitäten auf den verdächtigen Computern usw.

Warnung: Wischen Sie den Computer nicht aus, und erstellen Sie kein neues Image. Sie eliminiert die Chancen, die anstößige Software oder die Dateien während der forensischen Untersuchung oder Fehlerbehebung zu finden.

Analyse

- Verwenden Sie die Device Trajectory-Funktion, um Ihre eigenen Untersuchungen zu beginnen. Device Trajectory kann ca. 9 Millionen aktuelle Dateiereignisse speichern. Die Device Trajectory in AMP für Endgeräte ist sehr nützlich, um Dateien oder Prozesse zu verfolgen, die zu einer Infektion geführt haben.

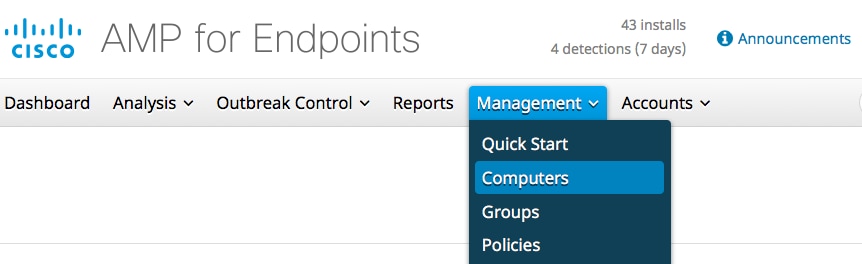

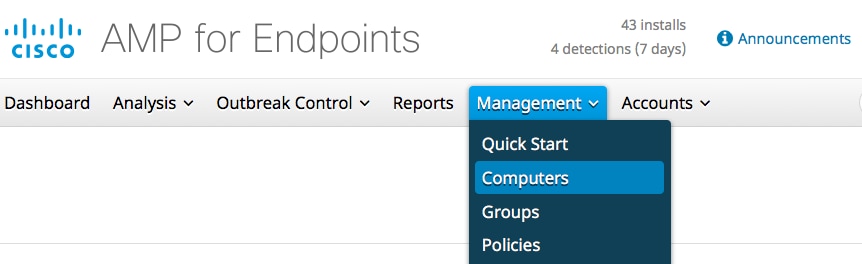

Navigieren Sie im Dashboard zu Verwaltung > Computer.

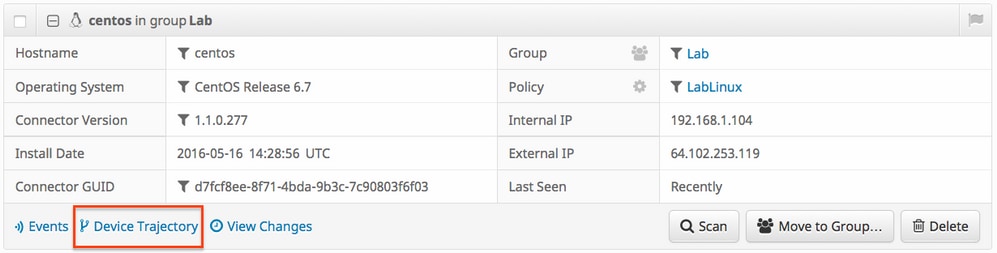

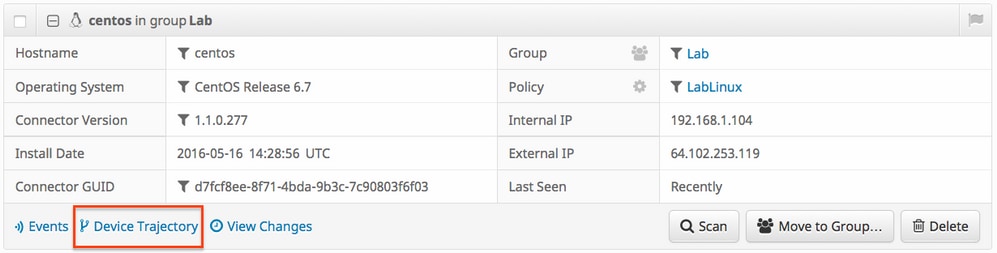

Finden Sie den verdächtigen Computer, und erweitern Sie den Datensatz für diesen Computer. Klicken Sie auf die Option Device Trajectory.

-

Wenn Sie verdächtige Dateien oder Hashs finden, fügen Sie sie Ihrer benutzerdefinierten Erkennungsliste hinzu. AMP für Endgeräte kann eine benutzerdefinierte Erkennungsliste verwenden, um eine Datei oder einen Hash als schädlich zu behandeln. Dies ist eine großartige Möglichkeit, Lücken zu schließen, um weitere Auswirkungen zu verhindern.

Analyse durch Cisco

- Übermitteln Sie verdächtige Stichproben zur dynamischen Analyse. Sie können sie manuell über Analyse > Dateianalyse im Dashboard einreichen. AMP für Endgeräte umfasst eine Funktion für dynamische Analysen, die einen Bericht über das Verhalten der Datei von Threat Grid generiert. Dies hat auch den Vorteil, dass Cisco die Datei erhalten kann, falls zusätzliche Analysen durch unser Forschungsteam erforderlich sind.

-

Wenn Sie vermuten, dass in Ihrem Netzwerk falsche Positiv- oder falsche Negativ-Erkennungen auftreten, empfehlen wir Ihnen, benutzerdefinierte Funktionen für schwarze oder weiße Listen für Ihre AMP-Produkte zu nutzen. Wenn Sie sich an das Cisco Technical Assistance Center (TAC) wenden, stellen Sie die folgenden Informationen zur Analyse bereit:

- Der SHA256-Hash der Datei.

- Eine Kopie der Datei, wenn möglich.

- Informationen über die Datei, z. B. woher sie stammt und warum sie in der Umgebung vorhanden sein muss.

- Erklären Sie, warum dies Ihrer Meinung nach ein falsches Positiv oder ein falsches Negativ ist.

- Wenn Sie Unterstützung bei der Eindämmung einer Bedrohung oder der Triage Ihrer Umgebung benötigen, müssen Sie das Cisco Talos Incident Response (CTIR)-Team hinzuziehen, das auf die Erstellung von Aktionsplänen, die Suche nach infizierten Systemen und die Nutzung fortschrittlicher Tools oder Funktionen zur Eindämmung eines aktiven Outbreaks spezialisiert ist.

Anmerkung: Das Cisco Technical Assistance Center (TAC) bietet bei dieser Art von Projekt keine Unterstützung an.

Den CTIR erreichen Sie hier. Hierbei handelt es sich um einen kostenpflichtigen Service, der bei 60.000 USD beginnt, es sei denn, Ihr Unternehmen verfügt über eine Rückstellung für Incident Response Services von Cisco. Nach der Kontaktaufnahme stellen sie zusätzliche Informationen zu ihren Services bereit und erstellen ein Ticket für Ihren Fall. Wir empfehlen außerdem, mit Ihrem Cisco Account Manager Kontakt aufzunehmen, um weitere Anleitungen zu diesem Prozess zu erhalten.

Verwandte Artikel

Feedback

Feedback