Fehlerbehebung bei ASA-Verbindungsproblemen auf ASDM

Download-Optionen

-

ePub (316.3 KB)

In verschiedenen Apps auf iPhone, iPad, Android, Sony Reader oder Windows Phone anzeigen

Inklusive Sprache

In dem Dokumentationssatz für dieses Produkt wird die Verwendung inklusiver Sprache angestrebt. Für die Zwecke dieses Dokumentationssatzes wird Sprache als „inklusiv“ verstanden, wenn sie keine Diskriminierung aufgrund von Alter, körperlicher und/oder geistiger Behinderung, Geschlechtszugehörigkeit und -identität, ethnischer Identität, sexueller Orientierung, sozioökonomischem Status und Intersektionalität impliziert. Dennoch können in der Dokumentation stilistische Abweichungen von diesem Bemühen auftreten, wenn Text verwendet wird, der in Benutzeroberflächen der Produktsoftware fest codiert ist, auf RFP-Dokumentation basiert oder von einem genannten Drittanbieterprodukt verwendet wird. Hier erfahren Sie mehr darüber, wie Cisco inklusive Sprache verwendet.

Informationen zu dieser Übersetzung

Cisco hat dieses Dokument maschinell übersetzen und von einem menschlichen Übersetzer editieren und korrigieren lassen, um unseren Benutzern auf der ganzen Welt Support-Inhalte in ihrer eigenen Sprache zu bieten. Bitte beachten Sie, dass selbst die beste maschinelle Übersetzung nicht so genau ist wie eine von einem professionellen Übersetzer angefertigte. Cisco Systems, Inc. übernimmt keine Haftung für die Richtigkeit dieser Übersetzungen und empfiehlt, immer das englische Originaldokument (siehe bereitgestellter Link) heranzuziehen.

Inhalt

Einleitung

In diesem Dokument wird die Methode zur Fehlerbehebung beschrieben, die erforderlich ist, um Probleme beim Zugriff auf/bei der Konfiguration der Cisco ASA mit Cisco ASDM zu untersuchen.

Voraussetzungen

Anforderungen

Die in diesem Dokument aufgeführten Szenarien, Symptome und Schritte dienen der Behebung von Problemen, nachdem die Erstkonfiguration der Adaptive Security Appliance (ASA) abgeschlossen ist. Weitere Informationen zur Erstkonfiguration finden Sie im Abschnitt Configuring ASDM Access for Appliances (Konfigurieren des ASDM-Zugangs für Appliances) im Konfigurationshandbuch zur Cisco ASA-Serie General Operations Adaptive Security Device Manager (ASDM), 7.1.

In diesem Dokument wird die ASA-CLI zur Fehlerbehebung verwendet. Hierfür ist SSH (Secure Shell)/Telnet/Konsole für den Zugriff auf die ASA erforderlich.

Verwendete Komponenten

Die Informationen in diesem Dokument basieren auf ASA und ASDM.

Die Informationen in diesem Dokument beziehen sich auf Geräte in einer speziell eingerichteten Testumgebung. Alle Geräte, die in diesem Dokument benutzt wurden, begannen mit einer gelöschten (Nichterfüllungs) Konfiguration. Wenn Ihr Netzwerk in Betrieb ist, stellen Sie sicher, dass Sie die möglichen Auswirkungen aller Befehle kennen.

Hintergrundinformationen

ASDM bietet Sicherheits-Management- und Überwachungsservices für Security Appliances über eine grafische Verwaltungsoberfläche.

Methodik der Fehlerbehebung

Es gibt drei Hauptfehlerpunkte, auf die sich dieses Dokument zur Fehlerbehebung konzentriert. Wenn Sie den allgemeinen Fehlerbehebungsprozess in dieser Reihenfolge befolgen, hilft Ihnen dieses Dokument, das genaue Problem mit der Verwendung/dem Zugriff von ASDM zu ermitteln.

- ASA-Konfiguration

- Netzwerkkonnektivität

- Anwendungssoftware

ASA-Konfiguration

Die ASA verfügt über drei grundlegende Konfigurationen, die für den erfolgreichen Zugriff auf den ASDM erforderlich sind:

- ASDM-Image in Flash

- Verwendetes ASDM-Image

- HTTP-Servereinschränkungen

ASDM-Image in Flash

Stellen Sie sicher, dass die erforderliche Version des ASDM in den Flash-Speicher hochgeladen wird. Es kann entweder mit der aktuell ausgeführten Version des ASDM hochgeladen werden oder mit anderen konventionellen Methoden der Dateiübertragung an die ASA, wie TFTP.

Geben Sie show flash in der ASA-CLI ein, um die Dateien aufzulisten, die sich im ASA-Flash-Speicher befinden. Überprüfen Sie, ob die ASDM-Datei vorhanden ist:

ciscoasa# show flash --#-- --length-- -----date/time------ path 249 76267 Feb 28 2013 19:58:18 startup-config.cfg 250 4096 May 12 2013 20:26:12 sdesktop 251 15243264 May 08 2013 21:59:10 asa823-k8.bin 252 25196544 Mar 11 2013 22:43:40 asa845-k8.bin 253 17738924 Mar 28 2013 00:12:12 asdm-702.bin ---- ASDM Image

Um weiter zu überprüfen, ob das im Flash vorhandene Image gültig und nicht beschädigt ist, können Sie den Befehl verify verwenden, um den gespeicherten MD5-Hash im Softwarepaket mit dem MD5-Hash der tatsächlich vorhandenen Datei zu vergleichen:

ciscoasa# verify flash:/asdm-702.bin

Verifying file integrity of disk0:/asdm-702.bin

!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!

Done!

Embedded Hash MD5: e441a5723505b8753624243c03a40980

Computed Hash MD5: e441a5723505b8753624243c03a40980

CCO Hash MD5: c305760ec1b7f19d910c4ea5fa7d1cf1

Signature Verified

Verified disk0:/asdm-702.bin

Mit diesem Schritt können Sie überprüfen, ob das Image vorhanden ist und ob es auf dem ASA-Gerät geschützt ist.

Verwendetes ASDM-Image

Dieser Prozess wird in der ASDM-Konfiguration auf der ASA definiert. Eine Beispielkonfigurationsdefinition des aktuellen verwendeten Abbilds sieht wie folgt aus:

asdm image disk0:/asdm-702.bin

Sie können auch den Befehl show asdm image verwenden, um weitere Informationen zu erhalten:

ciscoasa# show asdm image

Device Manager image file, disk0:/asdm-702.bin

HTTP-Servereinschränkungen

Dieser Schritt ist für die ASDM-Konfiguration wichtig, da er definiert, welche Netzwerke Zugriff auf die ASA haben. Eine Beispielkonfiguration sieht wie folgt aus:

http server enable

http 192.168.1.0 255.255.255.0 inside

http 10.0.0.1 255.0.0.0 outside

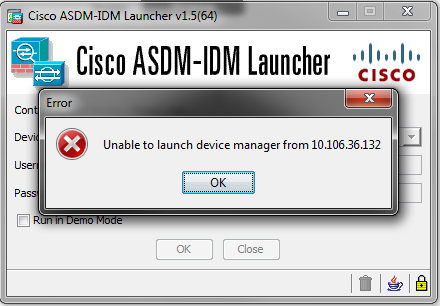

Überprüfen Sie, ob die erforderlichen Netzwerke in der vorherigen Konfiguration definiert wurden. Das Fehlen dieser Definitionen führt dazu, dass der ASDM-Launcher beim Herstellen der Verbindung eine Zeitüberschreitung aufweist, und gibt den folgenden Fehler aus:

Die ASDM-Startseite (https://<ASA-IP-Adresse>/admin) verursacht ein Timeout für die Anforderung, und es wird keine Seite angezeigt.

Überprüfen Sie außerdem, ob der HTTP-Server einen nicht standardmäßigen Port für die ASDM-Verbindung verwendet, z. B. 8443. Dies wird in der Konfiguration hervorgehoben:

ciscoasa(config)# show run http

HTTP-Server - Aktivieren 8443

Wenn ein nicht standardmäßiger Port verwendet wird, müssen Sie den Port für die Verbindung mit der ASA im ASDM-Launcher wie folgt angeben:

Dies gilt auch für den Zugriff auf die ASDM-Startseite: https://10.106.36.132:8443/admin

Andere mögliche Konfigurationsprobleme

Nachdem Sie die vorherigen Schritte durchgeführt haben, kann der ASDM geöffnet werden, wenn auf der Client-Seite alles funktioniert. Wenn dennoch Probleme auftreten, öffnen Sie den ASDM von einem anderen Computer. Wenn Sie Erfolg haben, liegt das Problem wahrscheinlich auf Anwendungsebene, und die ASA-Konfiguration ist in Ordnung. Sollte der Start jedoch weiterhin fehlschlagen, führen Sie die folgenden Schritte aus, um die ASA-Konfigurationen zu überprüfen:

- Überprüfen Sie die SSL-Konfiguration (Secure Sockets Layer) auf der ASA. ASDM verwendet SSL, während es mit der ASA kommuniziert. Basierend auf der Art und Weise, wie ASDM gestartet wird, kann neuere Betriebssystemsoftware die Verwendung schwächerer Chiffren nicht zulassen, wenn sie SSL-Sitzungen aushandelt. Überprüfen Sie mit dem Befehl show run all ssl, welche Chiffren auf dem ASA zulässig sind und ob in der Konfiguration eine bestimmte SSL-Version angegeben wurde:

ciscoasa# show run all ssl

Wenn beim Start des ASDM SSL-Verschlüsselungsverhandlungsfehler auftreten, werden diese in den ASA-Protokollen angezeigt:

ssl server-version any <--- Check SSL Version restriction configured on the ASA

ssl client-version any

ssl encryption rc4-sha1 aes128-sha1 aes256-sha1 3des-sha1 <--- Check SSL ciphers

permitted on the ASA

%ASA-7-725014: SSL lib error. Function: SSL3_GET_CLIENT_HELLO Reason:

Wenn Sie bestimmte Einstellungen sehen, setzen Sie sie auf die Standardeinstellungen zurück. Beachten Sie, dass die VPN-3DES-AES-Lizenz auf der ASA aktiviert sein muss, damit die 3DES- und AES-Chiffren von der ASA in der Konfiguration verwendet werden können. Dies kann mit dem Befehl show version in der CLI überprüft werden. Die Ausgabe wird wie folgt angezeigt:

no shared cipher

%ASA-6-302014: Teardown TCP connection 3 for mgmt:10.103.236.189/52501 to

identity:10.106.36.132/443 duration 0:00:00 bytes 7 TCP Reset by appliance

ciscoasa#show version

Eine VPN-3DES-AES-Lizenz kann kostenlos von der Cisco Lizenzierungs-Website bezogen werden. Klicken Sie auf Security Products, und wählen Sie dann Cisco ASA 3DES/AES License (Cisco ASA 3DES/AES-Lizenz).

Hardware: ASA5510, 256 MB RAM, CPU Pentium 4 Celeron 1600 MHz

Internal ATA Compact Flash, 64MB

Slot 1: ATA Compact Flash, 32MB

BIOS Flash M50FW080 @ 0xffe00000, 1024KB

<snip>

Failover : Active/Active

VPN-DES : Enabled

VPN-3DES-AES : Enabled

<snip>

Hinweis: Auf den neuen ASA 5500-X-Plattformen, die mit 8.6/9.x ausgeliefert werden, sind die SSL-Verschlüsselungseinstellungen standardmäßig auf des-sha1 festgelegt, was dazu führt, dass die ASDM-Sitzungen nicht funktionieren. Weitere Informationen finden Sie im Artikel zur ASA 5500-x: ASDM- und andere SSL-Funktionen funktionieren nicht sofort.

- Überprüfen Sie, ob WebVPN auf der ASA aktiviert ist. Wenn diese Option aktiviert ist, müssen Sie diese URL (https://10.106.36.132/admin) verwenden, um beim Zugriff auf die ASDM-Startseite darauf zuzugreifen.

- Überprüfen Sie die ASA-Konfiguration für Port 443 auf Network Address Translation (NAT). Dadurch verarbeitet die ASA die ASDM-Anfragen nicht, sondern sendet sie an das Netzwerk bzw. die Schnittstelle, für das bzw. die die NAT konfiguriert wurde.

- Wenn alles verifiziert ist und das ASDM weiterhin eine Zeitüberschreitung aufweist, stellen Sie sicher, dass die ASA so konfiguriert ist, dass sie den für ASDM definierten Port mit dem Befehl show asp table socket in der ASA-CLI abhört. Die Ausgabe kann zeigen, dass die ASA den ASDM-Port abhört:

Protocol Socket Local Address Foreign Address State

Wenn diese Ausgabe nicht angezeigt wird, entfernen Sie die HTTP-Serverkonfiguration auf der ASA, und wenden Sie sie erneut an, um den Socket der ASA-Software zurückzusetzen.

SSL 0001b91f 10.106.36.132:443 0.0.0.0:* LISTEN - Wenn bei der Anmeldung/Authentifizierung beim ASDM Probleme auftreten, stellen Sie sicher, dass die Authentifizierungsoptionen für HTTP richtig eingerichtet sind. Wenn keine Authentifizierungsbefehle festgelegt werden, können Sie sich mit dem ASA-Aktivierungskennwort beim ASDM anmelden. Wenn Sie die Authentisierung anhand von Benutzername/Kennwort aktivieren möchten, müssen Sie diese Konfiguration eingeben, um ASDM-/HTTP-Sitzungen mit der ASA-Datenbank für Benutzername/Kennwort zu authentifizieren:

aaa authentication http console LOCAL

Denken Sie daran, einen Benutzernamen/ein Kennwort zu erstellen, wenn Sie den vorherigen Befehl aktivieren:

username <username> password <password> priv <Priv level>

Wenn keiner dieser Schritte hilfreich ist, stehen die folgenden Debug-Optionen auf dem ASA zur weiteren Untersuchung zur Verfügung:

debug http 255

debug asdm history 255

Netzwerkkonnektivität

Wenn Sie den vorherigen Abschnitt abgeschlossen haben und weiterhin nicht auf den ASDM zugreifen können, müssen Sie im nächsten Schritt die Netzwerkverbindung zu Ihrer ASA von dem Computer überprüfen, von dem aus Sie auf den ASDM zugreifen möchten. Es gibt einige grundlegende Schritte zur Fehlerbehebung, um sicherzustellen, dass die ASA die Anforderung vom Client-Computer erhält:

- Testen Sie das Internet Control Message Protocol (ICMP).

Pingen Sie die ASA-Schnittstelle, von der aus Sie auf den ASDM zugreifen möchten. Der Ping-Test kann erfolgreich sein, wenn ICMP das Netzwerk durchlaufen darf und auf ASA-Schnittstellenebene keine Einschränkungen bestehen. Wenn der Ping fehlschlägt, liegt dies wahrscheinlich an einem Kommunikationsproblem zwischen der ASA und dem Client-Computer. Dies ist jedoch kein schlüssiger Schritt, um festzustellen, dass es diese Art von Kommunikationsproblem gibt. - Mit Paketerfassung bestätigen.

Platzieren Sie eine Paketerfassung auf der Schnittstelle, von der aus Sie auf den ASDM zugreifen möchten. Die Erfassung kann zeigen, dass an die IP-Adresse der Schnittstelle gerichtete TCP-Pakete mit der Zielportnummer 443 eintreffen (Standard).

Verwenden Sie den folgenden Befehl, um eine Erfassung zu konfigurieren:

capture asdm_test interface

match tcp host

eq 443 host

For example, cap asdm_test interface mgmt match tcp host 10.106.36.132

eq 443 host 10.106.36.13

Dadurch wird der TCP-Datenverkehr erfasst, der für Port 443 an der ASA-Schnittstelle eingeht, von der aus Sie eine Verbindung zum ASDM herstellen. Zu diesem Zeitpunkt Verbindung über ASDM herstellen oder die ASDM-Startseite öffnen. Verwenden Sie dann den Befehl show capture asdm_test, um das Ergebnis der erfassten Pakete anzuzeigen:

ciscoasa# show capture asdm_test

Three packets captured

1: 21:38:11.658855 10.106.36.13.54604 > 10.106.36.132.443:

S 807913260:807913260(0) win 8192 <mss 1260,nop,wscale 2,nop,nop,sackOK>

2: 21:38:14.659252 10.106.36.13.54604 > 10.106.36.132.443:

S 807913260:807913260(0) win 8192 <mss 1260,nop,wscale 2,nop,nop,sackOK>

3: 21:38:20.662166 10.106.36.13.54604 > 10.106.36.132.443:

S 807913260:807913260(0) win 8192 <mss 1260,nop,nop,sackOK>

Diese Erfassung zeigt eine Synchronisierungsanforderung (SYN) vom Client-System an die ASA, die jedoch keine Antwort sendet. Wenn Ihnen eine Aufzeichnung ähnlich wie die vorherige angezeigt wird, bedeutet dies, dass die Pakete die ASA erreichen, die ASA jedoch nicht auf diese Anfragen reagiert. Dadurch wird das Problem gegenüber der ASA selbst isoliert. Im ersten Abschnitt dieses Dokuments finden Sie weitere Informationen zur Fehlerbehebung.

Wenn die Ausgabe jedoch nicht ähnlich wie beim vorherigen Beispiel aussieht und keine Pakete erfasst werden, liegt ein Verbindungsproblem zwischen der ASA und dem ASDM-Client-Computer vor. Vergewissern Sie sich, dass keine zwischengeschalteten Geräte den Datenverkehr des TCP-Ports 443 blockieren können und dass keine Browsereinstellungen (z. B. Proxy-Einstellungen) vorhanden sind, die verhindern könnten, dass der Datenverkehr die ASA erreicht.

In der Regel stellt die Paketerfassung eine gute Möglichkeit dar, um festzustellen, ob der Pfad zur ASA eindeutig ist und ob keine weitere Diagnose erforderlich ist, um Probleme mit der Netzwerkverbindung zu vermeiden.

Anwendungssoftware

In diesem Abschnitt wird die Fehlerbehebung für die ASDM-Launcher-Software beschrieben, die auf dem Client-Computer installiert wurde, wenn sie nicht gestartet bzw. geladen werden kann. Der ASDM-Launcher ist die Komponente, die sich auf dem Client-Computer befindet und mit der ASA verbunden ist, um das ASDM-Image abzurufen. Nach dem Abruf wird das ASDM-Image in der Regel im Cache gespeichert und von dort übernommen, bis auf der ASA-Seite Änderungen festgestellt werden, z. B. eine Aktualisierung des ASDM-Images.

Führen Sie die folgenden grundlegenden Schritte zur Fehlerbehebung aus, um alle Probleme auf dem Client-Computer auszuschließen:

- Öffnen Sie die ASDM-Startseite von einem anderen Computer aus. Wenn es startet, bedeutet dies, dass das Problem bei dem betreffenden Client-Computer liegt. Falls dies fehlschlägt, können Sie die beteiligten Komponenten anhand des Fehlerbehebungshandbuchs der Reihe nach isolieren.

- Öffnen Sie den ASDM über einen Web-Start, und starten Sie die Software direkt von dort aus. Wenn sie erfolgreich ist, liegt wahrscheinlich ein Problem mit der Installation des ASDM-Launchers vor. Deinstallieren Sie den ASDM-Launcher vom Client-Computer, und installieren Sie ihn vom ASA Web Launcher selbst neu.

- Löschen Sie das ASDMcache-Verzeichnis im Stammverzeichnis des Benutzers. Der Cache wird gelöscht, wenn Sie das gesamte Cacheverzeichnis löschen. Wenn der ASDM erfolgreich gestartet wurde, können Sie den Cache auch im Menü "ASDM File" (ASDM-Datei) löschen.

- Überprüfen Sie, ob die richtige Java-Version installiert ist. In den Versionshinweisen zu Cisco ASDM sind die Anforderungen für getestete Java-Versionen aufgeführt.

- Löschen Sie den Java-Cache. Wählen Sie in der Java-Systemsteuerung die Option Allgemein > Temporäre Internetdatei aus. Klicken Sie dann auf Anzeigen, um einen Java Cache Viewer zu starten. Löschen Sie alle Einträge, die auf ASDM verweisen oder damit in Zusammenhang stehen.

- Wenn diese Schritte fehlschlagen, sammeln Sie die Debugging-Informationen vom Client-Computer zur weiteren Untersuchung. Aktivieren Sie das Debuggen für ASDM mit der URL: https://<IP-Adresse der ASA>?debug=5, z. B. https://10.0.0.1?debug=5.

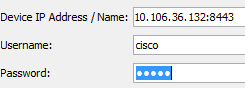

Bei Java Version 6 (auch Version 1.6 genannt) werden Java-Debugging-Meldungen über die Java-Systemsteuerung > Erweitert aktiviert. Aktivieren Sie dann die Kontrollkästchen unter Debuggen. Wählen Sie Konsole nicht starten unter der Java-Konsole aus. Das Java-Debugging muss vor dem Start von ASDM aktiviert werden.

Die Ausgabe der Java-Konsole wird im ASDM/log-Verzeichnis des Basisverzeichnisses des Benutzers aufgezeichnet. ASDM-Protokolle befinden sich ebenfalls im gleichen Verzeichnis.

Befehle mit HTTPS ausführen

Mit diesem Verfahren können Sie alle Layer-7-Probleme für den HTTP-Kanal ermitteln. Diese Informationen erweisen sich als nützlich, wenn auf die ASDM-Anwendung selbst nicht zugegriffen werden kann und kein CLI-Zugriff zur Verwaltung des Geräts verfügbar ist.

Über die URL, die für den Zugriff auf die ASDM-Startseite verwendet wird, können auf der ASA auch beliebige Befehle auf Konfigurationsebene ausgeführt werden. Diese URL kann verwendet werden, um Konfigurationsänderungen auf einer grundlegenden Ebene an der ASA vorzunehmen, wozu auch ein Neuladen der Remote-Geräte gehört. Um einen Befehl einzugeben, verwenden Sie folgende Syntax:

https://<IP-Adresse der ASA>/admin/exec/<command>

Wenn der Befehl ein Leerzeichen enthält und der Browser keine Leerzeichen in einer URL analysieren kann, können Sie das Zeichen + oder %20 verwenden, um das Leerzeichen anzugeben.

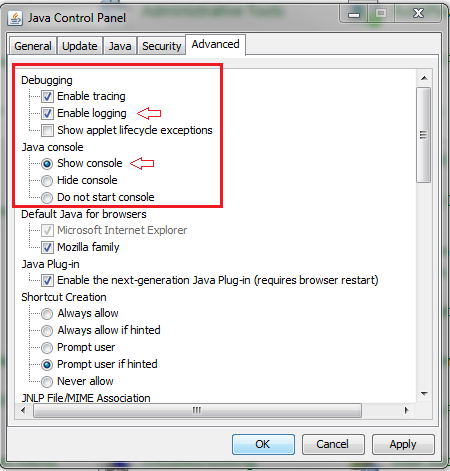

Beispiel: https://10.106.36.137/admin/exec/show ver führt zu einer Ausgabe von show version an den Browser:

Für diese Befehlsausführungsmethode muss der HTTP-Server auf der ASA aktiviert sein und die erforderlichen HTTP-Einschränkungen aktiviert haben. Hierfür ist jedoch KEIN ASDM-Image auf der ASA erforderlich.

Zugehörige Informationen

Revisionsverlauf

| Überarbeitung | Veröffentlichungsdatum | Kommentare |

|---|---|---|

2.0 |

02-Aug-2023

|

PII entfernt.

Alternativer Text hinzugefügt.

Aktualisierte Metadaten, Titel, Einführung, Haftungsausschluss, maschinelle Übersetzung, Stilanforderungen und Formatierung. |

1.0 |

19-Jul-2013

|

Erstveröffentlichung |

Beiträge von Cisco Ingenieuren

- Ishwinder CheemaCisco TAC Engineer

- Jay JohnstonCisco TAC Engineer

Cisco kontaktieren

- Eine Supportanfrage öffnen

- (Erfordert einen Cisco Servicevertrag)

Feedback

Feedback