Fehlerbehebung bei Cloud-Suchfehlern und URL-Filterungsproblemen

Download-Optionen

-

ePub (221.7 KB)

In verschiedenen Apps auf iPhone, iPad, Android, Sony Reader oder Windows Phone anzeigen

Inklusive Sprache

In dem Dokumentationssatz für dieses Produkt wird die Verwendung inklusiver Sprache angestrebt. Für die Zwecke dieses Dokumentationssatzes wird Sprache als „inklusiv“ verstanden, wenn sie keine Diskriminierung aufgrund von Alter, körperlicher und/oder geistiger Behinderung, Geschlechtszugehörigkeit und -identität, ethnischer Identität, sexueller Orientierung, sozioökonomischem Status und Intersektionalität impliziert. Dennoch können in der Dokumentation stilistische Abweichungen von diesem Bemühen auftreten, wenn Text verwendet wird, der in Benutzeroberflächen der Produktsoftware fest codiert ist, auf RFP-Dokumentation basiert oder von einem genannten Drittanbieterprodukt verwendet wird. Hier erfahren Sie mehr darüber, wie Cisco inklusive Sprache verwendet.

Informationen zu dieser Übersetzung

Cisco hat dieses Dokument maschinell übersetzen und von einem menschlichen Übersetzer editieren und korrigieren lassen, um unseren Benutzern auf der ganzen Welt Support-Inhalte in ihrer eigenen Sprache zu bieten. Bitte beachten Sie, dass selbst die beste maschinelle Übersetzung nicht so genau ist wie eine von einem professionellen Übersetzer angefertigte. Cisco Systems, Inc. übernimmt keine Haftung für die Richtigkeit dieser Übersetzungen und empfiehlt, immer das englische Originaldokument (siehe bereitgestellter Link) heranzuziehen.

Inhalt

Einleitung

In diesem Dokument werden mögliche Probleme im Zusammenhang mit der URL-Filterung und Cloud-Suchfehlern beschrieben.

Voraussetzungen

Mit der URL-Filterfunktion des FireSIGHT Management Center können Sie eine Bedingung in eine Zugriffskontrollregel schreiben, um den Datenverkehr, der ein Netzwerk durchläuft, auf der Grundlage nicht verschlüsselter URL-Anforderungen der überwachten Hosts zu bestimmen.

Bevor Sie mit der Konfiguration beginnen, müssen Sie die Verfügbarkeit der URL-Filterungslizenz überprüfen und sicherstellen, dass diese ordnungsgemäß auf dem FireSIGHT-System installiert und aktiviert wurde. Kategorien- und reputationsbasierte URL-Bedingungen zu den Zugriffskontrollregeln hinzufügen. Ohne eine URL-Filterungslizenz können Sie die Zugriffskontrollrichtlinie jedoch nicht auf die verwalteten Geräte anwenden.

Anforderungen

Cisco empfiehlt, dass Sie über Kenntnisse in den folgenden Bereichen verfügen:

- Kenntnisse der FirePOWER-Technologie

- Grundlegendes Wissen über FireSIGHT Management Center (FMC)

Verwendete Komponenten

Die Informationen in diesem Dokument beziehen sich auf Geräte in einer speziell eingerichteten Testumgebung. Alle Geräte, die in diesem Dokument benutzt wurden, begannen mit einer gelöschten (Nichterfüllungs) Konfiguration. Wenn Ihr Netzwerk in Betrieb ist, stellen Sie sicher, dass Sie die möglichen Auswirkungen aller Befehle kennen.

Die Informationen in diesem Dokument basierend auf folgenden Software- und Hardware-Versionen:

- ASA FirePower-Module (ASA 5506X/5506H-X/5506W-X, ASA 5508-X, ASA 5516-X ) mit Softwareversion ab 5.3 , 5.4 und höher

- ASA FirePower-Modul (ASA 5515-X, ASA 5525-X, ASA 5545-X, ASA 5555-X) mit Softwareversion ab 5.3, 5.4 , 6.0.0 und höher

- Alle Cisco FirePower-Switches der Serie 7000 und der Cisco FirePOyouR-Serie 8000

- FS 750 , FS 1500 , FS 3500 , FireSIGHT Management Center FS2000, FS4000 oder virtuelle Appliance mit allen Softwareversionen.

Konfigurieren

Lesen Sie den folgenden Artikel, um mit den ersten Konfigurationen zu beginnen.

Überprüfen von Cloud-Suchfehlern und Verbindungsproblemen

Überprüfen Sie die Cloud-Suchfehler mithilfe dieser szenariobasierten Schritte zur Fehlerbehebung.

Schritt 1: DNS-Auflösung

Das FireSIGHT Management Center kommuniziert während der Cloud-Suche mit den folgenden Servern.

database.brightcloud.com service.brightcloud.com

Als erste Voraussetzung für die Verwaltung dieser Verbindung müssen Sie sicherstellen, dass beide Server auf den Firewalls zugelassen sind. Wenn die Verbindungen zulässig sind, überprüfen Sie sie mit dem folgenden nslookup-Befehl, um sicherzustellen, dass die Server die Namen ohne Fehler auflösen können.

root@123:#nslookup service.brightcloud.com

root@123:#nslookup database.brightcloud.com

Schritt 2: Port-Konnektivität

Nachdem Sie die Domänenverbindung bestätigt haben, müssen Sie die Verbindung dieser Domänen mit den erforderlichen Ports überprüfen.

Die FireSIGHT-Systeme verwenden die Ports 443/HTTPS und 80/HTTP für die Kommunikation mit den Cloud-Services. Überprüfen Sie mit dem Befehl telnet die Verbindung zu Port 80 und 443. Die URL-Datenbank wird mit database.brightcloud.com an Port 443 heruntergeladen, während die unbekannten URL-Abfragen mit service.brigthcloud.com an Port 80 durchgeführt werden.

root@123:#telnet service.brightcloud.com 80

root@123:#telnet database.brightcloud.com 80

root@123:#telnet database.brightcloud.com 443

Wenn die Telnet-Kommunikation erfolgreich ist, sieht eine der Ausgaben wie folgt aus:

Connected to service.brightcloud.com. Escape character is '^]'.

Hinweis: Telnet wurde über 443 aus service.brightcloud.com entfernt, da es nie per Design eine Verbindung herstellt.

| Interne Informationen von Cisco

|

Das Gerät versucht, eine Verbindung mit BcapServer (service.brightcloud.com) auf BcapPort (80) und DbServer (database.brightcloud.com) auf SslPort (443) herzustellen.

Wenn diese Verbindungsversuche fehlschlagen, wird die URL-Datenbank nicht heruntergeladen.

Schritt 3: Prüfung zum Herunterladen von Dateien

Nachdem Sie die Domänenverbindung mit den erforderlichen Ports bestätigt haben, müssen Sie überprüfen, ob die folgenden Dateien auf die Appliance heruntergeladen wurden.

root@123:#ls /var/sf/cloud_download/

root@123:#lsof | grep bcdb SFDataCor 2516 root mem REG 0,11 129531946 573212 /dev/shm/Global.bcdb1acc SFDataCor 2516 root mem REG 0,11 480000000 573211 /dev/shm/Global.bcdb1 SFDataCor 2516 root mem REG 0,11 262144 573213 /dev/shm/Global.bcdb1cacheinx SFDataCor 2516 root 54u REG 0,11 480000000 573211 /dev/shm/Global.bcdb1 SFDataCor 2516 root 55u REG 0,11 129531946 573212 /dev/shm/Global.bcdb1acc SFDataCor 2516 root 61u REG 0,11 262144 573213 /dev/shm/Global.bcdb1cacheinx snort 2541 sfsnort mem REG 0,11 262144 573213 /dev/shm/Global.bcdb1cacheinx snort 2541 sfsnort mem REG 0,11 129531946 573212 /dev/shm/Global.bcdb1acc snort 2541 sfsnort mem REG 0,11 480000000 573211 /dev/shm/Global.bcdb1 snort 2541 sfsnort 15u REG 0,11 480000000 573211 /dev/shm/Global.bcdb1 snort 2541 sfsnort 16u REG 0,11 129531946 573212 /dev/shm/Global.bcdb1acc snort 2541 sfsnort 25u REG 0,11 262144 573213 /dev/shm/Global.bcdb1cacheinx snort 2542 sfsnort mem REG 0,11 262144 573213 /dev/shm/Global.bcdb1cacheinx snort 2542 sfsnort mem REG 0,11 129531946 573212 /dev/shm/Global.bcdb1acc snort 2542 sfsnort mem REG 0,11 480000000 573211 /dev/shm/Global.bcdb1 snort 2542 sfsnort 15u REG 0,11 480000000 573211 /dev/shm/Global.bcdb1 snort 2542 sfsnort 16u REG 0,11 129531946 573212 /dev/shm/Global.bcdb1acc snort 2542 sfsnort 25u REG 0,11 262144 573213 /dev/shm/Global.bcdb1cacheinx snort 2543 sfsnort mem REG 0,11 480000000 573211 /dev/shm/Global.bcdb1 snort 2543 sfsnort mem REG 0,11 262144 573213 /dev/shm/Global.bcdb1cacheinx snort 2543 sfsnort mem REG 0,11 129531946 573212 /dev/shm/Global.bcdb1acc snort 2543 sfsnort 16u REG 0,11 480000000 573211 /dev/shm/Global.bcdb1 snort 2543 sfsnort 25u REG 0,11 129531946 573212 /dev/shm/Global.bcdb1acc snort 2543 sfsnort 29u REG 0,11 262144 573213 /dev/shm/Global.bcdb1cacheinx snort 2549 sfsnort mem REG 0,11 129531946 573212 /dev/shm/Global.bcdb1acc snort 2549 sfsnort mem REG 0,11 480000000 573211 /dev/shm/Global.bcdb1 snort 2549 sfsnort mem REG 0,11 262144 573213 /dev/shm/Global.bcdb1cacheinx snort 2549 sfsnort 16u REG 0,11 480000000 573211 /dev/shm/Global.bcdb1 snort 2549 sfsnort 25u REG 0,11 129531946 573212 /dev/shm/Global.bcdb1acc snort 2549 sfsnort 29u REG 0,11 262144 573213 /dev/shm/Global.bcdb1cacheinx

root@123:#pidof snort 2549 2543 2542 2541

Wenn die lokale Installation des URL-Datensatzes abgeschlossen ist, befindet sich die Datei mit dem Namen full_bcdb_rep_4.xxx.bin im Verzeichnis /var/sf/cloud_download.

root@123:# ls /var/sf/cloud_download/full_bcdb_rep_4.* -rw-r--r-- 1 root root 429M Mar 14 03:07 full_bcdb_rep_4.494.bin

Schritt 4: SFDC neu starten

Wenn einige der Dateien nicht vollständig heruntergeladen wurden oder in diesem Ordner nicht vorhanden sind, müssen Sie die folgenden Dienste neu starten, um den vollständigen Dateidownload zu erhalten.

root@123:# pmtool restartbyid SFDataCorrelator

Schritt 5: Snort-Instanz neu starten

root@123:# pmtool restartbytype snort

Schritt 6: CloudAgent-Dienst neu starten

root@123:# pmtool restartbyid CloudAgent

Nachdem Sie die erforderlichen Dienste neu gestartet haben, müssen Sie erneut versuchen, die URL über das FireSIGHT Management Center zu aktualisieren.

| Interne Informationen von Cisco Wenn das Herunterladen der Datei erneut fehlschlägt, überprüfen Sie die Fehlermeldungen, die am folgenden Speicherort angezeigt werden.

Weitere Informationen zu den Fehlercodes finden Sie unter . Dateien, die für den erfolgreichen Brightcloud-Service erforderlich sind.

|

Überprüfen Sie außerdem die Datei urldb_log, um die Ausgaben zu überprüfen. Wenn CloudAgent auf dem neuesten Stand ist, sehen Sie die folgende Ausgabe .

root@123:# cd /var/log/

root@123:# tail -900f urldb_log

Jun 2 05:40:51 gw-iaps-01 SF-IMS[3769]: [3808] CloudAgent:CloudAgent [INFO] Nothing to do, up to date

Jun 2 05:40:53 gw-iaps-01 SF-IMS[3769]: [3808] CloudAgent:CloudAgent [INFO] Nothing to do, up to date

Jun 2 05:41:00 gw-iaps-01 SF-IMS[3769]: [3808] CloudAgent:CloudAgent [INFO] Nothing to do, up to date

Jun 2 05:41:01 gw-iaps-01 SF-IMS[3769]: [3808] CloudAgent:CloudAgent [INFO] Nothing to do, up to date

Jun 2 05:45:07 gw-iaps-01 SF-IMS[3769]: [3808] CloudAgent:CloudAgent [INFO] Nothing to do, up to date

Schritt 7. Paketerfassung durchführen

Selbst wenn die CloudAgent-Protokolldatei in einigen Szenarien nach dem aktuellen Stand sucht, kann für 443-/HTTPS-Verbindungen ein Telnet-Fehler auftreten:

root@123:# telnet service.brightcloud.com 443 Trying 54.221.218.187... telnet: connect to address 54.221.218.187: Connection refused Trying 107.22.214.128... telnet: connect to address 107.22.214.128: Connection refused

Wenn Sie solche Ergebnisse bemerken, führen Sie eine Paketerfassung mit diesen Schritten durch.

1. SSH zum FireSIGHT Management Center und Erhöhung als Root-Benutzer mit:

sudo su -

2. Führen Sie den folgenden Befehl aus, um die Erfassung zu starten.

tcpdump -i

-s 0 -w /var/tmp/

port 443

Um die Captures speziell für die Cloud-Services zu beziehen, führen Sie den Befehl in folgendem Muster aus. Stellen Sie sicher, dass Sie die Option -s angeben, andernfalls beträgt die Standardgröße des Pakets 96 Byte, wodurch die Pakete abgeschnitten werden.

tcpdump -i <interface> -w testpcap1.pcap -s 9000 "host service.brightcloud.com or host database.brightcloud.com or host service2.brightcloud.com"

3. Wenn das Problem häufiger auftritt, lassen Sie die Erfassung laufen, bis Sie die Fehlerstatuswarnung erneut sehen. Es wäre gut, wenn Sie während der Erfassung ein Telnet an beide Ports senden würden. (service.brightcloud und database.brightcloud).

4. Stoppen Sie die Erfassung und scp die Datei auf den Server.

5. Von der erfassten Erfassung , überprüfen Sie, ob die Pakete für 443 ausgelöst werden oder ob es verworfen wird.

Schritt 8: Öffnen eines neuen Terminals und Ausführen des Debuggens

Wenn die Pakete nicht verworfen werden und Sie feststellen, dass die Pakete erfolgreich ausgelöst werden, ist es durchaus möglich, dass der CloudAgent die URL-Datenbank heruntergeladen hat, aber die Suche nach bestimmten unbekannten URLs nicht erfolgreich ist.

Während die Erfassung ausgeführt wird, müssen Sie ein neues Terminal öffnen und ein Debugging für den CloudAgent ausführen. Dazu müssen Sie den CloudAgent-Prozess deaktivieren.

Führen Sie die folgenden Schritte aus, um die Fehlersuche im FireSIGHT Management Center zu starten

Versetzen Sie den Cloud-Agenten in den Debug-Modus, indem Sie den CloudAgent-Dienst deaktivieren.

root@123:# pmtool disablebyid CloudAgent

Führen Sie den Befehl Debug für den CloudAgent aus.

root@123:# CloudAgent --debug --config /etc/sf/cloudagent.conf --peers-config /etc/sf/device_cap.conf --ccfg /etc/sf/bca.cfg

Sobald Sie genügend Daten erfassen können, beenden Sie das Debuggen, indem Sie den CloudAgent-Prozess mit dem folgenden Befehl beenden und anschließend den CloudAgent-Dienst erneut aktivieren.

root@123:# pkill -15 CloudAgent

root@123:# pmtool enablebyid CloudAgent

Die Debug-Ausgabe sieht wie folgt aus:

Jul 20 05:36:23 bne-fsm-01 SF-IMS[27417]: [27417] CloudAgent:cloud_config [INFO] Setting debug level to 1

Jul 20 05:36:23 bne-fsm-01 SF-IMS[27417]: [27417] CloudAgent:cloud_config [INFO] Processing configuration '/etc/sf/cloudagent.conf'

Jul 20 05:36:23 bne-fsm-01 SF-IMS[27417]: [27417] CloudAgent:cloud_config [INFO] Processing peer list configuration '/etc/sf/device_cap.conf'

Jul 20 05:36:23 bne-fsm-01 SF-IMS[27417]: [27417] CloudAgent:cloud_config [INFO] Processing cloud config file '/etc/sf/bca.cfg'

Jul 20 05:36:23 bne-fsm-01 SF-IMS[27417]: [27417] CloudAgent:cloud_config [INFO] Set cloud poll time to 1800

Jul 20 05:36:23 bne-fsm-01 SF-IMS[27417]: [27417] CloudAgent:cloud_config [INFO] Set queue memcap to 50485760

Jul 20 05:36:23 bne-fsm-01 SF-IMS[27417]: [27417] CloudAgent:cloud_config [INFO] Set persistent cache memcap to 524288000

Jul 20 05:36:23 bne-fsm-01 SF-IMS[27417]: [27417] CloudAgent:cloud_config [INFO] Set request cache memcap to 50485760

Jul 20 05:36:23 bne-fsm-01 SF-IMS[27417]: [27417] CloudAgent:cloud_config [INFO] Set ip reputation max download size to 536870912

Jul 20 05:36:23 bne-fsm-01 SF-IMS[27417]: [27417] CloudAgent:cloud_config [INFO] Set ip reputation max redirects to 2

Jul 20 05:36:23 bne-fsm-01 SF-IMS[27417]: [27417] CloudAgent:cloud_config [INFO] Set ip reputation connection time out to 5

Jul 20 05:36:23 bne-fsm-01 SF-IMS[27417]: [27417] CloudAgent:cloud_config [INFO] Set ip reputation max download size to 600

Jul 20 05:36:23 bne-fsm-01 SF-IMS[27417]: [27417] CloudAgent:cloud_config [INFO] Set ip reputation auto update time to 7200

Jul 20 05:36:23 bne-fsm-01 SF-IMS[27417]: [27417] CloudAgent:cloud_config [INFO] config file = /etc/sf/cloudagent.conf

Jul 20 05:36:23 bne-fsm-01 SF-IMS[27417]: [27417] CloudAgent:cloud_config [INFO] pid file = /var/sf/run/CloudAgent.pid

Jul 20 05:36:23 bne-fsm-01 SF-IMS[27417]: [27417] CloudAgent:cloud_config [DEBUG] config.c:158:ProcessConfiguration(): Local authority is 5fe379a0-a765-11e4-b74e-eef0c3580dec

Jul 20 05:36:23 bne-fsm-01 SF-IMS[27417]: [27417] CloudAgent:AUTH [DEBUG] license.c:250:auth_license_init(): Initializing license /etc/sf/license

Jul 20 05:36:23 bne-fsm-01 SF-IMS[27417]: [27417] CloudAgent:AUTH [DEBUG] key.c:256:readSigFile(): File I/O problem for /etc/sf/license: No such file or directory

Jul 20 05:36:23 bne-fsm-01 SF-IMS[27417]: [27417] CloudAgent:AUTH [DEBUG] license.c:263:auth_license_init(): Can't read signature file

Jul 20 05:36:23 bne-fsm-01 SF-IMS[27417]: [27417] CloudAgent:AUTH [DEBUG] license.c:250:auth_license_init(): Initializing license /etc/sf/license.d/57b856615f0d4649da3fc262d8fbc3fa.lic

Jul 20 05:36:23 bne-fsm-01 SF-IMS[27417]: [27417] CloudAgent:AUTH [DEBUG] key.c:277:readSigFile(): old_length is 918, new length is 669

Jul 20 05:36:23 bne-fsm-01 SF-IMS[27417]: [27417] CloudAgent:AUTH [DEBUG] key.c:543:verifyBuffer(): The length of the buffer, less the signature is 154

Jul 20 05:36:23 bne-fsm-01 SF-IMS[27417]: [27417] CloudAgent:AUTH [DEBUG] key.c:544:verifyBuffer(): The length of the signature is 512

Jul 20 05:36:23 bne-fsm-01 SF-IMS[27417]: [27417] CloudAgent:AUTH [DEBUG] key.c:629:rsa_verify(): Checking hash signature

Jul 20 05:36:23 bne-fsm-01 SF-IMS[27417]: [27417] CloudAgent:AUTH [DEBUG] key.c:638:rsa_verify(): Possible old license format, trying alternate method

Jul 20 05:36:23 bne-fsm-01 SF-IMS[27417]: [27417] CloudAgent:AUTH [DEBUG] key.c:562:verifyBuffer(): Found valid signature: sf_new.pub

Jul 20 05:36:23 bne-fsm-01 SF-IMS[27417]: [27417] CloudAgent:AUTH [DEBUG] key.c:595:verifyBuffer(): Valid signature

Jul 20 05:36:23 bne-fsm-01 SF-IMS[27417]: [27417] CloudAgent:AUTH [DEBUG] license.c:291:auth_license_init(): Valid signature

Jul 20 05:36:23 bne-fsm-01 SF-IMS[27417]: [27417] CloudAgent:AUTH [DEBUG] license.c:1103:load_kvp(): Calling initToken with l->buffer_length=669

Jul 20 05:36:23 bne-fsm-01 SF-IMS[27417]: [27417] CloudAgent:AUTH [DEBUG] license.c:1121:load_kvp(): kvp->token = model, kvp->value = 0x42

Jul 20 05:36:23 bne-fsm-01 SF-IMS[27417]: [27417] CloudAgent:AUTH [DEBUG] license.c:1121:load_kvp(): kvp->token = expires, kvp->value = forever

Jul 20 05:36:23 bne-fsm-01 SF-IMS[27417]: [27417] CloudAgent:AUTH [DEBUG] license.c:1121:load_kvp(): kvp->token = node, kvp->value = 00:50:56:91:44:6B

Jul 20 05:36:23 bne-fsm-01 SF-IMS[27417]: [27417] CloudAgent:AUTH [DEBUG] license.c:1121:load_kvp(): kvp->token = serial_number, kvp->value = 74245185

Jul 20 05:36:23 bne-fsm-01 SF-IMS[27417]: [27417] CloudAgent:AUTH [DEBUG] license.c:1121:load_kvp(): kvp->token = feature_id, kvp->value = 0xC

Jul 20 05:36:23 bne-fsm-01 SF-IMS[27417]: [27417] CloudAgent:AUTH [DEBUG] license.c:1121:load_kvp(): kvp->token = model_info, kvp->value = 66E:50000:HOST,66E:50000:USER

Jul 20 05:36:23 bne-fsm-01 SF-IMS[27417]: [27417] CloudAgent:AUTH [DEBUG] license.c:421:auth_license_validate_license(): license mac 00:50:56:91:44:6B

Jul 20 05:36:23 bne-fsm-01 SF-IMS[27417]: [27417] CloudAgent:AUTH [DEBUG] license.c:1345:auth_search_for_matching_mac(): Compare 00:50:56:91:44:6B license mac 00:50:56:91:44:6B

Jul 20 05:36:23 bne-fsm-01 SF-IMS[27417]: [27417] CloudAgent:AUTH [DEBUG] license.c:447:auth_license_validate_license(): local model is 66, license model = 66

Jul 20 05:36:23 bne-fsm-01 SF-IMS[27417]: [27417] CloudAgent:AUTH [DEBUG] license.c:463:auth_license_validate_license(): feature license 0xC

Jul 20 05:36:23 bne-fsm-01 SF-IMS[27417]: [27417] CloudAgent:AUTH [DEBUG] license.c:250:auth_license_init(): Initializing license /etc/sf/license.d/c4d0c77c3c574ec3bc45cfb3d5aa8b0c.lic

Jul 20 05:36:24 bne-fsm-01 SF-IMS[27417]: [27417] CloudAgent:AUTH [DEBUG] license.c:421:auth_license_validate_license(): license mac 00:50:56:91:44:6B

Jul 20 05:36:24 bne-fsm-01 SF-IMS[27417]: [27417] CloudAgent:AUTH [DEBUG] license.c:1345:auth_search_for_matching_mac(): Compare 00:50:56:91:44:6B license mac 00:50:56:91:44:6B

Jul 20 05:36:24 bne-fsm-01 SF-IMS[27417]: [27417] CloudAgent:AUTH [DEBUG] license.c:437:auth_license_validate_license(): now is 1437370584, license time is 1452402889

Jul 20 05:36:24 bne-fsm-01 SF-IMS[27417]: [27417] CloudAgent:AUTH [DEBUG] license.c:447:auth_license_validate_license(): local model is 66, license model = 66

Jul 20 05:36:24 bne-fsm-01 SF-IMS[27417]: [27417] CloudAgent:AUTH [DEBUG] license.c:463:auth_license_validate_license(): feature license 0xB

Jul 20 05:36:24 bne-fsm-01 SF-IMS[27417]: [27417] CloudAgent:AUTH [DEBUG] license.c:564:auth_license_validate_license(): Got URL License type: SUBSCRIPTION

Jul 20 05:36:24 bne-fsm-01 SF-IMS[27417]: [27417] CloudAgent:cloud_config [DEBUG] config.c:405:GetURLFilteringLicenseInfo(): URLFiltering License: /etc/sf/license.d/aa434b92b62bc5982e2603b59e9fe06e.lic

Jul 20 05:36:24 bne-fsm-01 SF-IMS[27417]: [27417] CloudAgent:cloud_config [DEBUG] config.c:479:Get

URLFilteringLicenseInfo(): count for model 72H(URLFilter) is 2

Jul 20 05:36:24 bne-fsm-01 SF-IMS[27417]: [27417] CloudAgent:cloud_config [DEBUG] config.c:171:ProcessConfiguration(): total 2 URL Filtering Licenses

Jul 20 05:36:24 bne-fsm-01 SF-IMS[27417]: [27417] CloudAgent:DM_peers [DEBUG] DM_peers.c:111:add_peer(): Adding peer e8590790-b18e-11e4-9098-ed176e943d42 to peer list

Jul 20 05:36:24 bne-fsm-01 SF-IMS[27417]: [27417] CloudAgent:DM_peers [DEBUG] DM_peers.c:118:add_peer(): The peer version for peer e8590790-b18e-11e4-9098-ed176e943d42 is 0

Jul 20 05:36:24 bne-fsm-01 SF-IMS[27417]: [27417] CloudAgent:cloud_config [DEBUG] config.c:344:ProcessURLFilteringPeers(): URLFiltering peers are *************************

Jul 20 05:36:24 bne-fsm-01 SF-IMS[27417]: [27417] CloudAgent:DM_peers [DEBUG] DM_peers.c:151:PrintPeers(): peer 'e8590790-b18e-11e4-9098-ed176e943d42' and peer status is 2 and version 5.3 is 0

Jul 20 05:36:24 bne-fsm-01 SF-IMS[27417]: [27417] CloudAgent:cloud_config [DEBUG] config.c:346:ProcessURLFilteringPeers(): URLFiltering peers are *************************

Jul 20 05:36:24 bne-fsm-01 SF-IMS[27417]: [27417] CloudAgent:DM_peers [DEBUG] DM_peers.c:111:add_peer(): Adding peer bfc13f04-b0e5-11e4-9c85-a922b39543ad to peer list

Jul 20 05:36:24 bne-fsm-01 SF-IMS[27417]: [27417] CloudAgent:DM_peers [DEBUG] DM_peers.c:118:add_peer(): The peer version for peer bfc13f04-b0e5-11e4-9c85-a922b39543ad is 0

Jul 20 05:36:24 bne-fsm-01 SF-IMS[27417]: [27417] CloudAgent:cloud_config [DEBUG] config.c:344:ProcessURLFilteringPeers(): URLFiltering peers are *************************

Jul 20 05:36:24 bne-fsm-01 SF-IMS[27417]: [27417] CloudAgent:DM_peers [DEBUG] DM_peers.c:151:PrintPeers(): peer 'e8590790-b18e-11e4-9098-ed176e943d42' and peer status is 2 and version 5.3 is 0

Jul 20 05:36:24 bne-fsm-01 SF-IMS[27417]: [27417] CloudAgent:DM_peers [DEBUG] DM_peers.c:151:PrintPeers(): peer 'bfc13f04-b0e5-11e4-9c85-a922b39543ad' and peer status is 2 and version 5.3 is 0

Jul 20 05:36:24 bne-fsm-01 SF-IMS[27417]: [27417] CloudAgent:cloud_config [DEBUG] config.c:346:ProcessURLFilteringPeers(): URLFiltering peers are *************************

Jul 20 05:36:24 bne-fsm-01 SF-IMS[27417]: [27417] CloudAgent:cloud_config [DEBUG] config.c:350:ProcessURLFilteringPeers(): no URL Filtering Licenses available

Jul 20 05:36:24 bne-fsm-01 SF-IMS[27417]: [27417] CloudAgent:cloud_config [DEBUG] config.c:178:ProcessConfiguration(): Peers Configuration read, 0 URL Filtering Licenses remaining

Jul 20 05:36:24 bne-fsm-01 SF-IMS[27417]: [27417] CloudAgent:SFTL [DEBUG] SSLSupport.c:26:init_OpenSSL(): Loading error strings

Jul 20 05:36:24 bne-fsm-01 SF-IMS[27417]: [27417] CloudAgent:CloudAgent [DEBUG] CloudAgent.cpp:278:main(): Started

Schritt 9. Durchführen von Tests

Wenn das Debugging gut aussieht und die url db-Protokolle auch angeben, dass nichts zu aktualisieren, müssen Sie einen weiteren Test durchführen, um zu bestätigen, ob die ausgelöste Cloud-Lookup-Warnung falsch positiv ist oder nicht .

Um den folgenden Test durchzuführen, müssen Sie ein Wartungsfenster einrichten.

Test -1

Sicherung für bcdb-Dateien vom FireSIGHT Management Center und von FirePOWER durchführen

Die Dateien, für die Sie die Sicherung durchführen müssen, sind im folgenden Verzeichnis verfügbar.

root@123:# cd /var/sf/cloud_download/

Verschieben Sie die Dateien von diesem Speicherort an einen anderen Speicherort in FireSIGHT Management Center und FirePOWER.

Wenn Sie die Sicherung durchführen, entfernen Sie die bcdb-Dateien aus den /var/sf/cloud_download/-Speicherorten, und führen Sie einen erzwungenen Datenbankdownload durch, indem Sie die nächsten Schritte ausführen.

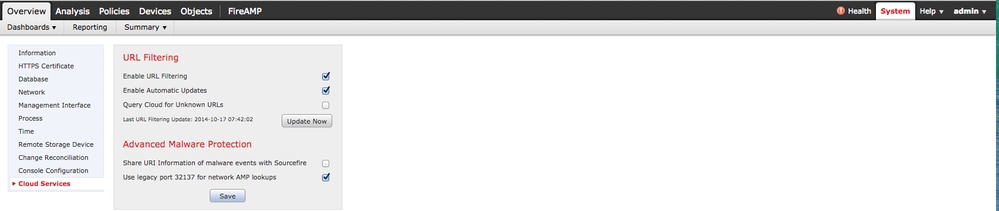

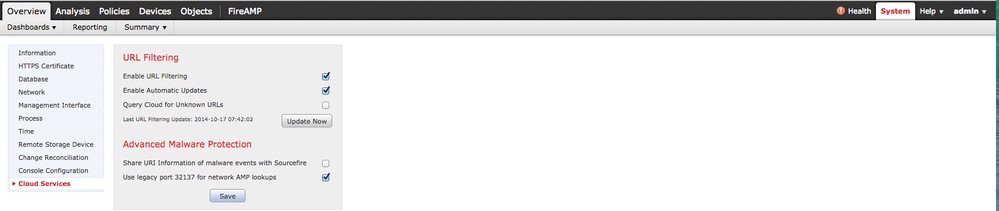

Melden Sie sich beim FireSIGHT Management Center an, und navigieren Sie zu System > Local > Configuration > Cloud Services.

Klicken Sie auf die Schaltfläche Jetzt aktualisieren.

Überprüfen Sie, ob die neuen bcdb-Dateien am gleichen Speicherort /var/sf/cloud_download/ im FireSIGHT Management Center erfolgreich aktualisiert werden. Wenn die Anwendung neu im FireSIGHT Management Center heruntergeladen wird, müssen Sie die Zugriffskontrollrichtlinie per Push übertragen, um sicherzustellen, dass dieselben Datenbankdateien in der FirePOWER (verwalteter Sensor) aktualisiert werden.

Wenn Sie die Dateien nicht erfolgreich herunterladen konnten, kopieren Sie die bcdb-Dateien an den gleichen Speicherort in /var/sf/cloud_download/, sodass sie sich nicht auf irgendetwas auswirken.

Test -2

Führen Sie die URL-Suche durch (führen Sie die URL-Suche für eine URL durch, die in der Datenbank nicht vorhanden/verfügbar ist), und bestätigen Sie die Antwort erneut.

Wenn die Dateien nach dem Test wieder angezeigt werden, nachdem die Datenbankdateien aus dem Verzeichnis /var/sf/cloud_downloads gelöscht wurden, bedeutet dies, dass die Verbindungen auf 443 erfolgreich waren.

Schlussfolgerung

In manchen Fällen treten gelegentlich Cloud-Suchfehler auf. In Versionen wie 5.3.1.2 besteht die Möglichkeit, dass das Systemüberwachungsmodul Fehlalarme für Cloud-Suchfehler meldet.Die intermittierende Statussuchwarnung liefert einen Bericht, der wie folgt aussieht:

Health Monitor Alert from abc.com Time: youd Aug 5 12:01:41 2015 UTC Severity: critical Module: URL Filtering Monitor Description: Cloud lookup failure Health Monitor Alert from abc.com Time: youd Aug 5 12:17:03 2015 UTC Severity: recovery Module: URL Filtering Monitor Description: Process is running correctly

Nachdem bestätigt wurde, dass alle Tests erfolgreich waren, und wenn Sie immer noch die zeitweiligen Cloud-Suchfehler erhalten, ist dies ein Problem, bei dem der Integritätsalarm ab Version 5.3.1.2 zu empfindlich ist. Der Cisco Bug CSCut77594  in diesem Zusammenhang angegeben wurde. Der Integritätsalarm wird auch dann ausgelöst, wenn ein Fehler bei der URL-Suche vorliegt, und ein Fehler bedeutet, dass Sie keine Antwort vom Brightcloud-Server für diese bestimmte URL erhalten haben. Falsch positive Probleme mit dem URL-Zustandsüberwachungsmodul wurden in diesen Versionen behoben:

in diesem Zusammenhang angegeben wurde. Der Integritätsalarm wird auch dann ausgelöst, wenn ein Fehler bei der URL-Suche vorliegt, und ein Fehler bedeutet, dass Sie keine Antwort vom Brightcloud-Server für diese bestimmte URL erhalten haben. Falsch positive Probleme mit dem URL-Zustandsüberwachungsmodul wurden in diesen Versionen behoben:

DRAMBUIE 5.4.1.5_KENTON 5.4.0.6_AND_5.4.1.5_DC 5.3.1.7 5.3.0.8

Revisionsverlauf

| Überarbeitung | Veröffentlichungsdatum | Kommentare |

|---|---|---|

1.0 |

23-Aug-2024 |

Erstveröffentlichung |

Beiträge von Cisco Ingenieuren

- Jetsy MathewCustomer Experience Customer Success Specialist

- John BennionTechnischer Berater

Cisco kontaktieren

- Eine Supportanfrage öffnen

- (Erfordert einen Cisco Servicevertrag)

Feedback

Feedback