IPSec/GRE mit NAT auf IOS-Router - Konfigurationsbeispiel

Inhalt

Einleitung

In dieser Beispielkonfiguration wird veranschaulicht, wie Sie Generic Routing Encapsulation (GRE) over IP Security (IPSec) konfigurieren, wobei der GRE/IPSec-Tunnel eine Firewall durchläuft, die Network Address Translation (NAT) ausführt.

Vorbereitungen

Konventionen

Weitere Informationen zu Dokumentkonventionen finden Sie unter Cisco Technical Tips Conventions (Technische Tipps von Cisco zu Konventionen).

Voraussetzungen

Diese Art von Konfiguration kann zum Tunneln und Verschlüsseln von Datenverkehr verwendet werden, der normalerweise nicht durch eine Firewall geleitet wird, z. B. IPX (wie in unserem Beispiel hier) oder Routing-Updates. In diesem Beispiel funktioniert der Tunnel zwischen dem 2621 und dem 3660 nur, wenn Datenverkehr von Geräten in den LAN-Segmenten generiert wird (kein erweiterter IP/IPX-Ping von den IPSec-Routern). Die IP/IPX-Verbindungen wurden mit IP/IPX-Ping zwischen den Geräten 2513A und 2513B getestet.

Hinweis: Dies funktioniert nicht mit Port Address Translation (PAT).

Verwendete Komponenten

Die Informationen in diesem Dokument basieren auf folgenden Software- und Hardware-Versionen:

-

Cisco IOS® 12.4

-

Cisco PIX-Firewall 535

-

Cisco PIX Firewall Software Version 7.x oder höher

Die Informationen in diesem Dokument beziehen sich auf Geräte in einer speziell eingerichteten Testumgebung. Alle Geräte, die in diesem Dokument benutzt wurden, begannen mit einer gelöschten (Nichterfüllungs) Konfiguration. Wenn sich Ihr Netzwerk in der Produktionsumgebung befindet, müssen Sie sich bei jedem Befehl zunächst dessen potenzielle Auswirkungen vor Augen führen.

Konfigurieren

In diesem Abschnitt erfahren Sie, wie Sie die in diesem Dokument beschriebenen Funktionen konfigurieren können.

Hinweis: Verwenden Sie das Tool für die Suche nach Befehlen (nur für registrierte Kunden), um weitere Informationen zu den in diesem Abschnitt verwendeten Befehlen zu erhalten.

IOS-Konfigurationshinweis: Bei Cisco IOS 12.2(13)T und späteren Codes (höher nummerierte T-Train-Codes, 12.3 und höher) muss die konfigurierte IPSEC-"Crypto Map" nur auf die physische Schnittstelle angewendet werden und muss nicht mehr auf die GRE-Tunnelschnittstelle angewendet werden. Die "Crypto Map" auf der physischen Schnittstelle und der Tunnelschnittstelle bei Verwendung der Codes 12.2.(13)T und höher funktioniert weiterhin. Es wird jedoch dringend empfohlen, die Anwendung nur auf der physischen Schnittstelle vorzunehmen.

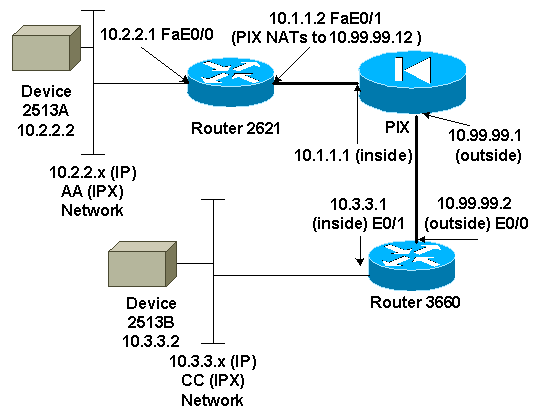

Netzwerkdiagramm

In diesem Dokument wird die in der folgenden Abbildung gezeigte Netzwerkeinrichtung verwendet.

Hinweis: Die in dieser Konfiguration verwendeten IP-Adressen können nicht legal über das Internet geroutet werden. Es handelt sich um RFC 1918![]() -Adressen, die in einer Laborumgebung verwendet wurden.

-Adressen, die in einer Laborumgebung verwendet wurden.

Netzwerkdiagramm - Hinweise

-

GRE-Tunnel von 10.2.2.1 zu 10.3.3.1 (IPX-Netzwerk BB)

-

IPSec-Tunnel von 10.1.1.2 (10.99.99.12) zu 10.99.99.2

Konfigurationen

| Gerät 2513A |

|---|

ipx routing 00e0.b064.20c1 ! interface Ethernet0 ip address 10.2.2.2 255.255.255.0 no ip directed-broadcast ipx network AA ! ip route 0.0.0.0 0.0.0.0 10.2.2.1 !--- Output Suppressed |

| 2621 |

|---|

version 12.4 service timestamps debug uptime service timestamps log uptime no service password-encryption ! hostname 2621 ! ip subnet-zero ! ip audit notify log ip audit po max-events 100 ipx routing 0030.1977.8f80 isdn voice-call-failure 0 cns event-service server ! crypto isakmp policy 10 hash md5 authentication pre-share crypto isakmp key cisco123 address 10.99.99.2 ! crypto ipsec transform-set myset esp-des esp-md5-hmac ! crypto map mymap local-address FastEthernet0/1 crypto map mymap 10 ipsec-isakmp set peer 10.99.99.2 set transform-set myset match address 101 ! controller T1 1/0 ! interface Tunnel0 ip address 192.168.100.1 255.255.255.0 no ip directed-broadcast ipx network BB tunnel source FastEthernet0/0 tunnel destination 10.3.3.1 crypto map mymap ! interface FastEthernet0/0 ip address 10.2.2.1 255.255.255.0 no ip directed-broadcast duplex auto speed auto ipx network AA ! interface FastEthernet0/1 ip address 10.1.1.2 255.255.255.0 no ip directed-broadcast duplex auto speed auto crypto map mymap ! ip classless ip route 10.3.3.0 255.255.255.0 Tunnel0 ip route 10.3.3.1 255.255.255.255 10.1.1.1 ip route 10.99.99.0 255.255.255.0 10.1.1.1 no ip http server ! access-list 101 permit gre host 10.2.2.1 host 10.3.3.1 ! line con 0 transport input none line aux 0 line vty 0 4 ! no scheduler allocate end !--- Output Suppressed |

| PIX |

|---|

pixfirewall# sh run : Saved : PIX Version 7.0 ! hostname pixfirewall enable password 2KFQnbNIdI.2KYOU encrypted names ! interface Ethernet0 nameif outside security-level 0 ip address 10.99.99.1 255.255.255.0 ! interface Ethernet1 nameif inside security-level 100 ip address 10.1.1.1 255.255.255.0 ! global (outside) 1 10.99.99.50-10.99.99.60 nat (inside) 1 0.0.0.0 0.0.0.0 0 0 static (inside,outside) 10.99.99.12 10.1.1.2 netmask 255.255.255.255 0 0 access-list 102 permit esp host 10.99.99.12 host 10.99.99.2 access-list 102 permit udp host 10.99.99.12 host 10.99.99.2 eq isakmp route outside 0.0.0.0 0.0.0.0 10.99.99.2 1 route inside 10.2.2.0 255.255.255.0 10.1.1.2 1 !--- Output Suppressed |

| 3660 |

|---|

version 12.4 service timestamps debug datetime service timestamps log uptime no service password-encryption ! hostname 3660 ! memory-size iomem 30 ip subnet-zero no ip domain-lookup ! ipx routing 0030.80f2.2950 cns event-service server ! crypto isakmp policy 10 hash md5 authentication pre-share crypto isakmp key cisco123 address 10.99.99.12 ! crypto ipsec transform-set myset esp-des esp-md5-hmac ! crypto map mymap local-address FastEthernet0/0 crypto map mymap 10 ipsec-isakmp set peer 10.99.99.12 set transform-set myset match address 101 ! interface Tunnel0 ip address 192.168.100.2 255.255.255.0 no ip directed-broadcast ipx network BB tunnel source FastEthernet0/1 tunnel destination 10.2.2.1 crypto map mymap ! interface FastEthernet0/0 ip address 10.99.99.2 255.255.255.0 no ip directed-broadcast ip nat outside duplex auto speed auto crypto map mymap ! interface FastEthernet0/1 ip address 10.3.3.1 255.255.255.0 no ip directed-broadcast ip nat inside duplex auto speed auto ipx network CC ! ip nat pool 3660-nat 10.99.99.70 10.99.99.80 netmask 255.255.255.0 ip nat inside source list 1 pool 3660-nat ip classless ip route 0.0.0.0 0.0.0.0 Tunnel0 ip route 10.2.2.1 255.255.255.255 10.99.99.1 ip route 10.99.99.12 255.255.255.255 10.99.99.1 no ip http server ! access-list 1 permit 10.3.3.0 0.0.0.255 access-list 101 permit gre host 10.3.3.1 host 10.2.2.1 ! line con 0 transport input none line aux 0 line vty 0 4 login ! end !--- Output Suppressed |

| Gerät 2513B |

|---|

ipx routing 00e0.b063.e811 ! interface Ethernet0 ip address 10.3.3.2 255.255.255.0 no ip directed-broadcast ipx network CC ! ip route 0.0.0.0 0.0.0.0 10.3.3.1 !--- Output Suppressed |

Überprüfung

Diese Abschnitt enthält Informationen, mit denen Sie überprüfen können, ob Ihre Konfiguration ordnungsgemäß funktioniert.

Einige Befehle des Typs show werden vom Tool Output Interpreter unterstützt (nur für registrierte Kunden), mit dem sich Analysen der Ausgabe von Befehlen des Typs show abrufen lassen.

-

show crypto ipsec sa - Zeigt die Sicherheitszuordnungen für Phase 2 an.

-

show crypto isakmp sa - Zeigt die aktuell aktiven verschlüsselten Sitzungsverbindungen für alle Crypto Engines an.

-

Optional: show interfaces tunnel number - Zeigt Tunnelschnittstellendaten an.

-

show ip route - Zeigt alle statischen IP-Routen oder die mit der Funktion zum Herunterladen von AAA-Routen (Authentifizierung, Autorisierung und Abrechnung) installierten Routen an.

-

show ipx route - Zeigt den Inhalt der IPX-Routing-Tabelle an.

Fehlerbehebung

In diesem Abschnitt finden Sie Informationen zur Behebung von Fehlern in Ihrer Konfiguration.

Befehle für die Fehlerbehebung

Einige Befehle des Typs show werden vom Tool Output Interpreter unterstützt (nur für registrierte Kunden), mit dem sich Analysen der Ausgabe von Befehlen des Typs show abrufen lassen.

Hinweis: Bevor Sie Debug-Befehle ausgeben, lesen Sie bitte Wichtige Informationen zu Debug-Befehlen.

-

debug crypto engine - Zeigt den verschlüsselten Datenverkehr an.

-

debug crypto ipsec - Zeigt die IPSec-Aushandlungen von Phase 2 an.

-

debug crypto isakmp - Zeigt die ISAKMP-Aushandlungen (Internet Security Association and Key Management Protocol) von Phase 1 an.

-

Optional: debug ip routing - Zeigt Informationen zu Routing-Tabellen-Updates (Routing Information Protocol, RIP) und Updates des Routing-Caches an.

-

debug ipx routing {activity | events} - debuggen ipx routing {activity | Ereignisse} - Zeigt Informationen zu IPX-Routing-Paketen an, die der Router sendet und empfängt.

Löschen von Sicherheitszuordnungen (SAs)

-

clear crytpo ipsec sa - Löscht alle IPSec-Sicherheitszuordnungen.

-

clear crypto isakmp - Löscht die IKE-Sicherheitszuordnungen.

-

Optional: clear ipx route * - Löscht alle Routen aus der IPX-Routing-Tabelle.

Zugehörige Informationen

Revisionsverlauf

| Überarbeitung | Veröffentlichungsdatum | Kommentare |

|---|---|---|

1.0 |

11-Dec-2001

|

Erstveröffentlichung |

Feedback

Feedback