Route Leaking in MPLS/VPN-Netzwerken

Inhalt

Einleitung

Dieses Dokument enthält Beispielkonfigurationen für das Route Leaking in einer MPLS/VPN-Umgebung.

Voraussetzungen

Anforderungen

Es gibt keine spezifischen Anforderungen für dieses Dokument.

Verwendete Komponenten

Dieses Dokument ist nicht auf bestimmte Software- und Hardware-Versionen beschränkt.

Die Informationen in diesem Dokument beziehen sich auf Geräte in einer speziell eingerichteten Testumgebung. Alle Geräte, die in diesem Dokument benutzt wurden, begannen mit einer gelöschten (Nichterfüllungs) Konfiguration. Wenn Ihr Netz Live ist, überprüfen Sie, ob Sie die mögliche Auswirkung jedes möglichen Befehls verstehen.

Konventionen

Weitere Informationen zu Dokumentkonventionen finden Sie unter Cisco Technical Tips Conventions (Technische Tipps von Cisco zu Konventionen).

Konfigurieren

Dieser Abschnitt enthält die folgenden beiden Konfigurationsbeispiele:

-

Route Leaking von einer globalen Routing-Tabelle in eine VPN Routing/Forwarding-Instanz (VRF) und Route Leaking von einer VRF in eine globale Routing-Tabelle

-

Route Leaking zwischen verschiedenen VRFs

Hinweis: Um weitere Informationen zu den Befehlen in diesem Dokument zu erhalten, verwenden Sie das Command Lookup Tool (nur registrierte Kunden).

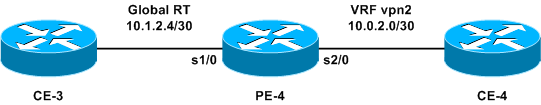

Route Leaking von einer globalen Routingtabelle in eine VRF und Route Leaking von einer VRF in eine globale Routingtabelle

In dieser Konfiguration wird das Route Leaking aus einer globalen Routing-Tabelle in eine VRF-Instanz und das Route Leaking aus einer VRF-Instanz in eine globale Routing-Tabelle beschrieben.

Netzwerkdiagramm

Bei dieser Konfiguration wird folgende Netzwerkkonfiguration verwendet:

Konfiguration

In diesem Beispiel wird von der globalen Routing-Tabelle aus auf eine in einer VRF-Instanz befindliche Network Management System (NMS)-Station zugegriffen. Die PE- und P-Router (Provider Edge) müssen die NetFlow-Informationen an eine NMS-Station (10.0.2.2) in einer VRF-Instanz exportieren. 10.0.2.2 ist über eine VRF-Schnittstelle auf PE-4 erreichbar.

Für den Zugriff auf 10.0.2.0/30 aus der globalen Tabelle wird auf dem PE-4 eine statische Route zu 10.0.2.0/30 eingeführt, die auf die VRF-Schnittstelle verweist. Diese statische Route wird dann über Interior Gateway Protocol (IGP) auf alle PE- und P-Router verteilt. Auf diese Weise wird sichergestellt, dass alle PE- und P-Router über PE-4 auf 10.0.2.0/30 zugreifen können.

Eine statische VRF-Route wird ebenfalls hinzugefügt. Die statische VRF-Route verweist auf das Subnetz im globalen Netzwerk, das den Datenverkehr an diese NMS-Station sendet. Ohne diese Hinzufügung verwirft der PE-4 Datenverkehr von der NMS-Station, der über die VRF-Schnittstelle empfangen wird. und PE-4 sendet das ICMP: nicht erreichbare rcv-Nachricht an die NMS-Station hosten.

In diesem Abschnitt wird die folgende Konfiguration verwendet:

| PE-4 |

|---|

! ip cef ! ip vrf vpn2 rd 200:1 route-target export 200:1 route-target import 200:1 ! interface Serial1/0 ip address 10.1.2.5 255.255.255.252 no ip directed-broadcast ! interface Serial2/0 ip vrf forwarding vpn2 ip address 10.0.2.1 255.255.255.0 no ip directed-broadcast ! ip classless ip route 10.0.2.0 255.255.255.252 Serial2/0 ip route vrf vpn2 10.1.2.4 255.255.255.252 Serial1/0 ! |

Die statischen Routen können nun in jedes IGP umverteilt werden, um im gesamten Netzwerk angekündigt zu werden. Dasselbe gilt, wenn es sich bei der VRF-Schnittstelle um eine LAN-Schnittstelle (z. B. Ethernet) handelt. Der genaue Konfigurationsbefehl hierfür lautet:

ip route 10.0.2.0 255.255.255.252 Ethernet2/0 10.0.2.2

Hinweis: Die nach dem Schnittstellennamen konfigurierte IP-Adresse wird nur vom Address Resolution Protocol (ARP) verwendet, um zu erfahren, welche Adresse aufgelöst werden muss.

Hinweis: Bei Switches der Serie 4500 müssen Sie in den VRF-Tabellen statische ARP-Einträge für die jeweiligen nächsten Hop-Adressen konfigurieren.

Hinweis: Die Cisco IOS®-Software akzeptiert standardmäßig statische VRF-Routen, wie konfiguriert. Dies kann die Sicherheit gefährden, da es zu Route Leaking zwischen verschiedenen VRFs kommen kann. Mit dem Befehl no ip route static inter-vrf können Sie die Installation solcher statischen VRF-Routen verhindern. Weitere Informationen zum Befehl no ip route static inter-vrf finden Sie unter MPLS Virtual Private Networks (VPNs).

Überprüfung

In diesem Abschnitt finden Sie Informationen zur Bestätigung, dass Ihre Konfiguration ordnungsgemäß funktioniert.

Einige Befehle des Typs show werden vom Tool Output Interpreter unterstützt (nur für registrierte Kunden), mit dem sich Analysen der Ausgabe von Befehlen des Typs show abrufen lassen.

-

show ip route 10.0.2.0: Zeigt einen angegebenen IP-Adressen-Routing-Eintrag an.

-

show ip route vrf vpn2 10.1.2.4: Zeigt einen angegebenen VRF-Routing-Eintrag für die IP-Adresse an.

PE-4# show ip route 10.0.2.0 Routing entry for 10.0.2.0/30 Known via "static", distance 1, metric 0 (connected) Routing Descriptor Blocks: * directly connected, via Serial2/0 Route metric is 0, traffic share count is 1 PE-4# show ip route vrf vpn2 10.1.2.4 Routing entry for 10.1.2.4/30 Known via "static", distance 1, metric 0 (connected) Redistributing via bgp 1 Advertised by bgp 1 Routing Descriptor Blocks: * directly connected, via Serial1/0 Route metric is 0, traffic share count is 1

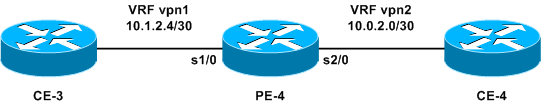

Route Leaking zwischen verschiedenen VRFs

Diese Konfiguration beschreibt das Route Leaking zwischen verschiedenen VRFs.

Netzwerkdiagramm

Bei dieser Konfiguration wird folgendes Netzwerkdiagramm verwendet:

Konfiguration

Sie können nicht zwei statische Routen konfigurieren, um jedes Präfix zwischen den VRF-Instanzen anzukündigen, da diese Methode nicht unterstützt wird - Pakete werden nicht vom Router geroutet. Um ein Route Leaking zwischen VRFs zu erreichen, müssen Sie die Importfunktion von route-target verwenden und Border Gateway Protocol (BGP) auf dem Router aktivieren. Es ist kein BGP-Nachbar erforderlich.

In diesem Abschnitt wird die folgende Konfiguration verwendet:

| PE-4 |

|---|

! ip vrf vpn1 rd 100:1 route-target export 100:1 route-target import 100:1 route-target import 200:1 ! ip vrf vpn2 rd 200:1 route-target export 200:1 route-target import 200:1 route-target import 100:1 ! interface Serial1/0 ip vrf forwarding vpn1 ip address 10.1.2.5 255.255.255.252 no ip directed-broadcast ! interface Serial2/0 ip vrf forwarding vpn2 ip address 10.0.2.1 255.255.255.0 no ip directed-broadcast router bgp 1 ! address-family ipv4 vrf vpn2 redistribute connected ! address-family ipv4 vrf vpn1 redistribute connected ! |

Überprüfung

Dieser Abschnitt enthält Informationen zur Fehlerbehebung bei Ihrer Konfiguration.

Einige Befehle des Typs show werden vom Tool Output Interpreter unterstützt (nur für registrierte Kunden), mit dem sich Analysen der Ausgabe von Befehlen des Typs show abrufen lassen.

-

show ip bgp vpnv4 all: Zeigt alle VPNv4-Präfixe an, die vom BGP empfangen werden.

PE-4# show ip bgp vpnv4 all BGP table version is 13, local router ID is 7.0.0.4 Status codes: s suppressed, d damped, h history, * valid, > best, i - internal, r RIB-failure, S Stale Origin codes: i - IGP, e - EGP, ? - incomplete Network Next Hop Metric LocPrf Weight Path Route Distinguisher: 100:1 (default for vrf vpn1) *> 10.0.2.0/24 0.0.0.0 0 32768 ? *> 10.1.2.4/30 0.0.0.0 0 32768 ? Route Distinguisher: 200:1 (default for vrf vpn2) *> 10.0.2.0/24 0.0.0.0 0 32768 ? *> 10.1.2.4/30 0.0.0.0 0 32768 ?

Hinweis: Die andere Möglichkeit zum Leck von Routen zwischen VRFs besteht darin, zwei Ethernet-Schnittstellen des PE-4-Routers miteinander zu verbinden und jede Ethernet-Schnittstelle einer der VRFs zuzuordnen. Außerdem müssen Sie statische ARP-Einträge in den VRF-Tabellen für die jeweiligen nächsten Hop-Adressen konfigurieren. Dies ist jedoch keine empfohlene Lösung für das Route Leaking zwischen VRFs. die zuvor beschriebene BGP-Technik wird empfohlen.

Fehlerbehebung

Für diese Konfiguration sind derzeit keine spezifischen Informationen zur Fehlerbehebung verfügbar.

Zugehörige Informationen

Revisionsverlauf

| Überarbeitung | Veröffentlichungsdatum | Kommentare |

|---|---|---|

1.0 |

09-Jan-2004

|

Erstveröffentlichung |

Cisco kontaktieren

- Eine Supportanfrage öffnen

- (Erfordert einen Cisco Servicevertrag)

Feedback

Feedback