Konfigurieren von VLAN-übergreifendem Routing mit Catalyst-Switches

Download-Optionen

-

ePub (156.2 KB)

In verschiedenen Apps auf iPhone, iPad, Android, Sony Reader oder Windows Phone anzeigen

Inklusive Sprache

In dem Dokumentationssatz für dieses Produkt wird die Verwendung inklusiver Sprache angestrebt. Für die Zwecke dieses Dokumentationssatzes wird Sprache als „inklusiv“ verstanden, wenn sie keine Diskriminierung aufgrund von Alter, körperlicher und/oder geistiger Behinderung, Geschlechtszugehörigkeit und -identität, ethnischer Identität, sexueller Orientierung, sozioökonomischem Status und Intersektionalität impliziert. Dennoch können in der Dokumentation stilistische Abweichungen von diesem Bemühen auftreten, wenn Text verwendet wird, der in Benutzeroberflächen der Produktsoftware fest codiert ist, auf RFP-Dokumentation basiert oder von einem genannten Drittanbieterprodukt verwendet wird. Hier erfahren Sie mehr darüber, wie Cisco inklusive Sprache verwendet.

Informationen zu dieser Übersetzung

Cisco hat dieses Dokument maschinell übersetzen und von einem menschlichen Übersetzer editieren und korrigieren lassen, um unseren Benutzern auf der ganzen Welt Support-Inhalte in ihrer eigenen Sprache zu bieten. Bitte beachten Sie, dass selbst die beste maschinelle Übersetzung nicht so genau ist wie eine von einem professionellen Übersetzer angefertigte. Cisco Systems, Inc. übernimmt keine Haftung für die Richtigkeit dieser Übersetzungen und empfiehlt, immer das englische Originaldokument (siehe bereitgestellter Link) heranzuziehen.

Einleitung

In diesem Dokument wird beschrieben, wie Inter-VLAN-Routing mit Cisco Catalyst Switches konfiguriert wird.

Voraussetzungen

Anforderungen

Cisco empfiehlt, dass Sie über Kenntnisse in folgenden Bereichen verfügen:

-

Sie wissen, wie VLANs erstellt werden.

-

Sie wissen, wie Sie VLAN-Trunks erstellen.

Verwendete Komponenten

Die Informationen in diesem Dokument basierend auf folgenden Software- und Hardware-Versionen:

-

Catalyst 3850 mit Cisco IOS® XE Softwareversion 16.12.7

-

Catalyst 4500 mit Cisco IOS® Software, Version 03.09.00E

Die Informationen in diesem Dokument beziehen sich auf Geräte in einer speziell eingerichteten Testumgebung. Alle Geräte, die in diesem Dokument benutzt wurden, begannen mit einer gelöschten (Nichterfüllungs) Konfiguration. Wenn Ihr Netzwerk in Betrieb ist, stellen Sie sicher, dass Sie die möglichen Auswirkungen aller Befehle kennen.

Konventionen

Weitere Informationen zu Dokumentkonventionen finden Sie unter Cisco Technical Tips Conventions (Technische Tipps von Cisco zu Konventionen).

Verwandte Produkte

Diese Konfiguration kann auch mit den folgenden Hardware- und Softwareversionen verwendet werden:

-

Alle Catalyst 3k/9k-Switches und höher

-

Alle Catalyst Switch-Modelle, die als Access Layer Switch verwendet werden

Hintergrundinformationen

Durch die Implementierung von VLAN-übergreifendem Routing können Organisationen die Vorteile der VLAN-Segmentierung nutzen und gleichzeitig die erforderliche Kommunikation zwischen verschiedenen Teilen des Netzwerks ermöglichen.

Dies ist besonders in komplexen Netzwerkumgebungen nützlich, in denen verschiedene Abteilungen oder Services sicher und effizient interagieren müssen.

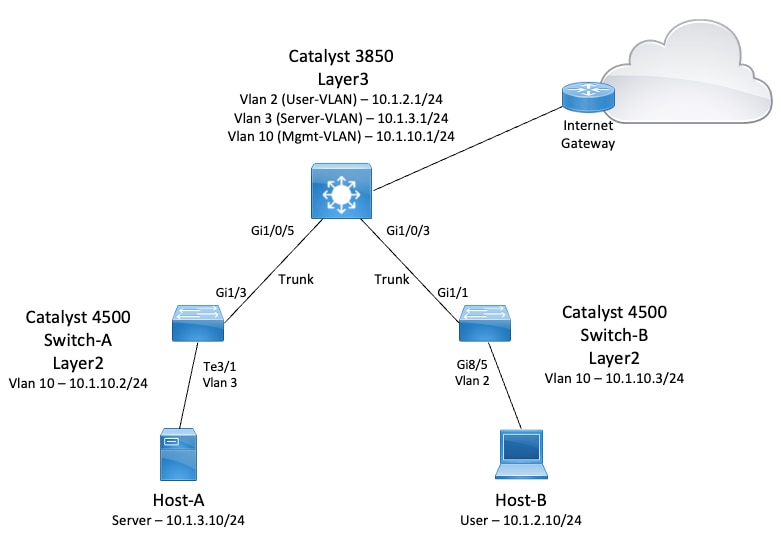

Eine Beispielkonfiguration für Inter-VLAN-Routing wird auf einem Switch der Serie Catalyst 3850 eingerichtet. Dabei fungiert ein Paar Switches der Serie Catalyst 4500 als Layer-2-Switches (L2-Switches), die direkt mit dem Catalyst 3850 verbunden sind.

Der Catalyst Switch 3850 verfügt über eine Standardroute für den gesamten Internetverkehr. Der nächste Hop ist ein Cisco Router, es kann sich aber auch um ein beliebiges Internet-Gateway handeln, z. B. eine Firewall.

In einem LAN unterteilen VLANs Geräte in unterschiedliche Kollisionsdomänen und Layer-3-Subnetze (L3).

Geräte innerhalb desselben VLAN können direkt miteinander kommunizieren, ohne dass Routing erforderlich ist.

Für die Kommunikation zwischen Geräten in verschiedenen VLANs ist jedoch ein Routing-Gerät erforderlich.

Layer-2-Switches (L2) benötigen ein L3-Routing-Gerät, um die Kommunikation zwischen VLANs zu erleichtern.

Dieses Routing-Gerät kann sich außerhalb des Switches befinden oder in ein anderes Modul im gleichen Chassis integriert sein.

Moderne Switches wie der Catalyst 3K/9K verfügen über Routing-Funktionen direkt im Switch.

Diese Switches können ein Paket empfangen, erkennen, dass es zu einem anderen VLAN gehört, und es an den entsprechenden Port im Ziel-VLAN weiterleiten.

Ein typisches LAN-Design segmentiert das Netzwerk anhand der Gruppe oder Funktion der Geräte.

Beispielsweise enthält das Engineering-VLAN nur Geräte, die mit der Entwicklungsabteilung in Verbindung stehen, während das Finance-VLAN nur Geräte enthält, die mit der Finanzabteilung in Verbindung stehen.

Durch die Aktivierung von Routing können Geräte in verschiedenen VLANs kommunizieren, ohne sich in derselben Broadcast-Domäne zu befinden. T

Dieses VLAN-Design bietet außerdem einen weiteren Vorteil: Administratoren können Zugriffslisten verwenden, um die Kommunikation zwischen VLANs einzuschränken.

Zugriffslisten können beispielsweise verwendet werden, um zu verhindern, dass Geräte im Engineering-VLAN auf Geräte im Finanz-VLAN zugreifen.

Konfigurieren

Dieser Abschnitt enthält die erforderlichen Informationen zum Konfigurieren des VLAN-übergreifenden Routings, wie in diesem Dokument beschrieben.

Anmerkung: Verwenden Sie die Cisco Support-Tools, um weitere Informationen zu den hier verwendeten Befehlen zu erhalten. Nur registrierte Cisco BenutzerInnen können auf interne Cisco Tools und Informationen zugreifen.

Netzwerkdiagramm

In diesem Diagramm stellt der Catalyst 3850-Switch die VLAN-übergreifende Routing-Funktion zwischen den verschiedenen VLANs bereit. Standardmäßig fungiert der Catalyst 3850-Switch als L2-Gerät mit deaktiviertem IP-Routing.

Damit der Switch als L3-Gerät fungieren und VLAN-übergreifendes Routing ermöglichen kann, muss IP-Routing global aktiviert sein.

Konfigurationen

Die folgenden drei VLANs wurden für diese Konfiguration definiert:

-

VLAN 2 – User-VLAN

-

VLAN 3 – Server-VLAN

-

VLAN 10 – Mgmt-VLAN

Für jeden Server und jedes Hostgerät muss das Standard-Gateway so konfiguriert sein, dass die IP-Adresse der entsprechenden VLAN-Schnittstelle auf dem Catalyst 3850 verwendet wird.

Das Standard-Gateway für Server ist beispielsweise 10.1.3.1. Die Access Layer Switches, bei denen es sich um den Catalyst 4500 handelt, sind über Trunk-Links mit dem Catalyst 3850 verbunden.

Für den Internetdatenverkehr weist der Catalyst 3850 eine Standardroute auf, die auf einen Cisco Router verweist, der als Internet-Gateway fungiert.

Folglich wird jeder Datenverkehr, für den der Catalyst 3850 keine Route in seiner Routing-Tabelle hat, zur weiteren Verarbeitung an den Cisco Router weitergeleitet.

Empfehlungen

- Stellen Sie sicher, dass das native VLAN für einen 802.1Q-Trunk an beiden Enden des Trunk-Links identisch ist. Wenn sich die nativen VLANs unterscheiden, kann der Datenverkehr auf den nativen VLANs nicht richtig übertragen werden, was zu Verbindungsproblemen in Ihrem Netzwerk führen kann.

- Trennen Sie das Management-VLAN von den anderen VLANs, wie in diesem Diagramm dargestellt. Durch diese Trennung wird sichergestellt, dass Broadcast- oder Paket-Stürme im Benutzer- oder Server-VLAN das Switch-Management nicht beeinträchtigen.

- Verwenden Sie VLAN 1 nicht für das Management. Alle Ports auf Catalyst-Switches sind standardmäßig VLAN 1, und alle nicht konfigurierten Ports werden in VLAN 1 platziert. Die Verwendung von VLAN 1 für das Management kann zu Problemen führen.

- Verwenden Sie einen Layer-3-Port (geroutet), um eine Verbindung zum Standardgateway-Port herzustellen. In diesem Beispiel kann ein Cisco Router durch eine Firewall ersetzt werden, die eine Verbindung zum Internet-Gateway-Router herstellt.

- In diesem Beispiel wird auf dem Catalyst 3850 eine statische Standardroute zum Cisco Router konfiguriert, über die das Internet erreicht wird. Diese Konfiguration ist ideal, wenn es nur eine Route zum Internet gibt.

- Konfigurieren Sie statische Routen, vorzugsweise zusammengefasst, auf dem Gateway-Router für Subnetze, die mit dem Catalyst 3850 erreichbar sind. Dieser Schritt ist wichtig, da bei dieser Konfiguration keine Routing-Protokolle verwendet werden.

- Wenn Ihr Netzwerk über zwei L3-Switches verfügt, können Sie die Access Layer-Switches mit beiden 3850-Switches verbinden und zwischen diesen ein Hot Standby Router Protocol (HSRP) ausführen, um Netzwerkredundanz zu gewährleisten.

- Wenn zusätzliche Bandbreite für die Uplink-Ports benötigt wird, können Sie EtherChannels konfigurieren, die auch Verbindungsredundanz bieten, falls eine Verbindung ausfällt.

Die aktuellen Konfigurationen der in der Topologie verwendeten Switches werden nachfolgend gezeigt:

Hinweis: Die Konfiguration des Internet Gateway-Routers ist nicht relevant und wird daher in diesem Dokument nicht behandelt.

-

Catalyst 3850

-

Catalyst 4500-A

-

Catalyst 4500-B

| Catalyst 3850 |

|---|

|

Anmerkung: In diesem Beispiel wurde das VLAN Trunk Protocol (VTP) auf allen Switches mithilfe des Befehls vtp mode off deaktiviert.

SW_3850(config)#vtp mode off Setting device to VTP Off mode for VLANS. SW_3850(config)#vlan 2 SW_3850(config-vlan)#name User_VLAN SW_3850(config-vlan)#exit SW_3850(config)#vlan 3 SW_3850(config-vlan)#name Server_VLAN SW_3850(config-vlan)#exit SW_3850(config)#vlan 10 SW_3850(config-vlan)#name Mgmt_VLAN SW_3850(config-vlan)#exit SW_3850(config)#end

| Catalyst 4500-A |

|---|

|

| Catalyst 4500-B |

|---|

|

Überprüfung

Als Nächstes finden Sie eine Liste der wichtigsten Befehle, die verwendet werden können, um den Status der Geräte zu überprüfen und zu bestätigen, dass Ihre Konfiguration ordnungsgemäß funktioniert:

show vtp status - Mit diesem Befehl wird der Status des VLAN Trunking Protocol (VTP) auf dem Switch angezeigt. Sie enthält Informationen zur VTP-Version, zum Domänennamen, zum Modus (Server, Client oder transparent) und zur Anzahl der vorhandenen VLANs. Dies ist nützlich, um die VTP-Konfiguration zu überprüfen und konsistente VLAN-Informationen im Netzwerk sicherzustellen.

show interfaces trunk - Dieser Befehl zeigt den Status der Trunk-Ports auf dem Switch an. Es enthält Details dazu, welche Schnittstellen als Trunks konfiguriert sind, zum Kapselungstyp (z. B. 802.1Q) und zu den VLANs, die für die einzelnen Trunks zulässig sind. Dies ist zur Behebung von VLAN-Verbindungsproblemen und zur Gewährleistung einer ordnungsgemäßen Trunk-Konfiguration unerlässlich.

show ip route - Mit diesem Befehl wird die IP-Routing-Tabelle des Switches angezeigt. Es listet alle bekannten Routen auf, einschließlich direkt verbundener Netzwerke, statischer Routen und Routen, die über dynamische Routing-Protokolle abgefragt wurden. Dies ist entscheidend, um die Routing-Pfade zu überprüfen und sicherzustellen, dass der Switch alle erforderlichen Netzwerke erreichen kann.

show ip cef - Dieser Befehl zeigt die Ausgabe von Cisco Express Forwarding (CEF) an. Es enthält Informationen zu den CEF-Einträgen, einschließlich der Next-Hop-Adressen und der zugehörigen Schnittstellen. Dies ist nützlich, um Weiterleitungsprobleme zu beheben und eine effiziente Paketverarbeitung sicherzustellen.

Anmerkung: Mit dem Cisco CLI Analyzer Tool können Sie die Fehlerbehebung für Ihre von Cisco unterstützte Software durchführen und deren Gesamtzustand überprüfen. Der intelligente SSH-Client nutzt integrierte TAC-Tools und Kenntnisse.

Anmerkung: Ausführliche Informationen zu CLI-Befehlen finden Sie in den Befehlsreferenzen für die jeweilige Switching-Plattform.

Anmerkung: Nur registrierte Cisco BenutzerInnen können auf interne Cisco Tools und Informationen zugreifen.

Catalyst 3850

SW_3850#show vtp status VTP Version capable : 1 to 3 VTP version running : 1 VTP Domain Name : VTP Pruning Mode : Disabled VTP Traps Generation : Disabled Device ID : bc67.1c5d.3800 Configuration last modified by 10.0.0.10 at 0-0-00 00:00:00 Feature VLAN: -------------- VTP Operating Mode : Off Maximum VLANs supported locally : 1005 Number of existing VLANs : 8 Configuration Revision : 0 MD5 digest : 0x7E 0xC3 0x8D 0x91 0xC8 0x53 0x42 0x14 0x79 0xA2 0xDF 0xE9 0xC0 0x06 0x1D 0x7D

SW_3850#show interfaces trunk Port Mode Encapsulation Status Native vlan Gi1/0/3 on 802.1q trunking 1 Gi1/0/5 on 802.1q trunking 1 Port Vlans allowed on trunk Gi1/0/3 1-4094 Gi1/0/5 1-4094 Port Vlans allowed and active in management domain Gi1/0/3 1-3,10 Gi1/0/5 1-3,10 Port Vlans in spanning tree forwarding state and not pruned Gi1/0/3 1-3,10 Gi1/0/5 1,3,10

SW_3850#show ip route Codes: L - local, C - connected, S - static, R - RIP, M - mobile, B - BGP D - EIGRP, EX - EIGRP external, O - OSPF, IA - OSPF inter area N1 - OSPF NSSA external type 1, N2 - OSPF NSSA external type 2 E1 - OSPF external type 1, E2 - OSPF external type 2, m - OMP n - NAT, Ni - NAT inside, No - NAT outside, Nd - NAT DIA i - IS-IS, su - IS-IS summary, L1 - IS-IS level-1, L2 - IS-IS level-2 ia - IS-IS inter area, * - candidate default, U - per-user static route H - NHRP, G - NHRP registered, g - NHRP registration summary o - ODR, P - periodic downloaded static route, l - LISP a - application route + - replicated route, % - next hop override, p - overrides from PfR Gateway of last resort is 10.100.100.2 to network 0.0.0.0 S* 0.0.0.0/0 [1/0] via 10.100.100.2 10.0.0.0/8 is variably subnetted, 8 subnets, 2 masks C 10.1.2.0/24 is directly connected, Vlan2 L 10.1.2.1/32 is directly connected, Vlan2 C 10.1.3.0/24 is directly connected, Vlan3 L 10.1.3.1/32 is directly connected, Vlan3 C 10.1.10.0/24 is directly connected, Vlan10 L 10.1.10.1/32 is directly connected, Vlan10 C 10.100.100.0/24 is directly connected, GigabitEthernet1/0/2 L 10.100.100.1/32 is directly connected, GigabitEthernet1/0/2

Catalyst 4500-A

Switch-A#show vtp status VTP Version capable : 1 to 3 VTP version running : 2 VTP Domain Name : cisco.com VTP Pruning Mode : Disabled VTP Traps Generation : Disabled Device ID : 6400.f13e.dc40 Configuration last modified by 10.1.10.2 at 0-0-00 00:00:00 Feature VLAN: -------------- VTP Operating Mode : Off Maximum VLANs supported locally : 1005 Number of existing VLANs : 32 Configuration Revision : 0 MD5 digest : 0x0B 0x61 0x4F 0x9B 0xCD 0x1B 0x37 0x55 0xAB 0x0C 0xC1 0x4B 0xF8 0xDE 0x33 0xB3

Switch-A#show interfaces trunk Port Mode Encapsulation Status Native vlan Gi1/3 on 802.1q trunking 1 Port Vlans allowed on trunk Gi1/3 1-4094 Port Vlans allowed and active in management domain Gi1/3 1,3,10 Port Vlans in spanning tree forwarding state and not pruned Gi1/3 1,3,10

Catalyst 4500-B

Switch-B#show vtp status VTP Version capable : 1 to 3 VTP version running : 1 VTP Domain Name : VTP Pruning Mode : Disabled VTP Traps Generation : Disabled Device ID : 6c20.5606.3540 Configuration last modified by 10.1.10.3 at 11-15-22 10:42:29 Feature VLAN: -------------- VTP Operating Mode : Off Maximum VLANs supported locally : 1005 Number of existing VLANs : 7 Configuration Revision : 0 MD5 digest : 0xEC 0xB4 0x8D 0x46 0x94 0x95 0xE0 0x8F 0xEE 0x1E 0xC7 0x9F 0x26 0x88 0x49 0x9F

Switch-B#show interfaces trunk Port Mode Encapsulation Status Native vlan Gi1/1 on 802.1q trunking 1 Port Vlans allowed on trunk Gi1/1 1-4094 Port Vlans allowed and active in management domain Gi1/1 1-2,10 Port Vlans in spanning tree forwarding state and not pruned Gi1/1 1-2,10

Fehlerbehebung

1. Ping-Probleme innerhalb desselben VLAN

- Wenn Sie Geräte nicht innerhalb desselben VLAN pingen können, überprüfen Sie die VLAN-Zuweisung der Quell- und Ziel-Ports, um sicherzustellen, dass sie sich im selben VLAN befinden.

- Um die VLAN-Zuordnung zu überprüfen, verwenden Sie den Befehl show interface status.

- Verwenden Sie den Befehl show mac address-table, um zu überprüfen, ob der L2-Switch die MAC-Adresse der einzelnen Geräte im entsprechenden VLAN erkennt.

2. Ping-Probleme bei verschiedenen Switches

- Wenn sich Quelle und Ziel auf unterschiedlichen Switches befinden, stellen Sie sicher, dass die Trunks ordnungsgemäß konfiguriert sind. Verwenden Sie den Befehl show interfaces trunk, um die Konfiguration zu überprüfen.

- Überprüfen Sie, ob das native VLAN auf beiden Seiten der Trunk-Verbindung übereinstimmt und ob die Subnetzmaske den Quell- und Zielgeräten entspricht.

3. Ping-Probleme zwischen verschiedenen VLANs

- Wenn Sie keine Geräte in verschiedenen VLANs pingen können, stellen Sie sicher, dass Sie das entsprechende Standard-Gateway pingen können (siehe Schritt 1).

- Überprüfen Sie, ob das Standard-Gateway des Geräts auf die richtige IP-Adresse der VLAN-Schnittstelle zeigt und ob die Subnetzmaske übereinstimmt.

4. Probleme mit der Internetverbindung

- Wenn Sie das Internet nicht erreichen können, stellen Sie sicher, dass die Standardroute auf dem Catalyst 3850 auf die richtige IP-Adresse verweist und dass die Subnetzadresse mit dem Internet Gateway-Router übereinstimmt.

- Stellen Sie sicher, dass der L3-Switch (in diesem Fall der Switch der Serie 3850) den Ping-Befehl an das Internet-Gateway senden kann.

- Verwenden Sie zum Überprüfen den Befehl show ip cef <prefix>, um festzustellen, ob er auf die richtige Schnittstelle verweist.

- Stellen Sie sicher, dass der Internet Gateway-Router Routen zum Internet und zu den internen Netzwerken hat.

Zugehörige Informationen

Revisionsverlauf

| Überarbeitung | Veröffentlichungsdatum | Kommentare |

|---|---|---|

3.0 |

23-Jan-2024

|

SEO und Formatierung aktualisiert. |

2.0 |

21-Dec-2022

|

Format und Verwendung aktualisiert. Rezertifizierung. |

1.0 |

15-Mar-2003

|

Erstveröffentlichung |

Beiträge von Cisco Ingenieuren

- Julio JimenezCisco TAC Engineer

Cisco kontaktieren

- Eine Supportanfrage öffnen

- (Erfordert einen Cisco Servicevertrag)

Feedback

Feedback