Konfigurieren der IS-IS-Authentifizierung

Download-Optionen

-

ePub (168.9 KB)

In verschiedenen Apps auf iPhone, iPad, Android, Sony Reader oder Windows Phone anzeigen

Inklusive Sprache

In dem Dokumentationssatz für dieses Produkt wird die Verwendung inklusiver Sprache angestrebt. Für die Zwecke dieses Dokumentationssatzes wird Sprache als „inklusiv“ verstanden, wenn sie keine Diskriminierung aufgrund von Alter, körperlicher und/oder geistiger Behinderung, Geschlechtszugehörigkeit und -identität, ethnischer Identität, sexueller Orientierung, sozioökonomischem Status und Intersektionalität impliziert. Dennoch können in der Dokumentation stilistische Abweichungen von diesem Bemühen auftreten, wenn Text verwendet wird, der in Benutzeroberflächen der Produktsoftware fest codiert ist, auf RFP-Dokumentation basiert oder von einem genannten Drittanbieterprodukt verwendet wird. Hier erfahren Sie mehr darüber, wie Cisco inklusive Sprache verwendet.

Informationen zu dieser Übersetzung

Cisco hat dieses Dokument maschinell übersetzen und von einem menschlichen Übersetzer editieren und korrigieren lassen, um unseren Benutzern auf der ganzen Welt Support-Inhalte in ihrer eigenen Sprache zu bieten. Bitte beachten Sie, dass selbst die beste maschinelle Übersetzung nicht so genau ist wie eine von einem professionellen Übersetzer angefertigte. Cisco Systems, Inc. übernimmt keine Haftung für die Richtigkeit dieser Übersetzungen und empfiehlt, immer das englische Originaldokument (siehe bereitgestellter Link) heranzuziehen.

Inhalt

Einleitung

In diesem Dokument wird die Konfiguration der Authentifizierung für Routing-Protokolle beschrieben, um das Einschleusen schädlicher Informationen in die Routing-Tabelle zu verhindern. Dieses Dokument demonstriert die Klartextauthentifizierung zwischen Routern, auf denen Intermediate System-to-Intermediate System (IS-IS) für IP ausgeführt wird.

In diesem Dokument wird nur die IS-IS-Clear-Text-Authentifizierung behandelt. Weitere Informationen zu den anderen Typen der IS-IS-Authentifizierung finden Sie unter Erhöhte Sicherheit in einem IS-IS-Netzwerk.

Voraussetzungen

Anforderungen

Leser dieses Dokuments sollten mit dem Betrieb und der Konfiguration von IS-IS vertraut sein.

Verwendete Komponenten

Dieses Dokument ist nicht auf bestimmte Software- und Hardware-Versionen beschränkt. Die Konfiguration in diesem Dokument wurde auf Cisco Routern der Serie 2500 mit Cisco IOS 12.2(24a) getestet.

Die Informationen in diesem Dokument beziehen sich auf Geräte in einer speziell eingerichteten Testumgebung. Alle Geräte, die in diesem Dokument benutzt wurden, begannen mit einer gelöschten (Nichterfüllungs) Konfiguration. Wenn Ihr Netzwerk in Betrieb ist, stellen Sie sicher, dass Sie die möglichen Auswirkungen aller Befehle kennen.

Hintergrundinformationen

IS-IS ermöglicht die Konfiguration eines Kennworts für einen angegebenen Link, einen Bereich oder eine Domäne. Router, die zu Nachbarn werden möchten, müssen dasselbe Kennwort für die konfigurierte Authentifizierungsebene austauschen. Einem Router, der nicht über das entsprechende Passwort verfügt, ist die Teilnahme an der entsprechenden Funktion untersagt (d. h. er darf keine Verbindung initialisieren oder Mitglied eines Bereichs bzw. einer Level-2-Domäne sein).

Mit der Cisco IOS®-Software können drei Arten der IS-IS-Authentifizierung konfiguriert werden.

-

IS-IS-Authentifizierung - Lange Zeit war dies die einzige Möglichkeit, die Authentifizierung für IS-IS zu konfigurieren.

-

IS-IS HMAC-MD5-Authentifizierung - Mit dieser Funktion wird jeder IS-IS-Protokoll-Dateneinheit (Protocol Data Unit, PDU) ein HMAC-MD5-Digest hinzugefügt. Sie wurde in Version 12.2(13)T der Cisco IOS-Software eingeführt und wird nur auf einer begrenzten Anzahl von Plattformen unterstützt.

-

Verbesserte Klartext-Authentifizierung: Mit dieser neuen Funktion kann die Klartext-Authentifizierung mithilfe neuer Befehle konfiguriert werden, die eine Verschlüsselung von Kennwörtern ermöglichen, wenn die Softwarekonfiguration angezeigt wird. Außerdem lassen sich Passwörter einfacher verwalten und ändern.

Hinweis: Unter Erhöhte Sicherheit in einem IS-IS-Netzwerk finden Sie Informationen zu ISIS MD-5 und zur erweiterten Klartext-Authentifizierung.

Das IS-IS-Protokoll, wie in RFC 1142 spezifiziert, sieht die Authentifizierung von Hellos und Link State Packets (LSPs) durch die Aufnahme von Authentifizierungsinformationen als Teil des LSP vor. Diese Authentifizierungsinformationen werden als TLV-Triple (Type Length Value) verschlüsselt. Der Typ der Authentifizierungs-TLV ist 10, die Länge der TLV ist variabel, und der Wert der TLV hängt vom verwendeten Authentifizierungstyp ab. Standardmäßig ist die Authentifizierung deaktiviert.

Konfigurieren

In diesem Abschnitt wird erläutert, wie die IS-IS-Klartextauthentifizierung für einen Link, einen Bereich und eine Domäne konfiguriert wird.

Schnittstellenauthentifizierung

Wenn Sie die IS-IS-Authentifizierung auf einer Schnittstelle konfigurieren, können Sie das Kennwort für die Weiterleitung auf Ebene 1, Ebene 2 oder beide Ebenen 1 und 2 aktivieren. Wenn Sie keine Ebene angeben, lautet die Standardeinstellung "Ebene 1" und "Ebene 2". Je nach konfigurierter Authentifizierungsebene wird das Kennwort in den entsprechenden Hello-Nachrichten übertragen. Die Authentifizierungsebene der IS-IS-Schnittstelle sollte den Adjacency-Typ der Schnittstelle verfolgen. Verwenden Sie den Befehl show clns neighbor, um den Adjacency-Typ zu ermitteln. Für die Area- und Domain-Authentifizierung können Sie die Ebene nicht angeben.

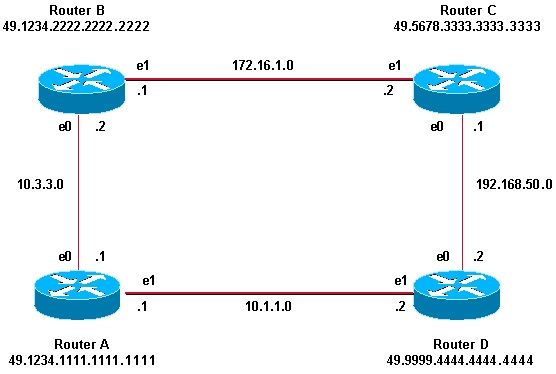

Das Netzwerkdiagramm und die Konfigurationen für die Schnittstellenauthentifizierung auf Router A, Ethernet 0 und Router B, Ethernet 0 sind unten dargestellt. Router A und Router B werden mit dem ISIS-Kennwort SECr3t für Level 1 und Level 2 konfiguriert. Bei diesen Kennwörtern wird zwischen Groß- und Kleinschreibung unterschieden.

Auf Cisco Routern, die mit Connectionless Network Service (CLNS) IS-IS konfiguriert wurden, ist die CLNS-Adjacency zwischen den Routern standardmäßig auf Ebene 1/2 festgelegt. Router A und Router B verfügen also über beide Adjacency-Typen, es sei denn, sie wurden speziell für Level 1 oder Level 2 konfiguriert.

| Router A | Router B |

|---|---|

interface ethernet 0 ip address 10.3.3.1 255.255.255.0 ip router isis isis password SECr3t interface ethernet1 ip address 10.1.1.1 255.255.255.0 ip router isis router isis net 49.1234.1111.1111.1111.00 |

interface ethernet 0 ip address 10.3.3.2 255.255.255.0 ip router isis isis password SECr3t interface ethernet1 ip address 172.16.1.1 255.255.255.0 ip router isis router isis net 49.1234.2222.2222.2222.00 |

Bereichsauthentifizierung

Das Netzwerkdiagramm und die Konfigurationen für die Bereichsauthentifizierung sind unten dargestellt. Wenn die Bereichsauthentifizierung konfiguriert ist, wird das Kennwort in den L1 LSPs, CSNPs und PSNPS übertragen. Alle Router befinden sich im selben IS-IS-Bereich, 49.1234, und alle sind mit dem Bereichspasswort "tiGHter" konfiguriert.

| Router A | Router B |

|---|---|

interface ethernet 0 ip address 10.3.3.1 255.255.255.0 ip router isis interface ethernet1 ip address 10.1.1.1 255.255.255.0 ip router isis router isis net 49.1234.1111.1111.1111.00 area-password tiGHter |

interface ethernet 0 ip address 10.3.3.2 255.255.255.0 ip router isis interface ethernet1 ip address 172.16.1.1 255.255.255.0 ip router isis router isis net 49.1234.2222.2222.2222.00 area-password tiGHter |

| Router C | Router D |

|---|---|

interface ethernet1 ip address 172.16.1.2 255.255.255.0 ip router isis interface ethernet0 ip address 192.168.50.1 255.255.255.0 ip router isis router isis net 49.1234.3333.3333.3333.00 area-password tiGHter |

interface ethernet1 ip address 10.1.1.2 255.255.255.0 ip router isis interface ethernet0 ip address 192.168.50.2 255.255.255.0 ip router isis router isis net 49.1234.4444.4444.4444.00 area-password tiGHter |

Domänenauthentifizierung

Das Netzwerkdiagramm und die Konfigurationen für die Domänenauthentifizierung sind unten dargestellt. Router A und Router B befinden sich im IS-IS-Bereich 49.1234, Router C im IS-IS-Bereich 49.5678 und Router D im Bereich 49.9999. Alle Router befinden sich in derselben IS-IS-Domäne (49) und sind mit dem Domänenkennwort "Sicherheit" konfiguriert.

| Router A | Router B |

|---|---|

interface ethernet 0 ip address 10.3.3.1 255.255.255.0 ip router isis interface ethernet1 ip address 10.1.1.1 255.255.255.0 ip router isis router isis net 49.1234.1111.1111.1111.00 domain-password seCurity |

interface ethernet 0 ip address 10.3.3.2 255.255.255.0 ip router isis interface ethernet1 ip address 172.16.1.1 255.255.255.0 ip router isis router isis net 49.1234.2222.2222.2222.00 domain-password seCurity |

| Router C | Router D |

|---|---|

interface ethernet1 ip address 172.16.1.2 255.255.255.0 ip router isis interface ethernet0 ip address 192.168.50.1 255.255.255.0 ip router isis router isis net 49.5678.3333.3333.3333.00 domain-password seCurity |

interface ethernet1 ip address 10.1.1.2 255.255.255.0 ip router isis interface ethernet0 ip address 192.168.50.2 255.255.255.0 ip router isis router isis net 49.9999.4444.4444.4444.00 domain-password seCurity |

Kombinieren von Domänen-, Bereichs- und Schnittstellenauthentifizierung

Die Topologie und die partiellen Konfigurationen in diesem Abschnitt veranschaulichen eine Kombination aus Domänen-, Bereichs- und Schnittstellenauthentifizierung. Router A und Router B befinden sich im gleichen Bereich und werden mit dem Bereichspasswort "tiGHter" konfiguriert. Router C und Router D gehören zu zwei unterschiedlichen Bereichen als Router A und Router B. Alle Router befinden sich in derselben Domäne und verwenden das Kennwort auf Domänenebene "Sicherheit" gemeinsam. Router B und Router C verfügen über eine Schnittstellenkonfiguration für die Ethernet-Verbindung zwischen ihnen. Router C und Router D bilden mit ihren Nachbarn nur L2-Nachbarschaften, ein Kennwort für die Konfiguration des Bereichs ist nicht erforderlich.

| Router A | Router B |

|---|---|

interface ethernet 0 ip address 10.3.3.1 255.255.255.0 ip router isis interface ethernet1 ip address 10.1.1.1 255.255.255.0 ip router isis router isis net 49.1234.1111.1111.1111.00 domain-password seCurity area-password tiGHter |

interface ethernet 0 ip address 10.3.3.2 255.255.255.0 ip router isis interface ethernet1 ip address 172.16.1.1 255.255.255.0 ip router isis clns router isis isis password Fri3nd level-2 router isis net 49.1234.2222.2222.2222.00 domain-passwordseCurity area-password tiGHter |

| Router C | Router D |

|---|---|

interface ethernet1 ip address 172.16.1.2 255.255.255.0 ip router isis isis password Fri3nd level-2 interfaceethernet0 ip address 192.168.50.1 255.255.255.0 ip router isis router isis net 49.5678.3333.3333.3333.00 domain-password seCurity |

interface ethernet1 ip address 10.1.1.2 255.255.255.0 ip router isis interface ethernet0 ip address 192.168.50.2 255.255.255.0 ip router isis router isis net 49.9999.4444.4444.4444.00 domain-password seCurity |

Überprüfung

Bestimmte show-Befehle werden vom Cisco CLI Analyzer unterstützt (nur für registrierte Kunden), mit dem Sie eine Analyse der show-Befehlsausgabe anzeigen können.

Verwenden Sie den Befehl show clns neighbors im Benutzer-EXEC- oder privilegierten EXEC-Modus, um zu überprüfen, ob die Schnittstellenauthentifizierung ordnungsgemäß funktioniert. Die Ausgabe des Befehls zeigt den Adjacency-Typ und den Status der Verbindung an. In der Beispielausgabe des Befehls show clns neighbors wird ein Router angezeigt, der ordnungsgemäß für die Schnittstellenauthentifizierung konfiguriert ist. Der Status wird als UP angezeigt:

RouterA# show clns neighbors System Id Interface SNPA State Holdtime Type Protocol RouterB Et0 0000.0c76.2882 Up 27 L1L2 IS-IS

Bei der Area- und Domain-Authentifizierung kann die Authentifizierung mithilfe von Debug-Befehlen überprüft werden, wie im nächsten Abschnitt erläutert wird.

Fehlerbehebung

Wenn für direkt verbundene Router auf einer Seite einer Verbindung und nicht auf der anderen eine Authentifizierung konfiguriert ist, bilden die Router keine CLNS IS-IS-Adjacency. In der unten stehenden Ausgabe ist Router B für die Schnittstellenauthentifizierung an seiner Ethernet 0-Schnittstelle konfiguriert, und Router A ist nicht für die Authentifizierung an seiner angrenzenden Schnittstelle konfiguriert.

Router_A# show clns neighbors System Id Interface SNPA State Holdtime Type Protocol Router_B Et0 00e0.b064.46ec Init 265 IS ES-IS Router_B# show clns neighbors

Wenn für direkt verbundene Router auf einer Seite einer Verbindung Area-Authentication konfiguriert ist, wird zwischen den beiden Routen eine CLNS IS-IS-Adjacency gebildet. Der Router, auf dem die Area-Authentifizierung konfiguriert ist, akzeptiert jedoch keine L1-LSPs vom CLNS-Nachbarn, und es ist keine Area-Authentifizierung konfiguriert. Der Nachbar ohne Area-Authentifizierung akzeptiert jedoch weiterhin L1- und L2-LSPs.

Dies ist die Debugmeldung auf Router A, auf dem die Bereichsauthentifizierung konfiguriert ist und L1 LSP von einem Nachbarn (Router B) ohne Bereichsauthentifizierung empfängt:

Router_A# deb isis update-packets IS-IS Update related packet debugging is on Router_A# *Mar 1 00:47:14.755: ISIS-Upd: Rec L1 LSP 2222.2222.2222.00-00, seq 3, ht 1128, *Mar 1 00:47:14.759: ISIS-Upd: from SNPA 0000.0c76.2882 (Ethernet0) *Mar 1 00:47:14.763: ISIS-Upd: LSP authentication failed Router_A# *Mar 1 00:47:24.455: ISIS-Upd: Rec L1 LSP 2222.2222.2222.00-00, seq 3, ht 1118, *Mar 1 00:47:24.459: ISIS-Upd: from SNPA 0000.0c76.2882 (Ethernet0) *Mar 1 00:47:24.463: ISIS-Upd: LSP authentication failed RouterA#

Wenn Sie die Domänenauthentifizierung auf einem Router konfigurieren, werden die L2 LSPs von Routern abgelehnt, auf denen keine Domänenauthentifizierung konfiguriert ist. Router, für die keine Authentifizierung konfiguriert ist, akzeptieren die LSPs des Routers, für den die Authentifizierung konfiguriert ist.

Die unten angezeigte Fehlerbehebungsausgabe zeigt LSP-Authentifizierungsfehler. Die Router-CA ist für die Area- oder Domain-Authentifizierung konfiguriert und empfängt Level-2-LSPs von einem Router (Router DB), der nicht für die Domain- oder Passwort-Authentifizierung konfiguriert ist.

Router_A# debug isis update-packets IS-IS Update related packet debugging is on Router_A# *Mar 1 02:32:48.315: ISIS-Upd: Rec L2 LSP 2222.2222.2222.00-00, seq 8, ht 374, *Mar 1 02:32:48.319: ISIS-Upd: from SNPA 0000.0c76.2882 (Ethernet0) *Mar 1 02:32:48.319: ISIS-Upd: LSP authentication failed Router_A# *Mar 1 02:32:57.723: ISIS-Upd: Rec L2 LSP 2222.2222.2222.00-00, seq 8, ht 365, *Mar 1 02:32:57.727: ISIS-Upd: from SNPA 0000.0c76.2882 (Ethernet0) *Mar 1 02:32:57.727: ISIS-Upd: LSP authentication failed

Zugehörige Informationen

Revisionsverlauf

| Überarbeitung | Veröffentlichungsdatum | Kommentare |

|---|---|---|

1.0 |

10-Dec-2001

|

Erstveröffentlichung |

Beiträge von Cisco Ingenieuren

Cisco kontaktieren

- Eine Supportanfrage öffnen

- (Erfordert einen Cisco Servicevertrag)

Feedback

Feedback