Grundlegendes Konfigurationsbeispiel für FWSM

Inhalt

Einleitung

In diesem Dokument wird beschrieben, wie Sie die grundlegende Konfiguration des Firewall Services Module (FWSM) konfigurieren, das auf den Cisco Switches der Serie 6500 oder den Cisco Routern der Serie 7600 installiert ist. Dazu gehören die Konfiguration der IP-Adresse, Standard-Routing, statische und dynamische NATing, Zugriffskontrolllisten (ACLs)-Anweisungen, um den gewünschten Datenverkehr zuzulassen oder den unerwünschten Datenverkehr zu blockieren, Anwendungsserver wie Websense für die Überprüfung des Internetdatenverkehrs aus dem internen Netzwerk und der Webserver für die Internetbenutzer.

Hinweis: In einem FWSM-Hochverfügbarkeitsszenario kann die Failover-Synchronisierung nur erfolgreich durchgeführt werden, wenn die Lizenzschlüssel zwischen den Modulen identisch sind. Daher kann der Failover zwischen den FWSMs mit unterschiedlichen Lizenzen nicht funktionieren.

Voraussetzungen

Anforderungen

Es gibt keine spezifischen Anforderungen für dieses Dokument.

Verwendete Komponenten

Die Informationen in diesem Dokument basierend auf folgenden Software- und Hardware-Versionen:

-

Firewall Services Module mit Softwareversion 3.1 und höher

-

Catalyst Switches der Serie 6500 mit den folgenden erforderlichen Komponenten:

-

Supervisor Engine mit Cisco IOS®-Software, auch bekannt als Supervisor Cisco IOS oder Catalyst Operating System (OS) Informationen zu unterstützten Supervisor Engines und Softwareversionen finden Sie in Tabelle.

-

Multilayer Switch Feature Card (MSFC) 2 mit Cisco IOS-Software. Unterstützte Cisco IOS Softwareversionen finden Sie in Tabelle.

Supervisor Engines1 Cisco IOS-Softwareversion Cisco IOS Software, Version 12.2(18)SXF und höher 720, 32 Cisco IOS Software, Version 12.2(18)SXF2 und höher 2, 720, 32 Modulare Cisco IOS Software Cisco IOS Software-Version 12.2(18)SXF4 720, 32 Catalyst OS 2 8.5(3) und höher 2, 720, 32 -

1 FWSM unterstützt den Supervisor 1 oder 1A nicht.

2Wenn Sie Catalyst OS auf dem Supervisor verwenden, können Sie diese unterstützten Cisco IOS Software-Versionen auf der MSFC verwenden. Wenn Sie die Cisco IOS-Software auf dem Supervisor verwenden, verwenden Sie dieselbe Version auf der MSFC.

Die Informationen in diesem Dokument beziehen sich auf Geräte in einer speziell eingerichteten Testumgebung. Alle Geräte, die in diesem Dokument benutzt wurden, begannen mit einer gelöschten (Nichterfüllungs) Konfiguration. Wenn Ihr Netz Live ist, überprüfen Sie, ob Sie die mögliche Auswirkung jedes möglichen Befehls verstehen.

Verwandte Produkte

Diese Konfiguration kann auch für Cisco Router der Serie 7600 verwendet werden, wobei die erforderlichen Komponenten wie folgt bereitgestellt werden:

-

Supervisor Engine mit Cisco IOS-Software In Tabelle sind die unterstützten Supervisor Engines und Cisco IOS-Softwareversionen aufgeführt.

-

MSFC 2 mit Cisco IOS-Software In Tabelle sind die unterstützten Cisco IOS-Softwareversionen aufgeführt.

Konventionen

Weitere Informationen zu Dokumentkonventionen finden Sie unter Cisco Technical Tips Conventions (Technische Tipps von Cisco zu Konventionen).

Hintergrundinformationen

Das FWSM ist ein leistungsstarkes, platzsparendes Stateful-Firewall-Modul für die Installation auf Switches der Serie Catalyst 6500 und auf Cisco Routern der Serie 7600.

Firewalls schützen interne Netzwerke vor nicht autorisiertem Zugriff durch Benutzer in einem externen Netzwerk. Die Firewall kann auch interne Netzwerke voreinander schützen, z. B. wenn ein Personalnetzwerk von einem Benutzernetzwerk getrennt bleibt. Wenn Sie über Netzwerkressourcen verfügen, die für einen externen Benutzer verfügbar sein müssen, z. B. einen Web- oder FTP-Server, können Sie diese Ressourcen in einem separaten Netzwerk hinter der Firewall platzieren, das als demilitarisierte Zone (DMZ) bezeichnet wird. Die Firewall lässt einen eingeschränkten Zugriff auf die DMZ zu. Da die DMZ jedoch nur die öffentlichen Server umfasst, wirkt sich ein Angriff dort nur auf die Server und nicht auf die anderen internen Netzwerke aus. Sie können auch steuern, wann interne Benutzer auf externe Netzwerke zugreifen, z. B. auf das Internet, wenn Sie nur bestimmte Adressen zulassen, Authentifizierung oder Autorisierung erfordern oder sich mit einem externen URL-Filterserver abstimmen.

Das FWSM umfasst eine Vielzahl erweiterter Funktionen, z. B. mehrere Sicherheitskontexte, die virtualisierten Firewalls ähneln, eine transparente Firewall (Layer 2) oder einen Routing-Firewall-Betrieb (Layer 3), Hunderte von Schnittstellen und viele weitere Funktionen.

Bei den Gesprächen über Netzwerke, die mit einer Firewall verbunden sind, befindet sich das externe Netzwerk vor der Firewall, das interne Netzwerk ist geschützt und hinter der Firewall, und eine DMZ ermöglicht hinter der Firewall den eingeschränkten Zugriff für externe Benutzer. Da das FWSM die Konfiguration einer Vielzahl von Schnittstellen mit unterschiedlichen Sicherheitsrichtlinien ermöglicht, die eine Vielzahl von internen Schnittstellen, eine Vielzahl von DMZs und ggf. sogar eine Vielzahl von externen Schnittstellen umfassen, werden diese Begriffe nur im allgemeinen Sinne verwendet.

Konfigurieren

In diesem Abschnitt erfahren Sie, wie Sie die in diesem Dokument beschriebenen Funktionen konfigurieren können.

Hinweis: Verwenden Sie das Command Lookup Tool, also das Tool für die Suche nach Befehlen (nur registrierte Kunden), um weitere Informationen zu den in diesem Abschnitt verwendeten Befehlen zu erhalten.

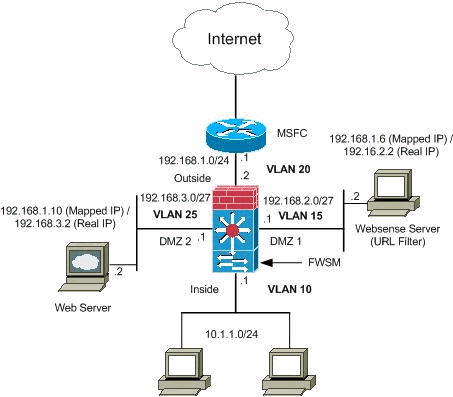

Netzwerkdiagramm

In diesem Dokument wird die folgende Netzwerkeinrichtung verwendet:

Hinweis: Die in dieser Konfiguration verwendeten IP-Adressierungsschemata sind im Internet nicht legal routbar. Es handelt sich dabei um RFC 1918-Adressen, die in einer Laborumgebung verwendet wurden.

Konfigurationen

In diesem Dokument werden folgende Konfigurationen verwendet:

Konfiguration des Catalyst Switches der Serie 6500

-

Sie können FWSM in den Catalyst Switches der Serie 6500 oder in den Cisco Routern der Serie 7600 installieren. Die Konfiguration beider Serien ist identisch, und die Serien werden in diesem Dokument allgemein als Switch bezeichnet.

Hinweis: Sie müssen den Switch vor der Konfiguration von FWSM entsprechend konfigurieren.

-

Assign VLANs to the Firewall Services Module (VLANs dem Firewall-Dienstmodul zuweisen) - In diesem Abschnitt wird beschrieben, wie Sie VLANs dem FWSM zuweisen. Das FWSM enthält keine externen physischen Schnittstellen. Stattdessen werden VLAN-Schnittstellen verwendet. Das Zuweisen von VLANs zum FWSM ähnelt dem Zuweisen eines VLAN zu einem Switch-Port. Das FWSM umfasst eine interne Schnittstelle zum Switch-Fabric-Modul (falls vorhanden) oder zum gemeinsam genutzten Bus.

Hinweis: Im Abschnitt Configuring VLANs (Konfigurieren von VLANs) im Catalyst 6500 Switches Software Configuration Guide (Catalyst 6500 Switches-Softwarekonfigurationshandbuch) finden Sie weitere Informationen zum Erstellen von VLANs und zum Zuweisen der VLANs zu Switch-Ports.

-

VLAN-Richtlinien:

-

Mit dem FWSM können Sie private VLANs verwenden. Weisen Sie dem FWSM das primäre VLAN zu. das FWSM verarbeitet automatisch sekundären VLAN-Datenverkehr.

-

Sie können keine reservierten VLANs verwenden.

-

Sie können VLAN 1 nicht verwenden.

-

Wenn Sie FWSM-Failover im selben Switch-Chassis verwenden, weisen Sie die für Failover und Stateful-Kommunikation reservierten VLANs nicht einem Switch-Port zu. Wenn Sie jedoch ein Failover zwischen den Chassis verwenden, müssen Sie die VLANs in den Trunk-Port zwischen den Chassis integrieren.

-

Wenn Sie die VLANs dem Switch nicht hinzufügen, bevor Sie sie dem FWSM zuweisen, werden sie in der Supervisor Engine-Datenbank gespeichert und an das FWSM gesendet, sobald sie dem Switch hinzugefügt werden.

-

Weisen Sie dem FWSM VLANs zu, bevor Sie sie der MSFC zuweisen.

VLANs, die diese Bedingung nicht erfüllen, werden aus dem VLAN-Bereich verworfen, den Sie für das FWSM zuweisen möchten.

-

-

Zuweisen von VLANs zum FWSM in der Cisco IOS Software:

Erstellen Sie in der Cisco IOS-Software bis zu 16 Firewall-VLAN-Gruppen, und weisen Sie die Gruppen dann dem FWSM zu. Sie können beispielsweise alle VLANs einer Gruppe zuweisen, eine interne Gruppe und eine externe Gruppe erstellen oder eine Gruppe für jeden Kunden erstellen. Jede Gruppe kann unbegrenzte VLANs enthalten.

Sie können dasselbe VLAN nicht mehreren Firewall-Gruppen zuweisen. Sie können jedoch einem FWSM mehrere Firewall-Gruppen und mehreren FWSMs eine einzelne Firewall-Gruppe zuweisen. VLANs, die Sie beispielsweise mehreren FWSMs zuweisen möchten, können sich in einer separaten Gruppe von VLANs befinden, die für jedes FWSM eindeutig sind.

-

Führen Sie die folgenden Schritte aus, um dem FWSM VLANs zuzuweisen:

Router(config)#firewall vlan-group firewall_group vlan_range

Bei vlan_range kann es sich um ein oder mehrere VLANs handeln, z. B. 2 bis 1000 und von 1025 bis 4094, die entweder als einzelne Nummer (n) wie 5, 10, 15 oder als Bereich (n-x) wie 5-10, 10-20 identifiziert werden.

Hinweis: Geroutete Ports und WAN-Ports nutzen interne VLANs, sodass VLANs im Bereich 1020-1100 möglicherweise bereits verwendet werden können.

Beispiel:

firewall vlan-group 1 10,15,20,25

-

Führen Sie die Schritte aus, um die Firewall-Gruppen dem FWSM zuzuweisen.

Router(config)#firewall module module_number vlan-group firewall_group

Die Firewall_group ist eine oder mehrere Gruppennummern, entweder als eine einzelne Zahl (n) wie 5 oder als ein Bereich wie 5-10.

Beispiel:

firewall module 1 vlan-group 1

-

-

Zuweisen von VLANs zum FWSM in der Catalyst Betriebssystemsoftware - In der Catalyst Betriebssystemsoftware weisen Sie dem FWSM eine Liste von VLANs zu. Auf Wunsch können Sie dasselbe VLAN mehreren FWSMs zuweisen. Die Liste kann unbegrenzte VLANs enthalten.

Führen Sie die Schritte aus, um dem FWSM VLANs zuzuweisen.

Console> (enable)set vlan vlan_list firewall-vlan mod_num

Bei vlan_list kann es sich um ein oder mehrere VLANs handeln, z. B. 2 bis 1000 und von 1025 bis 4094, die entweder als einzelne Nummer (n) wie 5, 10, 15 oder als Bereich (n-x) wie 5-10, 10-20 identifiziert werden.

-

-

Add Switched Virtual Interfaces (Geschaltete virtuelle Schnittstellen zur MSFC hinzufügen): Ein auf der MSFC definiertes VLAN wird als geschaltete virtuelle Schnittstelle bezeichnet. Wenn Sie das für die SVI verwendete VLAN dem FWSM zuweisen, routet die MSFC zwischen dem FWSM und anderen Layer-3-VLANs.

Aus Sicherheitsgründen kann zwischen MSFC und FWSM standardmäßig nur eine SVI vorhanden sein. Wenn Sie beispielsweise das System mit mehreren SVIs falsch konfigurieren, können Sie versehentlich die Weiterleitung von Datenverkehr über das FWSM zulassen, wenn Sie der MSFC die internen und externen VLANs zuweisen.

Führen Sie die Schritte zur Konfiguration der SVI aus.

Router(config)#interface vlan vlan_number Router(config-if)#ip address address mask

Beispiel:

interface vlan 20 ip address 192.168.1.1 255.255.255.0

| Konfiguration des Catalyst Switches der Serie 6500 |

|---|

!--- Output Suppressed firewall vlan-group 1 10,15,20,25 firewall module 1 vlan-group 1 interface vlan 20 ip address 192.168.1.1 255.255.255.0 !--- Output Suppressed |

Hinweis: Nehmen Sie über den Switch mit dem für Ihr Switch-Betriebssystem geeigneten Befehl eine Sitzung im FWSM auf:

-

Cisco IOS Software:

Router#session slot

processor 1 -

Catalyst OS-Software:

Console> (enable) session module_number

(Optional) Freigabe von VLANs für andere Service-Module - Wenn der Switch über andere Service-Module verfügt, z. B. Application Control Engine (ACE), müssen Sie möglicherweise einige VLANs für diese Service-Module freigeben. Weitere Informationen zur Optimierung der FWSM-Konfiguration bei der Arbeit mit solchen anderen Modulen finden Sie unter Service Module Design with ACE and FWSM.

FWSM-Konfiguration

-

Configure Interfaces for FWSM (Schnittstellen für FWSM konfigurieren): Bevor Sie Datenverkehr über FWSM zulassen können, müssen Sie einen Schnittstellennamen und eine IP-Adresse konfigurieren. Sie sollten auch die Sicherheitsstufe vom Standardwert 0 ändern. Wenn Sie einer Schnittstelle innerhalb einen Namen geben und die Sicherheitsstufe nicht explizit festlegen, legt FWSM die Sicherheitsstufe auf 100 fest.

Hinweis: Jede Schnittstelle muss eine Sicherheitsstufe zwischen 0 (niedrigste Stufe) und 100 (höchste Stufe) aufweisen. Sie sollten beispielsweise Ihr sicherstes Netzwerk, z. B. das interne Hostnetzwerk, der Ebene 100 zuweisen, während das externe Netzwerk, das mit dem Internet verbunden ist, der Ebene 0 entsprechen kann. Andere Netzwerke, z. B. DMZs, können dazwischen liegen.

Sie können der Konfiguration eine beliebige VLAN-ID hinzufügen, aber nur VLANs, z. B. 10, 15, 20 und 25, die dem FWSM vom Switch zugewiesen wurden, können Datenverkehr weiterleiten. Mit dem Befehl show vlan können Sie alle dem FWSM zugewiesenen VLANs anzeigen.

interface vlan 20 nameif outside security-level 0 ip address 192.168.1.2 255.255.255.0 interface vlan 10 nameif inside security-level 100 ip address 10.1.1.1 255.255.255.0 interface vlan 15 nameif dmz1 security-level 60 ip address 192.168.2.1 255.255.255.224 interface vlan 25 nameif dmz2 security-level 50 ip address 192.168.3.1 255.255.255.224Tipp: Im Befehl <name> ist der Name eine Textzeichenfolge mit bis zu 48 Zeichen und unterscheidet nicht zwischen Groß- und Kleinschreibung. Sie können den Namen ändern, wenn Sie diesen Befehl mit einem neuen Wert erneut eingeben. Geben Sie das Formular no nicht ein, da dieser Befehl dazu führt, dass alle Befehle, die auf diesen Namen verweisen, gelöscht werden.

-

Konfigurieren Sie die Standardroute:

route outside 0.0.0.0 0.0.0.0 192.168.1.1

Eine Standardroute identifiziert die Gateway-IP-Adresse (192.168.1.1), an die FWSM alle IP-Pakete sendet, für die es keine erfasste oder statische Route hat. Eine Standardroute ist einfach eine statische Route mit 0.0.0.0/0 als Ziel-IP-Adresse. Routen, die ein bestimmtes Ziel identifizieren, haben Vorrang vor der Standardroute.

-

Dynamic NAT übersetzt eine Gruppe realer Adressen (10.1.1.0/24) in einen Pool zugeordneter Adressen (192.168.1.20-192.168.1.50), die im Zielnetzwerk routingfähig sind. Der zugeordnete Pool kann weniger Adressen enthalten als die reale Gruppe. Wenn ein Host, den Sie übersetzen möchten, auf das Zielnetzwerk zugreift, weist ihm das FWSM eine IP-Adresse aus dem zugeordneten Pool zu. Die Übersetzung wird nur hinzugefügt, wenn der echte Host die Verbindung initiiert. Die Übersetzung ist nur für die Dauer der Verbindung vorhanden, und ein Benutzer behält nach Ablauf der Übersetzungszeit nicht dieselbe IP-Adresse bei.

nat (inside) 1 10.1.1.0 255.255.255.0 global (outside) 1 192.168.1.20-192.168.1.50 netmask 255.255.255.0 access-list Internet extended deny ip any 192.168.2.0 255.255.255.0 access-list Internet extended permit ip any any access-group Internet in interface inside

Sie müssen eine ACL erstellen, um den Datenverkehr aus dem internen Netzwerk 10.1.1.0/24 für das DMZ1-Netzwerk (192.168.2.0) abzulehnen und die anderen Arten des Datenverkehrs ins Internet durch die Anwendung der ACL Internet an die interne Schnittstelle als Einwärtsrichtung für eingehenden Datenverkehr zuzulassen.

-

Static NAT erstellt eine feste Übersetzung echter Adressen in zugeordnete Adressen. Bei dynamischer NAT und PAT verwendet jeder Host für jede nachfolgende Übersetzung eine andere Adresse oder einen anderen Port. Da die zugeordnete Adresse für jede aufeinander folgende Verbindung mit statischer NAT identisch ist und eine dauerhafte Übersetzungsregel vorhanden ist, können Hosts im Zielnetzwerk mit statischer NAT Datenverkehr zu einem übersetzten Host initiieren, wenn eine entsprechende Zugriffsliste vorhanden ist.

Der Hauptunterschied zwischen dynamischer NAT und einem Adressbereich für statische NAT besteht darin, dass statische NAT es einem Remote-Host ermöglicht, eine Verbindung zu einem umgewandelten Host zu initiieren, wenn eine entsprechende Zugriffsliste vorhanden ist, während dynamische NAT dies nicht zulässt. Sie benötigen auch eine gleiche Anzahl von zugeordneten Adressen wie reale Adressen mit statischer NAT.

static (dmz1,outside) 192.168.1.6 192.168.2.2 netmask 255.255.255.255 static (dmz2,outside) 192.168.1.10 192.168.3.2 netmask 255.255.255.255 access-list outside extended permit tcp any host 192.168.1.10 eq http access-list outside extended permit tcp host 192.168.1.30 host 192.168.1.6 eq pcanywhere-data access-list outside extended permit udp host 192.168.1.30 host 192.168.1.6 eq pcanywhere-status access-list inbound extended permit udp any host 216.70.55.69 range 8766 30000 access-group outside in interface outside

Dies sind die beiden gezeigten statischen NAT-Anweisungen. Der erste ist für die Übersetzung der echten IP 192.168.2.2 auf der internen Schnittstelle in die zugeordnete IP 192.168.1.6 auf dem externen Subnetz vorgesehen, sofern die ACL den Datenverkehr von der Quelle 192.168.1.30 in die zugeordnete IP zulässt. 192.168.1.6, um auf den Websense-Server im DMZ1-Netzwerk zuzugreifen. In ähnlicher Weise sollte die zweite statische NAT-Anweisung die tatsächliche IP 192.168.3.2 auf der internen Schnittstelle in die zugeordnete IP 192.168.1.10 auf dem externen Subnetz übersetzen, sofern die ACL den Datenverkehr vom Internet zur zugeordneten IP 192.168.1.10 zulässt, um auf die Webserver im DMZ2-Netzwerk und die udp-Port-Nummer im Bereich von 8766 bis 30000.

-

Der Befehl url-server gibt den Server an, auf dem die Websense URL-Filteranwendung ausgeführt wird. Die Grenze liegt bei 16 URL-Servern im Einzel-Kontext-Modus und vier URL-Servern im Multi-Modus. Sie können jedoch jeweils nur eine Anwendung verwenden, entweder N2H2 oder Websense. Wenn Sie außerdem Ihre Konfiguration auf der Sicherheits-Appliance ändern, wird die Konfiguration auf dem Anwendungsserver dadurch nicht aktualisiert. Dies muss entsprechend den Herstelleranweisungen separat erfolgen.

Der Befehl url-server muss konfiguriert werden, bevor Sie den Befehl filter für HTTPS und FTP eingeben. Wenn alle URL-Server aus der Serverliste entfernt werden, werden auch alle Filterbefehle entfernt, die sich auf die URL-Filterung beziehen.

Sobald Sie den Server festgelegt haben, aktivieren Sie den URL-Filterdienst mit dem Befehl filter url.

url-server (dmz1) vendor websense host 192.168.2.2 timeout 30 protocol TCP version 1 connections 5

Der Befehl filter url verhindert den Zugriff ausgehender Benutzer von World Wide Web-URLs, die Sie mit der Websense-Filteranwendung festlegen.

filter url http 10.1.1.0 255.255.255.0 0 0

| FWSM-Konfiguration |

|---|

!--- Output Suppressed

interface vlan 20

nameif outside

security-level 0

ip address 192.168.1.2 255.255.255.0

interface vlan 10

nameif inside

security-level 100

ip address 10.1.1.1 255.255.255.0

interface vlan 15

nameif dmz1

security-level 60

ip address 192.168.2.1 255.255.255.224

interface vlan 25

nameif dmz2

security-level 50

ip address 192.168.3.1 255.255.255.224

passwd fl0wer

enable password treeh0u$e

route outside 0 0 192.168.1.1 1

url-server (dmz1) vendor websense host 192.168.2.2 timeout 30 protocol TCP version 1 connections 5

url-cache dst 128

filter url http 10.1.1.0 255.255.255.0 0 0

!--- When inside users access an HTTP server, FWSM consults with a !--- Websense server in order to determine if the traffic is allowed.

nat (inside) 1 10.1.1.0 255.255.255.0

global (outside) 1 192.168.1.20-192.168.1.50 netmask 255.255.255.0

!--- Dynamic NAT for inside users that access the Internet

static (dmz1,outside) 192.168.1.6 192.168.2.2 netmask 255.255.255.255

!--- A host on the subnet 192.168.1.0/24 requires access to the Websense !--- server for management that use pcAnywhere, so the Websense server !--- uses a static translation for its private address.

static (dmz2,outside) 192.168.1.10 192.168.3.2 netmask 255.255.255.255

!--- A host on the Internet requires access to the Webserver, so the Webserver !--- uses a static translation for its private address.

access-list Internet extended deny ip any 192.168.2.0 255.255.255.0

access-list Internet extended permit ip any any

access-group Internet in interface inside

!--- Allows all inside hosts to access the outside for any IP traffic, !--- but denies them access to the dmz1

access-list outside extended permit tcp any host 192.168.1.10 eq http

!--- Allows the traffic from the internet with the destination IP address !--- 192.168.1.10 and destination port 80

access-list outside extended permit tcp host 192.168.1.30 host 192.168.1.6 eq pcanywhere-data

access-list outside extended permit udp host 192.168.1.30 host 192.168.1.6 eq pcanywhere-status

!--- Allows the management host 192.168.1.30 to use !--- pcAnywhere on the Websense server

access-list inbound extended permit udp any host 216.70.55.69 range 8766 30000

!--- Allows udp port number in the range of 8766 to 30000.

access-group outside in interface outside

access-list WEBSENSE extended permit tcp host 192.168.2.2 any eq http

access-group WEBSENSE in interface dmz1

!--- The Websense server needs to access the Websense !--- updater server on the outside. !--- Output Suppressed

|

Überprüfung

Verwenden Sie diesen Abschnitt, um zu überprüfen, ob Ihre Konfiguration ordnungsgemäß funktioniert.

Das Output Interpreter-Tool (OIT) (nur registrierte Kunden) unterstützt bestimmte show-Befehle. Verwenden Sie das OIT, um eine Analyse der Ausgabe des Befehls show anzuzeigen.

-

Prüfen Sie anhand der Modulinformationen Ihres Betriebssystems, ob der Switch das FWSM erkennt und aktiviert hat:

-

Cisco IOS Software:

Router#show module Mod Ports Card Type Model Serial No. --- ----- -------------------------------------- ------------------ ----------- 1 2 Catalyst 6000 supervisor 2 (Active) WS-X6K-SUP2-2GE SAD0444099Y 2 48 48 port 10/100 mb RJ-45 ethernet WS-X6248-RJ-45 SAD03475619 3 2 Intrusion Detection System WS-X6381-IDS SAD04250KV5 4 6 Firewall Module WS-SVC-FWM-1 SAD062302U4

-

Catalyst OS-Software:

Console>show module [mod-num] The following is sample output from the show module command: Console> show module Mod Slot Ports Module-Type Model Sub Status --- ---- ----- ------------------------- ------------------- --- ------ 1 1 2 1000BaseX Supervisor WS-X6K-SUP1A-2GE yes ok 15 1 1 Multilayer Switch Feature WS-F6K-MSFC no ok 4 4 2 Intrusion Detection Syste WS-X6381-IDS no ok 5 5 6 Firewall Module WS-SVC-FWM-1 no ok 6 6 8 1000BaseX Ethernet WS-X6408-GBIC no ok

Hinweis: Der Befehl show module zeigt sechs Ports für FWSM an. Dabei handelt es sich um interne Ports, die als EtherChannel gruppiert sind.

-

-

Router#show firewall vlan-group Group vlans ----- ------ 1 10,15,20 51 70-85 52 100

-

Router#show firewall module Module Vlan-groups 5 1,51 8 1,52

-

Geben Sie den Befehl für Ihr Betriebssystem ein, um die aktuelle Bootpartition anzuzeigen:

-

Cisco IOS Software:

Router#show boot device [mod_num]

Beispiel:

Router#show boot device [mod:1 ]: [mod:2 ]: [mod:3 ]: [mod:4 ]: cf:4 [mod:5 ]: cf:4 [mod:6 ]: [mod:7 ]: cf:4 [mod:8 ]: [mod:9 ]:

-

Catalyst OS-Software:

Console> (enable) show boot device mod_num

Beispiel:

Console> (enable) show boot device 6 Device BOOT variable = cf:5

-

Fehlerbehebung

In diesem Abschnitt erhalten Sie Informationen zur Behebung von Fehlern in Ihrer Konfiguration.

-

Einstellen der Standard-Boot-Partition - Standardmäßig startet das FWSM von der cf:4-Anwendungspartition. Sie können jedoch wählen, ob Sie von der cf:5-Anwendungspartition oder von der cf:1-Wartungspartition booten möchten. Um die Standard-Bootpartition zu ändern, geben Sie den folgenden Befehl für Ihr Betriebssystem ein:

-

Cisco IOS Software:

Router(config)#boot device module mod_num cf:n

wobei n 1 (Wartung), 4 (Anwendung) oder 5 (Anwendung) ist.

-

Catalyst OS-Software:

Console> (enable) set boot device cf:n mod_num

wobei n 1 (Wartung), 4 (Anwendung) oder 5 (Anwendung) ist.

-

-

FWSM in Cisco IOS-Software zurücksetzen - Um FWSM zurückzusetzen, geben Sie den folgenden Befehl ein:

Router#hw-module module mod_num reset [cf:n] [mem-test-full]

Das cf:n-Argument ist die Partition, entweder 1 (Wartung), 4 (Anwendung) oder 5 (Anwendung). Wenn Sie die Partition nicht angeben, wird die Standardpartition verwendet, die in der Regel cf:4 ist.

Die Option mem-test-full führt einen Vollspeichertest aus, der ca. sechs Minuten dauert.

Beispiel:

Router#hw-mod module 9 reset Proceed with reload of module? [confirm] y % reset issued for module 9 Router# 00:26:55:%SNMP-5-MODULETRAP:Module 9 [Down] Trap 00:26:55:SP:The PC in slot 8 is shutting down. Please wait ...

Für Catalyst OS Software:

Console> (enable) reset mod_num [cf:n]

cf:n steht für die Partition, entweder 1 (Wartung), 4 (Anwendung) oder 5 (Anwendung). Wenn Sie die Partition nicht angeben, wird die Standardpartition verwendet, die in der Regel cf:4 ist.

Hinweis: NTP kann für FWSM nicht konfiguriert werden, da es seine Einstellungen vom Switch übernimmt.

Problem: Der VLAN-Datenverkehr von FWSM kann nicht an den IPS-Sensor 4270 weitergeleitet werden.

Sie können den Datenverkehr von FWSM nicht an die IPS-Sensoren weiterleiten.

Lösung

Um den Datenverkehr durch das IPS zu erzwingen, muss ein zusätzliches VLAN erstellt werden, um eines Ihrer aktuellen VLANs effektiv in zwei aufzuteilen und dann zu überbrücken. Prüfen Sie dieses Beispiel mit VLAN 401 und 501, um Folgendes klarzustellen:

-

Wenn Sie den Datenverkehr im Haupt-VLAN 401 scannen möchten, erstellen Sie ein anderes VLAN VLAN 501 (zusätzliches VLAN). Deaktivieren Sie anschließend die VLAN-Schnittstelle 401, die derzeit von den Hosts in 401 als Standard-Gateway verwendet wird.

-

Aktivieren Sie anschließend die VLAN 501-Schnittstelle mit der gleichen Adresse, die Sie zuvor auf der VLAN 401-Schnittstelle deaktiviert haben.

-

Platzieren Sie eine der IPS-Schnittstellen in VLAN 401 und die andere in VLAN 501.

Sie müssen lediglich das Standard-Gateway für VLAN 401 in VLAN 501 verschieben. Sie müssen die entsprechenden Änderungen für VLANs vornehmen, falls vorhanden. Beachten Sie, dass VLANs im Wesentlichen wie LAN-Segmente sind. Sie können ein Standard-Gateway auf einem anderen Kabel als den Hosts einrichten, die es verwenden.

Problem mit nicht bestellten Paketen in FWSM

Wie kann ich das Problem mit ungeordneten Paketen in FWSM lösen?

Lösung

Führen Sie den Befehl sysopt np complete-unit im globalen Konfigurationsmodus aus, um das Problem mit nicht bestellten Paketen in FWSM zu beheben. Dieser Befehl wurde in FWSM Version 3.2(5) eingeführt und stellt sicher, dass Pakete in der gleichen Reihenfolge weitergeleitet werden, in der sie empfangen wurden.

Problem: asymmetrisch geroutete Pakete können nicht durch die Firewall geleitet werden

Sie sind nicht in der Lage, asymmetrisch geroutete Pakete durch die Firewall zu leiten.

Lösung

Führen Sie den Befehl set connection advanced-options tcp-state-bypass im Klassenkonfigurationsmodus aus, um asymmetrisch geroutete Pakete durch die Firewall zu leiten. Dieser Befehl wurde in FWSM Version 3.2(1) eingeführt.

NetFlow-Unterstützung in FWSM

Unterstützt FWSM NetFlow?

Lösung

NetFlow wird in FWSM nicht unterstützt.

Zugehörige Informationen

Revisionsverlauf

| Überarbeitung | Veröffentlichungsdatum | Kommentare |

|---|---|---|

1.0 |

21-Aug-2007

|

Erstveröffentlichung |

Cisco kontaktieren

- Eine Supportanfrage öffnen

- (Erfordert einen Cisco Servicevertrag)

Feedback

Feedback