Konfigurationsmanagement: Best Practices - Whitepaper

Inhalt

Einleitung

Konfigurationsmanagement ist eine Sammlung von Prozessen und Tools, die die Netzwerkkonsistenz fördern, Netzwerkänderungen nachverfolgen und aktuelle Netzwerkdokumentation und -transparenz bereitstellen. Durch die Erstellung und Pflege von Best Practices für das Konfigurationsmanagement profitieren Sie von zahlreichen Vorteilen, wie z. B. einer verbesserten Netzwerkverfügbarkeit und niedrigeren Kosten. Dazu gehören:

-

Niedrigere Supportkosten aufgrund der Verringerung von reaktiven Support-Problemen

-

Niedrigere Netzwerkkosten durch Tools und Prozesse zur Geräte-, Schaltkreis- und Benutzernachverfolgung, die nicht verwendete Netzwerkkomponenten identifizieren

-

Verbesserte Netzwerkverfügbarkeit durch geringere reaktive Support-Kosten und eine schnellere Problembehebung

Aufgrund des mangelnden Konfigurationsmanagements traten die folgenden Probleme auf:

-

Die Auswirkungen von Netzwerkänderungen auf die Benutzer können nicht ermittelt werden.

-

Erhöhte reaktive Supportprobleme und geringere Verfügbarkeit

-

Schnellere Problembehebung

-

Höhere Netzwerkkosten aufgrund nicht verwendeter Netzwerkkomponenten

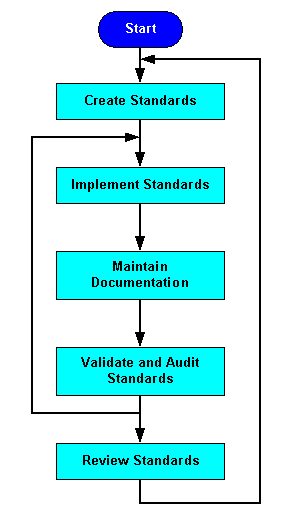

Dieses Dokument mit Best Practices stellt ein Ablaufdiagramm für die Implementierung eines erfolgreichen Plans für das Konfigurationsmanagement bereit. Wir werden uns die folgenden Schritte im Detail ansehen: Erstellen von Standards, Verwalten von Dokumentation sowie Validieren und Überprüfen von Standards.

Grundlegender Prozessablauf für das Konfigurationsmanagement

Das folgende Diagramm zeigt, wie Sie die entscheidenden Erfolgsfaktoren, gefolgt von Leistungsindikatoren, für die Implementierung eines erfolgreichen Konfigurationsmanagementplans nutzen können.

Standards erstellen

Die Erstellung von Standards für Netzwerkkonsistenz trägt dazu bei, die Netzwerkkomplexität zu reduzieren, ungeplante Ausfallzeiten zu minimieren und das Risiko von Netzwerkbeeinträchtigungen zu minimieren. Für eine optimale Netzwerkkonsistenz empfehlen wir die folgenden Standards:

Steuerung und Verwaltung von Softwareversionen

Die Softwareversions-Kontrolle umfasst die Bereitstellung konsistenter Softwareversionen auf ähnlichen Netzwerkgeräten. Dies erhöht die Wahrscheinlichkeit von Validierungen und Tests der ausgewählten Softwareversionen und reduziert die Anzahl von Softwarefehlern und Interoperabilitätsproblemen im Netzwerk erheblich. Die eingeschränkten Softwareversionen reduzieren zudem das Risiko unerwarteter Verhaltensweisen wie Benutzeroberflächen, Befehls- oder Verwaltungsausgaben, Upgradeverhalten und Funktionsverhalten. Dadurch wird die Umgebung weniger komplex und einfacher zu unterstützen. Insgesamt verbessert die Softwareversions-Kontrolle die Netzwerkverfügbarkeit und trägt zur Senkung der reaktiven Support-Kosten bei.

Hinweis: Ähnliche Netzwerkgeräte werden als Standard-Netzwerkgeräte mit einem gemeinsamen Chassis definiert, die einen gemeinsamen Dienst bereitstellen.

Führen Sie die folgenden Schritte für die Softwareversionskontrolle durch:

-

Ermitteln Sie Geräteklassifikationen basierend auf Chassis, Stabilität und neuen Funktionsanforderungen.

-

Wenden Sie sich an einzelne Softwareversionen für ähnliche Geräte.

-

Testen, Validieren und Testen ausgewählter Softwareversionen

-

Dokumentieren erfolgreicher Versionen als Standard für die Klassifizierung ähnlicher Geräte

-

Konsistente Bereitstellung oder Aktualisierung aller ähnlichen Geräte auf die Standard-Softwareversion

IP-Adressierungsstandards und -verwaltung

Beim IP-Adressenmanagement werden IP-Adressen und Subnetze in einem Netzwerk zugewiesen, wiederverwendet und dokumentiert. IP-Adressenstandards definieren die Subnetzgröße, die Subnetzzuweisung, die Netzwerkgerätezuweisung und die dynamische Adressenzuweisung innerhalb eines Subnetzbereichs. Empfohlene Standards für das IP-Adressenmanagement reduzieren die Gefahr sich überschneidender oder doppelter Subnetze, einer Nicht-Zusammenfassung im Netzwerk, doppelter Gerätezuweisungen für IP-Adressen, verschwendeter IP-Adressraum und unnötiger Komplexität.

Der erste Schritt für eine erfolgreiche IP-Adressverwaltung besteht darin, die im Netzwerk verwendeten IP-Adressblöcke zu verstehen. ![]() In vielen Fällen müssen sich Netzwerkorganisationen auf den RFC 1918-Adressraum verlassen, der nicht über das Internet adressierbar ist, sondern in Verbindung mit Network Address Translation (NAT) für den Zugriff auf das Netzwerk verwendet werden kann. Nachdem Sie die Adressblöcke definiert haben, weisen Sie sie Bereichen des Netzwerks so zu, dass eine Zusammenfassung möglich ist. In vielen Fällen müssen Sie diese Blöcke basierend auf der Anzahl und Größe der Subnetze innerhalb des definierten Bereichs weiter unterteilen. Sie sollten Standard-Subnetzgrößen für Standardanwendungen definieren, z. B. Subnetzgrößen für die Erstellung von Subnetzen, Subnetzgrößen für WAN-Verbindungen, Loopback-Subnetzgrößen oder Subnetzgrößen für WAN-Standorte. Sie können dann aus einem Subnetzblock innerhalb eines größeren Zusammenfassungsblocks Subnetze für neue Anwendungen zuweisen.

In vielen Fällen müssen sich Netzwerkorganisationen auf den RFC 1918-Adressraum verlassen, der nicht über das Internet adressierbar ist, sondern in Verbindung mit Network Address Translation (NAT) für den Zugriff auf das Netzwerk verwendet werden kann. Nachdem Sie die Adressblöcke definiert haben, weisen Sie sie Bereichen des Netzwerks so zu, dass eine Zusammenfassung möglich ist. In vielen Fällen müssen Sie diese Blöcke basierend auf der Anzahl und Größe der Subnetze innerhalb des definierten Bereichs weiter unterteilen. Sie sollten Standard-Subnetzgrößen für Standardanwendungen definieren, z. B. Subnetzgrößen für die Erstellung von Subnetzen, Subnetzgrößen für WAN-Verbindungen, Loopback-Subnetzgrößen oder Subnetzgrößen für WAN-Standorte. Sie können dann aus einem Subnetzblock innerhalb eines größeren Zusammenfassungsblocks Subnetze für neue Anwendungen zuweisen.

Nehmen wir zum Beispiel ein großes Unternehmensnetzwerk mit einem Campus an der Ostküste, einem Campus an der Westküste, einem inländischen WAN, einem europäischen WAN und anderen großen internationalen Standorten. Die Organisation weist den einzelnen Bereichen zusammenhängende CIDR-Blöcke (IP Classless Interdomain Routing) zu, um die IP-Zusammenfassung zu fördern. Die Organisation definiert dann die Subnetzgrößen innerhalb dieser Blöcke und weist Unterabschnitte jedes Blocks einer bestimmten IP-Subnetzgröße zu. Jeder Hauptblock oder der gesamte IP-Adressraum kann in einer Tabelle dokumentiert werden, in der die zugewiesenen, verwendeten und verfügbaren Subnetze für jede verfügbare Subnetzgröße innerhalb des Blocks aufgeführt sind.

Der nächste Schritt besteht in der Erstellung von Standards für die Zuweisung von IP-Adressen innerhalb der einzelnen Subnetzbereiche. Routern und virtuellen HSRP-Adressen (Hot Standby Router Protocol) innerhalb eines Subnetzes können die ersten verfügbaren Adressen innerhalb des Bereichs zugewiesen werden. Switches und Gateways können die nächsten verfügbaren Adressen zugewiesen werden, gefolgt von anderen festen Adresszuweisungen und schließlich dynamischen Adressen für DHCP. Beispielsweise können alle Benutzersubnetze /24-Subnetze mit 253 verfügbaren Adresszuweisungen sein. Den Routern können die .1- und .2-Adressen zugewiesen werden, und der HSRP-Adresse die .3-Adresse, den Switches .5 bis .9 und dem DHCP-Bereich von .10 bis .253. Welche Standards auch immer Sie entwickeln, sie sollten in allen Netzwerktechnikplandokumenten dokumentiert und referenziert werden, um eine konsistente Bereitstellung zu gewährleisten.

Namenskonventionen und DNS-/DHCP-Zuweisungen

Die konsistente und strukturierte Verwendung von Namenskonventionen und DNS für Geräte unterstützt Sie beim Netzwerkmanagement auf folgende Arten:

-

Erstellung eines konsistenten Access Points zu Routern für alle Netzwerkmanagementinformationen eines Geräts

-

Reduzierung möglicher doppelter IP-Adressen

-

Erstellt eine einfache Identifizierung eines Geräts, die Standort, Gerätetyp und Zweck anzeigt.

-

Verbesserte Bestandsverwaltung durch eine einfachere Methode zur Identifizierung von Netzwerkgeräten

Die meisten Netzwerkgeräte verfügen über eine bis zwei Schnittstellen zur Geräteverwaltung. Hierbei kann es sich um In-Band- oder Out-of-Band-Ethernet-Schnittstellen und Konsolenschnittstellen handeln. Sie sollten Namenskonventionen für diese Schnittstellen erstellen, die sich auf den Gerätetyp, den Standort und den Schnittstellentyp beziehen. Für Router wird dringend empfohlen, die Loopback-Schnittstelle als primäre Management-Schnittstelle zu verwenden, da der Zugriff über verschiedene Schnittstellen möglich ist. Sie sollten Loopback-Schnittstellen auch als Quell-IP-Adresse für Traps, SNMP und Syslog-Meldungen konfigurieren. Einzelne Schnittstellen können dann eine Namenskonvention aufweisen, die das Gerät, den Standort, den Zweck und die Schnittstelle identifiziert.

Wir empfehlen außerdem, DHCP-Bereiche zu identifizieren und sie dem DNS hinzuzufügen, einschließlich des Standorts der Benutzer. Dies kann ein Teil der IP-Adresse oder ein physischer Standort sein. Ein Beispiel wäre "dhcp-bldg-c21-10" oder "dhcp-bldg-c21-253", die die IP-Adressen in Gebäude C im zweiten Stock des Verteilerschranks 1 kennzeichnet. Sie können auch das präzise Subnetz zur Identifizierung verwenden. Nach der Erstellung einer Namenskonvention für Geräte und DHCP benötigen Sie Tools zum Nachverfolgen und Verwalten von Einträgen, z. B. Cisco Network Registrar.

Standardkonfiguration und Bezeichnungen

Die Standardkonfiguration gilt für Protokoll- und Medienkonfigurationen sowie für globale Konfigurationsbefehle. Bezeichnungen sind Schnittstellenbefehle zur Beschreibung einer Schnittstelle.

Wir empfehlen die Erstellung von Standardkonfigurationen für jede Geräteklassifizierung, z. B. Router, LAN-Switch, WAN-Switch oder ATM-Switch. Jede Standardkonfiguration sollte die Befehle für die globale, Medien- und Protokollkonfiguration enthalten, die zur Aufrechterhaltung der Netzwerkkonsistenz erforderlich sind. Die Medienkonfiguration umfasst die ATM-, Frame Relay- oder Fast Ethernet-Konfiguration. Die Protokollkonfiguration umfasst standardmäßige Konfigurationsparameter für das IP-Routing-Protokoll, gängige Quality of Service (QoS)-Konfigurationen, gängige Zugriffslisten und andere erforderliche Protokollkonfigurationen. Globale Konfigurationsbefehle gelten für alle Geräte und umfassen Parameter wie Servicebefehle, IP-Befehle, TACACS-Befehle, VTY-Konfiguration, Banner, SNMP-Konfiguration und Network Time Protocol (NTP)-Konfiguration.

Bezeichnungen werden durch die Erstellung eines Standardformats entwickelt, das für jede Schnittstelle gilt. Der Deskriptor umfasst den Zweck und den Standort der Schnittstelle, andere Geräte oder Standorte, die mit der Schnittstelle verbunden sind, und Schaltkreiskennungen. Bezeichnungen helfen Ihrem Support dabei, den Umfang der mit einer Schnittstelle verbundenen Probleme besser zu verstehen, und ermöglichen eine schnellere Problembehebung.

Wir empfehlen, die Standardkonfigurationsparameter in einer Standardkonfigurationsdatei zu speichern und die Datei vor der Protokoll- und Schnittstellenkonfiguration auf jedes neue Gerät herunterzuladen. Darüber hinaus sollten Sie die Standardkonfigurationsdatei dokumentieren, einschließlich einer Erläuterung der einzelnen globalen Konfigurationsparameter und ihrer Bedeutung. Cisco Resource Manager Essentials (RME) kann zur Verwaltung von Standardkonfigurationsdateien, Protokollkonfigurationen und Bezeichnungen verwendet werden.

Verfahren für Konfigurationsaktualisierungen

Aktualisierungsverfahren stellen sicher, dass Software- und Hardware-Upgrades reibungslos und mit minimalen Ausfallzeiten erfolgen. Die Aktualisierungsverfahren umfassen die Anbieterverifizierung, Anbieterinstallationsreferenzen wie Versionshinweise, Aktualisierungsmethoden oder -schritte, Konfigurationsrichtlinien und Testanforderungen.

Die Upgrade-Verfahren können je nach Netzwerktyp, Gerätetyp oder neuen Softwareanforderungen stark variieren. Individuelle Anforderungen für die Router- oder Switch-Aktualisierung können innerhalb einer Architekturgruppe entwickelt und getestet und in der Änderungsdokumentation referenziert werden. Andere Upgrades, die ganze Netzwerke betreffen, können nicht so einfach getestet werden. Diese Upgrades erfordern u. U. eine gründlichere Planung, die Einbeziehung des Anbieters und zusätzliche Schritte, um den Erfolg sicherzustellen.

Sie sollten Upgrade-Verfahren in Verbindung mit jeder neuen Softwarebereitstellung oder identifizierten Standardversion erstellen oder aktualisieren. Die Verfahren sollten alle Schritte für das Upgrade definieren, Anbieterdokumentationen zur Aktualisierung des Geräts referenzieren und Testverfahren zur Validierung des Geräts nach dem Upgrade bereitstellen. Nach der Definition und Validierung der Upgrade-Verfahren sollte in allen für das jeweilige Upgrade relevanten Änderungsdokumenten auf das jeweilige Upgrade verwiesen werden.

Lösungsvorlagen

Sie können Lösungsvorlagen verwenden, um modulare Standardnetzwerklösungen zu definieren. Bei einem Netzwerkmodul kann es sich um einen Verteilerschrank, eine WAN-Zweigstelle oder einen Zugriffskonzentrator handeln. In jedem Fall müssen Sie die Lösung definieren, testen und dokumentieren, um sicherzustellen, dass ähnliche Bereitstellungen auf genau die gleiche Weise durchgeführt werden können. Dadurch wird sichergestellt, dass zukünftige Änderungen auf einem wesentlich niedrigeren Risikoniveau für das Unternehmen erfolgen, da das Verhalten der Lösung klar definiert ist.

Erstellen Sie Lösungsvorlagen für alle risikoreicheren Bereitstellungen und Lösungen, die mehr als einmal bereitgestellt werden. Die Lösungsvorlage enthält die gesamte Hardware, Software, Konfiguration, Verkabelung und alle Installationsanforderungen für die Netzwerklösung. Spezifische Details der Lösungsvorlage werden wie folgt angezeigt:

-

Hardware- und Hardwaremodule, einschließlich Speicher, Flash, Stromversorgung und Kartenlayouts

-

Logische Topologie, einschließlich Portzuweisungen, Anbindung, Geschwindigkeit und Medientyp

-

Softwareversionen, einschließlich Modul- oder Firmwareversionen

-

Alle nicht standardmäßigen, nicht gerätespezifischen Konfigurationen, einschließlich Routing-Protokolle, Medienkonfigurationen, VLAN-Konfiguration, Zugriffslisten, Sicherheit, Switching-Pfade, Spanning Tree-Parameter usw.

-

Anforderungen an das Out-of-Band-Management.

-

Kabelanforderungen.

-

Installationsvoraussetzungen umfassen Umgebungsbedingungen, Stromversorgung und Rackpositionen.

Beachten Sie, dass die Lösungsvorlage nicht viele Anforderungen enthält. Spezifische Anforderungen wie die IP-Adressierung für die jeweilige Lösung, Namensgebung, DNS-Zuweisungen, DHCP-Zuweisungen, PVC-Zuweisungen, Schnittstellenbeschreibungen und andere sollten von den allgemeinen Vorgehensweisen für das Konfigurationsmanagement abgedeckt werden. Allgemeine Anforderungen, z. B. Standardkonfigurationen, Change-Management-Pläne, Verfahren zur Aktualisierung der Dokumentation oder Verfahren zur Aktualisierung des Netzwerkmanagements, sollten durch allgemeine Verfahren zum Konfigurationsmanagement abgedeckt werden.

Dokumentation verwalten

Wir empfehlen die Dokumentation des Netzwerks und der Veränderungen, die im Netzwerk beinahe in Echtzeit stattgefunden haben. Sie können diese präzisen Netzwerkinformationen für die Fehlerbehebung, die Gerätelisten des Netzwerkmanagement-Tools, die Bestandsaufnahme, die Validierung und für Audits verwenden. Wir empfehlen die Verwendung der folgenden Netzwerkdokumentation als entscheidende Erfolgsfaktoren:

Aktueller Geräte-, Verbindungs- und Endbenutzerbestand

Aktuelle Bestandsdaten zu Geräten, Verbindungen und Endbenutzern ermöglichen die Nachverfolgung von Netzwerkbestand und -ressourcen, von Problemauswirkungen und Auswirkungen auf Netzwerkänderungen. Die Möglichkeit, den Netzwerkbestand und die Netzwerkressourcen im Verhältnis zu den Benutzeranforderungen zu überwachen, stellt sicher, dass die verwalteten Netzwerkgeräte aktiv genutzt werden, stellt die für Audits erforderlichen Informationen bereit und hilft bei der Verwaltung der Geräteressourcen. Die Daten zu den Beziehungen zwischen Endbenutzern bieten Informationen zur Definition der Änderungsrisiken und -auswirkungen sowie zur Möglichkeit, Probleme schneller zu beheben und zu beheben. Inventarisierungsdatenbanken für Geräte, Verbindungen und Endbenutzer werden in der Regel von vielen führenden Service Provider-Organisationen entwickelt. Der führende Entwickler von Netzwerkinventarsoftware ist Visionael Corporation![]() . Die Datenbank kann Tabellen für Geräte, Links und Benutzer-/Serverdaten des Kunden enthalten, sodass Sie bei einem Geräteausfall oder Netzwerkänderungen die Auswirkungen auf den Endbenutzer verstehen können.

. Die Datenbank kann Tabellen für Geräte, Links und Benutzer-/Serverdaten des Kunden enthalten, sodass Sie bei einem Geräteausfall oder Netzwerkänderungen die Auswirkungen auf den Endbenutzer verstehen können.

Konfigurationsversions-Kontrollsystem

Ein Konfigurationsversionskontrollsystem verwaltet die aktuellen Konfigurationen aller Geräte und eine festgelegte Anzahl von vorherigen Versionen. Diese Informationen können zur Fehlerbehebung und für Konfigurations- oder Änderungsüberprüfungen verwendet werden. Bei der Fehlerbehebung können Sie die aktuelle Konfiguration mit früheren Versionen vergleichen, um zu ermitteln, ob die Konfiguration in irgendeiner Weise mit dem Problem verknüpft ist. Es wird empfohlen, drei bis fünf vorherige Versionen der Konfiguration beizubehalten.

TACACS-Konfigurationsprotokoll

Um festzustellen, wer wann Konfigurationsänderungen vorgenommen hat, können Sie die TACACS-Protokollierung und das NTP verwenden. Wenn diese Services auf Cisco Netzwerkgeräten aktiviert sind, werden die Benutzer-ID und der Zeitstempel der Konfigurationsdatei bei der Konfigurationsänderung hinzugefügt. Dieser Stempel wird dann mit der Konfigurationsdatei in das Konfigurationsversionskontrollsystem kopiert. TACACS kann dann als Abschreckung gegen nicht verwaltete Änderungen dienen und einen Mechanismus bereitstellen, um auftretende Änderungen ordnungsgemäß zu überwachen. TACACS wird mithilfe des Cisco Secure-Produkts aktiviert. Wenn sich der Benutzer beim Gerät anmeldet, muss er sich beim TACACS-Server durch Angabe einer Benutzer-ID und eines Kennworts authentifizieren. NTP kann auf einfache Weise auf einem Netzwerkgerät aktiviert werden, indem das Gerät auf eine NTP-Master-Uhr verwiesen wird.

Netzwerktopologie-Dokumentation

Die Topologiedokumentation hilft beim Verständnis und bei der Unterstützung des Netzwerks. Mit dem Tool können Sie Designrichtlinien validieren und das Netzwerk besser verstehen, um zukünftige Designs, Änderungen oder Fehlerbehebung zu ermöglichen. Die Topologiedokumentation sollte sowohl die logische als auch die physische Dokumentation umfassen, einschließlich Anbindung, Adressierung, Medientypen, Geräte, Rack-Layouts, Kartenzuweisungen, Kabelführung, Kabelidentifizierung, Terminierungspunkten, Stromversorgungs- und Schaltkreisidentifizierungsinformationen.

Die Pflege der Topologiedokumentation ist der Schlüssel zum erfolgreichen Konfigurationsmanagement. Um eine Umgebung zu schaffen, in der die Topologiedokumentation gepflegt werden kann, muss die Wichtigkeit der Dokumentation betont werden, und die Informationen müssen für Aktualisierungen verfügbar sein. Es wird dringend empfohlen, die Topologiedokumentation bei jeder Netzwerkänderung zu aktualisieren.

Die Dokumentation der Netzwerktopologie wird in der Regel mit einer Grafikanwendung wie Microsoft Visio![]() verwaltet. Andere Produkte wie Visionael

verwaltet. Andere Produkte wie Visionael![]() bieten hervorragende Funktionen zur Verwaltung von Topologieinformationen.

bieten hervorragende Funktionen zur Verwaltung von Topologieinformationen.

Validierung und Audit von Standards

Leistungskennzahlen für das Konfigurationsmanagement bieten einen Mechanismus zur Validierung und Überprüfung von Netzwerkkonfigurationsstandards und wichtigen Erfolgsfaktoren. Durch die Implementierung eines Prozessoptimierungsprogramms für das Konfigurationsmanagement können Sie mithilfe der Leistungsindikatoren Konsistenzprobleme identifizieren und das gesamte Konfigurationsmanagement verbessern.

Wir empfehlen die Einrichtung eines funktionsübergreifenden Teams, um den Erfolg des Konfigurationsmanagements zu messen und die Prozesse des Konfigurationsmanagements zu verbessern. Das erste Ziel des Teams ist die Implementierung von Leistungsindikatoren für das Konfigurationsmanagement, um Probleme beim Konfigurationsmanagement zu identifizieren. Wir behandeln die folgenden Leistungsindikatoren für das Konfigurationsmanagement im Detail:

Nachdem Sie die Ergebnisse dieser Überprüfungen ausgewertet haben, starten Sie ein Projekt, um Inkonsistenzen zu beheben, und ermitteln Sie dann die ursprüngliche Ursache des Problems. Mögliche Ursachen sind u. a. das Fehlen einer Standarddokumentation oder ein konsistenter Prozess. Sie können die Dokumentation zu Standards verbessern, Schulungen implementieren oder Prozesse optimieren, um weitere Inkonsistenzen bei der Konfiguration zu vermeiden.

Wir empfehlen monatliche Audits oder, falls nur eine Validierung erforderlich ist, vierteljährliche Audits. Überprüfen Sie vergangene Prüfungen, um sicherzustellen, dass vergangene Probleme behoben wurden. Achten Sie auf allgemeine Verbesserungen und Ziele, um Fortschritt und Wert zu demonstrieren. Erstellen Sie Kennzahlen, die die Anzahl der Inkonsistenzen bei der Netzwerkkonfiguration anzeigen, die ein hohes, mittleres und geringes Risiko mit sich bringen.

Integritätsprüfungen der Konfiguration

Bei der Konfigurationsintegritätsprüfung sollten die Gesamtkonfiguration des Netzwerks, seine Komplexität und Konsistenz sowie potenzielle Probleme evaluiert werden. Für Cisco Netzwerke empfehlen wir die Verwendung des Netsys Konfigurationstools. Dieses Tool gibt alle Gerätekonfigurationen ein und erstellt einen Konfigurationsbericht, der aktuelle Probleme wie doppelte IP-Adressen, Protokollkonflikte und Inkonsistenzen identifiziert. Das Tool berichtet über Verbindungs- oder Protokollprobleme, gibt jedoch keine Standardkonfigurationen für die Bewertung auf den einzelnen Geräten ein. Sie können Konfigurationsstandards manuell überprüfen oder ein Skript erstellen, das standardmäßige Konfigurationsunterschiede meldet.

Geräte-, Protokoll- und Medienüberwachung

Geräte-, Protokoll- und Medienüberprüfungen sind ein Leistungsindikator für die Konsistenz in Softwareversionen, Hardwaregeräten und -modulen, Protokollen und Medien sowie Namenskonventionen. Bei den Überprüfungen sollten zunächst alle nicht standardmäßigen Probleme identifiziert werden, die durch Konfigurationsaktualisierungen behoben oder verbessert werden können. Untersuchen Sie die Gesamtprozesse, um festzustellen, wie diese suboptimale oder nicht standardmäßige Bereitstellungen verhindern können.

Cisco RME ist ein Tool für das Konfigurationsmanagement, mit dem Hardware-, Modul- und Softwareversionen überwacht und Berichte erstellt werden können. Cisco entwickelt zudem umfassendere Medien- und Protokollprüfungen, die Inkonsistenzen mit IP, DLSW, Frame Relay und ATM melden. Wenn keine Protokoll- oder Medienprüfung entwickelt wurde, können Sie manuelle Prüfungen verwenden, z. B. die Überprüfung von Geräten, Versionen und Konfigurationen für alle Geräte in einem Netzwerk oder die stichprobenartige Überprüfung von Geräten, Versionen und Konfigurationen.

Überprüfung von Standards und Dokumentation

Dieser Leistungsindikator überprüft die Dokumentation zu Netzwerk und Standards, um sicherzustellen, dass die Informationen korrekt und aktuell sind. Die Prüfung sollte die Überprüfung der aktuellen Dokumentation, die Empfehlung von Änderungen oder Ergänzungen und die Genehmigung neuer Standards umfassen.

Sie sollten sich die folgende Dokumentation vierteljährlich ansehen: Standardkonfigurationsdefinitionen, Lösungsvorlagen einschließlich empfohlener Hardwarekonfigurationen, aktuelle Standard-Softwareversionen, Upgrade-Verfahren für alle Geräte und Softwareversionen, Topologiedokumentation, aktuelle Vorlagen und IP-Adressmanagement.

Feedback

Feedback