Einleitung

In diesem Dokument wird das Verfahren zur Konfiguration des RADIUS-Dienstes (Remote Authentication Dial-In User Service) auf Cisco Wide Area Application Services (WAAS) und Windows 2008 R2 Network Policy Server (NPS) beschrieben.

Die WAAS-Standardkonfiguration verwendet die lokale Authentifizierung. Cisco WAAS unterstützt RADIUS und Terminal Access Controller Access-Control System (TACACS+) auch für Authentication, Authorization und Accounting (AAA). In diesem Dokument wird die Konfiguration nur für ein Gerät behandelt. Dies kann jedoch auch in einer Gerätegruppe erfolgen. Alle Konfigurationen müssen über die CM-GUI von WAAS übernommen werden.

Eine allgemeine WAAS-AAA-Konfiguration finden Sie im Cisco Wide Area Application Services Configuration Guide unter Configuring Administrative Login Authentication, Authorization, and Accounting.

Ein Beitrag von Hamilan Gnanabaskaran, Cisco TAC Engineer.

Herausgegeben von Sanaz Tayyar, Cisco TAC Engineer.

Voraussetzungen

Anforderungen

Cisco empfiehlt, dass Sie über Kenntnisse in folgenden Bereichen verfügen:

- WAAS 5.x oder 6.x

- Windows NPS-Server

- AAA - RADIUS

Verwendete Komponenten

Die Informationen in diesem Dokument basierend auf folgenden Software- und Hardware-Versionen:

- Cisco WAAS - Virtual Central Manager (vCM)

- WAAS 6.2.3.b

- Windows 2008 NPS

Die Informationen in diesem Dokument beziehen sich auf Geräte in einer speziell eingerichteten Testumgebung. Alle in diesem Dokument verwendeten Geräte wurden mit einer Standardkonfiguration gestartet. Wenn Ihr Netzwerk in Betrieb ist, stellen Sie sicher, dass Sie die möglichen Auswirkungen aller Befehle kennen.

Verwandte Produkte

Dieses Dokument kann auch mit folgenden Hardware- und Softwareversionen angewendet werden:

- vWAAS, ISR-WAAS und alle WAAS-Appliances

- WAAS 5.x oder WAAS 6.x

- WAAS als zentrale Verwaltungsschnittstelle, Application Accelerator

Hinweis: APPNAV-XE unterstützt diese Konfiguration nicht. Router AAA leitet die Konfiguration an APPNAV-XE weiter.

Konfigurationsschritte

Diese Konfigurationen müssen angewendet werden:

1. WAAS Central Manager

1.1 AAA RADIUS-Konfiguration

1.2 AAA-Authentifizierungskonfiguration

2. Windows 2008 R2 - NPS-Serverkonfiguration

2.1 Konfiguration von RADIUS-Clients

2.2 Konfiguration der Netzwerkrichtlinien

3. WAAS CM-Konfiguration für RADIUS-Benutzerkonten

1. Zentrale WAAS-Verwaltungsschnittstelle

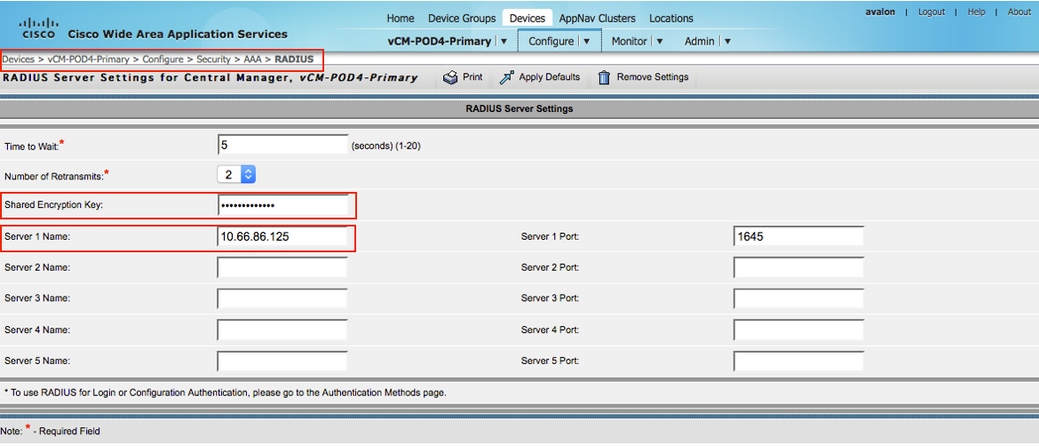

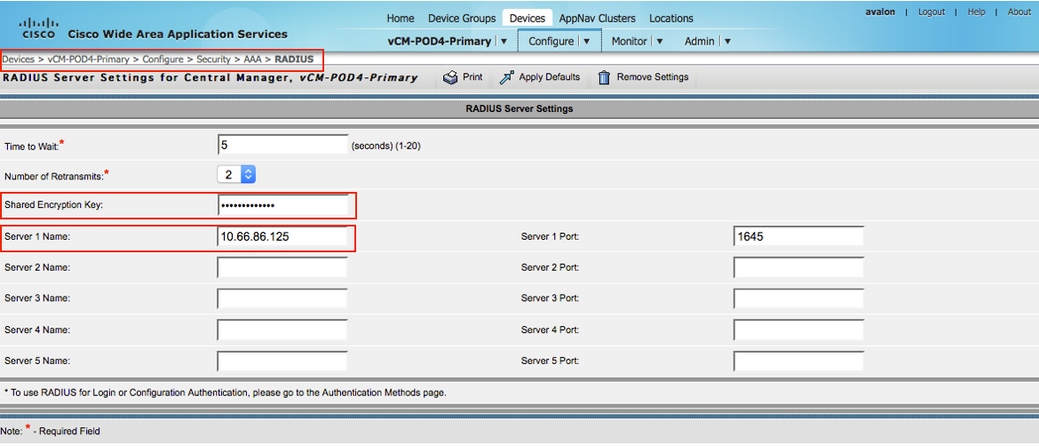

1.1 In WAAS Central Manager wird der RADIUS-Server unter Configure>Security>AAA>RADIUS erstellt.

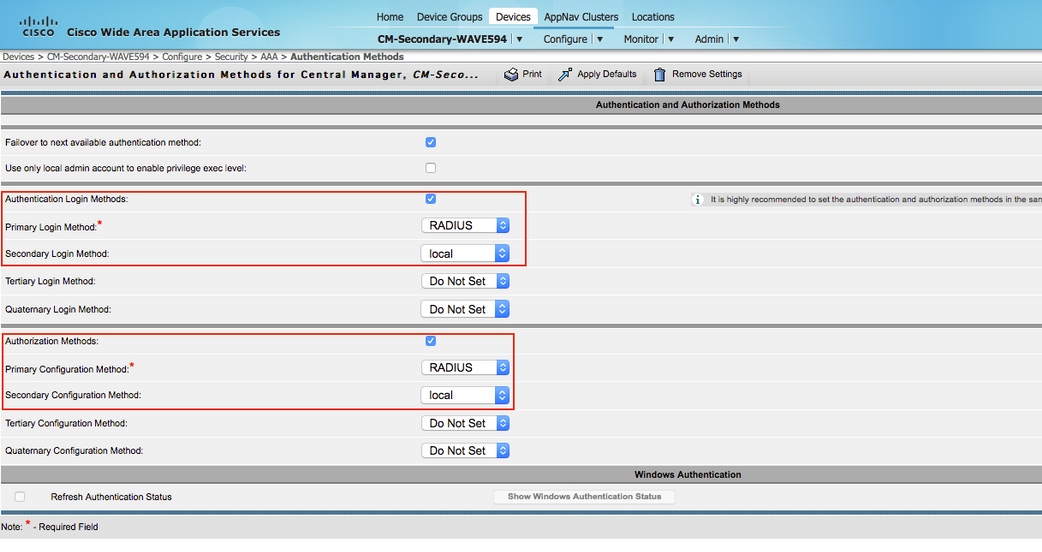

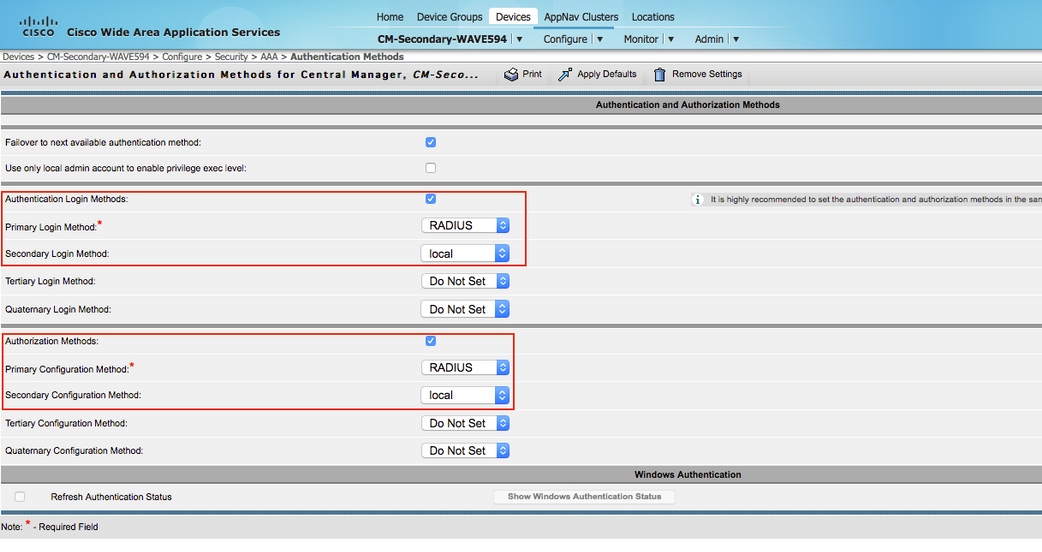

1.2 Konfigurieren Sie die Authentifizierungsmethode für RADIUS unter Configure>Security>AAA>Authentication Methods.

Die primäre Authentifizierungsmethode wird als RADIUS und die sekundäre Authentifizierungsmethode als lokal ausgewählt. Bei einem RADIUS-Ausfall kann sich der Kunde über ein lokales Konto anmelden.

2. Windows 2008 R2 - NPS-Serverkonfiguration

2.1 Erstellen Sie auf dem Windows 2008 R2 - NPS-Server die IP-Adresse des WAAS-Geräts als RADIUS-Client.

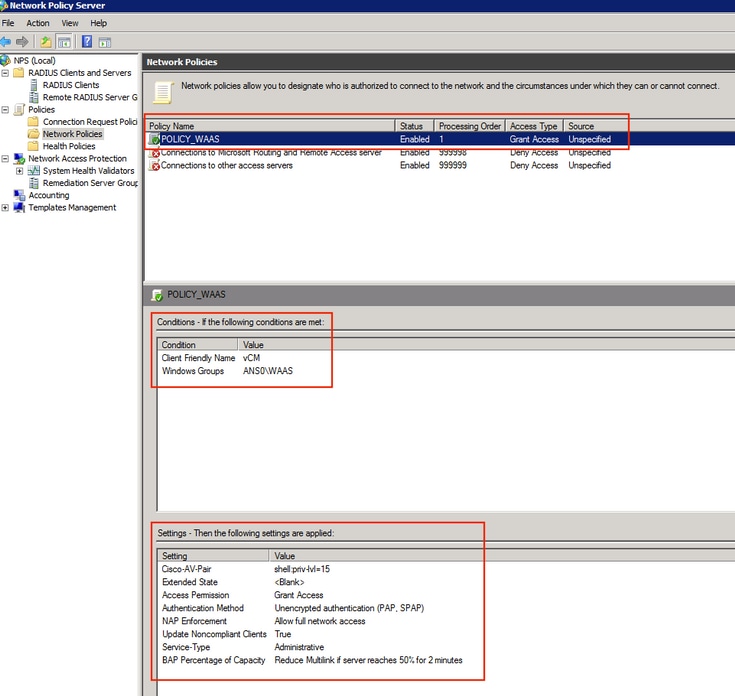

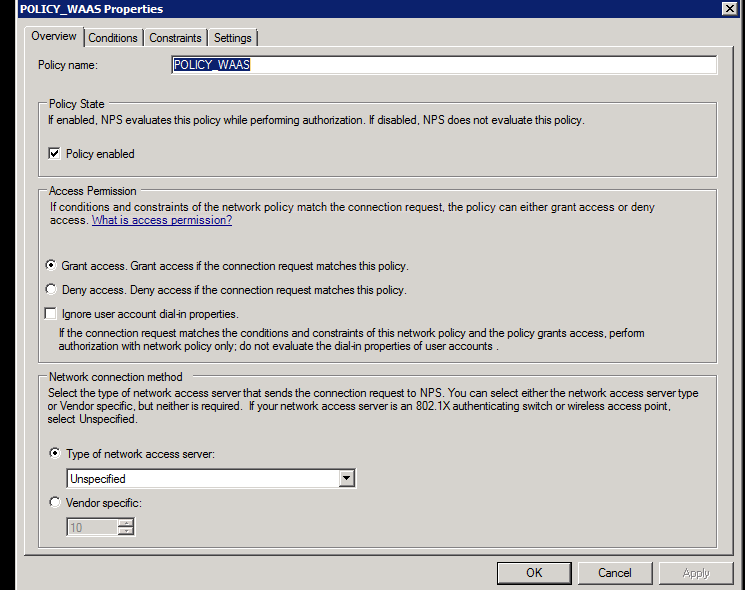

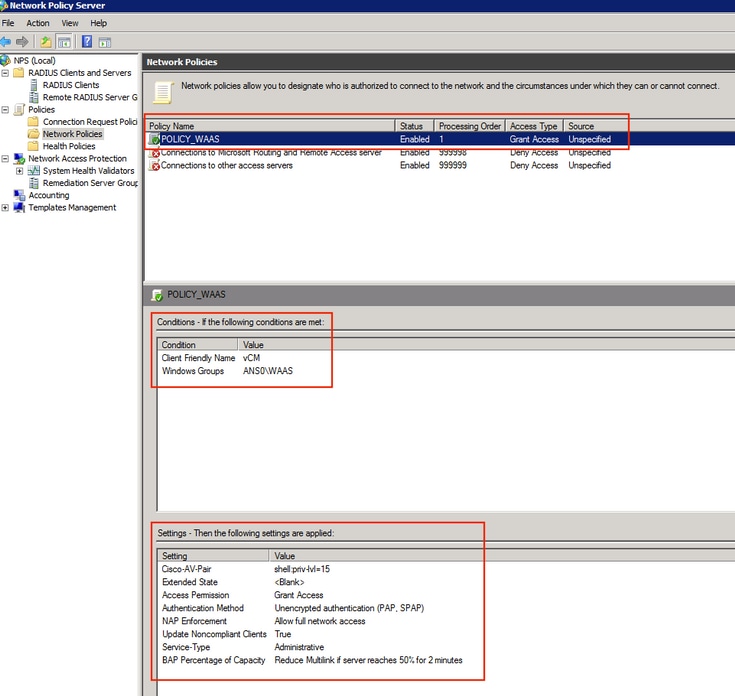

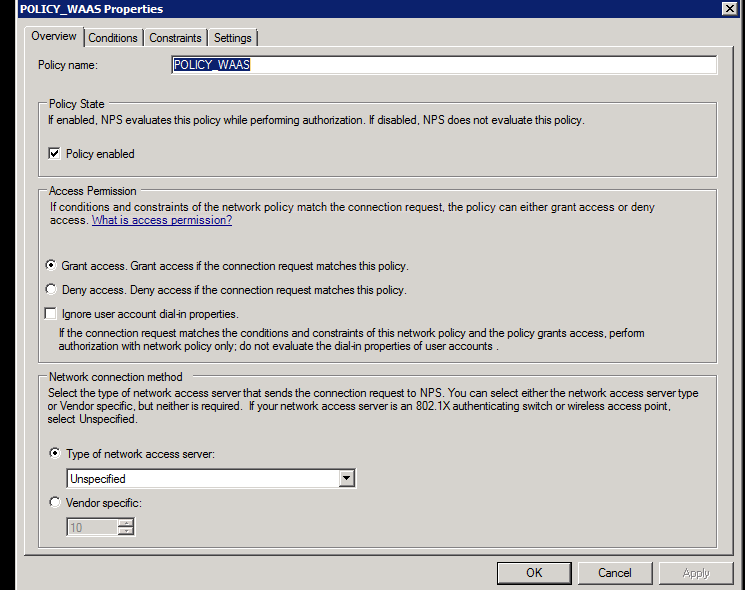

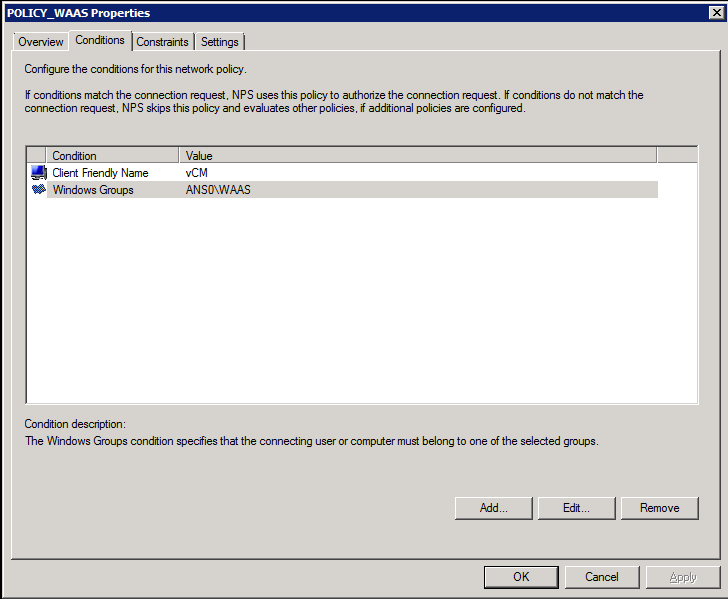

2.2 Erstellen Sie auf dem Windows 2008 R2 - NPS-Server eine Netzwerkrichtlinie, die mit den WAAS-Geräten übereinstimmt und eine Authentifizierung zulässt.

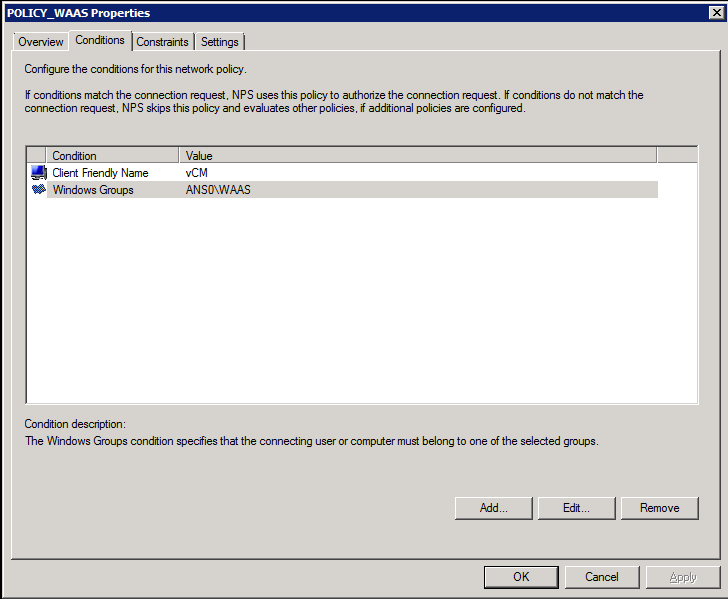

In der LAB müssen diese Parameter unter NPS >Richtlinien>Netzwerkrichtlinie ausgewählt werden.

Bedingung kann mit Radius Client Friendly Name abgeglichen werden. Es können auch andere Methoden wie die IP-Adresse verwendet werden.

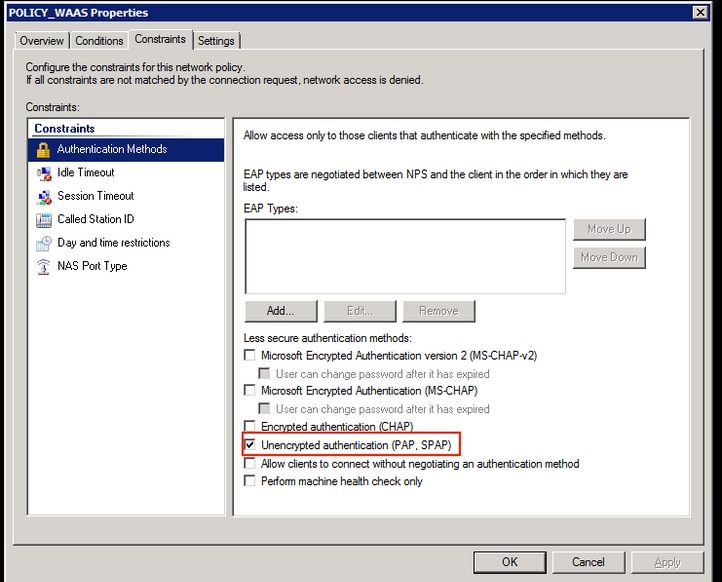

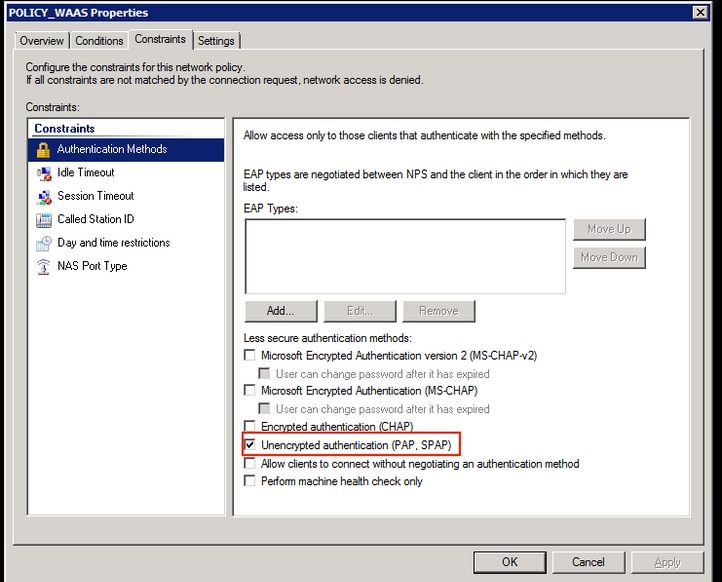

Authentifizierungsmethoden als unverschlüsselte Authentifizierung (PAP, SPAP)

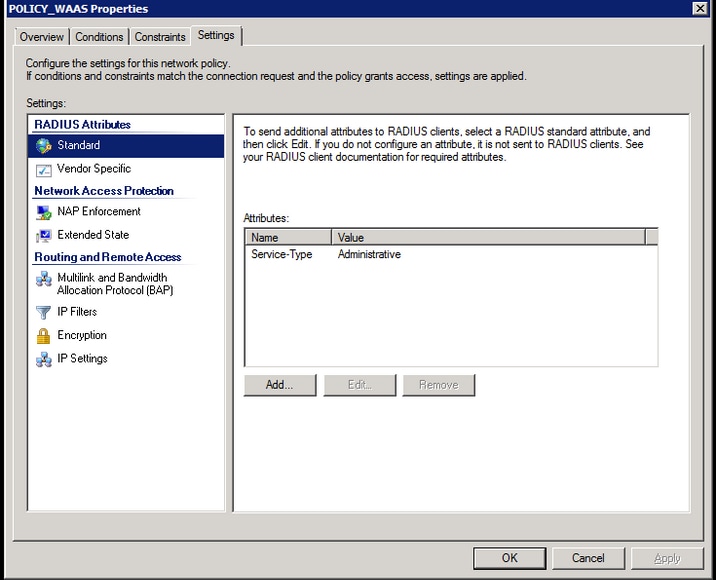

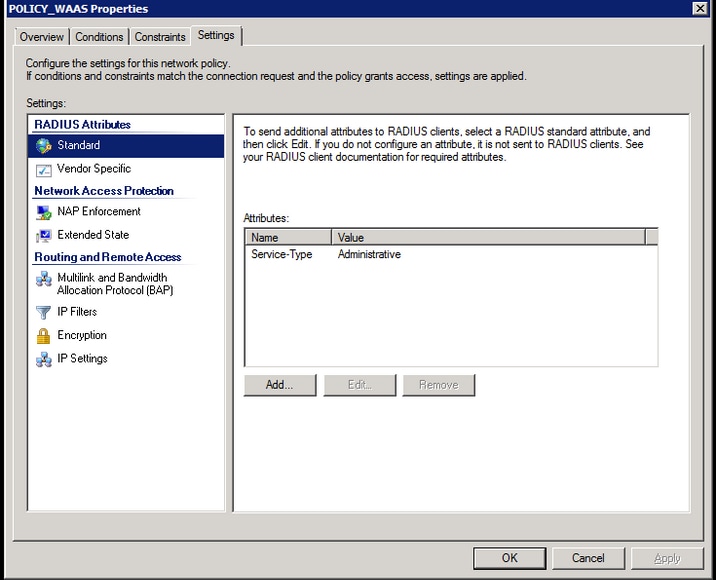

Service-Type as Administrative.

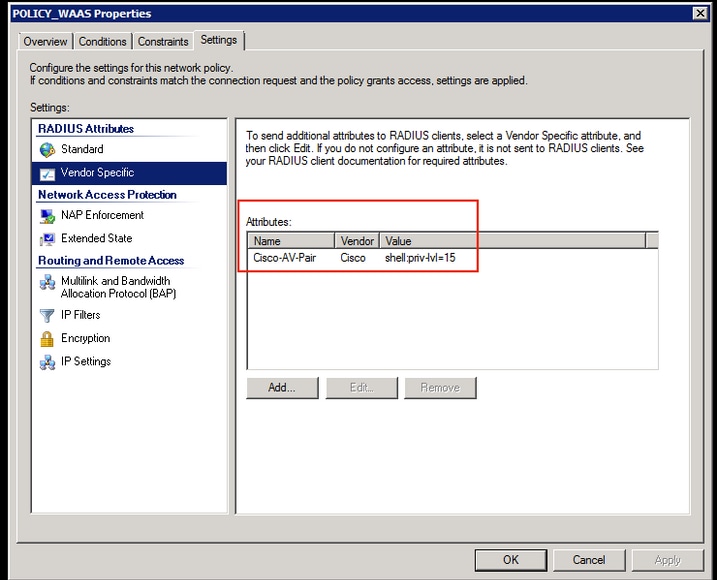

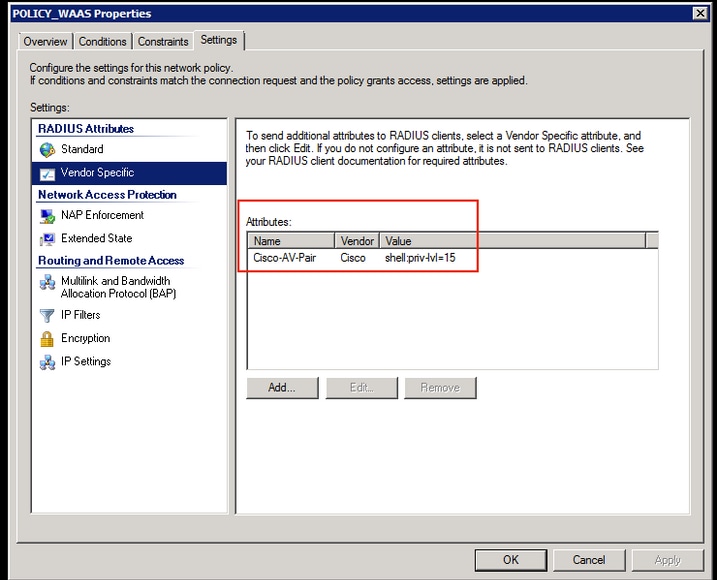

Herstellerspezifisches Attribut als Cisco-AV-Pair (Shell:priv-lvl=15).

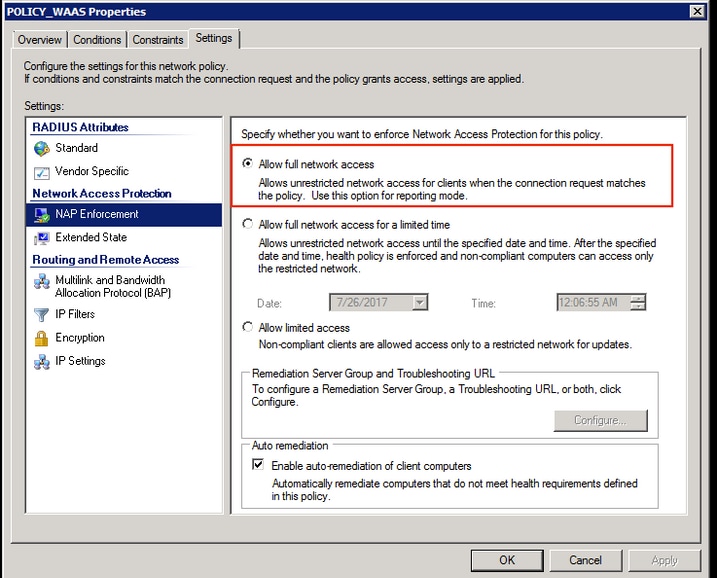

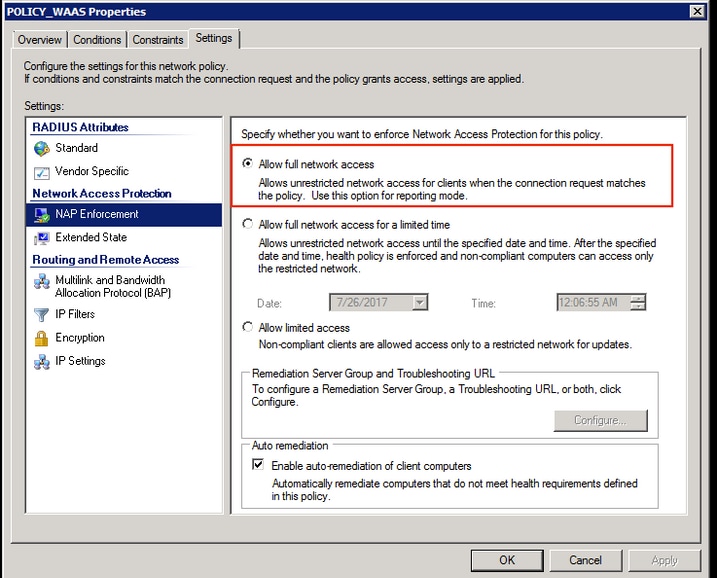

Vollständigen Netzwerkzugriff zulassen.

3. WAAS CM-Konfiguration für RADIUS-Benutzerkonten

Konfigurieren Sie einen Benutzer in RADIUS mit der Berechtigungsstufe 15 oder 1, der keinen Zugriff auf die GUI des WAAS CM bietet. Die CMS-Datenbank enthält eine Liste von Benutzern, Rollen und Domänen, die vom externen AAA-Server getrennt sind.

Nach der Konfiguration des externen AAA-Servers zur korrekten Authentifizierung eines Benutzers muss die CM-GUI so konfiguriert werden, dass diesem Benutzer die erforderlichen Rollen und Domänen für die Arbeit in der CM-GUI zur Verfügung stehen.

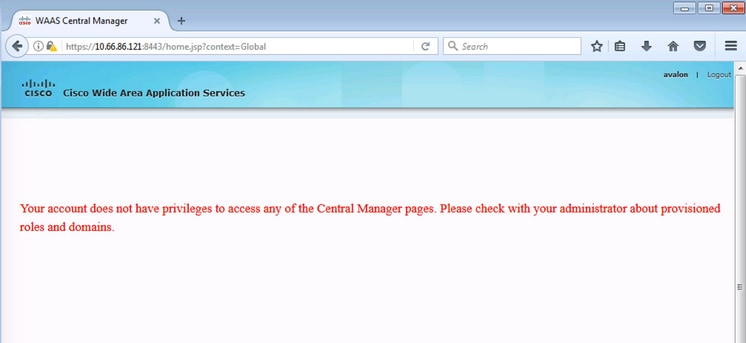

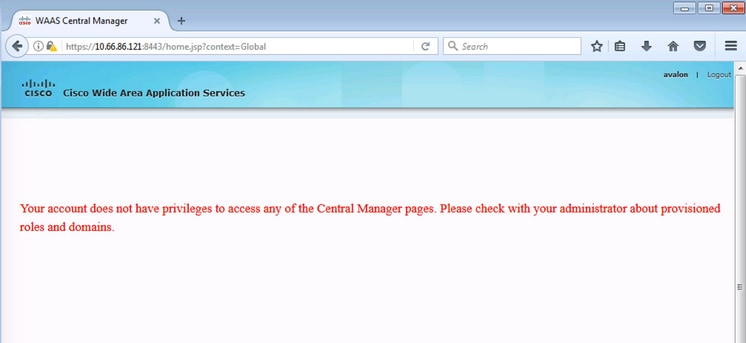

Wenn sich der RADIUS-Benutzer nicht im CM unter "user" (Benutzer) befindet, hat Ihr Konto bei der Anmeldung an der GUI mit diesem Benutzer keine Berechtigungen für den Zugriff auf eine der Central Manager-Seiten. Wenden Sie sich an Ihren Administrator, um Informationen zu den bereitgestellten Rollen und Domänen zu erhalten. Diese Massage wird angezeigt.

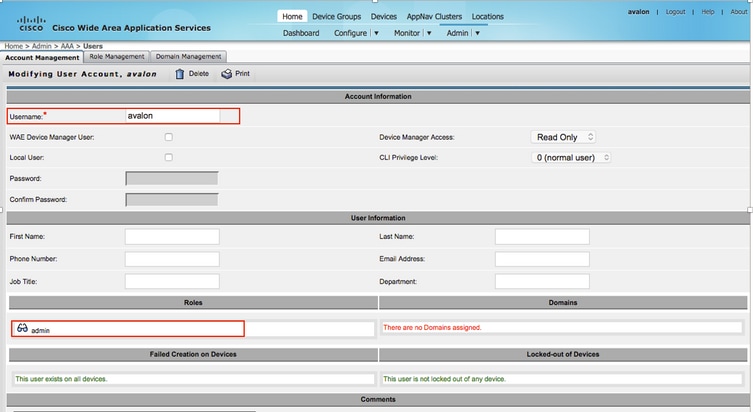

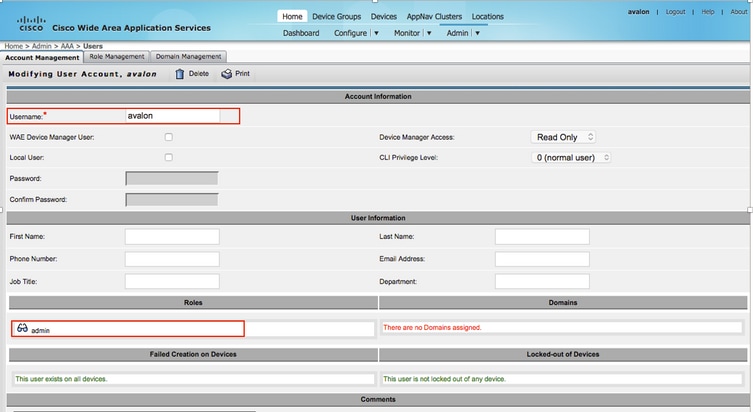

Konfiguration des lokalen Benutzernamens unter WAAS CM ohne Kennwort.

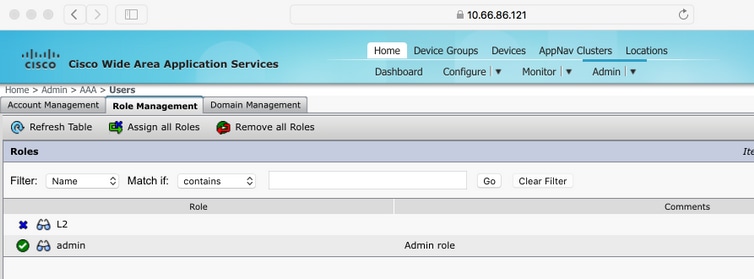

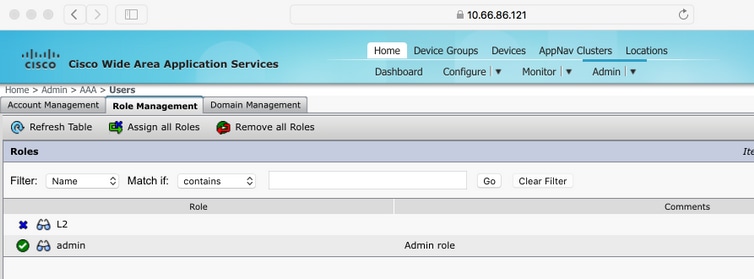

Der Benutzername muss mit den richtigen Rollen in der Rollenverwaltung für jeden Benutzer verknüpft werden.

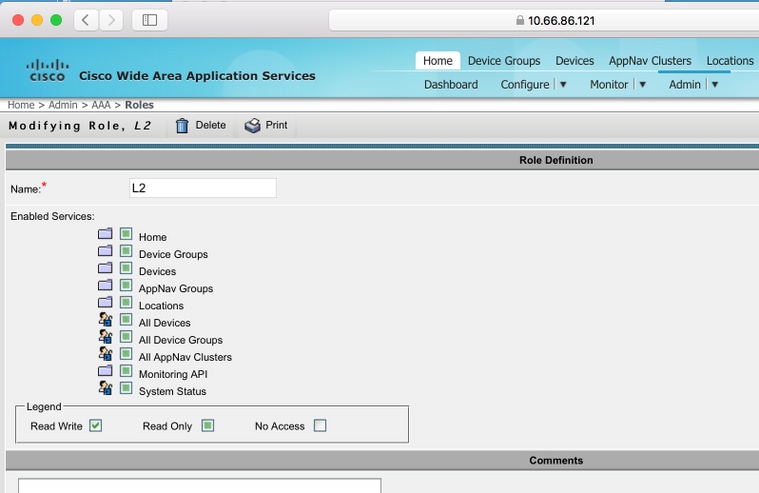

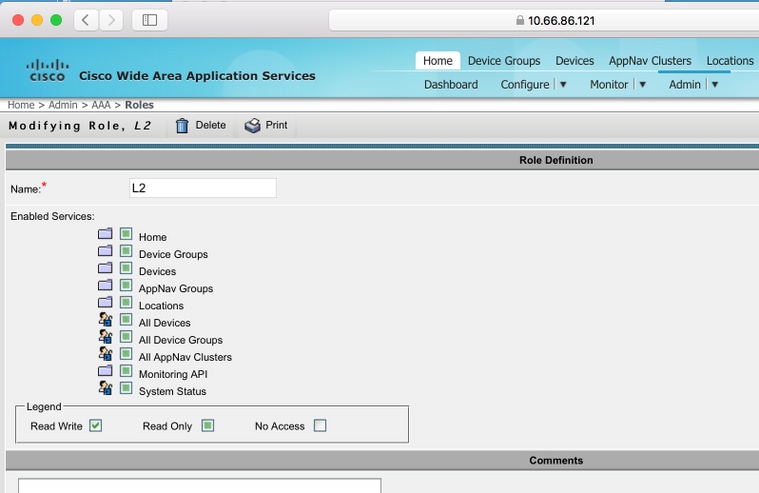

Wenn der Benutzer schreibgeschützten oder eingeschränkten Zugriff benötigt, kann dies unter Rollen konfiguriert werden.

Verifizierung

Bei den WAAS-Geräten wird diese Konfiguration per Push übertragen.

Radius-Serverschlüssel ****

radius-server host 10,66.86,125 auth-port 1645

!

Authentifizierungs-Login lokal Aktivieren sekundär

Authentifizierungsmeldungsradius primär aktivieren

Authentifizierungskonfiguration lokal Aktivieren sekundär

Authentifizierungskonfigurationsradius primär aktivieren

Failover-Authentifizierung Server nicht erreichbar

Der Cisco CLI Analyzer (nur registrierte Kunden) unterstützt bestimmte show-Befehle. Verwenden Sie den Cisco CLI Analyzer, um eine Analyse der Ausgabe des Befehls show anzuzeigen.

- authentication: Konfigurieren der Authentifizierung

Fehlerbehebung

In diesem Abschnitt finden Sie Informationen zur Behebung von Fehlern in Ihrer Konfiguration.

- Windows-Domänenprotokolle überprüfen

- #debug aaa Authorization from WAAS CM CLI

Zugehörige Informationen

Feedback

Feedback