目次

- はじめに

- 前提条件

- 使用されるコンポーネント

- 表記法

- 機能概要

- 実装

- ワーク フロー

- 設定手順

- プラットフォームのサポート

- 考慮事項

- URL フィルタリングの設定

- アクセス コントロール リスト

- GUI を使用したコントロール リストへのアクセス

- CLI を使用したコントロール リストへのアクセス

- ルール - ブラックリストの例

- GUI を使用してブラックリストを作成する手順

- CLI を使用してブラックリストを作成する手順

- ルール - ホワイトリストの例

- GUI を使用してホワイトリストを作成する手順

- CLI を使用してホワイトリストを作成する手順

- ヒット カウンタの有効化

- GUI を使用してヒット カウンタを有効化する手順

- CLI を使用してヒット カウンタを有効化する手順

- アクセス コントロール リストの適用

- GUI を使用して WLAN に割り当てる手順

- CLI を使用して WLAN に割り当てる手順

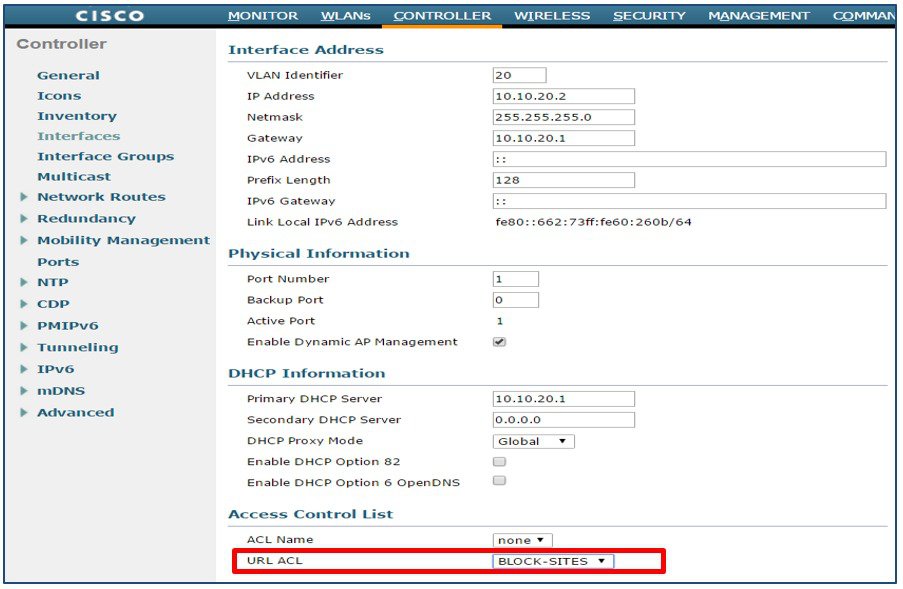

- GUI を使用してインターフェイスに割り当てる手順

- CLI を使用してインターフェイスに割り当てる手順

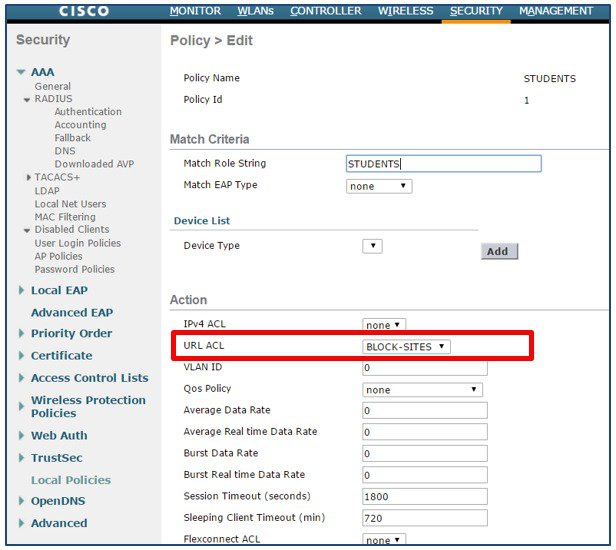

- GUI を使用してローカル ポリシーに割り当てる手順

- CLI を使用してローカル ポリシーに割り当てる手順

- URL ACL の設定の移行

はじめに

このドキュメントでは、URL ACL(Enhanced)機能と、その導入についての一般的なガイドラインについて説明します。このドキュメントでは、次のことを目的としています。

使用されるコンポーネント

このドキュメントの情報は、特定のラボ環境にあるデバイスに基づいて作成されたものです。このマニュアルで使用されるデバイスはすべて、初期設定(デフォルト)の状態から作業が開始されています。ネットワークが稼働中の場合は、コマンドが及ぼす潜在的な影響を十分に理解しておく必要があります。

機能概要

URL フィルタリング機能により、Web サイトへのアクセスを制限することでネットワーク帯域幅の使用が最適化されます。この機能では、DNS スヌーピングを使用して、DNS サーバからワイヤレス クライアントに送信される DNS 応答をスヌープします。HTTP や HTTPS を含むあらゆるプロトコルで URL を制限する ACL ベースの実装です。

実装

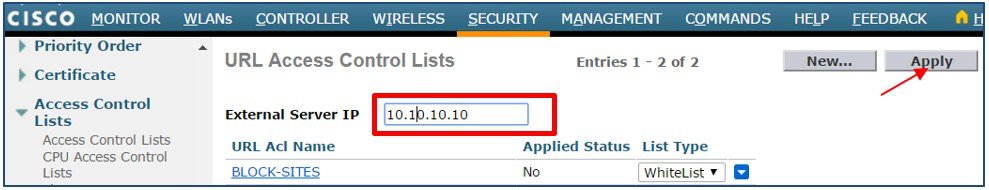

URL フィルタリング ACL は一連の URL のリストとして定義されます。このリストでは、すべての URL の拒否または許可アクションと関連付けられます。ACL タイプは、ホワイトリストまたはブラックリストのどちらかとなります。ホワイトリスト ルールとブラックリスト ルールの混在はサポートされていません。外部サーバの IP アドレスが設定されます。このアドレスは、アクセス URL が設定によりブロックされた際にブロック ページをクライアントにリダイレクトするために使用されます。

ワーク フロー

クライアントへの DNS 応答は WLC によってスヌープされます。URL が設定(ACL ルール)によって許可されていれば、DNS 応答はクライアントに送信されます。URL が設定(ACL ルール)によって許可されていない場合、解決済み IP は外部サーバの IP(後ほど設定します)で上書きされてクライアントに返されます。この外部サーバはブロックページをクライアントにリダイレクトします。ACL で拒否された DNS 応答と許可された DNS 応答の数はリアルタイムで確認できます。

URL フィルタリングの設定

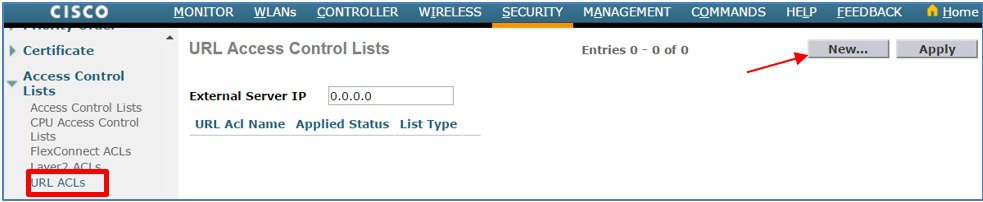

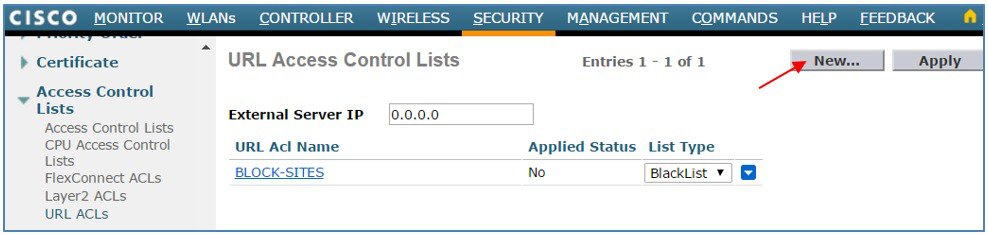

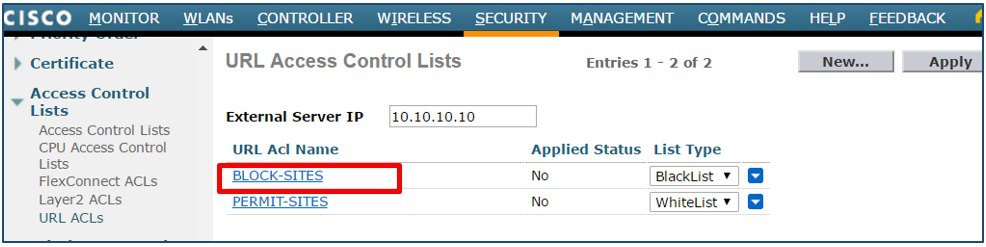

GUI を使用したコントロール リストへのアクセス

CLI を使用したコントロール リストへのアクセス

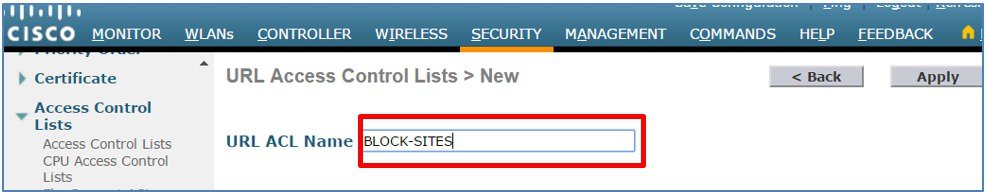

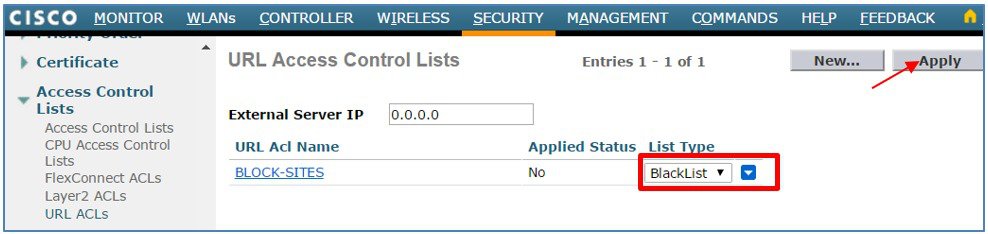

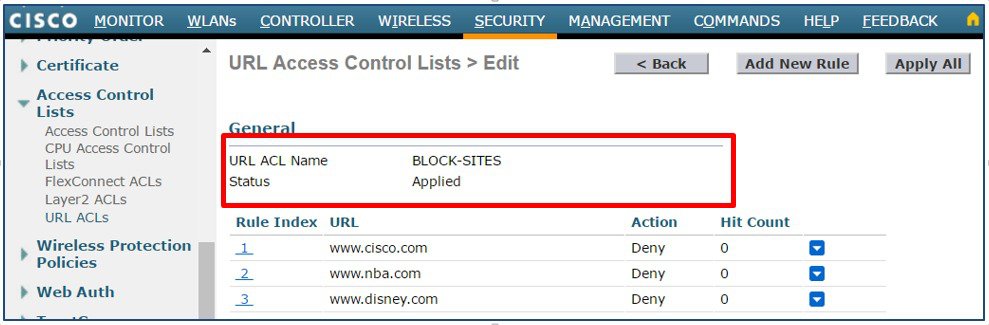

GUI を使用してブラックリストを作成する手順

CLI を使用してブラックリストを作成する手順

| ステップ 1 |

BLOCK-SITES という名前の ACL 用のルールを作成します。(Cisco Controller)> config acl url-acl rule add BLOCK-SITES 1 (Cisco Controller)> config acl url-acl rule url BLOCK-SITES 1 www.cisco.com (Cisco Controller)> config acl url-acl rule action BLOCK-SITES 1 deny (Cisco Controller)> config acl url-acl rule add BLOCK-SITES 2 (Cisco Controller)> config acl url-acl rule url BLOCK-SITES 2 www.nba.com (Cisco Controller)> config acl url-acl rule action BLOCK-SITES 2 deny (Cisco Controller)> config acl url-acl rule add BLOCK-SITES 3 (Cisco Controller)> config acl url-acl rule url BLOCK-SITES 3 www.disney.com (Cisco Controller)> config acl url-acl rule action BLOCK-SITES 3 deny

|

| ステップ 2 |

ACL を適用します。 (Cisco Controller)> config acl url-acl apply BLOCK-SITES |

| ステップ 3 |

ACL のルールを確認します。 (Cisco Controller)> show acl url-acl detailed BLOCK-SITES

RuleIndex Action URL Hit Count

--------- ----------- ---------------------------------- -------------

1 Deny www.cisco.com 0

2 Deny www.nba.com 0

3 Deny www.disney.com 0

|

| ステップ 4 |

ACL が適用されていることを確認します。適用されると、BLOCK-SITES の [Applied] フィールドのステータスが [No] から [Yes] に変わります。 (Cisco Controller)> show acl url-acl summary ACL Counter Status Enabled External Server IP 10.10.10.10 ---------------------------------------- URL ACL Name Applied List Type --------------- ------- -------------- BLOCK-SITES Yes BlackList PERMIT-SITES No WhiteList

|

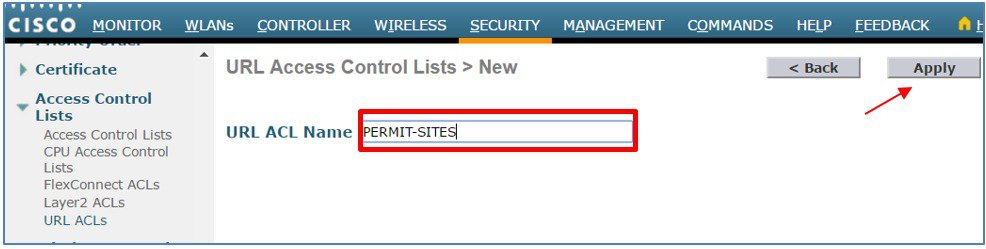

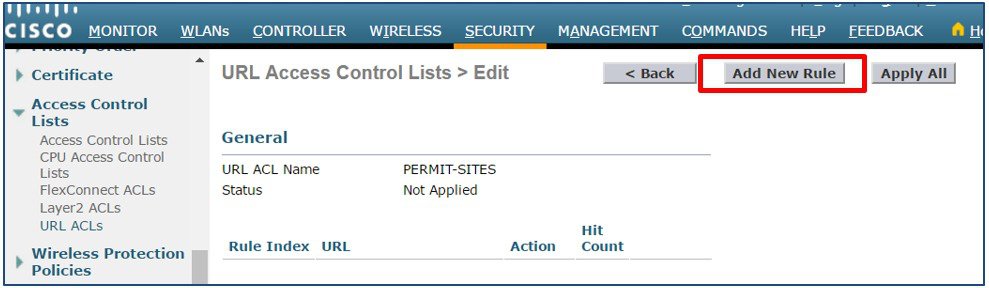

GUI を使用してホワイトリストを作成する手順

| ステップ 1 |

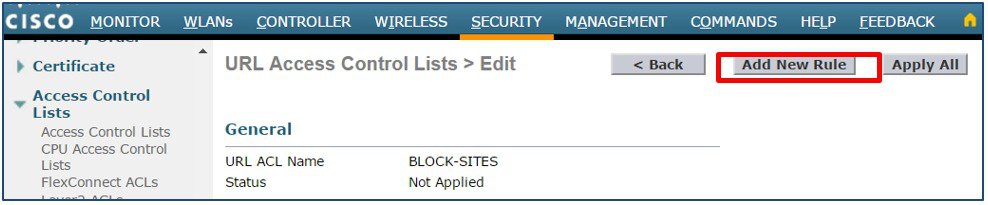

WLC のメイン メニューから [SECURITY]> [Access Control Lists] > [URL ACLs]の順に選択します。ルールを追加するには、[URL ACL Name]をクリックします。

|

| ステップ 2 |

[Add New Rule]をクリックします。

|

| ステップ 3 |

[Rule Index]を入力し、一致させる URLを指定します。この例では、最初のルールとして URL に www.cisco.com、アクションに Permit を指定しています。[Apply]をクリックします。必要に応じて、Permitアクションのルールを追加します。

|

| ステップ 4 |

ルールに間違いがないことを確認し、[Apply All]をクリックします。[Status] フィールドが [Not Applied]から [Applied] に変わります。

|

CLI を使用してホワイトリストを作成する手順

| ステップ 1 |

PERMIT-SITES という名前の ACL にルールを作成します。 (Cisco Controller)> config acl url-acl rule add PERMIT-SITES 1 (Cisco Controller)> config acl url-acl rule url PERMIT-SITES 1 www.cisco.com (Cisco Controller)> config acl url-acl rule action PERMIT-SITES 1 permit

|

| ステップ 2 |

ACL を適用します。 (Cisco Controller)> config acl url-acl apply PERMIT-SITES |

| ステップ 3 |

ACL のルールを確認します。 (Cisco Controller)> show acl url-acl detailed PERMIT-SITES

RuleIndex Action URL Hit Count

--------- ----------- ---------------------------------- -------------

1 Permit www.cisco.com 0

|

| ステップ 4 |

ACL が適用されていることを確認します。適用されると、PERMIT-SITES の [Applied] フィールドのステータスが [No] から [Yes] に変わります。 (Cisco Controller)> show acl url-acl summary ACL Counter Status Enabled External Server IP 10.10.10.10 ---------------------------------------- URL ACL Name Applied List Type --------------- ------- -------------- BLOCK-SITES Yes BlackList PERMIT-SITES Yes WhiteList

|

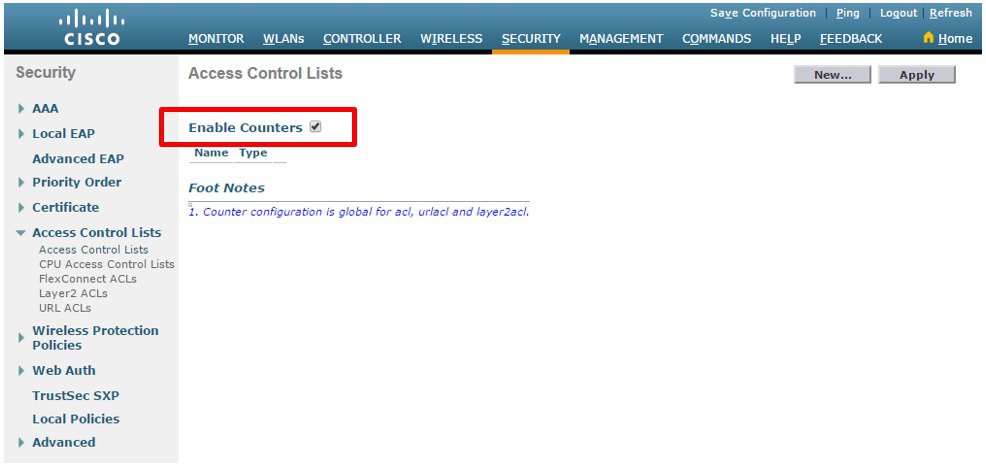

CLI を使用してヒット カウンタを有効化する手順

| ステップ 1 |

ACL ヒット カウンタをグローバルに有効化します。 (Cisco Controller)> config acl counter start

|

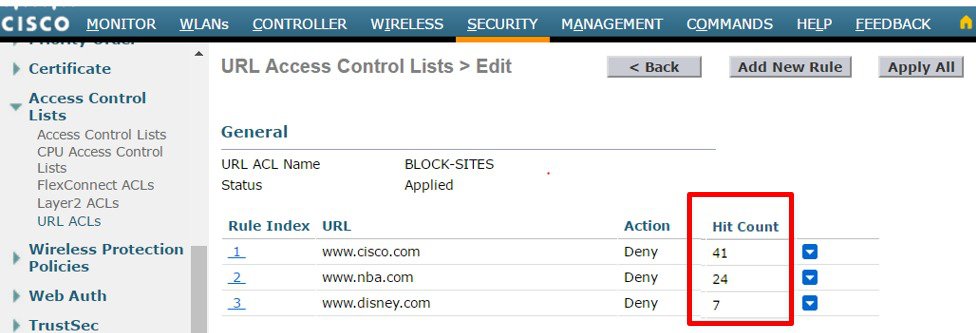

| ステップ 2 |

特定の ACL のヒット カウンタを表示します。この例では、BLOCK-SITES という名前の ACL のヒット数を表示しています。 (Cisco Controller)> show acl url-acl detailed BLOCK-SITES

RuleIndex Action URL Hit Count

--------- ----------- ---------------------------------- -------------

1 Deny www.cisco.com 41

2 Deny www.nba.com 24

3 Deny www.disney.com 7

|

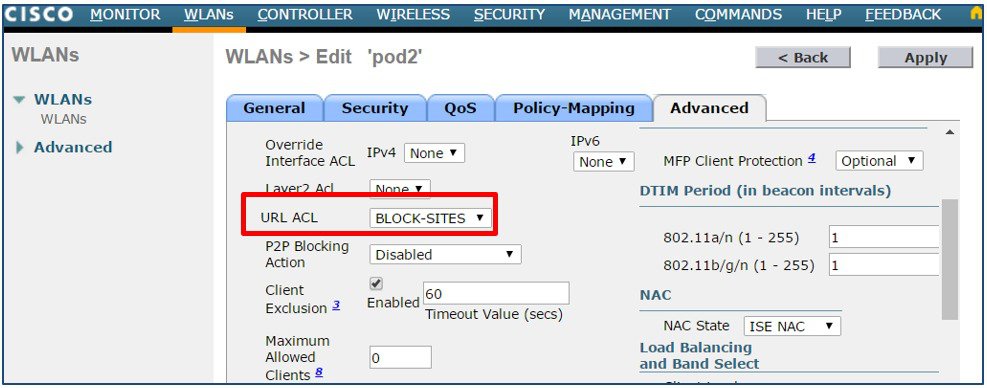

アクセス コントロール リストの適用

URL ACL は、ローカル ポリシーを使用して動的にクライアントに割り当てることも、WLAN やインターフェイスに直接割り当てることもできます。

- ローカル ポリシー - URL ACL は、ローカル ポリシーが割り当てられているすべてのクライアントに適用されます。ローカル ポリシーを使用して割り当てられた URL ACL は優先順位が最も高く、WLAN やインターフェイスに割り当てられている URL ACL をオーバーライドします。

- WLAN - URL ACL は、対象の WLAN に関連付けられたすべてのクライアントに適用されます(クライアントにローカル ポリシー経由で URL ACL が割り当てられている場合を除く)。WLAN に割り当てられた URL ACL は、インターフェイスに割り当てられた URL ACL をオーバーライドします。

- インターフェイス - URL ACL は、特定のインターフェイスに転送されたすべてのトラフィックに適用されます。

次の手順は、WLC の URL ACL を WLAN、インターフェイス、ローカル ポリシーに割り当てる方法を示しています。

CLI を使用して WLAN に割り当てる手順

| ステップ 1 |

目的の WLAN を無効化します。この例では、WLAN ID 1 を無効化しています。対象の WLAN が有効になっていると、WLC で ACL を割り当てることができません。 (Cisco Controller)> config wlan disable 1

|

||

| ステップ 2 |

WLAN に URL ACL を割り当てます。この例では、BLOCK-SITES という名前の URL ACL を WLAN 1 に割り当てています。 (Cisco Controller)> config wlan url-acl 1 BLOCK-SITES

|

||

| ステップ 3 |

無効になっている WLAN を再度有効化します。 (Cisco Controller)> config wlan enable 1

|

||

| ステップ 4 |

ACL が割り当てられたことを確認します。ACL が WLAN に割り当てられていない場合、[WLAN URL ACL]フィールドには [unconfigured] と表示されます。 (Cisco Controller) > show wlan 1 WLAN Identifier.................................. 1 Profile Name..................................... pod2 Network Name (SSID).............................. pod2 Status........................................... Enabled MAC Filtering.................................... Disabled ! ! Output Suppressed ! WLAN Layer2 ACL.................................. unconfigured WLAN URL ACL..................................... BLOCK-SITES mDNS Status...................................... Enabled !

|

CLI を使用してインターフェイスに割り当てる手順

| ステップ 1 |

目的のインターフェイスを使用している WLAN を無効にします。この例では、WLAN ID 3 がクライアントの管理をマッピングしています。目的のインターフェイスを使用しているアクティブな WLAN があると、WLC で ACL をインターフェイスに割り当てることができません。 (Cisco Controller) > config wlan disable 3

|

||

| ステップ 2 |

インターフェイスに URL ACL を割り当てます。 (Cisco Controller) > config interface url-acl management BLOCK-SITES

|

||

| ステップ 3 |

無効になっている WLAN を再度有効化します。 (Cisco Controller) > config wlan enable 3

|

||

| ステップ 4 |

ACL が割り当てられたことを確認します。ACL がインターフェイスに割り当てられていない場合、[WLAN URL ACL]フィールドには [unconfigured] と表示されます。 (Cisco Controller) > show interface detailed management Interface Name................................... management MAC Address...................................... 4c:00:82:71:4f:af IP Address....................................... 10.10.20.2 IP Netmask....................................... 255.255.255.0 IP Gateway....................................... 10.10.20.1 ! ! Output Suppressed ! IPv4 ACL......................................... Unconfigured URL ACL.......................................... BLOCK-SITES !

|

CLI を使用してローカル ポリシーに割り当てる手順

| ステップ 1 |

ACL を目的のローカル ポリシーに割り当てます。この例では、BLOCK-SITES という名前の ACL を STUDENTS という名前のローカル ポリシーに割り当てています。 (Cisco Controller) > config policy STUDENTS action url-acl enable BLOCK-SITES

|

||

| ステップ 2 |

ACL が割り当てられたことを確認します。 (Cisco Controller) > config interface url-acl management BLOCK-SITES

|

||

| ステップ 3 |

無効になっている WLAN を再度有効化します。 (Cisco Controller) > config wlan enable 3

|

||

| ステップ 4 |

ACL が割り当てられたことを確認します。ACL がローカル ポリシーに割り当てられていない場合、[URL ACL]フィールドには [<none>] と表示されます。 (Cisco Controller) > show POLICY STUDENTS Policy Index..................................... 1 Match Role....................................... STUDENTS Match Eap Type................................... <none> IPv4 ACL......................................... <none> URL ACL.......................................... BLOCK-SITES FlexConnect Client ACL........................... <none> QOS.............................................. BRONZE ! ! Output Suppressed !

|

URL ACL の設定の移行

-

8.3 から 8.4 へのアップグレード

-

8.3 の設定に、すべて拒否ルールで構成されるブラックリスト ACL が含まれている場合:8.4 の設定では、ACL タイプがホワイトリスト(デフォルト)として表示され、拒否ルールは消去されます。そのため、手動で新しい ACL リストのタイプをブラックリストに設定し、拒否ルールを追加する必要があります。

-

8.3 の設定に、許可ルールのみで構成されるホワイトリスト ACL が含まれている場合:この設定は 8.4 でも同一です。ACL タイプは、許可ルールが登録されたホワイトリストとして表示されます。この場合、ユーザによる操作は必要ありません。

-

8.3 の設定に、ホワイトリスト(許可ルール)とブラックリスト(拒否ルール)が混在している場合:8.4 の設定では、ACL タイプがホワイトリストとして表示され(デフォルト)、拒否ルールは消去されますが、許可ルールは維持されます。

-

-

8.4 から 8.3 へのダウングレード

Copyright © 2017, Cisco Systems, Inc. All rights reserved.