فهم ذاكرة التخزين المؤقت AAA وتكوينها ل TLS على 9800 WLC

خيارات التنزيل

-

ePub (1.5 MB)

العرض في تطبيقات مختلفة على iPhone أو iPad أو نظام تشغيل Android أو قارئ Sony أو نظام التشغيل Windows Phone

لغة خالية من التحيز

تسعى مجموعة الوثائق لهذا المنتج جاهدة لاستخدام لغة خالية من التحيز. لأغراض مجموعة الوثائق هذه، يتم تعريف "خالية من التحيز" على أنها لغة لا تعني التمييز على أساس العمر، والإعاقة، والجنس، والهوية العرقية، والهوية الإثنية، والتوجه الجنسي، والحالة الاجتماعية والاقتصادية، والتمييز متعدد الجوانب. قد تكون الاستثناءات موجودة في الوثائق بسبب اللغة التي يتم تشفيرها بشكل ثابت في واجهات المستخدم الخاصة ببرنامج المنتج، أو اللغة المستخدمة بناءً على وثائق RFP، أو اللغة التي يستخدمها منتج الجهة الخارجية المُشار إليه. تعرّف على المزيد حول كيفية استخدام Cisco للغة الشاملة.

حول هذه الترجمة

ترجمت Cisco هذا المستند باستخدام مجموعة من التقنيات الآلية والبشرية لتقديم محتوى دعم للمستخدمين في جميع أنحاء العالم بلغتهم الخاصة. يُرجى ملاحظة أن أفضل ترجمة آلية لن تكون دقيقة كما هو الحال مع الترجمة الاحترافية التي يقدمها مترجم محترف. تخلي Cisco Systems مسئوليتها عن دقة هذه الترجمات وتُوصي بالرجوع دائمًا إلى المستند الإنجليزي الأصلي (الرابط متوفر).

المحتويات

المقدمة

يصف هذا المستند كيفية فهم ذاكرة التخزين المؤقت AAA وتكوينها على وحدات التحكم في الشبكة المحلية (LAN) اللاسلكية Cisco Catalyst 9800 (WLC).

المتطلبات الأساسية

المتطلبات

توصي Cisco بأن تكون لديك معرفة بالمواضيع التالية:

- مفاهيم مصادقة AAA، بما في ذلك بروتوكولات RADIUS و EAP

- عمليات تشغيل وحدة التحكم في الشبكة المحلية (LAN) اللاسلكية وعمليات سير عمل التكوين

- أساليب مصادقة 802. 1X وإدارة الشهادات

- البنية الأساسية للمفتاح العام الأساسي (PKI) وعمليات توقيع الشهادة

المكونات المستخدمة

تستند المعلومات الواردة في هذا المستند إلى إصدارات البرامج والمكونات المادية التالية:

- وحدة التحكم Cisco Catalyst 9800 Series Wireless LAN

- برنامج الإصدار 17.18.1 أو إصدار أحدث (ميزة ذاكرة التخزين المؤقت AAA المدعومة من هذا الإصدار)

- محرك خدمات الهوية من Cisco (ISE) كخادم AAA/RADIUS

- أجهزة الوصول إلى الشبكة التي تدعم 802.1X و EAP-TLS و EAP-PEAP و MAB و iPSK

تم إنشاء المعلومات الواردة في هذا المستند من الأجهزة الموجودة في بيئة معملية خاصة. بدأت جميع الأجهزة المُستخدمة في هذا المستند بتكوين ممسوح (افتراضي). إذا كانت شبكتك قيد التشغيل، فتأكد من فهمك للتأثير المحتمل لأي أمر.

معلومات أساسية

تعتمد طرق المصادقة مثل 802.1X على الاتصال بخادم مصادقة خارجي (مثل خادم RADIUS). عندما يتعذر على وحدة التحكم في الشبكة المحلية اللاسلكية (WLC) الوصول إلى الخادم أو عندما يكون الخادم غير متوفر، يتعذر على العملاء اللاسلكيين الاتصال ب SSID، مما يؤدي إلى حدوث حالات انقطاع في الخدمة. تقوم عنصر التحكم في الشبكة المحلية اللاسلكية (WLC) بحظر حركة مرور العميل حتى تنجح المصادقة.

بدءا من الإصدار 17.18.1، تتيح ميزة ذاكرة التخزين المؤقت ل AAA لمادة حفازة 9800 WLC مصادقة العملاء اللاسلكيين حتى إذا أصبح خادم AAA غير متوفر باستخدام إدخالات المصادقة المخزنة مؤقتا. وهذا يقلل بشكل كبير من تعطل الخدمة أثناء حالات انقطاع خوادم AAA ويحافظ على اتصال العميل بسلاسة تامة.

تكون آلية ذاكرة التخزين المؤقت ل AAA مدعومة عندما تكون نقاط الوصول تعمل في الوضع المحلي أو وضع FlexConnect (المصادقة المركزية).

وظائف ذاكرة التخزين المؤقت AAA على Cisco Catalyst 9800 WLC:

- المصادقة الأولية (عندما يكون خادم AAA يمكن الوصول إليه): تقوم عنصر التحكم في الشبكة المحلية اللاسلكية (WLC) بإعادة توجيه طلب مصادقة العميل إلى خادم AAA الذي تم تكوينه باستخدام RADIUS. بمجرد أن يرجع الخادم قبول الوصول، يقوم عنصر التحكم في الشبكة المحلية اللاسلكية (WLC) بتخزين تفاصيل مصادقة العميل محليا في ذاكرة التخزين المؤقت ل AAA الخاصة به.

- إعادة اتصال العميل (عندما يتعذر الوصول إلى خادم AAA): إذا قام العميل بإعادة الاتصال قبل انتهاء صلاحية الإدخال المخزن مؤقتا الخاص به، فإن عنصر التحكم في الشبكة المحلية اللاسلكية (WLC) يستشير ذاكرة التخزين المؤقت المحلية الخاصة به (AAA). في حالة وجود بيانات مخزنة مؤقتا صالحة، يتم منح حق الوصول إلى الشبكة دون الاتصال بخادم AAA.

- دعم تجاوز الفشل: إذا كان خادم AAA غير قابل للوصول إليه بسبب مشاكل في الشبكة أو فشل، فإن عنصر التحكم في الشبكة المحلية اللاسلكية (WLC) يستمر في مصادقة العملاء باستخدام البيانات المخزنة مؤقتا، مما يضمن أن المستخدمين الذين تمت مصادقتهم مسبقا يحافظون على الوصول غير المنقطع.

- عمر ذاكرة التخزين المؤقت وانتهاء صلاحيتها: الإدخالات في ذاكرة التخزين المؤقت ل AAA مؤقتة وقابلة للتكوين. مدة ذاكرة التخزين المؤقت الافتراضية هي 24 ساعة؛ تعيين المؤقت إلى 0 لجعل الإدخالات لا تنتهي صلاحيتها أبدا. إذا قام العميل بإعادة الاتصال بعد انتهاء صلاحية إدخال ذاكرة التخزين المؤقت الخاص به، فإن عنصر التحكم في الشبكة المحلية اللاسلكية (WLC) يحاول الوصول إلى خادم AAA للمصادقة.

VK-WLC#show aaa cache group VK-SRV-GRP all

-----------------------------------------------------------------

IOSD AAA Auth Cache entries:

Entries in Profile dB VK-SRV-GRP for exact match:

No entries found in Profile dB

--------------------------------------------------------------------

SMD AAA Auth Cache Entries:

Total number of Cache entries is 0

WNCD AAA Auth Cache entries:

MAC ADDR: C4E9.0A00.B1B0

Profile Name: VK-CACHE

User Name: vk@wireless.com

Timeout: 28800

Created Timestamp : 09/18/25 15:28:54 UTC

Server IP Address: 10.106.37.159تتضمن أنواع المصادقة المدعومة لذاكرة التخزين المؤقت ل AAA:

- EAP-TLS

- EAP-PEAP مع MSCHAPv2

- تجاوز مصادقة MAC (MAB) و MAB+PSK و MAB+802.1x/iPSK

التكوين

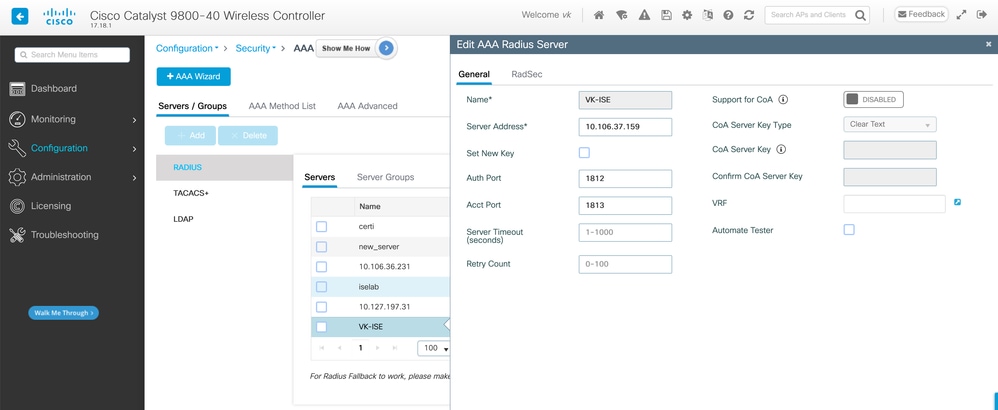

الخطوة 1: إضافة خادم AAA على WLC

ابدأ بإضافة خادم AAA (RADIUS) إلى وحدة التحكم في الشبكة المحلية اللاسلكية. ويمكن تنفيذ ذلك عبر واجهة المستخدم الرسومية (GUI) أو واجهة سطر الأوامر (CLI).

أسلوب GUI: انتقل إلى التكوين > الأمان > AAA وأضف الخادم الخاص بك.

طريقة واجهة سطر الأوامر (CLI):

radius server VK-ISE address ipv4 10.106.37.159 auth-port 1812 acct-port 1813 key Cisco123

يقوم هذا الأمر بإنشاء إدخال خادم RADIUS باسم VK-ISE باستخدام عنوان IP المحدد ومنفذ المصادقة ومنفذ المحاسبة والمفتاح المشترك.

الخطوة 2: إنشاء ملف تعريف ذاكرة التخزين المؤقت AAA (CLI فقط)

إنشاء ملف تعريف ذاكرة تخزين مؤقت AAA لتعريف سلوك ذاكرة التخزين المؤقت. هذه الخطوة هي واجهة سطر الأوامر (CLI) فقط.

aaa cache profile VK-CACHE all

يقوم هذا الأمر بإنشاء ملف تعريف ذاكرة تخزين مؤقت باسم VK-CACHE ويمكن التخزين المؤقت لجميع أنواع المصادقة المدعومة.

الخطوة 3: إنشاء مجموعة خوادم وتعيين خادم RADIUS وملف تعريف ذاكرة التخزين المؤقت (CLI فقط)

قم بإنشاء مجموعة خوادم RADIUS وإقران خادم AAA وتكوين انتهاء صلاحية ذاكرة التخزين المؤقت وتعيين ملفات تعريف التخويل/المصادقة.

aaa group server radius VK-SRV-GRP server name VK-ISE cache expiry 8 cache authorization profile VK-CACHE cache authentication profile VK-CACHE deadtime 5 radius-server dead-criteria time 5 tries 5

هذه المجموعة من الأوامر:

- إنشاء مجموعة خوادم باسم VK-SRV-GRP

- إقران خادم VK-ISE

- تعيين انتهاء صلاحية ذاكرة التخزين المؤقت إلى 8 ساعات

- تعيين كل من توصيفات المصادقة والتفويض لذاكرة التخزين المؤقت في VK

- يحدد الوقت النهائي للخوادم التي يتعذر الوصول إليها ب 5 دقائق، والمعايير غير الصحيحة لمنطق إعادة المحاولة

الخطوة 4: إنشاء أساليب المصادقة والتفويض

قم بتحديد قوائم الطرق للمصادقة والتفويض، ويحدد إستخدام مجموعة الخوادم وذاكرة التخزين المؤقت.

aaa authentication dot1x default group VK-SRV-GRP cache VK-SRV-GRP aaa authorization network default group VK-SRV-GRP cache VK-SRV-GRP aaa local authentication default authorization default aaa authorization credential-download default cache VK-SRV-GRP

تقوم هذه الأوامر بإعداد قوائم الطرق الافتراضية لمصادقة 802.1X وتخويل الشبكة، وترتيب أولويات ذاكرة التخزين المؤقت ومجموعة الخوادم.

إذا كنت تريد أن يقوم عنصر التحكم في الشبكة المحلية اللاسلكية (WLC) بالتحقق من ذاكرة التخزين المؤقت أولا قبل محاولة إستخدام خادم RADIUS (من أجل مصادقة أسرع إذا كان المستخدم مخزنا مؤقتا بالفعل)، فاستخدم:

aaa authentication dot1x default cache VK-SRV-GRP group VK-SRV-GRP aaa authorization network default cache VK-SRV-GRP group VK-SRV-GRP

باستخدام قوائم الطرق هذه، تستشير WLC ذاكرة التخزين المؤقت أولا، ولا تتصل إلا بالخادم إذا لم يتم العثور على المستخدم في ذاكرة التخزين المؤقت، مما يؤدي إلى مصادقة أسرع للعملاء المخزنة مؤقتا.

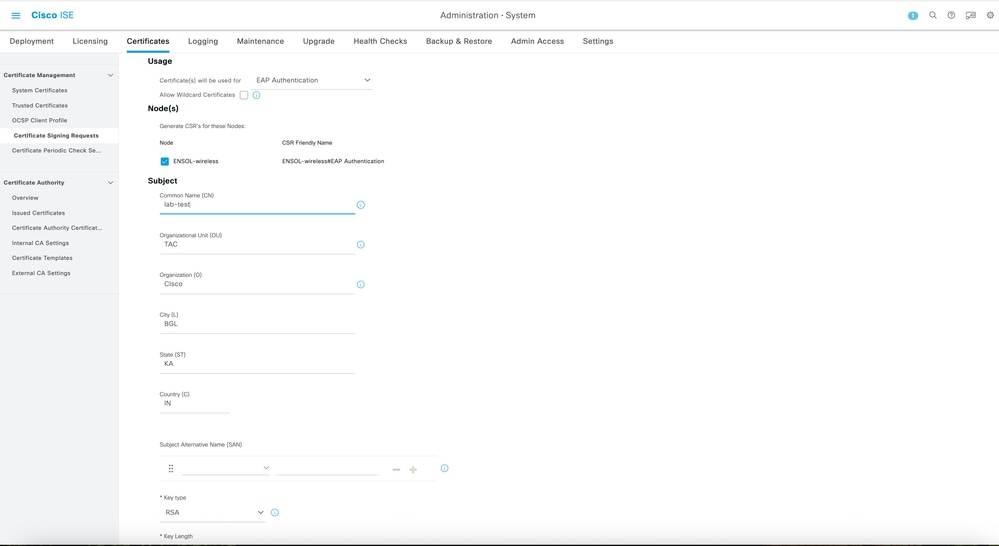

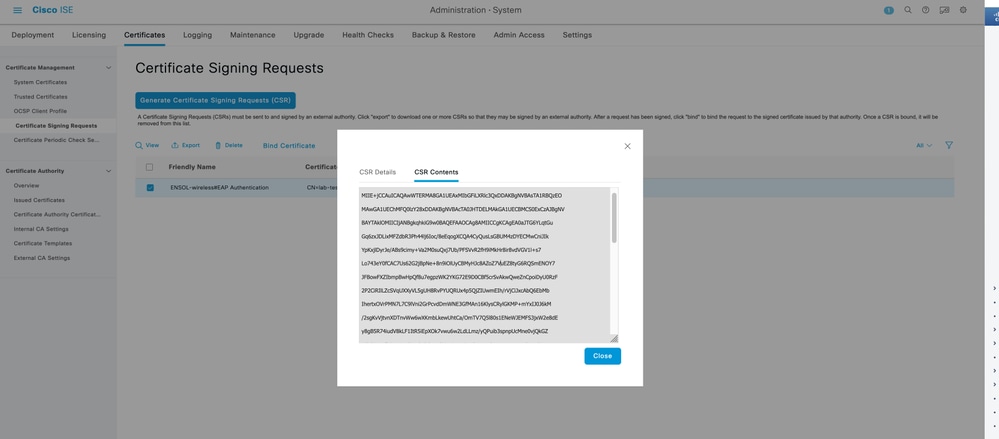

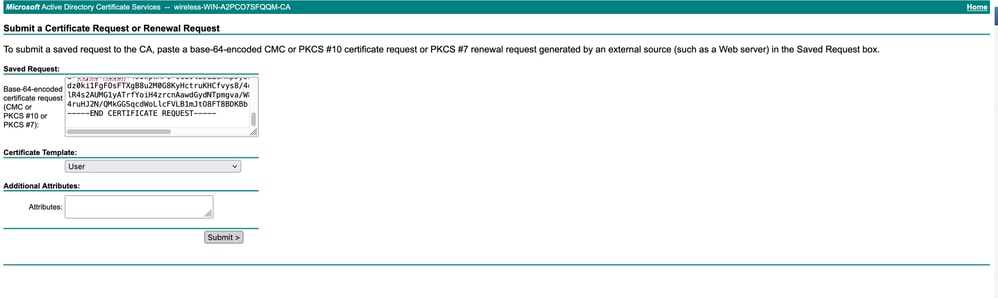

الخطوة 5: تكوين مصادقة TLS (إعداد الشهادة)

بالنسبة لمصادقة EAP-TLS، يتطلب كل من خادم WLC و AAA شهادات خادم موقعة من مرجع مصدق (CA).

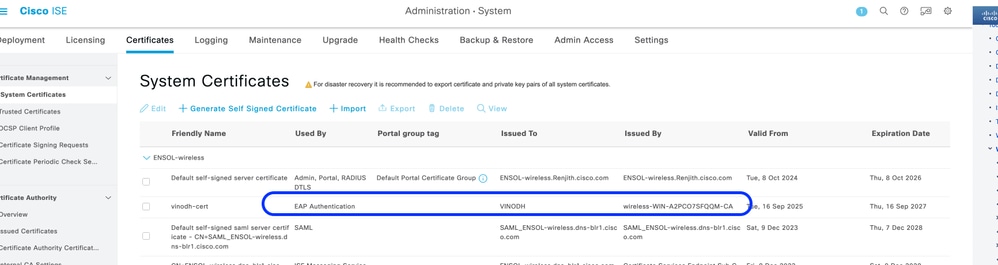

على خادم Cisco ISE (AAA):

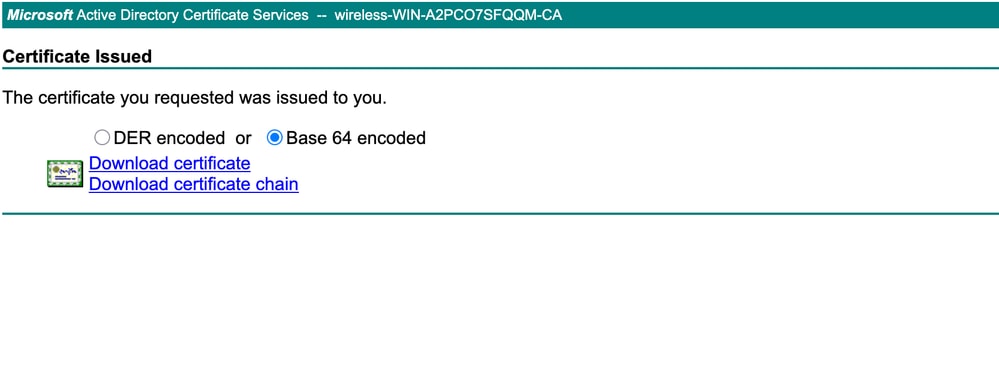

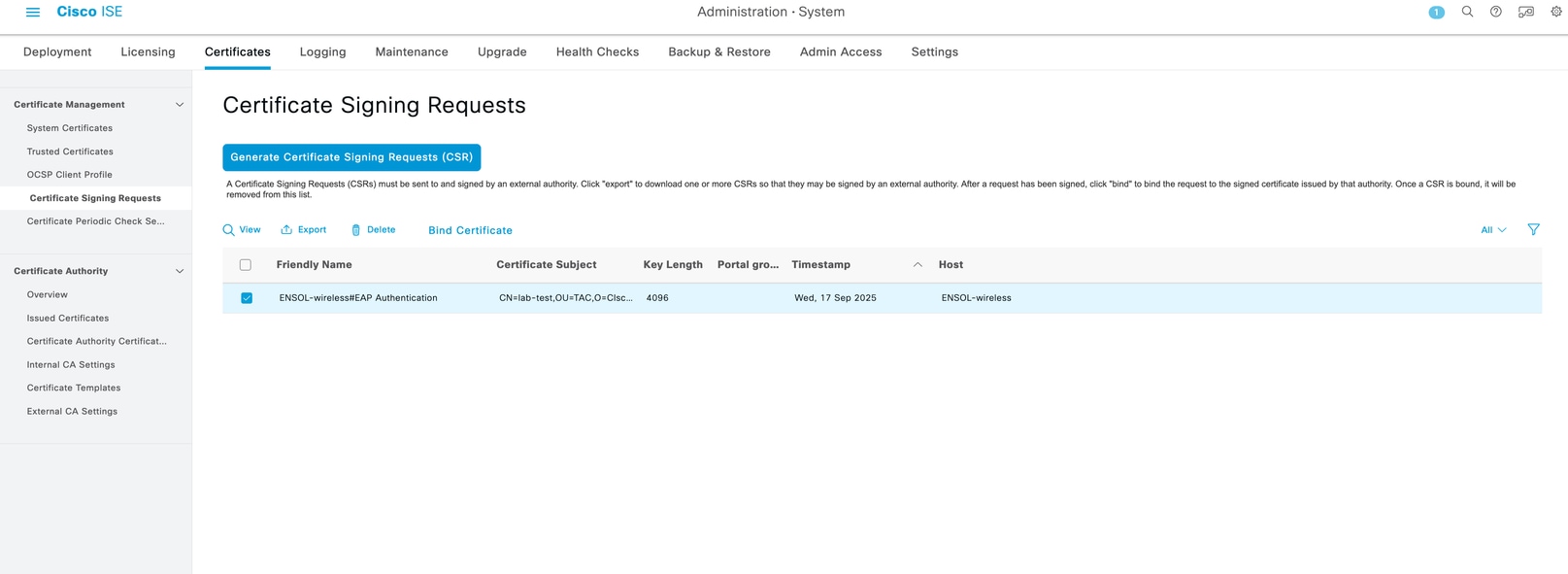

- إنشاء طلب توقيع شهادة (CSR) من خلال شهادات > إدارة شهادات > طلبات توقيع شهادات

- نسخ محتوى CSR وتوقيعه من قبل CA

- تنزيل الشهادة الموقعة (بتنسيق .cer أو .pem)

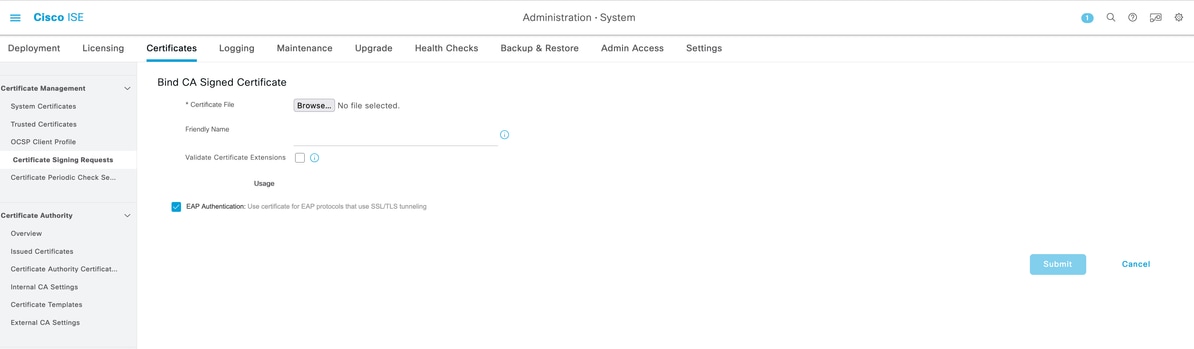

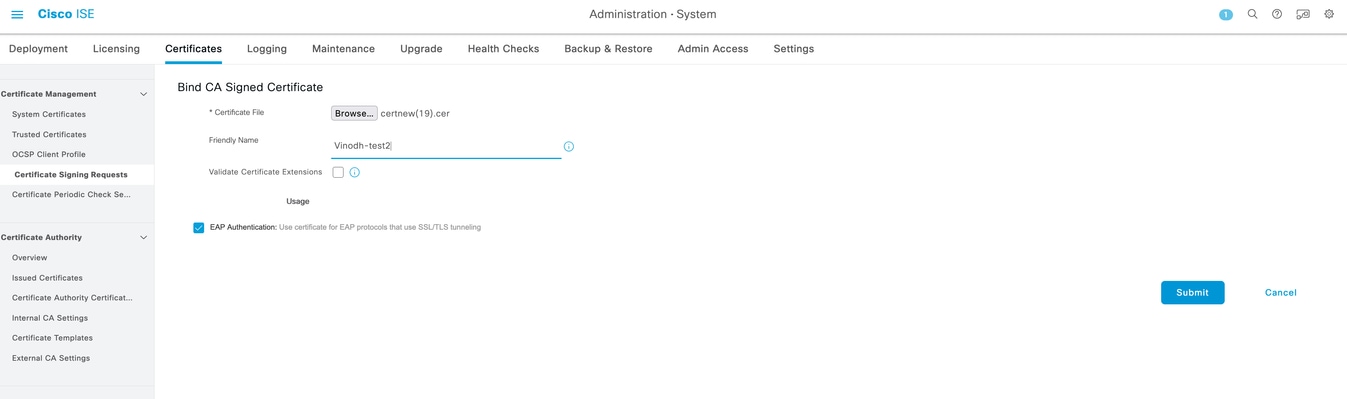

- ربط الشهادة على ISE بالتصفح إلى ملف الشهادة الموقع والنقر فوق "إرسال"

- تأكد من انعكاس الشهادة الموقعة تحت شهادة النظام لمصادقة EAP

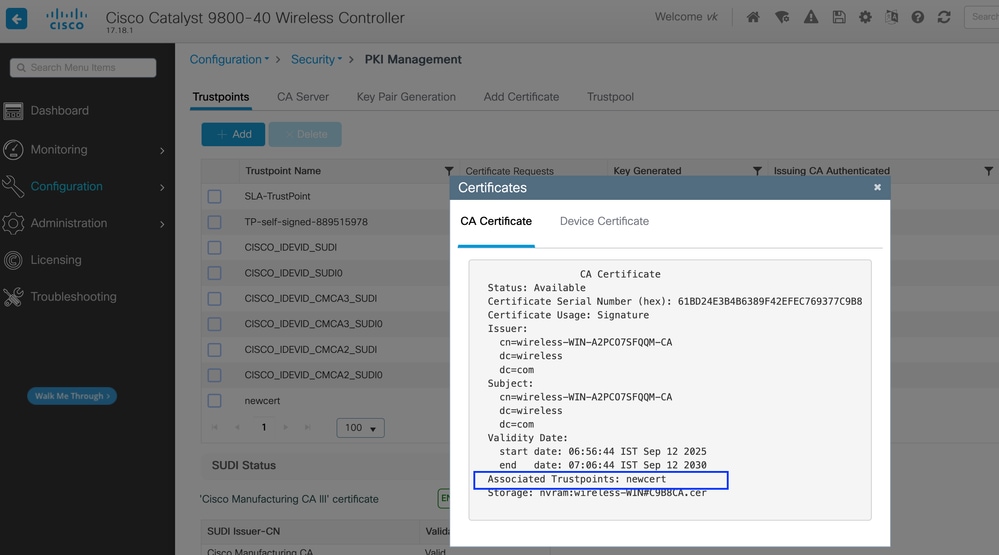

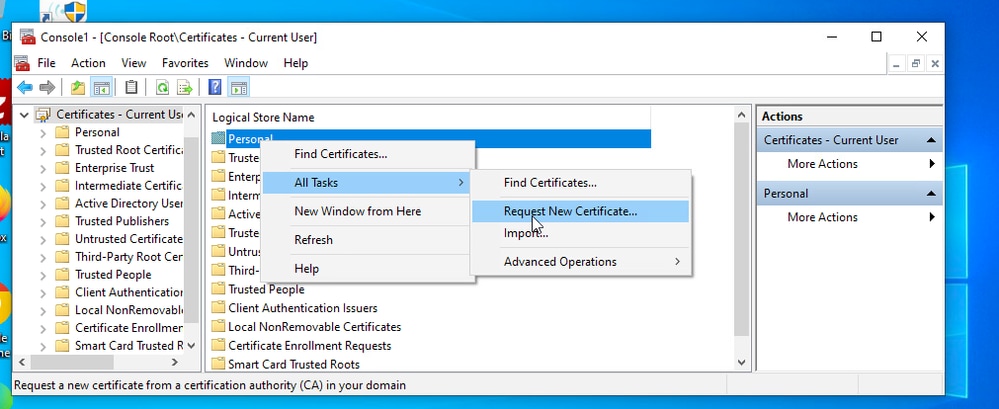

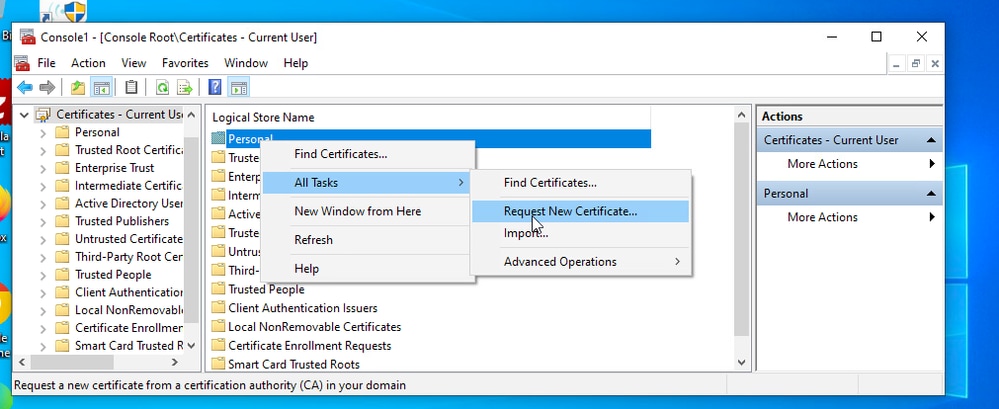

على Cisco Catalyst 9800 WLC:

- إنشاء CSR على WLC

- الحصول على CSR موقع من نفس CA المستخدم ل ISE

- تحميل الشهادة الموقعة إلى WLC

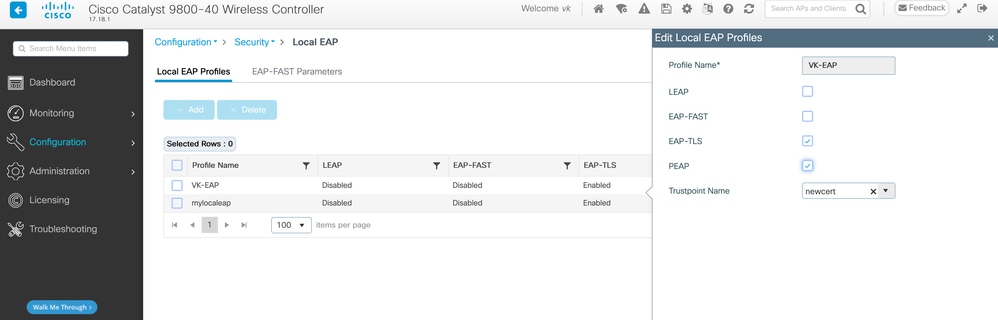

الخطوة 6: إنشاء ملف تعريف EAP محلي وتعيين TrustPoint

إنشاء ملف تعريف EAP محلي وتعيين TrustPoint لمصادقة EAP-TLS.

eap profile VK-EAP method tls pki-trustpoint newcert

يقوم هذا الأمر بإنشاء ملف تعريف EAP باسم VK-EAP باستخدام EAP-TLS ويعين النقطة الموثوق بها على الشهادة المسماة newcert.

أسلوب GUI: انتقل إلى التكوين > التأمين > EAP المحلي وأنشئ توصيف EAP.

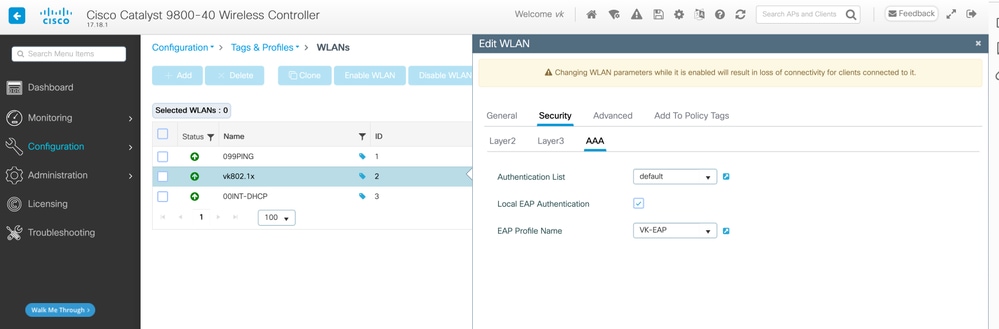

الخطوة 7: تطبيق قائمة الطرق وتوصيف EAP على SSID

قم بتكوين SSID لاستخدام المصادقة التي تم إنشاؤها وتوصيف EAP.

wlan vk802.1x 2 vk802.1x local-auth VK-EAP radio policy dot11 24ghz radio policy dot11 5ghz no security ft adaptive security dot1x authentication-list default no shutdown

هذا تشكيل:

- ينشئ SSID VK802.1x بمعرف WLAN 2

- تمكين المصادقة المحلية مع توصيف VK-EAP

- يطبق سياسات الراديو لكل من النطاقات ذات تردد 2.4 جيجاهيرتز و 5 جيجاهيرتز

- فرض مصادقة 802.1X باستخدام قائمة الطرق الافتراضية

- يتم الآن إستدعاء SSID (لا يتم إيقاف التشغيل)

الخطوة 8: نشر شهادة المستخدم على عملاء اللاسلكي

تأكد من حصول العملاء اللاسلكيين على شهادة المستخدم الضرورية للمصادقة. بالنسبة لبيئات المختبر، يمكن للجهاز المرتبط بمجال Active Directory (AD) تلقي الشهادة عبر MMC (وحدة تحكم الإدارة من Microsoft). هناك طرق أخرى لتوزيع التراخيص حسب البيئة الخاصة بك.

التحقق من الصحة

يمكنك التحقق من إدخالات ذاكرة التخزين المؤقت ل AAA على عنصر التحكم في الشبكة المحلية اللاسلكية (WLC) طراز 9800 باستخدام أوامر واجهة سطر الأوامر (CLI). لاحظ أنه بالنسبة لمادة حفازة 9800 WLCs، يتم سرد إدخالات ذاكرة التخزين المؤقت تحت "إدخالات ذاكرة التخزين المؤقت لمصادقة WNCD AAA"، وليس "إدخالات ذاكرة التخزين المؤقت لمصادقة SMD AAA".

show aaa cache group <Server Group> all

يعرض هذا الأمر إدخالات ذاكرة التخزين المؤقت AAA الحالية المخزنة على عنصر التحكم في الشبكة المحلية اللاسلكية (WLC). مثال الإخراج:

WNCD AAA Auth Cache entries --------------------------- Client MAC: 00:11:22:33:44:55 SSID: vk802.1x User: user@domain.com Cache Expiry: 8h Auth Method: EAP-TLS ...

تحقق من إمكانية إعادة الاتصال بالعملاء وتمت مصادقتهم عبر ذاكرة التخزين المؤقت ل AAA عند عدم توفر خادم AAA.

ملاحظة: بالنسبة لمصادقة PEAP، يتطلب التصميم الحالي إرجاع أزواج Cisco AV التي تحتوي على اسم المستخدم وتجزئة بيانات الاعتماد لكل مستخدم أثناء المصادقة بواسطة خادم RADIUS.

cisco-av-pair = AS-username=testuser

cisco-av-pair = AS-Credential-hash=F2E787D376CBF6D6DD3600132E9C215D

يجب تكوين كل مستخدم باستخدام سمات زوج AV على RADIUS.

يجب أن تكون كلمة المرور أو تجزئة AS-Credential-Hash بتنسيق NT-Hash (https://codebeautify.org/ntlm-hash-generator).

استكشاف الأخطاء وإصلاحها

يتضمن أستكشاف أخطاء ذاكرة التخزين المؤقت والمصادقة (AAA) وإصلاحها عدة خطوات:

الخطوة 1: التحقق من إدخالات ذاكرة التخزين المؤقت ل AAA

show aaa cache group <Server Group> all

تأكد من وجود إدخالات العملاء المتوقعة في ذاكرة التخزين المؤقت.

الخطوة 2: التحقق من صحة تثبيت الشهادة ونقاط الثقة

show crypto pki trustpoints show crypto pki certificates

تأكد من تثبيت الشهادات وتخطيطها بشكل صحيح على نقاط الثقة المناسبة لمصادقة EAP-TLS.

الخطوة 3: تأكيد قوائم طرق المصادقة

show running-config | include aaa authentication show running-config | include aaa authorization

تحقق من صحة قوائم هذه الطريقة لتراجع مجموعة الخوادم الصحيحة وملفات تعريف ذاكرة التخزين المؤقت.

الخطوة 5: فحص تتبع RA الداخلي

2025/09/18 13:02:37.069850424 {wncd_x_R0-0}{2}: [radius] [16292]: (ERR): RADIUS/DECODE: No response from radius-server; parse response; FAIL

2025/09/18 13:02:37.069850966 {wncd_x_R0-0}{2}: [radius] [16292]: (ERR): RADIUS/DECODE: Case error(no response/ bad packet/ op decode);parse response; FAIL

2025/09/18 13:02:37.069853220 {wncd_x_R0-0}{2}: [aaa-sg-ref] [16292]: (debug): AAA/SG: Server group wrapper ref count for public group VK-SRV-GRP decreased to 6

2025/09/18 13:02:37.069853836 {wncd_x_R0-0}{2}: [aaa-sg-ref] [16292]: (debug): AAA/SG: Server group ref count for public group VK-SRV-GRP decreased to 6

2025/09/18 13:02:37.069855784 {wncd_x_R0-0}{2}: [aaa-sg-cache] [16292]: (debug): AAA/AUTHEN/CACHE: Don't cache responses with errors

2025/09/18 13:02:37.069856826 {wncd_x_R0-0}{2}: [aaa-svr] [16292]: (debug): AAA SRV(00000000): protocol reply FAIL for Authentication

2025/09/18 13:02:37.069860954 {wncd_x_R0-0}{2}: [aaa-authen] [16292]: (debug): MAC address in AAA request is c4-e9-0a-00-b1-b0

2025/09/18 13:02:37.069864992 {wncd_x_R0-0}{2}: [aaa-svr] [16292]: (debug): AAA SRV(00000000): Authen method=CACHE VK-SRV-GRP

2025/09/18 13:02:37.069868198 {wncd_x_R0-0}{2}: [ewlc-infra-evmgr] [16292]: (debug): Add message event handle: 0x5ed36139f348

2025/09/18 13:02:37.069875634 {wncd_x_R0-0}{2}: [ewlc-infra-evmgr] [16292]: (debug): Evmgr message event cb handler invoked, handle: 0x5ed36139f348

2025/09/18 13:02:37.069876688 {wncd_x_R0-0}{2}: [wncd_0] [16292]: (debug): Sanet eventQ: AAA_CACHE_EVENT, message:0

2025/09/18 13:02:37.069887794 {wncd_x_R0-0}{2}: [aaa-prof] [16292]: (debug): AAA/PROFILE/DB: Find - Found entry for user vk@wireless.com:C4E90A00B1B0:

2025/09/18 13:02:37.069955264 {wncd_x_R0-0}{2}: [aaa-sg-cache] [16292]: (debug): AAA/AUTHEN/CACHE(00000000): Secure authen type 8 cannot be authenticated directly from cacheWe may need local eap >>>> this indiates that cache/local auth is being used

2025/09/18 13:02:37.070019998 {wncd_x_R0-0}{2}: [wncd_0] [16292]: (debug): AAA Local EAP(1419) Sending the Rxd EAP packet(id 0) to EAP subsys

2025/09/18 13:02:37.070022944 {wncd_x_R0-0}{2}: [ewlc-infra-evmgr] [16292]: (debug): Add message event handle: 0x5ed36123b0c8

2025/09/18 13:02:37.070025886 {wncd_x_R0-0}{2}: [aaa-sg-cache] [16292]: (debug): AAA/AUTHEN/CACHE(00000000): PASS for username vk@wireless.com

2025/09/18 13:02:37.070028162 {wncd_x_R0-0}{2}: [ewlc-infra-evmgr] [16292]: (debug): Evmgr message event cb handler invoked, handle: 0x5ed36123b0c8المراجع:

دليل تكوين البرنامج 17.18

محفوظات المراجعة

| المراجعة | تاريخ النشر | التعليقات |

|---|---|---|

1.0 |

09-Nov-2025

|

الإصدار الأولي |

تمت المساهمة بواسطة مهندسو Cisco

- فينوده كوكيلاTAC من Cisco

اتصل بنا

- فتح حالة دعم

- (تتطلب عقد خدمة Cisco)

التعليقات

التعليقات