تكوين SGACL والتحقق من صحته على خادم Catalyst 9800 WLC و ISE

خيارات التنزيل

-

ePub (1.8 MB)

العرض في تطبيقات مختلفة على iPhone أو iPad أو نظام تشغيل Android أو قارئ Sony أو نظام التشغيل Windows Phone

لغة خالية من التحيز

تسعى مجموعة الوثائق لهذا المنتج جاهدة لاستخدام لغة خالية من التحيز. لأغراض مجموعة الوثائق هذه، يتم تعريف "خالية من التحيز" على أنها لغة لا تعني التمييز على أساس العمر، والإعاقة، والجنس، والهوية العرقية، والهوية الإثنية، والتوجه الجنسي، والحالة الاجتماعية والاقتصادية، والتمييز متعدد الجوانب. قد تكون الاستثناءات موجودة في الوثائق بسبب اللغة التي يتم تشفيرها بشكل ثابت في واجهات المستخدم الخاصة ببرنامج المنتج، أو اللغة المستخدمة بناءً على وثائق RFP، أو اللغة التي يستخدمها منتج الجهة الخارجية المُشار إليه. تعرّف على المزيد حول كيفية استخدام Cisco للغة الشاملة.

حول هذه الترجمة

ترجمت Cisco هذا المستند باستخدام مجموعة من التقنيات الآلية والبشرية لتقديم محتوى دعم للمستخدمين في جميع أنحاء العالم بلغتهم الخاصة. يُرجى ملاحظة أن أفضل ترجمة آلية لن تكون دقيقة كما هو الحال مع الترجمة الاحترافية التي يقدمها مترجم محترف. تخلي Cisco Systems مسئوليتها عن دقة هذه الترجمات وتُوصي بالرجوع دائمًا إلى المستند الإنجليزي الأصلي (الرابط متوفر).

المقدمة

يصف هذا المستند كيفية تكوين TrustSec على خادم Catalyst 9800 و ISE لاستخدام ميزة SGACL، باستخدام نقاط الوصول في الوضع المحلي و FlexConnect.

المتطلبات الأساسية

المتطلبات

معرفة أساسيات Cisco 9800 WLC و Cisco ISE و FlexConnect و TrustSec.

المكونات المستخدمة

تستند المعلومات الواردة في هذا المستند إلى إصدارات البرامج والمكونات المادية التالية:

- C9800-CL الإصدار 17.12.4

- ISE 3.2.0

- نقطة وصول 9136i

تم إنشاء المعلومات الواردة في هذا المستند من الأجهزة الموجودة في بيئة معملية خاصة. بدأت جميع الأجهزة المُستخدمة في هذا المستند بتكوين ممسوح (افتراضي). إذا كانت شبكتك قيد التشغيل، فتأكد من فهمك للتأثير المحتمل لأي أمر.

التكوين

الرسم التخطيطي للشبكة

الرسم التخطيطي للشبكة

الرسم التخطيطي للشبكة

التكوينات

تكوين وحدة التحكُّم في شبكة LAN اللاسلكية (WLC)

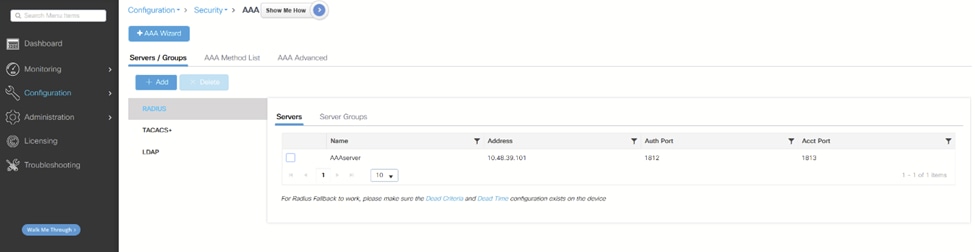

1. إضافة خادم AAA إلى عنصر التحكم في الشبكة المحلية اللاسلكية (WLC) من التكوين > الأمان > AAA: صفحة WLC AAA

صفحة WLC AAA

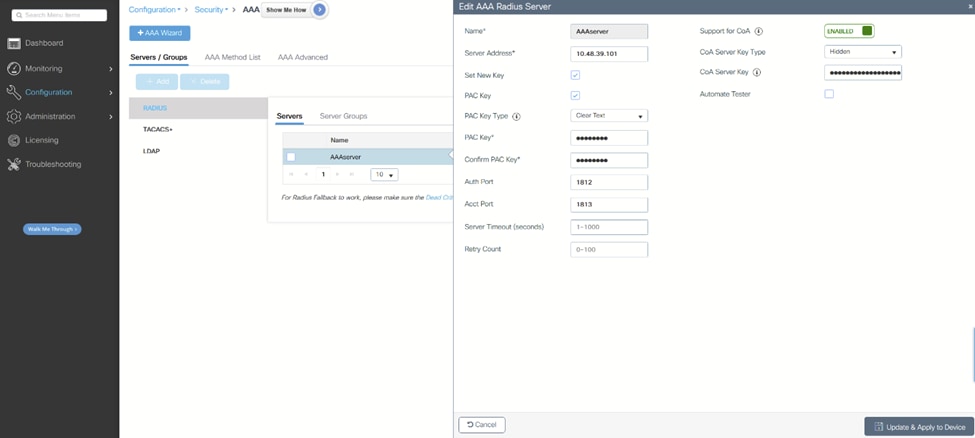

2. تأكد من أن إدخالات المفاتيح هنا تطابق المفتاح عند إضافة الجهاز على ISE. قم بتمكين دعم CoA وإضافة المفتاح إذا كنت ترغب في إستخدام CoA لتنزيل تحديثات التكوين: WLC إضافة خادم AAA

WLC إضافة خادم AAA

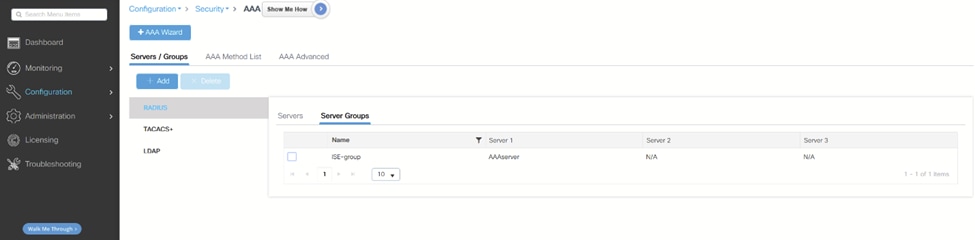

3. قم بإنشاء مجموعة الخوادم: WLC إضافة مجموعة خوادم

WLC إضافة مجموعة خوادم

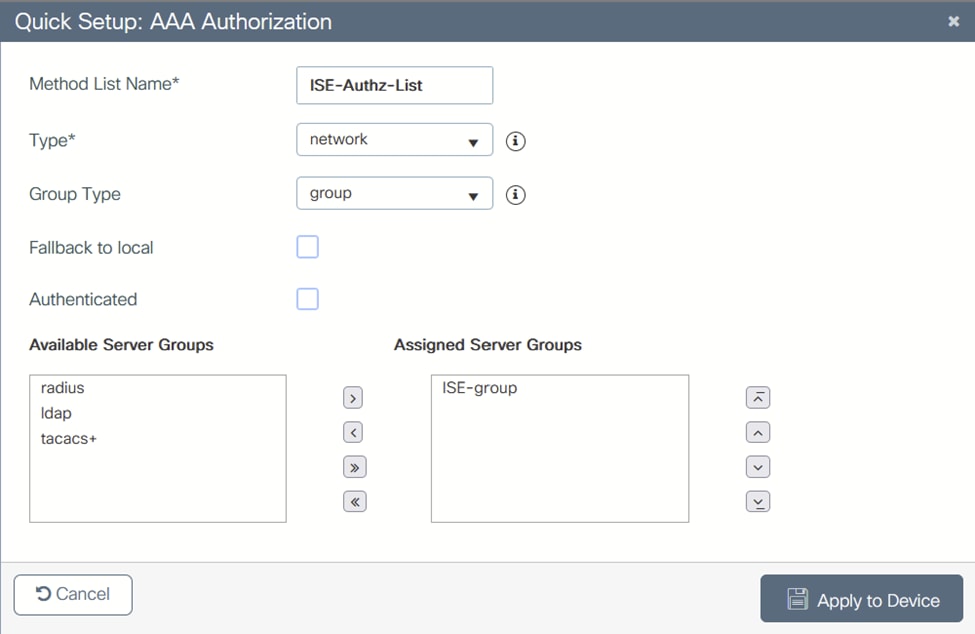

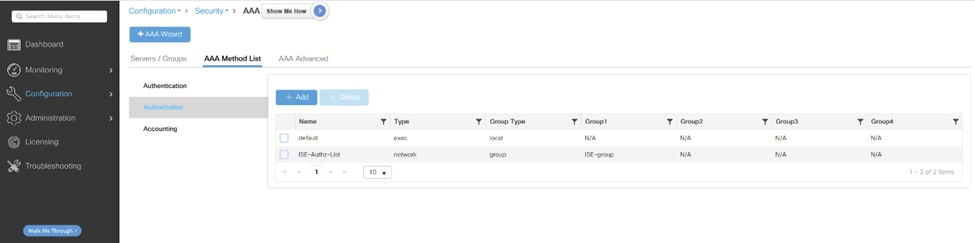

4. أضف قائمة طرق التخويل بنوع الشبكة: قائمة طرق التخويل

قائمة طرق التخويل

مجموعة خوادم AAA ل WLC

مجموعة خوادم AAA ل WLC

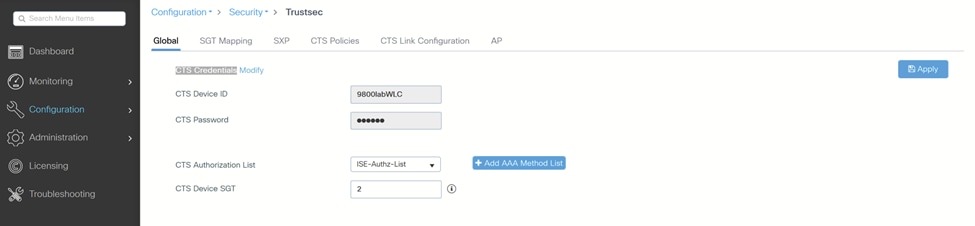

5. انتقل إلى التكوين > الأمان > TrustSec وقم بتكوين معرف جهاز CTS وكلمة مرور CTS، وسوف تستخدم هذه الإدخالات عند إضافة الجهاز على ISE.

قم بتكوين قائمة تفويض CTS التي قمت بإنشائها في الخطوات 4 هنا أيضا: WLC TrustSec

WLC TrustSec

6. في هذا المثال، تم إنشاء شبكة WLAN بالفعل وتم تكوين إعدادات المصادقة بالفعل.

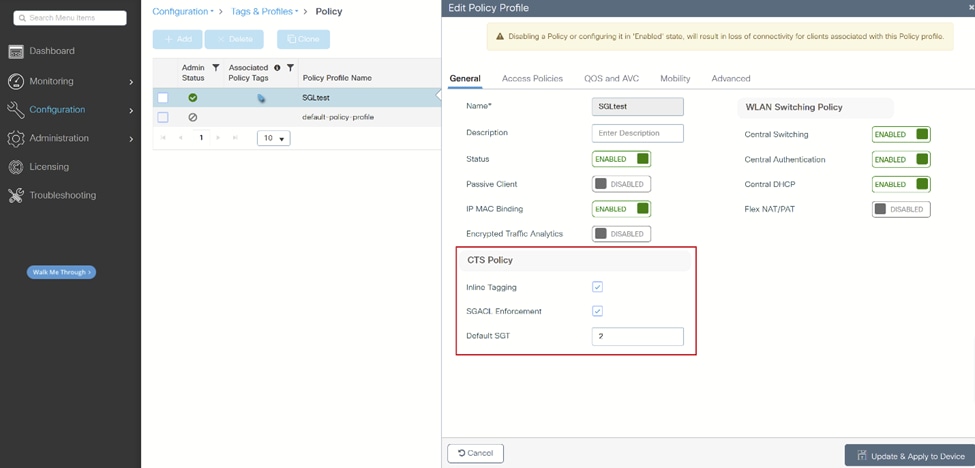

الآن، انتقل إلى ملف تعريف السياسة الذي ترغب في إستخدام الرقباء عليه.

ط. تحت سياسة CTS، قم بتمكين وضع العلامات داخل السطر وفرض SGACL، يمكنك تحديد الرقيب الافتراضي أيضا. يتم إستخدام الرقيب الافتراضي 2 لهذا المختبر كمثال: ملف تعريف سياسة WLC

ملف تعريف سياسة WLC

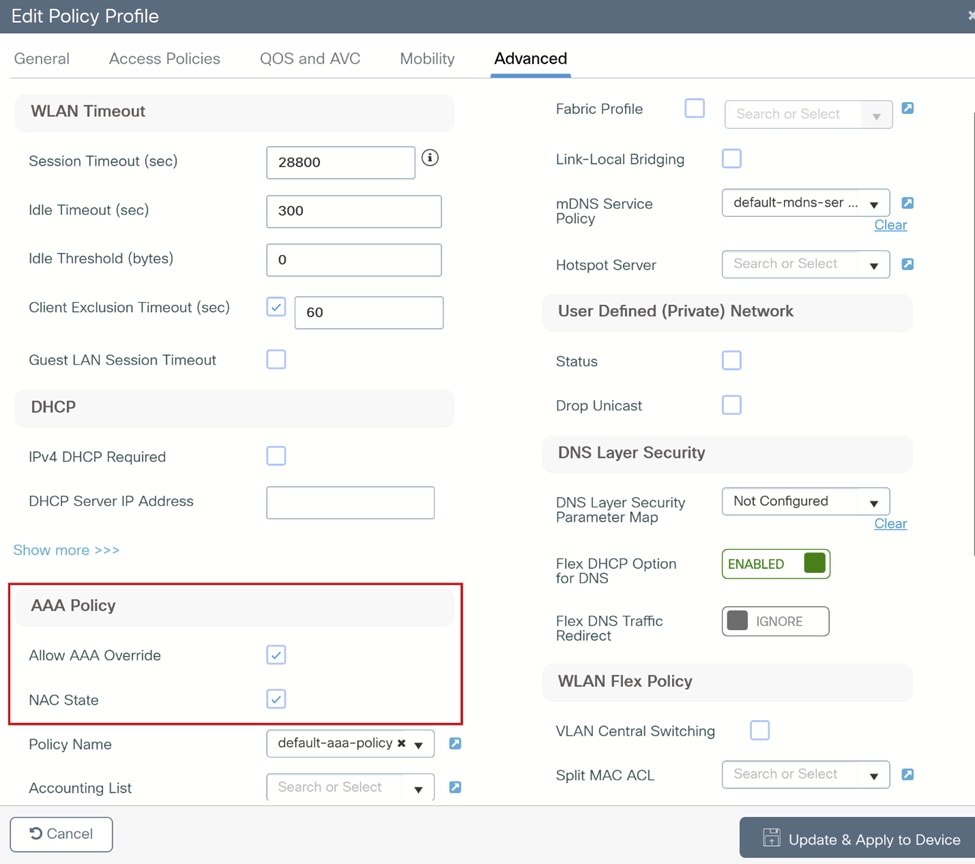

ثانيا. تحت علامة التبويب خيارات متقدمة، قم بتمكين السماح بتجاوز AAA وحالة NAC: علامة التبويب المتقدم لملف تعريف سياسة WLC

علامة التبويب المتقدم لملف تعريف سياسة WLC

من واجهة سطر الأوامر:

# configure terminal

(config)# radius server <server_name>

(config-radius-server)# address ipv4 <server_IP>

(config-radius-server)# pac key <password>

(config)# aaa server radius dynamic-author

(config-locsvr-da-radius)# client <server_IP> server-key <password>

(config)# aaa group server radius <server_group_name>

(config-sg-radius)# server name <server_name>

(config-sg-radius)# ip radius source-interface Vlan#

(config)# aaa authorization network <author_method_list> group <server_group_name>

(config)# cts authorization list <author_method_list>

(config)# wireless profile policy <policy_profile_name>

(config-wireless-policy)# shut

(config-wireless-policy)# aaa-override

(config-wireless-policy)# cts inline-tagging

(config-wireless-policy)# cts role-based enforcement

(config-wireless-policy)# cts sgt <number>

(config-wireless-policy)# no shut

# show cts credentials

CTS password is defined in keystore, device-id = 9800labWLC

تكوين ISE

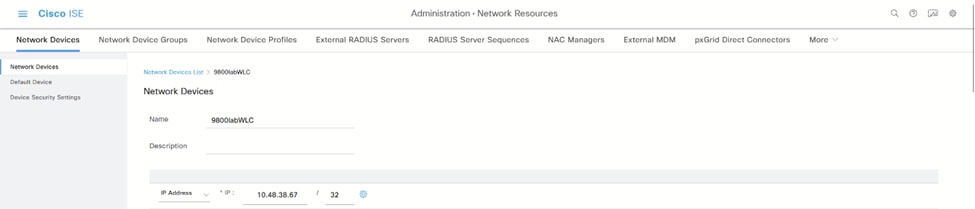

1. انتقل إلى إدارة > موارد الشبكة > أجهزة الشبكة.

ط. إضافة معلومات عنصر التحكم في الشبكة المحلية اللاسلكية (WLC) هنا: صفحة أجهزة شبكة ISE

صفحة أجهزة شبكة ISE ISE يضيف معلومات WLC RADIUS

ISE يضيف معلومات WLC RADIUS

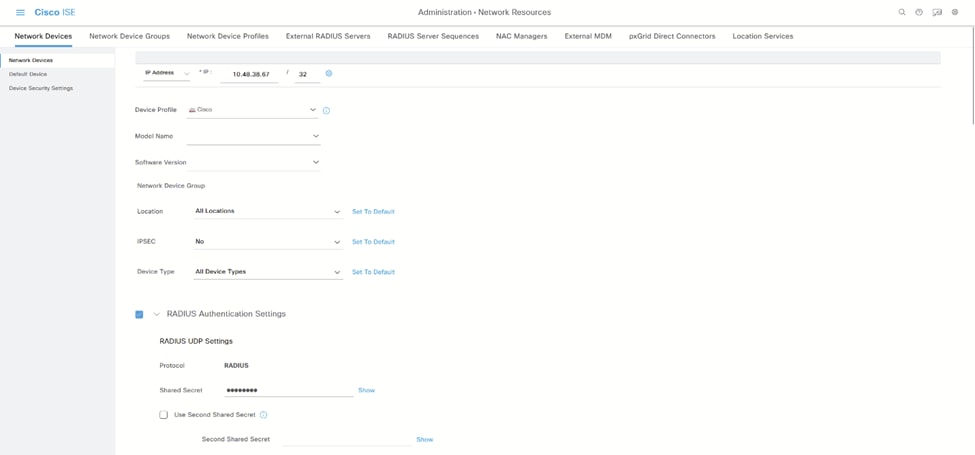

ثانيا. قم بالتمرير إلى أسفل وتكوين إعدادات TrustSec المتقدمة، وتمكين خانة الاختيار إستخدام معرف الجهاز لتعريف TrustSec وتكوين كلمة المرور: إعدادات TrustSec المتقدمة

إعدادات TrustSec المتقدمة

يجب أن يطابق هذا التكوين على جانب WLC في الخطوة 6 من تكوين WLC.

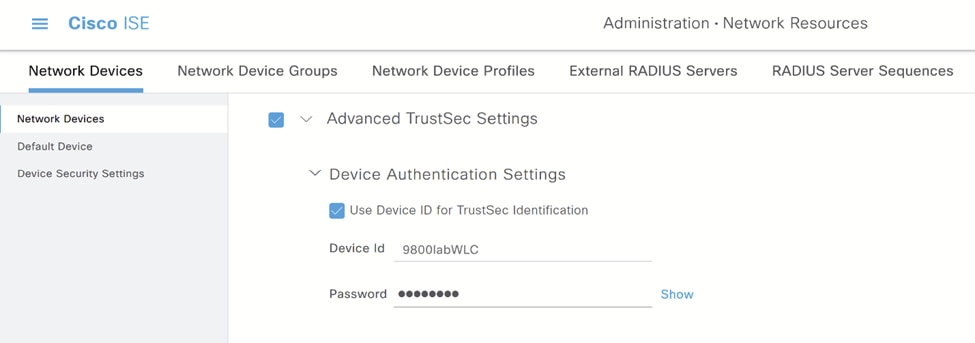

ثالثا. قم بالتمرير لأسفل إلى إعلامات TrustSec والتحديثات وتكوينه سواء كنت ترغب في إستخدام CoA أو SSH لتحديثات التكوين. حدد عقدة ISE المطلوبة: إعلامات TrustSec وتحديثاته

إعلامات TrustSec وتحديثاته

2. اضغط على إختبار الاتصال للتأكد من تأسيس الاتصال. عندما ينجح سوف يظهر علامة خضراء: إختبار الاتصال

إختبار الاتصال

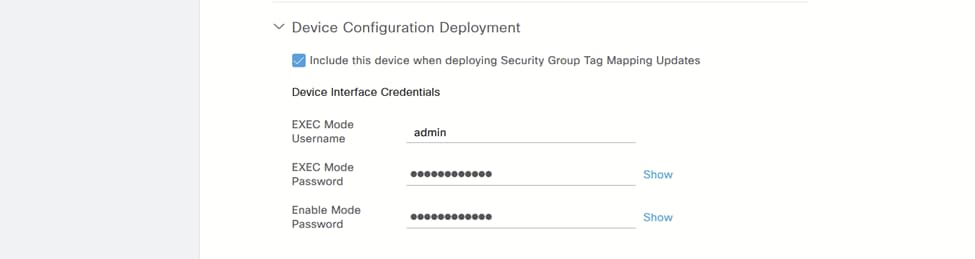

ط. قم بالتمرير لأسفل وقم بتكوين عنصر التحكم في الشبكة المحلية اللاسلكية (WLC) لتضمينه عند نشر تحديثات تعيين الرقيب، وهذا مهم إذا قمت بتحديد خيار SSH في الخطوة السابقة: نشر تكوين الجهاز

نشر تكوين الجهاز

ثانيا. حفظ التكوين.

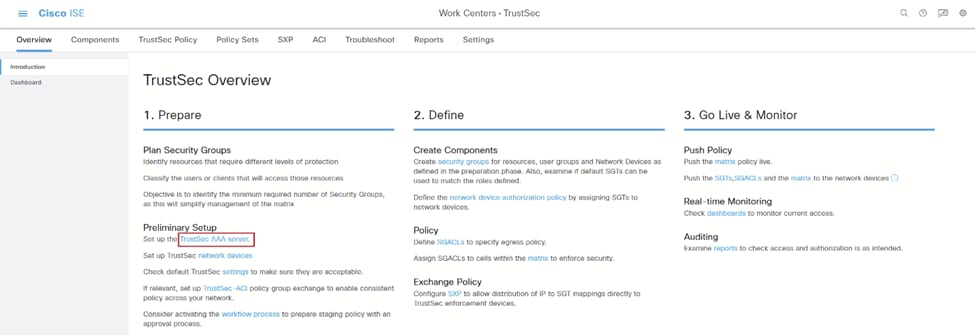

3. من مراكز العمل > TrustSec > نظرة عامة، لديك خيارات تكوين TrustSec. أختر خادم TrustSec AAA لعرض مثيل ISE قيد الاستخدام. راجع السياسة المستندة إلى المجموعة اللاسلكية Cisco Catalyst للحصول على مزيد من المعلومات حول المثيل الذي يتم إستخدامه إذا كانت لديك مضاعفات. نظرة عامة على ISE TrustSec

نظرة عامة على ISE TrustSec

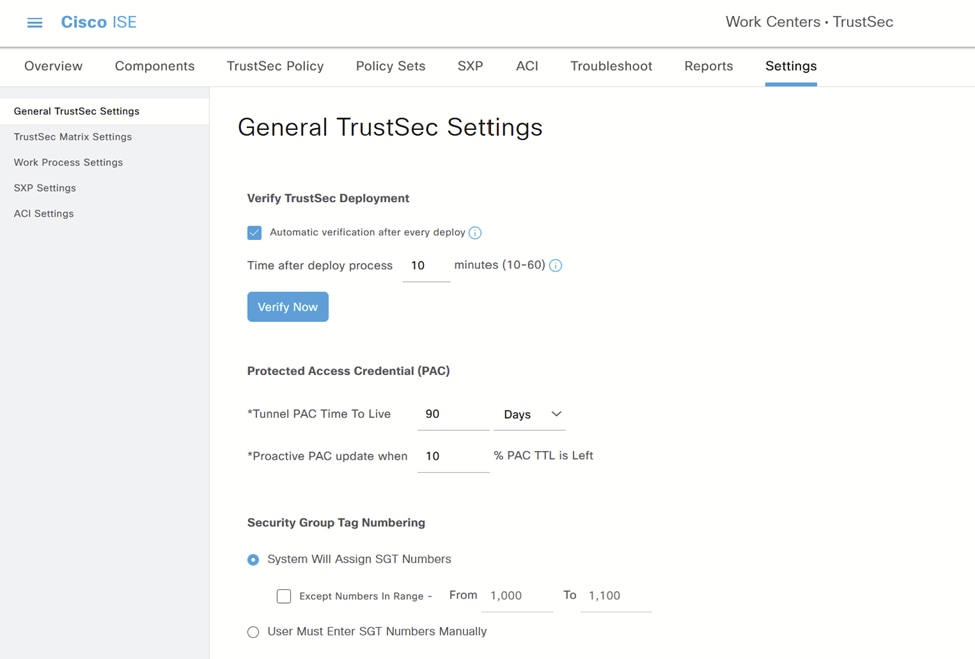

4. (إختياري) انتقل إلى علامة التبويب إعدادات، وقم بتمكين التحقق التلقائي بعد كل عملية نشر إذا كان ذلك مفضلا.

إعدادات ISE TrustSec

إعدادات ISE TrustSec

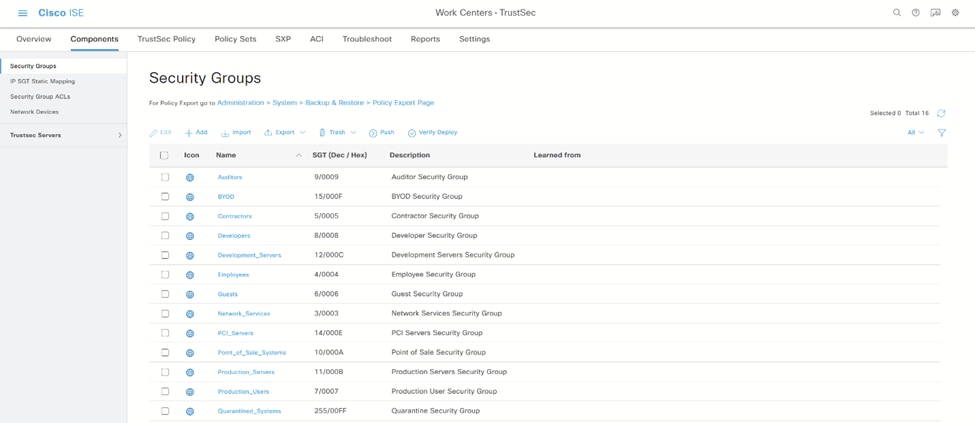

5. أضف قيم الرقيب من مراكز العمل > TrustSec > المكونات > مجموعات الأمان وفقا لمتطلباتك:

مجموعات أمان ISE

مجموعات أمان ISE

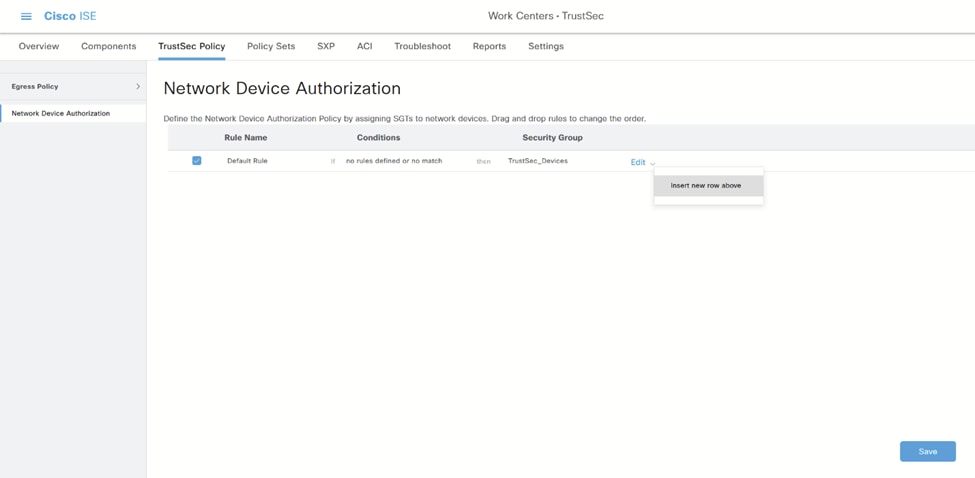

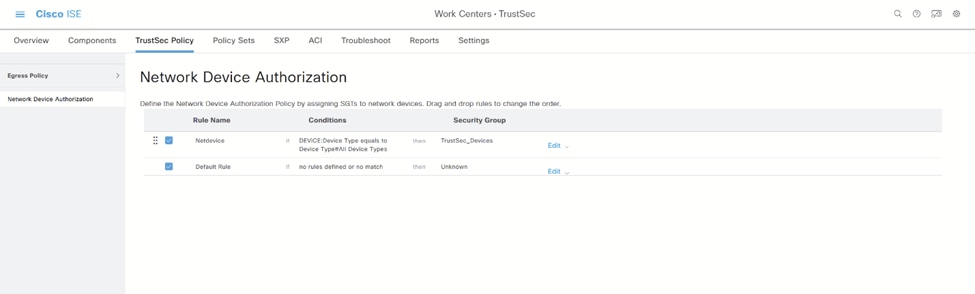

6. إذا كنت ترغب في تحديد سياسة التخويل، انتقل إلى مراكز العمل > TrustSec > TrustSec Policy > Network Device Authorization:

نهج TrustSec

نهج TrustSec

يمكنك الحفاظ على الإعداد الافتراضي، ولكن بالنسبة لهذا المختبر، نستخدم هذا التكوين كمثال:

تفويض جهاز الشبكة

تفويض جهاز الشبكة

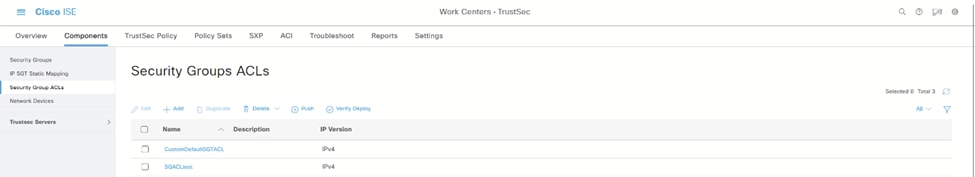

7. قم بإنشاء قائمة التحكم في الوصول الخاصة بالمنفذ (SGACL) تحت علامة التبويب مكونات ثم قوائم التحكم في الوصول الخاصة بمجموعة الأمان: قوائم التحكم في الوصول لمجموعة الأمان

قوائم التحكم في الوصول لمجموعة الأمان

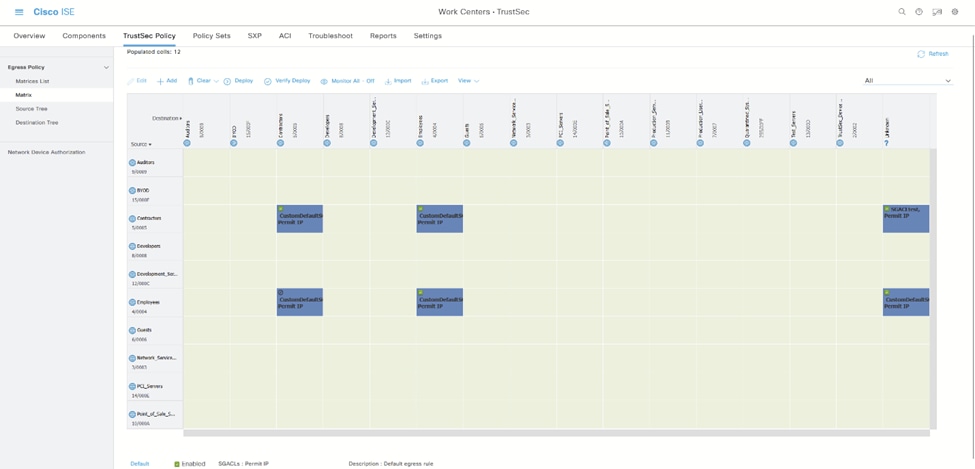

8. حدد إدخالات المصفوفة تحت علامة التبويب نهج TrustSec ثم مصفوفة. يمكنك تحرير الأذونات بالنقر فوق النقطة التي يلتقي بها إثنان من الرقباء: مصفوفة ISE TrustSec

مصفوفة ISE TrustSec

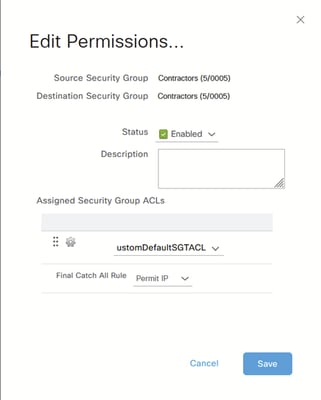

على سبيل المثال: تحرير الأذونات

تحرير الأذونات

ملاحظة: في حالة نموذج قائمة السماح، يلزمك السماح بشكل صريح لبروتوكول DHCP لأجهزة العميل بالحصول على عنوان IP لبروتوكول DHCP ثم طلب وحدة التحكم بنهج SGACL.

ملاحظة: يستلم العملاء قيمة SGT صفر ويستلم عملاء DHCP عنوان IP خاص تلقائي (APIPA) عندما يتم رفض سياسة TrustSec "غير معروفة إلى غير معروفة" في مصفوفة TrustSec.

يستلم العملاء قيم SGT الصحيحة ويستلم عملاء DHCP عنوان IP عندما يسمح بنهج TrustSec "غير معروف إلى غير معروف" في مصفوفة TrustSec.

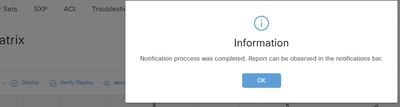

9. انقر فوق النشر. والذي سينتج عنه هذه الرسالة والإعلامات: النشر

النشر

نشر الإعلامات

نشر الإعلامات

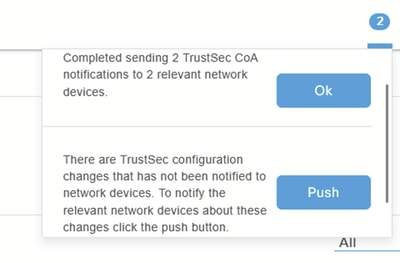

10. انتقل إلى مجموعة السياسات المستخدمة للشبكة المحلية اللاسلكية (WLAN) ضمن السياسة > مجموعات السياسات: مجموعات سياسات ISE

مجموعات سياسات ISE

في هذا المعمل، نحدد الرقيب لكل مستخدم، ونحدد حقل المجموعات الأمنية للرقيب تحت: مجموعات أمان ISE

مجموعات أمان ISE

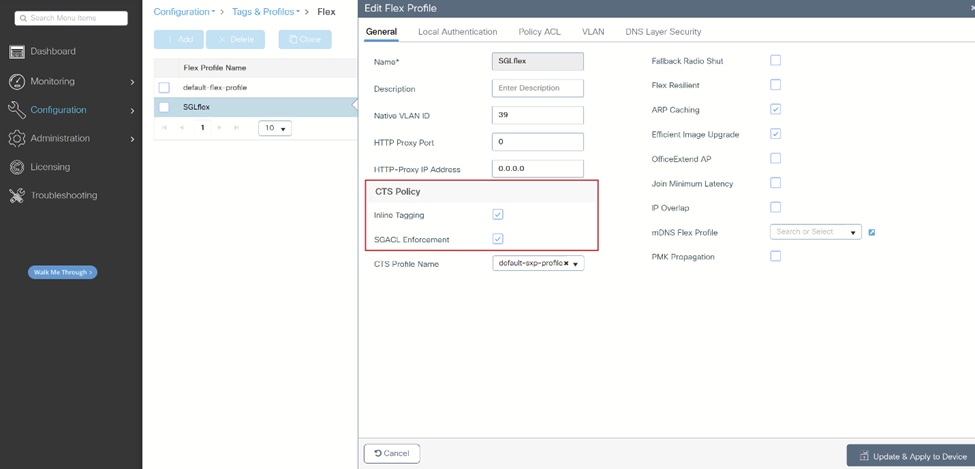

تقنية Flexconnect

قم بتمكين وضع العلامات في السطر وتنفيذ SGACL على ملف التعريف Flex ضمن التكوين > علامات التمييز والسياسات > Flex:

ملف تعريف WLC Flex

ملف تعريف WLC Flex

من واجهة سطر الأوامر:

# configure terminal

(config)# wireless profile flex SGLflex

(config-wireless-flex-profile)# cts inline-tagging

(config-wireless-flex-profile)# cts role-based enforcement

ملاحظة: إذا كانت وحدة التحكم في الشبكة المحلية اللاسلكية (WLC) في HA-SSO، فإن SGACL على نقاط الوصول FlexConnect APs غير مدعومة. معرف تصحيح الأخطاء من Cisco CSCwn85468. ستتم إضافة هذا في 17.19.

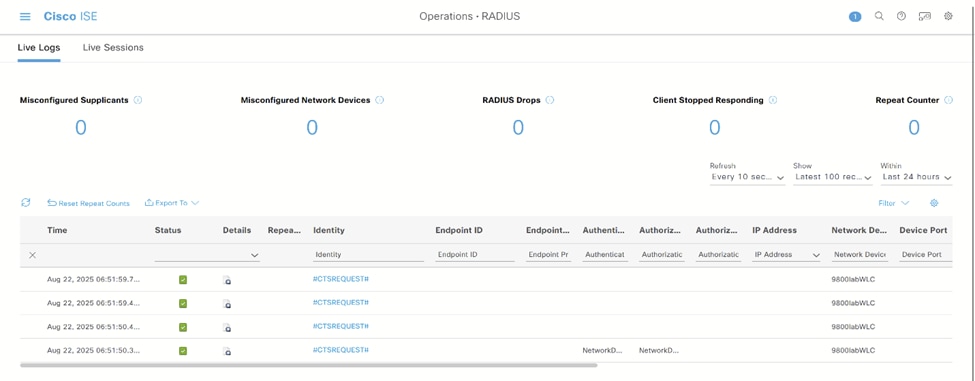

التحقق من الصحة

- من ISE، أنت ينبغي رأيت ناجح CTS طلب تحت عملية > RADIUS > سجل نشط:

سجلات ISE RADIUS Live

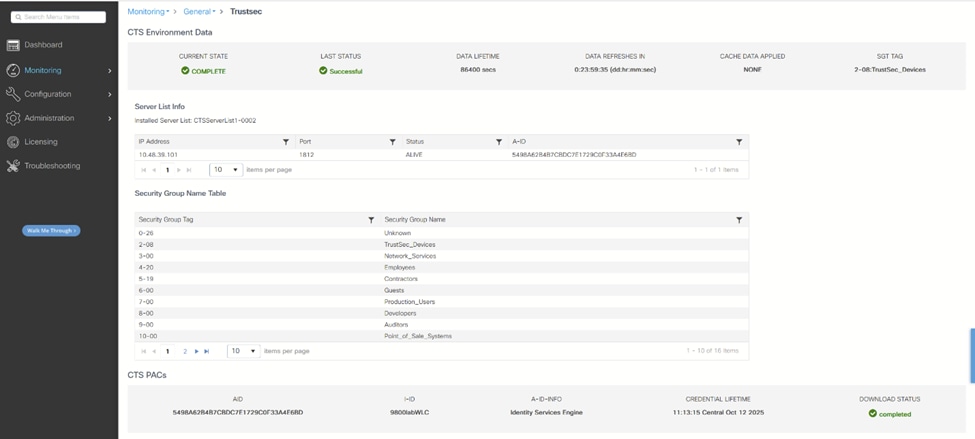

سجلات ISE RADIUS Live - يمكنك التحقق من تأسيس الاتصال ومن تنزيل الرقباء من قسم المراقبة > عام > TrustSec على عنصر التحكم في الشبكة المحلية اللاسلكية (WLC):

مراقبة WLC TrustSec

مراقبة WLC TrustSec

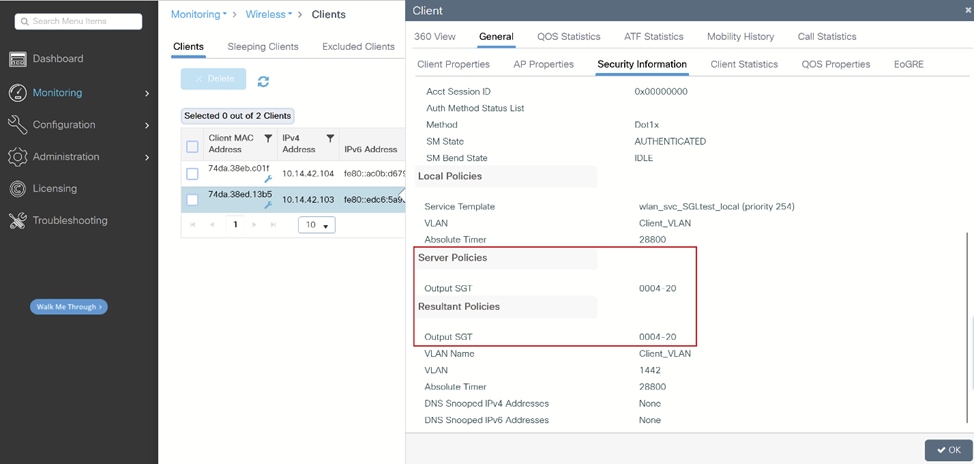

- عند توصيل عميل، سيكون الرقيب المعين مرئيا تحت المراقبة > الاتصال اللاسلكي > العملاء، أختر العميل الذي ترغب في فحصه والتصفح إليه إلى عام > علامة تبويب معلومات الأمان:

مراقبة عميل WLC

مراقبة عميل WLC

من واجهة سطر الأوامر:

- قبل توصيل العميل، هذا ما ستراه من إخراج عنصر التحكم في الشبكة المحلية اللاسلكية (WLC):

سوف تظهر فقط الأذون المتعلقة بالرقباء المجهولين.

#show cts role-based sgt-map all

Active IPv4-SGT Bindings Information

IP Address SGT Source

============================================

10.14.12.110 2 INTERNAL

10.48.39.55 2 INTERNAL

IP-SGT Active Bindings Summary

============================================

Total number of INTERNAL bindings = 2

Total number of active bindings = 2

Active IPv6-SGT Bindings Information

IP Address SGT Source

================================================================

#show cts role-based permissions

IPv4 Role-based permissions default:

Permit IP-00

IPv4 Role-based permissions from group Unknown to group Unknown:

SGACLtest-03

Permit IP-00

IPv4 Role-based permissions from group 2:TrustSec_Devices to group Unknown:

CustomDefaultSGTACL-03

IPv4 Role-based permissions from group 4:Employees to group Unknown:

CustomDefaultSGTACL-03

Permit IP-00

IPv4 Role-based permissions from group 5:Contractors to group Unknown:

SGACLtest-03

Permit IP-00

IPv4 Role-based permissions from group Unknown to group 2:TrustSec_Devices:

CustomDefaultSGTACL-03

IPv4 Role-based permissions from group 2:TrustSec_Devices to group 2:TrustSec_Devices:

SGT32-06

RBACL Monitor All for Dynamic Policies : FALSE

RBACL Monitor All for Configured Policies : FALSE

- عند توصيل العميل، يمكنك ملاحظة هذه السجلات من آثار RA، فيتم تطبيق الرقيب من المصادقة والتفويض والمحاسبة (AAA):

2025/08/14 08:44:47.072771984 {wncd_x_R0-0}{1}: [aaa-attr-inf] [15596]: (info): [ Applied attribute : username 0 "usera" ]

2025/08/14 08:44:47.072786402 {wncd_x_R0-0}{1}: [aaa-attr-inf] [15596]: (info): [ Applied attribute : class 0 43 41 43 53 3a 33 37 32 37 33 30 30 41 30 30 30 30 30 30 31 33 41 37 41 45 32 33 31 33 3a 76 61 72 75 73 72 69 6e 2d 69 73 65 2f 35 34 34 35 33 32 36 31 37 2f 38 ]

2025/08/14 08:44:47.072788080 {wncd_x_R0-0}{1}: [aaa-attr-inf] [15596]: (info): [ Applied attribute : security-group-tag 0 "0004-20" ]

2025/08/14 08:44:47.072809490 {wncd_x_R0-0}{1}: [aaa-attr-inf] [15596]: (info): [ Applied attribute :bsn-vlan-interface-name 0 "Client_VLAN" ]

2025/08/14 08:44:47.072811627 {wncd_x_R0-0}{1}: [aaa-attr-inf] [15596]: (info): [ Applied attribute : timeout 0 28800 (0x7080) ]

2025/08/14 08:44:47.072824202 {wncd_x_R0-0}{1}: [auth-mgr] [15596]: (info): [0000.0000.0000:unknown] Reauth not required, ignore

2025/08/14 08:44:47.072829794 {wncd_x_R0-0}{1}: [ewlc-qos-client] [15596]: (info): MAC: 74da.38ed.13b5 Client QoS run state handler

2025/08/14 08:44:47.072860963 {wncd_x_R0-0}{1}: [rog-proxy-capwap] [15596]: (debug): Managed client RUN state notification: 74da.38ed.13b5

2025/08/14 08:44:47.072905375 {wncd_x_R0-0}{1}: [client-orch-state] [15596]: (note): MAC: 74da.38ed.13b5 Client state transition: S_CO_IP_LEARN_IN_PROGRESS -> S_CO_RUN- أستخدم الأمر show client mac-address <client_mac_address> detail من واجهة سطر الأوامر (CLI)، والذي سيقوم بإظهار البرنامج المساعد للعميل:

#show wireless client mac-address 74da.38ed.13b5 detail

Client MAC Address : 74da.38ed.13b5

Client MAC Type : Universally Administered Address

Client DUID: NA

Client IPv4 Address : 10.14.42.103

…

Auth Method Status List

Method : Dot1x

SM State : AUTHENTICATED

SM Bend State : IDLE

Local Policies:

Service Template : wlan_svc_SGLtest_local (priority 254)

VLAN : Client_VLAN

Absolute-Timer : 28800

Server Policies:

Output SGT : 0004-20

Resultant Policies:

Output SGT : 0004-20

VLAN Name : Client_VLAN

VLAN : 1442

Absolute-Timer : 28800

…

- بعد إتصال عميل واحد في الرقيب 4، ستلاحظ أن الأذونات للرقيب 4 تظهر الآن:

تتم إضافة الأذونات بعد اتصال العميل وتخصيصه للرقيب.

#show cts role-based permissions

IPv4 Role-based permissions default:

Permit IP-00

IPv4 Role-based permissions from group Unknown to group Unknown:

SGACLtest-03

Permit IP-00

IPv4 Role-based permissions from group 2:TrustSec_Devices to group Unknown:

CustomDefaultSGTACL-03

IPv4 Role-based permissions from group 4:Employees to group Unknown:

CustomDefaultSGTACL-03

Permit IP-00

IPv4 Role-based permissions from group 5:Contractors to group Unknown:

SGACLtest-03

Permit IP-00

IPv4 Role-based permissions from group Unknown to group 2:TrustSec_Devices:

CustomDefaultSGTACL-03

IPv4 Role-based permissions from group 2:TrustSec_Devices to group 2:TrustSec_Devices:

SGT32-06

IPv4 Role-based permissions from group Unknown to group 4:Employees:

CustomDefaultSGTACL-03

Permit IP-00

IPv4 Role-based permissions from group 4:Employees to group 4:Employees:

CustomDefaultSGTACL-03

Permit IP-00

IPv4 Role-based permissions from group 5:Contractors to group 4:Employees:

CustomDefaultSGTACL-03

Permit IP-00

RBACL Monitor All for Dynamic Policies : FALSE

RBACL Monitor All for Configured Policies : FALSE

#show cts role-based sgt-map all

Active IPv4-SGT Bindings Information

IP Address SGT Source

============================================

10.14.12.110 2 INTERNAL

10.14.42.103 4 LOCAL

10.48.39.55 2 INTERNAL

IP-SGT Active Bindings Summary

============================================

Total number of LOCAL bindings = 1

Total number of INTERNAL bindings = 2

Total number of active bindings = 3

Active IPv6-SGT Bindings Information

IP Address SGT Source

================================================================

- بعد ربط إثنين من العملاء، واحد في الرقيب 4 والآخر في الرقيب 5:

#show cts role-based sgt-map all

Active IPv4-SGT Bindings Information

IP Address SGT Source

============================================

10.14.12.110 2 INTERNAL

10.14.42.103 4 LOCAL

10.14.42.104 5 LOCAL

10.48.39.55 2 INTERNAL

IP-SGT Active Bindings Summary

============================================

Total number of LOCAL bindings = 2

Total number of INTERNAL bindings = 2

Total number of active bindings = 4

Active IPv6-SGT Bindings Information

IP Address SGT Source

================================================================

- الآن يمكنكم أن تروا أن أذونات الرقيب 5 مضافة:

#show cts role-based permissions

IPv4 Role-based permissions default:

Permit IP-00

IPv4 Role-based permissions from group Unknown to group Unknown:

SGACLtest-03

Permit IP-00

IPv4 Role-based permissions from group 2:TrustSec_Devices to group Unknown:

CustomDefaultSGTACL-03

IPv4 Role-based permissions from group 4:Employees to group Unknown:

CustomDefaultSGTACL-03

Permit IP-00

IPv4 Role-based permissions from group 5:Contractors to group Unknown:

SGACLtest-03

Permit IP-00

IPv4 Role-based permissions from group Unknown to group 2:TrustSec_Devices:

CustomDefaultSGTACL-03

IPv4 Role-based permissions from group 2:TrustSec_Devices to group 2:TrustSec_Devices:

SGT32-06

IPv4 Role-based permissions from group Unknown to group 4:Employees:

CustomDefaultSGTACL-03

Permit IP-00

IPv4 Role-based permissions from group 4:Employees to group 4:Employees:

CustomDefaultSGTACL-03

Permit IP-00

IPv4 Role-based permissions from group 5:Contractors to group 4:Employees:

CustomDefaultSGTACL-03

Permit IP-00

IPv4 Role-based permissions from group Unknown to group 5:Contractors:

SGACLtest-03

Permit IP-00

IPv4 Role-based permissions from group 4:Employees to group 5:Contractors:

CustomDefaultSGTACL-03

Permit IP-00

IPv4 Role-based permissions from group 5:Contractors to group 5:Contractors:

CustomDefaultSGTACL-03

Permit IP-00

RBACL Monitor All for Dynamic Policies : FALSE

RBACL Monitor All for Configured Policies : FALSE

- سوف تبدو قوائم التحكم في الوصول (ACL) ك "download" على عنصر التحكم في الشبكة المحلية اللاسلكية (WLC:

#show ip access-lists

Role-based IP access list CustomDefaultSGTACL-03 (downloaded)

10 permit udp src eq bootps (12 matches)

20 permit udp src eq bootpc

30 permit ip

Extended IP access list IP-Adm-V4-Int-ACL-global

10 permit tcp any any eq www

20 permit tcp any any eq 443

Role-based IP access list Permit IP-00 (downloaded)

10 permit ip

Role-based IP access list SGACLtest-03 (downloaded)

10 permit udp src eq bootps (18 matches)

20 permit udp src eq bootpc

30 permit udp dst eq bootps

40 permit udp dst eq bootpc

50 permit ip

Role-based IP access list SGT32-06 (downloaded)

10 permit ip

Extended IP access list implicit_deny

10 deny ip any any

Extended IP access list implicit_permit

10 permit ip any any

Extended IP access list meraki-fqdn-dns

Extended IP access list preauth_v4

10 permit udp any any eq domain

20 permit tcp any any eq domain

30 permit udp any eq bootps any

40 permit udp any any eq bootpc

50 permit udp any eq bootpc any

60 deny ip any any

إمكانات التحويل المحلية عبر تقنية FlexConnect

- هذا هو خرج WLC قبل توصيل العملاء بنقطة الوصول:

#show cts ap sgt-info

Number of SGTs referred by the AP...............: 4

SGT PolicyPushedToAP No.of Clients

------------------------------------------------------------

UNKNOWN(0) NO 0

2 NO 1

DEFAULT(65535) YES 0

- من واجهة سطر أوامر (CLI) نقطة الوصول، هذا هو إخراج الأذونات قبل توصيل العملاء بنقطة الوصول:

AP#show cts role-based permissions

IPv4 role-based permissions:

SGT DGT ACL

65535 65535 Permit_IP

IPv6 role-based permissions:

SGT DGT ACL

65535 65535 Permit_IP

- هذه هي تصحيحات نقطة الوصول أثناء اتصال العميل لإظهار التدفق:

[*08/14/2025 09:45:40.8504] CLSM[74:DA:38:ED:13:B5]: US Auth(b0) seq 2599 IF 72 slot 0 vap 0 len 30 state NULL

[*08/14/2025 09:45:40.8507] CLSM[74:DA:38:ED:13:B5]: DS Auth len 30 slot 0 vap 0

[*08/14/2025 09:45:40.8509] CLSM[74:DA:38:ED:13:B5]: Driver send mgmt frame success Radio 0 Vap 0

[*08/14/2025 09:45:40.8509] CLSM[74:DA:38:ED:13:B5]: client moved from UNASSOC to AUTH

[*08/14/2025 09:45:40.8660] CLSM[74:DA:38:ED:13:B5]: US Assoc Req(0) seq 2600 IF 72 slot 0 vap 0 len 178 state AUTH

...

[*08/14/2025 09:45:40.8782] CLSM[74:DA:38:ED:13:B5]: client moved from ASSOC to 8021X

[*08/14/2025 09:45:40.8783] CLSM[74:DA:38:ED:13:B5]: Added to WCP client table AID 1 Radio 0 Vap 0 Enc 1

[*08/14/2025 09:45:40.8784] CLSM[74:DA:38:ED:13:B5]: SGT Data sent: 74:DA:38:ED:13:B5 0 0

!--- The client initiates the connection and it's directly put under the SGT 0.

[*08/14/2025 09:45:40.8800] CLSM[74:DA:38:ED:13:B5]: ADD_CENTRAL_AUTH_INFO_MOBILE Payload

[*08/14/2025 09:45:40.8801] CLSM[74:DA:38:ED:13:B5]: msAssocTypeFlags: 2 apfMsEntryType: 2 eap_type: 0 pmkLen: 0

[*08/14/2025 09:45:40.8807] CLSM[74:DA:38:ED:13:B5]: Decoding TLV_CLIENTCAPABILITYPAYLOAD: capbaility: 0 Apple Client: No

[*08/14/2025 09:45:40.8812] CLSM[74:DA:38:ED:13:B5]: Decoding TLV_CLIENT_TYPE_PAYLOAD: Client Type : 0

[*08/14/2025 09:45:41.5130] CLSM[74:DA:38:ED:13:B5]: ADD_MOBILE AID 1

[*08/14/2025 09:45:41.5135] CLSM[74:DA:38:ED:13:B5]: Client ADD Encrypt Key success AID 1 Radio 0 Enc 4 Key Len 16 Key idx 0 Key 15 d4

[*08/14/2025 09:45:41.5139] chatter: 74:DA:38:ED:13:B5: web_auth status 1

[*08/14/2025 09:45:41.5140] CLSM[74:DA:38:ED:13:B5]: client moved from 8021X to IPLEARN_PENDING

!--- The client must get an IP address through DHCP.

[*08/14/2025 09:45:41.5144] CLSM[74:DA:38:ED:13:B5]: ADD_CENTRAL_AUTH_INFO_MOBILE Payload

[*08/14/2025 09:45:41.5144] CLSM[74:DA:38:ED:13:B5]: msAssocTypeFlags: 2 apfMsEntryType: 2 eap_type: 25 pmkLen: 32

[*08/14/2025 09:45:41.5150] CLSM[74:DA:38:ED:13:B5]: TLV_FLEX_CENTRAL_AUTH_STA_PAYLOAD

[*08/14/2025 09:45:41.5155] CLSM[74:DA:38:ED:13:B5]: Decoding TLV_CLIENTCAPABILITYPAYLOAD: capbaility: 0 Apple Client: No

[*08/14/2025 09:45:41.5161] CLSM[74:DA:38:ED:13:B5]: SGT Data sent: 74:DA:38:ED:13:B5 4 0

!--- Afterwards, the assigned SGT for that client is going to be applied accordingly.

[*08/14/2025 09:45:41.5163] CLSM[74:DA:38:ED:13:B5]: Decoding TLV_CLIENT_TYPE_PAYLOAD: Client Type : 0

[*08/14/2025 09:45:41.6476] chatter: find_insert_client:3313

[*08/14/2025 09:45:41.6476] chatter: Update IP from 0.0.0.0 to 10.14.42.103

[*08/14/2025 09:45:41.6477] chatter: Update ipsgt: IPV4 client(74:DA:38:ED:13:B5) - [10.14.42.103]

!--- Associated IP & SGT is going to be added into mapping table.

[*08/14/2025 09:45:41.6477] chatter: Update ipsgt IPV6 client(74:DA:38:ED:13:B5) - [fe80::edc6:5a93:adab:fff6]

[*08/14/2025 09:45:41.6481] CLSM[74:DA:38:ED:13:B5]: Authorize succeeded to radio intf apr0v0

[*08/14/2025 09:45:41.6490] chatter: 74:DA:38:ED:13:B5: web_auth status 1

[*08/14/2025 09:45:41.6492] CLSM[74:DA:38:ED:13:B5]: client moved from IPLEARN_PENDING to FWD

!--- Then for the IP-SGT mapping entry in the mapping table, SGACL policy for those SGTs is requested.

!--- This is a snippet of the AP debugs showing one of the ACLs:

CLSM[74:DA:38:ED:13:B5]: SGT Data sent: 74:DA:38:ED:13:B5 4 0

CLSM[74:DA:38:ED:13:B5]: Decoding TLV_CLIENT_TYPE_PAYLOAD: Client Type : 0

[ENC] CAPWAP_CONFIGURATION_UPDATE_RESPONSE(8)

.Msg Elem Type: CAPWAP_MSGELE_RESULT_CODE(33) Len 8 Total 8

[DEC] CAPWAP_CONFIGURATION_UPDATE_REQUEST(7) seq 165 len 148

....TLV: TLV_CTS_RBACL_DELETE(1434), level: 0, seq: 0, nested: true

....TLV: TLV_CTS_RBACL_DELETE(1437), level: 1, seq: 0, nested: false

TLV_CTS_RBACL_DELETE received

ACL Name:CustomDefaultSGTACL

....TLV: TLV_CTS_RBACL_ADD(1433), level: 0, seq: 0, nested: true

....TLV: TLV_CTS_RBACL_ADD(1437), level: 1, seq: 0, nested: false

....TLV: TLV_CTS_RBACL_ADD(1438), level: 1, seq: 1, nested: false

....TLV: TLV_CTS_RBACL_ADD(1439), level: 1, seq: 2, nested: false

....TLV: TLV_CTS_RBACL_ADD(1439), level: 1, seq: 3, nested: false

....TLV: TLV_CTS_RBACL_ADD(1439), level: 1, seq: 4, nested: false

TLV_CTS_RBACL_ADD received

ACL Name:CustomDefaultSGTACL

ACL Type:1

ACE entry:permit udp src eq bootps

ACE entry:permit udp src eq bootpc

ACE entry:permit ip

[ENC] CAPWAP_CONFIGURATION_UPDATE_RESPONSE(8)

.Msg Elem Type: CAPWAP_MSGELE_RESULT_CODE(33) Len 8 Total 8

…

- من واجهة سطر أوامر (CLI) عنصر التحكم في الشبكة المحلية اللاسلكية (WLC)، عند توصيل عميل واحد في الرقيب 4:

#show cts ap sgt-info

Number of SGTs referred by the AP...............: 4

SGT PolicyPushedToAP No.of Clients

------------------------------------------------------------

UNKNOWN(0) NO 0

2 NO 1

4 YES 1

DEFAULT(65535) YES 0

- من AP CLI:

يمكنكم رؤية نفس الشيء، الأذونات المتعلقة بالرقيب 4 هي فقط التي يتم إضافتها.

AP#show cts role-based permissions

IPv4 role-based permissions:

SGT DGT ACL

0 4 Permit_IP, CustomDefaultSGTACL

4 4 Permit_IP, CustomDefaultSGTACL

5 4 Permit_IP, CustomDefaultSGTACL

65535 65535 Permit_IP

IPv6 role-based permissions:

SGT DGT ACL

0 4 Permit_IP

4 4 Permit_IP

5 4 Permit_IP

65535 65535 Permit_IP

- من واجهة سطر أوامر (CLI) عنصر التحكم في الشبكة المحلية اللاسلكية (WLC)، عند توصيل العميل الثاني مع الرقيب 5:

#show cts ap sgt-info

Number of SGTs referred by the AP...............: 5

SGT PolicyPushedToAP No.of Clients

------------------------------------------------------------

UNKNOWN(0) NO 0

2 NO 1

4 YES 1

5 YES 1

DEFAULT(65535) YES 0

- مخرجات نقطة الوصول:

AP#show flexconnect client

Flexconnect Clients:

mac radio vap aid state encr aaa-vlan aaa-acl aaa-ipv6-acl assoc auth switching key-method roam key-progmed handshake-sent wgb SGT

74:DA:38:EB:C0:1F 0 0 1 FWD AES_CCM128 none none none Local Central Local Other regular No Yes No 5

74:DA:38:ED:13:B5 0 0 2 FWD AES_CCM128 none none none Local Central Local Other regular No Yes No 4

AP#show cts role-based sgt-map all

Active IPv4-SGT Bindings Information

IP SGT SOURCE

10.14.42.103 4 LOCAL

10.14.42.104 5 LOCAL

IP-SGT Active Bindings Summary

============================================

Total number of LOCAL bindings = 2

Total number of active bindings = 2

Active IPv6-SGT Bindings Information

IP SGT SOURCE

fe80::ac0b:d679:e356:a17 5 LOCAL

fe80::edc6:5a93:adab:fff6 4 LOCAL

IP-SGT Active Bindings Summary

============================================

Total number of LOCAL bindings = 2

Total number of active bindings = 2

AP#show cts role-based permissions

IPv4 role-based permissions:

SGT DGT ACL

0 4 Permit_IP, CustomDefaultSGTACL

4 4 Permit_IP, CustomDefaultSGTACL

5 4 Permit_IP, CustomDefaultSGTACL

0 5 Permit_IP, SGACLtest

4 5 Permit_IP, CustomDefaultSGTACL

5 5 Permit_IP, CustomDefaultSGTACL

65535 65535 Permit_IP, CustomDefaultSGTACL

IPv6 role-based permissions:

SGT DGT ACL

0 4 Permit_IP

4 4 Permit_IP

5 4 Permit_IP

0 5 Permit_IP

4 5 Permit_IP

5 5 Permit_IP

65535 65535 Permit_IP

AP#show cts access-lists

IPv4 role-based ACL:

SGACLtest

rule 0: allow true && ip proto 17 && ( src port 67 )

rule 1: allow true && ip proto 17 && ( src port 68 )

rule 2: allow true && ip proto 17 && ( dst port 67 )

rule 3: allow true && ip proto 17 && ( dst port 68 )

rule 4: allow true

CustomDefaultSGTACL

rule 0: allow true && ip proto 17 && ( src port 67 )

rule 1: allow true && ip proto 17 && ( src port 68 )

rule 2: allow true

Permit_IP

rule 0: allow true

IPv6 role-based ACL:

Permit_IP

rule 0: allow true

AP#show cts role-based sgt-map summary

-IPv4-

IP-SGT Active Bindings Summary

============================================

Total number of LOCAL bindings = 2

Total number of active bindings = 2

-IPv6-

IP-SGT Active Bindings Summary

============================================

Total number of LOCAL bindings = 2

Total number of active bindings = 2

استكشاف الأخطاء وإصلاحها

- من واجهة سطر الأوامر (CLI) الخاصة بواجهة مستخدم الرسومات (WLC):

إظهار إمداد CTS

إظهار الأذونات المستندة إلى الدور ل CTS

show ip access-lists

show cts ap sgt-info <ap_name>

- من AP:

show cts القائم على الأدوار المساعد - خريطة الكل

إظهار الأذونات المستندة إلى الدور ل CTS

show cts access-lists <acl-name>

إظهار ملخص خريطة الرقيب القائم على الأدوار ل CTS

إظهار قوائم الوصول إلى CTS

show flexConnect client

مسح العدادات المستندة إلى الأدوار ل CTS

إظهار العدادات المستندة إلى الأدوار ل CTS

- تصحيح أخطاء نقطة الوصول:

- تمكين تصحيح أخطاء تنفيذ مستوى حزم CTS:

debug cts enforcement

المصطلح MON

- للتحقق من أحداث قائمة التحكم في الوصول (ACL) الخاصة ب CAPWAP والمعلومات ذات الصلة بالحمولة:

debug dot11 client access-list <client-mac-addr>

قائمة التحكم في الوصول لعميل debug capwap

حمولة عميل debug capwap

خطأ عميل debug capwap

معلومات إدارة عميل debug dot11

إدارة عميل debug dot11 حرجة

خطأ إدارة عميل debug dot11

أحداث إدارة عميل debug dot11

debug generic dataPath client_ip_table/debug_acl

debug generic dataPath client_ip_table/debug

تصحيح أخطاء بيانات عامة sgacl/debug

debug generic datapath sgacl/debug_sgt

debug generic dataPath sgacl/debug_protocol

تصحيح أخطاء بيانات عامة sgacl/debug_permission

المصطلح MON

محفوظات المراجعة

| المراجعة | تاريخ النشر | التعليقات |

|---|---|---|

1.0 |

02-Sep-2025

|

الإصدار الأولي |

تمت المساهمة بواسطة مهندسو Cisco

- حنين هضيعةمهندس إستشاري تقني

اتصل بنا

- فتح حالة دعم

- (تتطلب عقد خدمة Cisco)

التعليقات

التعليقات