المقدمة

يوضح هذا المستند كيفية مراقبة تعرض البيانات الحساسة في AWS S3 و Azure Storage باستخدام ميزة "منع فقدان البيانات" (DLP).

نظرة عامة

بفضل الموصلات الجديدة لنظام AWS S3 ووحدة التخزين Azure Storage، يمكنك الآن إجراء الفحص بحثا عن تعرض البيانات الحساس داخل بيئات الشبكات لديك. تساعدك هذه الإمكانات على اكتشاف ومراقبة وثائق الإعتماد المكشوفة - مثل مفاتيح واجهة برمجة التطبيقات (API)، والأسرار، والعلامات المميزة - بالإضافة إلى البيانات الحساسة، بما في ذلك معلومات تعريف الشخصية (PII)، والسجلات المالية، ومعلومات الرعاية الصحية التي قد تكون مكشوفة على الويب العام.

ما الذي تم مسحه ضوئيا في AWS S3 وتخزين ملف Azure؟

-

AWS S3:

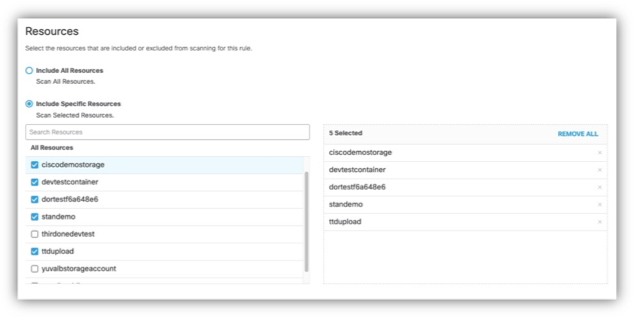

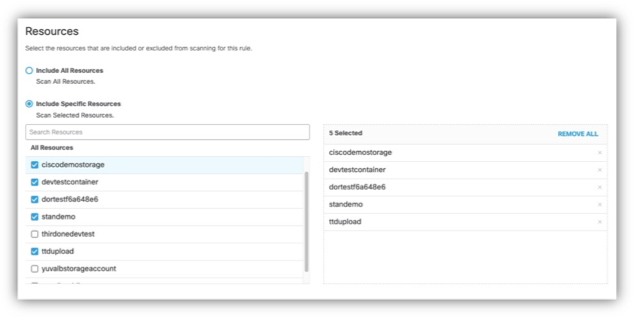

تقوم DLP بإجراء فحص الاكتشاف الأولي للبيانات الحساسة الموجودة مسبقا والمراقبة المستمرة للملفات الجديدة أو المحدثة. يمكنك تحديد مقابس S3 التي سيتم مسحها عن طريق تحديدها في قاعدة DLP.

-

تخزين ملف Azure:

يدعم بروتوكول DLP الاكتشاف الأولي والمراقبة المستمرة للملفات الجديدة أو المحدثة. يمكنك إختيار حاويات Azure المحددة لإجراء الفحص ضمن قاعدة DLP.

يمكنك تخصيص فحص DLP من خلال تحديد دلاء AWS S3 أو حاويات Azure الدقيقة لمطابقة إحتياجاتك وأولوياتك.

إجراءات الاستجابة المدعومة ل AWS و Azure

حاليا، يتم دعم المراقبة فقط كإجراء إستجابة ل AWS S3 و Azure Storage. لا تتوفر إجراءات المعالجة التلقائية، مثل حذف الملفات أو الحجر الصحي. ويتجنب هذا النهج مخاطر تعطيل بيئات وحدات التخزين المتصلة مباشرة (IAA) الحيوية للمهام مع تمكينك في الوقت نفسه من مراقبة تعرض البيانات الحساسة بشكل فعال.

تحديد موقع دلاء AWS S3 ونقاط تخزين Azure للمعالجة اليدوية

للمساعدة في الإصلاح اليدوي، يتضمن تقرير DLP معلومات تفصيلية:

- يعرض التقرير اسم دلو S3 أو الكائن الثنائي كبير الحجم الفعلي، مما يسهل البحث في وحدات التحكم AWS أو Azure.

- يوفر كل حدث انتهاك DLP اسم المورد وعنوان URL للوجهة ومعرف المورد، عندما يكون متوفرا.

- أستخدم هذه المعلومات لتحديد موقع انتهاكات DLP ومعالجتها بكفاءة داخل دلاء AWS S3 ونقاط تخزين Azure.

الموارد ذات الصلة

ارجع إلى وثائق Umbrella للحصول على إرشادات تفصيلية:

التعليقات

التعليقات