المقدمة

يصف هذا المستند بالتفصيل دمج تحليلات البرامج الضارة الآمنة مع مركز إدارة FirePOWER (FMC).

المتطلبات الأساسية

المتطلبات

توصي Cisco بأن تكون لديك معرفة بالمواضيع التالية:

- إدارة FMC Firepower

- التكوين الأساسي لجهاز الحماية من البرامج الضارة

- إنشاء شهادات مرجع مصدق (CA)

- Linux/Unix

المكونات المستخدمة

تستند المعلومات الواردة في هذا المستند إلى إصدارات البرامج والمكونات المادية التالية:

- FMC الإصدار 6.6.1

- شبكة التهديدات 2.12.2

- CentOS 8

تم إنشاء المعلومات الواردة في هذا المستند من الأجهزة الموجودة في بيئة معملية خاصة. بدأت جميع الأجهزة المُستخدمة في هذا المستند بتكوين ممسوح (افتراضي). إذا كانت شبكتك قيد التشغيل، فتأكد من فهمك للتأثير المحتمل لأي أمر.

المشكلة

في سيناريو الحالة المستخدمة هذا، يمكنك أن ترى 2 إصدار ورمزين للخطأ.

السيناريو 1

فشل التكامل مع وجود أخطاء:

Sandbox registration failed: Peer certificate cannot be authenticated with given CA certificates (code = 60)

عندما يتعلق الأمر بهذه المشكلة، فإن المشكلة تتعلق بالشهادة التي لا يتم تحميلها إلى FMC كسلسلة كاملة. منذ إستخدام الشهادة الموقعة على المرجع المصدق، يجب إستخدام سلسلة الشهادات بأكملها في ملف PEM واحد. في كلمة أخرى تبدأ ب CA الجذر > شهادة وسيطة (إن أمكن) > مسح دقيق. يرجى الرجوع إلى هذه المادة من الدليل الرسمي الذي يصف المتطلبات والإجراءات.

إذا كانت هناك سلسلة توقيع متعددة المستويات من CAs، فإن كل الشهادات الوسيطة المطلوبة، والشهادة الجذر يجب أن تكون موجودة في ملف واحد يتم تحميله إلى FMC.

- يجب أن تكون كافة الشهادات مرمزة بتشفير PEM.

- يجب أن تكون الأسطر الجديدة للملف هي UNIX، وليس DOS.

- إذا قدم جهاز شبكة الحماية شهادة موقعة ذاتيا، قم بتحميل الشهادة التي قمت بتنزيلها من ذلك الجهاز.

- إذا كان جهاز شبكة التهديدات يقدم شهادة موقعة من CA، قم بتحميل الملف الذي يحتوي على سلسلة توقيع الشهادة.

تحذير: إذا قمت بإعادة إنشاء شهادة موقعة ذاتيا باستخدام جهاز الحماية من البرامج الضارة، فتأكد من إعادة تكوين الجهاز فقط بعد أن يرسل جهاز الحماية من البرامج الضارة الشهادة المحدثة أثناء مصافحة SSL.

السيناريو 2

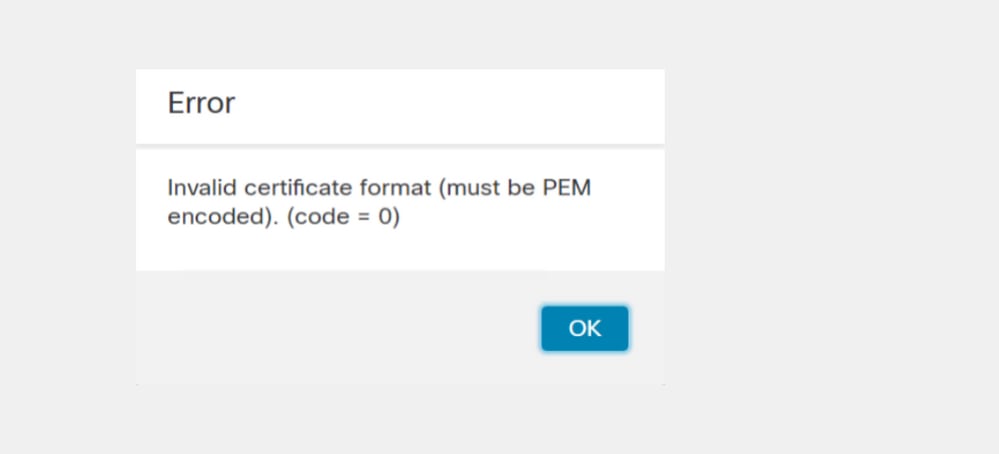

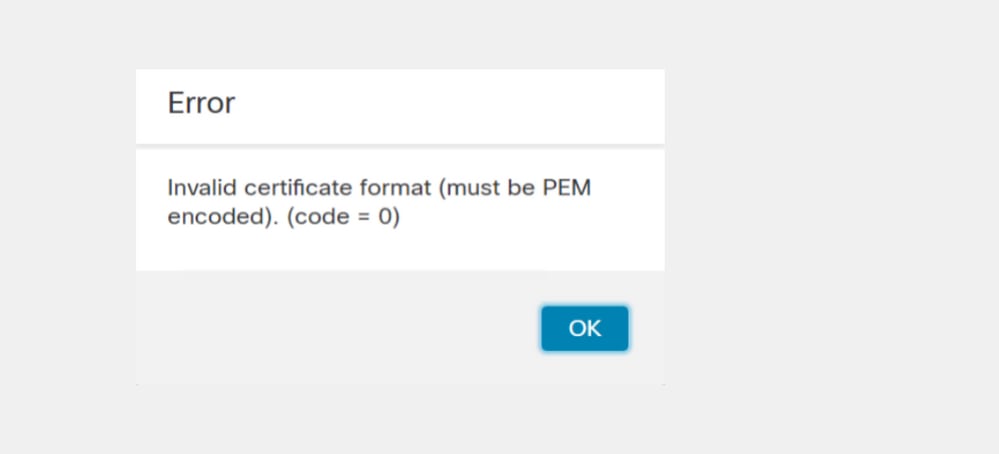

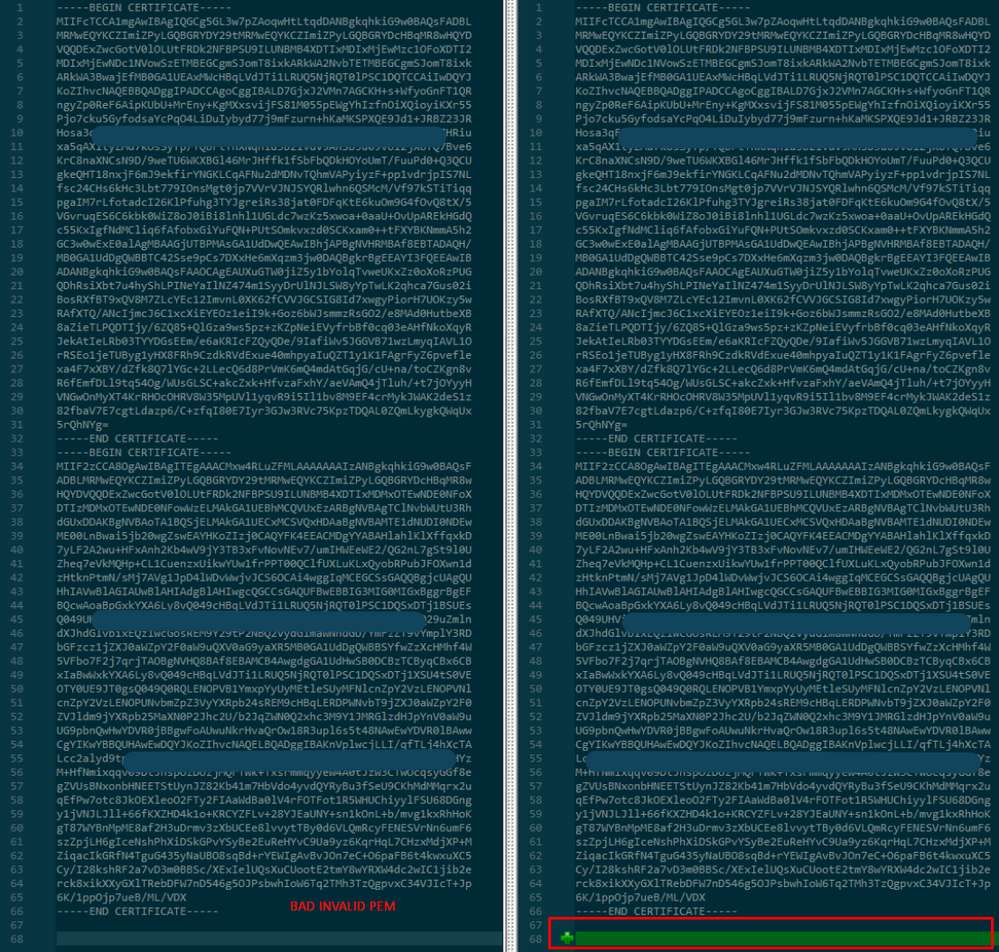

خطأ في تنسيق الشهادة غير صالح

Invalid Certificate format (must be PEM encoded) (code=0)

خطأ في تنسيق الشهادة، كما هو موضح في الصورة.

يرجع سبب هذا الخطأ إلى التنسيق الخاطئ لشهادة PEM المشتركة التي تم إنشاؤها على جهاز Windows الذي يستخدم OpenSSL. يوصى بشدة باستخدام جهاز Linux لإنشاء هذه الشهادة.

إندماج

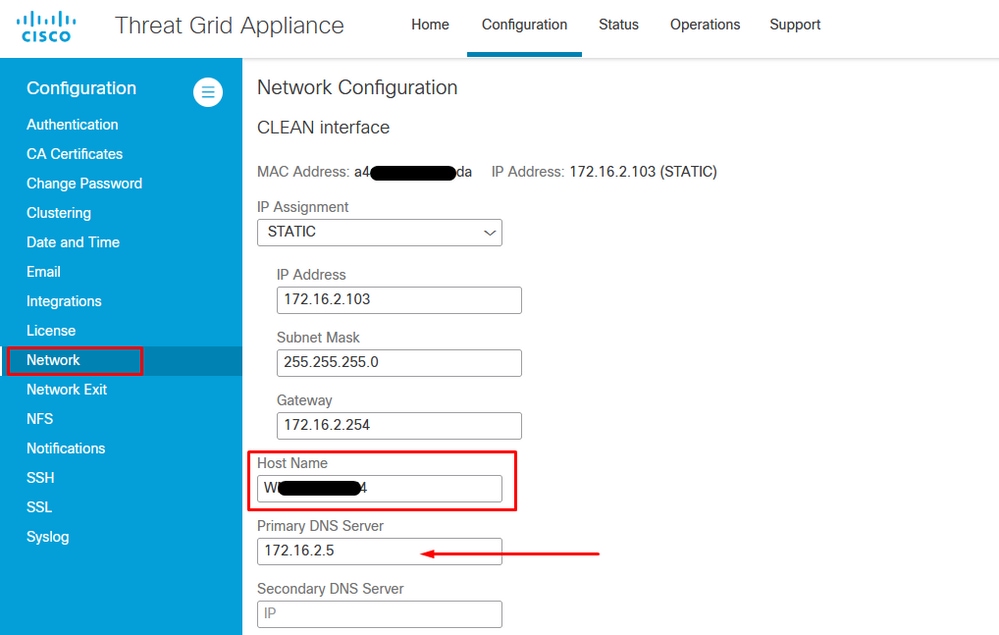

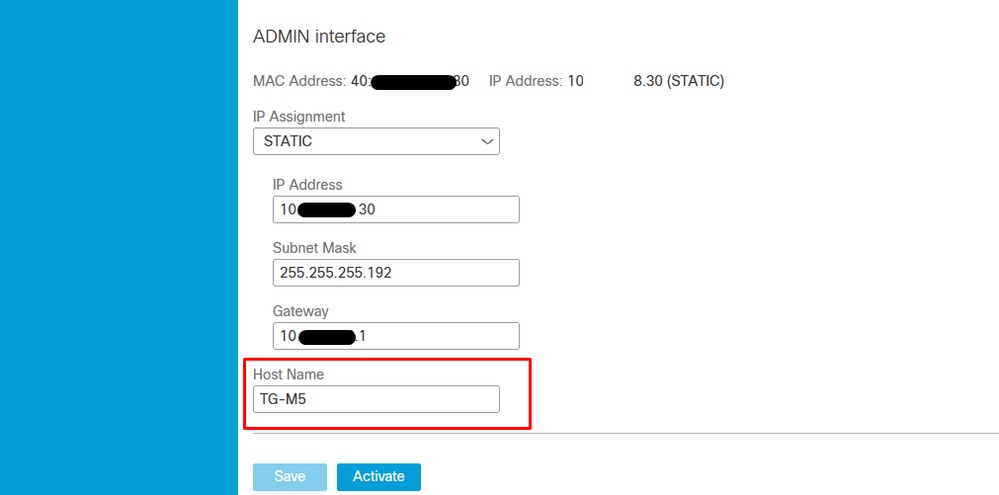

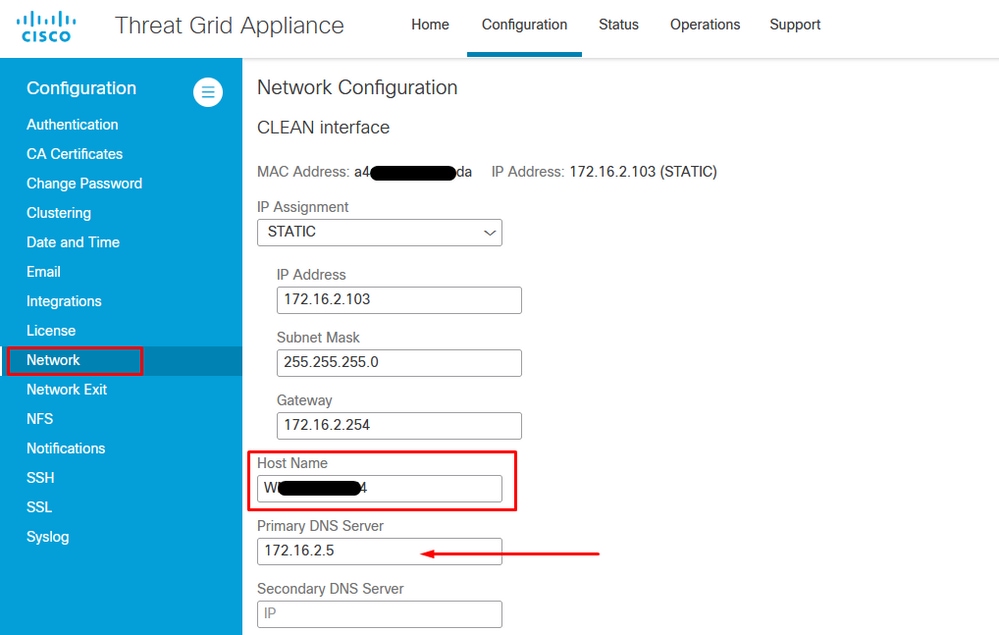

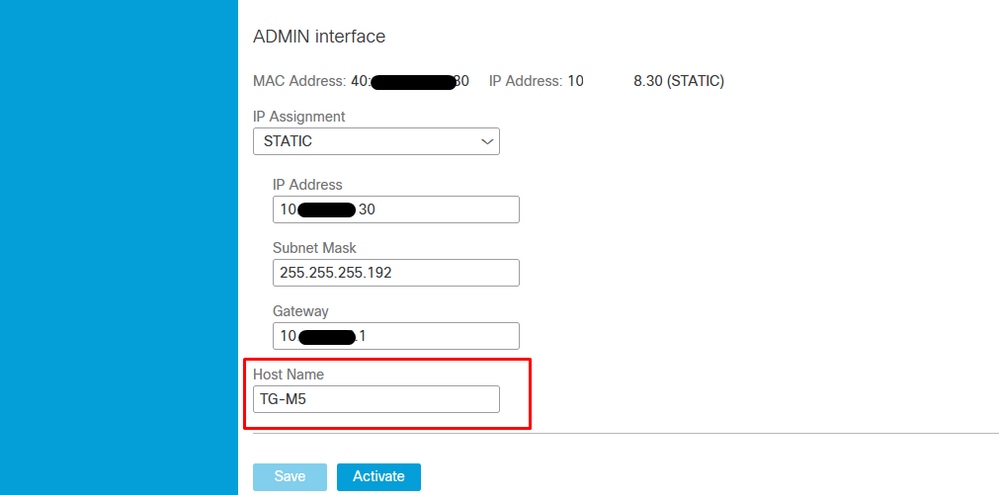

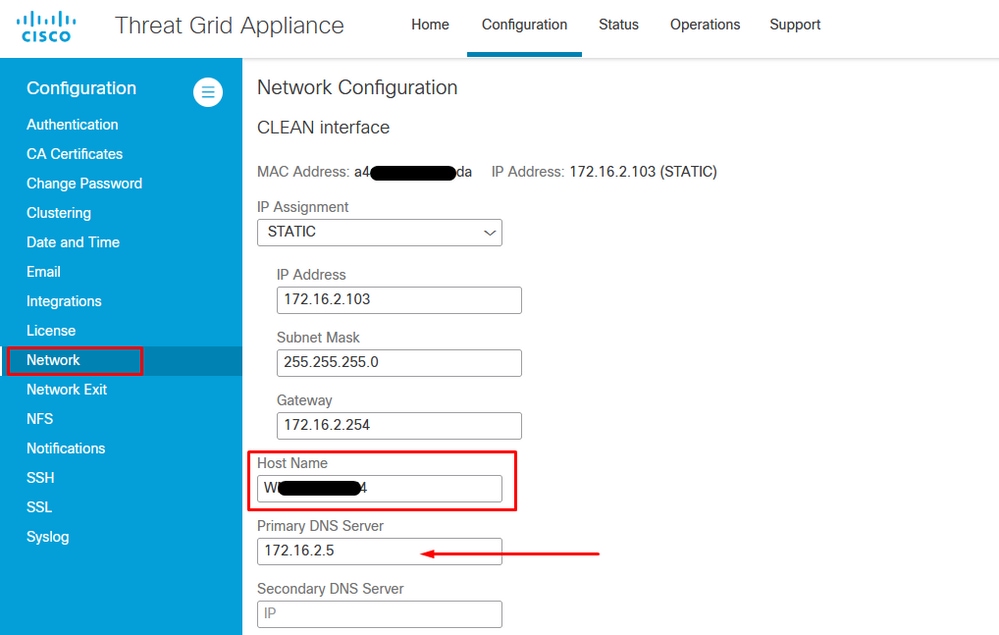

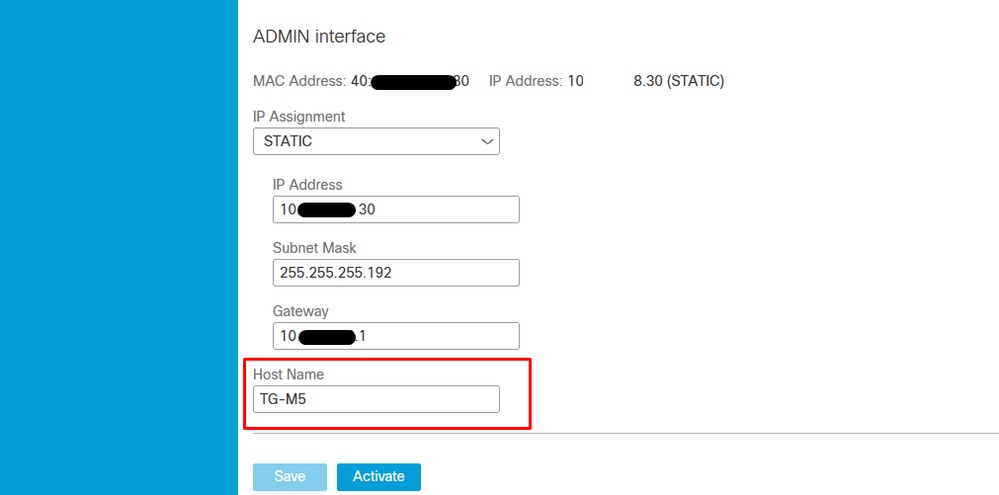

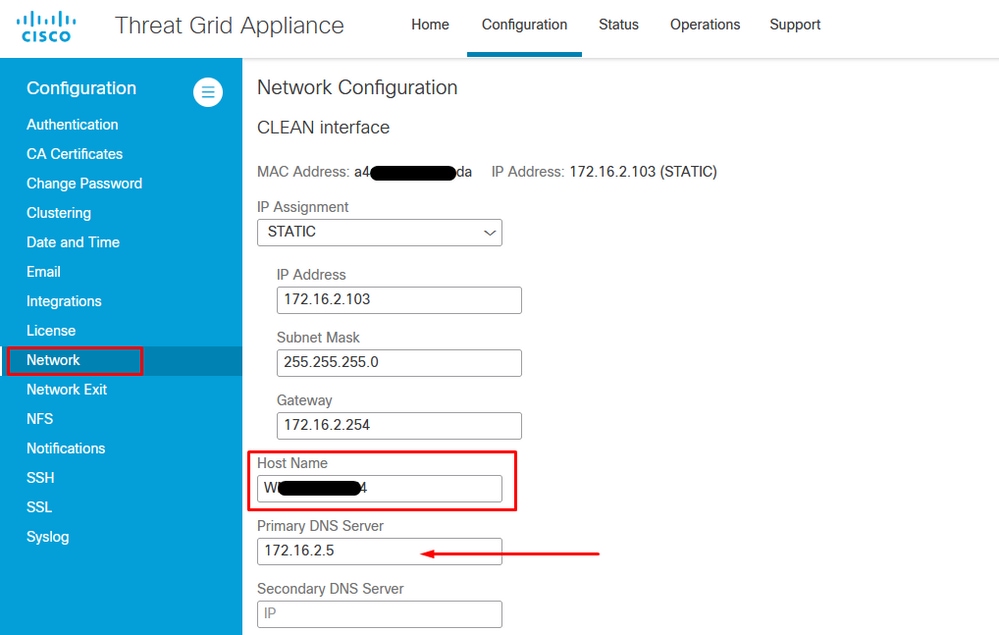

الخطوة 1. قم بتكوين TGA، كما هو موضح في الصور.

شهادات داخلية موقعة من CA لواجهة إدارة نظيفة

الخطوة 1. قم بإنشاء المفتاح الخاص الذي يتم إستخدامه لكل من واجهة المسؤول والواجهة النظيفة.

openssl ecparam -name secp521r1 -genkey -out private-ec-key.pem

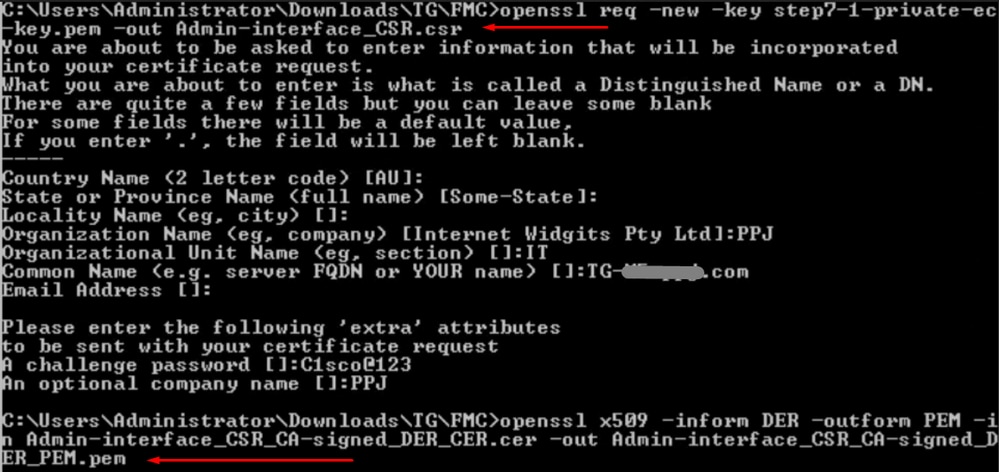

الخطوة 2. إنشاء CSR.

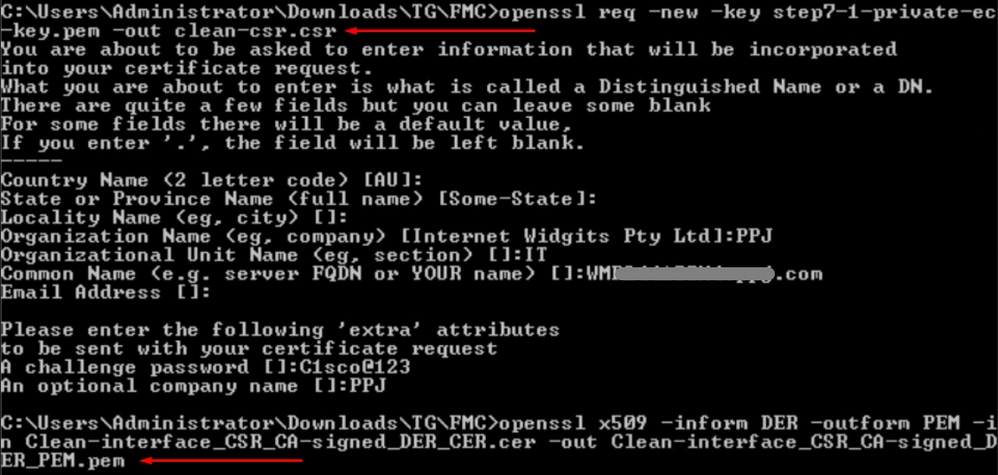

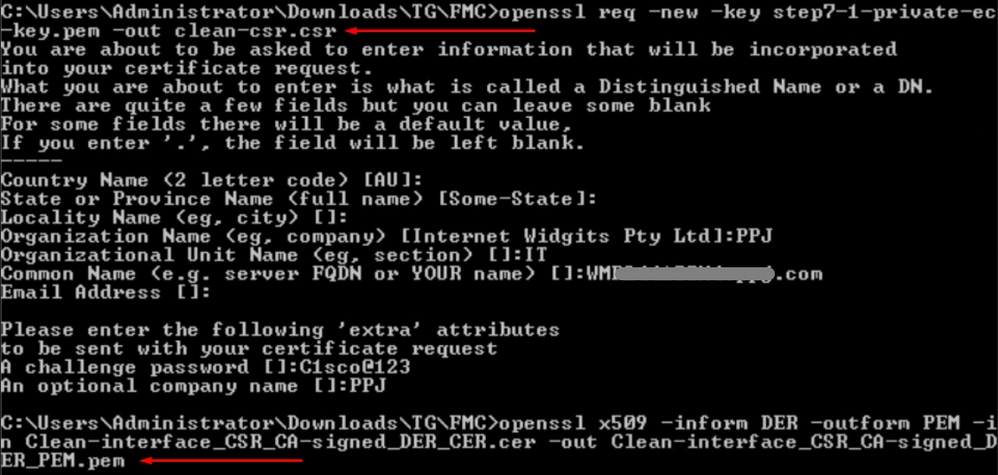

واجهة نظيفة

الخطوة 1. انتقل إلى إنشاء CSR واستخدم المفتاح الخاص الذي تم إنشاؤه.

openssl req -new -key private-ec-key.pem -out MYCSR.csr

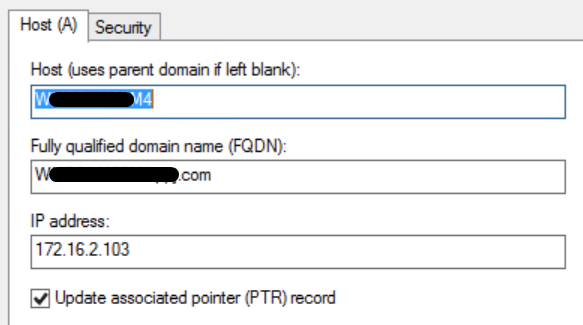

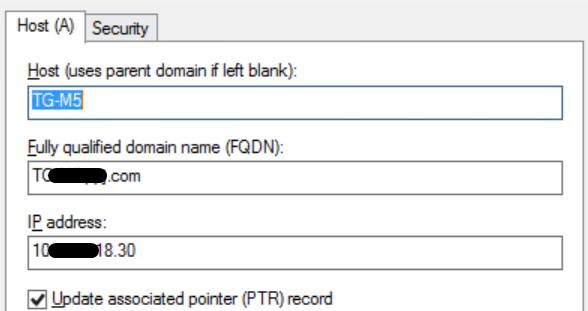

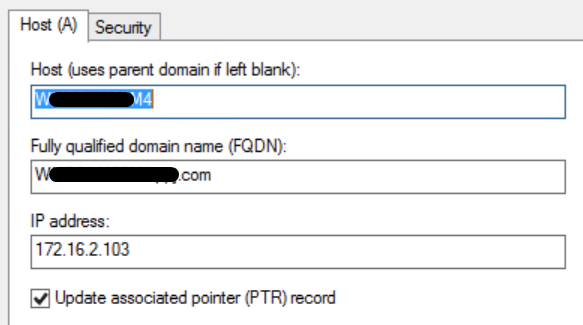

ملاحظة: يجب إدخال اسم CN ل CSR ويجب أن يطابق اسم المضيف للواجهة النظيفة المعرفة ضمن "الشبكة". يجب أن يكون إدخال DNS موجودا على خادم DNS الذي يقوم بحل اسم مضيف واجهة Clean. أفقن

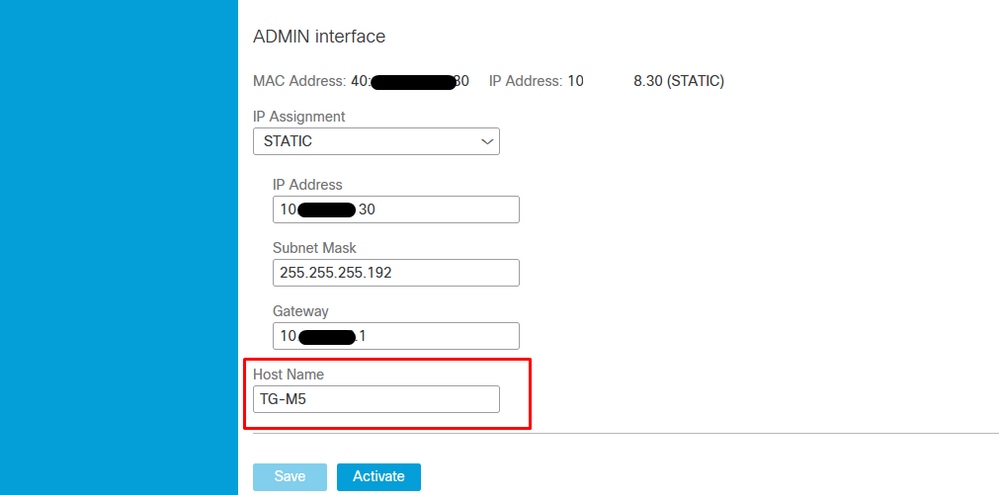

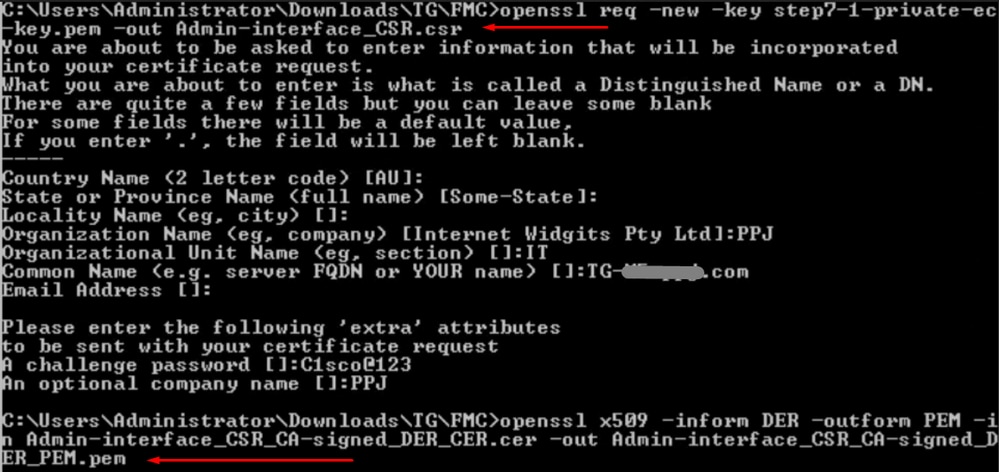

واجهة المسؤول

الخطوة 1. انتقل إلى إنشاء CSR واستخدم المفتاح الخاص الذي تم إنشاؤه.

openssl req -new -key private-ec-key.pem -out MYCSR.csr

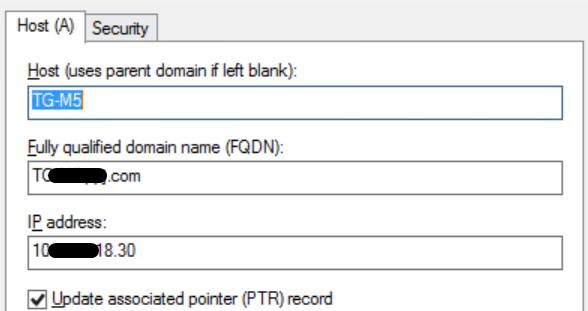

ملاحظة: يجب إدخال اسم CN ل CSR ويجب أن يطابق "اسم المضيف" ل "واجهة المسؤول" المعرفة ضمن "الشبكة". يجب أن يكون إدخال DNS موجودا على خادم DNS الذي يقوم بحل اسم مضيف الواجهة النظيفة. أفقن

الخطوة 2. يتم توقيع CSR من قبل CA. تنزيل الشهادة بتنسيق DER باستخدام ملحق CER.

الخطوة 3: تحويل وحدات خفض الانبعاثات المعتمدة إلى وحدات خفض الانبعاثات المعتمدة.

openssl x509 -inform DER -outform PEM -in xxxx.cer -out yyyy.pem

مسح الواجهة CSR و CER إلى PEM

CSR لواجهة الإدارة و CER إلى PEM

التنسيق المناسب للشهادة ل FMC

إذا قمت بالفعل بتوفير شهادات وكانت بتنسيق CER/CRT ويمكن قراءتها عند إستخدام محرر نصوص، يمكنك ببساطة تغيير الملحق إلى PEM.

إذا كانت الشهادة غير قابلة للقراءة، تحتاج إلى تحويل تنسيق DER إلى تنسيق PEM مقروء.

openssl x509 -inform DER -outform PEM -in xxxx.cer -out yyyy.pem

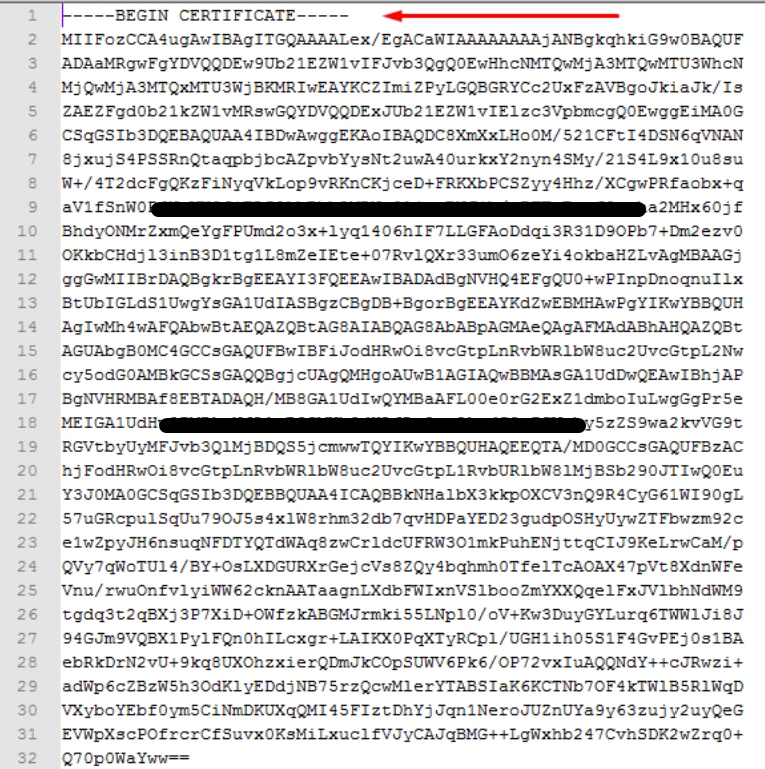

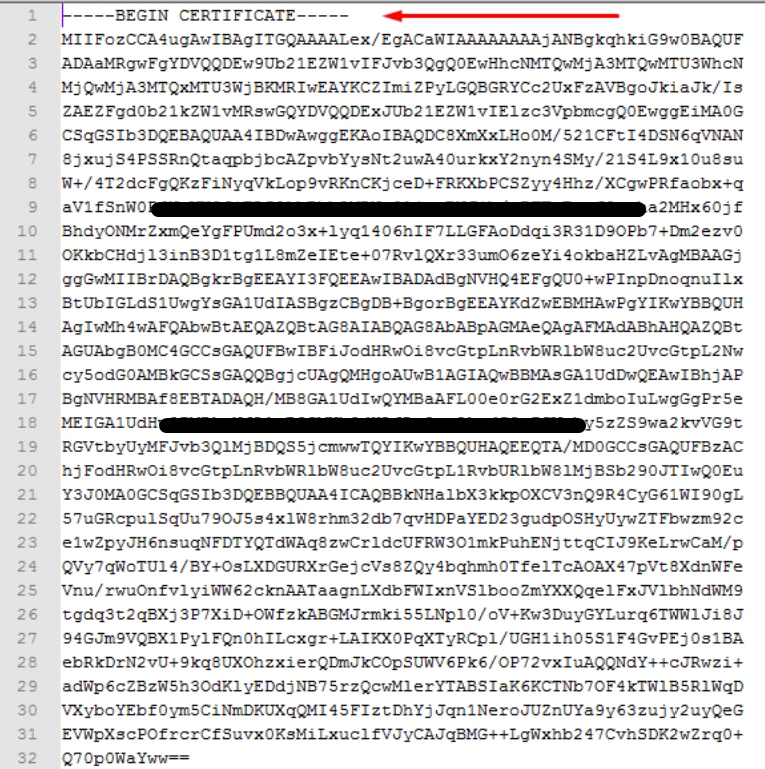

بيم

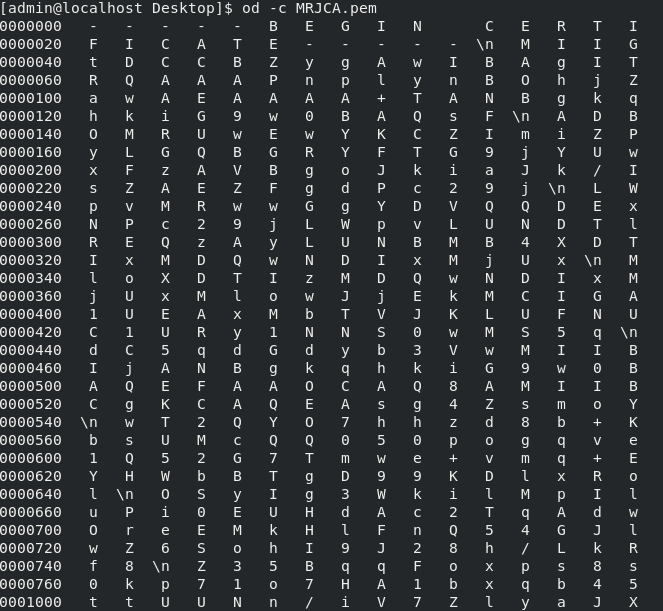

مثال على تنسيق PEM القابل للقراءة، كما هو موضح في الصورة.

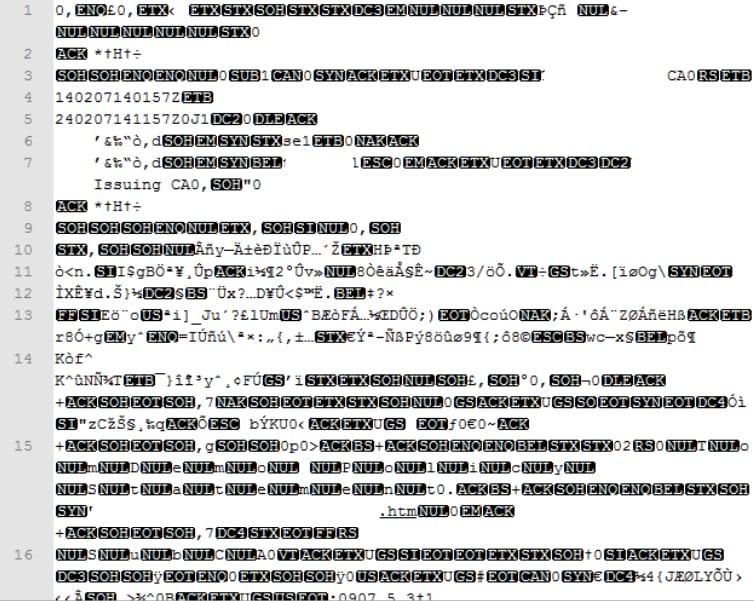

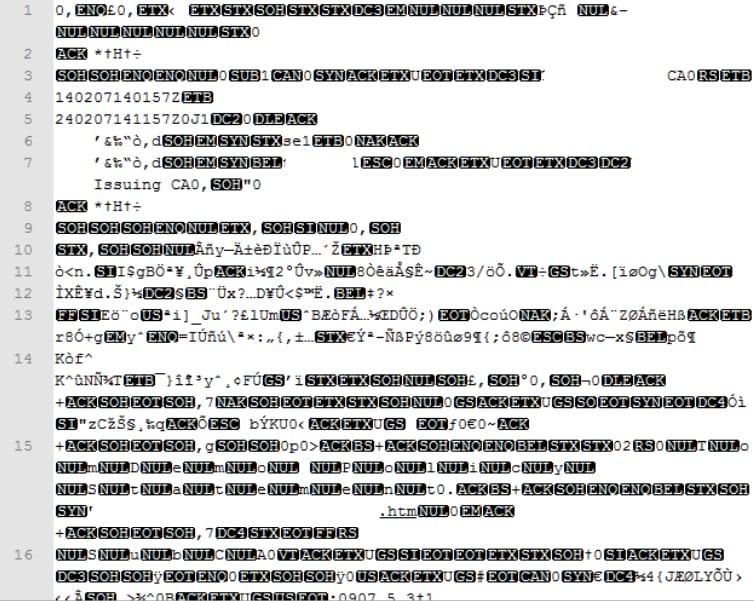

در

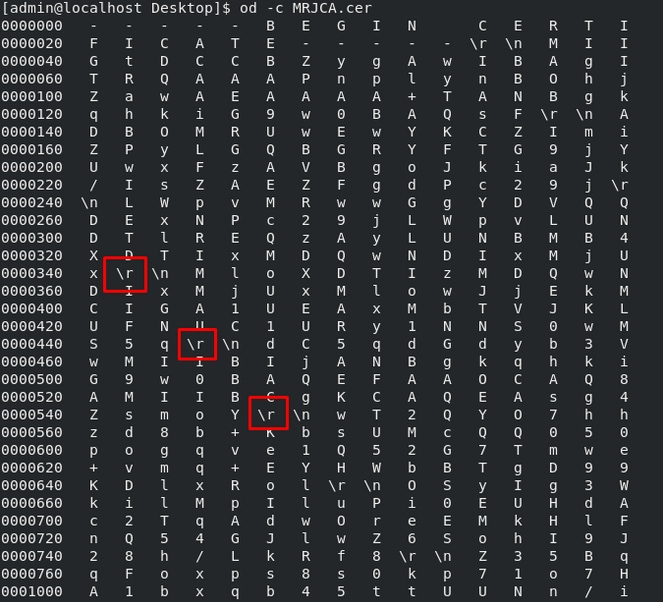

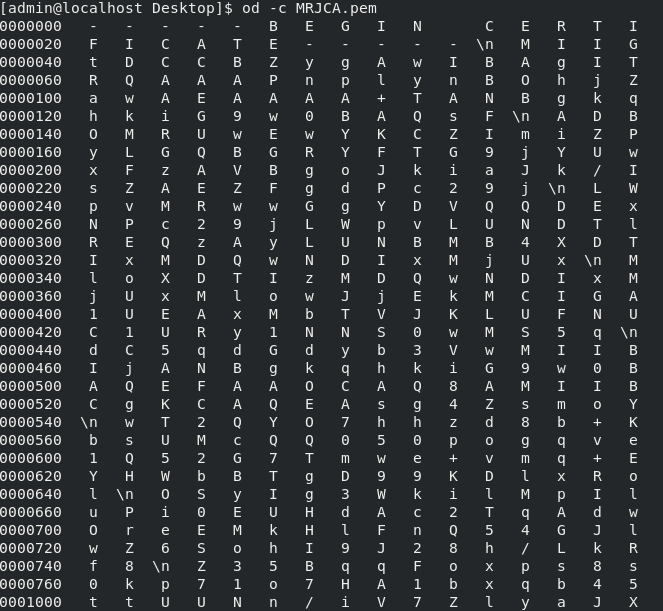

مثال على تنسيق DER القابل للقراءة، كما هو موضح في الصورة

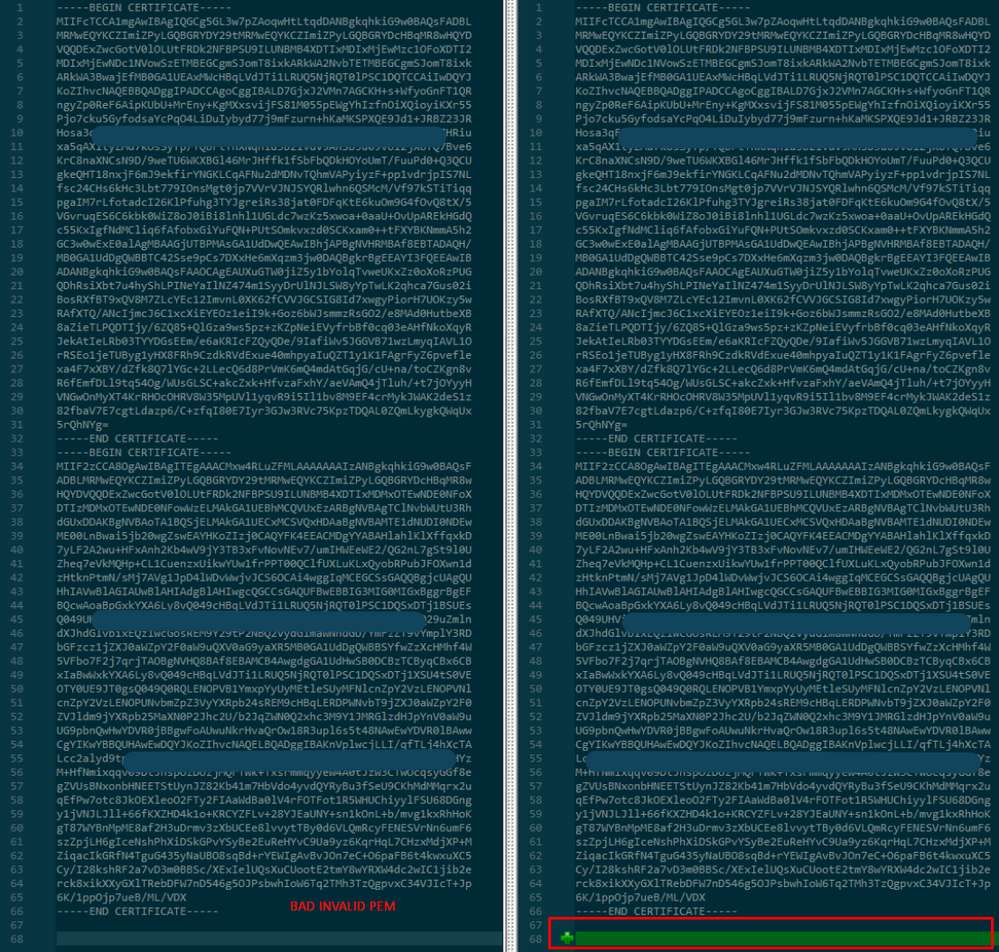

الفرق بين الشهادة التي تم إنشاؤها في Windows مقابل Linux

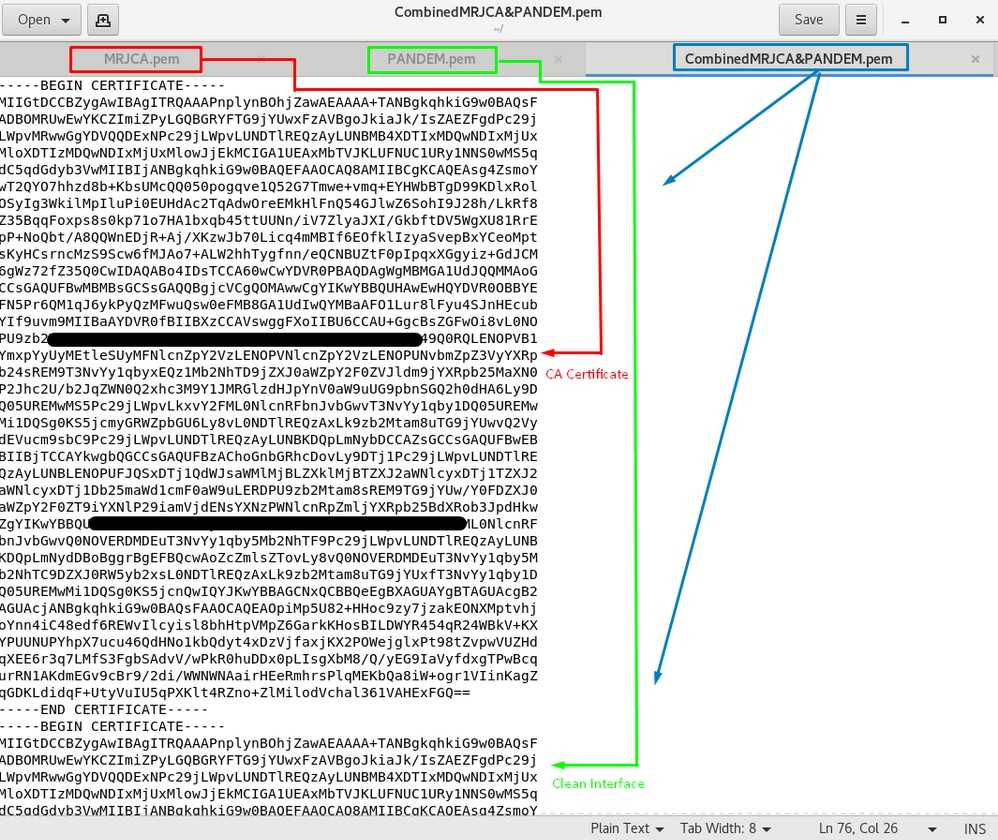

توجد مقارنة بسيطة جنبا إلى جنب بين كلا الشهادات بجانب بعضها البعض يمكنك إستخدام المكون الإضافي مقارنة في Notepad ++ لتشويه الفرق المشفر في السطر رقم 68. على اليسار، يمكنك رؤية الشهادة التي تم إنشاؤها في Windows، على اليمين يمكنك العثور على الشهادة التي تم إنشاؤها على جهاز Linux. التي على اليسار بها علامة إعادة تحويل مما يجعل شهادة PEM غير صالحة ل FMC. ومع ذلك، لا يمكنك تحديد الفرق في محرر النصوص باستثناء سطر واحد في Notepad ++.

انسخ شهادة PEM التي تم إنشاؤها/تحويلها حديثا ل RootCA والواجهة النظيفة إلى جهاز Linux الخاص بك وأزل إرجاع النقل من ملف PEM.

sed -i 's/\r//'

مثال، sed -i's/\r/' opadmin.pem.

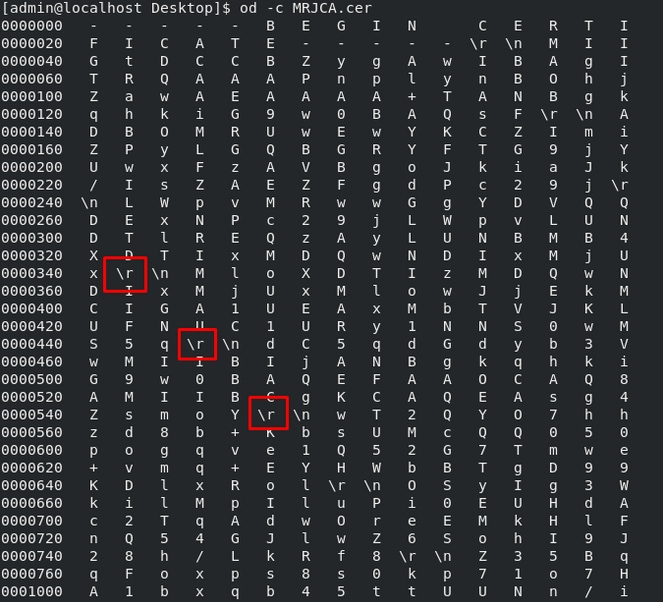

تحقق مما إذا كانت عملية إعادة النقل موجودة.

od -c

تم تقديم الشهادات التي ما زالت تحتوي على إعادة نقل، كما هو موضح في الصورة.

شهادة بعد أن تقوم بتشغيل ذلك من خلال جهاز لينوكس.

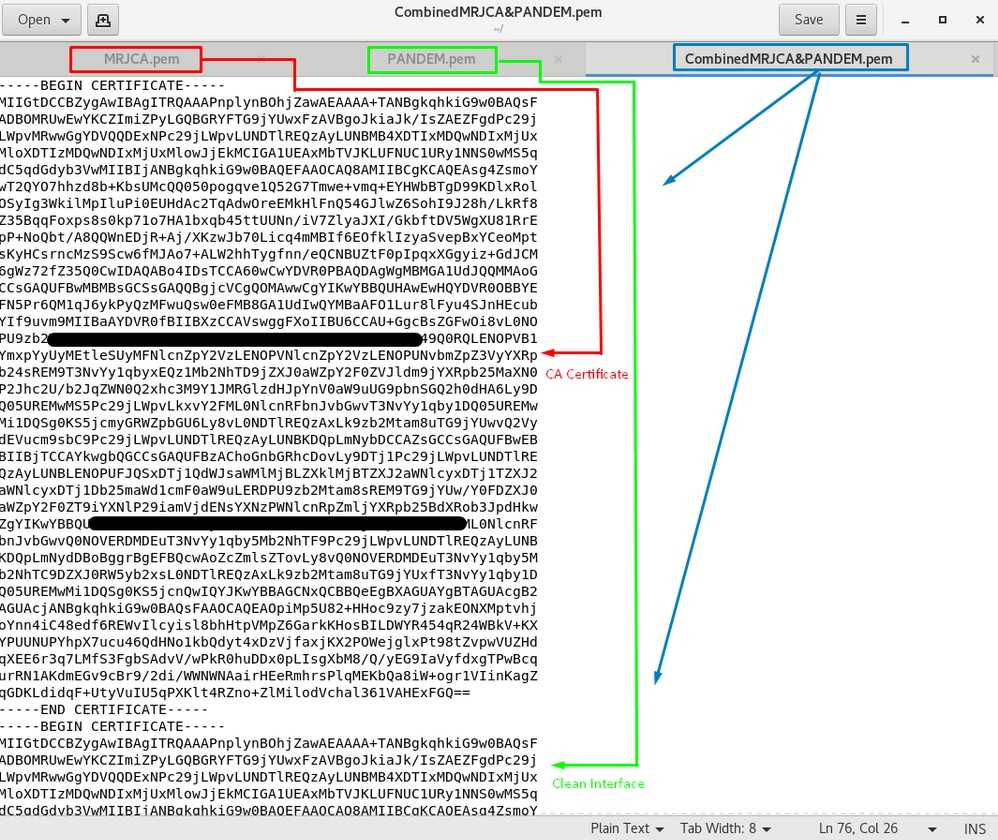

بالنسبة إلى FMC، فإن دمج root_ca والشهادة no-carriage on a linux machine يستخدمان الأمر التالي.

cat >

على سبيل المثال، cat clean-interface_csr_ca-signed_der_cer_pem_no-carriage.pem root-ca.pem > combm.pem.

أو يمكنك أيضا فتح محرر نصوص جديد في جهاز Linux ودمج كل من الشهادات النظيفة مع إعادة رجوع في ملف واحد وحفظه بامتداد.pem. يجب أن يكون لديك شهادة المرجع المصدق في الأعلى وشهادة Clean Interface في الأسفل.

يجب أن تكون هذه هي شهادتك التي قمت بتحميلها لاحقا إلى FMC للتكامل مع جهاز TG.

تحميل الشهادة إلى جهاز تحليلات البرامج الضارة الآمنة و FMC

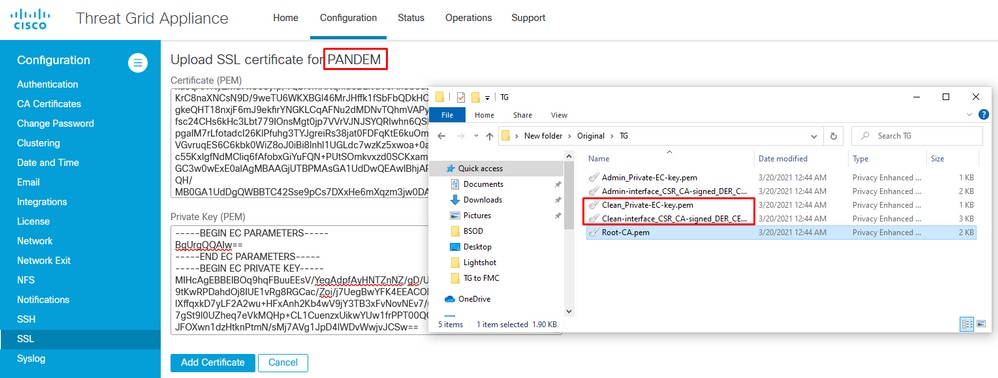

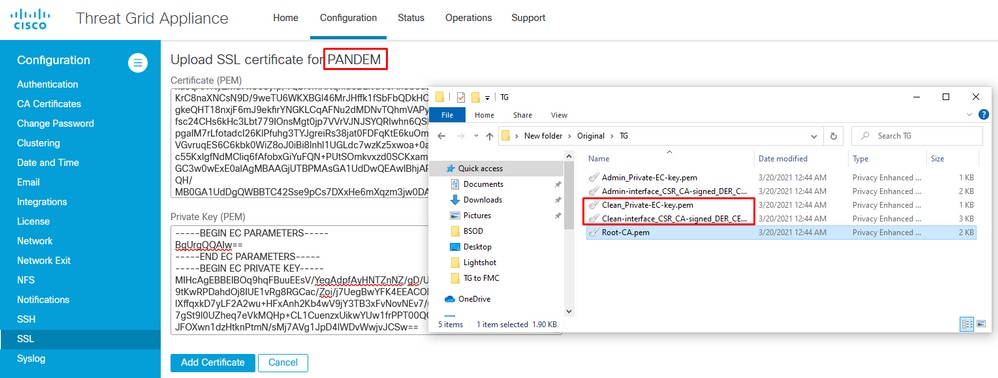

تحميل شهادة لواجهة نظيفة

انتقل إلى التكوين > SSL > Pandem - الإجراءات تقوم بتحميل شهادة جديدة > إضافة شهادة، كما هو موضح في الصورة.

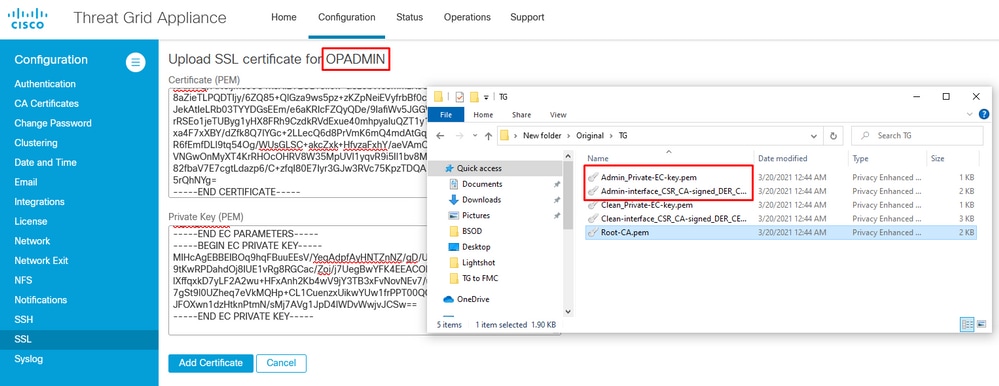

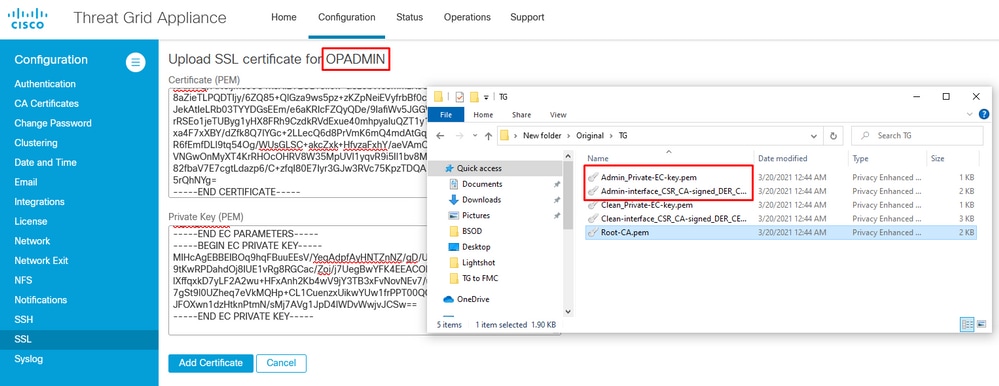

تحميل شهادة لواجهة مسؤول

انتقل إلى التكوين > SSL > OPADMIN - الإجراءات تقوم بتحميل شهادة جديدة > إضافة شهادة، كما هو موضح في الصورة.

تحميل الشهادة إلى FMC

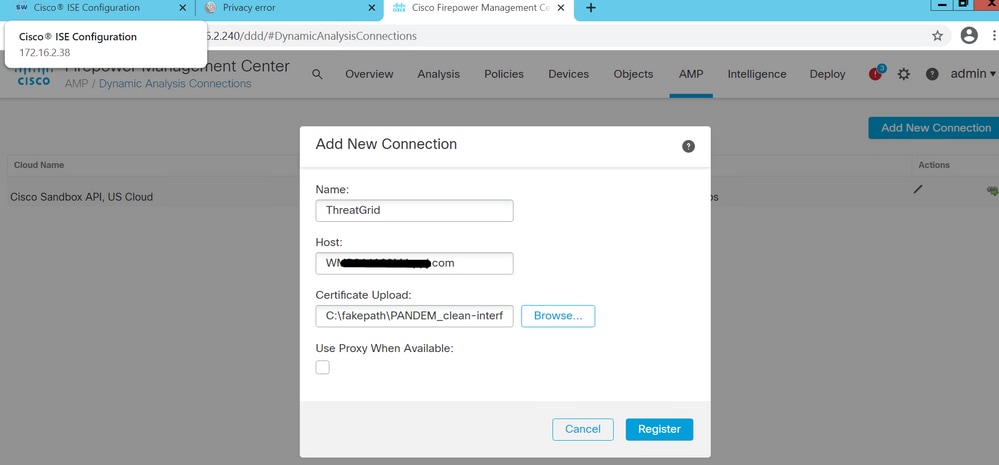

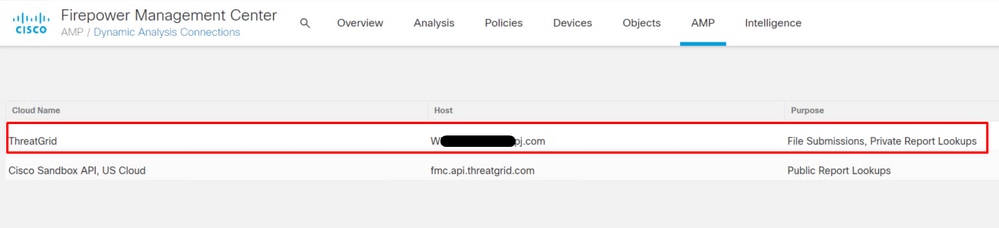

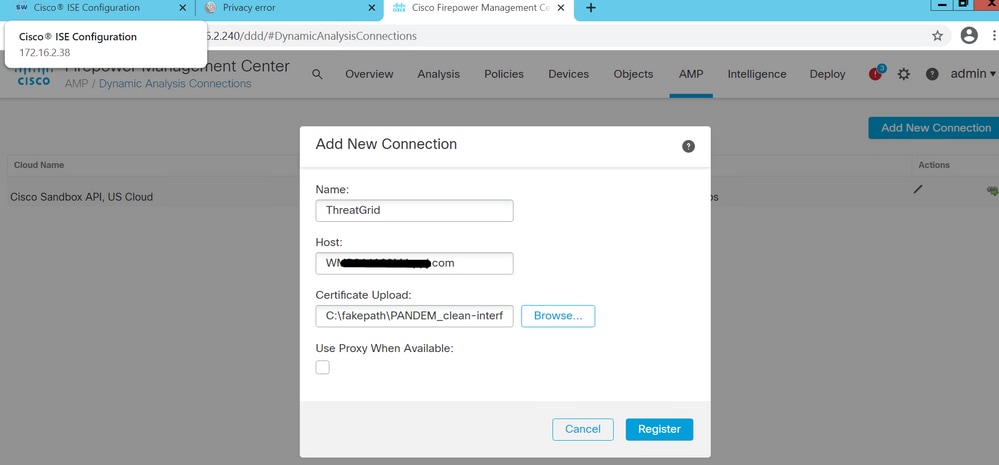

لتحميل الشهادة إلى FMC، انتقل إلى AMP > Dynamic Analysis Connections (إتصالات التحليل الديناميكية) > إضافة اتصال جديد، ثم املأ المعلومات المطلوبة.

الاسم: أي اسم للتعريف به.

المضيف: Clean-interface FQDN كما هو محدد عند إنشاء CSR للواجهة النظيفة

الشهادة: الشهادة المجمعة الخاصة ب ROOT_CA والواجهة النظيفة_NO-transport.

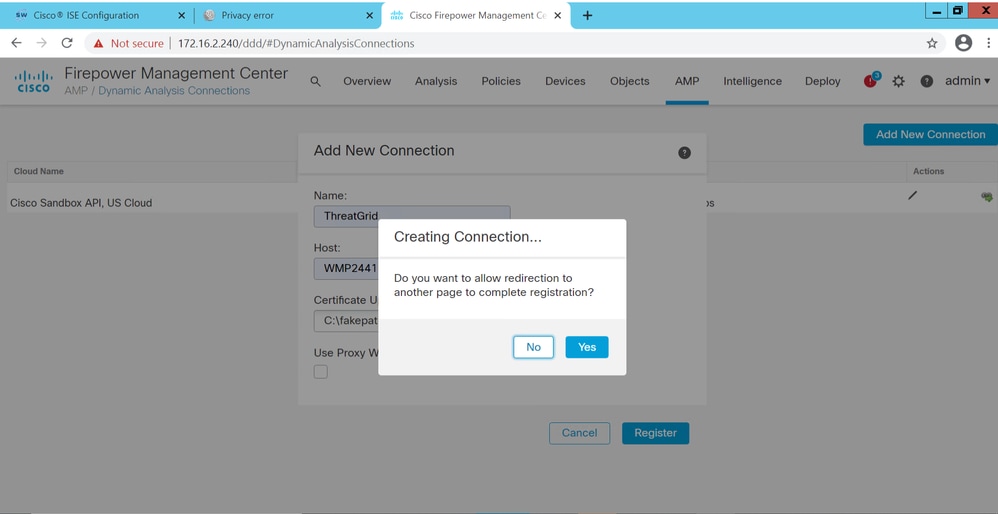

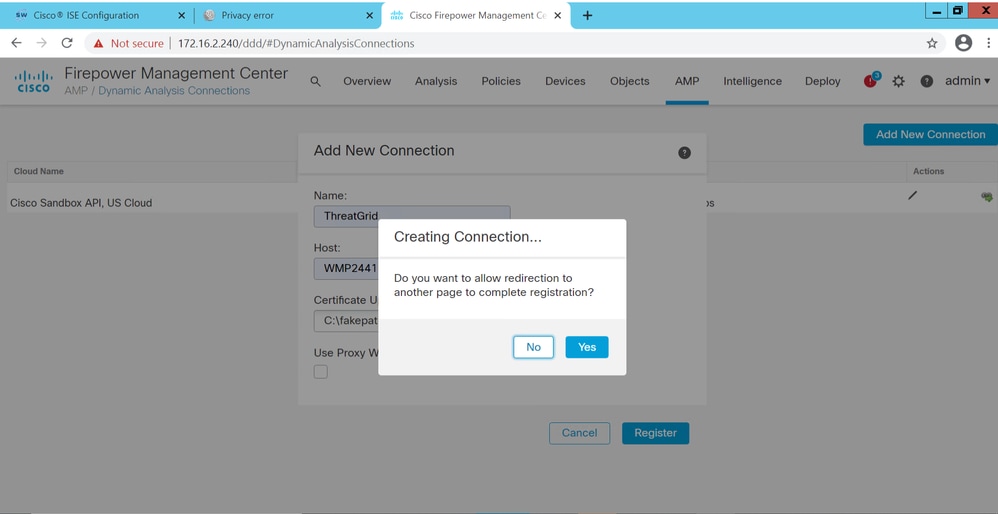

بمجرد تسجيل التوصيل الجديد، يتم عرض إطار منبثق، انقر على زر نعم.

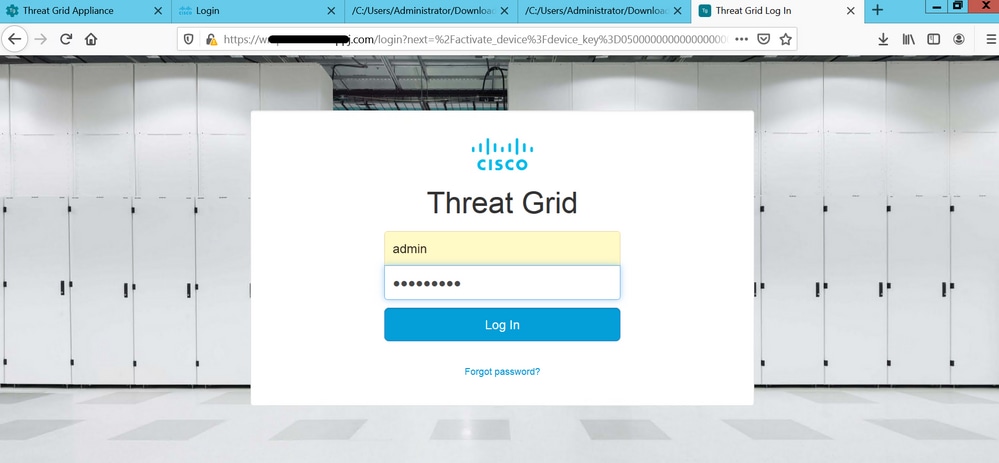

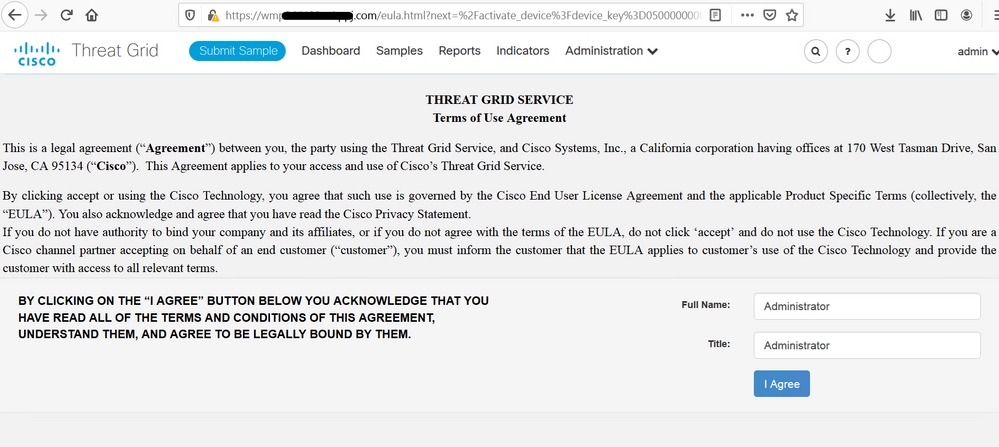

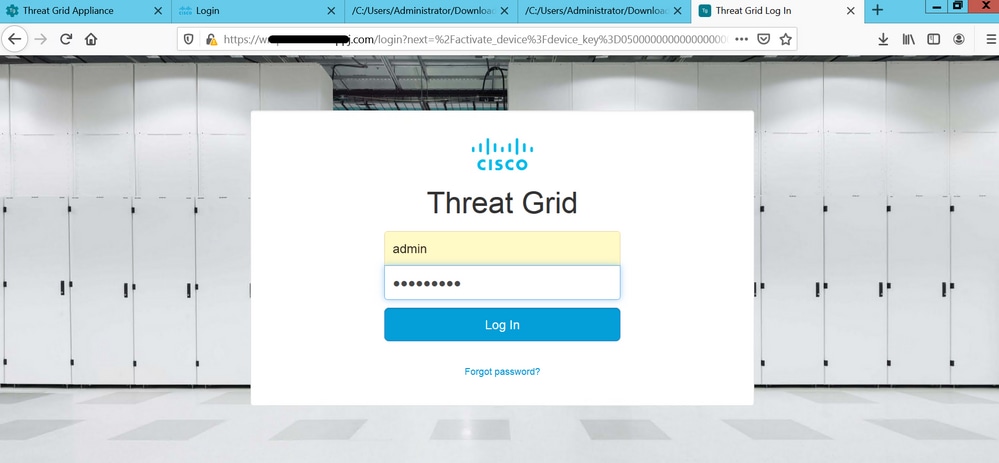

يتم إعادة توجيه الصفحة إلى الواجهة النظيفة لتحليلات البرامج الضارة الآمنة ومطالبة تسجيل الدخول، كما هو موضح في الصور.

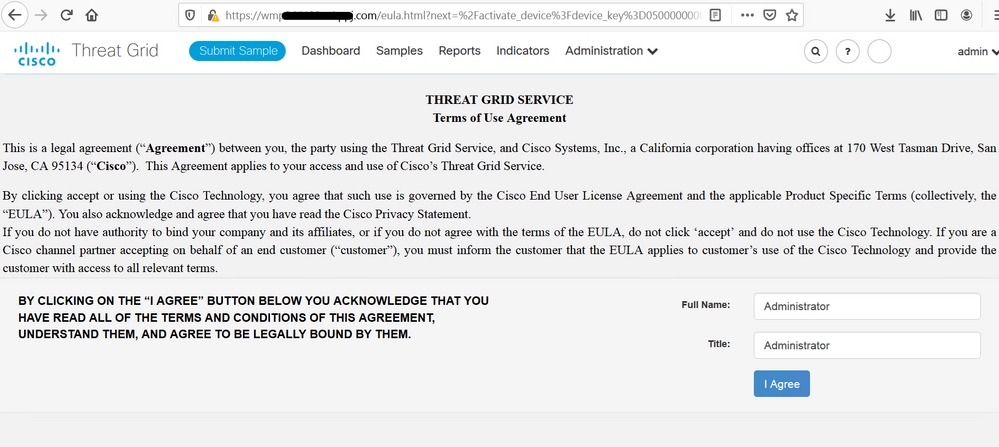

اقبل الإولا.

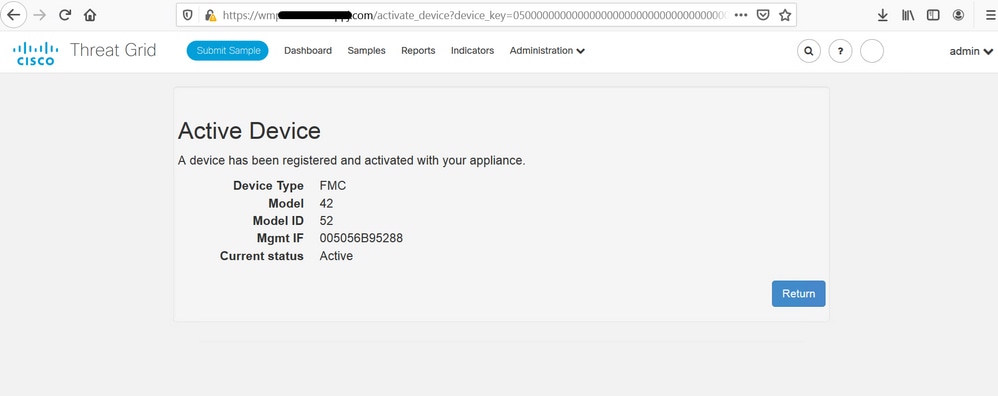

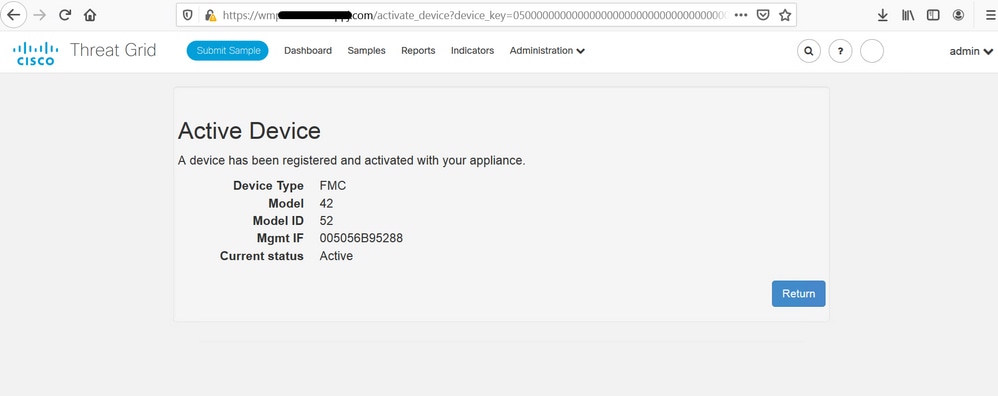

يؤدي التكامل الناجح إلى عرض جهاز نشط، كما هو موضح في الصورة.

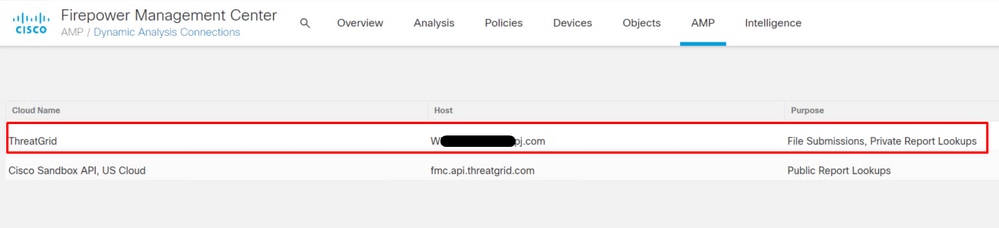

انقر فوق إرجاع، العودة إلى وحدة التحكم في إدارة اللوحة الأساسية (FMC) مع دمج تحليلات البرامج الضارة الآمنة بنجاح، كما هو موضح في الصورة.

معلومات ذات صلة

التعليقات

التعليقات