المقدمة

يوضح هذا المستند كيفية تنفيذ سياسات الوصول الديناميكي وتكوينها على جهاز جدار حماية آمن استنادا إلى عميل RAPN.

المتطلبات الأساسية

المتطلبات

توصي Cisco بأن تكون لديك معرفة بالمواضيع التالية:

- قم بتسجيل "جدار الحماية الآمن" باستخدام وحدة التحكم في إدارة اللوحة الأساسية (FMC) وقم بمزامنتها وتحديثها باستخدام أحدث إصدار من ملف التكوين.

- تم تكوين نهج شبكة الوصول عن بعد الخاصة الظاهرية (RAVPN) مسبقا على جدار الحماية الآمن المسجل.

- قم بتنزيل حزمة Hostscan (.pkg) بالإصدار المعادل لها من AnyConnect Security Mobility Client.

- معرفة أساسية لحلول RAVPN.

- المفاهيم العامة بشأن ميزة DAP.

- إدارة مركز إدارة جدران الحماية الآمنة ومعرفة التكوين.

المكونات المستخدمة

تستند المعلومات الواردة في هذا المستند إلى إصدارات البرامج والمكونات المادية التالية:

- إصدار FMC 7.0.0 أو إصدار أحدث

- إصدار جدار الحماية الآمن 7.0.0 أو إصدار أحدث

- جهاز MAC/Windows مع برنامج Cisco Secure Client AnyConnect 4.10 أو إصدار أحدث

- حزمة Hostscan الإصدار 4.10 أو إصدار أحدث

- خدمة Active Directory لمصادقة AAA.

تم إنشاء المعلومات الواردة في هذا المستند من الأجهزة الموجودة في بيئة معملية خاصة. بدأت جميع الأجهزة المُستخدمة في هذا المستند بتكوين ممسوح (افتراضي). إذا كانت شبكتك قيد التشغيل، فتأكد من فهمك للتأثير المحتمل لأي أمر.

معلومات أساسية

تصف هذه المستندات دليل خطوة بخطوة حول كيفية تنفيذ نهج الوصول الديناميكي وتكوينها على جهاز جدار حماية آمن استنادا إلى سمات جهاز عميل RAPN. يتم إستخدام HostScan لتجميع معلومات العميل ويطبق بروتوكول DAP سياسات مختلفة على مستخدمي Mac OS و Windows على التوالي.

تعمل تصميمات RAVPN في سيناريوهات مختلفة ودينامية لا يمكن التحكم فيها من قبل مسؤولي الشبكة. عادة ما تكون هناك عدة إتصالات تهبط على بوابة الشبكة الخاصة الظاهرية (VPN) نفسها والتي تستند إلى متغيرات متعددة (مثل اسم المستخدم أو المؤسسة أو جهاز الجهاز أو النظام التشغيلي وما إلى ذلك) يمكن تحديد كيفية تهديد كل اتصال، قد يتطلب بعضها أدوار مستخدم ذات امتيازات والوصول إلى البرامج والتطبيقات وتعيين عنوان IP مختلف أو قواعد تصفية الشبكة الفرعية.

سياسات الوصول الديناميكي (DAP)، هي ميزة جديدة تم تقديمها في الإصدار 7.0.0 من البرنامج Cisco Secure Firewall Threat Defense، والتي تسمح لمسؤولي الشبكة بتطبيق سياسات مختلفة على مستخدمين مختلفين يعملون عبر هذه البيئات الديناميكية المذكورة أعلاه، استنادا إلى مجموعة من السمات من عملاء RAPN من عميل Cisco Secure Client (AnyConnect) المكافئ لمعيار واحد أو عدة معايير (معايير DAP).

يوفر برنامج AnyConnect ميزات عميل RAPN ووحدة Posture (الوضع) القدرة على تحديد سمات مثل نظام التشغيل، ومكافحة الفيروسات، وبرامج مكافحة التجسس، وبرامج جدر الحماية المثبتة على الجهاز المضيف و يجمع تطبيق HostScan هذه المعلومات .

التكوين

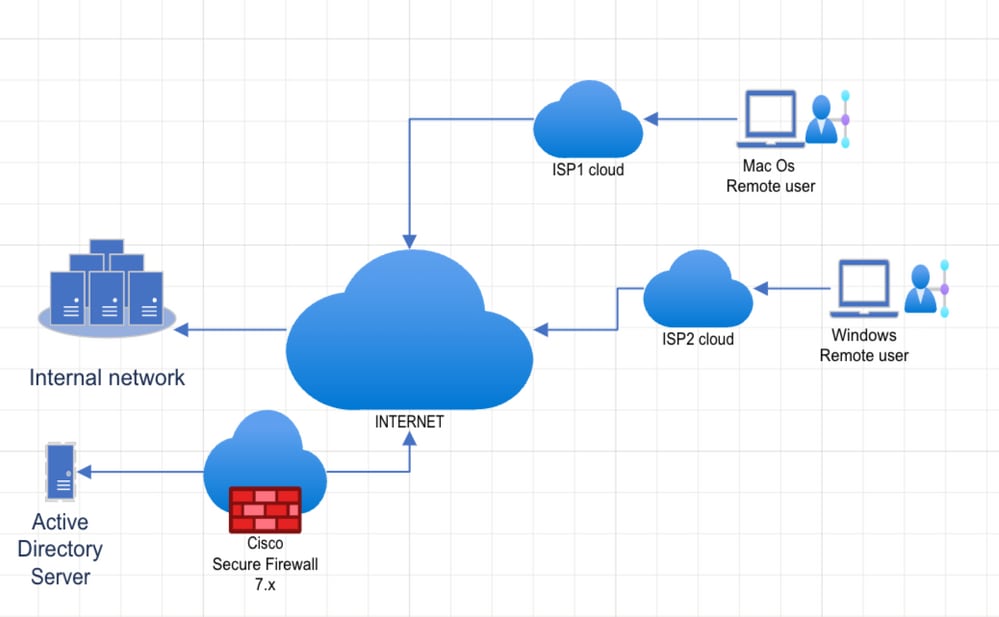

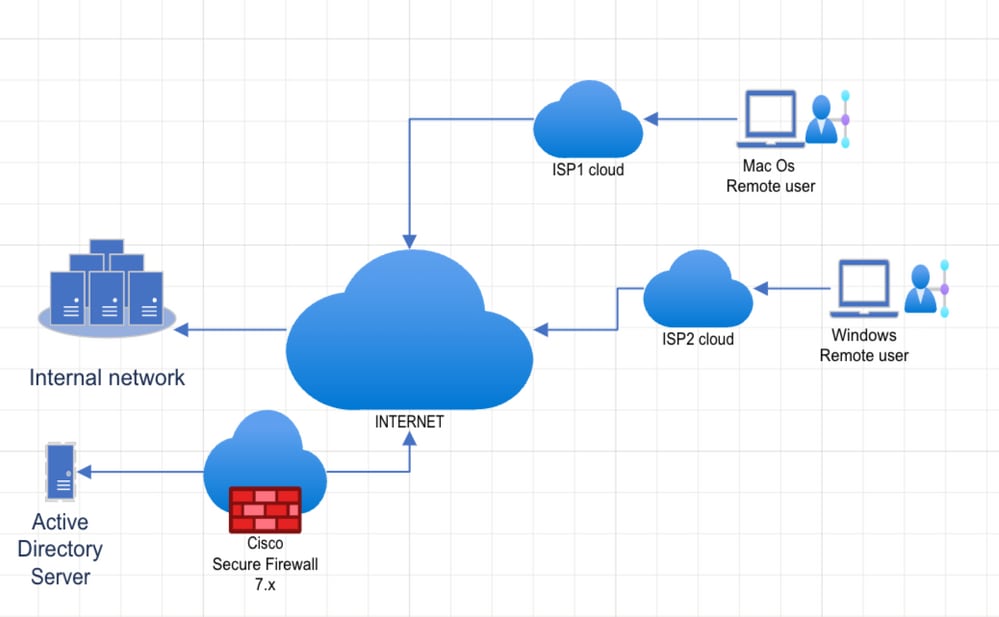

الرسم التخطيطي للشبكة

التكوينات

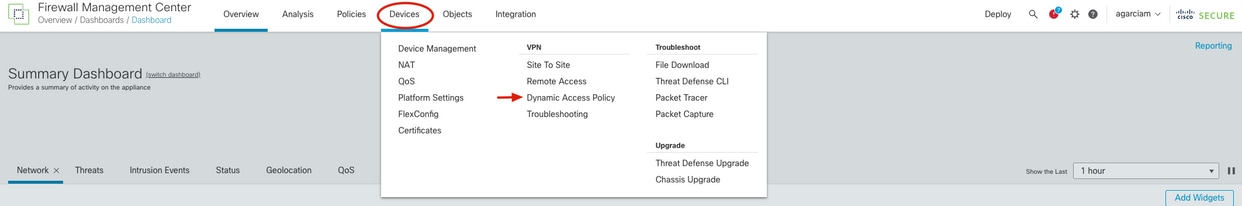

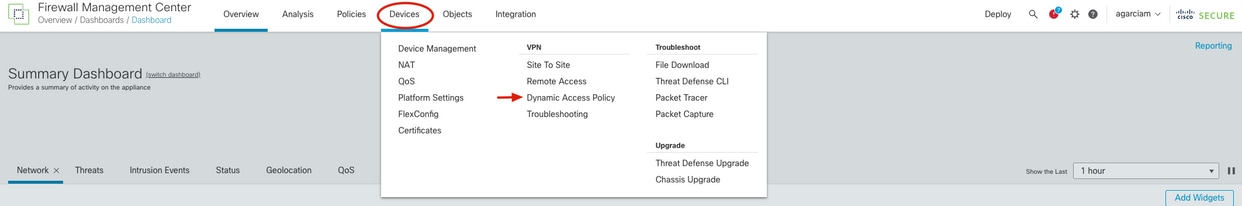

1. سجل الدخول إلى واجهة المستخدم الرسومية (GUI) الخاصة بوحدة التحكم FMC باستخدام بيانات اعتماد المسؤول ومن طريقة عرض لوحة المعلومات الرئيسية انقر فوق الأجهزة وحدد نهج الوصول الديناميكي من القائمة الموسعة.

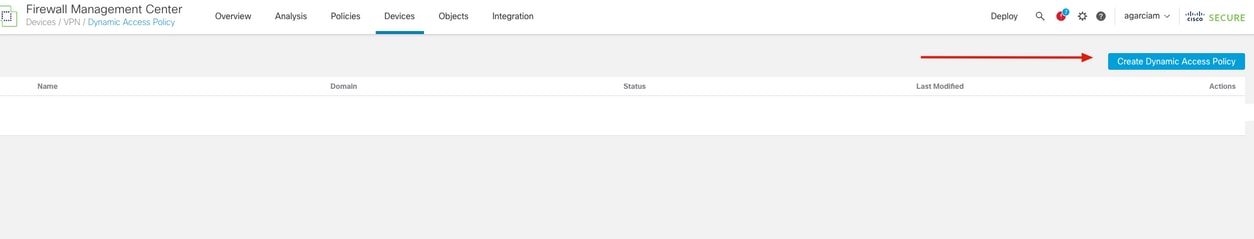

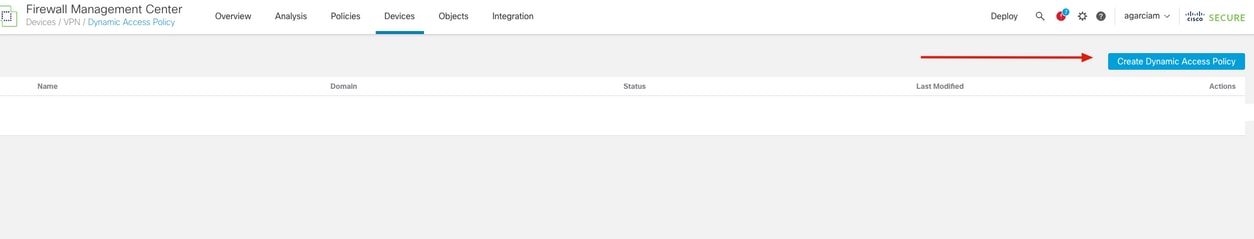

2. من طريقة العرض "نهج الوصول الديناميكي"، انقر فوق إنشاء نهج وصول ديناميكي.

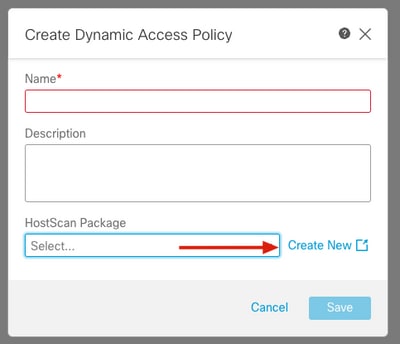

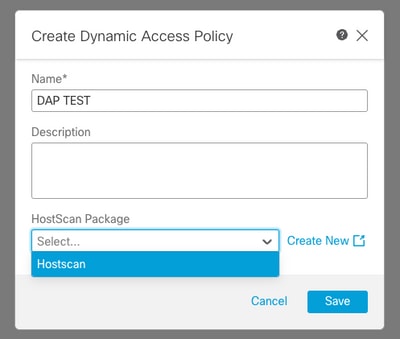

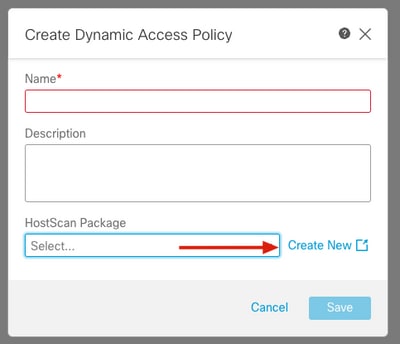

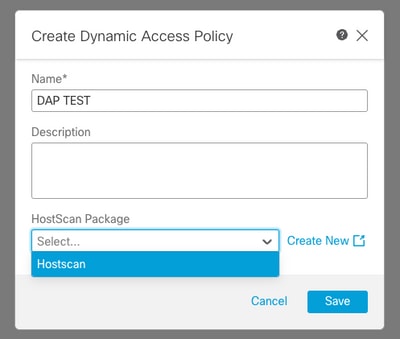

3. حدد اسما لنهج DAP وحدد إنشاء جديد بجوار القائمة المنسدلة حزمة HostScan (يمكن أن يفتح هذا الإجراء علامة تبويب مستعرض جديدة باستخدام قسم مدير الكائن).

ملاحظة:إذا كانت صورة HostScan قد تم تحميلها بالفعل، فحددها من القائمة المنسدلة، انقر فوق حفظ وتخطي إلى الخطوة 6.

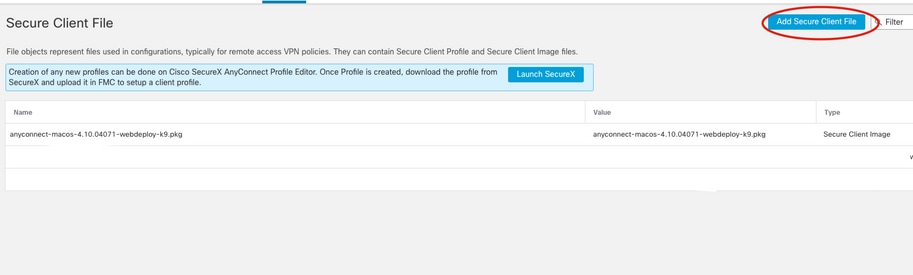

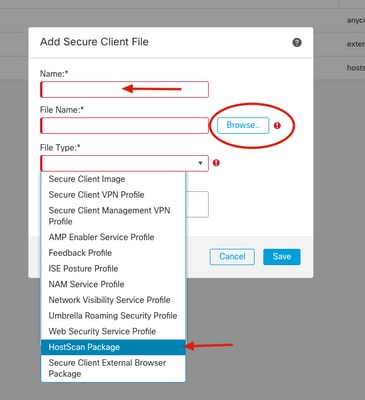

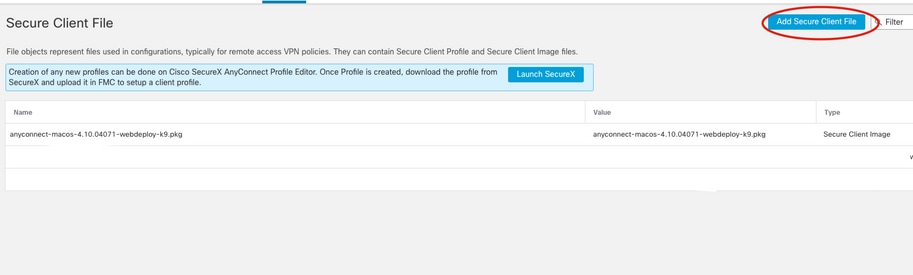

4. في طريقة عرض علامة التبويب كائن، انتقل إلى إضافة ملف عميل آمن" لتحميل حزمة HostScan.

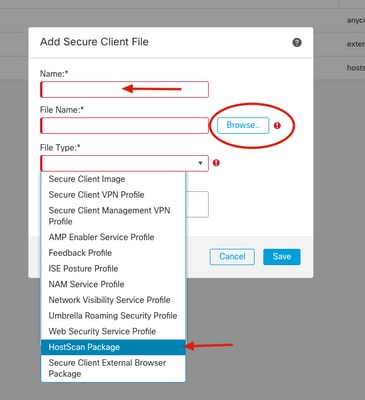

5. حدد اسم الملف، انقر فوق إستعراض لتحميل حزمة HostScan (.pkg) من الملفات المحلية وحدد حزمة HostScan من القائمة المنسدلة نوع الملف ثم انقر فوق حفظ.

6. عد إلى علامة التبويب إنشاء سياسة الوصول الديناميكي من الخطوة 3.

حدد اسم نهج الوصول الديناميكي، وفي هذه المرة يمكنك رؤية حزمة HostScan الجديدة الخاصة بك في القائمة المنسدلة وانقر على حفظ.

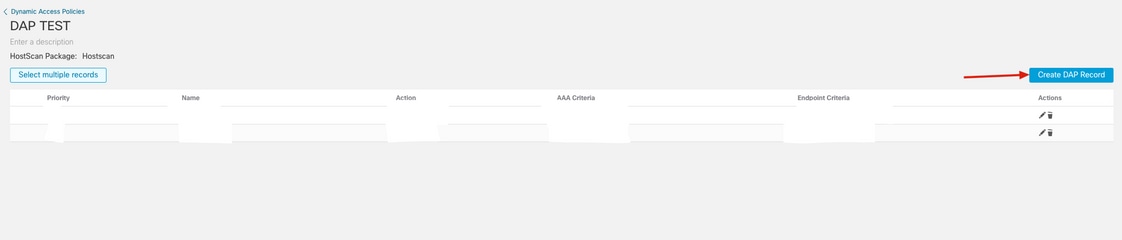

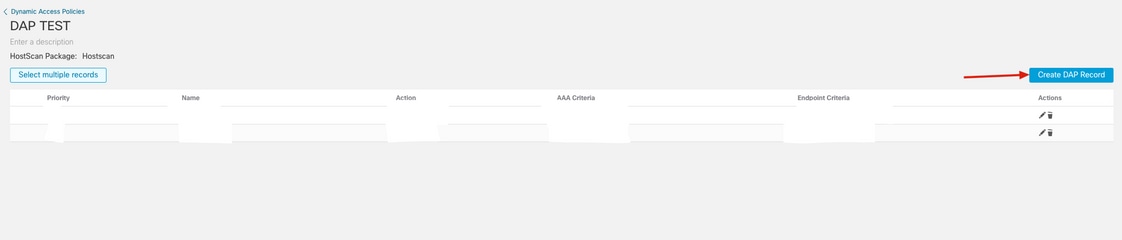

7. يمكنك إعادة توجيهك إلى نافذة محرر DAP الجديدة، انقر فوق إنشاء سجل DAP لإنشاء إدخال جديد.

ملاحظة: في هذا المثال، يمكننا تكوين سجل DAP لتجميع معلومات نظام التشغيل من عميل RAPN AnyConnect والسماح بالاتصال إذا قام الجهاز المضيف بتشغيل نظام التشغيل Mac OS.

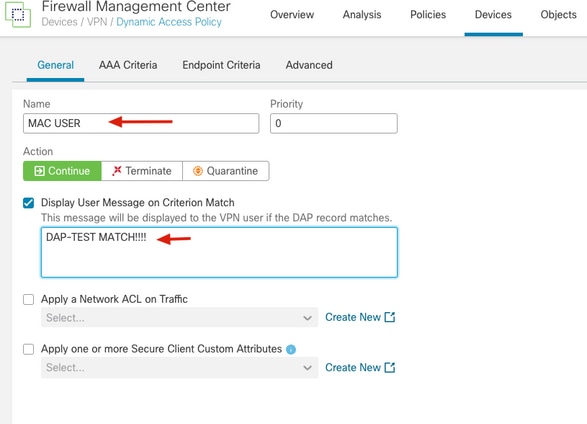

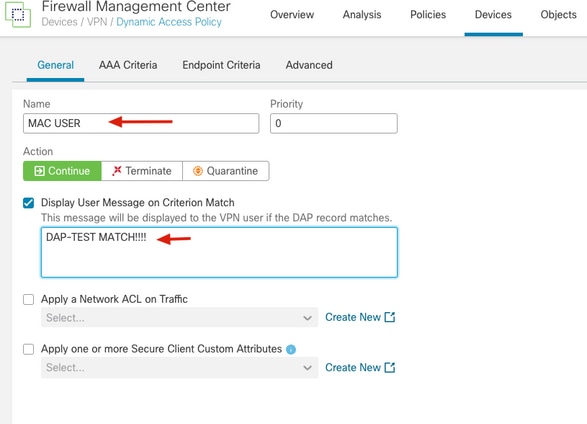

8. حدد اسم سجل DAP، تحقق من عرض رسالة المستخدم في مطابقة المعايير واكتب رسالة مطالبة حتى نعلم المستخدم أن الاتصال وصل إلى DAP استنادا إلى نظام التشغيل. حدد متابعة للسماح بالاتصال ضمن حقل الإجراء.

ملاحظة: يمكنك إما تحديد إنهاء أو عزل كإجراء لتطبيقه استنادا إلى حالتك.

ملاحظة: يمكنك أيضا تطبيق قوائم التحكم في الوصول (ACL) للشبكة أو سمات العميل الآمنة وفقا لمتطلبات الشبكة الخاصة بك.

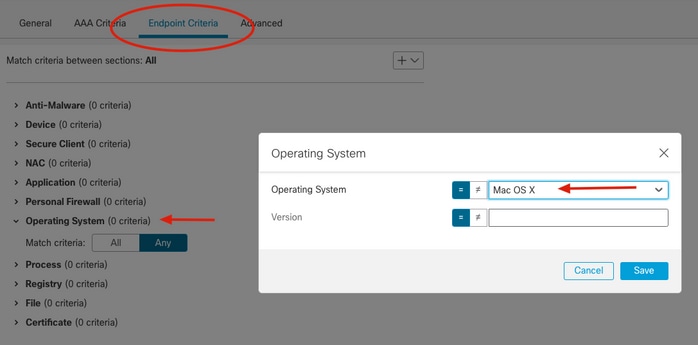

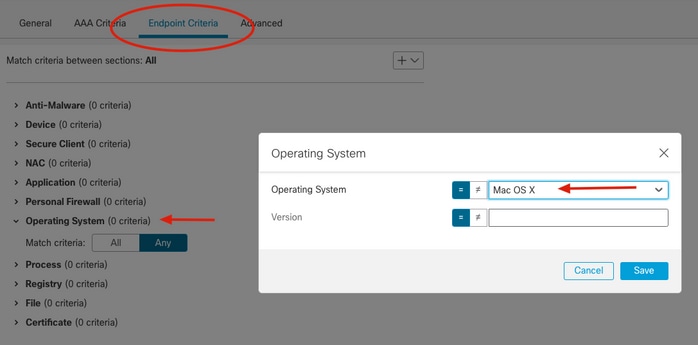

9. انتقل إلى علامة التبويب معايير النقطة الطرفية، وحدد نظام التشغيل وحدد يساوي Mac OS X، واترك القائمة المنسدلة الإصدار فارغة حيث أن الهدف من هذا المثال هو اكتشاف Mac OS بغض النظر عن الإصدار والنقر فوق الحفظ.

ملاحظة: في هذه المقالة يتم إستخدام سمات معايير نقطة النهاية ولكن يمكنك إستخدام معايير المصادقة والتفويض والمحاسبة (AAA) لمواصفات LDAP أو RADIUS.

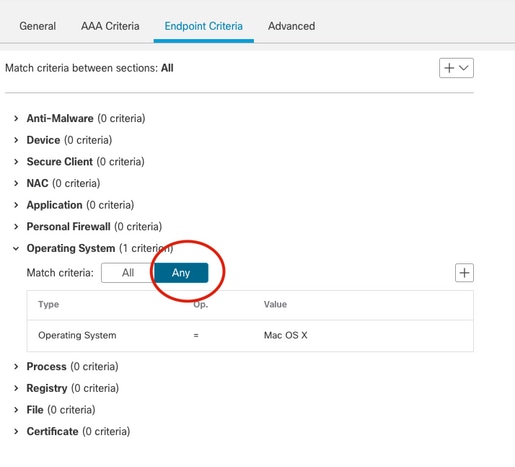

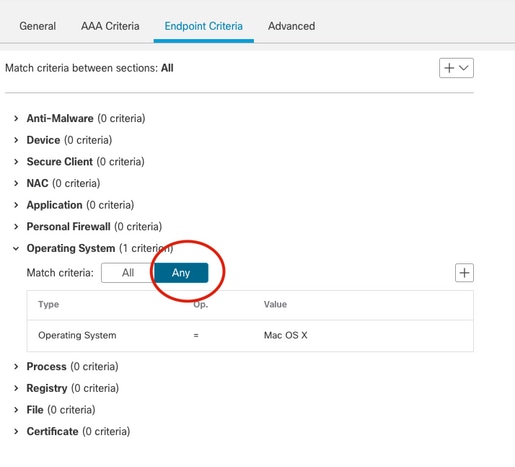

10. من علامة التبويب معايير نقطة النهاية، يمكنك مشاهدة معايير نظام تشغيل جديدة، متبوعة بخيار مطابقة المعايير.

حدد أي.

ملاحظة: يمكنك إنشاء إدخالات معايير متعددة وتحديد مطابقة الكل أو مطابقة أي وفقا لمتطلباتك.

11. انتقل إلى أسفل الصفحة الأيمن وانقر فوق حفظ.

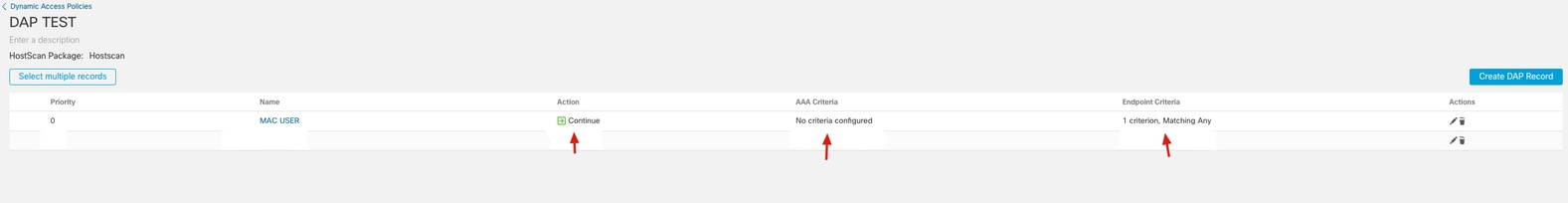

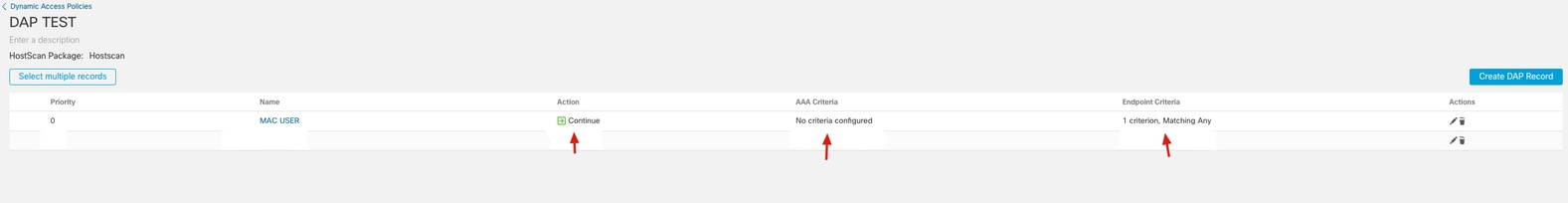

11. يمكن عرض سجل DAP جديد في Mac OS باستخدام معلمات التكوين الخاصة به، وتأكد من صحتها، ثم انقر على إنشاء سجل DAP لإنشاء سجل جديد لاكتشاف نظام التشغيل Windows.

ملاحظة: في هذا المثال، الهدف هو حظر عملاء Windows والسماح فقط لنظام التشغيل Mac OS لاتصالات VPN.

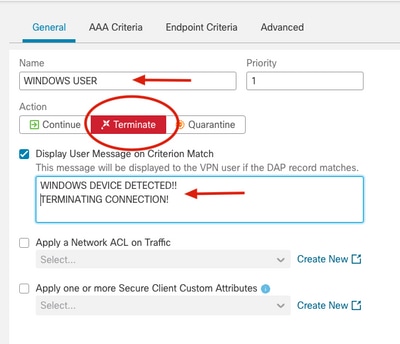

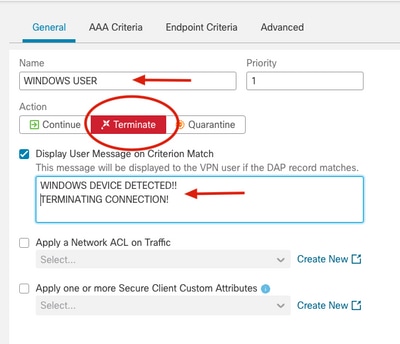

12. حدد اسم سجل DAP، وحدد إنهاء ضمن حقل الإجراء واكتب مطالبة رسالة التحذير التي سيتم إرسالها إلى المستخدم.

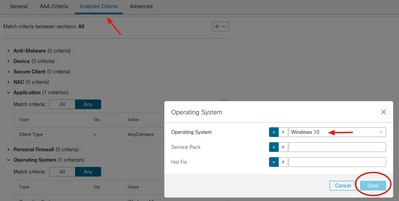

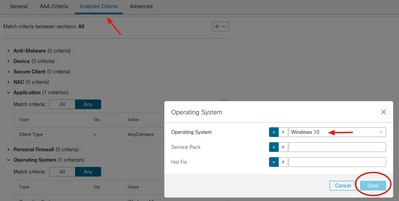

13. انتقل إلى علامة التبويب "معايير النقطة الطرفية" وقم بإنشاء معيار مكافئ جديد ضمن قسم النظام التشغيلي، وحدد Windows 10 كنظام تشغيل مكافئ وانقر فوق حفظ ثم حدد مطابقة أي.

14. انتقل إلى القاع الأيمن وانقر على حفظ.

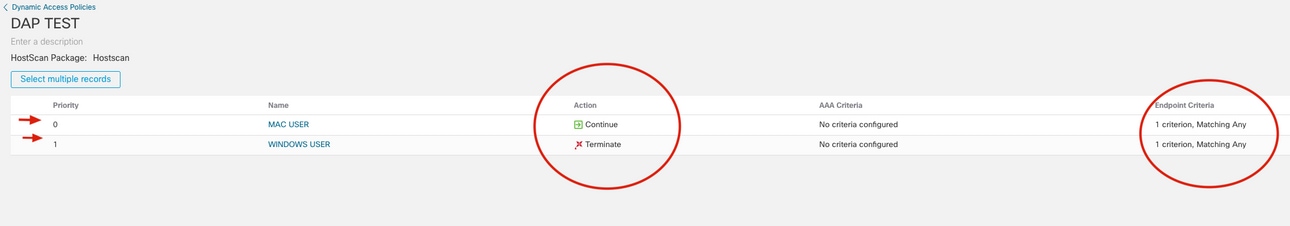

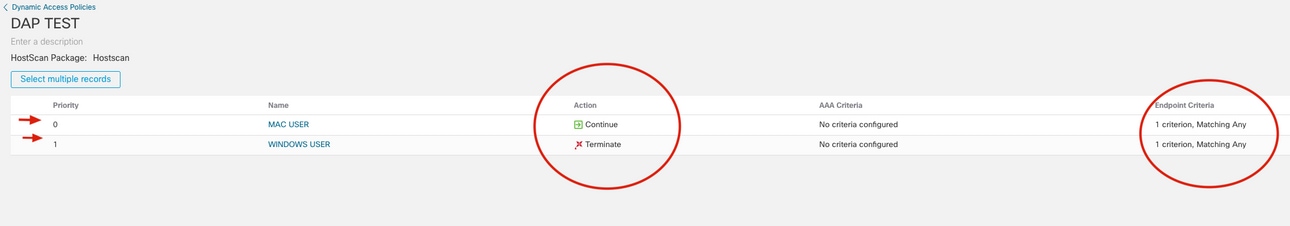

15. في قائمة DAP، تأكد من وجود إدخالين جديدين بالتكوين الجديد.

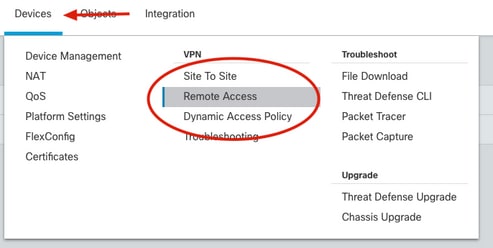

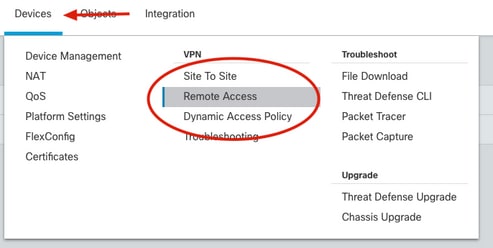

16. تم إنشاء "سياسة الوصول الديناميكي"، لتطبيقها على إعداد RAPN، انتقل إلى علامة التبويب الأجهزة من واجهة المستخدم الرسومية (GUI) ل FMC وانقر فوق الوصول عن بعد.

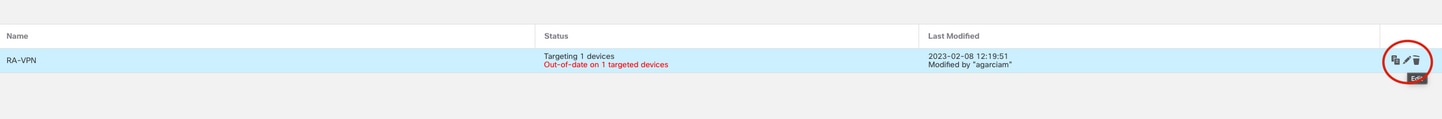

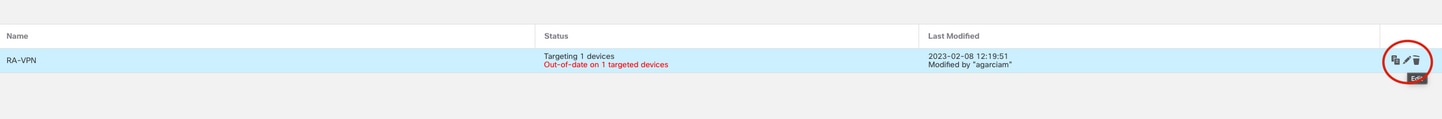

17. حدد نهج RAVPN الذي تم تكوينه مسبقا وانقر فوق Edit Butoon (أيقونة القلم الرصاص).

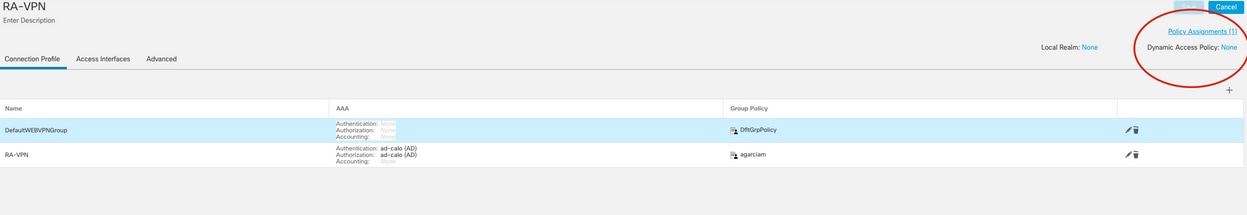

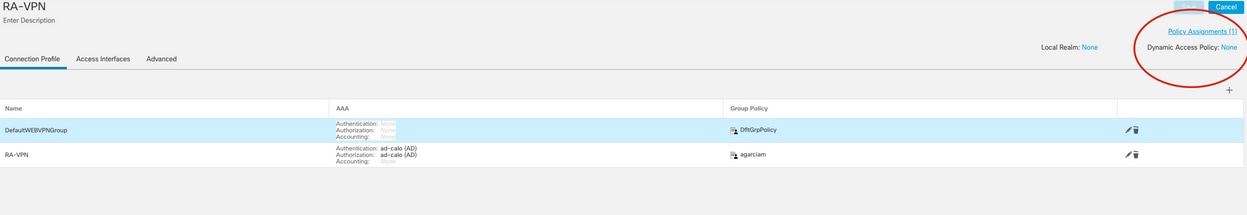

18. انقر فوق لاشيء في الركن العلوي الأيمن بجوار التسمية النصية لنهج الوصول الديناميكي.

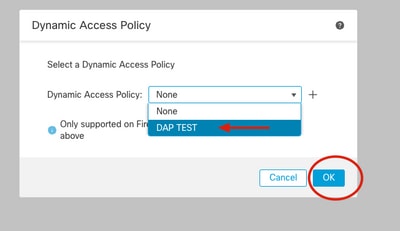

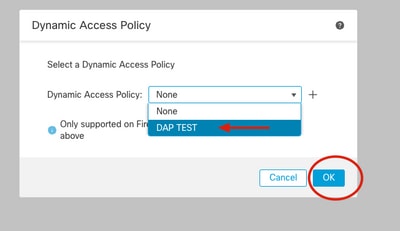

19. في نافذة "نهج الوصول الديناميكي"، حدد نهج DAP الذي أنشأناه للتو وانقر فوق موافق.

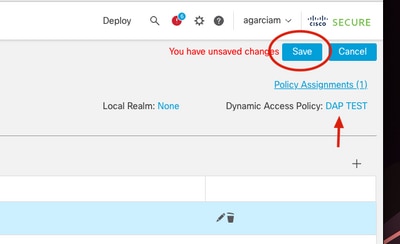

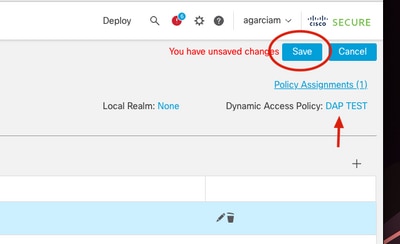

20. في الزاوية العلوية اليمنى، تأكد من تطبيق DAP بجوار التسمية النصية لنهج الوصول الديناميكي وانقر على حفظ.

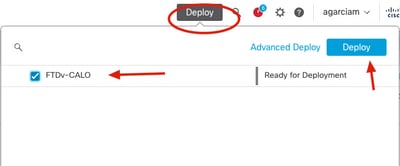

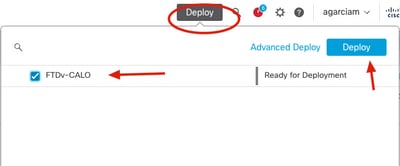

قم بنشر التغييرات، وانقر فوق علامة التبويب نشر من واجهة المستخدم الرسومية (GUI) ل FMC، وحدد جهاز FTD وانقر فوق الزر نشر.

التحقق من الصحة

1. تطبيق واجهة سطر الأوامر (CLI) من جدار الحماية الآمن، تأكد من تطبيق تكوين HostScan:

firepower# sh run webvpn

webvpn

enable OUTSIDE

enable

hostscan image disk0:/csm/hostscan_4.10.06083-k9.pkg

hostscan enable

anyconnect image disk0:/csm/anyconnect-macos-4.10.04071-webdeploy-k9.pkg 1 regex "Mac OS"

anyconnect enable

.

.

firepower# sh run all dynamic-access-policy-record

dynamic-access-policy-record DfltAccessPolicy

user-message "nDID NOT MEET THE CRITERIA! TERMINATING"

action terminate

dynamic-access-policy-record "MAC USER"

user-message "DAP-TEST MATCH!!!!MAC USER DETECTED"

action continue

priority 0

dynamic-access-policy-record "WINDOWS USER"

user-message "WINDOWS DEVICE DETECTED!!TERMINATING CONNECTION!"

action terminate

priority 1

2. تأكد من إنشاء ملف dap.xml وتخزينه في flash:

firepower# sh flash:

--#-- --length-- -----date/time------ path

76 4096 Feb 03 2023 19:01:10 log

222 1293 Feb 09 2023 17:32:16 dap.xml

3. عرض محتوى dap.xml

firepower# more flash:dap.xml

MAC USER

and

match-any

match-all

endpoint.os.version

EQ

Mac OS X

WINDOWS USER

and

match-any

match-all

endpoint.os.version

EQ

Windows 10

استكشاف الأخطاء وإصلاحها

يوفر هذا القسم المعلومات التي يمكنك إستخدامها لاستكشاف أخطاء عملية DAP وإصلاحها وتأكيد كيفية تنفيذ هذه العملية والعمل كما هو متوقع.

ملاحظة: في جدار الحماية الآمن، يمكنك تعيين مستويات تصحيح أخطاء متنوعة؛ بشكل افتراضي، يتم إستخدام المستوى 1. إذا قمت بتغيير مستوى تصحيح الأخطاء، يمكن أن يزيد الإسهاب في تصحيح الأخطاء. قم بذلك بحذر، وخاصةً في بيئات الإنتاج.

الاختبار باستخدام Mac OS.

تمكين تصحيح أخطاء DAP أثناء محاولة المستخدم الاتصال من جهاز واحد في Mac OS.

firepower# debug dap trace 127

debug dap trace enabled at level 127

firepower# debug dap errors

debug dap errors enabled at level 1

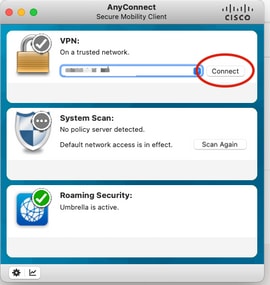

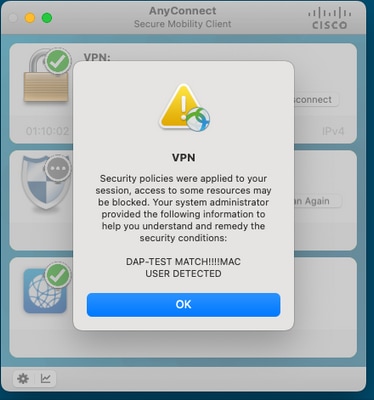

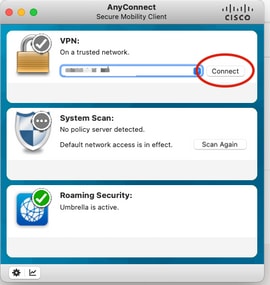

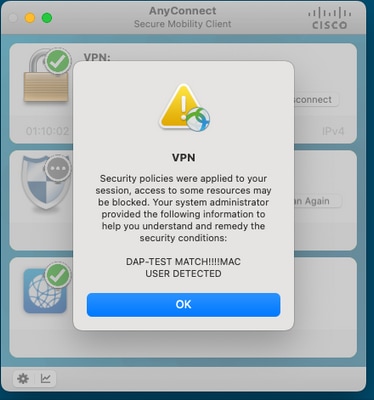

ابدأ تشغيل جهاز Mac OS وقم بتشغيل تطبيق AnyConnect، واتصل بعنوان IP/hostname/FQDN وانقر فوق توصيل تسجيل الدخول باستخدام طريقة المصادقة المطلوبة.

إخراج تصحيح الأخطاء على CLI لجدار الحماية الآمن

firepower#

firepower# DAP_TRACE: DAP_open: New DAP Request: 9

DAP_TRACE[5]: Username: ad1, DAP_add_AC:

endpoint.anyconnect.clientversion = "4.10.06079";

endpoint.anyconnect.platform = "mac-intel";

endpoint.anyconnect.devicetype = "MacBookPro17,1";

endpoint.anyconnect.platformversion = "13.1.0";

.

.

.

DAP_TRACE: aaa["ldap"]["displayName"] = "ad1"

DAP_TRACE: aaa["ldap"]["memberOf"] = "AD-USERS-ONLY"

DAP_TRACE: aaa["ldap"]["name"] = "ad1"

.

.

.

DAP_TRACE: aaa["cisco"]["tunnelgroup"] = "RA-VPN"

DAP_TRACE: endpoint["application"]["clienttype"] = "AnyConnect"

DAP_TRACE: endpoint.os.version = "Mac OS X"

DAP_TRACE: endpoint.os.servicepack = "13.1"

.

.

.

DAP_TRACE: Username: ad1, Selected DAPs: ,MAC USER

DAP_TRACE: dap_process_selected_daps: selected 1 records

DAP_TRACE: Username: ad1, dap_concat_fcn: [DAP-TEST MATCH!!!!MAC USER DETECTED] 35 490

DAP_TRACE: Username: ad1, DAP_close: 9

مطالبة عميل Mac OS.

الاختبار باستخدام جهاز Windows 10.

قم بتشغيل تصحيح أخطاء DAP وحاول الاتصال من جهاز واحد يعمل بنظام التشغيل Windows 10.

firepower# debug dap trace 127

debug dap trace enabled at level 127

firepower# debug dap errors

debug dap errors enabled at level 1

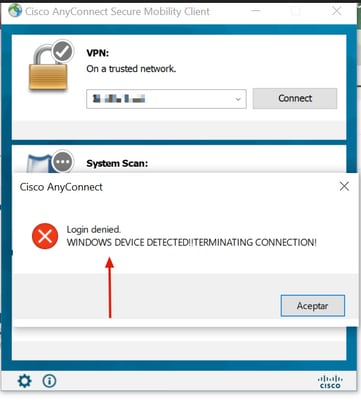

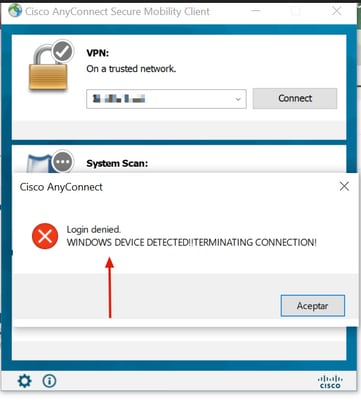

ابدأ تشغيل جهاز Windows 10 وقم بتشغيل جهاز AnyConnect، واتصل بعنوان IP/hostname/FQDN وانقر فوق توصيل تسجيل الدخول باستخدام طريقة المصادقة المطلوبة.

firepower#

firepower# DAP_TRACE: DAP_open: New DAP Request: A

DAP_TRACE[5]: Username: ad1, DAP_add_AC:

endpoint.anyconnect.clientversion = "4.10.05111";

endpoint.anyconnect.platform = "win";

endpoint.anyconnect.devicetype = "LENOVO";

endpoint.anyconnect.useragent = "AnyConnect Windows 4.10.05111";

.

.

.

AP_TRACE: aaa["cisco"]["grouppolicy"] = "agarciam"

DAP_TRACE: aaa["cisco"]["username"] = "ad1"

DAP_TRACE: aaa["cisco"]["tunnelgroup"] = "RA-VPN"

DAP_TRACE: endpoint["application"]["clienttype"] = "AnyConnect"

DAP_TRACE: endpoint.os.version = "Windows 10"

.

.

.

DAP_TRACE: Username: ad1, Selected DAPs: ,WINDOWS USER

DAP_TRACE: dap_process_selected_daps: selected 1 records

DAP_TRACE: Username: ad1, dap_concat_fcn: [WINDOWS DEVICE DETECTED!!TERMINATING CONNECTION!] 48 490

DAP_TRACE: Username: ad1, DAP_close: A

برنامج مستخدم Windows 10.

التعليقات

التعليقات