المقدمة

يصف هذا المستند عملية تعيين سياسات المجموعة بشكل ديناميكي باستخدام مصادقة SAML على جدار الحماية الآمن من Cisco.

المتطلبات الأساسية

المتطلبات

توصي Cisco بأن تكون لديك معرفة بالمواضيع التالية:

- الشبكة الخاصة الظاهرية (VPN) الأساسية للوصول عن بعد و SSL ومعرفة الشهادة

- معرفة SAML الأساسية

- تجربة مع مركز إدارة FirePOWER

المكونات المستخدمة

تستند المعلومات الواردة في هذا المستند إلى إصدارات البرامج والمكونات المادية التالية:

- Cisco Secure Firewall الإصدار 7.2.0

- مركز إدارة جدار الحماية الآمن (FMC) من Cisco الإصدار 7.2.0

- Cisco Secure Client 5.0.04032

تم إنشاء المعلومات الواردة في هذا المستند من الأجهزة الموجودة في بيئة معملية خاصة. بدأت جميع الأجهزة المُستخدمة في هذا المستند بتكوين ممسوح (افتراضي). إذا كانت شبكتك قيد التشغيل، فتأكد من فهمك للتأثير المحتمل لأي أمر.

معلومات أساسية

في هذا المستند، يتم إستخدام OKTA كموفر الهوية (IdP). ومع ذلك، من الضروري ملاحظة أنه يمكن إستخدام أي معرف P يسمح بتخصيص السمات المرسلة في تأكيد SAML.

يمكن تكوين معرف SAML لإرسال سمات التأكيدات بالإضافة إلى تأكيد المصادقة. يقوم مكون موفر خدمة SAML في ASA/FTD بترجمة تأكيدات SAML التي تم تلقيها من IdP ويقوم بتحديدات النهج استنادا إليها.

التكوين

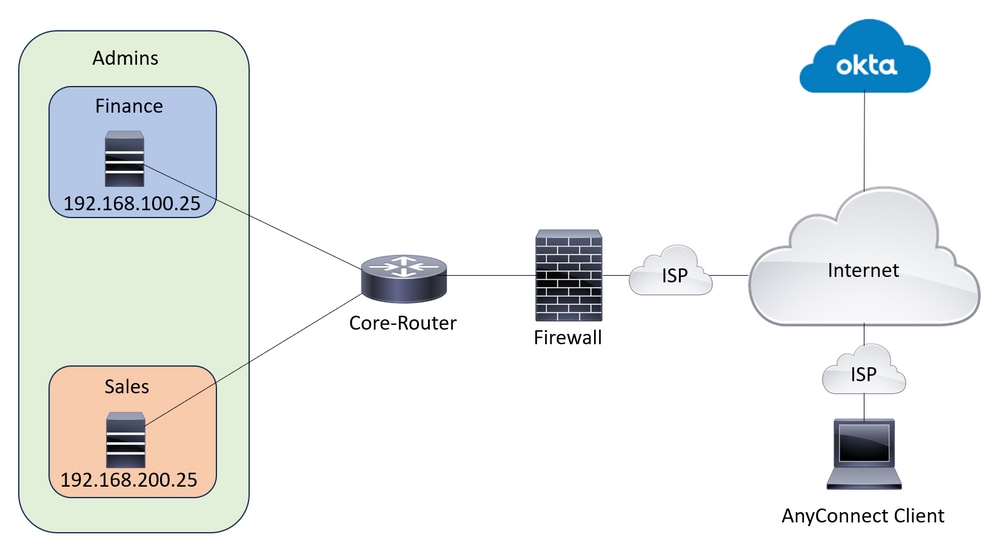

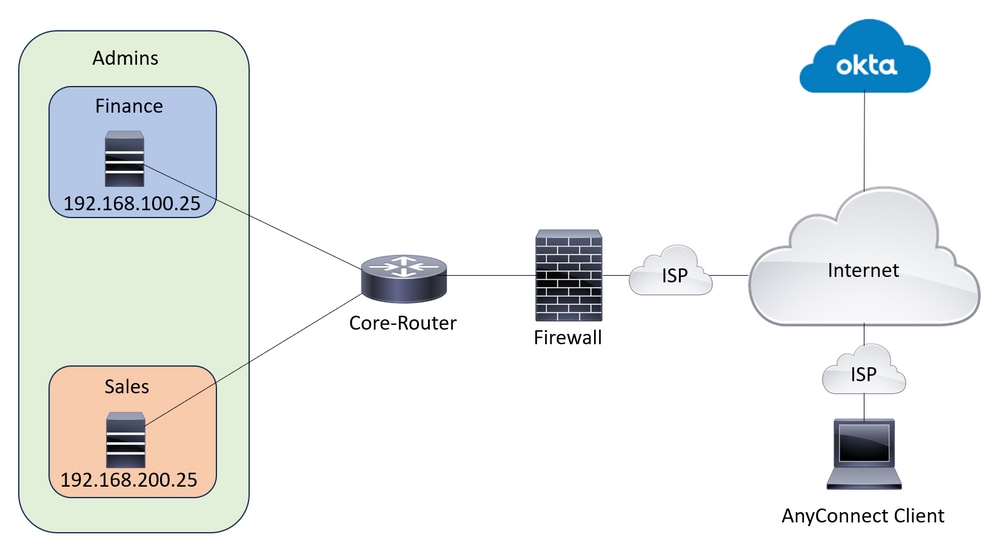

الرسم التخطيطي للشبكة

طوبولوجيا المعامل

طوبولوجيا المعامل

ملاحظة: يعمل هذا الإعداد فقط عندما يكون المستخدم جزءا من مجموعة واحدة فقط، ولا يعمل عندما يكون المستخدم جزءا من مجموعات متعددة.

التكوينات

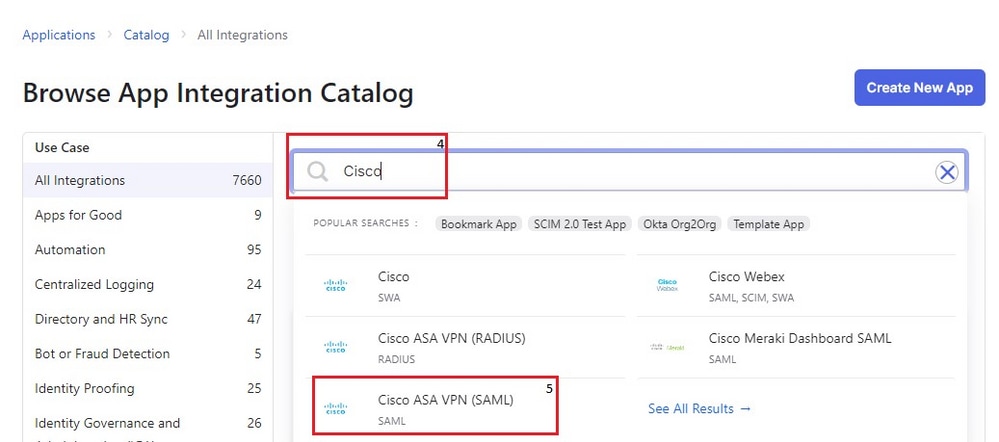

OKTA - جزء تكوين SAML #1

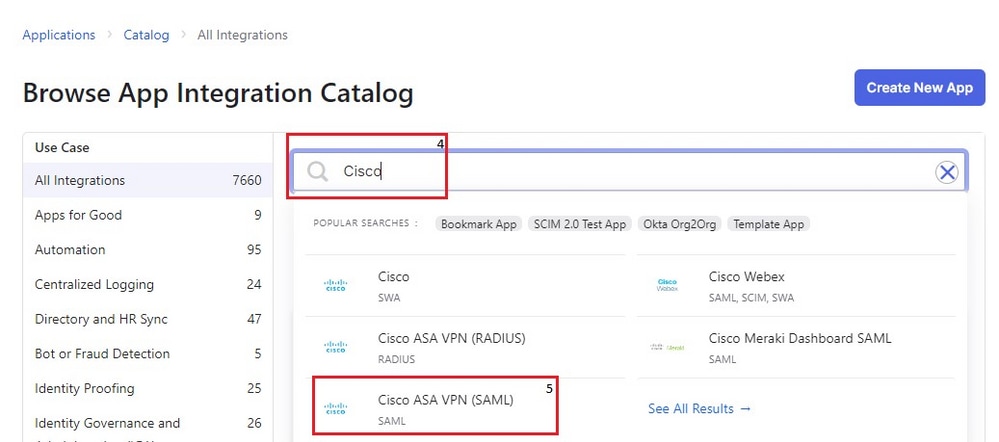

1. انتقل إلى Applications > Applications وانقر فوق Browse App Catalog. البحث عنCisco في شريط بحث الكتالوج واختر Cisco ASA VPN SAML، ثم انقر Add Integration.

تطبيق إضافة OKTA

تطبيق إضافة OKTA

تطبيق Okta ASA SAML

تطبيق Okta ASA SAML

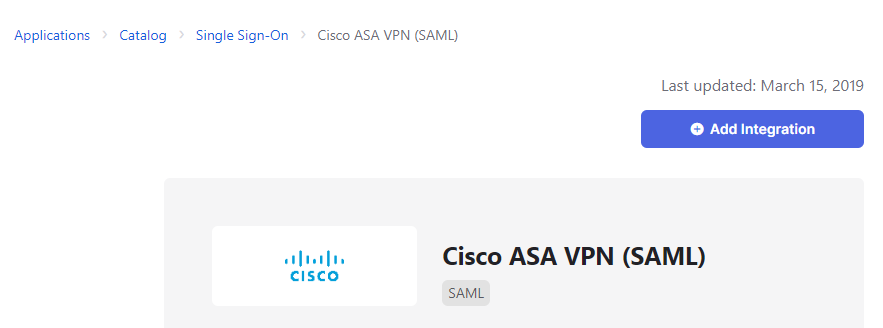

زر إضافة تطبيق OKTA

زر إضافة تطبيق OKTA

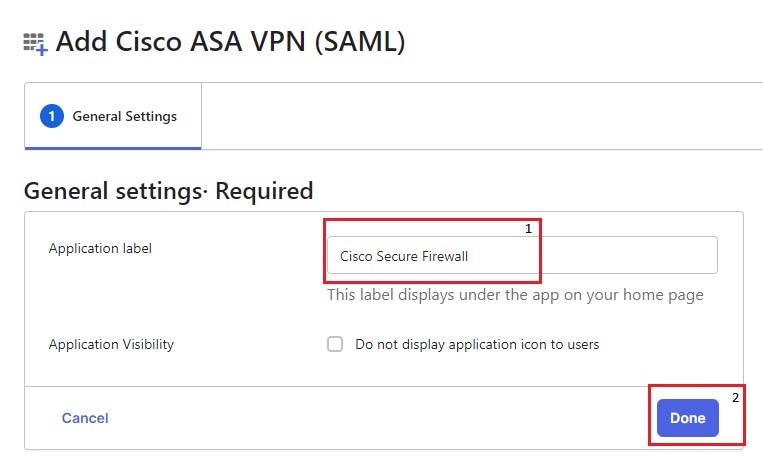

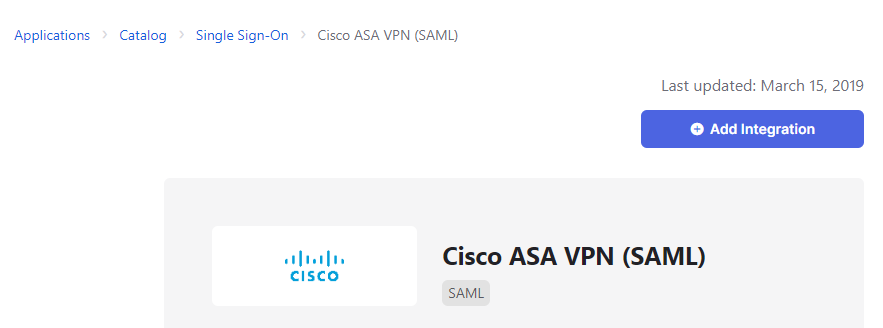

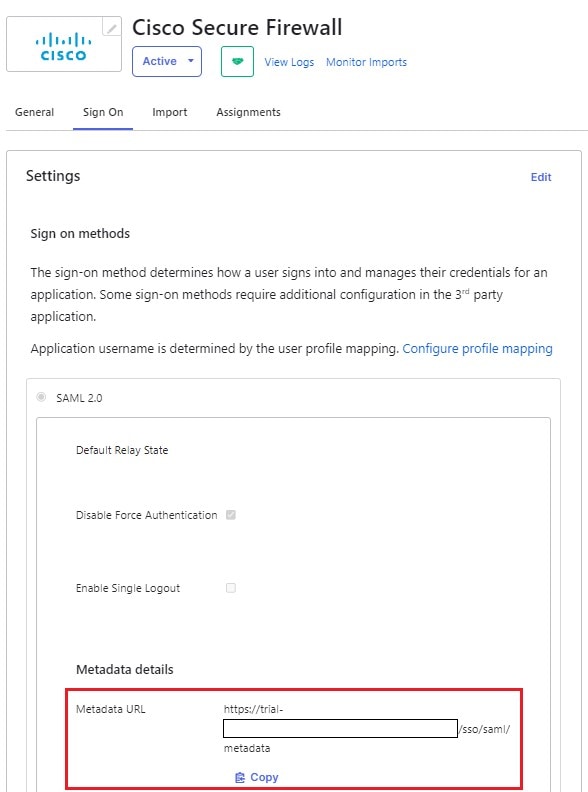

2. ملء Application Label في General Settings مقطع وطقطقة Done.

الإعدادات العامة ل Okta

الإعدادات العامة ل Okta

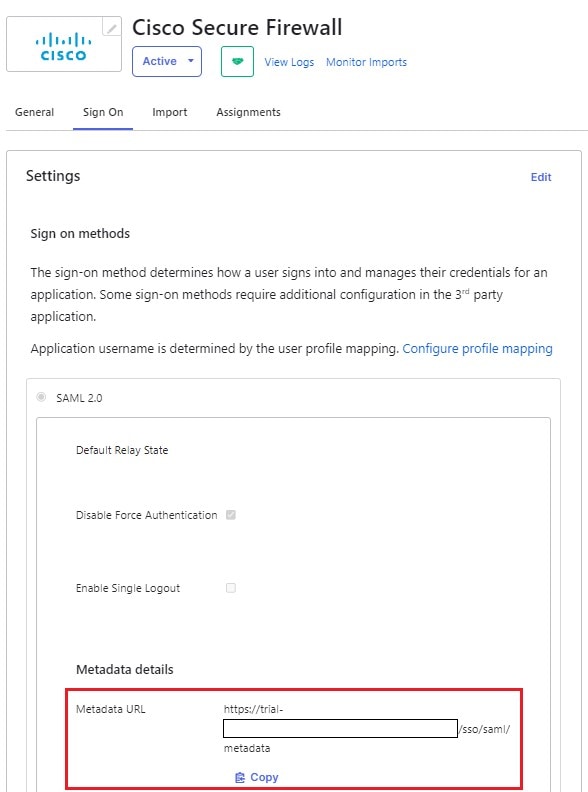

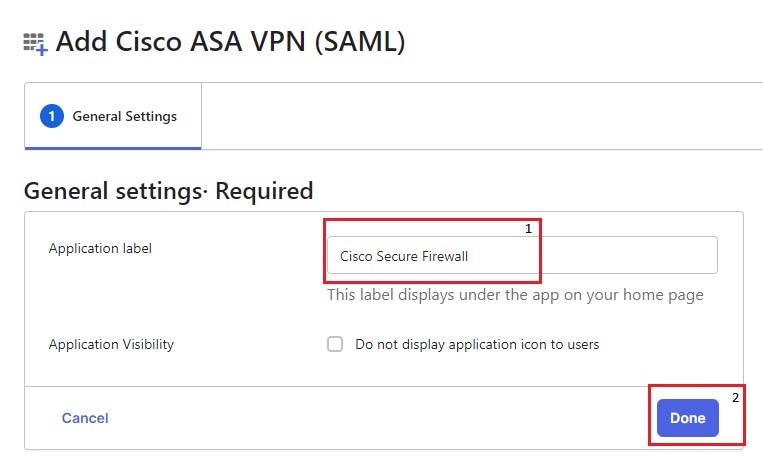

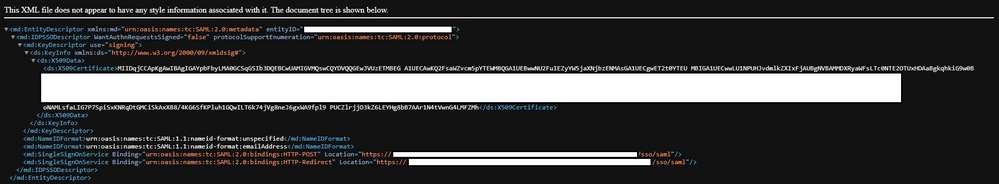

3 - في Sign On، ابحث عن Metadata URL، انسخها وفتحها بعلامة تبويب جديدة. يعرض الأمر Metadata XML يبدو الملف كما هو موضح في هذه الصورة:

توقيع OKTA على الصفحة

توقيع OKTA على الصفحة

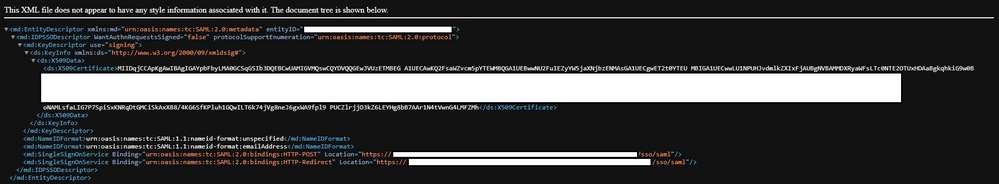

XML لبيانات التعريف

XML لبيانات التعريف

4. تنزيل SAML SIgning Certificate، من جهة أخرى Sign On قسم. يلزم هذا لتكوين SSO في FMC.

5. بعد ذلك، قم بتكوين خادم SSO على FMC. تم افتراض تكوين شهادة SSL وتسجيلها ل FTD (هنا اسم TrustPoint RAVPN-SSL).

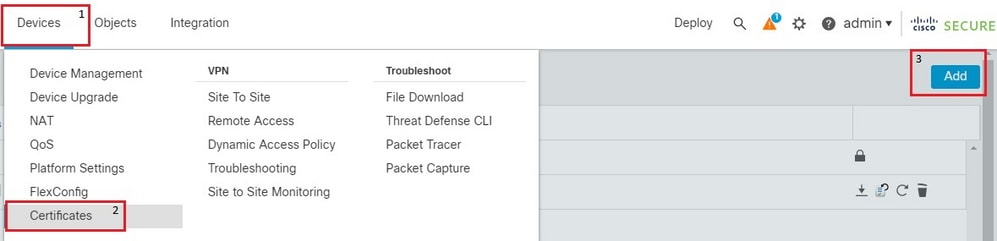

FMC - تكوين SAML

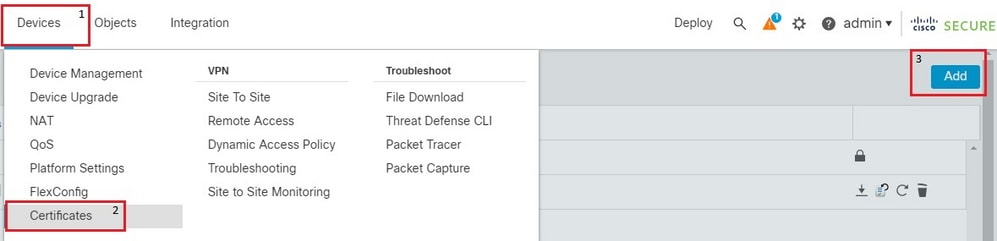

1. في FMC، انتقل إلى Devices > Certificates وانقر فوق Add.

FMC Devices NAV

FMC Devices NAV

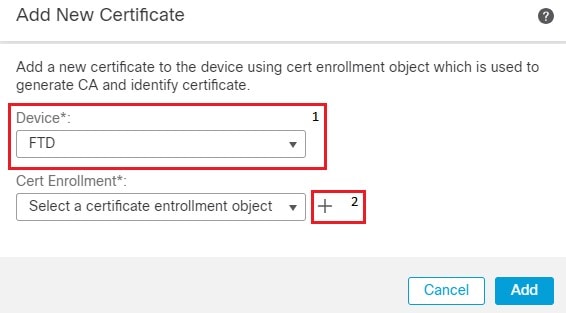

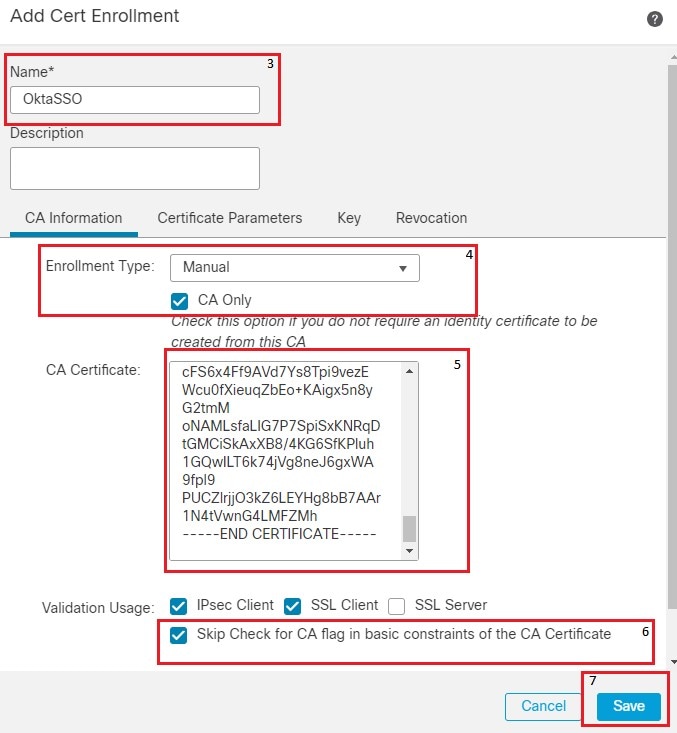

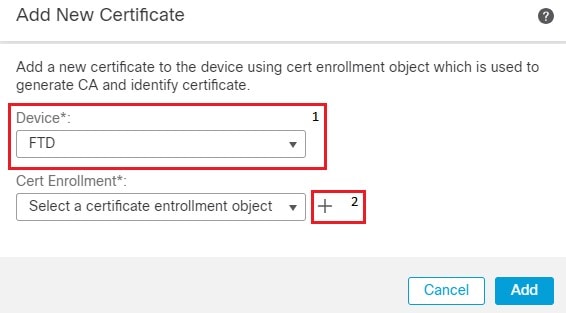

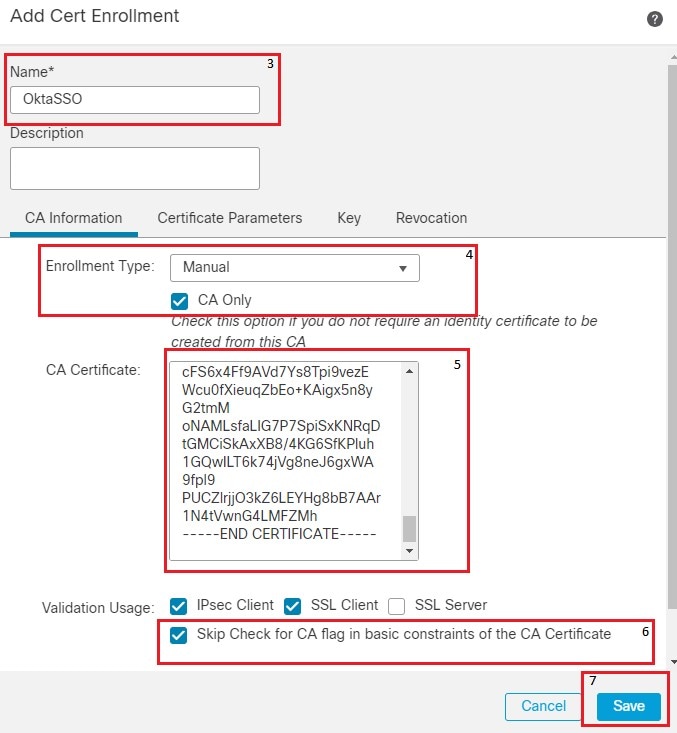

2. أختر الجهاز المناسب وانقر فوق + ، بجوار تسجيل الشهادة. قم بتسمية تسجيل CERT. تحت CA Information، أختر نوع التسجيل الذي تريد Manual. تحقق من CA Only خانة إختيار وفي CA Certificate يقوم القسم بلصق محتويات الشهادة التي تلقيتها سابقا من صفحة OKTA SAML. بمجرد الانتهاء، انقر فوق Save.

تسجيل شهادة FMC

تسجيل شهادة FMC

تفاصيل تسجيل شهادة FMC

تفاصيل تسجيل شهادة FMC

ملاحظة: حدد الخيار Skip Check for CA flag in basic constraints of the CA certificate، نظرا لأن الشهادة المقدمة من قبل IDp هي عادة موقعة ذاتيا.

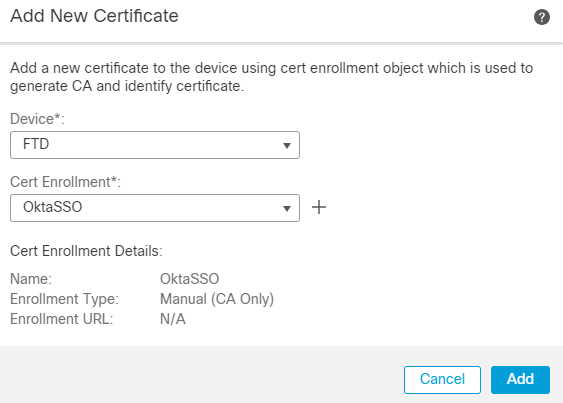

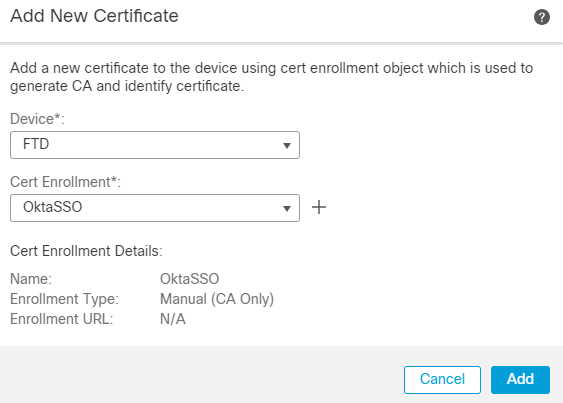

3. انقر Add للتسجيل في الشهادة.

تسجيل شهادة إضافة FMC

تسجيل شهادة إضافة FMC

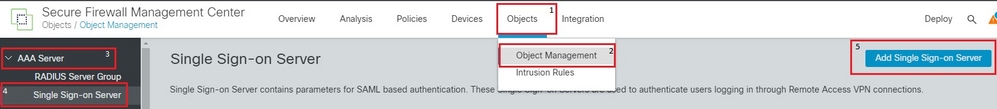

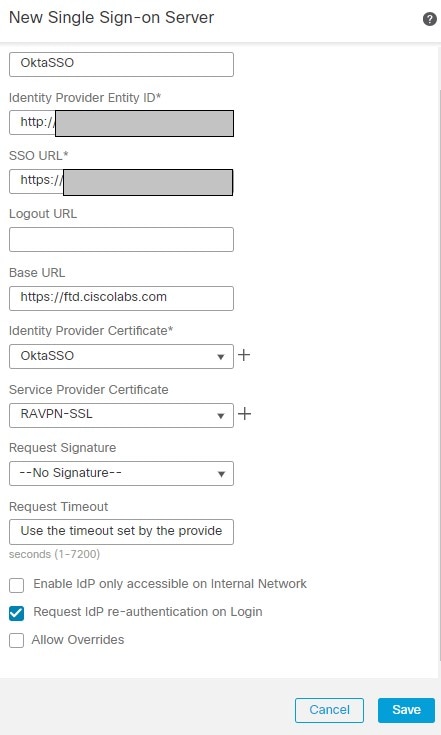

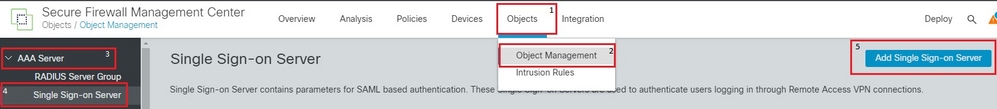

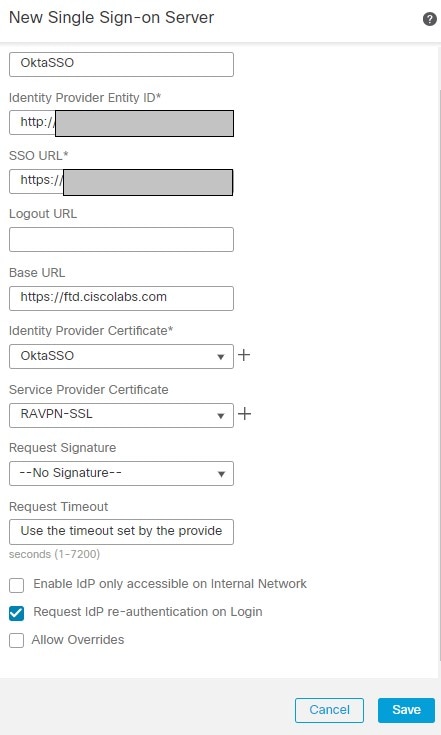

4. انتقل إلى Objects > Object Management > AAA Server > Single Sign-on Server وانقر فوق Add Single Sign-on Server. قم بتعبئة المعلومات الضرورية، من XML الخاص ببيانات التعريف (معرف الكيان وعنوان SSO URL)، عنوان URL الأساسي هو common name (CN) التي لديك للحصول على شهادة FTD SSL. شهادة IDp هي OktaSSO التي تم تسجيلها سابقا، وشهادة مزود الخدمة هي SSL certificate بالنسبة ل FTD، وهو RAVPN-SSL في هذه الحالة. أترك كل شيء آخر كافتراضي. بمجرد الانتهاء، انقر فوق Save.

FMC Object Nav

FMC Object Nav

تكوين FMC SSO

تكوين FMC SSO

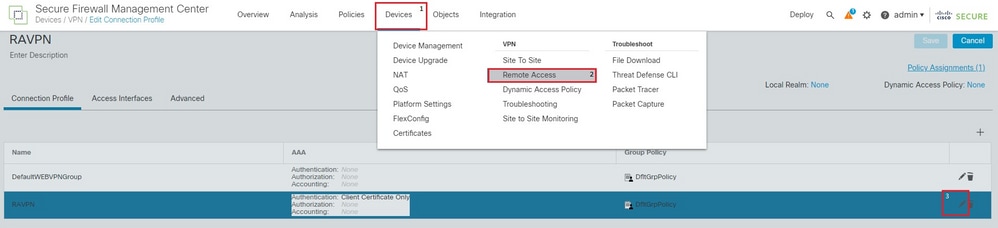

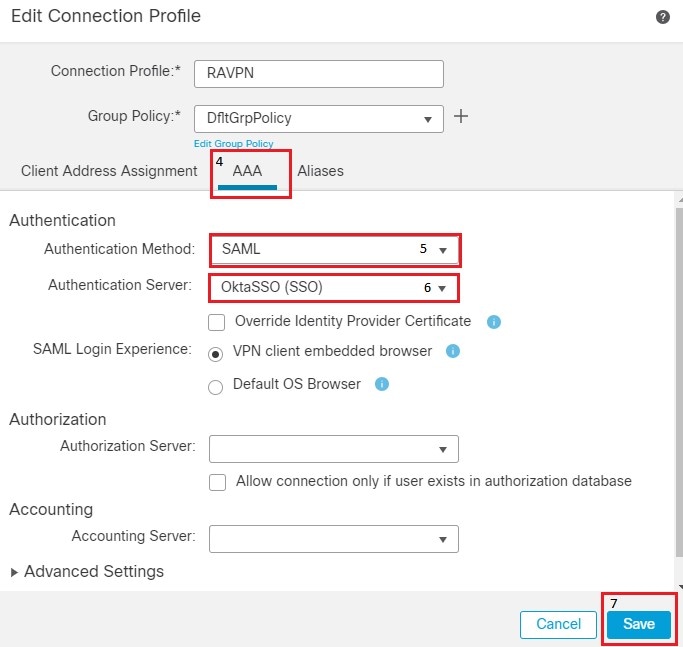

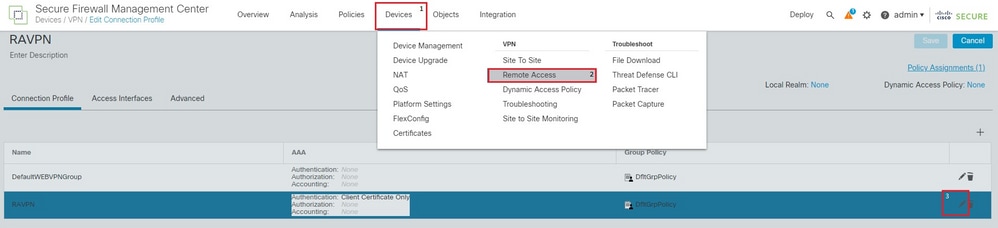

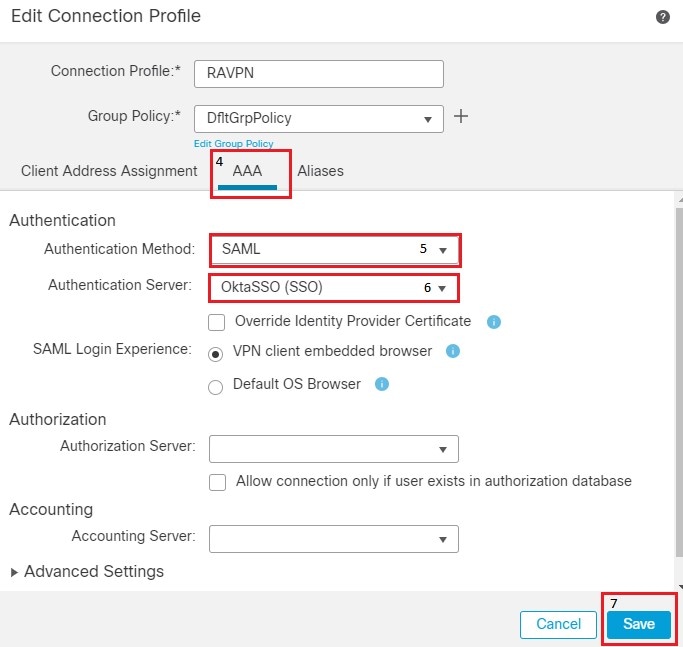

5. يتم إستخدام خادم SSO هذا كمصادقة لنا في ملف تعريف الوصول عن بعد. انتقل إلى Devices > Remote Access > Edit وتحرير توصيف التوصيل محل الاهتمام. تحت قسم AAA، أستخدم خادم SSO الذي تم إنشاؤه مسبقا كطريقة مصادقة. بمجرد الانتهاء، انقر فوق Save. تذكر حفظ التغييرات بالنقر فوق Save في الركن العلوي الأيمن.

أجهزة FMC RA NAV

أجهزة FMC RA NAV

إعدادات ملف تعريف اتصال FMC

إعدادات ملف تعريف اتصال FMC

6. بعد ذلك، قم بإنشاء نهج المجموعة الثلاث المسماة، Admins، Finance، والمبيعات.

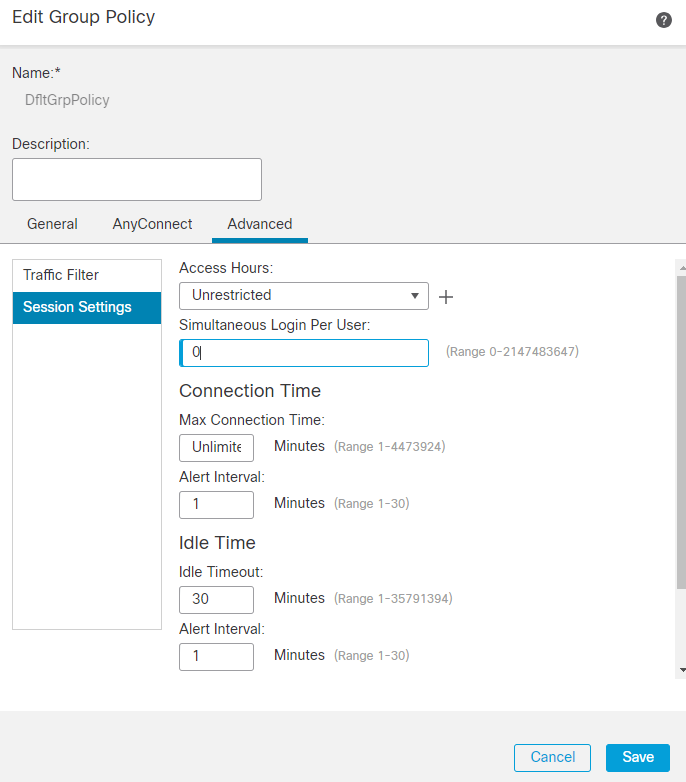

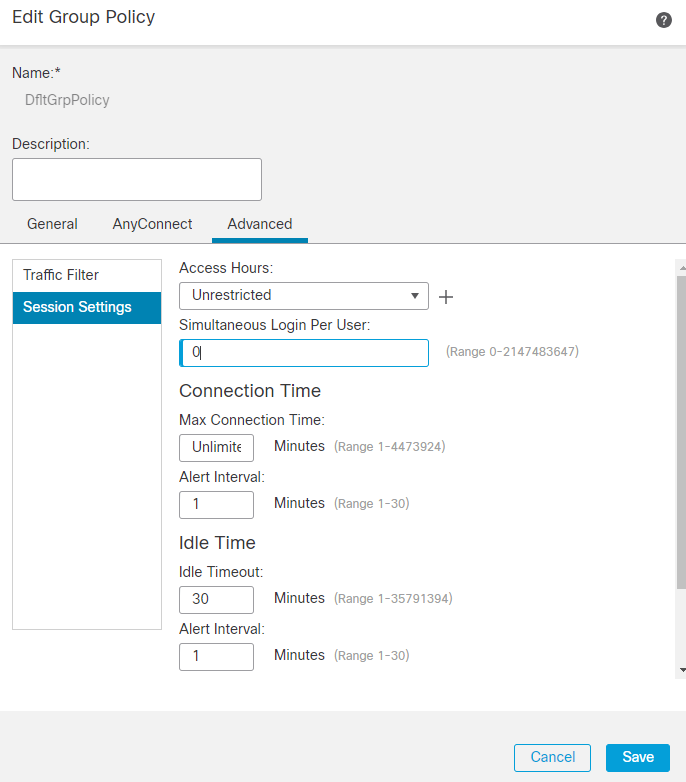

7 - سياسة المجموعة DfltGrpPolicy يحتوي على Simultaneous Login Per User. تم تعيين القيمة إلى 0 بحيث لا يتم إستخدامها من قبل أي مستخدم.

إعدادات FMC DfltGrpPolicy

إعدادات FMC DfltGrpPolicy

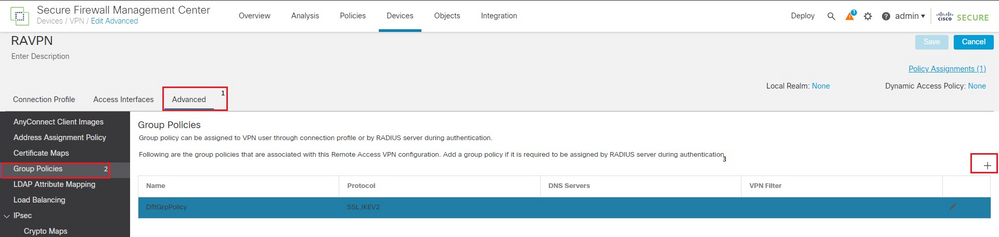

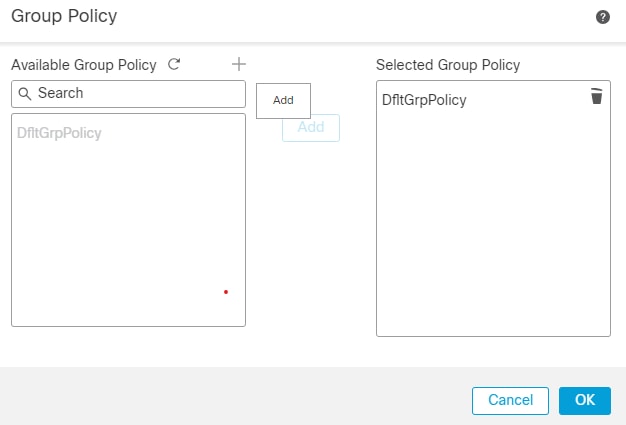

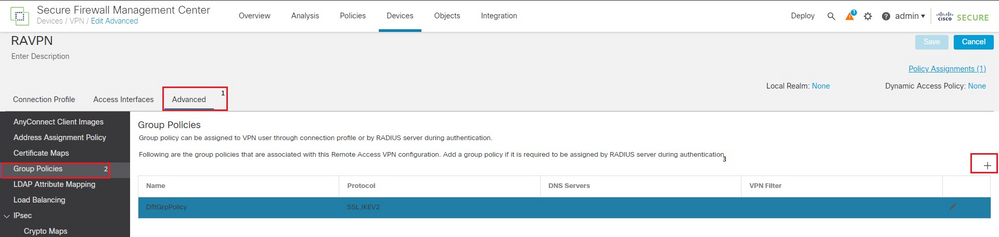

8. انتقل إلى Advanced Section > Group Policies وانقر فوق +. انقر + مرة أخرى لإنشاء نهج مجموعة جديد.

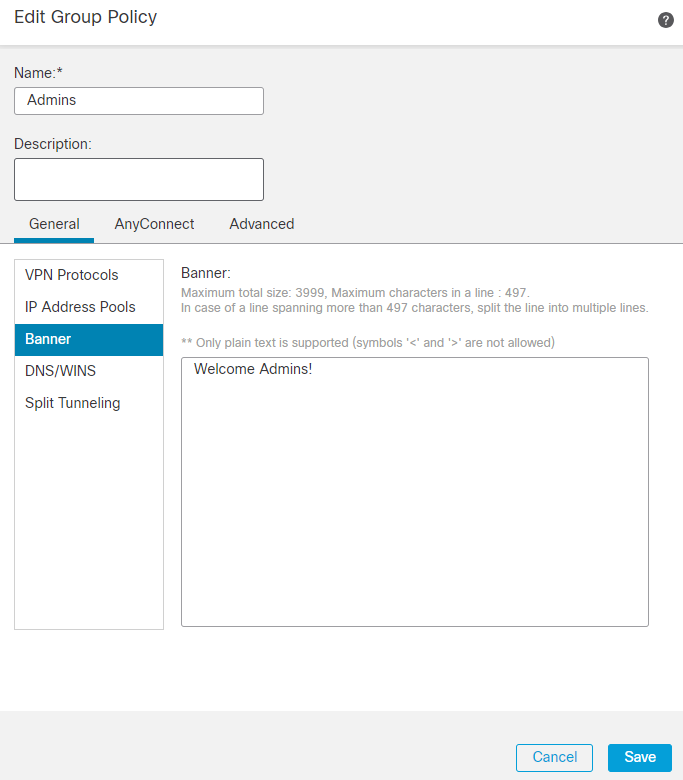

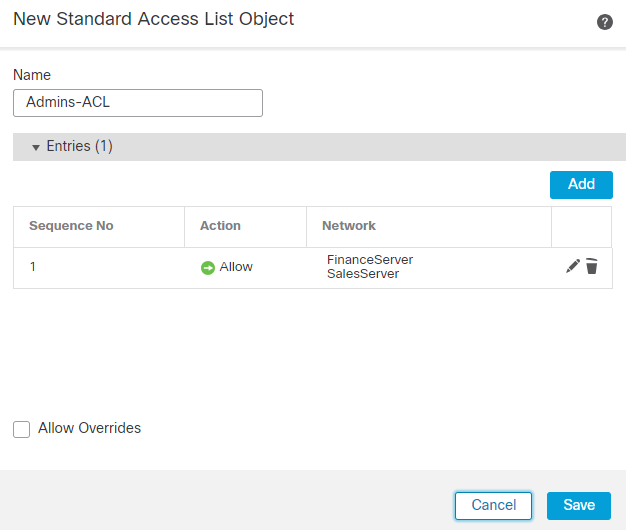

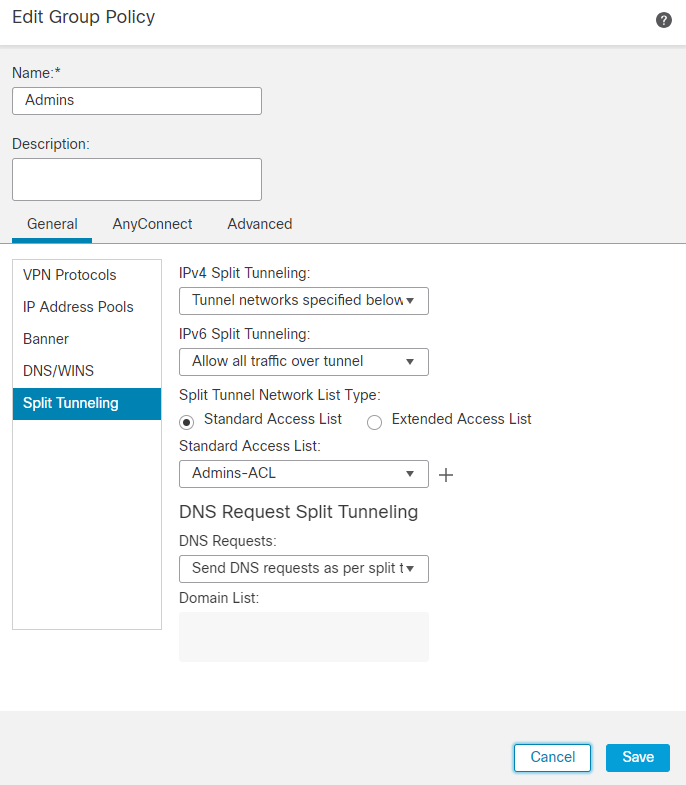

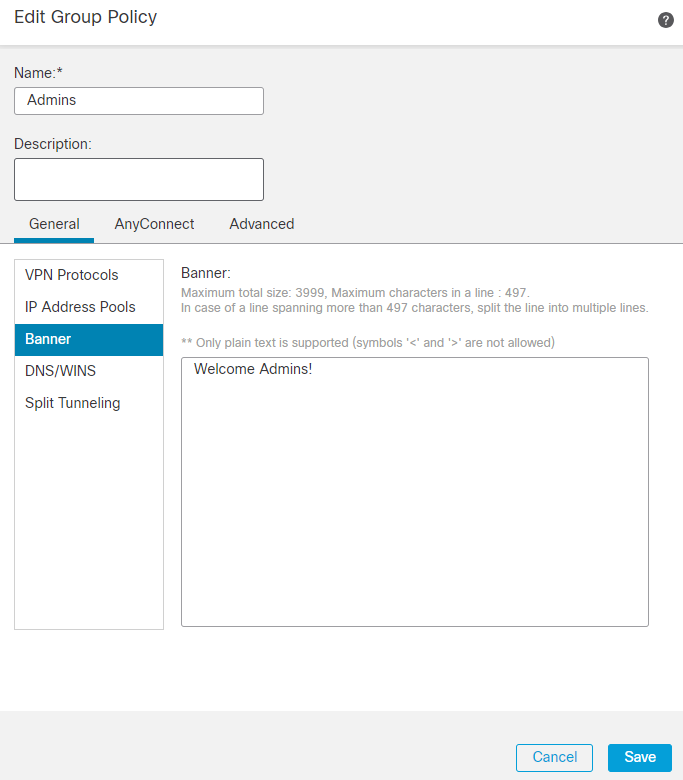

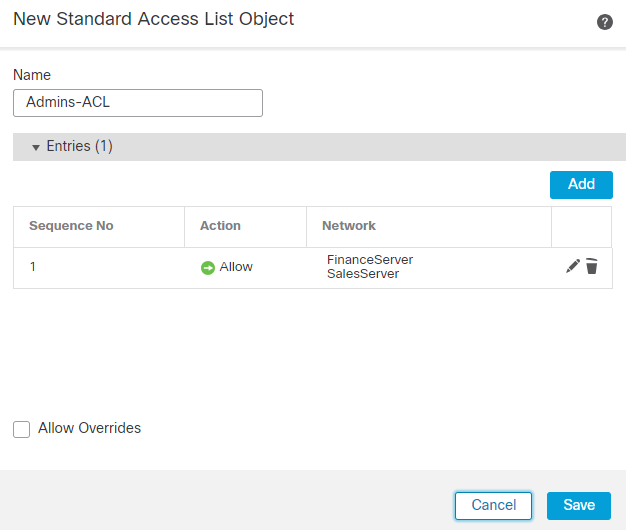

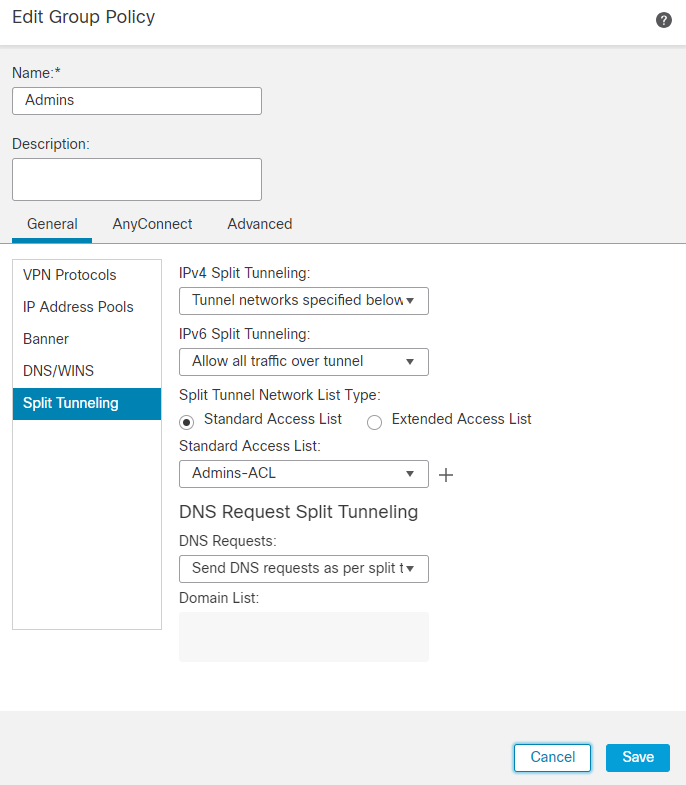

9. تعرض الصورة مثالا للمجموعة Admins. أدخل الاسم باسم Admins وهذه المجموعة لديها Welcome Admins! كقيمة الشعار الخاصة بهم. تحتوي هذه المجموعة أيضا على تقسيم الاتصال النفقي الذي تم تكوينه Tunnel networks specified below الذي يمكنه الوصول إلى كليهما Finance و Sales خوادم الفريق. أترك بقية الخيارات كافتراضية. بمجرد الانتهاء، انقر فوق Save.

FMC Rapn ADV GP

FMC Rapn ADV GP

مربع حوار إضافة GP

مربع حوار إضافة GP

مربع حوار Admin GP

مربع حوار Admin GP

قائمة التحكم في الوصول (ACL) ل Admin GP

قائمة التحكم في الوصول (ACL) ل Admin GP

مربع حوار Admin GP ACL

مربع حوار Admin GP ACL

9. وبالمثل، قم بإنشاء المجموعتين المتبقيتين Finance و Sales. في هذا المختبر، يتم تكوينها باستخدام قيم الشعار Welcome Finance Team! و Welcome Sales Team! على التوالي. كما تم تكوينها باستخدام أنفاق مقسمة مثل Admins حيث يمكن للمجموعة الوصول إلى خوادمهم فقط، أي Finance يمكن للمجموعة الوصول فقط FinanceServer و Sales يمكن للمجموعة الوصول فقط SalesServer.

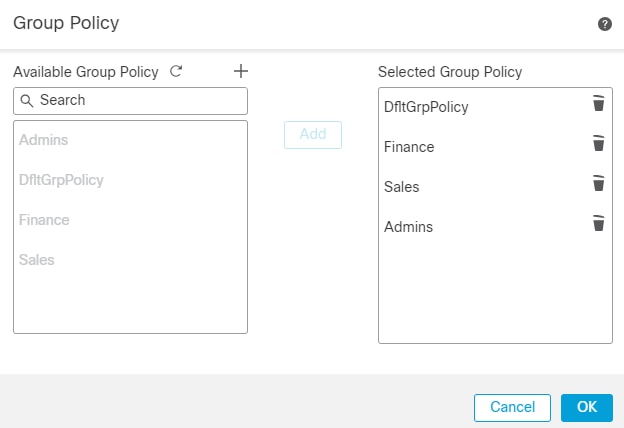

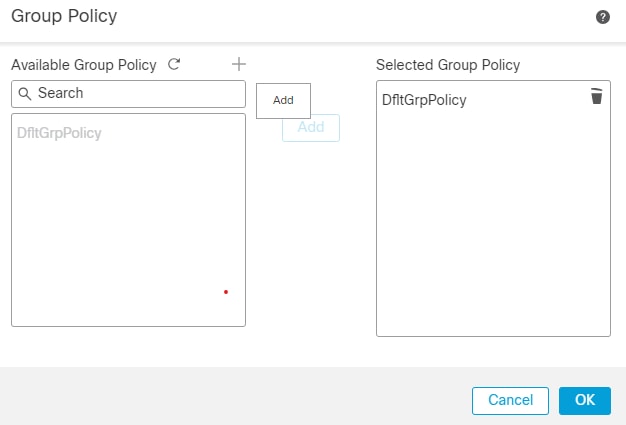

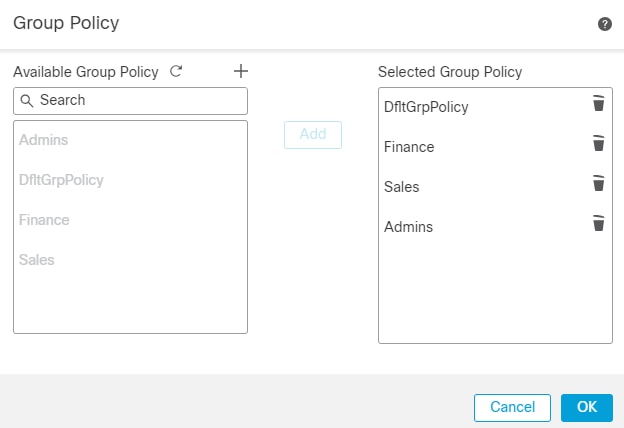

10. بمجرد إنشائها، أضفها كلها وانقر فوق OK.

إضافة كافة GP

إضافة كافة GP

11. تأكد من النقر Save في الركن العلوي الأيمن وقم بنشر التغييرات.

12. يتم إكمال التكوينات المطلوبة على FTD/FMC. تم تكوين تكوين SAML المتبقي على OKTA في القسم التالي.

OKTA - جزء تكوين SAML #2

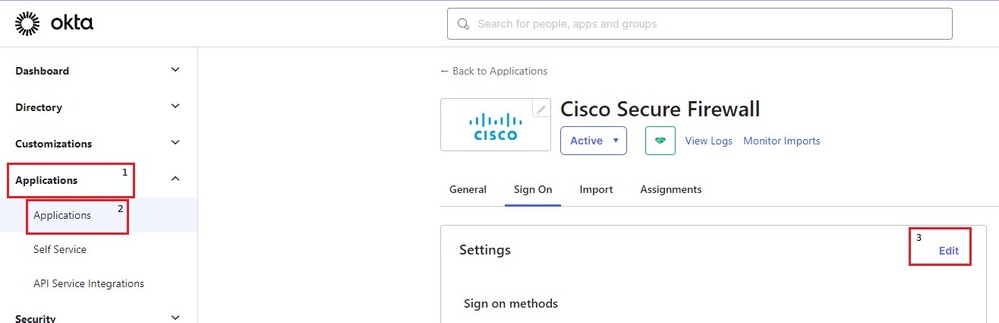

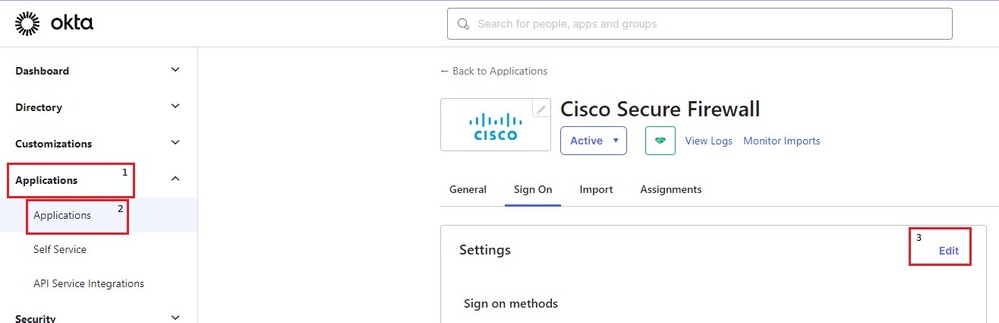

1. انتقل إلى Applications > Applications وانقر فوق Application > Sign on Section > Edit.

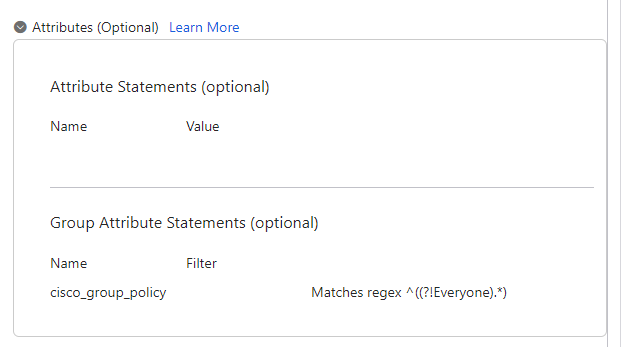

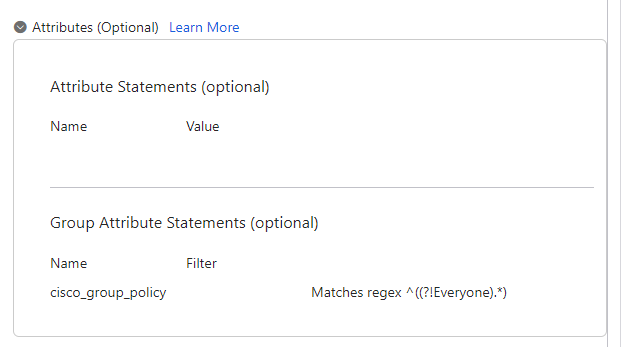

2. سمة المجموعة المخصصة المكونة في Okta - SAML Config Part #1 التي هي cisco_group_policy، يجب إرساله في تأكيد SAML. انقر السهم المنسدل إلى يسار Attributes (Optional) وفي Group Attributes Statements (Optional)، أستخدم group ك Name و cisco_group_policy ك Filter يلي بيطابق الريغيكس ^((?!Everyone).*) كما هو موضح.

إعدادات تسجيل دخول OKTA

إعدادات تسجيل دخول OKTA

سمة تطبيق Okta

سمة تطبيق Okta

ملاحظة: مرشح Regex ^((?!Everyone).*)، تعطي المجموعات المعينة للمستخدم (وهي واحدة فقط لكل مستخدم في هذا المختبر) باستثناء Everyone، و يرسلها كقيمة cisco_group_policy في تأكيد SAML.

4. انقر Preview SAML لمعرفة ما يبدو عليه التأكيد.

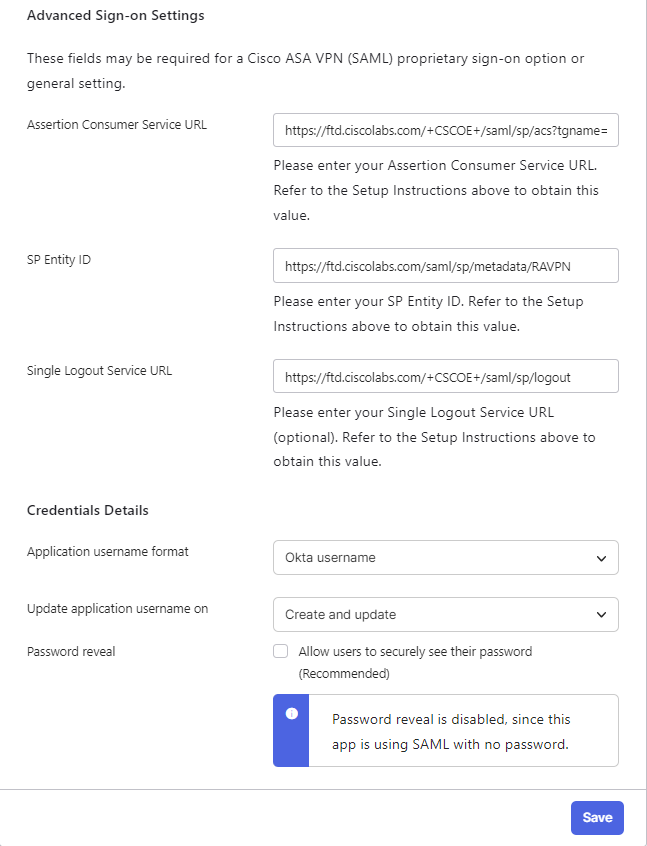

5. أقل من Advanced Settings قم بتعبئة القيم في الحقل، in order to أتمت ال SAML تشكيل على okta. بمجرد الانتهاء، انقر فوق Save.

معرف الكيان: https://

/saml/sp/metadata/

عنوان URL لمستهلك التأكيد: https://

/+CSCOE+/saml/sp/acs?tgname=

عنوان URL لخدمة تسجيل الخروج الأحادي: https://

/+CSCOE+/saml/sp/logout

إعداد أوكتا سو

إعداد أوكتا سو

OKTA - المستخدمون والمجموعات

1. ابدأ بتكوين المجموعات، وقم بإنشاء ثلاث مجموعات استنادا إلى الرسم التخطيطي للشبكة، Admins، Finance,و Sales.

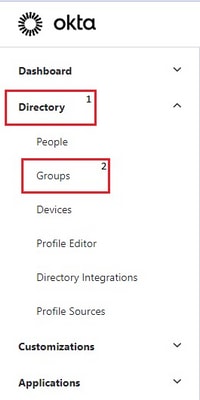

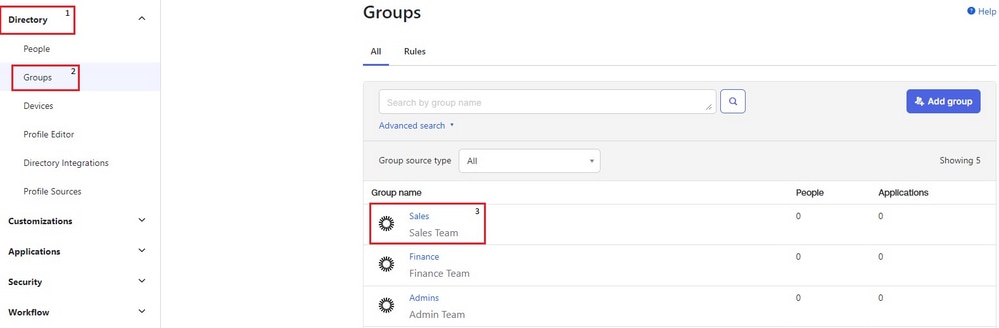

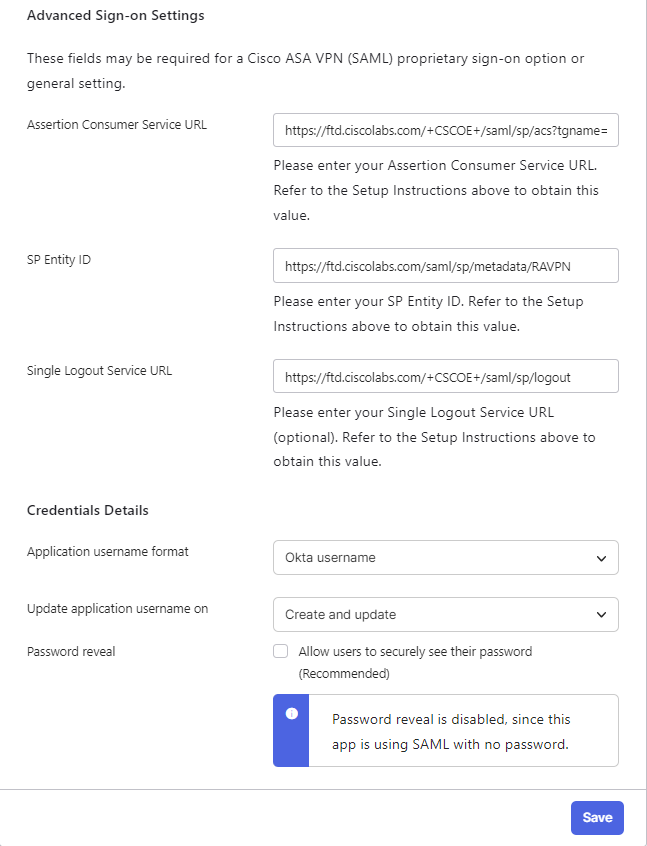

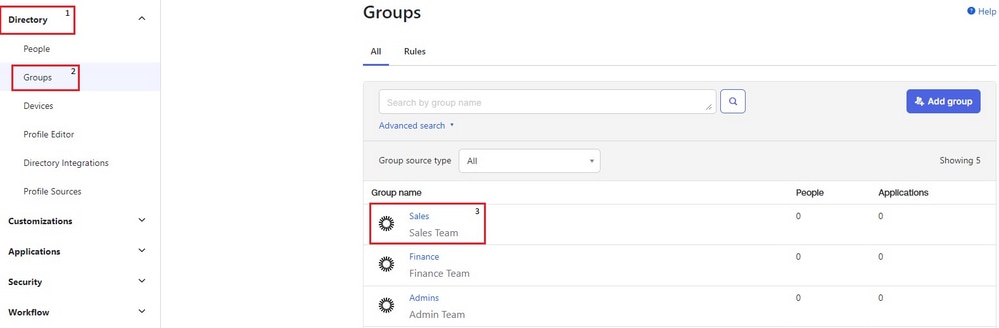

2. سجل الدخول إلى لوحة معلومات مسؤول OKTA. انتقل إلى Directory > Groups.

NAV لمجموعة دليل OKTA

NAV لمجموعة دليل OKTA

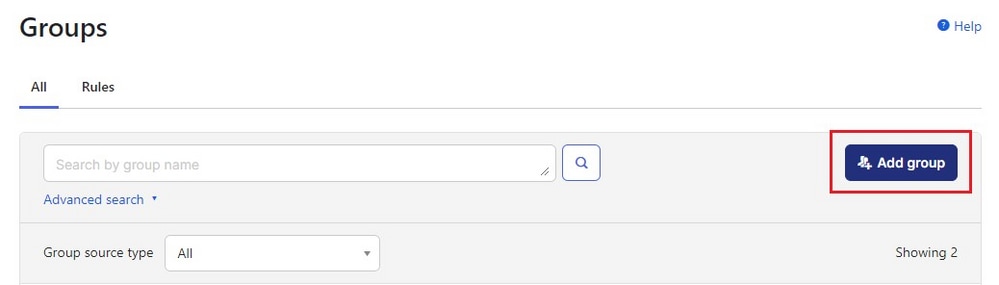

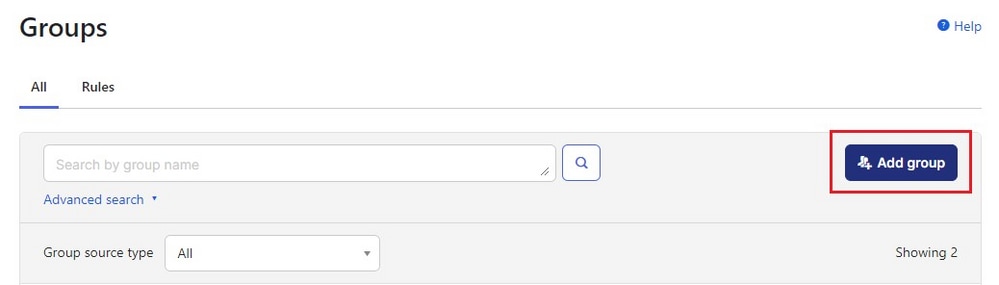

3. انقر Add group.

مجموعة إضافة OKTA

مجموعة إضافة OKTA

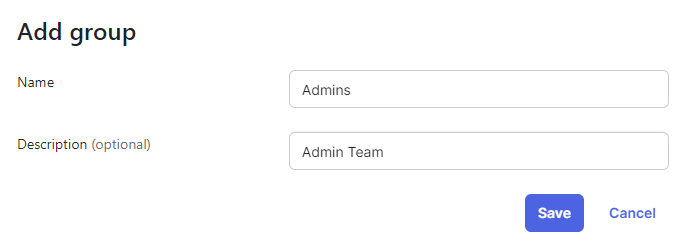

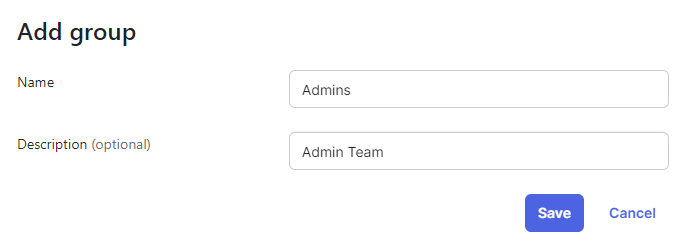

4. قم بتعبئة اسم المجموعة والوصف الاختياري. يتم عرض التكوين ل Admins group. بعد الانتهاء، انقر فوق Save.

مجموعة مسؤول OKTA

مجموعة مسؤول OKTA

5. كرر الخطوات نفسها لإضافة Finance و Sales المجموعات.

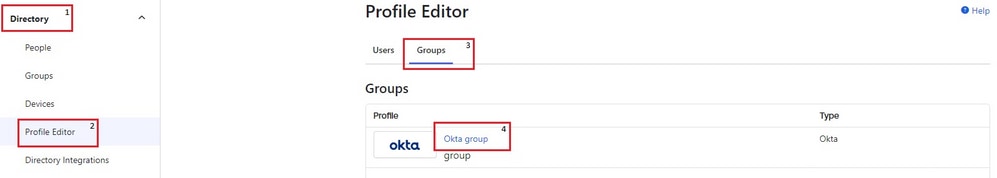

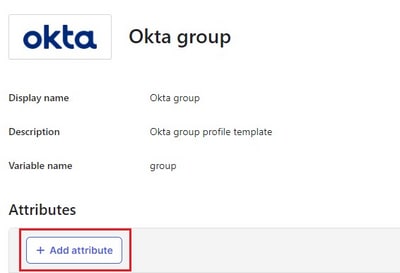

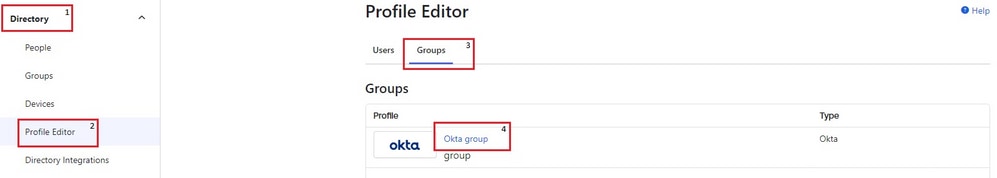

6. بعد ذلك، انتقل إلى Directory > Profile Editor > Groups كما هو موضح. انقر Okta group.

سمة مجموعة Okta

سمة مجموعة Okta

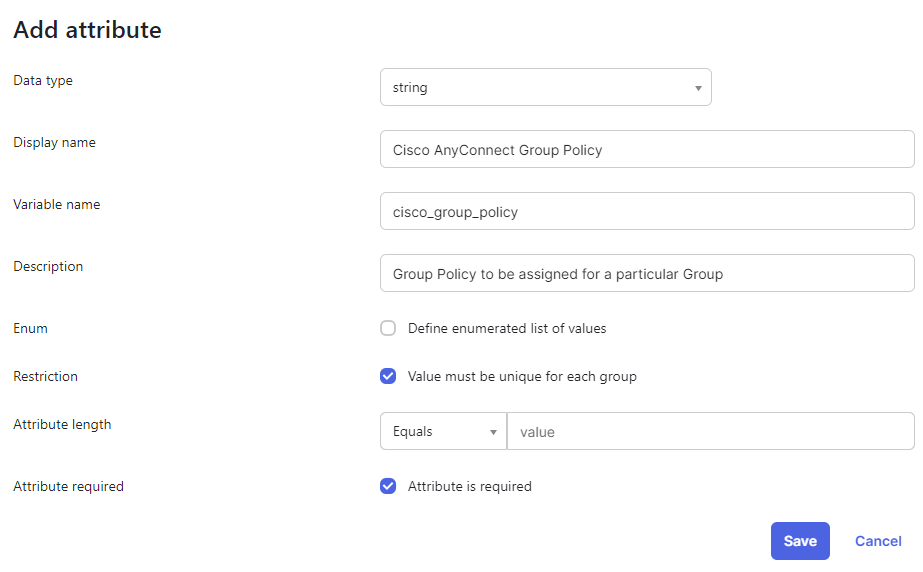

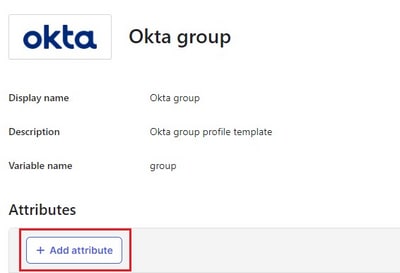

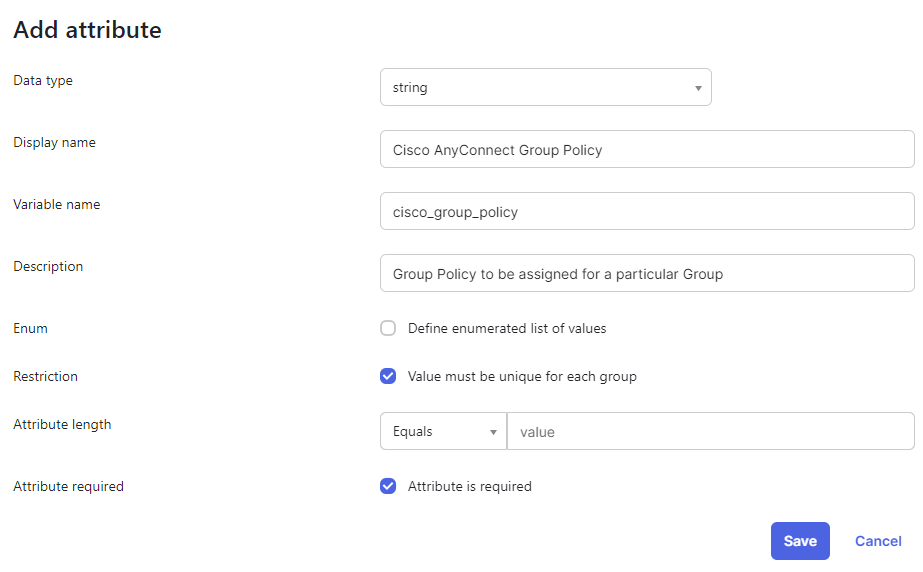

7. انقر فوق Add Attributeوتعبئة القيمة كما هو موضح.

سمة إضافة OKTA

سمة إضافة OKTA

مربع حوار سمة مجموعة Okta

مربع حوار سمة مجموعة Okta

ملاحظة: قيمة الحقل Variable name يجب أن يكون صارما cisco_group_policy.

8. عند الانتهاء، انقر فوق Save.

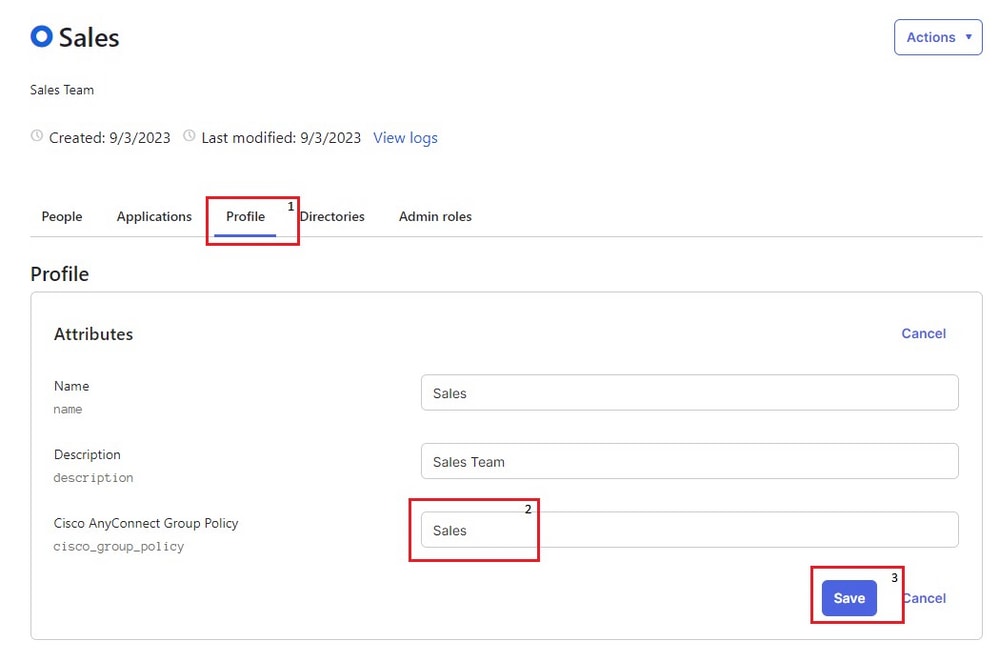

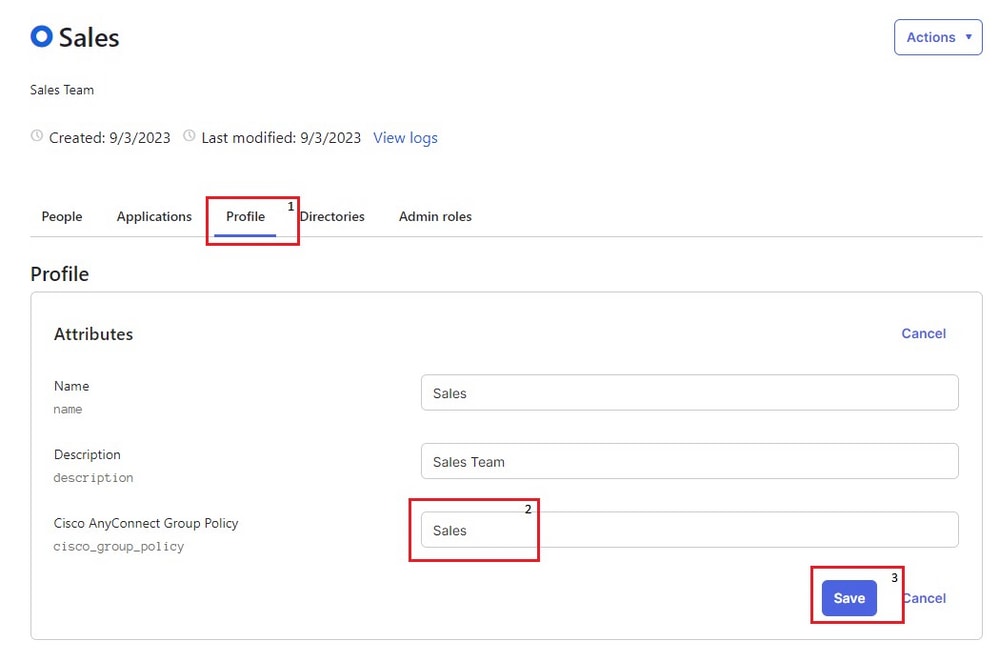

9. انتقل إلى Directory > Groups، انقر أي من المجموعات الثلاث التي أنشأتها سابقا. تعرض الصورة مثالا من أجل Salesمجموعة.

قائمة مجموعة أوكتا

قائمة مجموعة أوكتا

10 - في إطار Profile القسم، يمكن رؤية السمة التي تم إنشاؤها في الخطوة 7. انقر Edit واملأ القيمة باسم "نهج المجموعة" الذي ترغب في تعيين هذه المجموعة له. تكوين القيمة Sales من أجل تبسيطها. بمجرد الانتهاء، انقر فوق Save.

مجموعة مبيعات OKTA

مجموعة مبيعات OKTA

11. كرر الخطوات نفسها للمجموعات Admins و Finance. تكوين قيمة ل cisco_group_policy إلى Admins و Finance على التوالي.

ملاحظة: قيمة cisco_group_policy يجب أن يكون نفس اسم نهج المجموعة الذي تم تكوينه مسبقا.

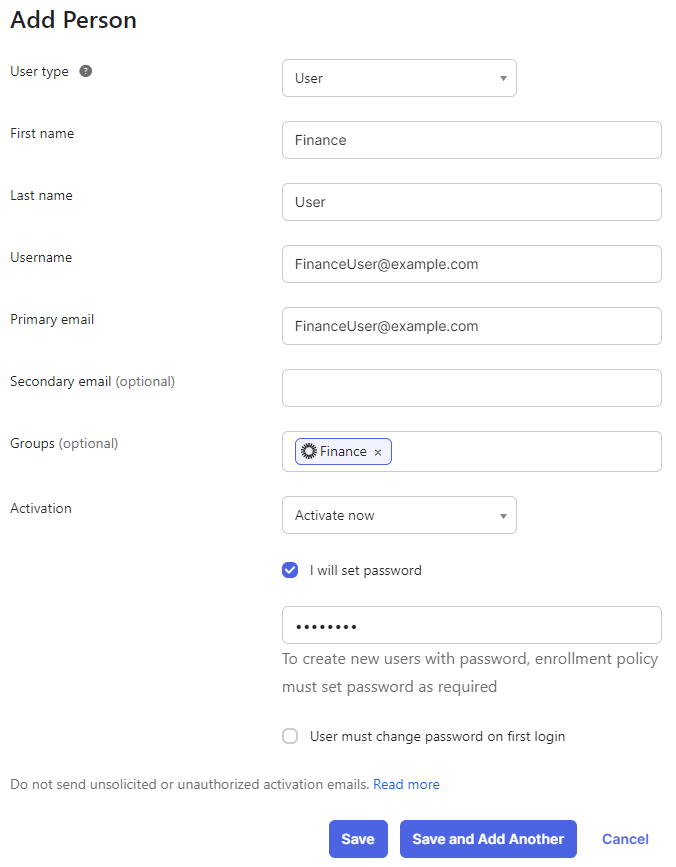

12. بعد ذلك، قم بإنشاء بعض المستخدمين وتعيينهم إلى المجموعات التي تم إنشاؤها في الخطوات السابقة. انتقل إلى Directory > People وانقر فوق Add Person.

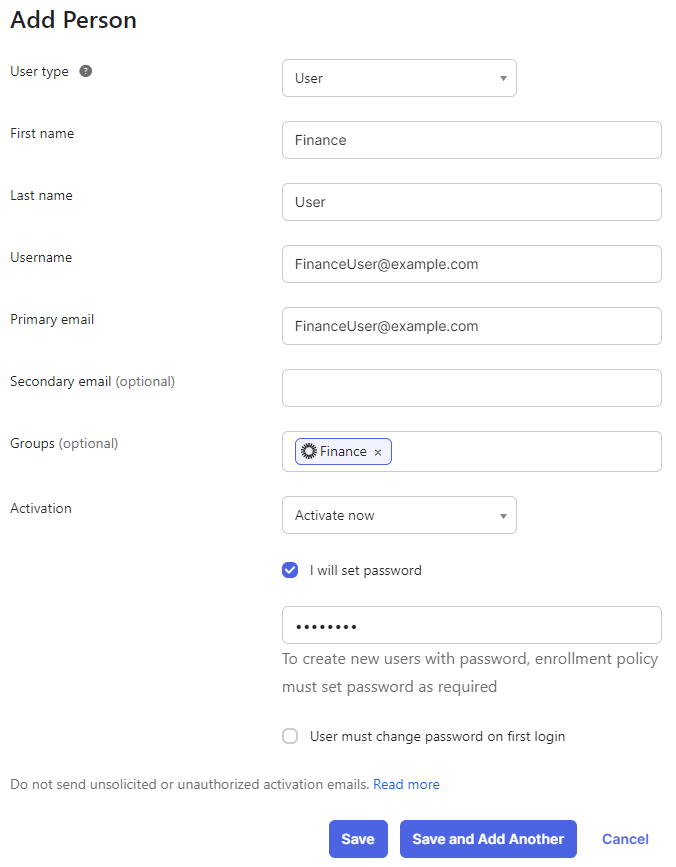

13. قم بإنشاء ثلاثة مستخدمين لاختبار المختبر، FinanceUser، SalesUser,و AdminUser التي تنتمي إلى Finance، Sales,و Admins المجموعات على التوالي. تعرض الصورة مثالا ل FinanceUser المجموعات.

أوكتا أضف شخصا

أوكتا أضف شخصا

مستخدم التمويل في أوكتا

مستخدم التمويل في أوكتا

14 - تكرر الخطوات نفسها بالنسبة للمستعملين المتبقيين؛ AdminUser و SalesUser.

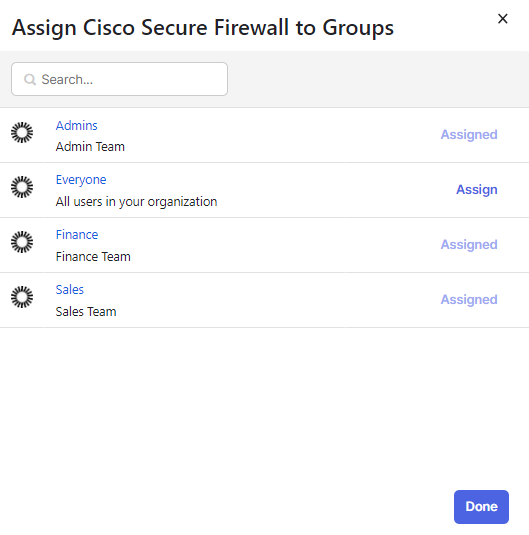

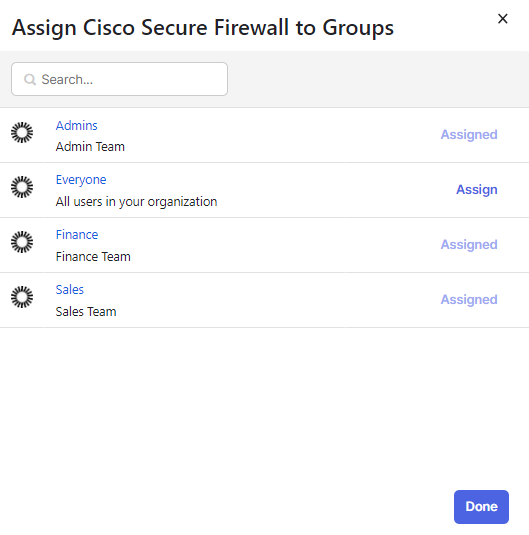

15. الخطوة الأخيرة هي إضافة المجموعات التي تم إنشاؤها إلى تطبيق SAML. انتقل إلى Applications > Applications > Edit > Assignments. انقر Assign > Assign to Groups. قم بالتعيين إلى المجموعات الثلاث التي تم إنشاؤها مسبقا وانقر فوق Done.

تعيين مستخدم إلى مجموعة

تعيين مستخدم إلى مجموعة

تعيين مجموعة OKTA

تعيين مجموعة OKTA

التحقق من الصحة

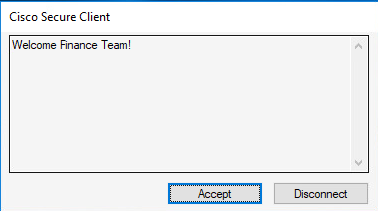

مستخدم مالي

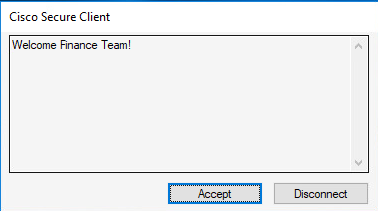

راية

شعار فريق التمويل

شعار فريق التمويل

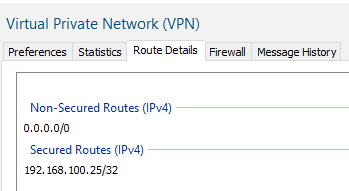

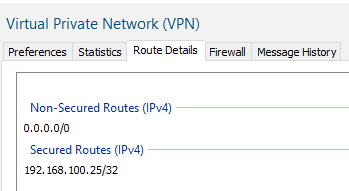

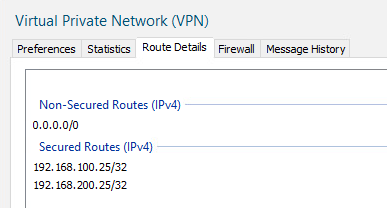

المسارات الآمنة

مسارات آمنة للتمويل

مسارات آمنة للتمويل

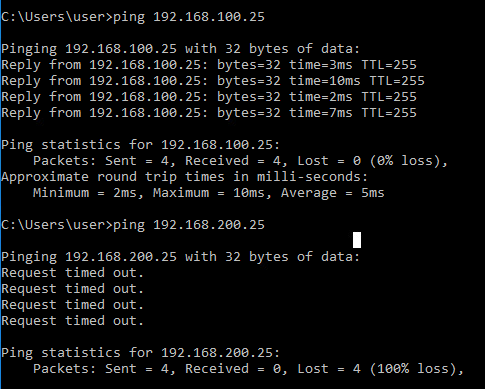

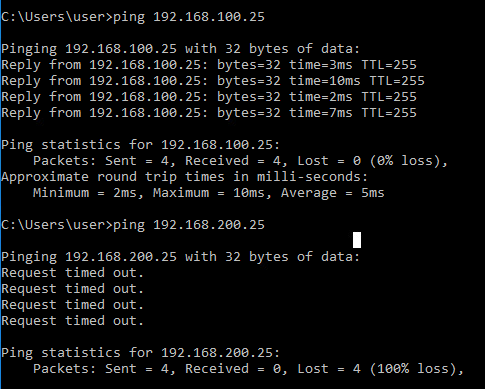

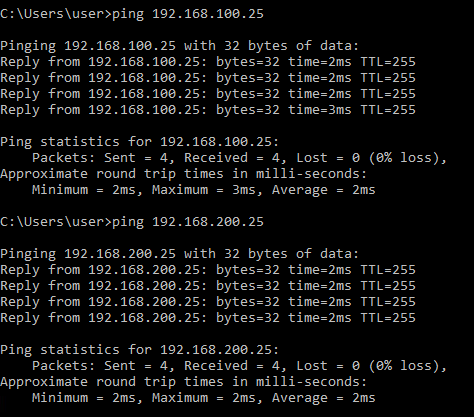

إمكانية الوصول إلى الخادم

ICMP إلى الوجهة

ICMP إلى الوجهة

جلسة عمل في FTD

firepower# sh vpn-sessiondb anyconnect filter name FinanceUser@xxxxxxx

Username : FinanceUser@xxxxxxx Index : 14

Assigned IP : 10.72.1.1 Public IP : 10.106.68.246

--------- OUTPUT OMMITTED ---------

Group Policy : Finance Tunnel Group : RAVPN

Duration : 0h:03m:26s

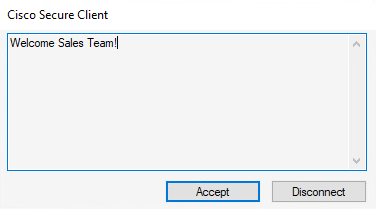

مستخدم المبيعات

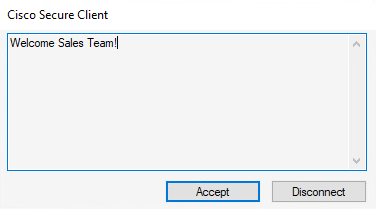

راية

شعار فريق المبيعات

شعار فريق المبيعات

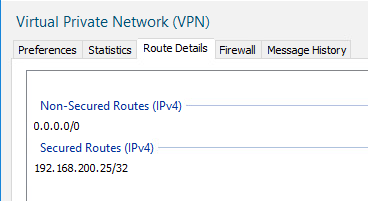

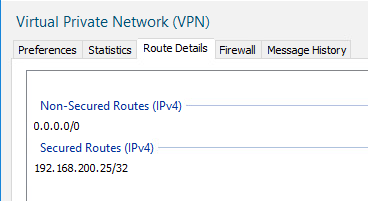

المسارات الآمنة

المسارات الآمنة لفريق المبيعات

المسارات الآمنة لفريق المبيعات

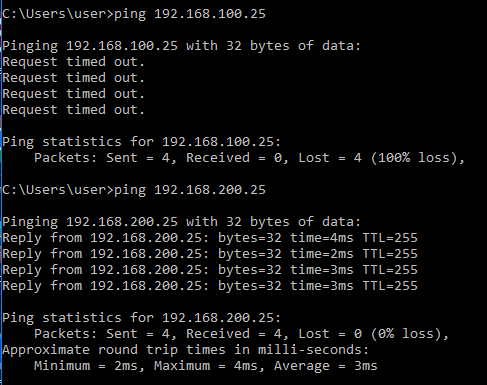

إمكانية الوصول إلى الخادم

ICMP إلى الوجهة

ICMP إلى الوجهة

جلسة عمل في FTD

firepower# sh vpn-sessiondb anyconnect filter name SalesUser@xxxxxxx

Username : SalesUser@xxxxxxx Index : 15

Assigned IP : 10.72.1.1 Public IP : 10.106.68.246

--------- OUTPUT OMMITTED ---------

Group Policy : Sales Tunnel Group : RAVPN

Duration : 0h:02m:57s

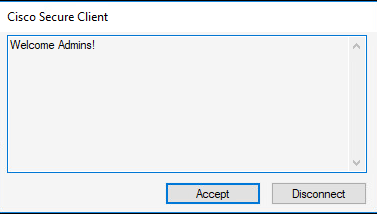

مستخدم المسؤول

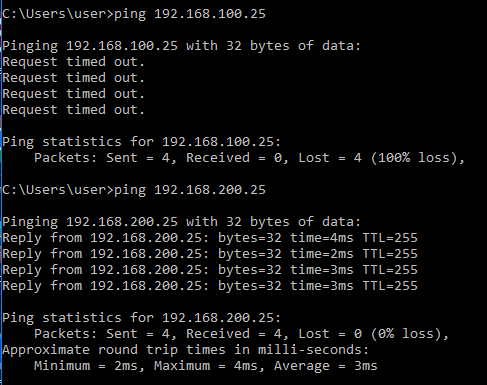

راية

شعار فريق المسؤول

شعار فريق المسؤول

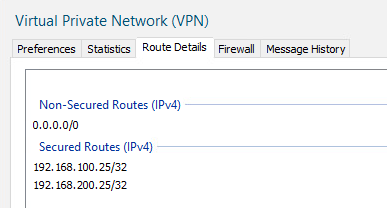

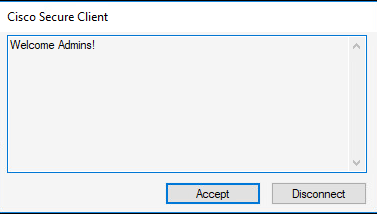

المسارات الآمنة

المسارات الآمنة للمسؤول

المسارات الآمنة للمسؤول

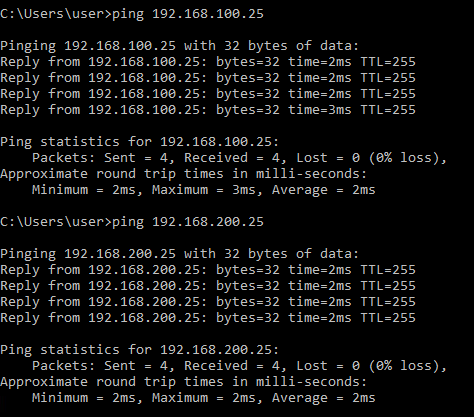

إمكانية الوصول إلى الخادم

ICMP إلى الوجهة

ICMP إلى الوجهة

جلسة عمل في FTD

firepower# sh vpn-sessiondb anyconnect filter name AdminUser@xxxxxxx

Username : AdminUser@xxxxxxx Index : 16

Assigned IP : 10.72.1.1 Public IP : 10.106.68.246

--------- OUTPUT OMMITTED ---------

Group Policy : Admins Tunnel Group : RAVPN

Duration : 0h:03m:05s

استكشاف الأخطاء وإصلاحها

1. تأكد من مزامنة الوقت في FTD و OKTA. التحقق من نفس إستخدام show clock على واجهة سطر أوامر (CLI) برنامج الإرسال فائق السرعة (FTD).

firepower# sh clock

05:14:52.494 UTC Mon Sep 4 2023

2. تطبيق تصحيح أخطاء SAML للتأكد من نجاح تأكيد SAML.

firepower# debug webvpn saml 255

------------ OUTPUT OMMITTED ------------

Sep 04 05:20:42

[SAML] consume_assertion:

http://www[.]okta[.]com/XXXXXXXXXXXXXX FinanceUser@xxxxxxx

[saml] webvpn_login_primary_username: SAML assertion validation succeeded

------------ OUTPUT OMMITTED ------------

3. ارجع إلى هذا المستند لاستكشاف المشاكل الشائعة التي تم العثور عليها على جانب العميل وإصلاحها.

التعليقات

التعليقات