المقدمة

يصف هذا المستند خطوات تدوير مفاتيح دلو S3 كجزء من تحسينات أمان وأفضل الممارسات من Cisco.

معلومات أساسية

كجزء من تحسينات الأمان وأفضل الممارسات من Cisco، يلزم الآن إدارة كل من Cisco Umbrella و Cisco Secure Access الإداريين الذين يستخدمون دلاء S3 المدارة من Cisco لتخزين السجلات لكي يتم تدوير مفاتيح IAM لدلو S3 كل 90 يوما. في السابق، لم يكن هناك أي شرط لتدوير هذه المفاتيح. يسري هذا المتطلب بدءا من 15 مايو 2025.

بينما تنتمي البيانات الموجودة في الدلو إلى المسؤول، فإن الدلو نفسه مملوك/مدار من Cisco. من أجل جعل مستخدمي Cisco يمتثلون لأفضل ممارسات الأمان، فإننا نطلب من Cisco Secure Access و Umbrella الخاصة بنا تدوير مفاتيحهما كل 90 يوما في المستقبل على الأقل. يساعد هذا في التأكد من أن مستخدمينا ليسوا معرضين لخطر تسرب البيانات أو الإفصاح عن المعلومات والتقيد بأفضل ممارسات الأمان الخاصة بنا كشركة أمان رائدة.

لا ينطبق هذا القيد على دلاء S3 المدارة غير من Cisco، ونحن نوصي بالانتقال إلى دلو المدار الخاص بك هو أن قيود الأمان هذه تخلق مشكلة لك.

المشكلة

لم يعد لدى المستخدمين الذين لا يستطيعون تدوير مفاتيحهم في غضون 90 يوما، حق الوصول إلى دلاء S3 التي تديرها Cisco. يستمر تحديث البيانات الموجودة في الدلو باستخدام المعلومات المسجلة ولكن يتعذر الوصول إلى الدلو نفسه.

الحل

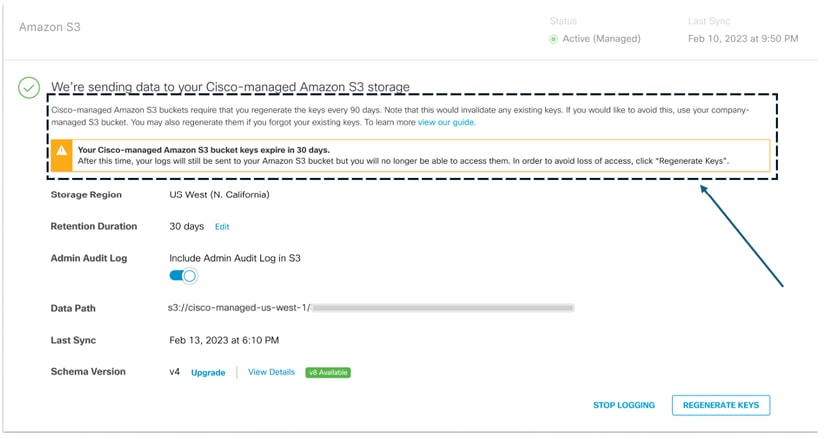

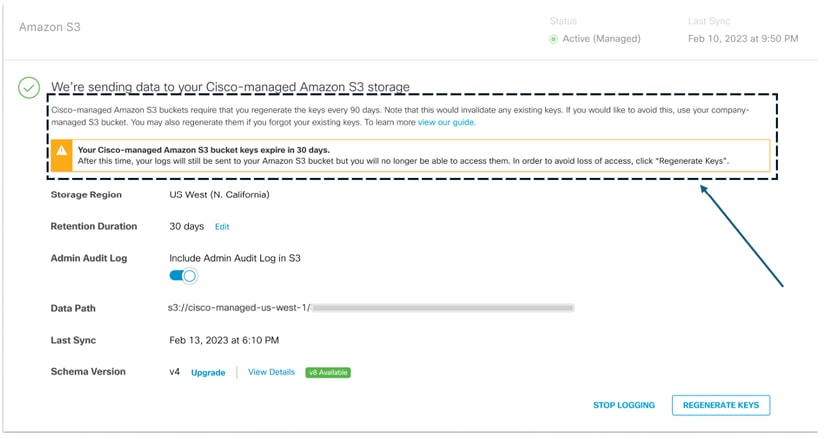

1. انتقل إلى admin > إدارة السجل وفي منطقة Amazon S3 حدد إستخدام دلو S3 الذي تديره Cisco من Amazon

تلميح: يتم تقديم شعار جديد مع رسالة تحذير فيما يتعلق بمتطلبات الأمان الجديدة لتدوير مفاتيح S3 Bucket.

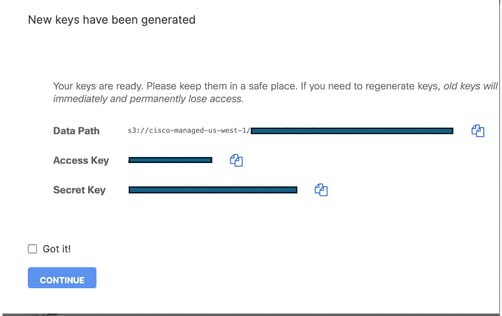

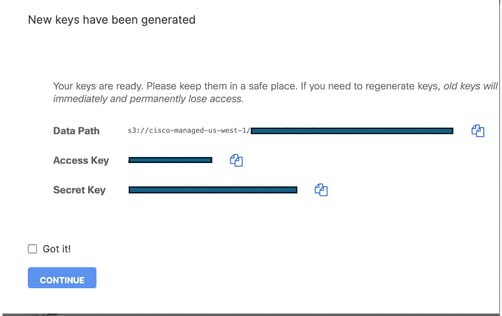

2. قم بإنشاء مفاتيح دلو S3 الجديدة

3. قم بتخزين مفتاحك الجديد في مكان آمن.

تحذير: لا يمكن عرض المفتاح والسر إلا مرة واحدة ولا يمكن عرضهما على فريق دعم Cisco.

4. قم بتحديث أي نظام خارجي يحصل على السجلات من دلو S3 المدار من Cisco باستخدام المفتاح والسر الجديدين.

التحقق من الوصول إلى مستودع S3

للتحقق من الوصول إلى مستودع S3 يمكنك إستخدام تنسيق الملفات كما هو موضح في هذا المثال أو في دليل وثائق Secure Access و Umbrella.

1. قم بتكوين واجهة سطر الأوامر AWS الخاصة بك باستخدام المفاتيح التي تم إنشاؤها حديثا.

$ aws configure

AWS Access Key ID [None]:

AWS Secret Access Key [None]:

Default region name [None]:

Default output format [None]:

2. قم بإدراج أحد السجلات المحفوظة في S3-Bucket.

$ aws s3 ls s3://cisco-managed-us-west-1/[org_id]_[s3-bucket-instance]/dnslogs

PRE dnslogs/

$ aws s3 ls s3://cisco-managed-us-west-1/[org_id]_[s3-bucket-instance]/auditlogs

PRE auditlogs/

معلومات ذات صلة

التعليقات

التعليقات