تكوين تفويض الدعم عن بعد في ISE 3.4

خيارات التنزيل

-

ePub (1.4 MB)

العرض في تطبيقات مختلفة على iPhone أو iPad أو نظام تشغيل Android أو قارئ Sony أو نظام التشغيل Windows Phone

لغة خالية من التحيز

تسعى مجموعة الوثائق لهذا المنتج جاهدة لاستخدام لغة خالية من التحيز. لأغراض مجموعة الوثائق هذه، يتم تعريف "خالية من التحيز" على أنها لغة لا تعني التمييز على أساس العمر، والإعاقة، والجنس، والهوية العرقية، والهوية الإثنية، والتوجه الجنسي، والحالة الاجتماعية والاقتصادية، والتمييز متعدد الجوانب. قد تكون الاستثناءات موجودة في الوثائق بسبب اللغة التي يتم تشفيرها بشكل ثابت في واجهات المستخدم الخاصة ببرنامج المنتج، أو اللغة المستخدمة بناءً على وثائق RFP، أو اللغة التي يستخدمها منتج الجهة الخارجية المُشار إليه. تعرّف على المزيد حول كيفية استخدام Cisco للغة الشاملة.

حول هذه الترجمة

ترجمت Cisco هذا المستند باستخدام مجموعة من التقنيات الآلية والبشرية لتقديم محتوى دعم للمستخدمين في جميع أنحاء العالم بلغتهم الخاصة. يُرجى ملاحظة أن أفضل ترجمة آلية لن تكون دقيقة كما هو الحال مع الترجمة الاحترافية التي يقدمها مترجم محترف. تخلي Cisco Systems مسئوليتها عن دقة هذه الترجمات وتُوصي بالرجوع دائمًا إلى المستند الإنجليزي الأصلي (الرابط متوفر).

المقدمة

يوضح هذا المستند كيفية تكوين "تفويض الدعم عن بعد" على Cisco Identity Services Engine (ISE) 3.4 للسماح بالوصول من عملاء Cisco.

المتطلبات الأساسية

المتطلبات

توصي Cisco بأن تكون لديك معرفة أساسية ب Cisco ISE®.

لإعداد خدمة RADKit، يجب أن تحتوي عقدة الإدارة الأساسية ISE على اتصال HTTPS ب prod.radkit-cloud.cisco.com إما مباشرة أو من خلال وكيل تم تكوينه. بالإضافة إلى ذلك، يلزم وجود حساب CCO صالح.

المكونات المستخدمة

تستند المعلومات الواردة في هذا المستند إلى إصدارات البرامج والمكونات المادية التالية:

- ISE الإصدار 3.4 من Cisco 2

تم إنشاء المعلومات الواردة في هذا المستند من الأجهزة الموجودة في بيئة معملية خاصة. بدأت جميع الأجهزة المُستخدمة في هذا المستند بتكوين ممسوح (افتراضي). إذا كانت شبكتك قيد التشغيل، فتأكد من فهمك للتأثير المحتمل لأي أمر.

التكوين

تعمل ميزة "تفويض الدعم عن بعد" Cisco RADkitعلى تزويد اختصاصيي Cisco بإمكانية الوصول الآمن الذي تم تدقيقه عن بعد لتحديد عقد ISE في بيئتك لتسهيل أستكشاف الأخطاء وإصلاحها.

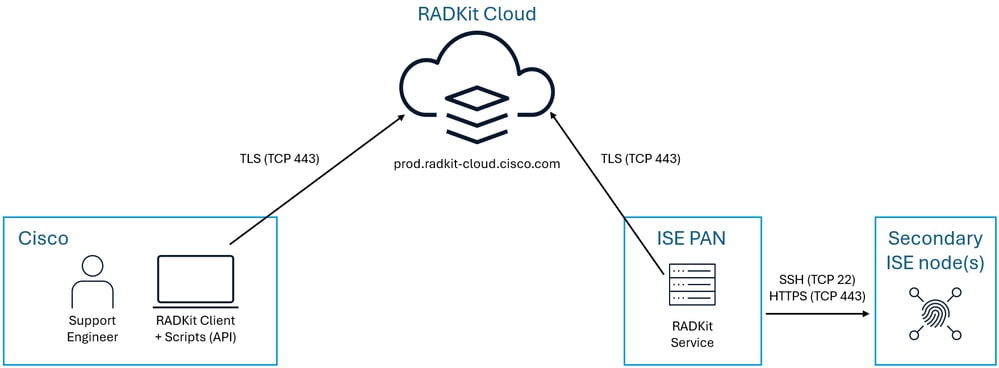

نظرة عامة على بنية RADKit ISE

نظرة عامة على بنية RADKit ISE

تمت الموافقة على RADKit من قبل CSDL. CSDL هي عملية من Cisco تقوم بمراجعة البرامج بحثا عن مخاطر الأمان وخصوصية البيانات والتوافق مع ترخيص الجهة الخارجية. خضعت "رادكت" لمراجعة أمنية صارمة: ويجري تحليل جودة الرموز والتبعيات في جميع مراحل عملية التطوير؛ وخدماتنا تخضع للمراقبة باستمرار. تتم حماية جميع البيانات أثناء الراحة أو أثناء النقل بواسطة الخوارزميات القياسية في الصناعة (AES و RSA و SHA-2 و ECDH...) والبروتوكولات (TLS1.3 ثنائية الإتجاه المصادق عليها و SSH) مع المعلمات التي توصي بها الصناعة.

يسهل RADKit نقل البيانات فقط ولكن لا يتم تجميع أي شيء أو تخزينه بواسطة RADKit في سحابة RADKit. فهي مجرد طريقة فعالة لك لجمع البيانات وطريقة أكثر أمانا لتبادل البيانات مع مهندس الدعم لديك من إرسال رسائل البريد الإلكتروني أو التحميل يدويا إلى SR. الاستثناء الوحيد لهذه القاعدة هو مسار التدقيق الذي نقوم بتوليده لأمنك، والمملوك لك، والذي لا يترك نظامك مطلقا.

إعداد خدمة RADKit

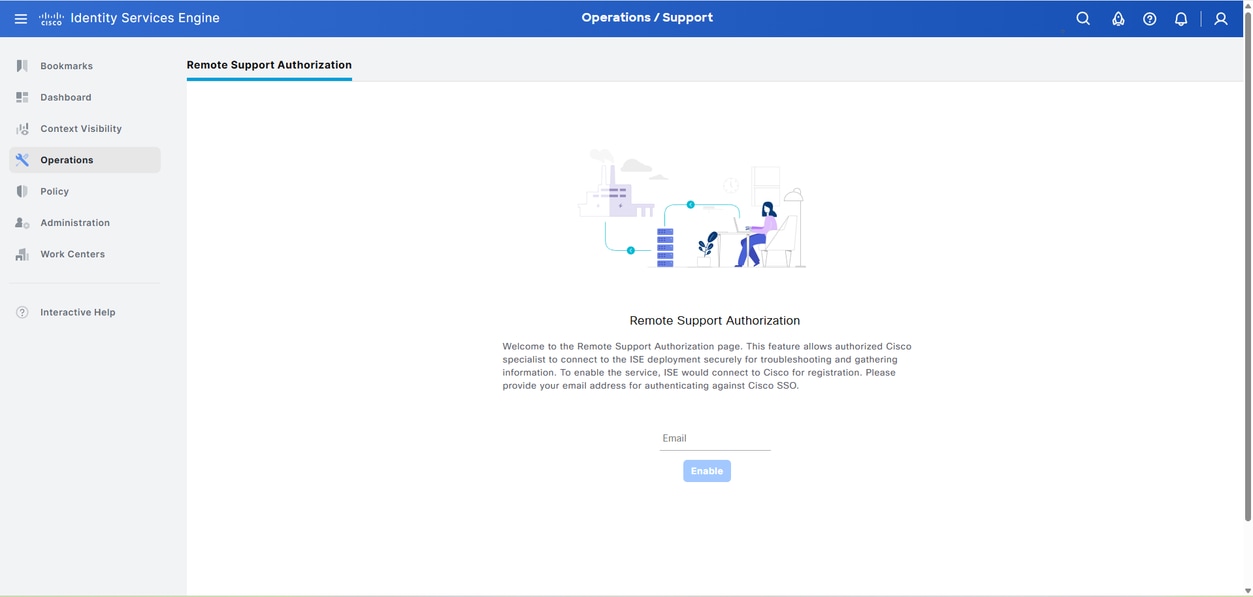

انتقل إلى Operations > Support > Remote Support Authorization. أدخل عنوان البريد الإلكتروني المقترن ب SSO من Cisco للمصادقة.

صفحة التخويل الأولية للدعم عن بعد حيث يلزم إدخال البريد الإلكتروني

صفحة التخويل الأولية للدعم عن بعد حيث يلزم إدخال البريد الإلكتروني

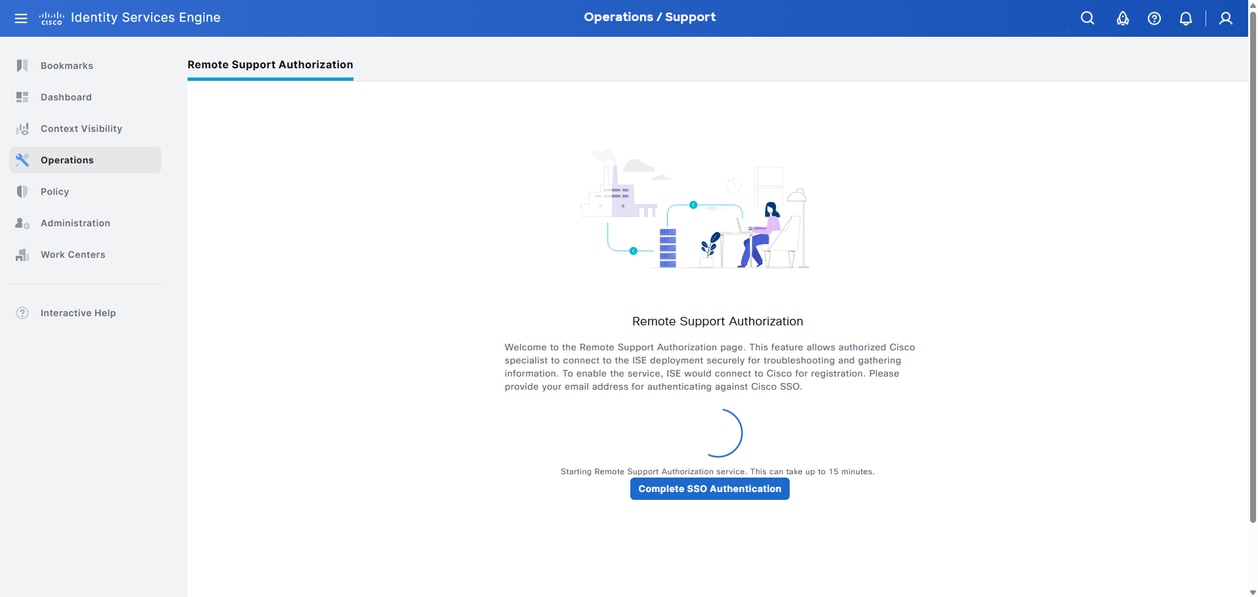

بعد بدء تشغيل خدمة "تفويض الدعم عن بعد"، انقر فوق Complete SSO Authentication.

بعد إدخال البريد الإلكتروني، يظهر الزر لإكمال مصادقة SSO

بعد إدخال البريد الإلكتروني، يظهر الزر لإكمال مصادقة SSO

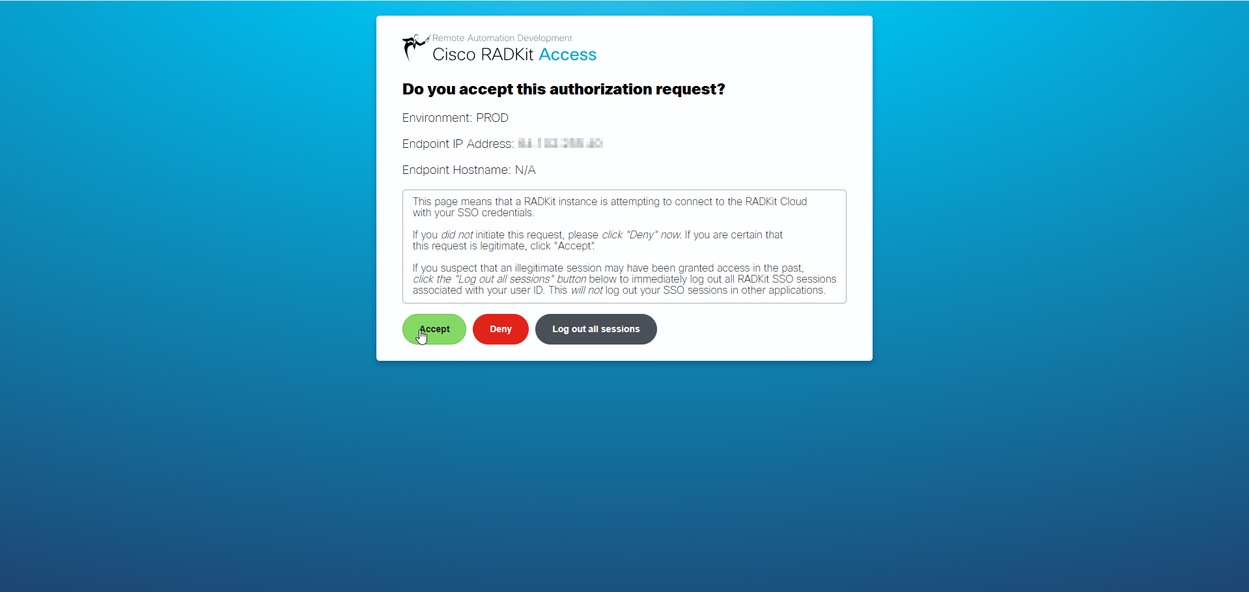

انقر Accept على الإطار المفتوح حديثا لإكمال التفويض إلى Cisco RADkit Cloud.

صفحة مصادقة SSO حيث اكتمل التفويض

صفحة مصادقة SSO حيث اكتمل التفويض

تكوين تفويض الدعم عن بعد

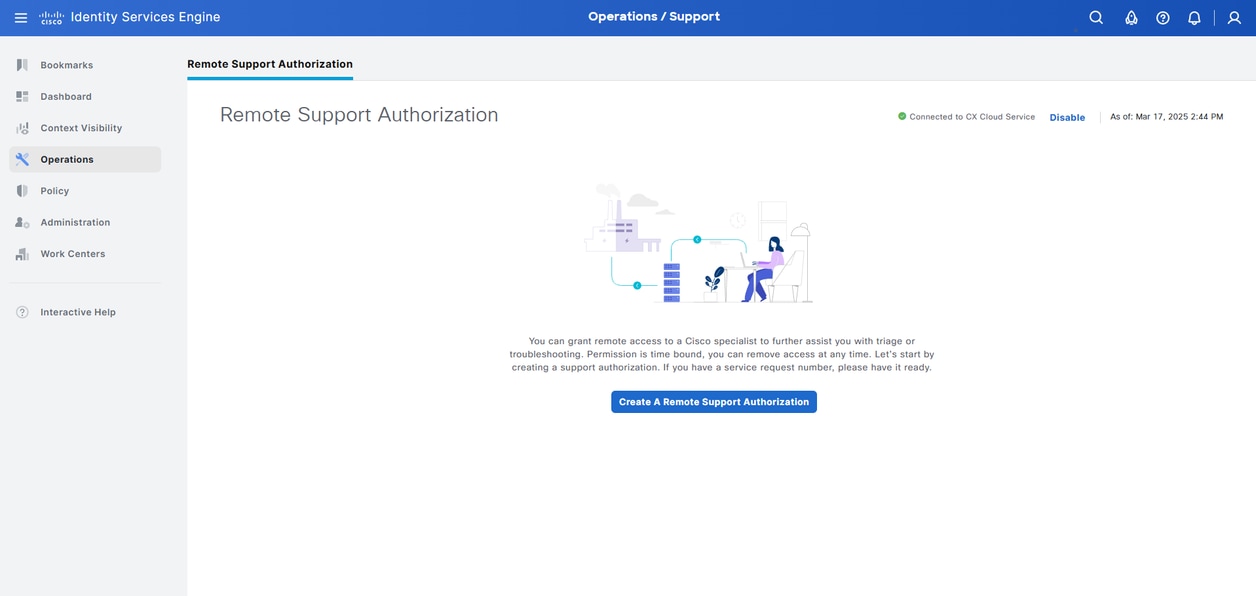

انقر Create A Remote Support Authorization لتكوين جلسة عمل للوصول عن بعد.

بعد المصادقة، يظهر خيار إنشاء تفويض الدعم عن بعد

بعد المصادقة، يظهر خيار إنشاء تفويض الدعم عن بعد

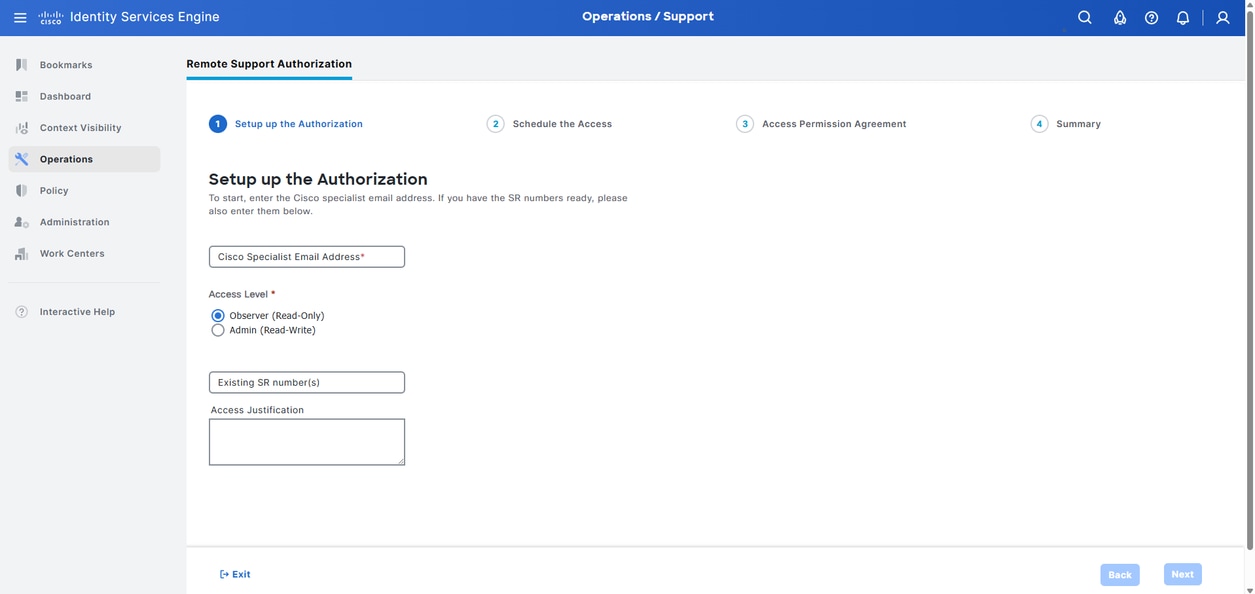

أدخل عنوان البريد الإلكتروني لمتخصص Cisco الذي تريد توفير الوصول إليه. حدد Observer (Read-Only) لتوفير وصول للقراءة فقط إلى متخصص Cisco، أو Admin (Read-Write)لتوفير وصول كامل للقراءة والكتابة إلى متخصص Cisco. إذا كان هذا الوصول مرتبطا بطلب خدمة TAC موجود، فيمكنك إدخال رقم SR وكذلك أي مبرر آخر للوصول عن بعد. انقر Next بعد إدخال المعلومات المطلوبة.

ملاحظة: يتيح توفير أرقام SR ل TAC تحميل السجلات التي تم تجميعها تلقائيا دون أي تدخل. كما يساعد ذلك في توثيق الاتصال عن بعد والأوامر في SR.

الصفحة الأولى من إنشاء التخويل

الصفحة الأولى من إنشاء التخويل

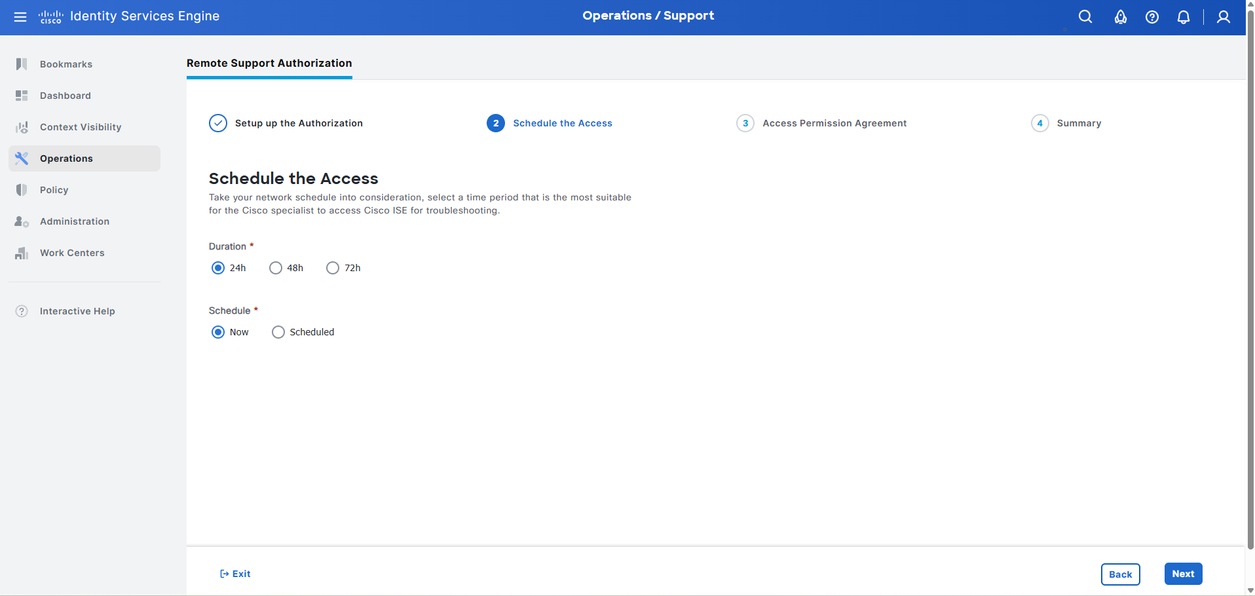

جدولة المدة والتوقيت للتخويل عن بعد. لجدولة الوصول فورا، حدد Now. لجدولة الوصول لتاريخ أو وقت لاحق، وحدد المعلومات المطلوبة Scheduled وقم بتعيينها في Start Date Start Time. ثم انقر Next بعد إدخال المعلومات المطلوبة.

الصفحة الثانية من إنشاء التخويل

الصفحة الثانية من إنشاء التخويل

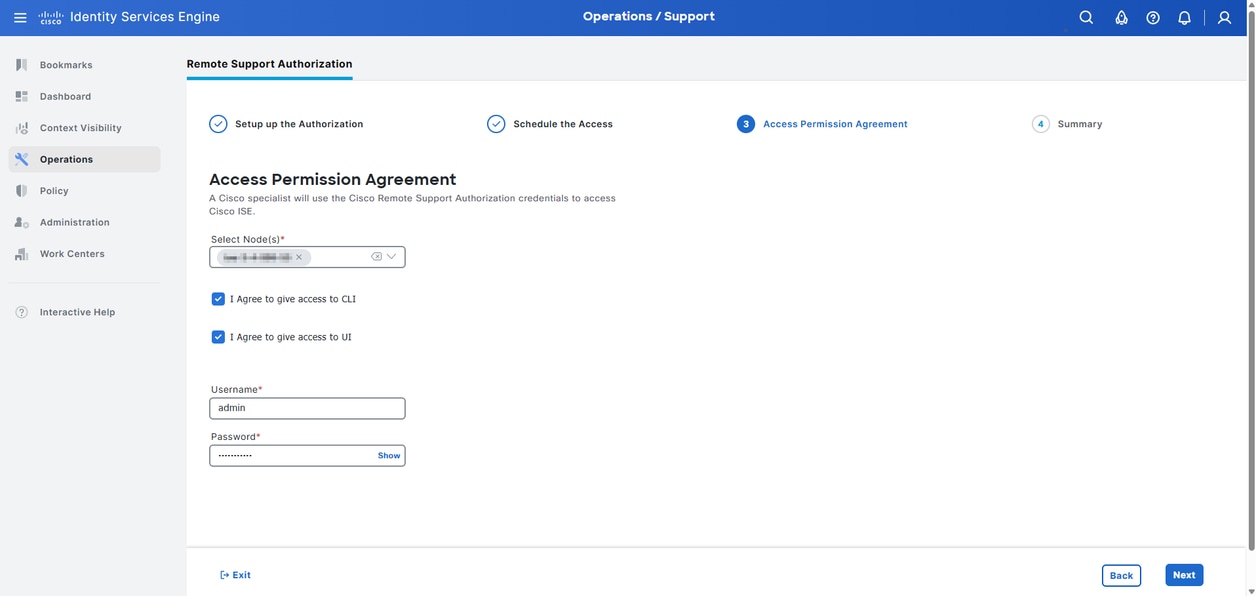

حدد كل عقدة ISE ترغب في منحها حق الوصول. لتمكين وصول واجهة سطر الأوامر (CLI) عن بعد إلى العقد، حدد I Agree to give access to CLI. لتمكين الوصول عن بعد لواجهة المستخدم إلى العقد، حدد I Agree to give access to UI. انقر Next بعد إدخال المعلومات المطلوبة.

ملاحظة: لتوفير الوصول إلى واجهة المستخدم، يجب تكوين اسم مستخدم/كلمة مرور مسؤول واجهة المستخدم. يتم إستخدام هذا الحساب لإنشاء مستخدم مسؤول جديد يستخدمه متخصص Cisco لتسجيل الدخول باستخدام مستوى الوصول المحدد، وبالتالي يجب أن يكون للحساب الذي تم إدخاله الأذونات المطلوبة لإنشاء حساب مسؤول جديد. يجب أن تكون بيانات الاعتماد لمستخدم مسؤول داخلي ما لم يتم تكوين Active Directory كمصدر هوية واجهة مستخدم في الحالة التي يمكن فيها إستخدام بيانات اعتماد مسؤول AD.

الصفحة الثالثة من إنشاء التخويل

الصفحة الثالثة من إنشاء التخويل

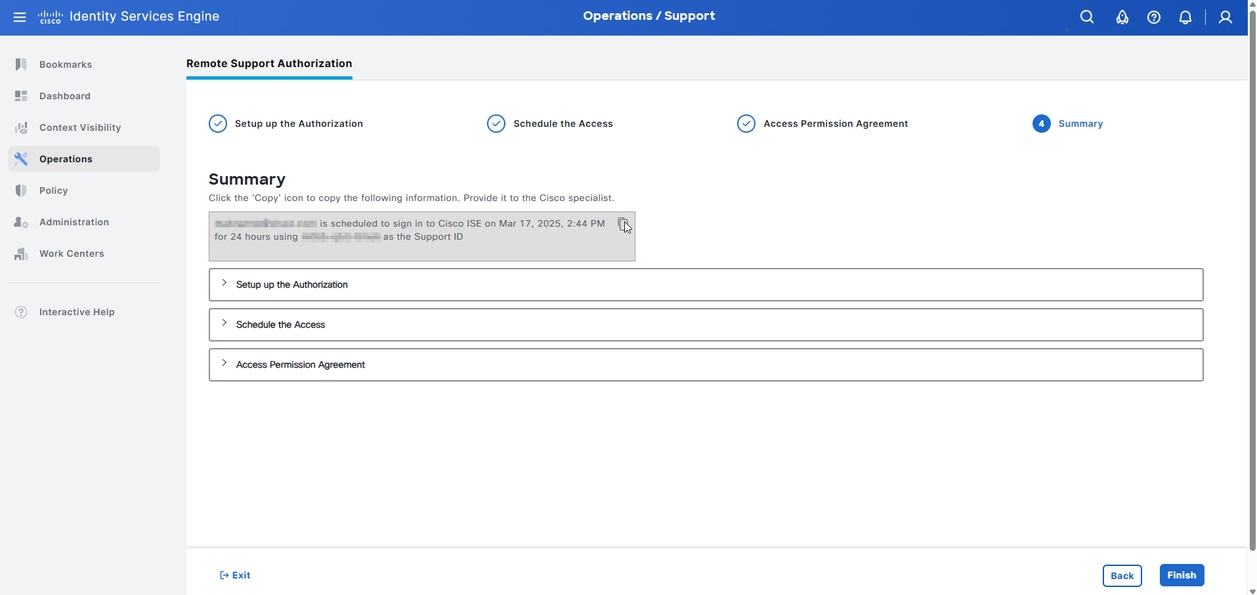

انقر فوق رمز النسخ لنسخ معلومات تفويض الدعم عن بعد وتقديم ذلك إلى Cisco Professional. انقر Finish لإنهاء تفويض الوصول عن بعد.

صفحة ملخص إنشاء التخويل

صفحة ملخص إنشاء التخويل

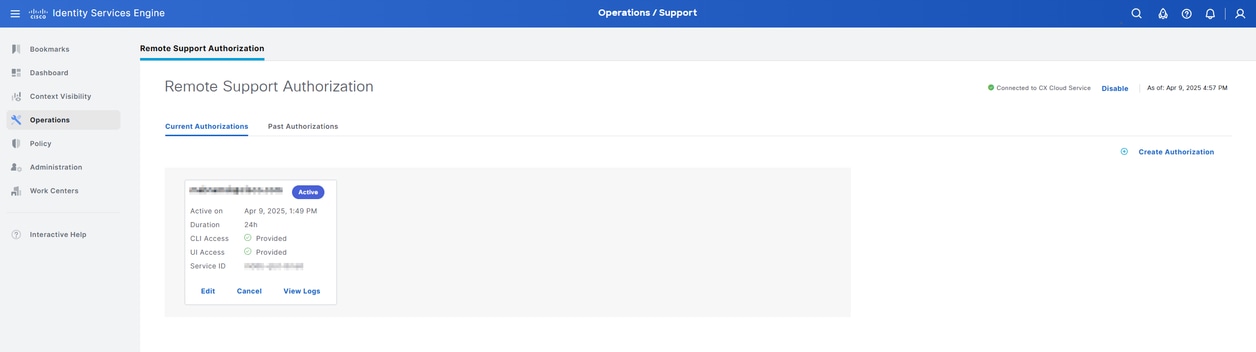

التحقق من الصحة

يمكنك التحقق من كافة تخويل الدعم عن بعد النشطة حاليا في علامة Current Authorizations التبويب. يمكنك عرض أية تخويل سابقة للدعم عن بعد في علامة Past Authorizations التبويب.

التحقق من التكليفات النشطة

التحقق من التكليفات النشطة

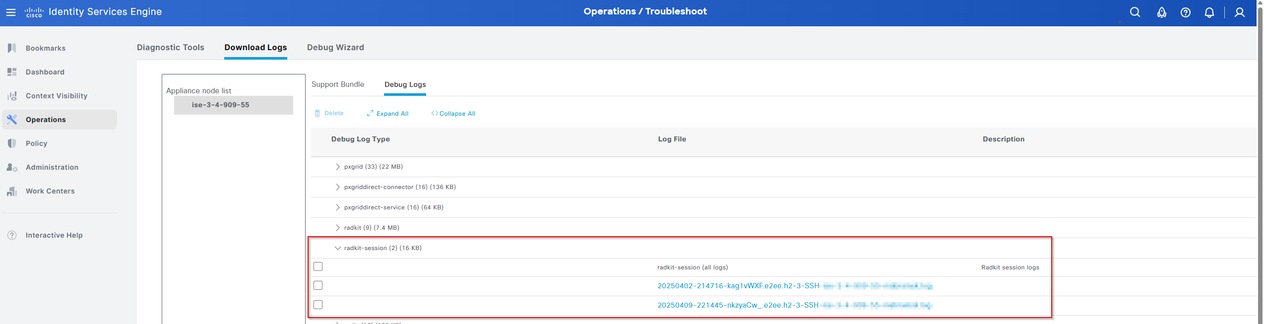

لعرض سجلات تدقيق جلسة عمل واجهة سطر الأوامر (CLI) لعقدة ما، انتقل إلى Operations > Support > Troubleshoot > Download Logs، وحدد العقدة التي تريد تنزيل السجلات الخاصة بها، ثم حدد Debug Logs. يمكن العثور على جميع جلسات عمل واجهة سطر الأوامر (CLI) في مجلد Radkit-session. انقر فوق اسم الملف لتنزيل سجلات التدقيق.

ملاحظة: يجب إجراء مراقبة جلسة عمل واجهة سطر الأوامر (CLI) لكل عقدة. تحتوي كل عقدة على مجلد جلسة عمل الرادكيت الخاص بها مع سجلات تدقيق محددة للعقدة.

سجلات تدقيق CLI

سجلات تدقيق CLI

لعرض سجلات تدقيق واجهة المستخدم، يمكنك إستخدام تقارير التدقيق في واجهة مستخدم ISE. انتقل إلى Operations > Reports > Audit > Administrator Logins عرض أي عمليات تسجيل دخول للمسؤول إلى واجهة المستخدم أو واجهة سطر الأوامر. انتقل إلى Operations > Reports > Audit > Change Configuration Audit عرض أية تغييرات يجريها المسؤولون في واجهة المستخدم.

ملاحظة: يستخدم أخصائيو Cisco الذين يسجلون الدخول إلى واجهة المستخدم اسم المستخدم <user>-CustomerSupport حيث يكون <user> اسم المستخدم المتوفر في تفويض الدعم عن بعد. يستخدم متخصصو Cisco الذين يوقعون الدخول إلى واجهة سطر الأوامر اسم المستخدم CustomerSuppadmin إذا كان لديهم حق وصول المسؤول (للقراءة والكتابة)، أو العملاءSuppreadonly إذا كان لديهم حق وصول المراقب (للقراءة فقط).

استكشاف الأخطاء وإصلاحها

لعرض السجلات الموجودة على الحاوية التي تبدأ أثناء عملية الإعداد الأولي حيث يتم إدخال البريد الإلكتروني على واجهة المستخدم، يجب عرض ملف ADE.log. من واجهة سطر الأوامر (CLI)، أدخل الأمر show logging system ade/ADE.log tail:

2025-05-20T14:21:07.670874-05:00 ise-3-4-909-55 root: info:[application:operation:radkit-control.sh] Container run status

2025-05-20T14:21:07.818398-05:00 ise-3-4-909-55 root: info:[application:operation:radkit-control.sh] docker_container_running failed,current status:

2025-05-20T14:21:07.821281-05:00 ise-3-4-909-55 root: info:[application:operation:radkit-control.sh] Starting Remote Support Authorization Service...

2025-05-20T14:21:07.824667-05:00 ise-3-4-909-55 root: info:[application:operation:radkit-control.sh] inside setup_radkit

2025-05-20T14:21:07.828862-05:00 ise-3-4-909-55 ADEOSShell[594468]: ADEAUDIT 2061, type=USER, name=RADKIT status, username=system, cause=Remote Support Authorization Service started., adminipaddress=10.201.229.55, interface=CLI, detail=Remote Support Authorization Service started.

2025-05-20T14:21:07.829439-05:00 ise-3-4-909-55 root: info:[application:operation:radkit-control.sh] inside docker_container_exists

2025-05-20T14:21:07.877488-05:00 ise-3-4-909-55 root: info:[application:operation:radkit-control.sh] inside docker_image_exists

2025-05-20T14:21:08.057775-05:00 ise-3-4-909-55 root: info:[application:operation:radkit-control.sh] Image exist with ID = d6a7d3665e920f00ca484d4f0060c9f3e76ec416c7dda7ff7fc81a60be97537a

2025-05-20T14:21:08.060665-05:00 ise-3-4-909-55 root: info:[application:operation:radkit-control.sh] Docker image exists

2025-05-20T14:21:08.063583-05:00 ise-3-4-909-55 root: info:[application:operation:radkit-control.sh] Docker image ise-radkit-service is already loaded.

2025-05-20T14:21:08.066214-05:00 ise-3-4-909-55 root: info:[application:operation:radkit-control.sh] Setting up radkitيراقب ISE الحاوية للتحقق مما إذا كانت قيد التشغيل وما إذا كان تطبيق RADKit جاهزا قبل وضع علامة على خدمة التخويل عن بعد كما تم بدء تشغيلها.

2025-05-20T14:21:24.477946-05:00 ise-3-4-909-55 root: info:[application:operation:radkit-control.sh] Container run status true

2025-05-20T14:21:24.800804-05:00 ise-3-4-909-55 root: info:[application:operation:radkit-control.sh] In isRadkitAppReady: App is not ready

2025-05-20T14:21:24.804531-05:00 ise-3-4-909-55 root: info:[application:operation:radkit-control.sh] ISE Radkit app is not ready,checking app status counter: 1

2025-05-20T14:21:27.859691-05:00 ise-3-4-909-55 root: info:[application:operation:radkit-control.sh] Container run status true

2025-05-20T14:21:28.024853-05:00 ise-3-4-909-55 root: info:[application:operation:radkit-control.sh] In isRadkitAppReady: App is not ready

2025-05-20T14:21:28.028121-05:00 ise-3-4-909-55 root: info:[application:operation:radkit-control.sh] ISE Radkit app is not ready,checking app status counter: 2

2025-05-20T14:21:31.079596-05:00 ise-3-4-909-55 root: info:[application:operation:radkit-control.sh] Container run status true

2025-05-20T14:21:31.232927-05:00 ise-3-4-909-55 root: info:[application:operation:radkit-control.sh] In isRadkitAppReady: App is not ready

2025-05-20T14:21:31.236149-05:00 ise-3-4-909-55 root: info:[application:operation:radkit-control.sh] ISE Radkit app is not ready,checking app status counter: 3

2025-05-20T14:21:34.287758-05:00 ise-3-4-909-55 root: info:[application:operation:radkit-control.sh] Container run status true

2025-05-20T14:21:34.426699-05:00 ise-3-4-909-55 root: info:[application:operation:radkit-control.sh] In isRadkitAppReady: App is not ready

2025-05-20T14:21:34.429983-05:00 ise-3-4-909-55 root: info:[application:operation:radkit-control.sh] ISE Radkit app is not ready,checking app status counter: 4

2025-05-20T14:21:37.486192-05:00 ise-3-4-909-55 root: info:[application:operation:radkit-control.sh] Container run status true

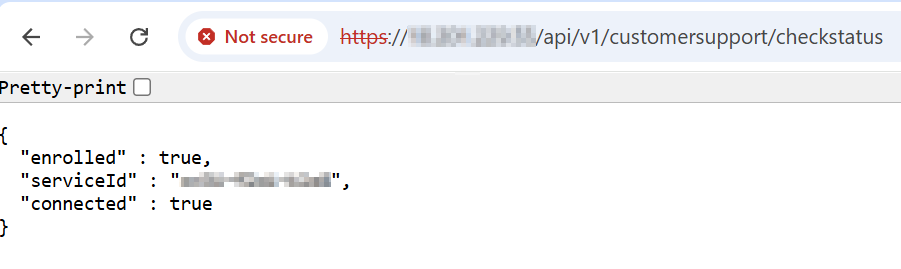

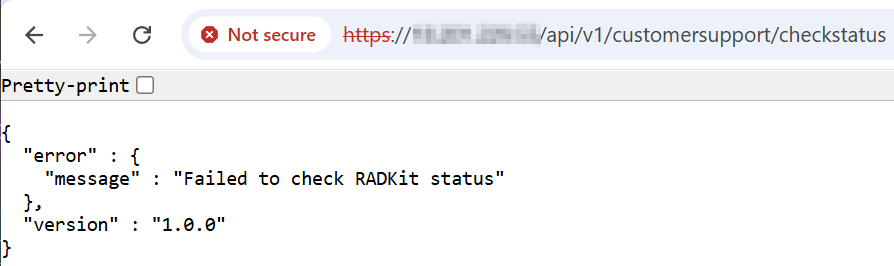

2025-05-20T14:21:37.621712-05:00 ise-3-4-909-55 root: info:[application:operation:radkit-control.sh] Remote Support Authorization Service started.يمكنك أيضا التحقق من حالة خدمة RADKit باستخدام إستدعاء API https://<ISE_PPAN>/API/V1/CustomerSupport/Checkstatus .

إخراج عند تشغيل خدمة RadKit

إخراج عند تشغيل خدمة RadKit

إخراج عند عدم تشغيل خدمة RadKit

إخراج عند عدم تشغيل خدمة RadKit

لعرض سجلات خدمة RADKit بمجرد بدء تشغيل خدمة "تفويض الدعم عن بعد"، أدخل الأمر show logging application radkit/service/service.log. عند بدء تشغيل الخدمة لأول مرة، يتم إجراء بعض الإعداد الأساسي باستخدام تطبيق RADKit.

2025-05-20T19:21:31.730Z INFO | internal | MainThread [] RADKit Service [version='1.6.12']

2025-05-20T19:21:31.731Z INFO | internal | MainThread [] STDIN is not a terminal; assuming --headless

2025-05-20T19:21:31.732Z INFO | internal | MainThread [] This RADKit release does not expire

2025-05-20T19:21:34.101Z INFO | internal | MainThread radkit_service.database.service_db [DB] Creating new database file. [path=PosixPath('/radkit/service/service-db.json.encrypted')]

2025-05-20T19:21:34.102Z INFO | internal | MainThread radkit_service.database.service_db [DB] Storing DB encryption key in credentials backend. [path=PosixPath('/radkit/service/service-db.json.encrypted')]

2025-05-20T19:21:34.104Z INFO | internal | MainThread radkit_service.database.service_db [DB] Opening database. [path=PosixPath('/radkit/service/service-db.json.encrypted')]

2025-05-20T19:21:34.105Z INFO | internal | MainThread radkit_service.backup [SYSTEM] Ensuring backup directory [backup_dir_path='/radkit/service/backups/20250520-192134_1.6.12'] يتم إنشاء خدمة RADKit المتوفرة للاتصالات.

2025-05-20T19:22:25.284Z INFO | radkit_control/superadmin/184f89f8 | MainThread radkit_service.service [SYSTEM] Creating service

2025-05-20T19:22:25.655Z INFO | radkit_control/superadmin/184f89f8 | MainThread Service(0x7F92596171D0) [AUDIT,SYSTEM] Starting RADKit Service [serial='xv3i-f2xi-kls6' log_dir=PosixPath('/radkit/logs/service')]

2025-05-20T19:22:25.664Z INFO | radkit_control/superadmin/184f89f8 | MainThread SingleWebSocketForwarderClient(0x7F925BCE3390) [] Connecting to forwarder [forwarder_base_url='wss://prod.radkit-cloud.cisco.com/forwarder-3/' uri='wss://prod.radkit-cloud.cisco.com/forwarder-3/websocket/']

2025-05-20T19:22:25.679Z INFO | radkit_control/superadmin/c5f2549f | MainThread radkit_service.webserver.middlewares.logging [AUDIT,FASTAPI] API call request [request_id='591020e2-cb1d-4406-8b95-d2f5dbcd5a04' url='/api/v1/auth/logout' request_method='POST' event_target='::1' event_target_port=8081 app_identifier='RADKit Service' protocol='https' source_location='radkit_control' event_source='::1' event_source_port=48122 peer_identity='superadmin']عندما تقوم بإضافة تفويض دعم عن بعد في واجهة المستخدم الرسومية، يتم إنشاء Cisco Professional كمستخدم عن بعد.

2025-05-20T19:24:10.599Z INFO | radkit_control/superadmin/5d496186 | MainThread DBOperationsAPI(0x7F9259646390) [AUDIT,DB] Creating remote user [username='mabramsk@cisco.com']

2025-05-20T19:24:10.600Z INFO | radkit_control/superadmin/5d496186 | MainThread radkit_service.webserver.fastapi_endpoints.dependencies [AUDIT,FASTAPI] API call success [request_id='eb8879fd-3c0c-45d7-9733-6b7fcdc9f1aa' effects='Created a new remote user' username='mabramsk@cisco.com' labels=[(1, 'mabramsk-7a7675cc')]]عند اتصال Cisco Professional بالخدمة والوصول إلى عقدة ISE، يتم عرضها في هذه السجلات.

2025-05-20T19:26:02.766Z INFO | cloud-rpc/mabramsk@cisco.com/4Kkevny_ | MainThread RPCServer(0x7F925A1B9B10) [AUDIT,RPC] new RPC request [rpc_name='get-capabilities' identity='mabramsk@cisco.com' connection_type='CLOUD']

2025-05-20T19:26:03.033Z INFO | cloud-rpc/mabramsk@cisco.com/4Kkevny_ | MainThread CapabilitiesResponder(0x7F92597C42D0) [AUDIT,RPC] user requested Capabilities

2025-05-20T19:26:03.117Z INFO | cloud-rpc/mabramsk@cisco.com/4Kkevny_ | MainThread CapabilitiesResponder(0x7F92597C42D0) [RPC] finished handling capabilities request

2025-05-20T19:26:03.121Z INFO | cloud-rpc/mabramsk@cisco.com/4Kkevny_ | MainThread RPCServer(0x7F925A1B9B10) [AUDIT,RPC] RPC request finished [rpc_name='get-capabilities' identity='mabramsk@cisco.com' connection_type='CLOUD']

2025-05-20T19:26:04.863Z INFO | cloud-rpc/mabramsk@cisco.com/cjZPy-yR | MainThread EncryptedRPCServerTransportRequest(0x7F92598C3410) [RPC] New incoming end-to-end encrypted request. [tls_version='TLSv1.3' rpc_name='h2']

2025-05-20T19:26:04.864Z INFO | cloud-rpc/mabramsk@cisco.com/cjZPy-yR.e2ee | MainThread H2MultiplexingRPCServerTransport(0x7F925A1B9550) [RPC] New incoming H2 multiplexed request.

2025-05-20T19:26:04.869Z INFO | cloud-rpc/mabramsk@cisco.com/cjZPy-yR.e2ee.h2-1 | MainThread RPCServer(0x7F925A1B9B10) [AUDIT,RPC] new RPC request [rpc_name='get-basic-inventory' identity='mabramsk@cisco.com' connection_type='CLOUD']

2025-05-20T19:26:04.879Z INFO | cloud-rpc/mabramsk@cisco.com/cjZPy-yR.e2ee.h2-1 | MainThread InventoryResponder(0x7F925A1B8810) [AUDIT,RPC] user requested inventory

2025-05-20T19:26:04.882Z INFO | cloud-rpc/mabramsk@cisco.com/cjZPy-yR.e2ee.h2-1 | MainThread InventoryResponder(0x7F925A1B8810) [RPC] finished handling basic inventory request

2025-05-20T19:26:04.885Z INFO | cloud-rpc/mabramsk@cisco.com/cjZPy-yR.e2ee.h2-1 | MainThread RPCServer(0x7F925A1B9B10) [AUDIT,RPC] RPC request finished [rpc_name='get-basic-inventory' identity='mabramsk@cisco.com' connection_type='CLOUD']

2025-05-20T19:26:26.083Z INFO | cloud-rpc/mabramsk@cisco.com/cjZPy-yR.e2ee.h2-3 | MainThread RPCServer(0x7F925A1B9B10) [AUDIT,RPC] new RPC request [rpc_name='start-interactive-terminal' identity='mabramsk@cisco.com' connection_type='CLOUD']

2025-05-20T19:26:26.090Z INFO | cloud-rpc/mabramsk@cisco.com/cjZPy-yR.e2ee.h2-3 | MainThread TerminalProxyRunner(0x7F9259795D50) [AUDIT,TERMINAL] interactive terminal request [device_uuid=UUID('1881cca5-9194-4625-a288-8cd9ee49440c') device_name='ise']

2025-05-20T19:26:26.146Z INFO | cloud-rpc/mabramsk@cisco.com/cjZPy-yR.e2ee.h2-3 | MainThread SSHPTYStream.create [] connected to device over SSH [device='ise']

2025-05-20T19:26:26.198Z INFO | cloud-rpc/mabramsk@cisco.com/cjZPy-yR.e2ee.h2-3 | MainThread radkit_service.session_log [] Session log initialized [filepath='/radkit/session_logs/service/20250520-192626-cjZPy-yR.e2ee.h2-3-SSH-ise.log']

2025-05-20T19:26:43.932Z INFO | cloud-rpc/mabramsk@cisco.com/cjZPy-yR.e2ee.h2-3 | MainThread TerminalProxyRunner(0x7F9259795D50) [AUDIT,TERMINAL] device request finished [device_name='ise' device_uuid=UUID('1881cca5-9194-4625-a288-8cd9ee49440c')]

2025-05-20T19:26:43.935Z INFO | cloud-rpc/mabramsk@cisco.com/cjZPy-yR.e2ee.h2-3 | MainThread RPCServer(0x7F925A1B9B10) [AUDIT,RPC] RPC request finished [rpc_name='start-interactive-terminal' identity='mabramsk@cisco.com' connection_type='CLOUD']بمجرد انتهاء صلاحية التخويل عن بعد أو إزالته، يتم حذف المستخدم البعيد من خدمة RADKit.

2025-05-20T19:26:55.195Z INFO | radkit_control/superadmin/8fd4246f | MainThread radkit_service.webserver.fastapi_endpoints.remote_users [AUDIT,FASTAPI] Deleting remote user [router='remote-users' username='mabramsk@cisco.com']

2025-05-20T19:26:55.196Z INFO | radkit_control/superadmin/8fd4246f | MainThread radkit_service.webserver.fastapi_endpoints.remote_users [AUDIT,FASTAPI] API call success [router='remote-users' effects='Deleted remote user' username='mabramsk@cisco.com']معلومات ذات صلة

محفوظات المراجعة

| المراجعة | تاريخ النشر | التعليقات |

|---|---|---|

1.0 |

13-Nov-2025

|

الإصدار الأولي |

تمت المساهمة بواسطة مهندسو Cisco

- Max AbramskyTechnical Consulting Engineer

اتصل بنا

- فتح حالة دعم

- (تتطلب عقد خدمة Cisco)

التعليقات

التعليقات