المقدمة

يصف هذا المستند كيفية تكوين التفويض المستند إلى الوقت والتاريخ لنهج مسؤول الجهاز في محرك خدمات تعريف Cisco (ISE).

المتطلبات الأساسية

المتطلبات

cisco يوصي أن يتلقى أنت معرفة من ال TACACS بروتوكول و Identity Services Engine (ISE) تشكيل.

المكونات المستخدمة

تستند المعلومات الواردة في هذا المستند إلى إصدارات البرامج والمكونات المادية التالية:

- المحول Cisco Catalyst 9300 switch ببرنامج Cisco IOS® XE 17.12.5 والإصدارات الأحدث

- Cisco ISE، الإصدار 3.3 والإصدارات الأحدث

تم إنشاء المعلومات الواردة في هذا المستند من الأجهزة الموجودة في بيئة معملية خاصة. بدأت جميع الأجهزة المُستخدمة في هذا المستند بتكوين ممسوح (افتراضي). إذا كانت شبكتك قيد التشغيل، فتأكد من فهمك للتأثير المحتمل لأي أمر.

معلومات أساسية

تعد سياسات التخويل مكونا أساسيا لمحرك خدمات الهوية (ISE) من Cisco، مما يمكنك من تحديد القواعد وتكوين ملفات تعريف التخويل لمستخدمين معينين أو مجموعات محددة تصل إلى موارد الشبكة. تقيم هذه السياسات الشروط لتحديد ملف التخصيص الذي سيتم تطبيقه. عند استيفاء شروط إحدى القواعد، يتم إرجاع ملف تعريف التخويل المطابق، مما يمنح الوصول المناسب إلى الشبكة.

كما يدعم Cisco ISE شروط الوقت والتاريخ، والتي تتيح فرض السياسات فقط أثناء الأوقات أو الأيام المحددة. وهذا مفيد بوجه خاص لتطبيق ضوابط الوصول استنادا إلى متطلبات الأعمال المستندة إلى الوقت.

يوضح هذا المستند التكوين لتمكين الوصول الإداري ل TACACS+ إلى أجهزة الشبكة فقط أثناء ساعات العمل (من الاثنين إلى الجمعة، 08:00-17:00) ورفض الوصول خارج الإطار الزمني هذا.

التكوين

الرسم التخطيطي للشبكة

تكوين ISE

الخطوة 1: إنشاء شرط الوقت والتاريخ

انتقل إلى نهج > عناصر النهج > الشروط > الوقت والتاريخ، انقر فوق إضافة.

اسم الشرط: ساعات العمل

ضبط نطاق الوقت القياسي إعدادات > ساعات معينة: 09:00 ص - 06:00 م

أيام محددة: من الاثنين إلى الجمعة

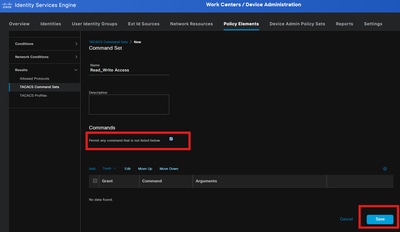

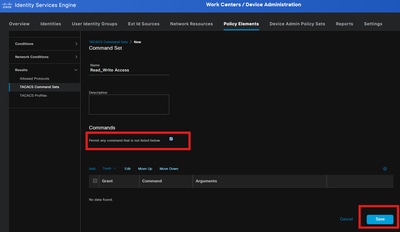

الخطوة 2: إنشاء مجموعة أوامر TACACS+

انتقل إلى مراكز العمل > إدارة الجهاز > عناصر السياسة > النتائج > مجموعات أوامر TACACS.

قم بإنشاء مجموعة أوامر باختيار مربع الاختيار السماح بأي أمر غير مدرج أدناه وانقر فوق إرسال أو إضافة الأوامر المحدودة إذا كنت تريد تقييد بعض أوامر CLI.

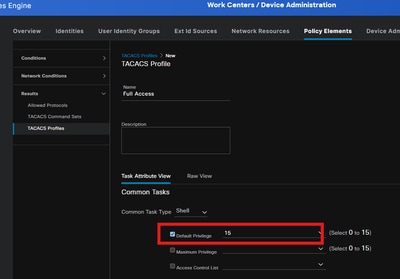

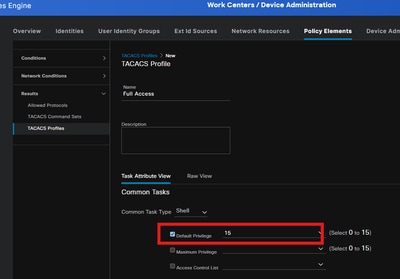

الخطوة 3: إنشاء ملف تعريف TACACS+

انتقل إلى مراكز العمل > إدارة الأجهزة > عناصر السياسة > النتائج > ملفات تعريف TACACS. انقر فوق إضافة (Add).

حدد نوع مهمة الأوامر ك Shell، ثم خانة الاختيار "امتياز افتراضي" وأدخل القيمة 15. انقر فوق إرسال.

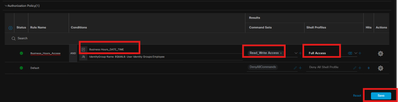

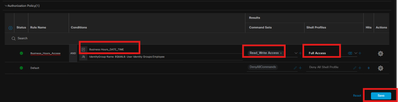

الخطوة 4: إنشاء سياسة تخويل TACACS

انتقل إلى مراكز العمل > إدارة الأجهزة > مجموعات نهج إدارة الأجهزة.

حدد مجموعة النهج النشطة.

قم بتكوين نهج المصادقة استنادا إلى مستخدمي Active Directory أو Internal.

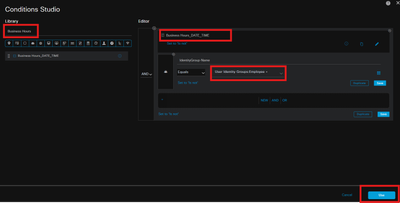

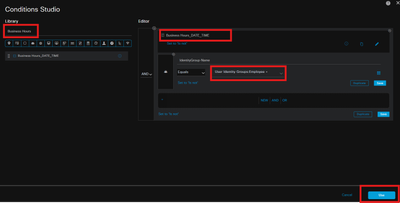

تحت قسم نهج التخويل، انقر فوق إضافة قاعدة لتوفير اسم القاعدة ثم انقر فوق + لإضافة شروط التخويل.

تظهر نافذة جديدة لأستوديو الشروط، في حقل البحث حسب الاسم أدخل الاسم الذي تم إنشاؤه في الخطوة 1 واسحبه إلى المحرر.

إضافة شروط إضافية استنادا إلى مجموعة المستخدمين وانقر فوق حفظ.

في النتائج، حدد مجموعة أوامر TACACS وملف تعريف Shell الذي تم إنشاؤه في الخطوة 2 والخطوة 3 ثم انقر على حفظ.

تكوين المحول

|

aaa new-model

تسجيل دخول مصادقة AAA المجموعة المحلية الافتراضية tacacs+

تمكين مصادقة AAA تمكين تمكين تقصير مجموعة TACACS+

أوامر config الخاصة بتفويض AAA

AAA تفويض exec الافتراضي للمجموعة المحلية tacacs+

أوامر تفويض AAA 0 المجموعة المحلية الافتراضية tacacs+

أوامر تفويض AAA 1 المجموعة المحلية الافتراضية tacacs+

أوامر تفويض AAA 15 الخاصة بالمجموعة المحلية الافتراضية tacacs+

ISE لخادم Tacacs

عنوان IPv4 10.127.197.53

key qwerty123

|

التحقق من الصحة

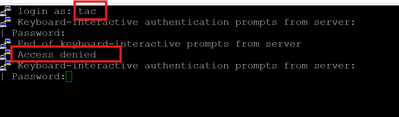

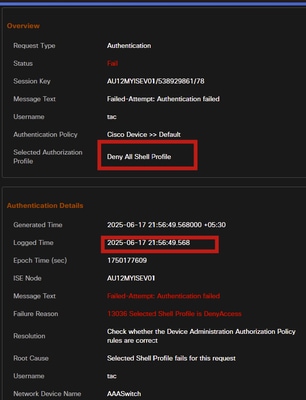

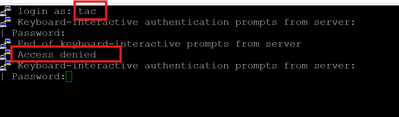

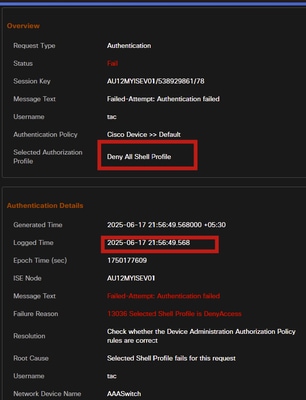

يقوم المستخدم بمحاولة إدخال SSH إلى المحول خارج ساعات العمل وقد تم رفض الوصول من ISE.

تشير سجلات ISE Live إلى فشل التخويل بسبب عدم تطابق شرط الوقت والتاريخ في نهج التخويل، مما أدى إلى تشغيل الجلسة في قاعدة الرفض الافتراضي للوصول.

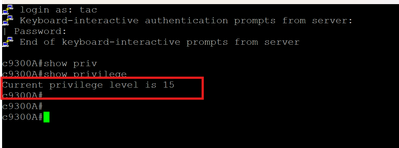

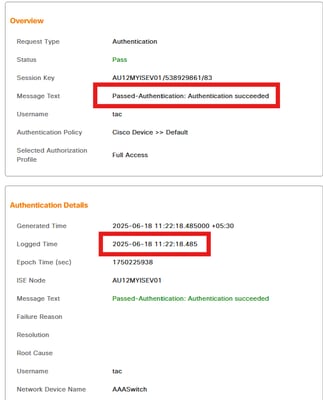

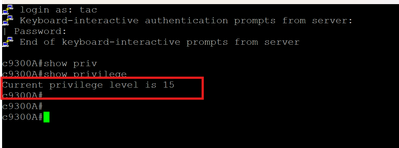

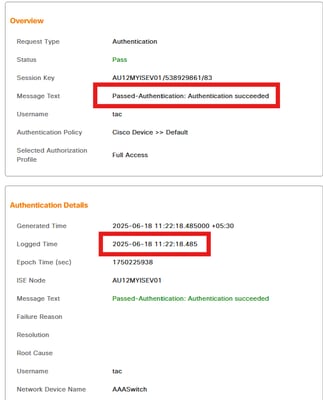

المستخدم الذي يحاول إدخال SSH إلى المحول أثناء ساعات العمل والحصول على وصول للقراءة والكتابة:

يشير سجل ISE Live إلى أن تسجيل الدخول أثناء ساعات العمل يطابق حالة الوقت والتاريخ ويحقق النهج الصحيح.

استكشاف الأخطاء وإصلاحها

تصحيح الأخطاء على ISE

قم بتجميع حزمة دعم ISE باستخدام هذه السمة التي سيتم تعيينها على مستوى تصحيح الأخطاء:

- RuleEngine-Policy-IDGroups

- سمات RuleEngine

- محرك السياسات

- EPM-PDP

- EPM-PIP

عندما يحاول المستخدم إدخال SSH في المحول خارج ساعات العمل بسبب عدم تطابق شرط الوقت والتاريخ مع ساعات العمل التي تم تكوينها.

show logging application ise-psc.log

2025-06-17 21:56:49،560 تصحيح الأخطاء [PolicyEngineEvaluationThread-7][]] cpm.policy.eval.utils.RuleUtil -::::- 36015868310.127.197.549306Authentication3601586831: تقييم القاعدة - <معرف القاعدة="cdd4e295-6d1b-477b-8ae6-587131770585">

<condition lhs-operand="operandId" operator="DATETIME_MATCH" rhs-operand="rhsoperand"/>

</Rule>

2025-06-17 21:56:49،560 تصحيح الأخطاء [PolicyEngineEvaluationThread-7][]] cpm.policy.eval.utils.RuleUtil -::::- 36015868310.127.197.549306Authentication3601586831: تقييم الحالة باستخدام المعرف - 72483811-ba39-4cc2-bdac-90a38232b95e - LHS operandId - operandId، operator datetime_match، RHS operandId - rhsoperand

2025-06-17 21:56:49،560 تصحيح الأخطاء [PolicyEngineEvaluationThread-7][]] cpm.policy.eval.utils.ConditionUtil -::::- 36015868310.127.197.549306Authentication3601586831: الشرط lhsoperand value - com.cisco.cpm.policy.DTConstraint@6924136c ، rhsoperand value - com.cisco.cpm.policy.DTConstraint@3eeea825

2025-06-17 21:56:49،560 تصحيح الأخطاء [PolicyEngineEvaluationThread-7][]] cpm.policy.eval.utils.RuleUtil -::::- 36015868310.127.197.549306Authentication3601586831: نتيجة التقييم للحالة - 72483811-ba39-4cc2-bdac-90a38232b95e التي تم إرجاعها - خطأ

2025-06-17 21:56:49،560 تصحيح الأخطاء [PolicyEngineEvaluationThread-7][]] cpm.policy.eval.utils.RuleUtil -::::- 36015868310.127.197.549306Authentication3601586831: تعيين النتيجة للشرط: 72483811-ba39-4cc2-bdac-90a38232b95e : زائف |

عندما طابق المستخدم الذي يحاول إدخال SSH في المحول أثناء ساعات العمل شرط الوقت والتاريخ.

show logging application ise-psc.log

2025-06-18 11:22:18،473 تصحيح الأخطاء [PolicyEngineEvaluationThread-11][] cpm.policy.eval.utils.RuleUtil -:::- 18167599110.127.197.5414126 المصادقة 181675911: تقييم القاعدة - <معرف القاعدة="cdd4e295-6d1b-477b-8ae6-587131770585">

<condition lhs-operand="operandId" operator="DATETIME_MATCH" rhs-operand="rhsoperand"/>

</Rule>

2025-06-18 11:22:18،474 تصحيح الأخطاء [PolicyEngineEvaluationThread-11][] cpm.policy.eval.utils.RuleUtil -:::- 18167599110.127.197.5414126 المصادقة 181675911: تقييم الحالة باستخدام المعرف - 72483811-ba39-4cc2-bdac-90a38232b95e - LHS operandId - operandId، operator datetime_match، RHS operandId - rhsoperand

2025-06-18 11:22:18،474 تصحيح الأخطاء [PolicyEngineEvaluationThread-11][] cpm.policy.eval.utils.ConditionUtil -::::- 1816759110.127.197.5414126 المصادقة 181675911: الشرط lhsoperand value - com.cisco.cpm.policy.DTConstraint@4af10566 ، rhsoperand value - com.cisco.cpm.policy.DTConstraint@2bdb62e9

2025-06-18 11:22:18،474 تصحيح الأخطاء [PolicyEngineEvaluationThread-11][] cpm.policy.eval.utils.RuleUtil -:::- 18167599110.127.197.5414126 المصادقة 181675911: نتيجة التقييم للحالة - 72483811-ba39-4cc2-bdac-90a38232b95e التي تم إرجاعها - صواب

2025-06-18 11:22:18،474 تصحيح الأخطاء [PolicyEngineEvaluationThread-11][] cpm.policy.eval.utils.RuleUtil -:::- 18167599110.127.197.5414126 المصادقة 181675911: تعيين النتيجة للشرط: 72483811-ba39-4cc2-bdac-90a38232b95e : صحيح |

معلومات ذات صلة

الأسئلة المتكررة

- هل يمكنني تطبيق مستويات وصول مختلفة استنادا إلى الوقت؟

نعم. يمكنك إنشاء سياسات تخويل مختلفة وربطها بشروط الوقت.

على سبيل المثال:

إمكانية الوصول الكامل أثناء ساعات العمل

وصول للقراءة فقط بعد ساعات

لا يمكن الوصول إليها في عطلات نهاية الأسبوع

- ماذا يحدث إذا كان وقت النظام غير صحيح أو غير متزامن؟

يمكن أن يطبق ISE سياسات غير صحيحة أو يفشل في فرض القواعد المستندة إلى الوقت بشكل موثوق به. تأكد من أن جميع الأجهزة عقد ISE تستخدم مصدر NTP متزامن.

- هل يمكن إستخدام السياسات المستندة إلى الوقت بالاقتران مع شروط أخرى (على سبيل المثال، دور المستخدم ونوع الجهاز)؟

نعم. يمكن دمج شروط الوقت مع سمات أخرى في قواعد السياسة الخاصة بك لإنشاء عناصر تحكم في الوصول تتسم بالدقة والأمان.

- هل يتم دعم الوصول المستند إلى الوقت لكل من shell ومجموعات الأوامر في TACACS+؟

نعم. يمكن أن تتحكم الشروط المستندة إلى الوقت في الوصول إلى طبقة الجهاز أو مجموعات أوامر محددة، حسب كيفية هيكلة سياسة التخويل والتوصفات.

التعليقات

التعليقات