المقدمة

يصف هذا المستند تكوين توصيفات Cisco Registered Envelope Service Encryption (CRES) داخل جهاز أمان البريد الإلكتروني (ESA) التي تركز على مستويات الأمان المختلفة المسموح بها.

المتطلبات الأساسية

المتطلبات

توصي Cisco بأن تكون لديك معرفة بالمواضيع التالية:

- تكوين ESA الأساسي

- التشفير استنادا إلى تكوين عامل تصفية المحتوى

- Cisco Registered Envelope Service

المكونات المستخدمة

لا يقتصر هذا المستند على إصدارات برامج ومكونات مادية معينة.

تم إنشاء المعلومات الواردة في هذا المستند من الأجهزة الموجودة في بيئة معملية خاصة. بدأت جميع الأجهزة المُستخدمة في هذا المستند بتكوين ممسوح (افتراضي). إذا كانت شبكتك قيد التشغيل، فتأكد من فهمك للتأثير المحتمل لأي أمر.

معلومات أساسية

يعد إنشاء ملف تعريف CRES مهمة أساسية لتنشيط خدمة التشفير واستخدامها من خلال ESA. قبل إنشاء توصيفات متعددة، تأكد من وجود حساب كامل مزود ب ESA مع إنشاء حساب CRES.

قد يكون هناك أكثر من توصيف واحد ويمكن تكوين كل توصيف بمستوى تأمين مختلف. وهذا يسمح للشبكة بالحفاظ على مستويات مختلفة من الأمان حسب المجال أو المستخدم أو المجموعة.

التكوين

يمكنك تمكين ملف تعريف التشفير وتكوينه باستخدام أمر واجهة سطر الأوامر encryptionconfig، أو عبر خدمات الأمان > تشفير البريد الإلكتروني Cisco IronPort في واجهة المستخدم الرسومية (GUI).

التكوين من واجهة المستخدم الرسومية (GUI)

من ESA، انتقل إلى خدمات الأمان > تشفير البريد الإلكتروني Cisco IronPort > إضافة ملف تعريف تشفير.

تظهر شاشة بإعدادات توصيف التشفير. يمكن تخصيص اسم ملف التخصيص وبقية التكوين ويعتمد على علامات التعريف أو أساليب المؤسسة.

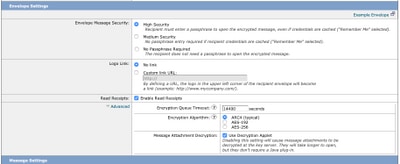

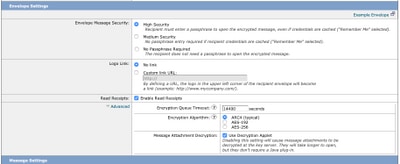

التكوين الذي يحدد مستوى التأمين لكل توصيف هو إعدادات المظروف كما هو موضح في الصورة:

ملاحظة: يقترح أن يحتوي اسم ملف التعريف على: "high" و"low"، إلخ، لمطابقة مستوى الأمان الذي تم تكوينه أو اسم المجموعة التي يقترن بها ملف التعريف للتعريف السريع في إنشاء عوامل تصفية المحتوى والتحقق من الصحة.

المستويات الأمنية الثلاثة التي تسمح بها الإيسا هي:

- ميزات أمان فائقة: يجب أن يقوم المستلم دائما بإدخال عبارة مرور لفتح الرسائل المشفرة.

- أمان متوسط: لا يحتاج المستلم إلى إدخال بيانات الاعتماد لفتح الرسالة المشفرة إذا كانت بيانات اعتماد المستلم مخزنة مؤقتا.

- لا توجد عبارة مرور مطلوبة: هذا هو أدنى مستوى لأمان الرسائل المشفرة. لا يحتاج المستلم إلى إدخال عبارة مرور لفتح الرسالة المشفرة. لا يزال يمكنك تمكين إيصالات القراءة والرد الآمن على الكل وتأمين ميزات إعادة توجيه الرسائل للمظاريف غير المحمية بواسطة عبارة المرور.

يمكنك تكوين مستوى الأمان المختلف على هذه الكائنات:

أمان رسائل المظاريف:

- · أمان فائق

- أمان متوسط

- لا توجد عبارة مرور مطلوبة

إرتباط الشعار: لتمكين المستخدمين من فتح عنوان URL الخاص بمؤسستك، انقر فوق شعارها، ويمكنك إضافة إرتباط إلى الشعار. أختر من بين الخيارات التالية:

- لا يوجد إرتباط. لا تتم إضافة إرتباط مباشر إلى مظروف الرسالة.

- عنوان URL للارتباط المخصص. أدخل عنوان URL لإضافة إرتباط مباشر إلى مظروف الرسالة.

الإيصالات المقروءة: في حالة تمكين هذا الخيار، يستلم المرسل إيصالا عندما يفتح المستلمون المظروف الآمن. هذا تحديد إختياري.

متقدم:

مهلة قائمة انتظار التشفير: أدخل طول الوقت (بالثواني) الذي يمكن أن تكون فيه الرسالة في قائمة انتظار التشفير قبل أن تنتهي صلاحيتها. وبمجرد انتهاء مهلة الرسالة، يقوم الجهاز بترديد الرسالة وإرسال إعلام إلى المرسل.

خوارزمية التشفير:

- ARC4. ARC4 هو الخيار الأكثر شيوعا، وهو يوفر تشفيرا قويا مع أدنى حد من تأخير فك الترميز لمستلمي الرسائل.

- معيار التشفير المتطور. يوفر نظام التشفير المتطور تشفيرا أقوى ولكنه يستغرق أيضا وقتا أطول لفك التشفير، كما أنه يقدم تأخيرات للمستلمين. وعادة ما تستخدم هذه المعايير في التطبيقات الحكومية والمصرفية.

فك تشفير مرفق الرسالة: تمكين التطبيق الصغير لفك التشفير أو تعطيله. بعد تمكين هذا الخيار، يتسبب في فتح مرفق الرسالة في بيئة المستعرض. بعد تعطيل هذا الخيار، فإنه يتسبب في فك تشفير مرفقات الرسائل في الخادم الرئيسي. بشكل افتراضي، يتم تعطيل التطبيق الصغير Java في المظروف.

ملاحظة: قامت المستعرضات الأكثر إستخداما بتعطيل تطبيق Java الصغير لأسباب تتعلق بالأمان.

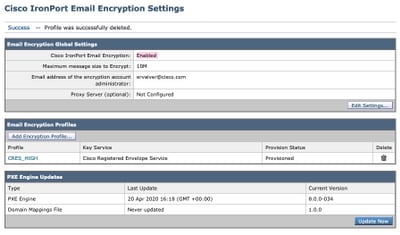

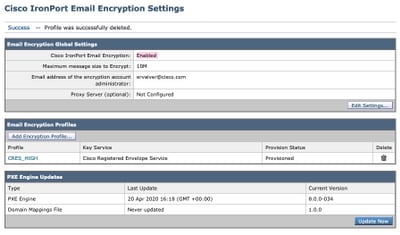

بمجرد إنشاء توصيفات التشفير. تأكد من توفيره، كما هو موضح في الصورة:

يجب أن يقترن كل ملف تخصيص من هذه التوصيفات من خلال عامل تصفية محتوى لكي يتم تطبيقه.

تحذير: إذا لم يستدع مرشح المحتوى التوصيف فلا يمكن تطبيق إعدادات التشفير.

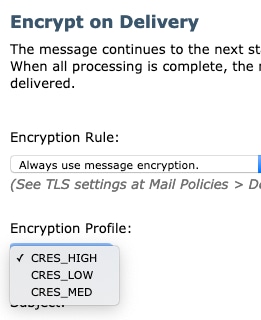

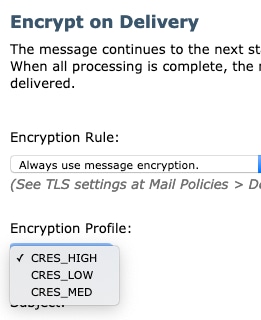

من ESA، انتقل إلى نهج البريد>عوامل تصفية المحتوى الصادرة>إضافة عامل تصفية

بمجرد تكوين حالة المستخدمين والموضوع والمجموعة والمرسل وما إلى ذلك داخل عامل التصفية، قم بتحديد مستوى التشفير لعامل التصفية الصادر، كما هو موضح في الصورة:

تحذير: يجب أن تكون كافة عوامل تصفية المحتوى مقترنة بنهج البريد الصادر كي تعمل بشكل صحيح.

ملاحظة: يمكنك تكوين ملفات تعريف تشفير متعددة لخدمة مفاتيح مستضافة. إذا كانت لمؤسستك علامات تجارية متعددة، فهذا يسمح لك بالإشارة إلى شعارات مختلفة مخزنة على الخادم الرئيسي لمظاريف PXE.

التكوين من CLI

من أمر CLI لنوع التشفير من ESA:

ESA.com> encryptionconfig

IronPort Email Encryption: Enabled

Choose the operation you want to perform:

- SETUP - Enable/Disable IronPort Email Encryption

- PROFILES - Configure email encryption profiles

- PROVISION - Provision with the Cisco Registered Envelope Service

[]> profiles

Proxy: Not Configured

Profile Name Key Service Proxied Provision Status

------------ ----------- ------- ----------------

HIGH-CRES Hosted Service No Not Provisioned

Choose the operation you want to perform:

- NEW - Create a new encryption profile

- EDIT - Edit an existing encryption profile

- DELETE - Delete an encryption profile

- PRINT - Print all configuration profiles

- CLEAR - Clear all configuration profiles

- PROXY - Configure a key server proxy

[]> new

1. Cisco Registered Envelope Service

2. IronPort Encryption Appliance (in network)

Choose a key service:

[1]>

Enter a name for this encryption profile:

[]> HIGH

Current Cisco Registered Key Service URL: https://res.cisco.com

Do you wish to alter the Cisco Registered Envelope Service URL? [N]> N

1. ARC4

2. AES-192

3. AES-256

Please enter the encryption algorithm to use when encrypting envelopes:

[1]>

1. Use envelope service URL with HTTP (Recommended). Improves performance for opening envelopes.

2. Use the envelope service URL with HTTPS.

3. Specify a separate URL for payload transport.

Configure the Payload Transport URL

[1]>

1. High Security (Recipient must enter a passphrase to open the encrypted message, even if credentials are cached ("Remember Me" selected).)

2. Medium Security (No passphrase entry required if recipient credentials are cached ("Remember Me" selected).)

3. No Passphrase Required (The recipient does not need a passphrase to open the encrypted message.)

Please enter the envelope security level:

[1]>

Would you like to enable read receipts? [Y]>

Would you like to enable "Secure Reply All"? [N]> y

Would you like to enable "Secure Forward"? [N]> y

Enter a URL to serve as a link for the envelope logo image (may be blank):

[]>

Would you like envelopes to be displayed in a language other than English ? [N]>

Enter the maximum number of seconds for which a message could remain queued waiting to be encrypted. Delays could be caused by key server outages or resource limitations:

[14400]>

Enter the subject to use for failure notifications:

[[ENCRYPTION FAILURE]]>

Please enter file name of the envelope attached to the encryption notification:

[securedoc_${date}T${time}.html]>

A Cisco Registered Envelope Service profile "HIGH" was added.

1. Commit this configuration change before continuing.

2. Return to the encryptionconfig menu and select PROVISION to complete

the configuration.

Proxy: Not Configured

Profile Name Key Service Proxied Provision Status

------------ ----------- ------- ----------------

HIGH-CRES Hosted Service No Not Provisioned

LOW-CRES Hosted Service No Not Provisioned

Choose the operation you want to perform:

- SETUP - Enable/Disable IronPort Email Encryption

- PROFILES - Configure email encryption profiles

- PROVISION - Provision with the Cisco Registered Envelope Service

[]> provision

التحقق من الصحة

استخدم هذا القسم لتأكيد عمل التكوين بشكل صحيح.

التحقق من واجهة المستخدم الرسومية (GUI)

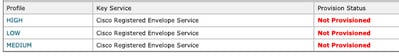

من ESA، انتقل إلى خدمات الأمان> ميزة تشفير البريد الإلكتروني عبر منفذ IronPort من Cisco، كما هو موضح في الصورة:

ملاحظة: تأكد من تمكين التشفير ومن توفير التوصيف الذي تم تكوينه. كما هو موضح في الصورة.

التحقق من من واجهة سطر الأوامر

من أمر ملفات تعريف نوع CLI encryptconfig و type.

ESA.com> encryptionconfig

IronPort Email Encryption: Enabled

Choose the operation you want to perform:

- SETUP - Enable/Disable IronPort Email Encryption

- PROFILES - Configure email encryption profiles

- PROVISION - Provision with the Cisco Registered Envelope Service

[]> profiles

Proxy: Not Configured

Profile Name Key Service Proxied Provision Status

------------ ----------- ------- ----------------

CRES_HIGH Hosted Service No Provisioned

ملاحظة: تأكد من تمكين التشفير ومن توفير التوصيف الذي تم تكوينه. كما هو موضح في الصورة.

استكشاف الأخطاء وإصلاحها

يوفر هذا القسم معلومات يمكنك إستخدامها لاستكشاف أخطاء التكوين وإصلاحها.

من ESA، انتقل إلى إدارة النظام > مفاتيح الميزات

تحقق من تطبيق مفتاح الميزة ونشاطه. المفتاح: يجب أن يكون تشفير البريد الإلكتروني IronPort نشطا.

من ESA، انتقل إلى خدمات الأمان > تشفير البريد الإلكتروني عبر منفذ IronPort من Cisco

تحقق من تمكين خدمة التشفير بشكل صحيح.

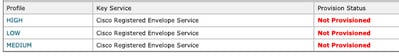

تحقق من أن ملف تعريف التشفير ليس في حالة عدم التزويد، كما هو موضح في الصورة:

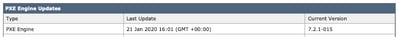

تحقق من آخر تحديث للمحرك، كما هو موضح في الصورة:

من تفاصيل تعقب الرسائل، تحقق مما إذا كان هناك خطأ معروض.

الأخطاء الأكثر شيوعا:

5.x.3 - Temporary PXE Encryption failure

الحل: الخدمة غير متوفرة حاليا أو يتعذر الوصول إليها. تحقق من مشاكل الاتصال والشبكة.

5.x.3 - PXE Encryption failure. (Message could not be encrypted due to a system configuration issue. Please contact your administrator

الحل: هذا الخطأ مقترن ب:

- مشاكل الترخيص. الرجاء التحقق من مفاتيح الميزة

- ملف التعريف المستخدم غير مزود. التحديد من تعقب الرسالة لملف التعريف المكون على عامل تصفية المحتوى وتزويده

- لا يوجد ملف تعريف مرتبط بعامل تصفية المحتوى. في بعض الأحيان يتم حذف توصيفات التشفير وتعديلها بأسماء مختلفة، إلخ. ومرشح المحتوى الذي تم تكوينه غير قادر على العثور على التوصيف المقترن

5.x.3 - PXE Encryption failure. (Error 30 - The message has an invalid "From" address.)

5.x.3 - PXE Encryption failure. (Error 102 - The message has an invalid "To" address.)

الحل: وبشكل منتظم، تحدث هذه المشكلة بسبب التعبئة التلقائية لعميل البريد الإلكتروني الخاص بالمرسل الداخلي (مثل Outlook) لعنوان البريد الإلكتروني الخاص بالمستلم والذي يحتوي على عنوان "من"/"إلى" غير صالح.

وعادة ما يحدث ذلك بسبب علامات الاقتباس حول عنوان البريد الإلكتروني أو أي أحرف غير قانونية أخرى في عنوان البريد الإلكتروني.

معلومات ذات صلة

التعليقات

التعليقات