المقدمة

يصف هذا المستند معلومات حول كيفية تكوين المرحلة 3 من Dynamic Multipoint VPN (DMVPN) مع مصادقة الشهادة باستخدام IKEv2.

المتطلبات الأساسية

المتطلبات

cisco يوصي يتلقى معرفة من موضوع:

- معرفة أساسية ب DMVPN.

- معرفة أساسية ب EIGRP.

- معرفة أساسية بالبنية الأساسية للمفتاح العام (PKI).

المكونات المستخدمة

أسست المعلومة في هذا وثيقة على هذا برمجية صيغة:

- Cisco C8000v (VXE) يركض Cisco IOS® الإصدار 17.3.8a.

تم إنشاء المعلومات الواردة في هذا المستند من الأجهزة الموجودة في بيئة معملية خاصة. بدأت جميع الأجهزة المُستخدمة في هذا المستند بتكوين ممسوح (افتراضي). إذا كانت شبكتك قيد التشغيل، فتأكد من فهمك للتأثير المحتمل لأي أمر.

معلومات أساسية

توفر المرحلة 3 من Dynamic Multipoint VPN (DMVPN) إمكانية الاتصال المباشر عبر الإنترنت، مما يتيح لشبكات VPN العمل بشكل أكثر كفاءة من خلال تجاوز لوحة الوصل الخاصة بمعظم مسارات حركة مرور البيانات. يعمل هذا التصميم على تقليل زمن الوصول إلى الحد الأدنى وتحسين إستخدام الموارد. يسمح إستخدام بروتوكول تحليل الخطوة (Hop) التالية (NHRP) للمسارات بالتعرف بشكل ديناميكي على بعضها البعض وإنشاء أنفاق مباشرة، مما يدعم مخططات الشبكة الكبيرة والمعقدة.

يوفر الإصدار 2 من تبادل مفتاح الإنترنت (IKEv2) الآلية الأساسية لإنشاء أنفاق آمنة في هذه البيئة. مقارنة بالبروتوكولات السابقة، يوفر الإصدار IKEv2 معايير أمان متقدمة وعمليات إعادة صياغة أسرع ودعما محسنا لكل من إتصالات التنقل والاتصالات المتعددة. ويضمن تكامله مع المرحلة 3 من DMVPN معالجة إعداد النفق وإدارة المفاتيح بشكل آمن وفعال.

ولزيادة تعزيز أمان الشبكة، يدعم IKEv2 مصادقة الشهادة الرقمية. يتيح هذا الأسلوب للأجهزة التحقق من الهويات بين بعضها البعض باستخدام التراخيص، مما يبسط الإدارة ويقلل من المخاطر المرافقة للأسرار المشتركة. تعد الثقة القائمة على الشهادة مفيدة بشكل خاص في عمليات النشر واسعة النطاق حيث تمثل إدارة المفاتيح الفردية تحديا كبيرا.

إجمالا، توفر المرحلة الثالثة من DMVPN والإصدار الثاني من بروتوكول IKEv2 ومصادقة الشهادات إطار عمل شبكة خاصة ظاهرية (VPN) قويا. يعمل هذا الحل على تلبية متطلبات المؤسسات الحديثة من خلال ضمان إمكانية الاتصال المرنة والحماية القوية للبيانات والعمليات المبسطة.

التكوين

يوفر هذا القسم إرشادات خطوة بخطوة لتكوين المرحلة 3 من DMVPN باستخدام IKEv2 باستخدام المصادقة المستندة إلى الشهادة. أكمل هذه الخطوات لتمكين اتصال VPN آمن وقابل للتطوير بين الموجهات المحورية والمكبرة.

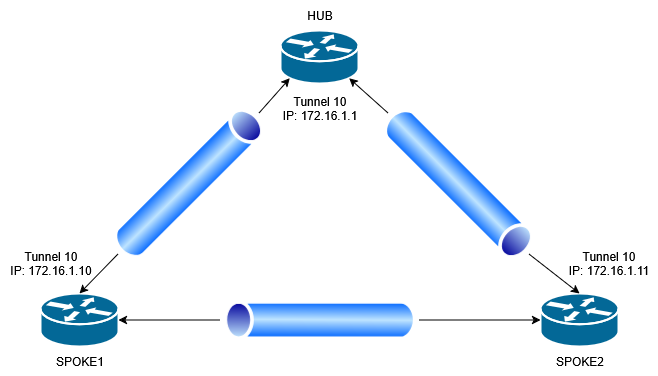

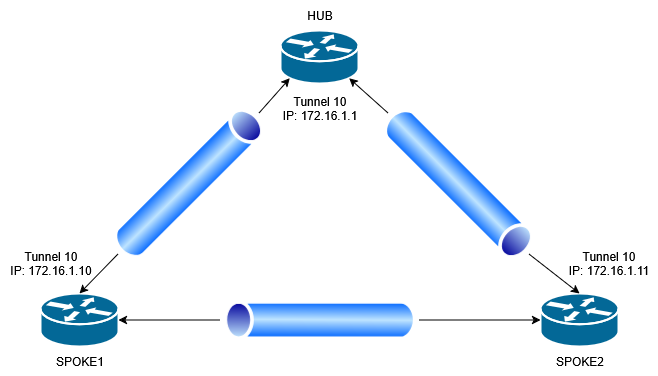

الرسم التخطيطي للشبكة

التكوينات

إعداد البنية الأساسية للشهادة

تأكد من أن جميع الأجهزة (لوحات التوزيع والقنوات) تم تثبيت الشهادات الرقمية اللازمة. يجب إصدار هذه الشهادات من مرجع مصدق ثقة وتسجيلها بشكل صحيح على كل جهاز لتمكين مصادقة شهادة IKEv2 الآمنة.

لتسجيل شهادة على الموجهات المحورية والموجهة، أكمل الخطوات التالية:

1. قم بتكوين نقطة اتصال باستخدام المعلومات المطلوبة باستخدام الأمر crypto pki trustPoint <TrustPoint Name>.

Hub(config)#crypto pki trustpoint myCertificate

Hub(ca-trustpoint)# enrollment terminal

Hub(ca-trustpoint)# ip-address 10.10.1.2

Hub(ca-trustpoint)# subject-name cn=Hub, o=cisco

Hub(ca-trustpoint)# revocation-check none

2. مصادقة TrustPoint باستخدام الأمر crypto pki المصادق على <TrustPoint Name>.

Hub(config)#crypto pki authenticate myCertificate

Enter the base 64 encoded CA certificate.

End with a blank line or the word "quit" on a line by itself

ملاحظة: بعد إصدار الأمر crypto pki authenticate يجب عليك لصق الشهادة من المرجع المصدق (CA) التي يتم إستخدامها لتوقيع شهادات الجهاز. هذه الخطوة ضرورية لإنشاء ثقة بين الجهاز و CA قبل متابعة تسجيل الشهادة على كل من موجهات الصرة والتكلم.

3. قم بإنشاء المفتاح الخاص وطلب توقيع الشهادة (CSR) باستخدام الأمر crypto pki login <TrustPoint Name>.

Hub(config)#crypto pki enroll myCertificate

% Start certificate enrollment ..

% The subject name in the certificate will include: cn=Hub, o=cisco

% The subject name in the certificate will include: Hub

% Include the router serial number in the subject name? [yes/no]: n

% The IP address in the certificate is 10.10.1.2

Display Certificate Request to terminal? [yes/no]: yes

Certificate Request follows:

MIICsDCCAZgCAQAwSjEOMAwGA1UEChMFY2lzY28xDDAKBgNVBAMTA0hVQjEqMBAG

CSqGSIb3DQEJAhYDSFVCMBYGCSqGSIb3DQEJCBMJMTAuMTAuMS4yMIIBIjANBgkq

hkiG9w0BAQEFAAOCAQ8AMIIBCgKCAQEAo/M40+ivsqJhpF0PRUxdCGSUVgLQUhzQ

cwnuMtSbfdn5fMKIj7wO6Qa7Gvx2rjrdoyxH9JgXjTEMzMv6HP9/EuN2o+qKzR/+

CNzMUDJobb0lBNbe0WKL4IAQjbvNTOyA5iuUzHZCgMrCFG3oU7v+a2tMiSZihvdu

+m2JSDNXn5cXyewQbQsEaELAO0yosi2t6BQyzM3FRU23dCwnFVwY1VAADC7CrNh3

o44SifYW5HtWq1tU1cLTY4sjNf6XJQxjmHPudbUp164RDfUSo37Zjvjt7S80OoLU

+XUBrE3aRDlwJ+Ug2DO31ZWzfc+rBZ1BsKWlYFBlLk3mL9RA1nf3eQIDAQABoCEw

HwYJKoZIhvcNAQkOMRIwEDAOBgNVHQ8BAf8EBAMCBaAwDQYJKoZIhvcNAQEFBQAD

ggEBAEKUQURWZ+YeCx9T7kuzIaDwJ53vMqq6rITDJcNF9FJ4IgJ7PsxFOcWXm7MM

03Oi1yq1K/4X7Mb5Iz6CjtdyXVqakgcEPY7W9NoO3Xo8Nxb4pFfe19E02Xuj8fxm

GTqi7UAw8ZslzJ2jrS7bXasVMb5jjr39cqQkrXfNIAwF1Sw6IA3oKfTelq8/iCJu

TEjF0D8Si2PWziuxJVS4Adjg5GxbJpd/tDKrKUuvqD2z4HD3M40oGVvoBWQ0tjhB

4gx1q2D209K0nMCvVZrOfp/PFd6+cYc57E73ZPVSGQpHIiiWCYtuRKdKArN6vRcP

iiugceU2F3Ll4CI7wXMYqCxQOGU=

---End - This line not part of the certificate request---

Redisplay enrollment request? [yes/no]:

ملاحظة: المفتاح الخاص المستخدم أثناء هذه العملية هو المفتاح الخاص الافتراضي الذي تم إنشاؤه بواسطة الموجه. ومع ذلك، يتم أيضا دعم إستخدام المفاتيح الخاصة المخصصة، إذا كان ذلك مطلوبا.

4. بعد إنشاء CSR، أرسله إلى المرجع المصدق (CA) للتوقيع.

5. بمجرد توقيع الشهادة، أستخدم شهادة <TrustPoint Name>إستيراد الأمر crypto pki لاستيراد الشهادة الموقعة المرتبطة ب TrustPoint التي تم إنشاؤها.

Hub(config)#crypto pki import myCertificate certificate

% You must authenticate the Certificate Authority before

you can import the router's certificate.

6. لصق الشهادة الموقعة من قبل المرجع المصدق بتنسيق PEM.

تكوين Crypto IKEv2 و IPSec

يمكن أن يكون التكوين ل Crypto IKEv2 و IPSec هو نفسه على كل من المحوري والموزع. وذلك لأن عناصر مثل الاقتراحات والشفرات المستخدمة يجب أن تتطابق دائما عبر جميع الأجهزة لضمان إمكانية إنشاء النفق بنجاح. يضمن هذا التناسق إمكانية التشغيل البيني والاتصال الآمن داخل بيئة المرحلة 3 ل DMVPN.

1. تكوين مقترح IKEv2.

crypto ikev2 proposal ikev2

encryption aes-cbc-256

integrity sha256

group 14

2. تكوين ملف تعريف IKEv2.

crypto ikev2 profile ikev2Profile

match identity remote address 0.0.0.0

identity local address 10.10.1.2

authentication remote rsa-sig

authentication local rsa-sig

pki trustpoint myCertificate

ملاحظة: هنا حيث يتم تعريف مصادقة شهادة PKI ونقطة الثقة المستخدمة للمصادقة.

3. تكوين ملف تعريف IPSec ومجموعة تحويل.

crypto ipsec transform-set ipsec esp-aes 256 esp-sha256-hmac

mode tunnel

crypto ipsec profile ipsec

set transform-set ipsec

set ikev2-profile ikev2Profile

تكوين النفق

يغطي هذا القسم تكوين أنفاق كل من المحولات الرئيسية والفرعية، مع التركيز بشكل خاص على المرحلة 3 من إعداد DMVPN.

1. تكوين نفق المحور.

interface Tunnel10

ip address 172.16.1.1 255.255.255.0

no ip redirects

no ip split-horizon eigrp 10

ip nhrp authentication cisco123

ip nhrp network-id 10

ip nhrp redirect

tunnel source GigabitEthernet1

tunnel mode gre multipoint

tunnel protection ipsec profile ipsec

end

2. تكوين نفق Talk1.

interface Tunnel10

ip address 172.16.1.10 255.255.255.0

no ip redirects

ip nhrp authentication cisco123

ip nhrp map 172.16.1.1 10.10.1.2

ip nhrp map multicast 10.10.1.2

ip nhrp network-id 10

ip nhrp nhs 172.16.1.1

tunnel source GigabitEthernet2

tunnel mode gre multipoint

tunnel protection ipsec profile ipsec

end

3. تكوين نفق TALK2.

interface Tunnel10

ip address 172.16.1.11 255.255.255.0

no ip redirects

ip nhrp authentication cisco123

ip nhrp map 172.16.1.1 10.10.1.2

ip nhrp map multicast 10.10.1.2

ip nhrp network-id 10

ip nhrp nhs 172.16.1.1

tunnel source GigabitEthernet3

tunnel mode gre multipoint

tunnel protection ipsec profile ipsec

end

التحقق من الصحة

لتأكيد عمل شبكة DMVPN المرحلة 3 بشكل صحيح، أستخدم الأوامر التالية:

- show dmvpn interface <اسم النفق>

- show crypto ikev2 sa

- show crypto ipSec sa peer <peer ip>

باستخدام الأمر show dmvpn interface <tunnel name>، يمكنك أن ترى الجلسات النشطة بين الصرة والمقببات. من منظور Talk1، يمكن أن يعكس الناتج هذه الاتصالات القائمة.

SPOKE1#show dmvpn interface tunnel10

Legend: Attrb --> S - Static, D - Dynamic, I - Incomplete

N - NATed, L - Local, X - No Socket

T1 - Route Installed, T2 - Nexthop-override, B - BGP

C - CTS Capable, I2 - Temporary

# Ent --> Number of NHRP entries with same NBMA peer

NHS Status: E --> Expecting Replies, R --> Responding, W --> Waiting

UpDn Time --> Up or Down Time for a Tunnel

==========================================================================

Interface: Tunnel10, IPv4 NHRP Details

Type:Spoke, NHRP Peers:2,

# Ent Peer NBMA Addr Peer Tunnel Add State UpDn Tm Attrb

----- --------------- --------------- ----- -------- -----

1 10.10.1.2 172.16.1.1 UP 1w6d S

1 10.10.3.2 172.16.1.11 UP 00:00:04 D

يعرض الأمر show crypto ikev2 sa أنفاق IKEv2 التي تم تكوينها بين الفروع والمحور، مما يؤكد مفاوضات المرحلة الأولى الناجحة.

SPOKE1#show crypto ikev2 sa

IPv4 Crypto IKEv2 SA

Tunnel-id Local Remote fvrf/ivrf Status

1 10.10.2.2/500 10.10.3.2/500 none/none READY

Encr: AES-CBC, keysize: 256, PRF: SHA512, Hash: SHA512, DH Grp:19, Auth sign: RSA, Auth verify: RSA

Life/Active Time: 86400/184 sec

Tunnel-id Local Remote fvrf/ivrf Status

2 10.10.2.2/500 10.10.1.2/500 none/none READY

Encr: AES-CBC, keysize: 256, PRF: SHA512, Hash: SHA512, DH Grp:19, Auth sign: RSA, Auth verify: RSA

Life/Active Time: 86400/37495 sec

IPv6 Crypto IKEv2 SA

باستخدام الأمر show crypto ipSec sa peer <peer ip>، يمكنك التحقق من أنفاق IPSec التي تم إنشاؤها بين الخوادم والموجه، مما يضمن نقل البيانات الآمن داخل شبكة DMVPN.

SPOKE1#show crypto ipsec sa peer 10.10.3.2

interface: Tunnel10

Crypto map tag: Tunnel10-head-0, local addr 10.10.2.2

protected vrf: (none)

local ident (addr/mask/prot/port): (10.10.2.2/255.255.255.255/47/0)

remote ident (addr/mask/prot/port): (10.10.3.2/255.255.255.255/47/0)

current_peer 10.10.3.2 port 500

PERMIT, flags={origin_is_acl,}

#pkts encaps: 4, #pkts encrypt: 4, #pkts digest: 4

#pkts decaps: 5, #pkts decrypt: 5, #pkts verify: 5

#pkts compressed: 0, #pkts decompressed: 0

#pkts not compressed: 0, #pkts compr. failed: 0

#pkts not decompressed: 0, #pkts decompress failed: 0

#send errors 0, #recv errors 0

local crypto endpt.: 10.10.2.2, remote crypto endpt.: 10.10.3.2

plaintext mtu 1438, path mtu 1500, ip mtu 1500, ip mtu idb GigabitEthernet2

current outbound spi: 0xF341E02E(4081180718)

PFS (Y/N): N, DH group: none

inbound esp sas:

spi: 0x8ED55E26(2396347942)

transform: esp-256-aes esp-sha256-hmac ,

in use settings ={Tunnel, }

conn id: 2701, flow_id: CSR:701, sibling_flags FFFFFFFF80000048, crypto map: Tunnel10-head-0

sa timing: remaining key lifetime (k/sec): (4607999/3188)

IV size: 16 bytes

replay detection support: Y

Status: ACTIVE(ACTIVE)

inbound ah sas:

inbound pcp sas:

outbound esp sas:

spi: 0xF341E02E(4081180718)

transform: esp-256-aes esp-sha256-hmac ,

in use settings ={Tunnel, }

conn id: 2702, flow_id: CSR:702, sibling_flags FFFFFFFF80000048, crypto map: Tunnel10-head-0

sa timing: remaining key lifetime (k/sec): (4607999/3188)

IV size: 16 bytes

replay detection support: Y

Status: ACTIVE(ACTIVE)

outbound ah sas:

outbound pcp sas:

استكشاف الأخطاء وإصلاحها

لاستكشاف الأخطاء وإصلاحها، يمكنك إستخدام الأوامر التالية:

- debug dmvpn condition peer [nbma/tunnelIP]، يمكن تصحيح الأخطاء المشروط لجلسات عمل DMVPN الخاصة ب NBMA أو عنوان IP للنفق من نظير، مما يساعد على عزل المشاكل المتعلقة بذلك النظير.

- debug dmvpn all، ويمكن تصحيح الأخطاء الشاملة لجميع جوانب DMVPN، بما في ذلك NHRP، و crypto IKE، و IPsec، وحماية النفق، ومقابس التشفير. يوصى باستخدام هذا الأمر مع مرشح شرطي لتجنب سحق الموجه بمعلومات تصحيح الأخطاء الزائدة.

- show dmvpn، يعرض حالة DMVPN الحالية، بما في ذلك واجهات النفق، وتعيينات NHRP، ومعلومات النظير.

- show crypto ikev2 sa، يعرض حالة اقترانات أمان IKEv2، المفيدة للتحقق من المرحلة 1 من مفاوضات VPN.

- show crypto ipSec، يعرض اقترانات أمان IPsec، يعرض حالة نفق المرحلة 2 وإحصاءات حركة مرور البيانات.

التعليقات

التعليقات