المقدمة

يصف هذا المستند الاستبعادات، وكيفية تحديد الاستبعادات، وأفضل الممارسات لإنشاء الاستبعادات على نقطة نهاية Cisco الآمنة.

إخلاء المسؤولية

أسست المعلومة في هذا وثيقة على Windows، Linux و MacOS.

تم إنشاء المعلومات الواردة في هذا المستند من الأجهزة الموجودة في بيئة معملية خاصة. بدأت جميع الأجهزة المُستخدمة في هذا المستند بتكوين ممسوح (افتراضي). إذا كانت شبكتك قيد التشغيل، فتأكد من فهمك للتأثير المحتمل لأي أمر.

نظرة عامة

بعد قراءة هذا المستند، يجب أن تفهم:

- ما هو الاستثناء والأنواع المختلفة من الاستبعادات المتاحة لنقطة النهاية الآمنة من Cisco.

- كيفية إعداد الموصل الخاص بك لمعايرة الاستبعاد.

- كيفية تحديد الاستبعادات المحتملة القوية.

- كيفية إنشاء إستثناءات جديدة في وحدة تحكم نقطة النهاية الآمنة من Cisco.

- ما هي أفضل الممارسات لإنشاء الاستبعادات.

ما هي الاستبعادات؟

مجموعة الاستثناء هي قائمة من الأدلة، امتدادات الملفات، مسارات الملفات، العمليات، أسماء التهديدات، التطبيقات، أو مؤشرات التسوية التي لا تريد من الموصل مسحها أو إدانتها. يجب صياغة الاستبعادات بعناية لضمان تحقيق التوازن بين الأداء والأمان على الجهاز عند تمكين حماية نقطة النهاية مثل نقطة النهاية الآمنة. تصف هذه المقالة إستثناءات لسحابة نقطة النهاية الآمنة و TETRA و SPP و MAP.

وكل بيئة فريدة من نوعها، فضلا عن الكيان الذي يسيطر عليها، وهي تتنوع من السياسات الصارمة إلى السياسات المفتوحة. وعلى هذا النحو، يجب أن تكون الاستبعادات مصممة بشكل فريد لكل حالة.

يمكن تصنيف الاستبعادات بطريقتين، الاستبعادات والاستبعادات المخصصة التي تحافظ عليها Cisco.

الاستثناءات التي قامت Cisco بصيانتها

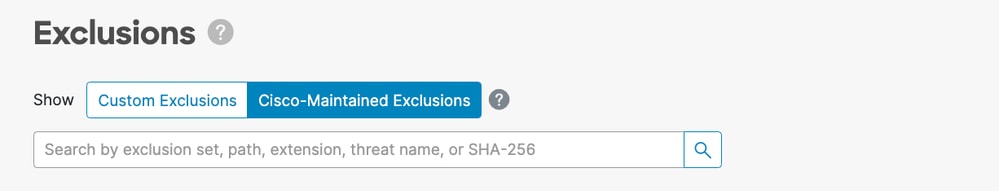

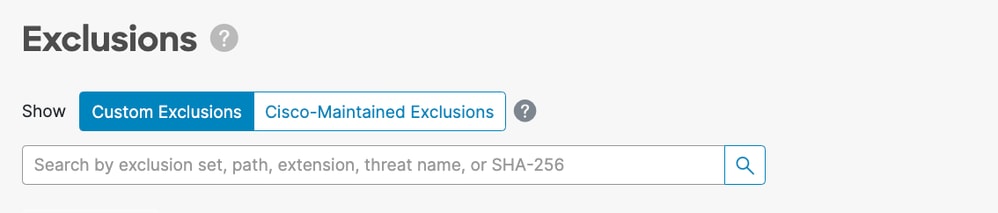

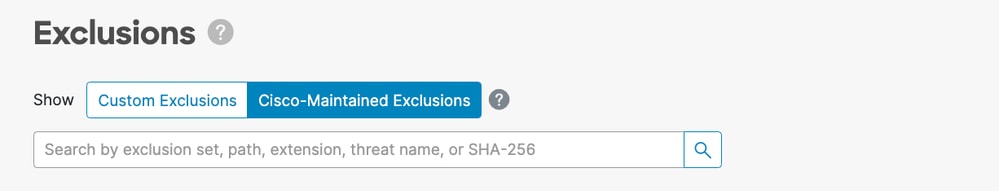

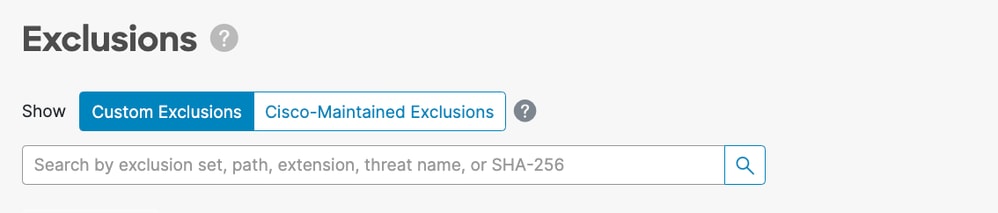

الاستثناءات التي يتم صيانتها من Cisco هي استبعادات تم إنشاؤها بناء على أبحاث وخضعت لاختبار دقيق على أنظمة التشغيل والبرامج وبرامج الأمان الأخرى الشائعة الاستخدام. يمكن عرض هذه الاستبعادات من خلال تحديد الاستبعادات التي قامت Cisco بصيانتها في وحدة تحكم نقطة النهاية الآمنة في صفحة الاستثناءات:

تراقب Cisco قوائم الاستبعاد الموصى بها التي ينشرها موردو برامج مكافحة الفيروسات (AV) وتقوم بتحديث الاستثناءات التي يتم صيانتها من Cisco لتضمين الاستثناءات الموصى بها.

ملاحظة: لا ينشر بعض موردي AV استبعاداتهم الموصى بها. في هذه الحالة، يلزمك التواصل مع مورد الصوت والفيديو لطلب قائمة بالاستبعادات الموصى بها ثم فتح حالة دعم للحصول على عمليات الاستبعاد التي يتم صيانتها من Cisco والتي تم تحديثها.

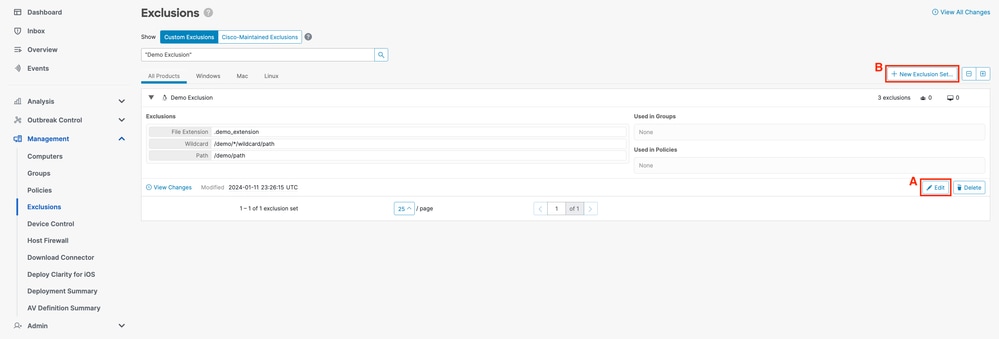

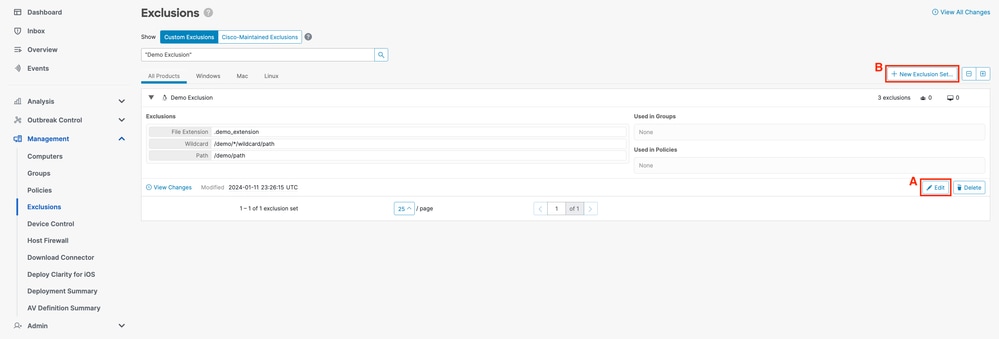

استبعادات مخصصة

الاستبعادات المخصصة هي استبعادات تم إنشاؤها بواسطة مستخدم لحالة إستخدام مخصص على نقطة نهاية. يمكن عرض هذه الاستبعادات من خلال تحديد استبعادات مخصصة في وحدة تحكم نقطة النهاية الآمنة في صفحة الاستبعادات.

أنواع الاستبعادات

معالجة الاستبعادات

تسمح إستثناءات العملية للمسؤولين باستبعاد العمليات من المحركات المدعومة. يتم توضيح المحركات التي تدعم استبعادات العملية على كل منصة في هذا الجدول:

| نظام تشغيل |

محرك |

| فحص الملف |

حماية عملية النظام |

حماية الأنشطة الضارة |

الحماية السلوكية |

| Windows |

✓ |

✓ |

✓ |

✓ |

| لينكس |

✓ |

✗ |

✗ |

✓ |

| ماك أو إس |

✓ |

✗ |

✗ |

✓ |

MacOS و Linux

يجب عليك توفير مسار مطلق عند إنشاء إستثناء Process، كما يمكنك توفير مستخدم إختياري. إذا قمت بتحديد كل من المسار والمستخدم، فيجب استيفاء كلا الشرطين لاستبعاد العملية. إذا لم تقم بتحديد مستخدم، فسيتم تطبيق إستثناء العملية على كافة المستخدمين.

ملاحظة: في MacOS و Linux، تنطبق إستثناءات العملية على كل المحركات.

معالجة أحرف البدل:

تدعم نقاط النهاية الآمنة Linux وموصلات MacOS إستخدام حرف بدل ضمن إستثناء العملية. وهذا يسمح بتغطية أوسع باستثناءات أقل، ولكنه قد يكون خطيرا أيضا إذا لم يتم تعريف الكثير جدا. يجب فقط إستخدام حرف البدل لتغطية الحد الأدنى لعدد الأحرف المطلوب لتوفير الاستثناء المطلوب.

إستخدام حرف البدل للعملية من أجل MacOS و Linux:

- يتم تمثيل أحرف البدل باستخدام حرف نجمي واحد (*)

- يمكن إستخدام أحرف البدل بدلا من حرف واحد أو دليل كامل.

- يعتبر وضع حرف البدل في بداية المسار غير صالح.

- تعمل أحرف البدل بين حرفين محددين، أو فواصل أو أبجدية رقمية.

الأمثلة:

| إستبعاد |

النتيجة المتوقعة |

| /Library/Java/JavaVirtualMachines/*/Java |

يستثني Java ضمن كل المجلدات الفرعية ل JavaVirtualMachine |

| /المكتبة/Jibber/j*bber |

تستثني عملية Jabber و jibber و jobber، وما إلى ذلك |

Windows

يمكنك توفير مسار مطلق و/أو SHA-256 للعمليات القابلة للتنفيذ عند إنشاء إستثناء العملية. إذا قمت بتحديد كل من المسار و SHA-256، فيجب استيفاء كلا الشرطين لاستبعاد العملية.

على Windows، يمكنك أيضا إستخدام CSIDL أو KNOWwFolderID ضمن المسار لإنشاء استبعادات العملية.

تحذير: العمليات التابعة التي تم إنشاؤها بواسطة عملية مستبعدة لا تستبعد الافتراضي. لاستبعاد عمليات إضافية عند إنشاء إستثناء عملية، حدد تطبيق على العمليات التابعة.

القيود:

- إذا كان حجم ملف العملية أكبر من الحد الأقصى لحجم ملف المسح الضوئي المحدد في النهج الخاص بك، فلن يتم حساب SHA-256 للعملية ولن يعمل الاستبعاد. أستخدم إستثناء عملية مبنية على المسار للملفات الأكبر من الحد الأقصى لحجم ملف المسح الضوئي.

- يفرض موصل Windows حدا أقصى يبلغ 500 إستثناء عملية عبر كافة أنواع إستثناء العملية.

ملاحظة: في Windows، يتم تطبيق إستثناءات العملية لكل محرك. إذا كان يجب تطبيق نفس الاستثناء على محركات متعددة، فيجب تكرار إستثناء العملية في هذه الحالة لكل محرك قابل للتطبيق.

معالجة أحرف البدل:

دعم نقاط النهاية الآمنة ل Windows Connectors باستخدام حرف بدل ضمن إستثناء العملية. وهذا يسمح بتغطية أوسع باستثناءات أقل، ولكنه قد يكون خطيرا أيضا إذا لم يتم تعريف الكثير جدا. يجب فقط إستخدام حرف البدل لتغطية الحد الأدنى لعدد الأحرف المطلوب لتوفير الاستثناء المطلوب.

إستخدام حرف البدل للعملية ل Windows:

- يتم تمثيل أحرف البدل باستخدام حرف نجمة واحدة (*) أو علامة نجمية مزدوجة (**)

- حرف بدل نجمة واحدة (*):

- يمكن إستخدام أحرف البدل بدلا من حرف واحد أو دليل كامل.

- يعتبر وضع حرف البدل في بداية المسار غير صالح.

- تعمل أحرف البدل بين حرفين محددين، أو فواصل أو أبجدية رقمية.

- يؤدي وضع حرف البدل في نهاية المسار إلى إستبعاد جميع العمليات في ذلك الدليل وليس الدلائل الفرعية.

- حرف بدل النجمة المزدوجة (**):

- يمكن وضعها فقط في نهاية المسار.

- يؤدي وضع حرف البدل في نهاية المسار إلى إستبعاد جميع العمليات في ذلك الدليل وجميع العمليات في الدلائل الفرعية.

- يسمح ذلك بمجموعة إستثناء أكبر بكثير مع الحد الأدنى من المدخلات ولكن يترك أيضا ثغرة أمنية كبيرة جدا للرؤية. أستخدم هذه الميزة بحذر شديد.

الأمثلة:

| إستبعاد |

النتيجة المتوقعة |

| C:\Windows\*\Tiworker.exe |

يستثني كافة عمليات Tiworker.exe التي تم العثور عليها في الدلائل الفرعية ل Windows |

| C:\Windows\P*t.exe |

لا يشمل Pot.exe و Pat.exe و P1t.exe، إلخ |

| C:\Windows\*chickens.exe |

إستثناء كافة العمليات في دليل Windows التي تنتهي بالدجاج.exe |

| C:\* |

يستثني جميع العمليات في C: محرك الأقراص ولكن ليس في المجلدات الفرعية |

| C:\** |

يستثني كل عملية في C: سوق |

إستثناءات التهديد

تمكنك استبعادات التهديد من إستبعاد اسم تهديد معين من التسبب في وقوع الأحداث. يجب عليك إستخدام إستثناء التهديد في أي وقت فقط إذا كنت متأكدا من أن الأحداث هي نتيجة للكشف الإيجابي الكاذب. في هذه الحالة، أستخدم اسم التهديد المحدد من الحدث على أنه إستثناء للتهديد الذي تمثله. كن على علم بأنه إذا كنت تستخدم هذا النوع من الاستثناء حتى وإن كان الكشف عن اسم التهديد إيجابيا حقيقيا لا يتم كشفه، أو وضعه في الحجر الصحي، أو يولد حدثا.

ملاحظة: تعتبر إستثناءات التهديد غير حساسة لحالة الأحرف. على سبيل المثال:W32.Zombies.NotAVviruses and w32.zombies.notavirus كلاهما يتطابق مع نفس اسم التهديد.

تحذير: لا تستبعدوا التهديدات إلا إذا أكد تحقيق شامل أن إسم التهديد كان إيجابيا بشكل كاذب. لم تعد التهديدات المستبعدة تقوم بملء علامة التبويب "الأحداث" للمراجعة والمراجعة.

إستثناءات المسار

استبعادات المسار هي الأكثر إستخداما، نظرا لأن تعارضات التطبيقات تتضمن عادة إستبعاد دليل. يمكنك إنشاء إستثناء مسار باستخدام مسار مطلق. على Windows، يمكنك أيضا إستخدام CSIDIL أو KNOWNwFolderID لإنشاء استبعادات للمسار.

على سبيل المثال، لاستبعاد تطبيق AV في دليل ملفات البرامج على Windows، قد يكون مسار الاستثناء أي من المسارات التالية:

C:\Program Files\MyAntivirusAppDirectory

CSIDL_PROGRAM_FILES\MyAntivirusAppDirectory

FOLDERID_ProgramFiles\MyAntivirusAppDirectory

ملاحظة: استبعادات المسار تكرارية وتستبعد كل الدلائل الفرعية أيضا.

تطابقات جزئية للمسار (في Windows فقط)

إذا لم يتم توفير شرطة مائلة في إستثناء المسار، يقوم موصل Windows بإجراء تطابق جزئي على المسارات. لا يدعم كل من Mac و Linux تطابقات جزئية للمسار.

على سبيل المثال، إذا قمت بتطبيق إستثناءات المسار التالية على Windows:

C:\Program Files

C:\test

ثم يتم إستبعاد كل هذه المسارات:

C:\Program Files

C:\Program Files (x86)

C:\test

C:\test123

يؤدي تغيير الاستثناء من C:\test إلى C:\test\ إلى منع إستثناء C:\test123.

استبعادات امتداد الملف

تسمح إستثناءات ملحق الملف باستبعاد كافة الملفات ذات الملحق المحدد.

النقاط الرئيسية:

- الإدخال المتوقع في وحدة تحكم نقطة النهاية الآمنة هو .extension

- تقوم "وحدة التحكم في النقطة الطرفية الآمنة" تلقائيا بتمهيد فترة لملحق الملف إذا لم تتم إضافة أي شيء.

- الامتدادات غير حساسة لحالة الأحرف.

على سبيل المثال، لاستبعاد كافة ملفات قاعدة بيانات Microsoft Access، يمكنك إنشاء هذا الاستثناء:

.MDB

ملاحظة: استبعادات امتداد الملف القياسية متوفرة في القائمة الافتراضية، ولا يوصى بحذف هذه الاستبعادات، وقد يؤدي ذلك إلى تغييرات في الأداء على نقطة النهاية الخاصة بك.

إستثناءات Wildcard

إستثناءات أحرف البدل هي نفسها إستثناءات المسار أو امتداد الملف باستثناء أنه يمكنك إستخدام حرف نجمي (*) لتمثيل حرف بدل داخل المسار أو الملحق.

على سبيل المثال، إذا كنت تريد إستبعاد الأجهزة الافتراضية على MacOS من أن يتم مسحها ضوئيا، يمكنك إدخال إستثناء المسار هذا:

/Users/johndoe/Documents/Virtual Machines/

ومع ذلك، يعمل هذا الاستثناء فقط لمستخدم واحد، لذلك بدلا من ذلك، استبدل اسم المستخدم في المسار بنجمة وإنشاء إستثناء حرف بدل لاستبعاد هذا الدليل لجميع المستخدمين:

/Users/*/Documents/Virtual Machines/

تحذير: لا تتوقف إستثناءات أحرف البدل عند فواصل المسار، قد يؤدي ذلك إلى إستثناءات غير مقصودة. على سبيل المثالC:\*\test يستثنيC:\sample\test بالإضافة إلىC:\1\test** أوC:\sample\test123.

تحذير: قد يؤدي بدء الاستبعاد بحرف علامة نجمية إلى حدوث مشاكل كبيرة في الأداء. قم بإزالة جميع الاستثناءات التي تبدأ بحرف علامة نجمية أو تغييرها لتقليل تأثير وحدة المعالجة المركزية (CPU).

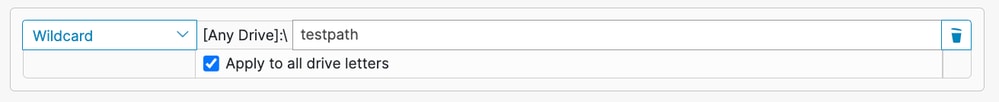

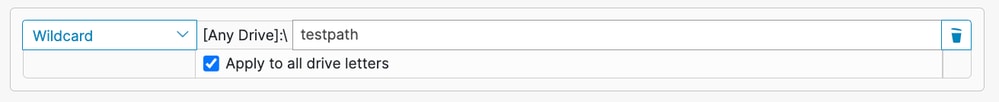

Windows

عند إنشاء إستثناءات أحرف البدل على Windows، هناك خيار للتطبيق على كافة أحرف محرك الأقراص. تحديد هذا الخيار يطبق إستثناء حرف البدل على كل محركات الأقراص المحملة.

إذا كنت ستقوم بصنع نفس الاستبعاد يدويا ستحتاج لترجيحها ب ^[A-Za-Z]، على سبيل المثال:

^[A-Za-z]\testpath

في كلا المثالين، يتم إستثناء C:\testpath و D:\testpath.

تقوم وحدة التحكم في نقطة النهاية الآمنة تلقائيا بإنشاء ^[A-Za-z] عند تحديد تطبيق على جميع أحرف الأقراص لاستثناءات أحرف البدل.

إستثناءات قابلة للتنفيذ (في Windows فقط)

تنطبق الاستثناءات القابلة للتنفيذ فقط على موصلات Windows مع تمكين منع الاستغلال. إستثناء قابل للتنفيذ يستبعد بعض الملفات التنفيذية من أن تكون محمية من خلال منع الاستغلال. يجب إستبعاد الملف التنفيذي من Exploit Prevention فقط إذا كنت تواجه مشاكل أو مشاكل في الأداء.

يمكنك التحقق من قائمة العمليات المحمية واستبعاد أي من الحماية بتحديد اسمها التنفيذي في حقل إستثناء التطبيق. يجب أن تتطابق الاستبعادات القابلة للتنفيذ مع اسم الملف التنفيذي تماما في اسم التنسيق.exe. أحرف البدل غير مدعومة.

ملاحظة: يمكن إستثناء التطبيقات فقط باستخدام إستثناءات قابلة للتنفيذ عبر وحدة تحكم نقطة النهاية الآمنة. تتطلب أي إستثناءات متعلقة بشبكات DLL فتح حالة دعم لإنشاء إستثناء.

يعتبر العثور على الاستثناءات الصحيحة لمنع الاستغلال عملية أكثر كثافة بكثير من أي نوع آخر من أنواع الاستبعاد ويتطلب إختبارا مكثفا لتقليل أي ثغرات أمنية ضارة إلى الحد الأدنى.

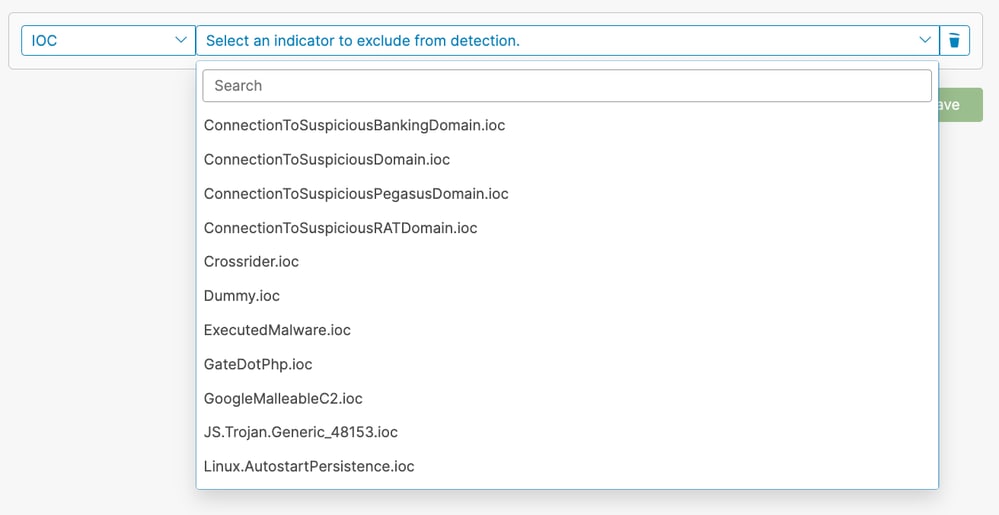

استبعادات IOC (في Windows فقط)

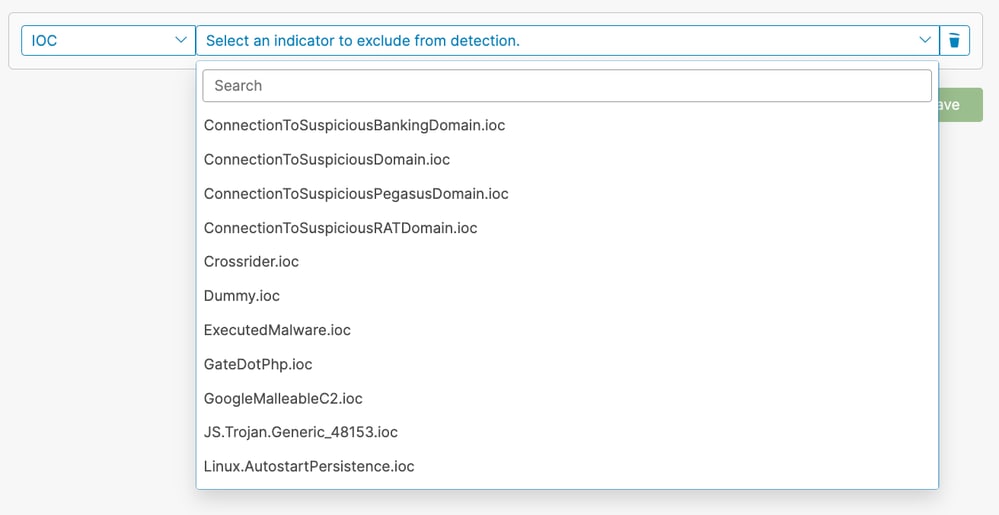

تسمح لك استبعادات اللجنة الأوقيانوغرافية الحكومية الدولية باستبعاد إشارات السحابة للتسوية. يمكن أن يكون هذا مفيدا إذا كان لديك تطبيق مخصص أو داخلي لا يمكن توقيعه ويتسبب في تشغيل بعض IOCs بشكل متكرر. توفر "وحدة التحكم في نقطة النهاية الآمنة" قائمة بالمؤشرات للاختيار من بينها لاستثناءات IOC.

يمكنك تحديد المؤشرات التي سيتم إستبعادها من خلال القائمة المنسدلة:

ملاحظة: إذا قمت باستبعاد اللجنة الأولمبية الدولية ذات الخطورة العالية أو الحرجة، ستفقد إمكانية الرؤية فيها وقد تترك مؤسستك في خطر. يجب إستبعاد هذه IOCs فقط إذا واجهت عددا كبيرا من عمليات الكشف الإيجابي الكاذبة لها.

CSIDL و KNOWwFolderID (Windows فقط)

يتم قبول قيم CSIDL و KNOWwFolderID وتشجيعها عند كتابة إستثناءات المسار والمعالجة ل Windows. تكون قيم CSIDL/KNOWnfolderid مفيدة لإنشاء استبعادات للعملية والمسار للبيئات التي تستخدم أحرف محركات أقراص بديلة.

هناك قيود يجب مراعاتها عند إستخدام CSIDL/KNOWwFolderID. إذا قامت البيئة الخاصة بك بتثبيت البرامج على أكثر من حرف محرك أقراص، فإن قيمة CSIDL/KNOWNnfolderid تشير فقط إلى محرك الأقراص الذي تم وضع علامة عليه كموقع التثبيت الافتراضي أو المعروف.

على سبيل المثال، إذا تم تثبيت نظام التشغيل على C:\ ولكن تم تغيير مسار التثبيت ل Microsoft SQL يدويا إلى D:\، فإن الاستثناء المستند إلى CSIDL/KNOWNolderid في قائمة الاستبعاد التي تم الاحتفاظ بها لا ينطبق على هذا المسار. وهذا يعني أنه يجب إدخال إستثناء واحد لكل مسار أو إستثناء عملية غير موجود على محرك الأقراص C:\ حيث أن إستخدام CSIDL/KNOWwFolderID لا يقوم بتعيين هذا الخيار.

راجع وثائق Windows هذه للحصول على مزيد من المعلومات:

ملاحظة: يتم دعم KnownFolderId فقط في Windows Connector 8.1.7 والإصدارات اللاحقة. تستخدم الإصدارات السابقة من موصل Windows قيم CSIDL.

ملاحظة: تعد قيم KNOWNnfolderID حساسة لحالة الأحرف. على سبيل المثال، يجب إستخدام القيمة FOLDERID_ProgramFiles وليس valueFolderID_ProgramFiles غير الصحيحة.

إعداد الموصل لمربع الاستبعاد

لإعداد الموصل الخاص بك لموالفة الاستبعاد، يجب:

- إعداد نهج ومجموعة لتشغيلهما في وضع تصحيح الأخطاء.

- قم بتشغيل أجهزة الكمبيوتر في مجموعة تصحيح الأخطاء الجديدة حسب عمليات العمل العادية، مما يتيح الوقت للحصول على بيانات كافية لسجل الموصلات.

- قم بإنشاء بيانات تشخيصية على الموصل لاستخدامها في تحديد الاستثناءات.

ارجع إلى هذه المستندات للحصول على تعليمات حول تمكين وضع تصحيح الأخطاء وتجميع البيانات التشخيصية على أنظمة التشغيل المختلفة:

تحديد الاستبعادات

MacOS و Linux

توفر بيانات التشخيص التي تم إنشاؤها في وضع تصحيح الأخطاء ملفين مفيدين لإنشاء الاستثناءات: fileops.txt و exs.txt. يكون ملف fileops.txt مفيدا لإنشاء إستثناءات امتداد/ملف/حرف بدل وملف exec.txt مفيدا لإنشاء إستثناءات العملية.

إنشاء استبعادات العملية

يسرد ملف exec.txt المسارات القابلة للتنفيذ التي أدت إلى تشغيل نقطة النهاية الآمنة لإجراء فحص الملف. يحتوي كل مسار على عدد مرتبط يشير إلى عدد المرات التي تم مسحه فيها والقائمة التي تم فرزها بترتيب تنازلي. يمكنك إستخدام هذه القائمة لتحديد العمليات ذات الحجم الكبير لأحداث التنفيذ ثم إستخدام مسار العملية لصياغة الاستبعادات. غير أنه لا يوصى باستبعاد برامج المرافق العامة (مثل /usr/bin/grep) أو المترجمين الشفويين (مثل /usr/bin/ruby).

إذا كان برنامج منفعة عامة أو مترجم شفوي يقوم بإنشاء حجم كبير من عمليات مسح الملفات، فيمكنك إجراء المزيد من التحقيقات لمحاولة صياغة استبعادات أكثر إستهدافا:

- إستبعاد العملية الأصلية: تحديد التطبيق الذي يقوم بتنفيذ العملية (مثل البحث عن العملية الأصلية التي تقوم بتنفيذ GREP) واستبعاد هذه العملية الأصلية. يجب القيام بذلك، في حالة، وفقط في حالة، إمكانية تحويل العملية الأصلية بأمان إلى إستثناء للعملية. إذا كان الاستثناء الأصل ينطبق على التوابع، يتم إستبعاد الاستدعاءات إلى أي توابع من العملية الأصل أيضا.

- إستبعاد العملية لمستخدم معين: تحديد المستخدم الذي يقوم بتنفيذ العملية. إذا كان المستخدم المحدد يقوم بتنفيذ العملية على مستوى كبير من التخزين، فيمكنك إستبعاد العملية لذلك المستخدم المحدد فقط (كما لو كان قد تم إستدعاء عملية على مستوى كبير من وحدة التخزين بواسطة جذر المستخدم، فيمكنك إستبعاد العملية، ولكن لجذر المستخدم المحدد فقط، فهذا يسمح لنقطة النهاية الآمنة بمراقبة عمليات تنفيذ عملية معينة بواسطة أي مستخدم ليس الجذر).

مثال إنتاج exec.txt:

33 /usr/bin/bash

23 /usr/bin/gawk

21 /usr/bin/wc

21 /usr/bin/sleep

21 /usr/bin/ls

19 /usr/bin/pidof

17 /usr/bin/sed

14 /usr/bin/date

13 /usr/libexec/gdb

13 /usr/bin/iconv

11 /usr/bin/cat

10 /usr/bin/systemctl

9 /usr/bin/pgrep

9 /usr/bin/kmod

7 /usr/bin/rm

6 /usr/lib/systemd/systemd-cgroups-agent

6 /usr/bin/rpm

4 /usr/bin/tr

4 /usr/bin/sort

4 /usr/bin/find

إنشاء استبعادات المسار وملحقات الملف وحرف البدل

يسرد ملف fileops.txt المسارات حيث يقوم الملف بإنشاء وتعديل وإعادة تسمية الأنشطة التي تم تشغيل نقطة نهاية آمنة لإجراء عمليات مسح للملفات. يحتوي كل مسار على عدد مرتبط يشير إلى عدد المرات التي تم مسحه فيها والقائمة التي تم فرزها بترتيب تنازلي. إحدى الطرق للبدء مع إستثناءات المسار هي العثور على مسارات الملفات والمجلد التي تم مسحها ضوئيا بشكل متكرر من fileops.txt ثم النظر في إنشاء قواعد لتلك المسارات. بينما لا يعني العدد المرتفع بالضرورة أنه يجب إستبعاد المسار (مثل دليل يخزن رسائل البريد الإلكتروني التي يمكن مسحها غالبا ولكن يجب عدم إستبعادها)، توفر القائمة نقطة بداية لتحديد المرشحين المستبعدين.

مثال إخراج من fileops.txt:

31 /Users/eugene/Library/Cookies/Cookies.binarycookies

24 /Users/eugene/.zhistory

9 /Users/eugene/.vim/.temp/viminfo

9 /Library/Application Support/Apple/ParentalControls/Users/eugene/2018/05/10-usage.data

5 /Users/eugene/Library/Cookies/HSTS.plist

5 /Users/eugene/.vim/.temp/viminfo.tmp

4 /Users/eugene/Library/Metadata/CoreSpotlight/index.spotlightV3/tmp.spotlight.state

3 /Users/eugene/Library/WebKit/com.apple.Safari/WebsiteData/ResourceLoadStatistics/full_browsing_session_resourceLog.plist

3 /Library/Logs/Cisco/supporttool.log

2 /private/var/db/locationd/clients.plist

2 /Users/eugene/Desktop/.DS_Store

2 /Users/eugene/.dropbox/instance1/config.dbx

2 /Users/eugene/.DS_Store

2 /Library/Catacomb/DD94912/biolockout.cat

2 /.fseventsd/000000000029d66b

1 /private/var/db/locationd/.dat.nosync0063.arg4tq

هناك قاعدة صحيحة للتجربة وهي أن أي شيء يحتوي على ملحق ملف سجل أو ملف دفتر يومية يجب اعتباره مرشح إستبعاد مناسب.

محرك الحماية السلوكية

تم إدخال محرك الحماية السلوكية في الإصدار 1. 22. 0 من موصل Linux والإصدار 1. 24. 0 من موصل MacOS؛ وبدءا من هذه الإصدارات، يمكن للموصل اكتشاف نشاط النظام المرتفع بشكل هائل ثم رفع الخطأ 18.

يتم تطبيق استبعادات العملية على جميع المحركات والملفات المسحية. تطبيق إستثناءات العملية على عمليات حميدة نشطة للغاية من أجل إصلاح هذا الخطأ. يمكن إستخدام الملف top.txt الذي تم إنشاؤه بواسطة بيانات تشخيص وضع التصحيح لتحديد العمليات الأكثر نشاطا على النظام. يرجى الرجوع إلى إرشادات خطأ موصل Mac/Linux لنقطة النهاية الآمنة 18 للحصول على خطوات الإصلاح التفصيلية.

بالإضافة إلى ذلك، يمكن لاستثناءات العملية إسكات عمليات الكشف عن الحماية السلوكية الإيجابية الزائفة من البرامج الحميدة. بالنسبة لعمليات الكشف عن موجبة خاطئة في وحدة تحكم نقطة النهاية الآمنة، يمكن إستبعاد العملية لتحسين إعداد التقارير.

Windows

نظام تشغيل Windows أكثر تعقيدا، يتوفر المزيد من خيارات الاستبعاد بسبب العمليات الأصلية والتابعة. ويشير ذلك إلى أنه يلزم إجراء إستعراض أعمق لتحديد الملفات التي تم الوصول إليها، وكذلك البرامج التي تمخضت عنها.

الرجاء الرجوع إلى أداة ضبط Windows هذه من صفحة GitHub الخاصة بأمان Cisco للحصول على مزيد من التفاصيل حول كيفية تحليل أداء Windows وتحسينه باستخدام نقطة نهاية آمنة.

إنشاء قواعد إستثناء في وحدة تحكم نقطة النهاية الآمنة

تحذير: فهم الملفات والعمليات دائما قبل كتابة إستثناء لتجنب نقاط ضعف الأمان في نقطة النهاية.

أكمل الخطوات التالية لإنشاء قاعدة إستثناء جديدة باستخدام وحدة تحكم نقطة النهاية الآمنة:

- في "وحدة تحكم النقطة الطرفية الآمنة"، انتقل إلى صفحة "السياسات" من خلال تحديد Management -> Exclusions. إما:

(أ) حدد مكان مجموعة الاستثناء التي ترغب في تعديلها وانقر فوق تحرير، أو

(ب) طقطقة + مجموعة إستثناء جديدة....

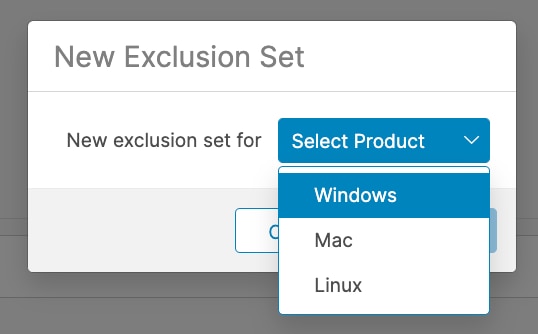

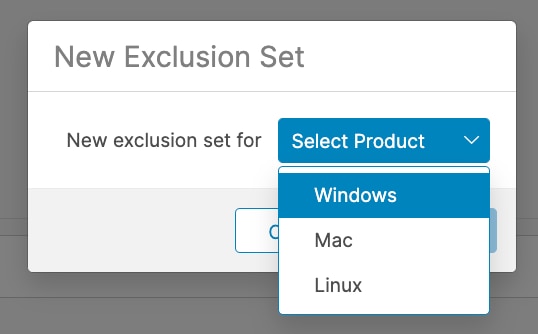

- في منبثق مجموعة الاستثناء الجديدة، حدد نظام تشغيل لإنشاء مجموعة الاستثناء الخاصة به. انقر فوق إنشاء.

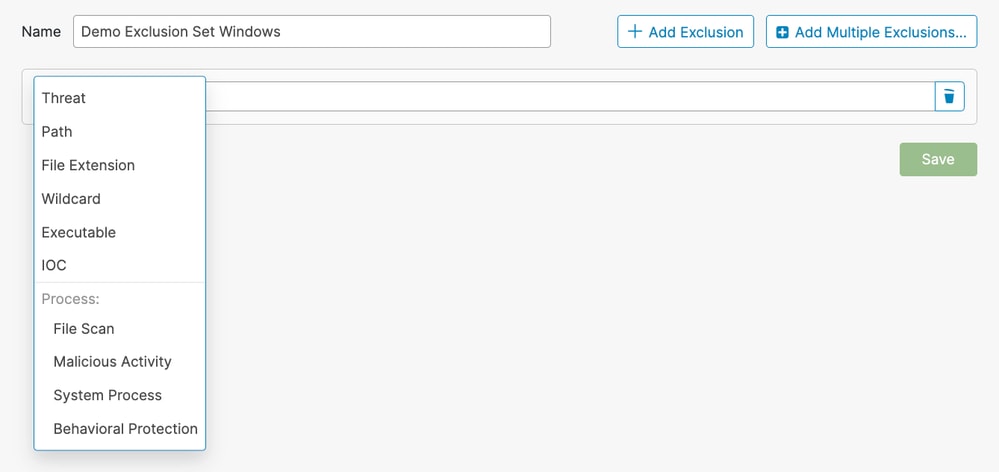

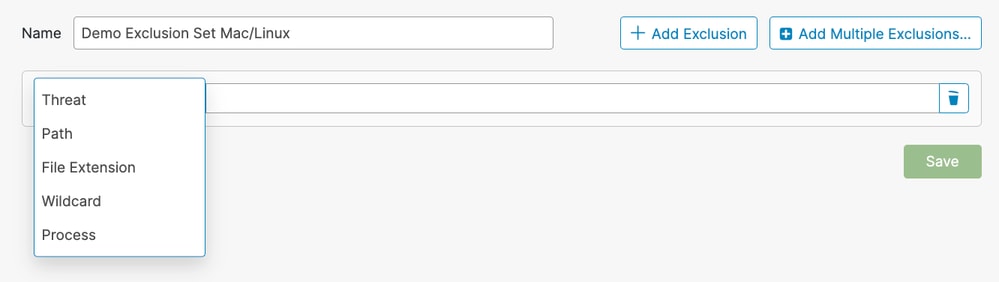

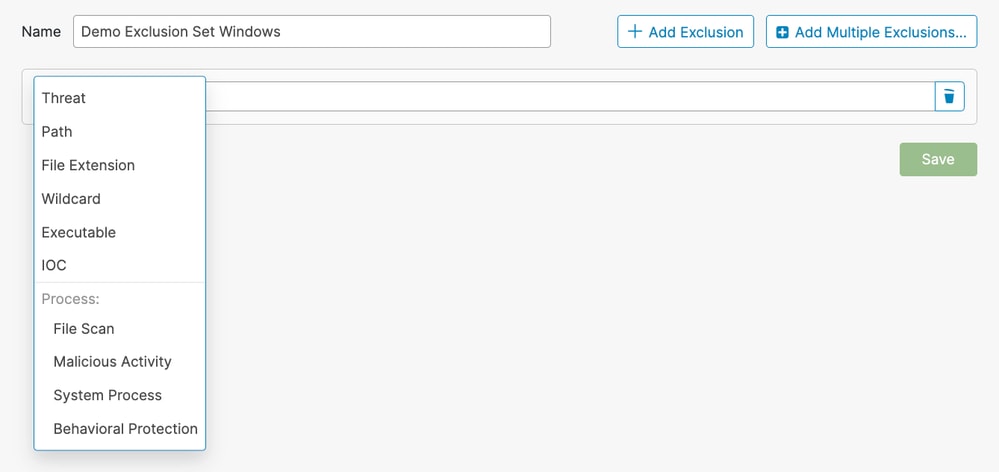

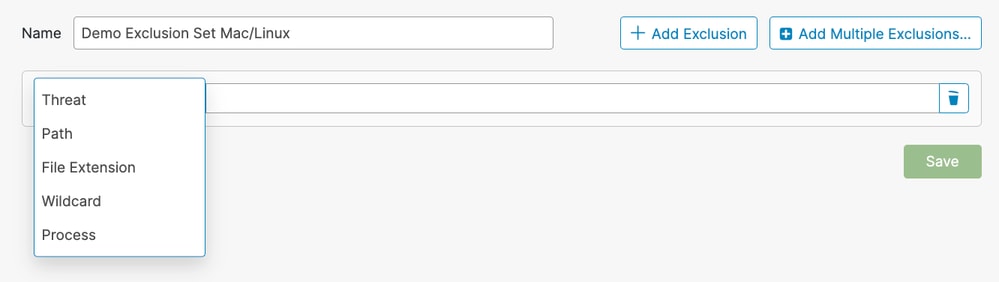

- تتم إعادة توجيهك إلى صفحة مجموعة إستثناء جديدة. انقر فوق + إضافة إستثناء وحدد نوع الاستثناء من القائمة المنسدلة تحديد نوع.

Windows:

نظام التشغيل Mac/Linux:

- قم بتعبئة الحقول المطلوبة لنوع الاستثناء المحدد.

- كرر الخطوات 2 و 3 لإضافة المزيد من القواعد، أو انقر حفظ لحفظ مجموعة الاستثناء.

أفضل الممارسات

تحذير: توخ الحذر عند إنشاء الاستبعاد لأنها تقلل مستوى الحماية الذي توفره نقطة النهاية الآمنة من Cisco. لا يتم تجزئة الملفات المستبعدة أو مسحها ضوئيا أو توفرها في ذاكرة التخزين المؤقت أو السحابة، ولا يتم مراقبة النشاط، ولا تتوفر المعلومات من محركات الخلفية ومسار الجهاز والتحليل المتقدم.

يجب إستخدام الاستثناءات فقط في الحالات المستهدفة مثل مشاكل التوافق مع تطبيقات محددة أو مشاكل الأداء التي لا يمكن تحسينها بطريقة أخرى.

بعض أفضل الممارسات التي يجب الالتزام بها عند إنشاء الاستثناءات هي:

- قم بإنشاء استبعادات فقط للمشكلات التي أثبتت جدواها.

- لا تفترض أن الاستثناء ضروري ما لم يثبت أنه كان مشكلة لا يمكن معالجتها بطريقة أخرى.

- يجب التحقيق في مشاكل الأداء أو الجوانب الإيجابية الخاطئة أو مشاكل توافق التطبيقات بشكل شامل وتخفيفها قبل تطبيق الاستثناء.

- يفضل إستثناءات العملية على إستثناءات امتداد المسار/الملف/حرف البدل.

- توفر استبعادات العملية طريقة أكثر مباشرة لاستبعاد أنشطة البرامج الحميدة من إستخدام مجموعة من إستثناءات المسار وامتداد الملف وحرف البدل للحصول على نفس النتيجة.

- يوصى باستبدال إستثناءات المسار والملحق الملحق والبدل التي تستهدف عمليات تنفيذ البرنامج مع إستثناءات العملية المقابلة عند الإمكان.

- تجنب الاستبعادات الواسعة.

- تجنب الإفراط في إستخدام إستثناءات أحرف البدل.

- كن حذرا عند إنشاء استبعادات باستخدام أحرف البدل. أستخدم استبعادات أكثر تحديدا عندما يكون ذلك ممكنا.

- أستخدم الحد الأدنى لمقدار أحرف البدل في الاستبعاد؛ يجب أن تستخدم أحرف البدل فقط المجلدات المتغيرة حقا.

- تجنب إستبعاد برامج المرافق العامة والمترجمين الشفويين.

- ولا يوصى باستبعاد برامج المرافق العامة أو المترجمين الشفويين.

- إذا كنت بحاجة لاستبعاد برامج المرافق العامة أو المترجمين فعليك توفير مستخدم للعملية (MacOS/Linux فقط).

- على سبيل المثال، تجنب كتابة الاستبعاد التي تتضمن بايثون، جافا، روبي، باش، و sh.

- تجنب الاستبعادات المكررة.

- قبل إنشاء إستثناء، تحقق مما إذا كان الاستبعاد موجودا بالفعل في الاستبعادات المخصصة أو الاستبعادات التي تحتفظ بها Cisco.

- تؤدي إزالة الاستثناءات المتكررة إلى تحسين الأداء وتقليل الإدارة التشغيلية للاستبعادات.

- تأكد من أن المسار المحدد في إستثناء العملية غير مغطى بإستثناء المسار/ملحق الملف/حرف البدل.

- تجنب إستبعاد العمليات المعروفة بأنها شائعة الاستخدام في هجمات البرامج الضارة.

- إزالة الاستبعادات القديمة

- مراجعة قائمة الاستبعاد ومراجعتها بانتظام والاحتفاظ بسجل يوضح سبب إضافة بعض الاستثناءات.

- إزالة الاستبعادات عند التسوية

- يجب إزالة الاستبعادات، يتم أختراق موصل من أجل إستعادة المستوى الأمثل من الأمان وإمكانية الرؤية.

- يمكن إستخدام الإجراءات المؤتمتة لتطبيق سياسات أكثر أمانا على الموصلات بعد الإصابة. إذا تم أختراق موصل، فيجب نقله إلى مجموعة تحتوي على سياسة دون أي إستثناءات لضمان تطبيق أعلى مستوى من الحماية.

- ارجع إلى تحديد الظروف لتشغيل الإجراءات التلقائية في نقطة النهاية الآمنة للحصول على مزيد من التفاصيل حول كيفية الإعداد الاستباقي للإجراء التلقائي "نقل الكمبيوتر إلى مجموعة عند التسوية".

- زيادة الحماية للأصناف المستبعدة

- عندما تكون الاستبعادات ضرورية للغاية، تذكر التكتيكات التي يمكن إتخاذها للتخفيف من حدة المشكلة مثل تمكين حماية الكتابة لإضافة بعض طبقات الحماية للأصناف المستبعدة.

- إنشاء عمليات الاستبعاد بذكاء

- تحسين القواعد باختيار أعلى مستوى للعملية الأصلية التي تعرف التطبيق بشكل فريد لاستبعاده واستخدام خيار تطبيق على العملية الفرعية لتقليل عدد القواعد إلى الحد الأدنى.

- عدم إستثناء عملية بدء التشغيل أبدا

- تعد عملية بدء التشغيل (بدء التشغيل على نظام التشغيل MacOS أو Init أو System على Linux) مسؤولة عن بدء جميع العمليات الأخرى على النظام وهي في قمة التسلسل الهرمي للعملية.

- سيؤدي إستبعاد عملية بدء التشغيل وكافة العمليات التابعة لها إلى تعطيل مراقبة نقطة النهاية الآمنة بشكل فعال.

- حدد مستخدم العملية عندما يكون ممكنا (MacOS/Linux فقط)

- في حالة ترك حقل المستخدم فارغا، يتم تطبيق الاستبعاد على أي عملية تشغل البرنامج المحدد.

- وفي حين أن الاستثناء الذي ينطبق على أي مستخدم يكون أكثر مرونة، فإن هذا النطاق الواسع يمكن أن يستبعد عن غير قصد النشاط الذي يجب رصده.

- تحديد المستخدم مهم بشكل خاص للقواعد التي تنطبق على البرامج المشتركة مثل محركات وقت التشغيل (على سبيل المثال، الجافا) ومترجمي البرامج النصية (على سبيل المثال، باش، بايثون).

- تحديد المستخدم يحد النطاق ويوجه نقطة النهاية الآمنة لتجاهل مثيلات معينة أثناء مراقبة المثيلات الأخرى.

الاستبعادات غير الموصى بها

على الرغم من أنه من المستحيل معرفة كل متجه هجوم محتمل يمكن أن يستخدمه العدو، إلا أن هناك بعض نواقل الهجوم الأساسية التي يجب مراقبتها. للحفاظ على وضعية أمان جيدة وإمكانية رؤية فائقة، لا يوصى بهذه الاستثناءات:

| AcroRd32.exe |

| addinprocess.exe |

| addinprocess32.exe |

| addinutil.exe |

| base.exe |

| bginfo.exe |

| bitsadmin.exe |

| cdb.exe |

| csi.exe |

| dbghost.exe |

| dbgsvc.exe |

| dnx.exe |

| dotnet.exe |

| excel.exe |

| fsi.exe |

| fsiAnyCpu.exe |

| iexplore.exe |

| Java.exe |

| kd.exe |

| lxssmanager.dll |

| msbuild.exe |

| mshta.exe |

| ntkd.exe |

| ntsd.exe |

| outlook.exe |

| psexec.exe |

| powerpnt.exe |

| powershell.exe |

| rcsi.exe |

| svchost.exe |

| chtasks.exe |

| system.management.automation.dll |

| windbg.exe |

| winword.exe |

| wmic.exe |

| wuauclt.exe |

| .7z |

| .bat |

| .bin |

| .CAB |

| .cmd |

| .com |

| .cpl |

| .dll |

| .exe |

| .fla |

| .gif |

| .gz |

| .hta |

| .inf |

| .Java |

| .جرة |

| .وظيفة |

| .jpeg |

| .jpg |

| .js |

| .كو |

| .ko.gz |

| .msi |

| .ocx |

| .png |

| .ps1 |

| .بي |

| .rar |

| .reg |

| .scr |

| .sys |

| .tar |

| .tmp |

| .url |

| .vbe |

| .vbs |

| .wsf |

| .zip |

| باش |

| Java |

| بايثون |

| بايثون 3 |

| ش |

| زش |

| / |

| /bin |

| /sbin |

| /usr/lib |

| C: |

| C:\ |

| C:\* |

|

| D:\ |

| D:\* |

| C:\Program Files\Java |

| C:\Temp\ |

| C:\Temp\* |

| C:\Users\ |

| C:\Users\* |

| C:\Windows\Prefetch |

| C:\Windows\Prefetch\ |

| C:\Windows\Prefetch\* |

| C:\Windows\System32\Spool |

| C:\Windows\System32\CatRoot2 |

| C:\Windows\Temp |

| C:\Windows\Temp\ |

| C:\Windows\Temp\* |

| C:\Program الملفات\<اسم الشركة>\ |

| C:\Program ملفات (x86)\<اسم الشركة>\ |

| C:\Users\<UserProfileName>\AppData\Local\Temp\ |

| C:\Users\<UserProfileName>\AppData\LocalLow\Temp\ |

ملاحظة: هذه ليست قائمة شاملة من الاستبعادات لتجنبها، ولكنها توفر رؤية متعمقة لمتجهات الهجوم الأساسية. يعد الحفاظ على إمكانية الرؤية في هذه المسارات وملحقات الملفات والعمليات أمرا بالغ الأهمية.

معلومات ذات صلة

التعليقات

التعليقات