تكوين تغشية آمنة باستخدام إعلانات مسار BGP

خيارات التنزيل

لغة خالية من التحيز

تسعى مجموعة الوثائق لهذا المنتج جاهدة لاستخدام لغة خالية من التحيز. لأغراض مجموعة الوثائق هذه، يتم تعريف "خالية من التحيز" على أنها لغة لا تعني التمييز على أساس العمر، والإعاقة، والجنس، والهوية العرقية، والهوية الإثنية، والتوجه الجنسي، والحالة الاجتماعية والاقتصادية، والتمييز متعدد الجوانب. قد تكون الاستثناءات موجودة في الوثائق بسبب اللغة التي يتم تشفيرها بشكل ثابت في واجهات المستخدم الخاصة ببرنامج المنتج، أو اللغة المستخدمة بناءً على وثائق RFP، أو اللغة التي يستخدمها منتج الجهة الخارجية المُشار إليه. تعرّف على المزيد حول كيفية استخدام Cisco للغة الشاملة.

حول هذه الترجمة

ترجمت Cisco هذا المستند باستخدام مجموعة من التقنيات الآلية والبشرية لتقديم محتوى دعم للمستخدمين في جميع أنحاء العالم بلغتهم الخاصة. يُرجى ملاحظة أن أفضل ترجمة آلية لن تكون دقيقة كما هو الحال مع الترجمة الاحترافية التي يقدمها مترجم محترف. تخلي Cisco Systems مسئوليتها عن دقة هذه الترجمات وتُوصي بالرجوع دائمًا إلى المستند الإنجليزي الأصلي (الرابط متوفر).

المحتويات

المقدمة

يوضح هذا المستند كيفية تكوين تغشية آمنة وإعلانات eBGP على NFVIs لإدارة حركة مرور البيانات الخاصة ببروتوكول vBranch.

المكونات المستخدمة

أسست المعلومة في هذا وثيقة على هذا جهاز وبرمجية مكون:

- ENCS5412 الذي يشغل NFVIs 4.7.1

- مادة حفازة 8000v يركض cisco IOS® XE 17.09.03a

تم إنشاء المعلومات الواردة في هذا المستند من الأجهزة الموجودة في بيئة معملية خاصة. بدأت جميع الأجهزة المُستخدمة في هذا المستند بتكوين ممسوح (افتراضي). إذا كانت شبكتك قيد التشغيل، فتأكد من فهمك للتأثير المحتمل لأي أمر.

إعلان مسار BGP

تعمل ميزة NFVIs BGP مع ميزة التغشية الآمنة للتعرف على المسارات من جوار BGP عبر نفق تغشية آمن. تتم إضافة المسارات أو الشبكات الفرعية المتعلمة هذه إلى جدول توجيه NFVI للنفق الآمن، مما يجعل المسارات قابلة للوصول إليها عبر النفق. بما أن التغشية الآمنة لا تسمح إلا بتعلم طريق واحد خاص من النفق؛ ويتيح تكوين بروتوكول BGP التغلب على هذا التحديد من خلال إنشاء تجاور من خلال النفق المشفر وحقن المسارات المصدرة في جدول توجيه VPNV4 ل NFVIs والعكس.

مثال التكوين

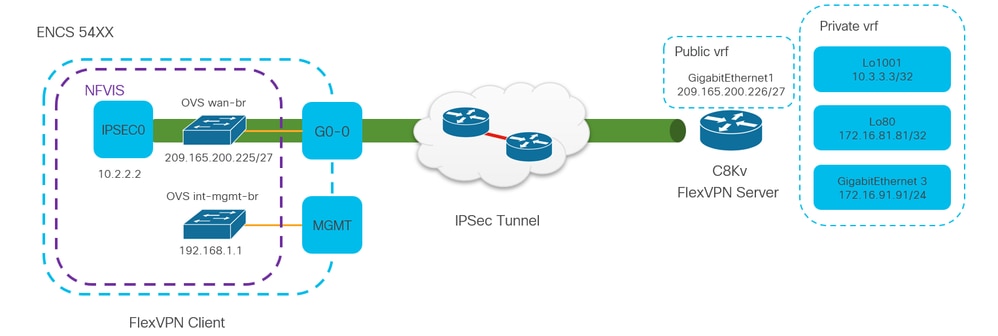

مخطط الطوبولوجيا

الهدف من هذا التكوين هو الوصول إلى عنوان IP الخاص بالإدارة الخاص ب NFVIs من c8000v. وبمجرد إنشاء النفق، من الممكن الإعلان عن مزيد من المسارات من الشبكات الفرعية الخاصة-VRF باستخدام إعلانات مسار eBGP.

الشكل 1 - مخطط مخطط مخطط للمثال الذي أعد بشأن هذه المادة

الإعداد الأولي

تكوين عنونة IP ذات الصلة على خادم FlexVPN (جميعها داخل وضع التكوين العام)

vrf definition private-vrf

rd 65000:7

address-family ipv4

exit-address-family

vrf definition public-vrf

address-family ipv4

exit-address-family

interface GigabitEthernet1

description Public-Facing Interface

vrf forwarding public-vrf

ip address 209.165.200.226 255.255.255.224

interface Loopback1001

description Tunnel Loopback

vrf forwarding private-vrf

ip address 10.3.3.3 255.255.255.255

interface Loopback80

description Route Announced Loopback

vrf forwarding private-vrf

ip address 172.16.81.81 255.255.255.255

interface GigabitEthernet3

description Route Announced Physical Interface

vrf forwarding private-vrf

ip address 172.16.91.91 255.255.255.0

aaa authorization network default localبالنسبة لوجهات NFVIs، قم بتكوين واجهة WAN و MGMT وفقا لذلك

system settings mgmt ip address 192.168.1.1 255.255.255.0

system settings wan ip address 209.165.200.225 255.255.255.224

system settings default-gw 209.165.200.254

system settings ip-receive-acl 0.0.0.0/0

service [ ssh https netconf scpd ]

action accept

priority 10

!تكوين خادم FlexVPN على موجه Catalyst 8000v

1. إنشاء مقترح IKEv2

وهو يحدد بروتوكولات الأمان وخوارزميات الشبكة الخاصة الظاهرية (VPN) التي يجب أن تستخدمها نقطتا نهاية الشبكة الخاصة الظاهرية (VPN) أثناء المرحلة الأولية (المرحلة 1) لإنشاء قناة اتصال آمنة. والغرض من اقتراح IKEv2 هو تحديد البارامترات الخاصة بالتصديق والتشفير والنزاهة وتبادل المفاتيح، وبالتالي ضمان إتفاق نقطتي النهاية على مجموعة مشتركة من تدابير الأمان قبل تبادل أي بيانات حساسة.

crypto ikev2 proposal uCPE-proposal

encryption aes-cbc-256

integrity sha512

group 16 14حيث:

| <خوارزمية التشفير> | ويتضمن المقترح خوارزميات التشفير (مثل AES أو 3DES) التي يجب أن تستخدمها الشبكة الخاصة الظاهرية (VPN) لحماية البيانات. يمنع التشفير متلقي الصوت من القدرة على قراءة حركة مرور البيانات التي تمر عبر نفق VPN. |

| <hash> التكامل | وهو يحدد الخوارزميات (مثل SHA-512) المستخدمة لضمان سلامة وأصالة الرسائل المتبادلة أثناء التفاوض بشأن IKEv2. وهذا يمنع التلاعب والهجمات المتكررة. |

2. إنشاء سياسة IKEv2 وإقرانها بالاقتراح.

إنها مجموعة تكوين تملي معلمات المرحلة الأولية (المرحلة 1) لإنشاء اتصال VPN ل IPsec. وهي تركز بشكل أساسي على كيفية مصادقة نقاط نهاية VPN لبعضها البعض وإنشاء قناة اتصال آمنة لإعداد VPN.

crypto ikev2 policy uCPE-policy

match fvrf public-vrf

proposal uCPE-proposal3. تكوين نهج تخويل IKEv2

IKEv2 هو بروتوكول يستخدم لإعداد جلسة عمل آمنة بين نقطتي نهاية على شبكة، ونهج التخويل هو مجموعة من القواعد التي تحدد الموارد والخدمات التي يسمح لعميل VPN بالوصول إليها بمجرد إنشاء نفق VPN.

crypto ikev2 authorization policy uCPE-author-pol

pfs

route set interface Loopback1001حيث:

| ملفات PFS | السرية التامة لإعادة التوجيه (PFS) هي ميزة تعمل على تحسين أمان اتصال الشبكة الخاصة الظاهرية (VPN) من خلال ضمان أمان كل مفتاح تشفير جديد بشكل مستقل، حتى إذا تم أختراق المفاتيح السابقة. |

| واجهة مجموعة المسارات <interface-name> | عند إنشاء جلسة عمل الشبكة الخاصة الظاهرية (VPN) بنجاح، تتم إضافة المسارات المحددة في سياسة تفويض IKEv2 تلقائيا إلى جدول توجيه الجهاز. وهذا يضمن توجيه حركة المرور الموجهة للشبكات المحددة في مجموعة المسارات بشكل صحيح من خلال نفق VPN. |

4. إنشاء ملف تعريف IKEv2

سياسة IKEv2 (Internet Key Exchange version 2) هي مجموعة من القواعد أو المعلمات المستخدمة أثناء مرحلة IKEv2 لإنشاء نفق VPN (أمان بروتوكول الإنترنت) ل IPsec. IKEv2 هو بروتوكول يسهل التبادل الآمن للمفاتيح والتفاوض حول اقترانات الأمان (SAs) بين طرفين يرغبان في الاتصال بشكل آمن عبر شبكة غير موثوق بها، مثل الإنترنت. تحدد سياسة IKEv2 كيفية إجراء هذا التفاوض، وتحدد معلمات أمان مختلفة يجب أن يتفق عليها الطرفان لإنشاء قناة اتصال آمنة ومشفرة.

يجب أن يحتوي ملف تعريف IKEv2 على:

- أسلوب مصادقة محلي وعن بعد.

- هوية مطابقة أو شهادة مطابقة أو مطابقة أي كشف.

crypto ikev2 profile uCPE-profile

description uCPE profile

match fvrf public-vrf

match identity remote any

authentication remote pre-share key ciscociscocisco123

authentication local pre-share key ciscociscocisco123

dpd 60 2 on-demand

aaa authorization group psk list default uCPE-author-pol local

virtual-template 1 mode autoحيث:

| تطابق FVRF عام-VRF | عمل ملف تعريف مع مراعاة VRF. |

| مطابقة الهوية عن بعد أي | تدبير التعرف على جلسة العمل الواردة كجلسة صالحة؛ في هذه الحالة، أي أحد. |

| مصادقة مفتاح المشاركة المسبقة عن بعد Cisco123 | تحديد أنه يجب مصادقة النظير البعيد باستخدام مفاتيح مشتركة مسبقا. |

| المصادقة المحلية لمشاركة مفتاح Cisco123 | تحديد وجوب مصادقة هذا الجهاز (المحلي) باستخدام مفاتيح مشتركة مسبقا. |

| DPD 60 2 حسب الطلب | اكتشاف النظير غير الصحيح؛ إذا لم يتم إستلام أي حزم خلال دقيقة (60 ثانية)، فعليك بإرسال حزم بيانات حسب نقطة لكل بوصة خلال هذه الفترة الزمنية التي تبلغ 60 ثانية. |

| قائمة AAA للتخويل الخاصة بقائمة ASK الافتراضية uCPE-author-pol المحلية | تعيين المسار. |

| وضع Virtual-Template 1 التلقائي | الربط بقالب ظاهري. |

5. إنشاء مجموعة تحويل IPsec

وهو يحدد مجموعة من بروتوكولات الأمان والخوارزميات التي يجب تطبيقها على حركة مرور البيانات عبر نفق IPsec. وفي الأساس، تحدد مجموعة التحويل كيفية تشفير البيانات ومصادقتها، مما يضمن الإرسال الآمن بين نقاط نهاية VPN. يقوم وضع النفق بتكوين نفق IPsec لتضمين حزمة IP بالكامل للنقل الآمن عبر الشبكة.

crypto ipsec transform-set tset_aes_256_sha512 esp-aes 256 esp-sha512-hmac

mode tunnel

حيث:

| ضبط مجموعة تحويل <transform-set-name> | يحدد خوارزميات التشفير والتكامل (مثال: AES للتشفير و SHA للسلامة) التي يجب إستخدامها لحماية البيانات المتدفقة عبر نفق VPN. |

| set ikev2-profile <ikev2-profile-name> | يحدد معلمات التفاوض على اقترانات الأمان (SAs) في المرحلة الأولى من إعداد الشبكة الخاصة الظاهرية (VPN)، بما في ذلك خوارزميات التشفير وخوارزميات التجزئة وأساليب المصادقة ومجموعة Diffie-Hellman. |

| ضبط ملفات PFS <مجموعة> | الإعداد الاختياري الذي يضمن، في حالة تمكينه، عدم إرتباط كل مفتاح تشفير جديد بأي مفتاح سابق، مما يعزز الأمان. |

6. إزالة ملف تعريف IPsec الافتراضي

إن إزالة ملف تعريف IPsec الافتراضي هي ممارسة معتمدة لعدة أسباب تتعلق بالأمان والتخصيص ووضوح النظام. لا يمكن أن يفي ملف تعريف IPsec الافتراضي بسياسات الأمان أو المتطلبات الخاصة بشبكتك. كما تضمن إزالتها أن لا توجد أنفاق للشبكات الخاصة الظاهرية (VPN) تستخدم دون قصد إعدادات دون المستوى الأمثل أو غير آمنة، مما يقلل من مخاطر نقاط الضعف.

ولكل شبكة متطلبات أمان فريدة، بما في ذلك التشفير المحدد وخوارزميات التجزئة وطول المفاتيح وطرق المصادقة. تشجع إزالة التوصيف الافتراضي على إنشاء توصيفات مخصصة مخصصة مخصصة مخصصة لهذه الاحتياجات وتضمن أفضل حماية وأداء ممكن.

no crypto ipsec profile default7. قم بإنشاء ملف تعريف IPsec وربطه بمجموعة تحويل وملف تعريف IKEv2.

ملف تعريف IPsec (أمان بروتوكول الإنترنت) هو كيان تكوين يتضمن الإعدادات والسياسات المستخدمة لإنشاء أنفاق VPN IPsec وإدارتها. وهو يعمل كقالب يمكن تطبيقه على إتصالات متعددة للشبكات الخاصة الظاهرية (VPN)، مما يعمل على توحيد معلمات الأمان وتبسيط إدارة الاتصال الآمن عبر الشبكة.

crypto ipsec profile uCPE-ips-prof

set security-association lifetime seconds 28800

set security-association idle-time 1800

set transform-set tset_aes_256_sha512

set pfs group14

set ikev2-profile uCPE-profile8. إنشاء قالب ظاهري

تعمل واجهة القالب الظاهري كقالب ديناميكي لواجهات الوصول الظاهرية، مما يوفر طريقة قابلة للتطوير وفعالة لإدارة إتصالات VPN. وهو يسمح بالتمثيل الديناميكي لواجهات Virtual-Access. عند بدء جلسة عمل VPN جديدة، يقوم الجهاز بإنشاء واجهة وصول ظاهري استنادا إلى التكوين المحدد في القالب الظاهري. تدعم هذه العملية عددا كبيرا من العملاء والمواقع البعيدة من خلال التخصيص الديناميكي للموارد حسب الحاجة دون الحاجة إلى واجهات مادية تم تكوينها مسبقا لكل اتصال.

من خلال إستخدام Virtual-Templates، يمكن تطوير عمليات نشر FlexVPN بكفاءة مع إنشاء إتصالات جديدة، دون الحاجة إلى التهيئة اليدوية لكل جلسة عمل فردية.

interface Virtual-Template1 type tunnel

vrf forwarding private-vrf

ip unnumbered Loopback1001

ip mtu 1400

ip tcp adjust-mss 1380

tunnel mode ipsec ipv4

tunnel vrf public-vrf

tunnel protection ipsec profile uCPE-ips-profالحد الأدنى للتكوين الآمن لتضمين NFVIs

تكوين مثيل Secure-overlay

secure-overlay myconn local-bridge wan-br local-system-ip-addr 10.2.2.2 local-system-ip-subnet 10.2.2.0/27 remote-interface-ip-addr 209.165.200.226 remote-system-ip-addr 10.3.3.3 remote-system-ip-subnet 10.3.3.3/32

ike-cipher aes256-sha512-modp4096 esp-cipher aes256-sha512-modp4096

psk local-psk ciscociscocisco123 remote-psk ciscociscocisco123

commit

ملاحظة: عند تكوين إعلان مسار BGP عبر نفق IPSec، تأكد من تكوين التغشية الآمنة لاستخدام عنوان IP ظاهري (ليس مصدرها من واجهة مادية أو جسر OVS) لعنوان IP للنفق المحلي. للمثال أعلاه، وهذه هي أوامر العنونة الظاهرية التي تم تغييرها: محلي-system-ip-addr 10.2.2.2 محلي-system-ip-subnet 10.2.2.0/27. يجب أن تكون كلمة المرور 15 حرفا كحد أدنى.

مراجعة حالة التغشية

nfvis# show secure-overlay

secure-overlay myconn

state up

active-local-bridge wan-br

selected-local-bridge wan-br

active-local-system-ip-addr 10.2.2.2

active-remote-interface-ip-addr 209.165.200.226

active-remote-system-ip-addr 10.3.3.3

active-remote-system-ip-subnet 10.3.3.3/32

active-remote-id 209.165.200.226تكوين إعلان مسار BGP لخادم FlexVPN

يجب أن يستخدم هذا الإعداد eBGP لتقسيم المسافات، حيث يجب إضافة عنوان المصدر (عنوان IP الظاهري للشبكة الفرعية للنفق المحلي IP) من جانب NFVIs إلى نطاق الاستماع.

router bgp 65000

bgp router-id 10.3.3.3

bgp always-compare-med

bgp log-neighbor-changes

bgp deterministic-med

bgp listen range 10.2.2.0/24 peer-group uCPEs

bgp listen limit 255

no bgp default ipv4-unicast

address-family ipv4 vrf private-vrf

redistribute connected

redistribute static

neighbor uCPEs peer-group

neighbor uCPEs remote-as 200

neighbor uCPEs ebgp-multihop 10

neighbor uCPEs timers 610 1835

exit-address-familyحيث:

| BGP Always-compare-med | يقوم بتكوين الموجه لمقارنة سمة MED (مميز متعدد المنافذ) دائما لجميع المسارات، بغض النظر عن مصدرها AS. |

| BGP log-neighbor-changes | تمكين التسجيل للأحداث المتعلقة بالتغييرات في علاقات جوار BGP. |

| BGP المحدد-Med |

تضمن مقارنة المواد الكيميائية للمسارات القادمة من الدول المجاورة في أنظمة تحكم ذاتي مختلفة. |

| نطاق إستماع BGP <network>/<mask> مجموعة نظير <peer-group-name> |

تمكين اكتشاف المجاور الديناميكي ضمن نطاق IP المحدد (الشبكة/القناع) وتعيين الجيران المكتشفين لاسم مجموعة النظير. يعمل هذا على تبسيط التكوين من خلال تطبيق الإعدادات المشتركة على جميع النظراء في المجموعة. |

| حد الاستماع ل BGP 255 |

تعيين الحد الأقصى لعدد جيران BGP الديناميكية التي يمكن قبولها ضمن نطاق الإصغاء إلى 255. |

| لا يوجد بروتوكول BGP افتراضي بروتوكول IPv4-unicast |

تعطيل الإرسال التلقائي لمعلومات توجيه البث الأحادي IPv4 إلى جيران BGP، يتطلب تكوين صريح لتمكين هذا. |

| إعادة توزيع متصل |

يعيد توزيع المسارات من الشبكات المتصلة مباشرة إلى BGP (الشبكات الفرعية الخاصة من خادم FlexVPN الذي ينتمي إلى Private-VRF) |

| إعادة توزيع ثابت |

إعادة توزيع المسارات الثابتة إلى بروتوكول BGP. |

| neighbor uCPEs eBGP-multihop 10 |

يسمح لاتصالات EBGP (BGP الخارجي) مع النظراء في مجموعة النظير بتفسحة بين دعامتين حتى 10 نقلات، مفيدة لتوصيل الأجهزة غير المتقابلة مباشرة. |

| وحدات توقيت CPE المجاورة <Keep-Alive> <Hold-Down> |

تعيين مؤقتات BGP keepalive ومؤقتات التعليق للجيران في واجهة مجموعة النظير (610 ثانية و 1835 ثانية للمثال). |

ملاحظة: يمكن تكوين قائمة البادئات الصادرة للتحكم في إعلانات المسار المجاور في مجموعة النظير: خارج قائمة البادئات المجاورة

تكوين BGP على NFVIs

بدء عملية BGP باستخدام إعدادات جوار eBGP

router bgp 200

router-id 10.2.2.2

neighbor 10.3.3.3 remote-as 65000

commitمراجعة BGP

يكشف هذا المخرج حالة جلسة BGP كما تم الإبلاغ عنها من قبل برنامج توجيه إنترنت الطيور. يكون برنامج التوجيه هذا مسؤولا عن معالجة مسارات IP واتخاذ القرارات المتعلقة باتجاهها. ومن المعلومات المقدمة، يتضح أن جلسة بروتوكول بوابة الحدود (BGP) في حالة "قائمة"، مما يشير إلى إتمام عملية تجزيء بروتوكول بوابة الحدود (BGP) بنجاح، وأن الجلسة نشطة حاليا. وقد استوردت بنجاح أربعة مسارات، ولاحظت أن هناك حدا أقصى قدره 15 طريقا يمكن إستيرادها.

nfvis# support show bgp

BIRD 1.6.8 ready.

name proto table state since info

bgp_10_3_3_3 BGP bgp_table_10_3_3_3 up 09:54:14 Established

Preference: 100

Input filter: ACCEPT

Output filter: ACCEPT

Import limit: 15

Action: disable

Routes: 4 imported, 0 exported, 8 preferred

Route change stats: received rejected filtered ignored accepted

Import updates: 4 0 0 0 4

Import withdraws: 0 0 --- 0 0

Export updates: 4 4 0 --- 0

Export withdraws: 0 --- --- --- 0

BGP state: Established

Neighbor address: 10.3.3.3

Neighbor AS: 65000

Neighbor ID: 10.3.3.3

Neighbor caps: refresh enhanced-refresh AS4

Session: external multihop AS4

Source address: 10.2.2.2

Route limit: 4/15

Hold timer: 191/240

Keepalive timer: 38/80التأكد من الإعلان عن الشبكات الفرعية الخاصة من خادم FlexVPN من خلال BGP

عند تكوين إعلان مسار BGP، تكون مجموعة العناوين أو مجموعات الإرسال الوحيدة القابلة للتكوين هي IPv4 unicastfor IPSec. لعرض حالة BGP، تكون مجموعة العناوين أو الإرسال القابلة للتكوين ل IPSec هي البث الأحادي VPNV4.

nfvis# show bgp vpnv4 unicast

Family Transmission Router ID Local AS Number

vpnv4 unicast 10.2.2.2 200باستخدام الأمر show bgp vpnv4 unicast route، يمكنك إسترداد المعلومات حول مسارات البث الأحادي ل VPNv4 المعروفة لعملية BGP.

nfvis# show bgp vpnv4 unicast route

Network Next-Hop Metric LocPrf Path

172.16.81.81/32 10.3.3.3 0 100 65000 ?

172.16.91.0/24 10.3.3.3 0 100 65000 ?

10.2.2.0/27 10.3.3.3 0 100 65000 ?

10.3.3.3/32 10.3.3.3 0 100 65000 ?بالنسبة لخادم شبكة VPN الطرفي الرئيسي، يمكن إنشاء نظرة عامة على تكوين BGP وحالة التشغيل لتقييم صحة جلسات BGP وتكوينها بسرعة.

c8000v# show ip bgp summary

Number of dynamically created neighbors in vrf private-vrf: 1/(100 max)

Total dynamically created neighbors: 1/(255 max), Subnet ranges: 1يمكن عرض معلومات إضافية مفصلة حول إدخالات جدول توجيه VPNv4 (VPN عبر IPv4) التي تتم إدارتها بواسطة BGP، ويجب أن تتضمن سمات محددة لكل مسار VPNv4، مثل بادئة المسارات وعنوان IP للخطوة التالية والرقم الذي يتم إنشاؤه AS وسمات BGP المختلفة مثل التفضيل المحلي و MED (مميز متعدد المخرج) وقيم المجتمع.

c8000v# show ip bgp vpnv4 all

BGP table version is 5, local router ID is 10.3.3.3

Status codes: s suppressed, d damped, h history, * valid, > best, i - internal,

r RIB-failure, S Stale, m multipath, b backup-path, f RT-Filter,

x best-external, a additional-path, c RIB-compressed,

t secondary path, L long-lived-stale,

Origin codes: i - IGP, e - EGP, ? - incomplete

RPKI validation codes: V valid, I invalid, N Not found

Network Next Hop Metric LocPrf Weight Path

Route Distinguisher: 65000:7 (default for vrf private-vrf)

*> 10.2.2.0/27

0.0.0.0 0 32768 ?

*> 172.16.81.81/32 0.0.0.0 0 32768 ?

*> 172.16.91.0/24 0.0.0.0 0 32768 ?

*> 10.3.3.3/32

0.0.0.0 0 32768 ?استكشاف الأخطاء وإصلاحها

NFVIs (عميل FlexVPN)

ملفات سجل NFVIs

يمكنك عرض جميع سجلات التهيئة والخطأ للمراحل IPsec من ملف سجل NFVIs charon.log:

nfvis# show log charon.log

Feb 5 07:55:36.771 00[JOB] spawning 16 worker threads

Feb 5 07:55:36.786 05[CFG] received stroke: add connection 'myconn'

Feb 5 07:55:36.786 05[CFG] added configuration 'myconn'

Feb 5 07:55:36.787 06[CFG] received stroke: initiate 'myconn'

Feb 5 07:55:36.787 06[IKE] initiating IKE_SA myconn[1] to 209.165.200.226

Feb 5 07:55:36.899 06[ENC] generating IKE_SA_INIT request 0 [ SA KE No N(NATD_S_IP) N(NATD_D_IP) N(FRAG_SUP) N(HASH_ALG) N(REDIR_SUP) V ]

Feb 5 07:55:36.899 06[NET] sending packet: from 209.165.200.225[500] to 209.165.200.226[500] (741 bytes)

Feb 5 07:55:37.122 09[NET] received packet: from 209.165.200.226[500] to 209.165.200.225[500] (807 bytes)

Feb 5 07:55:37.122 09[ENC] parsed IKE_SA_INIT response 0 [ SA KE No V V V V N(NATD_S_IP) N(NATD_D_IP) CERTREQ N(HTTP_CERT_LOOK) ]

Feb 5 07:55:37.122 09[IKE] received Cisco Delete Reason vendor ID

Feb 5 07:55:37.122 09[ENC] received unknown vendor ID: 43:49:53:43:4f:56:50:4e:2d:52:45:56:2d:30:32

Feb 5 07:55:37.122 09[ENC] received unknown vendor ID: 43:49:53:43:4f:2d:44:59:4e:41:4d:49:43:2d:52:4f:55:54:45

Feb 5 07:55:37.122 09[IKE] received Cisco FlexVPN Supported vendor ID

Feb 5 07:55:37.122 09[CFG] selected proposal: IKE:AES_CBC_256/HMAC_SHA2_512_256/PRF_HMAC_SHA2_512/MODP_4096

Feb 5 07:55:37.235 09[IKE] cert payload ANY not supported - ignored

Feb 5 07:55:37.235 09[IKE] authentication of '209.165.200.225' (myself) with pre-shared key

Feb 5 07:55:37.235 09[IKE] establishing CHILD_SA myconn{1}

Feb 5 07:55:37.236 09[ENC] generating IKE_AUTH request 1 [ IDi N(INIT_CONTACT) IDr AUTH SA TSi TSr N(MOBIKE_SUP) N(ADD_4_ADDR) N(ADD_4_ADDR) N(ADD_4_ADDR) N(ADD_4_ADDR) N(ADD_4_ADDR) N(ADD_4_ADDR) N(EAP_ONLY) N(MSG_ID_SYN_SUP) ]

Feb 5 07:55:37.236 09[NET] sending packet: from 209.165.200.225[4500] to 209.165.200.226[4500] (480 bytes)

Feb 5 07:55:37.322 10[NET] received packet: from 209.165.200.226[4500] to 209.165.200.225[4500] (320 bytes)

Feb 5 07:55:37.322 10[ENC] parsed IKE_AUTH response 1 [ V IDr AUTH SA TSi TSr N(SET_WINSIZE) N(ESP_TFC_PAD_N) N(NON_FIRST_FRAG) ]

Feb 5 07:55:37.323 10[IKE] authentication of '209.165.200.226' with pre-shared key successful

Feb 5 07:55:37.323 10[IKE] IKE_SA myconn[1] established between 209.165.200.225[209.165.200.225]...209.165.200.226[209.165.200.226]

Feb 5 07:55:37.323 10[IKE] scheduling rekeying in 86190s

Feb 5 07:55:37.323 10[IKE] maximum IKE_SA lifetime 86370s

Feb 5 07:55:37.323 10[IKE] received ESP_TFC_PADDING_NOT_SUPPORTED, not using ESPv3 TFC padding

Feb 5 07:55:37.323 10[CFG] selected proposal: ESP:AES_CBC_256/HMAC_SHA2_512_256/NO_EXT_SEQ

Feb 5 07:55:37.323 10[IKE] CHILD_SA myconn{1} established with SPIs cfc15900_i 49f5e23c_o and TS 10.2.2.0/27 === 0.0.0.0/0

Feb 5 07:55:37.342 11[NET] received packet: from 209.165.200.2264[4500] to 209.165.200.225[4500] (384 bytes)

Feb 5 07:55:37.342 11[ENC] parsed INFORMATIONAL request 0 [ CPS(SUBNET VER U_PFS) ]

Feb 5 07:55:37.342 11[IKE] Processing informational configuration payload CONFIGURATION

Feb 5 07:55:37.342 11[IKE] Processing information configuration payload of type CFG_SET

Feb 5 07:55:37.342 11[IKE] Processing attribute INTERNAL_IP4_SUBNET

Feb 5 07:55:37.342 11[ENC] generating INFORMATIONAL response 0 [ ]

Feb 5 07:55:37.342 11[NET] sending packet: from 209.165.200.225[4500] to 209.165.200.226[4500] (96 bytes) مسارات حقن البجعة الداخلية ل Kernel

في نظام التشغيل Linux، يقوم تقنية SWAN (تنفيذ IPsec متعدد الأنظمة الذي يتم إستخدامه من قبل NFVIs) بتثبيت المسارات (بما في ذلك مسارات البث الأحادي BGP VPNv4) في جدول التوجيه 220 بشكل افتراضي، وبالتالي يتطلب أن يقوم kernel بدعم التوجيه القائم على السياسة.

nfvis# support show route 220

10.2.2.0/27 dev ipsec0 proto bird scope link

172.16.81.81 dev ipsec0 proto bird scope link

172.16.91.0/24 dev ipsec0 proto bird scope link

10.3.3.3 dev ipsec0 scope linkمراجعة حالة واجهة IPsec0

يمكنك الحصول على مزيد من التفاصيل حول الواجهة الظاهرية IPSec0 باستخدام ifconfig

nfvis# support show ifconfig ipsec0

ipsec0: flags=209 mtu 9196

inet 10.2.2.2 netmask 255.255.255.255 destination 10.2.2.2

tunnel txqueuelen 1000 (IPIP Tunnel)

RX packets 5105 bytes 388266 (379.1 KiB)

RX errors 0 dropped 0 overruns 0 frame 0

TX packets 5105 bytes 389269 (380.1 KiB)

TX errors 1 dropped 0 overruns 0 carrier 1 collisions 0 طرف رئيسي (خادم FlexVPN)

مراجعة بناء IPsec SAs بين الأقران

من الإخراج، يتم إنشاء النفق المشفر بين 209.165.200.226 من خلال واجهة Virtual-Access1 و 209.165.200.225 لحركة المرور التي تنتقل بين الشبكات 0.0.0.0/0 و 10.2.2.0/27؛ تم إنشاء وحمولة أمان التضمين (ESP)SAs واردة وصادرة.

c8000v# show crypto ipsec sa

interface: Virtual-Access1

Crypto map tag: Virtual-Access1-head-0, local addr 209.165.200.226

protected vrf: private-vrf

local ident (addr/mask/prot/port): (0.0.0.0/0.0.0.0/0/0)

remote ident (addr/mask/prot/port): (10.2.2.0/255.255.255.224/0/0)

current_peer 209.165.200.225 port 4500

PERMIT, flags={origin_is_acl,}

#pkts encaps: 218, #pkts encrypt: 218, #pkts digest: 218

#pkts decaps: 218, #pkts decrypt: 218, #pkts verify: 218

#pkts compressed: 0, #pkts decompressed: 0

#pkts not compressed: 0, #pkts compr. failed: 0

#pkts not decompressed: 0, #pkts decompress failed: 0

#send errors 0, #recv errors 0

local crypto endpt.: 209.165.200.226, remote crypto endpt.: 209.165.200.225

plaintext mtu 1422, path mtu 1500, ip mtu 1500, ip mtu idb GigabitEthernet1

current outbound spi: 0xC91BCDE0(3374042592)

PFS (Y/N): Y, DH group: group16

inbound esp sas:

spi: 0xB80E6942(3087952194)

transform: esp-256-aes esp-sha512-hmac ,

in use settings ={Tunnel, }

conn id: 2123, flow_id: CSR:123, sibling_flags FFFFFFFF80000048, crypto map: Virtual-Access1-head-0, initiator : False

sa timing: remaining key lifetime (k/sec): (4607969/27078)

IV size: 16 bytes

replay detection support: Y

Status: ACTIVE(ACTIVE)

inbound ah sas:

inbound pcp sas:

outbound esp sas:

spi: 0xC91BCDE0(3374042592)

transform: esp-256-aes esp-sha512-hmac ,

in use settings ={Tunnel, }

conn id: 2124, flow_id: CSR:124, sibling_flags FFFFFFFF80000048, crypto map: Virtual-Access1-head-0, initiator : False

sa timing: remaining key lifetime (k/sec): (4607983/27078)

IV size: 16 bytes

replay detection support: Y

Status: ACTIVE(ACTIVE)

outbound ah sas:

outbound pcp sas:عرض جلسات عمل التشفير النشطة (التشفير)

يجب أن يوفر إخراج تفاصيل جلسة عمل show crypto تفاصيل شاملة حول كل جلسة تشفير نشطة، بما في ذلك نوع شبكة VPN (مثل الوصول من موقع إلى موقع أو من بعد)، وخوارزميات التشفير والتجزئة قيد الاستخدام، ورابطات الأمان (SAs) لكل من حركة المرور الواردة والصادرة. كما يعرض إحصائيات حول حركة المرور المشفرة وغير المشفرة، مثل عدد الحزم ووحدات البايت؛ قد يكون هذا مفيدا لمراقبة كمية البيانات التي يتم تأمينها بواسطة الشبكة الخاصة الظاهرية (VPN) ولاستكشاف أخطاء سعة المعالجة وإصلاحها.

c8000v# show crypto session detail

Crypto session current status

Code: C - IKE Configuration mode, D - Dead Peer Detection

K - Keepalives, N - NAT-traversal, T - cTCP encapsulation

X - IKE Extended Authentication, F - IKE Fragmentation

R - IKE Auto Reconnect, U - IKE Dynamic Route Update

S - SIP VPN

Interface: Virtual-Access1

Profile: uCPE-profile

Uptime: 11:39:46

Session status: UP-ACTIVE

Peer: 209.165.200.225 port 4500 fvrf: public-vrf ivrf: private-vrf

Desc: uCPE profile

Phase1_id: 209.165.200.225

Session ID: 1235

IKEv2 SA: local 209.165.200.226/4500 remote 209.165.200.225/4500 Active

Capabilities:D connid:2 lifetime:12:20:14

IPSEC FLOW: permit ip 0.0.0.0/0.0.0.0 10.2.2.0/255.255.255.224

Active SAs: 2, origin: crypto map

Inbound: #pkts dec'ed 296 drop 0 life (KB/Sec) 4607958/7 hours, 20 mins

Outbound: #pkts enc'ed 296 drop 0 life (KB/Sec) 4607977/7 hours, 20 minsيتم إستخدام أوامر التشفير الواضحة لإعادة ضبط إتصالات VPN يدويا، أو مسح اقترانات الأمان (SAs) دون الحاجة إلى إعادة تمهيد الجهاز بالكامل.

- مسح crypto ikev2 من شأنه مسح اقترانات أمان IKEv2 (IKEv2 SAs).

- جلسة تشفير واضحة من شأنها مسح IKEv1 (isakmp)/IKEv2 و IPSec SAs.

-

لن تقوم ميزة التشفير الواضح بمسح IPSec SAs فقط.

- سيؤدي مسح تشفير IPsec إلى حذف اقترانات أمان IPSec النشطة.

إجراء تصحيح الأخطاء لمزيد من أستكشاف الأخطاء وإصلاحها

يمكن أن يساعد تصحيح أخطاء IKEv2 في تحديد أخطاء الجهاز الطرفي الرئيسي (c8000v) التي يمكن أن تحدث أثناء عملية التفاوض مع IKEv2 واتصالات عميل FlexVPN واستكشاف أخطائها وإصلاحها، مثل المشاكل المتعلقة بإنشاء جلسة عمل VPN أو تطبيق السياسة أو أي أخطاء خاصة بالعميل.

c8000v# terminal no monitor

c8000v(config)# logging buffer 1000000

c8000v(config)# logging buffered debugging

c8000v# debug crypto ikev2 error

c8000v# debug crypto ikev2 internal

c8000v# debug crypto ikev2 client flexvpnالمقالات والوثائق ذات الصلة

محفوظات المراجعة

| المراجعة | تاريخ النشر | التعليقات |

|---|---|---|

1.0 |

14-Feb-2024

|

الإصدار الأولي |

تمت المساهمة بواسطة مهندسو Cisco

- Sebastian MadrigalTechnical Consulting Engineer

- Felipe Simmonds AltahonaTechnical Consulting Engineer

- Yesid Soto CobosTechnical Consulting Engineer

اتصل بنا

- فتح حالة دعم

- (تتطلب عقد خدمة Cisco)

التعليقات

التعليقات