فهم ميزة IKEv2 و AnyConnect Reconnect

خيارات التنزيل

-

ePub (507.3 KB)

العرض في تطبيقات مختلفة على iPhone أو iPad أو نظام تشغيل Android أو قارئ Sony أو نظام التشغيل Windows Phone

لغة خالية من التحيز

تسعى مجموعة الوثائق لهذا المنتج جاهدة لاستخدام لغة خالية من التحيز. لأغراض مجموعة الوثائق هذه، يتم تعريف "خالية من التحيز" على أنها لغة لا تعني التمييز على أساس العمر، والإعاقة، والجنس، والهوية العرقية، والهوية الإثنية، والتوجه الجنسي، والحالة الاجتماعية والاقتصادية، والتمييز متعدد الجوانب. قد تكون الاستثناءات موجودة في الوثائق بسبب اللغة التي يتم تشفيرها بشكل ثابت في واجهات المستخدم الخاصة ببرنامج المنتج، أو اللغة المستخدمة بناءً على وثائق RFP، أو اللغة التي يستخدمها منتج الجهة الخارجية المُشار إليه. تعرّف على المزيد حول كيفية استخدام Cisco للغة الشاملة.

حول هذه الترجمة

ترجمت Cisco هذا المستند باستخدام مجموعة من التقنيات الآلية والبشرية لتقديم محتوى دعم للمستخدمين في جميع أنحاء العالم بلغتهم الخاصة. يُرجى ملاحظة أن أفضل ترجمة آلية لن تكون دقيقة كما هو الحال مع الترجمة الاحترافية التي يقدمها مترجم محترف. تخلي Cisco Systems مسئوليتها عن دقة هذه الترجمات وتُوصي بالرجوع دائمًا إلى المستند الإنجليزي الأصلي (الرابط متوفر).

المحتويات

المقدمة

يوضح هذا المستند كيفية عمل ميزة إعادة الاتصال التلقائي ل IKEv2 على موجهات Cisco IOS® و Cisco IOS® XE ل AnyConnect.

المتطلبات الأساسية

المتطلبات

توصي Cisco بأن تكون لديك معرفة بالمواضيع التالية:

- تبادل مفتاح الإنترنت الإصدار 2 (IKEv2)

- العميل الآمن من Cisco (CSC)

المكونات المستخدمة

تستند المعلومات الواردة في هذا المستند إلى إصدارات البرامج والمكونات المادية التالية:

- Cisco Catalyst 8000V (C8000V) يركض صيغة 17.16.01a

- Cisco Secure Client، الإصدار 5.1.8.105

- كمبيوتر العميل مع تثبيت Cisco Secure Client

تم إنشاء المعلومات الواردة في هذا المستند من الأجهزة الموجودة في بيئة معملية خاصة. بدأت جميع الأجهزة المُستخدمة في هذا المستند بتكوين ممسوح (افتراضي). إذا كانت شبكتك قيد التشغيل، فتأكد من فهمك للتأثير المحتمل لأي أمر.

IKEv2 وميزة إعادة اتصال العميل الآمن من Cisco

تساعدك ميزة "إعادة الاتصال التلقائي" في "عميل Cisco الآمن" على تذكر الجلسة لفترة من الوقت واستئناف الاتصال بعد إنشاء القناة الآمنة. بما أن Cisco Secure Client يتم إستخدامه بشكل مكثف مع الإصدار 2 من مفتاح الإنترنت Internet Key Exchange (IKEv2)، فإن IKEv2 يعمل على توسيع دعم ميزة إعادة الاتصال التلقائي على برنامج Cisco IOS من خلال دعم Cisco IOS IKEv2 لميزة إعادة الاتصال التلقائي لميزة "العميل الآمن".

تحدث إعادة الاتصال التلقائي في Cisco Secure Client في السيناريوهات التالية:

- الشبكة الوسيطة معطلة. يحاول "عميل Cisco الآمن" إستئناف جلسة العمل عندما تكون قيد التشغيل.

- محولات جهاز العميل الآمن من Cisco بين الشبكات. وهذا يؤدي إلى تغيير منفذ المصدر، والذي يؤدي إلى إسقاط اقتران الأمان الحالي (SA)، وبالتالي، يحاول عميل Cisco الآمن إستئناف SA باستخدام ميزة إعادة الاتصال التلقائي.

- يحاول جهاز عميل Cisco الآمن إستئناف SA بعد العودة من وضع السكون أو الإسبات.

فوائد ميزة إعادة الاتصال التلقائي

- تتم إعادة إستخدام سمات التكوين المستخدمة في الجلسة الأصلية دون الاستعلام عن خادم المصادقة والتفويض والمحاسبة (AAA).

- لا يتعين على بوابة IKEv2 الاتصال بخادم RADIUS لإعادة الاتصال بالعميل.

- لا توجد حاجة إلى أي تفاعل من قبل المستخدم للمصادقة أو التفويض أثناء إستئناف الجلسة.

- أسلوب المصادقة هو المفتاح المشترك مسبقا عند إعادة توصيل جلسة عمل. طريقة المصادقة هذه سريعة بالمقارنة بأساليب المصادقة الأخرى.

- تساعد طريقة مصادقة المفتاح المشترك مسبقا في إستئناف جلسة على برنامج Cisco IOS software بأقل موارد.

- تتم إزالة اقترانات الأمان غير المستخدمة (SAs) وبالتالي تحرير موارد التشفير.

تدفق اتصال إعادة الاتصال تلقائيا

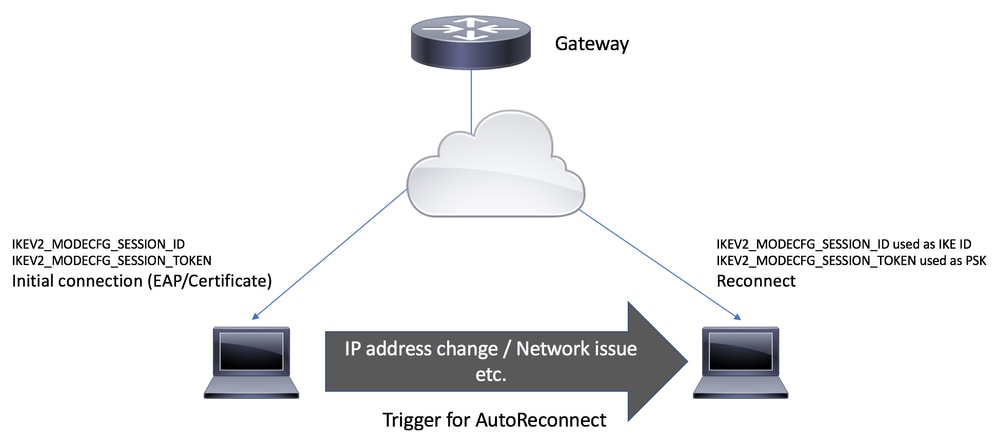

مشغل إعادة الاتصال التلقائي

مشغل إعادة الاتصال التلقائي

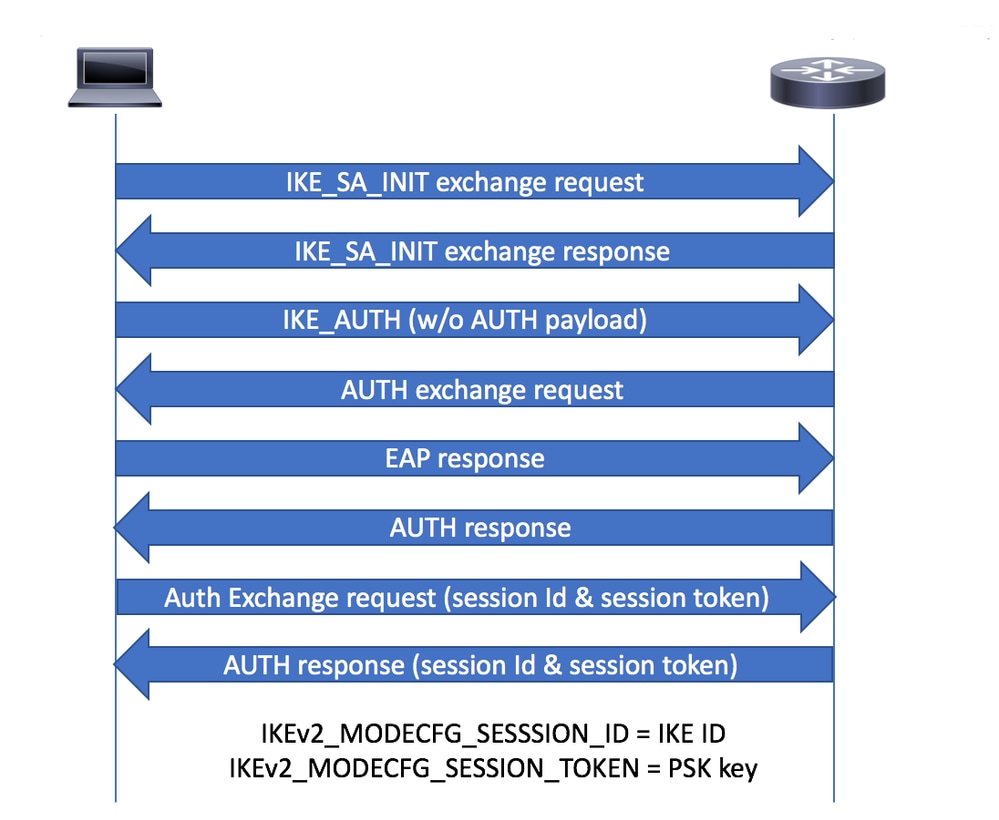

- أثناء تبادل المصادقة، يطلب Cisco Secure Client لسمة Session-token و Session-id من عبارة IKEv2 في حمولة MODECFG_REQ لطلب IKE_AUTH.

- تتحقق عبارة IKEv2 مما إذا كان دعم Cisco IOS IKEv2 لميزة "إعادة الاتصال التلقائي" الخاصة بميزة "العميل الآمن" ممكنا في ملف تعريف IKEv2 باستخدام الأمر reconnect، وتقوم بتحديد سياسة IKEv2 الخاصة بملف تعريف IKEv2 المختار، وترسل معرف جلسة العمل وسمات الرمز المميز للجلسة إلى "العميل الآمن" في حمولة CFGMODE_REPLY الخاصة باستجابة IKE_AUTH.

تبادل CFGMODE

تبادل CFGMODE

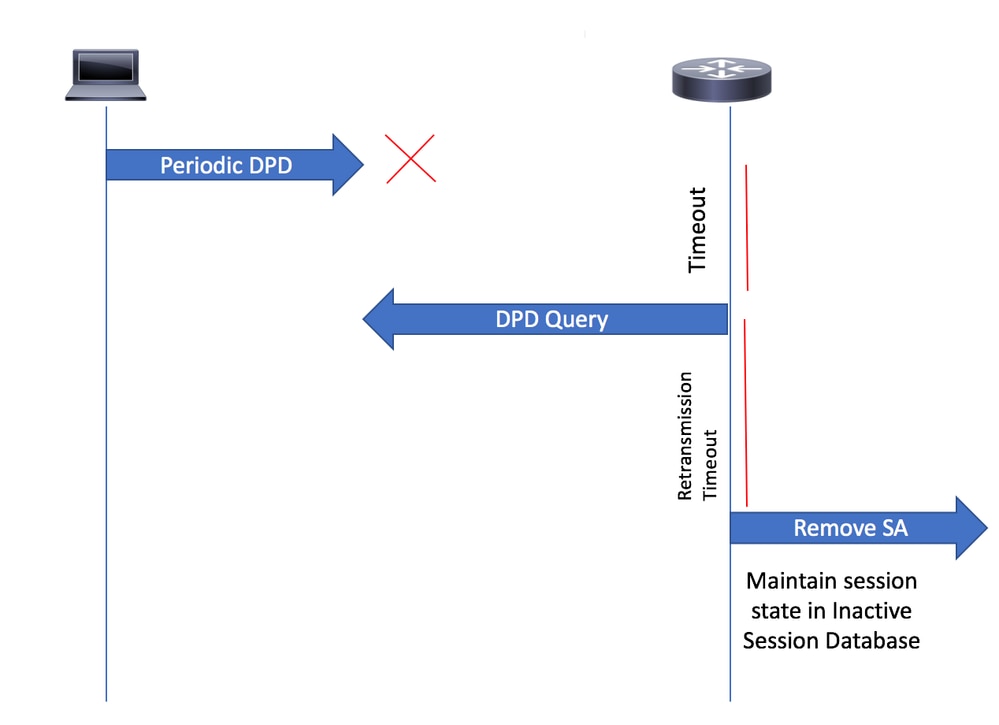

ملاحظة: تعتمد عملية التعرف على العميل غير المستجيب على "اكتشاف النظير الميت" (DPD). إذا تم تمكين ميزة إعادة الاتصال في ملف تعريف IKEv2، فلن تحتاج إلى تكوين DPD، حيث يتم وضع DPD في قائمة الانتظار كما هو مطلوب في IKEv2

3. يرسل Cisco Secure Client بشكل دوري رسائل DPD إلى البوابة. إذا تم وضع DPD في قائمة الانتظار حسب الطلب، فإن البوابة لا ترسل رسائل DPD إلى العميل حتى تتلقى DPD من العميل. إذا لم يتم تلقي DPD من "عميل آمن" خلال الفترة الزمنية المحددة (حسب الفاصل الزمني ل DPD الذي تم تكوينه)، ترسل البوابة رسالة DPD. في حالة عدم تلقي إستجابة من "العميل الآمن"، يتم حذف SA من قاعدة بيانات جلسة العمل النشطة.

ملاحظة: لا تزال البوابة تحافظ على حالة جلسة العمل (مثل سمات AAA) في قاعدة بيانات منفصلة لجلسة العمل غير النشطة للسماح بإعادة الاتصال حسب فترة مهلة إعادة الاتصال التي تم تكوينها.

استعلام DPD

استعلام DPD

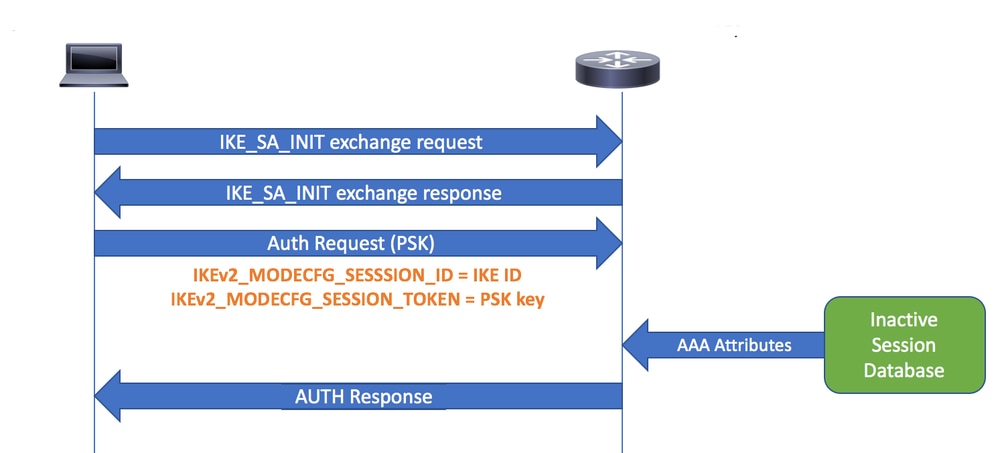

4. عندما يحاول العميل إعادة الاتصال، فإنه يقوم بإنشاء IKE SA جديد ويستخدم هوية IKE (ID) كمعرف جلسة العمل، والذي استلمه من حمولة modecfg_REPLY. عند هذه النقطة، يستخدم عميل Cisco الآمن مصادقة IKE PSK لإعادة الاتصال، مع كون المفتاح المشترك مسبقا هو الرمز المميز للجلسة الذي استلمه سابقا.

5. عندما تتلقى البوابة طلب إعادة اتصال، فإنها تبحث في قاعدة بيانات جلسة العمل غير النشطة لمعرف IKE النظير (الذي يعمل كمعرف جلسة العمل). أثناء إعادة الاتصال، يتم إسترداد السمات المخصصة المخزنة من "قاعدة البيانات غير النشطة" وتطبيقها على SA الجديد.

إعادة الاتصال

إعادة الاتصال

التكوين

تكوين الموجّه

ملاحظة: لتكوين الموجه، يمكنك أيضا الرجوع إلى المستند تكوين وحدة الاستقبال والبث FlexVPN للوصول الآمن إلى IKEv2 الخاص بالعميل (AnyConnect) عن بعد باستخدام قاعدة بيانات المستخدم المحلي

يوضح جزء التكوين هذا مثالا لتكوين الوصول عن بعد IKEv2 الخاص بالعميل الآمن من Cisco وكيفية تمكين إعادة الاتصال التلقائي عن طريق تكوين إعادة الاتصال ضمن ملف تعريف IKEv2.

aaa new-model

!

!

aaa authentication login a-eap-authen-local local

aaa authorization network a-eap-author-grp local

!

username test password 0 cisco

!

ip local pool ACPOOL 192.168.20.5 192.168.20.10

!

ip access-list standard split_tunnel

10 permit 192.168.10.0 0.0.0.255

!

crypto ikev2 authorization policy ikev2-auth-policy

pool ACPOOL

def-domain example.com

route set access-list split_tunnel

!

crypto ikev2 proposal default

encryption aes-cbc-256

integrity sha512 sha384

group 19 14 21

!

crypto ikev2 policy default

match fvrf any

proposal default

!

!

crypto ikev2 profile AnyConnect-EAP

match identity remote key-id *$AnyConnectClient$*

authentication local rsa-sig

authentication remote anyconnect-eap aggregate

pki trustpoint IKEv2-TP

aaa authentication anyconnect-eap a-eap-authen-local

aaa authorization group anyconnect-eap list a-eap-author-grp ikev2-auth-policy

aaa authorization user anyconnect-eap cached

virtual-template 10

anyconnect profile acvpn

reconnect timeout 900

!

no crypto ikev2 http-url cert

no ip http server

no ip http secure-server

!

crypto vpn anyconnect bootflash:cisco-secure-client-win-5.1.8.105-webdeploy-k9.pkg sequence

crypto vpn anyconnect profile acvpn bootflash:acvpn.xml

!

crypto ipsec transform-set TSET esp-aes 256 esp-sha384-hmac

mode tunnel

!

!

crypto ipsec profile AnyConnect-EAP

set transform-set TSET

set ikev2-profile AnyConnect-EAP

!

interface Virtual-Template10 type tunnel

ip unnumbered GigabitEthernet1

tunnel mode ipsec ipv4

tunnel protection ipsec profile AnyConnect-EAP

ملف تعريف العميل الآمن من Cisco

<?xml version="1.0" encoding="UTF-8"?>

<AnyConnectProfile xmlns="http://schemas.xmlsoap.org/encoding/" xmlns:xsi="http://www.w3.org/2001/XMLSchema-instance" xsi:schemaLocation="http://schemas.xmlsoap.org/encoding/ AnyConnectProfile.xsd">

<ClientInitialization>

<UseStartBeforeLogon UserControllable="true">false</UseStartBeforeLogon>

<AutomaticCertSelection UserControllable="true">false</AutomaticCertSelection>

<ShowPreConnectMessage>false</ShowPreConnectMessage>

<CertificateStore>All</CertificateStore>

<CertificateStoreOverride>false</CertificateStoreOverride>

<ProxySettings>Native</ProxySettings>

<AllowLocalProxyConnections>true</AllowLocalProxyConnections>

<AuthenticationTimeout>12</AuthenticationTimeout>

<AutoConnectOnStart UserControllable="true">false</AutoConnectOnStart>

<MinimizeOnConnect UserControllable="true">true</MinimizeOnConnect>

<LocalLanAccess UserControllable="true">false</LocalLanAccess>

<ClearSmartcardPin UserControllable="true">true</ClearSmartcardPin>

<IPProtocolSupport>IPv4,IPv6</IPProtocolSupport>

true

ReconnectAfterResume

<AutoUpdate UserControllable="false">true</AutoUpdate>

<RSASecurIDIntegration UserControllable="false">Automatic</RSASecurIDIntegration>

<WindowsLogonEnforcement>SingleLocalLogon</WindowsLogonEnforcement>

<WindowsVPNEstablishment>AllowRemoteUsers</WindowsVPNEstablishment>

<AutomaticVPNPolicy>false</AutomaticVPNPolicy>

<PPPExclusion UserControllable="false">Disable

<PPPExclusionServerIP UserControllable="false"></PPPExclusionServerIP>

</PPPExclusion>

<EnableScripting UserControllable="false">false</EnableScripting>

<EnableAutomaticServerSelection UserControllable="false">false

<AutoServerSelectionImprovement>20</AutoServerSelectionImprovement>

<AutoServerSelectionSuspendTime>4</AutoServerSelectionSuspendTime>

</EnableAutomaticServerSelection>

<RetainVpnOnLogoff>false

</RetainVpnOnLogoff>

<AllowManualHostInput>true</AllowManualHostInput>

</ClientInitialization>

<ServerList>

<HostEntry>

<HostName>IKEv2_Gateway</HostName>

<HostAddress>flexvpn-c8kv.example.com</HostAddress>

<PrimaryProtocol>IPsec

<StandardAuthenticationOnly>true

<AuthMethodDuringIKENegotiation>EAP-AnyConnect</AuthMethodDuringIKENegotiation>

</StandardAuthenticationOnly>

</PrimaryProtocol>

</HostEntry>

</ServerList>

</AnyConnectProfile>

قيود تكوين إعادة اتصال IKEv2

- لا يمكن تكوين أسلوب تفويض المفتاح المشترك مسبقا على ملف تعريف Internet Key Exchange الإصدار 2 (IKEv2). وذلك لأن دعم Cisco IOS IKEv2 لميزة AutoReconnect الخاصة بميزة "عميل Cisco الآمن" يستخدم طريقة تفويض المفتاح المشترك مسبقا ويمكن أن يؤدي تكوين المفتاح المشترك مسبقا على ملف تعريف IKEv2 نفسه إلى حدوث التباس.

- لا يمكن تكوين هذه الأوامر على ملف تعريف IKEv2:

- مشاركة مسبقة محلية للمصادقة

- مصادقة المشاركة المسبقة عن بعد

- لوحة المفاتيح، مجموعة تفويض المصادقة والتفويض والمحاسبة (AAA)

- سلوك مستخدم تفويض AAA

التحقق من الصحة

sal_c8kv#show crypto session detail

Crypto session current status

Code: C - IKE Configuration mode, D - Dead Peer Detection

K - Keepalives, N - NAT-traversal, T - cTCP encapsulation

X - IKE Extended Authentication, F - IKE Fragmentation

R - IKE Auto Reconnect

Interface: Virtual-Access1

Profile: AnyConnect-EAP

Uptime: 00:00:15

Session status: UP-ACTIVE

Peer: 10.106.69.69 port 63516 fvrf: (none) ivrf: (none)

Phase1_id: *$AnyConnectClient$*

Desc: (none)

Session ID: 16

IKEv2 SA: local 10.106.45.225/4500 remote 10.106.69.69/63516 Active

Capabilities:DN connid:1 lifetime:23:59:45

IPSEC FLOW: permit ip 0.0.0.0/0.0.0.0 host 192.168.20.5

Active SAs: 2, origin: crypto map

Inbound: #pkts dec'ed 15 drop 0 life (KB/Sec) 4607998/3585

Outbound: #pkts enc'ed 15 drop 0 life (KB/Sec) 4608000/3585

sal_c8kv#show crypto ikev2 session detailed

IPv4 Crypto IKEv2 Session

Session-id:16, Status:UP-ACTIVE, IKE count:1, CHILD count:1

Tunnel-id Local Remote fvrf/ivrf Status

1 10.106.45.225/4500 10.106.69.69/63516 none/none READY

Encr: AES-CBC, keysize: 256, PRF: SHA512, Hash: SHA512, DH Grp:19, Auth sign: RSA, Auth verify: AnyConnect-EAP

Life/Active Time: 86400/620 sec

CE id: 1016, Session-id: 16

Status Description: Negotiation done

Local spi: 67C3394ED1EAADE7 Remote spi: EBFE2587F20EA7C2

Local id: 10.106.45.225

Remote id: *$AnyConnectClient$*

Remote EAP id: user1

Local req msg id: 0 Remote req msg id: 26

Local next msg id: 0 Remote next msg id: 26

Local req queued: 0 Remote req queued: 26

Local window: 5 Remote window: 1

DPD configured for 45 seconds, retry 2

Fragmentation not configured.

Extended Authentication not configured.

NAT-T is detected outside

Cisco Trust Security SGT is disabled

Assigned host addr: 192.168.20.5

Initiator of SA : No

PEER TYPE: AnyConnect

Child sa: local selector 0.0.0.0/0 - 255.255.255.255/65535

remote selector 192.168.20.5/0 - 192.168.20.5/65535

ESP spi in/out: 0x2E14CBAF/0xD5590D3

AH spi in/out: 0x0/0x0

CPI in/out: 0x0/0x0

Encr: AES-CBC, keysize: 256, esp_hmac: SHA384

ah_hmac: None, comp: IPCOMP_NONE, mode tunnel

يوضح هذا الإخراج أن هناك حاليا جلسة عمل نشطة واحدة قادرة على إعادة الاتصال التلقائي:

sal_c8kv#show crypto ikev2 stats reconnect

Total incoming reconnect connection: 0

Success reconnect connection: 0

Failed reconnect connection: 0

Reconnect capable active session count: 1

Reconnect capable inactive session count: 0

بعد إعادة الاتصال

عند إعادة اتصال عميل Cisco الآمن، فإنه يستخدم IKEv2_MODECFG_SESSION_ID كمعرف IKE. لذلك، بعد إعادة الاتصال، لم تعد Phase1_id $AnyConnectClient$؛ بدلا من ذلك، يكون معرف الجلسة، كما هو موضح. بالإضافة إلى ذلك، لاحظ أن الإمكانات الآن تم تعيينها r. هنا، يشير R إلى أن هذه جلسة إعادة اتصال.

sal_c8kv#show crypto session detail

Crypto session current status

Code: C - IKE Configuration mode, D - Dead Peer Detection

K - Keepalives, N - NAT-traversal, T - cTCP encapsulation

X - IKE Extended Authentication, F - IKE Fragmentation

R - IKE Auto Reconnect

Interface: Virtual-Access2

Profile: AnyConnect-EAP

Uptime: 00:00:03

Session status: UP-ACTIVE

Peer: 10.106.69.69 port 54626 fvrf: (none) ivrf: (none)

Phase1_id: 724955484B63634452695574465441547771

Desc: (none)

Session ID: 17

IKEv2 SA: local 10.106.45.225/4500 remote 10.106.69.69/54626 Active

Capabilities:DNR connid:1 lifetime:23:59:57

IPSEC FLOW: permit ip 0.0.0.0/0.0.0.0 host 10.10.10.1

Active SAs: 2, origin: crypto map

Inbound: #pkts dec'ed 22 drop 0 life (KB/Sec) 4608000/3596

Outbound: #pkts enc'ed 22 drop 0 life (KB/Sec) 4608000/3596

بعد إعادة الاتصال، أصبح أسلوب المصادقة الآن هو PSK (مفتاح مشترك مسبقا) بدلا من AnyConnect-EAP كما هو موضح:

sal_c8kv#show crypto ikev2 session detail

IPv4 Crypto IKEv2 Session

Session-id:39, Status:UP-ACTIVE, IKE count:1, CHILD count:1

Tunnel-id Local Remote fvrf/ivrf Status

1 10.106.45.225/4500 10.106.69.69/54626 none/none READY

Encr: AES-CBC, keysize: 256, PRF: SHA512, Hash: SHA512, DH Grp:19, Auth sign: RSA, Auth verify: PSK

Life/Active Time: 86400/202 sec

CE id: 1017, Session-id: 17

Status Description: Negotiation done

Local spi: 33F57D418CFAFEBD Remote spi: F2586DF08F2A8308

Local id: 10.106.45.225

Remote id: 724955484B63634452695574465441547771

Local req msg id: 0 Remote req msg id: 8

Local next msg id: 0 Remote next msg id: 8

Local req queued: 0 Remote req queued: 8

Local window: 5 Remote window: 1

DPD configured for 45 seconds, retry 2

Fragmentation not configured.

Extended Authentication not configured.

NAT-T is detected outside

Cisco Trust Security SGT is disabled

Assigned host addr: 192.168.20.5

Initiator of SA : No

Child sa: local selector 0.0.0.0/0 - 255.255.255.255/65535

remote selector 192.168.20.5/0 - 192.168.20.5/65535

ESP spi in/out: 0x38ADBE12/0xE3E00C0E

AH spi in/out: 0x0/0x0

CPI in/out: 0x0/0x0

Encr: AES-CBC, keysize: 256, esp_hmac: SHA384

ah_hmac: None, comp: IPCOMP_NONE, mode tunnel

sal_c8kv#show crypto ikev2 stats reconnect

Total incoming reconnect connection: 1

Success reconnect connection: 1

Failed reconnect connection: 0

Reconnect capable active session count: 1

Reconnect capable inactive session count: 0

IKEv2_Gateway#

سجلات DART الآمنة للعميل من Cisco

Date : 03/13/2025

Time : 01:27:35

Type : Information

Source : acvpnagent

Description : The IPsec connection to the secure gateway has been established.

.

.

Date : 03/13/2025

Time : 01:29:05

Type : Information

Source : acvpnagent

Description : Current Preference Settings:

ServiceDisable: false

CertificateStoreOverride: false

CertificateStore: All

ShowPreConnectMessage: false

AutoConnectOnStart: false

MinimizeOnConnect: false

LocalLanAccess: false

DisableCaptivePortalDetection: false

AutoReconnect: true

AutoReconnectBehavior: ReconnectAfterResume

UseStartBeforeLogon: true

AutoUpdate: true

<snip>

IPProtocolSupport: IPv4,IPv6

AllowManualHostInput: true

BlockUntrustedServers: false

PublicProxyServerAddress:

.

.

Date : 03/13/2025

Time : 01:29:21

Type : Information

Source : acvpnui

Description : Message type information sent to the user:

Connected to IKEv2_Gateway.

.

.

!! Now system is put to sleep and resumes back.

Date : 03/13/2025

Time : 03:08:44

Type : Information

Source : acvpnagent

Description : ..Client Agent continuing from system suspend.

Date : 03/13/2025

Time : 03:08:44

Type : Warning

Source : acvpnagent

Description : Session level reconnect reason code 9:

System resume from suspend mode (Sleep, Stand-by, Hibernate, etc).

Originates from session level

Date : 03/13/2025

Time : 03:08:44

Type : Information

Source : acvpnui

Description : Message type information sent to the user:

Reconnecting to IKEv2_Gateway...

.

.

Date : 03/13/2025

Time : 03:10:34

Type : Information

Source : acvpnagent

Description : Function: CIPsecProtocol::initiateTunnel

File: IPsecProtocol.cpp

Line: 613

Using IKE ID 'rIUHKccDRiUtFTATwq' for reconnect

.

.

Date : 03/13/2025

Time : 03:11:44

Type : Information

Source : acvpnui

Description : Message type information sent to the user:

Connected to IKEv2_Gateway.

ملاحظة: في سجلات DART، يتم عرض معرف IKE على أنه 'rIUHKccDRiUtFTATwq'، وهو تمثيل ASCII ل '724955484B63634426957465441547771'، كما هو معرف بعيد في إخراج "عرض تفاصيل جلسة التشفير".

استكشاف الأخطاء وإصلاحها

يوفر هذا القسم معلومات يمكنك إستخدامها لاستكشاف أخطاء التكوين وإصلاحها.

تصحيح أخطاء IKEv2 للتحقق من التفاوض بين البوابة والعميل.

Debug crypto condition peer ipv4

Debug crypto ikev2

Debug crypto ikev2 packet

Debug crypto ikev2 internal

Debug crypto ikev2 error

معلومات ذات صلة

محفوظات المراجعة

| المراجعة | تاريخ النشر | التعليقات |

|---|---|---|

1.0 |

13-Mar-2025

|

الإصدار الأولي |

تمت المساهمة بواسطة مهندسو Cisco

- Salman MahajanTechnical Consulting Engineer

اتصل بنا

- فتح حالة دعم

- (تتطلب عقد خدمة Cisco)

التعليقات

التعليقات